Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

щем

приведет к возможности широкого использования ложных сетевых адресов и

атак DoS, основанных на этой технологии. Мы предоставим читателю возможность

самостоятельно подумать об этом заявлении, которое в большой степени совпадает с

нашей позицией по вопросу обеспечения безопасности Windows.

Большинство аналогичных громких заявлений о ненадежности Windows является след-

ствием стандартных ошибок,

имеющихся

во многих других технологиях, и это положение

дел не изменяется достаточно давно. Сложившаяся ситуация выглядит гораздо хуже лишь

из-за широкого распространения системы Windows. Если вы остановились на платформе

Windows во многом из-за ее популярности (простоты в использовании, совместимости и

т.д.), то вам придется разобраться с тем, как сделать ее по-настоящему защищенной и со-

хранить этот уровень безопасности впоследствии. Будем надеяться, что вы окажетесь дос-

таточно благоразумны при использовании знаний, полученных из этой книги. Удачи!

Резюме

За исключением новых изъянов I1S 5 в целом можно сказать, что Windows 2000

значительно лучше обеспечивает безопасность по сравнению с NT 4. Вселяют опти-

мизм также новые средства, такие как протокол

IPSec

и распределенная политика

безопасности, которые позволяют значительно затруднить деятельность взломщиков и

одновременно с этим облегчить работу администраторов. Вот несколько советов, ос-

нованных на материале этой главы, главы 5, а также материалах многочисленных ре-

сурсов Internet по безопасности Windows 2000.

Т Для получения более полной информации об обеспечении безопасности в Win-

dows 2000 прочитайте книгу Стюарта Мак-Клара и Джоела Скембрея Секреты

хакеров. Безопасность

Windows

2000 — готовые решения (Издательский дом

"Вильяме"). Эта книга значительно расширяет материал данной главы и содер-

жит всесторонний анализ подсистемы защиты операционной системы, являю-

щейся флагманом программных продуктов компании Microsoft.

• Изучите резюме к главе 5, где приводится перечень мер по защите NT. Прак-

тически все эти советы применимы и к Windows 2000. (Местоположение неко-

торых параметров изменилось. Некоторые из них нашли отражение в интер-

фейсе пользователя, в частности объект политики групп Computer

Configuration\

Windows

Settings\Security

SettingsVLocal

PoliciesXSecurity

Options.)

• Воспользуйтесь рекомендациями по обеспечению безопасности IIS 5, приве-

денными по адресу

http://www.microsoft.com/security.

Загрузите также

средство конфигурирования IIS 5, обеспечивающее возможность настройки

пользовательских шаблонов.

• Информация по защите SQL Server 2000 для Windows 2000 содержится по адресу

http://www.microsoft.com/technet/prodtechnol/SQL/maintain/security/

sq!2ksec

.asp.

Более глубокий анализ узких мест SQL-сервера можно найти

по адресу

http://www.sqlsecurity.com.

Кроме того, в книге Стюарта Мак-

Клара и Джоела Скембрея Секреты хакеров. Безопасность Windows 2000 — го-

товые решения атакам на SQL-сервер и соответствующим контрмерам против

них посвящена целая глава.

• Помните, что атаки, как правило, не

совершаются

на уровне операционной

системы. Чаще различным угрозам подвержен уровень приложений, особенно

это касается современных приложений на основе Web-технологий. На основе

приведенной в этой главе информации необходимо, конечно, защитить саму

Глава 6.

Хакинг

Windows 2000 291

операционную систему, но основные усилия следует сосредоточить на защите

уровня приложений.

Может, это покажется смешным, но удостоверьтесь в корректности выбранной

версии Windows 2000. Продукты Windows 2000 Server и Advanced Server задейст-

вуют множество служб (особенно при использовании в качестве контроллеров

домена для службы Active Directory), поэтому их необходимо ограждать от

недоверенных сетей, пользователей и других ненадежных объектов.

Для обеспечения хорошей защиты используйте следующий принцип: если не-

чего атаковать, то атака невозможна. Отключите все ненужные службы (с по-

мощью

services.msc).

Обеспечьте необходимую безопасность для оставшихся

обязательных служб. Например, настройте службу DNS таким образом, чтобы

ограничить возможности переноса зоны.

Если службы совместного использования файлов и принтеров необязательны, за-

пустите

аплет

Network and Dial-up Connections, а затем выберите команду

Advanced

1

*

Advanced Settings и сбросьте флажок File And Printer Sharing for Microsoft Networks

для каждого адаптера, чтобы отключить использование протокола NetBIOS по-

верх TCP/IP, как показано на рис.

6.1

в начале этой главы. Это наилучший спо-

соб настройки внешних интерфейсов подключенного к Internet сервера.

Используйте фильтры TCP/IP и

IPSec

(описанные в этой главе) для блокиров-

ки доступа к прослушиваемым портам, за исключением минимально необхо-

димого набора открытых портов.

Защитите серверы, имеющие выход в Internet, с помощью брандмауэра или

маршрутизатора, чтобы ограничить

DoS-атаки.

Кроме того, с помощью опи-

санных в этой главе методов защититесь от DoS-атак всех типов.

Регулярно устанавливайте сервисные пакеты и модули обновления. Расши-

ряющийся с каждым днем список этих средств можно найти по адресу

http://www.microsoft.com/security.

Ограничьте привилегии интерактивных учетных записей, чтобы вовремя пре-

дотвратить атаки, направленные на расширение привилегий.

По возможности завершайте терминальные сеансы, а не просто отключайтесь

от терминального сервера и не оставляйте открытых сеансов на "растерзание"

взломщикам, получившим права администратора.

Используйте новые средства типа

Group

Policy

(gpedit.msc)

и

Security

Configu-

ration and Analysis с дополнительными шаблонами для реализации распределен-

ной схемы защиты среды Windows 2000.

Придерживайтесь строгих правил физической защиты от атак в автономном

режиме против файла SAM и системы EFS, описанных в этой главе. Храните

системный ключ на гибком носителе или защищайте его паролем. Обеспечьте

физическую защищенность жизненно важных серверов, установите для них па-

роли на BIOS и отключите дисководы для съемных носителей, которые можно

использовать для загрузки с помощью альтернативной операционной системы.

Воспользуйтесь информацией из справочной системы по рациональному ис-

пользованию шифрования файловой системы. Реализуйте шифрование на

уровне каталогов для максимального числа пользователей, особенно для поль-

зователей переносных компьютеров. Не забудьте экспортировать ключ агента

восстановления, а затем удалить его с локальной машины, чтобы не подвергать

зашифрованные файлы атакам в автономном режиме.

292 Часть II. Хакинг систем

Подпишитесь на бюллетень

NTBugtraq

(http://www.ntbugtraq.com),

чтобы

быть в курсе обсуждения последних новостей, касающихся безопасности

NT/2000. Если объем информации в этом бюллетене для вас слишком велик,

подпишитесь на дайджест, чтобы получать все важнейшие сообщения за дан-

ный период. Для подписки на дайджест нужно отправить по адресу

listservSlistserv.ntbugtraq.com

сообщение следующего содержания "set

NTSecurity

digest" (тему сообщения задавать не нужно).

Список рассылки

Win2KsecAdvice

по адресу

http://www.ntsecurity.net

во

многом дублирует NTBugtraq, но может содержать и новую информацию. Для

него тоже существует компактный вариант дайджеста.

Глава 6.

Хакинг

Windows 2000 293

L vavi/J

К?>-Ж£

,,ъч*.^

С

тандартным заблуждением относительно компании Novell является то, что ее

программные продукты несколько устарели и утратили актуальность (по крайней

мере в этом нас стараются убедить сообщества Microsoft и UNIX). Несмотря на

отсутствие настойчивой рекламы, а также на то, что в последние годы рынок программ-

ного обеспечения компании Novell не расширялся, до ее забвения все же еще очень да-

леко. Во всем мире имеется более сорока миллионов пользователей NetWare, и риск по-

тери важных корпоративных данных чрезвычайно высок. В этой книге будут рассматри-

ваться различные версии NetWare, однако основное внимание мы уделим системе

NetWare 4.x с клиентом

Client32

— наиболее популярной программой в настоящее вре-

мя. Однако если вы приобрели NetWare 5.x, не расслабляйтесь: многие из описываемых

в данной главе атак, а также контрмеры по их устранению по-прежнему актуальны.

Более восемнадцати лет на серверах Novell хранятся наиболее важные и конфиденци-

альные корпоративные данные — платежные ведомости, контракты, информация о трудо-

вых ресурсах, отчеты о финансовой деятельности и многое другое. Просто поразительно,

сколько компаний не могут (или не хотят) отказаться от системы NetWare и оставляют тем

самым свои сети незащищенными и лишенными требуемого уровня обслуживания.

Однако почему система NetWare является незащищенной? У компании Novell было

более восемнадцати лет для обеспечения защиты своих программных продуктов. Почему

же мы вынуждены снова беспокоиться об этом? Ответ на этот вопрос можно получить у

Novell, а не у экспертов по вопросам безопасности. Естественно, систему NetWare можно

сделать очень защищенной, однако с применением дополнительных средств. Сама система

далека от совершенства. В NetWare 4.x имеются лишь ограниченные средства обеспечения

безопасности. Например, по умолчанию любой пользователь может просматривать дерево

NDS (Novell Directory Service). При этом не требуется никакой аутентификации. Что еще

более примечательно, пользователям Novell не обязательно иметь пароль. Кроме того, при

создании учетной записи администраторы не обязаны задавать пароль.

Если фраза

"хакинг

NetWare" звучит слишком просто, чтобы оказаться правдой,

попробуйте это осуществить самостоятельно. Большинство администраторов NetWare

не понимают последствий установки сервера с параметрами, заданными по умолча-

нию, и, как следствие, совершенно не заботятся о его защите. Почти наверняка вы

будете очень удивлены после того, как поэкспериментируете с сервером NetWare,

проверяя его готовность к отражению потенциальных атак.

В главе 3 вы узнали, каким образом взломщики могут получить информацию о се-

ти, что впоследствии позволит им подключиться к компьютеру с системой NetWare. В

данной главе будут рассмотрены последующие два шага, которые может предпринять

взломщик, чтобы получить на сервере Novell привилегии администратора и в конеч-

ном итоге — доступ к дереву NDS. Пример, рассматриваемый на протяжении этой

главы, является абсолютно стандартным. Успешность большинства атак, описываемых

в этой главе, зависит от наличия в системе NetWare контекста связки (bindery context),

который по умолчанию имеется почти на всех серверах NetWare 4.x, однако на неко-

торых из них может отсутствовать.

Соединение без регистрации

Популярность

Простота

Опасность

Степень риска

10

9

7

296 Часть II. Хакинг систем

Первым шагом взломщика является создание анонимного соединения (attachment) с

сервером Novell. Для того чтобы разобраться с понятием "соединение", нужно понять, что

происходит в процессе регистрации NetWare. Процесс регистрации на сервере NetWare

реализован компанией Novell следующим образом. До аутентификации сервером к нему

необходимо сначала присоединиться. Соединение и регистрация не являются взаимозаме-

няемыми. Другими словами, если регистрация завершилась неудачно, то соединение будет

сохранено. Так что для соединения нет необходимости использовать корректное имя поль-

зователя и пароль. Как вы скоро узнаете, подсоединившись к компьютеру с системой

NetWare, взломщик может сразу же приступать к своему черному делу.

В главе 3 вы узнали, как просмотреть список компьютеров сети и, в частности, все

серверы NetWare и имеющиеся деревья NDS. Теперь все, что нужно сделать, — это

подсоединиться к серверу. Для этого можно воспользоваться различными способами.

Здесь будут рассмотрены три основных средства из этой категории: утилита On-Site

Admin

от

компании Novell,

snlist

и

nslist.

То же самое можно осуществить и с помощью традиционной команды DOS login или

программы NetWare Login, однако при их использовании придется пройти регистрацию

(скорее всего, без знания правильного имени пользователя и пароля подобная попытка

окажется неудачной). Соединение с неудачной регистрацией при всем желании нельзя от-

нести к скрытым методам хакеров, поскольку такие действия могут быть зарегистрированы

в системе. Поэтому большинство взломщиков вряд ли

воспользуются

таким приемом.

«•V.-

9 On-Site Admin

В набор средств обеспечения безопасности администратор должен включить ути-

литу On-Site Admin. Она представляет собой средство администрирования NetWare с

графическим интерфейсом, разработанное компанией Novell. Утилита On-Site Admin

предоставляет информацию о серверах и деревьях, а также практически исчерпываю-

щие данные, позволяющие оценить состояние системы защиты. При разработке этого

приложения разработчики Novell приняли разумное решение, однако его можно ис-

пользовать и против вас. Достаточно забавно, что теперь приложение On-Site Admin

является одним из основных средств хакинга Novell.

При загрузке приложение On-Site Admin отображает все серверы NetWare, обна-

руженные в результате просмотра сетевого окружения (см. главу 3). После отображе-

ния списка серверов в диалоговом окне On-Site Admin просто щелкните на имени

требуемого сервера с помощью мыши. При этом автоматически будет создано соеди-

нение с сервером. Это можно проверить с помощью программы управления службами

Novell NetWare Services, выбрав команду NetWare Connections. Подсоединяясь к каж-

дому из интересующих вас серверов, можно приступить к их изучению.

W

snlist

И

nslist

Утилиты

snlist

и

nslist

позволяют создать соединение

с

сервером точно

так же,

как и

приложение On-Site Admin, только

из

командной строки. Утилита

snlist

рабо-

тает быстрее

nslist

и

хорошо подходит

для

наших целей, однако

nslist

оказывается

не менее полезной, поскольку позволяет получить полный адрес сервера. Обе про-

граммы можно использовать без параметров, чтобы подсоединиться ко всем серверам

локальной сети. При использовании имени сервера в качестве параметра можно под-

соединиться к определенному серверу. Такой способ соединения создает предпосылки

для того, чтобы в полной мере "вкусить прелести" хакинга.

Глава 7.

Хакинг

Novell NetWare 297

Если у вас возникли проблемы соединения с серверами Novell, проверьте на-

личие основного сервера. Для этого откройте диалоговое окно NetWare Con-

nections и убедитесь в том, что в нем имеется сервер, перед именем которого

указан символ *. Перед выполнением этих операций необходимо, чтобы су-

ществовал как минимум один подсоединенный сервер. Если после этого про-

блема не исчезла, выделите другой сервер и щелкните на кнопке Set Primary.

При использовании утилит командной строки необходимо запустить новый се-

анс командной строки

(cind.exe

для NT или

command.

com для Win

Эх).

В про-

тивном случае возникнет много ошибок и потребуется потратить много време-

ни на их устранение.

О Контрмеры: установка соединения

Нам неизвестно ни одного механизма, с помощью которого можно отключить

возможность соединения с сервером NetWare. В настоящее время этот вопрос остает-

ся нерешенным, в том числе и в NetWare 5.

Инвентаризация связки и деревьев

Популярность

Простота

Опасность

Степень риска

9

10

\

з

9

В состоянии "зомби", когда установлено соединение без

регистрации,

можно по-

лучить огромное количество информации, гораздо больше, чем можно себе предста-

вить. Такие средства,

как

userinfo,

userdump,

finger, bindery,

bindin,

nlist

и

ex,

позволяют получить данные о связке. Приложения, подобные On-Site Admin, пре-

доставляют информацию о дереве NDS. Все вместе эти утилиты обеспечивают

взломщика дополнительными знаниями, которые позволят ему получить доступ к

серверам. Помните о том, что вся необходимая информация доступна через единст-

венное соединение с сервером Novell.

Zfj.'i

~

userinfo

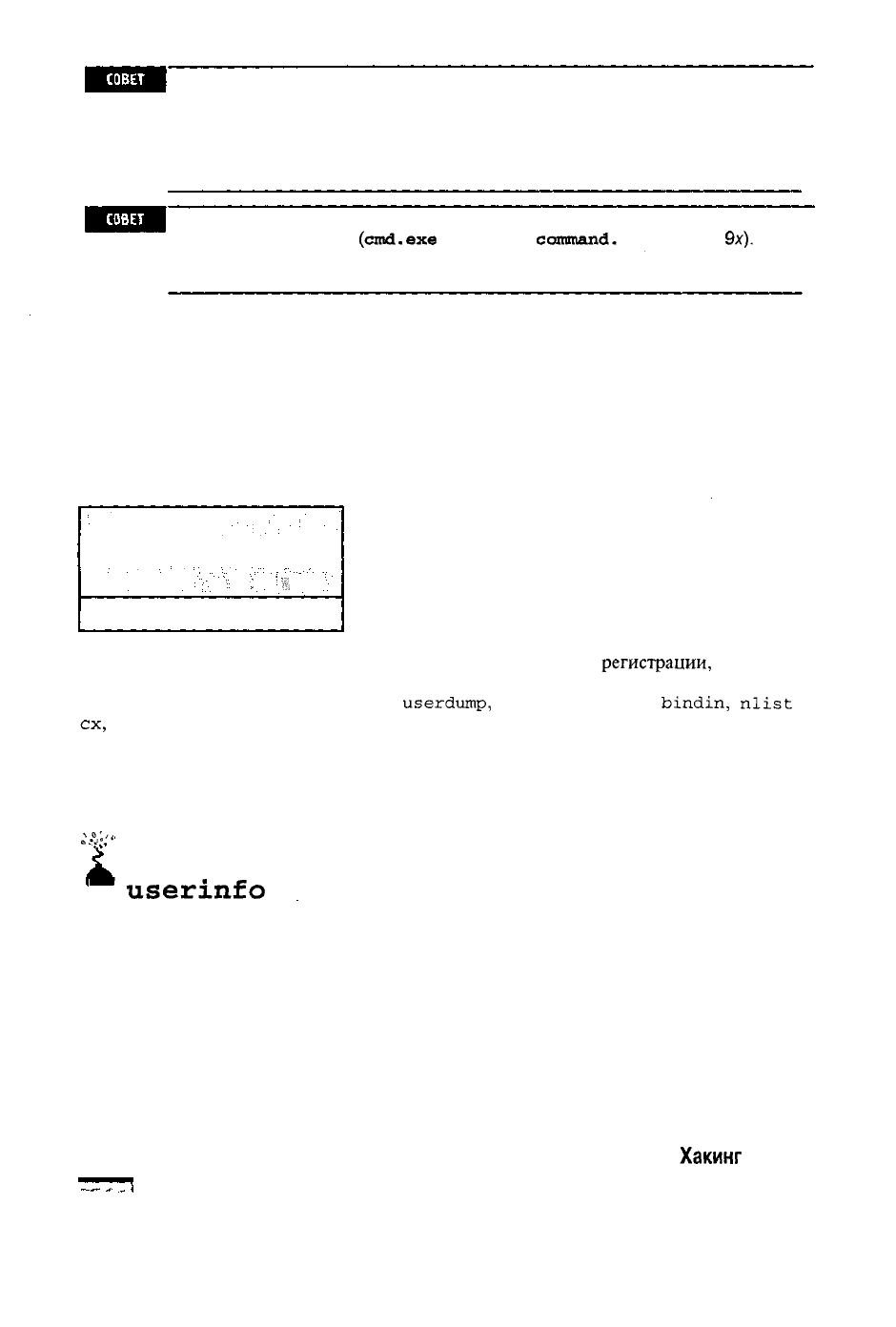

Мы используем утилиту userinfo версии 1.04, которая изначально называлась

NetWare User Information Listing. Написанная Тимом Швабом (Tim Schwab), утилита

позволяет быстро получить дамп всех пользователей, содержащихся в структуре связ-

ки сервера. Утилита userinfo позволяет также осуществлять поиск по одному имени

пользователя. Для этого достаточно указать его в качестве параметра. Как видно из

следующего рисунка, подсоединившись к серверу SECRET и запустив утилиту

userinfo, можно извлечь имена всех пользователей системы, включая идентифика-

тор каждого пользовательского объекта (object ID).

298 Часть II.

Хакинг

систем

^

0

'

ID

I

ISECRET /

User ID

meeami

ЕРИЙ0ИЯ7

PftB08B01

iFBeeeeai

iFDBB00ei

iFEeeeeBl

iFPeaaeei

iieeei

1Й1ВЙВ1

iZBieaei

ЗЯ1ВвВ1

4aieaai

saiaeai

6В1ввВ1

тв1

ввт

8В1ВЙЙ1

9818881

ЙИ1ВвИ1

ВВ1ИИИ1

il9 users

Sunday, Ap

Name

adnin

jscambray

sncclure

jsymoens

glmrta

ndolphin

deoarte

jsnith

rpaul

jhanley

mmeadows

abirchard

ehammond

jbenson

eculp

jhoney

tgoody

jgoldberg

estein

found

i-il

4,

1999

/

ii:13

an

T]

Disabled

Locked

Password

Last Login

Address

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

insufficient

right

right

right

fight

right

right

right

right

**i»ht

right

fight

tight

right

right

right

right

right

fight

right

^J

W

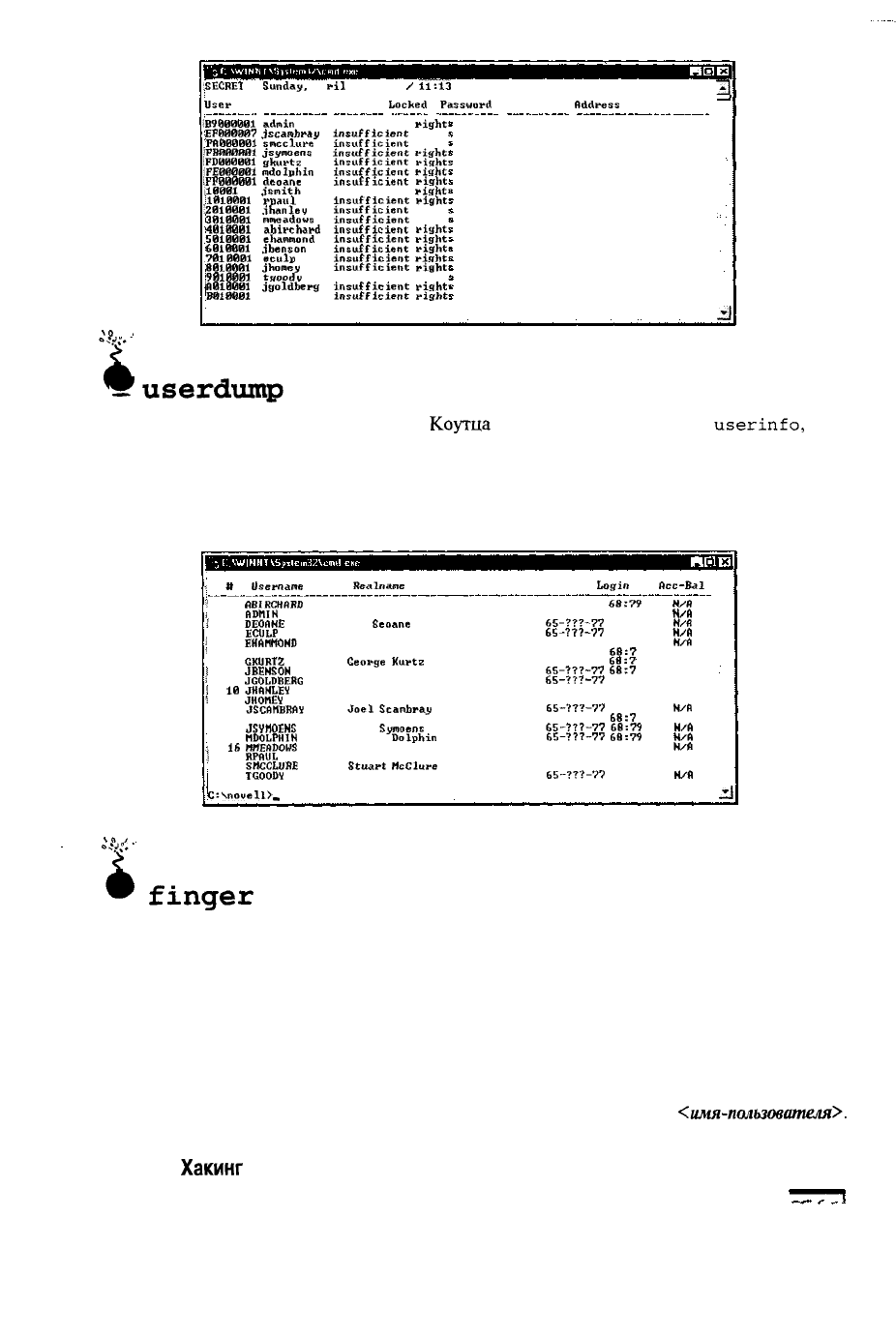

userdump

Утилита userdump версии 1.3 Роя

Коутца

(Roy Coates) аналогична

userinfo,

по-

скольку отображает все пользовательские имена на подсоединенном сервере, однако в

то же время она предоставляет и полные имена, как видно из следующего рисунка.

Эта информация может пригодиться взломщикам для выполнения задач социальной

инженерии. Например, можно позвонить в отдел технической поддержки компании и

попросить обнулить пароль пользователя, имя которого стало известно.

>

Н

Usernane

:

1

п

тисним

!

2

ЙОШН

\

3

DEOANE

i 4 ECULP

'>.

5 ЕНАПНОЮ

'•

6 ESTEIN

i 7

GKURTZ

8 JBENSON

'•

Ч

JGQLDBERG

\

IB

JHDNLEV

!

11

JHOMEV

• 12 JSCflHBHOT

1 13 JSHIIH

i 14 JSVHOENS

'. 15 MDOLPHIN

<

16

HHESDOHS

\

17

«PAUL,

18 SMCCLURE

19 TGOODV

C:4nowell>

e

Realnane

Last

Login

Acc-Bal

=1

65-???-77

68:79

Н/Й

Dan

Geoane

Geoi-jre

Kurtz

Joel

Scanbray

Jeff

Symoens

Martin

Dolphin

Stuart

McClure

65-???-77 68:7

65-???-77 68:7

65-???-77

68:7

65-???-77 68:7

65-???-77

68:7

65-???-77

68:7

6S-???-77

68:7

65-???-77 68:7

6S-???-77 68:7

65-???-77 68:7

65-777-77 68:7

65-???-77

68:7

9

N/A

9

H/A

9

Н/Й

9

H/A

9 N/A

9 N/A

9 N/A

9 N/A

9 N/A

9 N/A

9

N/П

9 N/A

6S-777-77

68:79

H/A

6S-???-77

68:79

H/A

65-???-77 68:7

6S-???-77 68:7

65-???-77 68:7

9

N/Я

9 N/A

Ч N/A

65-T77-77

68:79

N/fl

zJ

11

0

'

/

a

I

™

finger

Для инвентаризации пользователей системы нет необходимости использовать ути-

литу finger. Однако мы включили ее в этот раздел, поскольку она оказывается по-

лезной, когда требуется определить, существует ли в системе определенный пользова-

тель. Например, взломщик мог проникнуть на компьютер под управлением системы

NT или UNIX и получить несколько имен пользователей и паролей. Кроме того, ему

известно, что (а) пользователи зачастую имеют учетные записи на других узлах и (б)

для простоты они пользуются одним и тем же паролем. Следовательно, полученными

пользовательскими именами и паролями взломщик может воспользоваться для про-

никновения в другие системы, например серверы Novell.

Для поиска пользователей в системе просто введите команду finger

<имя-пальзователя>.

Глава 7.

Хакинг

Novell NetWare

299

При запуске утилиты

finger

соблюдайте осторожность, поскольку она может ока-

заться слишком "шумной". По непонятным причинам, если

finger

применяется для

поиска зарегистрированного в данный момент пользователя, на рабочем столе иногда

появляется диалоговое окно системы NetWare с пустым сообщением.

W

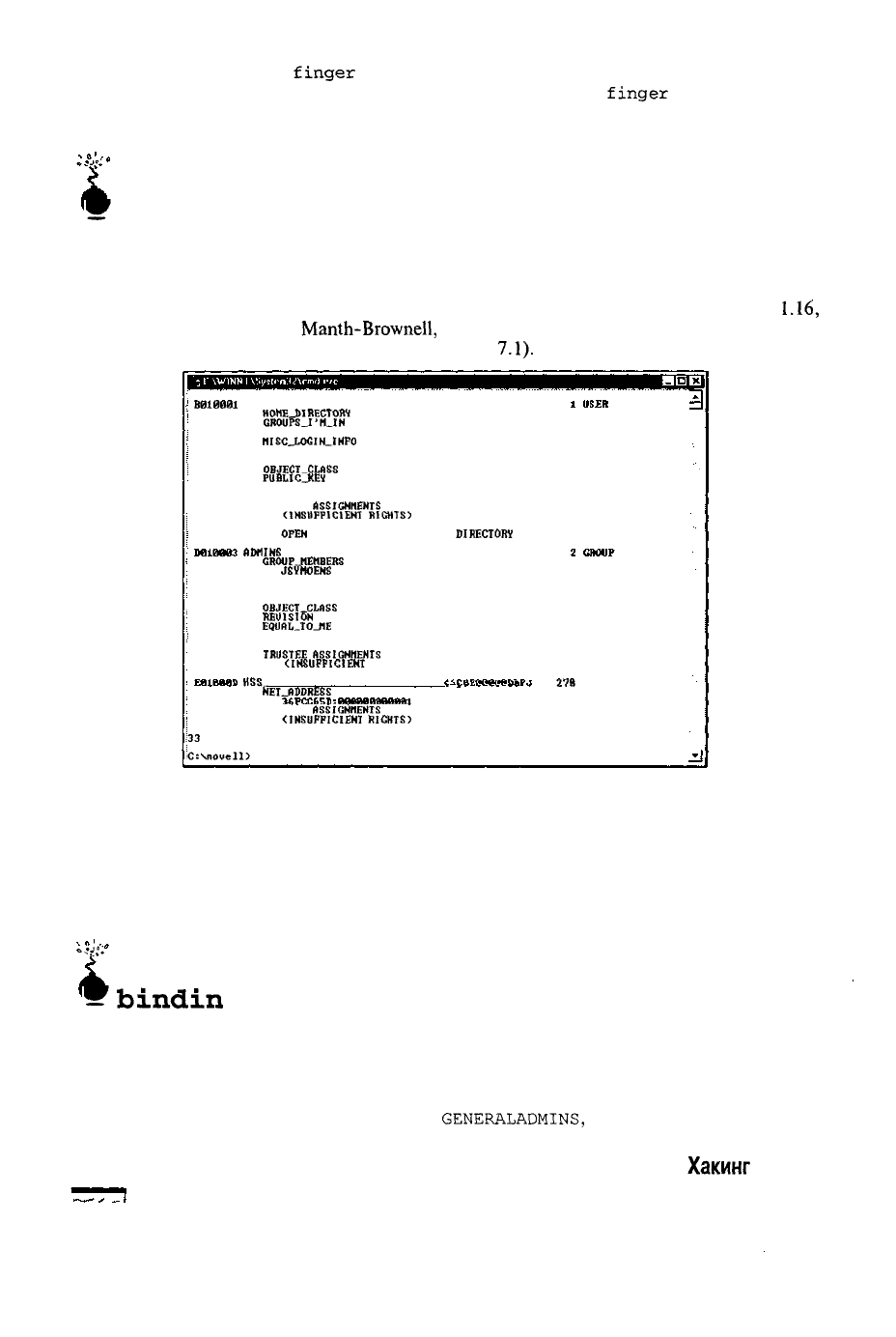

bindery

Выявить пользователей, имеющихся на сервере, очень важно. Однако для того,

чтобы предпринять попытку проникновения, взломщику необходимо иметь в своем

распоряжении немного больше информации. Например, кто из пользователей при-

надлежит к группе администраторов? Программа NetWare Bindery Listing версии

1.16,

разработанная компанией

Manth-Brownell,

Inc., предоставляет информацию практиче-

ски о любом объекте связки (bindery object) (рис.

7.1).

В01И0Й1

ESTEIN

HOME_DIRECTOR¥

GBOUPS_I'M_IN

HUMANJESOURCES

HISC_LOGIN_INFO

ACL

CN

OBJECT_CLASS

PUBLICJE»

SURmitE

LANGUAGE

TRUSTEE

ASSIGNMENTS

(INSUFFICIENT

RIGHTS)

LOGIN SCRIPT

OFEN

ERROR: NO SUCH FILE OR

DIRECTOR?

ADtllNS

GROUP_MEMBERS

JSVNOENS

DEOANE

ACL

CN

OBJECT_CLASS

REVISION

E9UAL_TOJ1E

JSVMOENS

9EOANE

TRUSTEE

ASSIGNMENTS

(INSUFFICIENT

RIGHTS)

HSS_

NETJDDRESS

2VB

UNKNOWN

TRUSTEE

ASSIGNMENTS

(INSUFFICIENT

RIGHTS)

;33

objects

found

:

C:4novelI>

Рис. 7.1. Программа

bindery

предоставляет

о

системе NetWare огромное коли-

чество информации, в том числе принадлежность к группе (например, Admins)

Программа bindery позволяет также отправить запрос об одном пользователе или

группе. Например, просто введите команду bindery admins, чтобы получить список чле-

нов группы Admins. Параметр /в пригодится при одновременном просмотре боль-

шого количества объектов, поскольку в этом случае вывод информации будет выпол-

няться по одной строке для каждого объекта.

•-V.'.

W

bindin

Как и программа bindery, bindin позволяет просмотреть различные объекты, та-

кие как серверы, пользователи и группы, однако она имеет более организованный ин-

терфейс. Как и bindery, утилита bindin позволяет извлечь данные о членстве в

группах. Так что с ее помощью можно получить список пользователей из наиболее

важных групп, таких

как

MIS,

IT,

ADMINS,

GENERALADMINS,

LOCALADMINS

и

т.д.

300

Часть II.

Хакинг

систем