Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

J Будьте внимательны при перемещении зашифрованных файлов. Хотя при ис-

пользовании стандартных механизмов резервного копирования (например,

ntbackup.exe)

зашифрованные файлы копируются без модификации, при

выполнении обычной операции копирования файлы расшифровываются. Ес-

ли файл копируется в раздел с файловой системой, отличной от NTFS 5.0, то

после копирования файлы окажутся расшифрованными. При копировании

файла на удаленный компьютер с файловой системой NTFS 5.0 он будет за-

шифрован, однако не будет идентичен оригиналу, поскольку удаленная копия

будет зашифрована с помощью другого ключа. Таким образом, шифрование

файловой системы защищает файлы только при хранении на диске, а при пе-

ремещении файлов они расшифровываются.

Расшифровка ключа агента

восстановления EFS

Популярность

Простота

Опасность

Степень риска

3

.,

7

10

5

Продолжим начатое ранее обсуждение статьи Джеймса Дж. Грейса и Томаса

С.В.

Бартлетта

III

(http:

//www.deepguest.pf

/win32/win2k_ef

s.

txt). Возможность из-

менения пароля учетной записи администратора может иметь гораздо более серьезные

последствия, если учесть, что учетная запись Administrator по умолчанию является

агентом восстановления ключа. Если зарегистрироваться в системе с пустым паролем

администратора, то все зашифрованные системой EFS файлы будут декодированы,

поскольку администратор может получить доступ к ключу кодирования файлов (а

значит, и содержимому этих файлов) с помощью своего ключа восстановления.

Почему это происходит? Напомним, как работает система EFS. Случайно сгенериро-

ванный ключ шифрования файла

РЕК

сам кодируется с помощью других

ключей,

и это

зашифрованное значение хранится в качестве атрибута файла. Ключ

РЕК,

зашифрован-

ный с помощью открытого ключа пользователя (каждый пользователь системы Windows

2000 имеет пару ключей: закрытый и открытый), хранится в атрибуте DDF (Data Deci-

pher Field). При доступе к файлу атрибут DDF расшифровывается закрытым ключом, и

с помощью декодированного ключа

РЕК

расшифровывается сам файл. Значение, полу-

ченное после расшифровки ключа

РЕК

с помощью ключа агента восстановления, хра-

нится в атрибуте

DRF

(Data Recovery Field). Поэтому, если локальная учетная запись

администратора является агентом восстановления (а по умолчанию это так), то любой

человек с правами администратора в данной системе может декодировать значение ат-

рибута DRF своим закрытым ключом, получить ключ

РЕК

и расшифровать файл.

Делегирование прав агента восстановления не решает проблему

На первый взгляд может показаться, что проблему легко решить, делегировав пра-

ва агента восстановления другой учетной записи. На самом деле это не так. Джеймс

Дж. Грейс и Томас

С.В.

Бартлетт

III свели на нет эту контрмеру, разработав службу,

которая запускается в процессе загрузки и изменяет пароль любой учетной записи,

определенной как агент восстановления.

Конечно же, хакеров не интересует сам агент восстановления. Просто это самый

простой способ доступа к любому файлу на диске, зашифрованному системой

EPS.

Еще один способ борьбы с делегированием прав агента восстановления — просто

Глава 6.

Хакинг

Windows 2000 271

"представиться" пользователем, зашифровавшим файл. Утилита

chntpw

(см. выше)

позволяет изменить пароль любой учетной записи в автономном режиме. Затем

взломщик может зарегистрироваться в системе как нужный ему пользователь и деко-

дировать значение атрибута DDF с помощью пользовательского закрытого ключа,

расшифровав таким образом ключ

РЕК

и сам файл. При этом закрытый ключ агента

восстановления данных не понадобится.

QЭкспортирование

ключей восстановления

и их безопасное хранение

В ответ на статью Джеймса

Дж.

Грейса и Томаса С.В.

Бартлетта

III компания Mi-

crosoft признала, что таким способом действительно можно обойти систему EFS, но в

свое оправдание заявила, что для предотвращения этой атаки нужно правильно хранить

ключ восстановления EFS

(http://www.microsoft.com/technet/treeview/-

default.asp?url=/technet/itsolutions/security/topics/els.asp).

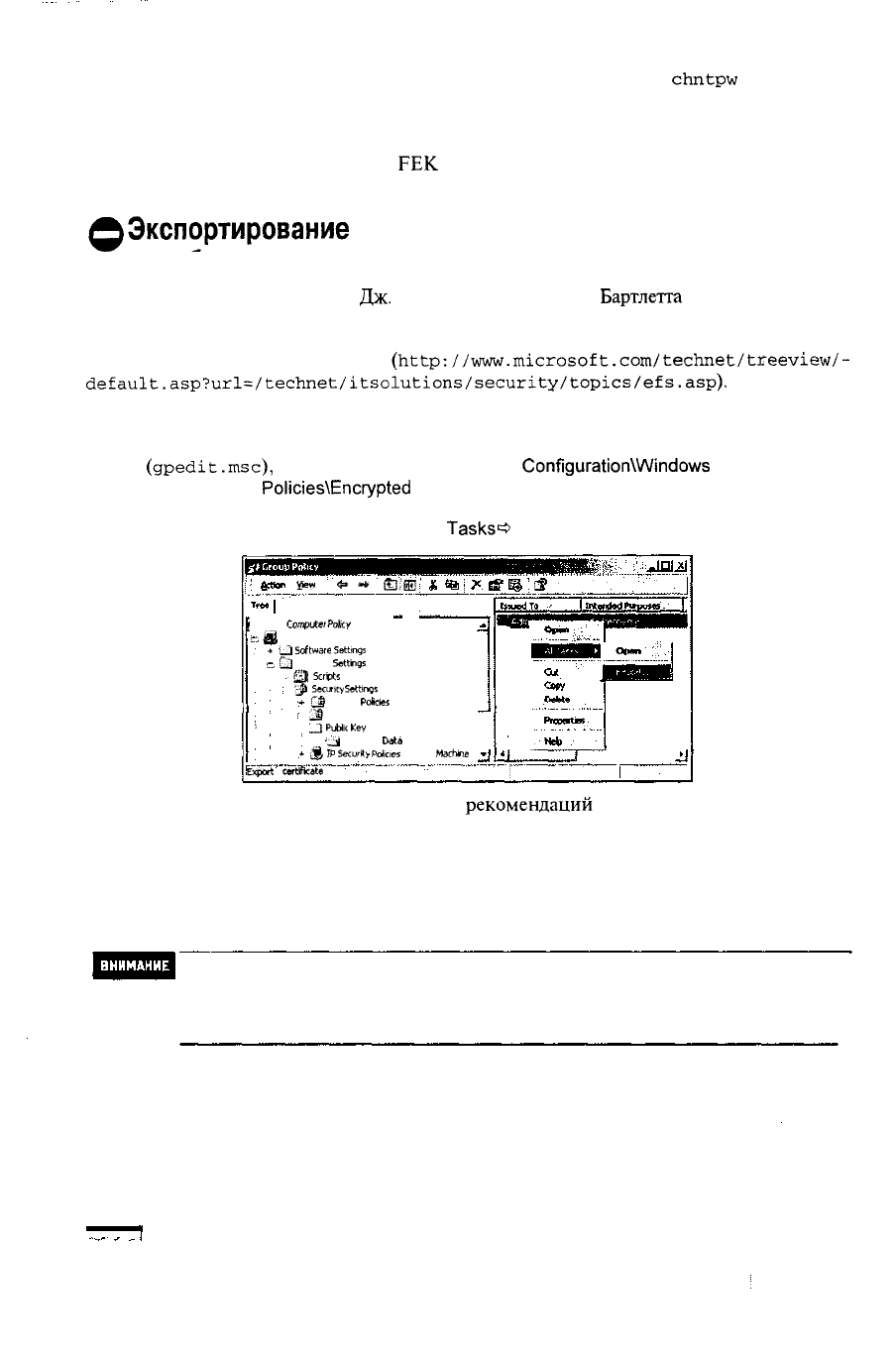

К сожалению, приведенное по этому адресу описание процесса экспортирования

устарело, а в справочной системе другой способ не приводится. Чтобы экспортировать

сертификат агента восстановления на отдельный компьютер, откройте консоль Group

Policy

(gpedit.msc),

найдите элемент Computer

ConfigurationWVindows

Settings\Security

Settings\Public Key

PoliciesMEncrypted

Data Recovery Agents, щелкните правой кнопкой

мыши на агенте восстановления в правой панели (обычно это администратор) и вы-

берите из контекстного меню команду All

Tasks

1

*

Export.

Y»W

4»

•»

I

IS,B

53 Local

Computer

Poky

"

~""

-,

Щ

Computer Configuration

+

S_J

Software

Settings

r-,

Cj

Windows

Settings

Щ

Scripts

(Startup/Shutdown)

-

^

Security

Settings

+•

C%

Account

PoBctes

+

_Ш

Local Policies

:

-

_J

Pubic

Key

Policies

;

_Л

Encrypted

Data

Recovery Agents

+

3^

*

p

5ecur*v

Poficies

on Loral

Machine

Export

a

certtffcate

Запустится мастер, после выполнения

рекомендаций

которого ключ восстановле-

ния будет экспортирован. Для резервного копирования ключа агента восстановления

вместе с сертификатом необходимо экспортировать и закрытый ключ. При этом авто-

ры рекомендуют использовать защиту с помощью пароля. И наконец, не забудьте

удалить закрытый ключ, выбрав режим Delete The Private Key If export Is Successful. По-

сле этого заполучить ключ к агенту восстановления из локальной системы будет

крайне сложно (авторы просто избегают употреблять слово "невозможно").

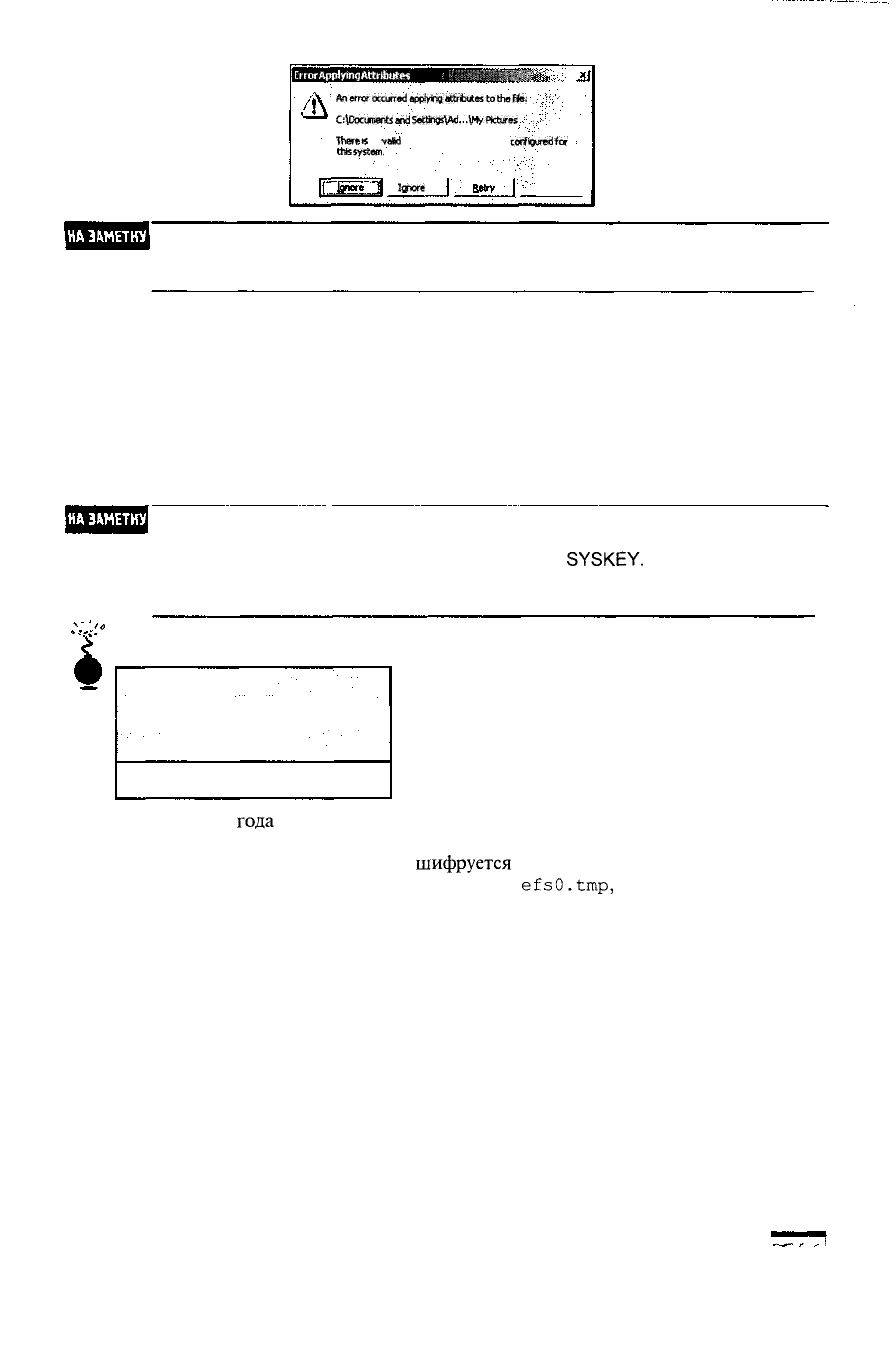

| Напомним, что при простом удалении сертификата агента восстановления из

правой панели шифрование файловой системы станет невозможным. На сле-

дующем рисунке показано, что происходит при попытке шифрования без аген-

та восстановления — система не работает.

272

Часть II. Хакинг систем

Error

Applying

Attribute»

•

:

ЛйЗЖЯЖШИ

AnerroroxcufredappJyrigettributestotreftei

C:\Documents

and

Settmgs\Ad...\MyPfctures

There

e

no

vafid

encryption recovery policy

configured

fOf

Itifs

iystem.

Ignore All

Cancel J

Файлы, зашифрованные до удаления агента восстановления, остаются за-

шифрованными, но могут быть открыты только соответствующим пользовате-

лем или после восстановления агента из резервной копии.

Для узлов, входящих в домен, ситуация отличается. Ключи восстановления всех

систем, входящих в домен, хранятся на его контроллере. При добавлении к домену

компьютера под управлением Windows 2000 автоматически вступает в силу используе-

мая по умолчанию политика восстановления домена и агентом восстановления стано-

вится администратор домена, а не локальный администратор. Таким образом, ключи

восстановления физически отделяются от зашифрованных данных, что значительно

затрудняет описанную атаку. Не мешает также экспортировать сертификат агента вос-

становления с контроллера домена, поскольку после его получения уязвимыми станут

все компьютеры данного домена.

| Компания Microsoft в ответном документе также утверждает, что возможность

удаления файла SAM, приводящую к установке пароля администратора в

NULL, можно предотвратить с помощью ключа

SYSKEY.

Но выше было пока-

зано, что это не так, если не выбран режим его защиты паролем или хранения

на гибком диске (в статье об этом умалчивается).

^

ч

г

е

Извлечение данных временных файлов EFS

Популярность

Простота

Опасность

Степень риска

8

10

10

9

19 января 2001

года

Рикард Берглинд (Rickard Berglind) опубликовал результаты

своих исследований в бюллетене Bugtraq. Он сообщил, что при выборе файла для

шифрования на самом деле этот файл

шифруется

не непосредственно. Вместо этого

создается резервная копия этого файла под именем

efsO.tmp,

которая помещается во

временный каталог. После этого данные шифруются и замещают исходный файл. По-

сле завершения шифрования резервная копия удаляется.

Однако после замещения исходного и удаления временного файла физический

блок файловой системы, где была расположена резервная копия, не очищается. В

этом блоке по-прежнему содержатся исходные незашифрованные данные. Другими

словами, временный файл удаляется точно так же, как и любой другой файл системы.

При этом соответствующая запись в главной таблице файлов помечается как пустая, а

сами кластеры, где хранился файл, снова становятся доступными. Однако файл и со-

держащаяся в нем информация физически остаются на поверхности жесткого диска

незашифрованными. При добавлении на диск новых файлов они постепенно заме-

щают старую информацию, однако если зашифрованный файл был достаточно боль-

шим, этот процесс может продолжаться несколько месяцев, в зависимости от интен-

сивности использования дискового пространства.

Глава 6. Хакинг Windows 2000

273

В ответ на отчет Рикарда компания Microsoft сообщила, что такой алгоритм явля-

ется стандартным при

шифровании

отдельных файлов, и еще раз сослалась на свою

статью о системе EFS, в которой это четко сформулировано. Кроме того, специалисты

компании Microsoft предоставили несколько рекомендаций, позволяющих избежать

описанную проблему. С этими рекомендациями мы еще познакомимся.

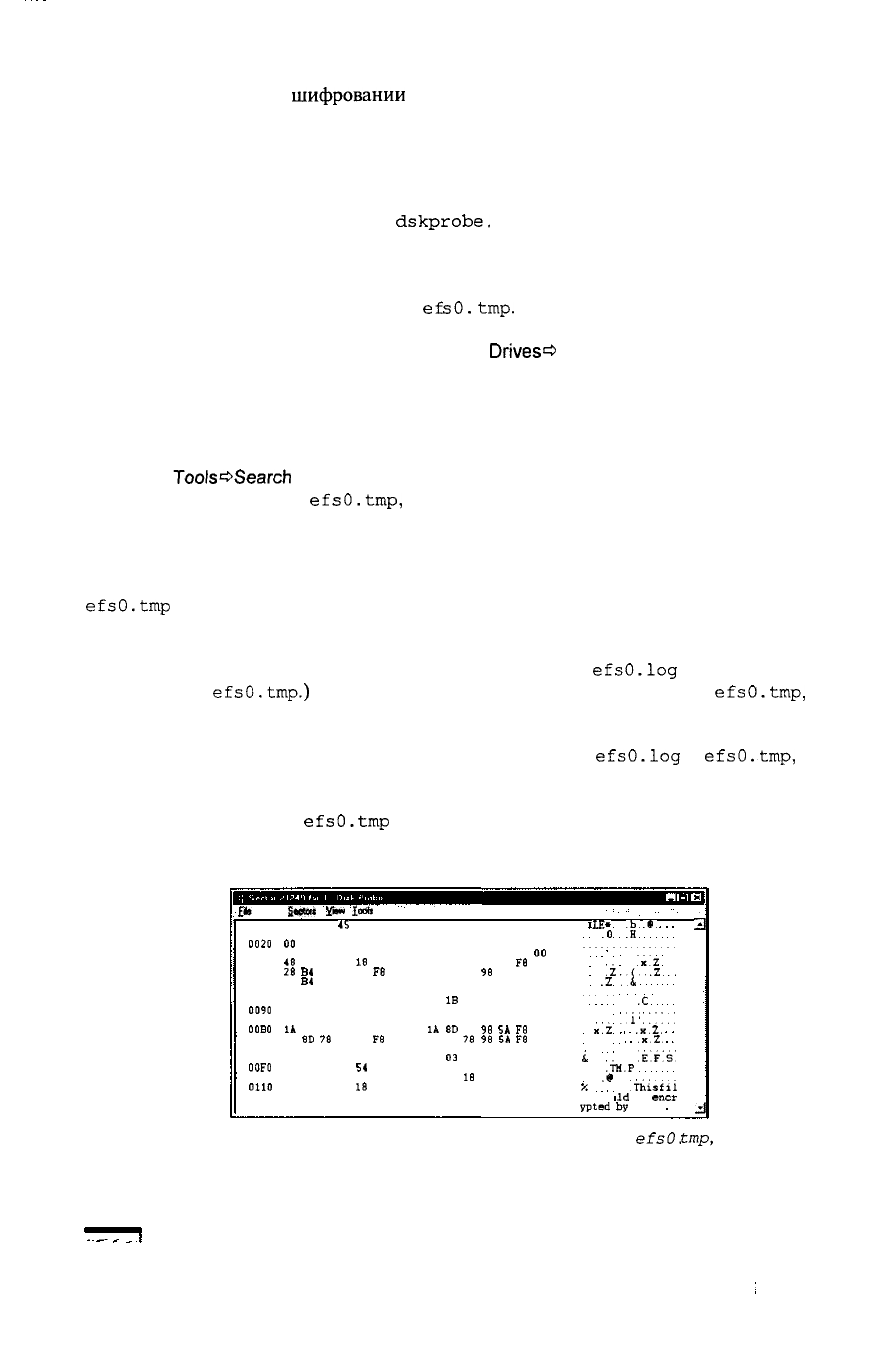

Как же описанный изъян можно использовать для чтения зашифрованных с по-

мощью EFS данных? Подобную информацию можно извлечь, используя низкоуров-

невые редакторы диска, такие как

dskprobe.

exe. Эту программу можно найти в пап-

ке Support Tools на установочном компакт-диске Windows 2000. Такие редакторы

позволяют любому пользователю, имеющему доступ к консоли локального узла, полу-

чить данные зашифрованного файла. Ниже вы узнаете, как с использованием редак-

тора dskprobe извлечь данные файла

ef

sO.

trap.

Во-первых, запустите редактор dskprobe и откройте соответствующий физический

диск для чтения. Для этого выберите команду

Drives'^

Physical Drive и дважды щелкни-

те на нужном диске в верхней левой области окна. После заполнения области Handle

О диалогового окна щелкните на соответствующей кнопке Set Active.

После выполнения описанных действий нужно найти сектор диска, содержащий

требуемые данные. Поиск файлов на физическом диске во многом напоминает поиск

иголки в стогу сена, однако этот процесс можно значительно облегчить с помощью

команды

Tools°=>Search

Sectors утилиты dskprobe. В рассматриваемом примере вы-

полняется поиск строки

efsO.tmp,

начиная с сектора 0 и до конца диска (рис. 6.3).

Обратите внимание, что нужно также выбрать метод полного перебора (Exhaustive

Search) и осуществить поиск символов Unicode без учета регистра. (Поиск символов

ASCII почти наверняка закончится неудачно.)

После того как поиск завершен и выполнен анализ содержимого диска, а файл

efsO.tmp

не был замещен другими данными в результате выполнения каких-либо дис-

ковых операций, его содержимое появится в диалоговом окне утилиты dskprobe в не-

зашифрованном виде. В процессе поиска могут быть найдены также и другие секторы

диска, в которых содержится строка efsO.tmp. (В файле

efs0.log

содержится полный

путь к файлу

efsO.tmp.)

Убедиться в том, что найден именно файл

efsO.tmp,

а не

другой файл с заданной строкой поиска, можно лишь одним способом. Для этого вверху

диалогового окна утилиты dskprobe нужно найти строку FILE*. Именно это является

признаком того, что найден требуемый файл. Оба файла,

efs0.log

и

efsO.tmp,

созда-

ются в том же каталоге, что и шифруемый файл, однако их нельзя обнаружить с помо-

щью стандартных средств, а только с использованием утилит, подобных dskprobe. На

рис. 6.3 видно, что файл

efsO.tmp

был найден в секторе 21249. Его содержимое в неза-

шифрованном виде отображается в диалоговом окне утилиты dskprobe. (Еще раз обра-

тите внимание на строку FILE* вверху рабочей области окна.)

Efc

Em»

S«*»<

if-»

0000

0010

0020

0030

0040

ooso

0060

0070

0080

0090

0040

OOBO

OOCO

OODO

OOEO

OOFO

0100

0110

0120

0130

4k

03

00

10

46

26

28

00

00

30

52

It

1A

00

26

30

BO

25

65

79

49 4C

00 01

00 00

00 00

00 00

B4

re

B4

7F

00 00

00 00

00 00

00 00

8D 78

80

78

00 00

00 00

00 2E

00 00

00 00

20 73

70 74

4Ь

00

00

00

00

98

98

00

00

00

00

98

98

00

00

00

00

00

68

65

Io*

И*

24

30

00

60

18

54

54

00

00

70

18

54

54

00

00

54

40

18

6F

64

00 03

00 00

00 00

00 00

00 00

F8

CO

F8 CO

00 00

00 00

00 00

00 01

F8 CO

F8

CO

00 00

00 00

00 4D

00 00

00 00

75 6C

20 62

00 62

00 48

00 03

00 00

00 1A

01 28

01 26

00 00

00 F8

00 00

00 6C

01

It

01 1A

00 00

00 08

00 50

00 00

00 54

64 20

79 20

УК

01

00

00

8D

B4

00

00

IB

00

27

8D

8D

00

03

00

00

68

62

45

06 40

00 00

02 00

00 00

78 98

7F

98

00 00

00 00

43 00

00 00

00 00

78

98

78

98

00 00

45 00

00 00

IB

00

69 73

65 20

46 53

00

00

00

00

5A

5A

00

6C

00

00

00

SA

s*

00

46

00

00

20

65

2E

00 00

04 00

00 00

00

00

F8

CO

F8 CO

00 00

01 00

00 00

00 02

00 09

F8

CO

F8

CO

00 00

00 53

00 00

00 01

66 69

6E 63

00 00

00

00

00

00

01

01

00

00

00

00

00

01

01

00

00

00

00

6C

72

00

F

Й

(

(

6

R

i

0

•/.

e

LE«

.

.0

'.

!z

.

.7.

p

*!z

x.Z

'.

!т

.

.*

shot

ypted

.b.

.9.

. . .

.H

'.

. . '.x'.Z. . .

..(..

.Z.

..

.4

1. . .

. . .

,C

'.'.i'

1

'.'.'.'.'.'.

.

,

.

,«.z.

. .

,

.

.«.z.

.

.

'. - - '.S.T'.S'.

M.P

'.

'This

fii

Id

be encr

by

EFS

,

.±1

3

^

Рис. 6.З. С помощью утилиты dskprobe был найден файл

efsO.

tmp,

содер-

жимое которого в незашифрованном виде отображается в диалоговом окне

274

Часть II. Хакинг систем

Взломщик может запустить утилиту dskprobe по сети с использованием уда-

ленной оболочки или через сеанс терминального сервера. Так что доступ к

физической консоли не является обязательным условием.

Хотя атаки с применением низкоуровневых редакторов диска являются не такими

простыми, как удаление файла SAM или добавление в него хэш-кодов паролей, они

все же должны учитываться при использовании средств шифрования EFS.

О Контрмеры: получение временных файлов EFS

В момент написания этой книги компания Microsoft еще не предложила ни одного

модуля обновления, позволяющего решить описанную проблему. Однако в своем ответе

в бюллетене

Bugtraq,

упоминавшемся выше, специалисты этой компании утверждали,

что резервный файл в незашифрованном виде создается только при шифровании суще-

ствующего одиночного файла. Если же файл создается в зашифрованном каталоге, то ре-

зервной копии не создается и файл шифруется сразу при создании. Компания Microsoft

рекомендует использовать именно такую методику применения EFS для защиты важных

данных, как описано в разделе "Encrypting File System

for

Windows 2000" по адресу

http://www.microsoft.com/technet/treeview/default.asp?url=/technet/prodtechnol/-

windows2000serv/deploy/confeat/nt5efs.asp:

"Рекомендуется сначала создавать пустую зашифрованную папку, а затем непо-

средственно в ней создавать файл. При использовании такого подхода гаранти-

руется, что незашифрованные данные этого файла никогда не будут сохранять-

ся где-либо на диске. Кроме того, при этом можно добиться также лучшей

производительности, поскольку системе EFS не требуется сначала создавать, а

затем удалять резервную копию..."

Еще раз стоит повторить: вместо шифрования отдельных файлов зашифруйте пап-

ку, в которой будут содержаться зашифрованные данные, а затем создавайте файлы с

важным содержимым только внутри этого каталога.

Вторжение на доверительную территорию

Один из основных приемов взломщиков — поиск данных пользователей домена (а

не локальной

системы).

Это позволяет хакерам получить доступ к контроллеру домена

и легко обмануть его систему безопасности. Такой деятельности обычно невольно

способствуют администраторы, которые регистрируются на локальной машине с ис-

пользованием данных учетной записи домена. Система Windows 2000 не может пре-

достеречь своих пользователей от очевидных ошибок.

I

-

Средства получения данных LSA —

живут и здравствуют

Популярность

Простота

Опасность

Степень риска

8

10

10

9

Глава 6. Хакинг Windows 2000 275

Как было показано в главе 5, получение данных LSA — основной механизм для взлома

доверительных отношений,

поскольку

позволяет получить данные о нескольких последних

зарегистрированных в системе пользователях и пароли учетных записей служб.

Хотя компания Microsoft объявила об устранении ошибок, связанных с получением

данных LSA, в сервисном пакете SP3, многие из этих важных данных можно получить с

помощью обновленной утилиты

lsadump2

Тодда

Сабина

(Todd

Sabin)

(http://razor,

bindview.com/tools/desc/lsadump2_readme.html).

Приведем пример извлечения с

помощью

lsadump2

данных учетной записи службы на контроллере домена

Windows 2000. Последняя запись свидетельствует о том, что служба BckpSvr регистриру-

ется с паролем

password!234.

С:\>lsadump2

$MACHINE.ACC

7D 58 DA 95 69 ЗЕ ЗЕ 9Е АС С1 В8 09 F1 06 С4 9Е

}X..i»

6А BE DA 2D F7 94 В4 90 В2 39 D7 77

j.

.-

9.w

TermServLiceningSignKey-12d4b7c8-77d5-lldl-8c24-OOc04fa3080d

TS:InternetConnectorPswd

36 00 36 00 2B 00 32 00 48 00 68 00 32 00 62 00

6.6.+.2.H.h.2.b.

44 00 55 00 41 00 44 00 47 00 50 00 00 00

D.U.A.D.G.P...

_SC_BckpSvr

74 00 65 00 73 00 74 00 75 00 73 00 65 00 72 00 p.a.s.s.w.о.г.d.

31 00 32 00 33 00 34 00 1.2.3.4.

Зная пароль службы, взломщик может использовать утилиты (например, встроен-

ную net

user

или

nltest

/TRUSTED_DOMAINS

из

набора Resource

Kit)

для

изучения

учетных записей пользователей и доверительных отношений в этой системе (что легко

реализуется с помощью привилегий администратора). Такое исследование, скорее

всего, приведет к выявлению пользователя bckp (или ему подобного) и доверитель-

ных отношений с внешними доменами. Попытка зарегистрироваться в этих доменах с

помощью

bckp/password!234,

по всей вероятности, окажется успешной.

О

Контрмеры:

использование

isadump2

Компания Microsoft считает, что описанная

ситуация

не представляет угрозы для безо-

пасности системы, поскольку для запуска утилиты

Isadump2

требуется привилегия

SeDebugPrivilege, делегируемая по умолчанию только администраторам. Лучший способ

противостояния

Isaduinp2

— защитить учетные записи администраторов. Если же хакер

получит доступ к учетной записи администратора, то с помощью

Isadump2

он сможет по-

лучить и учетные записи служб внешних доменов, и с этим ничего не поделаешь.

Новая система множественной репликации и модель

доверительных отношений

Одним из наиболее значительных отличий Windows 2000 от NT в области архитек-

туры доменов является переход к системе множественной репликации и модели дове-

рительных отношений. В рамках леса Windows 2000 все домены хранят реплики со-

вместно используемой службы Active Directory и строят двусторонние доверительные

отношения друг с другом по транзитивному принципу на базе протокола Kerberos

(доверительные отношения между лесами доменов или с доменами нижнего уровня

NT 4 по-прежнему остаются односторонними). Это приводит к интересным последст-

виям при разработке топологии доменов.

276 Часть II. Хакинг систем

Первым порывом многих администраторов доменов является попытка создания от-

дельного леса для каждого объекта защиты в рамках организации. На самом деле это не-

верный подход. Главной задачей администраторов должна стать консолидация доменов в

рамках единой схемы управления. Более тонкое управление доступом можно поддерживать

на уровне отдельных объектов леса. Возможности такого управления настолько широки,

что многие администраторы приходят в замешательство от обилия имеющихся вариантов

разрешений. В решении задачи большую помощь могут оказать контейнеры каталогов OU

(Organizational Units) и новое средство делегирования прав (delegation feature).

Однако в рамках этой модели члены новых универсальных групп (например, груп-

пы администраторов предприятия Enterprise Admins) и в меньшей степени гло-

бальных групп домена (например, Domain Admins) вступают в доверительные отно-

шения со всеми доменами леса. Поэтому взлом учетной записи члена одной из таких

групп обеспечивает хакеру доступ ко всем доменам леса. Поэтому авторы советуют

организовывать не вполне доверенные сущности (например, подсети организаций-

партнеров) или объекты, подверженные угрозам извне (например, центр данных In-

ternet) в отдельный лес или реализовывать их как отдельные серверы.

Кроме того, при двусторонних транзитивных доверительных отношениях группа

Authenticated Users приобретает совсем другой смысл. В больших организациях не

имеет смысла рассматривать эту группу как доверенную.

Сокрытие следов

В Windows 2000 применяются в основном те же средства и приемы сокрытия сле-

дов, что и в более ранних версиях операционной системы с небольшими отличиями.

Приведем их краткое описание.

Отключение аудита

Для включения аудита можно воспользоваться средствами Local Security Policy

(secpol.msc)

или

Group

Policy

(gpedit.msc),

выбрав

на

левой

панели

управляющей

консоли элемент Local

Policies^Audit

Policy или Computer Configuration

^Windows

Set-

tings

1

^

Security

Settings^Local

Policies^Audit

Policy соответственно. Политика групп бу-

дет рассмотрена ниже в этой главе. Параметры аудита в Windows 2000 в основном

совпадают с параметрами NT 4.

В настоящее время никакой централизации ведения журналов регистрации в Win-

dows 2000 не планируется — все журналы по-прежнему хранятся на локальных маши-

нах,

что

является слабым местом

по

сравнению

с

системой регистрации

syslog

в

UNIX. И конечно же, Windows 2000 по-прежнему отказывается записывать IP-адрес

удаленного соединения для подозрительных событий типа неудачной регистрации.

Некоторые вещи никогда не изменятся.

Для включения и отключения аудита можно использовать также утилиту

auditpol

из набора средств NTRK. Эта утилита работает точно так же, как описано в главе 5.

Что бы мы делали без NTRK?

Очистка журнала регистрации событий

В Windows 2000 по-прежнему возможна очистка журналов регистрации событий, од-

нако доступ к журналам осуществляется посредством нового интерфейса. Просмотреть

различные журналы событий теперь можно через управляющую консоль Computer

Man-

Глава 6.

Хакинг

Windows 2000 277

agement с помощью элемента System

Tools^Event

Viewer. Появилось три новых журнала:

Directory Service, DNS Server и File Replication Service. После щелчка правой кнопкой на

одном из них открывается контекстное меню, содержащее команду Clear All Events.

Утилита

elsave,

описанная

в

главе

5,

позволяет очистить

все

журналы (включая

и

новые) в удаленном режиме. Например, следующая команда приводит к очистке жур-

нала службы репликации

файлов

на

удаленном сервере

joel

(для удаленного выпол-

нения этой операции требуются соответствующие

привилегии).

С:\>

elsave -s \\joel -1

"File

Replication Service" -С

Можно воспользоваться и другим интересным приемом. Для этого на взломанном

сервере необходимо зарегистрироваться в качестве администратора и запустить ко-

мандную оболочку в контексте учетной записи SYSTEM. Это без особых проблем мож-

но осуществить, используя команду планирования заданий AT. После того как на эк-

ране появится окно командной оболочки, откройте управляющую консоль журналов

регистрации событий

(compmgmt.msc)

и очистите журналы. Хотя в

журналы

регистра-

ции по-прежнему будет помещаться запись о том, что журналы были очищены, одна-

ко учетной записью, в контексте которой это было выполнено, будет SYSTEM.

Сокрытие файлов

Одной из главных задач хакера после удачного вторжения в систему является на-

дежное сокрытие своего инструментария. В главе 5 обсуждались два способа сокрытия

файлов:

с

помощью команды

attrib

и

файловых потоков.

Команда

attrib

Для

сокрытия файлов по-прежнему можно применять команду

attrib,

но при

этом

файлы все же останутся видимыми при установке режима Show All Files для данной папки.

Потоки

С помощью утилиты ср из набора NTRK (поддерживающей стандарт POSIX) можно

скрьпъ файлы за другими файлами в потоках (см. главу 5). Эту утилиту можно использо-

вать и в Windows 2000 даже при переходе на новую версию 5 файловой системы NTFS.

Для выявления файловых потоков можно использовать утилиту

sf

ind от компа-

нии NTObjectives. Она вошла в состав пакета Forensic Toolkit, который можно найти

по адресу

http://www.foundstone.com/rdlabs/tools.php?category=Forensic.

Потайные ходы

Последним пунктом программы хакеров является обеспечение возможности повтор-

ного проникновения в систему, усыпив бдительность системных администраторов.

Манипуляции в процессе запуска системы

Как упоминалось в главе 5, излюбленный прием хакеров — оставить в системе

свои исполняемые файлы, которые будут автоматически запускаться при загрузке сис-

темы. Такие возможности по-прежнему имеются в системе Windows 2000. Поэтому

необходимо проверять соответствующие папки взломанной системы на наличие неиз-

вестных или странных команд.

278 Часть II.

Хакинг

систем

Параметры запуска системы задаются в системном реестре в следующих подразде-

лах

раздела

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion.

•

...\Run

•

...\RunOnce

•

...\RunOnceEx

В Windows 2000 отличается лишь местоположение папки автозагрузки Startup для каж-

дого пользователя. Теперь эта папка находится в папке Documents and Settings

(%systemdrive%\Documents

and

Settings\%user%\Start

Menu\Programs\Startup).

-:,

:

,

Прикрепление к исполняемым файлам

Популярность

Простота

Опасность

Степень риска

.7

7

10

8

Иногда наиболее очевидные потайные ходы сложнее всего разглядеть. Например,

можно просто разместить троянскую оболочку Windows

под

именем

explorer.

exe в

корне каталога

%systemdrive%

целевой системы (по умолчанию право записи в этот

каталог имеют все пользователи). Тогда при интерактивной регистрации пользователя

эта программа по умолчанию будет использоваться в качестве оболочки для этого

пользователя. Почему это происходит?

В документации к набору средств разработки программных продуктов (SDK —

Software Development Kit) компании Microsoft ясно сказано, что если имя исполняемого

файла или динамической библиотеки DLL указано в реестре без задания пути к этому

файлу, то операционная система Windows NT 4.0/2000 выполняет поиск этого файла в

следующей последовательности.

1. В каталоге, из которого загружено приложение.

2. В текущем каталоге родительского процесса.

3. В системном каталоге

%windir%\System32.

4. В системном каталоге

%windir%

\System.

5. В каталоге Windows

%windir%.

6. В каталогах, определяемых значением переменной окружения PATH.

Потенциальная опасность такого поведения проявляется при использовании предла-

гаемой

по

умолчанию оболочки NT/2000, задаваемой ключом реестра

нкш\

SOFTWARE

\

Microsoft\windowsNT\CurrentVersion\Winlogon\Shell.

По умолчанию этому клю-

чу

соответствует

значение

explorer.exe

без

явного указания пути

к

этому файлу. Сле-

довательно, если некто в процессе загрузки скопирует модифицированную оболочку с

именем

explorer.

exe в

корневой

каталог

системного

диска

(например,

диска

С:

\),

то

она и будет использована для данного сеанса пользователя по умолчанию, поскольку

поиск файла оболочки будет выполняться в корневом каталоге (текущим каталогом в

процессе загрузки системы считается

%systemdrive%).

По словам

Альберто

Арагонеса (Alberto Aragones)

(http://www.quimeras.com/

secadv/ntpath.htm),

для демонстрации этого эффекта достаточно скопировать ко-

мандную оболочку NT/2000

cmd.exe

в корневой каталог системного раздела, завер-

шить сеанс, а затем зарегистрироваться снова. Тогда вместо стандартной оболочки

Windows будет использоваться командная оболочка.

Глава 6. Хакинг Windows 2000 279

Рассмотрим последствия этой ситуации. Как будет описано в главе 14, существуют

средства (типа

eLiTeWrap),

с помощью которых можно легко объединить несколько

программ с целью их незаметного и асинхронного выполнения. Иными словами,

программу типа Back Orifice 2000 можно связать с копией

explorer.exe,

поместить

этот пакет в корневой каталог системного диска, и эта хакерская программа будет не-

заметно запускаться при каждой следующей интерактивной регистрации. При этом

Explorer будет работать как ни в чем не бывало. Жуть...

Альберто

на своем Web-узле приводит остроумный способ реализации такого под-

хода

с

удаленного компьютера, основанный

на

использовании службы

telnet

для

NT/2000, работающей на целевом компьютере. Для этого нужно подключиться с по-

мощью службы

telnet

к

целевому компьютеру, затем загрузить

на

этот компьютер

"запасной

вариант"

explorer.

exe

(например, через службу

FTP в

режиме командной

строки),

и,

наконец,

из

командной строки

telnet

переписать

его в

каталог

%windir%,

запустить настоящий

explorer.exe

и

завершить сеанс

telnet.

После этого

в

каждом

интерактивном сеансе вместо реального проводника будет использоваться

"подставной вариант"

explorer.exe.

Этот же прием применим для подмены динамических библиотек. Информация об

именах динамических библиотек хранится в соответствующих исполняемых файлах

Windows. Поиск указанных библиотек выполняется в том же приведенном выше по-

рядке. Такая последовательность поиска может вызвать схожие проблемы с подменой

библиотек DLL.

О Выявление всех относительных путей в реестре

Эта проблема была устранена в модуле обновления

MSOO-052,

не включенном в

состав сервисного пакета

SP1,

поэтому этот модуль необходимо применять независи-

мо от установки сервисного пакета. В разделе часто задаваемых вопросов компания

Microsoft заявляет о том, что "среди всех значений системного реестра лишь для ко-

мандной оболочки указан относительный путь" для обеспечения обратной совмести-

мости с более старыми приложениями (http://www.microsoft.com/technet/security/

bulletin/fqOO-052.

asp). Однако Альберто Арагонес (Alberto

Aragones)

приводит

примеры других исполняемых файлов (например,

rundl!32.

exe), для которых пути в

реестре явно не указаны. Действительно, имя этого файла многократно встречается в

реестре без указания абсолютного пути.

Один из способов решения проблемы состоит в выявлении всех переменных в рее-

стре, для которых не заданы абсолютные пути, и добавлении таких путей вручную.

Однако эта процедура может оказаться слишком длительной.

Возможно, более эффективным решением является ограничение возможности инте-

рактивной регистрации на сервере (правда, это несколько осложняется появлением тер-

минального сервера). И, конечно же, необходимо установить указанный выше модуль

обновления. Этот модуль устраняет угрозу за счет добавления префикса

%systemroot%

к

имени оболочки.

|

Возникает вопрос, как вернуть систему в нормальное состояние, если с ней

уже сыграли злую шутку, описанную Альберто? На этот случай Альберто со-

ветует запустить программу

%windir%\explorer.exe

из командной оболоч-

ки, а затем удалить "поддельный" проводник, или просто ввести команду

ren\explorer.exe

harmless.txt,

а

затем

перезагрузить

компьютер

с по-

мощью комбинации клавиш <Alt+Ctrl+Del>.

280 Часть II. Хакинг систем