Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Предварительный сбор данных

Как упоминалось в главе 1, многие злоумышленники стараются получить макси-

мум информации, не обращаясь напрямую к интересующему их серверу. Основным

источником для предварительного сбора информации является система доменных

имен DNS (Domain Name System) — стандартный протокол Internet, обеспечивающий

преобразование IP-адресов и осмысленных имен типа

www.hackingexposed.com.

11

«°

о"

1

°

Перенос зоны DNS

Популярность

Простота

Опасность

Степень риска

5

9

2

5

Поскольку пространство имен активного каталога операционной системы Win-

dows 2000 основывается на использовании системы доменных имен, компания Mi-

crosoft полностью обновила реализацию сервера DNS в Windows 2000 с целью обеспе-

чения потребностей активного каталога. По умолчанию перенос зоны DNS возможен

на любой удаленный узел, что является основным средством сбора предварительной

информации. Более подробные сведения по этому вопросу содержатся в главе 3.

О Отключение переноса зоны

К счастью, реализация системы DNS для Windows 2000 допускает простую воз-

можность ограничения переноса зоны, как описано в главе 3, "Инвентаризация".

Сканирование

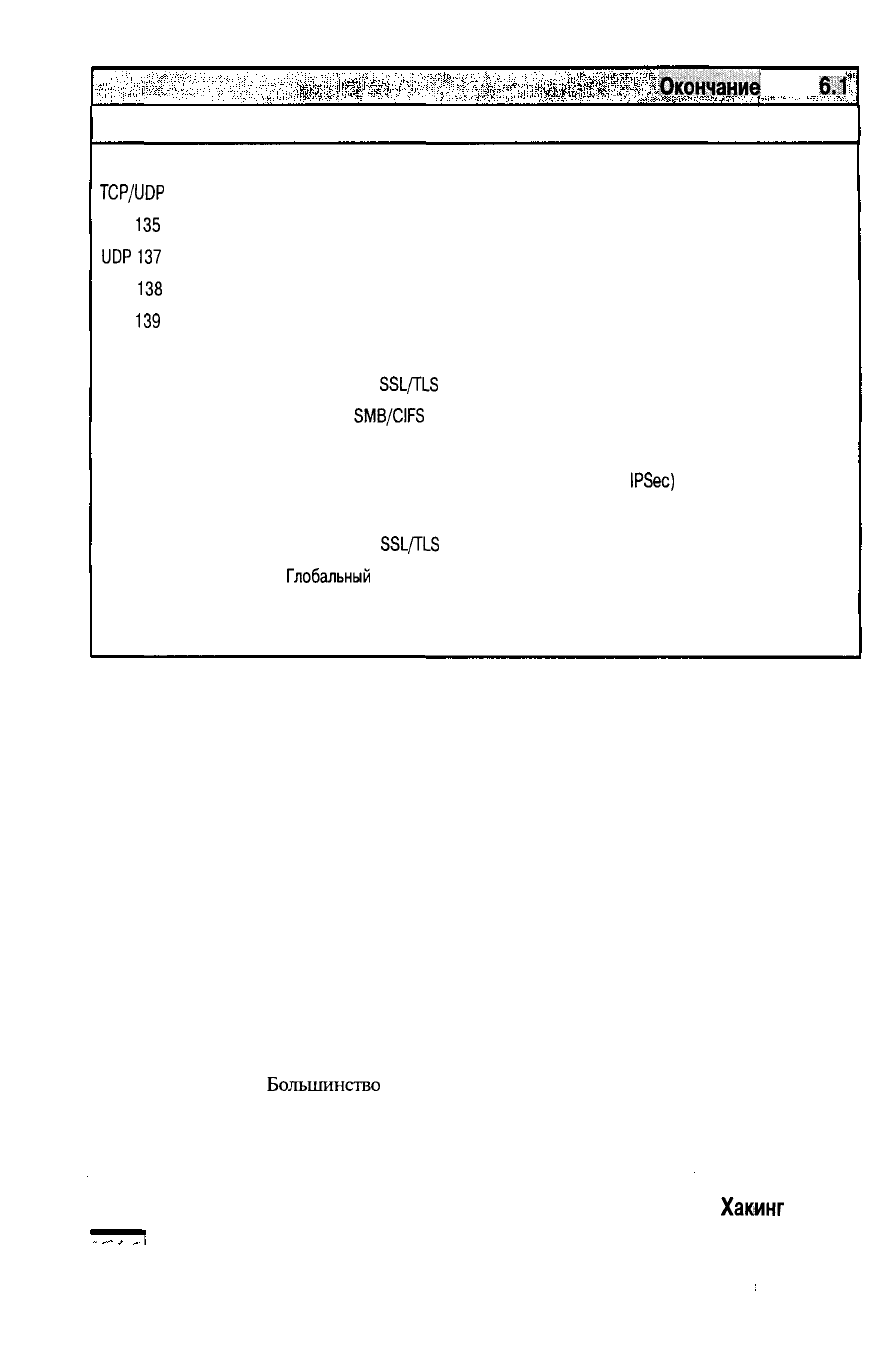

Операционная система Windows 2000 прослушивает список портов, многие из ко-

торых не были задействованы в NT 4 и появились лишь в этой версии операционной

системы. В табл. 6.1 приводится список некоторых портов, прослушиваемых по умол-

чанию контроллером домена Windows 2000. Каждый из них является потенциальной

точкой входа в систему.

I Список номеров TCP- и

UDP-портов,

используемых службами и программами

компании Microsoft, можно найти в материалах Windows 2000 Resource Kit

(http://www.microsoft.com/windows2000/techinfo/reskit/samplech

apters/def

ault.

asp).

Таблица

6.1.

Порт

TCP 25

TCP 21

TCP/UDP 53

Список

портов,

прослушиваемых по умолчанию

домена Windows 2000

Служба

SMTP

FTP

DNS

контроллером

Глава 6. Хакинг Windows 2000 241

Окончание)

табл.

6.1

Порт Служба

TCP 80 WWW

TCP/UDP

88 Kerberos

TCP

135

RPC/DCE Endpoint mapper

UDP137

Служба имен NetBIOS

UDP

138

Служба дейтаграмм NetBIOS

TCP

139

Служба сеансов NetBIOS

TCP/UDP 389 LDAP

TCP 443 HTTP поверх

SSI/TLS

TCP/UDP 445 Microsoft

SMB/CIFS

TCP/UDP 464 Kerberos kpasswd

UDP 500 IKE (Internet Key Exchange) (согласно протоколу

IPSec)

TCP 593 HTTP RPC Endpoint mapper

TCP 636 LDAP поверх

SSL/TLS

TCP 3268

Глобальный

каталог службы активных каталогов

TCP 3269 Глобальный каталог службы активных каталогов поверх SSL

TCP 3389 Терминальный сервер Windows

О Контрмеры: отключение служб и блокировка портов

Наилучший способ предотвращения всевозможных атак — это блокировка доступа

к этим службам как на уровне сети, так и на уровне отдельных компьютеров.

Внешние устройства контроля доступа к сети (переключатели, маршрутизаторы,

брандмауэры и т.д.) нужно сконфигурировать таким образом, чтобы пресечь любые по-

пытки доступа извне ко всем указанным портам. (Обычно это делается следующим об-

разом. Отключаются все протоколы для всех узлов, а затем подключаются только неко-

торые службы для определенных узлов.) При этом, конечно, необходимо помнить об

очевидных исключениях: порт 80 или 443 нужно оставить для работы Web-серверов. Ни

один из этих портов не должен быть доступен за пределами сети, и лишь некоторые

могут предоставляться для использования проверенными пользователями внутренних

подсетей. Особенно это касается контроллера домена. На это есть две причины.

Т В главе 3 было показано, как можно подключиться к портам TCP 389 (LDAP) и

TCP 3268 (глобальный каталог) через службу LDAP и глобальный каталог соот-

ветственно и получить данные с сервера.

А Как отмечалось в главе 3, служба сеансов NetBIOS (TCP-порт 139) является одним

из источников утечки информации и потенциального взлома сети под управлением

Windows NT.

Большинство

действий, описанных в главе 5, выполняется исключи-

тельно через соединения по протоколу NetBIOS. Аналогичные данные операцион-

ной системы Windows 2000 могут быть получены также через TCP-порт 445.

242 Часть II.

Хакинг

систем

Не забудьте прочитать раздел "Отключение служб

NetBIOS/SMB

в Windows 2000"

ниже в этой главе.

Имеет смысл также защитить порты, находящиеся в состоянии ожидания запросов,

отдельных компьютеров. Такая "защита в глубину" значительно затрудняет возможность

сетевых атак. Классический совет в этой связи сводится к завершению работы всех не-

нужных служб

с

помощью консоли

services

.msc

и их

отключению. Особое внимание

следует уделить

котроллерам

доменов под управлением Windows 2000: когда контролле-

ру домена делегируются права сервера (Server) или расширенного сервера (Advanced

Server) с помощью команды

dcpromo.

exe, на нем автоматически устанавливаются

служба активного каталога, служба DNS и сервер DHCP, а также открываются соот-

ветствующие порты. Контроллеры доменов — это важнейшие компоненты сети, по-

этому они требуют особого обращения. Большинство приложений, файловые службы

и службы печати лучше устанавливать на других компьютерах. Стремление к мини-

муму — первый принцип безопасности.

Чтобы ограничить доступ к портам отдельных компьютеров, можно использовать

проверенные временем фильтры для протокола TCP/IP. Доступ к этим параметрам

можно получить через вкладку Options диалогового окна, открываемого с помощью

команды Network and Dial-up

Connections^Properties^lnternet

Protocol (TCP/IP) Proper-

ties^Advanced.

Однако здесь сохранились старые недостатки. Фильтры протокола

TCP/IP применяются сразу ко всем адаптерам. Их установка приведет к невозможно-

сти загрузки данных, инициированной даже легитимными соединениями, и сделает

невозможным обычный просмотр Web-страниц в броузере системы. Кроме того, для

корректного вступления в силу внесенных изменений требуется перегрузить систему.

Проведенное авторами тестирование Windows 2000 показало, что установка

фильтров TCP/IP не блокирует эхо-пакетов

ICMP

(протокол 1), даже если от-

ключить все протоколы IP, кроме 6 (TCP) и 17 (UDP).

Фильтры

IPSec

Для установки фильтров на порты отдельных компьютеров лучше использовать

фильтры протокола IPSec. Эти фильтры явились побочным результатом новой реализа-

ции протокола IPSec для Windows 2000 и были с успехом использованы командами раз-

работчиков сетей

Openhack

и

Windows2000test.com.

Фильтры IPSec обрабатывают па-

кеты и просто-напросто выбрасывают те из них, которые не удовлетворяют характери-

стикам фильтра. В отличие от фильтров TCP/IP, фильтры IPSec можно применять к

отдельным интерфейсам. Кроме того, они блокируют запросы ICMP (однако они не на-

столько "тонки", чтобы блокировать отдельные подтипы запросов ICMP, скажем, эхо,

отклики на эхо-запросы, временные метки и т.д.). Для использования фильтров IPSec

перезагрузка не требуется (хотя изменение параметров фильтров может привести к раз-

рыву существующих соединений IPSec). Такие фильтры обеспечивают решение пробле-

мы для сервера и неприменимы в качестве средства обеспечения функциональности

брандмауэра для рабочих станций, поскольку, подобно фильтрам TCP/IP, они будут

блокировать зафузку информации, инициированную даже допустимыми соединениями

(если не будут открыты все порты с более высокими номерами).

Фильтры IPSec можно создать с помощью аплета Administrative

ToolsOLocal

Security

Policy

(secpol.msc).

Щелкните правой кнопкой мыши на элементе IPSec Policies On

Local Machine в левой панели окна, а затем выберите из контекстного меню команду

Manage IP Filter Lists And Filter Actions.

Для управления фильтрами IPSec авторы книги предпочитают использовать утили-

ту командной строки

ipsecpol.exe.

Ее можно применять при создании сценариев, а,

кроме того, пользоваться ею гораздо проще, чем утилитой управления политикой

IPSec с графическим интерфейсом. Утилиту ipsecpol.exe можно найти в наборе

Глава 6. Хакинг Windows 2000 243

средств Windows 2000 Resource

Kit,

а

также

по

адресу

http:

/www.microsoft.com/-

technet/security/tools,

asp. Следующие команды утилиты ipsecpol.exe позво-

ляют оставить открытым на данном компьютере только порт 80.

ipsecpol

\\имя_компыотера

-w REG -p "Web" -о

ipsecpol

\\имя_компьютера

-х -w

REG

-p

"Web"

-r

"BlockAll"

-n

BLOCK

-f 0+*

ipsecpol

\\имя^компьютера

-к -w

REG

-p

"Web"

-r

"OkHTTP"

-n

PASS

-f

0:80+*::TCP

Две последние команды создают политику

IPSec

под названием Web, включающую

два правила фильтрации. Первое из них, BlockAll, блокирует все протоколы посту-

пающих и исходящих сообщений для данного компьютера и всех других компьюте-

ров, а второе, OkHTTP, разрешает трафик через порт 80 данного и всех остальных ком-

пьютеров. Если нужно разрешить использование утилиты ping, или других программ,

работающих на базе протокола 1СМР (чего мы настоятельно не рекомендуем делать

без особой необходимости), то в политику Web можно включить такое правило.

ipsecpol

\\имя_компьютера

-х -w

REG

-p

"Web"

-r

"OklCMP"

-n

PASS

-f

0+*::ICMP

В этом примере политика устанавливается для всех адресов, однако ее можно лег-

ко модифицировать на случай одного IP-адреса с помощью ключа -f (табл. 6.2) и на-

править действие этого правила на один интерфейс. Если система сконфигурирована

с помощью этого примера, то при сканировании портов будет виден только порт 80.

После отключения политики все порты снова станут доступными.

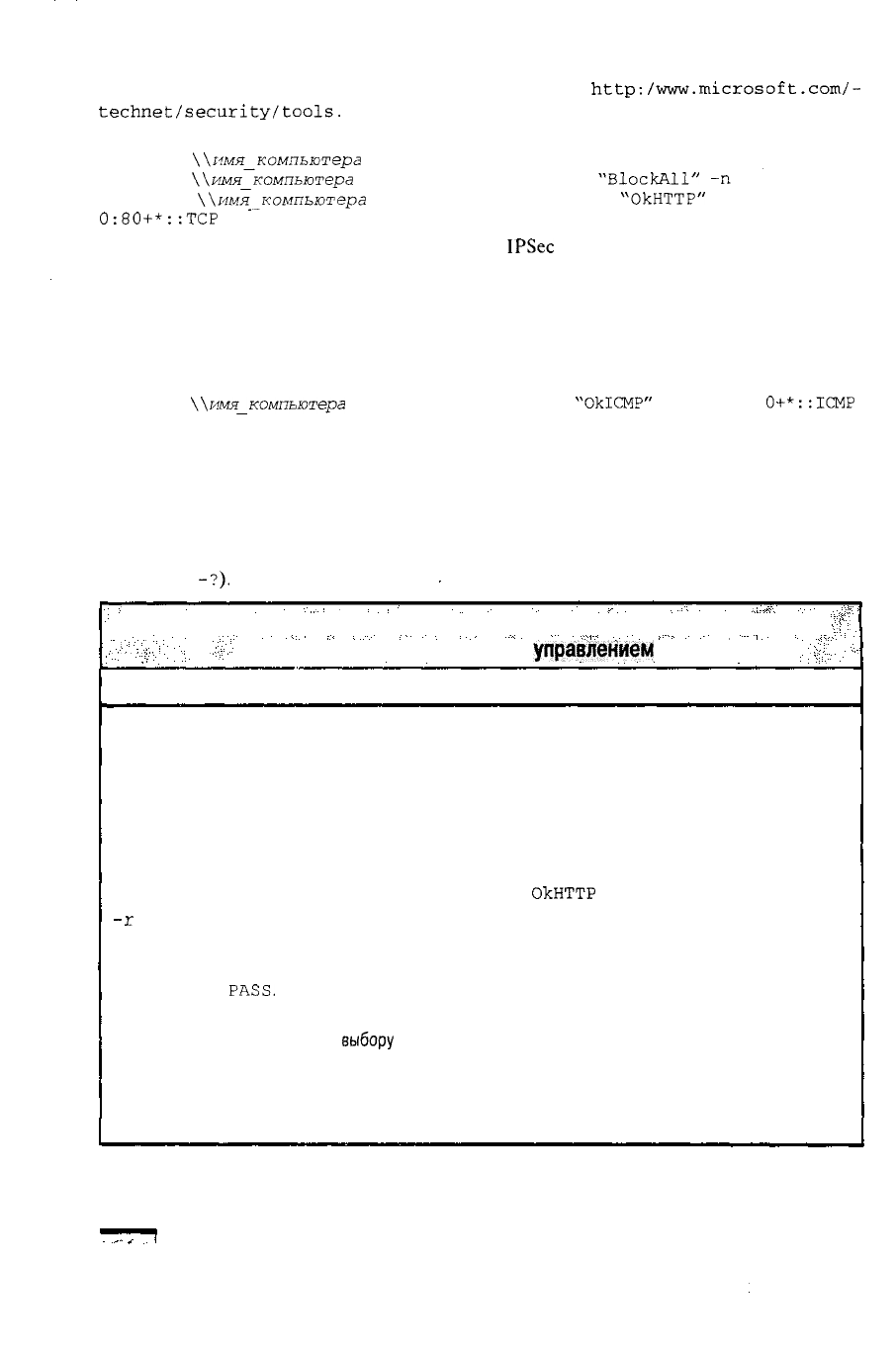

Описание всех аргументов, использованных в примере, приводится в табл. 6.2 (для

получения полной информации

о

возможностях

утилиты

ipsecpol

запустите команду

ipsecpol

-?).

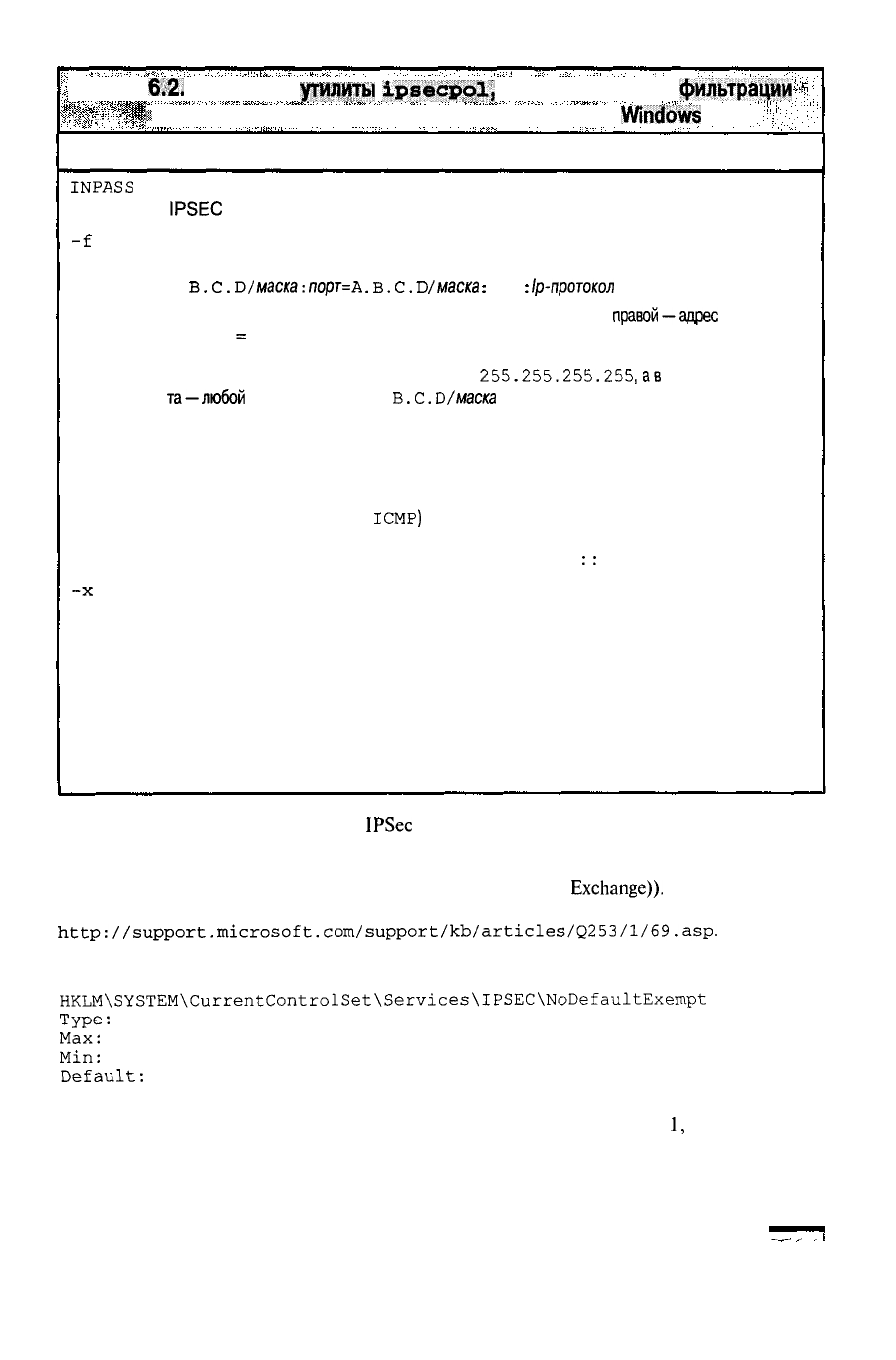

Таблица 6.2. Параметры утилиты

ipsecpol,

используемые

для

фильтрации

трафика через компьютеры под

управлением

Windows 2000

Параметр Описание

-w REG

Переводит утилиту

ipsecpol

в

статический режим

(static

mode),

при

котором

выполня-

ется запись политики в указанное местоположение (в отличие от используемого по умол-

чанию динамического режима, который действует только во время функционирования

службы Policy Agent, т.е. до перезагрузки). Параметр REG определяет, что политика будет

записана в системный реестр и подходит для отдельно стоящих Web-серверов (другой

параметр, DS, позволяет записывать политику в каталог)

-р Задает произвольное имя (например, web) для данной политики. Если уже существует

политика с таким именем, то данное правило добавляется к ней. Например, в третьей

строке к политике web добавляется правило

ОМТТР

-г

Задает произвольное имя для правила. Если политика уже включает правило с таким име-

нем, то новое правило его заменит

-п в статическом режиме позволяет задать одно из трех значений: BLOCK, PASS и

IN

PASS.

Эти значения параметров описываются ниже

BLOCK Игнорирует остальные значения параметра -п и создает фильтры блокировки. Эта ко-

манда аналогична

выбору

переключателя Block в программе управления политикой IPSec

с графическим интерфейсом

PASS Игнорирует остальные значения параметра -п и создает фильтры, обеспечивающие пе-

редачу данных. Эта команда аналогична выбору переключателя Permit в программе

управления политикой IPSec с графическим интерфейсом

244

Часть II. Хакинг систем

Таблица

6.2.

Параметры

утилиты

ipsecpol,

используемые

для

фильтрации

;;

трафика через компьютеры под управлением

Windows

2000

Параметр Описание

INPASS

Аналогичен элементу Allow Unsecured Communication, but Always Respond Using

IPSEC

графического интерфейса

-f

Задает список, состоящий из одного или нескольких правил фильтрации. Эти правила за-

даются в следующем формате, получившем название спецификации фильтра (filterspec):

А .

в.

с.

D/маска:

порт=д

.B.C.

D

/маска

-.

порт

-.

lp-протокол

где в левой части равенства всегда задается адрес источника, а в

правой—адрес

получателя.

Если знак

=

заменить на символ +, то будут созданы два зеркальных (mirrored) фильтра, по од-

ному в каждом направлении. Маску и номер порта задавать необязательно. Если они не указа-

ны, то в качестве маски подсети используется

255.255.255.255,ав

качестве номера пор-

та—любой

порт. Комбинацию А.

в.с.

D/маска

можно заменить следующими символами:

О задает локальный адрес системы;

* обозначает произвольный адрес;

имя DNS (заметим, что множественное разрешение игнорируется)

Тип IP-протокола (например,

ICMP)

задавать необязательно. Если он не указан, то под-

разумевается любой IP-протокол. Чтобы задать конкретный IP-протокол, перед его назва-

нием необходимо точно указать номер порта или символ

::

-х

Необязательный параметр, активизирующий политику в случае ее записи в системный ре-

естр локальной машины (он использовался в предыдущем примере при определении пер-

вого правила; по каким-то причинам этот параметр работает только при создании первого

фильтра политики)

-у Необязательный параметр, отключающий политику в случае ее записи в системный ре-

естр локальной машины

-о Необязательный параметр, удаляющий политику, имя которой задано параметром -р.

(Заметим, что при этом удаляются все аспекты указанной политики. Его не следует ис-

пользовать, если другие политики ссылаются на объекты данной политики)

Следует отметить, что фильтры

IPSec

по умолчанию не блокируют порт 500 (UDP)

или порт 88 (TCP/UDP), используемые для аутентификации IPSec (порт 88 применяется

протоколом Kerberos, a 500 — используется протоколом RSVP для широковещательного

трафика, а также для обмена ключами IKE (Internet Key

Exchange)).

Более подробную

информацию о связи этих служб с протоколом IPSec в Win 2000 можно найти по адресу

http://support.microsoft.com/support/kb/articles/Q253/1/69.asp.

Сервисный

пакет Service Pack 1 включает новый параметр реестра, позволяющий закрыть порты

Kerberos путем отмены привилегий для драйвера IPSec.

HKLM\SYSTEM\CurrentControlSet\Services\IPSEC\NoDefaultExempt

Type:

DWORD

Max:

1

Min:

0

Default:

0

Трафик IKE всегда был привилегированным, и параметры системного реестра на

него не влияли. Если же этот параметр реестра принимает значение

1,

то все "льготы"

для протоколов Kerberos и RSVP отменяются по умолчанию.

Глава 6. Хакинг Windows 2000

245

Авторы благодарят сотрудников компании Microsoft Майкла Ховарда (Michael

Howard) и Уильяма Диксона (William Dixon) за их участие в обсуждении прото-

кола

IPSec.

Поскольку утилита ipsecpol использует синтаксис командной строки, с ней нуж-

но обращаться очень осторожно. В рассмотренном выше примере предполагается, что

список фильтров обрабатывается сверху вниз. Простое изменение порядка следования

записей в списке может привести к неправильной работе фильтров. Кроме того, ути-

лита не позволяет задать диапазон портов для источника или назначения. Так что не-

смотря на значительные улучшения, обеспечиваемые фильтрами IPSec по сравнению

с фильтрами TCP/IP, с ними нужно обращаться очень аккуратно. Иначе желание

блокировать порты так и останется лишь желанием. Отметим еще несколько особен-

ностей, выявленных

в

процессе

интенсивного тестирования утилиты

ipsecpol.

Т Для отмены политики иногда приходится отключать ее с помощью ключа -у до

или после ее удаления с использованием параметра -о. Авторам приходилось

сталкиваться с ситуацией, когда даже удаленная политика продолжала действо-

вать до момента ее отключения.

• При изменении политики необходимо пользоваться либо только утилитой ко-

мандной строки ipsecpol, либо исключительно программой с графическим

интерфейсом. Если политика была создана

с

помощью программы

ipsecpol,

a

затем отредактирована с использованием графического интерфейса, то при ее

работе возможны сбои в системе защиты.

А Не забывайте удалять ненужные фильтры, чтобы избежать конфликтов. Эту за-

дачу лучше выполнять с помощью программы с графическим интерфейсом, по-

скольку в ней отображается список всех существующих фильтров.

Инвентаризация

В главе 3 было показано, как из операционной системы NT 4.0 можно получить

сведения об учетных записях, совместно используемых ресурсах и другую информа-

цию. Было показано, что служба NetBIOS передает эти данные анонимным пользова-

телям, проникающим в систему через злополучное нулевое соединение. Там же упо-

миналось, что служба активного каталога также предоставляет некоторую информа-

цию

неаутентифицированным

злоумышленникам. Здесь мы не будем снова описывать

эти виды атак, однако отметим, что Windows 2000 обеспечивает некоторые новые воз-

можности по решению проблем со службами NetBIOS и SMB.

Одним из наиболее существенных новшеств Windows 2000 является возможность

обойтись без протокола NetBIOS. Как было показано в главе 3, службу NetBIOS, ра-

ботающую поверх протокола TCP/IP, можно отключить, запустив аплет Network and

Dial-up Connections панели управления. Затем нужно открыть диалоговое окно свойств

Internet Protocol (TCP/IP) Properties, щелкнуть на кнопке Advanced, перейти во вкладку

WINS и отключить соответствующий режим.

Однако не все так просто. Следует отметить, что, несмотря на отключение транс-

портного протокола NetBIOS, Windows 2000 при этом продолжает использовать прото-

кол

SMB

поверх TCP (порт 445) для совместного использования файлов (см. табл.

6.1).

Таким образом, компания Microsoft сыграла злую шутку с неопытными пользовате-

лями, которые, отключив службу NetBIOS поверх TCP/IP (с помощью вкладки WINS

диалогового окна свойств соединения для локальной сети), будут считать, что все про-

блемы с нулевым сеансом решены. На самом деле это не так. Такое отключение

закры-

246 Часть II. Хакинг систем

вает лишь порт TCP 139, но не 445. На первый взгляд может показаться, что этого дос-

таточно для решения проблем с нулевым соединением, поскольку злоумышленники, не

установившие сервисный пакет Service Pack 6a, не могут подключиться через порт 445 и

открыть нулевой сеанс. Однако клиентам Windows 2000 и пользователям, установившим

сервисный пакет Service Pack 6a, такая возможность доступна. Следовательно, они могут

выполнять инвентаризацию, использовать команды

user2sid/sid2user

и выполнять

другие опасные действия, подробно описанные в главе 3. Поэтому не следует заблуж-

даться насчет новых команд в интерфейсе и терять бдительность.

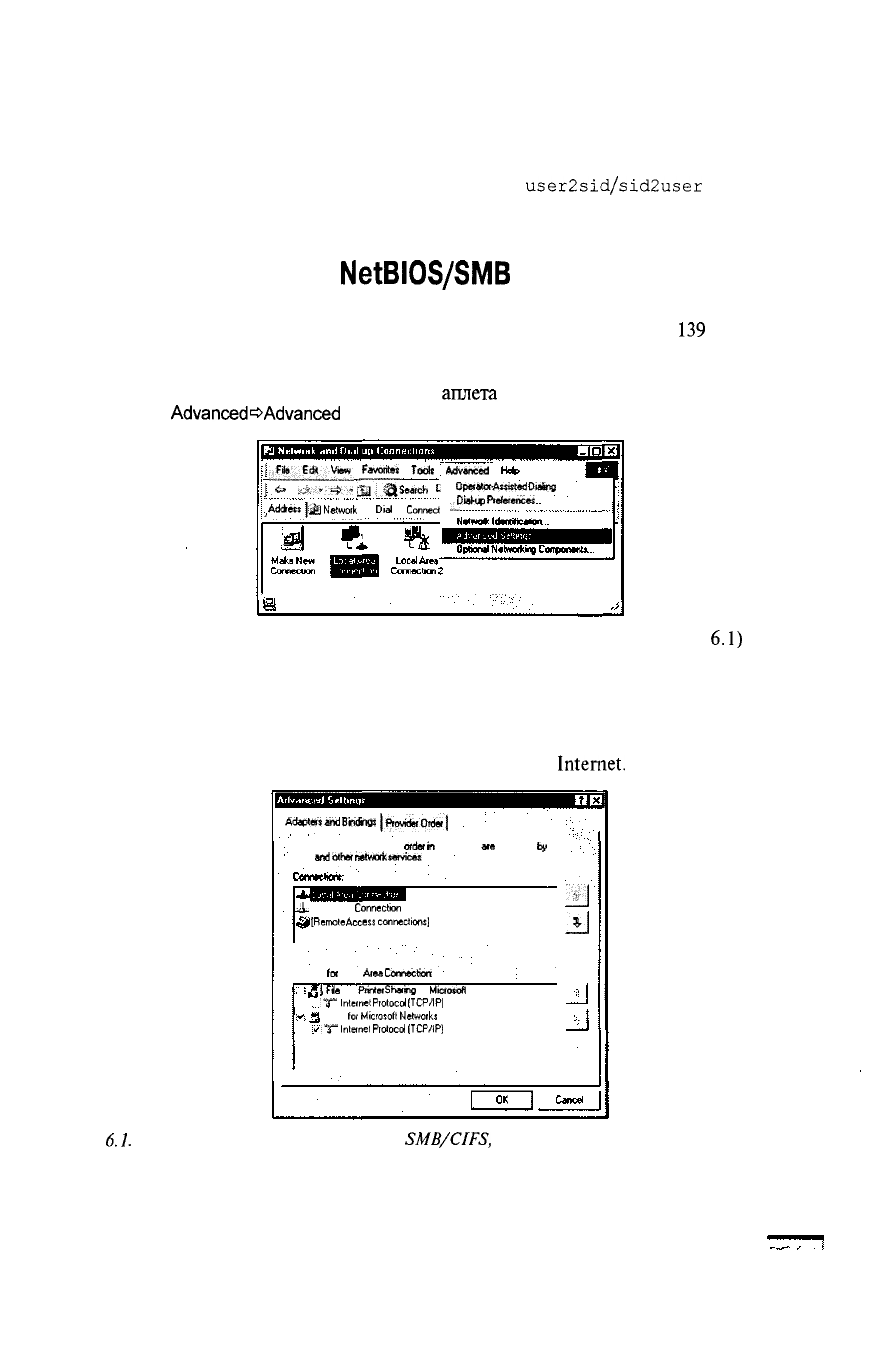

О Отключение служб

NetBIOS/SMB

в Windows 2000

К счастью, можно отключить и порт 445, однако эта операция выполняется отдельно

для каждого конкретного адаптера (подобно операции отключения порта

139

в NT 4). При

этом сначала необходимо найти соответствующую вкладку (возможно, она переместилась в

новое, никому неизвестное местоположение — еще один недостаток графического интер-

фейса). Теперь ее можно открыть с помощью

аплета

Network and Dial-up Connections, вы-

брав команду

Advanced^Advanced

Settings, как показано на следующем рисунке.

_5l_I*_

v

nL

4-

..-•-»-

Favontes

за™"®!

_

Addret!

\JS

Network

and

Dial

up

Connect

-'

Tool»

,

Advanced

Qpetator-Asststed

Diatmg

Dial-ip

References

earch

L

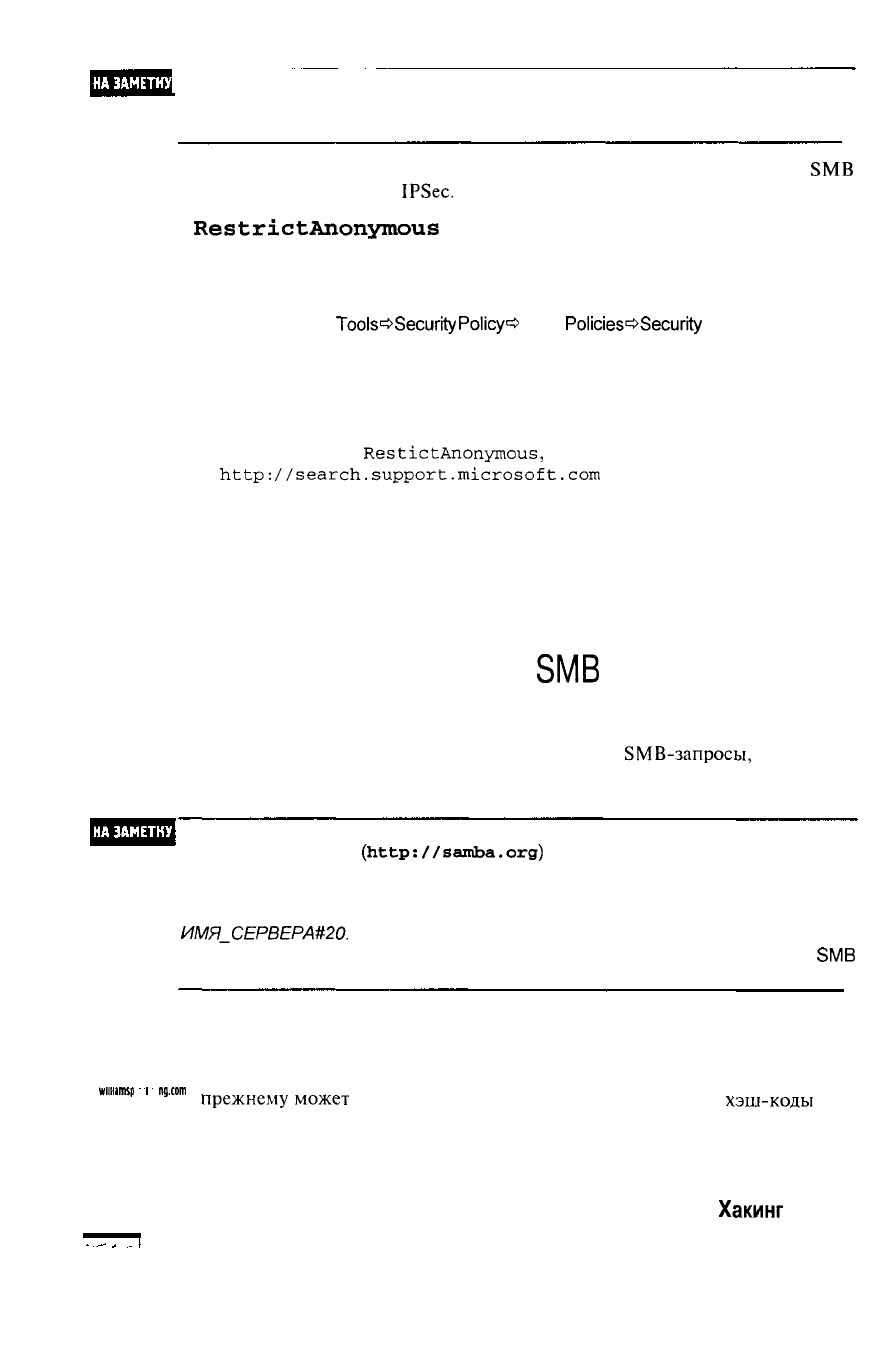

При сбросе флажка File and Printer Sharing for Microsoft Networks (рис.

6.1)

доступ к

портам 139 и 445 через нулевое соединение будет отключен (а заодно будет отключена

и возможность совместного использования файлов и принтеров). Для вступления в

действие этих изменений перезагрузка не требуется (компанию Microsoft следует по-

благодарить за полученную наконец возможность установки многих сетевых парамет-

ров без перезагрузки компьютера). Это по-прежнему наилучший способ конфигури-

рования внешних интерфейсов сервера, соединенного с

Internet.

Adapted

and

Bindngs

|providefOfclet|

Connections are feted in the

order

h

which they

are

accessed

by

DNS

and

other

network

services.

jiL

Local Area

Connection

2

[Remote

Access

connections]

Bindings

for

Local

Area

Connection:

Jd

JLJ

i

Fie

and

Printo

Shattng

tor

Mbrotoft

Networks

'T*

Internet

Protocol

(ТСРДР)

Client

for

Microsoft

Networks

iV

Internet

Protocol

(TCP/IP)

Рис.

6.1.

Отключение служб NetBIOS и

SMB/CfFS,

обеспечивающих совместное использование

файлов и принтеров, в диалоговом окне Advanced Settings аплета Network and Dial-up Connections

Глава б. Хакинг Windows 2000

247

I TCP-порт 139 будет отображаться в результате сканирования портов даже

после выполнения указанных действий. Однако этот порт больше не будет

предоставлять информацию, связанную со службой NetBIOS.

Не забывайте, что ограничить доступ к данным протокола NetBIOS или

8MB

можно также с помощью фильтров

IPSec.

Параметр

RestrictAnonymous

в

Windows

2000

В главе 3 упоминалось, что для блокирования попыток получения важной информации

через нулевые соединения можно использовать параметр системного реестра

Restrict

Anonymous. В Windows 2000 значение этого параметра можно установить, воспользовав-

шись командой Administrative

Tools^Security

Policy

1

*

Local

Policies^Security

Options.

Кроме того, ранее было сказано, что параметр RestrictAnonymous можно обойти. В

системе Windows 2000 для этого параметра в системном реестре можно задать более высо-

кое значение 2, обеспечивающее полную блокировку нулевых соединений. То же самое

можно осуществить, установив режим

No

access

without explicit

anonymous permissions.

Некоторые возможные проблемы с установкой соединений, связанные с установ-

кой значения 2 для параметра

RestictAnonymous,

описаны в базе знаний Knowledge

Base по адресу

http:

//search,

support.microsoft.com

(статья Q246261).

Проникновение

Как будет видно из дальнейшего изложения, новая версия операционной системы

Windows 2000 подвержена всем тем же типам удаленных атак, что и NT 4.

Получение пароля NetBIOS или

8MB

Средства, подобные описанной в главе 5 утилите SMBGrind, пригодны также для

получения паролей в системе Windows 2000. Если службы NetBIOS и SMB/CIFS

включены, и взломщик имеет возможность использовать

SMB-запросы,

то пароли

доступа к совместно используемым ресурсам являются самым уязвимым местом сис-

темы Windows 2000.

Один из участников группы разработки серверного и клиентского программного

обеспечения Samba

(http://samba.org)

Люк Лейтон (Luke Leighton) неодно-

кратно подчеркивал различие между NetBIOS и SMB. NetBIOS — это транспорт-

ный протокол, a SMB — протокол совместного использования файлов, связан-

ный с поддерживаемыми протоколом NBT (NetBIOS поверх TCP) именами типа

ИМЯ_СЕРВЕРА#20.

Подобно любому серверу общего назначения, такие серве-

ры обмениваются информацией через порт TCP. Таким образом, протокол

SMB

взаимодействует с портом TCP 445 и не имеет ничего общего с NetBIOS.

Получение хэш-кодов паролей

НА

WEB-УЗЛЕ

Утилита перехвата SMB-пакетов LOphtcrack, описанная

в

главе

5, по-

шипкр

i

пд.смл

П

р

ежнем

у

может

эффективно перехватывать

и

взламывать

хэш-коды

Lan

Manager, передаваемые между клиентами нижнего уровня (NT 4 и

Win 9x) и сервером Windows 2000. Новая процедура регистрации по про-

токолу Kerberos предусматривает выполнение идентификации средствами

248 Часть II.

Хакинг

систем

LM/NTLM, если на одном из концов соединения протокол Kerberos не

поддерживается, что и происходит при взаимодействии между

Windows 2000 и NT

4/Win

Эх.

При доступе к ресурсам с указанием IP-адреса, а не имени узла, протокол

Kerberos не будет использоваться даже членами домена.

Перенаправление данных SMB-регистрации

Перехват хэш-кодов

LM

становится гораздо проще, если взломщик может ввести

жертву в заблуждение и заставить выполнить аутентификацию по своему усмотрению.

Такой подход оказывается полезным даже в случае использования сети с коммутируе-

мой архитектурой, поскольку

SMB-сеансы

с компьютером хакера будут активизиро-

ваться независимо от сетевой топологии.

Это также облегчает путь ко взлому компьютеров отдельных пользователей. Дан-

ный трюк основан на информации, ранее опубликованной в разделах FAQ, связанных

с утилитой lOphtcrack: отправьте "жертве" почтовое сообщение с внедренной ссыл-

кой на ложный SMB-сервер. После получения сообщения эта ссылка будет активизи-

рована (самим получателем или автоматически), и регистрационные данные будут от-

правлены клиентом в сеть. Подобные ссылки можно без проблем замаскировать. Для

их активизации достаточно минимальной взаимосвязи с пользователем, поскольку

Windows пытается зарегистрироваться в качестве текущего пользователя, если явно не

указаны никакие другие регистрационные данные. Возможно, это одна из самых досад-

ных особенностей системы Windows с точки зрения безопасности.

Пример атак такого типа будет продемонстрирован в главе 16.

SMBRelay

В мае 2001 года сэр Дастик (Sir Dystic) из группы хакеров "Культ мертвой коровы" со-

общил о разработке утилиты SMBRelay

(http://prOn.newhackcity.net/~sd/windoze.

html). Сообщение об этом было опубликовано в интерактивном британском журнале The

Register

под.

заголовком "Средство разрушения системы безопасности

WinNT/2K"

и вызва-

ло чрезвычайно живой интерес. По-видимому, такая реакция была обусловлена тем, что

недостатки аутентификации LM на тот момент были еще не так хорошо известны.

Утилита SMBRelay по существу является SMB-сервером, который способен извле-

кать имена пользователей и

хэш-коды

паролей из входящего трафика SMB. Как вид-

но из названия, эта утилита может функционировать не только как ложный SMB-

сервер, а также использоваться в атаках с применением "третьего среднего"

(man-in-

the-middle

— M1TM). Сначала будут рассмотрены вопросы использования утилиты

SMBRelay в качестве простого сервера SMB, а затем будут исследованы возможности

ее применения в атаках MITM.

Перехват данных

аутентификации

8MB

с помощью SMBRelay

Популярность

Простота

Опасность

Степень риска

2

2

7

4

Глава 6. Хакинг Windows 2000 249

Установить ложный сервер SMBRelay достаточно просто. Сначала утилиту SMBRelay

необходимо запустить с параметром /Е, чтобы идентифицировать требуемый физический

интерфейс, который будет использоваться в процессе прослушивания трафика.

C:\>smbrelay

/E

SMBRelay

vO.992

- TCP (NetBT) level SMB

man-in-the-middle

relay attack

Copyright 2001: Sir Dystic, Cult of the Dead Cow

Send complaints, ideas and donations to

sirdystic@cultdeadcow.com

[2] ETHERNET CSMACD - 3COM 10/1000 Mini PCI Ethernet Adapter

[1] SOFTWARE LOOPBACK - MS TCP Loopback interface

Из приведенного фрагмента видно, что интерфейс с индексом 2 подходит лучше

всего, поскольку он представляет собой физический сетевой адаптер, к которому бу-

дут обращаться удаленные системы. (Адаптер Loopback доступен лишь для локаль-

ного узла.) Естественно, при использовании нескольких адаптеров возможности вы-

бора расширяются, однако сейчас рассматривается самый простой случай. В процессе

дальнейшего обсуждения будет использоваться адаптер с индексом

2.

Не забывайте о

том, что в конкретной ситуации этот номер может оказаться совсем

другим.

Теперь нужно запустить сервер. Это может оказаться не простым делом, поскольку

операционная система Windows 2000 запрещает другому процессу привязываться к

SMB-порту (TCP 139), когда она сама его использует. Один из возможных вариантов

решения проблемы заключается во временном отключении этого порта путем отклю-

чения режима использования NetBIOS поверх TCP/IP (в диалоговом окне свойств

протокола TCP/IP). После этого сервер SMBRelay можно связать с портом

139.

Если временно запретить использование TCP-порта 139 не представляется воз-

можным, то взломщику придется создать виртуальный IP-адрес, с которым будет свя-

зан ложный SMB-сервер. К счастью, утилита SMBRelay предоставляет возможность

создания и удаления виртуального IP-адреса автоматически, с помощью параметра

командной строки /L+ IP-адрес. Однако проведенные авторами исследования показа-

ли, что параметр /L не обеспечивает требуемой надежности. Так что лучше восполь-

зоваться первым способом.

Следует сделать еще одно дополнительное замечание об использовании утилиты

SMBRelay в системе Windows 2000. Если произойдет сбой при соединении SMB-

клиента

Windows 2000 с портом TCP 139, то будет предпринята попытка установить

SMB-соединение с портом TCP 445 (как описывалось выше). Чтобы предотвратить

возможность обхода сервера SMBRelay, прослушивающего порт 139, необходимо за-

блокировать или вообще запретить использование порта TCP 445 на этом сервере.

Для блокирования порта 445 лучше всего воспользоваться фильтром

IPSec,

как опи-

сано выше в данной главе.

Приведем пример использования утилиты SMBRelay на узле под управлением

Windows 2000. При этом предполагается, что порт TCP 139 отключен, а порт TCP 445

блокируется фильтром IPSec.

Вот как запустить утилиту SMBRelay в системе Windows 2000 с учетом того, что

интерфейс с индексом 2 будет использоваться для локального прослушивания и в ка-

честве адреса доставки. При этом ложный сервер будет прослушивать существующий

IP-адрес, связанный с этим интерфейсом.

C:\>smbrelay

/IL 2 /IR 2

SMBRelay

vO.992

- TCP (NetBT) level SMB man-in-the-middle relay attack

Copyright 2001: Sir Dystic, Cult of the Dead Cow

Send complaints, ideas and donations to

sirdystic@cultdeadcow.com

Using relay adapter index 2: 3COM EtherLink PCI

Bound to port 139 on address

192.168.234.34

250 Часть II. Хакинг систем