Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

FPORT - Process port mapper

Copyright(c)

2000,

Foundstone,

Inc.

http://www.foundstone.com

PID

NAME TYPE PORT

184

249

265

265

IEXPLORE

OUTLOOK

MAPISP32

MAPISP32

UDP

UDP

UDP

UDP

1118

0

1104

0

Набор Rootkit — полный взлом системы

А что, если даже сам код операционной системы окажется под контролем взломщика?

Эта идея достаточно хорошо опробована для платформы UNIX. Компиляция ядра системы

иногда выполняется достаточно часто. Закономерно, что для замены стандартных испол-

няемых файлов "троянскими конями" обычно требуется получить учетную запись root

системы UNIX на целевом компьютере. Наборы программ, выполняющих эту операцию,

получили название "отмычек"

(rootkit).

"Отмычки",

применяемые в UNIX, подробно рас-

сматриваются в главе 8, а обсуждение "отмычек" вообще можно найти в главе 14.

^,°'«' *

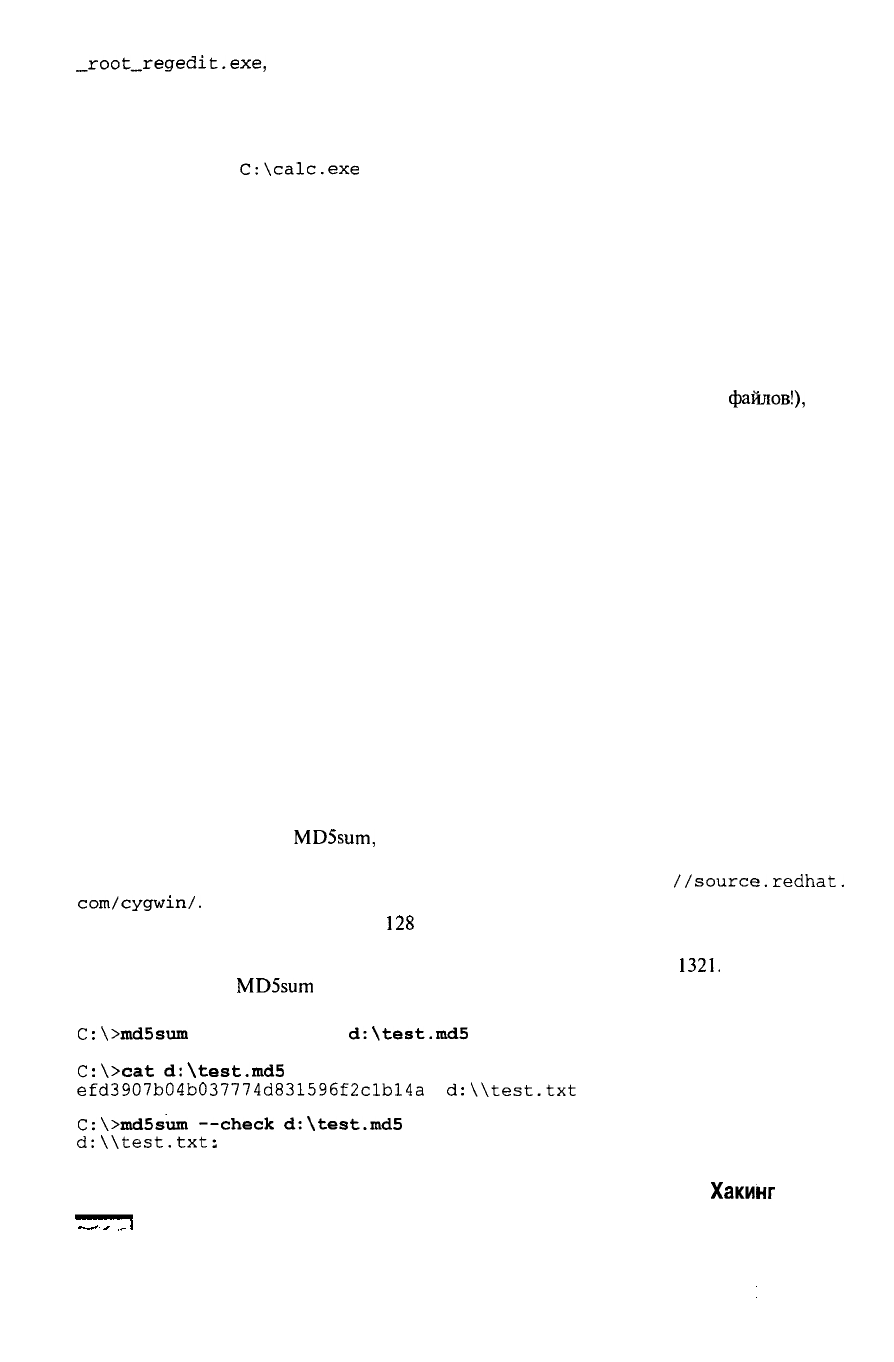

"Отмычки" NT/2000

Популярность

Простота

Опасность

Степень риска

5

7

10

7

Нет ничего удивительного в том, что в 1999 году благодаря группе Грэга

Хогланда

(Greg Hogland,

http://www.rootkit.com)

система Windows NT/2000 "приобрела" свой

собственный набор "отмычек". Грэг застал врасплох сообщество Windows,

продемонстрировав рабочий прототип таких инструментов, которые способны

выполнять сокрытие параметров системного реестра и "подмену" исполняемых файлов.

Этот набор можно использовать в исполняемых файлах "троянских коней" без

изменения их содержимого. Все эти трюки основываются на использовании перехвата

функций (function hooking). Таким образом можно "модифицировать" ядро NT, в

результате чего будут захвачены системные вызовы. С помощью набора "отмычек"

можно скрыть процесс, параметр системного реестра или файл, а также перенаправить

перехваченный вызов функциям "троянских коней". Полученный результат способен

превзойти ожидания от внедрения "троянских коней": пользователь не может быть

уверен даже в целостности исполняемого кода.

Набор "отмычек" систем NT/2000 в основном предназначался для демонстрации

наиболее важных особенностей, а не для реального применения. Распространяемый

комплект состоит из двух файлов:

_root_.sys

и

deploy.exe.

При запуске файла

deploy.exe

набор "отмычек" будет установлен и запущен.

После установки активизируется режим сокрытия параметров системного реестра.

Любой параметр или значение, начинающиеся с шести символов _root_, будут скры-

ты для

просмотра

с

помощью любого

из

редакторов

regedit.exe

или

regedt32.exe.

Любой исполняемый файл, имя которого начинается с _root_, не будет виден. С по-

мощью копии редактора системного реестра

regedit.exe,

переименованной в файл

Глава 5. Хакинг Windows NT 231

_root_regedit.exe,

можно

просмотреть

все

скрытые параметры. Таким образом

взломщику предоставляется прекрасный "потайной ход", используя который можно

приступить к ручной работе без отключения режима маскирования "набора отмычек".

В альфа-версии средство перенаправления исполняемых файлов позволяет выяв-

лять выполнение файлов с именами, начинающимися с _root_, и перенаправлять их

результаты файлу

C:\calc.exe

(жестко заданный режим, не позволяющий взломщи-

ку немедленно получить долгожданную информацию, однако наглядно демонстри-

рующий его потенциальную злонамеренность).

Грэг также распространяет консоль удаленного управления RogueX из набора

"отмычек" с изящным интерфейсом. Она все еще находится на стадии разработки и

имеет ограниченные функциональные возможности (в частности, позволяет иницииро-

вать сканирование портов удаленного узла, на котором установлен набор "отмычек").

О Контрмеры: защита от набора "отмычек"

Если вы не можете доверять даже команде dir, значит, пришло время признать себя

побежденным: создайте резервную копию важных данных (кроме двоичных

файлов!),

уда-

лите все программное обеспечение и переустановите его с проверенных носителей. На по-

лагайтесь на резервные копии, поскольку неизвестно, в какой момент взломщик получил

контроль над системой, — вы можете восстановить тех же самых "троянских коней".

Сейчас важно подчеркнуть одно из золотых правил обеспечения безопасности и вос-

становления после сбоев: известные состояния (known states) и повторяемость

(repeatability). Рабочие системы зачастую должны быть быстро переустановлены, так что

хорошо документированная и достаточно автоматизированная процедура установки по-

зволит сэкономить много времени. Наличие проверенных носителей, готовых для вы-

полнения процедуры восстановления, также достаточно важно. Если под рукой имеется

компакт-диск с полностью сконфигурированным образом Web-сервера, то выигрыш во

времени окажется еще более значительным. Другим хорошим приемом является доку-

ментирование процесса настройки производственного режима эксплуатации, а не про-

межуточного режима, поскольку в процессе построения системы или ее обслуживания

могут появиться изъяны в системе защиты (появления новых совместно используемых

ресурсов и т.д.). Убедитесь, что в вашем распоряжении имеется контрольный список

или автоматизированный сценарий возврата в производственный режим.

Подсчет контрольных сумм также оказывается хорошей защитой против использо-

вания наборов "отмычек", однако этот прием нужно применять к системе в исходном

состоянии (т.е. такой подход представляет собой превентивную меру, которая окажется

бесполезной после возникновения неприятностей). Средства, подобные свободно рас-

пространяемой утилите

MDSsum,

способны "снимать" образы файлов и уведомлять о

нарушении их целостности при возникновении изменений. Для системы Windows

двоичный

код

утилиты MD5sum можно найти

по

адресу

http:

//source,

redhat.

com/cygwin/.

С ее помощью для файла можно вычислить или проверить профильное

сообщение (message digest) длиной

128

бит. При этом применяется популярный алго-

ритм MD5 Рона Райвеста (Ron Rivest) из лаборатории MIT Laboratory for Computer

Science and RSA Security. Этот алгоритм описан в документе RFC

1321.

В следующем

примере утилита

MDSsum

показана в работе в процессе генерации контрольной сум-

мы для файла с последующей ее проверкой.

C:\>md5sum

d:\test.txt

>

d:\test.md5

C:\>cat

d:\test.md5

efd3907b04b037774d831596f2clb!4a

d:\\test.txt

C:\>md5sum

--check

d:\test.md5

d:\Xtest.txt; OK

232 Часть II.

Хакинг

систем

К сожалению, утилита

MDSsum

одновременно работает лишь с одним файлом

(конечно, использование сценариев несколько смягчает это неудобство).

К более эффективным средствам выявления вторжений в файловую систему отно-

сится хорошо известная утилита Tripwire, которую можно найти по адресу

http://www.tripwire.com.

С ее помощью можно выполнить аналогичный подсчет

контрольных сумм для широкого диапазона систем.

Перенаправление с помощью набора "отмычек" системы NT/2000 теоретиче-

ски может нейтрализовать подсчет контрольных сумм. Однако поскольку код

при этом не изменяется, но в то же время "захватывается" и передается через

другую программу, то такой прецедент все же можно выявить.

Необходимо упомянуть еще несколько важных утилит, предназначенных для провер-

ки

содержимого

двоичных

файлов.

К ним

относится

старая утилита UNIX

strings,

пе-

ренесенная на платформу Windows (разработана компанией Cygnus),

BinText

от Робина

Кейра (Robin

Keir,

http://www.foundestone.com)

и мощный редактор тек-

ста/шестнадцатеричных

данных UltraEdit32 для Windows, который можно найти по ад-

ресу

http://www.ultraedit.com.

Мы считаем, что редактор BinText лучше всего по-

местить в папку SendTo, так чтобы его можно было активизировать при щелчке правой

кнопкой мыши на имени файлов в проводнике Windows. Для этих же целей редактор

UltraEdit32 помещает в контекстное меню соответствующую команду.

И наконец, относительно набора "отмычек" NT/2000 Грэга можно сказать, что на-

личие файлов deploy.exe и _root_.sys служит явным подтверждением нападения

(или как минимум любознательности хозяина компьютера). К счастью, запуск и за-

вершение набора "отмычек" можно выполнить с использованием команды net.

С:\>

net start _root_

С:\>

net

stop _root_

I B Windows 2000 появилось средство защиты файлов операционной системы

(Windows File Protection), которое предотвращает перезапись системных файлов,

установленных программой инсталляции Windows 2000 (для этого около 600 фай-

лов хранится в папке

%systemroot%).

В последних сообщениях, появившихся в

бюллетене

NTBugtraq,

содержится информация о том, что систему WFP можно

обойти, особенно, если ранее были получены привилегии администратора.

Сокрытие следов

Как только злоумышленник получит права администратора, он, скорее всего, по-

старается скрыть факт своего присутствия в системе. Затем, получив всю интересую-

щую его информацию, он создаст потайные ходы и примет все меры, чтобы спрятать

установленные им утилиты. Если с обеими задачами он справится успешно, то подго-

товка и проведение повторной атаки займет у него гораздо меньше времени.

Отключение аудита

Если владелец взламываемой системы хоть немного беспокоится о безопасности,

он обязательно включит режим аудита, о чем мы уже говорили выше в данной главе.

Поскольку ведение журналов может снизить производительность интенсивно рабо-

тающих серверов, особенно если регистрируются такие события, как, например, ус-

пешное выполнение функций управления пользователями и группами (флажок Suc-

Глава 5. Хакинг Windows NT 233

cess

для

события User

and

Group

Management

в

диалоговом окне

Audit

Policy

диспетче-

ра пользователей), многие администраторы NT либо вообще не включают функций

контроля, либо включают лишь некоторые из них. Однако первое, что делает зло-

умышленник, пытаясь получить привилегии администратора, проверяет, активизиро-

ван ли режим аудита, чтобы случайно не "засветиться". Утилита auditpol из набора

NTRK позволяет управлять этим процессом. В следующем примере показано, как с

помощью

утилиты auditpol отключается режим аудита на удаленном компьютере.

С:\>

auditpol /disable

Running

...

Local audit information changed successfully

...

New local audit policy

...

(0) Audit Disabled

AuditCategorySystem

= No

AuditCategoryLogon

= Failure

AuditCategoryObjectAccess

= No

Закончив работу, взломщик может снова включить режим аудита с помощью ко-

манды auditpol /enable.

Очистка журнала регистрации событий

Если деятельность, связанная с получением статуса администратора, оставила

красноречивые следы в журнале регистрации событий системы NT, с помощью при-

ложения просмотра событий взломщик может просто стереть все записи журнала. Для

этого злоумышленнику достаточно запустить приложение Event Viewer на своем ком-

пьютере и подключиться к узлу, к которому он получил доступ. После выполнения

аутентификации взломщик может открывать, читать и очищать журналы регистрации

событий удаленного узла. При удалении уничтожаются все записи, кроме одной, ко-

торая сообщает о том, что журнал регистрации был очищен посторонним. Конечно,

даже такого сообщения вполне достаточно, чтобы забить тревогу, но, к сожалению, в

распоряжении злоумышленника имеются и другие способы. Например, он может

найти файлы журналов в каталоге \winnt\system32 и отредактировать их вручную,

хотя это не так-то просто, учитывая сложность синтаксиса журналов NT.

Одним из средств, значительно упрощающих эту задачу, является утилита Джеспера

Лорицена (Jesper

Lauritsen)

elsave

(http://www.ibt.ku.dk/jesper/Nttools/).

На-

пример, следующая команда обеспечит очистку журнала безопасности на удаленном

сервере

joel

(подразумевается, что необходимый уровень привилегий имеется).

С:\>

elsave -s \\joel -1

"Security"

-С

Сокрытие файлов

Если злоумышленнику удастся сохранить на взломанной системе установленные

им программы, это значительно облегчит его задачу при повторном проникновении.

Однако именно по наличию неизвестно откуда взявшихся программ системный адми-

нистратор может судить о том, что компьютер был взломан. Таким образом, зло-

умышленнику нужно предпринять какие-то

шаги,

чтобы как можно лучше скрыть

файлы, которые потребуется запустить при последующих атаках.

234 Часть II. Хакинг систем

attrib

Самый простой способ сокрытия файлов состоит в том, чтобы после их копирова-

ния в

выбранный каталог воспользоваться старой командой

DOS

attrib,

как

показа-

но в следующем примере.

attrib

+h

[каталог

1

]

После использования такой команды при просмотре содержимого каталога из ко-

мандной строки все файлы и каталоги окажутся скрытыми. Однако эта команда ока-

жется бесполезной, если в проводнике Windows установлен режим Show All Files.

Использование потоков в файлах NTFS

Если на целевом узле используется файловая система NTFS, то для сокрытия фай-

лов взломщик может воспользоваться еще одним приемом. Дело в том, что система

NTFS поддерживает несколько потоков (stream) информации внутри файла. Система

поддержки потоков в NTFS трактуется компанией Microsoft как "механизм добавле-

ния дополнительных атрибутов или информации к файлу без реструктуризации фай-

ловой системы". Например, потоки используются при включенном режиме совмести-

мости NTFS с файловой системой Macintosh. Однако к этому же механизму можно

прибегнуть и для сокрытия в потоках набора инструментов, установленных хакером.

В следующем примере показано, как исполняемый файл утилиты

netcat.

exe по-

мещается в поток, присоединенный к файлу

osoOOl.009,

находящемуся в каталоге

winnt\system32\os2. Впоследствии этот файл может быть извлечен для взлома

других удаленных систем. Этот файл был выбран из-за того, что он вряд ли вызовет

подозрения, но вместо него можно использовать любой другой файл.

Для того чтобы создать файловый поток, нужно иметь в своем распоряжении ути-

литу ср из набора NTRK, поддерживающую стандарт POSIX. Синтаксис ее использо-

вания прост. Через двоеточие, помещенное после имени файла-контейнера нужно

указать имя записываемого в поток файла.

С:\>

ср

<файл>

osoOOl.009:<файл>

Например,

С:\>

op

nc.exe

osoOOl.009rnc.exe

Данная команда помещает файл

nc.exe

в поток

nc.exe

файла

osoOOl.009.

Для

того чтобы извлечь утилиту netcat из потока, необходимо воспользоваться следую-

щей командой.

С:\>

ср

osoOOl.009:nc.exe

nc.exe

При этом изменится дата модификации файла

osoOOl.

009, но его размер останет-

ся прежним (некоторые версии утилиты ср не изменяют даты). Таким образом, скры-

тые файлы, объединенные с помощью механизма потоков с обычными файлами опе-

рационной системы, очень трудно обнаружить.

Для удаления файла, находящегося в потоке, необходимо скопировать файл-

носитель на диск, отформатированный в системе FAT, а затем скопировать его обрат-

но на диск с файловой системой NTFS.

Файл с несколькими потоками по-прежнему можно запустить на выполнение. Правда,

из-за ограничений командного интерпретатора

cmd.

exe этого нельзя сделать непосредст-

венно, т.е. введя имя файла в командной строке (например,

osoOOl.

009:

nc.

exe), но зато

можно воспользоваться командой

start,

как

показано

в

следующем примере.

start

osoOOl.009:nc.exe

Глава 5.

Хакинг

Windows NT 235

О Контрмеры: поиск потоков

Единственным надежным средством, с помощью которого можно обнаружить потоки в

файлах NTFS, является утилита

Streamfinder

компании March Information Systems. Недавно

ее приобрела компания Internet Security Systems (ISS), которая, по всей видимости, больше

не будет распространять эту утилиту через европейский Web-узел. Копию утилиты

Streamfinder можно получить по адресу

http://www.hackingexposed.com.

Еще одним

хорошим средством выявления файловых потоков является утилита

sfind

компании

Foundstone, которую можно найти

по

адресу

http:

/

/www.

founds

tone.

com.

Резюме

В этой главе мы рассмотрели настолько широкий спектр возможных атак Win-

dows NT, что у многих читателей может сложиться ошибочное представление о недос-

таточно надежной системе защиты этой операционной системы. Если это так, значит,

мы не справились со стоявшими перед нами задачами. В таком случае хотелось бы

еще раз подчеркнуть, что удаленный взлом практически не имеет шансов на успех без

привилегий администратора, а получить эти привилегии можно лишь некоторыми хо-

рошо известными способами: путем подбора пароля, его перехвата из сетевого потока

данных или с использованием методов социальной инженерии, примененных к до-

верчивым служащим.

С удаленными атаками против сервера IIS системы Windows можно познако-

миться в главе 15.

Поэтому по сравнению с объемом самой главы наши выводы будут относительно ко-

роткими. Если вы предпримете следующие простые меры, то 99,99% проблем, связан-

ных с обеспечением безопасности системы NT, исчезнут сами собой. Однако не забы-

вайте об оставшейся 0,01%, о которой вы, скорее всего, пока еще ничего не знаете.

Т Заблокируйте порты TCP и UDP с номерами 135-139. Этого простого шага уже

достаточно, чтобы предотвратить практически все проблемы, связанные с уда-

ленным взломом NT, который рассматривается на страницах этой книги. Эта

защитная мера должна быть обязательно предпринята на пограничном шлюзе,

защищающем всю сеть. Ее также не помешает использовать и на внутренних

устройствах управления доступом. На отдельных узлах, содержащих важные

данные, можно также запретить поддержку протокола NetBIOS. Заблокировав

порты, не забывайте регулярно сканировать свою сеть, чтобы вовремя обнару-

жить различные отклонения.

• Если ваша сеть NT работает на базе протокола TCP/IP, настройте фильтрацию

пакетов TCP/IP в соответствующем диалоговом окне свойств (Control

Panel^Network^Protocols^TCP/IP

Protocol^Advanced).

Установите в нем фла-

жок Enable Security, а затем щелкните на кнопке Configure и настройте пара-

метры фильтрации. Используйте только те порты и протоколы, которые жиз-

ненно необходимы для функционирования системы (хотя передача ICMP-

пакетов практически всегда должна быть разрешена).

• Задайте значение для параметра

RestrictAnonymous

системного реестра, как опи-

сывалось в главе 3. (Кроме того, в статье

Q246261

базы знаний компании Micro-

soft прочитайте о возможных недостатках задания значения для этого параметра,

обеспечивающего наиболее жесткий уровень защиты в системе Win 2000.)

236 Часть II. Хакинг систем

• Удалите пользователя Everyone из списка групп, которым предоставлено право

Access this computer from the network. Для этого в окне диспетчера пользователей

выберите команду

Policies^User

Rights.

• Установите самый свежий сервисный пакет Service Pack и дополнительные мо-

дули обновлений. В процессе выпуска обновлений компания Microsoft руково-

дствуется требованиями обеспечения безопасности, поэтому очень часто ока-

зывается, что без этих модулей обновлений невозможно противостоять некото-

рым изъянам на уровне ядра, используемых в таких утилитах, как

getadmin.

Модули обновления для системы NT можно найти по адресу

http://www.microsoft.com/security.

Конечно, самым полным "обновле-

нием" будет переход на новую версию NT — Windows 2000, — в которой реа-

лизовано множество новых средств обеспечения безопасности. Более подроб-

ная информация по этому вопросу содержится в главе 6.

• Введите жесткую политику задания паролей, реализуйте ее с использованием

библиотеки passfilt и регулярно контролируйте соблюдение установленных

требований. Да, правильно, — попробуйте взломать собственную базу данных

SAM! Помните о числе 7, которое оказывается достаточно "волшебным", когда

дело касается длины пароля в системе NT.

• Переименуйте учетную запись Administrator и убедитесь в том, что отключе-

на учетная запись Guest. Хотя вы узнали, что учетную запись администратора

можно идентифицировать даже после ее переименования, тем не менее, эта

мера усложнит задачу злоумышленника.

• Убедитесь в том, что пароль администратора выбран достаточно сложным (при

необходимости используйте специальные символы ASCII). He забывайте регу-

лярно его менять.

• Убедитесь в том, что простые администраторы не используют данных учетных

записей администраторов домена для регистрации в качестве локальных адми-

нистраторов.

• Установите утилиту passprop из набора

NTRK,

чтобы обеспечить блокировку

учетных записей администраторов и таким образом воспрепятствовать попыт-

кам методичного подбора паролей.

• Установите режим расширенного шифрования SYSKEY файла паролей NT

(SAM) (Q248183). Это не остановит взломщиков раз и навсегда, но значительно

усложнит их работу.

• Включите режим аудита и регистрируйте неудачные попытки выполнения важ-

ных системных функций, таких как Logon and Logoff, а также тех, которые ока-

зываются важными при реализации политики безопасности, принятой в вашей

организации. Проверяйте файлы журналов еженедельно или же применяйте

средства их автоматического анализа.

• Убедитесь в том, что доступ к системному реестру надежно защищен, особенно

посредством удаленного доступа, с помощью параметра

HKEY_LOCAL_

MACHINE\SYSTEM\CurrentControlSet\Control\SecurePipeServers\winreg\

AllowedPath.

М

С помощью системного реестра сделайте компьютер, на котором хранится

важная информация, невидимым в сети, установив для этого параметр

HKLM\SYSTEM\CurrentControlSet\Services\LanManServer\Parameters\Hi

dden,

REG_DWORD=1.

При

этом

узел будет удален

из

всех списков, создаваемых

в окне просмотра сети (Network Neighborhood), но при этом он по-прежнему

будет обмениваться информацией с другими компьютерами.

Глава 5.

Хакинг

Windows NT 237

Не запускайте ненужных служб, а также избегайте использования тех служб,

которые запускаются в контексте пользовательской учетной записи.

Выясните, как запускать используемые вами приложения с максимальной степе-

нью безопасности, а если это невозможно, то не запускайте их совсем. Обяза-

тельно прочитайте документ Microsoft Internet Information Server 4.0 Security

Checklist, который находится по адресу

http://www.microsoft.com/technet/

security/tools.asp.

В нем собрано очень много ценных советов о защите NT.

Вопросы безопасности сервера баз данных SQL 7.0 подробно рассматриваются по

адресу

http:

//www.

sqlsecurity.com.

Расскажите пользователям о важности паролей и объясните им основные принци-

пы использования учетных записей, чтобы они не попадались на такие трюки, как

получение хэш-кодов путем отправки электронного

письма-"приманки".

Перейдите на сеть с коммутируемой архитектурой, чтобы в максимальной сте-

пени усложнить перехват пакетов, передаваемых в процессе обмена данными

по сети (однако это не обеспечит абсолютной

безопасности!).

Следите за сообщениями, появляющимися в бюллетенях

(Bugtraq

—

http://www.

securityfocus.com/

и

NTBugtraq—

http://www.ntgugtraq.com/),

а также

регулярно посещайте собственный Web-узел компании Microsoft, посвященный

вопросам обеспечения безопасности, расположенный по адресу

http://www.

microsoft.com/security.

238 Часть II. Хакинг систем

ГЛАВА 6

О

сенью 1999 года компания Microsoft открыла доступ через Internet к несколь-

ким тестовым серверам домена

windows2000test.com,

на которых была ус-

тановлена бета-версия операционной системы Windows 2000 Server. Все же-

лающие могли попытаться взломать этот программный продукт.

Несколько недель спустя, после многочисленных успешных атак со стороны хакеров,

приводящих, в основном, к возникновению условия

DoS,

этот эксперимент был отменен.

(Следует отметить, что хакерам не удалось достичь уровня операционной системы. Они

лишь успешно обнаружили бреши в приложении

Guestbook,

основанном на использова-

нии Web-технологии и работающем "на переднем крае" операционной системы.) Анало-

гичные результаты были получены в процессе проведения других подобных тестов.

Такие тесты включают множество параметров, и мы не станем обсуждать их ре-

альные возможности по выявлению преимуществ системы безопасности Windows 2000

по сравнению с конкурирующими программными продуктами. Однако в результате

такого тестирования совершенно очевидно одно: правильно сконфигурированные сер-

веры под управлением Windows

2000

на уровне операционной системы столь же на-

дежны, как любые другие серверные платформы. Наиболее уязвимым местом этой

операционной системы является уровень приложений, посредством которого можно

обойти системные средства обеспечения безопасности.

Защищенность Windows 2000 подкреплена множеством новых средств обеспечения

безопасности, встроенных в операционную систему нового поколения. К ним отно-

сятся реализация собственного протокола IP Security

(IPSec),

кодирующая файловая

система

EPS

(Encrypting File System), возможность выбора политики безопасности для

групп пользователей, шаблоны защиты Security Templates, компонент конфигурирова-

ния и анализа политики безопасности (Security Configuration and Analysis), а также

возможность централизованного удаленного управления доступом на основе исполь-

зования сервера удаленной аутентификации RADIUS (Remote Authentication Dial-In

User Service), аутентификация на основе протокола

Kerberos

и многое другое. При

этом бросается в глаза соответствие всех средств обеспечения безопасности общепри-

знанным стандартам, что свидетельствует об изменении общеизвестной сепаратист-

ской политики компании Microsoft в вопросах обеспечения безопасности.

В данной главе будут рассмотрены наиболее важные проблемы обеспечения безо-

пасности, связанные с Windows 2000 в настоящее время. При этом обсуждение будет

проводиться в соответствии с описанной выше стандартной методологией атак, вклю-

чающей в себя следующие этапы: предварительный сбор данных, сканирование, ин-

вентаризацию, проникновение, выведение из строя служб (при желании), расширение

привилегий, извлечение данных, сокрытие следов деятельности и установка

"потайных ходов". При этом будут затронуты лишь первые три этапа стандартной

атаки, а именно предварительный сбор данных, сканирование и инвентаризация, о

которых шла речь в первых трех главах этой книги.

В процессе обсуждения будут отмечены многие новые возможности обеспечения

безопасности, включенные в Windows 2000. Это поможет системным администраторам

избежать многих из описанных ниже проблем.

Тем из читателей, которые хотят глубже изучить подсистему защиты Win-

dows 2000, а также более подробно познакомиться с известными изъянами и

контрмерами, направленными на их устранение, мы рекомендуем прочитать

книгу Стюарта Мак-Клара,

Джоела

Скембрея Секреты хакеров. Безопас-

ность Windows 2000 — готовые решения Издательского дома "Вильяме".

240 Часть II. Хакинг систем