Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

ванной защитой. По адресу

http://packetstormsecurity.com/sniffers/pptp-sniff.

tar.gz

можно найти

два

анализатора сетевых пакетов

.

Кроме

того,

на

этой

же

Web-

странице имеется версия программы

readsmb

для UNIX, написанная

Джосом

Чангом

(Jose Chung) из компании Basement Research.

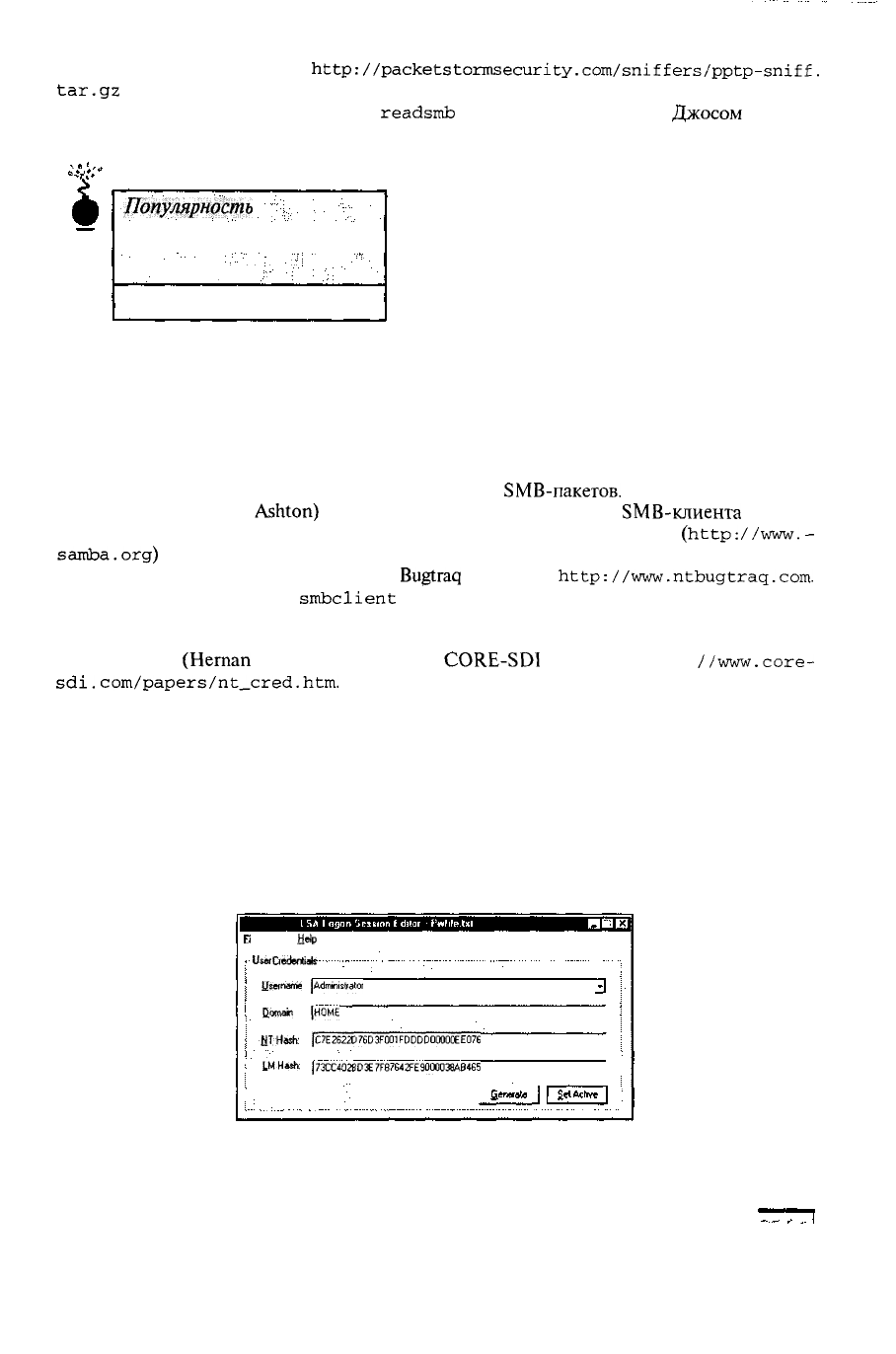

Пересылка хэш-кода

Популярность

Простота

Опасность

Степень риска

6

4

9

6

Если каким-то образом вам удалось завладеть пользовательским хэш-кодом (скажем,

в результате перехвата пакетов SMB или копирования базы данных SAM системы NT),

то почему бы не передать этот хэш-код прямо операционной системе клиента, которая,

в свою очередь, сможет использовать его при ответе на запрос в процессе аутентифика-

ции. Таким образом взломщик может пройти процедуру регистрации на сервере даже

без знания пароля в явной форме, а лишь обладая нужным хэш-кодом и именем поль-

зователя. Такой подход позволяет сэкономить много времени и сил, затрачиваемых на

взлом хэш-кода, полученного с помощью перехвата

8MB-пакетов.

Пол Эштон (Paul

Ashton)

выдвинул идею модификации

SMB-клиента

сервера

Samba системы UNIX, обеспечивающего совместный доступ к файлам

(http.-

//www.

-

samba.org)

с целью реализации описанного выше приема. Исходный документ Пола

можно найти в архивах бюллетеня NT

Bugtraq

по адресу

http://www.ntbugtraq.com.

Новые версии программы

smbclient

для системы UNIX позволяют зарегистриро-

ваться на клиентских системах NT с использованием лишь хэш-кода.

Технические подробности процесса передачи хэш-кода содержатся в статье

Гернана Очоа

(Hernan

Ochoa)

из

компании

CORE-SDI

по

адресу

http:

//www.core-

sdi.

com/papers/nt_cred.htm.

Из этой статьи можно узнать, как подсистема LSASS

(Local Security Authority Subsystem) хранит информацию о сеансах регистрации и свя-

занных с ними данными учетных записей. Гернан показал, как напрямую отредакти-

ровать эти данные в оперативной памяти и изменить регистрационную информацию

незаметно для пользователя. Подтверждением работоспособности такого подхода мо-

жет послужить рис. 5.3 (для обеспечения безопасности реальные имена были измене-

ны). Этот метод не будет работать в системе Windows 2000, а приведет к завершению

ее работы из-за нарушения целостности процессов LSASS.

Однако подобные подходы не получили широкого распространения, поскольку

справиться с данной задачей могут лишь программисты довольно высокой квалифи-

кации. Таким образом, риск атаки, основанной на отправке хэш-кода, невысок.

to lools

H<*

User

Credentials

ysername

JAdimnistrdtor

Domain

(HOME

jjTHastv

|C7E2622076D3FOOTFDDDDOOOOOEE076

LMHash.

|73CC4028D3E7Fe7642FE90CI003eAB«65

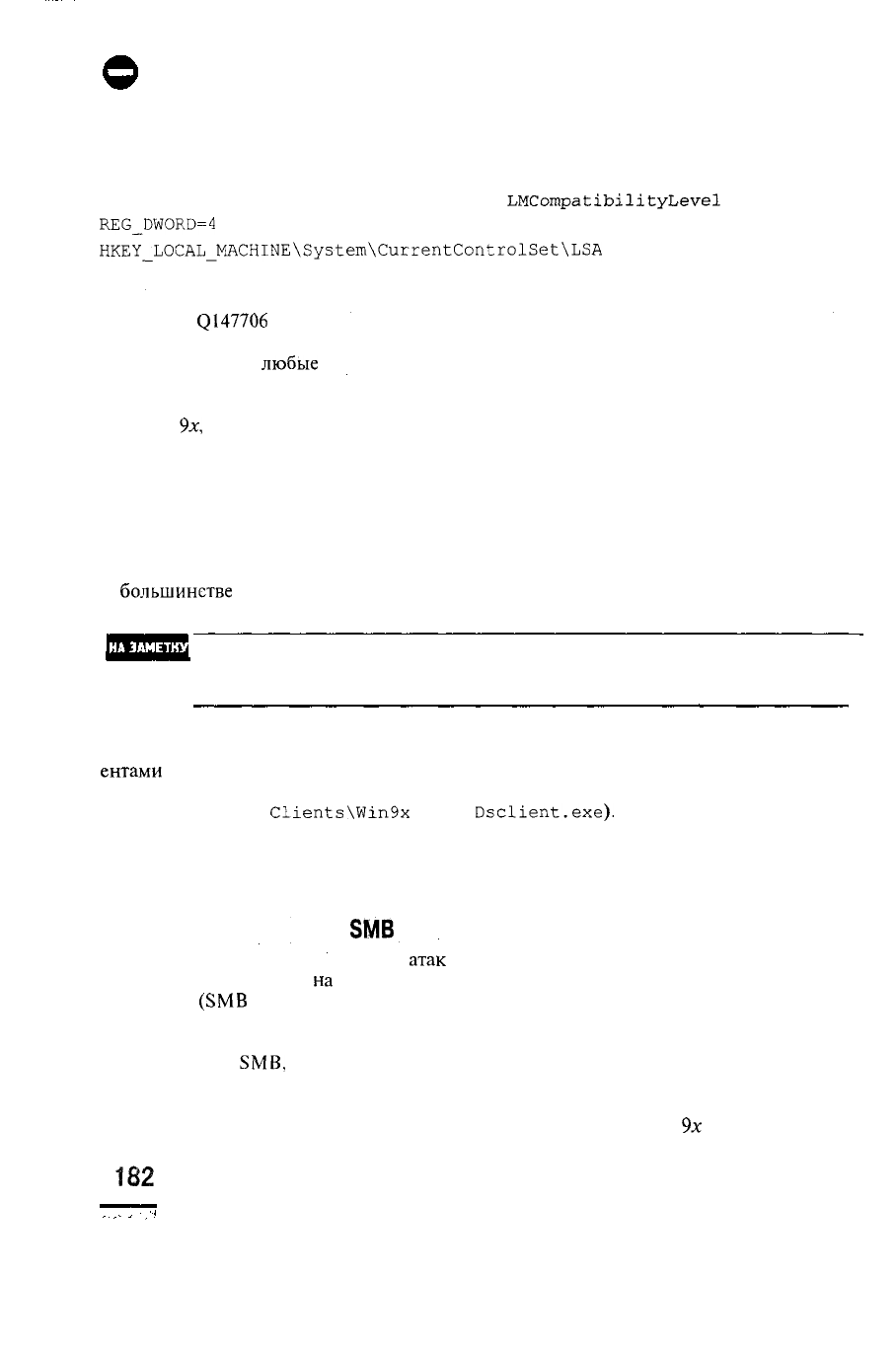

Рис. 5.З. Программа, предназначенная для отправки хэш-кода

Глава 5. Хакинг Windows NT

181

Контрмеры: запрещение аутентификации

с использованием хэш-кодов Lan Manager

В сервисном пакете Service Pack 4.0 была добавлена поддержка нового параметра

системного реестра, призванного запретить узлу NT выполнять аутентификацию в ло-

кальной сети (с использованием хэш-кодов LM). Для того чтобы воспользоваться этой

возможностью, нужно добавить параметр

LMCompatibilityLevel

со значением

REG_DWORD=4

к

следующему ключу системного реестра.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\LSA

Значение 4 запрещает контроллеру домена (DC — domain controller) принимать за-

просы на аутентификацию с использованием хэш-кодов Lan Manager. Как объясняет-

ся в статье

Q147706

базы знаний компании Microsoft, значения 4 и 5 зарезервированы

для контроллеров доменов.

К сожалению,

любые

клиенты низкого уровня не смогут пройти аутентификацию

на контроллере домена, на котором установлен пакет Service Pack 4 и выполнены

описанные выше действия (например, такими клиентами являются системы

Windows

9x,

Windows for Workgroups). Это объясняется тем, что модернизированная

система аутентификации такого контроллера будет выполнять аутентификацию лишь

с использованием хэш-кода NT. Более того, поскольку клиенты, не использующие

систему хэширования Windows NT, не могут реализовать вычисление хэш-кода NT,

они все равно будут отправлять по сети запросы на аутентификацию, содержащие

значения хэш-кодов LM. Это сведет на нет все усилия, направленные на защиту от

перехвата SMB-пакетов. Вывод напрашивается сам собой: в составе домена не должно

быть клиентских компьютеров, работающих под управлением версий Win 9x. Однако

в

большинстве

компаний, использующих в сети системы с различными версиями

Windows, такое решение вряд ли можно воплотить в жизнь.

I До появления сервисного пакета SP4 не было возможности запретить обработку

хэш-кодов LM, используемых для аутентификации, на узле NT. Как следствие,

такие узлы абсолютно не защищены от опасности перехвата SMB-пакетов.

С выходом новой операционной системы Win 2000 компания Microsoft предоста-

вила другую возможность передачи регистрационных данных по локальной сети кли-

ентами

Win 9x. Ее предоставляет клиент службы каталогов (DSClient — Directory

Services Client), который можно найти на установочном компакт-диске системы Win-

dows 2000 в папке

Clients\Win9x

(файл

Dsclient.exe).

Теоретически пользователи

Win 9х могут установить специальные параметры системного реестра и использовать

более надежную защиту благодаря использованию хэш-кодов NT. В статье Q239869

описывается, как установить программу DSClient и настроить клиентов Win 9x для

использования протокола NTLM версии 2.

Использование подписи

8MB

Хотя полностью защититься от

атак

с использованием хэш-кодов нельзя, наложите

некоторые ограничения

на

удаленную регистрацию в системе Windows с помощью под-

писи SMB

(8MB

signing). Такая возможность появится в системе NT, если на ней уста-

новить сервисный пакет SP3 или более поздний. Здесь мы упоминаем этот механизм

исключительно для обеспечения полноты изложения. При использовании подписи SMB

каждый пакет

SMB,

передаваемый правильно настроенными клиентами и серверами

NT, будет проверяться с применением криптографических методов. Это позволит пре-

дотвратить вставку в поток данных регистрации пакетов взломщика. Как и ранее, это

решение годится только для Windows NT, так как клиенты Win

9л:

не поддерживают

182

Часть II. Хакинг систем

описанный выше механизм. Кроме того, как отмечается в статье Q161372 базы знаний

Microsoft, посвященной режиму использования подписи

8MB,

активизация этого сред-

ства влечет за собой снижение производительности на

10-15

%.

Удаленное проникновение: состояние DoS

и переполнение буфера

В этом разделе мы немного поговорим о том, как может изменяться ситуация в

том случае, если взломщику не удастся подобрать пароль к интересующей его систе-

ме. В таких случаях у него есть несколько возможностей (не считая атак на уровне

служб). Первая из них состоит в поиске скрытого недостатка архитектуры NT, кото-

рым можно было бы воспользоваться для удаленного проникновения и получения

доступа к системе. Вторая заключается в генерации состояния DoS (DoS — отказ в

обслуживании) — последней надежды неудачливого взломщика.

,;•;.,

Удаленное переполнение буфера

Популярность

Простота

Опасность

Степень риска

3

2

10

5

О Windows NT ходят легенды, что в ней существуют многочисленные секретные

"лазейки", с помощью которых можно получить статус администратора любой уда-

ленной системы. На самом деле в настоящее время известно лишь несколько подоб-

ных недостатков, которые при определенных условиях могут дать подобный эффект,

однако все они относятся к приложениям, а не к самой системе Windows NT. Чем это

объясняется, то ли относительной "молодостью" NT, то ли архитектурой, заложенной

в нее разработчиками Microsoft, — вопрос спорный.

В случае удаленного проникновения самые тяжелые последствия способна вызвать

ошибка переполнения буфера (buffer overflow). Более подробно переполнение буфера

будет рассматриваться в главе 14, а сейчас для продолжения обсуждения достаточно

сказать, что переполнение буфера возникает тогда, когда программы не способны

адекватно отслеживать длину вводимых данных. В таких случаях избыточные данные

записываются поверх части стека центрального процессора. Если это произойдет не

случайно, а в результате передачи в качестве избыточных данных соответствующих

команд, то новый код может привести к выполнению операций, подобранных высо-

коквалифицированным программистом. Одной из наиболее значимых статей, посвя-

щенных проблеме переполнения буфера, является работа

Алефа

Вана

(Aleph

One)

Smashing

the

stack

for fun and

profit.

Ее

можно найти

по

адресу

http:

//www.phrack.

org. К другим статьям о переполнении буфера системы Windows относятся Tao of

Windows Buffer

Overflow

хакера

Дидцога

(Dildog)

(http://www.cultdeadcow.com/

cDc_files/cDc-35l/),

Win32 Buffer Overflows Барнаби Джека (Bamaby Jack) в Phrack

55, а также статьи членов группы CIS (Cerberus Information Security), которые можно

найти по адресу http:

//www.cerberus-infosec.co.uk/papers.shtml.

Переполнение буфера может быть либо удаленным, либо локальным. Для дости-

жения локального переполнения требуется доступ к консоли, и

его

обычно могут

осуществить лишь интерактивно зарегистрировавшиеся пользователи. Удаленное пе-

реполнение буфера является гораздо более опасным. Такой возможностью могут вос-

Глава 5. Хакинг Windows NT

183

пользоваться взломщики, имеющие нулевые привилегии на целевом компьютере и

находящиеся на любом узле сети. Как правило, удаленное переполнение буфера свя-

зано с размещением на целевой системе "полезного груза" (т.е. кода, помещенного в

стек центрального процессора), что впоследствии позволяет взломщику удовлетворить

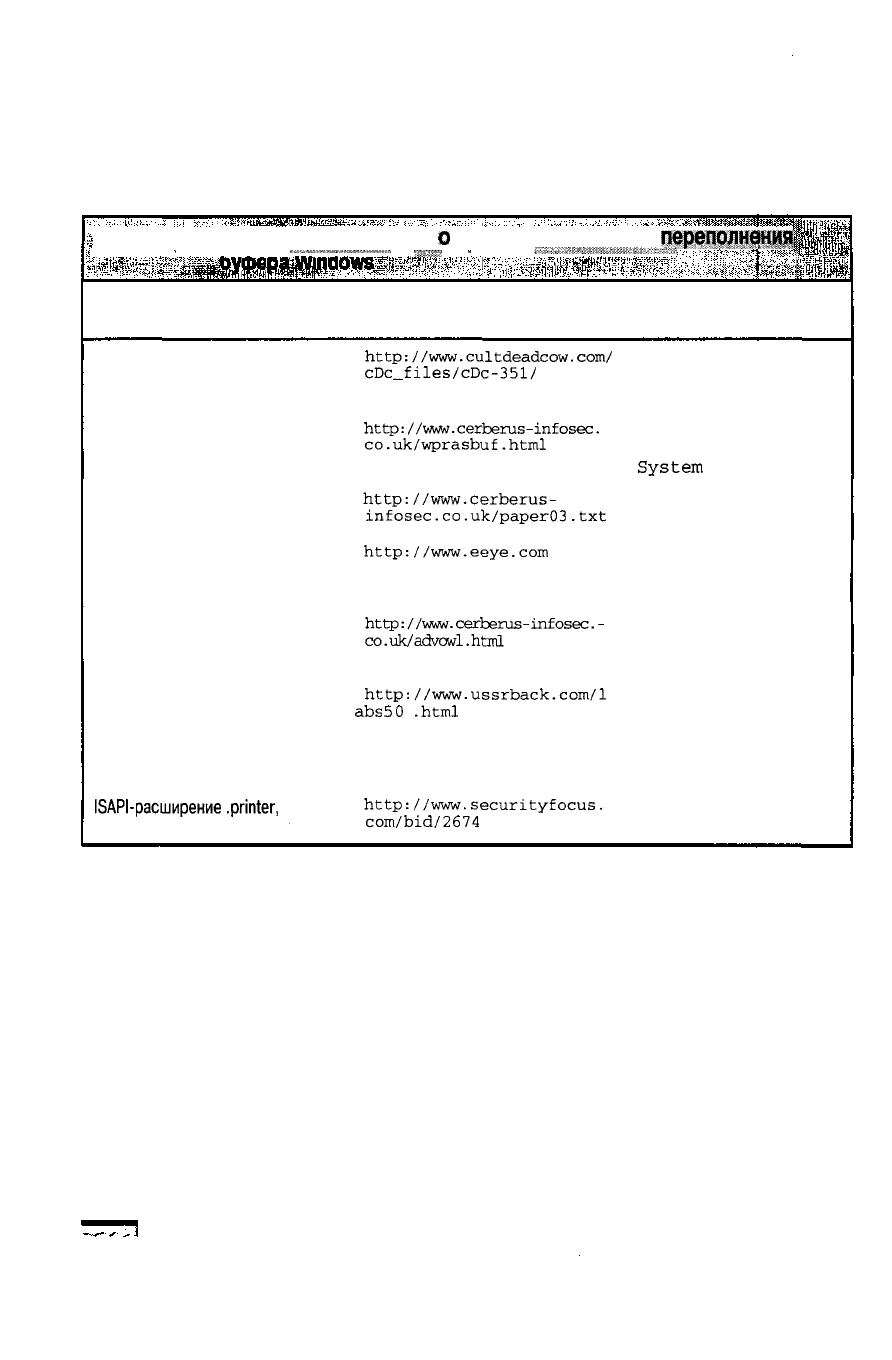

практически любые свои желания. В табл. 5.3 приведены некоторые наиболее извест-

ные публикации об ошибках переполнения буфера системы NT и других программ-

ных продуктов компании Microsoft.

Таблица 5.3. Некоторые публикации

о

выявленных ошибках

переполнения!

'

'

''

''''

'

*''"

Мишень и разработчики

программы взлома

Адрес URL Принцип действия

Netmeeting 2.x, группа хакеров Cult

http://www.cuitdeadcow.com/

of the Dead Cow (cDc)

cDc_fiies/cDc-35i/

NT RAS, группа Cerberus Informa-

tion Security (CIS)

winhlp32, группа CIS

IIS, компания еЕуе

http://www.cerberus-infosec.

со.uk/wprasbuf.html

http://www.cerberus-

infosec.co.uk/paper03.txt

http://www.eeye.com

Oracle Web Listener 4.0, группа CIS

http://www.cerberus-infosec.-

co.uk/advowl.html

OutlOOk,

Лаборатория

Underground

http://www.ussrback.eom/l

Security Systems Research (USSR)

abs

5

°

•

html

ISAPI-расширение

.printer,

IIS

http://www.securityfocus.

com/bid/2674

Проверка концепции, сво-

дящаяся к загрузке графи-

ческого файла с узла cDc

Открытие окна командной

строки с привилегиями

System

Запуск командного файла с

привилегиями

System

Выполнение заданного кода

на Web-сервере, работаю-

щем под управлением NT IIS

Удаленное выполнение ко-

манды с привилегиями

System

Переполнение буфера за

счет выполнения заданного

кода при синтаксическом

анализе электронного со-

общения

Выполнение заданного кода

при анализе команд печати

Теоретически, учитывая огромный объем и сложность исходного кода

Windows NT, в нем должно существовать довольно много изъянов подобного рода.

О Контрмеры: защита от удаленного переполнения буфера

Лучшим ответом на атаки с применением переполнения буфера является профес-

сиональное программирование. Упоминавшиеся выше статьи предоставляют опытно-

му программисту некоторые идеи, реализация которых позволит избежать подобной

угрозы при написании приложений (при их изучении пригодится знание языка С и

низкоуровневого языка программирования Assembler). Однако поскольку создание

программных продуктов, подобных системе Windows, выполняется практически без

непосредственного участия пользователей, то ответственность за устранение выявлен-

ных проблем должна ложиться на плечи группы разработчиков.

184

Часть II. Хакинг систем

Для разрешения проблемы переполнения буфера могут использоваться различные

программные продукты. Одним из самых новых средств этой категории является про-

грамма

BOWall

Андрея Колишака

(Andrey

Kolishak),

которую вместе с полным исход-

ным кодом можно найти по адресу

http://developer.nizhny.ru/bo/eng/BOWall/.

Программа BOWall предотвращает переполнение буфера двумя способами.

Т Замещает библиотеки DLL их двоичными копиями, в которые включены про-

цедуры мониторинга вызовов потенциально уязвимых функций (например,

strcpy, wstrcpy, strncpy, wstrncpy,

street,

wcscat, strncat, wstrncat,

memcpy,

memmove,

sprintf,

swprintf,

scanf,

wscanf,

gets,

getws,

fgets,

fgetws). После этого вызовы таких функций проверяются на предмет целост-

ности возвращаемого адреса стека (stack return address).

А Ограничивает выполнение функций динамических библиотек из сегмента дан-

ных и стека (data and stack memory).

Замещение системных динамически подключаемых библиотек для предотвращения

переполнения буфера является несколько кардинальным, однако все же такой подход,

очевидно, достоин внимания.

Программа eNTercept от компании Entercept Security Technologies

(http://www.

-

entercept.

com) представляет собой систему предотвращения вторжений, которая ос-

нована на эвристических правилах и может использоваться в качестве оболочки ядра

системы NT, которая обеспечивает мониторинг всех вызовов. Это приложение хоро-

шо подходит для выявления и предотвращения как известных, так и

неизвестных

атак,

направленных на переполнение буфера.

Впоследствии для устранения подобных атак потребуются кардинальные измене-

ния в программных моделях (в качестве примера можно привести язык Java, в кото-

ром отсутствуют внутренние структуры, затрагиваемые при этом) или в самой архи-

тектуре центральных процессоров.

^

о

/

о

^•V^*

Отказ в обслуживании

(DoS)

Популярность V

Простота

Опасность

Степень риска

6

7

5

6

Атаки, приводившие к генерации состояния DoS, были чрезвычайно популярны в

1997-1998 годах, что объясняется появлением многочисленных утилит, предназначен-

ных для повреждения стека TCP/IP на самых различных платформах. Некоторые из

них были направлены исключительно на систему Windows. Мы не будем тратить вре-

мя на описание всех используемых при этом недостатков реализации стека протоко-

лов TCP/IP, поскольку все они уже устранены в пакетах обновления. Кроме того, об-

суждению атак DoS посвящена целая глава (см. главу 12, а также часть главы 4, где

были рассмотрены методы предотвращения подобных угроз для платформы Win Эх).

Генерация состояния отказа в обслуживании не всегда преследует цель вызвать

раздражение сетевого администратора. Зачастую такой подход используется для того,

чтобы добиться перезагрузки системы и автоматического запуска требуемых утилит.

Как вы увидите позднее, изучение кода многочисленных файлов загрузки Windows NT

является одним из эффективных методов удаленного проникновения в систему.

Глава 5. Хакинг Windows NT 185

О Контрмеры: предотвращение состояния DoS

Установка самого последнего сервисного пакета (при написании книги — версии

6А) позволяет защитить систему NT от большинства известных способов генерации

состояния DoS. Кроме того, следите также за появлением промежуточных пакетов

обновления, особенно если они относятся непосредственно к стеку протоколов

TCP/IP систем NT/2000,

tcpip.sys.

(Естественно, обновление используемой опера-

ционной системы до Win 2000 позволяет достигнуть того же результата.) Многие

серьезные атаки DoS, связанные с применением средств land,

newtear

и ООВ, стали

недоступными после установки промежуточных пакетов обновления, появившихся

после SP3. Конечно, обновление до Win 2000 представляет собой самый лучший сер-

висный пакет, в котором нашли отражение все выпущенные ранее пакеты обновле-

ния. Мы рекомендуем познакомиться также с другими программными продуктами,

направленными на предотвращение атак DoS на стек TCP/IP, таких как teardrop,

land, ООВ и т.д. Они подробно рассматриваются в главе 12.

Для получения более подробной информации о параметрах системного рее-

стра, с помощью которых от атак DoS можно защитить серверы Internet под

управлением Windows, читайте главу 6.

Модули обновления, появившиеся после сервисного пакета SP3, позволяют устра-

нить угрозу атак DoS с применением таких средств, как snork и

пгрс

(обеим утили-

там требуется доступ к портам с номерами 135-139).

Теперь снова вернемся к обсуждению приемов получения статуса администратора.

Расширение привилегий

Предположим, что попытка подбора пароля увенчалась успехом — в ваших руках

регистрационное имя и связанный с ним пароль пользователя интересующего вас сер-

вера NT, не имеющего прав администратора. В мире NT шаг, заключающийся в полу-

чении доступа к системе в качестве одного из ее пользователей, несмотря на всю его

сложность, будет сравнительно простым. Последующие шаги потребуют гораздо боль-

ших знаний, изобретательности и везения. Так, например, существуют средства, позво-

ляющие расширить полномочия, соответствующие пользовательской учетной записи.

В этом разделе мы приведем основные принципы расширения полномочий учет-

ной записи обычного пользователя до уровня учетной записи Administrator. В ходе

рассмотрения мы коснемся также некоторых возможностей по использованию тех или

иных средств для выполнения несанкционированных операций как с удаленного ком-

пьютера, так и с локальной консоли.

I

. Сбор информации

Популярность

ъ

\;;

;"';'

";

:

Простота

Опасность

":'

t;^!t!'.V';

Степень риска

•'5

9

8

7

Если взломщику удалось завладеть учетной записью пользователя, не обладающего

правами администратора, то единственной реальной возможностью, которой ему ос-

талось воспользоваться, является дальнейший сбор информации, позволяющей рас-

186

Часть II. Хакинг систем

ширить привилегии. В процессе сбора таких данных используются многие методы

инвентаризации, которые уже упоминались в главе 3. Анализируя все полученные

сведения, взломщик может получить доступ к критичным ресурсам. Вот некоторые из

средств и приемов для сбора важных данных.

Т Утилита srvinfo из набора NTRK может применяться для поиска совместно

используемых ресурсов. При этом важными источниками информации являют-

ся папки

%systemroot%\system32

и \repair, а также доступные для записи

папки Web- или

FTP-сервера.

Ш

Стандартная утилита поиска системы Windows может использоваться для поис-

ка строк типа password в файлах сценариев

.bat

или .

sql.

А Утилита

regdmp

из набора

NTRK

или команда Connect Network Registry редак-

тора системного реестра могут использоваться для получения доступа к различ-

ным частям системного реестра.

Этот процесс высасывания (hoovering) информации из всех "закоулков" получил свое

определение в английском языке по названию производителя

прпулярных

пылесосов.

О Контрмеры: защита от сбора информации

Для проверки степени защищенности системы от деятельности подобного рода луч-

ше всего попробовать выполнить описанные действия самостоятельно. Для этого заре-

гистрируйтесь на удаленном компьютере под именем обычного пользователя и проверь-

те, удастся ли такому пользователю выполнить описанные выше операции. Автоматизи-

ровать процесс поиска можно с использованием команд

find

и

findstr

системы NT.

Далее мы опишем некоторые механизмы, с помощью которых взломщик может

добавить себя в группу Administrators.

.\j&.

Утилита

get

admin

Популярность

Простота

Опасность

Степень риска

8

7

10

8

getadmin

— это небольшая программа, написанная Константином Соболевым

(Konstantin

Sobolev), которая добавляет пользователя в локальную группу Administra-

tors.

Она

использует низкоуровневую процедуру ядра

NT для

установки глобального

флага, позволяющего получить доступ к любому запущенному процессу, а затем с по-

мощью приема, называемого внедрением в DLL (DLL injection), вставить специальный

исполняемый код в какой-нибудь процесс, который обладает привилегией добавления

пользователей в группу Administrators. (Как правило, в качестве такого процесса вы-

бирается

winlogon,

который использует учетную запись System.) Более подробная ин-

формация об утилите getadmin и ее исполняемый код можно найти по адресу

http;//www.windowsitsecurity.com/Articles/Index.сfm?ArticleID=9231.

Мощь утилиты getadmin несколько затмевает тот факт, что она должна быть запу-

щена локально. Поскольку большинство пользователей по умолчанию не могут зареги-

стрироваться на сервере NT локально, эта утилита может помочь только в создании

фиктивных членов различных встроенных групп Operators (Account, Backup, Server

и т.д.) и используемой по умолчанию учетной записи сервера Internet

1изк_имя_машины

при наличии соответствующих привилегий. Однако если злоумышленники уже имеют

Глава 5.

Хакинг

Windows NT

187

такой уровень привилегий на вашем сервере, то утилита

getadmin

не сможет усугубить

ситуацию, так как они и без ее помощи имеют доступ ко всем требуемым ресурсам.

Утилита getadmin запускается из командной строки следующим образом:

getadmin имя_пользователя. Прежде чем воспользоваться полученными привиле-

гиям, новый пользователь, добавленный в группу Administrators, сначала должен

завершить текущий сеанс работы. (Для того чтобы убедиться, что пользователь полу-

чил права администратора, достаточно попробовать запустить утилиту windisk. Это

сможет осуществить только член группы Administrators.)

О

Контрмеры:

защита

от

использования утилиты

getadmin

Изъян, на котором основывается принцип работы утилиты getadmin, исправлен в

дополнительном модуле обновления к сервисному пакету SP3. Этот модуль входит

также во все впоследствии выпущенные сервисные пакеты. Согласно некоторым ис-

точникам, модернизированная версия утилиты getadmin, названная crash4, способ-

на обойти исправления, если она будет запущена перед getadmin. Однако нет каких-

либо подтверждений, что это действительно так.

В связи с тем что для выполнения большинства потенциально опасных операций в

системе NT на удаленном компьютере требуются привилегии администратора, из-

влечь какую-то пользу из применения getadmin при удаленном подключении доста-

точно проблематично. Для этого необходимо наличие двух условий: взломщик должен

иметь доступ к какому-нибудь каталогу, открытому для записи, а также право на вы-

полнение программ, содержащихся в этом каталоге. Как можно добиться такого ре-

зультата, вы узнаете чуть ниже.

,„,,„

Утилита

sechole

Популярность

Простота

Опасность

Степень риска

8

7

10

8

Утилита sechole предоставляет те же возможности, что и getadmin: она добавляет те-

кущего пользователя в локальную группу администраторов. Обновленная версия этой ути-

литы

secholed

помещает пользователя в группу администраторов домена. Однако для вы-

полнения тех же действий, что и getadmin, эта утилита использует другие механизмы. Как

отмечают

Прасад

Дабак

(Prasad

Dabak),

Сандип

Фадк

(Sandeep Phadke) и

Милинд

Бора

(Milind

Borate),

sechole

модифицирует

в

оперативной памяти команду вызова процедуры

API openProcess, и это позволяет ей успешно подключаться к привилегированному про-

цессу независимо от того, имеет ли она для этого соответствующие разрешения. После ус-

пешного подключения она работает так же, как и утилита getadmin, выполняя код внутри

процесса-носителя, и добавляет текущего пользователя в указанную группу Administra-

tors.

Полный

код и

подробное описание можно найти

на

Web-узле

NT

Security

по

адресу

http://www.ntsecurity.net/security/sechole.htm.

Подобно getadmin, утилита sechole должна быть запущена локально. Однако ес-

ли на целевом узле запущен сервер

IIS

компании Microsoft и, кроме этого, выполня-

ются также некоторые дополнительные условия, sechole можно запустить и удален-

но, добавив используемую по умолчанию учетную запись пользователя Internet

1изк_имя_машины

в группу Administrators или Domain Admins. Дальше вы узнаете,

как это можно осуществить.

188

Часть II. Хакинг систем

Удаленный

запуск

утилиты

sechole

Рассмотрим основной подход, используемый при нападении на Web-серверы, ко-

торый в различных формах применяется в Internet. Успешность такой атаки зависит

от того, существует ли каталог

US-сервера,

доступный для записи и запуска программ.

К счастью, компания Microsoft "предоставила" много каталогов с такими разреше-

ниями, используемыми по умолчанию.

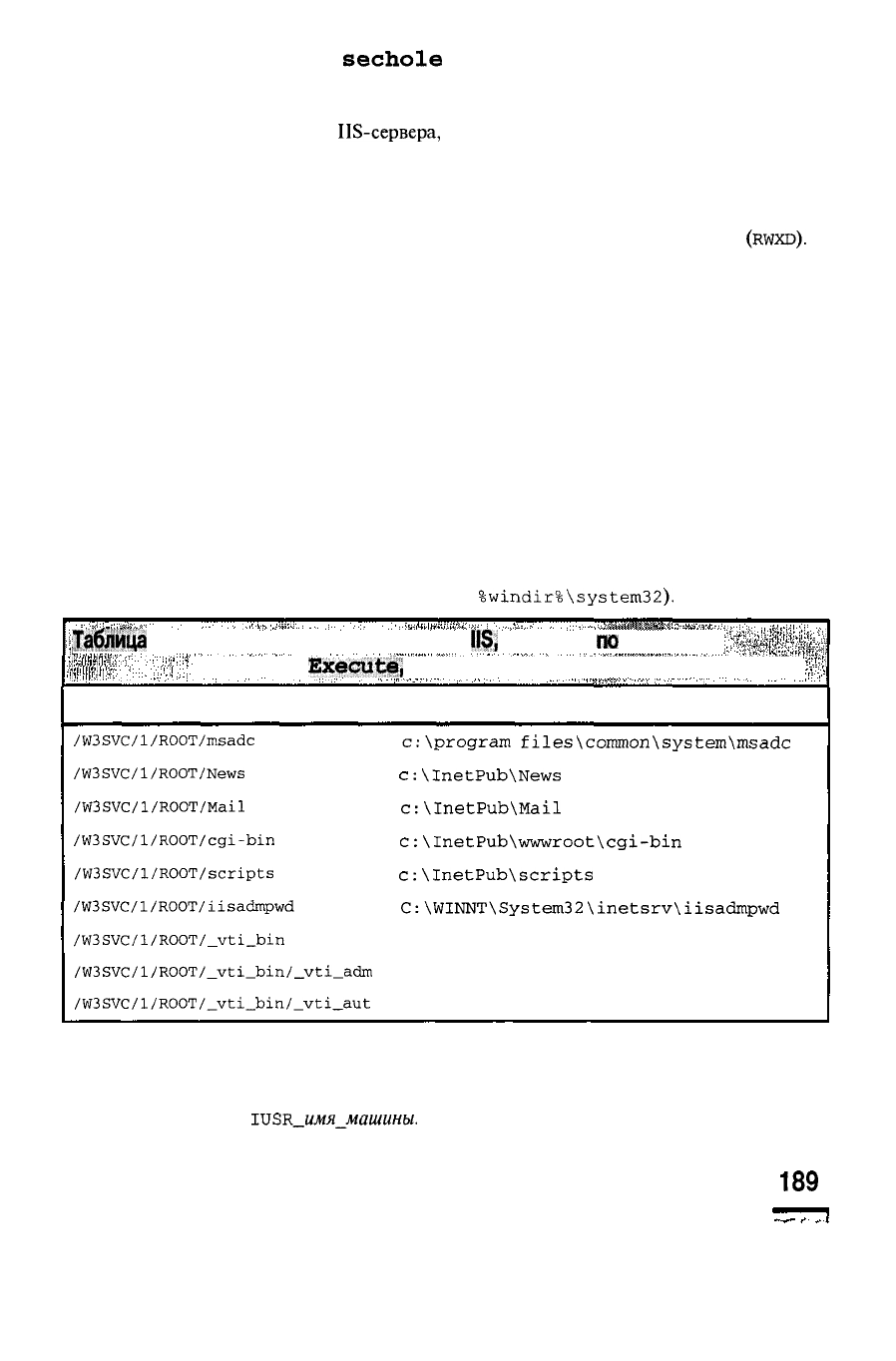

Виртуальные каталоги сервера IIS, представленные в табл. 5.4, помечены как доступ-

ные для выполнения. Соответствующие им физические каталоги (также перечисленные

в

табл.

5.4)

по

умолчанию имеют разрешения Read, Write,

Execute

и

Delete

(RWXD).

После анализа заданных по умолчанию разрешений становится очевидно, что сер-

вером может быть выполнен любой ложный исполняемый файл, расположенный в

любом из этих каталогов. У взломщика имеется лишь одно препятствие: удаленно по-

местить в какой-либо из этих каталогов требуемый исполняемый файл.

На самом деле это совсем не трудно, как может показаться на первый взгляд. Для

этих целей можно воспользоваться открытыми для совместного использования разде-

лами жесткого диска, неудачно организованными каталогами FTP, которые перекры-

вают каталоги, представленные в табл. 5.4. Для решения поставленной задачи можно

воспользоваться также недостаточно защищенными командами удаленного управле-

ния (например, telnet), методами PUT протокола HTTP или даже средствами автори-

зации в Web, предоставляемыми приложением FrontPage.

Предположим, что взломщику удалось воспользоваться какой-нибудь из перечис-

ленных возможностей и успешно загрузить утилиту sechole и связанные с ней биб-

лиотеки DLL в один из каталогов, представленных в табл. 5.4. И что теперь? По-

скольку эта программа запускается из командной строки, то взломщику необходимо

поместить в тот же каталог и командный интерпретатор (в системе NT командный

интерпретатор, cmd.exe, находится в каталоге

%windir%\system32).

Таблица

5.4. Виртуальные каталоги сервера

IIS,

имеющие

по

умолчанию

разрешения

Execute,

и соответствующие им физические каталоги

Виртуальный каталог Физическое расположение

/W3SVC/l/ROOT/msadc

c:\program

files\common\system\msadc

/W3SVC/l/ROOT/News

с:

\InetPub\News

/W3SVC/l/ROOT/Mail

c:\InetPub\Mail

/W3SVC/l/ROOT/cgi-bin

с:

\InetPub\wwwroot\cgi-bin

/W3SVC/l/ROOT/scripts

с:

\InetPub\scripts

/W3SVC/l/ROOT/iisadmpwd

C:\WINNT\System32\inetsrv\iisadmpwd

/w3svc/i/RooT/_vti_bin

(Отсутствует, если не установлены расширения FrontPage)

/w3svc/i/RooT/_vti_bin/_vti_adm

(Отсутствует, если не установлены расширения FrontPage)

/w3svc/i/ROOT/_vti_bin/_vti_aut

(Отсутствует, если не установлены расширения FrontPage)

Однако не будем торопиться. Выше уже упоминалось, что утилита sechole добав-

ляет пользователя в локальную или доменную группу администраторов. Если же она

была запущена посредством Web-броузера, то в группу администраторов будет добав-

лена учетная запись

Ш5&_имя_машины.

А это не очень хорошо, поскольку этой учет-

ной записи назначается случайный пароль, который взломщику придется подбирать

Глава 5. Хакинг Windows NT

189

при удаленной регистрации. Как же в группе администраторов создать новую учетную

запись пользователя с паролем, который выбрал сам взломщик? Это просто осущест-

вить с помощью встроенной команды net

localgroup.

Создайте простой командный

файл (например, с именем

adduser.bat)

со следующей строкой:

C:\>net

user

mallory

opensesame

/add

£&

net

localgroup

administrators

mallory /add

После того как в требуемый каталог помещены утилита sechole, связанные с ней

динамически подключаемые библиотеки, командный интерпретатор

cmd.exe

и файл

adduser.bat, для его запуска взломщику достаточно ввести соответствующий адрес

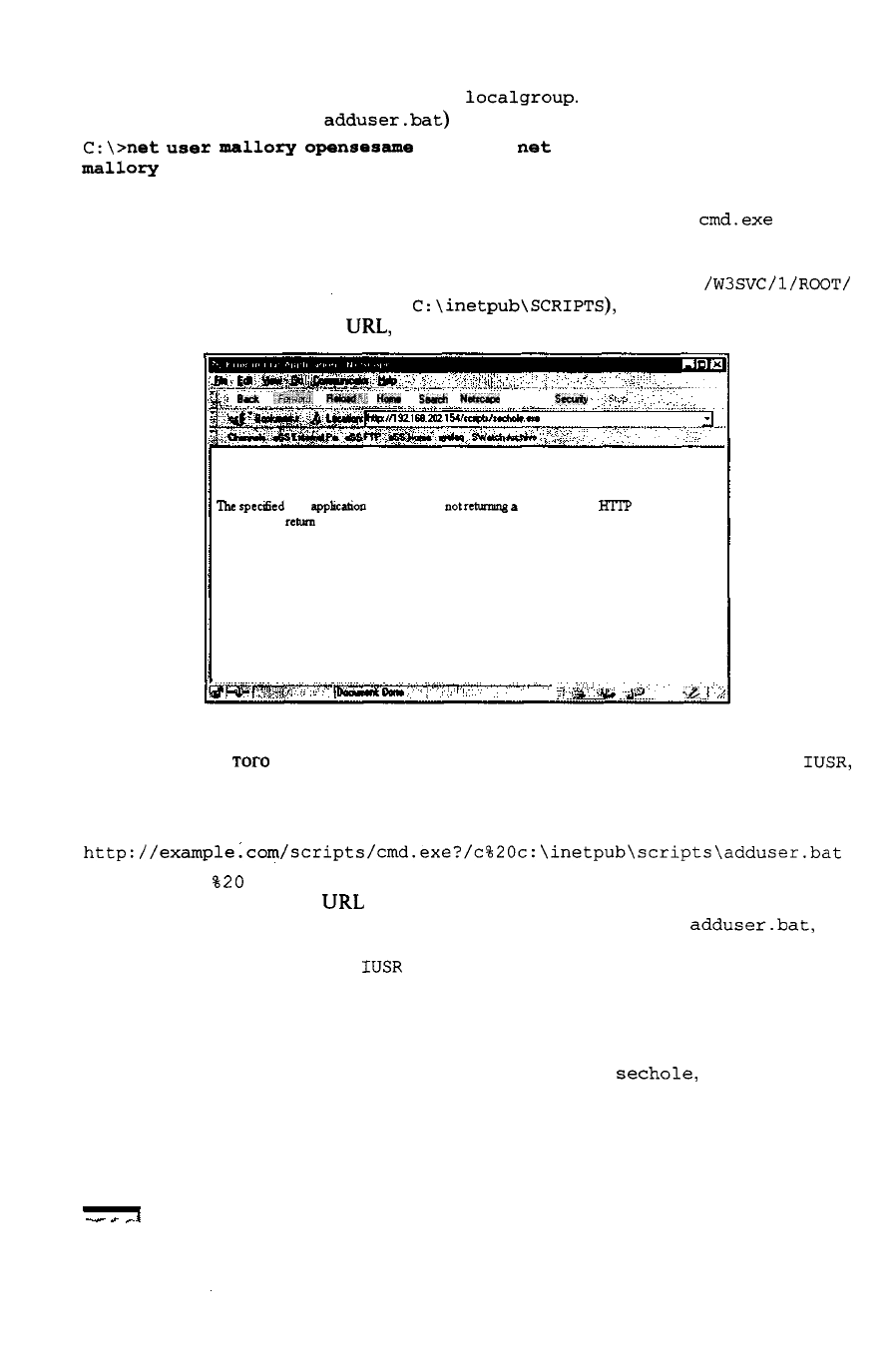

URL в Web-броузере, подключенном к удаленному компьютеру. В примере, показанном

на

рис.

5.4,

утилита

sechole

была помещена

в

виртуальный каталог

/W3SVC/1/ROOT/

SCRIPTS (т.е. в физический каталог

C:\inetpub\SCRiPTS),

а затем запущена с помо-

щью соответствующего адреса

URL,

введенного в окне броузера.

,

B«*

Ч=я»Ы

Я*#Г.,

Hum

Search

Ntttcm

AH

Security

а

CGI Error

The

specified

CGI

application

misbehaved by

not

returning

a

complete set of

HTTP

headers. The

headers it did

return

are:

т

-г-

Рис. 5.4.

Взлом удаленной системы

с

помощью

утилиты

sechole

Далее вместо

того

чтобы регистрироваться с использованием учетной записи

IUSR,

пароль которой пока неизвестен, взломщик добавит нового пользователя с помощью

файла сценария adduser.bat, запущенного в броузере с использованием следующего

сложного адреса URL.

http://example.com/scripts/cmd.exe7/c%20c:\inetpub\scripts\adduser.bat

Подстрока

%20

интерпретируется Web-сервером как символ пробела, что приводит

к преобразованию адреса

URL

в команду, которая выполнится на удаленном узле

(команда cmd /с будет передавать команды, содержащиеся в файле

adduser.bat,

ко-

мандной оболочке).

Теперь, когда учетная запись

IUSR

внесена в группу администраторов и добавлен новый

пользователь с привилегиями администратора, взломщик стал "владельцем" Web-сервера.

ф

Контрмеры: защита

от

применения утилиты

sechole

Существует два простых метода защиты как от утилиты

sechole,

так и от удален-

ного выполнения команд в Web. Во-первых, установите самый последний сервисный

пакет (6А или более новый). Для систем, на которых установлен сервисный пакет

SP5, можно воспользоваться модулем обновления. Более подробную информацию

190

Часть II. Хакинг систем