Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Windows XP Home Edition

Судя по всему, развитие семейства программных продуктов Win

Эх/Me

завершает-

ся. Следующей операционной системой компании Microsoft, ориентированной на по-

требителей, является Windows XP Home Edition, основанная на технологии Win-

dows 2000 и поэтому лишь отдаленно напоминающая Win 9х. Что же эта новая опера-

ционная

система привнесет в область обеспечения безопасности наиболее популярной

компьютерной платформы?

В момент написания этой книги была доступна лишь первая промежуточная вер-

сия системы Windows XP Home Edition. По нашему мнению, делать какие-либо пред-

положения о предварительной версии не имеет смысла, поскольку выход финальной

"золотой" версии, как правило, сопровождается многочисленными изменениями. Од-

нако все же хотелось бы остановиться на некоторых замеченных нами особенностях,

интересных с точки зрения обеспечения безопасности, а также поделиться некоторы-

ми соображениями на этот счет.

В целом, переход от Win 9x к системе ХР позволит повысить уровень защиты.

Система ХР основана на проектных решениях, реализованных в семействе операци-

онных систем NT/2000 и, следовательно, является более стабильной. Кроме того, оче-

видно, что разрушительные сбои будут происходить гораздо реже. В ХР используется

взятая из NT/2000 подсистема защиты, требующая аутентификации и строгого управ-

ления доступом к любому ресурсу системы. Как упоминалось в этой главе выше, в

системе Win 9x не поддерживается концепция учетных записей пользователей, аутен-

тификации и разграничительного управления доступом (если, конечно, компьютер не

функционирует в рамках домена Win NT/2000).

В системе ХР Home Edition не будут также поддерживаться некоторые упрощения,

реализованные в семействе Win 9x, что можно заметить еще в процессе установки.

Например, хотя пользователи будут вынуждены создавать уникальные учетные записи

для доступа к системе, по-прежнему будет существовать локальная учетная запись Ad-

ministrator

(как и должно быть в системах Win NT/2000). В настоящее время пока

неясно, при каких условиях в системе ХР будет присутствовать потенциальная

"потайная дверь" или какой пароль для учетной записи администратора будет исполь-

зоваться, если пользователь его не задал самостоятельно.

Еще одной отличительной особенностью новой операционной системы является

локальное диалоговое окно, которым пользователь сможет воспользоваться в качестве

подсказки в случае, если он забыл пароль. Можно только догадываться о типе инфор-

мации, которую неопытные пользователи способны оставить в этом диалоговом окне.

В системе ХР НЕ имеется также возможность быстрого переключения между поль-

зователями, что, по существу, позволяет регистрироваться в системе нескольким

пользователям одновременно. Теперь пользователи смогут определить, разрешать ли

другим

пользователям доступ к своим файлам. Однако этот вопрос по-прежнему оста-

ется нерешенным.

Кроме того, удаленный доступ к системе Win XP НЕ через

сеть

с использованием

пользовательских учетных записей поддерживаться не будет. Возможно, такое решение

принято из-за того, что неопытные пользователи будут медленно адаптироваться к новым

парадигмам и, возможно, допускать ошибки при управлении учетными записями. Други-

ми словами,

аутентифицированный

сетевой доступ будет осуществляться в контексте учет-

ной записи Guest. Это может оказаться для хакеров плохой новостью, которая, возможно,

станет одной из наиболее

робастных

мер, принятых компанией Microsoft.

В Windows по-прежнему будет поддерживаться возможность создания одноранго-

вых сетей. В дальнейшем компания Microsoft планирует поддерживать две модели со-

вместного использования ресурсов.

Глава 4. Хакинг Windows 95/98/МЕ и ХР Home Edition

161

Т Простая модель (напоминающая совместное использование ресурсов в Win

9.x),

которая поддерживает три следующих режима.

• Без совместного использования ресурсов.

• Учетная запись Guest обладает правом чтения совместно используемых ре-

сурсов.

• Учетная запись Guest обладает правом чтения/записи совместно используе-

мых ресурсов.

А Расширенная модель (традиционные списки управления доступом NTFS).

Далее будут рассмотрены некоторые из наиболее существенных особенностей под-

системы защиты системы ХР НЕ, которые до сих пор еще не упоминались.

Брандмауэр подключения к Internet

Возможно, брандмауэр подключения к Internet (ICF —

Internet

Connection Firewall)

представляет собой наиболее значительное нововведение, появившееся в новой операци-

онной системе. Он предназначен для обеспечения полной сетевой безопасности. Бранд-

мауэр ICF очень просто установить и использовать. Кроме того он выполняет фильтрацию

пакетов, обеспечивая пользователю системы неофаниченные возможности по использова-

нию сети и одновременно с этим блокируя неразрешенные входящие соединения.

Стоит сделать еще два существенных замечания. Брандмауэр ICF не устанавлива-

ется по умолчанию и в настоящее время не обеспечивает фильтрации исходящего

трафика. Кроме того, не поддерживается фильтрация на основе IP-адреса. Несмотря

на эти относительно несущественные недостатки, фильтрация пакетов выполняется

брандмауэром ICF достаточно надежно. Его применение можно расширить на не-

большую сеть, воспользовавшись компонентом, позволяющим совместно использо-

вать подключение к Internet (ICS — Internet Connection Sharing). Компонент

ICS

по-

зволяет выполнять трансляцию сетевых адресов и фильтрацию пакетов на

маршрутизаторе с несколькими сетевыми адаптерами. Правильно установленные

компоненты ICF и ICS сделают систему Win XP практически невидимой в сети и по-

зволят создать чрезвычайно высокий барьер для взломщиков.

Однократная регистрация при доступе к Internet

В Windows XP в динамически подключаемую библиотеку

wininet,

используемую

для управления взаимодействием с Internet, добавлена поддержка протокола аутенти-

фикации Passport. Этот протокол обеспечивает возможность единовременной регист-

рации в Internet. Учетные записи пользователей подсистемы Passport хранятся на сер-

верах, управляемых операционной системой компании Microsoft. После однократной

аутентификации на компьютер пользователя помещается защищенный файл cookie,

который используется в течение заданного промежутка времени. Эти данные cookie

на протяжении всего времени жизни могут использоваться для получения доступа к

другим узлам, на которых поддерживается схема аутентификации Passport.

Подсистема Passport представляет собой робастное решение, способное усложнить

задачи хакеров. И это подтверждается проведенными исследованиями. Однако следует

обратить внимание на то, что служащие компании Microsoft, по-видимому, будут

иметь доступ к любой информации, содержащейся на серверах Passport, или, как ми-

нимум, к данным аутентификации cookie. Поэтому использование подобной подсис-

темы предполагает некоторую степень доверия к компании Microsoft.

162

Часть II. Хакинг систем

Средства удаленного управления

В состав Win

XP/Whistler

входит два встроенных средства удаленного управления.

Соответствующие параметры настройки можно найти среди средств панели управления.

Первым компонентом удаленного управления является Remote Assistance,

no

умолчанию входящий в состав версии

RC1.

Он предназначен для упрощения удален-

ного управления системой Win XP провайдерами услуг. Компонентом Remote Assis-

tance используется учетная запись HelpAssistant, создаваемая при установке систем

Win XP

Pro

и Home Edition по умолчанию. Пароль учетной записи HelpAssistant со-

держится в буфере LSA (см. главу 5) и может быть получен любым пользователем с

привилегиями, эквивалентными администратору. В процессе нашего тестирования

оказалось, что несмотря на то, что учетная запись HelpAssistant не входит в состав ни

одной из групп, она позволяет регистрироваться на машинах сети. Если возможность

доступа со стороны третьих лиц нежелательна, то, вероятно, эту учетную запись, а

также службу Remote Assistance, нужно отключить.

Компонент Remote Desktop по существу является терминальным сервером для сис-

темы Win XP Professional. (В версии Home Edition он отсутствует.)

Резюме

Время идет, и Win

9x/Me

становится все менее и менее интересной в качестве по-

тенциальной жертвы. Взломщиков все больше интересуют операционные системы,

основанные на технологиях Win NT/2000/XP. Для тех, кто остался приверженцем

Win 9x, следует принять во внимание следующее.

Т С точки зрения сетевого взломщика, система Windows

9х/Ме

несколько инертна,

поскольку в ней отсутствует встроенная поддержка регистрации в сети. Практиче-

ски единственной угрозой сетевой целостности Win

9x/Me

является совместное

использование файлов, что можно легко исправить путем выбора хорошего паро-

ля, и опасность возникновения условия DoS, что также в большинстве случаев

легко решается путем установки пакета обновления DUN 1.3 и системы Win-

dows Me. Однако в любом случае мы настоятельно рекомендуем не подключать

незащищенные системы Win 9x/Me непосредственно к Internet. Простота, с кото-

рой такие компьютеры могут оказаться в руках взломщиков, и недостаток адек-

ватных средств защиты — верные источники возникновения проблем.

• Гуляющие по просторам Internet сервер SubSeven, а также многочисленные

коммерческие пакеты, предназначенные для удаленного управления (см.

главу 13), могут сделать гораздо больше, чем простое расширение недостающей

Win

9х/Ме

сетевой функциональности. Убедитесь, что они не установлены на

компьютере без вашего ведома (например, через уже известные недостатки

клиентского программного обеспечения Internet, как будет описано в главе 16),

а также в том, что легально установленные программы настроены на макси-

мальный уровень безопасности (т.е. используются хорошие пароли).

• Постоянно обновляйте программное обеспечение, поскольку в пакетах обнов-

ления зачастую содержатся исправления различных модулей системы защиты.

Для получения более подробной информации о степени уязвимости

необновленного программного обеспечения, а также о способах повышения их

надежности читайте главу 16.

• Если кто-то получит физический доступ к вашему компьютеру под управлени-

ем Win

9x,

вам конец (впрочем, то же самое можно сказать и о многих других

Глава 4.

Хакинг

Windows 95/98/ME и XP Home Edition

163

операционных системах). Единственным решением этой проблемы может быть

зашита с помощью пароля BIOS, а также использование программного обеспе-

чения сторонних производителей.

Если вы занимаетесь

хакингом

Win 9x из любопытства, вам будет чем поразв-

лечься, особенно, если вспомнить о количестве рассмотренных утилит. Если же

вы администратор сети, то не забывайте, что в

PWL-файлах

могут содержаться

данные пользовательских учетных записей, используемых для регистрации в се-

ти. Поэтому не нужно относиться к утилитам такого рода пренебрежительно,

особенно если физический доступ к компьютерам пользователей с системой

Win

9x

в вашей организации слабо ограничен или совсем не контролируется.

164

Часть II.

Хакинг

систем

9 vavi/j

С

огласно маркетинговым данным, операционная система компании Microsoft

Windows NT занимает значительную долю рынка сетевых операционных сис-

тем как в государственном, так и в частном секторе экономики. При этом

Windows NT стала "мальчиком для битья" в хакерской среде. Что послужило причи-

ной, то ли ее широкая распространенность, то ли раздражение от маркетинговой по-

литики Microsoft, то ли стойкая нелюбовь в профессиональной среде к ее простому в

использовании графическому интерфейсу, который воспринимается как профанация

самого понятия сетевой операционной системы, сказать трудно, однако факт остается

фактом. Впервые о проблемах безопасности в NT заговорили в начале 1997 года после

опубликования хакером Хоббитом (Hobbit) из группы Avian Research статьи о двух

фундаментальных архитектурных решениях Windows NT — Common Internet File Sys-

tem

(CIFS)

и Server Message Block (SMB). (Co статьей можно ознакомиться по адресу

http://www.insecure.org/stf/cifs.txt.)

С тех пор работа над средствами про-

никновения в систему NT не прекращается ни на один день.

Компания Microsoft терпеливо устраняет все недостатки по мере их обнаружения. По-

этому на сегодняшний день мы считаем, что расхожее мнение о том, что Windows NT яв-

ляется абсолютно незащищенной системой, справедливо не более, чем на 1%. Однако за-

дача компании Microsoft осложняется тем, что NT является чрезвычайно сложной систе-

мой. Множество компонентов, входящих в ее состав (IIS, средства удаленного управления

и т.д.), значительно повышают шансы взломщика найти изъян в подсистеме защиты. Тем

не менее при грамотном подходе NT обеспечивает безопасность не ниже, чем любая сис-

тема UNIX. Более того, мы возьмем на себя смелость заявить, что по некоторым причи-

нам система защиты NT может превосходить средства безопасности UNIX.

Итак, если все это правда, тогда почему мы не утверждаем, что NT безопасна на

все

100%?

На то есть три причины: поддержка старых программ (так называемая со-

вместимость сверху вниз), простота использования и множество компонентов, входя-

щих в ее состав.

Во-первых, приверженность к старым клиентским программам может сделать NT

менее безопасной, чем она могла бы быть. Два основных примера — это обеспечи-

ваемая в NT поддержка сетевых протоколов NetBIOS и

CIFS/SMB,

а также старый

алгоритм шифрования пользовательских паролей, доставшийся NT в наследство от

Lan

Manager (LM). Именно благодаря этим нюансам задача хакера по инвентаризации

системной информации NT и расшифровке файлов с паролями является более лег-

кой, чем она могла бы быть.

Во-вторых, простота интерфейса NT очень привлекает начинающих администрато-

ров, которые, как правило, мало задумываются о таких вещах, как обеспечение безопас-

ности. Судя по нашему опыту, строгие правила выбора паролей и хорошая настройка

параметров безопасности — довольно редкое явление даже в среде опытных системных

администраторов. Таким образом, у взломщика, "натолкнувшегося" на сеть NT, всегда

есть шанс обнаружить по крайней мере на одном компьютере, будь то сервер или рабо-

чая станция, учетную запись Administrator с пустым паролем. Кроме того, простота

установки системы NT "на скорую руку" еще больше усиливает данную проблему.

В-третьих, в пользу критики системы NT с точки зрения безопасности говорит

также и то, что в нее встроено огромное количество различных компонентов. Это вле-

чет за собой необходимость поддержки большого количества исходного кода. Выпол-

нение обычной установки NT на стандартном компьютере PC является довольно тру-

доемкой задачей. Даже при выборе установки по умолчанию на компьютере развер-

тывается масса отдельных программных продуктов. Если говорить коротко, риск

нарушения подсистемы защиты любого программного продукта прямо пропорциона-

лен его сложности и внутренней взаимосвязанности.

Итак, взглянув на вопросы безопасности NT "с птичьего полета", давайте опус-

тимся на землю и приступим к рассмотрению деталей.

166

Часть II. Хакинг систем

Введение

При изложении материала данной главы мы будем считать, что большая часть

подготовительной работы для проникновения в систему NT уже проделана: цель вы-

брана (глава 2), а ее ресурсы инвентаризованы (глава 3). Как уже упоминалось в гла-

ве 2, если при сканировании оказалось, что порты 135 и/или 139 находятся в состоя-

нии ожидания запросов, значит, данный узел, по-видимому, работает под управлени-

ем системы Windows NT (если обнаружен только порт 139, то это может быть и

Windows 9x или Samba UNIX). Более полная информация о системе Windows NT мо-

жет быть получена при сборе идентификационных маркеров.

Я!

I Как вы увидите в главе 6, наличие открытого порта 445 также является при-

знаком системы Win 2000.

После того как выбранная цель однозначно идентифицирована как компьютер под

управлением Windows NT, начинается процесс инвентаризации ее ресурсов. В главе 3

подробно описаны средства, использующие анонимные соединения, посредством кото-

рых можно извлечь информацию о пользователях, группах и службах, работающих на

целевом компьютере. При инвентаризации обычно выявляется столько информации,

что зачастую бывает трудно провести грань между тем, где заканчивается инвентариза-

ция и где начинается проникновение. Как правило, попытки взлома пароля следуют

сразу же за выявлением имени пользовательской учетной записи. Анализируя данные,

полученные с помощью методов инвентаризации, о которых мы говорили в главе 3,

взломщик обычно всегда находит какие-то "зацепки" для выбора точки проникновения.

На каком свете мы находимся

Следуя классической модели проникновения, на которой построена эта книга, мы

посвятили данную главу описанию оставшихся действий типичного хакера, пытаю-

щегося проникнуть в систему Windows NT: получение привилегий суперпользователя,

расширение полномочий и сокрытие следов проникновения.

Эта глава не содержит полного и всеобъемлющего описания всех имеющихся в

Internet средств, с помощью которых можно выполнить перечисленные выше задачи.

Мы расскажем лишь о наиболее "элегантных" и полезных (на наш взгляд) из них,

уделяя основное внимание общим принципам и методологии проникновения. Имеет-

ся ли самый правильный путь, следуя которому систему NT можно наилучшим обра-

зом подготовить к потенциальному проникновению?

Пожалуй, наиболее опасными методологиями проникновения в систему Win-

dows, не рассмотренными в данной главе, являются приемы хакинга в Web.

Средства

защиты на уровне операционной системы зачастую оказываются бес-

полезными при противостоянии подобным атакам на уровне приложений. Неко-

торые из наиболее разрушительных атак на систему NT за последние несколько

лет базировались на использовании таких средств, как компоненты MDAC, и

были направлены против встроенного в NT/2000 Web-сервера — Internet Infor-

mation Server (IIS). Эти средства проникновения рассматриваются в главе 15.

Windows 2000

Система NT находится не на самом верху иерархии операционных систем компа-

нии Microsoft. Выпущенная в начале 2000 года, система Windows 2000 является самой

последней и мощной версией NT. Следующая версия клиента Windows 2000, Windows

ХР, призвана стать наиболее "элегантной" версией Windows на данный момент.

Глава 5. Хакинг Windows NT

167

Win 2000 будет обсуждаться в своем собственном пространстве терминов в главе 6.

Хотя некоторые читатели могут не согласиться с логическим разделением двух тесно

связанных друг с другом операционных систем, мы считаем, что различия между ни-

ми достаточно существенны и заслуживают отдельного рассмотрения.

Естественно, многие (если не все) приемы, описанные в данной главе, применимы

также и к системе Win 2000, особенно если их использовать на практике. Мы сделали

все возможное, чтобы привести такие ситуации, в которых поведение этих операци-

онных систем различается или Win 2000 обеспечивает лучшее решение проблемы. По-

добные различия приводятся в разделах, посвященных возможным контрмерам. Од-

нако в то же время мы не преследовали цель представить эти сведения как полное ру-

ководство по переходу с одной системы на другую или их сравнительный анализ.

Конечно, переход на новую операционную систему не должен происходить спонтан-

но, и мы надеемся, что приемы проникновения, имеющие отношение к NT (и к Win-

dows 2000 при ее работе в смешанном режиме, используемом по умолчанию), окажут-

ся полезными на практике в течение многих лет.

В системе Win 2000 имеются некоторые расширенные возможности обеспечения

безопасности, однако ее не следует рассматривать как панацею от всех бед. Не стоит

сидеть сложа руки и ждать, что система Win 2000 будет сама обеспечивать требуемую

защиту. Рассчитывать нужно в первую очередь на себя, и это касается любой опера-

ционной системы.

Administrator: в поисках сокровищ

Правило № 1, о котором никогда нельзя забывать при обеспечении безопасности

Windows NT, состоит в том, что любой нарушитель абсолютно беспомощен, если он не

обладает правами администратора. Как мы увидим из дальнейшего обсуждения, NT не

поддерживает (по умолчанию) удаленного выполнения команд, а если и позволяет это

делать, то интерактивно зарегистрироваться могут лишь пользователи из группы адми-

нистраторов. Это существенно сужает возможности удаленных пользователей по нане-

сению ущерба. Поэтому взломщики, как голодные акулы, рыщущие в океанской пучине

в поисках жертвы, прилагают все усилия, чтобы выявить учетные записи пользователей,

обладающих правами администратора. Именно поэтому мы начнем с рассмотрения де-

талей основного механизма получения привилегий администратора — подбора пароля.

Что, несколько неожиданно? Вы думали, что мы вам расскажем о каком-то чудес-

ном способе, с помощью которого вы моментально поставите NT "на колени"? Хотя

существование такой "серебряной пули" теоретически возможно, ее все еще никто не

нашел за все годы существования операционной системы NT. Однако, к сожалению,

вынуждены вас огорчить — в том, что касается безопасности, справедливо древнее ут-

верждение: "Чем больше вещи меняются, тем больше они остаются неизменными".

Другими словами, прежде, чем защищаться от каких-либо экзотических методов про-

никновения, необходимо с помощью правильно выбранного пароля как можно лучше

защитить учетную запись Administrator.

^,°

о'

О

Удаленный подбор пароля

Популярность

Простота

Опасность

Степень риска

7

7

6

7

168

Часть II. Хакинг систем

Если на удаленном компьютере запущена служба NetBIOS Session, с которой свя-

зан TCP-порт 139, то самым эффективным методом проникновения в систему NT яв-

ляется удаленное подключение к выявленному ранее совместно используемому ресур-

су (такому как IPS$ или с$) и подбор пар "регистрационное имя/пароль" до тех пор,

пока одна из них не окажется правильной.

Конечно, для того чтобы процесс подбора пароля оказался по-настоящему эффек-

тивным, необходимо наличие списка пользовательских имен. Ранее уже были рас-

смотрены некоторые из лучших методов поиска учетных записей пользователей,

включая анонимное подключение с помощью команды net use, которая устанавли-

вает нулевое соединение с исследуемым узлом. Для этих же целей можно воспользо-

ваться также утилитой

DumpACL/DumpSec

от компании Somarsoft Inc., а также ути-

литами

sid2user/user2sid

Евгения Рудного

(Evgenii

Rudnyi). Все эти средства обсу-

ждались в главе 3. Обнаружив реально существующие имена учетных записей, можно

существенно повысить вероятность успешного подбора пароля.

Найти совместно используемый ресурс, который подходит для нападения, обычно не

составляет никакого труда. Из главы 3 вы узнали, что в системах, в которых TCP-порт

139 доступен для удаленного доступа, всегда присутствует скрытый совместно исполь-

зуемый ресурс

1РС$,

необходимый для взаимодействия процессов. Кроме того, в про-

цессе подбора пароля практически всегда можно воспользоваться административными

ресурсами

ADMIN$

и

[%раздел-диска%]$

(например, С$). Естественно, можно также про-

вести инвентаризацию совместно используемых ресурсов, как описывалось в главе 3.

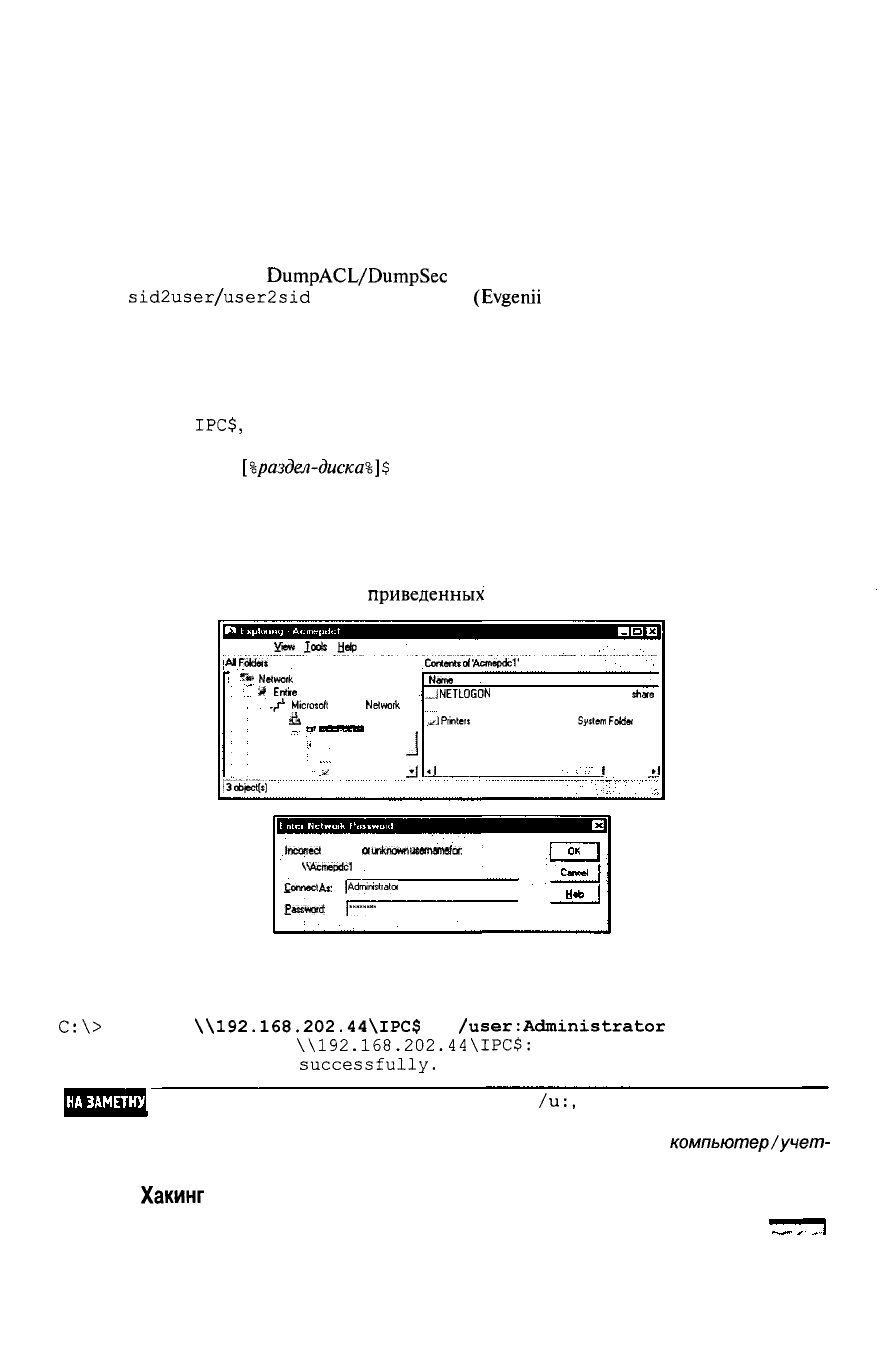

Имея под рукой все необходимые данные, нарушитель, находящийся в сети пред-

приятия, может просто открыть окно Network Neighborhood, если с целевым компью-

тером NT имеется физическое соединение (или воспользоваться средством поиска

Find Computer и IP-адресом цели), а потом щелкнуть дважды на пиктограмме найден-

ного компьютера, как показано на

приведенных

ниже иллюстрациях.

Не ЕЛ

Уст

loots

Н*

Al

Folders

>

Contents

of

'AcmepdcT

-

T»

Network

Neighborhood 3

-

*>

Entie

Network

-

./•

Microsoft

Windows

Network

-

J^

Acme

* NETLOGON

1

. TEMP

-

1

у

Printers

_»J

lioojec^s)

None

_j

NETLOGON

1TEMP

.^jPrrrters

.1

i Comment

Logon server

share

System

Folder

'

1

.1

Incorrect

password

<x

unknown

ucemame

for

SSAcltetxfcl

Connect

As:

jAdministrator

Eesswotd:

1™—""

Подбор пароля можно также выполнить из командной строки с помощью команды

net use. Если вместо пароля в качестве ее параметра указать символ *, то удаленный

компьютер попросит ввести пароль, как показано в следующем примере.

С:\>

net use

\\192.168.202.44\IPC$

*

/user:Administrator

Type the password for

\\192.168.202.44\IPC$:

The

command

completed

successfully.

I Учетная запись, заданная с помощью ключа

/и:,

выглядит несколько странно.

Напомним, что в NT/2000 учетные записи идентифицируются с использовани-

ем идентификаторов защиты SID, состоящих из кортежей

компьютер/учет-

Глава 5.

Хакинг

Windows NT

169

ная

запись или домен/учетная запись. Если зарегистрироваться в качестве

администратора не удалось, попробуйте воспользоваться синтаксисом до-

мен/учетная запись. Не забывайте о том, что домен можно определить с по-

мощью средства

netdom,

входящего в состав NTRK.

Взломщики, как правило, пытаются подбирать пароли для ставших им известными ло-

кальных учетных записей отдельных компьютеров с NT Server или Workstation, а не для

глобальных учетных записей, позволяющих получить доступ к контроллеру домена NT. В

этом нет ничего

удивительного,

поскольку очень высока вероятность того, что локальные

учетные записи контролируются не так строго, как на уровне всей организации (в этом

случае все попытки подбора пароля могут также регистрироваться на контроллере домена).

Кроме того, система NT Workstation позволяет любому пользователю регистрироваться в

сети после регистрации на самом компьютере (т.е. пользователь Everyone может начать

сеанс работы, не входя в сеть (Log on locally), а затем при необходимости подключить-

ся к сети), что значительно упрощает удаленное выполнение команд.

Конечно, если взломать учетные записи Administrator или Domain Admins главного

контроллера домена (PDC — Primary Domain Controller), то в вашем распоряжении ока-

жется весь домен (и все домены, с которыми установлены доверительные отношения). Как

правило, стоит выполнить идентификацию контроллера PDS, начать автоматический под-

бор паролей с помощью "мягких" методов (т.е. позволяющих избежать блокировки учет-

ных записей), а затем сразу же приступить к сканированию всего домена с целью выявле-

ния незащищенных жертв (т.е. компьютеров с пустым паролем

администратора).

Если вы собираетесь использовать описываемые приемы для проверки компь-

ютеров в сети вашей компании (конечно, с ведома начальства), не забывайте о

блокировании учетных записей, которое может произойти при попытках как руч-

ного, так и автоматизированного подбора паролей. В результате можно настро-

ить против себя не только пользователей всей компании, которые не смогут в

течение определенного времени получить доступ к своим компьютерам, но и ру-

ководство, которое вряд ли после такого инцидента будет поощрять ваши ини-

циативы в области безопасности. Данные о возможности блокировки учетных

записей можно получить с помощью утилиты

enum

(см. главу 3), предоставляю-

щей дамп принятой политики задания паролей через нулевое соединение с

удаленным узлом. Мы рекомендуем удостовериться также в том, что учетная

запись Guest отключена, а затем попробовать подобрать для нее пароль. Дело

в том, что даже после отключения этой учетной записи в результате подбора

пароля можно получить сообщение о ее блокировке.

Метод подбора наиболее эффективен для выявления паролей, заданных с ошибка-

ми, характерными для большинства пользователей. К таким ошибкам можно отнести

следующие.

Т Пользователи всегда стремятся выбрать как можно более простой пароль, в том

числе, если это возможно, предпочитают вообще обходиться без пароля. По су-

ществу, наибольшей брешью в любой сети является пустой или просто подбирае-

мый пароль. Поэтому во время проверки системы безопасности на это нужно об-

ращать самое пристальное внимание.

• При выборе пароля пользователи хотят, чтобы его легко было запомнить, и ис-

пользуют для этого пользовательское имя, свое имя или же очевидные строки

вида

"имя_пользователя",

"имя_компании",

"guest",

"test",

"admin"

или

"password". Просмотрев поля комментариев (которые можно увидеть с помо-

щью таких утилит инвентаризации, как DumpACL/DumpSec) учетной записи,

можно найти подсказки о пароле и даже сами пароли.

170

Часть II. Хакинг систем