Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

I Win

Эх/Me

по праву считается системой, предназначенной для конечного

пользователя. Зачастую самый простой способ проникновения в такую систе-

му заключается в анализе данных Web или почтовых сообщений, передавае-

мых пользователю, а не в использовании средств самой операционной систе-

мы. В связи с этим мы настоятельно рекомендуем ознакомиться с главой 16,

"Атаки на пользователей Internet".

Удаленное проникновение

Методы удаленного проникновения в систему Win 9x условно можно разделить на

четыре категории: прямое подключение к совместно используемому ресурсу (в том чис-

ле и посредством удаленного доступа); запуск фонового процесса, предназначенного для

создания "потайного хода"; использование известных недостатков приложений; генера-

ция условия DoS (denial of service — отказ в обслуживании). Необходимо отметить, что

для реализации трех из перечисленных методов требуется, чтобы либо система была на-

строена неправильно, либо ее пользователь не имел практически никаких навыков ад-

министрирования. Ввиду того что такие ситуации случаются крайне редко, противосто-

ять попыткам удаленного проникновения чаще всего довольно легко.

Прямое подключение к совместно используемым

ресурсам Win 9x

Этот метод проникновения в удаленную систему Win 9x является самым очевид-

ным и легко осуществимым. Win

9л:

поддерживает три способа получения прямого

доступа к системе: путем подключения к совместно используемым файлам и принте-

рам; через компонент сервера удаленного доступа (по умолчанию не

устанавливается);

посредством удаленного манипулирования системным реестром. Последний способ

требует специальной настройки и знания системы защиты на уровне пользователей,

что за пределами корпоративных сетей случается крайне редко.

Что касается первого метода проникновения, то он основан на получении сведе-

ний, передаваемых удаленным пользователем при его подключении к совместно ис-

пользуемому ресурсу компьютера, работающего под управлением Win 9х. Поскольку

пользователи часто используют одни и те же пароли, такая информация может облег-

чить получение доступа и к самой системе. Более того, это может привести к проник-

новению в другие системы сети.

:..»;,-

Хакинг совместно используемых файлов

L

и принтеров Win 9x

Популярность

Простота

Опасность

Степень риска

8

9

8

8

Мы не знаем ни одного метода, с помощью которого можно было бы извлечь хоть

какую-то пользу от доступа к совместно используемому принтеру Win 9x, поэтому по-

святим оставшуюся часть раздела исключительно проблеме доступа к совместно ис-

пользуемым файлам Win 9x.

Глава 4. Хакинг Windows

95/98/МЕ

и ХР Home Edition

141

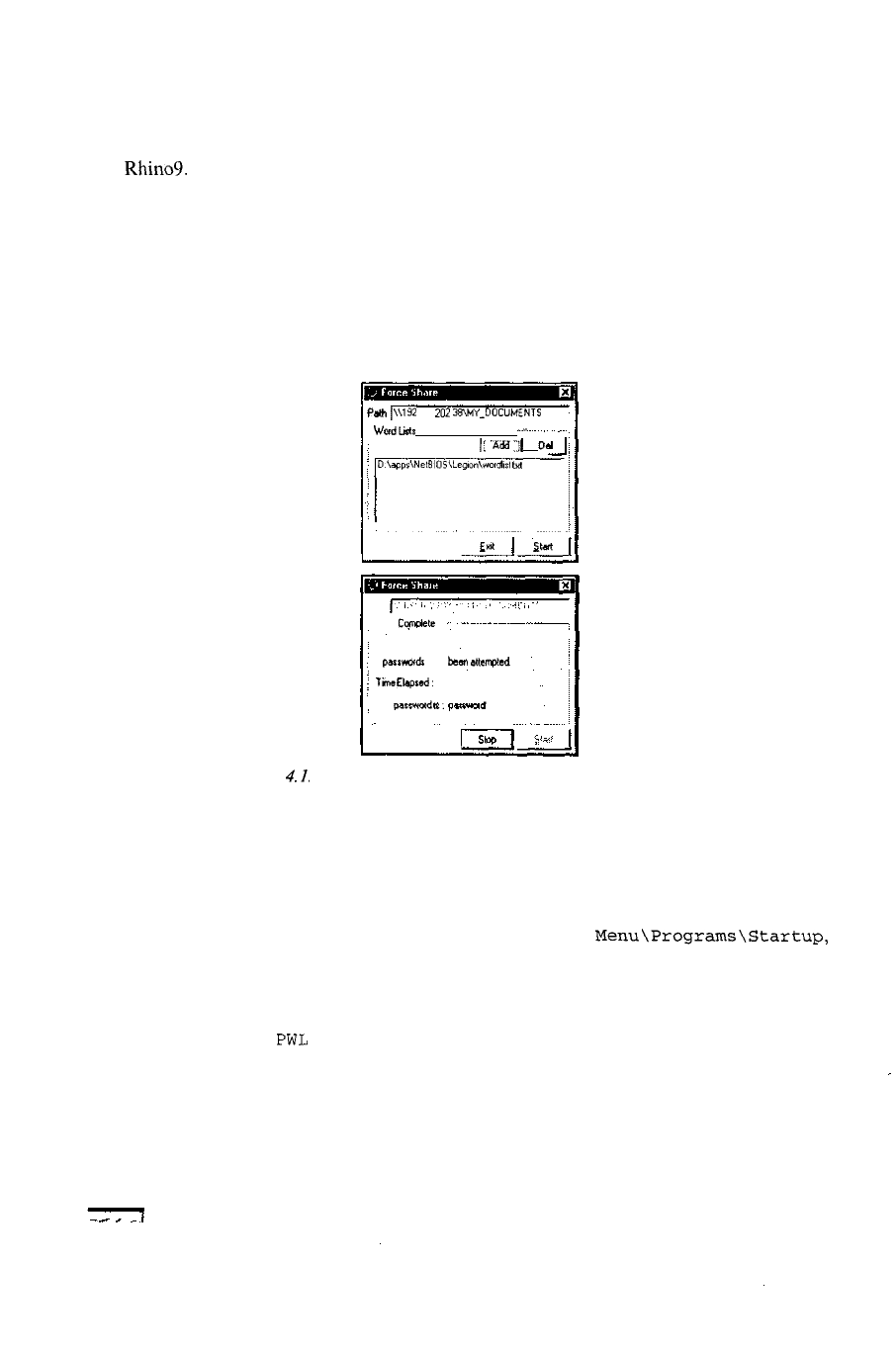

При рассмотрении инструментальных средств и методов, которые могут использо-

ваться взломщиками для сканирования сетей в поиске совместно используемых ре-

сурсов Windows (см. главу 3, "Инвентаризация"), отмечалось, что некоторые из них

также обладают возможностью подбора пароля для получения доступа к выявленным

ресурсам. Одной из таких утилит является уже известная нам программа Legion груп-

пы

Rhino9.

Помимо обеспечения сканирования заданного диапазона IP-адресов в по-

исках совместно используемых ресурсов Windows, Legion также содержит модуль

взлома паролей (средство BF), с помощью которого можно попытаться подобрать па-

роль по списку, содержащемуся в текстовом файле, и автоматически подключиться,

если попытка завершилась удачно. Аббревиатура BF означает "brute force", т.е. взлом,

однако более корректно называть эту функцию "подбором пароля", так как она бази-

руется на использовании списка паролей. Один совет: кнопка Save Text главного окна

программы Legion предназначена для сохранения имен обнаруженных совместно ис-

пользуемых ресурсов в текстовом файле, что повышает удобство работы при вводе

значения в поле Path окна Force Share (рис. 4.1).

Path

|\\192

168

202

38\MY_OOCUMENTS

• WotdListj

--

|;

"АИ

"|

Oi

DAacps\NeieiOS\Legion\woidlisl

M

£«t

Start

Path

|

• Scan

Canrtele

-

5

pastwotds

have

been

attempted

Time

Elapsed:

00.00

The pasnwxd

tt:

'

Рис.

4.1.

Средство BF программы Legion позволяет подоб-

рать пароль к совместно используемому ресурсу Windows

Вред, который может нанести злоумышленник, получивший таким образом доступ

к системе, зависит от каталога, к которому он подключился. Если в этом каталоге на-

ходятся файлы, критичные для безопасности, или же если данный ресурс представля-

ет собой целый раздел жесткого диска (чем нередко грешат пользователи), то послед-

ствия могут оказаться поистине разрушительными. Взломщик может просто помес-

тить исполняемый файл в каталог %systemroot%\Start

Menu\Programs\Startup,

и

при последующей перезагрузке компьютера данная программа будет автоматически

запущена без ведома пользователя. (Примеры программ, которые могут быть внедре-

ны в систему таким образом, приведены в следующем разделе этой главы, посвящен-

ном одной из таких программ — Back Orifice). Наконец, в распоряжении хакера мо-

жет оказаться файл .

PWL

(об этом мы поговорим несколько позже).

142

Часть II. Хакинг систем

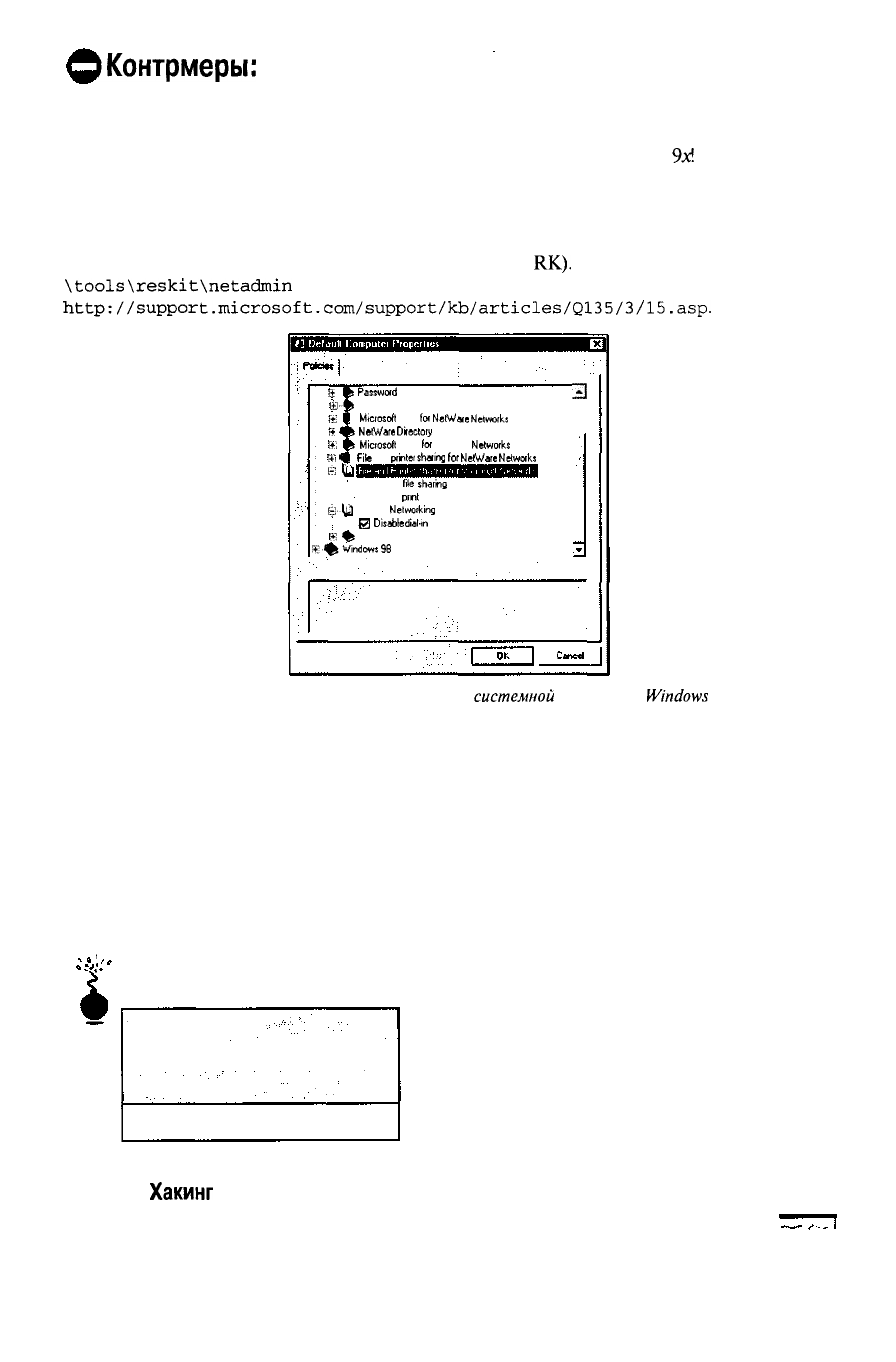

«Контрмеры:

защита от хакинга совместно

используемых файлов

Защититься от подобного нападения очень легко. Достаточно просто-напросто отклю-

чить режим совместного использования файлов на компьютере с Win

9.x!

Системным ад-

министраторам, в ведении которых находится много компьютеров, мы советуем использо-

вать редактор системной политики (System Policy Editor) POLEDIT.EXE, с помощью кото-

рого можно запретить совместный доступ к файлам и принтерам на всех компьютерах

сети. Программа POLEDIT.EXE, окно которой представлено на рис. 4.2, входит в состав

комплекта Windows 9x Resource Kit (далее — Win 9x

RK).

Найти ее можно в каталоге

\tools\reskit\netadmin

установочных компакт-дисков системы Win 9x или по адресу

http://support.microsoft.com/support/kb/articles/Q135/3/15.asp.

I»

<

lil

[»,

<

>

<

r»,

<

^E

1

K(l

н<|

M

T^V

&

Passwad

^

Proxy Server

fc

Microsoft

Client

fot

NetWare

Networks

^

NetWare

Dfreelory

Services

*

Microsoft

Client

fof

Windows

Networks

*

Fife

and

printer

shaing

For

NetWare

Networks

0 Disable

file

sharing

0 Disable

pml.

sharing

j

Dial-Up

Networking

H

Disable

dial-in

^

Update

Windows

96

System

±1

Рис. 4.2. С использованием редактора

системной

политики

Windows

9x

администратор сети может запретить пользователям предоставлять

ресурсы своих компьютеров для совместного или удаленного доступа

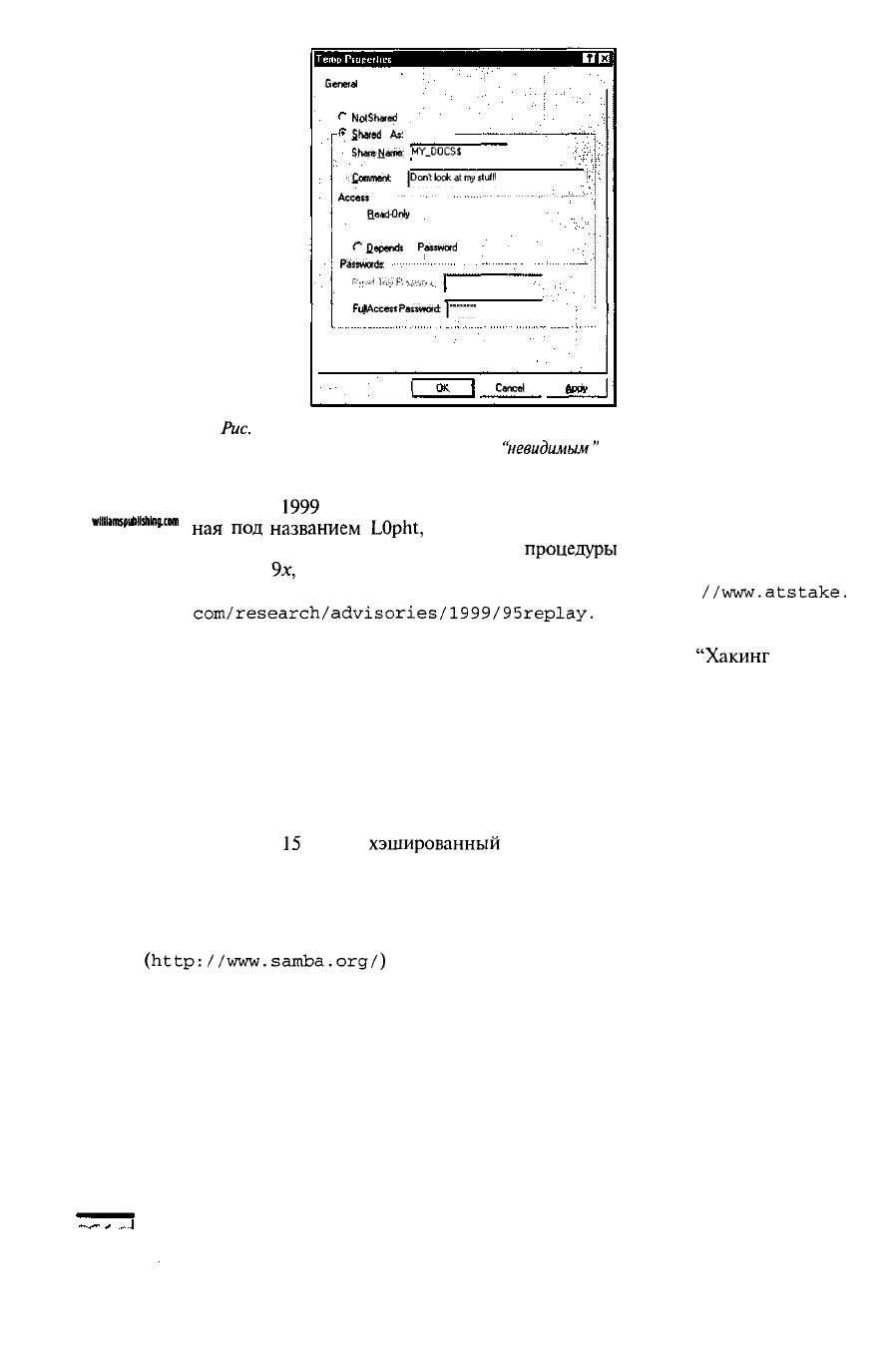

Если вам все же необходимо разрешить совместное использование файлов, обяза-

тельно применяйте сложные пароли из восьми алфавитно-цифровых символов (к со-

жалению, в системе Win 9x — это максимальная длина пароля), а также метасимволов

(таких как [ ! @ I $ % &) и управляющих символов ASCII. Кроме того, имеет смысл

добавить к имени совместно используемого ресурса символ $, как показано на

рис. 4.3, чтобы это имя не отображалось в диалоговом окне Network Neighborhood, при

использовании команды net view и даже в результатах, полученных в ходе сканиро-

вания сети с помощью утилиты Legion.

Повторное использование данных

аутентификации Win 9x

Популярность

Простота

Опасность

Степень риска

8

3

9

7

Глава 4.

Хакинг

Windows 95/98/МЕ и ХР Home Edition

143

General

Sharing |

No)

Shared

Snared

As:

---------

Shatet!»»-

MY.OOCSS

'Comment

jDorillookatmyslulll

Access

Type.

Г Bead-Onty

ffEJ

f

Depends

on

Password

Passwords.

'..-I

!,..('.

;,.,,

i

I

Fif

Access

Password:

|""""""

Cancel [

Л<с.

4.3. Добавив символ $ к имени совместно используемого ре-

сурса, вы тем самым сделаете его

"невидимым"

в сетевом ок-

ружении, а также для многих утилит сканирования NetBIOS

НА

WEB-УЗЛЕ

5

января

1999

года группа исследования

по

вопросам безопасности, извест-

wii!iimsp0iisMng.[«n

ная

ПОД

назв

анием

LOpht,

обнародовала документ, содержащий информа-

цию о выявленном ею недостатке

процедуры

сетевой аутентификации

Windows

9.x,

выполняемой при предоставлении доступа к совместно ис-

пользуемым файловым ресурсам (подробнее см. http:

//www.atstake.

com/research/advisories/1999/95replay.

txt). Тестируя очередную

версию своего печально известного средства LOphtcrack, предназначенного

для взлома и скрытного хищения паролей (см. главу 5,

"Хакинг

Windows

NT"), было установлено, что система Win 9x, на которой установлен режим

совместного использования файлов, каждые 15 минут обращается к уда-

ленному компьютеру за подтверждением соединения. Поскольку система

Windows в этом запросе использует комбинацию хэш-кода пароля и имени

удаленного пользователя, а также учитывая, что имя пользователя переда-

ется в виде незакодированного текста, взломщик может просто переслать

перехваченный им запрос на аутентификацию и успешно подключиться к

совместно используемому ресурсу системы Win 9x Если все это произойдет

в течение

15

минут,

хэшированный

пароль будет идентичным.

Хотя этот случай является классической криптографической ошибкой, которую

компания Microsoft просто не должна была допустить, данным недостатком очень

трудно воспользоваться. В документе группы LOpht говорится о возможности моди-

фикации исходного текста популярного сетевого клиента для UNIX под названием

Samba

(http://www.samba.org/)

в целях ручного восстановления потока данных,

передаваемых по сети при аутентификации. Однако уровень квалификации програм-

миста, необходимый для успешного решения этой задачи, а также необходимость

иметь доступ к локальному сетевому сегменту для прослушивания какого-либо соеди-

нения, делает повсеместное распространение данного подхода маловероятным.

144

Часть II. Хакинг систем

Хакинг сервера удаленного доступа Win 9x

Популярность

-

Простота

Опасность

9

Степень риска 8

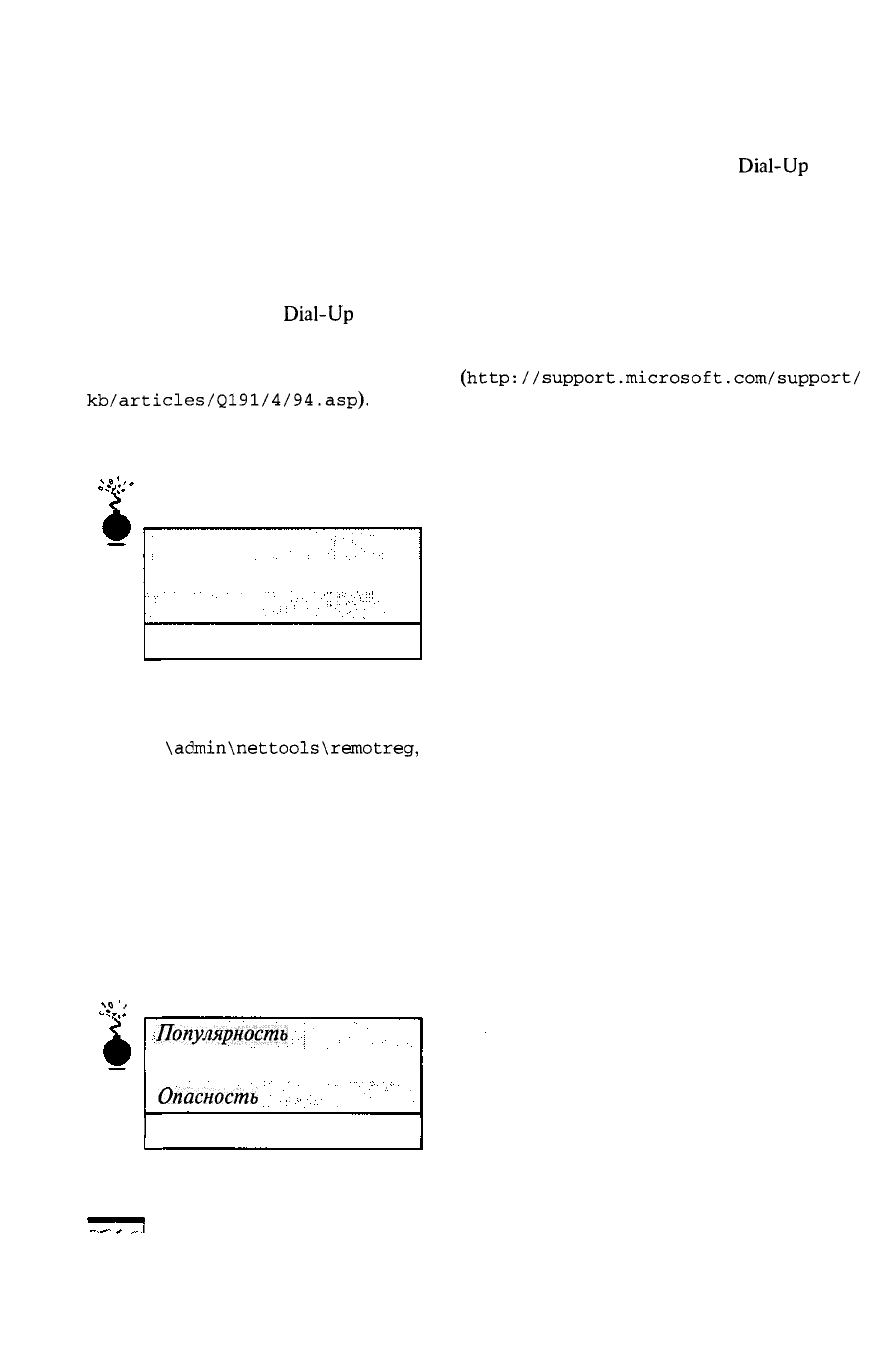

Показанный на рис. 4.4 компонент Windows Dial-Up Server, входящий в состав

Win 9x, — это еще одна "приятная неожиданность" для системного администратора.

Любой пользователь, установив пакет Microsoft Plus! for Windows 95 и подключив мо-

дем, может создать брешь в системе защиты корпоративной сети (пакет Microsoft Plus!

входит в стандартный комплект поставки Win 98).

Sportster

28800

External)

•{•••"

I

Passwordprotection;

Change

PatqyMd,.

[

j

Comment:

jPtease

don't hack

mel

Slate:

[i*

Swvellvpe..,

Аи*

Рис. 4.4. Превратить систему Win 9x в сер-

вер удаленного доступа чрезвычайно просто

Система, функционирующая в качестве сервера удаленного доступа, как правило,

разрешает и совместный доступ к файлам (иначе устанавливать сервер удаленного дос-

тупа нет никакого смысла). Это означает, что пользователь, находящийся по ту сторону

модемного соединения, может провести инвентаризацию всех совместно используемых

ресурсов и попытаться подобрать пароли (если, конечно, они вообще используются). Об

этом уже упоминалось в предыдущем разделе. Все различие в подходах заключается

лишь в установлении связи не по локальной сети, а через сервер удаленного доступа.

Контрмеры: защита от хакинга

через удаленные соединения

Совсем не удивительно, что рекомендации остаются прежними. Во-первых, сами не

используйте сервер удаленного доступа Win 9x, а во-вторых, с помощью редактора сис-

темной политики запретите его устанавливать и

пользователям.

Если же удаленный дос-

туп все-таки необходим, обязательно установите пароль для входящих подключений и

обеспечьте

его

шифрование. (Такой режим можно установить в диалоговом окне Server

Туре, которое открывается после щелчка на одноименной кнопке диалогового окна

свойств

Dial-Up

Server.) Можно также перейти к аутентификации на уровне пользовате-

ля, т.е. выполнять аутентификацию с помощью сервера безопасности, такого как кон-

троллер домена Windows NT или сервер NetWare. Установите пароль для доступа к каж-

дому совместно используемому ресурсу (причем чем сложнее пароль, тем

лучше),

а так-

же сделайте эти ресурсы скрытыми, добавив к их именам символ $.

Глава 4. Хакинг Windows 95/98/МЕ и ХР Home Edition

145

Взломщик, которому удастся проникнуть через сервер удаленного доступа и по-

добрать пароль к совместно используемым ресурсам, может воспользоваться любой

информацией, которую он обнаружит в открывшихся ему папках и файлах. Однако он

не сможет проникнуть в сеть непосредственно через систему Win 9x, поскольку она не

обеспечивает маршрутизацию потока данных.

Необходимо также помнить, что удаленные соединения (DUN —

Dial-Up

Net-

working) уже давно не являются исключительно модемной технологией. Теперь воз-

можности удаленного доступа используются в виртуальных частных сетях (VPN —

Virtual Private Network), о которых мы поговорим в главе 9, "Хакинг удаленных соеди-

нений, РВХ, Voicemail и виртуальных частных сетей". Поэтому нам кажется, что не-

обходимо сказать пару слов об одном из самых важных с точки зрения обеспечения

безопасности модуле обновления встроенной поддержки сетей VPN в Win 95. Этот

модуль, называемый

Dial-Up

Networking Update 1.3 (DUN 1.3), позволяет системе

Win 95 устанавливать более защищенные соединения с серверами виртуальной част-

ной сети Windows NT. Если вы используете технологию VPN компании Microsoft, не

раздумывая установите модуль DUN 1.3

(http://support.microsoft.com/support/

kb/articles/Q191/4/94.asp).

DUN 1.3, как мы вскоре убедимся, позволяет также

защититься от нарушения работы из-за возникновения условия DoS.

Подробнее о недостатках удаленного доступа и сетей VPN мы поговорим в главе 9.

Удаленный хакинг системного

реестра Win 9x

Популярность

Простота

Опасность

Степень риска

2

3

8

4

В отличие от Windows NT, система Win 9x не содержит встроенных средств поддержки

удаленного доступа к системному реестру. Однако если установлен компонент Remote

Registry Service (RRS), который можно найти на установочном компакт-диске Windows 9x в

каталоге

\admin\nettools\remotreg,

то это становится вполне возможным. Для работы

службы RRS необходимо переключиться в режим защиты на уровне пользователей. Следо-

вательно, для получения доступа потребуется ввести правильное имя пользователя. Если

взломщику повезет и ему попадется система с установленным компонентом RRS и совме-

стно используемым каталогом, доступным для записи, а также если ему удастся узнать ка-

кое-нибудь имя пользователя и подобрать соответствующий пароль, то в результате он

сможет сделать с такой системой все, что только пожелает. Легко ли отвести от себя такую

угрозу? Нам кажется, что да. Более того, чтобы ее создать, надо немало потрудиться. Если

вы хотите установить службу RRS, обязательно выберите хороший пароль, и этого будет

достаточно. В противном случае не устанавливайте этот компонент вообще и спите спо-

койно, зная, что все попытки получить доступ к реестру закончатся ничем.

S

£

о

'

О

Win 9x и средства управления сетью

Популярность

Простота

Опасность

Степень риска

3

9

1

4

146

Часть II. Хакинг систем

Последняя в нашем перечне, но далеко не последняя по степени риска и последст-

виям угроза удаленного проникновения состоит в использовании протокола SNMP

(Simple Network Management Protocol). В главе 3, "Инвентаризация", мы уже говорили о

том, что этот протокол может с успехом применяться для инвентаризации компьютеров,

работающих под управлением Windows NT, на которых запущен агент SNMP, настро-

енный

на

использование установленных

по

умолчанию строк доступа типа

public.

To

же самое относится и к системе Win 9x, если на ней установлен агент SNMP (соответст-

вующий модуль можно найти в каталоге

\tools\reskit\netadmin\snmp

установоч-

ного компакт-диска). Однако поддержка протокола SNMP в Win 9x отличается от его

реализации в Windows NT тем, что при этом не сообщается информация об именах

пользователей и совместно используемых ресурсах, поскольку в Win 9x реализована вер-

сия 1 информационной управляющей базы MIB. Таким образом, в данном случае воз-

можности по использованию протокола SNMP ограниченны.

"Потайные ходы" и программы типа

"троянский конь" в Win

9x

Если предположить, что в вашей системе Win 9х не используется совместный дос-

туп к файлам, не установлен сервер удаленного доступа и отсутствует поддержка уда-

ленного доступа к системному реестру, то можно ли считать ваш компьютер защи-

щенным? По-видимому, в настоящий момент на этот риторический вопрос можно

дать отрицательный ответ. Если злоумышленникам не хватает средств удаленного ад-

министрирования, они просто пытаются их установить.

В этом разделе мы рассмотрим три наиболее популярные из таких программ, кото-

рые основаны на технологии "клиент/сервер". Каждую из них можно найти в Internet.

Кроме того, вы познакомитесь с

"троянскими

конями" (Trojan horse) — программами,

которые, на первый взгляд, выглядят достаточно полезными, однако на самом деле

содержат другой код, который может привести к злонамеренным или разрушительным

действиям. Конечно, в Сети можно обнаружить бесчисленное множество таких про-

грамм и для их описания не хватит даже самой толстой книги. Дополнительную ин-

формацию о средствах создания "потайных ходов" и программах типа "троянский

конь" можно найти по адресам

http://www.tlsecurity.net/main.htm

и

http://www.

eqla.demon.co.uk/trojanhorses.html.

•&."

Back Orifice

Популярность

Простота

Опасность

Степень риска

10

9

10

10

Программа Back Orifice (ВО), фактически являясь одной из самых известных про-

грамм

хакинга

Win 9х, анонсирована разработчиками как средство удаленного админи-

стрирования системы Win 9x. Эта программа была выпущена летом

1998

года в соответ-

ствии с соглашениями по безопасности Black Hat

(http://www.blackhat.com/),

и ее

по-прежнему можно свободно получить по адресу

http:

//www.cultdeadcow.-

com/tools/.

Back Orifice позволяет получить практически полный удаленный контроль

над системой Win 9x, включая возможность добавления и удаления ключей системного

реестра, перезагрузки системы, отправки и получения файлов, просмотра

кэшированных

паролей, порождения процессов и создания совместно используемых файловых

ресур-

Глава 4. Хакинг Windows 95/98/МЕ и ХР Home Edition

147

сов. Кроме того, другими хакерами для исходного сервера ВО были написаны подклю-

чаемые модули, предназначенные для установления связи с определенными каналами

IRC

(Internet Relay Chat), такими, например,

как

#BO_OWNED,

и

последующего разгла-

шения IP-адреса жертвы всем, кто интересуется подобными вещами.

Программу ВО можно настроить таким образом, чтобы она

самостоятельно

устанавли-

валась и запускалась с использованием любого имени файла

([

space ] . ехе использует-

ся по умолчанию). При этом добавляется запись в параметр системного реестра

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices,

чтобы запуск ВО выполнялся при каждой загрузке компьютера. По умолчанию програм-

мой ВО используется

UDP-порт

с номером

31337,

если не задано другое значение.

Очевидно, что программа ВО является воплощением мечты любого хакера, если не для

проникновения в систему, то уж наверняка для удовлетворения болезненного любопытст-

ва. Создание ВО оказалось настолько грандиозным событием, что через год появилась

вторая версия: Back Orifice 2000

(ВО2К,

http://sourceforge.net/projects/bo2k/).

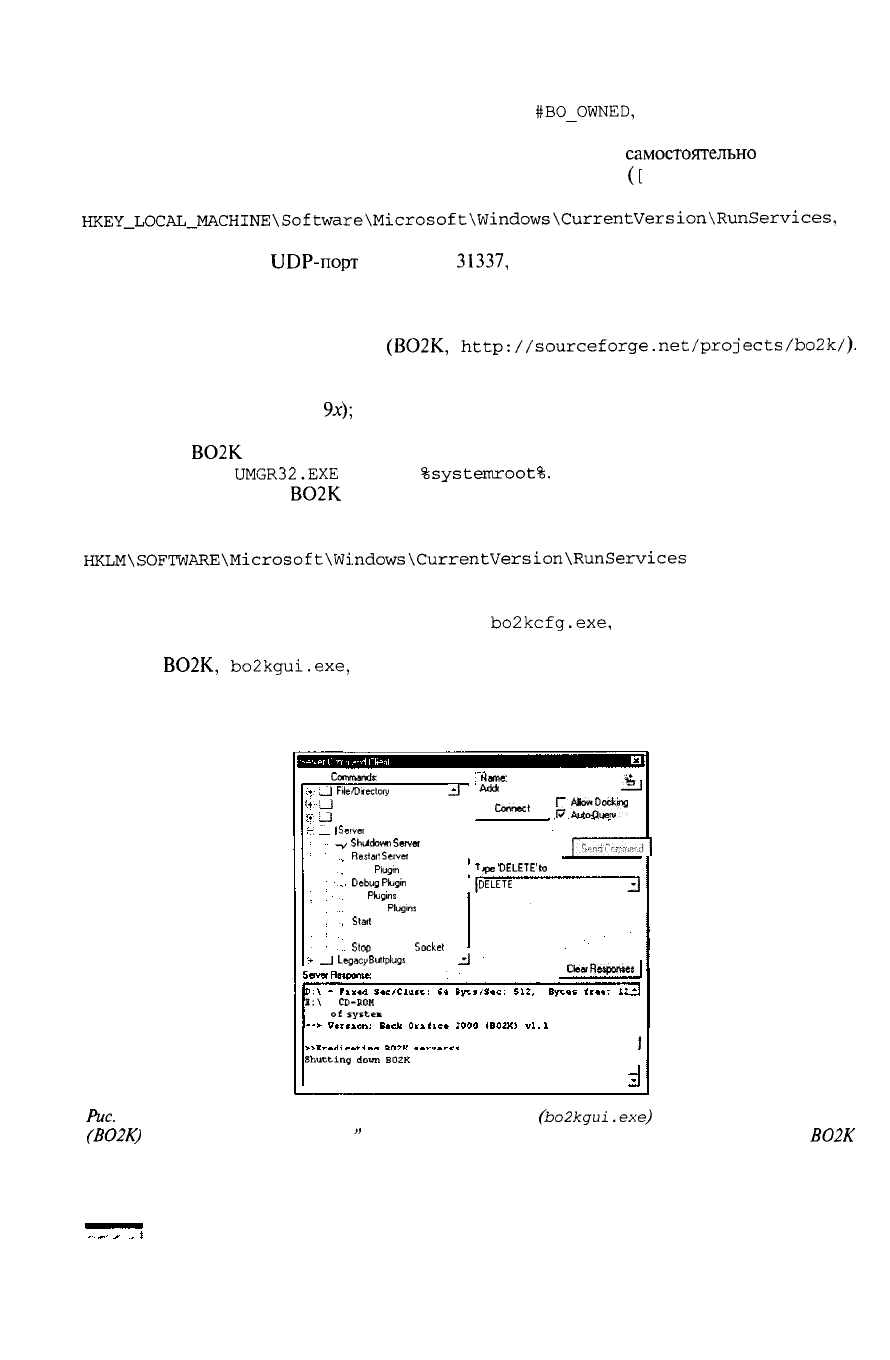

Программа ВО2К имеет те же возможности, что и ее предыдущая версия, за исключением

следующего. Во-первых, и клиентская и серверная части работают в системах Windows

NT/2000 (а не просто в Win

9x);

во-вторых, появился набор средств разработки, что значи-

тельно затрудняет выявление различных модификаций этой программы. По умолчанию

программой

ВО2К

используется TCP-порт 54320 или UDP-порт 54321 и выполняется ко-

пирование файла

UMGR32.EXE

в

папку

%systemroot%.

Для

предотвращения принудитель-

ного завершения работы

ВО2К

в списке задач будет маскироваться под именем EXPLORER.

Если программа разворачивается в скрытом режиме, то она будет установлена в качестве

службы удаленного администрирования (Remote Administration Service), в разделе

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

будет добавлен со-

ответствующий параметр, а затем будет удален исходный файл. После этого запуск про-

граммы ВО2К будет выполняться при каждой загрузке компьютера. Все эти действия

можно выполнить также с помощью утилиты

bo2kcfg.exe,

распространяемой вместе с

пакетом Back Orifice 2000. На рис. 4.5 представлен внешний вид клиентской части про-

граммы

ВО2К,

bo2kgui.exe,

которая осуществляет контроль системы Win 98SE. Из

рис. 4.5 видно, что теперь клиент ВО2К может использоваться для остановки удаленного

сервера и его удаления из инфицированной системы. Для этого нужно открыть папку

Server

Control,

выбрать элемент

Shutdown

Server,

а

затем ввести команду

DELETE.

Serve* Commands:

t+

_J

Fite/Dieclory

jj

'<

'

L_J

Compression

_J

DNS

|

Server

Control

_T/

Shutdown

Server

Restart

Serve

, Load

Plugin

T

Debug

Pbgin

[&

List

Phjgins

Remove

Plugins

Stall Command Socket

List Command Sockets

Slop

Command

Socket

—

+

_J

Legacy

Butrplugs

_ij

S:\

-

CD-BOH

End

of

systen

info

lame:

Owned

&.

I

Ш

192.168.234.38

-SJ

«=—

'

k""

3

|,^„,,|

/ре

DELETE

1

10

ERADICATE

ELETE

_J

Clear

Responses

1

Shutting

down

B02K

server.

I

Puc.

4.5.

Клиентская программа

с

графическим

интерфейсом

(bo2kgui.exe)

из

пакета

Back

Orifice

2000

(ВО2К)

управляет "потайным ходом

"

системы Win 9x. С ее помощью можно удалить и сам сервер

ВО2К

148

Часть II. Хакинг систем

У клиента ВО2К имеется одна особенность, которая плохо документирована. Она

заключается в том, что иногда в поле Server Address необходимо указывать номер

порта (например,

192.168.2.78:54321),

а не просто IP-адрес или имя DNS.

,;.

NetBus

I

Популярность

Простота

Опасность

»г

Степень риска

8

9

О

8

Более требовательному хакеру, возможно, больше понравится "дальняя родственница"

ВО — программа NetBus, также позволяющая получить удаленное управление над систе-

мой Windows (в том числе и Windows NT/2000). Эта программа, написанная

Карл

ом-

Фредериком

Нейктером

(Carl-Fredrik

Neikter), имеет более привлекательный и понятный

интерфейс, а также более эффективный набор функций. В частности, она оснащена гра-

фическим интерфейсом, с помощью которого можно осуществлять удаленное управление

(правда, только высокопроизводительными соединениями). Программа NetBus тоже по-

зволяет гибко настраивать параметры. Кроме того, в Internet можно найти несколько ее

модификаций. Сервер, запускаемый по умолчанию, имеет имя

patch.

exe (хотя его мож-

но заменить на любое другое). Обычно при установке в системный реестр

(HKEY_

LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run)

добавляется со-

ответствующий параметр, чтобы сервер запускался при каждой загрузке компьютера. По

умолчанию с программой NetBus связывается TCP-порт 12345 или 20034. Поскольку эта

программа не позволяет использовать

UDP-порт

(как ВО2К), то пересылаемые ею данные

могут с большей вероятностью отфильтровываться брандмауэром.

-л-

SubSeven

Популярность

Простота

Опасность

Степень риска

, 10

9

10

10

Судя по всему, сервер SubSeven по популярности превосходит программы ВО,

ВО2К и NetBus вместе взятые. Он определенно более стабильный, простой в исполь-

зовании и предоставляет гораздо более широкие возможности хакерам. Эту программу

можно найти по адресу

http://subseven.slak.org.

С сервером SubSeven (S7S) по умолчанию связан TCP-порт 27374, который ис-

пользуется по умолчанию и для клиентских соединений. Как ВО и NetBus, программа

S7S предоставляет взломщику практически полный контроль над "жертвой", включая

следующие

возможности.

Т Сканирование портов (выполняется непосредственно на удаленном

компьютере!).

• Запуск FTP-сервера с корневым каталогом

с:

\ (с неограниченными правами

чтения/записи).

• Удаленное редактирование системного реестра.

• Извлечение

кэшированных

паролей, а также паролей

RAS,

ICQ и других служб.

Глава 4. Хакинг Windows 95/98/МЕ и ХР Home Edition

149

• Перенаправление потоков ввода-вывода приложений и перенаправление портов.

• Печать.

• Перезагрузка удаленной системы.

•

Регистрация

нажатий клавиш (по умолчанию прослушивается порт 2773).

• Удаленный терминал (по умолчанию прослушивается порт 7215).

• Перехват управления мышью.

• Контроль за удаленными приложениями ICQ, AOL Instant Messenger, MSN

Messenger и Yahoo Messenger (по умолчанию используется порт 54283).

А Запуск Web-броузера и переход на узел, заданный пользователем.

Сервер предоставляет также возможность использования канала IRC, что позволя-

ет взломщику задать

IRC-сервер

и канал, к которому нужно подключиться. После

этого сервер S7S передает данные о своем местоположении (IP-адрес, связанный с

ним порт и пароль). Кроме того, S7S может функционировать в качестве стандартного

IRC-сервера,

передавать через канал команды, уведомлять взломщика об успешном

поиске ценной информации через службу ICQ, почтовые службы, а также выполнять

множество других действий.

С помощью приложения

EditServer,

распространяемого вместе с S7S, сервер можно

настроить таким образом, чтобы он загружался в процессе загрузки системы. Для

этого нужно поместить запись

winLoader

в группу параметров Run/RunServices или

внести соответствующие изменения в файл WIN .

INI.

Как видно из информации одного из популярных списков почтовой рассылки, посвя-

щенного вопросам безопасности в Internet, представители крупных телекоммуникацион-

ных компаний США жаловались на то, что на протяжении конца января и начала марта

2000 года большое количество компьютеров их корпоративных сетей было поражено про-

граммой S7S. Все серверы подключались к виртуальному

IRC-серверу

(irc.ircnetwork.

net, а не к определенному серверу) и использовали один и тот же канал. При этом при-

мерно через каждые пять минут передавался их IP-адрес, номер порта и пароль. В качестве

заключения можно сказать следующее: после того, как сервер поместил в

открытый

канал

пароль и другие важные данные, практически любой пользователь, подключенный к этому

же каналу, с помощью клиента

Sub7Client

может подключиться к инфицированному ком-

пьютеру и выполнять любые действия. Вне всяких сомнений,

Sub?

представляет собой

сложную и скрытую программу, которая прекрасно подходит для сетевого

хакинга.

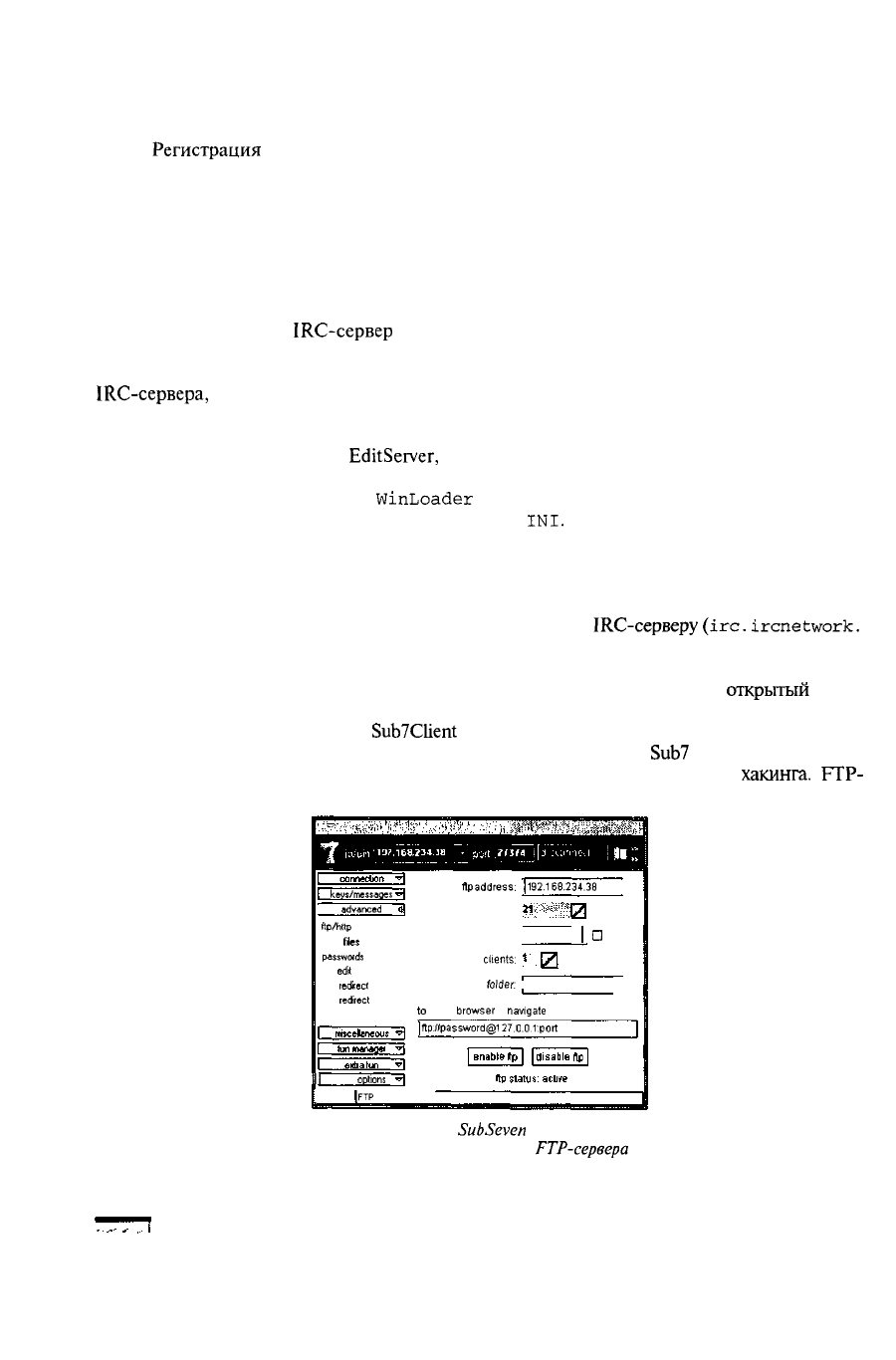

РТР-

сервер, входящий в состав пакета Sub7, представлен на рис. 4.6.

keys/messaggs

I

advanced

ftpAittp

find lift

passwords

teg edrt

app

tedkect

port

redirect

Up

address:

|l

92.168.234.38

|

ftp port:

ftp password: |

|

П

mask

maximum

clients:

root

folder:

CA

J

to

use a

browser

to

navigate

through flies, use:

|ftPWassword@127.0.0.1

:port

11

toed options

I - idle •

|ГТР

server enabled

Puc. 4.6. Клиент

SubSeven

предоставляет

возможности использования

FTP-сервера

150

Часть II. Хакинг систем