Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Контрмеры:

ликвидация "потайных ходов"

и удаление "троянских коней"

Все приложения-серверы, создающие "потайные ходы", должны выполняться на

целевом компьютере. Их нельзя запустить удаленно (конечно, если ранее удаленная

система не стала "собственностью" хакера). Обычно это можно осуществить, восполь-

зовавшись распространенными ошибками клиентов Internet и/или элементарным об-

маном. Возможно, взломщики применят оба подхода. Эти методы, а также возмож-

ные контрмеры, более подробно рассматриваются в главе 16, "Атаки на пользователей

Internet". Здесь же стоит сказать лишь следующее: постоянно выполняйте обновление

используемого клиентского программного обеспечения, предназначенного для работы

в Internet, и тщательно осуществляйте его настройку.

Другая возможность закрытия всех "тайных лазеек" заключается в предотвращении

внешнего доступа к тем открытым портам, которые обычно используются такими про-

граммами. Через соответствующие порты с большими номерами нам удавалось подклю-

читься ко многим узлам позади брандмауэра. При этом подключение к запущенным

серверам внутренних сетей превращалось в детскую игру. Полный список портов, ис-

пользуемых "троянскими конями" и приложениями, применяемыми для создания

"потайных ходов", можно найти на Web-узле по адресу

http://www.tlsecurity.net/

trojanh.htm.

Уделяйте пристальное внимание вопросам контроля доступа к брандмауэрам из

внутренней сети. Хотя более опытные взломщики могут настроить свои серверы и на

использование портов 80 и 25 (которые практически всегда доступны для таких це-

лей), это значительно сузит спектр их возможностей.

Для тех, кто хочет познакомиться с рассматриваемой проблемой поглубже и удостове-

риться в ее отсутствии в действующей сети, можно обратиться к базе данных

TLSecurity

по

адресу

http://www.tlsecurity.net/tlfaq.htm.

Ее автор, группа Int-13h, провела кро-

потливую работу по сбору всеобъемлющей и подробной информации о том, где можно

найти подобное программное обеспечение. (Возможно ли, чтобы в этой базе данных упо-

миналось каждое из таких средств? Познакомьтесь с содержащимся там перечнем.)

В настоящее время многие из антивирусных программных продуктов позволяют вы-

полнять поиск всех подобных средств (перечень коммерческих производителей можно

найти в базе данных компании Microsoft (Knowledge Base) в статье Q49500 по адресу

http://search.support.microsoft.com).

Специалисты Int_I3h настоятельно реко-

мендуют использовать пакет

AntiVirus

eXpert

(ранее он назывался AntiViral Toolkit Pro

(AVP)),

который можно найти по адресу http://www.centralcommand.com/. Некото-

рые компании предоставляют средства, специально предназначенные для удаления

"троянских коней" и ликвидации других "потайных ходов", например пакет TDS

(Trojan Defense Suite). Его можно найти по адресу

http://www.multimania.com/

ilikeit/tds2

.htm

(еще

одна рекомендация Int_13h).

Остерегайтесь волков в овечьих шкурах! Например, одно из средств удаления

программы ВО, называемое

BoSniffer,

на самом деле является "троянским конем" и

содержит саму программу ВО. Будьте осмотрительны в применении свободно распро-

страняемых утилит поиска "троянских коней".

Программное обеспечение для создания "потайных ходов" и "троянские кони" бу-

дут рассматриваться также в главе 14.

Известные недостатки серверных приложений

ВО — это не единственный пример программы, которая делает узел уязвимым для

внешнего вторжения. Существует немало как коммерческих, так и некоммерческих

программ, которые, пусть и непреднамеренно, но все же фактически делают то же са-

Глава

4.

Хакинг

Windows 95/98/МЕ и ХР Home Edition

151

мое. Пожалуй, невозможно перечислить все программы для Win 9x, угрожающие в той

или иной степени безопасности, однако имеется одно универсальное средство: не запус-

кайте серверные приложения под Win 9x, если вы не уверены в их безопасности. Одним

из ярких примеров такой популярной программы, обладающей очень большим потен-

циалом с точки зрения проникновения в систему, является Personal Web Server компа-

нии Microsoft. Ее необновленные версии могут предоставлять содержимое файлов

взломщикам, которые знают их расположение на диске и используют в запросах нестан-

дартные

URL

(более подробную информацию по этому вопросу можно получить по ад-

ресу

http://www.microsoft.com/technet/treeview/default.asp?url=/technet/

itsolutions/security/current.asp).

В завершение необходимо подчеркнуть, что после установки коммерческого про-

граммного обеспечения, такого как

pcAnywhere,

предназначенного для удаленного

управления системой Win 9x, все предыдущие рекомендации не имеют смысла. Если

такие программы не настроены должным образом, то любой мало-мальски грамотный

и настойчивый злоумышленник сможет получить полный контроль над вашим ком-

пьютером, как если бы он сам сидел за его клавиатурой. О таких программах мы по-

говорим подробнее в главе 13.

Отказ в обслуживании (DoS)

Популярность

Простота

Опасность

Степень риска

8

9

8

8

Вмешательство в работу, приводящее к отказу системы от обслуживания (Denial of

Service) поступающих к ней запросов, — это последнее прибежище для извращенного

ума. К сожалению, людей с таким типом мышления в Internet предостаточно. Имеется

много программ, обладающих возможностью отправки сетевых пакетов с

"патологической" структурой, предназначенных для аварийного завершения работы

Win 9x Обычно такие программы имеют названия типа ping of

death,

teardrop, land,

WinNuke и т.п. Подробнее об отказе в обслуживании мы будем говорить в главе 12,

"Атаки DoS", а сейчас лишь отметим, что для системы Win 9x существует одно универ-

сальное средство защиты: модуль обновления Dial-Up Networking Update 1.3 (DUN 1.3).

О Контрмеры

В состав DUN

1.3

входит обновленная библиотека Win 95 Windows Sockets

(Winsock),

в которой реализованы основные процедуры обработки многих потенциальных проблем

TCP/IP, используемых в подобных атаках. Пользователям Win 98 не нужно устанав-

ливать это обновление, за исключением, пожалуй, лишь жителей Северной Америки,

которые хотят обновить используемые по умолчанию в Windows 98 средства шифро-

вания с 40-битовыми ключами на их более надежную 128-битовую версию. Пакет об-

новления

DUN 1.3 для Win 95

можно найти

по

адресу

http:

//www.microsoft,

com/windows

9

5/downloads/.

Однако даже после установки пакета DUN 1.3 мы настоятельно рекомендуем не

предоставлять компьютеры Win

9x

непосредственно в Internet (т.е. минуя внутренний

брандмауэр или другое устройство управления доступом).

152

Часть II.

Хакинг

систем

О Программные брандмауэры

И в заключение, рассматривая методы удаленного проникновения, мы настоятельно

рекомендуем приобрести какой-нибудь программный брандмауэр из числа имеющихся на

современном рынке

программного

обеспечения. Эти программы будут выступать буфером

между

компьютером и сетью, что позволит заблокировать все попытки несанкциониро-

ванных действий. Нам больше всего нравится пакет

BlacklCE

Defender, который распро-

страняется компанией Network ICE

(http://www.networkice.com)

по цене $39.95. К

другим профаммным продуктам, популярность которых быстро возрастает, можно отнести

ZoneAlarm

(бесплатно распространяемый компанией Zone Labs для личного использова-

ния,

http://www.zonelabs.com/)

и бесплатно распространяемый пакет eSafe Desktop

компании Aladdin Knowledge Systems

(http://www.ealaddin.com/support/).

Для того

чтобы избежать головной боли в дальнейшем, приобретите такое средство и обеспечьте его

функционирование в наиболее напряженном режиме.

Непосредственное проникновение

Как нам кажется, в предыдущем разделе мы довольно убедительно показали, что

для того, чтобы сделать систему Win 9x доступной для удаленного проникновения,

пользователю нужно так или иначе потрудиться. К сожалению, в том случае, когда

злоумышленник имеет физический доступ к системе, картина меняется на противо-

положную: теперь пользователю нужно потрудиться, чтобы сделать систему по-

настоящему недоступной. В большинстве случаев, располагая достаточным запасом

времени и пользуясь отсутствием должного контроля, а также наличием свободного

черного хода, злоумышленники рассматривают физический доступ как возможность

простого хищения компьютера. Однако в данном разделе мы не будем рассматривать

угрозы, связанные с массовыми хищениями самих компьютеров, а сосредоточимся на

некоторых скрытых (а также явных) методах, позволяющих похитить критическую

информацию, содержащуюся на компьютере с системой Win 9x.

o*j°t

a

Обход средств защиты Win

9x:

перезагрузка!

Популярность

Простота

Опасность

Степень риска

8

10

10

9

В отличие от Windows NT в системе Win 9x не используется концепция безопасного

многопользовательского доступа к консоли. Таким образом, любому, кто имеет возмож-

ность приблизиться к системе с Win 9x на расстояние вытянутой руки, для получения

доступа нужно просто включить компьютер либо выполнить "жесткую" перезагрузку

(hard reboot), если он заблокирован с помощью экранной заставки (screen saver). Ранние

версии Win 95 позволяли обходить заставку даже с помощью комбинаций клавиш

<Ctrl+Alt+Del>

или <Alt+Tab>! Все приглашения на ввод пароля, которые появляются

при начальной зафузке, — не более чем косметические меры. Пароль Windows нужен

лишь для активизации того или иного пользовательского профиля и не обеспечивает

защиту каких-либо ресурсов (кроме самого списка паролей, о чем говорится ниже в

этой главе). Для обхода приглашения на ввод пароля достаточно щелкнуть на кнопке

Глава 4. Хакинг Windows

95/98/МЕ

и ХР Home Edition

153

Cancel, после чего продолжится нормальная загрузка системы. После ее завершения

доступ к системным ресурсам будет практически неограниченным. То же самое отно-

сится и ко всем диалоговым окнам сетевой регистрации (их вид может зависеть от того,

к какому типу сети подключена система, но суть от этого не меняется).

О Контрмеры: защита консоли

Одним из традиционных методов решения этой проблемы является установка па-

роля, хранящегося в BIOS. BIOS (Basic Input Output System) — это система низко-

уровневых процедур, код которых хранится в специальной микросхеме, которая уста-

навливается на системной плате и обеспечивает начальную инициализацию оборудо-

вания совместимых с IBM PC компьютеров и загрузку операционной системы. Таким

образом, система BIOS первой получает доступ к ресурсам, поэтому практически все

разработчики BIOS предоставляют возможность защиты доступа к компьютеру с по-

мощью пароля, что может остановить не очень искушенного злоумышленника. Про-

фессионалы, конечно, могут просто извлечь из компьютера жесткий диск и подклю-

чить

его

к другому компьютеру без пароля BIOS или же воспользоваться одним из

многочисленных средств взлома пароля BIOS, которые можно найти в Internet.

Конечно, для экранной заставки также нужно обязательно задать пароль. Это можно

осуществить в диалоговом окне Display Properties во вкладке Screen Saver. Один из наи-

более серьезных недостатков системы Win 9x заключается в том, что в ней отсутствует

встроенный механизм ручной активизации экранной заставки. Однажды для этого мы

воспользовались одной хитростью. Ключ

-s

программы загрузки Microsoft Office

(osa.exe

~s)

позволяет активизировать заставку и, таким образом, эффективно блоки-

ровать экран при каждом ее запуске. Для удобства мы поместили соответствующий яр-

лык в меню Start, так что этой командой можно было воспользоваться при первой необ-

ходимости. Более подробную информацию можно получить в базе знаний компании

Microsoft в статье Q210875

(http://support.microsoft.com/support/kb/articles/

Q210/8/75

.ASP).

Кроме

того,

существует несколько коммерческих пакетов, предназначенных для

зашиты Win 9x, которые блокируют доступ к системе или шифруют содержимое жест-

кого диска. Шифрование файлов с применением открытого ключа выполняет и очень

известная в настоящее время, но по-прежнему бесплатная для частных лиц программа

PGP (Pretty Good Privacy), которую распространяет компания Network Associates, Inc.

(ht

tp:

/'

/

www.

na

i .

с

от).

Автозапуск и взлом пароля экранной заставки

Популярность

Простота

Опасность

Степень риска

4

7

10

7

Перезапуск компьютера с

помощью

кнопки Reset системного блока или с помо-

щью

комбинации клавиш

<Ctrl+Alt+Del>

— это слишком примитивно для взломщи-

ка-эстета (или же слишком осторожного системного администратора, забывшего па-

роль экранной заставки), К удовольствию столь ранимых натур, существует более ин-

•JM

^сгь-и

"

^особ

обхода зашиты системы

Win

9x, в которой установлен пароль

ч

-ч

мог

>а~тавки.

Он базируется на двух недостатках системы безопасности

, \

">f

киме

автоматического распознавания компакт-дисков и примитивном

I

1

)>рования

пароля в системном реестре.

Часть II.

Хакинг

систем

Лучше всего проблема автоматического распознавания компакт-дисков описывает-

ся в статье Q141059 базы знаний компании Microsoft.

"Windows постоянно опрашивает дисковод CD-ROM, чтобы определить момент,

когда в него будет помещен компакт-диск. Как только это произойдет, выполняется

проверка наличия файла

Autorun.ini.

Если такой файл существует, то автоматиче-

ски будут запущены программы, указанные в строке ореп= этого файла".

Нетрудно догадаться, что такой "сервис" может обернуться несанкционированным

запуском любой программы (как вы относитесь к идее автозапуска Back Orifice или

NetBus с пиратского

компакт-диска?).

Однако сейчас для нас важнее другая сторона

этой медали — в системе Win 9x программа, указанная в файле

Autorun.ini,

запус-

кается даже во время работы экранной заставки.

Теперь перейдем ко второму недостатку. Общеизвестно, что Win 9x помещает па-

роль, используемый для отключения экранной заставки, в параметре системного рее-

стра

HKEY\Users\.DefaultXControl

Panel\ScreenSave_Data,

а механизм преоб-

разования (шифрованием это назвать трудно) пароля уже изучен. Поэтому не состав-

ляет никакого труда извлечь это значение из системного реестра (если не

используются профили пользователей, то системный реестр хранится в файле

C:\windows\usER.DAT),

расшифровать его, а затем передать полученный пароль сис-

теме через вызов стандартной процедуры. Вуа-ля — экранная заставка исчезла!

Такой трюк умеет проделывать программа SSBypass компании

Amecisco

(http://www.amecisco.com/ssbypass.htm),

которая стоит $39.95. Существуют и

отдельные программы взлома пароля экранной заставки, такие, например, как

95sscrk, которую можно найти на Web-странице Джо Песцеля (Joe Peschel) по адре-

су

http:

//users

.aol

.com/

jpeschel/crack.htm.

Там же

можно познакомиться

и со

многими другими интересными утилитами. Программа 95sscrk не обходит экранную

заставку, а просто извлекает пароль из системного реестра и расшифровывает его.

C:\TEMP>95sscrk

Win95

Screen Saver Password Cracker

vl.1

- Coded by Nobody

(nobody@engelska.se)

(c) Copyrite 1997 Burnt Toad/AK Enterprises - read 95SSCRK.TXT before

usage!

• No filename in command line, using default!

(C:\WINDOWS\USER.DAT)

• Raw registry file detected, ripping out

strings...

• Scanning strings for password

key...

Found password

data!

Decrypting

...

Password is

GUESSME!

_ Cracking complete! Enjoy the

passwords!

О Контрмеры: защита экранной заставки Win

9x

Компания Microsoft разработала модуль обновления, который обеспечивает гораздо

более высокий уровень защиты пароля экранной заставки, под названием Windows

NT/2000. Однако для упрямых приверженцев Win 9x, которые могут согласиться лишь

на отключение режима автоматического распознавания компакт-дисков, приведем

выдержку из статьи

Q126025

базы знаний Microsoft.

1. В панели управления щелкните дважды на пиктограмме System.

2. Перейдите во вкладку Device Manager открывшегося диалогового окна.

3. Щелкните дважды на элементе, соответствующем устройствам чтения компакт-

дисков, а затем — на элементе списка, соответствующем вашему устройству.

4. В открывшемся диалоговом окне перейдите во вкладку Settings и сбросьте фла-

жок Auto Insert Notification.

Глава 4. Хакинг Windows 95/98/МЕ и ХР Home Edition

155

5. Щелкайте на кнопках ОК или Close до тех пор, пока не закроются все откры-

тые окна и вы не вернетесь в окно панели управления. Когда появится сооб-

щение с предложением перезагрузить компьютер, щелкните на кнопке Yes.

Обнаружение паролей Win 9x в памяти

Популярность

Простота

Опасность

Степень риска

8

9

8

8

Если после обхода экранной заставки у злоумышленника еще остался некоторый

запас времени, он может воспользоваться средствами обнаружения и получить другие

системные пароли, которые в соответствующих строках диалоговых окон представля-

ются символами

"*".

Такие средства, скорее, можно отнести к утилитам, которые

могут помочь забывчивым пользователям, чем к инструментам взломщика, однако

они настолько хороши, что нельзя их не упомянуть в данной книге.

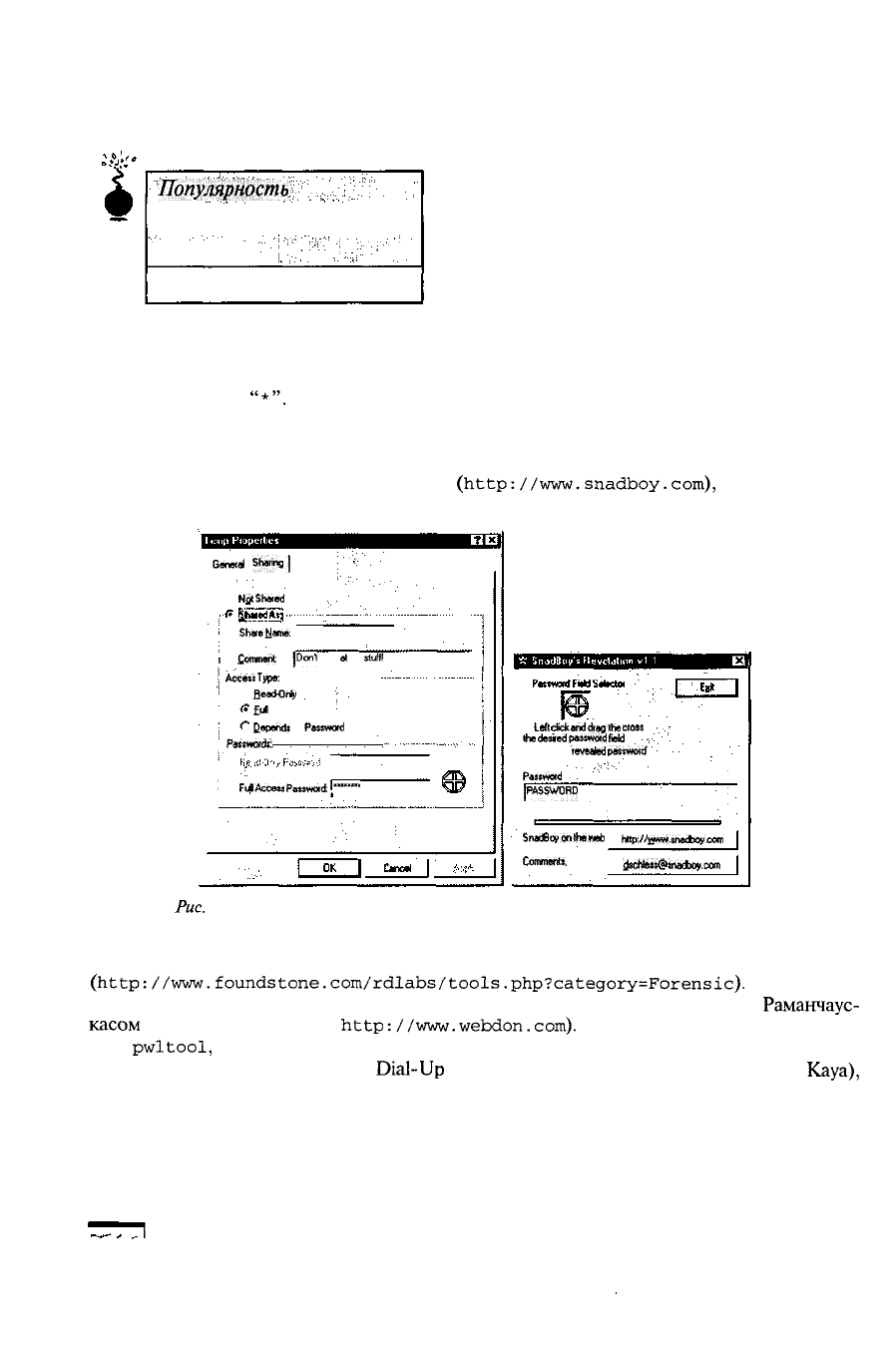

Одной из самых популярных утилит обнаружения паролей является Revelation,

созданная компанией SnadBoy Software

(http://www.snadboy.com),

работа которой

показана на рис. 4.7.

General

Sharing)

Г

Not

Shared

Shareb«me:

[TEMP

•

:

ConwienL

jDonl

look

el

my

stuff!

Access

Type:

• • - -

Г BeadOnry

<f

B*

f

Eepondt

on

Password

; Passwords:

-

Г

FiJAccess

Password:

I"""""""

1

left

dick

and

draglbe

crass

to

the

desied

password

Neld

2. Read the

reveated

password

below

Password

[PASSWORD

SnadBojonlhoweo

http://www.snadboy.com

Comments,

questions

jjschtess@snadboy.com

Puc.

4.7. Утилита Revelation 1.1 компании SnadBoy Software позволяет увидеть

пароль, используемый для доступа к совместно используемым ресурсам Windows

Еще одной подобной утилитой является ShoWin Робина Кейра (Robin Keir)

(http://www.foundstone.com/rdlabs/tools.php?category=Forensic).

Среди дру-

гих утилит такого же класса можно отметить Unhide, написанную Витасом

Раманчаус-

касом

(Vitas Ramanchauskas,

http://www.webdon.com).

Там же можно получить и ути-

литу

pwltool,

о которой мы поговорим в следующем разделе. Во многих архивах Inter-

net можно отыскать программу

Dial-Up

Ripper (dripper) Корхана Кая (Korhan

Kaya),

которая позволяет получить пароли удаленных соединений, если в их свойствах был ус-

тановлен режим их сохранения. Еще раз напомним, что для использования данных ути-

лит необходимо иметь физический доступ к компьютеру, на котором легальный пользо-

ватель начал сеанс работы. (Строго говоря, если злоумышленник имеет такую возмож-

156

Часть II. Хакинг систем

ность, то зачем ему пароли, — ведь в его распоряжении весь компьютер?) Однако такие

программные средства все же могут представлять собой угрозу в том случае, если кто-

либо имеет возможность беспрепятственного доступа к разным компьютерам организа-

ции

и располагает обычной дискетой с такими программами, как Revelation. Просто

представьте

на минуту, что все пароли организации могут попасть, например, в руки

студента, приглашенного для администрирования сети на время летних отпусков! Да,

кстати. Система Windows NT также не может противостоять таким средствам. Упомяну-

тые выше утилиты окажутся бессильными лишь в одном случае: если в диалоговых ок-

нах не сохраняются пароли (проще говоря, если после открытия окна в соответствую-

щей строке вы не видите звездочек, можете спать спокойно).

.•>;.;.

Взлом

файлов

. PWL

Популярность

Простота

Опасность

Степень риска

8

9

8

8

Злоумышленнику вовсе не обязательно получить доступ к компьютеру на несколько

часов — он может за пару минут переписать нужные ему файлы на дискету, а затем

расшифровать их в свободное время, как это обычно и делается при использовании

"классических" утилит взлома паролей, таких как crack для UNIX или LOphtcrack для

Windows NT.

Зашифрованные файлы паролей Win 9х (с расширением .

PWL)

находятся в корне-

вом каталоге Windows (обычно

С:

\windows).

Эти файлы именуются аналогично поль-

зовательским профилям системы. Поэтому достаточно воспользоваться простым ко-

мандным файлом, чтобы скопировать на дискету все найденные файлы

паролей,

сору

С:\Windows\*.pwl

a:

По сути дела,

PWL-файл

представляет собой

кэшированный

список паролей, ис-

пользуемых для получения доступа к следующим сетевым ресурсам.

Т Совместно используемые ресурсы, защищенные с помощью пароля.

• Приложения, использующие программный интерфейс (API — Application Pro-

gramming Interface) для доступа к

кэшированным

паролям (например,

Dial-Up

Networking).

• Компьютеры Windows NT, не входящие в домен.

• Пароли для входа в сеть Windows NT, которые не являются основными паро-

лями входа в сеть.

А Серверы NetWare.

До появления версии OSR2 в системе Windows 95 применялся очень простой алго-

ритм шифрования

PWL-файлов,

который можно было взломать с помощью широко

распространенных средств без особых усилий. OSR2 (OEM System Release 2) — это

промежуточная версия Windows 95, которая не продавалась в розничной сети, а уста-

навливалась производителями аппаратных средств (OEM — Original Equipment Manu-

facturer). В

настоящее

время при шифровании PWL-файлов используется более надеж-

ный алгоритм, однако он по-прежнему основывается лишь на данных учетной записи

пользователя Windows. Это означает, что время, необходимое на подбор пароля, воз-

росло, но сама задача взлома пароля осталась по-прежнему вполне выполнимой.

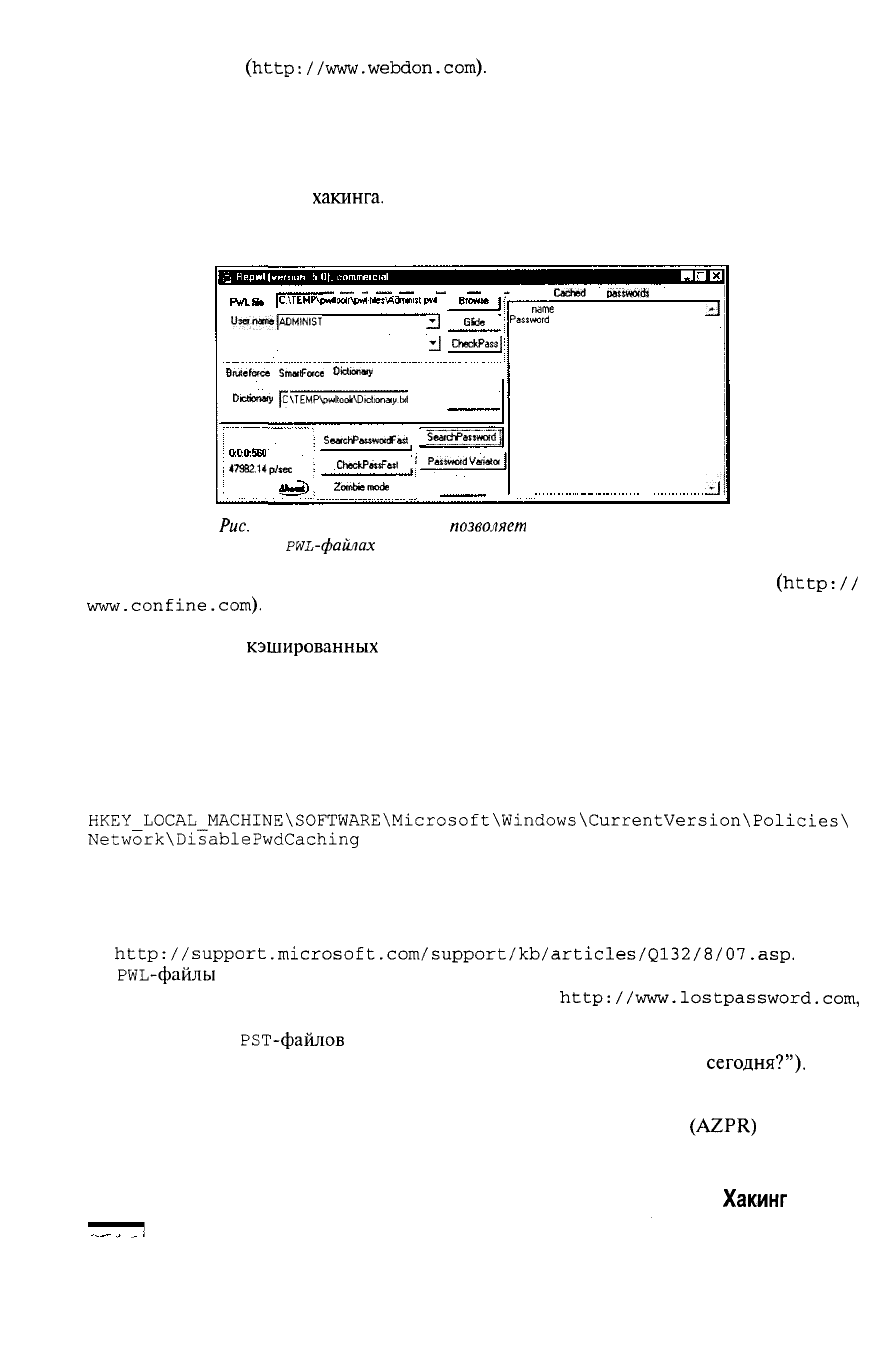

Одним

из

средств

для

взлома

PWL-файлов

является утилита

pwltool,

написанная

уже

упоминавшимся Витасом Раманчаускасом (Vitas

Ramanchauskas)

и Евгением Королевым

Глава 4. Хакинг Windows 95/98/МЕ и ХР Home Edition

157

(Eugene Korolev)

(http://www.webdon.com).

Эта утилита (рис. 4.8) может применяться

для взлома заданного PWL-файла как с помощью словаря, так и путем обычного перебо-

ра всех возможных вариантов. Таким образом, успех взлома зависит всего лишь от раз-

мера словаря (pwltool требует, чтобы все слова в списке состояли из прописных сим-

волов) и вычислительной мощности компьютера. Хотим еще раз подчеркнуть, что

pwltool, скорее, нужно расценивать как полезную утилиту для забывчивых пользовате-

лей, а не как инструмент

хакинга.

На наш взгляд, время можно провести гораздо полез-

нее, чем тратить его на взлом PWL-файла системы Win 9x. Однако если судить формаль-

но, то такие утилиты все же представляют собой достаточно серьезную опасность.

-r

—

-

—

—

—

—

г

i

Cached

passwords

UsonamejAOMINIST

_J

Bfcte [

Password j

»j

CheckPassj

Btute

Force

|

SmattForce

Octranaiy {

Dictionaiji

JC

\TEMP\pwltook\Dictionaijjtxt

Browse j

Seacc№as»4ordFasl

' f

!

e

?'*

p

?"?

<

?!

d

jl

«798214p/sec

ChockP«sf«l

;

P«ss»ndV«iator

Г

Zombemode

| Help )

User

name

SHARE

_J

Password

GUEST

_

j!

Puc.

4.8.

Утилита

pwltool

позволяет

получить

пароли,

храня-

щиеся в

PML-файлах

Еще одним хорошим средством для взлома PWL-файлов является CAIN

(http://

www.confine.com).

Эта утилита позволяет также извлечь из системного реестра па-

роль экранной заставки, выполнить инвентаризацию локальных совместно исполь-

зуемых ресурсов,

кэшированных

паролей и другой системной информации.

О Контрмеры: защита PWL-файлов

Для тех администраторов, которых действительно беспокоит данная проблема,

можно посоветовать воспользоваться редактором системной политики Win 9x и запре-

тить кэширование паролей. Эту задачу можно решить и другим способом, создав (при

необходимости) и установив следующий параметр системного реестра.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\

Network\DisablePwdCaching = 1

Если вы до сих пор пользуетесь одной из ранних версий Win 95 (выпущенных до

появления OSR2), то из Internet можно получить и установить модуль обновления,

обеспечивающий более надежное шифрование PWL-файла. Для этого необходимо вы-

полнить инструкции, приведенные в статье базы знаний компании Microsoft по адре-

су http://support.microsoft.com/support/kb/articles/Q132/8/07.asp.

PWL-файлы

— это далеко не единственная жертва программистов-взломщиков.

Например, на Web-узле, расположенном по адресу

http://www.lostpassword.com,

содержится перечень утилит, предназначенных для взлома практически любых паро-

лей, начиная от

PST-файлов

Microsoft Outlook и заканчивая файлами Microsoft Word,

Excel и PowerPoint (так и хочется спросить: "Что вы хотите взломать

сегодня?").

Име-

ется также несколько программ для взлома zip-файлов, в которых многие пользова-

тели пересылают важную информацию, надеясь на защиту таких архивов с помощью

пароля. Например, утилита Advanced Zip Password Recovery

(AZPR)

компании

Elcomsoft позволяет выполнить взлом с помощью словаря или посредством перебора

158

Часть II.

Хакинг

систем

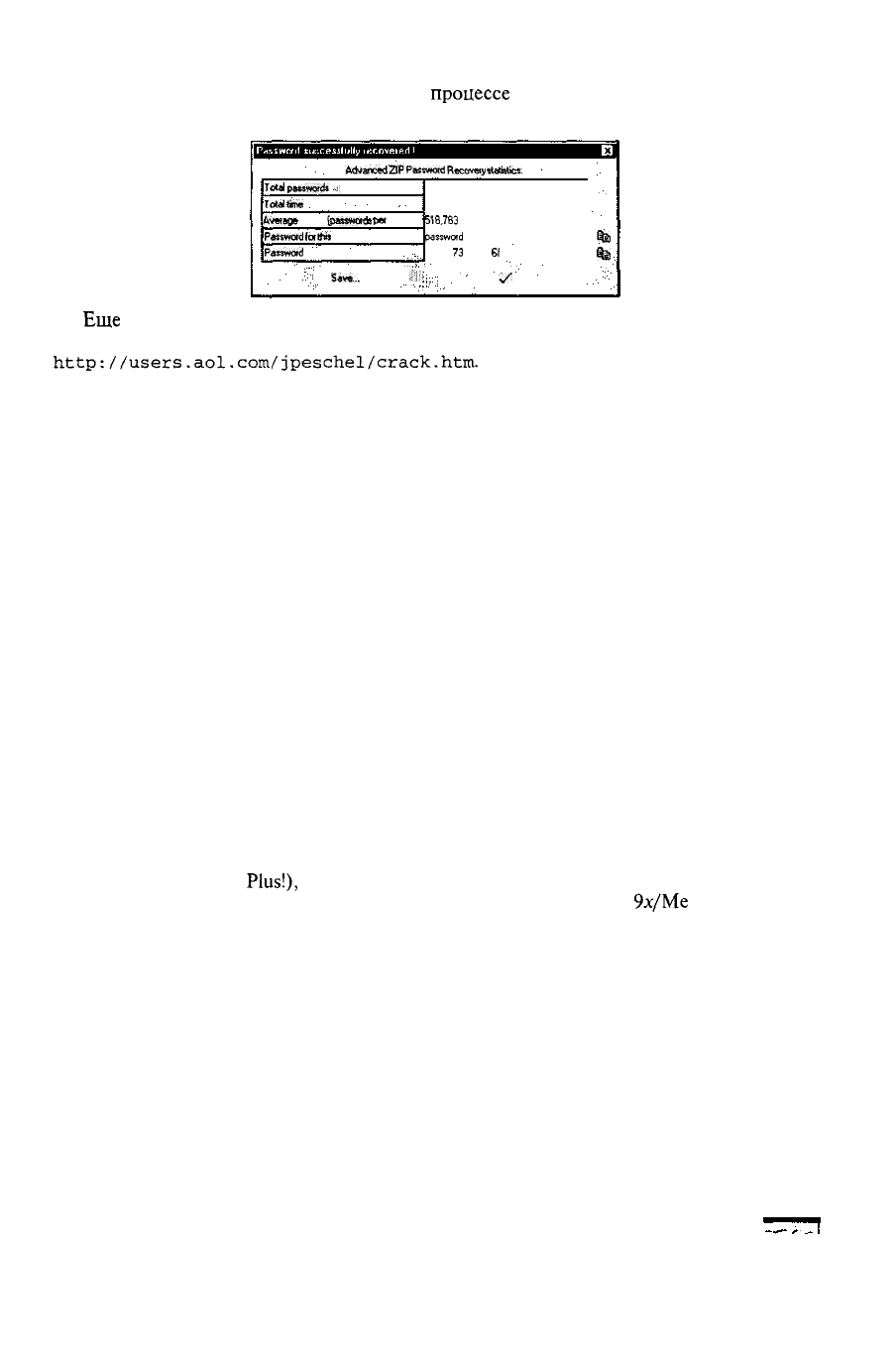

всех возможных вариантов. Кроме того, она является чрезвычайно быстрой. Так, из

приведенного ниже рисунка видно, что в

процессе

одного сеанса работы за одну се-

кунду в среднем осуществлялась проверка 518783 паролей.

Advanced2P

Password

Recovery

statistics:

ТоЫ

passwords

„

Total

urns

Average

speed

{passwords

per

second)

Password

(or

rhb

He

Password

in HEX

' У

Save...

•",•!

19.195

37ms

518.783

password

j^gjj

70 61

73

73 77

61

72 64

%

</

OK

Еще

одним хорошим узлом с богатым выбором утилит тестирования и восстанов-

ления паролей является Web-страница Джо Песцеля, которую можно найти по адресу

http://users.aol.com/jpeschel/crack.htm.

Приятно знать, что как бы вы ни за-

путались в паролях, вам всегда поможет сосед-хакер, не так ли?

Windows Millenium Edition (ME)

Операционная система Windows Millenium Edition (Win ME) является прямой на-

следницей Win Эх. В ней исправлено несколько ошибок и добавлен ряд новых воз-

можностей, повышающих удобство ее использования.

Удаленное проникновение

Для удаленного проникновения Win ME по-прежнему не представляет никакого

интереса. В этой операционной системе не появилось ни одной новой службы. По

умолчанию режим совместного использования файлов и принтеров отключен, как и

служба удаленного управления системным реестром. Если конечный пользователь не

изменит режимы, установленные по умолчанию, то удаленное проникновение в сис-

тему Win ME окажется практически невозможным.

Локальное проникновение

В терминах локальных атак система Win Me во многом напоминает 9х. Один из

наиболее интересных вопросов, характерных для Win Me (а также для Win 98 с уста-

новленным модулем

Plus!),

касается проблемы, с которой мы часто сталкиваемся в

нашей работе: как защитить определенные файлы системы Win

9x/Me

от нескольких

пользователей? Как правило, для выполнения специфичных задач в малом офисе или

дома не требуется выделять отдельные компьютеры. Вместо этого одна машина ис-

пользуется для нескольких нужд. Например, рассмотрим офис дантиста, где в течение

рабочего дня секретарь использует компьютер с системой Win Me для управления

графиком прихода больных, а по вечерам этот же компьютер используется менедже-

ром для работы с бухгалтерской программой. Как обеспечить сохранность финансо-

вой информации и предотвратить возможность ее просмотра секретарем?

Как легко представить, стандартное решение заключается в использовании встро-

енных возможностей операционной системы независимо от того, позволяют ли они

обеспечить требуемый уровень защиты.

Глава 4. Хакинг Windows 95/98/МЕ и ХР Home Edition

159

Получение паролей сжатых папок

Популярность

Простота

Опасность

Степень риска

;

8

9

8

8

Модуль Plus! систем Win 98 и Me предоставляет возможность создания сжатых па-

пок. Помещаемый в такую папку файл сжимается, что позволяет экономить про-

странство жесткого диска. Для сжатой папки можно задать пароль. Подобная возмож-

ность может создать иллюзию, что такое решение компании Microsoft обеспечивает

защиту необходимых файлов с помощью паролей. Нам приходилось встречать много

небольших предприятий, в которых подобный механизм применялся для защиты

важных данных от определенных пользователей, работающих на компьютере с систе-

мой Win 98 или Me. К сожалению, эта возможность не обеспечивает тот уровень за-

щиты, которого ожидают пользователи.

Суть описанной проблемы заключается в том, что пароли для доступа к сжатым пап-

кам в виде незашифрованного текста содержатся в файле

c:\windows\dynazip.log.

Любой, кому это известно, сможет открыть этот файл и получить пароль к любой сжа-

той папке системы.

О Контрмеры против получения пароля сжатой папки

Наилучшее решение описанной выше проблемы заключается в отказе от использо-

вания паролей сжатых папок. Для обеспечения требуемого уровня безопасности ком-

пания Microsoft рекомендует перейти на систему Win NT или 2000 и использовать не-

сколько учетных записей пользователей, а также файловую систему NTFS.

Для защиты файлов мы не рекомендуем применять шифрование файлов EFS

(Encrypting File System) системы Win 2000, поскольку при этом, кроме стан-

дартных средств NTFS, задействуются некоторые дополнительные механиз-

мы, которые опытный взломщик сможет легко обойти при получении физиче-

ского доступа к системе (см. главу 6).

Для защиты файлов можно воспользоваться также средствами обеспечения безо-

пасности других производителей. Это стоит осуществить, если по каким-то причинам

переход на систему Win NT или 2000 нежелателен. Одним из наших любимых средств

является PGPdisk от компании Network Associates, Inc.

(http://www.nai.com).

Спи-

сок свободно распространяемых программных продуктов и некоторых демонстраци-

онных версий других средств шифрования файлов можно найти по адресу

http://www.modemspeedtest.com/crypto.htm.

Нами протестированы не все из

упоминаемых на этом Web-узле средства, так что перед их использованием проведите

тщательную проверку и убедитесь, что выбранная вами программа позволяет решить

поставленную задачу.

Для приверженцев программных продуктов компании Microsoft можно посовето-

вать установить модуль обновления, который находится по адресу

http://www.

microsoft.com/technet/treeview/default.asp?url=/technet/security/bu

lletin/MSOl-019.

asp. При установке этого модуля удалите также и существую-

щий файл

c:\windows\dynazip.log,

поскольку в процессе установки он не уда-

ляется автоматически.

160

Часть II.

Хакинг

систем