Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

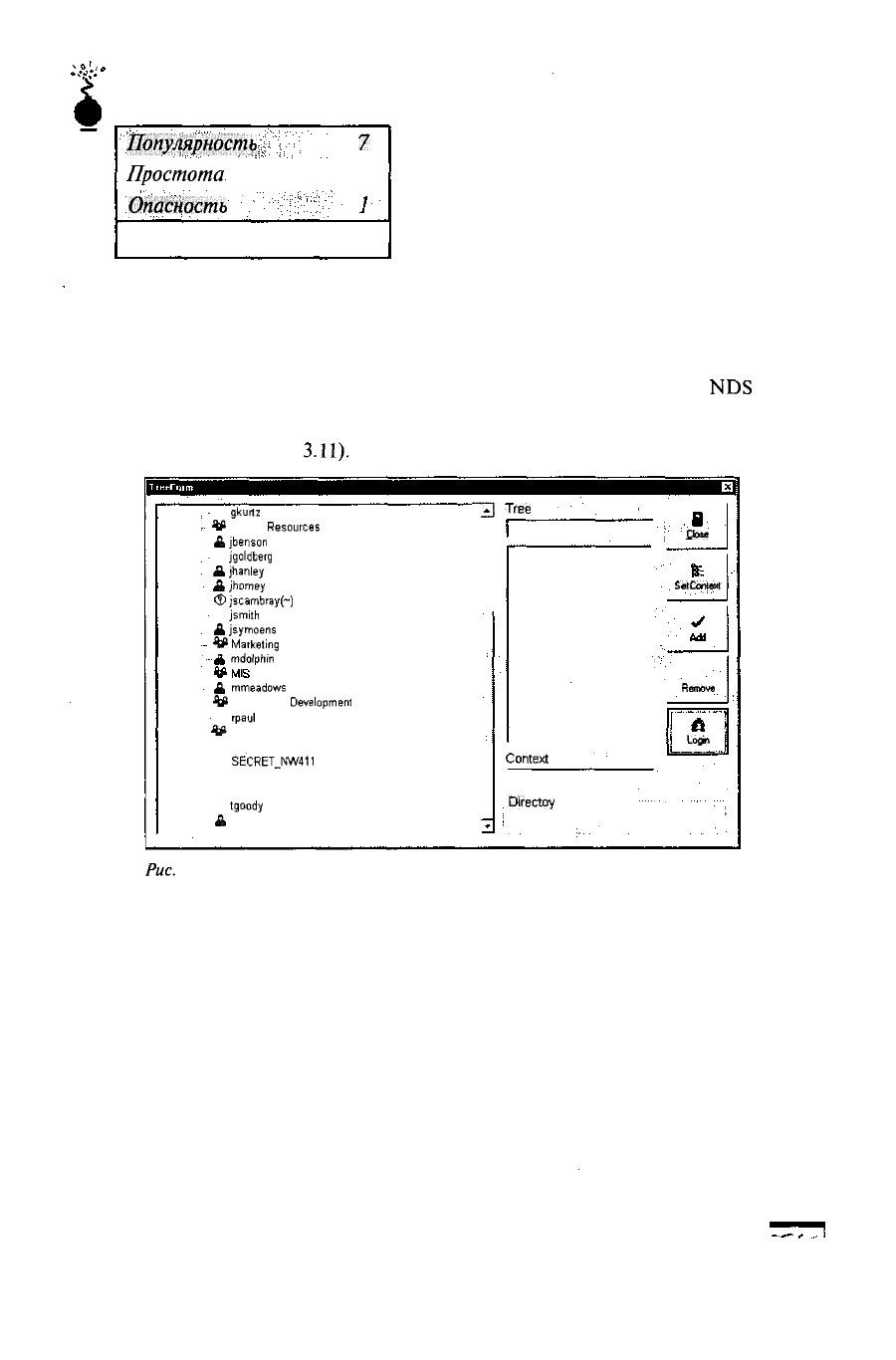

Просмотр дерева с помощью утилиты

On-Site Admin

Популярность

Простота

Опасность

Степень риска

.•• ,

7

10

6

С помощью утилиты On-Site Admin можно также просмотреть всю информацию

большинства деревьев NDS вплоть до их листьев. В этом случае клиент Client32 про-

сто подключается к выбранному в дереве серверу (см. рисунок выше). Возможно, это

происходит из-за того, что по умолчанию NetWare 4.x позволяет просматривать дерево

любому желающему. Эту опасность можно устранить, добавив в корень дерева фильтр

наследования прав (IRF — inheritance rights filter). Содержащаяся в дереве

NDS

инфор-

мация является очень важной, поэтому нельзя разрешать просматривать ее кому по-

пало, поскольку при его просмотре можно получить сведения о пользователях, груп-

пах, серверах и томах (рис.

3.11).

&

gkurtz

V

Human

Resources

&

jbenson

A

jgoldberg

£

jhanley

Д

jhomey

Ф

jscambray(~)

A jsmith

Д

jsymoens

ЧР

Marketing

mdolphin

™T]

Tree

HSS

Д

mmeadows

%P

Research &

Development

&

rpaul

W

Sales

R SECRET

И SECRETJMW411

0 SECRET_SYS

• & smcclure

&

tgoody

&

estein

HSS

Efase

S«

СопИМ

t

Remove

Context

Login

[HSS

Directoy

Object Login ID

Public]

Puc.

3.11. Утилита On-Site Admin позволяет просматривать информацию де-

рева NDS вплоть до его листьев

Получив всю информацию, о которой говорилось в данном разделе, злоумышлен-

ник может перейти к активным действиям по проникновению в систему, о которых

мы поговорим в главе 7.

Инвентаризация UNIX

Большинство современных реализаций системы UNIX основывается на стандартных

средствах обеспечения сетевой безопасности протокола TCP/IP. Благодаря этому они не

так щедро раздают всем желающим информацию о сети, как система NT, в которой ис-

пользуется унаследованный от предыдущих версий интерфейс NetBIOS, или система

Глава 3. Инвентаризация

121

NetWare, работа которой основывается на собственном механизме безопасности компа-

нии Novell. Естественно, это вовсе не означает, что система UNIX является неуязвимой,

а ее сетевые ресурсы не могут подвергнутся инвентаризации. Все зависит от конфигура-

ционных параметров системы. Например, службы

RFC

(Remote Procedure Call — уда-

ленный вызов процедур),

NIS

(Network Information Service — сетевая информационная

служба) и NFS (Network File System — сетевая файловая система), преимущества кото-

рых очень часто используют разработчики, являются излюбленными "мишенями" для

взломщиков на протяжении уже многих лет. Ниже вы познакомитесь с некоторыми

классическими методами инвентаризации UNIX (другими словами, старые и проверен-

ные способы, которые, по-видимому, практически всегда будут срабатывать).

Не забывайте о том, что большинство из описываемых в данном разделе приемов

основывается на информации, полученной при сканировании портов и определении

типа и версии операционной системы, о чем рассказывалось в двух предыдущих главах.

I

Инвентаризация сетевых и совместно

используемых ресурсов UNIX

Популярность

,

Простота

Опасность

^"

'"

'rfSby

Степень риска

7

10

6

Лучшими источниками информации о сети UNIX являются базовые методы исследо-

вания стека протоколов TCP/IP, которые рассматривались в главе 2. Среди других средств

можно выделить утилиту

showmount,

которую можно использовать для инвентаризации

экспортируемых в сети файловых систем NFS. Например, предположим, что в результате

сканирования стало известно, что на исследуемом компьютере в состоянии ожидания за-

просов находится порт 2049 (NFS). В этом случае с помощью утилиты showmount можно

выяснить, какие именно каталоги являются совместно используемыми.

[root$]showmount

-e

192.168.202.34

export

list

for

192.168.202.34:

/pub (everyone)

/var (everyone)

/usr user

Использование параметра -е позволяет получить список экспортируемых файло-

вых систем сервера NFS. К сожалению, архитектура NFS в данном случае не позволя-

ет противопоставить каких-либо защитных мер запросам такого рода. Можно лишь

посоветовать, чтобы доступ к экспортируемой файловой системе выполнялся в соот-

ветствии с установленными разрешениями (операции чтения и записи должны быть

разрешены только для строго определенных узлов), а доступ к NFS блокировался бы

извне с помощью брандмауэра (порт 2049). Запросы утилиты showmount тоже можно

регистрировать в системе. Это облегчает обнаружение взломщика.

Сейчас в мире UNIX система NFS является не единственным примером про-

граммного обеспечения, с помощью которого обеспечивается совместное использова-

ние данных. В настоящее время возрастает популярность пакета Samba, разработан-

ного в рамках модели открытого кода. Этот пакет обеспечивает клиентам SMB воз-

можность совместного использования файлов и принтеров. Как уже упоминалось,

протокол SMB (Server Message Block) представляет собой основу для работы в сети

клиентов Windows. Пакет Samba можно получить по адресу

http://www.samba.org

(его можно найти также в комплекте поставки большинства версий операционной

122 Часть I. Изучение цели

системы Linux). Хотя в файле настройки сервера Samba

(/etc/smb.conf)

использу-

ются довольно простые параметры обеспечения безопасности, необходимо относится

к ним внимательно, поскольку их неправильная настройка может привести к наруше-

нию защиты совместно используемых сетевых ресурсов.

Еще одним потенциальным источником информации о сети UNIX является служ-

ба NIS. Она служит ярким примером плохой реализации хорошей идеи (поддержка

распределенной базы данных сетевой информации). Основной проблемой службы

NIS (при обеспечении безопасности) является то, что, узнав доменное имя сервера

NIS, с помощью простого запроса RPC можно получить любую из карт NIS (map).

Карты NIS — это файлы данных, в которых содержится важная информация каждого

узла домена, например содержимое файлов паролей. Традиционное проникновение в

сеть с использованием службы NIS предусматривает применение клиента NIS для по-

пытки подбора доменного имени. Для достижения этой цели может послужить также

и утилита pscan, написанная хакером Плювиусом

(Pluvius).

Ее можно найти во мно-

гих

хакерских

архивах Internet. Для того чтобы с помощью утилиты pscan получить

всю необходимую информацию, ее необходимо запустить с параметром -п.

Если вы используете службу NIS, то, по крайней мере, не применяйте легко угадывае-

мое доменное имя (в котором используется название компании, имя DNS и т.д.). Подоб-

рав доменное имя, хакер без труда может получить всю необходимую информацию, вклю-

чая базу данных паролей. Если вы не планируете переходить на использование службы

NIS+ (которая поддерживает режим шифрования данных и аутентификации через защи-

щенные запросы RPC), то хотя бы отредактируйте файл

/var/yp/securenets

и огра-

ничьте

доступ лишь определенными узлами/сетями, либо откомпилируйте утилиту

ypserv

с включенной поддержкой TCP-оболочек. Кроме того, не помещайте в таблицы NIS ин-

формацию о системной записи root и других системных учетных записях.

*•

о

'

/

,,

I

Инвентаризация пользователей

и групп UNIX

Популярность

Простота

Опасность

Степень риска

10

1

'.•'.

6

Возможно, самым старым приемом инвентаризации учетных записей пользовате-

лей, описанных в данной книге, является утилита

finger.

Эта утилита предоставляла

простой и удобный способ получения информации о пользователях удаленного узла

еще в те времена, когда сеть Internet не была настолько большой и дружественной в

использовании. Мы упоминаем здесь об этой утилите в основном для того, чтобы

сакцентировать

ваше внимание на основных способах ее использования. Многие

средства проникновения в сеть по-прежнему базируются на использовании этой ути-

литы, поскольку нерадивые системные администраторы зачастую запускают соответ-

ствующий системный процесс без каких-либо мер обеспечения безопасности. Как и

прежде, мы предполагаем, что в процессе сканирования портов была получена ин-

формация о том, что на исследуемом узле запущена служба

finger

(порт 79).

[root$]finger

-I

@target.hackme.com

[target.hackme.com]

Login: root

Name:

root

Directory: /root Shell: /bin/bash

On since Sun Mar 28 11:01 (PST) on

ttyl

11 minutes idle

Глава 3. Инвентаризация 123

(messages off)

On since Sun Mar 28 11:01 (PST) on ttypO from

:0.0

3 minutes 6 seconds idle

No

mail.

Plan:

John Smith

Security Guru

Telnet password is my

birthdate.

Команда

finger

08имя-узла

также позволяет получить интересный результат.

[root$]finger

00192.168.202.34

[192.168.202.34]

Line

User

Host(s)

Idle

Location

* 2 vty 0

idle

0

192.168.202.14

SeO Sync PPP 00:00:02

Как легко заметить, большая часть информации, которая отображается утилитой

fin-

ger, не имеет особого значения (она выбирается из соответствующих полей файла

/etc/

password, если они существуют). Можно сказать, что с точки зрения безопасности самой

опасной является информация об именах пользователей, зарегистрированных в системе, а

также о времени, в течение которого пользователь не выполняет каких-либо операций

(idle). Это поможет хакеру определить, кто в данный момент "присматривает" за маши-

ной (возможно, пользователь root?) и насколько внимательно он это делает. Некоторая

дополнительная информация может использоваться при попытке проникновения в сеть с

помощью приемов социальной инженерии. (Социальная инженерия (social engineering) —

термин из словаря хакера, обозначающий попытку с помощью психологических приемов

установить контакт с нужными людьми с целью получения от них информации для про-

никновения в систему. Более подробная информация об этом содержится в главе 14.) Как

показано в приведенном примере, пользователи, которые помещают в свой рабочий ката-

лог

файлы

.plan

или

.project,

могут дать

очень

хорошую наводку хакеру (содержимое

этих файлов выводится с помощью команды

finger).

Обнаружить и устранить подобную утечку информации очень просто. Достаточно

не запускать демон finger (для этого нужно закомментировать соответствующую

строку

в

файле

inetd.conf

и

выполнить команду

killall

-HUP

inetd),

а

также

за-

блокировать порт 7 9 на брандмауэре. Если вам по каким-то причинам все же необхо-

димо иметь доступ к программе

finger,

используйте TCP-оболочки (см. главу 8), что-

бы ограничить доступ к узлу и регистрировать все соответствующие события. Можно

также воспользоваться модифицированным демоном

finger,

предоставляющим огра-

ниченное количество информации.

Существуют

также

и

другие,

менее

популярные

утилиты,

например

rusers

и

rwho.

Как и в случае с программой

finger,

от них лучше отказаться (обычно эти утилиты

запускаются независимо от демона inetd). Поищите в файлах загрузки ссылки на

файлы

rpc.rwhod

и rpc.rusersd. Утилита rwho возвращает перечень пользователей,

которые в данный момент зарегистрированы на удаленном узле.

[root$]rwho

192.168.202.34

root

localhost:ttypO

Apr 11 09:21

jack

beanstalk:ttypl

Apr 10 15:01

jimbo

192.168.202.77:ttyp2

Apr 10 17:40

При

использовании параметра

-1

утилита

rusers

позволяет получить более

под-

робную информацию. Кроме сведений о пользователях, она предоставляет данные о

времени, прошедшем после последнего нажатия пользователем клавиш на клавиатуре.

124

Часть I. Изучение цели

[root$]rusers -1 192.168.202.34

root

192.168.202.34:ttyl

Apr 10 18:58 :51

root

192.168.202.34:ttypO

Apr 10 18:59

:02

(:0.0)

Еще один классический метод инвентаризации основан на использовании универ-

сального механизма передачи почтовых сообщений Internet — протокола SMTP

(Simple Mail Transfer Protocol). Этот протокол поддерживает две встроенные команды,

которые позволяют выполнять инвентаризацию пользовательских учетных записей.

Команда

VRFY

подтверждает,

что

введенное

имя

имеется

в

системе,

а

команда

EXPN

отображает реальный адрес доставки письма вместо псевдонима или списка рассылки.

Хотя в настоящее время многие компании и так достаточно свободно предоставляют

информацию об электронных адресах, разрешение подобной деятельности на почто-

вом сервере может дать взломщику ценную информацию о пользователях, а также

предоставить ему возможность фальсификации.

[root$]telnet

192.168.202.34

25

Trying

192.168.202.34...

Connected to

192.168.202.34.

Escape character is

'

Л

]'.

220

mail.bigcorp.com

ESMTP

Sendmail

8.8.7/8.8.7; Sun, 11 Apr 1999

10:08:49 -0700

vrfy root

250 root

<root@bigcorp.com>

expn

adm

250 adm <adm@bigcorp.com>

quit

221

mail.bigcorp.com

closing connection

Это еще один пример того, что нужно всегда помнить о старых

хакерских

приемах

и вовремя отключать соответствующие режимы. Популярный SMTP-сервер

sendmail

(http://www.sendmail.org),

начиная с версии 8, поддерживает синтаксис, который

позволяет поместить в файл

mail.cf

параметры, запрещающие подобные команды

или требующие аутентификации. Другие реализации SMTP-сервера должны предос-

тавлять аналогичные возможности. Если это не так, замените программу!

Конечно, самым старым и излюбленным приемом хакеров UNIX является попыт-

ка получения файла /etc/passwd, о чем мы подробно будем говорить в главе 8. Сей-

час же необходимо отметить, что один из наиболее популярных методов получения

этого файла состоит в использовании протокола

TFTP

(Trivial File Transfer Protocol —

простой протокол передачи файлов).

[root$]tftp

192.168.202.34

tftp> connect

192.168.202.34

tftp> get /etc/passwd

/tmp/passwd.cracklater

tftp> quit

Помимо того, что в данном примере взломщику удалось получить файл паролей,

которые он может попытаться взломать в любой момент, прямо из этого файла он

может получить информацию о пользователях. Решение данной проблемы состоит в

том, чтобы вообще отказаться от протокола

TFTP.

В тех же случаях, когда его дейст-

вительно необходимо использовать, упаковывайте передаваемые по этому протоколу

пакеты данных, ограничьте доступ к каталогу /tftpboot и убедитесь, что запросы с

использованием TFTP блокируются на уровне пограничного брандмауэра.

Глава 3. Инвентаризация

125

•

V

Инвентаризация приложений

ф

и идентификационных маркеров UNIX

Популярность^'*

i

;v;

•

A'j

7

Простота 10

Опасность

s?

';f^'

:

''

f

•'*

'1

Степень риска

Как и любой другой сетевой ресурс, приложения должны иметь возможность об-

мениваться друг с другом информацией по сети. Одним из самых популярных прото-

колов, разработанных для обеспечения этого процесса, является протокол RPC

(Remote Procedure Call). На его основе работает программа rpcbind, основная задача

которой состоит в посредничестве между запросами клиентов и портами, которые эта

программа динамически назначает находящимся в режиме ожидания приложениям.

Несмотря на постоянную головную боль, которую много лет вызывают у администра-

торов брандмауэров подобные программы, служба RPC остается чрезвычайно попу-

лярным механизмом.

Существует

утилита rpcinfo, которая, подобно программе

fin-

ger, может применяться для инвентаризации приложений RPC, находящихся в со-

стоянии ожидания запросов на удаленном узле. Обычно для того чтобы

воспользоваться этой утилитой, во время сканирования достаточно установить, что

открыт порт

111

(rpcbind) или 32771 (вариант утилиты от компании Sun).

[root$]rpcinfo

-p

192.168.202.34

program vers proto port

100000

100002

100011

100005

100003

100004

2

3

2

1

2

2

tcp

udp

udp

udp

udp

tcp

111

712

754

635

2049

778

rpcbind

rusersd

rquotad

mountd

nf s

ypserv

Из полученных результатов можно заключить, что на данном узле запущены сис-

темный процесс rusersd, службы NFS и

NIS

(ypserv — сервер службы

NIS).

Таким

образом,

с

помощью команд

rusers,

shomount

-e и

pscan

-n

можно попытаться

по-

лучить более подробную информацию. Кроме того, для инвентаризации можно также

воспользоваться утилитой pscan (упоминавшейся выше) с параметром

-г.

Утилиту, аналогичную rpcinfo, можно применять и в системе Windows NT. Эта

утилита, написанная Дэвидом

Литчфидцом

(David

Litchfield)

из группы Cerberus Infor-

mation Security называется

rpcdump.

(Более подробную информацию о ней можно найти

по адресу

http://www.atstake.com/research/tools/rpcdump.exe.)

Как видно из

следующего примера, утилита rpcdump ведет себя аналогично

rpcinfo

с параметром -р.

C:\>rpcdump

192.168.202.105

Program

no.

Name

Version

Protocol

Port

(100000) portmapper 4 TCP 111

(100000) portmapper 3 TCP 222

(100001)

rstatd

2 UDP

32774

(100021)

nlockmgr

1 UDP 4045

Существует и несколько других приемов использования службы RPC, с помощью

которых хакеры могут получать требуемую информацию. Так, в системе Solaris ком-

пании Sun используется вторая утилита, необходимая для работы с портами с номе-

126

Часть I. Изучение цели

рами выше 32771. Следовательно, модифицированная версия утилиты rpcinfo при

обращении к этому порту позволит получить приведенную выше информацию, даже

если порт

111

заблокирован.

НА

WEB-УЗЛЕ

Лучшим инструментом

RFC-сканирования

изо

всех, которые

нам

доводи-

wiiiumspitiisiiiiu.twn

дось

видетЬ)

ЯНЛ

яется

утилита

шпар,

более подробно рассматриваемая

в

главе 8. Для поиска определенных приложений RPC хакер может восполь-

зоваться утилитой

rpcinfo

со специальными параметрами. Например, для

того чтобы проверить, работает ли на исследуемом компьютере по адресу

192.168.202.34

сервер

TTDB

(ToolTalk Database), известный своей уяз-

вимостью (см. главу 8), можно воспользоваться следующей командой.

[root$]rpcinfo

-n 32771 -t

192.168.202.34

100083

В службе RPC серверу TTDB соответствует программный номер

100083.

Утилита

nmap

позволяет обойтись без необходимости определения программных номеров

(таких как 100083). Вместо этого достаточно запустить утилиту nmap с параметром -sR.

[root$]nmap

-sS -sR 192.168.1.10

Starting nmap V. 2.53 by

fyodor@insecure.org

(

www.insecure.org/nmap/

}

Interesting ports on

(192.168.1.10):

(The 1495 ports scanned but not shown below are in state: closed)

Port State Service

23/tcp open telnet

4045/tcp open

lockd

(nlockmgr

Vl-4)

6000/tcp open

Xll

32771/tcp

open sometimes-rpc5 (status

VI)

32772/tcp open

sometimes-rpc7

(rusersd V2-3)

32773/tcp open

sometimes-rpc9

(cachefsd

VI)

32774/tcp open

sometimes-rpcll

(dmispd

VI)

32775/tcp open sometimes-rpcl3

(snmpXdmid

VI)

32776/tcp open

sometimes-rpclS

(tttdbservd

VI)

Nmap run completed — 1 IP address (1 host up) scanned in 43 seconds

О Контрмеры: инвентаризация службы RPC

Самый простой способ воспрепятствовать такой утечке информации — предусмот-

реть тот или иной механизм аутентификации, применяемый совместно со службой

RPC (более подробные сведения об имеющихся возможностях можно получить из до-

кументации). Еще один метод состоит в использовании пакета, подобного Secure RPC

компании Sun, который обладает встроенными средствами аутентификации, бази-

рующимися на криптографическом механизме с использованием открытого ключа. И

наконец, обязательно убедитесь в том, что порты 111 и 32771 (rpcbind), а также все

другие порты RPC, фильтруются на уровне брандмауэра или вообще не используются.

Как уже упоминалось в предыдущем разделе, посвященном методам инвентариза-

ции Windows NT, классический способ проведения инвентаризации приложений

практически любой системы состоит в подключении к порту, о котором известно, что

он находится в состоянии ожидания запросов. Это можно осуществить с помощью

утилит

telnet

или

netcat.

Мы не

будем снова подробно рассматривать

эти же во-

просы, а лишь остановимся на некоторых полезных функциях netcat, которые

вкратце описаны в файлах, поставляемых с самой утилитой. Например, попробуйте

перенаправить вывод специального текстового файла на вход утилиты netcat, чтобы

Глава 3. Инвентаризация

127

попытаться получить более подробную информацию. Создайте файл

nudge.

txt, со-

держащий

одну-единственную

строку

GET /

HTTP/1.0

и два

символа перевода стро-

ки, а затем запустите следующую команду.

[root$]nc

-nw

-о

banners.txt

192.168.202.34

80 <

nudge.txt

НТТР/1.0

200 ОК

Server:

Sun_WebServer/2.О

Date: Sat, 10 Apr 1999 07:42:59 GMT

Content-Type:

text/html

Last-Modified: Wed, 07 Apr 1999 15:54:18 GMT

ETag:

"370a7fbb-2188-4"

Content-Length: 8584

<HTML>

<HEAD>

<META

NAME="keywords"

CONTENT="BigCorp,

hacking,

security">

<META

NAME="description"

CONTENT="Welcome

to

BigCorp's

Web

site.

BigCorp is a leading manufacturer of security

holes.">

<TITLE>BigCorp Corporate Home Page</TITLE>

</HEAD>

"

Если в качестве параметра утилиты netcat используется IP-адрес исследуе-

мого компьютера, то нужно указать также параметр -п.

Известны ли вам хорошие методы проникновения в Webserver 2.0 компании Sun?

Тогда вперед! Другими примерами содержимого такого текстового файла являются

СТРОКИ HEAD

/HTTP/1.0<cr><cr>,

QUIT<cr>, HELP<cr>, ECHO

<СГ>

И Даже ПрОСТО

пара символов перевода строки

(<сг>).

CimlalUBUWow

|«tp

/Mww

hackme

сиН

ErtraseedURU

W

Fetehor*i

html

.Mm.

sdtal,

«sp

and

M

(to

R

Mn

R

Include

Headers

I

R Include

**ne

mage*

R

Search

webiic

foe

R

Emeladdeiiei

R

Hidden

fotm

value»

R

Images

on

othei

serveis

R Images on

this

server

R

Links

to

other

servets

R

Lt^s

on

this

tervet

R

Regut»

exptesiJOftt'

password

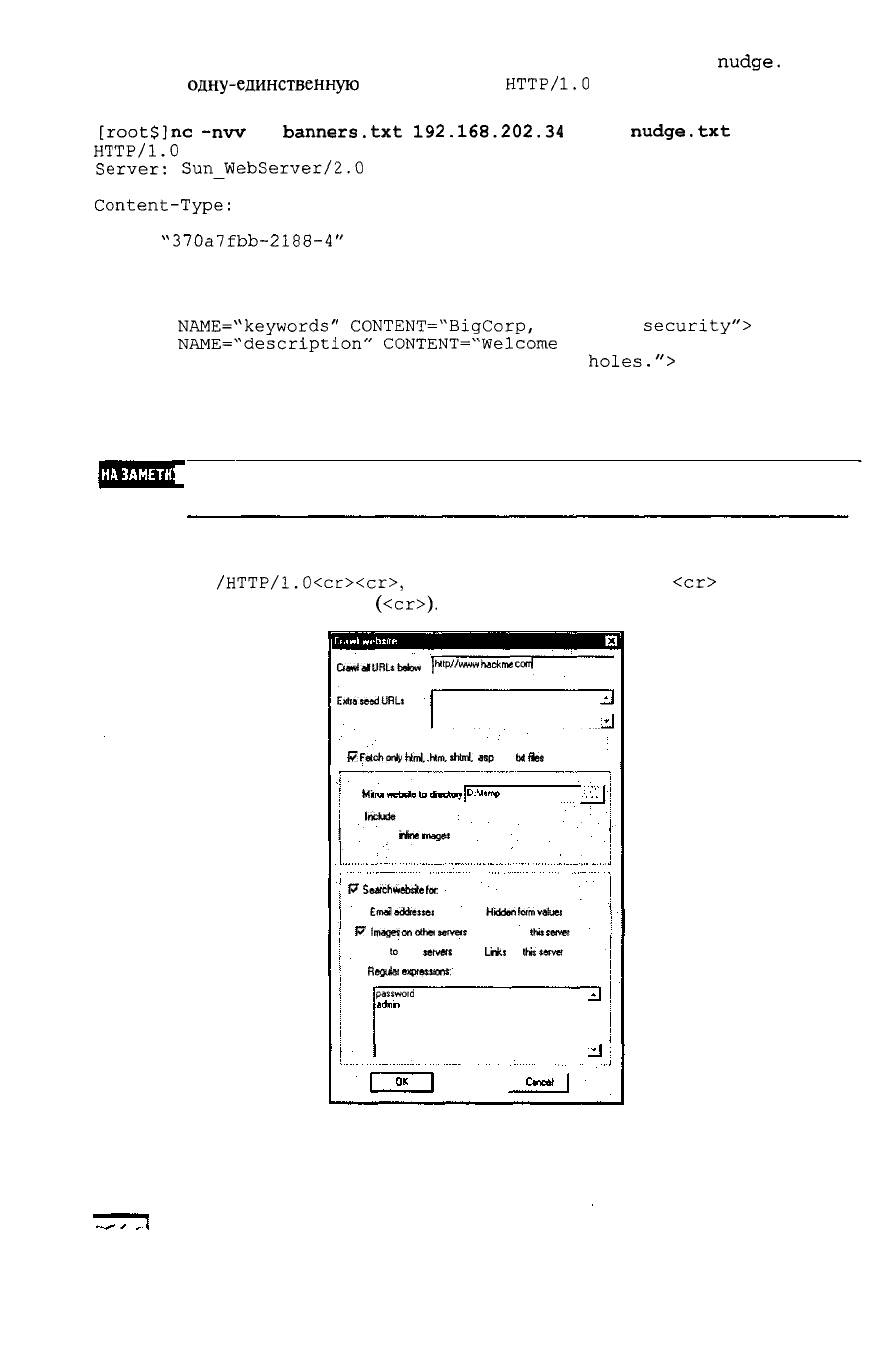

Рис. 3.12. Команда Crawl Website программы Sam Spade позволяет с минимальными уси-

лиями выполнить поиск интересующей информации в коде HTML всех страниц Web-узла

128

Часть I. Изучение цели

Необходимо также отметить, что немало "лакомых кусочков" информации можно

найти в исходном HTML-коде Web-страниц. Одним из наших любимых инструментов

для проверки целых Web-узлов (а также для выполнения других не менее полезных

функций) является утилита Sam Spade компании Blighty Design

(http://sumspade.

org/ssw/). На рис. 3.12 показано, как программа Sam Spade может проверить весь Web-

узел в поисках заданной информации, например слова password.

О Контрмеры: сбор идентификационных маркеров

Конечно, мы вкратце обсудили лишь несколько из самых популярных приложе-

ний, поскольку ограничения по времени и объему не позволяют нам подробнее рас-

смотреть все многообразие существующего сетевого программного обеспечения. Од-

нако, отталкиваясь от описанных в данном разделе общих подходов, необходимо по

крайней мере "заставить замолчать" слишком "болтливые" приложения вашей сети.

Дополнительные сведения об устранении имеющихся "слабых мест" можно поискать

на Web-узле канадской консалтинговой компании

PGCI,

Inc., специализирующейся в

области защиты информации,

по

адресу

http:

//www.pgci

.

ca/p_f

ingerprint.html.

Помимо интересной дискуссии о защите от попыток выявления типа и версии опера-

ционной системы (см. главу 2), на этом Web-узле приведены сведения о контрмерах,

позволяющих предотвратить инвентаризацию идентификационных маркеров

sendmail,

telnet

и

FTP.

Там же вы

найдете список адресов других Web-серверов,

на

которых содержится аналогичная информация.

,.

Инвентаризация SNMP системы UNIX

•

Популярность

Простота

Опасность

Степень риска

8

9

5

7

Как уже отмечалось в предыдущих разделах этой главы, протокол SNMP позволяет

взломщикам получить много важной информации о системе UNIX, в которой запущен

агент SNMP. В процессе сбора данных чрезвычайно полезной может оказаться утилита

snmpwalk,

входящая в состав многих версий UNIX. Эта утилита может оказаться осо-

бенно полезной, если в сети используются строки доступа, заданные по умолчанию.

С помощью UDP-сканирования мы определили, что агент SNMP на исследуемом

сервере связан с портом

UDP

под номером

161.

[root]*

nmap

-sU

-pl61 192.168.1.60

Starting nmap V. 2.53 by

fyodor@insecure.org

(

www.insecure.org/nmap/

)

Interesting ports on

(192.168.1.60):

Port State Service

161/udp

open

snmp

Nmap run completed

--

1 IP address (1 host up) scanned in 11 seconds

Далее с помощью утилиты

snmpget

можно сгенерировать запрос к базе MIB.

[root]!

snmpget

192.168.1.60

public

system.sysName.0

system.sysName.О

= wave

Несмотря на то, что утилита snmpget является достаточно удобной, гораздо быстрее

всю требуемую информацию можно получить с использованием утилиты snmpwalk.

Глава 3. Инвентаризация

129

[root]#

snmpwalk

192.168.1.60 public

system.sysDescr.O

= Linux wave

2.4.3-20mdk

#1 Sun Apr 15 23:03:10 CEST

2001

1686

system.sysObjectlD.0

=

OID:

enterprises.ucdavis.ucdSnmpAgent.linux

system.sysUpTime.O

=

TimeTicks:

(25701) 0:04:17.01

system.sysContact.0

= Root <root@localhost> (configure

/etc/snmp/snmp.conf)system.sysName.0

= wave

system.sysLocation.0

= Unknown (configure

/etc/snmp/snmp.conf)system.

sysORLastChange.0

= TimeTicks: (0)

[результат приведен не полностью]

Как видно из приведенного фрагмента, запрос SNMP позволяет получить самую

разнообразную информацию об исследуемом узле, в том числе

следующую.

Версия UNIX Linux

Версия ядра Linux 2.4.3

Компания-дистрибьютор Mandrake (в приведенном примере об этом свидетельст-

вует строка

mdk

после номера ядра)

Архитектура Intel 686

Имея под рукой всю собранную информацию, взломщик может предпринять попытку

проникновения в систему. Еще хуже то, что если злоумышленнику известна строка досту-

па для записи (например, private), то он может изменить некоторые параметры и вы-

звать отказ в обслуживании или нарушить работу подсистемы обеспечения безопасности.

О Контрмеры: инвентаризация SNMP

Самый простой способ предупреждения подобной деятельности состоит в отключе-

нии службы SNMP. Если данный вариант вам не подходит, то как минимум убедитесь в

том, что доступ к данной службе правильно настроен (т.е. не используются строки дос-

тупа

private

или

public,

установленные

по

умолчанию). Кроме

того,

если

вы

исполь-

зуете протокол SNMP для управления сетью, заблокируйте доступ к порту TCP и UDP с

номером 161 (SNMP GET/SET) по всему периметру граничных устройств управления

доступом. И наконец, рассмотрите возможность перехода к использованию версии 3

протокола SNMP, подробно описанной в документах RFC

2571—2575.

Эта версия обес-

печивает более высокий уровень безопасности и предоставляет возможность использо-

вания улучшенных механизмов аутентификации и шифрования. (Сразу же за версией 2

появилась версия 3, так что здесь мы не будем рассматривать вторую версию.) К сожа-

лению, наиболее распространенной является версия 1 протокола SNMP, и многие ком-

пании неохотно переходят к использованию более защищенной версии.

Инвентаризация маршрутов BGP

Протокол BGP (Border Gateway Protocol) является фактическим стандартом маршру-

тизации пакетов в Internet и используется на маршрутизаторах для передачи информа-

ции, необходимой для доставки IP-пакетов в пункт назначения. Используя таблицы

маршрутизации BGP, можно выявить сети, связанные с определенной компанией, и

учесть их при изучении цели. В сетях, подключенных к Internet, протокол BGP не ис-

пользуется, так что описываемый метод может оказаться "неработоспособным" в вашей

сети. Как правило, протокол BGP применяется в сетях средних и больших компаний.

130 Часть I. Изучение цели