Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

службе SNMP и запретить передачу информации NetBIOS о системе. Для этого запус-

тите программу

regedt32

и найдите параметр

HKLM\System\CurrentControlSet\

Services\SNMP\Paramaters\ValidCommunities.

Выберите команду Permis-

sions'^

Security и в открывшемся диалоговом окне установите значения таким образом,

чтобы разрешить доступ только

аутентифицированным

пользователям системы. Пе-

рейдите К разделу

HKLM\System\CurrentControlSet\Services\SmP\Parameters\

ExtensionAgents,

удалите параметр, содержащий строку

LANManagerMlB2Agent,

a

затем переименуйте остальные параметры, чтобы восстановить правильную последо-

вательность. Например, если вы удалили параметр с номером 1, переименуйте пара-

метры 2, 3, 4 и т.д. в 1, 2, 3 и т.д.

Кроме того, если вы используете протокол SNMP для управления сетью, заблоки-

руйте доступ к портам TCP и

UDP

с номерами 161 и 162 (SNMP GET/SET) по всему

периметру граничных устройств управления доступом. Как мы еще неоднократно уви-

дим в этой и последующих главах, разрешение передачи внутреннего потока SNMP за

пределы сети — это очень серьезная угроза безопасности. Более подробная информа-

ция о протоколе SNMP приводится в соответствующих документах RFC, которые

можно найти по адресу

http://www.rfc-editor.org.

:г

:

."

Перенос зоны DNS Win 2000

Популярность

Простота

Опасность

Степень риска

5

9

2

5

Как было показано в главе 1, одной из основных целей предварительного сбора

информации является получение данных о системе доменных имен (DNS), исполь-

зуемой в Internet, и преобразование IP-адресов узлов в дружественные имена, такие

как

amazon.com.

Поскольку пространство имен активного каталога Windows 2000 ос-

новывается на использовании службы DNS, компания Microsoft полностью обновила

реализацию сервера DNS в Win 2000, чтобы удовлетворить всем новым потребностям.

Для обеспечения клиентам возможности поиска доменных служб Win 2000, на-

пример службы активного каталога и Kerberos, в Win 2000 имеется запись DNS SRV

(RFC 2052), позволяющая определить местонахождение сервера по типу службы

(например, LDAP, FTP или WWW) и протоколу (например, TCP/IP). Таким образом,

при выполнении простого переноса зоны (nslookup,

Is

-d

<имя-домена>)

можно

получить самую разную информацию, как показано в следующем примере, в котором

осуществляется перенос зоны домена

labf

arce.

org. (Для

краткости

и

улучшения

чи-

табельности листинг был отредактирован.)

С:\>nslookup

Default Server:

corp-dc.labfarce.org

Address:

192.168.234.110

>

Is

-d

labfarce.org

[[192.168.234.110]]

labfarce.org.

SOA

corp-dc.labfarce.org

admin.

labfarce.org. A

192.168.234.110

labfarce.org.

NS

corp-dc.labfarce.org

_gc._tcp SRV priority=0, weight=100, port=3268,

corp-dc.labfarce.org

Глава З. Инвентаризация 101

_kerberos._tcp

SRV priority=0, weight=100, port=88,

corp-dc.labfarce.org

~kpasswd._tcp

SRV priority=0,

weight=100,

port=464,

corp-dc.labfarce.org

_ldap._tcp SRV

priority=0,

weight=100, port=389,

corp-dc.labfarce.org

Согласно спецификации RFC 2052, запись SRV имеет следующий формат.

Service.Proto.Name

TTL Class SRV Priority Weight Port Target

Из этой информации взломщик может получить некоторые сведения, а именно

местоположение доменной службы глобального каталога (Global Catalog) (_gc._tcp),

контроллеров домена, на которых используется аутентификация по протоколу

Kerberos

(_kerberos._tcp),

серверов LDAP (_ldap._tcp), а также связанные с ними

номера портов (в данном случае представлены лишь порты TCP).

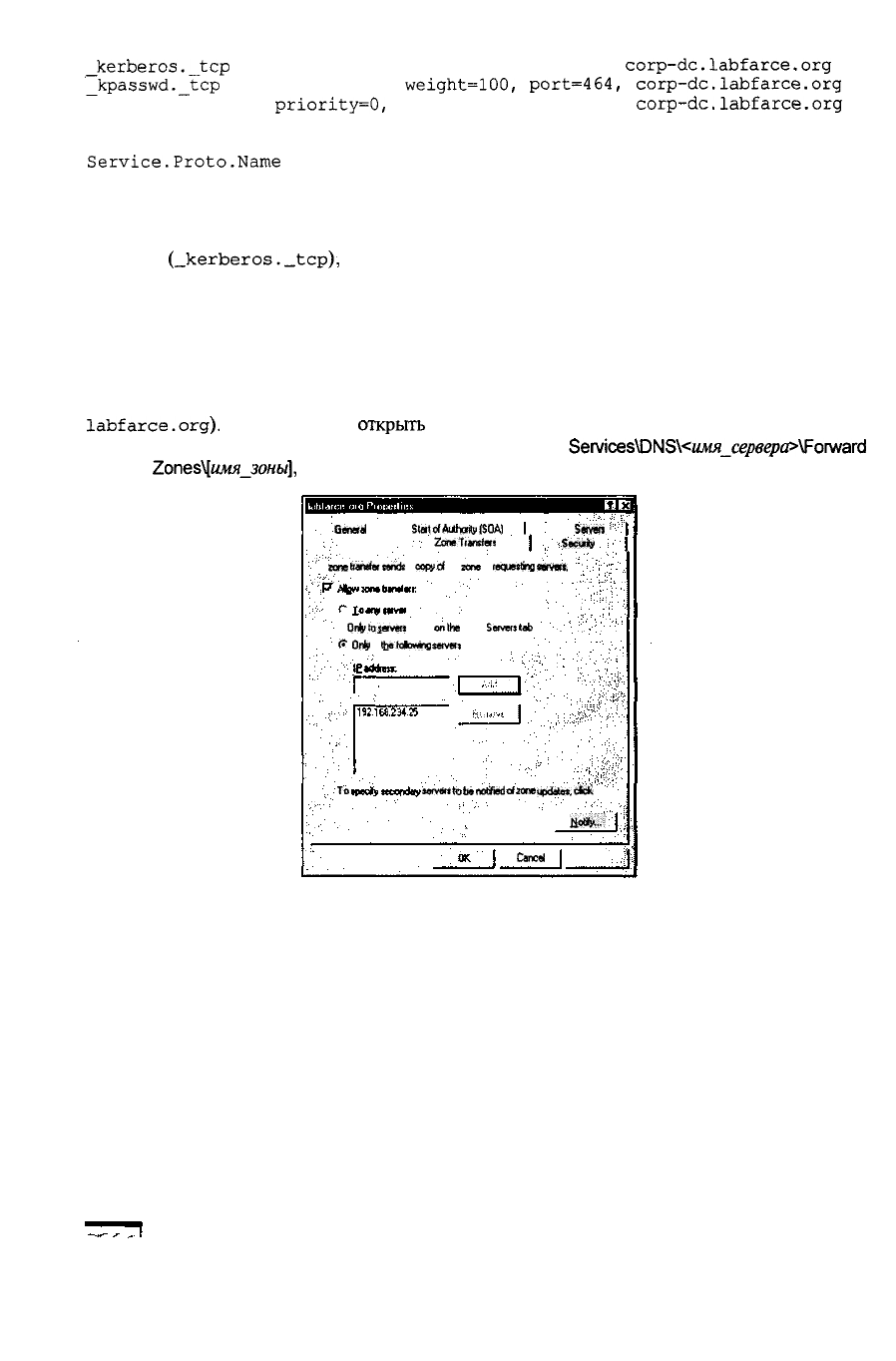

О Блокирование переноса зоны DNS Win 2000

К счастью, в системе Win 2000 служба DNS реализована таким образом, что можно без

проблем ограничить перенос зоны, как показано ниже на рисунке. На нем представлено

диалоговое окно свойств зоны поиска в прямом направлении (в данном случае для сервера

labfarce.org).

Для того чтобы

открыть

это окно, запустите консоль управления Computer

Management и откройте элемент Server Applications and

Set\t\ces\[MS\<uiwi_cepeepa>VForward

Lookup

7опез\[имя_зоиы],

а затем выберите команду Properties.

amoral I

WINS

SlaidAuthorty(SOA]

ZoneTijnsten

Name

Seven

'

See^ky

'

A

torn

banaforsends

a

copy

d

0»

zone

to

requesting

mvott.

С

Qffctoiarveii

feted

en

Ihe

Nan»

Sever»

lab

(?

OrJy

to

Ifceldkswig

seven

To

Nolly,

tervws

to

be

notified

Of

гт

updated

ddt

'

-

,

МО*-'

Caned

fip*

Нетрудно догадаться, что по умолчанию в системе Windows 2000 разрешен перенос

зоны по любому запросу. Можно полностью запретить перенос зоны, просто сбросив

флажок Allow zone transfers, однако более реалистично было бы предположить, что на

резервных серверах DNS информация должна регулярно обновляться. Так что в диа-

логовом окне свойств зоны можно установить и менее ограничивающий режим.

Инвентаризация узлов NT/2000

Знать имена компьютеров и совместно используемых ресурсов совсем неплохо,

однако настоящим праздником для хакера является получение имен пользователей. С

того момента, как получено такое имя, можно считать, что 50% работы по взлому

102

Часть I. Изучение цели

учетной записи выполнено. Некоторые специалисты считают, что на самом деле по-

сле получения имени пользователя остается затратить гораздо меньше усилий, по-

скольку распространенной практикой является использование простых паролей (и,

вообще говоря, имен учетных

записей!).

Мы снова попробуем открыть нулевой сеанс (который уже упоминался в этой главе)

для получения начального доступа и попробуем воспользоваться различными приемами

инвентаризации.

Кроме того, вы узнаете, как извлечь информацию о пользователях с ис-

пользованием службы SNMP и службы активного каталога Windows 2000.

i.

1

Инвентаризация пользователей

через протоколы

CIFS/SMB

Популярность

Простота

Опасность

Степень риска

9

9

3

7

К сожалению, неправильно сконфигурированные компьютеры NT/2000 предостав-

ляют информацию о пользователях с такой же готовностью, как и о совместно ис-

пользуемых ресурсах. Это неоднократно демонстрировалось при рассмотрении прие-

мов

инвентаризации

NetBIOS. В данном разделе вы еще раз столкнетесь с уже из-

вестными и познакомитесь с новыми средствами, которые очень хорошо подходят для

получения информации о пользователях.

Ранее уже рассматривались возможности встроенной в операционную систему ути-

литы

nbtstat

и ее

дополнения

—

свободно распространяемой программы

nbtscan.

Обе утилиты позволяют получить дамп удаленной таблицы имен NetBIOS, и, что

очень важно, при этом не требуется открывать нулевой сеанс. Так что имена пользо-

вателей будут получены независимо от того, правильно ли установлено значение па-

раметра

RestrictAnonymous

системного реестра.

В комплекте

NTRK

имеется несколько инструментов, с помощью которых можно

получить более подробную информацию о пользователях (через нулевой сеанс или дру-

гими способами).

К

таким утилитам относятся

usrstat,

showgrps,

local

и

global.

Однако наиболее мощным средством получения информации о пользователях являет-

ся утилита DumpSec. Она позволяет получить список пользователей, групп, а также

данные об используемых системных политиках и правах пользователей NT. В сле-

дующем примере утилита DumpSec используется в командной строке для получения

файла с информацией о пользователях удаленного компьютера (не забывайте о том,

что эта утилита требует открытия нулевого сеанса).

C:\>dumpsec

/computer=\\192.168.202.33

/rpt=usersonly

/saveas=tsv

/outfile=c:\temp\users.txt

C:\>cat

c:\temp\users.txt

4/3/99 8:15 PM -

Somarsoft

DumpSec -

\\192.168.202.33

Comment

Rival mob chieftain

Capo

Built-in account for administering the domain

Built-in account for guest access

Hit man

Son of Godfather

UserName

barzini

godfather

godzilla

Guest

lucca

mike

FullName

Enrico Barzini

Vito Corleone

Administrator

Lucca Brazzi

Michael Corleone

Глава З. Инвентаризация

103

При использовании графического интерфейса утилиты DumpSec можно получить

отчет с гораздо большим количеством полей, однако даже формат приведенного выше

примера обычно позволяет выявить интересную информацию. Например, однажды

мы натолкнулись на сервер, на котором пароль для переименованной учетной записи

администратора хранился в поле FullName. При задании правильного значения пара-

метра

RestrictAnonymous

все попытки извлечения такой информации с помощью ути-

литы DumpSec будут блокироваться.

Идентификация

учетных

записей

с

помощью

утилит

user2sid/sid2user

Двумя другими чрезвычайно мощными средствами инвентаризации NT/2000 явля-

ются утилиты sid2user и

user2sid,

написанные Евгением Рудным

(Evgenii

Rudnyi,

http:

//www.

chem.msu.su:

8080/~rudnyi/NT/sid.

txt).

Эти

утилиты командной

стро-

ки позволяют получить идентификатор защиты (SID — Security ID) по имени пользова-

теля, и наоборот. SID — это числовое значение переменной длины, назначаемое систе-

мой NT во время установки. Хорошее описание структуры и функций SID приведено в

статье Марка

Русиновича

(Mark

Russinovich),

которую можно найти по адресу

http:

//www.win2000mag.com/Articles/Index.

cfm?ArticleID=3143.

После получе-

ния с помощью утилиты

user2sid

идентификатора SID домена взломщик может ис-

пользовать его для извлечения соответствующих имен пользователей. Например,

C:\>user2sid

\\192.168.202.33

"domain

users"

S-l-5-21-8915387-1645822062-1819828000-513

Number of

subauthorities

is 5

Domain is

WINDOWSNT

Length of SID in memory is 28 bytes

Type of SID is SidTypeGroup

Таким образом, мы получили SID компьютера, представляющий собой строку, на-

чинающуюся с

s-1

и нескольких чисел, разделенных дефисами. Последнее число по-

следовательности называется относительным идентификатором (RID — Relative ID),

значение которого для встроенных групп и пользователей Windows NT/2000, таких

как Administrator или Guest, определено по умолчанию. Например, RID пользова-

теля Administrator всегда равен 500, а пользователя Guest — 501. Вооружившись

этой информацией, хакер может с помощью утилиты sid2user и RID 500, добавлен-

ного к полученному SID, узнать имя пользователя, являющегося администратором,

даже если учетная запись Administrator была переименована.

C:\>sid2user

\\192.168.2.33

5 21 8915387 1645822062 18198280005 500

Name

is

godzilla

Domain is WINDOWSNT

Type of SID is SidTypeUser

Обратите внимание, что префикс s-1 и дефисы опущены. Еще одним интересным

фактом является то, что первой учетной записи, созданной в любой локальной систе-

ме или домене NT/2000, присваивается RID 1000, а каждому последующему объек-

ту — следующий номер (1001, 1002, 1003 и т.д.), причем при удалении объекта

его

номер уже никогда не используется при создании новых объектов. Таким образом,

узнав лишь SID, хакер может получить сведения практически обо всех пользователях

и группах системы, работающей под управлением Windows NT/2000, как в прошлом,

так и в настоящем. Самое важное, что утилиты sid2user и user2sid работают даже

в тех случаях, когда включен режим

RestrictAnonumous

(см. выше) — лишь бы только

был открыт порт

139

или 445. Есть над чем подумать, не так ли?

104 Часть I. Изучение цели

Вот простой пример сценария с командами

user2sid/sid2user,

выполняющего

циклический поиск всех пользовательских учетных записей, доступных в системе. Как

упоминалось выше, перед запуском такого сценария сначала необходимо определить

идентификатор SID исследуемой системы, воспользовавшись утилитой user2sid и

нулевым сеансом. Вспомните, что в системе NT/2000 новым учетным записям назна-

чаются идентификаторы RID, начиная с 1000. Затем для получения данных о пятиде-

сяти учетных записях можно воспользоваться следующим циклом, реализовав его с

помощью оператора оболочки FOR и, команды

sid2user.

C:\>for

/L %i IN

(1000,1,1050)

DO

sid2user

\\acmepdcl

5 21

1915163094

1258472701648912389

%I

»

users.txt

C:\>cat

users.txt

Name is

IUSR_ACMEPDC1

Domain is ACME

Type of SID is

SidTypeUser

Name is MTS Trusted Impersonators

Domain is ACME

Type of SID is SidTypeAlias

Полученные результаты можно сократить, подав их на вход фильтра и оставив та-

ким образом лишь список имен пользователей. Конечно, среда написания сценариев

не ограничивается лишь командной оболочкой системы NT. Для этих целей удобно

пользоваться также языками Perl, VBScript или другими средствами. Еще стоит упо-

мянуть о том, что с помощью приведенного сценария можно успешно извлечь список

пользователей, если на исследуемом узле открыты TCP-порты 139 или 445, а также не

установлено значение 1 для параметра RestrictSnonymous.

Утилита UserDump, кратко рассматриваемая ниже, также позволяет автома-

тизировать процесс перебора идентификаторов SID.

Утилита епшп

Эта утилита была разработана группой Razor компании Bindview. В ней реализова-

ны возможности всех других средств инвентаризации NetBIOS. Разработчики назвали

эту программу

enum,

и это очень подходит для данной главы ("инвентаризация" по-

английски означает "enumeration"). Утилиту enum можно найти по адресу

http://razor.bindview.com.

В приведенном ниже листинге представлены возмож-

ные параметры командной строки. Из листинга видно, насколько всесторонние воз-

можности предоставляет эта утилита.

С:

\>enum

использование:

enum [параметры]

[имя_узла|IP-адрес]

-U:

получить список

пользователей

-М:

получить список узлов

-N: получить дамп имен (в отличие от

-U|-M)

-S: получить список совместно используемых ресурсов

-Р: получить данные о принятой политике шифрования паролями

-G: получить список групп и их членов

-L: получить данные о политике LSA

-D: взлом с

использованием

словаря, требуется -и и -f

-d: с детализацией, применяется к -U и -S

-с: не прерывать сеанс

-и: задает имя пользователя (по умолчанию

"")

-р: задает пароль (по умолчанию

"")

-f: задает файл словаря (для -D)

Глава 3. Инвентаризация 105

Утилита епшп позволяет автоматически устанавливать и завершать нулевое соеди-

нение. Отдельного упоминания заслуживает параметр

-Р,

предоставляющий

инфор-

мацию о принятой политике шифрования паролями. С его помощью взломщики мо-

гут оценить возможность удаленного определения пользовательских паролей (с помо-

щью параметров

-о,

-и и

-f)

до того момента, как будет найден наиболее легкий из

них. Следующий пример демонстрирует утилиту епшп в действии (для краткости лис-

тинг был отредактирован).

C:\>enum

-U

-d

-P

-L

-с

172.16.41.10

server: 172.16.41.10

setting up session...

success,

password policy:

min

length: none

lockout threshold: none

opening

Isa

policy...

success,

names:

netbios:

LABFARCE.COM

domain:

LABFARCE.COM

trusted domains:

SYSOPS

PDC: CORP-DC

netlogon done by a PE)C server

getting user list (pass 1, index

0)...

success, got 11.

Administrator (Built-in account for administering the com-

puter/domain)

attributes:

chris attributes:

Guest (Built-in account for guest access to the computer/domain)

attributes: disabled

keith

attributes:

Michelle attributes:

Утилита епшп выполняет также

удатенный

подбор пароля одного пользователя за

один раз с использованием параметров

-D

-и

<имя-полъзователя>

-f

<файл-словаря>.

Утилита

nete

Утилиту nete, написанную сэром Дастиком (Sir Dystic) из группы хакеров Cult of

the Dead Cow ("Культ мертвой коровы"), найти труднее, чем утилиту епшп, однако

это стоит сделать. После установки нулевого соединения эта утилита позволяет из-

влечь самую разнообразную информацию. Мы предпочитаем использовать параметр

/О, однако для наиболее эффективного применения утилиты nete не лишним будет

проанализировать все доступные параметры командной строки.

C:\>nete

NetE

v.96

Вопросы, комментарии и др. присылайте по адресу

sirdysticOcultdeadcow.com

Использование:

NetK

[параметры]

\\ИмяУзлаИли1Р-адрес

/О - Выполнить все действия при установке нулевого сеанса

/А - Выполнить все действия

/В - Получить имя PDC

/С - Получить данные о соединениях

/D - Получить дату и время

/Е - Получить данные об экспортируемых элементах

/F - Получить данные о файловой системе

/G - Получить данные о группах

106 Часть I. Изучение цели

/I - Получить статистические данные

/J - Получить список запланированных заданий

/К - Получить информацию о дисках

/L - Получить данные о локальных группах

/М - Получить данные об узлах

/N - Получить имена сообщений

/Q - Получить данные об используемой платформе

/Р - Получить данные о портах принтера

/R - Получить данные о реплицируемых каталогах

/S - Получить информацию о сеансах

/Т - Получить данные о транспортных протоколах

/U - Получитыь данные о

пользователях

/V - Получить информацию о службах

/W

- Получить данные о портах

RAS

•/X

- Получить данные о пользователях

/Y - Получить данные об удаленном реестре

/Z - Получить данные о доверенных доменах

О Контрмеры: инвентаризация узлов NT/2000

Для блокировки запросов, направленных на инвентаризацию узлов NT/2000, запре-

тите доступ к TCP- и UDP-портам с номерами 135-159 и 445. В противном случае по-

требуется либо запретить использование служб SMB, либо установить соответствующее

значение для параметра RestrictAnonymous для защиты этих служб. Для того чтобы за-

претить использование служб SMB в системе NT4, отсоедините клиента WINS (TCP/IP)

от соответствующего сетевого адаптера. В Win 2000 для требуемого адаптера нужно от-

ключить режим совместного использования файлов и принтеров для сетей Microsoft.

Если доступ к службам

8MB

все же необходим, заблокируйте возможность получе-

ния конфиденциальной информации, установив соответствующее значение для ключа

RestrictAnonymous системного реестра

(HKLM\SYSTEM\currentcontrolset\control/-

LSA).

Наибольшим значением этого параметра в системе NT4 является 1. Это позволит

предотвратить возможность получения ценных данных, однако нулевые соединения по-

прежнему можно будет использовать. В системе Win 2000 наибольшим значением для

параметра RestrictAnonymous является 2. При его установке нулевые соединения будут

заблокированы полностью. Более подробно параметр RestrictAnonymous рассматривался

в предыдущем разделе, посвященном нулевым соединениям.

Определенные средства, подобные утилитам

sid2user/user2sid,

будут работать че-

рез нулевые соединения даже при задании значения 1 для параметра RestrictAnonymous.

Некоторые из таких средств будут рассматриваться в следующем разделе.

;&.'.

Обход параметра RestrictAnonymous

со значением 1

Популярность

Простота

Опасность

,;

Степень риска

9

9

7

8

После установки значения для параметра RestrictAnonymous нельзя чувствовать се-

бя в безопасности. Сообщество хакеров обнаружило, что запрос к программному ин-

терфейсу

NetUserGetlnfo

уровня 3 позволяет обойти параметр RestrictAnonymous со

значением 1. Утилита

Userlnfo

(http://HammerofGod.com/download.htm)

позволяет

выполнить инвентаризацию пользователей через нулевое соединение даже после уста-

Глава 3. Инвентаризация

107

новки такого значения. (Конечно, если этому параметру в Win 2000 присвоено значе-

ние 2, то нулевые соединения вообще нельзя будет использовать.) Вот пример ис-

пользования утилиты

Userlnfo

для инвентаризации учетной записи Administrator

удаленной системы, на которой для параметра

RestrictAnonymous

задано значение 1.

C:\>userinfo

\\victom.com

Administrator

Userlnfo

vl.

5 -

thor@Hantmerofgod.com

Querying Controller

\\mgmgrand

USER INFO

Username:

Full

Name:

Comment:

User

Comment:

User ID:

Primary Grp:

Privs :

OperatorPrivs:

Administrator

Built-in account for administering the computer/domain

500

513

Admin

Privs

No explicit OP Privs

SYSTEM FLAGS

(Flag dword

is

66049)

User's

pwd never expires.

MISC

INFO

Password age:

LastLogon:

LastLogoff:

Acct Expires:

Max Storage:

Workstations:

UnitsperWeek:

Bad pw

Count:

Num

logons:

Country

code:

Code

page:

Profile:

ScriptPath:

Homedir

drive:

Home Dir:

PasswordExp:

Mon Apr 09 01:41:34 2001

Mon Apr 23 09:27:42 2001

Thu Jan 01 00:00:00 1970

Never

Unlimited

168

0

5

0

0

0

Logon

hours

at

controller,

GMT:

Hours- 12345678901N12345678901M

Sunday

111111111111111111111111

Monday

111111111111111111111111

Tuesday

111111111111111111111111

Wednesday

111111111111111111111111

Thursday

111111111111111111111111

Friday 111111111111111111111111

Saturday

111111111111111111111111

Get hammered at

HammerofGod.com!

Аналогичным образом функционирует и утилита UserDump. Она выполняет поиск

идентификатора SID удаленного узла, а затем перебирает значения RID, чтобы собрать

имена всех учетных записей. В качестве входного параметра утилита UserDump использует

имя известного пользователя или группы и итерационно перебирает номера, начиная с

RID 1001. Сначала этой утилитой всегда проверяется RID 500 (Administrator). После

этого процесс поиска продолжается с идентификатора RID 1001 и т.д. (При отсутствии

108

Часть I. Изучение цели

значения для параметра

MaxQueries

или задания значения 0 утилитой UserDump будут

использоваться лишь RID 500 и 1001.) Вот пример использования утилиты UserDump.

С:\>userdunq?

\\mgmgrand

guest

10

UserDump

vl.ll

-

thor@Hammerofgod.com

Querying Controller

\\mgmgrand

USER INFO

Username:

Full

Name:

Comment:

User

Comment:

User ID:

Primary Grp:

Privs:

OperatorPrivs:

Administrator

Built-in account for administering the computer/domain

500

513

Admin

Privs

No explicit OP Privs

[snip]

LookupAccountSid

failed: 1007 does not

exist...

LookupAccountSid failed: 1008 does not exist...

LookupAccountSid failed: 1009 does not

exist...

Get hammered at

HammerofGod.com!

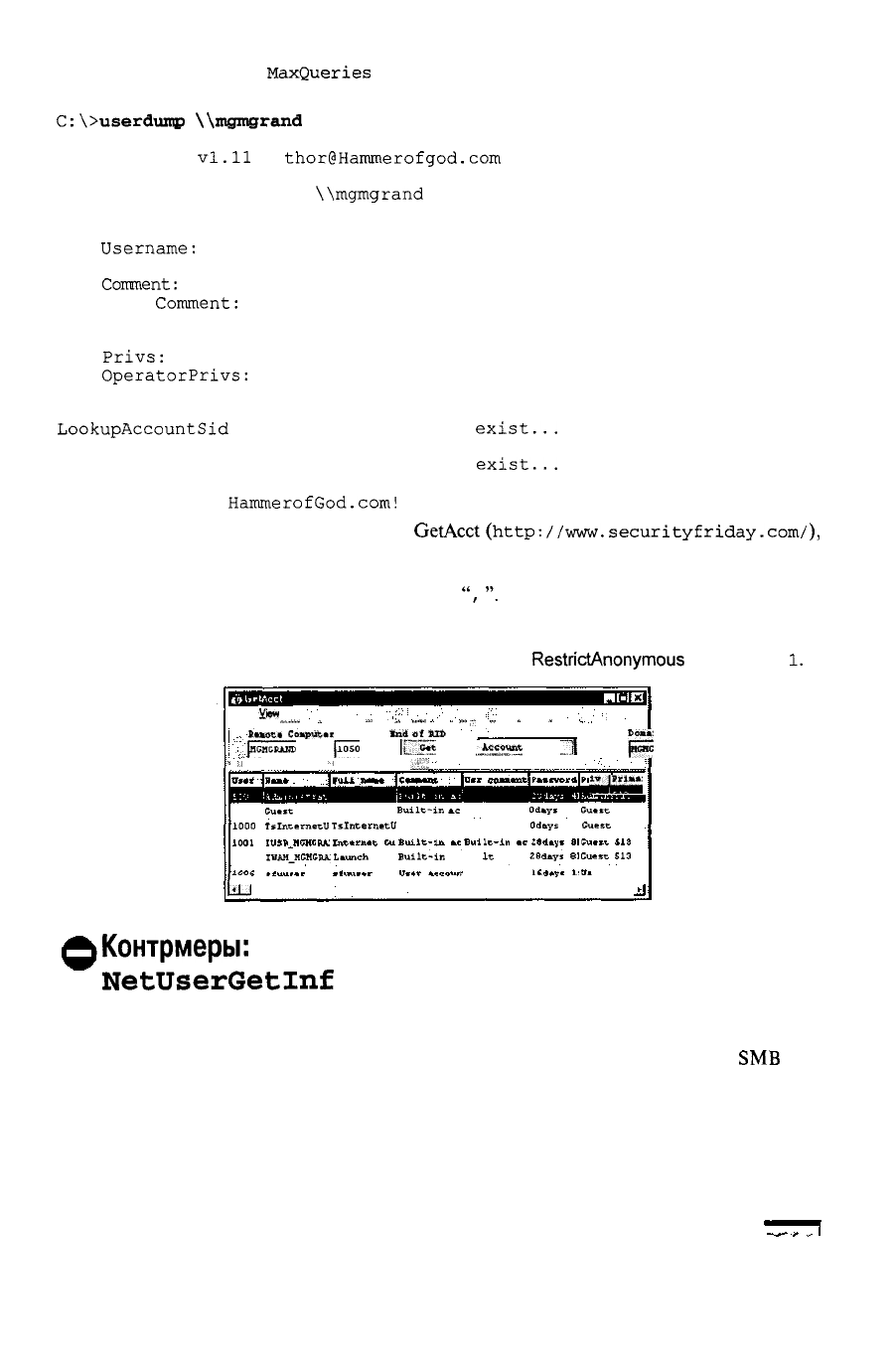

В основу работы еще одной утилиты,

GetAcct

(http:

//www.securityfriday.com/),

положен аналогичный подход. Эта утилита имеет графический интерфейс и позволяет

экспортировать полученные результаты в файл для дальнейшего анализа. В этом файле

в качестве символов-разделителей используется

",

".

Кроме того, для работы этой утили-

ты на исследуемом узле не требуется наличия учетных записей Administrator или

Guest. На следующем рисунке показаны результаты работы утилиты GetAcct при ин-

вентаризации системы с установленным для параметра

RestrictAnonymous

значением

1.

Ре

¥«ж

а*.

i "" "

-••••"•

*

*

•—

-••

••">«

~

*

.

."••

(

-

™

"

.

•

Bttot*

CompiJter

Ind

of

Ы»

<

IHGHCUAMD

jioso

IL.,^^

..^РЛУ

1

*:

_.l

1

i!

M

^.,.

"" p

jj^jjgj

501

Gu*«t

Built-in

AC

Odkys

Oh

Gu**t-

513

1000

TsIncernetU

TsInternetU

This user a.

Odays

Oh

Guest

513

1002

IHAM_HGHGIIA:

Launch

IIS

Built-in

ac Bui

It

-in ac

26

days

SI

Gu

bJu

est

513

• r 513

Контрмеры:

использование программного интерфейса

NetuserGetinf

о и

выявление идентификаторов

SID

В системе Win 2000 задайте значение 2 для параметра RestrictAnonymous, чтобы за-

блокировать нулевые соединения. Кроме того, существует еще лишь один способ за-

щиты от подобных атак, заключающийся в блокировании доступа к службам

8MB

или

полному их отключению.

Глава 3. Инвентаризация

109

Инвентаризация пользовательских

учетных записей с помощью протокола SNMP

Популярность

Простота

Опасность

Степень риска

:

s

9

5

7

Не забывайте о том, что компьютеры под управлением системы Windows, на кото-

рых запущен агент SNMP, будут предоставлять информацию об учетных записях та-

ким средствам, как, например, утилита IP Network Browser от компании SolarWinds

(см. рис.

3.3

выше в данной главе).

Инвентаризация активного каталога

Win 2000 с помощью утилиты

Idp

Популярность

Простота

Опасность

Степень риска

2

2

5

3

Наиболее существенным изменением, внесенным компанией Microsoft в свою новую

операционную систему Win 2000, является добавление в нее службы каталогов, работа ко-

торой основана на протоколе LDAP (Lightweight Directory Access Protocol — упрощенный

протокол доступа к каталогам). Компания Microsoft называет эту службу активным ката-

логом (Active Directory — AD). В активном каталоге содержится унифицированное логиче-

ское представление всех объектов корпоративной сети. С точки зрения инвентаризации,

активный каталог является прекрасным источником извлечения требуемой информации.

Среди разнообразных средств поддержки Windows 2000 (которые можно найти на устано-

вочном компакт-диске серверной версии в папке

SupportXTools)

имеется простой клиент

LDAP

(Idp.

exe), предназначенный для администрирования активного каталога.

Летом 1999 года авторы этой книги принимали участие в тестировании средств обеспе-

чения безопасности системы Windows 2000. При этом было обнаружено, что, просто задав

для утилиты

Idp

контроллер домена Win 2000, с помощью простого запроса LDAP можно

провести инвентаризацию всех существующих пользователей и групп. Для этого требуется

лишь открыть

аутентифицированный

сеанс на основе протокола LDAP. Если с помощью

других средств взломщику удалось получить в свое распоряжение какую-либо учетную за-

пись, то протокол LDAP предоставляет альтернативный механизм инвентаризации пользо-

вателей, если заблокированы порты NetBIOS или отсутствуют другие службы.

В следующем примере иллюстрируется использование утилиты

Idp

для инвентариза-

ции пользователей и групп контроллера домена

bigdc.

labf

arce.

org, имеющего корне-

вой контекст активного каталога

DC=labfarce,

DC=org.

При этом предполагается, что

ранее

уже был

получен пароль учетной записи

Guest

этого

контроллера

—

guest.

1. Подключитесь к целевому компьютеру с использованием утилиты

Idp.

Для

этого выберите команду

Connection^Connect

и введите IP-адрес или доменное

имя целевого сервера. Можно подключиться к LDAP-порту с номером 389, ко-

торый используется по умолчанию, или использовать порт 3268 службы гло-

бального каталога. В данном случае применяется порт 389.

110

Часть I. Изучение цели