Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Swvef.

jbigdclabfaiceorg

Eoft

,

(389

p

сопоесйофе

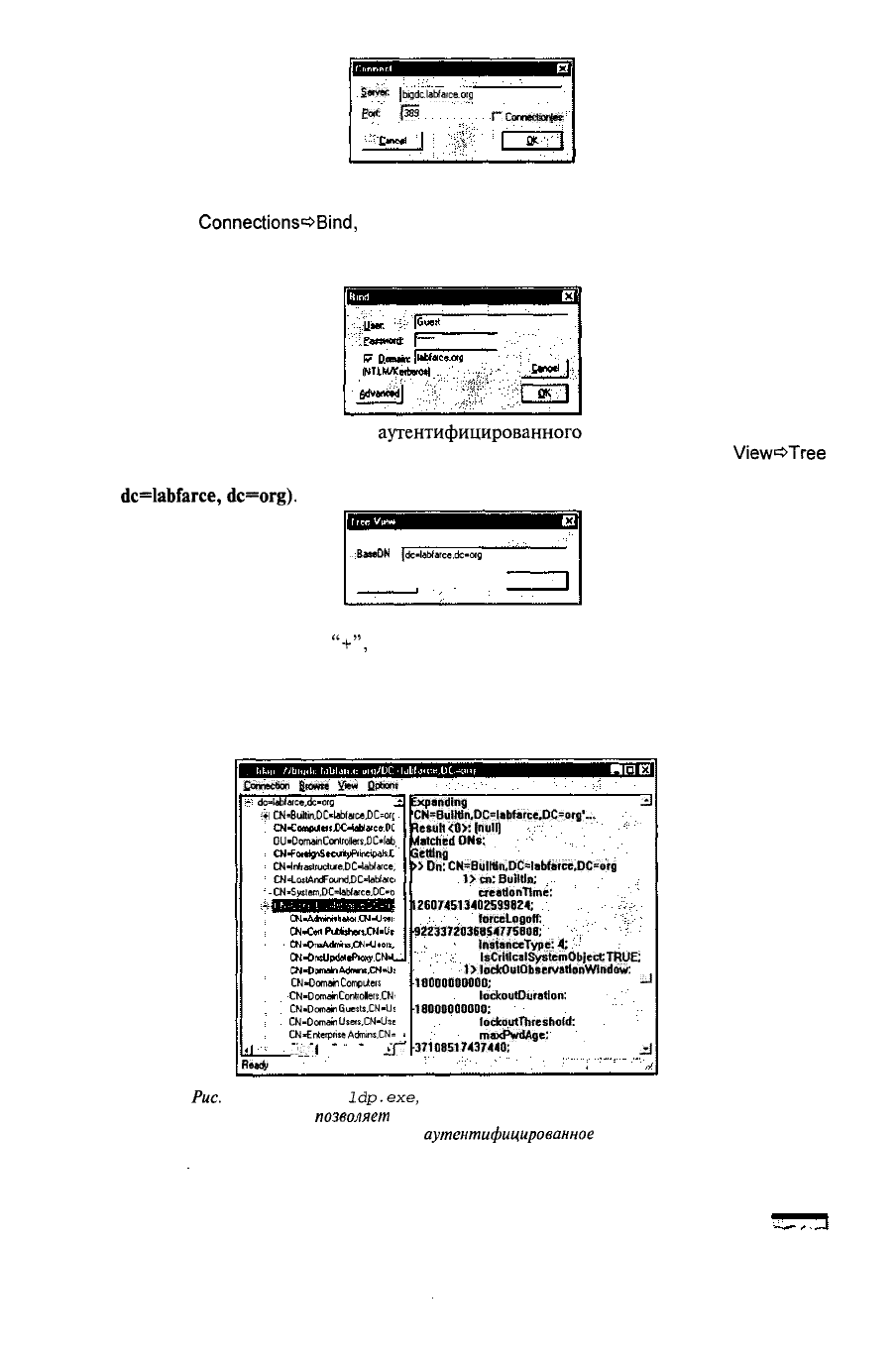

2. После установки соединения необходимо зарегистрироваться в качестве поль-

зователя Guest, данные о котором были получены ранее. Для этого выберите

команду

Connections^Bind,

убедитесь, что установлен флажок Domain и в соот-

ветствующем поле введено корректное имя домена, а затем введите имя и па-

роль, как показано на рисунке.

3. После успешного открытия

аутентифицированного

сеанса LDAP можно при-

ступать к инвентаризации пользователей и групп. Выберите команду

View*Tree

и введите в появившемся диалоговом окне корневой контекст (например,

dc=labfarce,

dc=org).

BaseON

|dc-labfarce,dc-oig

Cancel I | OK

4. В левой панели появившегося диалогового окна появится новый элемент. По-

сле щелчка на символе

"+",

расположенном слева от него, в левой панели под

корневым элементом появится несколько основных объектов.

5. Наконец после двойного щелчка на элементах CN=Users и CN=Builtin в левой

панели диалогового окна появится перечень пользователей и встроенных групп

сервера, соответственно (рис. 3.4).

Connection

gtowte

¥<ew

Options

ДОЬез

dc-lablatce,dc-org

;ti

CN-Builtin.DC-lablalce.DC.«i

OU-Domain

Cortrolte!.OC-lab

CbWnliashudure.DC-lablatce.

CN>L<i:IAndFoundJ)C-Waic.

CN-S>snro.DC-lab<arca.DC-»

<

CN-Domain

Computer

,CN

CN

"Domain

Contiofcrs.CN'

CN-Domain

6uests,CN"U<

CN-Domain

Usets,CN-Use

CN-EnterptiseAdmins,CN=

t

:•'

i

'"

"

лГ

expanding

base

-J

CN=BuiWn.DC=l»bfarce.DC=org'...

Result

<0>:

(null)

vtalchcd

ONs:

Getting

1 entries:

»

On:

CN-Buimn,DC-labf*rce.DC=org

)>cn:Builtln:

1>

creatfonTlme:

126074513402539824;

1 > forccLogolf:

9223372036854775608;

'

,

^

t>

InstanceType:

4;

1>

IsCritlcalSystemObject:

TBUB

UlockOulObscrvetlonWindow: I

18000000000;

-

1

1 > lockoutDuration:

-18000000000:

1 >

lockoutThreshold:

0:

1 > maxfVdAge;

-37108517437440;

jj

Ree*

Puc.

3.4. Утилита

ldp.exe,

средство администрирования актив-

ного каталога,

позволяет

выполнить инвентаризацию пользовате-

лей активного каталога через

аутентифицированное

соединение

Глава 3. Инвентаризация

111

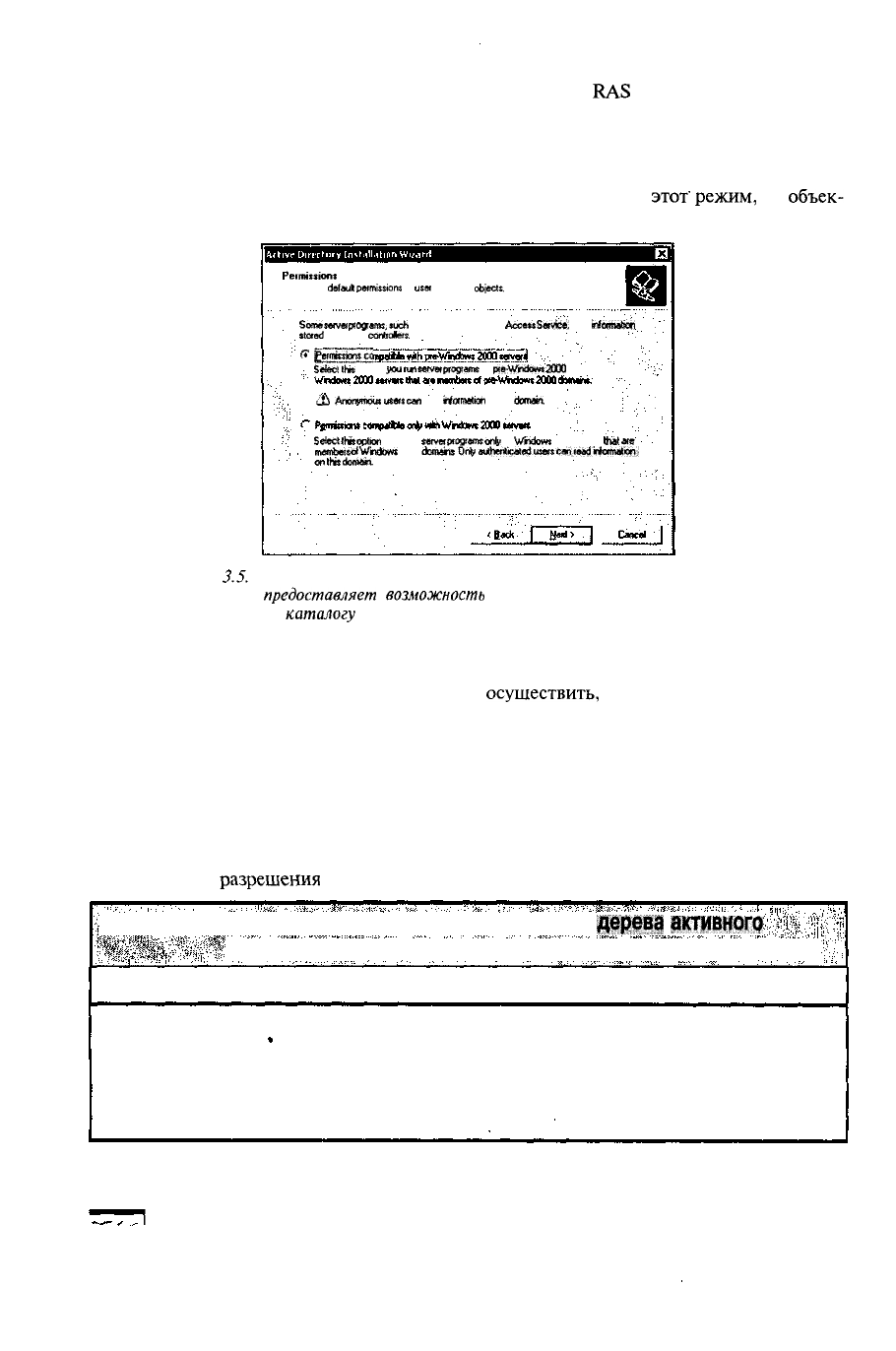

Благодаря чему с помощью простого гостевого подключения можно извлечь по-

добную информацию? Некоторым службам (таким как

RAS

и SQL Server) системы

NT4 требуется получать информацию об объектах групп и пользователей, содержа-

щуюся в активном каталоге. Процедура установки активного каталога Win 2000

(dcpromo) предоставляет возможность расширить разрешения на доступ к активному

каталогу и предоставить их серверам более ранних версий для получения требуемой

информации (рис. 3.5). Если в процессе установки был выбран

этот'режим,

то

объек-

ты пользователей и групп будут доступны для инвентаризации через протокол LDAP.

Peimixsiom

Select

default

permissions

(и

user

and group

objects.

Some

server

programs,

such

as Windows NT Remote

Accets

Service,

read

information

stored

on domain

conttoflers.

**"

IfeS&ii**^^

Select

Ibis

option i

you

rw

server

programs

on

pte-Windows

2000

servers or on

Jj

Anonymous

users

can

read

information

on this

domain.

Setect

Ihis

opton

if you run

servw

piogrems

оф

on

Whdow

2000

serves

that

ate

membets

o<

Window*

2000

domahs

Or^axAhenticat^Lf$encmteadinrormaiion>

en

this

domain,

Рис.

З.5.

Мастер установки службы активного каталога Win 2000

(dcpromo)

предоставляет

возможность

расширить разрешения на доступ

к активному

каталогу

и предоставить их серверам более ранних версий

О Инвентаризация активного каталога: контрмеры

Первое и самое важное, что необходимо

осуществить,

— это контролировать дос-

туп к TCP-портам с номерами 389 и 3268 по границам сети. Если в ваши задачи не

входит предоставление данных активного каталога всему миру, запретите несанкцио-

нированный доступ к нему.

Для того чтобы предотвратить утечку информации в те части сети, у которых нет

разрешений на использование дерева активного каталога, ограничьте соответствующим

образом эти разрешения. Различие между смешанным режимом (который следует по-

нимать как "менее безопасный") и основным режимом работы системы Win 2000 опре-

деляется членством в группе Pre-Windows 2000 Compatible Access, которой по умолчанию

предоставлены

разрешения

на использование активного каталога (табл. 3.2).

Таблица 3.2. Разрешения на использование объектов

дерева

активного

каталога для группы Pre-Windows 2000 Compatible Access

Объект

Разрешения

К каким объектам применяется

Корневой каталог Просмотр содержимого

Пользователи Просмотр содержимого, чтение всех

свойств и разрешений

Группы Просмотр содержимого, чтение всех К объектам групп

свойств и разрешений

К данному и всем дочерним объектам

К объектам пользователей

112

Часть I. Изучение цели

При выборе режима Permissions compatible with pre-Windows 2000 servers (рис. 3.5)

мастером установки активного каталога в группу Pre-Windows 2000 Compatible Access

автоматически будет добавлена группа Everyone. В специальную группу Everyone вхо-

дят все

аутентифицированные

пользователи. Если группу Everyone удалить из группы

Pre-Windows 2000 Compatible Access (а затем перезагрузить контроллеры домена), то

домен будет функционировать с более высокой степенью безопасности, что обеспечи-

вается основным режимом работы Windows 2000. Если по каким-либо соображениям

требуется снизить уровень защиты, то группу Everyone необходимо добавить снова,

запустив в командной строке следующую команду.

net localgroup "Pre-Windows 2000 Compatible Access" everyone /add

Более подробная информация содержится в статье Q240855 базы знаний

(Knowledge Base) компании Microsoft, которую можно найти по адресу

http://

search.support.microsoft.

com.

Механизм управления доступом, определяемый членством в группе Pre-Windows

2000 Compatible Access, применяется также и к запросам, генерируемым при исполь-

зовании нулевых сеансов NetBIOS. Подтверждением этого может служить следующий

пример, где снова используется утилита

епшп

(описанная выше). Первый раз эта ути-

лита запущена для инвентаризации сервера Win 2000 Advanced Server, на котором в

группу Pre-Windows 2000 Compatible Access входит группа Everyone.

C:\>enum

-U corp-dc

server: corp-dc

setting up

session...

success.

getting user list (pass 1, index

0)...

success, got

7.

Administrator Guest

IUSR_CORP-DC

IWAM_CORP-DC

krbtgt

NetShowServices

TsInternetUser

cleaning

up...

success.

Теперь удалим группу Everyone из группы Pre-Windows 2000 Compatible Access,

выполним перезагрузку и сгенерируем такой же запрос.

C:\>enum

-U

corp-dc

server: corp-dc

setting up

session...

success.

getting

user

list

(pass

1,

index

0)...

fail

return 5, Access is denied.

cleaning

up...

success.

Серьезно рассмотрите вопрос обновления всех серверов RAS (Remote Access

Service — служба удаленного доступа), RRAS (Routing and Remote Access

Service — служба маршрутизации и удаленного доступа) и SQL и установки на

них системы Windows 2000 перед тем, как перейти к использованию службы

активного каталога. Это позволит заблокировать возможность случайного

просмотра информации об учетных записях.

Инвентаризация приложений

и идентификационных маркеров NT/2000

Выше были рассмотрены вопросы инвентаризации сети и учетных записей пользо-

вателей. При этом для достижения требуемого результата применимы различные

средства, встроенные в саму операционную систему. А как насчет получения списка

приложений, установленных на компьютере NT/2000? Подобная информация способ-

Глава 3. Инвентаризация

113

на значительно расширить знания об исследуемой системе. Процесс подключения к

удаленным приложениям и наблюдение за результатами их работы часто называется

сбором маркеров (banner grabbing) и может оказаться неожиданно информативным для

взломщиков. Если говорить кратко, то в процессе сбора маркеров можно идентифи-

цировать программное обеспечение, запущенное на сервере, и его версию. А этого во

многих случаях будет вполне достаточно, чтобы начать поиск уязвимых мест.

- с

-

JL

Основы процесса сбора маркеров:

утилиты

telnet

и

netcat

Популярность

Простота

Опасность

V

Степень риска

5

9

1

5

Испытанным и надежным инструментом инвентаризации идентификационных

маркеров и приложений как в мире NT, так и в мире UNIX, является утилита

telnet. Установив с ее помощью соединение с известным портом исследуемого сер-

вера, нажмите несколько раз клавишу <Enter> и посмотрите полученный результат.

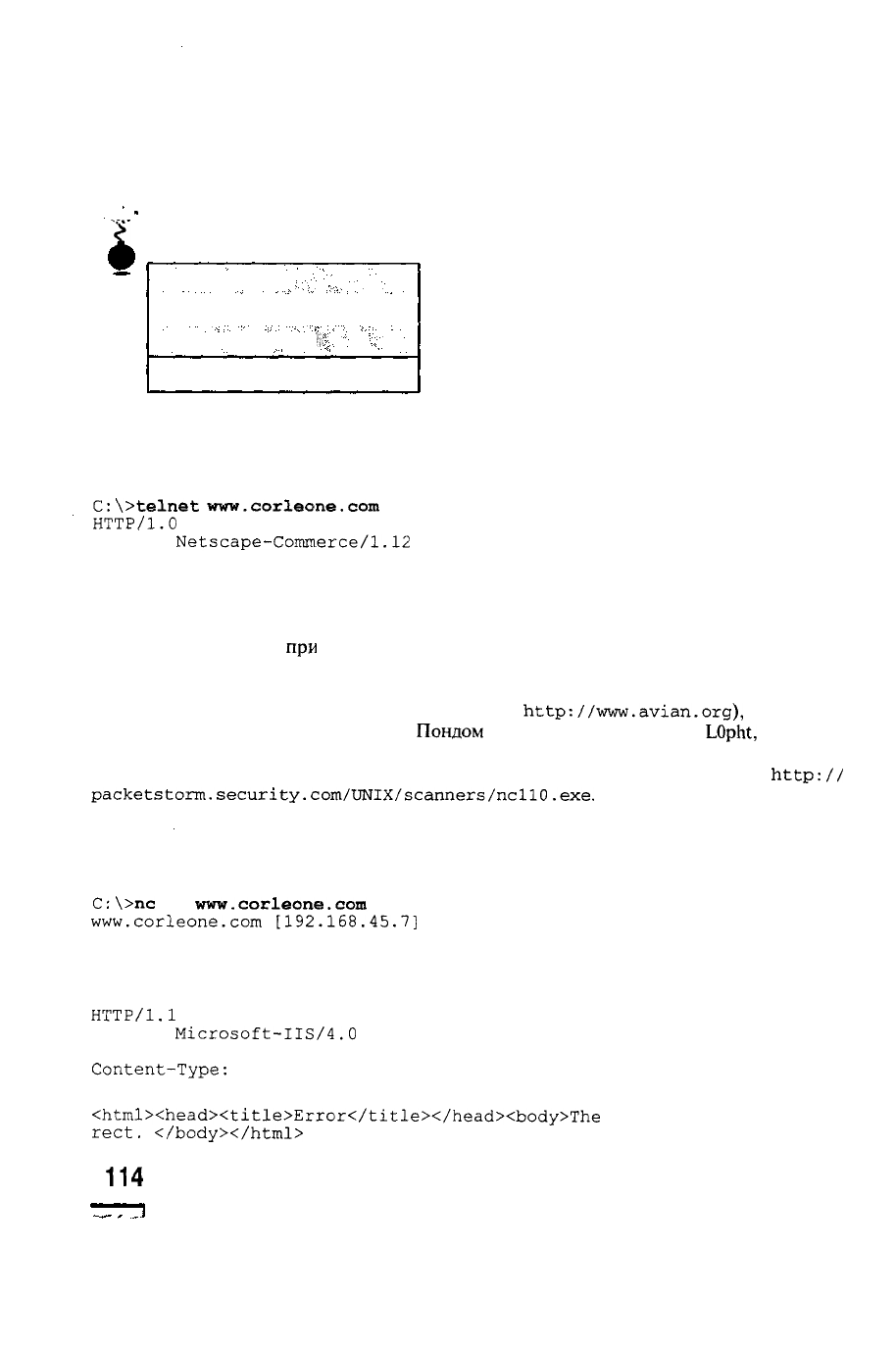

C:\>telnet

www.corleone.com

80

НТТР/1.0

400 Bad Request

Server:

Netscape-Commerce/1.12

Your

browser

sent

a

non-HTTP

compliant

message.

Этот метод срабатывает для многих популярных приложений, использующих ука-

занный порт (попробуйте его для порта HTTP 80, SMTP 25 или FTP 21, которые осо-

бенно информативны

при

исследовании сервера под управлением Windows).

Если вам нужен инструмент для более тщательных исследований, попробуйте

"швейцарский армейский нож" протокола TCP/IP — утилиту netcat, — которая изна-

чально была написана хакером Хоббитом (Hobbit,

http://www.avian.org),

а затем пе-

ренесена на платформу NT Вельдом

Пондом

(Weld Pond) из группы

LOpht,

занимаю-

щейся исследованиями в области безопасности (иными словами, — это хакеры, являю-

щиеся "хорошими парнями"). Утилиту netcat можно найти по адресу

http://

packetstorm.security.com/UNlX/scanners/ncllO.exe.

Это еще одна утилита, кото-

рая вполне заслуживает плиты на Аллее Славы любого администратора NT. Однако в то

же время это означает, что когда ею пользуется злоумышленник, последствия могут ока-

заться поистине разрушительными. Ниже мы рассмотрим один из простейших приме-

ров применения утилиты netcat — подключение к TCP-порту удаленного компьютера.

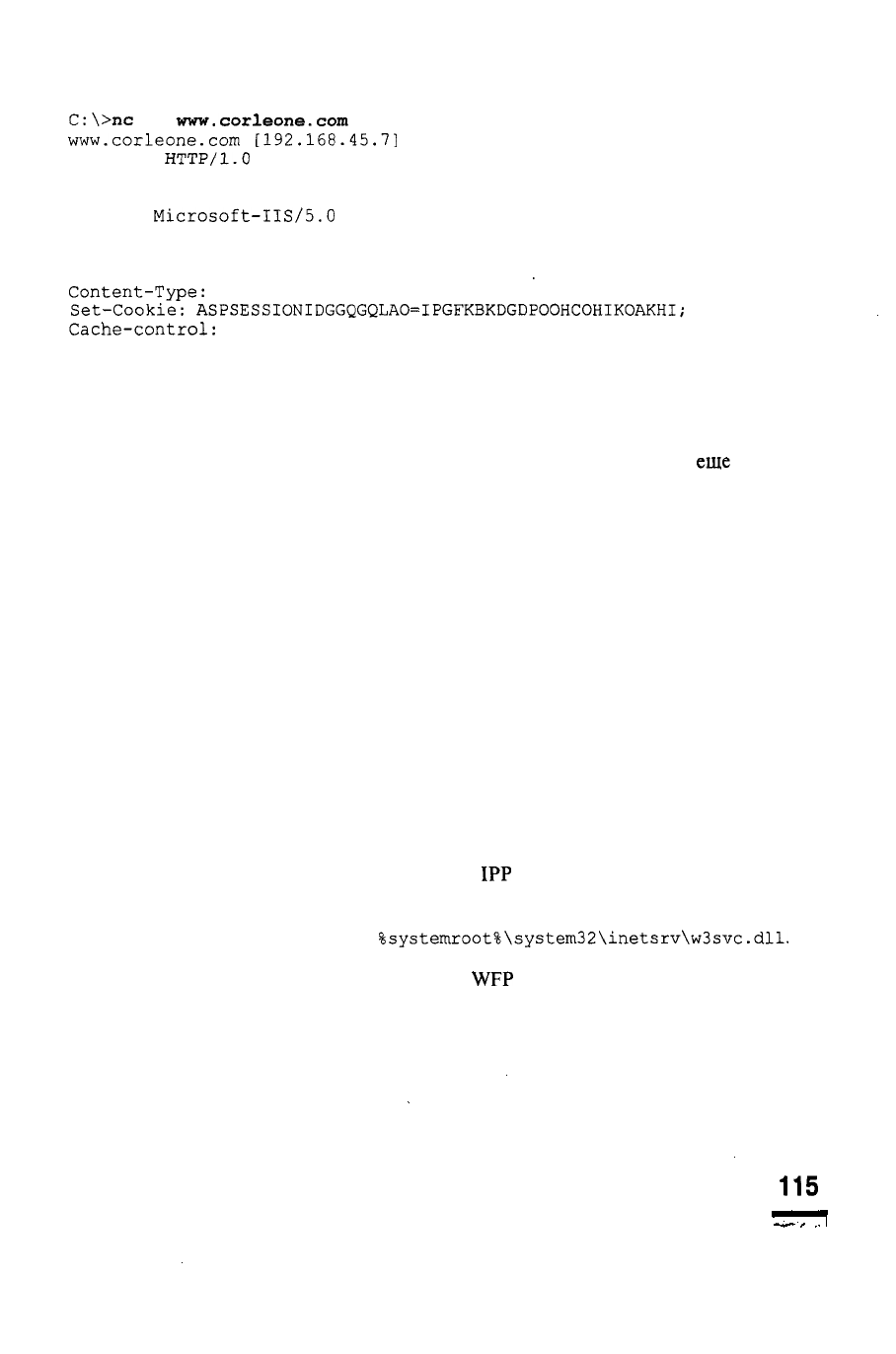

C:\>nc

-v

www.corleone.com

80

www.corleone.com

[192.168.45.7]

80 (?) open

В таких ситуациях ввод даже небольшого количества данных приводит к получе-

нию отклика со стороны удаленного узла. В данном случае при нажатии клавиши

<Enter> мы получим следующие результаты.

НТТР/1.1

400 Bad Request

Server:

Microsoft-IIS/4.О

Date: Sat, 03 Apr 1999 08:42:40 GMT

Content-Type:

text/html

Content-Length: 87

<htmlxhead><title>Error</titlex/head><body>The

parameter is incor-

rect.

</body></html>

114

Часть I. Изучение цели

Для

более изощренного хакера запрос

HEAD

предоставит прямой путь

к

получению

данных об идентификационных маркерах.

C:\>nc

-v

www.corleone.com

80

www.corleone.com

[192.168.45.7]

80 (?) open

HEAD /

HTTP/1.0

HTTP/1.1 200 OK

Server:

Microsoft-IIS/5.0

Date: Tue, 08 May 2001 00:52:25 GMT

Connection: Keep-Alive

Content-Length: 1270

Content-Type:

text/html

Set-Cookie:

ASPSESSIONIDGGQGQLAO=IPGFKBKDGDPOOHCOHIKOAKHI;

path=/

Cache-control:

private

Полученная информация способна существенно сузить область поиска подходов к

проникновению в исследуемую систему. Теперь, когда известен производитель и вер-

сия программного обеспечения Web-сервера, взломщики могут сосредоточиться на

методах, специфичных для данной платформы, и перебирать хорошо проверенные

приемы до тех пор, пока один из них не достигнет цели. Таким образом, время начи-

нает работать на злоумышленника, а не в пользу администратора. Мы

еще

не раз ос-

тановимся на методах применения утилиты netcat, в том числе и для извлечения до-

полнительной информации при инвентаризации UNIX. Этот вопрос будет рассматри-

ваться в следующем разделе.

О Сбор идентификационных маркеров NT/2000: контрмеры

Защита от такого рода попыток проведения инвентаризации требует от админист-

ратора некоторой доли изобретательности. Однако мы не можем определить с доста-

точной степенью определенности, насколько важна для взломщиков информация о

приложениях и службах, работающих в вашей сети.

Проверьте все важные приложения и попытайтесь найти способ, с помощью кото-

рого можно было бы предотвратить предоставление информации о производителе и

номере версии в идентификационных маркерах. Регулярно проверяйте свою сеть,

сканируя порты и подключаясь с помощью утилиты netcat к активным портам, что-

бы убедиться в том, что из сети не уходит даже незначительная часть информации,

которая может представлять интерес для потенциального взломщика.

Наиболее популярным объектом для сбора маркеров в системе NT/2000 является ис-

пользуемый в ней Web-сервер, IIS. Имеются легко доступные инструменты, обеспечи-

вающие доступ к существующим "слабым местам" сервера IIS, таким как объекты

MDAC, и вызывающие переполнение буфера

IPP

(Internet Printing Protocol, см. гла-

ву 15). Именно поэтому сканирование сервера IIS должно стать ежедневной задачей ад-

министратора. К сожалению, для изменения маркера сервера IIS нужно отредактировать

соответствующую библиотеку DLL,

%systemroot%\system32\inetsrv\w3svc.dll.

Это

может оказаться достаточно тонким маневром, который в Win 2000 гораздо сложнее

осуществить из-за наличия в ней подсистемы

WFP

(Windows File Protection). Пока эта

подсистема не будет отключена, измененный файл будет автоматически заменяться его

первоначальной копией.

Еще один способ изменения маркера IIS заключается в установке фильтра ISAPI, в

котором значение маркера устанавливается с помощью вызова функции SetHeader.

Глава 3. Инвентаризация

115

4

«°

о

'

°

Инвентаризация системного

реестра NT/2000

Популярность

Простота

Опасность

Степень риска

4

7

8

6

Еще один механизм получения информации о приложениях NT/2000 подразумевает

получение копии содержимого системного реестра исследуемого компьютера. Практиче-

ски все современные приложения, корректно установленные на компьютере NT, остав-

ляют более или менее заметные "следы" в системном реестре. Требуется лишь знать, где

производить поиск требуемой информации. Кроме того, злоумышленник, получивший

доступ к системному реестру, может почерпнуть из него немало сведений о пользовате-

лях и параметрах конфигурации. Запасшись изрядной долей терпения, в лабиринте уль-

ев можно обнаружить сведения, которые позволят получить доступ к нужной информа-

ции. К счастью, в системе NT/2000 доступ к системному реестру по умолчанию разре-

шен лишь администраторам (по меньшей мере в ее версии для сервера). Таким образом,

описываемый ниже метод обычно неприменим при использовании анонимных нулевых

соединений. Однако из этого правила существует одно исключение, когда в параметре

HKLM\System\CurrentControlSet\Control\SecurePipeServer\Winreg\AllowedPaths

заданы другие вложенные параметры, открытые для доступа посредством нулевых сеансов.

В этом случае по умолчанию доступ разрешен к параметру

HKLM\Software\Microsoft\

WindowsNT\CurrentVersion\.

Для выполнения этой задачи можно воспользоваться либо утилитой

regdmp,

вхо-

дящей в состав NTRK, либо уже упоминавшейся утилитой DumpSec компании

Somarsoft.

Возможности утилиты regdmp весьма ограничены и, по сути дела, сводятся

к получению дампа всего системного реестра (или отдельных ключей, заданных в ко-

мандной строке). Хотя обычно удаленный доступ к системному реестру разрешен

только администраторам, зловредные хакеры, как правило, все же пытаются получить

к параметрам, надеясь, что им повезет. Ниже приведен пример запроса, в результате

которого можно выяснить, какие приложения автоматически запускаются при загруз-

ке системы Windows. Зачастую хакеры помещают в этот ключ ссылки на утилиты,

организующие скрытый вход в систему, например утилиту NetBus (см. главы 5 и 14).

С:\>

regdmp

-m

\\192.168.202.33

HKEY_LOCAL_MACHINE\SOFTWARE\

Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\MicrosoftWindows\CurrentVersion\Run

SystemTray =

SysTray.Exe

BrowserWebCheck

= loadwc.exe

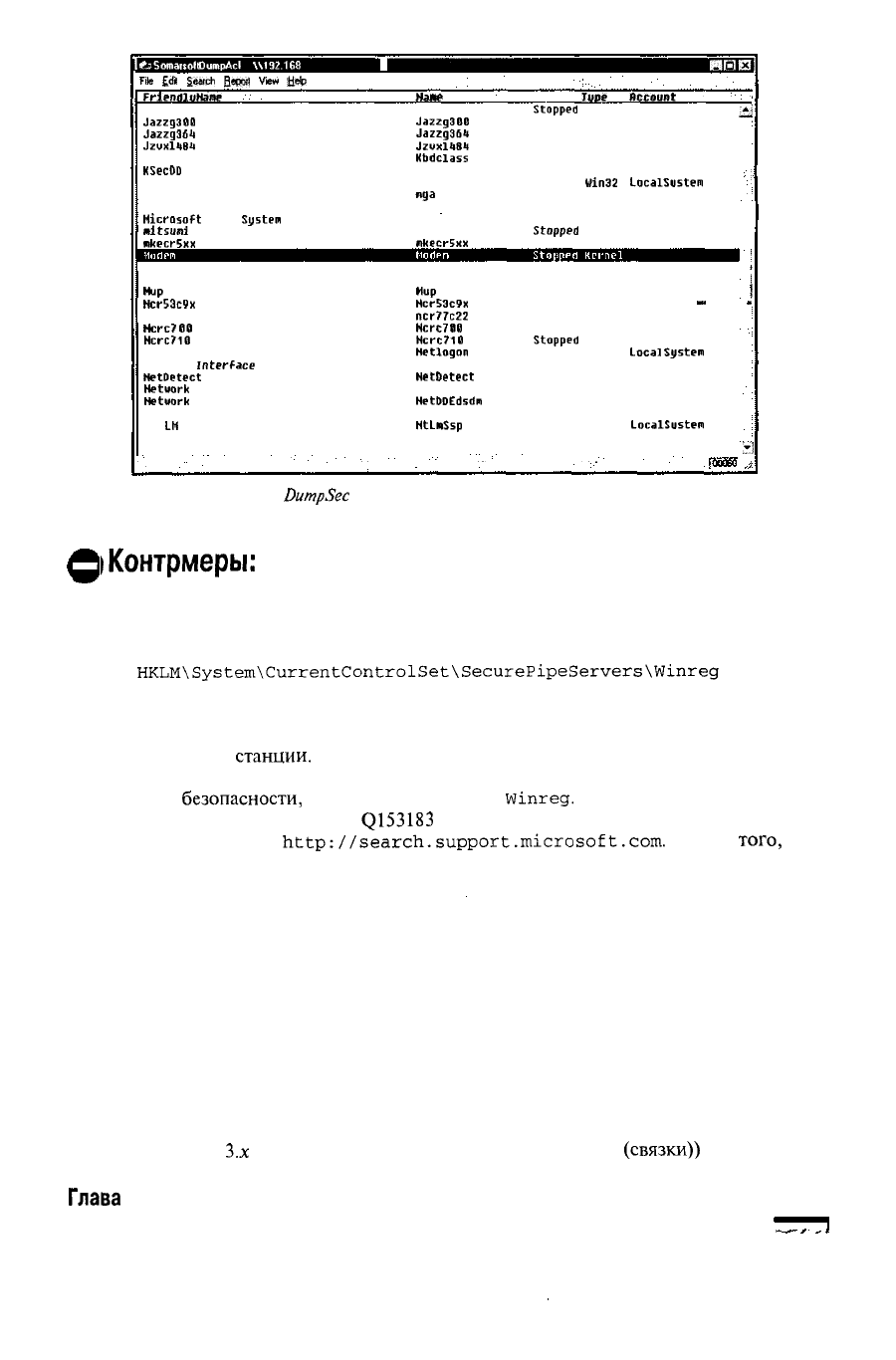

Программа DumpSec позволяет получить результат в более привлекательной форме

(рис. 3.6), однако в большинстве случаев он ничем не отличается от результатов при-

менения утилиты regdmp. В отчете утилиты DumpSec содержатся сведения обо всех

службах и драйверах ядра Win32 удаленной системы, как работающих, так и не рабо-

тающих (в соответствии с установленными разрешениями). Полученная информация

может подсказать злоумышленнику, в каком направлении необходимо сосредоточить

усилия при планировании вторжения и его реализации. Не забывайте о том, что при

использовании программы DumpSec требуется открытие нулевого сеанса.

116

Часть I. Изучение цели

(«bSomaisoll

DumpAcI

-

\\192.168

202 ЗЭ

•^^••^•i

янки

Fife

£dl

Search

Qepnt

Vew

Цф

FriendluNane

Inport

Jazzg3QQ

Jazzg364

JzvxliiBI

Keyboard Class Driver

KSecDD

Hessenger

nga

nga nil

Microsoft

NDIS

System

Driver

nitsumi

nkecrSxx

House Class Driver

Msfs

Hup

Ncr53c9x

ncr77c22

He

re?

(10

Hcrc71B

Net Logon

NetBIOS

Interface

NetDetect

Hetuork

DDE

network

DDE DSDH

Npfs

NT

LM

Security Support Provider

Htfs

Hull

На

не

Inport

JazzgSBB

Jazzg36!i

JzvxllSt

Kbdclass

KSecDD

Hessenger

nga

nga nil

NDIS

nitsuni

лкесгБхх

Houclass

Hsfs

Hup

Ncr53c9x

ncr77c22

Ncrc7gO

НСГС710

Netlogon

NetBIOS

NetOetect

NetDDE

HetDDEdsdn

Hpfs

HtLnSsp

Ntfs

Null

Status

Type

<

Account

Stopped

Kernel

^

Stopped Kernel

Stopped Kernel

Stopped Kernel

Running Kernel

Running Kernel

Running

Win32

LocalSustem

Stopped Kernel

Stopped Kernel

Running Kernel

Stopped

Kernel

Stopped Kernel f

Running Kernel

>

Running Kernel

Running Kernel

|

Stopped Kernel

—

-

Stopped Kernel

Stopped Kernel

Stopped

Kernel

Stopped Win32

Local

System

Running Kernel

Stopped Kernel

Stopped Win32 LocalSystem

Stopped Win32 LocalSystem

Running Kernel

Stopped Win32

LocalSustem

Stopped Kernel

Runninq Kernel

,7'

Рис. З.6. Утилита

DumpSec

позволяет получить информацию обо всех службах и

драйверах, запущенных на удаленном компьютере

iКонтрмеры:

сбор идентификационных маркеров

и инвентаризация системного реестра

Убедитесь, что системный реестр заблокирован и к нему нельзя получить удален-

ный доступ. Для этого необходимо проверить возможность удаленного доступа к па-

раметру

HKLM\System\CurrentControlSet\SecurePipeServers\Winreg

и всем свя-

занным с ним вложенным параметрам. Если этот ключ присутствует, то по умолча-

нию удаленный доступ к реестру разрешен лишь администраторам. Этот ключ по

умолчанию присутствует только в версии Win NT/2000, предназначенной для сервера,

но не для рабочей

станции.

В дополнительном подпараметре AllowedPaths задаются

определенные пути системного реестра, разрешающие доступ независимо от политики

обеспечения

безопасности,

принятой для ключа

winreg.

Более подробная информа-

ция об этом приведена в статье

Q153183

базы знаний компании Microsoft, которую

можно найти по адресу

http://search.support.microsoft.com.

Кроме

того,

вос-

пользуйтесь каким-нибудь хорошим средством, например программой DumpSec, и

удостоверьтесь в отсутствии утечки информации.

Имея под рукой всю информацию, собранную с помощью описанных на данный

момент средств, взломщик может перейти к активному проникновению в систему NT,

как описано в главе 5, либо в систему Win 2000, как вы увидите в главе 6.

Инвентаризация Novell

Система Windows NT/2000 не одинока в наличии такого "порока", как нулевой се-

анс. У сетевой операционной системы Novell NetWare имеется еще более серьезная про-

блема. Она состоит в том, что NetWare практически не заботится о защите информации,

предоставляя ее кому угодно без какой-либо аутентификации сервером или деревом.

Серверы NetWare

З.х

и 4.x (с включенным контекстом Bindery

(связки))

имеют так на-

Глава

3. Инвентаризация

117

зываемый

изъян "присоединения" (attach), позволяющий любому

желающему

получить

информацию о серверах, деревьях, группах, принтерах и пользовательских именах без

регистрации на каком-либо сервере. В данном разделе мы покажем на практике, как это

сделать, а затем дадим рекомендации по устранению этих недостатков.

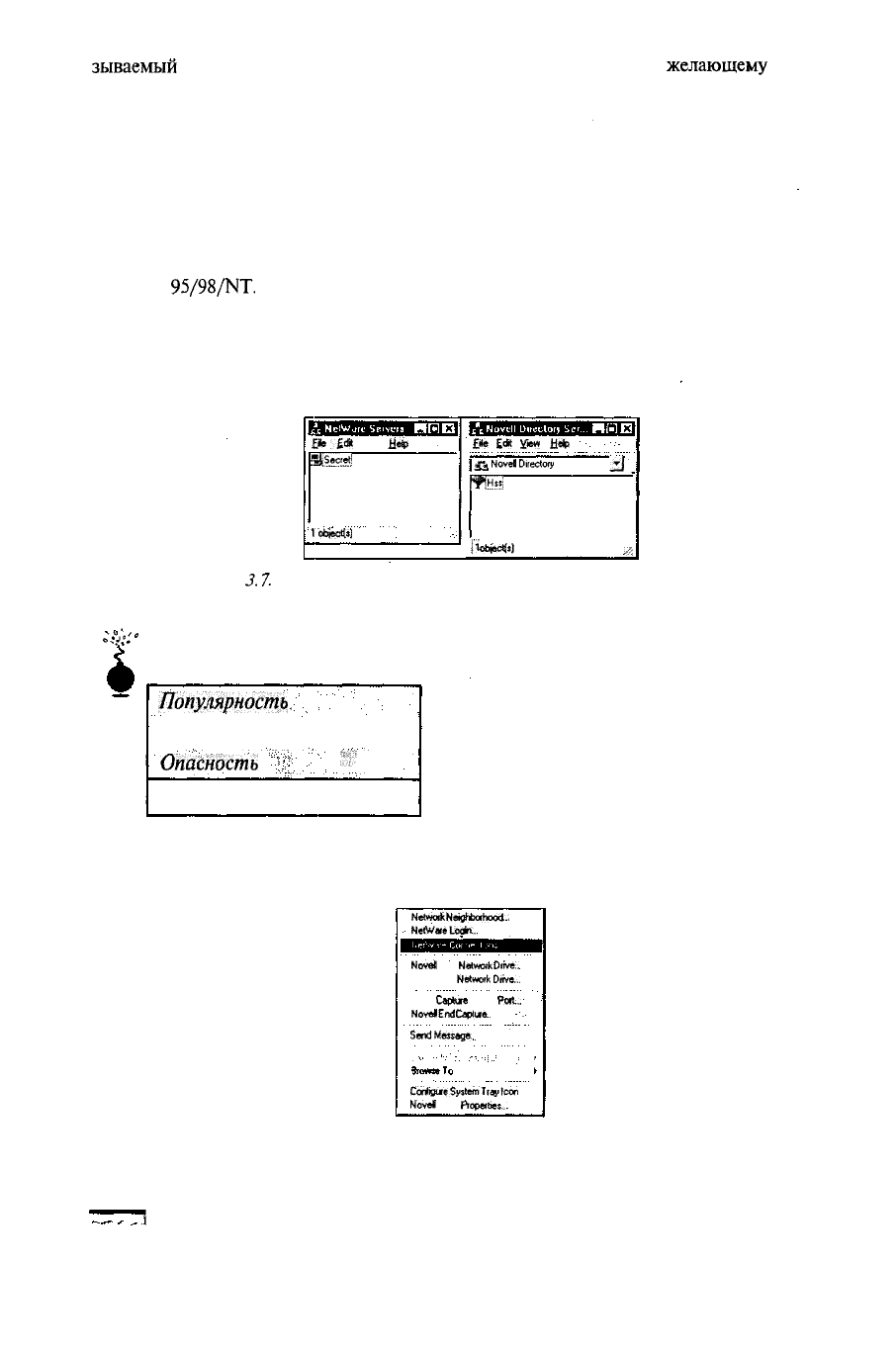

Сетевое окружение

Один из этапов инвентаризации сети NetWare состоит в получении данных о соеди-

ненных друг с другом серверах и деревьях. Это можно сделать различными способами,

однако проще всего воспользоваться средством Network Neighborhood систем

Windows

95/98/NT.

Эта удобная утилита просмотра сетевых ресурсов обеспечивает воз-

можность опрашивания всех серверов NetWare и деревьев NDS, с которыми имеется

физическое соединение (рис. 3.7), хотя необходимо отметить, что вы не сможете про-

смотреть структуру дерева, не зарегистрировавшись в самом дереве. Конечно, данный

факт сам по себе не угрожает информации, однако он показывает, что если каждый шаг

можно выполнить столь просто, то и вся дистанция не покажется такой уж сложной.

£fc

.6*

ум

НФ

JgjSecret)

lobjectM

в*

Е*

£м

Ц*

]

gfe

Novefl

Directory

Services

jrj

IffeiHi

|l

object!»)

/,

«&'."

Рис.

3.7.

Для инвентаризации серверов и деревьев NetWare достаточ-

но воспользоваться окном просмотра сетевого окружения Windows

Соединения с использованием

клиента Client32

Популярность

Простота

Опасность

Степень риска

7

10

V

1

6

Программа управления службами Novell NetWare Services, представленная пикто-

граммой в системной области панели задач, позволяет управлять подключениями к

NetWare с помощью команды NetWare Connections, как показано ниже.

Network

Neenborhood..

Ne«W*eUo*>...

Novell

Map

Network

Drive!.

Disconnect

Network

Drive...

Novel

Capture

Printer

Port...

Novel

End

Capture..

SendMessege.

ConfigureSystemTrayleon .

Novee

Client

Properties..

118

Часть I. Изучение цели

Эта возможность чрезвычайно полезна для управления подключениями к сети и реги-

страцией на сервере. Однако в то же время она и опасна, поскольку после создания под-

ключения можно получить все дерево

NDS

с сервера, на котором оно хранится, номер со-

единения и полный сетевой адрес, включая адреса сети и узла, как показано на рис. 3.8.

You

are

attached

to

Ihe

Wkmr&

•

Com

No.

;

AAwta»iOf>

State

NOS:

T(e«_

J.lpntTjpp

;

Address

6

Not

Authenticated

HSS

IRK

ЭассбЯ.СГООЮТХЮО!

0451

111

Рис. З.8. Утилита NetWare

Connections

отображает дерево NDS, в которое вхо-

дит сервер, номер соединения и полный сетевой адрес, включая адреса сети и узла

Эти сведения могут помочь при последующей установке соединения с сервером и

получении административных привилегий (см. главу 7).

.

Просмотр серверов NetWare

с помощью On-Site Admin

Популярность

Простота

Опасность

Степень риска

•

>*-',

7

8

5

7

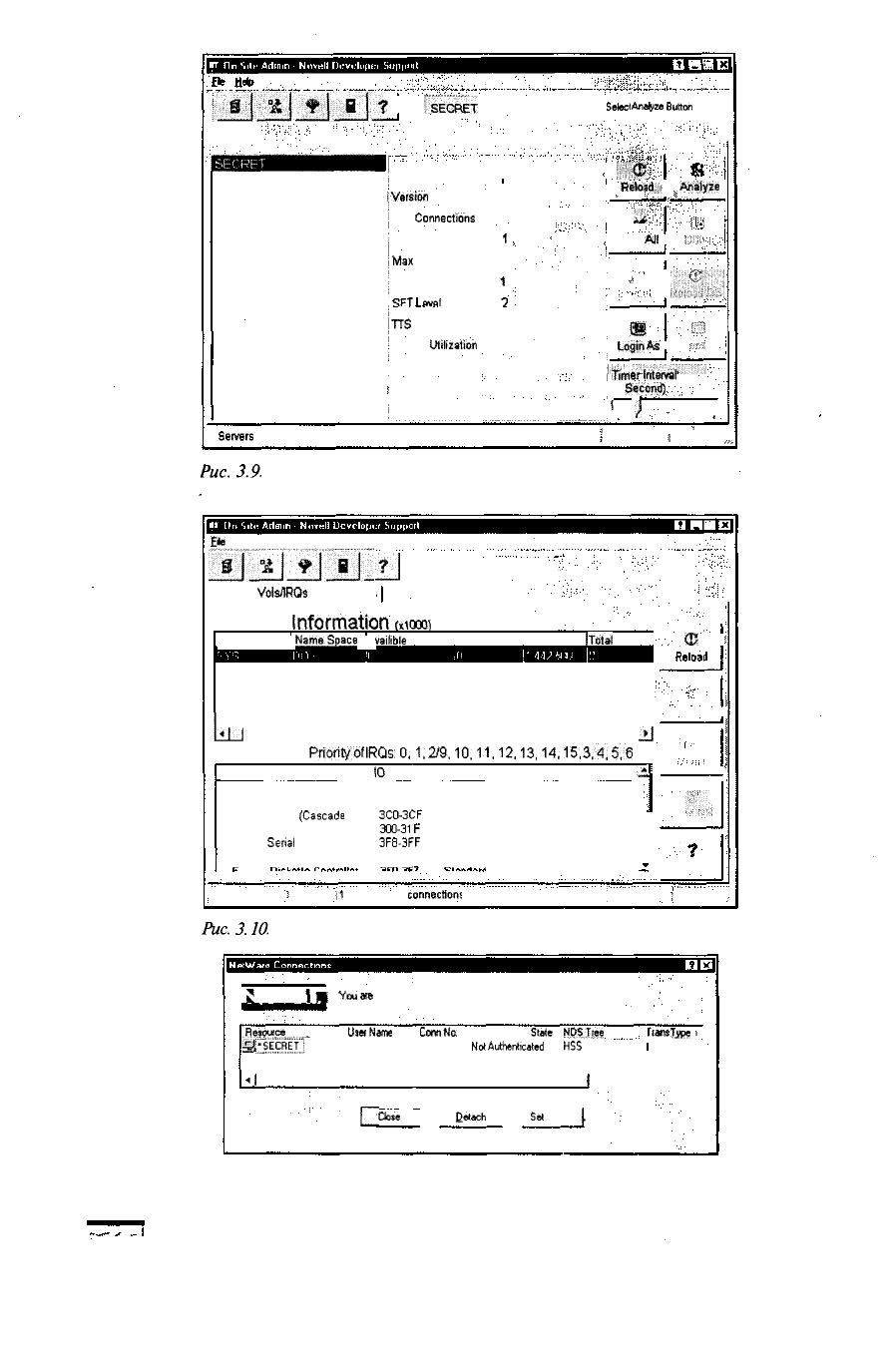

Не проходя аутентификации ни на одном сервере, можно просмотреть состояние

любого сервера сети, воспользовавшись утилитой Novell On-Site Admin. Вместо широ-

ковещательной рассылки сообщений эта утилита отображает сведения о серверах,

хранящиеся в локальном буфере утилиты просмотра сетевого окружения. Эта утилита

периодически обновляет свой буфер, рассылая по сети широковещательные сообще-

ния серверам NetWare. На рис. 3.9 показан пример того, как много информации

можно получить с помощью утилиты On-Site Admin.

Программа On-Site Admin позволяет выполнять также и анализ, как показано на

рис. 3.10. Выбрав сервер и щелкнув на кнопке Analyze, можно получить исчерпываю-

щую информацию о томе NetWare.

Конечно, эта информация не потрясет основы мирозданья — она является

лишь

до-

полнением данных, полученных из других источников. В процессе анализа утилита On-Site

Admin устанавливает соединение с исследуемым сервером, что и продемонстрировано на

следующей иллюстрации,

где

представлено диалоговое окно утилиты NetWare Connections.

Глава 3. Инвентаризация

119

•_tljU_»]-LL

Servers |

§ШЕ9Н^НННН

f

'зЕСЙЕТ

. ' *

Select

Ап*ге

Button

Server Name IsECRET

•

',4$

Retoa

iVersion 4.11

•

..

Max

Connections

9 . '

ii

ж

Connections In Use

1

,

•

,

Clear

>

Max

Ever Used 2

Number Of Volumes

1

'

*

I

SFT

1

mot

->

TTS

Level t '

3§

Server

Utilization

10%

Login

о>

•

(

Analyze t

Ml

;,.,•

.

Ли

-,,

1

j

«s

>

rr-

•

;

Login

ID

•».'..'

Timef

Interval

i

Console Operator NO (t

Second)

Serial Number '

'

}

.

'

. ,

(

1

Servers

|

I

!

'

„,

A/c.

J.P.

Утилита On-Site Admin — наиболее мощное средство, позво-

ляющее выполнить инвентаризацию сети NetWare

£te

Help

jLjj*j-*jjLi:

Servers

Vote/IRQs

| Connections

Volume

Informatio

Volume Name

Namj^pace

A

_?J

' SECRET

П

fxlOOO)

valible

Used Free Blocks

iTotal

Ф

!

' ' ' \

llLJ

21

Interrupts

Priotilyof

IRQs:

0,

1,

2/9.

10.

11.

12.

13,

14,

15,

3,4,

5,6

7

Interrupt j Driver j

Ю

Address | Device Type ' <

£

0 System Timer

1 Keyboard

2 Video

(Cascade

to 9)

3 Serial Comm 2

4

Serial

Comm 1

5 Parallel Port 2

Standard

Standard

3CO-3CF

Standard ~

300-31

F

Standard

3F6-3FF

Standard

278-27F Standard

1

.

'

.

.:„

j Remove NS

1 Servers

;

,1

Volumes 1

connections

,

;

Puc.

3.

10.

Утилита On-Site Admin позволяет получить информацию о томе

i

^

fi^L^j

1

Я

You

9№

attached to the foimwng: i

Resource

r

_

,

UjoName

CwmNo.

Authentication

Slate

NDSJ.na

5j-_SECFi"ET'*

6

NotAuthenticated

HSS

l|

1

L

Close

|

fjetach

j

Set

Primary

j.

Ггат

T^)pe

i

PX

±1

120

Часть I. Изучение цели