Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

2049 open tcp nfs

4045 open tcp

lockd

TCP Sequence Prediction:

Class=random

positive increments

Difficulty=26590 (Worthy challenge)

Remote operating system guess: Solaris 2.5, 2.51

Как видно, при включении режима исследования стека утилиты nmap можно легко

получить достаточно точное определение типа и версии

операционной

системы. Даже

если на изучаемом узле не открыто ни одного порта, утилита nmap поможет сделать

довольно точное предположение об используемой операционной системе.

[tsunami]#

nmap -p80 -О 10.10.10.10

Starting

nmap

V.

2.53

by

fyodor@insecure.org

Warning: No ports found open on this machine, OS detection will be

MUCH less reliable

No ports open for host

(10.10.10.10)

Remote OS

guesses:

Linux 2.0.27 - 2.0.30, Linux 2.0.32-34, Linux

2.0.35-36, Linux 2.1.24 PowerPC, Linux 2.1.76, Linux

2.1.91

- 2.1.103,

Linux

2.1.122

-

2.1.132;

2.2.0-prel

- 2.2.2, Linux

2.2.0-pre6

-

2.2.2-ac5

Nmap run completed -- 1 IP address (1 host up) scanned in 1 second

Как видно из приведенного листинга, утилита nmap даже без открытых портов

правильно определила операционную систему Linux.

Одной из примечательных особенностей утилиты nmap является то, что листинг

сигнатур хранится в отдельном файле с именем nmap-os-fingerprints. При появ-

лении каждой новой версии утилиты этот файл также обновляется, и на момент на-

писания данной книги в нем содержались сотни сигнатур. Если вы хотите добавить

новые сигнатуры и повысить таким образом эффективность утилиты nmap, обратитесь

по адресу

http://www.insecure.org:80/cgi-bin/nmap-submit.cgi.

Хотя на момент написания данной книги утилита nmap, по-видимому, позволяет наи-

более точно выполнить исследование стека TCP/IP, она, тем не менее, является далеко не

первой программой, в которой реализована соответствующая технология. До того как Фе-

дор встроил в утилиту nmap средства определения операционной системы, для этих же це-

лей уже была создана утилита queso

(http://packetstorm.security.com/UNIX/

scanners/queso-980922

.

tar

.gz). Необходимо отметить, что утилита queso не позво-

ляет выполнять сканирование портов и может определять тип операционной системы

посредством опрашивания в исследуемой системе одного открытого порта (по умолча-

нию используется порт 80). Если порт 80 закрыт, необходимо задать другой открытый

порт, как показано в следующем примере, в котором с помощью утилиты queso осуще-

ствляется попытка определения типа операционной системы через порт

25.

[tsunami] queso

10.10.10.20:25

10.10.10.20:25

* Windoze 95/98/NT

Контрмеры: защита от определения

операционной системы

Обнаружение попыток определения операционной системы

Многие из упоминавшихся выше средств выявления сканирования с успехом мо-

гут служить и для обнаружения попыток определения типа операционной системы.

Хотя они не проинформируют вас о том, что выполнялось специальное сканирование

с помощью утилиты nmap или queso, с их помощью все же удастся распознать сам

факт такого особого сканирования, например с установкой флага SYN.

Глава 2. Сканирование 81

Предупреждение попыток определения операционной системы

Хотелось бы посоветовать какое-нибудь средство, позволяющее противодействовать

попыткам определения операционной системы, однако, к сожалению, вынуждены конста-

тировать, что решить эту проблему весьма непросто. Конечно, можно изменить исходный

код операционной системы (естественно, если он имеется в вашем распоряжении) или

поменять ее параметры, влияющие на характеристики стека, однако такое вмешательство

может значительно изменить функциональность ОС. Например, в системе FreeBSD 4.x

имеется параметр ядра

TCP_DROP_SYNFIN,

который можно применить для игнорирования

пакетов SYN+FIN, используемых утилитой nmap в целях исследования стека. Установка

этого параметра поможет пресечь попытки определения типа операционной системы, од-

нако в то же время нарушит поддержку RFC 1644 (TCP Extensions for Transactions).

Вместо этого мы предлагаем создавать такие сети, в которых сканированию могли

бы подвергнуться лишь надежные и хорошо защищенные proxy-серверы и брандмау-

эры, а не компьютеры внутренней сети. В этом случае, даже если взломщику и удаст-

ся разведать тип операционной системы того или иного узла, проникновение через

устройства защиты будет значительно затруднено.

л

*?\*

а

Пассивное определение

операционной системы

Популярность

Простота

Опасность

Степень риска

5

6

:

",

.-•

4

5

Из предыдущих разделов видно, насколько эффективными оказываются средства

активного исследования стека, такие как утилиты nmap и

queso.

Важно не забывать о

том, что рассмотренные выше приемы являются активными по своей природе. При

этом для определения специфических особенностей сетевого стека и используемой

операционной системы каждому узлу нужно передавать тестовые пакеты. Поскольку

все активные методы предполагают передачу пакетов, системам выявления вторжений

относительно просто выявить все предпринимаемые попытки идентификации опера-

ционной системы. Другими словами, активное исследование является далеко не са-

мым скрытым методом, к которому может прибегнуть взломщик.

Пассивное исследование стека

Основные принципы пассивного исследования стека аналогичны концепциям, ле-

жащим в основе его активного исследования. Однако в данном случае вместо передачи

пакетов для определения используемой операционной системы взломщик осуществляет

мониторинг сетевого трафика. Таким образом, наблюдая за сетевым трафиком между

различными компьютерами, можно определить тип и версию удаленной операционной

системы. Большие исследования в этой области были проведены Ланцом Спицнером

(Lance

Spitzner).

На их основе была написана статья, которую можно найти по адресу

http://project.honeynet.org.

Кроме

того,

по

адресу

http:

//www.gravitino.

net/projects/siphon можно также найти утилиту siphon Маршалла

Бедцо

(Marshall

Beddoe) и Криса

Абада

(Chris Abad), предназначенную для пассивного исследования

портов, идентификации операционной системы и определения сетевой топологии. Те-

перь познакомимся с тем, как же выполняется пассивное исследование стека.

82 Часть I. Изучение цели

Параметры, используемые

для пассивного исследования стека

Для определения типа и версии операционной системы можно использовать самые

разнообразные признаки. Однако сейчас мы ограничимся рассмотрением лишь несколь-

ких атрибутов, связанных с сеансом сетевого взаимодействия по протоколу TCP/IP.

Т Атрибут

TTL

(Time-to-Live — время жизни). Какое значение

TTL

устанавлива-

ется операционной системой для исходящих пакетов?

• Windows Size (размер окна). Какой размер окна используется?

A DF (Don't Fragment — бит фрагментации). Устанавливается ли операционной

системой признак DF?

Проанализировав каждый из атрибутов и сравнив полученные результаты со значе-

ниями из имеющейся базы данных, можно определить удаленную операционную систе-

му. Поскольку этот метод не гарантирует получения правильного ответа на основе каж-

дого из атрибутов в отдельности, для получения более надежных результатов атрибуты

можно комбинировать. Именно такой подход и используется утилитой siphon.

Вот как

работает описанный метод. Если

с

помощью утилиты

telnet

установить

удаленное соединение между узлами

192.168.1.10

и

192.168.1.11

, то с использо-

ванием утилиты siphon можно определить тип удаленной операционной системы.

[shadow]!

telnet

192.168.1.11

С

помощью

нашей любимой утилиты

snort

можно

частично

просмотреть

пакеты,

передаваемые в процессе сетевого взаимодействия.

06/04-11:23:48.297976

192.168.1.11:23

->

192.168.1.10:2295

TCP

TTL:255

TOS:0x0

10:58934

DF

**S***A*

Seq: OxD3B709A4 Ack: OxBE09B2B7 Win: 0x2798

TCP Options => NOP NOP TS: 9688775 9682347 NOP

WS:

0

MSS:

1460

При этом видно, что упоминавшиеся выше атрибуты принимают следующие значения.

TTL = 255

Размер окна

=2798

Бит DF = Yes

Теперь обратимся

к

базе данных утилиты

siphon

—

файлу

osprints

.

conf:

[shadow]#

grep -i Solaris

osprints.conf

#

Window:TTL:DF:Operating

System DF = 1 for ON, 0 for OFF.

2328:255:l:Solaris

2.6 - 2.7

2238:255:l:Solaris 2.6 - 2.7

2400:255:l:Solaris 2.6 - 2.7

2798:255:l:Solaris 2.6 - 2.7

FE88:255:l:Solaris 2.6 - 2.7

87CO:255:l:Solaris 2.6 - 2.7

FAFO:255:0:Solaris

2.6

- 2.7

FFFF:255:l:Solaris 2.6 - 2.7

Из приведенного фрагмента видно, что в четвертой записи содержатся те же значе-

ния, которые были получены с использованием утилиты snort. Таким образом, с по-

мощью утилиты siphon можно точно определить исследуемую операционную систему.

[crush]!

siphon -v -i

xlO

-о

fingerprint.out

Running on:

'crush'

running FreeBSD

4.0-RELEASE

on

a(n)

i386

Using Device: xlO

Host Port TTL DF Operating System

192.168.1.11 23 255 ON Solaris 2.6 - 2.7

Глава 2. Сканирование 83

Итак, без особых проблем в качестве удаленной была определена система

Solaris 2.6. При этом важно отметить тот факт, что для успешной идентификации узлу

192

.168

.1.11

не потребовалось передавать ни одного пакета.

Пассивное исследование стека взломщик может использовать для выбора потенци-

альных

жертв. Для этого достаточно понаблюдать за соответствующим Web-узлом и

проанализировать сетевой трафик либо воспользоваться утилитой

siphon.

Несмотря

на то что описанный метод является достаточно эффективным, он все же имеет неко-

торые ограничения. Во-первых, в приложениях, генерирующих свои собственные па-

кеты (например,

nmap),

не применяются те же признаки, что и самой операционной

системой. Поэтому полученные результаты могут оказаться неточными. Во-вторых, на

удаленном узле можно без проблем изменить атрибуты соединения.

Solaris:

ndd

-set /dev/ip

ip_def_ttl

^число'

Linux: echo

'•число'

>

/proc/sys/net/ipv4/ip_default_ttl

NT:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Tcpip\Parameters

Q

Контрмеры: защита от пассивного определения

операционной системы

Для защиты от пассивного определения операционной системы можно использо-

вать приемы, описанные в разделе "Контрмеры: защита от определения операцион-

ной системы".

Средства автоматического сбора

информации

Популярность

Простота

Опасность

Степень риска

10

9

9

9

Помимо описанных в данной главе, существует огромное количество других средств,

и каждый день этот список увеличивается. Поскольку в рамках одной книги описать все

эти средства невозможно, вкратце рассмотрим еще две дополнительных утилиты.

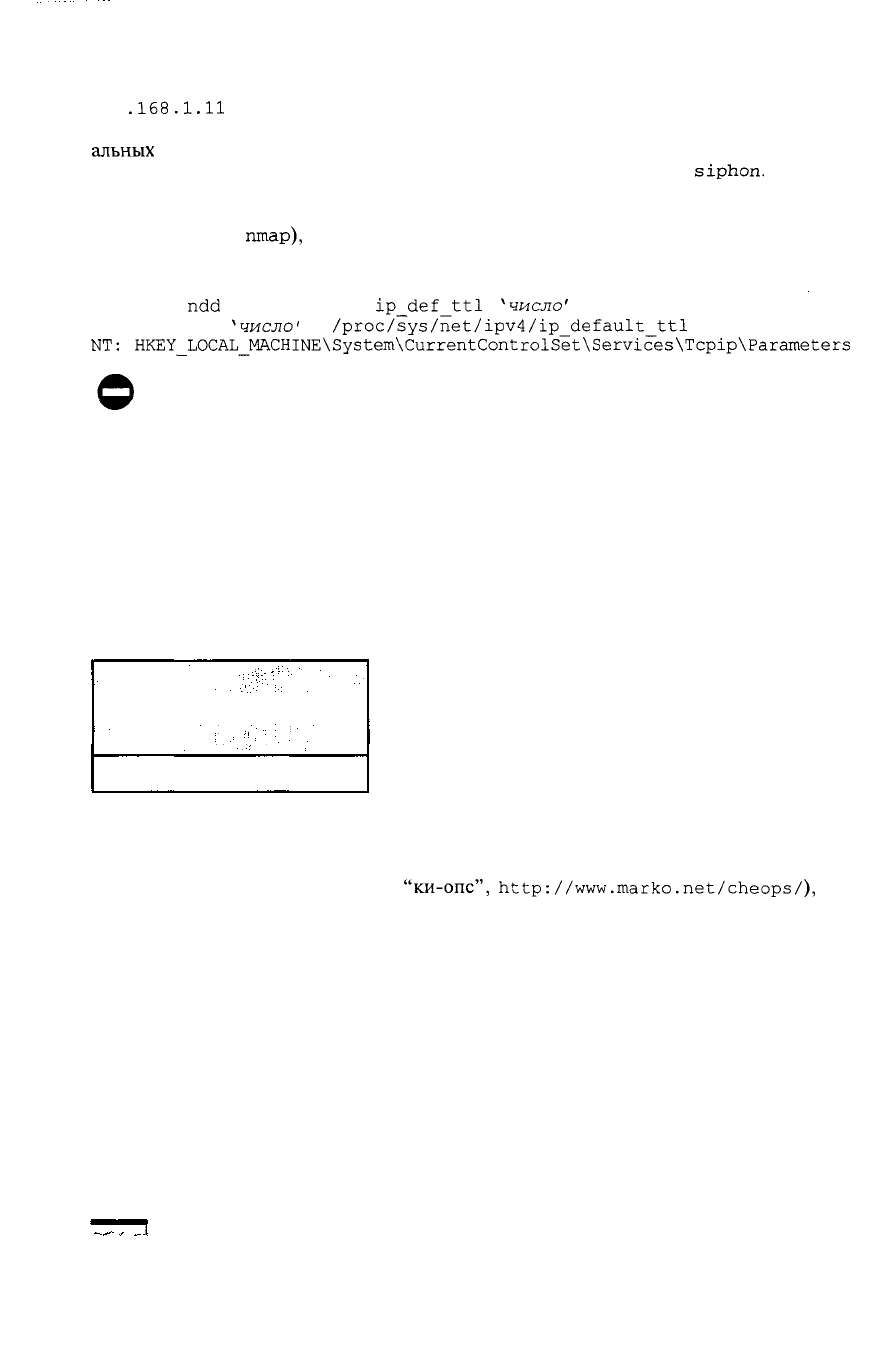

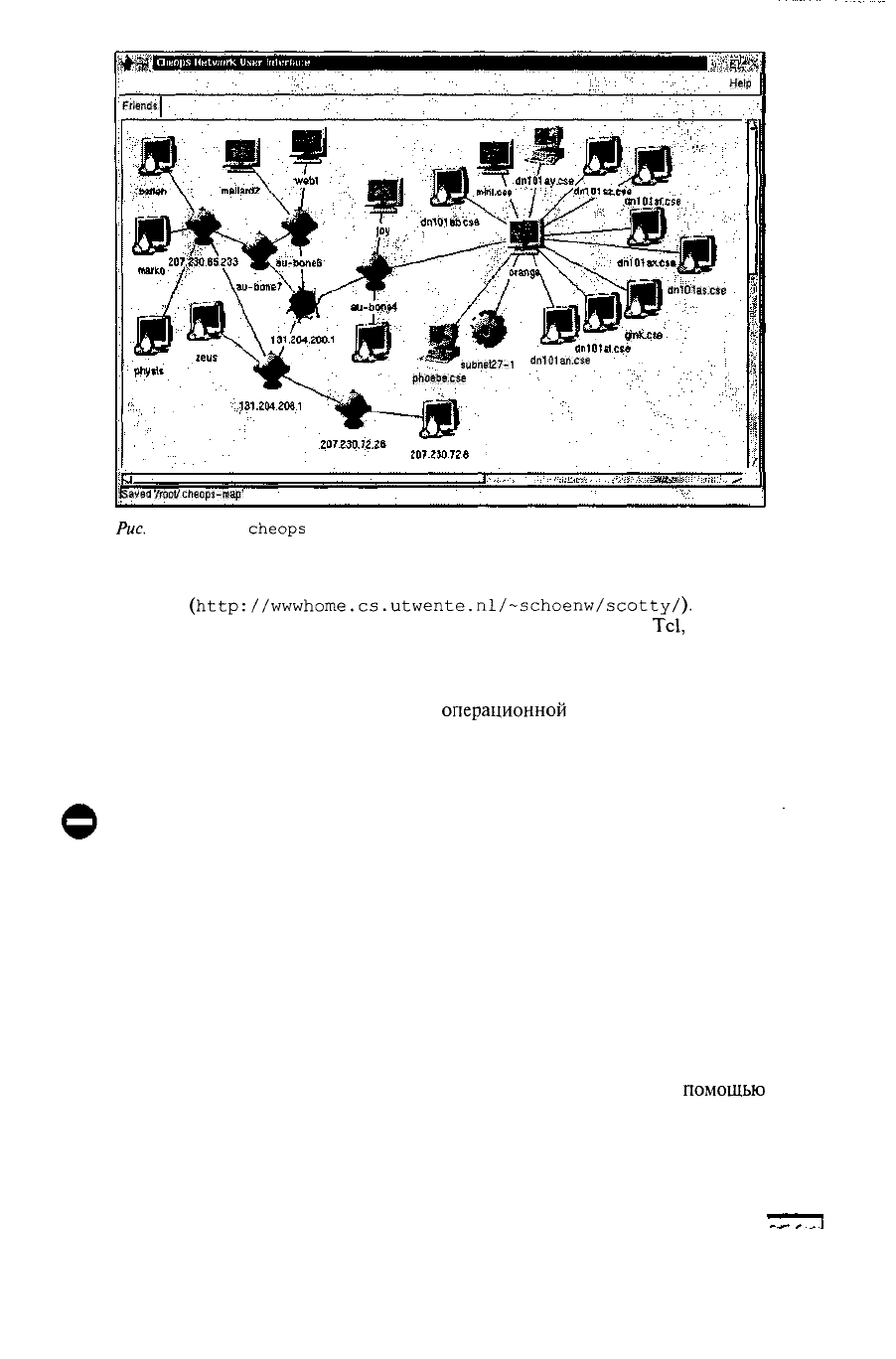

Утилита cheops (произносится

"ки-опс",

http://www.marko.net/cheops/),

изо-

браженная на рис. 2.7, представляет собой программу с графическим интерфейсом,

предназначенную для полномасштабного исследования сети. При этом в одном пакете

объединены утилиты ping, traceroute, средства сканирования портов, а также опре-

деления типа операционной системы (с помощью queso). Кроме этого, cheops по-

зволяет получить графическое схематическое изображение исследуемой сети и свя-

занных с ней сетей, что значительно облегчает понимание ее архитектуры.

84 Часть I. Изучение цели

File Page

Help

Friends;

йп1

01

as.c*e

sutmet27-1

*401an.cse

ptioebetse

!Saved

'/root/cheops-map*

Puc.

2.7. Пакет

cheops

с графическим интерфейсом объединяет многие популярные

утилиты исследования сетей

Вторая утилита, на которой мы остановимся, называется tkined и входит в состав

пакета Scotty

(http://wwwhome.cs.utwente.nl/~schoenw/scotty/).

По существу,

эта утилита является сетевым редактором, написанным на языке

Tel,

который объе-

диняет различные средства, обеспечивающие сбор всевозможной информации об ар-

хитектуре и работе сети. Утилита tkined обладает большой гибкостью и позволяет

проводить исследование сети с представлением результатов в графической форме. Хо-

тя с ее помощью нельзя определить тип

операционной

системы, она обеспечивает

выполнение большинства операций, описанных как в данной главе, так и главе 1.

Кроме утилиты tkined, в состав пакета Scotty входит немало других интересных

средств, заслуживающих самого пристального внимания.

Контрмеры: защита от средств

автоматического сбора информации

Поскольку в автоматизированных средствах, подобных Scotty, tkined и cheops,

объединены приемы, о которых рассказывалось выше в данной главе, для защиты от

них можно применять контрмеры, аналогичные тем, которые применяются для соот-

ветствующих средств сбора информации, сканирования и т.д.

Резюме

В данной главе мы рассмотрели средства и методы, предназначенные для осуществ-

ления ping-прослушивания (как с помощью протокола ICMP, так и с

помощью

TCP),

сканирования портов и определения типа операционной системы. С помощью средств

ping-прослушивания можно идентифицировать узлы сети, подключенные к Internet, что

Глава 2. Сканирование

85

позволяет сузить область поиска потенциальных целей. Затем с помощью бесчисленного

множества различных методов и средств TCP- и

UDP-сканирования

можно установить

службы, которые запущены на этих узлах и находятся в

состоянии

ожидания запросов, а

также сделать предположения о степени уязвимости исследуемых систем. И наконец,

мы рассмотрели, как взломщик может использовать программное обеспечение, предна-

значенное для определения операционной системы, под управлением которой работает

исследуемый узел. В следующей главе вы увидите, что собранная до сих пор информа-

ция очень важна для того, чтобы осуществить сфокусированную атаку.

86 Часть I. Изучение цели

e vavuj

С

обрав полное "досье" на исследуемую сеть и "прощупав" систему ее защиты,

хакер, скорее всего, на этом не остановится. Следующим шагом на пути к

проникновению в систему будет получение информации о пользовательских

учетных записях или плохо защищенных совместно используемых ресурсах. Для сбора

такой

информации

существует много различных способов, которым дали общее на-

звание —

инвентаризация

(enumeration). В данной главе подробно рассматриваются

основные методы, используемые в процессе инвентаризации.

Ключевое различие между ранее описанными методами сбора информации и ме-

тодами инвентаризации состоит в уровне вмешательства в работу исследуемой сети.

Процесс инвентаризации предполагает установку активного соединения с исследуе-

мой системой и генерацию направленных запросов. Такая деятельность может (и

должна!) регистрироваться исследуемой системой. Поэтому мы покажем, на какие со-

бытия необходимо обращать внимание, а также как по возможности блокировать по-

пытки проведения инвентаризации вашей сети.

На первый взгляд, большая часть информации, которую можно получить при ин-

вентаризации, довольно безобидна. Однако сам факт утечки информации сквозь неза-

крытую брешь в системе защиты говорит о недостаточном внимании к безопасности

со стороны администратора сети, что мы неоднократно проиллюстрируем на протя-

жении данной главы. Как правило, после получения реального имени пользователя

или обнаружения совместно используемого ресурса подбор пароля или выявление

изъянов в системе совместного использования ресурсов — только вопрос времени. За-

блокировав все эти "дыры" в системе защиты (тем более, что сделать это несложно),

вы сможете значительно снизить вероятность успеха попыток хакера.

Информация, которую взломщики могут получить при инвентаризации, можно

разделить на следующие категории.

Т Сетевые ресурсы, в том числе открытые для совместного доступа.

• Пользователи и группы.

А Приложения и идентификационные маркеры.

Методика инвентаризации в значительной степени зависит от операционной сис-

темы (именно поэтому так важна информация, полученная на этапе сканирования

портов и установления типа и версии операционной системы, о чем шла речь в гла-

ве 2). Зная, какая информация может заинтересовать хакера и насколько хорошо ваша

система ее скрывает, вы можете предпринять ответные меры, которые позволят защи-

тить самые уязвимые участки.

Данная глава состоит из трех разделов, каждый из которых посвящен конкретной опе-

рационной системе — Windows NT/2000, Novell NetWare и

UNIX.

Мы не уделяем особого

внимания системе Win 9x, поскольку рассматриваемые здесь приемы определения учетных

записей и открытых совместно используемых ресурсов не имеют непосредственного отно-

шения к ее

однопользовательской

архитектуре. Однако следует заметить, что все методы,

пригодные для инвентаризации Windows NT/2000, прекрасно работают и в случае Win Эх.

В каждом разделе приводятся сведения о методах, применяемых для получения перечис-

ленных выше сведений, а также о том, как их выявлять и по возможности защищаться.

Инвентаризация Windows NT/2000

За все время своего существования Windows NT заслужила репутацию системы, ко-

торая предоставляет общедоступную информацию по любому удаленному запросу. В ос-

новном это осуществляется через протоколы

CIFS/SMB

(Common Internet File Sys-

tem/Server Message Block) и NetBIOS, от которых в значительной степени зависит работа

сетевых служб. Хотя в Win 2000 имеется возможность автономного использования про-

88 Часть I. Изучение цели

токола TCP/IP без протокола NetBIOS, она получила в наследство все недостатки своей

предшественницы. Система Win 2000 содержит также несколько новых возможностей,

которые могут заинтересовать случайного сборщика информации. В данной главе будут

обсуждаться и старые, и новые особенности, а также рекомендуемые действия, с помо-

щью которых можно защитить ценную информацию еще до того момента, когда кто-

либо соберет достаточное количество информации для крупномасштабной атаки.

Однако до подробного обсуждения процесса инвентаризации системы Windows стоит

познакомиться с важным набором средств Windows NT/2000 Resource Kit и концепцией

нулевых соединений. Они будут снова и снова применяться в последующих главах и бу-

дут чрезвычайно информативными при "нападении" на Windows NT/2000.

I

Windows NT/2000 Hacking Kit

Популярность

Простота

Опасность

",'Ь'

Степень риска

5

8

8

7

Начиная с версии Windows NT

3.1

компания Microsoft предлагает за отдельную

плату дополнительный комплект документации и компакт-диск, на котором собрано

множество утилит для администрирования сетей на базе Windows NT — Windows NT

Resource Kit (как в варианте Workstation, так и в варианте Server). В комплект NTRK

(так мы будем называть его далее в этой книге) входит обширная подборка мощных

утилит, начиная от частично реализованного интерпретатора популярного языка сце-

нариев Perl, позволяющего перенести на платформу NT многие популярные утилиты

UNIX, и заканчивая утилитами удаленного администрирования, не входящими в стан-

дартный комплект поставки Windows NT. Без данного комплекта не может обойтись

ни один серьезный администратор NT.

Однако, помимо удобства в использовании, функциональность NTRK имеет и об-

ратную сторону. Многие из этих инструментов могут служить взломщикам для получе-

ния важной информации, благодаря чему в определенных кругах комплект получил на-

звание Windows NT Hacking Kit (набор инструментов хакера). Поскольку розничная цена

пакета NTRK составляет около $200, включая два обновленных дополнения, можно

предположить, что любой взломщик, для которого данная сумма является достаточно

приемлемой, может воспользоваться входящими в его состав инструментами для про-

никновения в вашу сеть (особенно если учесть, что некоторые из них распространяются

свободно через

FTP-узел

компании Microsoft по адресу

ftp://ftp.microsoft.com/

bussys/winnt/winnt-public/reskit/).

Версия комплекта для Win 2000 (W2RK) продолжает ранее начатую традицию и

содержит многочисленные инструменты, которые можно использовать двояким обра-

зом. Кроме того, на компакт-диске для операционной системы Win 2000 Server в пап-

ке

SupportXTools

содержится множество утилит, которые могут оказаться полезны-

ми для хакера. В данной главе будут рассмотрены те средства и утилиты, которые в

значительной мере способны облегчить решение задачи инвентаризации. Другие же

средства мы рассмотрим в главах 5 и 6.

Интерпретатор языка Perl, имеющийся в комплекте NTRK, предоставляет не

такие широкие

возможности,

как комплект для Windows от компании

ActiveState,

который можно найти по адресу

http://www.activestate.ceam.

В

комплект W2RK компанией Microsoft включена версия ActivePerl Build 521

компании ActiveState. Если вы планируете использовать язык Perl в среде

Глава 3. Инвентаризация 89

Windows, мы советуем обратиться именно к этой реализации, поскольку мно-

гие из рассматриваемых в книге утилит, реализованных на этом языке, в слу-

чае применения интерпретатора Perl из набора NTRK работают некорректно.

Хотя сознательным администраторам NT/2000 мы настоятельно рекомендуем

приобретать все комплекты NTRK и отслеживать все новшества, не устанавли-

вайте

их на действующих серверах. В противном случае вы обратите оружие

против себя! Для обеспечения требуемой функциональности устанавливайте

лишь наиболее важные утилиты. Для хранения поместите все утилиты NTRK на

съемный или сетевой диск и используйте их лишь при необходимости.

-&."

Нулевые соединения:

"Священный Грааль" инвентаризации

Популярность

Простота

Опасность

Степень риска

8

10

8

9

Как уже упоминалось, системы Windows NT/2000 имеют ахиллесову пяту при исполь-

зовании протоколов CIFS/SMB и NetBIOS в режиме, применяемом по умолчанию. В со-

став стандартов CIFS/SMB и NetBIOS входят программные интерфейсы, возвращающие

различную информацию о компьютере через порт TCP с номером

139.

Такие данные смо-

гут получить даже те пользователи, которые не были

аутентифицированы.

Первым шагом

на пути получения удаленного доступа к этим интерфейсам является создание простого,

без аутентификации, соединения с системой NT/2000 с помощью так называемого нуле-

вого сеанса (null session). Предполагается, что в результате ранее выполненного сканирова-

ния портов было установлено, что TCP-порт 139 находится в состоянии ожидания запро-

сов. Такое соединение можно установить с помощью следующей команды.

C:\>net use

\\192.168.202.33\IPC$

""

/u:""

При выполнении такой команды осуществляется подключение к скрытому каналу

связи между процессами (share) IPC$

no

IP-адресу

192.168.202.33

в качестве ано-

нимного пользователя

(/и:

"")

с пустым паролем

("").

Если такая попытка окажется

успешной, взломщик получает открытый канал, через который он может попытаться

применить различные методы, описанные в данной главе, чтобы получить как можно

больше информации о сети, совместно используемых ресурсах, пользователях, груп-

пах, ключах системного реестра и т.д.

Практически все методы сбора информации, описанные в данной главе, используют

недостаток системы безопасности Windows NT/2000, состоящий в предоставлении воз-

можности анонимного подключения и инвентаризации определенных ресурсов без ка-

ких-либо паролей. Этот недостаток, который в различных источниках называется по-

разному, — "красная кнопка" (Red Button), нулевой сеанс или анонимное подключение

(anonymous logon) — является единственной существенной возможностью, с помощью

которой потенциальные взломщики могут получить всю требуемую информацию.

О Нулевой сеанс: контрмеры

При установке нулевого соединения требуется доступ к TCP-порту

139

(и/или к

пор-

ту 445 в Win 2000, см. главу 6), так что наиболее правильный путь предотвращения та-

кой опасности состоит в фильтрации запросов к портам TCP и UDP с номерами 139 и

90 Часть I. Изучение цели