Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

V Введите команду

bindin

u, чтобы получить список всех пользователей сервера.

А Введите команду bindin g, чтобы получить перечень всех групп и их членов.

х

u

/

в

^

nlist

Утилита

nlist

содержится

в

папке

SYS:PUBLIC

системы NetWare

и

заменяет ути-

литу NetWare

3.x

slist,

позволяющую просматривать

все

серверы сети NetWare.

В то

же

время утилита

nlist

предоставляет гораздо более широкие возможности,

а

именно

позволяет просматривать данные о пользователях (user), группах (group), серверах

(server), очередях (queue) и томах (volume). В основном она служит для получения пе-

речня пользователей на сервере Novel и

групп,

к которым они принадлежат.

Т

nlist

user

/d.

Отображается информация

о

пользователях сервера

в

стан-

дартном формате.

Ш

nlist

groups

/d.

Отображаются данные

о

группах сервера вместе

с их

членами.

•

nlist

server

/d.

Отображается информация

обо

всех серверах сети.

A

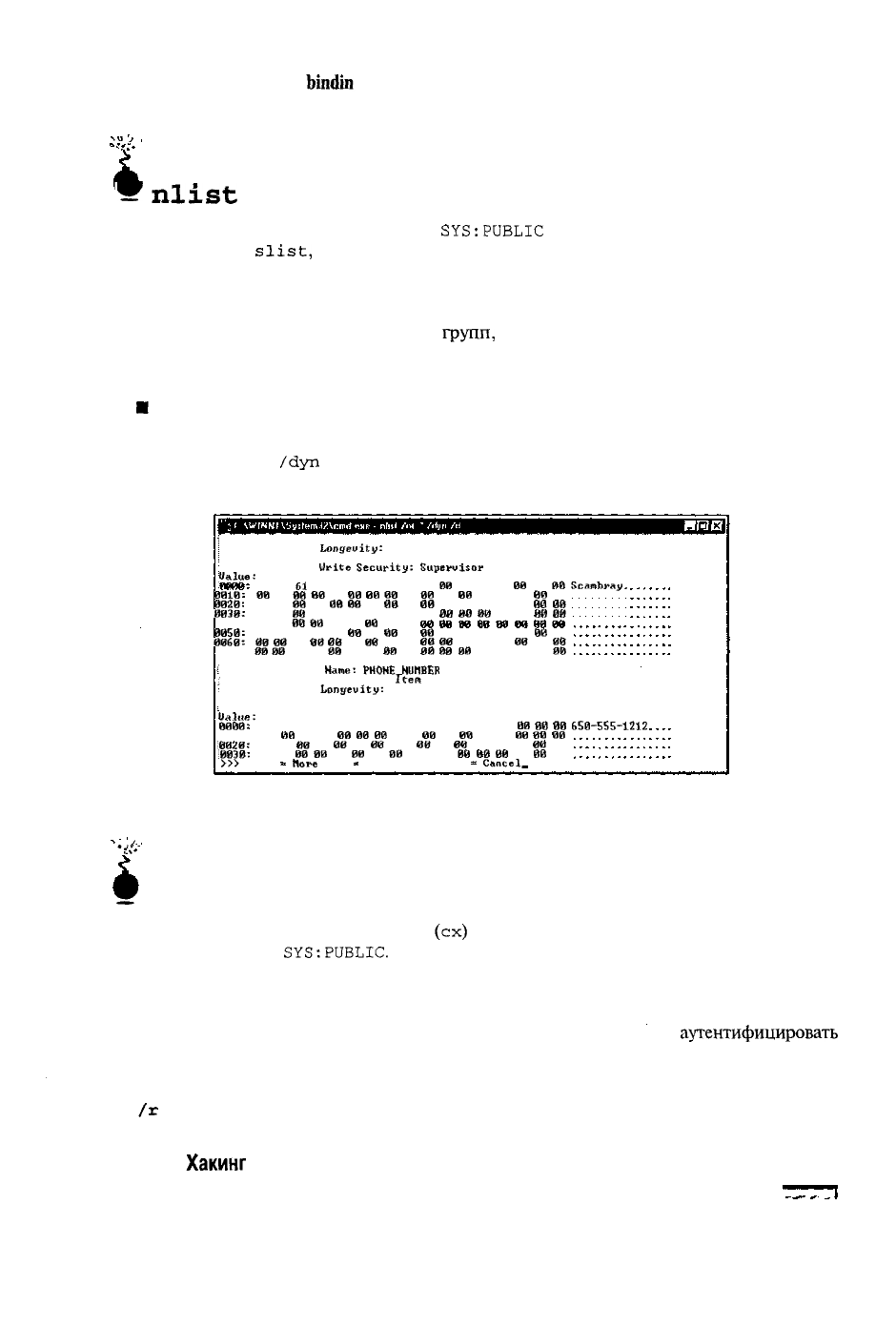

nlist

/ot=*

/dyn

/d.

Предоставляются данные

обо

всех объектах,

как

видно

из

следующего рисунка.

Ualue:

Ualue Type: Iten

Longevity:

Static

Read Security: finy

Write

Security:

Supervisor

S3 63

61

6» 62 72 61 79

0818:

88

80

08

80

88

80 80

8B

0820:

00 08

80

80

88

08

00

00

8838:

08 80

08

08 00 00 00 00

0040: 88 B0

88

88

88 80

88

88

0850: 00 00 80 00 08

08

00

88

8868:

08

08

88

88

08

00

88

00

0070:

88

B8

88 80

88

80 00

BB

00

80

80 08 88

88

80

08

Snambray.

80

00

80

00 80 08

08

00

80

08 80 08 00 00

80

08

00

80

08

8B

08 80

88

88

88

08 00 00 00 08

88

88

08

80

00 08 00

80

80

88

0Й

80

00

00 80 80 00

8B

i

Property

Name:

РНОНЕЛЧМВЕП

;

Ualue Type:

Item

:

Longevity:

Static

• Read Security: flny

;

Write Security: Supervisor

Ualue:

B080:

36 35 30 2D 35 35 35 2D 31 32 31 32 00

08

88 88

650-555-1212

0010:

80

B0

80 00

88

08 08

00

88

00

08

80 00

80

08

88

«820: 80 08

08

00

08

08

08

88

88

00

0И

80 88 80

08

08

[8038: 00 08

80

88

00

08

80

88

00 80

88

80

80

08

00

00

»>

Enter

=

More

С

"

Continuous Esc

=

Cancel^

Утилиту

nlist

особенно полезно использовать

для

получения подробной инфор-

мации об объектах, такой как должность, фамилия, номер телефона и т.д.

>

И

/

я

а

•

J^*

У

СХ

Небольшая утилита Change Context

(ex)

при каждой установке системы NetWare 4.x

помещается в папку

SYS:PUBLIC.

Она позволяет получить информацию о дереве NDS

или о его небольшой части. Эта утилита оказывается чрезвычайно полезной при поиске

определенных объектов внутри дерева. Например, если на определенном сервере

взломщик узнал пароль пользователя ECULP, то с помощью утилиты сх можно выпол-

нить поиск во всем дереве NDS других серверов, которые способны

аутентифицировать

данного пользователя. Вот несколько примеров использования утилиты сх.

Для изменения текущего контекста на [ROOT] введите команду

сх

/г

Глава 7.

Хакинг

Novell NetWare

301

Для изменения текущего контекста и перехода в дереве на один объект вверх вве-

дите команду

сх .

Для задания определенного контекста введите команду

сх

.engineering.newyork.hss

РЩЩЯ5

При

задании контекста относительно

[ROOT]

убедитесь,

что в

начале

указан

символ . (точка), как в предыдущем примере.

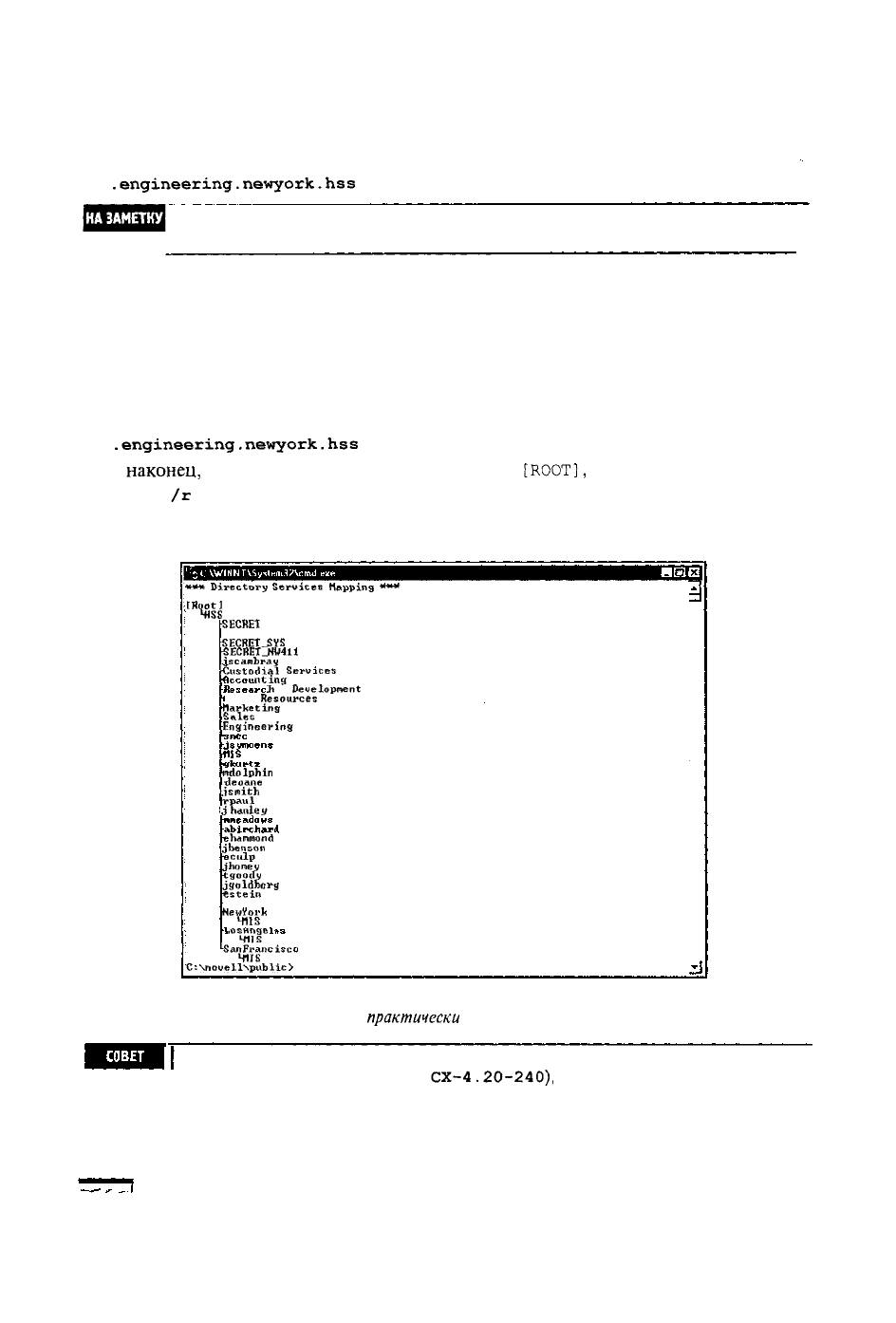

Для вывода списка всех объектов-контейнеров, расположенных в текущем контек-

сте или ниже него, воспользуйтесь командой

сх /t

Для вывода списка всех объектов, расположенных в текущем контексте или ниже

него, воспользуйтесь командой

сх /t /а

Для просмотра всех объектов в заданном контексте введите команду

сх

.engineering.newyork.hss

/t /a

И

наконец,

для вывода всех объектов, начиная с

[ROOT],

введите команду

сх /t /а

/г

Если требуется получить структуру всего дерева NDS, просто введите команду сх /t

/а /г, как показано на рис. 7.2.

***•*

Directory

Services

Mapping

*****

THootJ

:

mss

-SECRET

fldnin

^ECRET^SVS

SECRET_NW411

jscambray

Custodial

Services

h

fc

Development

Hunan

Resources

Marketing

Sales

Engineering

lure

ntinsr

h fc

ndolphin

•deoane

jsnith

rpaul

j

hen

ley

ehanmond

jbenson

-ecu

Ip

jhoney

tgoody

jcfoldbci*sf

e

stein

rtdnins

NeviVork

411S

'

g

^fi?s

e

L

SanFrancisco

41IS

C:\novellSpublic>

Рис. 7.2. Ha основе информации, полученной с помощью утилиты сх,

взломщик может узнать

практически

все об инфраструктуре NetWare

|

Если при использовании команд сх у вас возникают проблемы (например, ге-

нерируются такие ошибки, как

сх-4.20-240),

то в дальнейшем лучше при-

бегнуть к утилите просмотра дерева On-Site, которая подробно рассматрива-

302

Часть II. Хакинг систем

ется ниже в данной главе. Подобная проблема иногда возникает при удален-

ных соединениях с сетью. При этом генерируются такие ошибки, как

СХ-4.20-240:

The

context

you

want

to

change

to

does

not

exist.

You

tried

to

change

to:

ACME

Your context will be left unchanged

as:

[Root]

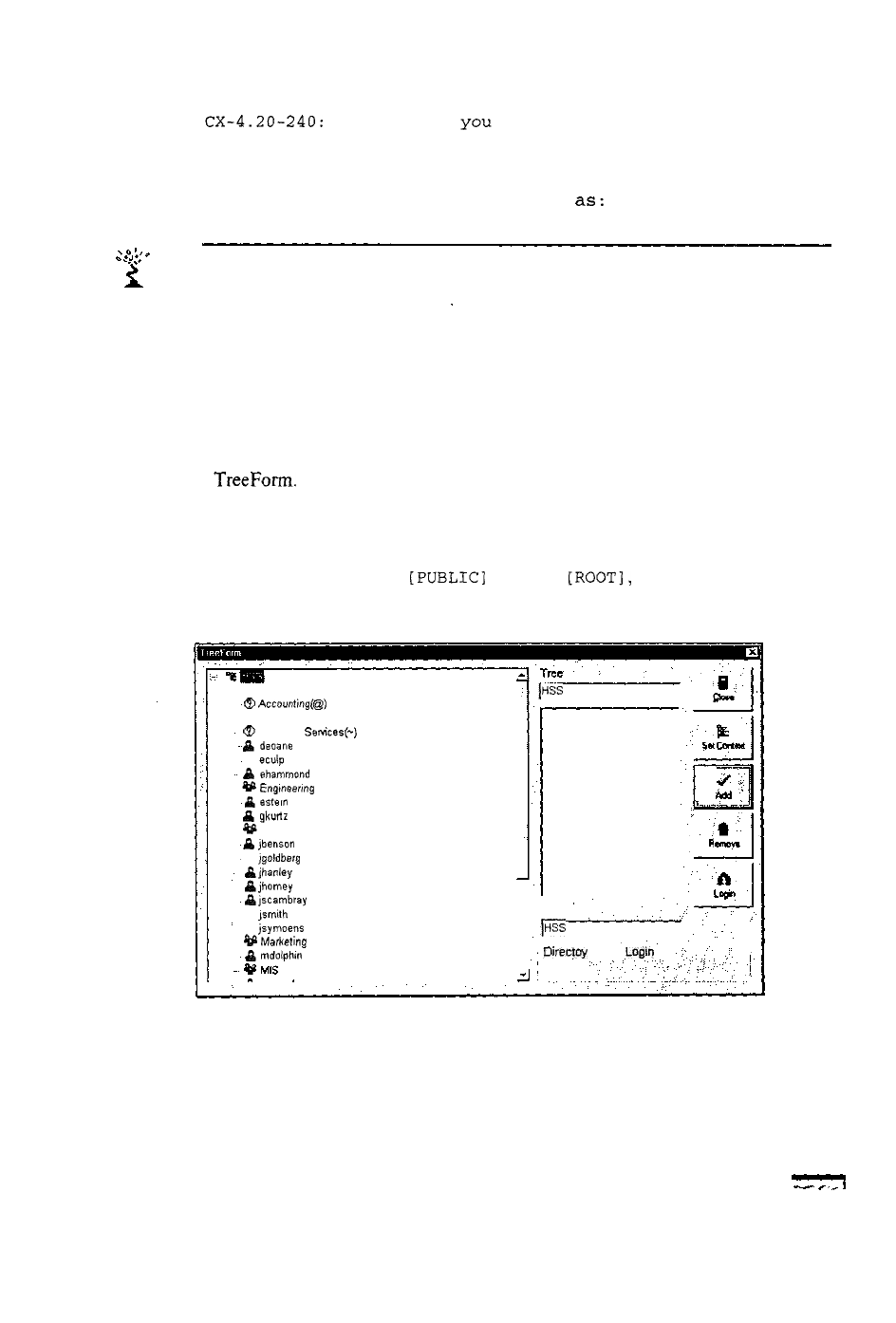

9 On-Site Administrator

Как вы узнали из главы 3, по умолчанию система NetWare разрешает просматри-

вать все дерево NDS любому пользователю. Данные, полученные в результате про-

смотра дерева, могут оказаться чрезвычайно полезными для взломщика, поскольку

отображают каждый объект дерева, включая контейнеры, серверы, пользователей,

группы, принтеры и т.д.

Возможности по инвентаризации каждого контейнера в дереве NDS, обеспечивае-

мые утилитой сх, предоставляет также компонент утилиты On-Site с графическим ин-

терфейсом,

TreeForm.

С ее помощью в виде дерева можно отобразить каждое дерево,

контейнер и объекты-листья, как показано на рис. 7.3.

О Контрмеры: инвентаризация

Защититься от прав просмотра

[PUBLIC]

объекта

[ROOT],

устанавливаемого в сис-

теме NetWare 4.x по умолчанию, можно двумя способами. Наши рекомендации мож-

но найти в главе 3.

£ abirchard

ф

Accounting^)

A Admin

ф

Custodial

ServicesH

Д

deoane

& eculp

Д

ehamrnond

4£

Engineering

&

estem

Д

gkurtz

4Р

Human Resources

Д

jbenson

& jgoldberg

&

jhanley

&

jhomey

&

jscambray

&

jsmith

&

jsymoens

Ф

Marketing

&

mdolphin

JHSS

HSS

г,

Context

[HSS

Directoy

Object

Login

ID

[Public]

Рис. 7.З. Просмотреть все деревья NDS в сети можно с использованием утилиты On-Site,

просто щелкнув на кнопке Tree панели инструментов. Не забывайте о том, что перед

тем, как приступить к просмотру дерева, сначала нужно создать соединение с сервером

Глава 7. Хакинг Novell NetWare

303

Поиск "незакрытых" дверей

После того как взломщики составили представление о самом "здании"

(пользователях и серверах), можно перейти к подбору ключей к дверным замкам

(подбору паролей). Наиболее вероятно, что для решения этой задачи взломщики по-

пробуют зарегистрироваться. Сейчас в их распоряжении имеются все имена пользова-

телей. Осталось лишь узнать несколько паролей.

Ч

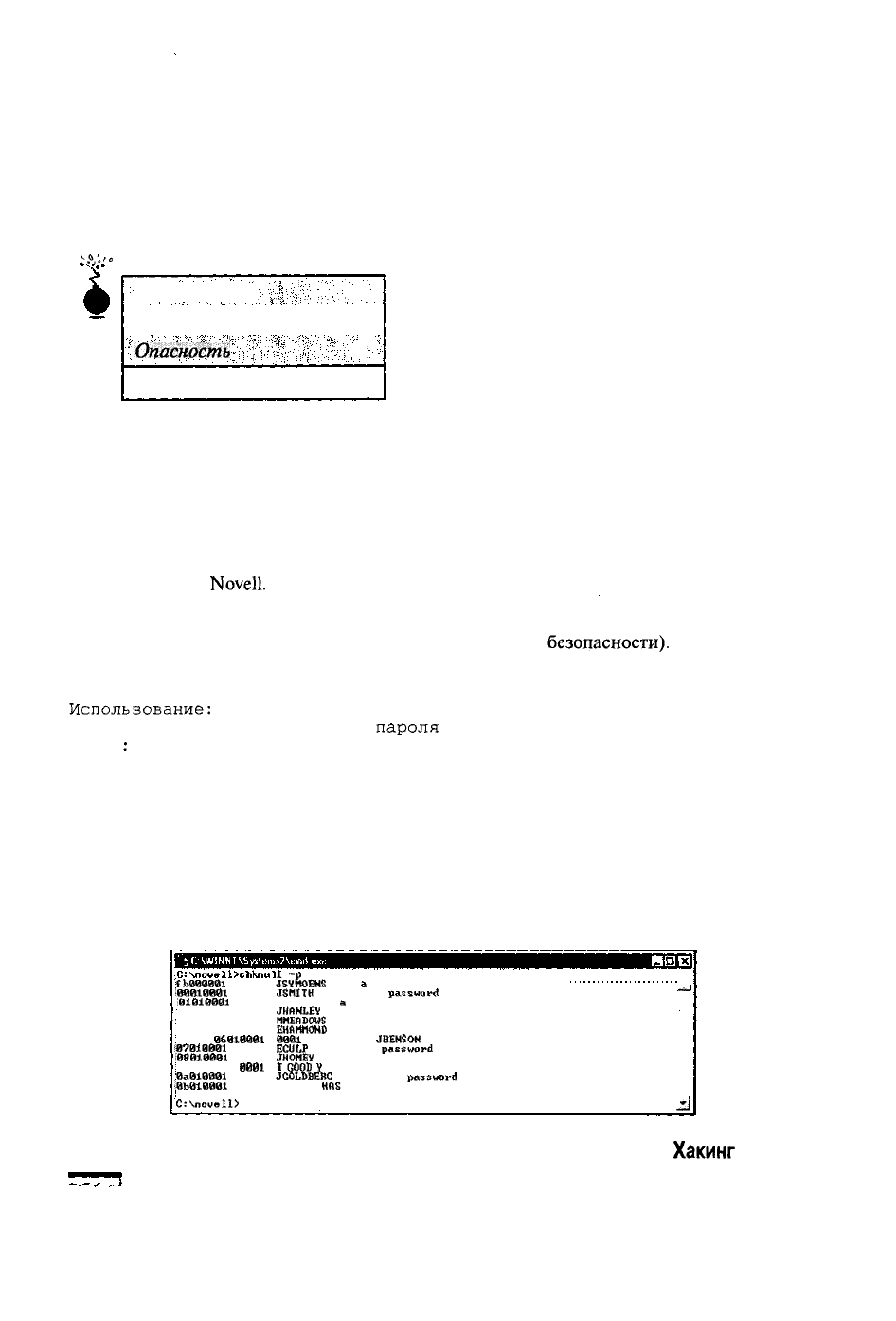

о„,„

chknull

Популярность

Простота

Опасность

Степень риска

9

10

5

8

Для взломщика (и администратора) чрезвычайно важное значение имеют несколь-

ко утилит системы NetWare, в частности chknull. Эта утилита имеется на серверах

NetWare 3.x и 4.x, на которых установлен контекст связки. Она оказывается полезной,

как для взломщиков, так и для администратора, и позволяет выполнять поиск пустых

или легко подбираемых паролей. Не забывайте о том, что при создании новой учет-

ной записи система NetWare не требует задания пароля (если не используется соот-

ветствующий шаблон). В результате многие пользовательские учетные записи созда-

ются с нулевыми паролями, оставляя тем самым "широко распахнутые двери" на

многие серверы

Novell.

Эту проблему усложняет еще то обстоятельство, что для мно-

гих пользователей простота важнее обеспечения безопасности. В результате подав-

ляющее большинство пользователей применяют легко запоминающиеся пароли (что

зачастую приводит к нарушению политики обеспечения

безопасности).

Используйте утилиту chknull для выявления легко подбираемых паролей на сер-

вере NetWare.

Использование:

chknull [-p] [-n] [-v] [список слов ...]

-р : подстановка в качестве

пароля

имени пользователя

-п

:

не проверять пустые пароли

-V : подробный отчет

а также использование в качестве пароля слов, указанных в командной строке

Примечательной особенностью поиска нулевых паролей является то, что при каж-

дой попытке запись о неудачной попытке регистрации не создается, если не предпри-

нимается попытка регистрации.

Используя утилиту chknull, можно без проблем осуществить поиск паролей, сов-

падающих с именем пользователя, и пустых паролей. Как видно из следующего ри-

сунка, многие пользователи не имеют паролей и лишь один из них, JBENSON, исполь-

зует пароль, совпадающий со своим именем.

СЬ0Й0Й01

0001

108010001 0001

•01018081

0801

02010001 0801

03010001 0001

0S010001 0001

FOUND

06010801

'07010081

0001

108010081

0001

09010001

0801

0*010001 0001

!0Ь010001 0081

C:\noyell>

JSvSoEHS

HAS

»

NULL

passuord

JSMITH

HAS л

NULL

passuord

RPAUL

HAS

a

NULL

passuord

JHANLEV

HAS a

NULL

passuord

HHEflDOUS

HAS a

NULL

passuord

EHAMHOND

HAS a

NULL

passuord

0081

JBENSON :

JBENSON

ECULP

HAS a

NULL

passuord

JHOMEY

HAS a

NULL

passuord

Т

GOOD

V

HAS a

NULL

passuord

JCOLDBEKC

HAS a

NULL

passuord

ESTEIN

HAS

a

NULL

passuord

з

"•""•*

.

zl

304

Часть II.

Хакинг

систем

Последний параметр утилиты chknull

(поддерживакщий

поиск паролей по сло-

вам, заданным в командной строке) работает не всегда, ак что не стоит возлагать на

него большие надежды.

Если в процессе инвентаризации сервера

возм

спи

проблемы с использова-

нием утилиты

chknull,

проверьте наличие

оснйзного

сервера

(его

можно

за-

дать, щелкнув на кнопке Set Primary). Сделать з

~о

можно в диалоговом окне

NetWare Connections.

О

Контрмеры: использование

chknull

Защититься от утилиты chknull очень просто. Однако в зависимости от конкрет-

ной ситуации все же могут возникнуть различные трудности. Любая из следующих

рекомендаций позволит воспрепятствовать успешному применению утилиты chknull.

Т Удалите контекст связки с серверов NetWare 4.x. Отредактируйте файл

autoexec.ncf

и

удалите

из

него строку

с

командой

SET

BINDERY.

Помните

о

том, что это может повлиять на клиентов NETX и VLM, успешная регистрация

которых может зависеть от контекста связки.

• Реализуйте политику обеспечения безопасности на уровне корпорации и тре-

буйте наличия паролей у всех пользователей.

• Требуйте, чтобы минимальная длина пароля составляла 6 символов

(USER_

TEMPLATE).

• Отключите возможность просмотра дерева (см. главу 3).

А Включите режим выявления вторжений. Щелкните правой кнопкой мыши на

каждом контейнере

(ои)

и выполните следующие действия.

1. Выберите команду Details.

2. Перейдите во вкладку Intruder Detection и установите флажки Detect intruders и

Lock account after detection. Измените параметры в соответствии с рекоменда-

циями, приведенными в таблице раздела "Контрмеры: защита от утилиты

nwpcrack"

ниже в данной главе.

Инвентаризация после аутентификации

Теперь понятно, как много информации предоставляют серверы NetWare. Вас это

еще не испугало? Прекрасно, после аутентификации взломщики смогут получить еще

больше данных.

После получения нескольких имен пользователей и паролей с использованием утилиты

chknull взломщики наверняка предпримут

попытку

регистрации на сервере с помощью

программы DOS

login.exe,

On-Site или программы регистрации клиента Client32. После

успешной аутентификации можно получить еще больше информации, воспользовавшись ра-

нее рассмотренной программой (On-Site) и новыми утилитами

(user-list

и NDS Snoop).

«•/•"

userlist /a

Популярность

Простота

Опасность

Степень риска

f.v

9

10

4

7

Глава 7.

Хакинг

Novell NetWare 305

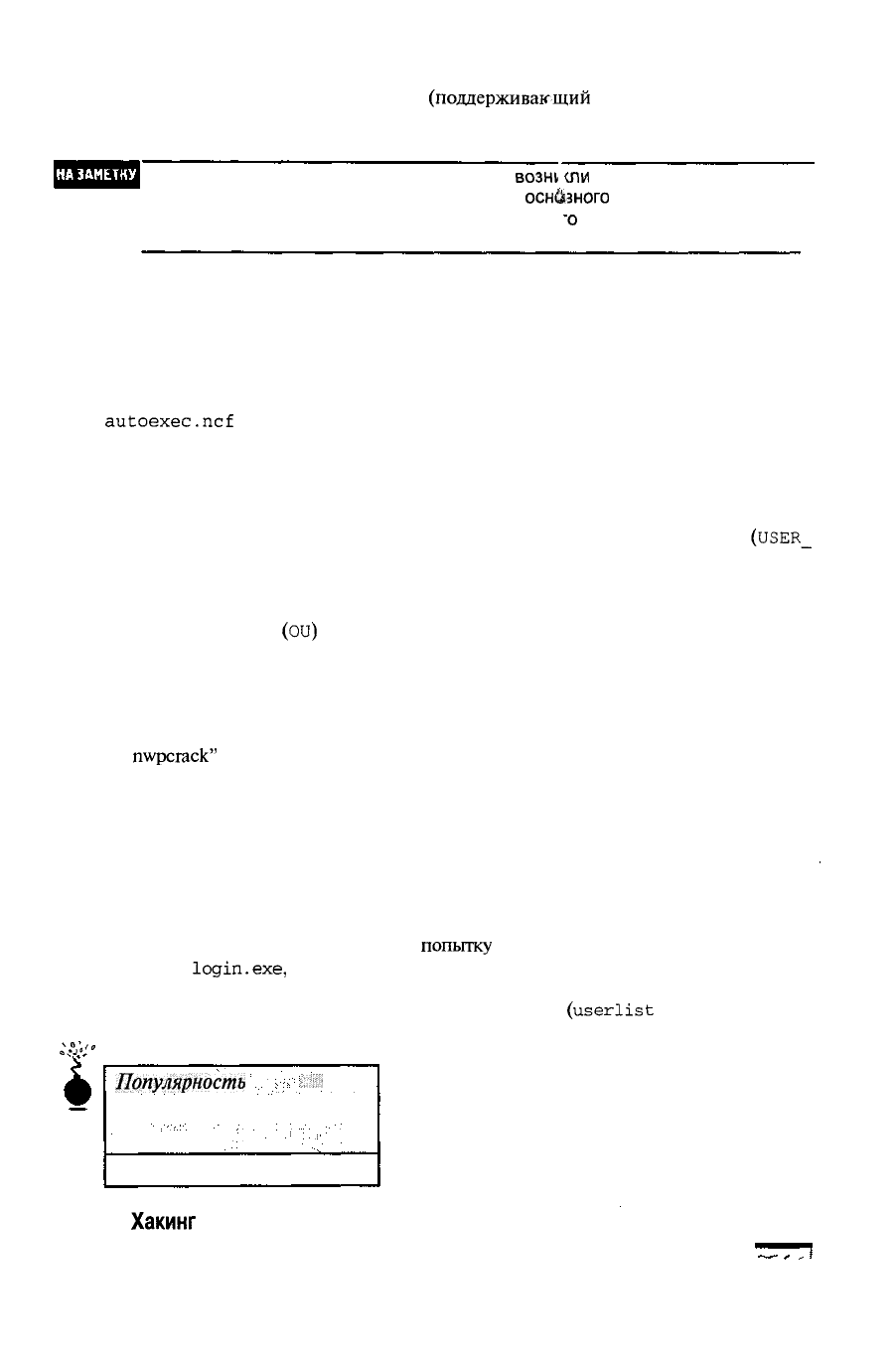

Утилиту

user

list

нельзя использовать просто после соединения

с

сервером,

так что

предварительно нужно

узна",

корректное имя пользователя и

пароль

(с

помощью

chknull).

Она

предоставляет'

е же возможности, что и программа On-Site, однако исполь-

зуется в командной строке,

чт

:>

позволяет применять ее в

сценариях

(см. рисунок ниже).

C:\nouell>usei-list л Т]

User

Information

Foi-

Jeruer

SECRET

•Connection

User

Name

Network

Node

Address

2 «

3

4

!

5

C:Snouell>

SECRET.

HSS

GKUHTZ

SECRET.

HSS

DDMIN

flBHIN

C36FCC6SD] [

[221E6E0F1 [

[36FCC65DJ

[

[M66CSBB6] С

[ПьЬСЬВВб] [

1]

861CD947]

11

6088908904]

Login

Tine

4-Й4-1999

4-04-1999

4-03-1999

4-83-1999

4-03-1999

2:59

pm

4:44

pn

1:59

pm

9:04

an

9:84

am

d

Утилита

userlist

предоставляет взломщику важную информацию, включая пол-

ный адрес сети и узла, а также время регистрации.

™

On-Site Admin

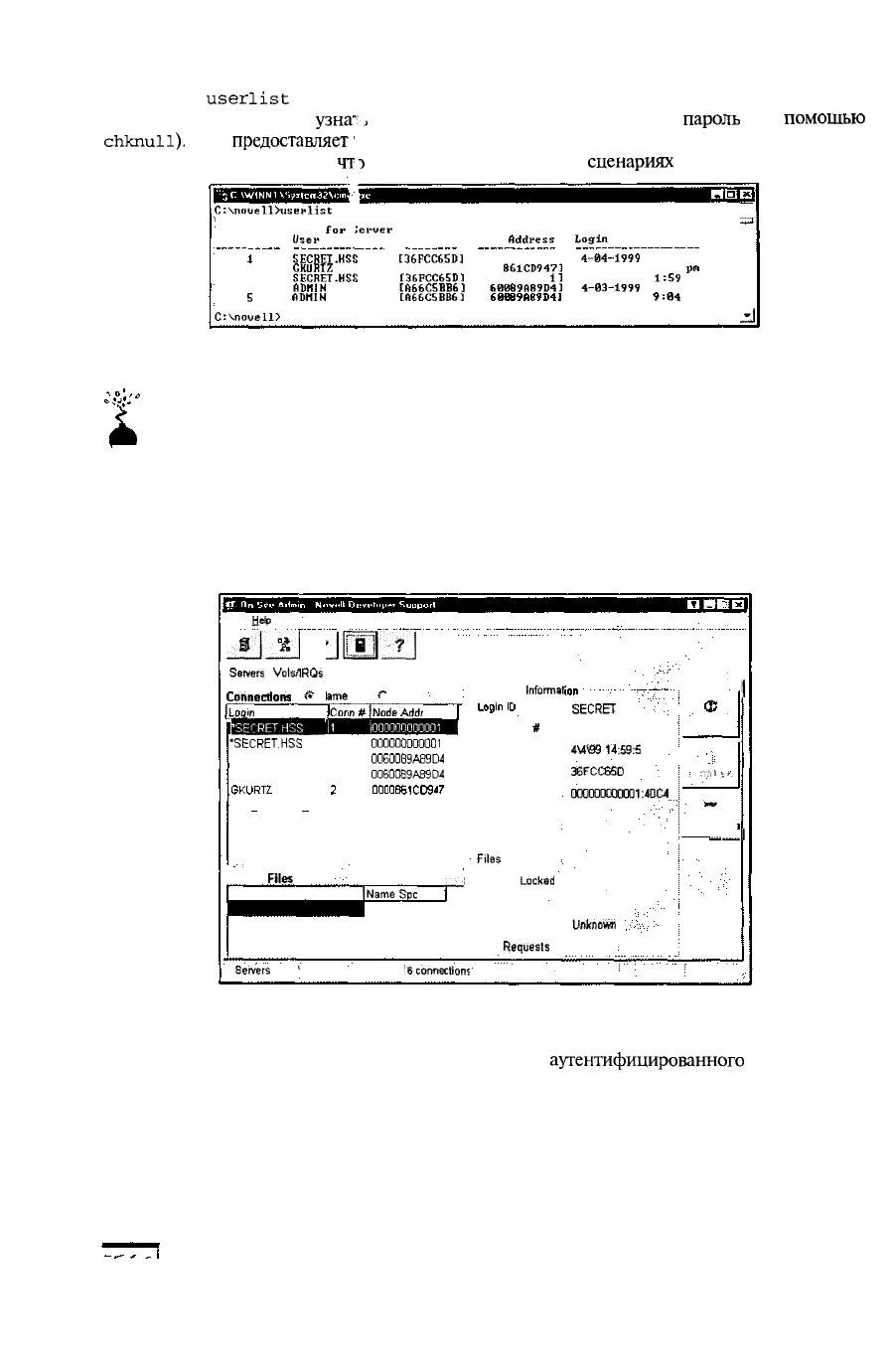

После аутентификации на сервере NetWare можно снова воспользоваться про-

граммой On-Site, теперь уже для просмотра всех текущих соединений с сервером.

Просто выберите с помощью мыши требуемый сервер, а затем щелкните на кнопке

Analyze. В результате будет получена основная информация не только о томе, но и

обо всех текущих соединениях (рис. 7.4).

File

H*

_£j_?J *

Seivers

j

VoMRQs

Connections

<?

N

jloflin

Id

ЕшШЕШН

*SECRET.HSS

ADMIN

ADMIN

NOT LOGGED IN

Locked

Files

FileNatne

1

Seivers

'

JSI_iJ

Connections j

ame

г

Node

Conn#jtModeAddr

t^^BBBHiEl

3

000000000001

4

OOGOOS9A89D4

5

0060089A39D4

Б 000000000001

JNameSpc

1 Volumes

!

6conne

SECRET

Connection

Informal

Щ

Connection

#

Login Time

Network Address

Node Address

Connection Type

Uses License

Files

Locked

^_j

Records

Locked

Bytes Read

Bytes Written

Total

Requests

cBon<

SECRET HSS

1

4U\39

14:59:5

36FCC6SO

QOOOQOQQQQ01:40C4

Unknown

Unknown

Unknown

Unknown

Unknown

Unknown

Unknown

I

Reload List

,

"i

I

t

*

I

m>

j

IS* j

Message

......

— I

Puc. 7.4. Данные о соединениях, полученные с помощью программы On-

Site, позже пригодятся для получения прав администратора

При установке с помощью программы On-Site

аутентифицированного

сеанса можно

просмотреть каждое соединение NetWare. Для взломщиков такая информация очень важ-

на. Как вы увидите чуть ниже, она поможет им получить привилегии администратора.

306

Часть II. Хакинг систем

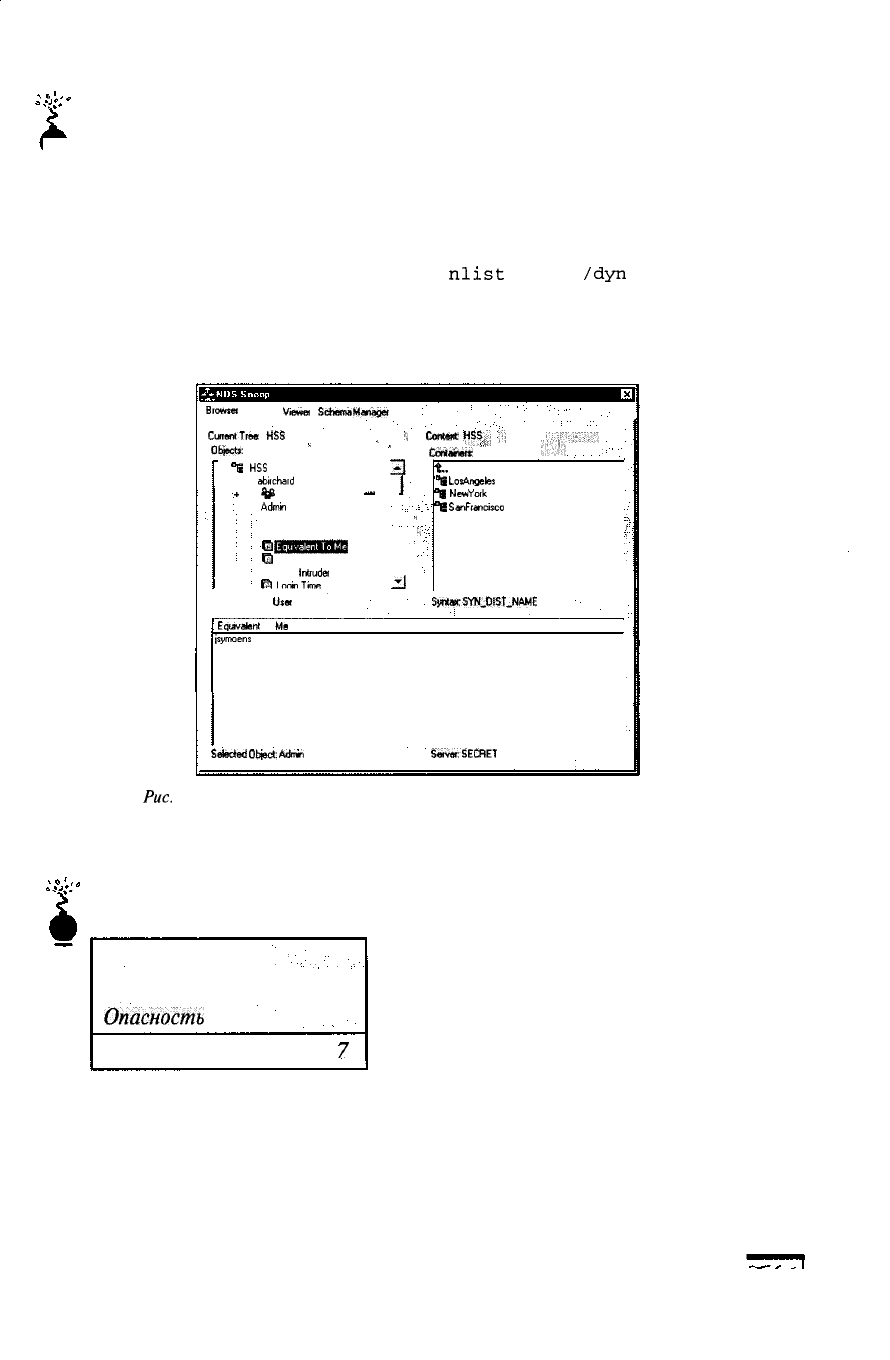

9 NDS Snoop

В различных ситуациях программа NDS Snoop может принести различную пользу.

Однако если вы сможете ею воспользоваться, то это окажется чрезвычайно полезным.

После успешного прохождения аутентификации программу NDS Snoop можно при-

менять для просмотра в графическом режиме подробных данных обо всех объектах и

свойствах

(как

и с

использованием утилиты

nlist

/ot=*

/dyn

/d,

рассмотренной

выше), включая свойство Equivalent To Me.

Как видно из рис. 7.5, программу NDS Snoop можно использовать для просмотра

жизненно важной информации об объектах дерева, в том числе свойства Equivalent To

Me и Last Login Time.

Bio*w«

] Schema

Viewet

j

Schema

Manage

|

CunwtTiKK

HSS

,

',

,

Conttut

HSS

4

;

',4

. ,

.,',.,,

Object*

' '

'

и***»*

"

' '

''>'*'

-

"i

HSS

.±1

* & aonchaid

^

t

%f

Accounting

—

'

- &

Man

El ACL '

'

'

El CN

:

,

d

jap1j(H|pffl|Hr!KI

Щ

Last Login Time

О Login

intiudet

Address

К

InninTm

-ll

Object Type:

Use

«..

"в

LosAngeles

°|

He«Yoik

°Z

Sarfcancisco

3yr*»tSYN.OIST.NAME

Equivalent To

Mg

J

jsymoens HSS

Selected

Object:

Adran

SoiverSECBET

Puc.

7.5. Используя утилиту NDS Snoop, можно просмотреть подроб-

ную информацию о каждом объекте. Иногда с ее помощью удается оп-

ределить пользователей, обладающих привилегиями администратора

Проверка активности режима

блокировки вторжений

Популярность

Простота

Опасность

Степень риска

6

9

6

7

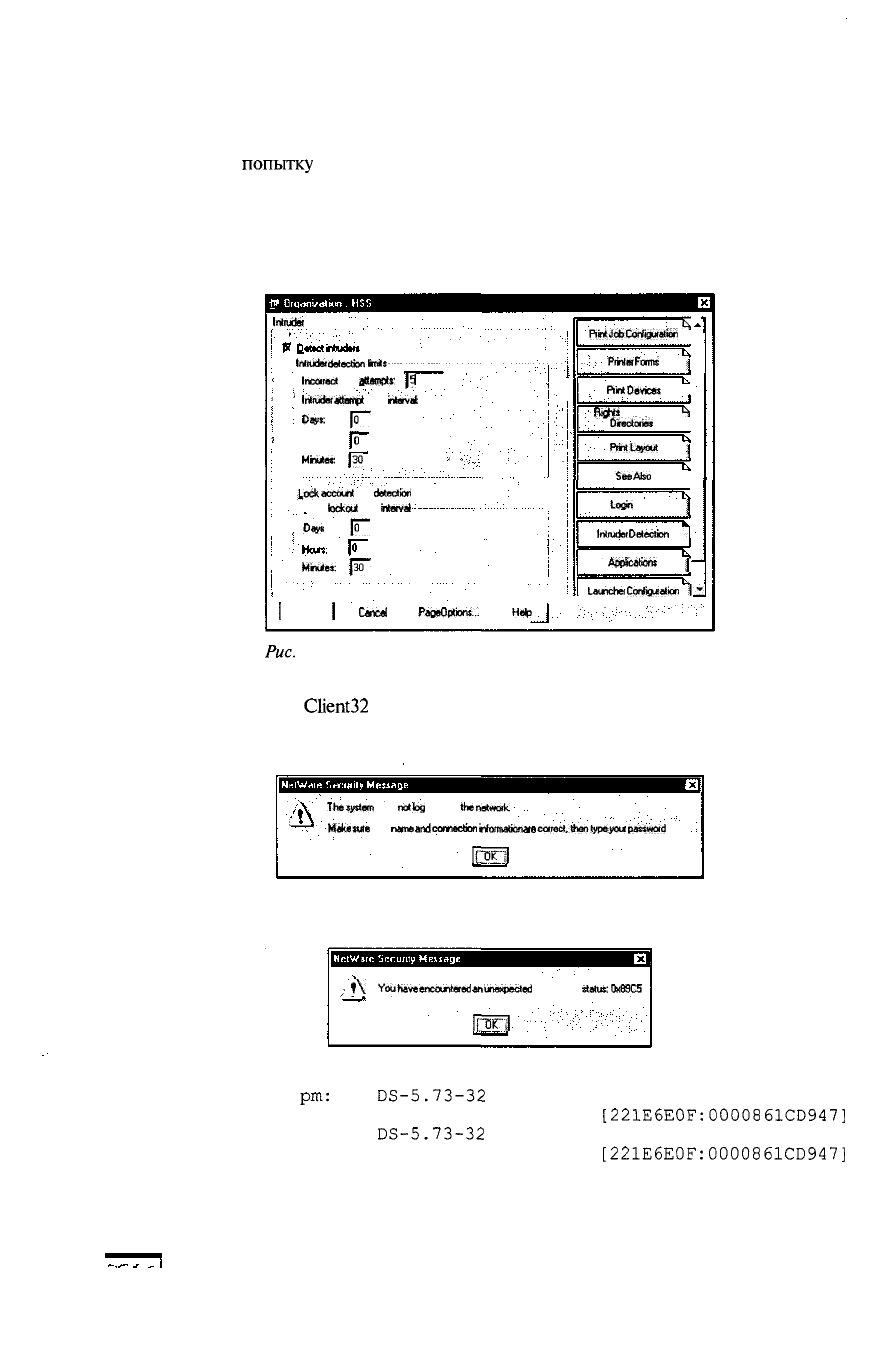

Этот режим является встроенной возможностью системы NetWare. При его вклю-

чении учетная запись пользователя будет заблокирована после заданного числа не-

удачных попыток регистрации. К сожалению, по умолчанию режим блокировки

вторжений отключен. Этот режим должен быть всегда включен. Его очень важно ис-

пользовать для отражения атак взломщиков, направленных на получение доступа к

Глава 7. Хакинг Novell NetWare

307

серверу. После установки соответствующего флажка (рис. 7.6) убедитесь, что требуе-

мые изменения внесены и в свойства каждого контейнера дерева.

Как только взломщик приготовился атаковать определенного пользователя, обычно он

предпринимает

попытку

определить, включен ли режим блокировки вторжений. Если да,

то ему придется быть гораздо более осторожным. Вы будете удивлены, как много админи-

страторов пренебрегают этой возможностью. Может быть, это происходит из-за недостатка

знаний, недостаточного понимания важности использования этого режима или просто из-

за слишком большой нагрузки по администрированию. Вот описание методологии, зачас-

тую применяемой для определения состояния режима блокировки вторжений.

Intruder

Detection

•

Intruder

detection

iris

•

Incorrect

toon

stums»-

|g

'

'

Intruder

attempt

reset

interval

Days;

[ij~

i

Hours:

|'o

Mhutes-

J30

'

-

IS

^оА

account

ate

detection

Intruder

lockout

reset

interval

I

,

Dap

|5T

Mnutes:

|зо~

|

OK

|

Cancel

|

Раде

Options...

j

Нф

j

Ь,

*

ReH^cbCorfigwafion j—

Print»

Forms

|

Piint

Devices

1

Right»

to Fie* and

Ц

, uirectofiee j

PrintLayout

|

SeeAbo j

Login

Script

|

tntmdef

Detection

П

Apfrffcaltons

j

—

Uunchw

Corfiguafion

^2.

Puc.

7.6. Если резким блокировки вторжений отключен,

то вы, возможно, никогда не узнаете о взломе

В окне регистрации

Client32

попробуйте несколько раз зарегистрироваться в качестве из-

вестного пользователя. Вполне вероятно, что будут использоваться неправильные пароли, так

что почти наверняка на экране появится диалоговое окно со следующим сообщением.

The

system

could

not

log

you into

the

netwoik

Make

«ure

yew

nan*

and

correction

inbrtnation

are

corect,*entj-pe

you

pe«w6rd

again

Ш1

При выводе на экран другого диалогового окна (см. рисунок ниже) становится

очевидно, что используемая учетная запись заблокирована.

;

f\

You

have

encountered

an

unexpected

tatfnlaaure!

status;

On8SC5

pra

И на системной консоли весьма вероятно появится следующее сообщение.

4-08-99 4:29:28

pm:

DS-5.73-32

Intruder lock-out on account estein.HSS

[221E6EOF:0000861CD947]

4-08-99 4:35:19 pm:

DS-5.73-32

Intruder lock-out on account tgoody.HSS

[221E6EOF:0000861CD947]

308

Часть II. Хакинг систем

Получив около двадцати сообщений о неудачной попытке регистрации без полу-

чения сообщения

login failure status,

с

достаточной степенью вероятности

можно сказать, что режим блокировки вторжений на исследуемом сервере отключен.

Q

Контрмеры: проверка активности режима

блокировки вторжений

Мы не знаем способов, с помощью которых можно обнаружить взломщиков, пы-

тающихся проверить, включен ли режим блокировки вторжений. Насколько нам из-

вестно, подавить отображение подобных сообщений в системе NetWare нельзя. Лучше

всего проявлять настойчивость и постоянно следить за сообщениями на консоли сер-

вера. Кроме того, отслеживайте до конца все случаи подозрительной блокировки не-

зависимо от того, насколько важным это может показаться.

Получение привилегий администратора

Как было продемонстрировано выше, чаще всего получить доступ на уровне поль-

зователей очень просто. Для этого достаточно воспользоваться утилитой chknull,

чтобы обнаружить пользователей без паролей, либо прибегнуть к их подбору. Сле-

дующим шагом многих взломщиков будет получение прав администратора на сервере

или дереве. Для решения этой задачи существует два основных метода:

Т "захват" (pillage) сервера (традиционный метод);

А ложные атаки NCP.

N

О

'

г

0

I

Несанкционированное получение данных

Популярность

Простота

Опасность

Степень риска

9

9

8

9

На этой стадии многие злонамеренные взломщики будут предпринимать попытки

несанкционированного получения данных. Другими словами, они будут пытаться за-

регистрироваться везде, где это возможно, и найти доверчивых пользователей, храня-

щих пароли в незашифрованном виде. Такой подход способен принести гораздо

больше выгоды, чем это может показаться на первый взгляд.

Несанкционированное получение данных (pillaging), скорее всего, похоже на "черную

магию",

и этот процесс очень трудно продемонстрировать. Лучше всего в поисках подска-

зок и намеков просто просматривать каждый доступный файл. Никогда нельзя знать на-

верняка, однако в какой-то момент можно обнаружить даже пароль администратора. Со

структурой корня тома SYS можно "познакомиться", воспользовавшись командой

map n

secret/sys:\

или с помощью программы

On-Site.

Просмотрите каждый доступный каталог. К

числу каталогов, в которых содержатся интересные файлы, относятся следующие.

Т

SYS:SYSTEM

•

SYS:ETC

Глава 7. Хакинг Novell NetWare 309

SYS:HOME

•

SYS:LOGIN

Ш

SYS:MAIL

A

SYS:PUBLIC

He забывайте о том, что пользователь, с помощью учетной записи которого вы за-

регистрировались, может и не иметь доступа ко всем этим каталогам. Однако вы мо-

жете оказаться счастливчиком. Каталоги

SYSTEM

и ETC

особенно важны, поскольку

в

них содержатся жизненно важные конфигурационные файлы сервера. Их может про-

смотреть лишь пользователь с правами администратора.

О Контрмеры: несанкционированное получение данных

Контрмеры, позволяющие предотвратить попытки взломщика несанкционирован-

но получить данные на томах NetWare, просты и очевидны. Оба совета предполагают

ограничение прав пользователей.

Т С

помощью утилиты

filer

назначьте ограниченные

права

доступа

ко

всем

то-

мам, каталогам и файлам.

А С помощью утилиты Nwadamn3x назначьте ограниченные права доступа ко

всем объектам дерева NDS, включая Organization, Organizational Unit,

серверы, пользователей и т.д.

,„,,.

nwpcrack

Популярность

Простота

Опасность

Степень риска

9

10

10

9

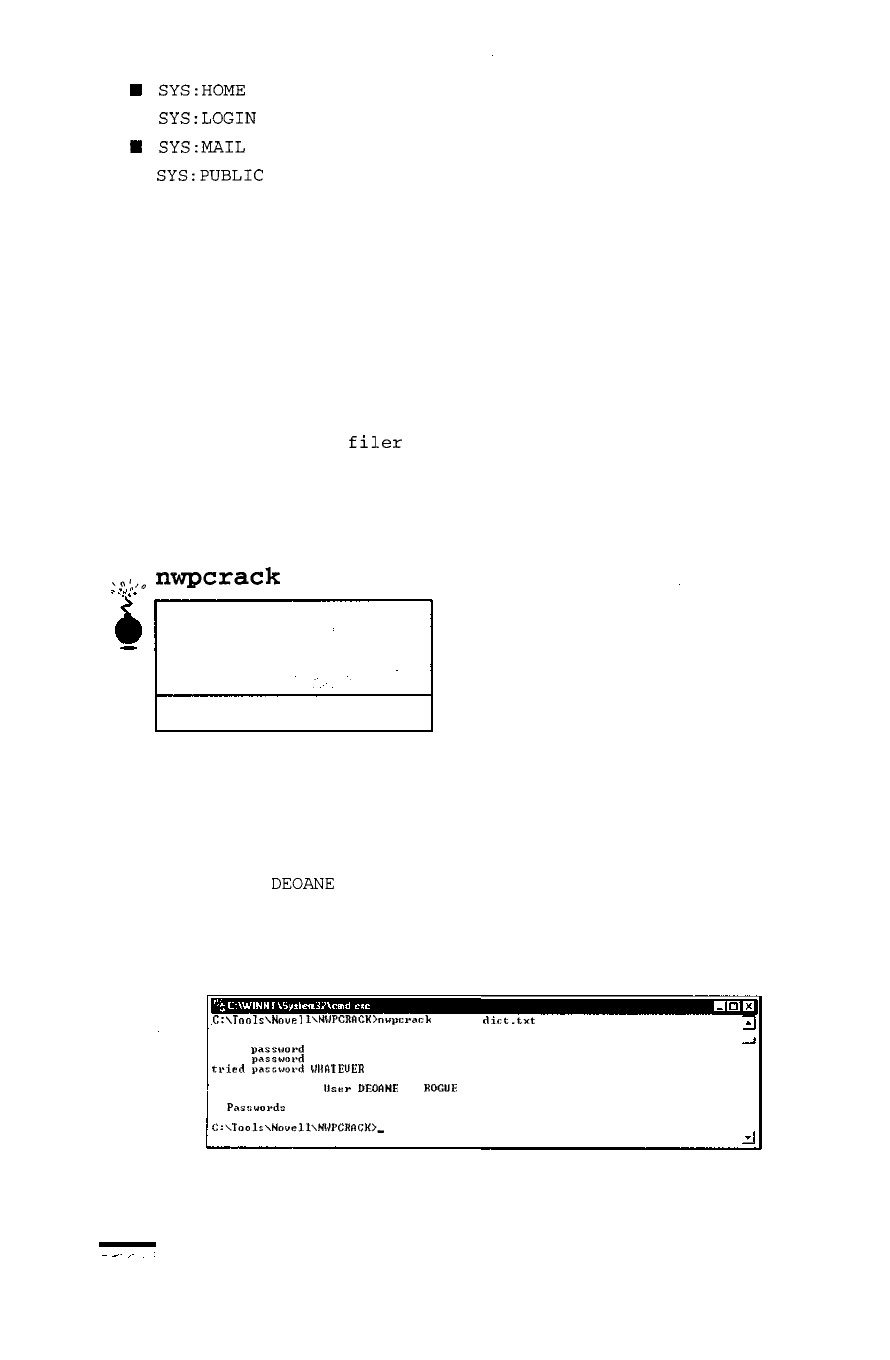

Утилита nwpcrack представляет собой средство взлома паролей систем NetWare 4.x

С ее помощью можно взломать пароль определенного пользователя, используя словарь.

В приведенном примере была обнаружена группа администраторов. После регистрации

в качестве пользователя появляется возможность увидеть пользователей, имеющих пра-

ва, эквивалентные администраторам, или просто тех из них, кто является членом груп-

пы администраторов, MIS и т.д. Проделав это, в группе администраторов были обнару-

жены пользователи

DEOANE

и

JSYMOENS.

Именно

с них и

стоит начать атаку.

Запустив утилиту

nwpcrack

для

пользователя

DEOANE,

нам

удалось взломать

его

пароль, как видно из следующего рисунка. Теперь мы обладаем привилегиями адми-

нистратора на данном сервере и можем получить доступ к любому из объектов, дос-

тупных этому пользователю.

C:\Tools\Nove]

l\NWPCRflCK>nw)»crack

deoane

dict.txt

tried

password

EHLLO

tried

password

HELLO

tried

password

WHflTEUER

tried

password

ROGUE

The

Password

(or

User

ОЕОЙНЕ

is

BOGLE

4

Passwords

Tried

C:\Tools\NoueH4NWPCHflCK>_

310

Часть II. Хакинг систем