Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

PHF — это сценарий CGI (Common Gateway Interface — интерфейс общего

шлюза), ставший стандартом в ранних версиях Web-сервера Apache и сервера HTTPD

центра NCSA (National Center for Supercomputing Applications — Национальный центр

суперкомпьютерных приложений). К сожалению, эта программа не в состоянии ни

правильно провести синтаксический анализ входных данных, ни проверить их при-

годность. Исходная версия сценария PHF принимала символ новой строки (%0а) и

выполняла следующие за ним команды с привилегиями пользователя, запустившего

Web-сервер. Поэтому сразу же был изобретен метод взлома PHF, показанный ниже.

/cgi-bin/phf?Qalias=x%Oa/bin/cat%20/etc/passwd

На момент написания этой книги данный код не мог выполнить ничего, кроме вывода

файлов паролей с помощью команды cat. Конечно, эта информация может использовать-

ся для определения идентификаторов пользователей, а также зашифрованных паролей

(при условии, что пароли не содержатся в файле с повышенной защитой shadow). В

большинстве случаев этого достаточно, чтобы даже неопытный злоумышленник смог

взломать файл паролей и зарегистрироваться в системе. Опытный же взломщик сможет не

только проникнуть в систему, но и получить прямой доступ к командной оболочке, как

будет показано ниже в этой главе. Помните, что этот изъян позволяет взломщику выпол-

нить любую команду с привилегиями пользователя, от имени которого запущен Web-

сервер. В большинстве случаев, конечно, таким пользователем является nobody, однако, к

сожалению, нередко встречаются узлы, на которых Web-сервер работает на уровне приви-

легий суперпользователя root, — ни больше, ни меньше!

В

1996—1997

годах взломы PHF были очень популярны. От этих простых, но

очень эффективных приемов пострадали очень многие Web-узлы. Поскольку дан-

ный подход пригоден и для проведения других взломов при отсутствии проверки

ввода, необходимо хорошо понимать, как именно данный изъян используется зло-

умышленниками. В системе UNIX имеются метасимволы, зарезервированные для

специальных целей. К таким метасимволам относятся следующие (данный перечень

не является исчерпывающим).

\

/<>!$%

Л

& * I

{}[]"'"

~

;

Если программа (или сценарий CGI) принимает какие-то данные, вводимые пользо-

вателем, и не проверяет их корректность, то такая программа может подвергнуться

взлому с помощью специально подобранного кода. Этот метод обычно называется

"выбросом" (escaping out) в командную оболочку и позволяет передать в качестве пара-

метра один из метасимволов UNIX. Данный подход очень распространен и не ограни-

чивается одними лишь сценариями PHF. Имеются многочисленные примеры незащи-

щенных программ CGI, входящих в базовый комплект поставки Web-серверов. Что еще

хуже, многие уязвимые программы создаются "профессиональными" разработчиками

Web-узлов, имеющими весьма смутное представление о безопасности. К сожалению, с

развитием электронной коммерческой деятельности и появлением множества соответст-

вующих приложений с дополнительным набором функций (увеличивающих, соответст-

венно, их сложность), количество таких взломов только возрастает.

О Контрмеры

Как уже упоминалось раньше, одним из лучшим способов превентивной защиты явля-

ется разработка программ с учетом требований обеспечения безопасности. Это же правило

можно в полной мере применить и к защите от описанного выше приема. Абсолютно не-

обходимо, чтобы программы и сценарии воспринимали только те данные, которые они

должны воспринимать. В разделе часто задаваемых вопросов WWW Security, расположен-

ном по адресу

http://www.w3.org/Security/Faq/www-security-faq.html,

содержит-

ся важная информация о том, как сделать защищенными программы CGI. Поскольку

344 Часть II. Хакинг систем

Вот пример использования этой программы в действии.

[shadow $]

./code

DDDD%x%x

DDDDbffffaa44444444

Обратите внимание, что в стеке содержатся целочисленные аргументы, отформатиро-

ванные с использованием директивы %х, которые выводятся в

шестнадцатеричном

форма-

те. Что еще более интересно, результат вьгаода второго аргумента, 44444444, представлен-

ный в памяти в виде строки

"DDDD",

является первой частью переданной строки формати-

рования. При изменении второй директивы %х на %п произойдет ошибка сегментации,

если приложение попытается произвести запись по адресу

0x44444444

при условии, ко-

нечно, что это возможно. Вполне возможно, что взломщик изменит адрес возврата в стеке

(как при использовании многих других изъянов). Это приведет к возврату из функции к

сегменту кода, который взломщик передал внутри строки форматирования. Как легко за-

метить, описанную ситуацию можно быстро развить. Именно поэтому атаки, основанные

на использовании строк форматирования, оказываются столь разрушительными.

О Контрмеры: атаки с применением строк форматирования

Многие атаки с использованием строк форматирования основаны на тех же прие-

мах, что и взлом с применением переполнения буфера: на изменении адреса возврата

после вызова функции. Таким образом, в данном случае можно применить описанные

выше контрмеры.

Кроме того, можно порекомендовать и дополнительные контрмеры. Пакет

FormatGuard

для

системы

Linux

позволяет усовершенствовать библиотеку

glibc

с по-

мощью набора макросов, обеспечивающих подсчет числа лексем

"%"

и аргументов. Этот

пакет можно найти по адресу

http:

//download.

immunix.org/IiranunixOS/7

.0/1386/-

SRPMS/glibc-2.2-12_imnx_7.src.rpm.

Взлом при отсутствии проверки ввода

Популярность

Простота

Опасность

Степень риска

8

9

8

9

В 1996 году Дженифер Майерс (Jennifer Myers) идентифицировал ставший

впоследствии широко известным изъян PHF. Хотя такие атаки уже отошли в

прошлое, на его примере очень хорошо видно, как может осуществляться взлом при

отсутствии проверки ввода (input validation attack). Если вы разберетесь в основном

механизме этого метода, то сможете применить полученные знания и к другим

подобным подходам. В данной главе мы не будем посвящать много времени этой

теме, поскольку она подробно рассматривается в главе 15. Наша

цель—

лишь

показать, что собой представляет взлом при отсутствии проверки ввода и как с его

помощью злоумышленник может получить доступ к системе UNIX.

Для осуществления

такой

атаки необходимо, чтобы выполнялись следующие условия.

Т Программа не в состоянии распознать синтаксически некорректные данные.

Ш

Модуль воспринимает посторонние данные.

Ш

Модуль не в состоянии обработать ситуацию при отсутствии определенных полей.

Л Возникновение ошибки корреляции значений полей.

Глава 8. Хакинг UNIX 343

При корректном использовании строки форматирования чрезвычайно полезны. Они

обеспечивают возможность форматирования текста с использованием переменного числа

параметров, каждый из которых должен соответствовать директиве, содержащейся в стро-

ке.

Такие возможности предоставляет функция

printf

(),

выполняющая поиск

в

строке

форматирования символов

"%".

Когда такой символ найден, соответствующий параметр

извлекается с помощью функции семейства stdarg. Символы, указанные за символом

"%",

рассматриваются как директивы, которые определяют формат переменной в строке

вывода. В качестве примера можно привести директиву %i, обеспечивающую представле-

ние целочисленной переменной в читабельном десятичном формате. В данном случае ис-

пользование функции

printf

(

"%i

"

,

val

)

приведет к

выводу

на экран десятичного пред-

ставления переменной val. Проблемы нарушения безопасности возникают в том случае,

когда количество директив не соответствует числу передаваемых аргументов. Стоит упомя-

нуть о том, что каждый передаваемый параметр будет отформатирован и сохранен в стеке.

Если при вызове функции директив оказалось больше, чем переданных параметров, то все

последующие данные, содержащиеся в стеке, будут использоваться в качестве недостаю-

щих параметров. Таким образом, несоответствие числа директив и входных параметров

может привести к ошибочному выводу данных.

Другая проблема возникает, если нерадивый программист

использует

пользовательскую

строку в качестве самой строки форматирования. Примером подобной практики может по-

служить вывод строки, содержащейся в переменной

buf

.

Например, для вывода строки на

экран можно просто воспользоваться функцией

puts

(buf)

или

printf

(

"%s"

,

buf)

.

Если

программист не следует рекомендациям по использованию функций форматированного вы-

вода, может возникнуть проблема. Хотя последующие аргументы

в

функции

printf

( )

явля-

ются необязательными, первым параметром всегда должна быть строка форматирования. Ес-

ли в качестве строки форматирования применяется пользовательская строка, например,

printf

(buf),

это

приведет

к

потенциальному нарушению безопасности соответствующей

программы. Взломщик может без особых проблем считать данные, хранящиеся в простран-

стве памяти процесса, передав соответствующие директивы форматирования (например, %х)

и отобразив следующие друг за другом значения WORD, хранящиеся в стеке.

Чтение пространства памяти процесса само по себе является проблемой. Однако будет

гораздо хуже, если у взломщика окажется возможность прямой записи в память. К радости

взломщиков, функция printf () позволяет использовать директиву %п. При ее использо-

вании функция printf

(

)

не будет форматировать и отображать соответствующий аргу-

мент, а будет рассматривать его в качестве адреса целого значения, определяющего коли-

чество ранее записанных символов, которые будут сохранены по этому адресу. Последний

ключевой момент описываемого изъяна заключается в том, что взломщик может размес-

тить данные в стеке, которые будут обработаны заданной им строкой форматирования.

Это

можно осуществить, воспользовавшись функцией

printf

и

способом,

с

помощью

ко-

торого она обрабатывает саму строку форматирования. До обработки данные должны быть

размещены в стеке. Таким образом, если в строке форматирования будет содержаться дос-

таточное число необходимых директив, то саму строку можно будет использовать для хра-

нения аргументов содержащихся в ней директив.

Вот пример реализации описанного подхода.

linclude

<stdio.h>

ttinclude <string.h>

int

main(int

argc, char

**argv)

{

char

buf

[2048]

= { 0

};

strncpy(buf, argv[l],

sizeof(buf)

- 1);

printf

(buf)

;

putchar

(

%

\n'

)

;

return (0) ;

342 Часть II. Хакинг систем

В то время как многие администраторы изо всех сил пытаются предотвратить

переполнение стека, отключив режим выполнения помещенного в него кода, их

подстерегают другие опасности, причиной которых является несовершенный код. В

наши планы не входит подробное рассмотрение этого вопроса. Достаточно лишь

сказать, что переполнение свободной памяти (которая называется также кучей (heap)

или динамической памятью) также может оказаться достаточно опасным. В этом

случае переполняется память, динамически распределенная приложением. Такой тип

переполнения отличается от переполнения стека, зависящего от длины фиксирован-

ного буфера. К сожалению, разработчики программного обеспечения, как правило, не

предусматривают эквивалентного параметра, "запрещающего выполнение кода,

помещенного в свободную память". Таким образом, просто запретив выполнение

кода, помещенного в стек, нельзя обеспечить достаточно высокий уровень защиты.

Дополнительную информацию о переполнении динамической памяти можно найти в

результатах исследований группы wOOwOO по адресу

http://www.wOOwOO.org/files/

heaptut/heaptut.txt.

Кроме приведенных выше контрмер, можно воспользоваться также пакетами

защиты от вторжений, например Saint Jude. Этот пакет представляет собой модуль

ядра системы Linux и может применяться для ядра версий 2.2.0 и 2.4.0

(http://-

prdownloads.sourceforge.net/stjude/).

В этом модуле реализована модель Saint

Jude, позволяющая предотвратить несанкционированное расширение привилегий

(http://prdownloads.sourceforge.net/stjude/StJudeModel.pdf).

Парадигма

обеспечения безопасности, используемая в модели Saint Jude, позволяет обнаруживать

локальные и, что более важно, удаленные попытки получения привилегий root

непосредственно в процессе атаки (например, при возникновении условия

переполнения буфера). После выявления попытки взлома модуль Saint Jude завершит

выполнение процесса, предотвращая таким образом возможность получения прав

суперпользователя. При этом все необходимые действия выполняются без проверки

сигнатуры известных атак, что обеспечивает возможность применения такого подхода

как против известных, так и неизвестных ранее методов взлома.

•ч

ч

'

,

в

Взлом с использованием строки форматирования

Популярность

Простота

Опасность

Степень

риска

:

8

8

10

9

Каждые несколько лет компьютерный мир потрясают принципиально новые

изъяны. Изъяны строки форматирования обсуждались в течение многих лет, однако

связанный с ними реальный риск нарушения безопасности оставался неясным вплоть

до середины 2000 года. Как уже упоминалось выше, изъян переполнения буфера,

тесно связанный с шаблонами форматирования, был описан в 1996 году. Обе атаки

очень похожи друг на друга и обусловлены лишь плохим стилем программирования.

Изъян строки форматирования является следствием неявных ошибок в

программировании при использовании функций форматированного вывода, таких как

printfO

и

sprintf().

Взломщик может передать тщательно спроектированные

текстовые строки, в которых содержатся директивы форматирования, и заставить

целевой компьютер выполнить требуемый код. Это может привести к серьезным

проблемам нарушения безопасности, если приложение запущено с привилегиями

root. Естественно, большинство взломщиков сосредоточат свои усилия на програм-

мах, запускаемых с правами SUID суперпользователя.

Глава 8. Хакинг UNIX 341

Отключение неиспользуемых или потенциально опасных служб

На протяжении этой главы мы будем возвращаться много раз к этому вопросу.

Если какие-то неиспользуемые или потенциально опасные службы не являются

жизненно необходимыми для работы системы UNIX, отключите их. Помните, что ни

один злоумышленник не может проникнуть в систему через неработающую службу.

Кроме того, мы настоятельно рекомендуем использовать TCP-оболочки (tcpd) и

xinetd

(http://www.synack.net/xinetd/)

для того, чтобы можно было избиратель-

но применять списки управления доступом на уровне служб, а также воспользоваться

дополнительным возможностями регистрации событий. Конечно, не к каждой службе

можно применить оболочку. Однако применение этого средства лишь к некоторым

службам может значительно повысить защищенность вашей системы. Кроме того,

оцените возможность использования фильтрации пакетов на уровне ядра, поддержка

которой уже стала стандартной для большинства бесплатных операционных систем

UNIX (например,

ipchains

или

netfilter

для

Linux,

ipf для

BSD).

Хорошие

рекомендации по использованию ipchains для обеспечения безопасности можно

найти по адресу

http://www.linuxdoc.org/HOWTO/IPCHAlNS-HOWTO.html.

Для ядра

системы Linux

2.4

можно порекомендовать пакет

netfilter

(http:

//netfilter.

-

samba.org/unreliable-guides/netfilter-hacking-HOWTO/netfilter-hacking-HOWTO.

Iinuxdoc.html#toc3).

Пакет ipf Даррена Рида (Darren Reed) является одним из

лучших и может быть добавлен во многие версии системы UNIX (кроме Linux). Для

получения

об

этом пакете более подробной информации обращайтесь

по

адресу

http:

//

www.obfuscation.org/ipf/ipf-howto.html.

Отключение режима поддержки выполнения стека

Некоторые радетели чистоты нередко прибегают даже к отключению режима

поддержки выполнения стека (stack execution), чтобы обеспечить защиту каждой

программы от взлома с помощью переполнения буфера. Хотя такое решение может

привести к некоторым побочным эффектам, в большинстве систем оно все же

обеспечивает защиту от скрытого использования уязвимых мест. Для Linux имеется

модуль обновления, позволяющий отключить режим поддержки выполнения стека,

который можно применять в системах с ядром версий 2.0.x и

2.2.x

(для версии 2.4

также планируется выпустить подобный модуль). Этот модуль обновления можно

найти по адресу http://www.openwall.com/linux/.

Для системы Solaris версии 2.6, 7 и 8 мы настоятельно рекомендуем включить

поддержку режима, запрещающего выполнение стека (no-stack execution). Это

позволит обезопасить систему Solaris от применения множества методов взлома,

приводящих к переполнению буфера. Хотя прикладной двоичный интерфейс (ABI —

Application Binary Interface) компаний Intel и SPARC позволяет выполнять код,

находящийся в сегменте стека, большинство программ будет работать вполне

корректно даже при отключенном стеке. По умолчанию в системах Solaris 2.6, 7 и 8

режим выполнения стека включен. Для того чтобы отключить поддержку этого

режима, добавьте следующую строку в файл /etc/system.

set

noexec_user_stack=l

set

noexec_user_stack_log=l

Помните, что запрещение выполнения стека — не панацея. Отключив этот режим,

обычно можно зарегистрировать любую программу, которая попытается выполнить код,

помещенный в стек, и таким образом можно остановить взломщиков с "низкой квали-

фикацией". Однако опытные взломщики чрезвычайно изобретательны и вполне могут

написать код (и воспользоваться им), который приведет к переполнению буфера с по-

следующим взломом системы, несмотря на то, что в ней запрещено выполнение стека.

340 Часть II. Хакинг систем

Т При проектировании программы всегда оценивайте ее с точки зрения безопасно-

сти. К сожалению, зачастую программы создаются наспех, чтобы успеть к уста-

новленному сроку. В таких ситуациях безопасность — это последнее, о чем дума-

ют разработчики. При этом поставщики программного обеспечения даже не бес-

покоятся о том, чтобы своевременно устранять изъяны по мере их обнаружения.

Более подробная информация по этому вопросу приведена в разделе Secure UNIX

Program

по

адресу

http:

//www.whitefang.com/sup/index.html.

Ш

Рассмотрите возможность использования безопасного компилятора, такого, на-

пример, как StackGuard из набора средств

Immunix

(http://immunix.org/),

разрабатываемого в рамках проекта, поддерживаемого компанией

WireX

Com-

munications, Inc. В этом компиляторе используется подход, заключающийся в

"вакцинации" программ во время компиляции, что позволяет свести к мини-

муму риск возникновения переполнения буфера. Кроме того, к механизмам

защиты

относится

динамическая библиотека libsafe

(http:

//www.avaylabs.-

com/project/libsafe/index.html),

предназначенная для перехвата вызовов

уязвимых функций на уровне операционной системы. Более подробную ин-

формацию о функциональных возможностях libsafe, а также о механизме пере-

полнения буфера можно получить по адресу

http://the.wiretapped.net/

security/host-security/libsafe/paper.htmltfsec:exploit.

Помните о

том, что подобные механизмы нельзя рассматривать как "серебряную пулю",

так что при их использовании все же не стоит забывать о необходимости обес-

печения безопасности.

• Нужно проверять все аргументы, получаемые от пользователя или какой-либо

программы. Такая проверка, конечно, может замедлить работу некоторых при-

ложений, но это не очень высокая цена за безопасность. При проведении про-

верки особое внимание необходимо уделять принадлежности используемых

значений корректным диапазонам, особенно для переменных окружения.

• Используйте безопасные процедуры, такие как

fget(),

strncpyO

и

strncat

()

и проверяйте коды возврата системных вызовов.

• Уменьшите количество кода, запускаемого с привилегиями root. Этого можно

достичь за счет минимизации использования программ, которым требуются

права SUID суперпользователя. Если даже злоумышленнику удастся успешно

применить к такой программе атаку с переполнением буфера, то ему все равно

придется повышать полученные привилегии до уровня root.

А И наконец, применяйте все модули обновления, предоставляемые поставщиком

программного обеспечения.

Тестирование и аудит каждой программы

Очень важно выполнять тестирование и аудит каждой программы. Часто случается,

что программисты даже не задумываются о том, может ли в их программе возникнуть

ошибка переполнения буфера. Однако всегда найдется кто-нибудь, кто не только

задумается над этим, но и приложит все усилия для того, чтобы найти такие ошибки и

воспользоваться ими в своих целях. Одним из лучших примеров тестирования и аудита

кода UNIX является проект OpenBSD

(http://www.openbsd.org),

которым руководит

Тео де

Раадт

(Theo de Raadt). Программисты, работающие над проектом OpenBSD,

постоянно проверяют и перепроверяют исходный код друг друга и уже исправили сотни

ошибок, которые могут привести к переполнению буфера, не говоря уже о более

серьезных проблемах, имеющих отношение к безопасности. Именно из-за столь

грамотного подхода к тщательному аудиту, применяемого разработчиками OpenBSD, эта

операционная система заслужила репутацию одной из самых надежных из свободно

распространяемых версий UNIX.

Глава 8.

Хакинг

UNIX 339

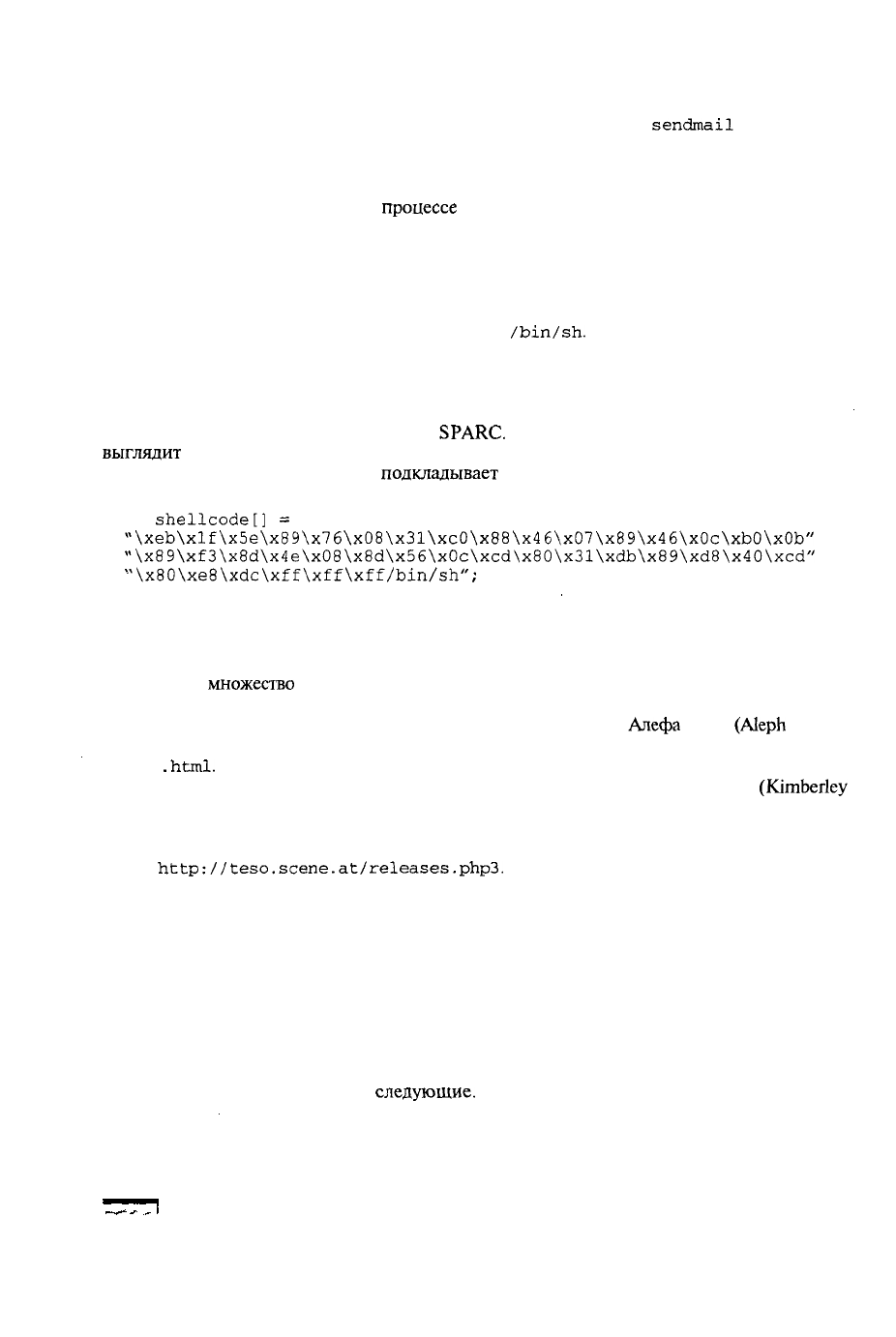

Вместо того чтобы отправлять бессмысленную строку, состоящую из 1000 символов

а, взломщик, скорее, передаст определенный код, который после переполнения буфера

выполнит команду /bin/sh. Если, как мы условились,

sendmail

работает с

привилегиями суперпользователя, то после запуска /bin/sh взломщик сразу же сможет

получить доступ в качестве суперпользователя. Возможно, вы никак не можете понять,

каким же образом программа sendmail узнает, что ей нужно выполнить команду

/bin/sh?

Все

очень просто.

В

процессе

взлома

в

качестве параметра команде

VRFY

передается строка, призванная вызвать переполнение буфера, частью которой является

специальный ассемблерный код. При переполнении буфера адрес возврата

переустанавливается на код, переданный хакером, что позволяет последнему получить

полный контроль над программой. Другими словами, вместо возврата управления из

функции по нужному адресу выполняется некоторый код взломщика, передаваемый в

этом же пакете данных и запускающий команду

/bin/sh.

Конечно, необходимо помнить, что ассемблерный код очень сильно зависит от

архитектуры и используемой операционной системы. Поэтому данные, используемые

для переполнения буфера системы Solaris, установленной на компьютерах с

процессорами Intel, не имеют ничего общего с данными, предназначенными для

взлома системы Solaris компьютеров

SPARC.

Следующий пример показывает, как

выглядит

машинный код (такой код еще называют "яйцом" (egg), по аналогии с

яйцами кукушки, которые она

подкладывает

в чужие гнезда), предназначенный для

переполнения буфера на платформе Linux X86.

char

shellcode[]

=

"\xeb\xlf\x5e\x89\x76\x08\x31\xcO\x88\x46\x07\x89\x46\xOc\xbO\xOb"

"\x89\xf3\x8d\x4e\x08\x8d\x56\xOc\xcd\x80\x31\xdb\x89\xd8\x40\xcd"

"\x80\xe8\xdc\xff\xff\xff/bin/sh";

Очевидно, что взлом с помощью переполнения буфера чрезвычайно опасен.

Достаточно сказать, что он не раз использовался во многих успешных попытках получения

несанкционированного доступа. Приведенный выше пример очень прост. На самом деле

работающий код создать очень трудно. Однако зачастую изобретать велосипед не

приходится:

множество

таких "яиц" уже было создано хакерами и помещено в Internet.

Описание деталей процесса создания "яйца" выходит за рамки этой книги, поэтому мы

советуем познакомиться с упоминавшейся выше статьей хакера

Алефа

Вана

(Aleph

One) в

журнале Phrack Magazine по адресу http://www.codetalker.com/whitepapers/other/

р49-14

.html.

Если вы хотите усовершенствовать свои навыки написания ассемблерного

кода, прочитайте книгу Криса Дрейка (Chris Drake) и Кимберли Браун

(Kimberley

Brown) Panic — UNIX System Crash and Dump Analysis. Кроме того, группа программистов и

специалистов по безопасности Тесо (Teso) разработала несколько утилит, которые

позволяют автоматически генерировать подобный код. Эти средства можно найти по

адресу

http://teso.scene.at/releases.php3.

О Контрмеры: защита от переполнения буфера

Практика безопасного кодирования

Лучшим методом защиты от переполнения буфера является программирование, в

процессе которого учитываются все требования обеспечения безопасности. Хотя на

практике невозможно спроектировать и запрограммировать систему таким образом,

чтобы в ней не было ни одной ошибки, существуют подходы, способные

минимизировать вероятность возникновения переполнения буфера. Среди таких

рекомендаций можно выделить

следующие.

338 Часть II. Хакинг систем

сможет получить доступ к интересующему его компьютеру. С точки зрения же

программиста, программа, получившая данные, к приему которых она не была готова,

выдает нежелательные результаты. Методы взлома с использованием данных можно

разделить на две категории: атака путем переполнения буфера и взлом при отсутствии

проверки ввода. В последующих подразделах каждая из этих категорий будет

рассмотрена более подробно.

I

Взлом путем переполнения буфера

Популярность

Простота

Опасность

Степень риска

8

8

10

9

В ноябре 1996 года подходы к компьютерной безопасности изменились раз и навсегда.

Ведущий списка рассылки

Bugtraq

Алеф

Ван

(Aleph

One) опубликовал в номере 49

журнала

Phrack

Magazine, посвященного вопросам безопасности, статью под названием

"Разрушение стека для развлечения и извлечения выгоды" (Smashing The Stack For Fun And

Profit). Эта статья произвела колоссальный эффект на состояние дел в сфере обеспечения

безопасности, поскольку в ней очень ясно показано, как практика некачественного

программирования может привести к нарушению безопасности путем переполнения

буфера. Первые упоминания об использовании этой методологии датируются 1988 годом в

связи с нашумевшим делом о сетевом черве Роберта Морриса (Robert Morris), однако

полезной информации о ее конкретных подробностях не было вплоть до 1996 года.

Состояние переполнения буфера (buffer overflow) возникает тогда, когда пользователь или

процесс пытается поместить в буфер (или массив фиксированного размера) данных

больше, чем для этого выделено памяти программистом. Подобная ситуация зачастую

связана

с

использованием таких функций языка

С, как

strcpy

(),

strcat

()

и

sprintf

(),

а также ряда других. Переполнение

буфера

обычно приводит к генерации ошибки

нарушения сегментации. Однако это состояние может вызываться преднамеренно с целью

получения доступа к системе. Хотя мы рассматриваем методы взлома с помощью

удаленного доступа, переполнение буфера может происходить и в локальных программах,

о чем мы поговорим несколько позже. Для того чтобы лучше понять, как этот метод

взлома срабатывает на практике, давайте рассмотрим один очень простой пример.

Допустим, для вводимых данных в программе выделяется буфер фиксированного

размера 128 байт. Предположим, что этот буфер создается для размещения данных,

поступающих

от

команды

VRFY

программы

sendmail.

Как вы

помните

из

главы

3, эта

команда использовалась для того, чтобы установить потенциальных пользователей по

их почтовым адресам. Предположим также, что sendmail запущена в контексте прав

SUID

пользователя root и пользуется его привилегиями (во многих системах это так

и есть, хотя и не всегда). Что произойдет, если взломщик подключится к демону

sendmail

и

отправит

в

качестве параметра команды

VRFY

строку, состоящую

из

1000

символов а, а не короткое имя пользователя?

echo

"vrfy

'perl

-e

l

print

"a" x

1000''"

| пс

www.targetsystem.com

25

Поскольку буфер, предназначенный для хранения параметра VRFY, имеет размер

всего 128 байт, он переполнится. Это может привести к генерации состояния DoS и

аварийному завершению демона sendmail. Однако более опасными являются ситуа-

ции, когда программа, буфер которой переполнился, продолжает работать и выполня-

ет при этом программный код, переданный ей в виде избыточных данных. Именно

это и есть основная цель рассматриваемой в данном разделе атаки.

Глава 8.

Хакинг

UNIX 337

Окончание табл.

8.1

Инструмент Описание Адрес

OpenSSH Замещает

r-команды

и по-

http:

//www.

openssh.org/

зволяет выполнять те же

функции с поддержкой

шифрования и аутентифика-

ции RSA

Помимо этих средств, необходимо реализовать хорошие процедуры управления

паролями, соответствующие следующим основным требованиям.

V Обеспечение того, чтобы все пользователи применяли надежные пароли.

• Принудительная смена паролей один раз в 30 дней для привилегированных

пользователей и один раз в 60 дней для обычных пользователей.

• Минимальная длина пароля должна составлять шесть символов, а еще лучше —

восемь.

• Регистрация неудачных попыток аутентификации.

• Настройка служб таким образом, чтобы после трех неудачных попыток регист-

рации выполнялся разрыв соединения.

• Реализация режима блокировки учетных записей везде, где это возможно (не

забывайте при этом о возможных проблемах, связанных с отказом в обслужи-

вании, специально вызываемых действиями взломщика).

• Отключение неиспользуемых служб.

• Использование средств генерации паролей, не позволяющих пользователям

выбирать легко угадываемые пароли.

• Не использовать один и тот же пароль для доступа к разным системам.

• Не допускать, чтобы пользователи записывали свои пароли.

• Не допускать разглашения паролей посторонним.

• Использовать при возможности одноразовые пароли.

Ж Обеспечение того, чтобы встроенными учетными записями вида setup и admin

не использовались пароли, установленные для них по умолчанию.

Дополнительную информацию по выбору паролей можно найти в документе

AusCERT

SA-93:04

(ftp://auscert.au/pub/auscert/advisory/AA-93.04.Password.

Policy.

Guidelines/).

Взлом с использованием данных

Обсудив "притчу во языцех" — взлом с помощью подбора паролей, — можно

перейти к другому методу, также ставшему стандартом

"де

факто"

при получении

удаленного доступа. Этот метод заключается в использовании для взлома

определенных

данных (data driven attack), отправляемых активной службе, что позволяет получить

неожиданные или нежелательные результаты. Конечно, формулировка "неожиданные

или нежелательные" достаточно субъективна. Все зависит от того, кто вы — хакер или

же программист, разработавший соответствующую службу. С

точки

зрения

взломщика, результат может быть более чем желательным, поскольку в этом случае он

336 Часть II.

Хакинг

систем

Как вы помните из предыдущих глав, посвященных исследованию сети и

инвентаризации сетевых ресурсов, одной из самых главных задач, которые необходимо

решить взломщику на этом этапе, — это установить реальные идентификаторы

пользователей системы. С этой целью могут использоваться такие службы, как

finger,

rusers

и

sendmail.

Получив

список пользовательских учетных записей, взломщик

может попытаться получить доступ к интересующей его системе путем подбора пароля к

одной из этих учетных записей. К сожалению, многие пользовательские учетные записи

защищаются

либо с помощью легко угадываемого пароля, либо вовсе не имеют пароля.

Самым лучшим примером этого правила является учетная запись рядового

пользователя, в которой, как правило, пользовательское имя и пароль идентичны. Чем

больше пользователей имеют доступ к системе, тем больше вероятность, что в ней

найдется по крайней мере один такой пользователь. Можете поверить нам на слово, на

своем веку мы встречали тысячи подобных случаев, занимаясь проверкой безопасности

разных компаний. Почему же это явление столь распространено? Все очень просто: во-

первых, люди не задумываются о том, как нужно выбирать пароли, а во-вторых, от них

никто этого не требует.

Хотя пароль можно подобрать вручную, зачастую для этого применяются утилиты,

автоматизирующие этот процесс. Среди многочисленных общедоступных утилит

такого рода можно выделить следующие.

V Brutus

(http://www.hoobie.net/brutus/)

•

brute_web.с

(http://packetstormsecurify.org/Exploit_Code_Archive/

brute_web.c)

•

pop.с

(http://packetstorm.securify.eom/groups/ADM/ADM-pop.c)

• TeeNet

(http://www.phenoelit.de/tn/)

A pwscan.pl, входящая в состав пакета

VLAD

Scanner

(http://razor.-

bindview.com/tools/vlad/index.shtml)

О Защита от подбора паролей "в лоб"

Наилучшим способом защиты от подбора пароля является использование трудно

угадываемых паролей. В идеальном случае желательно использовать механизм

одноразовых паролей. Существует ряд бесплатных утилит (табл. 8.1), с помощью

которых решение задачи подбора пароля можно значительно затруднить.

Таблица

8.1.

Бесплатные утилиты, которые позволяют защититься от подбора

паролей

"а

лоб"

Инструмент Описание

Адрес

Crackiib

Npasswd

Secure Remote

Password

Средство генерации паролей

Утилита, которую можно ис-

пользовать вместо команды

passwd

Новый механизм для выпол-

нения безопасной аутенти-

фикации с помощью пароля

и обмена ключами в сети

любого типа

http://www.users.dircon.со.uk/

~crypto/download/cracklib,2.7.tgz

http://www.utexas.edu/cc/unix/software/

npasswd/

http://www-cs-students.stanford.edu/

~tjw/srp/

Глава 8. Хакинг UNIX

335