Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

• Удаленный взлом с вовлечением пользователей. Вы отключили все службы систе-

мы UNIX и полагаете, что обеспечили безопасность? Не спешите с выводами!

А что, если кто-то из пользователей попробует открыть страницу по адресу

вроде

www.evilhacker.org

и броузер выполнит вредоносный код, в результате

чего будет установлено обратное соединение с этим узлом? Тогда компьютер,

находящийся по адресу

evilhacker.org,

сможет получить доступ к пользова-

тельскому компьютеру. Трудно даже представить, какие последствия может по-

влечь за собой работа в Web под именем пользователя root!

А Атаки в режиме неупорядоченной обработки пакетов. А что, если уязвим сам сетевой

анализатор пакетов (например,

tcpdump)?

Система может подвергаться атакам

даже при выполнении анализа сетевого трафика. Будьте уверены, взломщик

сможет отправить тщательно разработанный пакет, который приведет вашу

программу-анализатор, а заодно и вас, в состояние настоящего кошмара.

В этом разделе мы рассмотрим типичные методы удаленных атак, которые подпада-

ют под одну из приведенных выше категорий. Если вы хотите понять, как взломщику

удалось проникнуть в систему, попробуйте найти ответы на четыре следующих вопроса.

1. Используются ли службы, находящиеся в состоянии ожидания запросов?

2. Поддерживает ли система маршрутизацию?

3. Выполнял ли пользователь или пользовательская программа команду, которая

могла стать причиной нарушения системы защиты?

4. Работает ли ваш сетевой адаптер в режиме неупорядоченной обработки пакетов, что

приводит к возможности захвата пакетов с потенциально опасным содержимым?

Мы уверены, что вы дадите положительный ответ по крайней мере на один из

этих вопросов.

°

"у*

*"

Подбор паролей

Популярность,

'j

Простота

Опасность

Степень риска

,

8 ,

7

7

7

Обсуждение возможных методов взлома системы UNIX мы начнем с одного из самых

популярных — подбора пароля путем простого перебора всех возможных вариантов, т.е.

атаки "в лоб" (brute force attack). Такой подход может претить эстету-хакеру, но, так или

иначе, он был и остается одним из самых эффективных способов получения доступа к

системе UNIX. Взлом путем перебора представляет собой не что иное, как подбор

комбинации "идентификатор

UID/паролъ"

для получения доступа к службе, которая до

предоставления определенных привилегий выполняет аутентификацию пользователя.

Среди самых популярных служб, которые чаще всего подвергаются подобным атакам,

можно выделить следующие.

Т telnet

• FTP (File Transfer Protocol)

И

г-утилиты

(rlogin, rsh и т.д.)

• Secure Shell

(ssh)

• Имена доступа SNMP

• POP (Post Office Protocol)

A

HTTP/HTTPS

(Hyper Text Transport Protocol)

334 Часть II.

Хакинг

систем

Удаленный доступ

Как уже говорилось выше, для удаленного доступа используется локальная сеть или

какой-либо другой коммуникационный канал, такой как модемная связь с системой

UNIX, выступающей в роли сервера удаленного доступа. Исходя из нашего опыта, мы

можем сказать, что большинство организаций заботится именно о безопасности

удаленного доступа, осуществляемого по каналам аналоговой связи или ISDN. Однако

мы ограничим наше исследование лишь методами получения доступа к системе UNIX

по сети через протокол TCP/IP. В конце концов, протокол TCP/IP является

"краеугольным камнем" Internet, поэтому именно эта

тема

заслуживает первоочередного

внимания при обсуждении вопросов обеспечения безопасности UNIX.

Средства массовой информации создали некий миф вокруг темы нарушения сис-

темы защиты UNIX, согласно которому для этого нужно проявить определенное ис-

кусство, граничащее с мистикой. На самом деле существует четыре вполне реальных

основных метода для удаленного проникновения через систему защиты UNIX.

1. Проникновение через службу, находящуюся в состоянии ожидания запросов

(например, TCP/UDP).

2. Использование в качестве плацдарма системы UNIX, обеспечивающей безопас-

ность двух или более сетей.

3. Применение методов удаленного взлома, подразумевающих скрытое вовлечение

пользователей (созданный с преступным умыслом специальный Web-узел,

электронная почта с вложенным "троянским конем" и т.д.).

4. Использование процесса или программы, переводящих сетевой адаптер в ре-

жим неупорядоченной обработки пакетов.

Давайте рассмотрим несколько примеров, которые помогут нам лучше разобраться

в различных типах атак, относящихся к одной из этих категорий.

Т Проникновение через службу,

находящуюся

в состоянии ожидания запросов. Кто-

то дает вам идентификатор пользователя и пароль и говорит: "Взломай мою

систему". Именно так обстоит дело с проникновением через службу, находя-

щуюся в режиме ожидания. Действительно, как можно зарегистрироваться в

системе, если в ней не запущены службы, позволяющие интерактивную регист-

рацию

(telnet,

ftp,

rlogin

или

ssh)?

А как

насчет обнаруженных лишь

на

этой неделе очередных изъянов службы

wuf

tp? В вашей системе они имеются?

Вполне возможно, однако взломщики, скорее всего, будут использовать для по-

лучения доступа службу wuf tp только в том случае, если она запущена и нахо-

дится в состоянии ожидания. Таким образом, можно жестко сформулировать

правило: доступ через службу можно получить тогда и только тогда, когда она

находится в состоянии ожидания запросов. В противном случае удаленный дос-

туп через нее получить невозможно.

• Использование брандмауэра в качестве маршрутизатора. Через ваш брандмауэр, на

котором установлена система UNIX, в сеть проник взломщик. "Этого не может

быть, — скажете вы, — ведь мы не

поддерживаем

никаких входящих служб!"

Во многих случаях взломщики обходят брандмауэры UNIX путем маршрутиза-

ции своих пакетов через брандмауэры под видом пакетов, предназначенных для

внутренних систем. Эта уловка срабатывает, поскольку в ядре UNIX по умол-

чанию включен режим пересылки IP-пакетов для тех приложений, которым та-

кой режим нужен. Поэтому очень часто взломщику и не нужно взламывать сам

брандмауэр — достаточно использовать его в качестве маршрутизатора.

Глава 8.

Хакинг

UNIX 333

Т Провести исследование сети, в которой находится целевой компьютер.

• Составить схему соответствия атрибутов, таких как операционная система, ар-

хитектура, номера версий запущенных служб и т.д., с перечнем известных уяз-

вимых мест и методов проникновения.

• Идентифицировать ключевые системы и отобрать из них те, на которых стоит

сконцентрировать усилия.

А Отобрать потенциальные точки проникновения и определить их приоритеты.

Удаленный и локальный доступ

Остальной материал данной главы разбит на две части, первая из которых по-

священа использованию удаленного доступа, а вторая — локального. Удаленный

доступ (remote access) определяется как доступ к системе, получаемый по сети

(например, через сетевую службу, находящуюся в состоянии ожидания) или по

другим коммуникационным каналам. О локальном доступе (local access) говорят в

тех случаях, когда в распоряжении взломщика уже имеется интерактивный доступ к

командной оболочке (command shell) или учетная запись для регистрации в системе

(login). Попытки взлома при наличии локального доступа называются также атака-

ми,

направленными

на расширение привилегий (privilege escalation attack). Важно по-

нимать взаимосвязь удаленного и локального доступа. Логическая последователь-

ность выполняемых взломщиком действий заключается в проникновении с помо-

щью удаленного доступа, используя какой-либо изъян в защите службы,

находящейся в состоянии ожидания запросов, с последующим получением локаль-

ного доступа к командной оболочке. После получения интерактивного доступа к

командной строке взломщик считается локальным пользователем системы. Поэтому

сначала мы попытаемся логически отделить те типы взломов, которые используются

для получения удаленного доступа, а затем рассмотрим соответствующие примеры.

После этого мы покажем типичные методы, с помощью которых хакер, получивший

удаленный доступ, может расширить свои локальные привилегии с целью сбора

информации о локальной системе. Впоследствии с помощью этой информации он

может попытаться расширить сферу своего влияния. Необходимо подчеркнуть, что

данная глава, конечно же, не является исчерпывающим руководством по обеспече-

нию безопасности системы

UNIX.

Если вам нужна более подробная информация,

можно порекомендовать книгу Practical UNIX & Internet Security Симеона

Гарфинкеля (Simson

Garfinkel)

и Джена Спаффорда (Gene Spafford). Кроме того, ог-

раниченный

объем данной главы не позволяет включить в нее описание всех воз-

можных методов проникновения в систему UNIX, особенно с учетом всего разно-

образия ее клонов и версий. Для всестороннего анализа этих вопросов потребова-

лась бы отдельная книга. Кроме того следует заметить, что хакингу Linux целиком

посвящена книга Брайана

Хатча,

Джеймса Ли и Джорджа Курца Секреты хакеров.

Безопасность Linux — готовые решения Издательского дома "Вильяме". В данной

главе мы лишь попытаемся определить категории возможных методов взлома и из-

ложить их теоретические основы. При появлении новых методов атак эта информа-

ция позволит быстрее разобраться, как эти методы работают, даже если в литерату-

ре вы не найдете соответствующего описания. Как видите, мы предпочитаем не

просто один раз "накормить голодного", а "научить его ловить рыбу, чтобы он смог

сам прокормить себя в любое время".

332 Часть II.

Хакинг

систем

прежде чем приступать к глубокому исследованию системы, необходимо провести

тща-

тельную подготовку, позволяющую получить как можно более полную картину сетевого

окружения и конфигурации изучаемой системы. Сбор информации должен быть как

можно более тщательным, чтобы не упустить из виду ни одной детали. Только после

получения такой информации можно делать какие-то предположения о потенциальных

изъянах, которые могут присутствовать в системе защиты изучаемого компьютера. Этот

процесс называется составлением схемы уязвимых мест.

Составление схемы уязвимых мест

Составление схемы уязвимых мест (vulnerability mapping) — это процесс нахождения

соответствия между определенными атрибутами безопасности системы и соответст-

вующими явными или потенциальными изъянами. Данный этап является критичным

при проведении реального обследования системы, поэтому его важность нельзя недо-

оценивать. Взломщик должен обязательно составить схему, показывающую, как атри-

буты, такие как находящиеся в состоянии ожидания службы, определенные версии

запущенных серверов (например, Apache 1.3.9 для HTTP и

sendmail

9.9.10—

для

SMTP), архитектура системы, информация о пользовательских именах и т.д., соотно-

сятся с потенциальными дефектами системы защиты. Для выполнения этой задачи

взломщик может воспользоваться одним из следующих методов.

Т Вручную определить, как соотносятся определенные атрибуты системы

с информацией о выявленных недостатках, которую можно получить из

общедоступных источников, например бюллетеня Bugtraq, на Web-узле

координационного центра CERT (Computer Emergency Response Team),

специализирующегося на изучении проблем безопасности Internet

(http:

/

/www.

cert.

org),

и от

непосредственных разработчиков

тех или

иных продуктов. Хотя этот процесс достаточно длителен и утомителен,

в результате можно получить очень подробную картину потенциальных

уязвимых мест без необходимости непосредственного изучения в инте-

рактивном режиме интересующей взломщика системы.

• Применить общедоступные специальные инструменты (exploit), которые

можно найти в разнообразных списках рассылки, посвященных вопросам

безопасности, и на многочисленных Web-узлах. Кроме того, взломщик мо-

жет написать собственный программный код. Такие программы могут оп-

ределить наличие реальных уязвимых мест с высокой степенью точности.

НА

WEB-УЗЛЕ

А

Использовать средства, предназначенные

для

автоматического сканиро-

вания систем в поисках уязвимых мест. В частности, одним из таких

инструментов является утилита nessus

(http://www.nessus.org).

У каждого из этих методов имеются свои

преимущества

и недостатки. Однако нео-

бходимо отметить, что только взломщики с низкой квалификацией (так называемые "script

kiddies" —

малыши)

пропускают этап составления схемы уязвимых мест, сразу же пытаясь

применить к интересующей их системе первый попавшийся инструмент, не имея ни

малейшего представления о том, как и почему данный инструмент может привести к

получению результата. Мы нередко были свидетелями реальных попыток взлома с

помощью утилит, предназначенных для использования в системе

UNIX,

которые

применялись для проникновения в систему Windows NT. Нет необходимости говорить о

том, что такие горе-взломщики сразу же выдавали свою некомпетентность и никогда не

добивались желаемого результата. В следующем списке приведена последовательность

операций, которые необходимо выполнить при составлении схемы уязвимых мест

Глава 8.

Хакинг

UNIX 331

Б

ытует мнение, что стремление получить доступ к системе UNIX в качестве

пользователя root столь же неискоренимо, как наркотическая зависимость.

Причина интереса к таким привилегиям уходит корнями в те времена, когда

система UNIX только появилась на свет, поэтому мы предпримем небольшой истори-

ческий экскурс и напомним, как эта система возникла и как развивалась.

root: в поисках сокровища

В 1969 году Кен Томпсон (Ken Thompson), к которому несколько позднее присоеди-

нился его коллега по работе в компании AT&T Дэнис Ричи (Denis Richie), решили, что

проект MULTICS (Multiplexed Information and Computing System) развивается слишком

медленно. Они приняли решение "подтолкнуть" этот проект, и в результате появилась

новая операционная система,

названная

UNIX, которая навсегда изменила мир компь-

ютеров. Система UNIX проектировалась как мощная, устойчивая, многопользователь-

ская операционная система, которая должна была показывать прекрасные результаты

при выполнении программ, особенно небольших программ, названных инструментами

(tool). Обеспечение безопасности не было ключевым требованием к системе, однако при

правильном подходе к настройке UNIX может обеспечивать высокую степень защиты.

Популярность UNIX стала результатом ее открытости для доработок и расширений

функций ядра системы, а также благодаря многочисленным небольшим инструментам,

делающей эту систему столь мощной. Первые работы по созданию и развитию UNIX

велись в основном в компании Bell Labs или в университетах,

где

безопасность обеспе-

чивалась путем физических мероприятий. Иными словами, любой, кто имел физиче-

ский доступ к системе UNIX, автоматически считался

авторизированным

пользовате-

лем. Очень часто защита учетной записи root с

помощью

пароля считалась чем-то не-

нужным и раздражающим, в связи с чем она отключалась.

Хотя

за

последние 30 лет операционная система UNIX и ее клоны были

значительно усовершенствованы, отношение к безопасности в UNIX изменилось

незначительно.

Многие

недобросовестные разработчики и хакеры изучают ее

исходный код в поиске изъянов в системе защиты. Более того, считается престижным

опубликовать сведения о найденном недостатке в каком-нибудь списке рассылки,

посвященном вопросам безопасности, например Bugtraq. В этой главе мы также будем

вести себя как хакеры, чтобы узнать, как можно получить скрытый доступ к системе в

качестве пользователя root и зачем это нужно. При чтении материала этой главы не

забывайте, что в системе UNIX имеется два уровня доступа — в качестве всемогущего

суперпользователя root и в качестве любого другого пользователя. Таким образом,

суперпользователя не может заменить никто!

Краткий обзор

Как вы, должно быть, помните, в главах 1-3 мы рассматривали, как идентифициро-

вать систему, работающую под управлением UNIX, и провести инвентаризацию инфор-

мации, доступной на этой системе. Для этого мы использовали средства сканирования

портов, такие как

nmap,

позволяющие установить перечень открытых TCP/UDP-портов,

а также определить версию операционной системы или устройства. Для инвентаризации

служб

RPC

и точек монтирования NFS мы использовали, соответственно, утилиты

rpcinfo

и

showmount.

Мы также использовали такую универсальную утилиту, как

netcat (nc) для сбора маркеров, с помощью которых можно легко установить, какие

приложения и каких версий используются на исследуемом компьютере. В этой главе мы

продолжим изучение методов исследования системы UNIX. Необходимо помнить, что,

330 Часть II.

Хакинг

систем

•А,:

^^Щ«^Ш^Щ|^И

>

>

09

1. Запустите утилиту

auditcon.

2. Выберите команду Audit Directory Services.

3. Выберите команду Audit Directory Tree.

4. Выберите контейнер, для которого нужно подключить систему аудита, и на-

жмите клавишу <F10>.

5. Выберите команду Enable Container Auditing.

6. Нажимайте клавишу <Esc> до тех пор, пока не вернетесь в главное меню.

7. Выберите команду Enable Volume Auditing.

8. Выберите команду Auditing Configuration.

9. Выберите Audit By Event.

10. Выберите Audit By User Events.

11. Включите режим Grant Trustee.

Конечно, данный метод предполагает, что взломщики не окажутся достаточно

умными и перед созданием "потайного хода" не отключат систему аудита.

Резюме

Несмотря на большой путь, пройденный компанией Novell в процессе разработки

надежной сетевой операционной системы, многие вопросы обеспечения безопасности

оказались вне ее поля зрения. В данной главе вы увидели, насколько легко предпри-

нять атаку на сервер NetWare, получить доступ к дереву NDS и серверу на уровне

пользователей, а затем — с правами администратора. Были рассмотрены различные

слабые стороны системы NetWare, а также средства, с помощью которых взломщик

может получить полный контроль на всем деревом NDS.

Для каждого из описанных изъянов существуют соответствующие контрмеры, и

многие из них сводятся, по существу, к одношаговой процедуре. Эти методы защиты

являются очень простыми, однако далеко не все администраторы понимают важность

их использования. Оставайтесь бдительными и постоянно следите за обнаруженными

новыми изъянами и приемами

хакинга

системы NetWare.

Глава 7. Хакинг Novell NetWare 327

8. Модифицируйте фильтр наследуемых прав (inherited rights filter — IRF) контей-

нера, отменив права Browse и Supervisor.

При выполнении п. 8 будьте осторожны, поскольку после этого контейнер и соз-

данный объект-пользователь станут невидимыми для всех пользователей,

вклю-

чая Admin. Администраторы не смогут увидеть или удалить этот объект. Сокрытие

объекта от администратора оказывается возможным из-за того, что в дереве NDS

можно

отменить

права

Supervisor

для

любого

объекта

или

свойства.

9.

Теперь зарегистрируйтесь с помощью только что созданного "потайного хода".

Не забывайте, что в дереве вы не сможете увидеть новый контейнер. Следова-

тельно, в

процессе

регистрации потребуется ввести контекст вручную, как вид-

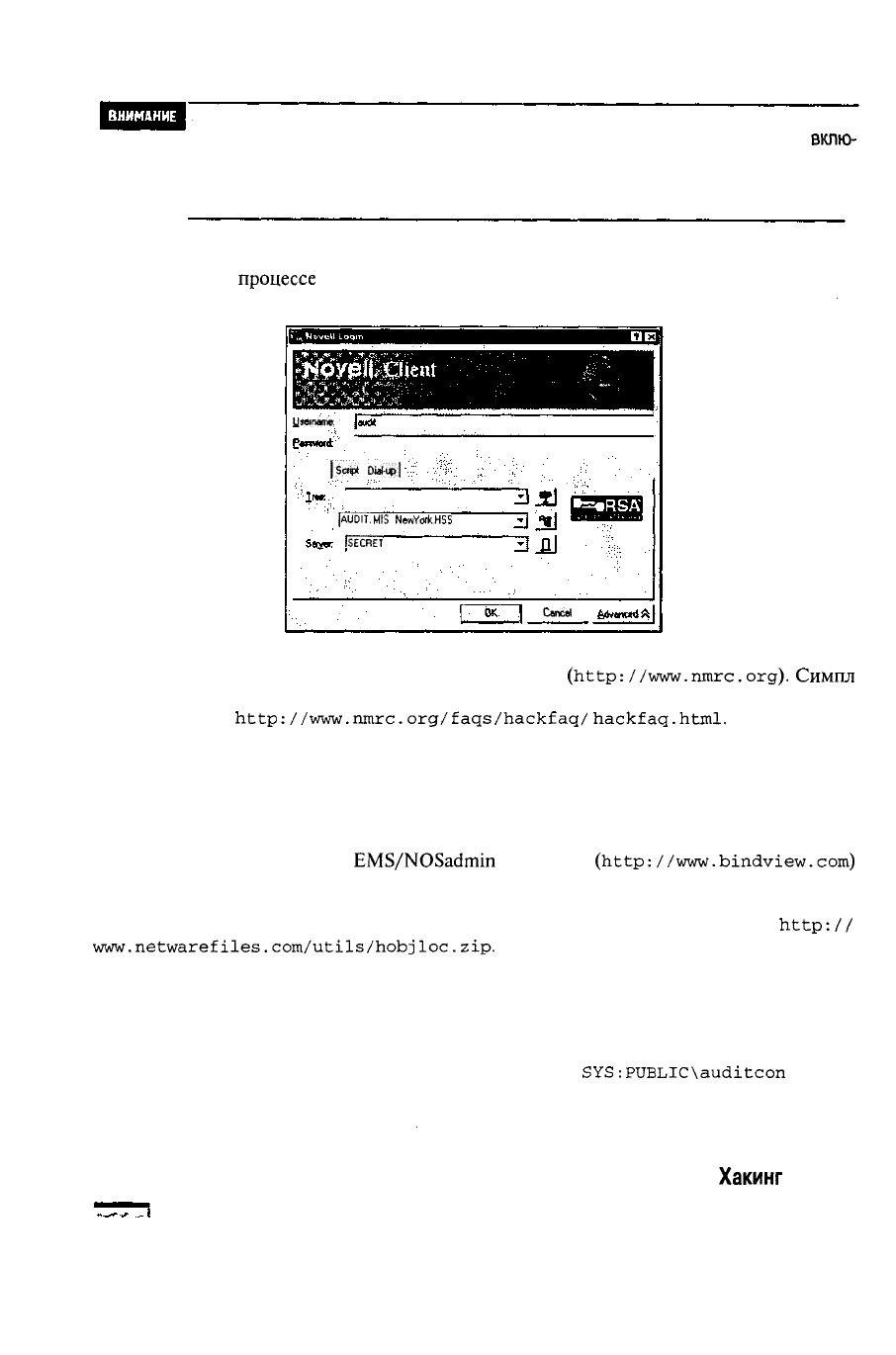

но на следующем рисунке.

ysemame.

I

NDS

|soipt

|

ОмИ>|

|HSS

frrtext

[AUDIT.

MIS

NemYwkHSS

ISECRET

Caned [

Для получения более подробной информации обратитесь на Web-узел хакерской

лаборатории NMRC (Nomad Mobile Research Centre)

(http://www.nmrc.org).

Симпл

Номад (Simple Nomad) подробно описал эту технологию в разделе Unofficial Hack

FAQ ПО адресу

http://www.nmrc.org/faqs/hackfaq/

hackfaq.html.

О Контрмеры: "потайные ходы"

Для защиты от подобных нападений можно использовать несколько средств, как

свободно распространяемых, так и коммерческих.

Среди коммерческих программных продуктов можно порекомендовать набор

средств администрирования

EMS/NOSadmin

версии 6

(http://www.bindview.com)

от компании BindView. Ее можно использовать для поиска скрытых объектов.

Из категории свободно распространяемого программного обеспечения заслуживает

внимания программа Hidden Object Locator, которую можно найти по адресу

http://

www.netwarefiles.com/utils/hobjloc.zip.

Эта программа запускается на сервере в

качестве модуля NLM и выполняет сканирование дерева NDS на предмет поиска объек-

тов, у которых отсутствуют права просмотра для зарегистрированных пользователей

(обычно Admin). Эта программа имеет небольшой размер (87 Кбайт) и абсолютна бес-

платна, что делает ее прекрасным решением проблемы скрытых объектов.

Компания Novell предоставляет лишь один метод решения описанной проблемы —

подключение системы аудита. С помощью утилиты

SYS:

PUBLiCXauditcon

можно

регистрировать событие Grant Trustee.

326

Часть II.

Хакинг

систем

5. Выделите каждый из файлов и нажмите клавишу <F10>, чтобы подключить

систему аудита и приступить к записи сообщений.

6. Выйдите из утилиты

auditcon.

»-Х°

"Потайные ходы"

Популярность

ч

г

Простота

Опасность

,

Степень риска

7

7

10

8

Самым эффективным "потайным ходом" системы NetWare является то, чего вы

никогда не сможете добиться самостоятельно,— "осиротевшие" объекты (orphaned

object). Использование скрытого объекта

ои

(organizational Unit), содержащего

пользователя с правами, эквивалентными администратору, и правами опекунства на

свой собственный контейнер, позволит эффективно скрыть этот объект.

1. Зарегистрируйтесь в дереве NDS в качестве администратора или с эквивалент-

ными правами.

2. Запустите утилиту NetWare Administrator

(nwadmnSx.

exe).

3. В глубине дерева создайте новый контейнер. Щелкните правой кнопкой на су-

ществующем объекте

ои

и создайте новый объект

ои,

выбрав команду Create, a

затем — элемент Organizational Unit.

4. Внутри этого контейнера создайте новый объект-пользователь. Щелкните правой

кнопкой на новом контейнере, выберите команду Create, а затем — элемент User.

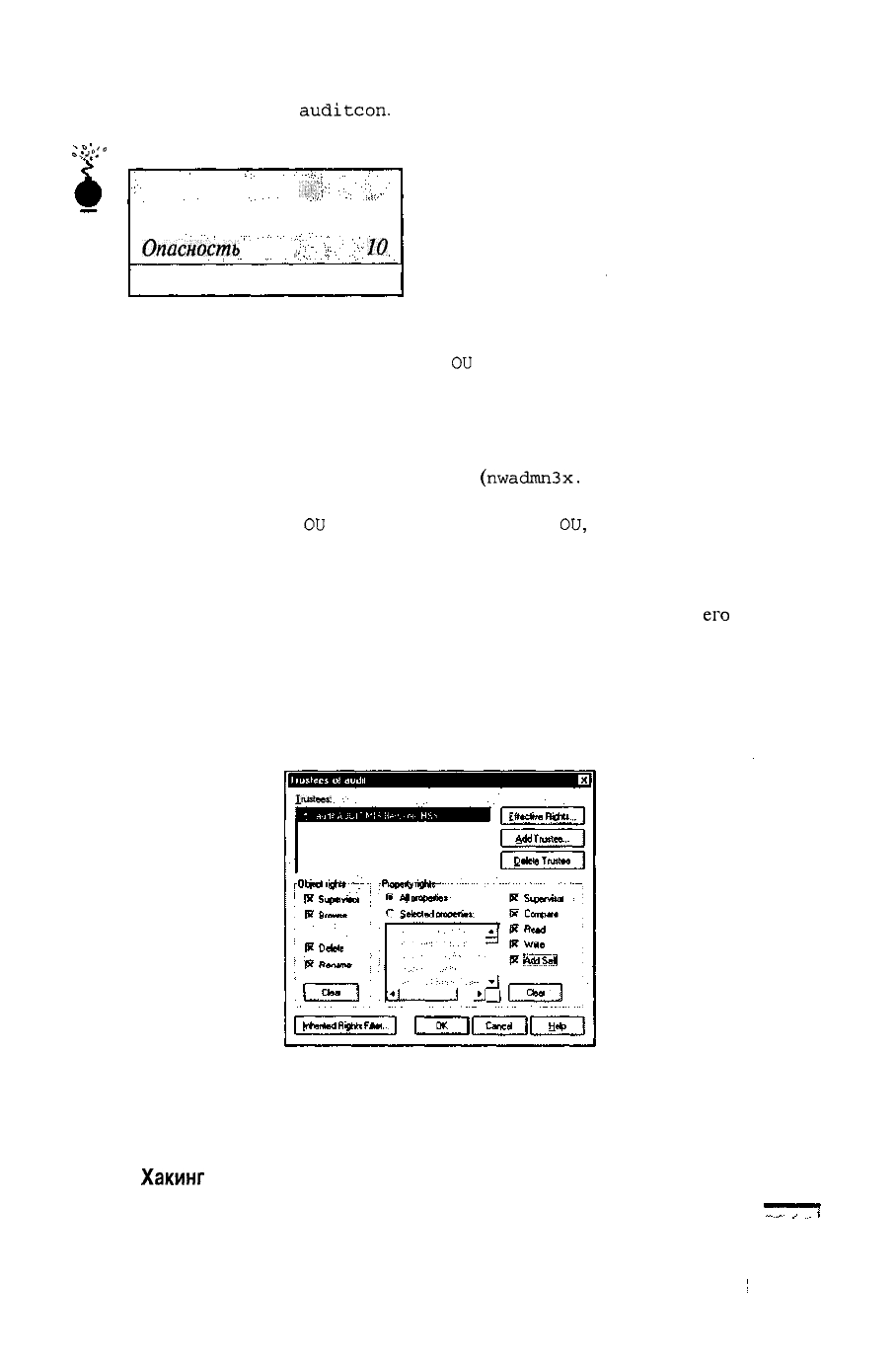

5. Предоставьте объекту-пользователю полные права опекунства на

его

собствен-

ный объект. Щелкните правой кнопкой на новом пользователе и выберите ко-

манду Trustees of this Object. Теперь пользователь является явным опекуном.

6. Назначьте этому пользователю полные права опекунства на новый контейнер.

Щелкните правой кнопкой на новом контейнере и выберите команду Trustees

of this Object. Сделайте объект-пользователь явным опекуном нового контейне-

ра, установив все флажки, как показано на следующем рисунке.

trustees:

7. Измените свойства пользователя таким образом, чтобы он получил права, эквива-

лентные администратору. Щелкните правой кнопкой на объекте-пользователе,

выберите в появившемся контекстном меню команду Details, перейдите во вклад-

ку Security Equal To, щелкните на кнопке Add и выберите Admin.

Глава 7.

Хакинг

Novell NetWare

325