Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

^

:

'^^^^^:,'

!

:^^

:

^,^^>'-г^4'Ф

"•

'

' .

^Продолжение

табл.

9.1

Последовательности цифр

901234

654321

876543

098765

210987

432109

123456789

012345

765432

987654

109876

321098

543210

987654321

Симметричные последовательности кнопок

147741

369963

159951

456654

987654

147789

258852

963369

123321

789987

123369

357753

Цифры, расположенные в виде буквы Z

1235789

9875321

Последовательности повторяющихся символов

335577

775533

115599

995511

Цифры, образующие букву U

Прямая буква U

Перевернутая буква U

Буква U "на правом боку"

Буква

L)

"на левом боку"

1478963

7412369

3216789

1236987

Цифры, образующие углы

Нижний левый угол

Нижний правый угол

Верхний правый угол

Верхний левый угол

14789

78963

12369

32147

Глава 9. Хакинг удаленных соединений, РВХ, Voicemail...

443

«'•

$.\к<&$№$$~$1&

^•?ф*:^;«**

^Л'-

U-

•jtw'Tt'j

!,\ц!Л'

Окончание

та&СФй

Цифры, образующие букву 0 с разными

начальными позициями обхода

147896321

478963214

789632147

896321478

963214789

632147896

321478963

214789632

Цифры, образующие букву X с разными

начальными позициями обхода

159357

357159

159753

753159

951357

357951

Цифры, образующие символ + с разными

начальными позициями обхода

258456

258654

456258

456852

654852

654258

852456

852654

Цифры, образующие букву Z с разными

начальными позициями обхода

1235789

9875321

3215978

7895123

Поочередное нажатие клавиш из верхнего

и нижнего ряда

172839

391728

281739

718293

937182

827193

283917

392817

173928

829371

938271

719382

Поочередное нажатие клавиш из левого и

правого ряда

134679

791346

649731

467913

316497

973164

444

Часть III. Хакинг сетей

Взломав почтовый ящик, постарайтесь ничего в нем не нарушить. При попытке

изменить пароль владелец ящика может получить уведомление. Очень немногие ком-

пании используют политику периодической смены паролей голосовой почты, а зна-

чит,

существующие

пароли меняются очень редко. Напомним, что за прослушивание

сообщений, предназначенных для других адресатов, можно угодить в тюрьму. Поэто-

му авторы не советуют заниматься подобными вещами. Здесь лишь излагаются техни-

ческие приемы, которые можно применять для взлома систем голосовой почты.

И наконец, этот способ подбора паролей можно автоматизировать. Если "захватывать"

аналоговый голосовой сигнал с помощью некоторого цифрового преобразователя сигналов

или научиться записывать ответы системы, то можно прослушать результаты работы сце-

нария в автономном режиме и не присутствовать при его реализации.

О Контрмеры: взлом систем голосовой почты

Для защиты системы голосовой почты нужно принять строгие меры безопасности. На-

пример, включите режим блокировки соединений после заданного числа неудачных попы-

ток. Тогда взломщик не сможет за один сеанс проверить более пяти или семи паролей.

Хакинг виртуальных частных сетей

Телефонные сети являются достаточно надежными и разветвленными, поэтому

удаленные соединения еще долго не выйдут из обращения. Тем не менее, им на сме-

ну уже приходят новые механизмы удаленного доступа — виртуальные частные сети

VPN (Virtual Private Network).

Понятие виртуальной частной сети выходит за рамки отдельной технологии или

протокола, однако практически такие сети обеспечивают передачу (туннелирование)

конфиденциальной информации через Internet с использованием дополнительного

шифрования. Основными преимуществами сетей VPN являются экономичность и

удобство. При использовании существующих каналов связи Internet для создания уда-

ленного офиса,

общения

с удаленными пользователями и даже удаленными партне-

рами, сложность сетевой инфраструктуры резко снижается.

Виртуальную частную сеть можно организовать разными способами, начиная от

использования защищенного протокола SSH, созданного в рамках модели открытого

кода (Open Source Software) и заканчивая такими "собственническими" методами, как

FWZ

EnCHARFORMATulation от компании Check Point Software (который будет опи-

сан ниже). Для организации VPN чаще всего применяется два следующих стандарта:

протоколы

IPSec

(IP

Security) и L2TP (Layer 2 Tunneling Protocol), пришедшие на

смену более ранним версиям протоколов РРТР (Point-to-Point Tunneling Protocol) и

L2F (Layer 2 Forwarding). Техническое описание этих достаточно сложных технологий

не является задачей этой книги. Интересующиеся читатели могут обратиться за до-

полнительной информацией

по

адресу

http:

//www.

ietf.

org.

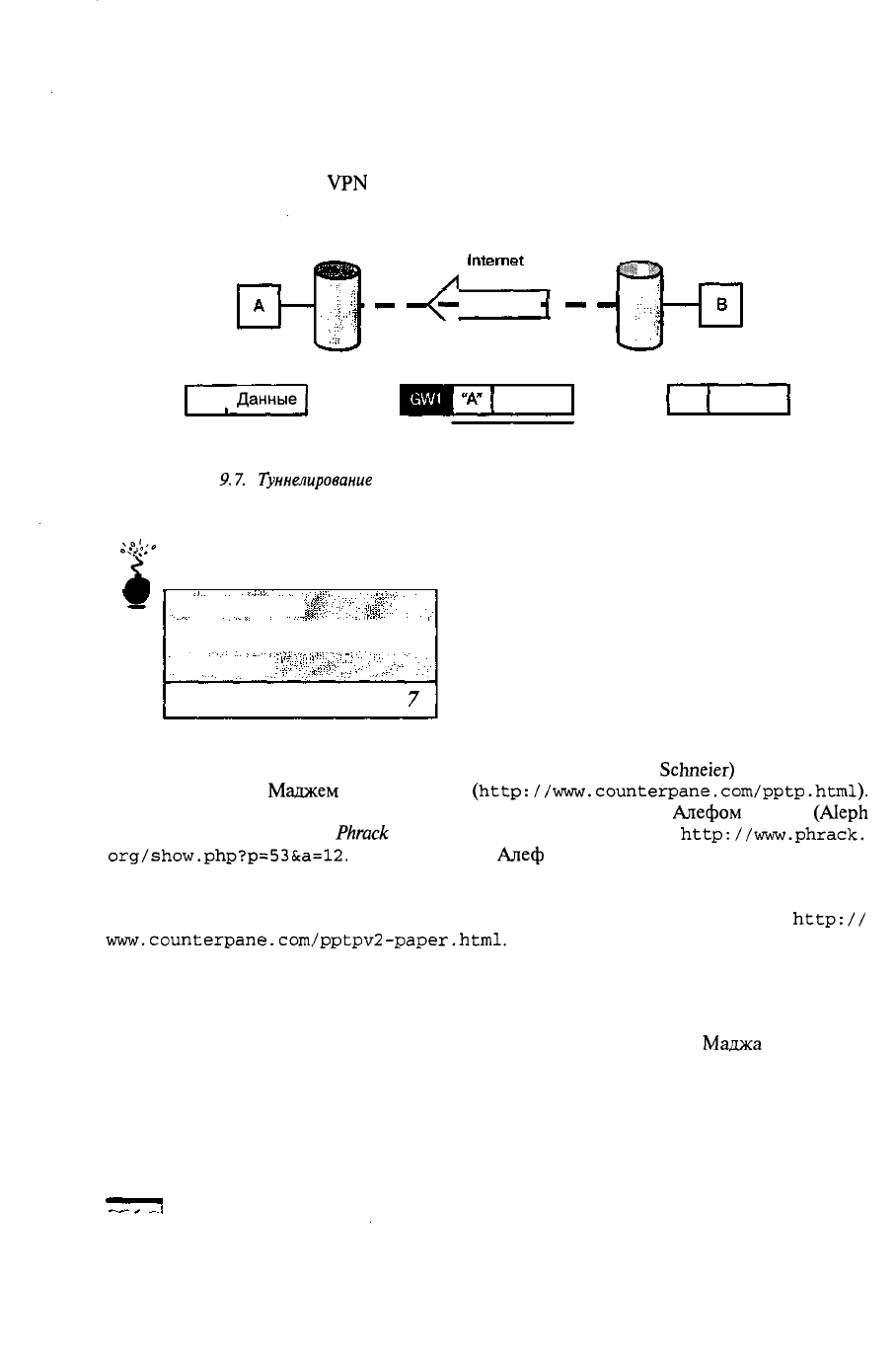

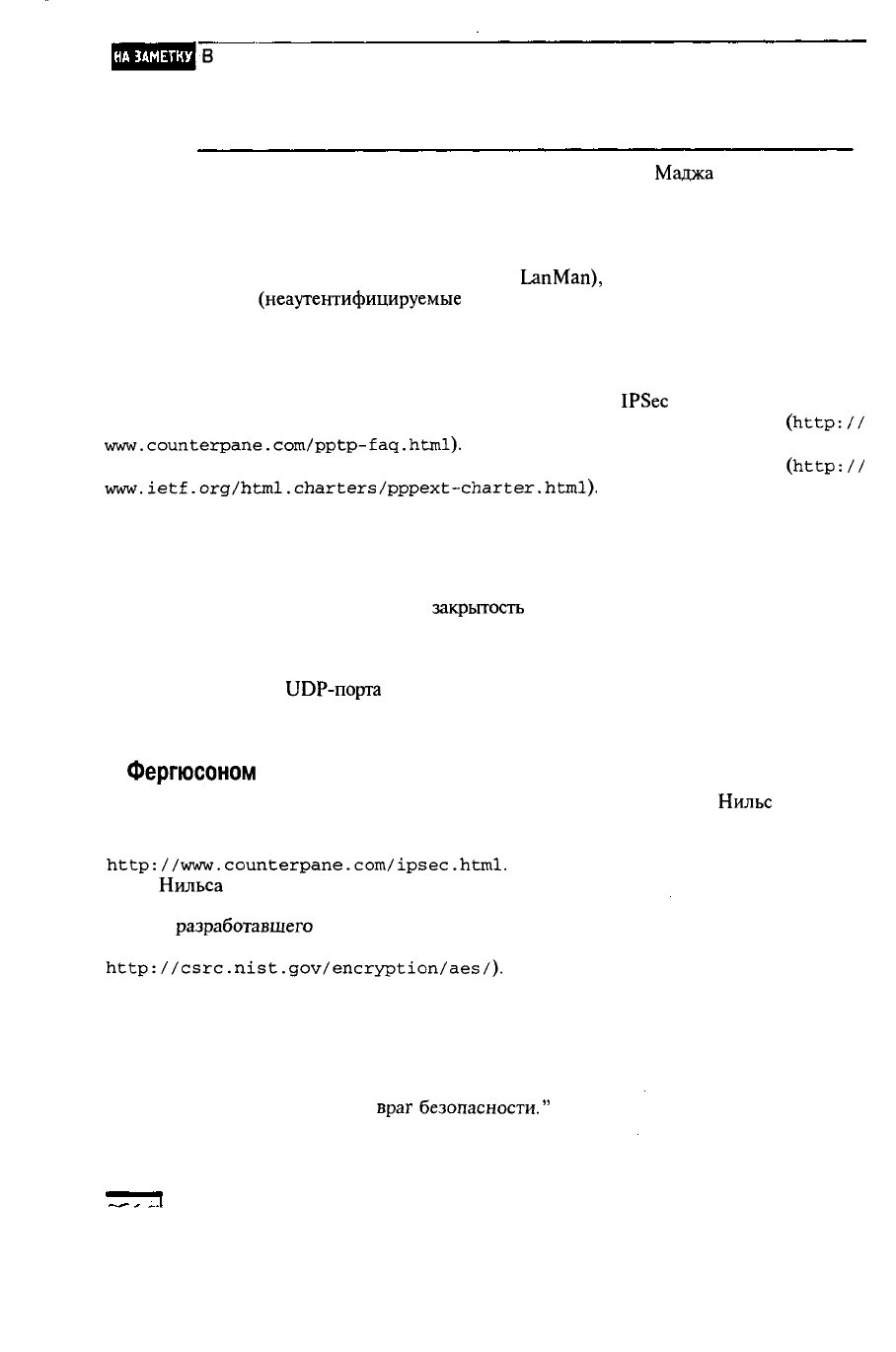

Термин туннелирование (tunneling) подразумевает инкапсуляцию одной (возможно

зашифрованной) дейтаграммы в другую, например IP в IP (IPSec) или РРР в GRE

(РРТР). Принцип

туннелирования

проиллюстрирован на рис. 9.7, где изображена

виртуальная частная сеть между точками А и В (которые могут представлять собой как

отдельные узлы так и целые сети). В передает пакет А (по адресу назначения "А") че-

рез шлюз GW2 (Gateway 2), который может быть программно реализован в В. Шлюз

GW2 выполняет инкапсуляцию этого пакета в другой и направляет вновь сформиро-

ванный пакет шлюзу GW1. Шлюз GW1 удаляет временный заголовок и отправляет

исходный пакет в место назначения А. При передаче через Internet исходный пакет

может быть дополнительно зашифрован (пунктирная линия на рисунке).

Глава 9. Хакинг удаленных соединений, РВХ,

Voicemail...

445

Технологии виртуальных частных сетей за последние несколько лет прошли хоро-

шую практическую проверку и надежно утвердились в архитектурах открытых и частных

сетей. Многие провайдеры в настоящее время предоставляют услуги по организации

виртуальных частных сетей для тех пользователей, которые не хотят создавать их сами.

Вполне возможно, что в скором времени виртуальные частные сети полностью вытеснят

обычные телефонные соединения в области удаленных коммуникаций. Однако такая

популярность технологии

VPN

обращает на себя все более пристальное внимание хаке-

ров, жаждущих новой добычи в изменяющихся условиях. Как виртуальные частные сети

смогут противостоять такой угрозе? Рассмотрим несколько примеров.

л

«Г™

J

~~

N

tT

;

>"' -

^

GW1

GW1

"А" Данные!

Данные

"А"

Данные

I

Дополнительное шифрование

Рис.

9.7.

Туннелирование

одного трафика в другой — основной принцип работы

виртуальных частных сетей

,

А

..,.

Взлом протокола РРТР,

*jt

реализованного компанией Microsoft

Популярность

Простота

Опасность

Степень риска

7

7

8

7

Анализ протокола РРТР в реализации компании Microsoft был выполнен 1 июня

1998 года известным криптографом Брюсом Шнейером (Bruce

Schneier)

и знаменитым

хакером Питером

Маджем

(Peter Mudge)

(http://www.counterpane.com/pptp.html).

Технический обзор результатов этого анализа, представленный

Алефом

Ваном

(Aleph

One)

в

статье

для

журнала

Phrack

Magazine,

можно найти

по

адресу

http:

//www.phrack.

org/show.php?p=53&a=12.

В своем обзоре

Алеф

Ван вскрыл новые бреши в защите

протокола РРТР, в том числе возможности обмана РРТР-сервера с целью получения

данных аутентификации. Информацию об устранении недостатков в реализации прото-

кола РРТР, предоставленную компанией Microsoft, можно найти по адресу

http://

www.counterpane.com/pptpv2-paper.html.

Хотя указанная выше статья касается лишь реализации протокола РРТР компани-

ей Microsoft, из нее можно извлечь полезные уроки относительно виртуальных част-

ных сетей в целом. Поскольку технология виртуальных частных сетей призвана обес-

печить дополнительную защиту информации, ее пользователи не подвергают никаким

сомнениям возможности этой защиты. Поэтому статья Шнейера и

Маджа

должна по-

служить тревожным сигналом для таких беспечных пользователей. Рассмотрим неко-

торые вопросы, затронутые в этой статье.

Приступая к чтению статьи Шнейера и Маджа, необходимо принимать во внима-

ние сделанные ими допущения и имеющуюся среду для тестирования. Они изучали

446

Часть III. Хакинг сетей

вопросы взаимодействия архитектуры типа клиент/сервер на основе протокола РРТР,

а не используемую шлюзами архитектуру сервер/сервер. Клиент, согласно их предпо-

ложениям, подключался непосредственно к Internet, минуя удаленное соединение.

Более того, некоторые из предлагаемых ими атак основываются на возможности бес-

препятственного прослушивания сеанса РРТР. И хотя ни одно из сделанных предпо-

ложений

принципиально

не влияет на полученные заключения, необходимо пони-

мать, что требование свободного прослушивания сеансов таких взаимодействий само

по себе является достаточно жестким и обеспечивает достаточную защиту соединения.

Основные выводы статьи сводятся к следующему.

Т Протокол безопасной аутентификации MS-CHAP компании Microsoft основы-

вается на устаревших криптографических функциях (недостатки хэш-кодов

LanManager

и соответствующие программы взлома описаны в главе 5).

• Ключи сеансов, применяемые для шифрования передаваемых по сети данных,

основываются на паролях пользователей, следовательно, практическая длина

ключей снижается до 40 бит.

• Выбранный алгоритм шифрования данных сеанса (симметрический алгоритм

RC4 компании RSA) значительно ослабляется за счет повторного применения

ключей сеанса в направлениях отправителя и получателя, создавая опасность

реализации стандартной криптографической атаки.

• Канал управления (TCP-порт 1723) для управляющих соединений не использу-

ет аутентификацию и абсолютно не защищен от атак, направленных на генера-

цию события DoS.

• Кодируются только сами данные, при этом злоумышленники могут свободно из-

влекать информацию из служебного трафика, передаваемого по каналу управления.

А В статье делается предположение о том, что клиентские подключения к сети

через

РРТР-серверы

могут служить в качестве потайных входов в эти сети.

Более подробную информацию можно найти по адресу http:

//www.microsoft.

-

com/NTServer/commserv/deployment/moreinfo/VPNSec_FAQ.asp.

О Устранение недостатков протокола РРТР

Означает ли все это, что над технологией виртуальных частных сетей разверзлись

небеса? Абсолютно нет. Повторим еще раз, что все перечисленные недостатки касаются

лишь конкретной реализации протокола компании Microsoft. Все они были устранены в

сервисном пакете Service Pack 4 для серверов и клиентов Windows NT. Более подроб-

ная информация об устраненных недостатках содержится в бюллетене Microsoft Secu-

rity Bulletin MS98-012-

(http://www.microsoft.com/technet/security/bulletin/

ms98-012.asp).

Кроме того, в реализации для Windows 2000 протокол ,РРТР был су-

щественно доработан. Теперь существует возможность использования протокола

L2TP, основанного на

IPSec.

Для совместимости с новыми средствами обеспечения

безопасности со стороны серверов

РРТР-клиенты,

работающие под управлением

Win 9x, необходимо модернизировать с помощью модуля

Dial-Up

Networking версии

1.3

(http://www.microsoft.com/msdownload/).

Компания Microsoft подготовила под-

робный документ, касающийся протокола РРТР и защиты виртуальных частных сетей,

который можно найти по адресу

http://www.microsoft.com/ISN/whitepapers/

microsoft_virtual_pr_952.asp

(или загрузить через

http://www.microsoft.com/

ntserver/z

ipdocs/vpnsecur.exe).

Глава 9.

Хакинг

удаленных

соединений,

РВХ,

Voicemail...

447

]в

ответ на предпринятые компанией Microsoft действия Шнейер и Мадж опуб-

ликовали новую статью, в которой одобрили результаты устранения большин-

ства из описанных ранее недостатков. Однако авторы замечают, что протокол

MS PPTP по-прежнему основывается на пользовательских паролях в целях

обеспечения разнообразия ключей.

Однако наиболее важный вывод из статьи Шнейера и

Маджа

читается между

строк: существуют достаточно способные люди, которые хотят и могут испытать на

прочность и взломать виртуальные частные сети, несмотря на все заявления об абсо-

лютной защищенности последних. Кроме того, возможности реализации стандартных

атак против операционной системы, под управлением которой работает виртуальная

частная сеть (например, проблема хэш-кодов

LanMan),

а также просто плохие про-

ектные решения

(неаутентифицируемые

каналы управления или повторное использо-

вание ключей сеансов, созданных с применением шифрования RC4) могут свести на

нет все остальные преимущества этой безопасной, на первый взгляд, системы.

Статья Шнейера и Маджа содержит одно парадоксальное утверждение: на фоне же-

сткой критики реализации протокола РРТР компании Microsoft, авторы выражают оп-

тимистичное мнение, заключающееся в том, что протокол

IPSec

станет основой техно-

логии VPN благодаря открытости и прозрачности процесса его разработки

(http://

www.counterpane.com/pptp-faq.html).

Однако описание протокола РРТР и даже его

расширенной реализации компании Microsoft тоже имеется в Internet

(http://

www.ietf.org/html.charters/pppext-charter.html).

Так что же выгодно отличает

протокол IPSec? Ничего. Стоило бы с таким же пристрастием проанализировать и про-

токол IPSec. Именно это и сделал Брюс Шнейер (Brace Schneier).

Результаты анализа протокола IPSec

Многие исследователи отмечают

закрытость

стандарта IPSec, встроенного в Win-

dows 2000 компанией Microsoft. Однако такая закрытость имеет и свои преимущества. По-

скольку никто толком не знает принципов работы протокола IPSec, то неизвестны и спо-

собы его взлома (устройства, работающие на базе протокола IPSec можно обнаружить пу-

тем прослушивания

UDP-nopra

500). Однако, как станет ясно из следующего раздела,

завеса таинственности — не лучший фундамент для создания протокола безопасности.

Результаты анализа, проведенного Шнейером (Schneier)

и

Фергюсоном

(Ferguson)

После "покорения" протокола РРТР Брюс Шнейер и его коллега

Нильс

Фергюсон

(Niels Ferguson) из Counterpane Internet Security сконцентрировали свое внимание на

протоколе IPSec и описали результаты своего анализа в специальной статье по адресу

http://www.counterpane.com/ipsec.html.

Основной вывод статьи Брюса Шнейе-

ра и

Нильса

Фергюсона заключается в том, что и сам протокол IPSec, и соответст-

вующие документы, описывающие его стандарт, потрясающе сложны. Это мнение че-

ловека,

разработавшего

алгоритм шифрования, претендующий на утверждение в каче-

стве государственного стандарта США — AES (Advanced Encryption Algorithm,

http://csrc.nist.gov/encryption/aes/).

В течение нескольких лет этих утверждений никто не опроверг. И хотя мы не со-

ветуем знакомиться с этой статьей читателям, которым неизвестен протокол IPSec,

осведомленные специалисты получат от нее удовольствие. Вот несколько классиче-

ских "перлов" и "бесценных" рекомендаций из этой статьи.

Т "Протоколы шифрования не должны разрабатываться группами специалистов."

• "Сложность — главный

враг

безопасности."

448 Часть III. Хакинг сетей

• "Единственный надежный способ проверки безопасности системы — ее тести-

рование." (Главный вывод этой книги.)

А "Избегайте режима транспортировки и использования протокола АН, исполь-

зуйте инкапсуляцию на базе протокола

ESP."

Шнейер и

Фергюсон

завершают свою статью признанием полной капитуляции: "По

нашему мнению, протокол

IPSec

слишком сложен, чтобы быть безопасным. Однако на

сегодняшний день лучшего средства защиты не

существует."

Конечно же, пользователи

протокола IPSec должны полагаться на авторов конкретной реализации этого стандарта.

Каждой конкретной реализации могут быть присущи свои собственные преимущества и

недостатки, которые не останутся незамеченными сообществом хакеров.

Точка зрения Стивена М. Белловина (Steven M. Bellovin)

Наблюдая за дискуссиями типа Cryptographic Challenges

(http://www.rsasecurity.

com/rsalabs/challenges/)

или изучая процедуры взлома RC5-64

(http://www.

distributed.net/rc5/index.html.en),

большинство читателей не отдают себе от-

чет в том, что обычно речь идет о получении взломщиками фрагментов незашифро-

ванного текста. Однако захват передаваемой зашифрованной информации существен-

но отличается от взлома статических файлов паролей, поскольку поток зашифрован-

ных данных не имеет четких границ, а значит, очень сложно определить начало и

конец сеанса связи. Хакеру приходится угадывать, успешно расшифровывая и сопос-

тавляя различные фрагменты разговора, не будучи при этом точно уверенным в пра-

вильном выборе исходной точки. Признанный титан мысли в области безопасности

Internet, Стивен М.

Белловин

(Steven M. Bellovin) из лаборатории AT&T Labs Research

опубликовал статью под названием Probable Plaintext

Cryptanalysis

of the IP Security Proto-

cols, в которой отмечает наличие известных фрагментов обычного текста в трафике

IPSec — поля данных заголовка TCP/IP. И хотя это еще не свидетельствует о бреши в

протоколе IPSec, этот факт дает пишу для размышления специалистам по взлому за-

шифрованных коммуникационных каналов. Соответствующую статью можно найти по

адресу

http://www.computer.org/proceedings/sndss/7767/77670052abs.htm.

Резюме

Теперь многие читатели смогут подвергнуть сомнению надежность общей концеп-

ции удаленного доступа, основанной как на технологии виртуальных частных сетей, так

и на использовании старых добрых телефонных линий. И это правильно. Расширение

пределов организаций до размеров тысяч (или миллионов) по определению надежных

конечных пользователей — чрезвычайно рискованное дело, и авторы это доказали. Они

предлагают исходить из предположения о том, что удаленные пользователи работают в

наихудших с точки зрения безопасности условиях (обычно это достаточно близко к дей-

ствительности).

Вот некоторые советы по обеспечению безопасности удаленного доступа.

Т Политика назначения паролей, оправдывающая зарплату администратора по

вопросам безопасности, приобретает еще более важное значение, если речь

идет о выделении паролей для удаленного доступа к внутренним сетям. Уда-

ленные пользователи должны использовать сложные пароли, надежность кото-

рых необходимо периодически контролировать. Рассмотрите возможность реа-

лизации механизма двухуровневой аутентификации на основе интеллектуаль-

ных плат или аппаратных ключей. Вот перечень некоторых производителей и

соответствующих продуктов.

Глава 9.

Хакинг

удаленных соединений, РВХ,

Voicemail...

449

Defender от компании AXENT

http://www.axent.com/product/d3bu/defa

Technologies

Inc.

u

11.

htm

I-Button

от

компании Dallas Semi

http:

/

/www.

ibutton.

com/

SafeWord

от компании Secure

http://www.securecomputing.com/

Computing

Defender

http://enterprisesecurity.symantec.com

/products/

SecurlD

System от компании RSA

http://www.rsasecurity.com/products/se

Security

curid/index.html

DigiPass от компании Vasco Data http://www.vasco.com/products/range.ht

Security ml#Digipass

Выясните у производителей, совместимы ли предлагаемые ими продукты с текущей

инфраструктурой системы удаленного доступа. Многие компании предлагают простые

надстройки, позволяющие легко реализовать схему аутентификации на основе аппарат-

ных ключей для популярных серверов удаленного доступа типа Shiva

LANRover.

Таким

образом, достичь требуемого уровня безопасности станет значительно легче.

Т Обеспечивая безопасное соединение с Internet, не упускайте из виду обычные

удаленные соединения. Разработайте политику контроля удаленных соединений

внутри организации и регулярно проверяйте соблюдение принятых норм с ис-

пользованием программ автопрозвона.

• Найдите и запретите несанкционированное использование программного обес-

печения удаленного доступа во всей организации (более подробная информа-

ция об этом содержится в главе 13).

• Помните, что через телефонные линии хакеры могут получить доступ не только

к модемам организации. Под их "обстрелом" могут оказаться офисные теле-

фонные станции, факс-серверы, системы голосовой почты.

• Научите обслуживающий персонал и конечных пользователей предельно вни-

мательно

обращаться

с информацией об учетных записях для удаленного дос-

тупа, чтобы предотвратить возможность угрозы утечки информации через кана-

лы социальной инженерии. Используйте дополнительные формы идентифика-

ции для получения информации по вопросам удаленного доступа через доску

объявлений, например, введите систему персональных номеров.

А При всех своих преимуществах виртуальные частные сети могут подвергаться та-

ким же атакам, как и другие "защищенные" технологии. Не верьте на слово уве-

рениям разработчиков по поводу абсолютной защищенности

VPN

(вспомните

статью

Шнейера

и

Маджа,

посвященную протоколу РРТР), разработайте строгую

политику их использования и периодически контролируйте ее выполнение так

же, как и для удаленных соединений через обычные телефонные линии.

450 Часть III.

Хакинг

сетей

ГЛАВА 10

К

омпьютерная сеть — это кровеносная система любой компании. Сотни тысяч

километров медных и оптоволоконных кабелей опоясывают стены корпоратив-

ной Америки, действуя подобно сосудам, доставляющим обогащенную кисло-

родом кровь в мозг. Однако во всем есть и другая сторона: типичную корпоративную

локальную или глобальную сеть (LAN или WAN соответственно) трудно назвать безо-

пасной. С учетом постоянно растущего значения компьютерных сетей сегодня нельзя

пренебрежительно относиться к этой проблеме, так как удачное проникновение зло-

умышленника в вашу сеть подчас может оказаться губительным для существования

компании. В большинстве случаев овладение сетью означает то же самое, что и воз-

можность перехвата почтовых сообщений, финансовых данных, перенаправление по-

тока информации на неавторизованные системы. И все это возможно, даже несмотря

на применение частных виртуальных сетей (VPN — Virtual Private Network).

Администратор сети должен понимать, что угроза утечки информации может исхо-

дить из любого источника, начиная с архитектурных недостатков и возможности

SNMP-сканирования и заканчивая наличием используемых по умолчанию учетных

записей, позволяющих кому угодно получить доступ к сетевым устройствам, или

"потайных ходов" в базе данных MIB. В этой главе мы обсудим, как злоумышленни-

ки могут установить факт наличия в сети сетевых устройств, выполнить их идентифи-

кацию, а затем взломать их и получить несанкционированный доступ.

Наибольшая угроза безопасности системы — человеческие ошибки. Необходимо

помнить, что любое устройство, такое как совместно используемый концентратор,

коммутатор или маршрутизатор, может быть (а именно так обычно и бывает) либо

неправильно настроено, либо даже неправильно спроектировано, обеспечивая тем са-

мым скрытый потайной ход к вашим корпоративным сокровищам. Поэтому необхо-

димо выявить все такие устройства и позаботиться о блокировании любых несущих

угрозу изъянов, пока до них не добрались злоумышленники.

Исследование

Процесс обнаружения сетевого устройства не имеет принципиальных различий с

описанными в данной книге методами обнаружения любых других компьютерных

систем. Скорее всего взломщик начнет со сканирования портов, пытаясь найти ка-

кие-то "зацепки". Обнаружив открытые порты, он выполнит сбор маркеров и инвен-

таризацию сетевых ресурсов с помощью утилиты netcat. Если открыт порт UDP

161,

скорее всего тут же последует попытка использования протокола SNMP (Simple Net-

work Management Protocol), поскольку неправильно настроенные

SNMP-устройства

очень часто "выбалтывают" самую сокровенную информацию о своей конфигурации

любому, кто ею заинтересуется.

Обнаружение

На этом этапе применяется сканирование портов с использованием разнообразных

инструментов, о которых мы уже довольно подробно говорили в предыдущих главах.

В большинстве случаев для выполнения всех работ будет вполне достаточно таких

утилит,

как

traceroute, netcat,

nmap

и

SuperScan.

452 Часть III. Хакинг сетей