Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

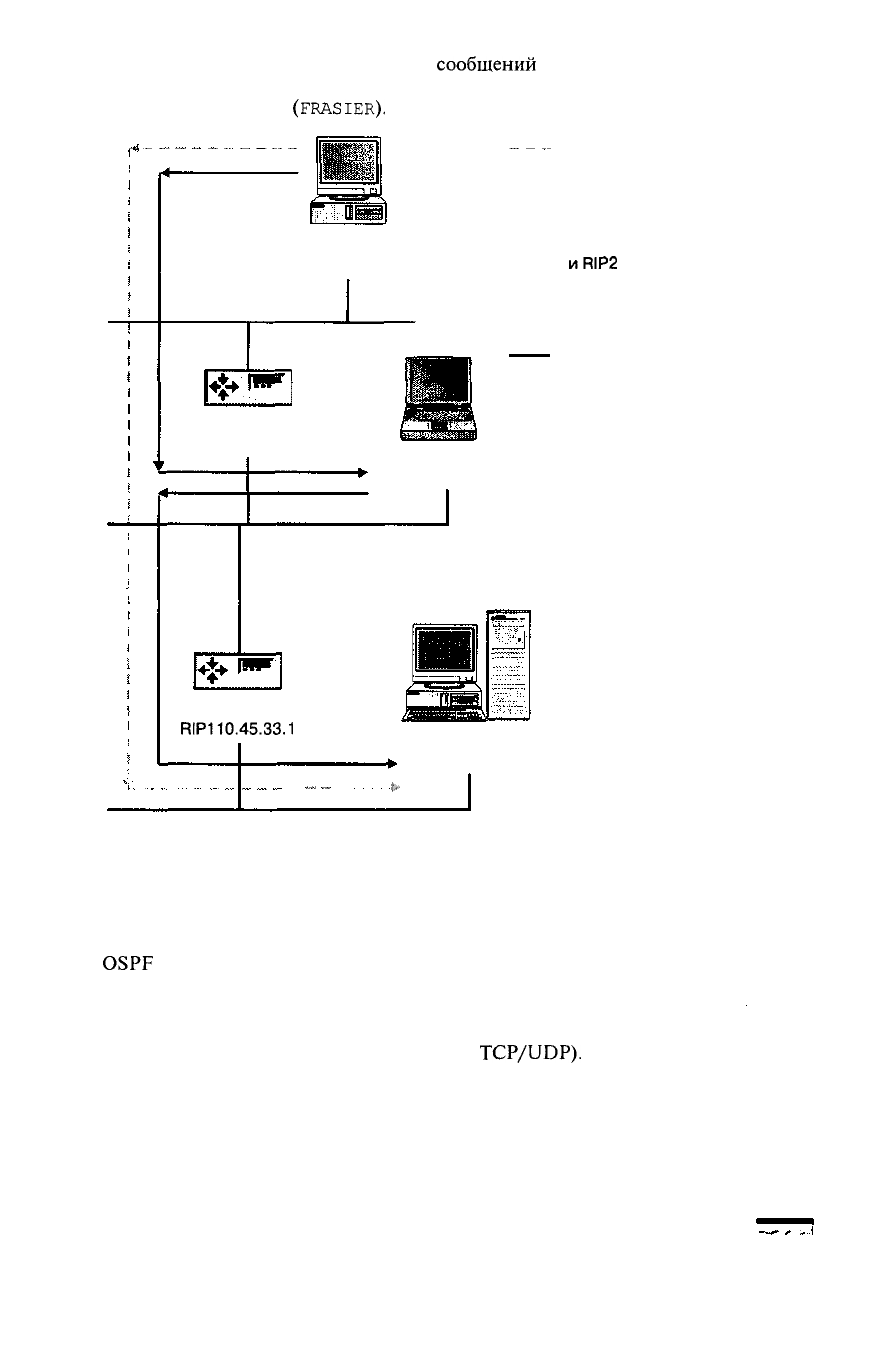

Как видно из рис. 10.8, обычный поток

сообщений

с узла DIANE можно без про-

блем перенаправить через компьютер взломщика (PAUL) и лишь затем передать их

дальше на узел назначения

(FRASIER).

Без вмешательства

взломщика обычный

трафик с узла DIANE

на узел FRASIER

передается через

маршрутизаторы RIP1

HRIP2

DIANE

192.168.50.212

Маршрутизатор RIP2

192.168.51.102

PAUL

172.16.41.200

После передачи

ложного пакета RIP

на маршрутизатор

RIP2 весь поток данных,

предназначенных для

узла FRASIER, будет

перенаправлен на узел

PAUL, а затем, после

просмотра всех

сообщений, передан

на узел FRASIER

Маршрутизатор

RIP110.45.33.1

FRASIER

10.45.33.10

, _

_

__

—

I»

Рис. 10.8. Ложные пакеты RIP представляют собой прекрасное средство исследо-

вания сети

О Контрмеры: защита от ложных пакетов RIP

Т Запретите поддержку протокола RIP на своем маршрутизаторе. В протокол

OSPF

(Open Shortest Path First) встроены более защищенные механизмы аутен-

тификации, которые ограничивают возможности взломщика по использованию

ложных пакетов RIP.

А Если это возможно, вообще запретите на пограничном маршрутизаторе обра-

ботку входящих пакетов RIP (порт 520

TCP/UDP).

Требуйте использования

лишь статических маршрутов.

Глава 10. Сетевые устройства

483

Хакинг беспроводных сетей

Традиционные сетевые архитектуры обеспечивают быстрые и надежные соедине-

ния. Однако одним из их наиболее существенных недостатков является ограничение,

налагаемое на возможность передвижения пользователей. Для решения этой пробле-

мы разрабатывались различные технологии, которые в конечном итоге привели к соз-

данию концепции беспроводной сети (802.11). Теперь пользователь может менять

свое местоположение и одновременно с этим постоянно (или почти постоянно) со-

хранять сетевое соединение. При использовании такого подхода менеджер по инфор-

мационным технологиям большой корпорации может существенно снизить времен-

ные и финансовые затраты при подключении новых пользователей к сети. Теперь

благодаря беспроводной сетевой архитектуре для доступа к корпоративной почтовой

системе или навигации в Web без проблем можно использовать сотовый телефон.

В беспроводных сетях при передаче данных между двумя узлами используются ра-

диоволны, инфракрасное или квантовое излучение. Примерами реализации беспро-

водных технологий могут служить локальные сети на базе стандарта IEEE

802.11,

со-

товые телефоны и служба Ricochet. При конструировании беспроводной сети, как

правило, используется две различных топологии: специально разработанный набор неза-

висимых базовых служб (Independent Basic Service Set) и система базовых служб (Basic

Service Set). В системе базовых служб должна существовать как минимум одна точка

доступа (access point), функционирующая подобно концентратору в традиционной се-

ти и используемая в качестве моста между одной беспроводной локальной сетью и

другой (возможно, обычной) локальной сетью. Любой сетевой узел взаимодействует с

другим узлом через точку доступа. При использовании набора базовых независимых

служб точка доступа отсутствует. Таким образом, каждый сетевой узел взаимодейству-

ет с другим узлом напрямую, без посредничества какого-либо другого сетевого узла

(подобно одноранговой сети).

В этом разделе будут рассмотрены две широко используемые беспроводные техно-

логии: локальная сеть IEEE

802.11

и сотовая телефонная сеть WAP. Кроме того, будут

обсуждены существующие проблемы, риски, связанные с применением этих техно-

логий, а также возможные методы их устранения.

Беспроводные сети на базе стандарта IEEE

802.11

Стандарт IEEE

802.11

и связанные с ним сетевые технологии используются для кон-

струирования беспроводных локальных сетей чаще всего. При этом для генерации пере-

даваемого потока двоичных сигналов в полосе

ISM

с частотой 2.45 гигагерц и скоростью

11

Мбит/с используется технология DSSS (Direct Sequence Spread Spectrum).

В данном разделе будут рассмотрены два типа атак. В первой из них для дальней-

шего проникновения в случайным образом выбранную беспроводную локальную сеть

просто используются возможности широковещательной рассылки, присущие этой

технологии. Вторая атака связана с изъяном сети WAP (Wired Equivalent Privacy).

"Передвижная

война"

Популярность

Простота

Опасность

Степень риска

8

9

6

8

484 Часть III. Хакинг сетей

"Передвижная война" или атака "с

парковочной

стоянки" — это наиболее простой

метод взлома беспроводной сети с "уведомлением" сетевого администратора или без

него. Для реализации этой атаки необходимо иметь под рукой переносной компьютер с

беспроводным сетевым адаптером и, возможно, дополнительную антенну. Кроме того,

потребуются также программы перехвата трафика беспроводных сетей, такие как

Ai-

roPeek или Sniffer Wireless. После того как все необходимые компоненты будут в вашем

распоряжении, можно просто прогуливаться или ехать на автомобиле (не стоит садиться

за руль с целью хакинга!) по

Уолл-Стрит

или деловой части Сан-Франциско, а беспро-

водный сетевой адаптер будет собирать любую информацию, передаваемую в беспро-

водных локальных сетях этого района. Количество собранных данных окажется настоль-

ко большим и разнообразным, что позволит взломщику получить доступ к корпоратив-

ным сетям. Можно обойти брандмауэр, расположившись непосредственно у стены

здания. Подобную атаку очень просто реализовать. При этом ее опасность варьируется

от небольшой утечки информации до серьезных потерь в целой корпоративной сети.

Первый шаг заключается в необходимости перехвата идентификатора набора служб

(SSID), который по существу представляет собой имя беспроводной сети. Затем этот

идентификатор можно использовать для получения доступа к самой сети, например,

воспользовавшись IP-адресом, предоставленным сервером DHCP. Для предотвращения

неавторизованного доступа к беспроводным сетям многие производители позволяют ог-

раничить возможность доступа лишь определенными

МАС-адресами.

Однако, применяя

известные методы, можно воспользоваться ложным

МАС-адресом

и попробовать все же

получить доступ. Если все предложенные выше подходы оказались неэффективными, то

стоит прибегнуть к атаке, описываемой в следующем разделе.

О Контрмеры

Для защиты от подобной атаки можно реализовать стандартные механизмы управ-

ления доступом (например, ограничить множество разрешенных адресов MAC или

идентификаторов SSID), однако для повышения безопасности корпоративной сети

нужно установить внутренний брандмауэр и средства поддержки протокола

IPSec.

Ес-

ли вы действительно обеспокоены возможностью перехвата радиоволн корпоративной

сети, то нужно учесть конструктивные особенности зданий, которые позволят забло-

кировать исходящие радиоволны и свести на нет все попытки хакеров.

&"

Атака на протокол WEP

I

Популярность

Простота

Опасность

Степень риска

8

3

7

6

Аббревиатура WEP означает "Wired Equivalent Privacy" (конфиденциальность, экви-

валентная кабельным сетям) и используется для обозначения степени защищенности

данных, передаваемых в беспроводной локальной сети на базе стандарта

IEEE802.il.

Никита Борисов

(Nikita

Borisov), Ян

Годцберг

(Ian Goldberg) и Дэвид Вагнер (David

Wagner) обнаружили различные изъяны стандартов IEEE

802.11

и WEP. Возможные ак-

тивные и пассивные атаки базируются на изъянах реализации алгоритма шифрования

RC4, используемого в WEP, и возможности повторения вектора инициализации

(Initialization Vector — IV)

(50%-ная

вероятность для каждых 4823 пакетов). Эти методы

могут привести к утечке информации и дальнейшему нарушению целостности и конфи-

денциальности данных. Для реализации этих атак необходимо обладать глубокими зна-

ниями в области беспроводных сетей и связанных с ними служб.

Глава 10. Сетевые устройства 485

Группа специалистов из университета штата Мэриленд исследовала возможность

индуктивной атаки с применением незашифрованного текста в сети WEP и WEP2.

При таком подходе с

помощью

анализа пакетов взломщик может восстановить за-

шифрованные сообщения. В данном случае проблема также связана с повторным ис-

пользованием вектора IV. Этот вектор генерируется на основе ключей, заданных

пользователем, а затем применяется для шифрования передаваемых пакетов.

О Контрмеры

Сразу же необходимо заметить, что не стоит ожидать завершения обновления спе-

цификации WEP и реализации всех изменений производителями беспроводных сетей.

Вместо этого для защиты от потенциальных атак воспользуйтесь следующими техноло-

гиями: VPN,

IPSec,

SSL,

SSH.

В будущем механизм управления доступом на базе портов

стандарта ШЕЕ

802.

Ъс

значительно облегчит, если не полностью заменит, механизм

WEP,

применяемый в беспроводных сетях для сетевой аутентификации и авторизации.

WAP (сотовые телефоны)

Поскольку в настоящее время сотовые телефоны стали чрезвычайно популярными

средствами связи, предназначенными для личного использования, то появились также и

различные технологии, обеспечивающие их подключение к Internet. Теперь пользователи

могут читать почтовые сообщения, путешествовать в Web и даже заказывать пиццу. И для

этого вполне достаточно сотового телефона. Протокол WAP (Wireless Application Protocol)

является одной из таких новых технологий. В нем определен стек сетевых протоколов, ко-

торые соответствуют протоколам TCP/IP, используемым в настоящее время в Internet. В

этом разделе будут кратко рассмотрены атаки с применением протокола

WTLS/WAP,

ко-

торый представляет собой эквивалент технологии

SSL/TLS,

определяемой спецификацией

TCP/IP в качестве механизма защиты целостности и конфиденциальности данных.

•&."

Атака

WAP/WTLS

Популярность

Простота

Опасность

Степень риска

4

2

6

4

Марку-Джахани

Сааринен

(Markku-Juhani

Saarinen)

из Финляндии опубликовал ста-

тью, в которой описываются различные методы атак на базе протокола

WTLS

(Wireless

Transport Layer Security), являющегося эквивалентом протоколов

SSL/TLS

из набора

TCP/IP. Протокол

WTLS

используется для защиты данных, передаваемых между сото-

вым телефоном и шлюзом WAP. К возможным подходам относятся следующие.

Т Атака с восстановлением выбранных данных в виде незашифрованного текста

• Атака с усечением

дейтограмм

• Атака с применением ложных сообщений

А Упрощенная атака с поиском ключей

Все перечисленные проблемы возникают из-за неудачного проектирования и реа-

лизации протокола. Для того чтобы успешно реализовать одну из таких атак, необхо-

димо обладать знаниями в области криптографии и быть знакомым с самим протоко-

лом WTLS. Для получения дополнительной информации об упомянутых выше и

других атаках воспользуйтесь следующими ресурсами.

486 Часть III. Хакинг сетей

Материал об исследовании изъянов бес-

проводных сетей (IEEE 802.11)

Информация о безопасности алгоритма

WEP

Статья о

незащищенности

сети

802.11,

Your

802.11

network has no clothes

Информация по вопросам безопасности

стандарта Wi-Fi (IEEE

802.lib)

от ассо-

циации WECA (Wireless Ethernet Com-

patibility Alliance)

Web-узел группы пользователей

BAWUG (Bay Area Wireless User Group)

Статья Attack against the WAP

WTLS

protocol

Статья о механизмах защиты протокола

WTLS, Security in the WTLS

Информация об анализаторе пакетов

беспроводных сетей

AiroPeek

от компа-

нии WildPackets, Inc.

Информация о средстве мониторинга

беспроводных сетей Sniffer Wireless

http://www.es.umd.edu/~waa/

wireless.html

http://www.isaac.cs.berkeley.edu/

isaac/wep-faq.html

http://www.es.umd.edu/-waa/

wireless.pdf

http://www.wi-fi.net/pdf/

Wi-FiWEPSecurity.pdf

http://www.bawug.org/

http://www.cc.jyu.fi/~mjos/

wtls.pdf

http://www.hut.fi/~jtlaine2/wtls/

http://www.wildpackets.com/

products/airopeek

http://www.sniffer.com/products/

wireless/default.asp?A=5

Резюме

В этой главе вы узнали, как много сетевых устройств можно выявить с помощью

методов сканирования и прослеживания маршрутов. Идентифицировать эти устройст-

ва достаточно легко. Обычно этот процесс сопровождается сбором идентификацион-

ных маркеров, идентификацией операционной системы и идентификацией по харак-

терным признакам, например, по открытому порту 1999 устройств Cisco.

Мы также обсудили угрозы, которые таит в себе неправильная настройка протоко-

ла SNMP и использование установленных по умолчанию строк доступа. Кроме того,

мы рассмотрели различные потайные учетные записи, которые, к сожалению, имеют-

ся во многих современных сетевых устройствах. Затем мы остановились на несколь-

ких способах получения конфигурационных файлов, таких как запись по сети базы

данных MIB или через TFTP.

В этой главе были рассмотрены различия между коммутируемыми и традицион-

ными сетями, а также продемонстрированы некоторые методы, с помощью которых

злоумышленники могут прослушать сетевой поток данных telnet и SNMP с использо-

ванием анализаторов пакетов dsniff и

linsniff,

а затем получить доступ ко всей

инфраструктуре сети. И наконец, был рассмотрен вопрос о том, как в коммутируемых

сетях взломщики могут перехватывать пакеты ARP и использовать протоколы SNMP

и RIP для обновления таблиц маршрутизации с целью последующего несанкциониро-

ванного получения информации о пользователях.

Кроме

того,

были рассмотрены две наиболее часто используемых технологии,

применяемые в беспроводных сетях, а также

связанный,

с их использованием риск.

Некоторые атаки настолько просты, что делают такую сеть доступной жертвой даже

для неискушенных хакеров. Другие методы взлома требуют гораздо больше времени и

знаний, но в то же время оказываются более действенными.

Глава 10. Сетевые устройства

487

Правильная настройка беспроводной сети и развертывание механизмов обеспе-

чения безопасности на других уровнях сетевой инфраструктуры позволят избежать

или как минимум снизить риск использования изъянов протоколов беспроводных

сетей. Между тем различные организации, в том числе IEEE, WECA и различные

форумы

WAP,

занимаются пересмотром существующих протоколов и их обновлени-

ем с учетом современных требований к вопросам обеспечения безопасности. Суще-

ствует также программное обеспечение от сторонних производителей, которое при-

звано облегчить разработку более защищенных приложений, предназначенных для

использования в беспроводных сетях.

488 Часть III. Хакинг сетей

ГЛАВА

11

С

тех пор как Чесвик (Cheswick) и

Белоувин

(Bellovin) написали свой фундамен-

тальный труд о построении брандмауэров и борьбе с коварным хакером Бер-

фердом

(Berferd),

подключить Web-сервер (или любой другой компьютер) к

Internet без развертывания брандмауэра считается самоубийством. Примерно то же

можно сказать в ситуации, когда функции брандмауэра возлагаются на переносной

компьютер сетевого администратора. Хотя таким опытным специалистам должны

быть хорошо известны технические нюансы реализации брандмауэра, как правило,

они совершенно не заботятся об обеспечении безопасности и не учитывают цели и

средства коварных хакеров. В результате брандмауэры могут оказаться неправильно

сконфигурированными, что позволяет взломщикам проникнуть в вашу сеть со всеми

вытекающими последствиями.

Основные сведения

На современном рынке преобладает два типа брандмауэров: программные посредники

(application proxy) и шлюзы фильтрации пакетов (packet filtering gateways). Хотя про-

граммные посредники считаются более надежными, чем шлюзы фильтрации пакетов, их

ограниченность и невысокая производительность обуславливают их применение в ос-

новном к исходящему трафику, а не к входящему потоку сообщений, поступающему на

Web-серверы многих компаний. В то же время, шлюзы фильтрации пакетов или более

сложные шлюзы с сохранением состояния (stateful) можно найти во многих крупных ор-

ганизациях, в которых высокие требования предъявляются к исходящему трафику.

После появления первого брандмауэра они стали защищать многочисленные сети

от глаз и нападок злоумышленников. Однако брандмауэры все же нельзя рассматри-

вать как панацею от всех бед. Ежегодно новые слабые места обнаруживаются в систе-

ме защиты практически каждого брандмауэра, присутствующего на рынке. Что еще

хуже, большинство брандмауэров зачастую неправильно настраивается, обслуживается

и проверяется. В результате они становятся очень похожи на электронные ограничи-

тели, которые лишь не дают двери широко распахнуться, но все же оставляют не-

большую щель для проникновения.

Не вызывает никаких сомнений, что правильно разработанный, сконфигурирован-

ный и обслуживаемый брандмауэр является практически неуязвимым. Это известно

многим опытным злоумышленникам, которые стремятся обойти такие брандмауэры и

воспользоваться доверительными отношениями, уязвимыми линиями связи или вообще

прибегнуть к нападению через учетную запись удаленного доступа. Из всего вышеска-

занного можно сделать лишь один вывод: большинство взломщиков предпочитают

обойти надежный брандмауэр. Поэтому необходимо позаботиться о его надежности.

Что же касается самих администраторов, то они должны хорошо представлять сво-

их противников и их возможности. Очень важно знать о том, какие первые шаги

предпримет злоумышленник для обхода брандмауэра, чтобы вовремя выявить подоб-

ную деятельность и предотвратить нападение. В этой главе будут рассмотрены типич-

ные приемы, используемые в настоящее время для исследования и инвентаризации

брандмауэров, а также несколько методов, которыми могут воспользоваться взломщи-

ки для их обхода. Кроме того, вы

узнаете

о том, как выявить и предотвратить каждую

из подобных атак.

490 Часть III.

Хакинг

сетей

Идентификация брандмауэров

Почти каждый брандмауэр имеет свои отличительные особенности. Поэтому с по-

мощью сканирования портов, инвентаризации и сбора идентификационных маркеров

взломщики могут правильно определить тип, версию и набор правил практически ка-

ждого брандмауэра в сети. Почему так важна подобная идентификация? Как только

вся эта информация будет получена, взломщик может приступать к ее анализу, поис-

ку уязвимых мест и

дальнейшему

их использованию.

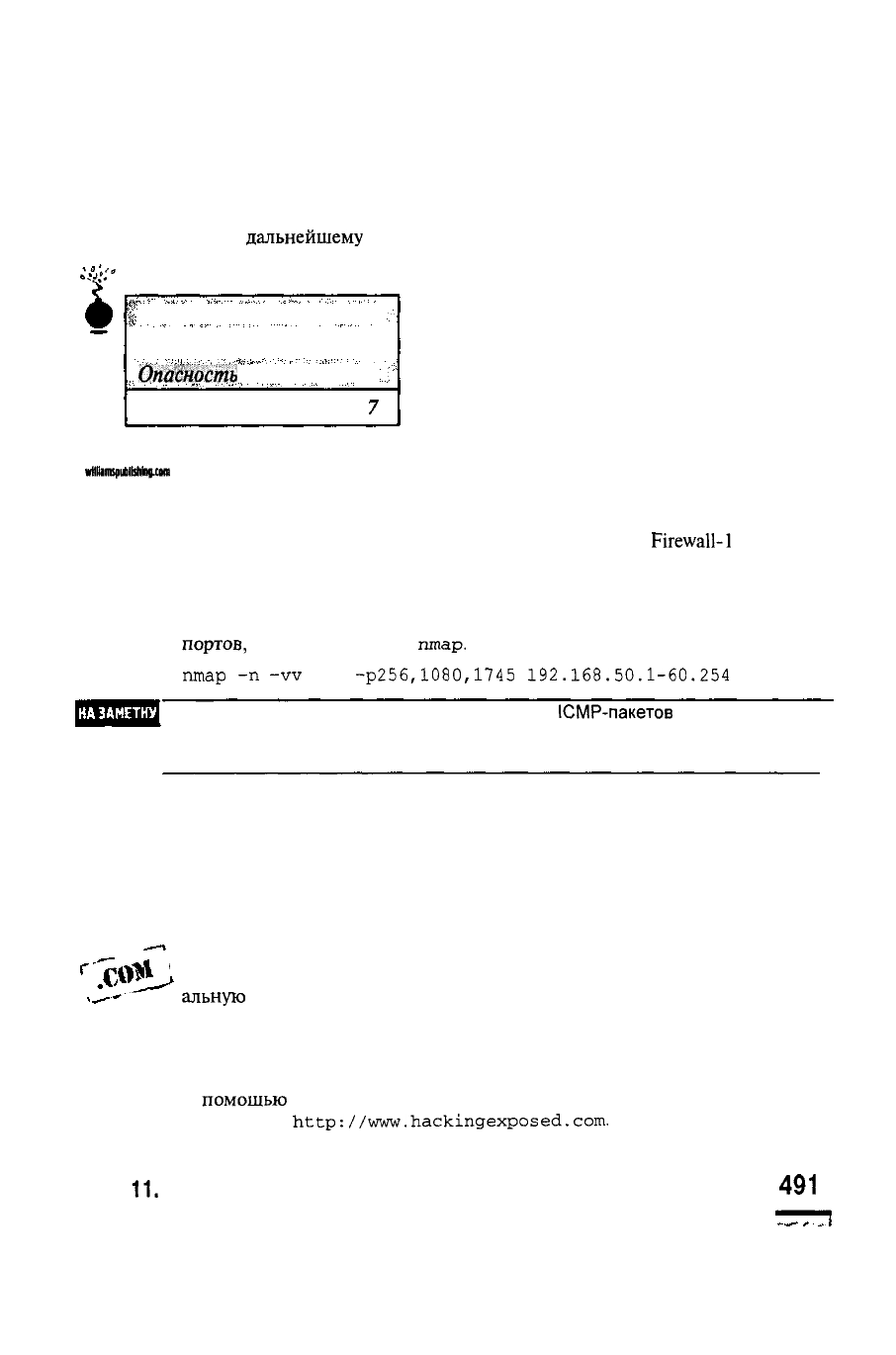

b^Jft"

Прямое сканирование

Популярность 10

Простота 8

Опасность

2

Степень риска

НА

WEB-УЗЛЕ

Самый простой способ поиска брандмауэров заключается

в

сканирова-

**

йпч

"*

|Ы

**

мт

нии определенных портов, используемых ими по умолчанию. Некоторые

современные брандмауэры можно уникально идентифицировать, выпол-

нив простое сканирование портов. Для этого необходимо лишь знать, что

именно вы хотите найти. Например, брандмауэры

Firewall-1

компании

Checkpoint ожидают поступления запросов с TCP-портов 256, 257 и 258,

a Proxy Server компании Microsoft обычно прослушивает TCP-порты с

номерами 1080 и 1745. Обладая такой информацией, поиск этих типов

брандмауэров окажется тривиальным, если воспользоваться сканером

портов,

таким как утилита

шпар.

nmap

-n

-vv

-РО

-р256,1080,1745

192.168.50.1-60.254

I Параметр -РО отключает передачу тестовых

ICMP-пакетов

перед сканирова-

нием. Это оказывается очень важным, поскольку многие брандмауэры не реа-

гируют на поступающие эхо-запросы ICMP.

Чтобы найти все бреши в защите пограничных устройств вашей сети, как начи-

нающий, так и опытный взломщик прибегнет к сканированию широкого диапазона

портов. Однако наиболее опасные злоумышленники постараются выполнить сканиро-

вание как можно более незаметно. При этом, для того чтобы избежать разоблачения,

они могут воспользоваться любым из многочисленных приемов, включая ping-про-

слушивание случайно выбранных адресов, произвольных портов, а также использова-

ние ложных узлов и выполнение распределенного сканирования.

Если вы надеетесь, что система выявления вторжений (IDS — Intrusion

Detection System) сможет выявить подобные атаки, то оцените потенци-

альную

опасность еще раз. Большинство систем IDS настроено таким

образом, что они способны обнаружить лишь наиболее "шумное" или

прямолинейное сканирование портов. Если систему IDS не настроить

должным образом, большинство злоумышленников останутся абсолютно

незамеченными. Сканирование произвольных портов можно реализовать

с

помощью

сценария Perl, который можно найти на Web-узле авторов

этой книги,

http://www.hackingexposed.com.

Глава

11.

Брандмауэры

491

О Контрмеры: защита от прямого сканирования

Способы предотвращения сканирования портов брандмауэра во многом совпадают с

методами, рассмотренными в главе 2, "Сканирование". Необходимо заблокировать попыт-

ки такого сканирования на пограничном маршрутизаторе или воспользоваться одним из

средств выявления вторжений (свободно распространяемым или коммерческим). Однако и

в этом случае нельзя предотвратить простое сканирование портов, поскольку по умолча-

нию большинство систем IDS не позволяет обнаружить подобную деятельность. Так что

перед их использованием необходимо выполнить соответствующую настройку.

Обнаружение

Для того чтобы безошибочно обнаружить факт сканирования портов по случайному

закону или с применением ложных узлов, нужно тонко настроить соответствующую

сигнатуру. Для получения дополнительной информации по этому вопросу внимательно

изучите документацию, входящую в комплект поставки используемой системы IDS.

Для того чтобы обнаружить сканирование портов из предыдущего примера с ис-

пользованием системы RealSecure 3.0, нужно дополнительно повысить ее чувстви-

тельность, модифицировав специальные параметры. Мы рекомендуем внести сле-

дующие изменения.

1. Выберите и настройте политику Network Engine Policy.

2. Выберите команду Port Scan и щелкните на кнопке Options.

3. В поле Ports внесите значение 5.

4. В поле Delta задайте интервал 60 секунд.

При использовании брандмауэра

Firewall-1

системы UNIX для выявления попыток

сканирования можно воспользоваться утилитой Ланца Спицнера (Lance

Spitzner,

http://www.enteract.com/~lspitz/intrusion.html).

Как упоминалось в главе 2,

его

сценарий

alert.sh

поможет настроить брандмауэр компании Checkpoint

и

осу-

ществить мониторинг сканирования портов, а при обнаружении такой деятельности

будет сгенерировано уведомление, установленное пользователем.

Предотвращение

Для того чтобы предотвратить сканирование портов брандмауэра из Internet, нуж-

но заблокировать эти порты на маршрутизаторе, расположенном перед брандмауэром.

Если эти устройства управляются вашим провайдером услуг Internet, то этот вопрос

придется согласовать с ним. Если же вы самостоятельно управляете маршрутизатором,

то для явного блокирования попыток сканирования воспользуйтесь

следующим

спи-

ском ACL компании Cisco.

access-list 101 deny

tcp

any any eq 256 log ! Блокирование сканирования

Firewall-1

access-list 101 deny tcp any any eq 257 log ! Блокирование сканирования Firewall-1

access-list 101 deny tcp any any eq 258 log ! Блокирование сканирования Firewall-1

access-list 101 deny tcp any any eq

1060

log ! Блокирование сканирования Socks

access-list 101 deny tcp any any eq 1745 log ! Блокирование сканирования Winsock

Если вы заблокируете порты Checkpoint (256-258) на пограничных маршру-

тизаторах, то не сможете управлять брандмауэром no Internet.

Администратор Cisco может без особых проблем применить вышеперечис-

ленные правила. Нужно просто перейти в режим редактирования параметров

и ввести по очереди предыдущие строки. После этого необходимо выйти из

режима редактирования

и

ввести команду

write,

чтобы изменения были вне-

сены в конфигурационный файл.

492 Часть III. Хакинг сетей