Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Мы не в состоянии перечислить все возможные причины использования атак DoS.

Можно лишь сказать, что

киберпространство

является полным отражением реальной

жизни. Некоторые получают удовольствие от своей разрушительной деятельности и

черпают дополнительные силы, наблюдая за мощью предпринятой ими атаки. Как ни

странно, большинство хакеров-профессионалов питают отвращение к атакам DoS, од-

нако есть и люди, которые ими пользуются.

Типы атак DoS

К сожалению, атаки DoS становятся мощным оружием террористов

киберпро-

странства,

что свидетельствует о наступлении нового электронного тысячелетия. За-

частую гораздо проще нарушить функционирование сети или системы, чем на самом

деле получить к ней доступ. Сетевой протокол типа TCP/IP был разработан для при-

менения в открытом и доверенном сообществе пользователей, и его текущая версия 4

унаследовала все слабые стороны своих предшественниц. Кроме того, многие опера-

ционные системы и сетевые устройства имеют различные изъяны в используемой

реализации сетевого стека, что значительно снижает их способность противостоять

атакам DoS. Мы были свидетелями, как на устройствах управления различными про-

цессами, в которых использовался устаревший стек протокола IP, сбой происходил от

простого перенаправления ICMP с некорректным параметром. Поскольку для реали-

зации атак DoS существует много средств, очень важно идентифицировать их типы, а

также разобраться с тем, как выявить и предотвратить эти атаки. Сначала мы позна-

комимся с теорией, лежащей в основе четырех стандартных типов атак DoS.

Насыщение полосы пропускания

Наиболее коварной формой атак DoS является насыщение полосы пропускания

(bandwidth consumption). По существу, взломщики могут заполнить всю доступную

полосу пропускания определенной сети. Это можно осуществить и в локальной сети,

однако чаще всего злоумышленники захватывают ресурсы удаленно. Для реализации

такой атаки можно воспользоваться двумя сценариями.

Сценарий 1

Взломщик может насытить сетевое подключение целевой системы, воспользовав-

шись более широкой полосой пропускания. Такой сценарий вполне возможен, если

злоумышленник обладает сетевым подключением Т1 (1.544 Мбит/с) или более быст-

рым и лавинно заполняет сетевое соединение с полосой пропускания 56 или 128

Кбит/с. Это эквивалентно столкновению трактора-тягача с автомобилем Yugo: боль-

шее транспортное средство, или в данном случае канал, наверняка станет победителем

в этой битве. Этот тип атак не ограничивается возможностью применения к низко-

скоростным сетевым соединениям. Нам встречались ситуации, когда взломщики по-

лучали доступ к сетям с полосой пропускания больше 100 Мбит/с. Для атаки на Web-

узел и насыщения его канала взломщику достаточно иметь канал

Т1.

Сценарий 2

Взломщики усиливают атаку DoS, вовлекая в процесс насыщения целевого сете-

вого соединения несколько узлов. Воспользовавшись таким подходом, сеть с доступом

ТЗ (45 Мбит/с) можно насытить с помощью канала связи 56 Кбит/с. Благодаря чему

это возможно? Используя другие узлы для усиления атаки DoS, взломщик с помощью

Глава 12. Атаки DoS 513

ограниченной полосы пропускания может насытить полосу пропускания 100 Мбит/с.

Для того чтобы успешно реализовать эту возможность, взломщик должен привлечь

дополнительные узлы. Как вы увидите ниже в данной главе, в некоторых случаях

осуществить усиление атаки гораздо проще, чем может показаться на первый взгляд.

На протяжении всей книги многократно упоминалось об опасности трафика

ICMP. Несмотря на то что пакеты ICMP удобно использовать для сетевой диагности-

ки, можно легко захватить трафик ICMP и воспользоваться им для атак с насыщени-

ем полосы пропускания. Кроме того, такие атаки могут оказаться еще более разруши-

тельными, поскольку большинство взломщиков скрывают свой адрес. Это значитель-

но затрудняет выявление реального злоумышленника.

Недостаток ресурсов

Атака, приводящая к недостатку ресурсов (resource starvation), отличается от пре-

дыдущей атаки тем, что она направлена на захват системных ресурсов, таких как цен-

тральный процессор, память, пространство жесткого диска или другие системные

процессы. Зачастую взломщик обладает легитимным доступом к офаниченному коли-

честву системных ресурсов. Однако он предпринимает попытку захватить и дополни-

тельные ресурсы. Таким образом, система или законные пользователи будут испыты-

вать недостаток в совместно используемых ресурсах. Атаки такого типа обычно при-

водят к недоступности ресурса, и, следовательно, к краху системы, переполнению

файловой системы или зависанию процессов.

Ошибки программирования

Ошибки программирования (programming flaw) заключаются в неспособности прило-

жения, операционной системы или логической микросхемы обрабатывать исключи-

тельные ситуации. Обычно эти ситуации возникают при передаче уязвимому элементу

несанкционированных данных. Взломщики будут много раз передавать пакеты, в ко-

торых не учитываются рекомендации документов RFC, чтобы определить, способен

ли сетевой стек справиться с этими исключениями или это приведет к панике ядра

(kernel panic), или краху всей системы. Для определенных приложений, которым тре-

буются пользовательские входные данные, взломщики будут передавать данные дли-

ной в тысячи строк. Если профаммой используется буфер фиксированной длины,

скажем 128 байт, то злоумышленники попробуют сгенерировать условие переполне-

ния буфера и вызвать крах приложения. Что еще хуже, взломщики могут также вы-

полнить привилегированные команды, как описывалось в главах 5,

"Хакинг

Windows

NT", и 7, "Хакинг Novell NetWare". Ошибки профаммирования часто встречаются и

в логических микросхемах. Печально известная атака под названием Pentium fflOf ос-

новывается на том, что пользовательский процесс, выполнив некорректную инструк-

цию

Oxf00fc7c8,

приведет к краху любой операционной системы.

Нетрудно догадаться, что

профаммы,

операционной системы или даже централь-

ного процессора, в которых отсутствуют любые дефекты, не существует. Взломщикам

прекрасно известна эта аксиома. Будьте уверены, что они полностью воспользуются

преимуществами краха важных приложений. К сожалению, в большинстве случаев все

атаки происходят в совершенно неподходящее время.

514 Часть III. Хакинг сетей

Маршрутизация и атаки DNS

Такие атаки DoS основываются на манипуляции записями таблицы маршрутизации,

что приводит к прекращению обслуживания легитимных систем или сетей. Большинст-

во протоколов маршрутизации, такие как RIP версии 1 (Routing Information Protocol) и

BGP версии 4 (Border Gateway Protocol), не имеют вообще или используют слабые алго-

ритмы аутентификации. Это предоставляет взломщикам прекрасную возможность изме-

нять маршруты, зачастую указывая ложный исходный IP-адрес и вызывая состояние от-

каза в обслуживании. В результате таких атак трафик целевой сети маршрутизируется

через сеть взломщика или в черную дыру, т.е. в никуда — в сеть, которой не существует.

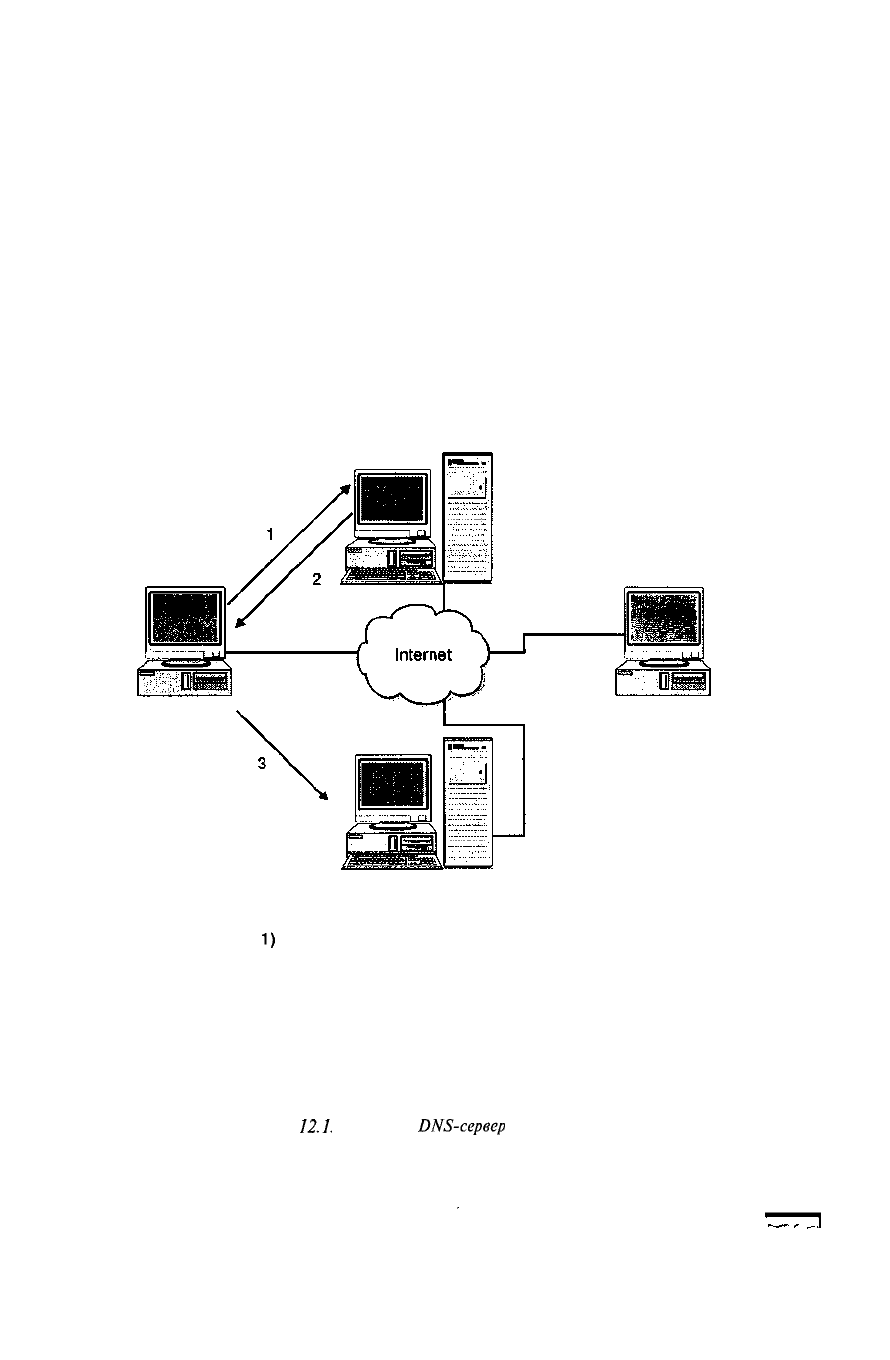

Атаки DoS, направленные на серверы DNS, также являются достаточно эффектив-

ными. Большинство таких атак приводит к кэшированию на целевом сервере фиктив-

ных адресов. Когда сервер DNS выполняет обратный поиск, взломщик может перена-

править его на требуемый узел или в некоторых случаях, в "черную дыру". Существу-

ет несколько типов подобных атак, которые приводят к тому, что большие узлы в

течение продолжительного времени оказываются недоступными.

Для того чтобы лучше понять принципы, лежащие в основе атаки на сервер DNS,

проанализируйте рис. 12.1.

Сервер DNS

компании

Microsoft

Клиентский

компьютер

Web-сервер

www.microsoft.com

Web-сервер взломщика

www.hacker.com

1)

Запросы клиента передаются на Web-узел

компании Microsoft, при этом броузер

пытается разрешить имя www.microsoft.com

в IP-адрес

2) Буфер сервера DNS был модифицирован

взломщиком, поэтому возвращается IP-адрес

сервера www.hacker.com, а не сервера

компании Microsoft

3) Теперь компьютер взломщика выдает себя

за www.microsoft.com

Рис.

12.1.

Атака на

DNS-cepeep

Глава 12. Атаки DoS

515

Общие атаки DoS

Некоторые атаки DoS можно использовать против нескольких типов систем. Мы

будем называть такие атаки общими (generic). В основном общие атаки направлены на

насыщение полосы пропускания или захват ресурсов. Стандартным элементом атак

этого типа является манипулирование протоколами. При использовании протокола

ICMP одновременно можно воздействовать на несколько систем. Например, взлом-

щик может воспользоваться "почтовой бомбой" и отправить тысячи почтовых сооб-

щений целевой системе, чтобы

насытить

полосу пропускания и истощить ресурсы

почтового сервера. Хотя вирус Melissa не планировалось использовать в качестве сред-

ства генерации атаки DoS, однако на гребне волны почтовых сообщений он может

привести к краху почтового сервера. Его саморепликация оказалась настолько успеш-

ной, что из-за недостатка ресурсов почтовые серверы просто завершали свою работу.

Поскольку невозможно проанализировать все условия возникновения состояния

DoS,

оставшуюся часть главы мы посвятим атакам DoS, применимым к большинству

компьютерных сетей.

Атака Smurf

Популярность

Простота

Опасность

Степень риска

9

8

9

9

Атака Smurf — это одна из наиболее опасных атак DoS, поскольку при ее реализа-

ции на целевые узлы осуществляется усиленное воздействие. Эффект усиления воз-

никает из-за рассылки направленных широковещательных ping-запросов на узлы се-

ти, которые должны сгенерировать ответные сообщения. Направленный широковеща-

тельный запрос может передаваться либо на сетевой адрес, либо на сетевой

широковещательный адрес, однако в любом случае требуется устройство, выполняю-

щее преобразование данных уровня 3 (IP) к уровню 2 (сеть). (Более подробную ин-

формацию по этому вопросу можно получить в документе RFC 1812, Requirements for

IP Version 4 Routers.) Для сети класса С сетевым адресом будет . О, а широковещатель-

ным адресом —

.255.

Направленные широковещательные запросы обычно использу-

ются для диагностики, позволяя выявить функционирующие узлы без применения

утилиты ping отдельно для каждого адреса используемого диапазона.

Атака Smurf позволяет воспользоваться преимуществами рассылки широковещательных

направленных запросов и требует как минимум трех участников: взломщика, усиливающей

сети

(amplifying

network)

и

цели. Злоумышленник отправляет ложные

ICMP-пакеты

ECHO

на

широковещательный

адрес усиливающей сети. Исходный адрес пакетов изменяется так,

как будто бы сама жертва сгенерировала запрос. Затем начинается самое интересное. Как

только пакет

ECHO

передается

на

широковещательный адрес,

все

системы усиливающей

сети сгенерируют ответ на запрос узла-жертвы (если не запланированы какие-нибудь

другие действия). Если взломщик отсылает один

ICMP-пакет

в усиливающую сеть, в кото-

рой содержится 100 узлов, генерирующих ответные сообщения на широковещательный за-

прос, то можно считать, что взломщик в сто раз увеличил эффективность атаки DoS. От-

ношение количества переданных пакетов к числу узлов, генерирующих ответные сообще-

ния, мы называем коэффициентом усиления (amplification ratio). Таким образом, взломщик

постарается найти усиливающую сеть с большим коэффициентом усиления, чтобы увели-

чить вероятность насыщения трафика целевой сети.

516

Часть III.

Хакинг

сетей

Для того чтобы лучше познакомиться с атакой такого рода, рассмотрим пример.

Предположим, что взломщик отправил 14 Кбайт данных ICMP на широковещатель-

ный адрес усиливающей сети со ста узлами. Сеть взломщика подсоединена к Internet

через

двухканальное

соединение ISDN; усиливающая сеть — через линию связи ТЗ

(45 Мбит/с); а целевая сеть — через канал Т1 (1.544 Мбит/с). Нетрудно подсчитать,

что в данном случае взломщику удастся сгенерировать 14 Мбит данных, которые бу-

дут отправлены в целевую сеть. Это практически не оставит ей шансов на выживание,

поскольку вся доступная полоса пропускания линии связи

Т1

будет быстро занята.

Один из вариантов описанного подхода называется атакой Fraggle ("осколочная

граната"). При этом выполняются все те же действия, за исключением того, что вме-

сто

ICMP-пакетов

используются дейтаграммы UDP. Взломщик может отправлять

ложные пакеты

UDP

на широковещательный адрес усиливающей сети, обычно на

порт 7 (echo). При этом каждый узел или сеть с активной службой echo сгенерируют

для целевого узла ответное сообщение, тем самым значительно увеличивая количество

передаваемых данных. Если на каком-либо из узлов усиливающей сети служба echo

отключена, то будет сгенерировано

ICMP-сообщение

о недостижимости, что также

приведет к насыщению полосы пропускания.

О Контрмеры: защита от

araKSmurf

Для того чтобы предотвратить возможность использования вашей сети

(компьютера) для усиления, запретите прохождение направленных широковещатель-

ных запросов на пограничном маршрутизаторе. На маршрутизаторах Cisco для этого

можно воспользоваться следующей командой.

no ip directed-broadcast

На устройствах Cisco с операционной системой IOS версии

12

этот режим включен

по умолчанию. При использовании других устройств обратитесь к документации, вхо-

дящей в комплект их поставки.

Кроме того, некоторые операционные системы можно настроить так, чтобы отбра-

сывались все широковещательные

ICMP-пакеты

ECHO.

Системы Solaris 2.6,

2.5.1,

2.5, 2.4 и 2.3

Чтобы предотвратить генерацию ответных сообщений

на

запросы

ECHO

в

системах

Solaris, добавьте в файл /etc/rc2.d/S69inet следующую строку.

ndd

-set

/dev/ip

ip_respond_to_echo_broadcast

0

Linux

Для того чтобы обеспечить такую же защиту в системе Linux, необходимо активи-

зировать функции брандмауэра на уровне ядра с помощью утилиты ipfw. Убедитесь,

что эти требования учтены при компиляции ядра и выполните следующие команды.

ipfwadm

-I -a

deny

-Р

icmp

-D

10.10.10.0

-S О/О 0

'8

ipfwadm

-I -a

deny

-Р

icmp

-D

10.10.10.255

-S

О/О

0 8

При этом не забудьте заменить строку

10.10.10.0

своим сетевым адресом, а

10.10.10.255

— сетевым широковещательным адресом.

FreeBSD

Система FreeBSD версии 2.2.5 и выше запрещает обработку направленных широ-

ковещательных запросов по умолчанию. Этот режим можно активизировать или от-

ключить,

изменив

параметр

sysctl

в

файле

net.

inet.

icmp.bmcastecho.

Глава 12. Атаки DoS 517

AIX

Система AIX 4.x запрещает генерировать ответные сообщения на широковеща-

тельные запросы по умолчанию. Чтобы переключить этот режим, можно воспользо-

ваться командой по с параметром bcastping. Эта команда служит для настройки се-

тевых атрибутов в выполняющемся ядре. Данные атрибуты должны устанавливаться

при каждом запуске системы.

Все версии системы UNIX

Для того чтобы предотвратить генерацию узлами сообщений в ответ на атаку

Fraggle, отключите службы echo и chargen в файле

/etc/inetd/conf,

поместив в

начало соответствующих строк символ #.

Узлы под воздействием атак

Конечно, очень важно понимать, как предотвратить возможность использования

узла в качестве усилителя атаки, однако еще важнее разобраться в том, как опреде-

лить, что узел уже используется для этих целей. Как упоминалось в предыдущих гла-

вах, нужно ограничить возможность поступления данных ICMP и

UDP

лишь задан-

ных типов и только на требуемые узлы. Причем это нужно обеспечить на погранич-

ных маршрутизаторах. Конечно, такая мера не позволит защититься от атак

Smurf

и

Fraggle, приводящих к насыщению полосы пропускания. Гораздо лучше обратиться к

провайдеру услуг Internet и совместными усилиями максимально ограничить входя-

щий трафик ICMP. Эти защитные меры можно усилить с помощью режима CAR

(Committed Access Rate — допустимая частота обращений), который можно установить

на устройствах Cisco IOS

1.1СС,

11.ICE

и 12.0. Это позволит ограничить трафик

ICMP некоторой разумной величиной, например 256 или 512 Кбайт.

Обнаружив, что узел задействован при атаке, нужно сразу же связаться с сетевым

центром провайдера услуг Internet. He забывайте, что выявить источник атаки трудно,

но все же возможно. Для этого в процессе тесного сотрудничества с провайдером по-

надобится тщательно исследовать уязвимый узел, поскольку именно он является по-

лучателем ложных пакетов. Помните о том, что если узел принимает участие в атаке,

то генерируемые им пакеты ничем не отличаются от остальных сетевых пакетов.

Систематизированный анализ каждого маршрута в обратном направлении, начи-

нающийся

с усиливающего узла, позволит выявить сеть, из которой была предпринята

атака. При этом понадобится отслеживать каждый сегмент пути, пройденный ложным

пакетом. Для автоматизации этого процесса группа специалистов по вопросам безо-

пасности MCI разработала сценарий

dostracker

на языке Perl, который после раз-

мещения на маршрутизаторе Cisco сразу же приступит к отслеживанию маршрута в

обратном направлении вплоть до выявления источника атаки. К сожалению, эта

программа окажется гораздо менее полезной, если у вас нет доступа ко всем маршру-

тизаторам, задействованным в атаке.

Мы также рекомендуем обратиться к документу RFC 2267, Network Ingress Filtering:

Defeating Denial of Service Attacks

Which

Employ IP Source Address Spoofing, авторами ко-

торого являются Пауль Фергюсон (Paul Ferguson) из компании Cisco Systems и Дани-

эль Сени (Daniel Senie) из компании Blazenet, Inc.

518

Часть III. Хакинг сетей

Атака с помощью переполнения пакетами

SYN

Популярность

Простота

Опасность

'

:

:

Степень риска

7

8

9.

8

До того как атака

Smurf

не стала такой популярной, наиболее разрушительной

считалась атака с помощью переполнения пакетами SYN. Упоминавшаяся в начале

этой главы атака на компанию

PAN

IX является прекрасным примером реализации

такой атаки. Давайте подробно разберемся с тем, что же происходит в этом случае.

Как уже упоминалось, инициализация соединения TCP представляет собой про-

цесс, состоящий из трех шагов (рис.

12.2).

Процедура согласования параметров

при установке TCP-соединения

1)

Клиент передает сообщение

SYN

2) Сервер передает сообщение

SYN/ACK

3) Клиент передает сообщение АСК

Рис. 12.2. Соединение SYN

Клиент

Сервер

В обычной ситуации пакет SYN отсылается с определенного порта системы А на кон-

кретный порт системы В, который находится в состоянии LISTEN. В этот момент по-

тенциальное соединение системы В находится в состоянии SYN_RECV. На этой стадии

система В передает системе А пакет

SYN/ACK.

Если процесс проходит нормально, систе-

ма А передает обратно пакет АСК и соединение переходит в состояние ESTABLISHED.

Описанный механизм прекрасно работает в большинстве случаев, однако некото-

рые из его изъянов позволяют

взломщику

сгенерировать условие DoS. Проблема за-

ключается в том, что большинство систем заранее выделяет некоторое количество ре-

сурсов при установке потенциального (potential) соединения, т.е. соединения, которое

еще не полностью установлено. Несмотря на то что многие системы могут поддержи-

вать тысячи параллельных соединений с определенным портом (например, 80), доста-

точно дюжины или около того потенциальных запросов на соединение, чтобы израс-

ходовать все доступные ресурсы. Именно этот механизм и применяется взломщиком

для атаки с помощью переполнения пакетами SYN.

В начале

SYN-атаки

взломщик тоже передает пакет SYN с системы А на систему В,

однако при этом в качестве исходного адреса указывает ложный адрес несуществую-

щего узла. После этого система А посылает пакет SYN/ACK по ложному адресу. Если

узел по этому адресу существует, то системе В обычно обратно отсылается пакет RST,

поскольку этот узел не инициировал установку соединения. Однако не забывайте о

том, что взломщик наверняка выбрал недостижимую систему. Следовательно, после

того,

как

система

В

отправила пакет

SYN/ACK,

она

никогда

не

получит ответного паке-

та RST от системы А. Это потенциальное соединение останется в состоянии SYN_RECV

и будет помещено в очередь на установку соединения. Из этой очереди потенциаль-

ное соединение может быть удалено лишь после истечения выделенного промежутка

Глава 12. Атаки DoS

519

времени. Этот промежуток времени в каждой системе различен, однако он не может

быть меньше 75 секунд, а в некоторых реализациях протокола IP минимальный ин-

тервал может достигать 23 минут. Поскольку очередь на установку соединения обычно

небольшая, взломщику достаточно отправить несколько пакетов SYN с интервалом 10

секунд, чтобы полностью заблокировать определенный порт.

У вас, очевидно, уже давно возник вопрос: "А почему эта атака является такой разру-

шительной"? Во-первых, для ее успешной реализации достаточно небольшой полосы про-

пускания. Для нарушения работоспособности промышленного Web-сервера злоумышлен-

нику достаточно модемной линии связи 14.4 Кбит/с. Во-вторых, подобная атака является

скрытой, поскольку взломщики при рассылке пакетов

SYN

используют ложный исходный

адрес. Это значительно затрудняет идентификацию источника нападения. По иронии

судьбы эта атака уже несколько лет назад была предсказана многими экспертами по во-

просам безопасности

(http:

//www.phrack.org/show.php?p=48&a=14).

О Контрмеры: защита от атак с использованием

пакетовзуы

Чтобы определить, подвержена ли атаке ваша система, можно воспользоваться ко-

мандой

netstat,

если

она

поддерживается

операционной

системой.

Многочисленные

соединения в состоянии SYN_RECV свидетельствуют о том, что именно в этот момент

проводится атака.

Далее приводятся четыре основных способа защиты от атак с использованием па-

кетов SYN. Хотя каждый из подходов имеет свои преимущества и недостатки, все они

способны снизить воздействие сфокусированной атаки SYN. Не забывайте о сложно-

сти выявления злоумышленника из-за использования им ложного исходного адреса.

Однако

в

решении этой задачи может помочь утилита

dos

tracker

группы

MCI

(если

вы имеете доступ к маршрутизатору каждого сегмента пути).

Увеличение очереди на установку соединений

Несмотря на то что стек протокола IP каждым производителем реализуется по-

своему, можно настроить размер очереди на установку соединений таким образом,

чтобы нейтрализовать воздействие атаки с использованием пакетов SYN. Это полез-

ное, однако не самое оптимальное решение, поскольку его реализация требует допол-

нительных системных ресурсов, а это может сказаться на общей производительности.

Сокращение времени ожидания установки соединения

Сокращение интервала ожидания установки соединения также поможет уменьшить

влияние атаки. Тем не менее, это тоже не самое оптимальное решение проблемы.

Использование пакетов обновления программного обеспечения

и защита от потенциальных

атакзта

Как следует из названия подраздела, большинство современных операционных систем

имеет встроенные механизмы выявления и предотвращения атак с использованием паке-

тов

SYN.

Для получения перечня таких операционных систем и соответствующих модулей

обновления читайте отчет СА-96:21 группы CERT TCP SYN Flooding and

IP

Spoofing Attacks.

Поскольку атаки SYN получили в глобальной сети широкое распространение, были

разработаны и другие решения проблемы атак DoS. Например, современное ядро сис-

темы Linux версии 2.0.30 и более поздних версий имеет режим SYN cookie. Если этот

режим включен, ядро будет выполнять выявление и регистрацию возможных атак

SYN. После этого будет использоваться криптографический протокол, известный под

названием SYN cookie, который позволит легитимным пользователям устанавливать

соединение даже в процессе предпринятой атаки.

520 Часть III.

Хакинг

сетей

В других операционных системах, например Windows NT с установленным сервис-

ным пакетом SP2 или более поздними, реализован динамический механизм выделе-

ния ресурсов (см. статью базы знаний Microsoft Q142641). Когда длина очереди на ус-

тановку соединений достигает некоторого предела, система автоматически выделяет

дополнительные ресурсы. Так что очередь никогда не будет переполнена.

Использование сетевых систем выявления вторжений

Некоторые системы

IDS

уровня сети могут обнаруживать атаки SYN и активно им

противодействовать. Такие атаки можно обнаружить по возросшему потоку пакетов

SYN, который не сопровождается потоком ответных сообщений. Система выявления

вторжений может передать системе, используемой в процессе атаки, пакет RST, соот-

ветствующий начальному запросу SYN. Это будет способствовать восстановлению кор-

ректного состояния очереди на установку соединений.

Атаки на службу DNS

Популярность

•':..,,

Простота

Опасность

Степень риска

6

4

9

6

В 1997 году группа специалистов по вопросам безопасности Secure Networks, Inc.

(SNI), которая в настоящее время называется Network Associates, Inc.

(NAI),

опублико-

вала отчет о различных изъянах реализации BIND (Berkeley Internet Name Domain) сис-

темы DNS

(NAI-0011,

BIND Vulnerabilities and Solutions). Версии BIND до

4.9.5.+P1

могут

кэшировать фиктивную информацию, если активизирован режим рекурсии. Этот режим

позволяет серверу имен обрабатывать запросы на получение данных о зонах и доменах,

которые он не обслуживает. Когда серверу имен приходит запрос на получение инфор-

мации о неизвестной зоне или домене, он перенаправляет запрос авторизованному сер-

веру имен этого домена. После получения ответа от этого сервера первый сервер имен

передает полученные данные обратно узлу, сгенерировавшему запрос.

К сожалению, если режим рекурсии активизирован в уязвимых версиях BIND,

взломщик может модифицировать буфер сервера имен, выполняющего рекурсивный

поиск. Эта ситуация известна как обман записи PTR (PTR record spoofing). При этом

атака направлена на процесс преобразования IP-адресов в

имена

узлов. Несмотря на

то, что атака основывается на использовании доверительных отношений между узла-

ми, все же сохраняется возможность генерации условия DoS системы DNS. Напри-

мер, взломщик может попробовать "убедить" целевой сервер имен поместить в свой

буфер данные, отображающие имя

www.abccompany.com

в несуществующий адрес

0.0.0.10. Когда пользователи уязвимого сервера имен попробуют обратиться к узлу

www.abccompany.com,

то им никогда не удастся получить ответ с узла 0.0.0.10, а зна-

чит, и доступ к искомому узлу

www.

abccompany.

com.

О Контрмеры: защита службы DNS

Для разрешения проблем службы BIND обновите ее версию до 4.9.6 или

8.1.1

и выше.

Поскольку изъян многих версий BIND связан с возможностью повреждения буфера, луч-

ше всего обновить ее используемую версию до самой последней, в которой реализованы

дополнительные средства защиты. За более подробной информацией по этому вопросу об-

ращайтесь по адресу

http:

/

/www.

isc.

org/bind.html.

Информацию о модулях обновления

можно найти в отчете СА-97:22 группы CERT BIND — the Berkeley Internet Name Daemon.

Глава 12. Атаки DoS 521

Атаки DoS на системы UNIX и Windows NT

Последние двадцать лет популярность системы UNIX неустанно возрастает. И это

абсолютно закономерно, поскольку эта система обладает мощью, элегантностью и по-

зволяет выполнять самые невероятные задачи. В то же время эти же

преимущества

иногда могут послужить причиной возникновения некоторых проблем. В течение

многих лет были выявлены сотни условий DoS в различных версиях системы UNIX.

Как и UNIX, система Windows NT быстро набрала популярность в корпоративном ми-

ре США. Многие организации в процессе управления своей коммерческой

деятельностью

в новом тысячелетии делают ставку именно на Windows NT. Несмотря на то что в настоя-

щее время ведутся споры о том, какая из операционных систем является более мощной,

ни у кого не вызывает сомнения тот факт, что Windows NT представляет собой сложную

систему, предоставляющую возможность выполнения самых разнообразных функций. Как

и в случае системы UNIX, эти широкие возможности позволяют

взломщикам

генериро-

вать состояние DoS в самой системе NT и в связанных с ней приложениях.

Большую часть атак DoS можно разделить на две категории: удаленные и локаль-

ные. В каждой из этих категорий можно выделить множество методов генерации

этого состояния. Поэтому каждый рассматриваемый пример будет демонстрировать

теоретические основы таких атак, а не подробное описание самих атак. Каждый кон-

кретный способ реализации с течением времени претерпевает изменения. Однако ес-

ли вы знакомы с теоретическими основами проведения атак определенного типа, то

эти знания можно без проблем применить и в новых условиях. Давайте приступим к

рассмотрению основных условий DoS из каждой категории.

Удаленные атаки DoS

В настоящее время большинство атак DoS связано с ошибками в программирова-

нии, которые имеют отношение к реализации стека IP различными разработчиками.

Как упоминалось в главе 2, "Сканирование", каждый разработчик реализует стек IP

по-разному. Именно поэтому так важен этап предварительного сбора данных. По-

скольку реализация стека является достаточно сложной задачей, решение которой по-

стоянно эволюционирует, то всегда имеется большая вероятность появления самых

разнообразных ошибок. В основе многих атак лежит возможность передачи пакета

или последовательности пакетов на целевой узел и использование определенного изъ-

яна программного обеспечения. После того как эти пакеты будут получены целевой

системой, могут возникать самые различные ситуации, начиная с некорректной обра-

ботки поступивших пакетов до краха всей системы.

Перекрытие фрагментов пакетов IP

Популярность

Простота

Опасность

Степень риска 8

Эти атаки связаны с изъянами в программном коде, используемом для восстанов-

ления пакетов, в определенных реализациях стека IP. Когда пакеты проходят через

различные сети, может оказаться необходимым разделить эти пакеты на меньшие час-

ти (фрагменты), размер которых определяется заданным в сети значением MTU

(Maximum Transmission unit — максимальная единица передачи). Такая атака была ха-

522 Часть III. Хакинг сетей