Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

более жестокими из-за их способности захвата трафика. Атаки с захватом ресурсов

уже используются многие годы, и взломщики продолжают применять их с большим

успехом. Бреши в программном обеспечении особенно популярны у взломщиков, по-

скольку сложность реализации стека протокола IP и связанных с ним программ по-

стоянно повышается. И наконец, атаки на службу DNS и механизм маршрутизации

чрезвычайно эффективны при использовании унаследованных изъянов важнейших служб,

являющихся фундаментом Internet. Некоторые эксперты по вопросам безопасности

считают, что теоретически вполне возможно инициировать атаку DoS на Internet, если

через протокол

ВОР

воспользоваться данными о маршрутах. Этот протокол интен-

сивно применяется большинством магистральных провайдеров.

Стремительно возрастает популярность распределенных атак DoS, поскольку необ-

ходимые для этого средства становятся абсолютно доступны, и для их использования

не требуется никаких особых знаний. Эти атаки являются наиболее разрушительны-

ми, так как при этом быстро "захватываются" даже большие узлы

Internet,

которые

становятся абсолютно неработоспособными.

Ввиду того что электронная коммерция продолжает играть основную роль в

электронном мире, воздействие атак DoS на электронное сообщество будет все вре-

мя возрастать. В настоящее время многие организации начали получать свои дохо-

ды от предоставления интерактивных ресурсов. В результате распределенная атака

DoS может привести некоторые из них к банкротству. Что еще более важно, так это

возможности сокрытия, которые в каждой атаке используются в полной мере. И

наконец, не забывайте о том, что атаки DoS применяются и в милитаристских це-

лях. Многие правительства планируют или уже приступили к разработке приемов

ведения электронных войн, в которые вовлечены атаки DoS, а не обычные ракеты.

Поистине пришло время кибертерроризма.

Глава 12. Атаки DoS 533

ЧАСТЬ IV

Типичная ситуация:

бе£

Шшай

!

;

$•

V

*

i;

-

!•

,>;

i

*'

ft

'

„Jf

'

/;r.

t

?

' Я

наверняка

.

;l

r

-

r

^'/f«;',f;,

/•

f

/j

Однажды наши

.клиенты

предложили нам не просто

проникнуть

в

один

из

их

1

компьютеров, а сделать это

без;какого

бы то ни было предварительного

исследова-

,

ния. Нам лишь сказали

rio

телефону: "Мы используем сетевую систему

вьЦвления

вторжений

RealSecure

of компании ISS, так что все ваши действия мы сможем

уви-

,

деть." (Если бы нам

платили'Хотя

бы копейку за каждое такое предложение!)

Позд-

i

ней ночью в процессе

хакинга

нам

удалось обнаружить два работающих узла в за-

данном диапазоне. Один из них оказался компьютером с системой Solaris, на кото-

;

ром был лишь один открытый порт 80 (Web), используемый Web-сервером Apache, |

а вторым — компьютер Windows 2000 с открытым

портом,443

(SSL)

и сервером

I1S

5.0. Если вы прочитали

всё

предыдущие главы, то уже

должны

;знатъ,

что

;

хотя

эти

;

два порта могут предоставлять самый разнообразный спектр информации,

!они

так-

}

же могут быть

защищены.

Такая ситуация встречается достаточно

часто,

и мы {

столкнулись

именно

с

ней;£

;

s

v

,»-"

,'

;}„

ji<

•

;,;,'_

'> j ',

;

,>'

Так что сначала мы

попытались

воспользоваться

всемиётипи^йшми

приемами,

а

I

также

попробовали

обнаружить

различные изъяны

на

.Web-узле

под

управлением

j

системы Solaris. Однако оказалось, что Web-узел является простым

набором

стати-

ческих Web-страниц

и"

предоставляет возможность использования лишь некоторых

\

хакерских

методов, включая использование установленных по

умолчанию;

файлов,

|

поиск используемых по умолчанию паролей, удаленное переполнение буфера, ата- I

ки,

основанные на изъяне механизма проверки

корректности

.входных

Данных

и !

строки форматирования, загрузку файлов и подмену

идентификатора

сеанса.

При j

этом в системе не удалось обнаружить ни одной

страницы,

используемой для ay-

j

;

тентификации.

(Для того

чтобы

в этом удостовериться, с помощью

утилиты

Tele-

|

port Pro мы полностью скопировали весь Web-узел.) В результате мы вернулись ко

>

второму обнаруженному

компьютеру

с системой Windows 2000 и сервером

[US'5.0.

''•

Мы знакомы со

множеством;<атак,

основанных на переполнении

буфера

и ис-

|

! пользовании установленных по умолчанию файлов сервера

IIS

5.0,

однако

;в

данном *

: случае в состоянии ожидания запросов находился открытый порт

443.;

(Вы уже

«

знаете, как в такой ситуации можно незаметно выполнить

поставленную

задачу?)

;

Воспользовавшись броузером (оружием взломщиков нового

поколения),!

мы под- j

соединились к порту

SSL

с

использованием следующего адреса URL. j

J

:

httpS:

//www.example.dom/

,,;"'

^"

,.

jf

;-g;,_

•

|l

-;,

i

I

.,:'"

;

j После этого

|мы

обнаружили достаточно тщательно

разраёотанную

систему об-

работки платежей по кредитным карточкам, ожидающую ввода

1

имени

пользователя j

и пароля для регистрации. Как вы теперь уже знаете, для хакинга не стоит

выби-

!

рать самый длинный путь, если к полному господству может привести

грраздо

бо-

}

лее короткая

дорога.

Так что несмотря на возможность

подбора

регистрационных

''

данных с помощью Web-броузера или автоматизации этого процесса с

исполъзова-

'•

нием утилиты Brutus, мы решили пойти по гораздо более простому

nyrrf

и прове-

рить наличие изъянов сервера IIS 5.O. (Общеизвестно, что лишь

немногий

админи-

страторы отслеживают появление и используют все необходимые

модули

обновле-

!

ния.) Итак, мы приступили к поиску известных изъянов, таких

ка^

ошибки

трансляции Unicode

и

Double

Decode, переполнение буфера библиотеки

[.printer

'•

и недавно обнаруженный изъян переполнения буфера индексного сервера. И вот

он, долгожданный момент! Сервер "сообщил", что он уязвим для

атак,'провоци-

:

руемых

вирусом Code Red Worm. Это уже кое-что.

,

j I

Обратившись к набору самых последних средств взлома, мы нашли тот из них,

который связан с изъяном индексного сервера, а затем запустили его, и на нашем

компьютере появилось приглашение удаленной командной оболочки. Мы победи-

ли! Через 10 минут мы без особого труда (лишь несколько сотен раз нажав клави-

ши) получили доступ к системе обработки платежей по кредитным карточкам с

системными привилегиями. При этом системой

RealSecure

не было сгенерировано

ни одного уведомления об опасности. Как же можно воспользоваться полученным

доступом? Для ответа на этот вопрос читайте часть IV...

ч.

^•-^'•^

n

Г ' '

'-Ч^Й''*

'

''"J*'<

' '' '

.'

4

,

'

.

"*

l

.JvV'ttl*'

*>'«'"','

t'

l

''"

r

'l?<

"''

,<<"

\

i

-

:

^k«£^№\;-;;.*,:

**<

's^vlW»^"'^'?*

'*.''-%

*'

v

'

L

C?

"-!^ti,\^%^^'''

:'''-

x

v

*

'''

L!

'

:S

.

*

*

\^4^^Ф'-'-^^'"

<^i|^!S^'"N-

•»

N

i'

1

'

.,?•

',4'

iifpii

V

«

U*«

!

• ' .. ,

\tjv>'*Л7

l

"'

£l

ig

!

:7

'•

.

"

'"

''' г"

:

Жп4'^^

-'.

•

'

fe*'jil^'-v..

-.-c,

'

'

';,

r'i^F,

.''ч*-

'

'

"

•

,'""'<?>W,

«'

'

•

vavirj

%?РЙЙ

Н

еотъемлемой чертой глобальной единой экономики является то, что и управ-

лять ею нужно глобально. Вспомогательный персонал не всегда может ока-

заться на месте, чтобы подойти к закапризничавшему компьютеру и устра-

нить проблему. Какой же выход? Программное обеспечение удаленного управления.

Такие программы, как

pcAnywhere,

ControlIT, ReachOut и Timbuktu, стали настоя-

щей находкой для администраторов, позволяя им виртуально перемещаться на ком-

пьютеры пользователей и устранять проблемы или помогать выполнять стоящие перед

ними задачи. К сожалению, такое программное обеспечение зачастую неправильно

настроено или имеет изъяны в подсистеме защиты. Это позволяет взломщикам полу-

чать доступ к системам, переписывать секретную информацию, или, хуже того, ис-

пользовать данный компьютер для взлома всей корпоративной сети, создавая при

этом впечатление, что эту атаку предпринял сотрудник данной организации.

В этой главе обсуждаются приемы, используемые взломщиками для поиска пере-

численных программ в сети какой-либо организации. Кроме того, вы узнаете, как

злоумышленники пользуются ошибками в конфигурационных параметрах и дырами в

системе защиты, а также о том, какие шаги следует предпринять, чтобы устранить все

найденные изъяны. (В главе 9,

"Хакинг

удаленных соединений, РВХ, Voicemail и вир-

туальных частных сетей", изложена подробная информация об удаленном управлении

через модемное соединение.)

Обзор программ удаленного управления

Каждая программа, предназначенная для работы в сети, ожидает установки соеди-

нений, открывая для этого определенные порты. Число и тип этих портов полностью

определяются самой программой. Сканируя порты какого-либо компьютера, можно

определить все работающие на нем программы удаленного управления. Остается

только удивляться, как много пользователей устанавливают такое программное обес-

печение без соответствующих санкций и требуемой поддержки.

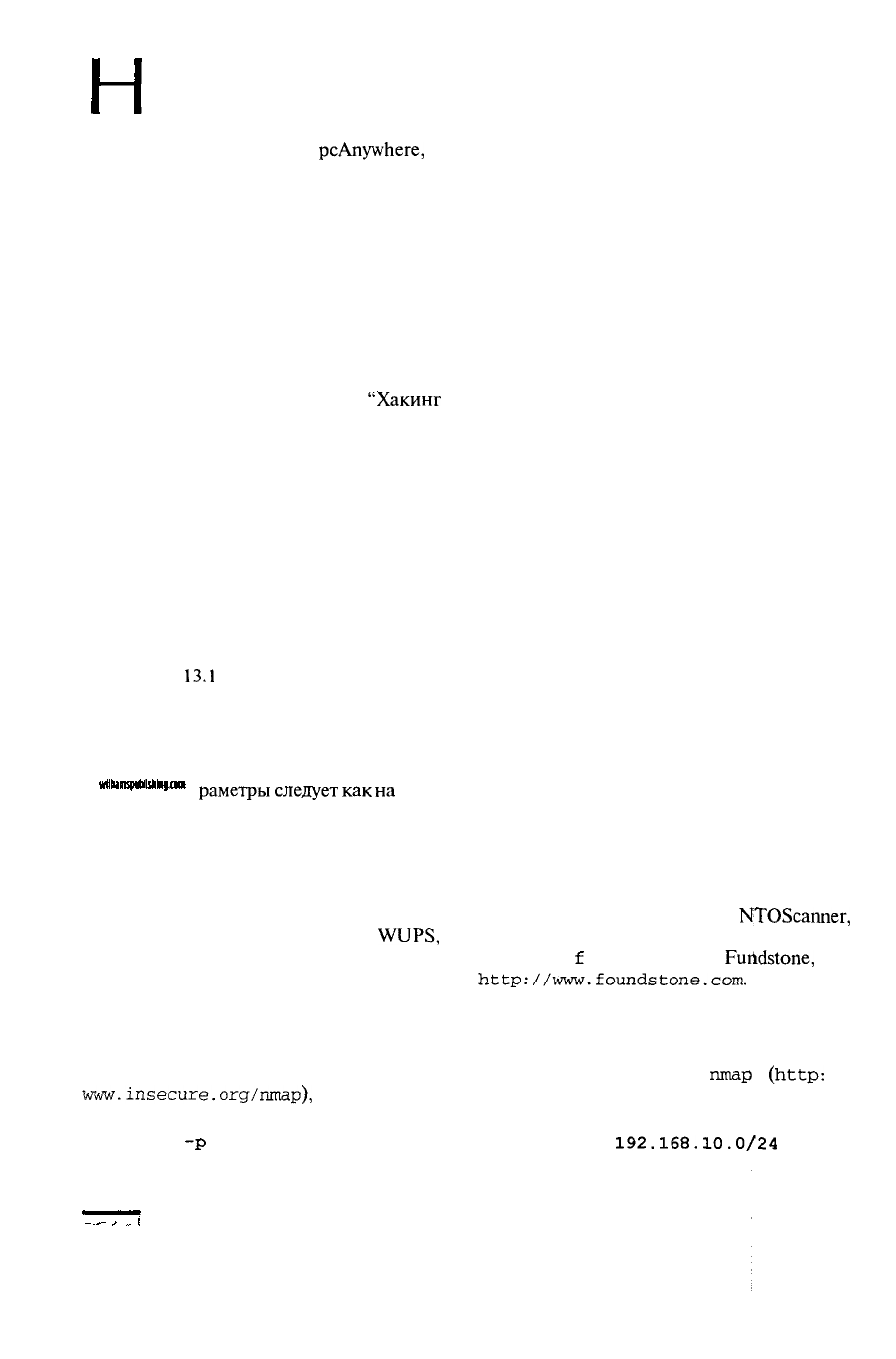

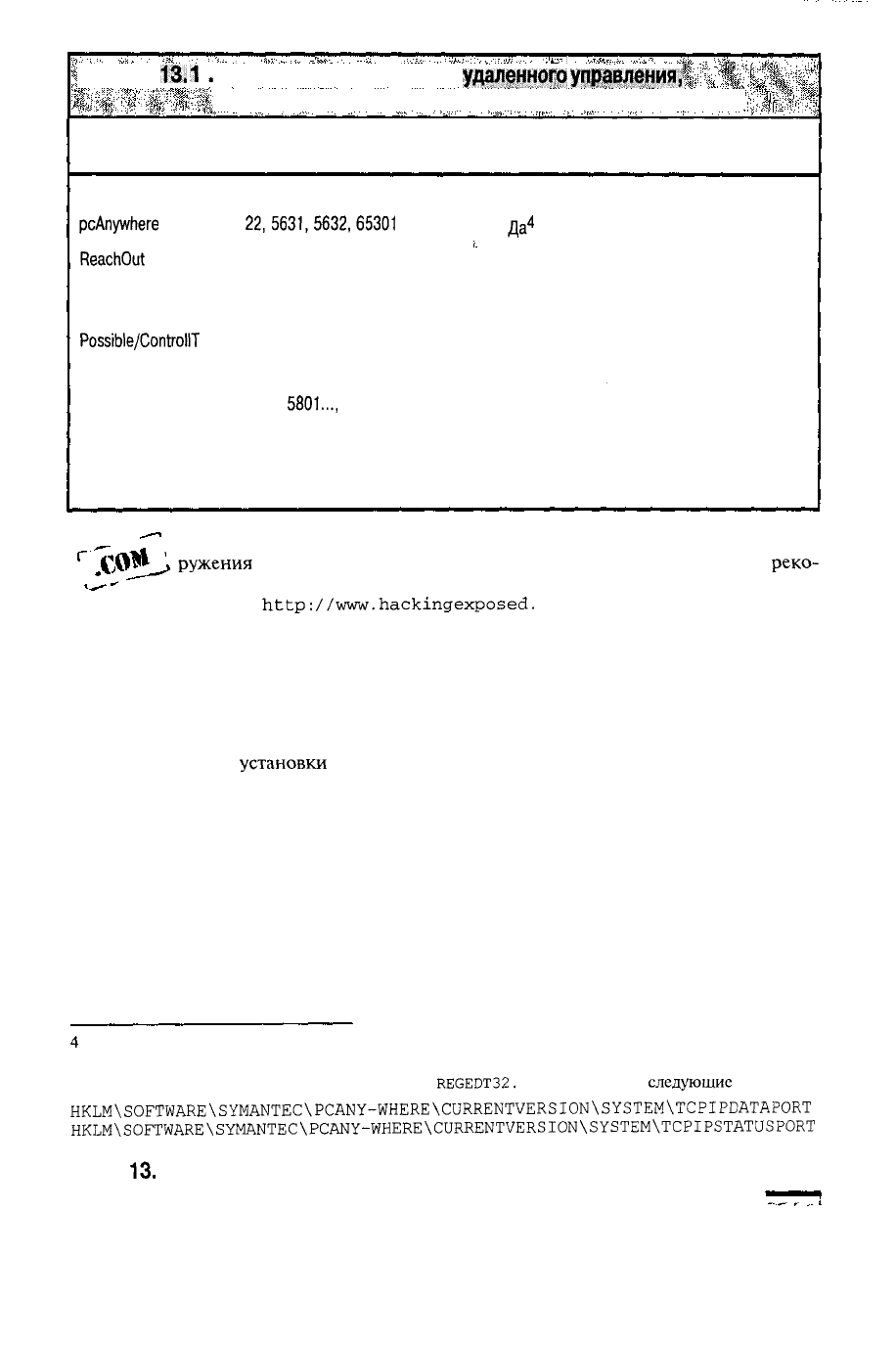

В табл.

13.1

перечислены различные программные продукты удаленного управления,

а также прослушиваемые порты, используемые этими программами по умолчанию. В

этом списке содержатся лишь общие сведения, поскольку многие продукты, как указано

в таблице, позволяют использовать для входящих соединений любой свободный порт.

НА

WEB-УЗЛЕ

Не

забывайте

о

том,

что для

использования нужных портов изменить

па-

р

амет

р

ы

след

у

ет

как

на

узле,

так

и на

компьютере,

с

которого устанавлива-

ется соединение. Если изменить номер порта только на одном из двух со-

единяемых компьютеров, в настройках второго все равно останется порт

65301, установленный по умолчанию для соединений TCP. Работая на

компьютере под управлением операционной системы Windows, для скани-

рования портов мы рекомендуем воспользоваться одной из таких замеча-

тельных программ, как NetScanTools Pro 2000, SuperScan,

NTOScanner,

WinScan, ipEye или

WUPS,

описанных в главе 2, "Сканирование". Можно

также проверить, как работает программа

f

scan компании

Furtdstone,

ко-

торую можно найти по адресу

http://www.foundstone.com.

Каждая из

этих быстрых, гибких и надежных утилит предназначена для идентифика-

ции портов, используемых службами удаленного управления.

Чтобы выполнить сканирование портов с компьютера под управлением системы Linux,

всегда можно воспользоваться проверенной программой-сканером

nmap

(http:

/ /

www.insecure.org/nmap),

с помощью которой поиск требуемого программного обеспе-

чения можно вести по всей подсети.

nmap -sS

-p

407,799,1494,2000,5631,5800,43188 -п

192.168.10.0/24

540 Часть IV. Хакинг программного обеспечения

Таблица

13,

1

.

Программное обеспечение

удаленного

управления,

обнаруживаемое при сканировании определенных портов

Программа

Citrix ICA

pcAnywhere

ReachOut

Remotely Anywhere

Remotely

Possible/ControllT

Timbuktu

VNC

Терминальные

службы системы

Windows

TCP

1494

22,5631,5632,65301

43188

2000, 2001

799,

800

407

5800,

5801...,

5900,

5901...

3389

UDP

1494

22, 5632

Нет

Нет

800

407

Нет

Нет

Возможность использования

альтернативных

Неизвестно

Да

4

Нет

Да

Да

Нет

Да

Нет

портов

Как всегда, для одновременного сканирования нескольких сетей и обна-

ружения

всех систем, от которых можно ждать неприятностей, мы

реко-

мендуем использовать сценарий на языке Perl, который можно найти на

Web-узле

http:

//www.hackingexposed.

com.

Соединение

Как только взломщик получит всю необходимую информацию о службах удален-

ного управления рабочих станций и серверов, скорее всего, он попытается получить к

ним доступ. После

установки

с параметрами, используемыми по умолчанию, практи-

чески все приложения удаленного управления позволяют устанавливать соединение

любому пользователю. Причем для этого не требуется указывать ни имя, ни пароль.

(Взломщикам это нравится.)

Единственный способ проверить, защищен ли паролем подобный программный па-

кет, — это попытаться установить соединение "вручную", воспользовавшись соответст-

вующим программным обеспечением. Нам ничего неизвестно о каких-либо сценариях,

которые позволяют автоматизировать этот процесс. Не стоит волноваться, если вы обна-

ружили в сети компьютер с каким-нибудь приложением удаленного управления и не

имеете соответствующей полнофункциональной версии (скажем, Timbuktu или

ControlIT). Ее всегда можно найти в Web. В Internet можно найти также демонстраци-

онные и пробные версии почти всех популярных программ удаленного управления.

4

Пакет pcAnywhere позволяет использовать альтернативные порты Data (5631) и Status (5632), од-

нако с использованием графического интерфейса соответствующие изменения осуществить нельзя.

Для

этого запустите

редактор

системного реестра

REGEDT32.

ЕХЕ

и

измените

следующие

параметры.

HKLMNSOFTWARE\SYMANTEC\PCANY-WHERE\CURRENTVERSION\SYSTEM\TCPIPDATAPORT

HKLM\SOFTWARE\SYMANTEC\PCANY-WHERE\CURRENTVERSION\SYSTEM\TCPIPSTATUSPORT

Глава

13.

Изъяны средств удаленного управления

541

Установите эти программы и попытайтесь соединиться с требуемыми узлами по оче-

реди. Как насчет пользователей, которые используют пустой пароль? Если на экране не

появилось приглашения для ввода имени пользователя, то, как подарок рождественским

утром, на нем отобразится диалоговое окно приложения удаленного управления.

Если эта простая атака завершилась неудачей, можно выполнить инвентаризацию

пользователей (более подробная информация об этом содержится в главе 3,

"Инвентаризация") и

попытаться

воспользоваться их именами. Во многих программах

удаленного управления для аутентификации по умолчанию используются те же имена и

пароли, что и в операционной системе NT. Имея в своем распоряжении системные имена,

можно снова связаться с удаленным узлом и попробовать каждое из полученных имен

пользователей, а также такие общепринятые пароли, как

<пробел>,

"имя_полъзователя",

password,

admin,

secret,

<имя_компании>

и

т.д.

Если

это не

принесет результатов,

зна-

чит, данная программа, по крайней мере, надежно защищена паролем.

Изъяны программ удаленного управления

Часто приходится слышать, что уровень защищенности узла определяется прочно-

стью самого слабого звена. Однако по отношению к программному обеспечению уда-

ленного управления дело обстоит несколько иначе. Если узел удалось взломать (см.

главу 5,

"Хакинг

Windows NT"), то злоумышленники смогут воспользоваться обнару-

женными изъянами и позже подключиться вполне законным путем. Например, неко-

торые старые программные продукты не шифруют имена и пароли пользователей, что

дает возможность взломщикам извлечь их из файлов, с экрана монитора, или, еще

хуже, из сетевого трафика. Единственный способ убедиться в том, что программные

продукты надежно защищены, заключается в проведении их тестирования.

В программах удаленного управления имеется несколько изъянов. Тем не менее прове-

рить придется наличие каждого из них. Ниже перечислены некоторые известные проблемы.

Т Имена и пароли пользователей передаются в виде незашифрованного текста.

• Использование слабых алгоритмов шифрования паролей (например, с исполь-

зованием подстановки).

• Раскрываемые пароли (которые можно извлечь удаленно с применением

средств с графическим интерфейсом либо скопировав требуемые файлы на ло-

кальный компьютер).

А Загружаемые профили.

Незашифрованные имена пользователей

и пароли

Популярность

Простота

Опасность

Степень

риска

6

8

10

8

Программа Remotely Possible 4.0 компании Computer Associates не обеспечивает

никакой защиты имен пользователей и паролей. Как видно из рис.

13.1,

в файле

\PROGRAM

FILES\AVALAN\REMOTELY

POSSIBLE\MAIN.SAB

ЭТИ

данные хранятся

В

ТСК-

стовом формате — все ключи от королевства в одном месте!

542 Часть IV. Хакинг программного обеспечения