Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

I

9 Необразованный пользователь и "справочный стол"

Однажды авторы, проявив достаточную настойчивость, просмотрели списки кон-

тактных данных сотрудников, адреса электронной почты и номера телефонов внут-

ренней телефонной сети одной компании. Все это оказалось возможным благодаря

обращению к "справочному столу" этой компании.

Сначала мы собрали информацию о сотрудниках этой компании, используя неко-

торые из методов поиска в открытых источниках (см. главу

1,

"Предварительный сбор

данных"). Очень ценные данные посчастливилось раздобыть у компании-регистратора

доменных имен Network Solutions по адресу http://www.networksolutions.com.

Здесь были обнаружены данные начальника отдела информационных технологий.

Имени этого человека и его телефонного номера, полученных в компании-

регистраторе, оказалось вполне достаточно, чтобы приступить к атаке, которую можно

назвать "удаленный пользователь, попавший в затруднительное положение". Для при-

крытия мы воспользовались следующей легендой: у начальника отдела информацион-

ных технологий, который пребывает в командировке по делам фирмы, возникли труд-

ности. Ему срочно нужно получить некоторые файлы Power Point для презентации, ко-

торая состоится завтра. С помощью такого трюка от служащих "справочного стола" нам

удалось узнать версию клиентского программного обеспечения удаленного доступа

(которую можно бесплатно получить на Web-узле производителя), ее конфигурацион-

ные параметры, бесплатный номер телефона для дозвона на сервер удаленного доступа

и учетную запись для регистрации на этом сервере. Установив первоначальный доступ,

мы перезвонили несколько часов спустя (выдав себя за того же пользователя!) и объяс-

нили, что забыли пароль почтовой учетной записи. Пароль был восстановлен. Теперь

можно было отправлять почту, пользуясь внутренним почтовым ящиком компании.

Затем с использованием нескольких звонков удалось получить доступ к внутренней

телефонной сети компании. Код доступа к этой сети дал возможность пользоваться ис-

ходящими телефонными звонками в любую точку земного шара за счет компании.

Позже было установлено, что сервер удаленного доступа имеет пустой пароль в учетной

записи администратора, к которой можно получить доступ с помощью полученного ра-

нее номера бесплатного дозвона. Нет необходимости говорить, что в течение нескольких

часов был установлен полный контроль над сетью этой организации (причем большая

часть этого времени прошла в ожидании ответных звонков из "справочного стола"). И

все это было проделано только с помощью социальной инженерии.

«£>,•.

• "Справочный стол" и растерянный пользователь

В предыдущем примере было интересно наблюдать за тем, какое

гипнотизирующее

влияние маска руководителя оказала на стоящих на более низком уровне сотрудников

"справочного стола". Однако в некоторых компаниях,

где

технические знания персона-

ла "справочного стола" дают им возможность получать от сотрудников любую инфор-

мацию, этот метод можно применить несколько по-другому и

добыть

сведения от ни-

чего не подозревающих пользователей. Однажды, найдя на одном из Web-узлов список

внутренних телефонов компании и представясь работником отдела внутренней техниче-

ской поддержки, авторы начали обзванивать сотрудников, выбирая телефоны случай-

ным

образом.

Таким способом удалось получить информацию об именах пользователей

и паролях доступа к внутренним файлам, а также некоторые общие сведения о локаль-

ной сети. Эту информацию предоставляли 25% из тех, кому звонили. Выдавая себя либо

за начальника отдела информационных технологий, либо за сотрудника группы техни-

ческой поддержки можно без проблем извлекать необходимые данные.

Глава 14. Расширенные методы 595

О Контрмеры

В этой главе были описаны самые разнообразные атаки. Некоторые из них выгля-

дят "безграничными", и кажется, что их очень трудно предотвратить (например, по-

иск информации в открытых источниках Internet). Хотя противодействовать всем ата-

кам, применяя социальную инженерию, почти невозможно, мы постарались все же

сформулировать некоторые, на наш взгляд, эффективные рекомендации.

Т Ограничение утечки данных. Web-узлы, общедоступные базы данных, компании-

регистраторы, "желтые страницы" и другие источники информации должны

содержать лишь общие сведения, такие как корпоративные номера телефонов и

официальные должности вместо имен сотрудников (например, "Администратор

зоны" вместо "Джон Смит").

• Выработка строгой политики выполнения процедур внутренней и внешней технической

поддержки. Перед тем как получить поддержку, каждый позвонивший должен со-

общить свой идентификационный номер служащего или пройти идентификацию в

любой другой форме. Сотрудники группы поддержки должны предоставлять по-

мощь в строго определенных рамках и не должны отвечать на вопросы, связанные с

используемыми внутренними технологиями. Нужно также определить те непредви-

денные ситуации, в которых можно выходить за рамки этих

требований.

• Проявление особой бдительности в вопросах, касающихся удаленного доступа.

Следует помнить, что подобная привилегия повышает производительность ра-

боты не только сотрудников фирмы, но и взломщиков. Советы, касающиеся

обеспечения безопасности удаленных соединений можно найти в главе 9,

"Хакинг

удаленных соединений, РВХ, Voicemail и виртуальных частных сетей".

• Тщательная настройка как исходящего, так и входящего трафика

брандмауэров

и

маршрутизаторов. Это поможет предотвратить, например, вовлечение пользова-

телей в процесс совместного использования внешних файлов. Здесь отлично

сработает хорошее правило очистки (последним правилом каждого списка

управления доступом должен быть полный запрет, т.е. каждому пользователю

запрещен доступ к файлам всех остальных).

• Безопасное использование электронной почты. Если кто-нибудь сомневается в

важности этого правила, ему стоит прочитать главу 16, "Атаки на пользовате-

лей Internet". Следует научиться прослеживать маршрут прохождения почто-

вого сообщения с помощью анализа его заголовка

(на

Web-узле

http://spamcop.net

в разделе часто задаваемых вопросов можно найти ин-

формацию о настройке почтовых клиентских приложений так, чтобы заголовки

отображались

полностью).

А Повышение профессионализма сотрудников фирмы в вопросах обеспечения безо-

пасности. Нужно выработать политику безопасности и распространить ее внут-

ри всей организации. Для разработки такой политики в качестве отправной

точки прекрасно подойдет документ RFC 2196, The Site Security

Handbook.

К

нему следует добавить также RFC 2504, The

Users'

Security Handbook, с которым

в настоящее время нужно познакомиться всем пользователям Internet. Оба до-

кумента можно найти на Web-узле http:

//www.rfc-editor.org.

596 Часть IV. Хакинг программного обеспечения

Резюме

В этой главе вы познакомились со способами захвата соединений TCP в сети с

множественным доступом, а также с тем, как взломщики могут получить доступ к

системе, передавая команды для локального выполнения или путем перехвата соеди-

нения. Эти типы атак очень просто реализовать в сетях с множественным доступом и

также просто предотвратить при переходе к сети с коммутацией пакетов.

Вы узнали также о том, какие шаги следует предпринять, если в сеть проник злоумыш-

ленник. Избавиться от его присутствия очень трудно, однако это все же вполне осущест-

вимая задача. Ее можно решить с использованием рекомендаций, приведенных в данной

главе. Ниже перечислены основные аспекты этих советов. Тем не менее, лучше всего за-

ново переустановить все программы, воспользовавшись проверенными носителями.

Т Проверяйте привилегии учетных записей и принадлежность к группам. Удаляй-

те любую подозрительную учетную запись, и сведите к минимуму число приви-

легированных пользователей.

• Очищайте загрузочные файлы конфигурации от подозрительных записей. Эти

файлы являются основным местом, где после создания "потайного хода" оста-

ются следы, поскольку большинство взломщиков стремятся к сохранению воз-

можности войти в систему и после ее перезагрузки.

• Не забывайте о том, что такие службы планирования заданий, как Scheduler систе-

мы NT/2000 и

сгоп

в UNIX также могут быть использованы для запуска демонов,

обеспечивающих "потайной ход", даже если система не часто перезагружается. По-

стоянно следите за списком заданий, которые выполняются по расписанию.

• Познакомьтесь с самыми популярными инструментами создания "потайных

ходов", такими как Back Orifice и NetBus. Это позволит получить представле-

ние об особенностях функционирования этих продуктов, которые позволят об-

наружить их присутствие в системе. Серьезно подойдите к вопросу приобрете-

ния антивирусных или других

"чистящих"

программных продуктов, осуществ-

ляющих активное сканирование и помогающих решить такие проблемы.

• Будьте предельно осторожны при запуске исполняемых файлов, полученных из

ненадежных источников. Кто знает, какие зловредные утилиты при этом могут

быть незаметно установлены? Программы типа "троянский конь" идентифи-

цировать очень трудно, а последующая переустановка системы является не

очень приятным занятием. Применяйте средства обнаружения таких программ,

утилиты подсчета контрольных сумм, такие как MD5sum или Tripwire. Это по-

зволит удостовериться в подлинности используемых файлов, особенно систем-

ных, которые используются при регистрации в системе.

А Чтобы узнать, как Web-броузеры и почтовые программы могут стать перенос-

чиками программ типа "троянский конь", прочитайте главу 16, "Атаки на

пользователей Internet".

Были рассмотрены также вопросы, связанные с криптографией, и три типа крип-

тографических атак (анализ трафика, MITM и восстановление ключа). Эти атаки об-

суждались в контексте наиболее известного протокола SSH, предназначенного для

криптографической защиты данных. Теперь вы знаете, что криптография не является

панацеей, если есть различные проблемы защиты. Скорее, ее нужно рассматривать

как дополнительный компонент обеспечения безопасности систем и приложений.

И наконец, вы узнали о социальной инженерии и ее возможностях по нарушению

системы обеспечения безопасности организации. Как сказано в документе RFC 2504:

"Паранойя — это очень хорошо". Убедитесь, что каждый, кто работает с важными

данными, осознает свою ответственность.

Глава 14. Расширенные методы 597

ел

З

аветной целью

хакинга

является электронная коммерция. Почему?

Все

объясня-

ется тем, что в последнее время появилось большое количество

устройств,

дос-

тупных через Internet. В настоящее время практически любое устройство можно

подключить к Web. Сотовые телефоны, текстовые пейджеры, двусторонние пейджеры,

карманные компьютеры, устройства под управлением Windows СЕ и

телевизоры

—

это лишь несколько примеров таких устройств. Такая картина наблюдается сегодня. А

что можно сказать о будущем? Для его прогнозирования может не хватить даже самой

богатой фантазии. Любой предмет со встроенным чипом можно будет подключить к

Web: автомобили, лодки, самолеты, кофеварки и даже тостеры. Естественно, что каж-

дое подключенное к Internet устройство будет требовать защиты. В противном случае

потребители и торговые компании будут с неохотой их использовать и продавать.

Тысячи компаний осознали, что всемирная паутина Web является мощным средст-

вом распространения информации, расширения торговли, улучшения качества обслужи-

вания и поддержки постоянного контакта с заказчиками и клиентами. И хотя большин-

ство организаций для защиты своих интересов и вложений предусмотрительно исполь-

зует фильтрующие маршрутизаторы, брандмауэры и системы выявления вторжений

(например,

Entercept

—

http://www.entercept.com),

когда речь заходит Об изъянах

Web, многие из этих мер предосторожности могут оказаться бесполезными. Почему?

Большинство из обсуждаемых в этой главе атак реализуется через порты Web (80, 81,

443, 8000, 8001, 8080 и т.д.). Хотя их не так много, обычно они открывают доступ в сег-

мент сети, доступный из Internet. Некоторые читатели, дочитавшие главу до конца, уди-

вятся, узнав, каким грозным орудием может оказаться Web-броузер в руках взломщика.

Конечно же, в некоторых случаях для уменьшения риска можно предпринять оп-

ределенные действия, но большинство брешей в системе защиты можно закрыть лишь

с помощью качественного программирования, соблюдения строгой логики программ

и управления потоками данных. Все эти меры должны сопровождаться ежедневным

мониторингом систем, что обычно требует огромных усилий и скрупулезности. Как

всегда, по возможности будут предлагаться контрмеры, которые следует предпринять

для предотвращения каждой из описанных атак. Сначала речь пойдет о самых про-

стых методах, а затем и о более сложных.

Воровство в Web

В главе

1,

"Предварительный сбор

данных",

был подробно описан предваритель-

ный сбор данных, позволяющий получить максимально полную информацию об от-

дельном узле или обо всей сети в целом. Воровство в Web преследует практически ту

же цель. В поисках информации взломщики вручную просматривают Web-страницы,

стараясь найти недостатки в коде, комментариях и дизайне. В этом разделе приведено

несколько способов такого сбора информации о Web-сервере. В число

э^их

методов

входит последовательный просмотр страниц вручную, применение сценариев автома-

тизации и коммерческих программ.

.

а

' °

Последовательный просмотр страниц

Популярность

«;

Простота

Опасность

Степень риска

10

9

2

7

600 Часть IV. Хакинг программного обеспечения

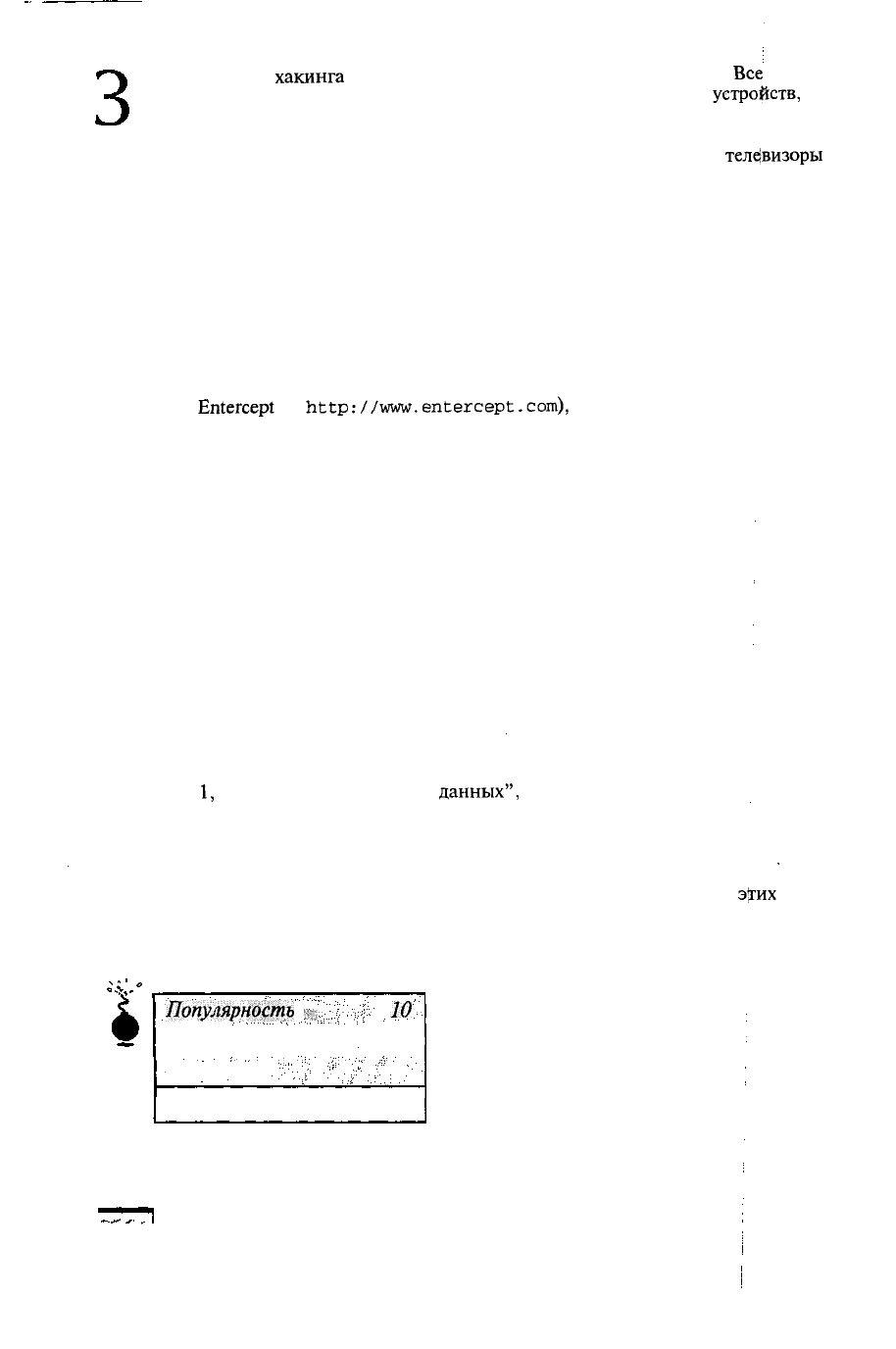

Один из давно известных способов получения данных заключался в прохождении

всего Web-узла вручную, просматривая в броузере исходный код каждой страницы. В

документах HTML можно найти огромное количество информации, включая ценные

комментарии, адресованные другим разработчикам, адреса электронной почты, номе-

ра телефонов, сценарии JavaScript и многое другое. Например, задав в броузере адрес

какого-нибудь сервера и выбрав команду

View^Page

Source, можно увидеть исходный

код HTML (рис. 15.1).

:tt:

be

sutfe

to

use

«t#reed

upon

directory

struct

oca.

/opt/teat

("try

i

<TITU5>SJeIcQJme

center

hone

<hl>0eicojnc

to

the

world 01

web

<ti2>Thi»

is

a

test,

this

is

oaly

a

test.</lt2>

</--

<Jid

peeawowi

is

"aytese".

—

>

<,'

—

Any pcob2etss

oc

i

800-555-123^ -

Упрощай!

/Vc.

/5.

/.

Исходный код HTML может содержать много важной инфор-

мации. Зачастую в нем содержится структура каталогов, номера теле-

фонов, имена и адреса электронной почты разработчиков Web-страниц

Популярность

Простота

Опасность

'^

Степень риска

10

9

1

7

К крупным Web-узлам (содержащим более 30 страниц) большинство взломщиков

применяют автоматизированный подход, используя специальные сценарии или утили-

ты. Сценарии можно писать на различных языках, однако авторы отдают предпочтение

языку Perl. С помощью несложных программ на этом языке можно перемещаться по

Web-серверу, осуществляя поиск определенных ключевых слов. Бесплатные или недо-

рогие сценарии на языке Perl можно найти на узле http:

//cgi.resourceindex.

com/Programs_and_Scripts/Perl/Searching/Searching_Your_Web_Site/.

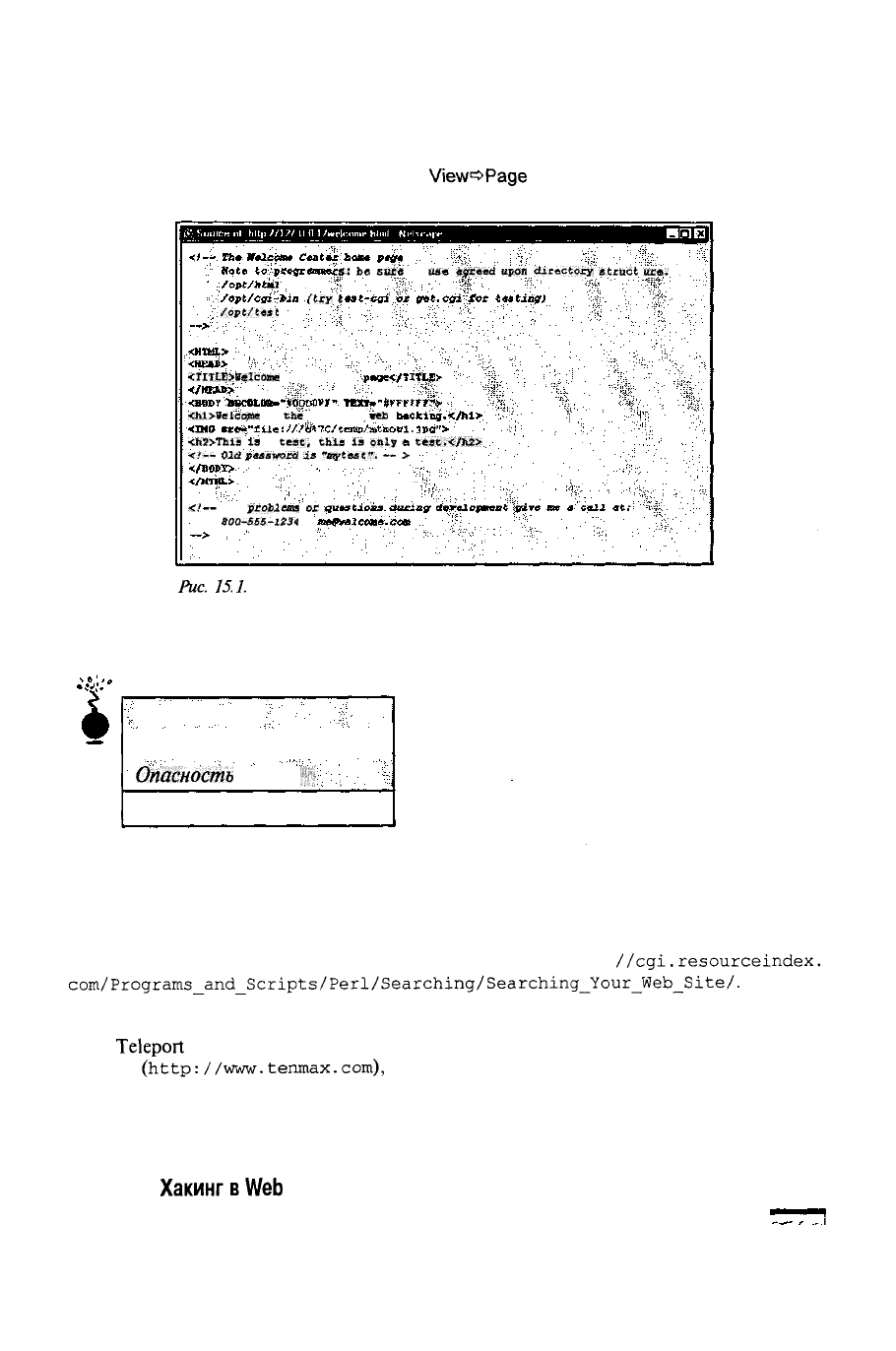

Для копирования данных такого типа разработано также несколько коммерческих

программ как для системы UNIX, так и для NT. Наиболее популярной является ути-

лита

Teleport

Pro для NT, разработанная компанией Tennyson Maxwell Information

Systems

(http://www.tenmax.com),

диалоговое окно которой показано на рис. 15.2.

Эта программа позволяет отобразить целый Web-узел на локальный компьютер для

дальнейшего ознакомления.

Глава 15.

ХакингвУУеЬ

601

!*]nde«.htm

lakhlml

•_J

ted html

TT»P.

Pattl

Ш

iJhpunNml

_Ji«hM

text/html

text/hM

tod/html

lea/Nml

lent/html

le«l/Nml

le«l/html

le«l/hlml

J

IK

html

«co.Mml

_J(gnoi.html

'_]

Whlml

_Jautoltdhlml

Ijtehhlml

ilJbugHei.hlml

lj

connectl

.html

_Jconnact2.hlml

_lcro«abl.htm!

Jdp«exec.html

Udtaclwvhtrrt

_J*em.herJ

_lenelhtml

2jllp2.htirl

if

"

'

te«l/hW

lem/Wml

'

(««Vhlml

Imt/Wml

lext/hlml

5559 07/05Л999

http://l27.0.0.1/

23405

07/05/1999

http://127.0.0.1/all.hlirj

6137

07/05Л999

htlp://127.0.0.1/ai».h!ml

12795

07/05Л99Э

Mlp://127.0.0.1/bsd,hlrri

5063 07/05/1999

http://!

27.0.0.1/*д»«ШЫ

11247

07/05/1999

htlp://127.00.1/hpux.html

12230

07/05/1939

t*p://l27.0.0.1/iix.html

38055

07/05Л999

http://127.0.0.1/«ciuii.hlml

71689

07/05/1999

http://127.0.0.1/nt.htn>l

34487

07/05/1999

Wlp://127.0.0.1/othei.hlml

2225

07/05/19S9

http://127.0.0.1/!co.hlirl

23168

07/05Л999

htlp://127.0.0.1/tunoi.html

20100

07/05/1999

htlp://127.0.0.1/no»*Mml

5659

07/05Л999

h»p://127.0.0.1/blhtirJ

3450

07/05ЛЭ99

Wtp://127.0.ai/eulo(!dhtml

1331

07/05/1999

htlp://127.0.0.1/bth.hlml

1474

07/05ЛЭ99

http://127.0.0.1/bugUerhtml

1687

07/05Л9Э9

http://127.0.0.l/connect1.Nml

2133

07/05Л999

http://127.0.0.l/connecl2.hlml

1631

07/05Л999

htlp://127.0.0.1/nortab1.html

356

07/05ЛЭ99

Ы1р://127.0.0.1/ф!ехес.Нт1

6573

07/05Л999

http://127.0.0.1/dtactitin.html

6459

07/05/1Э9Э

hltp://127.0,0.1/dtt»im.hlirl

1528 07/05Л999

h«p://127.0.0.1/enelhtml

2424

07/05Л993

http://127.0.0.1/Itp2.html

"11

l48Ha>md

'

'

~

65ЯЬЦе!/1вс

Рис.

/5.2.

Программа

Teleport

для системы NT

Для более подробного анализа файлов, удовлетворяющих критерию поиска, можно

загрузить их локально. Например, если нужно найти Web-страницы, которые содер-

жат определенные ключевые слова (пусть даже в исходном коде HTML), такие как

email, contact,

user*,

pass*,

updated и т.д., то это можно осуществить с помощью

утилиты Teleport Pro. При этом поиск по любому из этих слов будет выполняться

только в файлах определенного типа, например

*.htm,

*.html,

*.shtm,

*.shtml,

*.txt,

*.cfm

и

т.д.

На

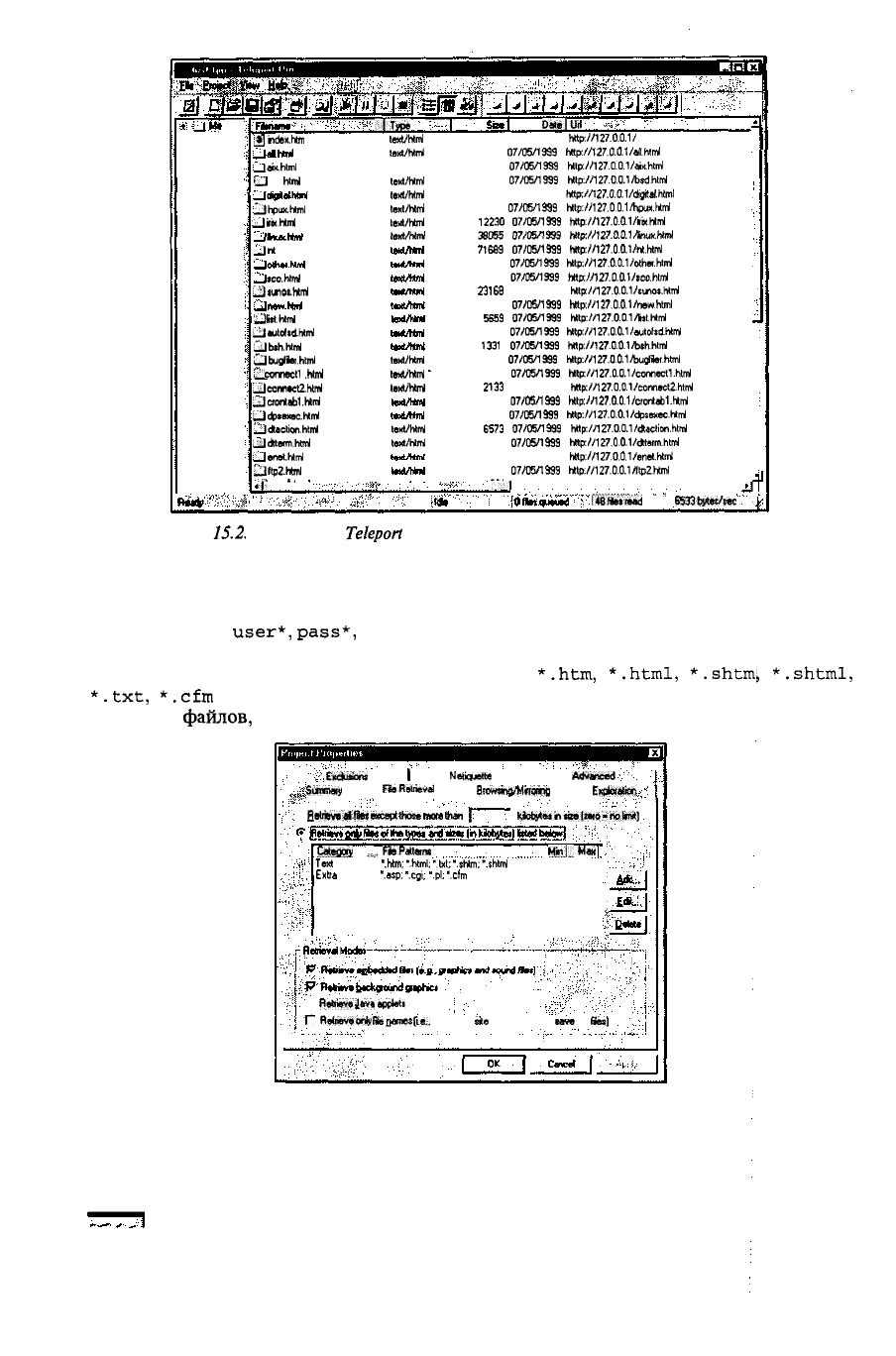

следующем рисунке показано,

как в

программе Teleport

Pro

задать тип

файлов,

в которых следует осуществлять поиск.

ЕкЫота

1

Net^jetM

|

Atfwced

Sumac,

FlaRoliieval

|

Вготапз/Мяипд

|

Exffcuten

Г

Eet<«v«aili«

except

those

moe

»>»,

]

' KtotsPt«in«»lw<»-!»IMt)

Caleaoy

.,.

FhPaH«nt

Text

".htm;

".html;

".lxt;".sWm;".shtml

Entia

".asp:

".cgj;

".pi;

".cfm

. Mini.,

Mw

V

В«иу»1«у«

applets

Г~

Bedievecr^

SB

names

fie.,

produce a

site

map, but do not

save

tt»

без]

Эта программа позволяет задавать также слова, которые необходимо найти.

602

Часть IV. Хакинг программного обеспечения

„Sumwry

I

Fie

Retrieval

Exciwora

j

Brows»a/M«orris

j •

ExptoraScn

Ntl«ue(te

' | Advanced

NOTE:

Do not

save

web

p*fles,

orfietBnkedrrom

web

pace*,unte»

(to»pag««»^ar¥rf*eiei»^bledbetow, froum

me-and?«twWMr*:tenaral»ke)wAwilrv»err»eolon!.l

|'@'.

conlact.

updaHd.usM'

pass-;

database!

Do

not retrieve let

that

match

яу

if the

EOS-»tjile

flenama

patter™

«sod

baton.

(Separate

patterns with

lerwcolom:

for

example.

*.«4i;

car*.pg.)

Do

not

lotow

aty

I*»

«

oaths,

try

fitet

'that

mat*

«np

of

Ih»

«ddrets

paltere

luted

below

(youmayuse''and?eswUca(di.

Put

each

address

pattern

on

a

sepaiatetne]

Cancel

Как только нужные Web-страницы будут скопированы на локальный компьютер,

взломщик

сможет приступить к их исследованию. При этом он будет изучать каждую

страницу HTML, каждый графический файл, управляющие формы

и

встроенные сце-

нарии, стараясь разобраться с архитектурой исследуемого Web-узла. Эти сведения

впоследствии могут оказаться очень полезными.

О Контрмеры: воровство в Web

1. Регулярно анализируйте содержимое журналов регистрации и следите за повыше-

нием количества запросов GET, поступающих из одного и того же источника.

2. Используйте сценарий

garbage.cgi,

выдающий нескончаемый поток случай-

ных данных в том случае, если какая-нибудь программа начнет автоматическое

исследование узла и будет запускать сценарии CGI. Конечно, с помощью ути-

литы

Teleport

Pro эту проблему можно обойти, но взломщикам по крайней ме-

ре придется хорошо потрудиться.

Поиск известных изъянов

Как всегда, особое внимание следует уделять очевидным брешам в системе защи-

ты. Это необходимо в основном потому, что и хакеры обращают на них внимание в

первую очередь. Несколько разрушительных изъянов Web существует до сих пор, хотя

о них стало широко известно еще несколько лет назад. Отличительной особенностью

атак этого типа является то, что многие из них легко обнаружить.

Сценарии автоматизации, применяемые новичками

Популярность

Простота

Опасность

Степень риска

10

9

4

8

Глава 15.

Хакингв

Web

603

В данный момент как никогда уместна фраза "Пусть друзья будут рядом, а вра-

ги — еще ближе". Используемые в основном начинающими взломщиками, скани-

рующие сценарии (чаще всего написанные известными хакерами) зачастую могут по-

мочь в обнаружении некоторых известных изъянов. В этом разделе будут рассмотрены

сценарии, позволяющие обнаружить как один определенный изъян, так и несколько

уязвимых мест сразу. Многие средства поиска таких брешей можно найти на Web-

узле компании

Technotronic

(http:

//www.

technotronic.com).

Phfscan.c

Изъян PHF (более подробно описанный ниже) был одной из первых применяемых

для взлома брешей в сценариях Web-серверов. Этот изъян позволяет взломщику ло-

кально запускать любую команду, как если бы он был пользователем Web-сервера.

Часто это приводит к тому, что файл паролей /etc/passwd оказывается загруженным

на компьютер взломщика. В выявлении такого изъяна, как администратору, так и ха-

керу, может помочь несколько программ и сценариев. Программа

pfhscan.c

являет-

ся одной из наиболее популярных. Перед использованием ее нужно откомпилировать

(gcc

phfscan.c

-о

phfscan),

подготовить список узлов, которые нужно проскани-

ровать (для создания такого списка подойдет утилита gping), назвать файл со сгене-

рированным списком

host.phf

и поместить его в один каталог с программой. После

запуска двоичного файла (phfscan) программа начнет выдавать предупреждения о

найденных уязвимых серверах.

cgiscan.c

cgiscan — это удобная небольшая утилита, созданная в 1998 году Бронком Басте-

ром (Bronc Buster). Она предназначена для сканирования узлов и

поиска

среди них

тех,

которые подвержены старым изъянам,

таким

как

PHF,

count.cgi,

test-cgi,

PHP, handler,

webdist.cgi,

nph-test-cgi

и многих других. Программа осуществ-

ляет поиск уязвимых сценариев в тех каталогах, где они обычно находятся

(http://l92.168.51.lOl/cgi-bin/),

и пытается ими воспользоваться. Результат ра-

боты утилиты выглядит примерно следующим образом.

[root@funbox-b

ch!4]#

cgiscan

www.somedomain.com

New web

server

hole

and

info scanner

for

elite

kode

kiddies

coded by Bronc Buster of

LoU

- Nov 1998

updated Jan 1999

Getting

HTTP

version

Version:

HTTP/1.1 200 OK

Date: Fri, 16

Jul

1999 05:20:15 GMT

Server: Apache/1.3.6 (UNIX)

secured_by_Raven/l.4.1

Last-Modified: Thu, 24 Jun 1999

22:2~5:Il

GMT

ETag:

"17d007-2a9c-3772b047"

Accept-Ranges:

bytes

Content-Length:

10908

Connection: close

Content-Type:

text/html

Searching for phf : . . Not Found . .

Searching for

Count.cgi

: . . Not Found . .

Searching for test-cgi : . . Not Found . .

Searching for

php.cgi

: . . Not Found . .

604 Часть IV. Хакинг программного обеспечения