Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

рактерна для старых версий ядра системы Linux, в котором некорректно обрабатыва-

лись перекрывающиеся IP-фрагменты. Хотя ядро Linux и следит за тем, чтобы фраг-

менты не превышали максимально допустимого размера, такая проверка не выполня-

ется для слишком малых фрагментов. Таким образом, тщательно сконструированные

пакеты после их отправки системе Linux могут привести к ее перезагрузке или пре-

кращению функционирования. Linux является далеко не единственной системой, ко-

торая уязвима для таких атак. Системы Windows NT/95 также могут подвергаться по-

добным нападениям

(newtear.c,

syndrop.c,

boink.c).

ф

Контрмеры

Ошибки, используемые в описанных выше атаках, были исправлены в более позд-

них версиях ядра 2.0.x и 2.2.x Для обеспечения защиты обновите ядро операционной

системы до версии

2.0.x

или 2.2.x В этих версиях исправлен не только алгоритм вос-

становления фрагментов IP-пакетов, но и многие другие ошибки подсистемы защиты.

Для системы Windows NT изъян фрагментации был исправлен в сервисном пакете

Service Pack 3 и более поздних модулях обновления. Пользователи Windows 95 также

должны установить соответствующие сервисные пакеты. Все модули обновления и

сервисные пакеты можно получить по адресу

ftp://ftp.microsoft.com/bussys/

winnt/winnt-public/fixes/usa/.

,.,„

Утечка памяти в Windows NT — именованные каналы поверх RPC

Популярность

Простота

Опасность

Степень риска

4

8

7

6

В системе Windows NT возможна утечка памяти, управляемой файлом

spoolss.exe,

позволяющая неавторизованному пользователю подсоединиться к ресурсу

\\server\

PIPEXSPOOLSS

и захватить всю доступную память целевой системы. Ситуация усугубля-

ется еще и тем, что эту атаку можно реализовать через нулевое соединение даже в том

случае, когда в системном реестре установлено значение

RestrictAnonymous.

Для пол-

ного и скрытого захвата всех ресурсов может потребоваться некоторое время, поэтому

деятельность взломщика может оказаться довольно продолжительной.

О Контрмеры: предотвращение утечки памяти

Для предотвращения этой атаки через нулевое соединение нужно удалить параметр

SPOOLSS, расположенный в поддереве системного реестра

HKLM\System\ccs\Services\

LanmanServer\Parameters\NullSessionPipes

(REG_MULTI_SZ). Однако не забы-

вайте, что эта мера не позволит обезопасить систему от проведения атаки авторизо-

ванными пользователями.

I

Переполнение буфера в

FTP-сервере

IIS

Популярность

Простота

Опасность

Степень риска

5

3

7

5

Глава 12. Атаки DoS

523

Как вы узнали из главы 8,

"Хакинг

UNIX", атаки с использованием переполнения

буфера чрезвычайно эффективны при нарушении защиты уязвимых систем. Кроме

того, переполнение буфера оказывается эффективным также для создания условия

DoS. Если в результате переполнения буфера не удалось получить привилегии адми-

нистратора, то в большинстве случаев его можно использовать для того, чтобы уда-

ленно вызвать крах уязвимого приложения.

От переполнения буфера не защищена служба FTP, входящая в состав Internet In-

formation

Server

(IIS

3.0 и

4.0).

При

использовании команды

list

удаленные пользо-

ватели могут удаленно вызвать крах сервера. Эта команда становится доступной лишь

после успешного завершения аутентификации, однако анонимные

FTP-пользователи

могут без проблем ее использовать. Важно не забывать об опасности, возникающей

при возникновении условия DoS. Степень риска значительно возрастает, если у

взломщика имеется возможность выполнить на целевом узле произвольный код, вос-

пользовавшись условием переполнения буфера.

Контрмеры: защита от переполнения буфера

в FTP-сервере IIS

Описанную проблему позволяют устранить сервисный пакет SP5 и модули обнов-

ления, выпущенные компанией Microsoft после появления сервисного пакета SP4

(ftp://ftp.microsoft.com/bussys/iis/iis-

public/fixes/usa/security/ftpls-fix/).

Атаки

stream

и

raped

Популярность

Простота

Опасность;

Степень риска

Программа

stream.с

(неизвестного автора) и

raped.с,

написанная

Ликвидом

Стилом

(Liquid Steel), появились в начале 2000 года. С их использованием можно

осуществить две похожие друг на друга простые атаки, которые, несмотря на это, ока-

зываются очень эффективными.

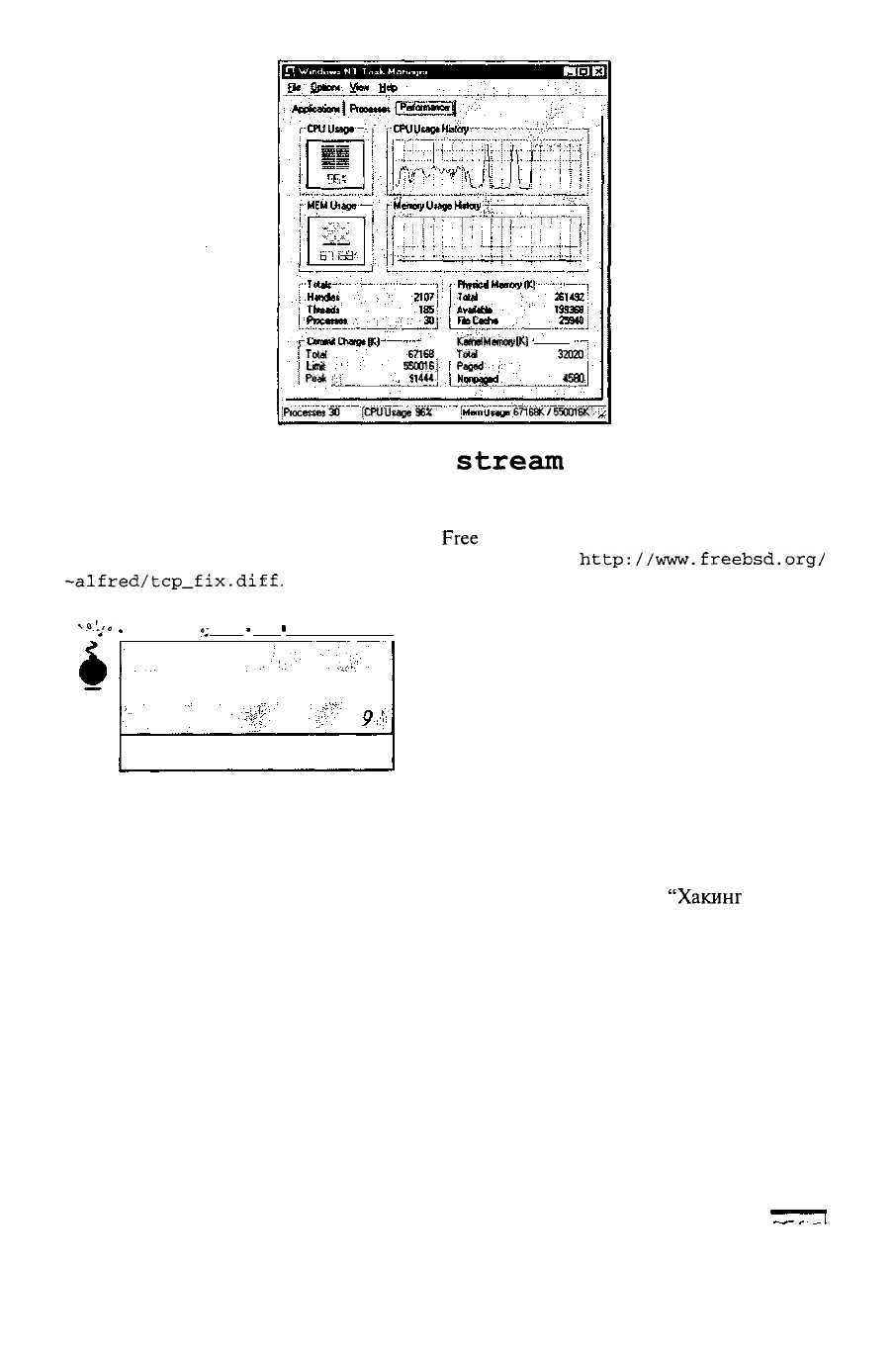

Обе атаки направлены на захват ресурсов, в результате чего операционная сис-

тема становится неспособной управлять всеми пакетами, отправленными ей одно-

временно. Изначально программы stream и raped были предназначены для атак на

систему FreeBSD, однако в настоящее время их можно использовать для нарушения

работы многих операционных систем, включая (но не ограничиваясь) Windows NT.

Признаком нападения служит увеличение нагрузки на центральный процессор (см.

рисунок ниже), однако после прекращения атаки система возвращается к своему

обычному состоянию. Программа

stream.с

передает TCP-пакеты АСК группе пор-

тов с произвольно выбранными номерами и случайным образом заданными исход-

ными IP-адресами. В процессе атаки raped отправляются TCP-пакеты АСК, в кото-

рых указан ложный исходный IP-адрес.

524 Часть III. Хакинг сетей

\

Totet

Lint

j

Peat

;

- -1 (Г

KMnet

МЯПИУ

(К)

'

-

67168

ГоЫ

,

32020-

55C016

1

4Mi

Р««1

27440

4580

Processes

3D

[CPU

Usage

96!!

67168К/550Ю6К'

О

Контрмеры: защита

от

атак

stream

и

raped

К сожалению, для защиты от таких атак модули обновления выпущены лишь для

некоторых операционных систем. Нам неизвестно о каких-либо модулях обновления

системы Windows NT. Однако в системе

Free

BSD можно воспользоваться неофици-

альным модулем, который можно получить по адресу

http://www.freebsd.org/

~alfred/tcp_fix.diff.

,..,.

Атака на сервер ColdFusion

о

•

J

°.

•

'

„

Популярность

Простота

Опасность

7

8

Степень риска

8

Эта атака была исследована в июне 2000 года компанией Foundstone. Она основана

на ошибке программы и позволяет нарушить функционирование сервера. Отказ в об-

служивании возникает в процессе конвертирования введенного и хранящегося паро-

лей в форму, пригодную для их сравнения, когда введенный пароль имеет очень

большой размер (более 40000 символов). Воспользоваться этим приемом очень про-

сто. Для получения более подробной информации читайте главу 15,

"Хакинг

в Web".

О Контрмеры

Подробные рекомендации по устранению этого изъяна приведены в главе 15,

"Хакинг в Web".

Распределенные атаки DoS

В сентябре 1999 года в момент появления первого издания этой книги концепция рас-

пределенных атак DoS была не более чем предположением. А сейчас разговор о компью-

терах без упоминания фразы "распределенная атака DoS" (DDoS — Distributed Denial of

Глава 12. Атаки DoS

525

Service) можно считать неполным. Как и вирусы, появляющиеся в Internet как сорная тра-

ва, атаки DDoS привлекают все большее внимание средств массовой информации.

В феврале 2000 года была предпринята первая массированная атака DDoS. Сначала

ей подвергся Web-сервер Yahoo, а затем

ETRADE,

eBay,

buy.com,

CNN.com

и другие

серверы. В результате было нарушено функционирование семи общеизвестных Web-

узлов. Некоторые склонны считать, что эта атака была инициирована группой опыт-

ных хакеров, которые решили удовлетворить свои низменные желания за счет про-

стых пользователей Internet, однако это не совсем так. Верно как раз обратное.

Атака DoS начинается в том случае, когда кто-либо (обычно ради скуки) вос-

пользовался каким-либо свободно распространяемым программным обеспечением и

отправил большое количество пакетов в определенную сеть или узел, чтобы завла-

деть

его

ресурсами. Однако в случае распределенной атаки DoS ее источником яв-

ляется несколько узлов. Этот сценарий можно реализовать лишь одним способом:

взломав существующие в Internet системы.

Первый шаг любого взломщика, решившего прибегнуть к атаке DDoS, заключает-

ся во взломе максимального количества узлов и получении на них административных

привилегий. Эта задача обычно выполняется с помощью специальных сценариев, ис-

пользуемых для выявления потенциально уязвимых узлов. На протяжении всей книги

постоянно рассматривались методы, с использованием которых взломщик может раз-

работать такие сценарии. С их помощью можно просканировать многочисленные сети

и найти в них плохо сконфигурированные узлы или уязвимое программное обеспече-

ние, с помощью которого можно получить неограниченный доступ.

После получения необходимых привилегий взломщик загрузит специальное про-

граммное обеспечение, предназначенное для реализации атаки DDoS, а затем запус-

тит его. После этого большинство серверов DDoS (или демонов) ожидает поступления

определенных команд. Это позволяет взломщику сначала разместить требуемые про-

граммы, а затем ждать удобного момента, чтобы приступить к нападению.

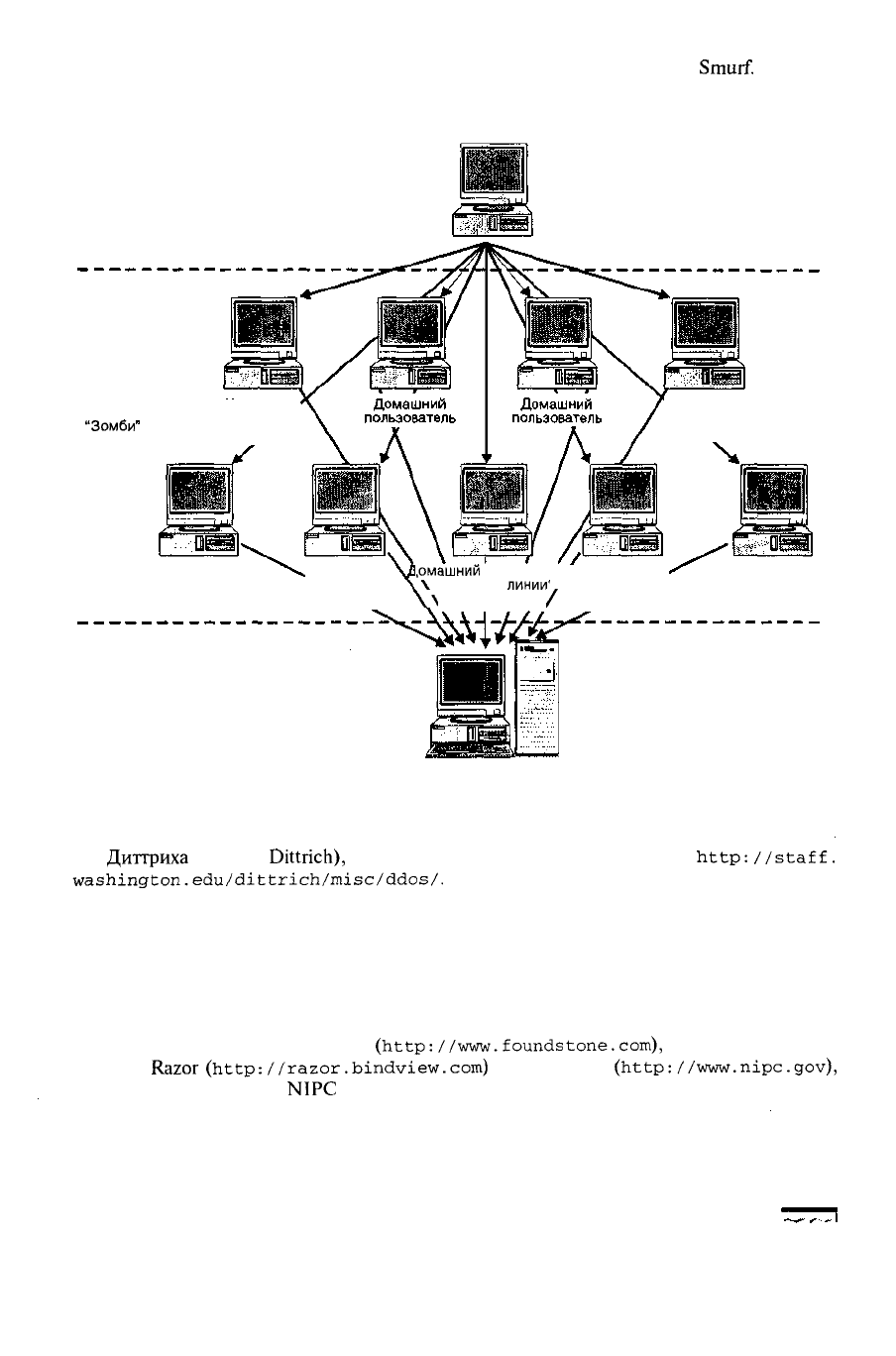

На рис. 12.3 представлен весь ход типичной атаки, начиная с "захвата" нескольких

узлов и заканчивая ее завершающей стадией.

Количество средств, предназначенных для проведения атак DDoS, увеличивается

ежемесячно, так что представить их полный обзор невозможно. Поэтому в следующих

разделах мы ограничимся рассмотрением лишь основных инструментов: TFN,

Trinoo,

Stacheldraht, TFN2K и

WinTrinoo.

Конечно, появляются и другие средства DDoS, та-

кие как Shaft

(http://netsec.gsfc.nasa.gov/-spock/shaft_analysis.txt)

и

mStreams

(http://staff.washington.edu/dittrich/misc/mstream.analysis.txt),

однако они основываются на вышеупомянутых программах.

>

О

/

я

»4J\°*

TFN

Популярность

Простота

Опасность

Степень риска

\

7

5

9

7

Пакет TFN (Tribe Flood Network), разработанный хакером Микстером

(Mixter),

яв-

ляется первым общедоступным средством реализации атаки DDoS, который предна-

значен для использования в системе UNIX (Solaris и Red Hat). В состав пакета входит

как клиентский, так и серверный компонент. Это позволяет взломщику установить

серверную часть на удаленном взломанном узле, а затем с помощью нескольких ко-

манд, введенных с использованием клиентской части, инициировать полномасштаб-

ную распределенную атаку DoS. С помощью пакета TFN можно реализовать атаки с

526 Часть III. Хакинг сетей

использованием ICMP-, UDP-пакетов, пакетов SYN, а также атаку

Smurf.

Помимо

этих компонентов, в состав пакета TFN входит модуль, позволяющий получить доступ

к удаленной командной оболочке, связанной с TCP-портом.

Взломщик

Компьютер

учебного

заведения

Компьютер

провайдера

услуг Internet

"Зомби

Компьютер

учебного

заведения

>

Компьютер

провайдера

услуг Internet

.омашний

пользователь Компьютер .

\

цифровой

линии'

/государственного

V4

подписки DSL

/

учреждения

Компьютер

государственного

учреждения

Цель

Целевой компьютер

Рис. 12.3. Распределенная атака DoS

Для получения более подробной информации о пакете TFN прочтите статью Дэй-

ва

Диттриха

(Dave

Dittrich),

которую можно

найти

по

адресу

http:

//staff.

washington.edu/dittrich/misc/ddos/.

О Контрмеры

Обнаружение

Для выявления атак TFN существует несколько механизмов, и соответствующие

средства можно найти в Internet. К заслуживающим внимания инструментам можно

отнести следующие: DDOSPing

(http://www.foundstone.com),

Zombie Zapper от

группы

Razor(http://razor.bindview.com)

и find_ddos

(http://www.nipc.gov),

разработанный центром

NIPC

(National Infrastructure Protection Center).

Глава 12. Атаки DoS

527

Предотвращение

Конечно, наилучшая защита компьютеров от использования в качестве "зомби"

заключается в предотвращении их взлома на начальной стадии атаки. Это означает,

что нужно реализовать все шаги, описанные в главе 8,

"Хакинг

UNIX": ограничьте

использование служб, установите модули обновления операционной системы и при-

ложений, задайте адекватные разрешения на использование каталогов и файлов, а

также воспользуйтесь всеми другими рекомендациями.

Вот еще одна превентивная мера, которая позволит защититься от применения па-

кета TFN. Поскольку соединения TFN основаны на использовании сообщений ICMP,

можно запретить весь входящий трафик ICMP.

Для того чтобы предотвратить ваши компьютеры от их использования в качестве

"зомби", реализуйте также некоторые правила фильтрации пакетов на пограничном

маршрутизаторе.

Обеспечьте фильтрацию пакетов ICMP, чтобы ограничить возмож-

ность применения атак

Smurf.

Аналогичные функции имеются и в операционной сис-

теме IOS 12.0 компании Cisco. В системе IOS 12.0 настройте механизм СВАС (Context

Based Access Control — средства управления доступом на основе контекста), чтобы

уменьшить риск применения атак

SYN.

в

'

о

1

Trinoo

Популярность

Простота

Опасность

Степень риска

7

5

9

7

Как и TFN, в состав пакета Trinoo входит программа удаленного управления

(клиент), которая взаимодействует с основной программой, передающей команды про-

грамме-демону (серверу). Взаимодействие между клиентом и основной программой

осуществляется посредством соединения через TCP-порт 27665. При этом обычно ис-

пользуется пароль betaalmostdone. Связь основной программы с сервером устанавли-

вается через UDP-порт 27444, а в обратном направлении — через UDP-порт 31335.

Для получения более подробной информации о пакете Trinoo читайте аналитиче-

скую статью Дэйва

Диттриха,

которую можно найти по адресу

http://staff.

washington.edu/dittrich/misc/ddos/.

О Контрмеры: защита от использования пакета Trinoo

Обнаружение

Для выявления атак Trinoo существует несколько механизмов, и соответствующие сред-

ства можно найти в Internet. К заслуживающим внимания инструментам можно отнести

следующие:

DDOSPing

(http://www.foundstone.com)

компании

Foundstone,

Zombie

Tapper

от группы Razor

(http://razor.bindview.com)

и find_ddos

(http://www.

nipc.gov),

разработанный центром

NIPC

(National Infrastructure Protection Center).

Предотвращение

Как и в случае пакета TFN, наилучшая защита состоит в применении всех реко-

мендаций, приведенных в главе 8, "Хакинг UNIX".

Для того чтобы предотвратить нападение на ваши компьютеры с узлов-зомби, реали-

зуйте правила фильтрации на пограничных маршрутизаторах. Обеспечьте фильтрацию

528 Часть III. Хакинг сетей

пакетов

1СМР,

чтобы ограничить возможность применения атак

Smurf.

Аналогичные

функции имеются и в операционной системе IOS 12.0 компании Cisco. В системе IOS

12.0 настройте механизм СВАС, чтобы уменьшить риск применения атак

SYN.

..,.

Stacheldraht

i

Популярность

Простота

Опасность

^,1

<!

Степень риска

7

5

.;*;•••:.

9

7

Пакет Stacheldraht комбинирует возможности

Trinoo

и TFN и является мощным

деструктивным средством, реализующим зашифрованный сеанс

telnet

между глав-

ным и подчиненным модулем. Теперь взломщик может блокировать системы выявле-

ния вторжений и благодаря этому получать неограниченные возможности по генера-

ции условия DoS. Как и TFN, пакет Stacheldraht предоставляет возможность иниции-

рования ICMP-, UDP-,

SYN-

и

Smurf-атак.

Взаимодействие клиента с сервером

осуществляется через комбинацию

TCP-

и

ICMP-пакетов

ECHO REPLY.

При взаимодействии клиента с сервером применяется алгоритм симметричного

шифрования с помощью ключа. Кроме

того,

по умолчанию активизирован режим за-

щиты с помощью пароля. Стоит упомянуть еще одну дополнительную возможность

пакета Stacheldraht: при необходимости взломщик может обновить серверный компо-

нент с использованием команды

гср.

Для получения дополнительных сведений обратитесь к статье Дэйва

Диттриха,

кото-

рую можно найти по адресу

http://staff.washington.edu/dittrich/misc/ddos/.

О Контрмеры

Обнаружение

Для выявления атак Stacheldraht существует несколько механизмов, и соответствующие

средства можно найти в Internet. К заслуживающим внимания инструментам можно отне-

сти следующие: DDOSPing (http://www.foundstone.com) компании Foundstone, Zombie

Zapper от группы Razor

(http://razor.bindview.com)

и find_ddos

(http://www.

nipc.gov),

разработанный центром

NIPC

(National Infrastructure Protection Center).

Предотвращение

Как и ранее, лучше всего предотвратить использование компьютеров в качестве

"зомби". Это означает, что необходимо учесть все рекомендации, приведенные в гла-

ве 8,

"Хакинг

UNIX", т.е. ограничить использование служб, установить модули об-

новления операционной системы и приложений, задать необходимые разрешения на

использование файлов/каталогов и т.д.

Другая превентивная мера аналогична приведенной в разделе, посвященному пакету

TFN. Поскольку взаимодействие компонентов Stacheldraht осуществляется посредством

пакетов ICMP, можно полностью запретить входящий трафик сообщений

ICMP.

Для того чтобы предотвратить нападение на ваши компьютеры со стороны узлов-

зомби, реализуйте правила

фильтрации

на пограничных маршрутизаторах. Обеспечьте

фильтрацию пакетов ICMP, чтобы ограничить возможность применения атак Smurf. Ана-

логичные функции имеются и в операционной системе IOS 12.0 компании Cisco. В систе-

ме IOS 12.0 настройте механизм СВАС, чтобы уменьшить риск применения атак SYN.

Глава 12. Атаки DoS 529

TFN2K

Популярность

Простота

Опасность

Степень риска

8

5

9

7

Аббревиатура TFN2K — это обозначение пакета TFN 2000, который является преем-

ником пакета

TFN,

разработанного хакером Микстером

(Mixter).

Это одно из самых по-

следних средств DDoS, которое принципиально отличается от своего предшественника

и позволяет в процессе взаимодействия использовать порты с произвольно выбранными

номерами. Благодаря этому можно обойти блокирование портов на пограничных мар-

шрутизаторах. Как и TFN, пакет

TFN2K

поддерживает

SYN-,

UDP-,

ICMP-

и

Smurf-

атаки,

а кроме того, позволяет случайным образом переключаться между различными

методами проведения атаки. Однако в отличие от алгоритма шифрования, используе-

мого в пакете

Stacheldraht,

в

TFT2K

применяется более слабый алгоритм Base 64.

Глубокий анализ TFN2K был выполнен

Джейсоном

Барлоу (Jason Barlow) и Вуди

Сроувером

(Woody Thrower) из группы экспертов AXENT. Их статью можно найти по

адресу

http://packetstormsecurify.org/distributed/TFN2k_Analysis-l.3.txt.

О Контрмеры

Обнаружение

Для выявления атак TFN2K

существует

несколько механизмов, и соответствующие

средства можно найти в Internet. К заслуживающим внимания инструментам можно

отнести Zombie Zapper от группы Razor

(http://razor.bindview.com)

и find_ddos

(http://www.nipc.gov),

разработанный центром

NIPC

(National Infrastructure Pro-

tection Center).

Предотвращение

Как и ранее, лучше всего предотвратить использование компьютеров в качестве

"зомби". Это означает, что необходимо учесть все рекомендации, приведенные в гла-

ве 8,

"Хакинг

UNIX", т.е. ограничить использование служб, установить модули об-

новления операционной системы и приложений, задать необходимые разрешения на

использование файлов/каталогов и т.д.

Для того чтобы предотвратить нападение на ваши компьютеры

узлов-"зомби",

реа-

лизуйте правила фильтрации на пограничных маршрутизаторах. Обеспечьте фильтрацию

пакетов

ICMP,

чтобы ограничить возможность применения атак

Smurf.

Аналогичные

функции имеются и в операционной системе IOS 12.0 компании Cisco. В системе IOS

12.0 настройте механизм СВАС, чтобы уменьшить риск применения атак

SYN.

«4'"

WinTrinoo

Популярность

Простота

Опасность

Степень риска

5

5

9

6

530 Часть III. Хакинг сетей

Широкой общественности программа WinTrinoo впервые была представлена группой

Razor. Это версия пакета

Trinoo,

предназначенная для использования в системе Windows.

Это средство представляет собой программу типа "троянский

конь",

которая обычно на-

зывается

service.exe

(если не была переименована) и имеет размер 23,145 байт.

| Не путайте имя

service.

ехе с именем во множественном числе

services.

ехе.

После запуска этого исполняемого файла в системный реестр Windows будет до-

бавлен новый параметр, после чего

его

автоматический запуск будет выполняться при

каждой перезагрузке компьютера.

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunSystem

Services:

REG_SZ:

service.exe

Конечно, это значение будет корректно интерпретироваться, если файл

service.exe

будет находиться

в

требуемом каталоге. Программа WinTrinoo прослу-

шивает TCP- и UDP-порт 34555.

О Контрмеры

Для того чтобы выявить программу WinTrinoo, нужно проверить сеть на предмет

открытого порта с номером 34555 или выполнить поиск файла с именем

service.exe

(если он не был переименован) размером 23,145 байт. Кроме такого "ручного" спосо-

ба можно воспользоваться также антивирусной программой Norton Antivirus компании

Symantec, которая автоматически изолирует этот файл еще до его запуска.

Локальные атаки DoS

Несмотря на то, что удаленные атаки DoS получили большее распространение, ло-

кальные атаки тоже способны принести немало бед. Существует множество много-

пользовательских систем, в которых атаку DoS может

инициировать

авторизованный

пользователь. Большинство локальных атак основано на захвате ресурсов или на ис-

пользовании изъянов в программном обеспечении и направлено на то, чтобы запре-

тить доступ легитимным пользователям. В системах NT и UNIX существуют сотни

возможностей реализации локальных атак DoS, однако мы познакомимся с захватом

ресурсов и использованием ошибок в программном обеспечении для систем Windows

NT и UNIX, соответственно.

Терминальный сервер Windows NT

и

процесс

proguota.

ехе

Популярность

Простота

Опасность

Степень риска

2

4

7

4

Классическим примером атаки, направленной на захват ресурсов, является исполь-

зование свободного дискового пространства сверх выделенной квоты. Если функции

квотирования дискового пространства в мире UNIX давно ни у кого не вызывают

удивления, то в системе Windows NT эта возможность является относительно новой.

Терминальный сервер Windows NT позволяет обычному пользователю применить

Глава 12. Атаки DoS 531

функцию квотирования дискового пространства и заполнить системный диск

(%systemdrive%).

После этого пользователи, у которых отсутствует локально кэширо-

ванный

профиль доступа, не смогут обратиться к системе. В процессе этой атаки

пользователи, у которых превышена дисковая квота, не смогут завершить свою рабо-

ту. Однако для того, чтобы обойти это ограничение, можно удалить процесс

proquota.exe.

Это можно

осуществить,

поскольку владельцем этого процесса явля-

ется пользователь, а не системная учетная запись.

О Контрмеры

Практика подсказывает, что системные файлы и пользовательские данные лучше

всего хранить в разных разделах. Эта аксиома как нельзя лучше подходит к приведен-

ному примеру. Переменная

%systemdrive%

должна указывать на другой диск, а не на

тот, на котором хранятся данные пользователей. Кроме того, поместите профили на

незагружаемом разделе и используйте их только при необходимости.

Паника ядра

Популярность

Простота

Опасность

Степень риска

2

1

7

3

В ядре системы Linux версии 2.2.0 существовала потенциальная возможность гене-

рации условия DoS, если программа

Idd,

используемая для печати зависимостей со-

вместно используемых библиотек, применялась для печати определенных файлов яд-

ра. Этот изъян был связан с вызовом функции

munmap

(),

используемой для отобра-

жения файлов или устройств в оперативную память. При определенных обстоя-

тельствах функция munmap () могла перезаписать важные области памяти, используе-

мые ядром, и вызвать в системе панику и ее перезагрузку. Хотя такая ситуация не

выглядит

необычной,

она все же иллюстрирует основную концепцию, на которой ос-

новано большинство направленных на ядро атак. В большинстве случаев непривиле-

гированный пользователь может воспользоваться изъяном в программном обеспече-

нии и повредить важную область памяти, используемую ядром. Конечным результа-

том подобной деятельности практически всегда является паника ядра (panic kernel).

О Контрмеры: паника ядра

Модуль обновления, позволяющий заделать эту брешь в программном обеспече-

нии, был встроен в ядро версии 2.2.1. Практически ничего нельзя сделать для исправ-

ления ошибок в операционной системе и

связанных

с ней компонентах, таких как

ядро, если их исходный код остается недоступным. Однако во многих свободно рас-

пространяемых версиях системы UNIX вполне возможно проверить исходный код и

при необходимости внести изменения.

Резюме

Как вы убедились при чтении этой главы, существует много типов атак DoS, с ис-

пользованием которых злоумышленники могут нарушить функционирование различ-

ных служб. Атаки, направленные на насыщение полосы пропускания, являются наи-

532 Часть III.

Хакинг

сетей