Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Кроме того, на всех маршрутизаторах в любом случае должно быть задано правило

очистки (если они не препятствуют поступлению пакетов по умолчанию), которое

имеет тот же смысл, что и приведенная ниже операция.

access-list

101

deny

ip

any

any log !

Запрещение

и

регистрация

любого

пакета,

удовлетворяющего приведенному списку

ACL

I Как и при реализации любых других контрмер, перед тем, как воспользоваться

какими-либо рекомендациями, тщательно изучите документацию и требова-

ния к установке.

Отслеживание маршрута

Популярность

10

Простота 8

Опасность 2

Степень риска 7

Более скрытый и изощренный метод поиска брандмауэров в сети заключается в

использовании утилиты traceroute. Для поиска каждого сегмента пути к целевому

узлу можно воспользоваться утилитой

traceroute

системы

UNIX

или

аналогичной

утилитой

tracert.

ехе

системы

NT.

Затем

на

основании полученной информации

можно сделать некоторые логические предположения. В версии утилиты traceroute

из системы Linux имеется параметр -I,

при

указании которого для поиска сегментов

будут посылаться пакеты ICMP, а не

UDP-пакеты,

используемые по умолчанию.

[sm]$

traceroute -I

192.168.51.100

traceroute to

192.168.51.101

(192.168.51.100),

30 hops max, 40 byte packets

1 attack-gw

(192.168.50.21)

5.801

ms

5.105

ms

5.445 ms

2

gwl.smallisp.net

(192.168.51.1)

3

gw2.smallisp.net

(192.168.52.2)

13 hssi.bigisp.net

(10.55.201.2)

14 seriall.bigisp.net

(10.55.202.1)

15

192.168.51.101

(192.168.51.100)

Особого внимания заслуживает сегмент, предшествующий целевому узлу

(10.55.202.1).

Почти наверняка по этому адресу находится брандмауэр, однако для пол-

ной уверенности в этом необходимо выполнить некоторые дополнительные исследования.

Предыдущая команда предоставит большое количество информации, если маршру-

тизатор, расположенный между целевым сервером и компьютером взломщика, отве-

чает на пакеты, время жизни которых, определяемое значением

TTL

(Time-To-Live),

истекло. Однако некоторые маршрутизаторы и брандмауэры настроены таким обра-

зом, что они не возвращают

ICMP-пакеты

в ответ на поступившие ICMP- и UDP-

пакеты с истекшим временем

TTL.

Все, что в данном случае можно сделать, — это

воспользоваться утилитой traceroute и посмотреть на последний сегмент получен-

ного маршрута. Этот узел может оказаться полнофункциональным брандмауэром или,

как минимум, первым

маршутизатором

пути, с которого началось блокирование пакетов

с истекшим временем

TTL.

В приведенном ниже примере произошло блокирование пе-

редачи

ICMP-пакетов

источнику назначения. Как следствие, данные о маршрутизато-

рах, расположенных на пути к целевому узлу дальше маршрутизатора

client-gw.

smallisp.net, в полученной информации отсутствуют.

Глава

11.

Брандмауэры 493

1 stoneface

(192.168.10.33)

12.640

ms 8.367

ms

2

gwl.localisp.net

(172.31.10.1)

214.582 ms 197.992 ms

3 gw2.localisp.net

(172.31.10.2)

206.627 ms 38.931 ms

4 dsl.localisp.net

(172.31.12.254)

47.167 ms 52.640 ms

14

ATM6.LAX2.BIGISP.NET

(10.50.2.1) 250.030 ms 391.716 ms

15

ATM7.SDG.BIGISP.NET

(10.50.2.5) 234.668 ms 384.525 ms

16

client-gw.smallisp.net

(10.50.3.250)

244.065 ms !X * *

17 * * *

18 * *

*

О Контрмеры: защита от отслеживания маршрута

Для того чтобы предотвратить получение информации с помощью утилиты

traceroute, запретите передачу ответных пакетов на пакеты с истекшим временем

TTL

на всех брандмауэрах и маршрутизаторах, на которых это возможно. Однако помните о

том, что полностью решить этот вопрос можно далеко не всегда, поскольку многие

маршрутизаторы могут оказаться под управлением вашего провайдера услуг Internet.

Обнаружение

Попытки получения маршрутов с использованием стандартных средств можно вы-

явить на границах сети в процессе мониторинга ICMP- и UDP-пакетов со значением

TTL,

равным 1.

Предотвращение

Для того чтобы предотвратить возможность отслеживания маршрутов на границе

сети, маршрутизаторы необходимо настроить таким образом, чтобы они не отправля-

ли пакеты в ответ на сообщения с временем TTL, равным 0 или 1. На маршрутизато-

рах Cisco для этого можно воспользоваться следующим списком ACL.

access-list

101

deny

ip any any 11 0 !

Время

ttl

истекло

Однако лучше всего полностью заблокировать передачу пакетов UDP на погра-

ничных маршрутизаторах.

Сбор маркеров

Популярность

Простота

Опасность ,

Степень риска

10

9

3

7

Сканирование портов позволяет определить местоположение брандмауэров, однако

многие из них, подобно продуктам компаний Checkpoint и Microsoft, не прослушива-

ют порты, установленные по умолчанию. Так что для подтверждения имеющихся све-

дений требуется получить дополнительные данные. В главе 3, "Инвентаризация",

подробно рассматривались методы получения имен запущенных приложений и их

версий. Для этого необходимо подключиться к активным службам и извлечь связан-

ные с ними идентификационные маркеры. Многие популярные брандмауэры предос-

тавляют всю необходимую информацию сразу же после установки с ними соедине-

ния. Многие промежуточные узлы информируют злоумышленника о том, что они яв-

ляются брандмауэрами, а некоторые из них дополнительно сообщают свой тип, а

также версию. Например, при подключении с помощью утилиты netcat к порту 21

494 Часть III. Хакинг сетей

(FTP) узла, который, очевидно, является брандмауэром, можно получить некоторую

важную информацию.

C:\>nc

-v -п

192.168.51.129

21

(UNKNOWN) [192.168.51.129] 21 (?) open

220 Secure Gateway FTP server ready.

Сообщение

Secure

Gateway

FTP

server

ready

позволяет сделать вывод

о

том,

что мы имеем дело со старым устройством Eagle Raptor. Последующее подключение к

порту

23

(telnet)

предоставляет

еще

одно доказательство этого предположения.

C:\>nc

-v -п

192.168.51.129

23

(UNKNOWN)

[192.168.51.129]

23 (?) open

Eagle Secure Gateway.

Hostname:

И наконец, если вы все еще не совсем уверены в том, что исследуемый узел явля-

ется брандмауэром, можно подключиться с помощью утилиты netcat к порту 25

(SMTP). После этого все сомнения рассеются окончательно.

C:\>nc

-v -п

192.168.51.129

25

(UNKNOWN)

[192.168.51.129]

25 (?)

open

421

fw3.acme.com

Sorry,

the

firewall does

not

provide mail

service

to

you.

Как видно из приведенных примеров, в процессе идентификации брандмауэров

чрезвычайно важной может оказаться информация о маркерах. После ее анализа

можно воспользоваться хорошо известными изъянами или широко распространенны-

ми ошибками настройки.

О Контрмеры: защита от сбора маркеров

Для того чтобы избежать утечки информации, необходимо ограничить количество

данных, предоставляемых по внешним запросам. К каждому маркеру можно добавить

также сообщение о юридической ответственности, а, кроме того, все попытки полу-

чения этой информации должны регистрироваться в системных журналах. Специфика

изменения маркеров, используемых по умолчанию, сильно зависит от типа исполь-

зуемого брандмауэра, так что перед выполнением подобных действий внимательно

прочтите документацию или проконсультируйтесь с производителем.

Предотвращение

Для того чтобы предотвратить возможность сбора маркеров злоумышленником и,

как следствие, получение им подробной информации о брандмауэре, можно изменить

соответствующие конфигурационные файлы. Конкретные рекомендации зависят от

типа брандмауэра. Например, для брандмауэров Eagle Raptor можно модифицировать

маркеры

FTP и

telnet,

изменив файлы

сообщений

с

событиями

дня

(message-of-the-

day)

ftp.motd

и

telnet.motd.

Дополнительное исследование брандмауэров

Если прямое сканирование портов, отслеживание маршрутов и сбор маркеров не

принесли успеха, взломщики могут прибегнуть к дополнительной инвентаризации

брандмауэра на более высоком уровне. При этом идентифицировать брандмауэры и

получить их правила ACL можно в процессе исследования цели и анализа полученной

информации (или не полученной).

Глава

11.

Брандмауэры 495

•Aj."

Простой способ получения данных

с помощью утилиты nmap

Популярность

Простота

Опасность

Степень риска

4

6

7

6

Утилита nmap является прекрасным средством исследования брандмауэров, и мы

постоянно ею пользуемся. В процессе сканирования узла эта утилита сообщает не

только об открытых или закрытых портах, но и о тех из них, которые оказались за-

блокированными. При этом полученные (или отсутствующие) данные позволяют уз-

нать о конфигурации брандмауэра много важной информации.

Если в результате сканирования утилита nmap "пометила" порт как фильтруемый,

то это означает возникновение одного из следующих условий.

Т Не

получен пакет

SYN/ACK.

Ш

Не

получен пакет

RST/ACK.

А Получено

ICMP-сообщение

типа 3 (Destination

Unreachable)

с кодом 13

(Communication

Administratively

Prohibited

— RFC

1812).

При выполнении любого из этих трех условий утилита nmap сообщит о порте как о

фильтруемом

(filtered). Например, при сканировании узла

www.mycompany.com

мы

получили два

ICMP-пакета,

что говорит о блокировании брандмауэром портов 23 и

111.

[root]# nmap

-p20,21,23,53,80,111

-PO

-w

192.168.51.100

Starting

nmap

V.

2.08

by

Fyodor

(fyodor@dhp.com,

www.insecure.org/nmap/)

Initiating TCP

connect()

scan against

(192.168.51.100)

Adding TCP port 53 (state

Open).

Adding TCP port 111 (state

Firewalled).

Adding

TCP

port

80

(state

Open).

Adding TCP port 23 (state

Firewalled).

Interesting ports on

(192.168.51.100):

Port State Protocol Service

23 filtered tcp telnet

53 open tcp domain

80 open tcp http

111 filtered tcp sunrpc

Состояние Firewalled из предыдущего фрагмента свидетельствует о получении

ICMP-пакета

типа

3 с

кодом

13

(admin

prohibited

filter),

как

видно

из

следую-

щего листинга утилиты

tcpdump.

23:14:01.229743 10.55.2.1 >

172.29.11.207:

icmp: host 172.32.12.4

Unreachable

-

admin

prohibited

filter

23:14:01.979743 10.55.2.1 >

172.29.11.207:

icmp: host 172.32.12.4

Unreachable

-

admin

prohibited

filter

Каким же образом утилите nmap удается связать получаемые пакеты с исходными

сообщениями, особенно, когда они являются лишь малой частью данных, передавае-

мых по сети? Дело в том, что в ответном

ICMP-пакете,

передаваемом на сканирую-

щий узел, содержится вся информация, необходимая для понимания того, что же

произошло. О блокировании порта сообщается в однобайтовом блоке заголовка ICMP

496 Часть III.

Хакинг

сетей

по адресу

0x41,

а в случае обращения к фильтруемому порту брандмауэр отправит со-

общение в IP-блоке пакета по адресу

Oxlb

(4 байта).

И

наконец,

о

нефильтруемых

(unf

iltered)

портах утилита

шпар

сообщает

лишь

в

том случае, когда при их сканировании обратно возвращается пакет

RST/ACK.

В этом

случае тестовый пакет либо достигает целевого узла, который сообщает о том, что

порт не находится в состоянии ожидания запросов, либо брандмауэр имитирует IP-

адрес этого узла, устанавливая флаг

RST/ACK.

Например,

при

сканировании

локальной

системы было выявлено два нефильтруемых порта, поскольку пришло два ответных

пакета

RST/ACK.

Подобная ситуация может быть имитирована

и

некоторыми

бранд-

мауэрами, например Checkpoint,

на

которых

действует

правило

REJECT.

[root]*

nmap

-sS

-pl-300

172.18.20.55

Starting nmap V.

2.08

by

Fyodor

(fyodor@dhp.com,

www.insecure.org/nmap/)

Interesting ports on

(172.18.20.55):

(Not showing ports in state: filtered)

Port State Protocol Service

7 unfiltered tcp echo

53 unfiltered tcp domain

256 open tcp rap

257 open tcp set

258 open tcp yak-chat

Nmap

run

completed

--

1 IP

address

(1

host

up)

scanned

in 15

seconds

При отслеживании пакетов с помощью утилиты

tcpdump

можно увидеть, что об-

ратно возвращаются пакеты

RST/ACK.

21:26:22.742482

172.18.20.55.258

>

172.29.11.207.39667:

S

415920470:1415920470(0)

ack 3963453111 win 9112 <mss 536> (DF)

(ttl

254, id 50438)

21:26:23.282482

172.18.20.55.53

>

172.29.11.207.39667:

R

0:0(0)

ack 3963453111 win 0 (DF) (ttl 44, id 50439)

21:26:24.362482

172.18.20.55.257

>

172.29.11.207.39667:

S

1416174328:1416174328(0)

ack 3963453111 win 9112

<mss

536>

(DF) (ttl 254, id 50440)

21:26:26.282482

172.18.20.55.7

>

172.29.11.207.39667:

R

0:0(0)

ack 3963453111 win 0 (DF) (ttl

44,

id 50441)

О Контрмеры: применение

утилиты

nmap

Обнаружение

Для выявления попыток сканирования с использованием утилиты nmap можно

применять подходы, описанные в главе 2, "Сканирование". Кроме того, можно также

дать следующий совет. Настройте процедуру обнаружения сканирования таким обра-

зом, чтобы отдельно получать информацию о попытках сканирования брандмауэров.

Предотвращение

Для того чтобы предотвратить возможность инвентаризации списков ACL маршру-

тизаторов и брандмауэров, нужно переключить на них режим передачи ответных со-

общений ICMP с типом 13. На маршрутизаторах Cisco это можно осуществить, запре-

тив передачу ответных IP-сообщений о недостижимости цели.

no ip unreachables

Глава

11.

Брандмауэры 497

Идентификация портов

«&••"

Популярность

Простота

Опасность

Степень риска

5

6

7

6

Некоторые брандмауэры имеют уникальные характеристики, отличающие их от других

брандмауэров и представленные в виде последовательности цифр. Например, такую после-

довательность можно получить при подключении к TCP-порту 257 (SNMP) брандмауэров

Checkpoint. Наличие портов 256-259 является хорошим признаком брандмауэра

Firewall-1

компании Checkpoint. А следующий тест поможет в этом удостовериться.

[root]#

no -v

-п

192.168.51.1

257

(UNKNOWN)

[192.168.51.1]

257 (?)

open

30000003

[root]*

nc

-v

-n

172.29.11.191 257

(UNKNOWN)

[172.29.11.191]

257 (?)

open

31000000

О Контрмеры: защита от идентификации портов

Обнаружение

Факт подключения злоумышленника к портам можно выявить, добавив аудит со-

ответствующего события в программе RealSecure. Вот что для этого нужно сделать.

1. Активизируйте режим редактирования политики.

2. Перейдите во вкладку Connection Events.

3. Щелкните на кнопке Add Connection и введите параметры записи для брандмау-

эра Checkpoint.

4. Выберите диапазон портов и щелкните на кнопке Add.

5. Введите значения в поля службы и порта, а затем щелкните на кнопке ОК.

6. Выберите новый порт и снова щелкните на кнопке ОК.

7. Щелкните на кнопке ОК, чтобы применить политику с измененными параметрами.

Предотвращение

Возможность подключения к TCP-порту с номером 257 можно предотвратить, за-

блокировав его на маршрутизаторе исходящих сообщений. Следующий простой спи-

сок

ACL

брандмауэров Cisco поможет явно запретить все попытки

подключения,

access-list

101

deny

top

any

any eq 257 log !

Блокирование

сканирования

Firewall-1

Война с брандмауэрами

Не волнуйтесь, в данном разделе мы не будем рассматривать чудодейственные

способы вывода из строя действующих брандмауэров. Мы лишь познакомимся с не-

сколькими приемами, которые позволяют собрать некоторую важную информацию о

различных путях проникновения через брандмауэры и их обхода.

498 Часть III.

Хакинг

сетей

\°

'„

/ tf

Передача тестовых пакетов

Популярность 3

Простота 4

Опасность

8

Степень риска 5

Утилита

hping,

написанная

Сальватором

Санфилиппо (Salvatore

Sanfilippo,

http://www.kyuzz.org/antirez/hpimg.html),

передает TCP-пакеты на порт на-

значения и сообщает о том, какие ответные пакеты были получены. В зависимости от

многочисленных условий эта утилита предоставляет самые разнообразные сведения.

Каждый отдельный пакет и все пакеты в целом способны предоставить довольно яс-

ное представление об используемых на брандмауэрах списках управления доступом.

Например, с помощью утилиты hping можно выявить открытые и заблокированные

порты, а также потерянные и отброшенные пакеты.

В следующем примере утилита hping сообщила о том, что открыт порт 80, кото-

рый готов установить соединение. Такое заключение можно сделать на основании

того, что мы получили пакет с установленным флагом SA (пакет SYN/ACK).

[root]!

hping

192.168.51.101

-с2 -S -р80

-п

HPING

www.example.com

(ethO

172.30.1.20):

S set, 40 data bytes

60 bytes from

172.30.1.20:

flags=SA seq=0 ttl=242 id=65121 win=64240

time=144.4

ms

Теперь нам известен открытый порт на пути к желанной цели, однако мы еще ни-

чего не знаем о брандмауэре. В следующем примере утилита hping сообщает о том,

что с узла

192.168.70.2

ею получен

ICMP-пакет

типа 13 (Destination Unreachable —

получатель недостижим). В главе 2 упоминалось, что такой пакет обычно передается

маршрутизатором с фильтрацией пакетов типа Cisco IOS, на котором взаимодействие

с определенными портами административно запрещено.

[root]!

hping

192.168.51.101

-с2 -S -p23 -п

HPING

192.168.51.101

(ethO

172.30.1.20):

S

set,

40

data

bytes

ICMP

Unreachable

type

13

from

192.168.70.2

С этого момента наше предположение подтвердилось: узел

172.168.70.2,

скорее

всего, является брандмауэром. Кроме того, нам известно, что на нем явно блокирует-

ся порт 23. Другими словами, если узел представляет собой маршрутизатор Cisco, то в

его конфигурационном файле наверняка имеется следующая строка.

access-list 101 deny tcp any any 23 ! telnet

В приведенном ниже примере мы получили ответный пакет RST/ACK, что свиде-

тельствует о выполнении одного из двух возможных условий: (1) пакет прошел через

брандмауэр и на целевом узле заданный порт не находится в состоянии ожидания за-

просов или (2) брандмауэр отверг пакет (что вполне возможно, если на брандмауэре

Checkpoint активизировано соответствующее правило).

[root]!

hping

192.168.50.3

-с2 -S

-p22

-n

HPING

192.168.50.3

(ethO

192.168.50.3):

S

set,

40

data

bytes

60

bytes

from

192.168.50.3:

flags=RA

seq=0

ttl=59

id=0

win=0

time=0.3

ms

Поскольку ранее был получен ICMP-пакет типа 13, можно сделать вывод о том, что

брандмауэр

(192.168.70.2)

позволяет пакетам проходить дальше по маршруту, однако

на целевом узле опрашиваемый порт не находится в состоянии ожидания запросов.

Глава

11.

Брандмауэры 499

Если при сканировании портов на пути к цели оказался брандмауэр Checkpoint, то

утилита

hping

сообщит IP-адрес целевого узла, однако на самом деле пакет будет от-

правлен с внешнего сетевого адаптера брандмауэра

CheckPoint.

В данном случае хит-

рость заключается в том, что брандмауэр CheckPoint генерирует ответный пакет вме-

сто внутреннего узла, помещая в этот пакет его ложный адрес. Однако если взломщик

столкнется с подобной ситуацией в Internet, то ему никогда не удастся узнать об этом,

поскольку на его компьютер

МАС-адрес

никогда не попадет.

И наконец, если брандмауэр вообще блокирует пакеты, передаваемые на заданный

порт, как правило, в ответ не будет получено никакой информации.

[root]#

hping 192.168.50.3

-о2

-S -р22

-п

HPING

192.168.50.3

(ethO

192.168.50.3):

S

set,

40

data

bytes

Такой результат утилита hping может предоставить по двум причинам: (1) пакет

не смог достичь источника назначения и был утерян в процессе передачи или (2)

наиболее вероятно, пакет был отброшен устройством (возможно, брандмауэром —

192.168.

70.2)

в соответствии с установленными правилами ACL.

О Контрмеры: защита от тестовых пакетов

Предотвращение

Предотвратить атаки с использованием утилиты hping очень трудно. Лучше всего

просто заблокировать передачу сообщений ICMP с типом 13 (как описано в разделе,

посвященному утилите

шпар).

.&•."

Утилита

f

irewalk

Популярность

Простота

Опасность

Степень риска

3

3

8

4

Утилита

f

irewalk

(http://www.packetfactory.net/projects/firewalk/)

является

небольшим прекрасным средством, которое, подобно

программам-сканнерам,

позволяет

исследовать порты узлов, расположенных позади брандмауэра. Она написана Майком

Шифманом (Mike

Schiffman)

и Дэйвом

Гольдсмитом

(Dave Goldsmith). С помощью этой

утилиты можно

просканировать

такие узлы и узнать установленные на них правила. При-

чем вся процедура выполняется без реального "прикосновения" к целевой системе.

Утилита

f

irewalk генерирует IP-пакеты с параметром

TTL,

который вычисляется

так, чтобы время жизни пакета истекло в следующем за брандмауэром сегменте мар-

шрута. Теоретические предпосылки такого подхода заключаются в том, что если пакет

пропускается брандмауэром, то по истечении времени его жизни будет получено со-

общение

ICMP

TTL

expired

in

transit

(время жизни истекло

в

процессе переда-

чи). В то же время, если пакет блокируется на основании заданного списка ACL

брандмауэра, то этот пакет будет отброшен. В результате либо вообще не будет полу-

чено никакого ответного сообщения, либо будет получен

ICMP-пакет

с типом 13.

[root]*

firewalk

-pTCP -S135-140 10.22.3.1

192.168.1.1

Ramping up hopcounts to binding

host...

probe: 1 TTL: 1 port 33434: expired from

[exposed.acme.com]

probe: 2 TTL: 2 port 33434: expired from

[rtr.isp.net]

500 Часть III.

Хакинг

сетей

probe: 3 TTL: 3 port 33434: Bound scan at 3 hops

[rtr.isp.net]

port 135: open

port 136: open

port 137: open

port 138: open

port 139: *

port 140: open

Относительно утилиты f irewalk необходимо упомянуть об одной проблеме, которая

заключается в том, что ее результаты могут оказаться непредсказуемыми. Некоторые

брандмауэры способны выявить истечение времени жизни пакета до проверки своего

списка

ACL,

что приводит к передаче ответного

ICMP-сообщения

TTL EXPIRED в лю-

бом случае. В результате утилита f irewalk будет считать, что все порты открыты.

О

Контрмеры:

защита

от

утилиты

f

irewalk

Предотвращение

На уровне внешнего интерфейса можно заблокировать передачу

ICMP-пакетов

TTL

EXPIRED, однако это может отрицательно сказаться на производительности, поскольку

легитимные клиенты никогда не смогут узнать, что же произошло с их соединением.

•

•У'"

9 Сканирование с исходного порта

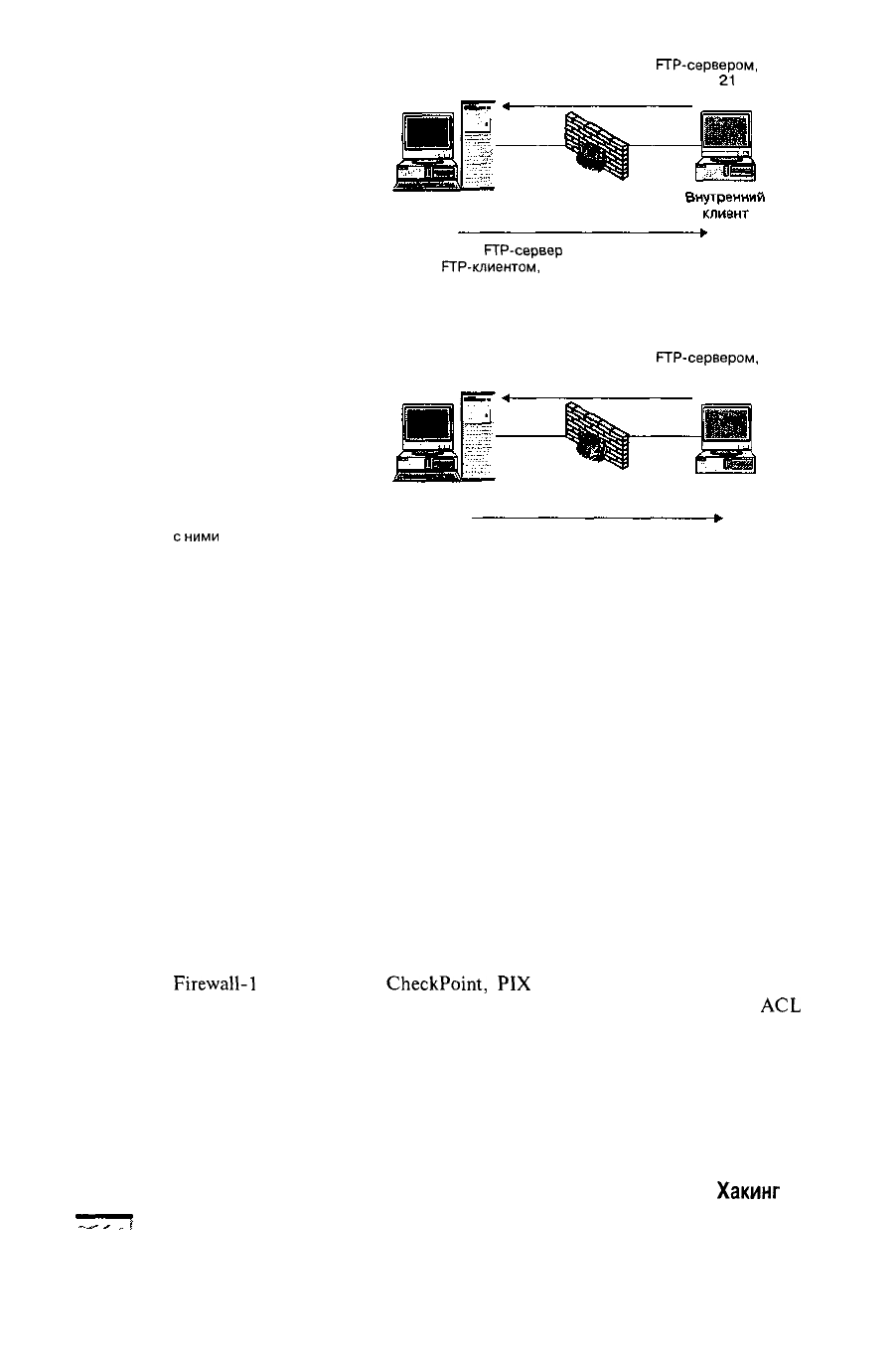

Традиционные брандмауэры с фильтрацией пакетов типа IOS Cisco имеют один

существенный недостаток: они не сохраняют состояние! Для большинства читателей

этот факт выглядит вполне очевидным, не так ли? Однако проанализируйте его

еще

раз. Если брандмауэр не может поддерживать состояние, то он не может определить, с

внутренней или с внешней стороны было установлено соединение. Другими словами,

такие брандмауэры не могут полностью управлять некоторыми потоками данных. Как

следствие, в качестве исходного можно задать порт, который обычно является

"легитимным", например TCP 53 (перенос зоны) и TCP 20 (FTP), а затем для полу-

чения ценной информации приступить к сканированию (или к атаке).

Для того чтобы определить, позволяет ли брандмауэр выполнять сканирование с

заданного исходного порта 20 (канала данных

FTP),

воспользуйтесь утилитой

nmap

с

параметром -д.

nmap -sS -РО -д 20 -р 139 10.1.1.1

При задании статического исходного порта в качестве параметра утилиты

nmap необходимо воспользоваться методом сканирования с неполным откры-

тием сеанса или с использованием сообщений

SYN.

Если сканируемые порты оказались открытыми, то, очевидно, вы имеете дело с

уязвимым брандмауэром, который расположен между вашим компьютером и целевым

узлом. Для лучшего понимания описываемого процесса проанализируйте приведен-

ную ниже диаграмму.

Если обнаружится, что брандмауэр не сохраняет состояние соединений, то можно

воспользоваться этим преимуществом и приступить к атаке уязвимых узлов, располо-

женных за этим брандмауэром. С помощью модифицированной утилиты перенаправ-

ления портов, например Fpipe от компании

Foundstone,

можно задать исходный порт

20, а затем приступить к атаке целевого узла через брандмауэр.

Глава 11. Брандмауэры 501

В обычном сценарии

брандмауэр с фильтрацией

пакетов должен сохранять

открытыми все соединения

исходного порта 20 с портом

из верхнего диапазона

номеров узла внутренней сети,

чтобы обеспечить передачу

данных FTP через брандмауэр

Внутренний клиент взаимодействует с

РТР-сервером,

обращаясь к его открытому порту с номером

21

Сервер FTP

Брандмауэр

с фильтрацией

пакетов

Затем

FTP-сервер

открывает соединение

с

FTP-клиентом,

связывая порт 20 с портом

из верхнего диапазона адресов клиента для

передачи данных (т.е. данных о перечне каталогов)

Поскольку в сценарии

взломщика брандмауэр с

фильтрацией пакетов не

сохраняет состояние и, таким

образом, не может отличить

одно TCP-соединение от

другого, все соединения

исходного порта 20 с портом

из верхнего диапазона

адресов узла внутренней сети

будут разрешены и связанный

сними

поток данных будет

эффективно передаваться

через брандмауэр

Внутренний клиент взаимодействует с

РТР-сервером,

обращаясь к его открытому порту с номером 21

Взломщик

Брандмауэр

с фильтрацией

пакетов

Внутренний

клиент

Взломщик с порта 20 своего компьютера

устанавливает соединение с портом из

верхнего диапазона адресов внутреннего

клиента и получает к нему практически

полный доступ

О Контрмеры: защита и сканирование с исходного порта

Предотвращение

Решить описанную проблему очень просто, однако это решение выглядит не очень

эффектным. Необходимо запретить любые сетевые взаимодействия, для которых тре-

буется комбинация из нескольких портов (FTP), либо перейти к промежуточным

программным брандмауэрам или тем, которые сохраняют состояние соединений. При

этом можно значительно повысить управляемость входящими и исходящими соеди-

нениями, а также реально контролировать весь процесс.

Фильтрация пакетов

Работа брандмауэров с фильтрацией пакетов (в том числе с сохранением состоя-

ний) типа

Firewall-1

от компании

CheckPoint,

PIX

и IOS от компании Cisco (да, IOS

тоже можно использовать в качестве брандмауэра) основывается на списках

ACL

или

правилах, служащих для определения того, является ли авторизованным трафик, пе-

редаваемый во внутреннюю сеть и из нее. В большинстве случаев эти списки грамот-

но разработаны и их очень трудно обойти. Однако зачастую можно обойти брандмау-

эры с нестрогим списком ACL и передать отдельные пакеты во внутреннюю сеть.

502

Часть III.

Хакинг

сетей