Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

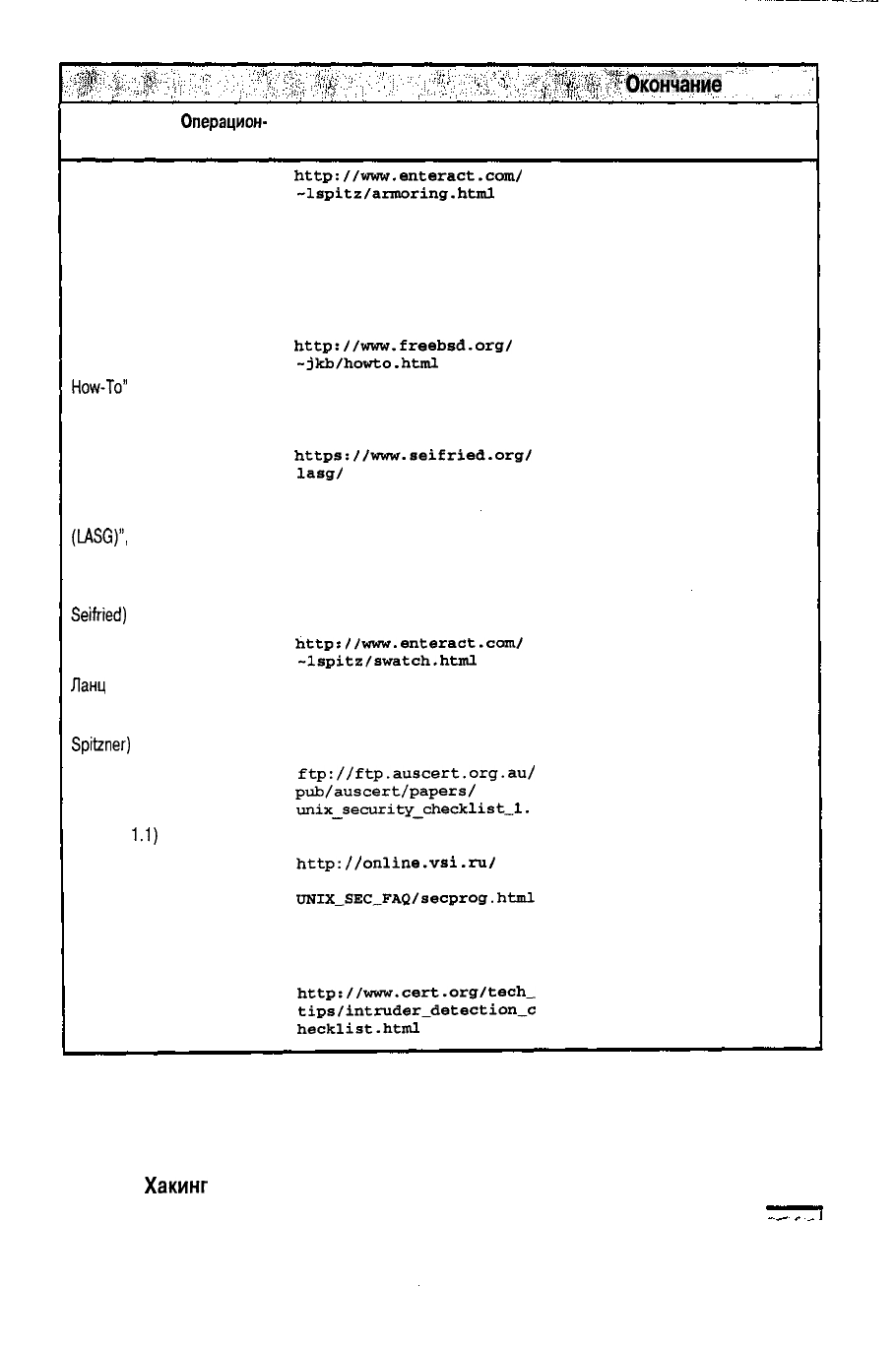

Окончание

табл. 8.3

Название

Операцией-

Адрес

Описание

ная система

"Armoring

Solaris"

Solaris

"FreeBSD

Security

How-To"

"Linux

Administrator

's Security

Guide

(LASG)",

Курт

Зейфрид

(Kurt

Seifried)

"Watching

Your Logs",

Ланц

Спицнер

(Lance

Spitzner)

"UNIX Com-

puter Secu-

rity Checklist"

(версия

1.1)

"The Unix

Secure Pro-

gramming

FAQ", Питер

Галвин

(Peter Galvin)

"CERT In-

truder Detec-

tion Checklist"

http://www.enteract.com/

-Ispitz/armoring.html

FreeBSD

Linux

http://www.freebsd.org/

-jkb/howto.html

https://www.selfried.org/

lasg/

Все версии

Все версии

Все версии

Все версии

http://www.enteract.com/

-Ispitz/swatch.html

ftp://ftp.auscert.org.au/

pub/ausoert/papers/

unix_security_chec]clist_l. 1

http://online.vsi.ru/

library/Programmer/

UNIX_SEC_FAQ/secprog.html

http://www.cert.org/tech_

tips/intruder_detection_c

hecklist.html

Статья о том, как укрепить безо-

пасность системы Solaris. Данная

статья представляет систематиче-

ский подход к подготовке установ-

ки брандмауэра. Здесь же приво-

дится загружаемый сценарий, ко-

торый поможет укрепить

подсистему защиты

Несмотря на то что данное руково-

дство ориентировано на FreeBSD,

большую часть материала можно

применять и к другим ОС UNIX

(особенно OpenBSD и NetBSD)

Одна из лучших статей по защите

системы Linux

Информация о том, как спланиро-

вать и реализовать автоматиче-

ский фильтр для контроля систем-

ных журналов. Включены примеры

конфигурирования и реализации

Удобный вопросник по безопасно-

сти UNIX

Советы по проектированию сис-

тем защиты, методам программи-

рования и тестирования

Руководство по поиску признаков,

которые указывают на возможные

недостатки системы безопасности

Глава 8.

Хакинг

UNIX

403

ЧАСТЬ

III

Типичная ситуация: для

проникновения все средства

хороши

Одной из приятных особенностей сканирования телефонных номеров является то,

что после возвращения к окну программы

ToneLoc

после долгих часов

х^кинга

вы

сразу же увидите полученные результаты.

Автопрозвон

— это простая

и]

приятная

"игра",

напоминающая рыбалку. Подобная деятельность не требует больших знаний, :

а главное, первые результаты можно оценить достаточно быстро. Наряду с другими

традиционными развлечениями и действиями, выполняемыми в процессе погони за i

жертвой, при изучении защищенности системы можно обнаружить много

различных

характеристик. Например, обычно удается найти несколько экземпляров программы

pcAnywhere

или маршрутизаторов Cisco, а также большое количество

систем

UNIX,

подключенных к внутренней сети исследуемой

компании,

k

которым можно получить

удаленный доступ через аналоговые линии связи. При попытке

проникновения

в сис-

темы через модем сохраняются все отличительные

особенности*

характерные

для

процесса поиска жертвы и ее изучения. Этот процесс тоже требует

больших

времен-

ных затрат. В приведенных ниже сценариях демонстрируется уязвимость

удаленных

систем

и

рассматриваются простые способы

их

взлома.

.•'..,

Сценарий 1: компьютеры повсюду

Довольно часто встречается следующая ситуация. Система pcAnywhere забыта на

одном из компьютеров внутренней корпоративной сети в ожидании установки со-

единения удаленным пользователем. Кроме того, с точки зрения

безопасности,

приложение pcAnywhere настроено некорректно и позволяет устанавливать соеди-

нения без использования правильного имени пользователя и пароля.

Как|

разыскать

такие соединения? Вот пример одного из идентификационных

маркеров^

получен-

ных в процессе сеанса ToneLoc.

Please press

<Enter>...

t

Это одна из наиболее серьезных и опасных ситуаций, способных

привести

к на-

рушению безопасности внутренней сети, в которой есть узел с

установленной

про-'

граммой

pcAnywhere. Для достижения желанной цели хакеру

удаленны^

соедине-

ний достаточно

просканировать

диапазон телефонных номеров,

используемых

ком-

панией, а затем войти в широко распахнутые двери. После обнаружения

телефонного номера узла, на котором установлена программа

pcAnywhere!,

его безо-

пасность, а возможно, и защита всей сети в целом, окажется под вопросом. В рас-

сматриваемом примере после установки соединения

с

модулем

pcAnywhere

с

HOMO-

S'

щью

простой команды DOS ipconfig (или

winipcfg

в

Win

9x) можно получить

IP-адрес уязвимого узла, а также много другой информации, позволяющей оценить

вероятность дальнейшего

успешного

развития атаки. Многое зависит

т|акже

и от

используемой сетевой архитектуры. Если компьютер pcAnywhere подключен к

внутренней сети, то конфиденциальные данные, в том числе платежные ведомости,

информация о бюджете, номера полисов социального страхования, деловые планы

и т.д., больше нельзя считать абсолютно защищенными. К тому же,

программа

pcAnywhere позволяет быстро и эффективно передавать файлы на удаленный узел и

обратно. Следовательно, многочисленные группы хакеров смогут

загрузить

свое

"оружие" на целевой компьютер и добиться его полной капитуляции.

Кроме

того,

все усилия администратора по предотвращению возникшей

ситуаций;

будут не

очень эффективными, поскольку точку входа, приведшую к взлому, нельзя просто

идентифицировать по сравнению с использованием традиционных журналов, гене-

рируемых

брандмауэром или сетевыми системами выявления вторжений,

установ-

t

ленных по всему периметру корпоративной сети.

Сценарий 2: маршрутизаторы Cisco

ч

с

параметрами,

заданными по умолчанию

• '

"'I

'

"'„

\

' :

|§е

Маршрутизаторы Cisco, оставленные администратором в

привилегированном

режиме, представляют собой еще один источник потенциальной

угрозы.

Ежедневно

,/вр

многих сетях хакерам удается обнаруживать маршрутизаторы, установленные с

рараметрами

по умолчанию. Для того чтобы определить степень

защищенности

аршрутизаторов, подсоединитесь к ним и

проверьте,

^предоставляют

ли они ка-

кую-либо информацию, похожую на идентификационный Маркер.

-J'

,

|,,

В данном случае даже с использованием простых

команд,

таких как help,

?

или

'Jejiow

,соп>

можно быстро

определить,

в

каком

состоянии

с:

точки зрения безопас-

ности находится

марцфутизатрр

1;

Такая ситуация встречается

достйточно

часто,

по-

скольку существует множество

организаций,

в которых

удаленны^

доступ к важным

^сетевым

маршрутизаторам используется для

[разрешения

проблем, например,

свя-

занных со

сбросом

IP-адреса

маршрутизатора

Дело в том, что удаленный сеанс

подробно не документируется в журнале. Как правило, сетевые администраторы не

^полностью

отключаются от маршрутизатора, хотя и разрывают

модемное!'

соедине-

ние после выполнения своей задачи.

Во

многих

случаях

маршрутизатор остается в

прежнем состоянии и после разрыва соединения. Последствия проникновения за-

висят от последнего состояния маршрутизатора. Взломщикам, возможно, удастся

[ выявить другие сетевые маршрутизаторы и приступить к изучению топологии IP-

сети расположенных рядом сетевых устройств. Зачастую обнаруженные маршрути-

заторы являются внутренними. Проникновение во внутреннюю сеть будет полез-

ным особенно в тех случаях, когда хакерам не удаётся подключиться к узлу, распо-

ложенному позади брандмауэра (поскольку его IP-адрес неизвестен). Если маршру-

тизатор функционирует в привилегированном режиме, то команда show con может

облегчить получение пароля, зашифрованного с применением простого алгоритма.

И все, игра закончена. В Internet можно без

труда

разыскать программную реализа-

цию стандартного алгоритма шифрования и воспользоваться ею для взлома пере-

хваченного пароля.

Сценарий 3: системы UNIX

Идентификационные маркеры зачастую предоставляют очень много информа-

ции, в том числе данные об операционной системе и ее версии. Уже это может су-

щественно упростить проникновение через модемное соединение. Например, обра-

тите внимание на следующий идентификационный маркер системы

USL

UNIX.

The system's name is HappyDays

Welcome

,to USL

UNIX

System

V

Release

4.2,Version

1

Многие системы оказываются "легкими жертвами" из-за использования пара-

метров, заданных

по

умолчанию. Использование имени пользователя

oracle

с па-

ролем

oracle

или без

пароля вообще

может

оказаться чрезвычайно

успешным.

Не

менее

интересными

оказываются также имена Sybase и

Informix.

Эти пользова-

тельские

идентификаторы зачастую остаются после завершения установки! системы :

управления базами

данных;.

Учетные записи, установленные по

умолчаищЬ,

значи-

тельно облегчают

задачу

:

взлома удаленных соединений. К числу других стандарт-

'

ных

паролей, позволяющих быстро получить желаемый результат, относятся

pub-

lic,

info

или

guest.

Во

многих случаях использовать пароль

вовсе

не

обязатель-

но, а после ввода имени пользователя сразу же запускается командная

Ыюлочка

с

*

ограниченными привилегиями, как правило, поддерживающая некоторую систему

команд. В зависимости от того, насколько хорошо продумана политика безопасно-

сти, получение доступа к командной строке с использованием этой командной обо- ,

лочки

может оказаться простым, затруднительным или абсолютно невозможным.

Вы по-прежнему возбуждены от предстоящей "рыбалки"?

Приведенные

примеры

представляют

лишь

несколько способов, ежедневно используемых для взлома через

многочисленные,

но забытые удаленные магистрали, ведущие во

внутрешпе

корпо-

ративные сети. В

главах

9—13

будут рассмотрены простые приемы

противодействия

подобным сценариям, однако перед тем, как перейти к изучению этого материала,

стоит сделать несколько замечаний. Не забывайте о том, что модемные

соединения

очень трудно отслеживать. Зачастую сеансы связи устанавливаются

посредсгвом

эму-

ляции терминала

VT100.

При этом для отслеживания хакера нельзя будет

воспользо-

ваться его IP-адресом. Кроме того, естественные преграды, например, необходимость

получения информации о телефонных вызовах от администратора сети РВХ, способ-

ны значительно затруднить решение задачи. Добавление префикса

*67

к сканируе-

мым телефонным номерам может существенно осложнить выявление

зло:щышлен-

ника.

Так что уделяйте пристальное внимание всем событиям. В

противнрм

случае

можно оказаться в сетях полного

решимости

и неумолимого взломщика.

ГЛАВА 9

О

бычно организации меньше всего внимания уделяют старым забытым телефон-

ным линиям. Эти провода, опоясавшие весь мир, сегодня преданы забвению. В

этой главе будет показано, как старенький модем с пропускной способностью

9600 Кбит/с может поставить на колени сетевого Голиафа с мощной системной защитой.

Может показаться, что авторы решили начать главу, посвященную сетевым атакам, с

устаревшей информации о

хакинге

аналоговых удаленных соединений. Несмотря на повсеме-

стное распространение широкополосных каналов связи через кабельные модемы и цифро-

вые абонентские линии, обычные телефонные сети PSTN (Public Switched Telephone Net-

work) сегодня по-прежнему достаточно часто используются для связи с домашними и даже

служебными компьютерами. Поэтому сенсационные истории о взломе узлов Internet

меркнут перед более прозаическими рассказами о вторжениях через удаленные соедине-

ния, поскольку последние являются более разрушительными и проще выполнимыми.

На самом деле для больших компаний гораздо большую опасность представляют плохо

инвентаризованные модемные линии, чем защищенные брандмауэрами шлюзы Internet.

Упомянутый выше эксперт в области безопасности компании AT&T Билл

Чесвик

(Bill

Cheswick)

охарактеризовал брандмауэр как панцирь черепахи. На самом деле, зачем атако-

вать неприступный брандмауэр, когда можно пробраться непосредственно к "телу" целе-

вой системы через плохо защищенный сервер удаленного доступа? Пожалуй, защита уда-

ленных соединений — наиболее важный аспект построения линии круговой обороны. Ха-

кинг

удаленных соединений выполняется по классической схеме: сначала выполняется

предварительный сбор информации, затем — предварительный сбор данных, сканирова-

ние, инвентаризация и, наконец, атака. В большинстве случаев этот процесс можно авто-

матизировать с помощью традиционных

хакерских

средств, получивших название сканеров

телефонных номеров (demon dialer) или программ

автопрозвона

(wardialer). По существу, эти

средства программно устанавливают удаленное соединение с большим количеством теле-

фонных номеров, регистрируют те из них, по которым устанавливаются модемные соеди-

нения, пытаются идентифицировать систему на другом конце телефонной линии и по

возможности зарегистрироваться в системе, подобрав имя пользователя и пароль. Если для

этого требуется

специальное

программное обеспечение или конкретные знания о системе,

установка соединения может выполняться вручную.

Выбор сканера телефонных номеров — камень преткновения как для злоумыш-

ленников, так и для легальных специалистов по поиску незащищенных удаленных со-

единений. В этой главе мы сначала рассмотрим две наиболее популярные программы

такого типа, которые можно бесплатно загрузить из Internet (ToneLoc и THC-Scan), a

затем познакомимся с двумя коммерческими продуктами: PhoneSweep от компании

Sandstorm Enterprises и TeleSweep от компании Secure

Logix.

После обсуждения этих программ будут рассмотрены приемы, применяемые про-

тив обнаруженных сканерами телефонных номеров систем вручную или в автоматиче-

ском режиме, в том числе внутренние телефонные сети компаний (сети РВХ) или

системы голосовой почты (voicemail).

Подготовка к хакингу удаленных

соединений

Хакинг удаленных соединений начинается с определения диапазона телефонных

номеров, с которыми будет работать сканер. Настоящие хакеры обычно выбирают

компанию-жертву и собирают информацию об используемых ею телефонных номерах

из самых разных источников. Ниже будут описаны некоторые механизмы для ограни-

чения сферы распространения такой информации.

410

Часть III. Хакинг сетей

•&."

Предварительный сбор данных

о телефонных номерах

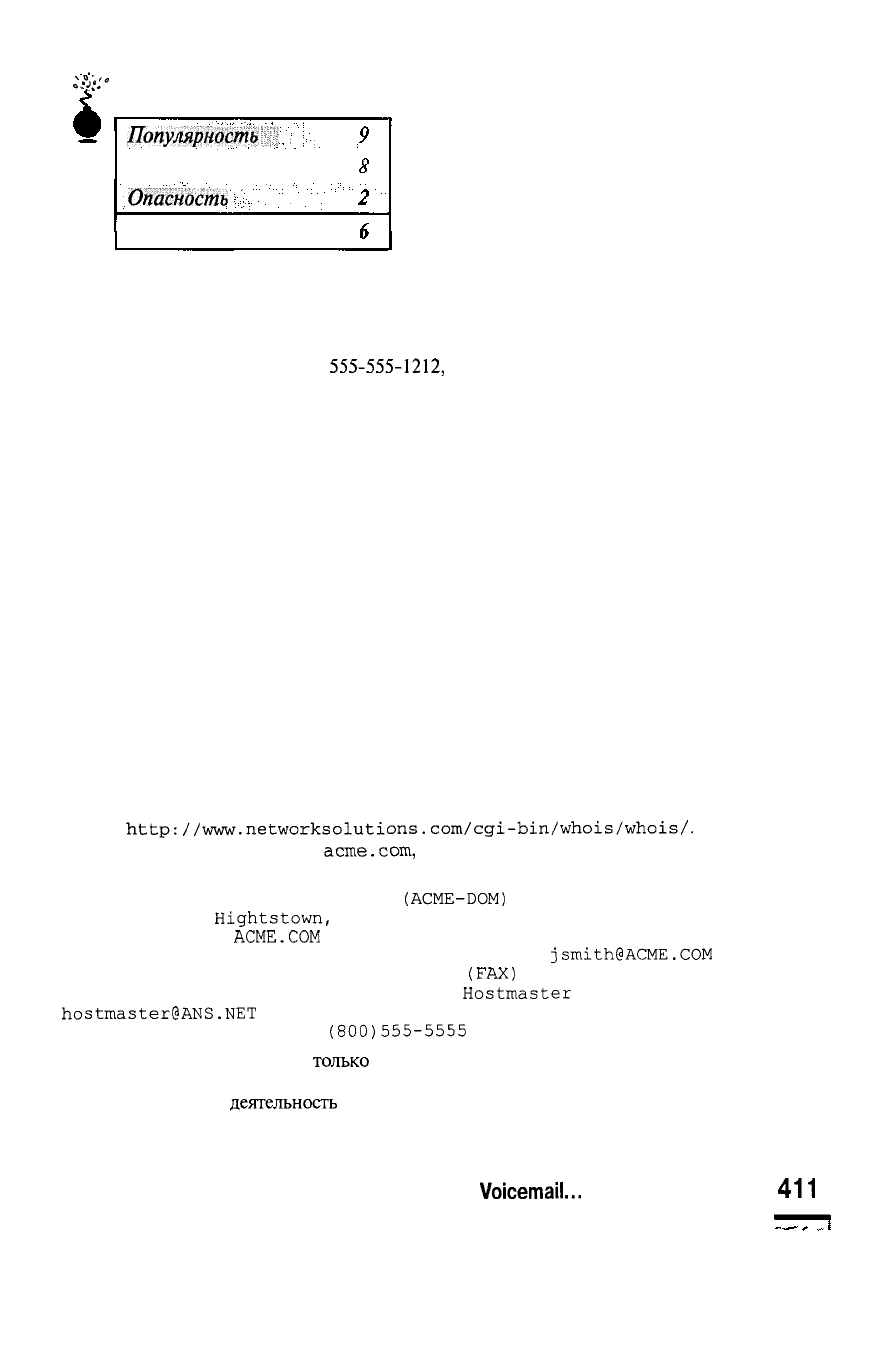

Популярность

';;'-.

Простота

Опасность

Степень риска

В первую очередь хакеры изучают телефонные справочники. Многие компании про-

дают компакт-диски с телефонными справочниками, которыми можно воспользоваться

для взлома удаленных соединений. Определив основной телефонный номер, взломщики

обычно "исследуют" схожие с ним номера. Например, если известно, что основной но-

мер компании Acme Corp. —

555-555-1212,

то для сканера телефонных номеров хакер

задаст диапазон 555-555-ХХХХ, чтобы проверить все 10000 похожих телефонных номе-

ров. При наличии нескольких модемов такое количество номеров можно перепробовать

за несколько дней с помощью почти любой программы-сканера.

Еще один способ получения информации о телефонных номерах — позвонить на

местную АТС и попытаться узнать номера "из первых уст" неосмотрительных служа-

щих. Это хороший способ получения неафишируемых номеров, применяемых для

удаленных соединений и центров данных, в которых префикс обычно отличается от

префикса основного телефонного номера. Многие телефонные компании по требова-

нию клиента заносят эту информацию в разряд секретной и не разглашают ее без

предоставления пароля, однако известно множество случаев нарушения таких догово-

ренностей и разглашения информации.

Помимо телефонных справочников, источником подобных сведений являются Web-

узлы корпорации. Многие компании, потеряв бдительность от свободы распространения

информации в Internet, публикуют списки своих телефонных номеров на Web-узлах.

Этого не стоит делать, если только это не обусловлено характером деятельности.

Телефонные номера можно найти в самых неожиданных местах Internet. Одно из

наиболее опасных мест накопления информации уже упоминалось в главе 1, однако

стоит вернуться к нему еще раз. Сведения о контактных телефонах, а также другую

техническую и административную информацию о компаниях, представленных в Inter-

net, можно получить из регистрационной базы данных имен Internet, поддерживаемой

центром InterNIC (известным также как Network Solutions), через интерфейс whois по

адресу

http://www.networksolutions.com/cgi-bin/whois/whois/.

Вот результат

поиска по ключевому слову

acme.com,

содержащий как открытую, так и закрытую

информацию из базы данных InterNIC.

Registrant: Acme, Incorporated

(ACME-DOM)

Princeton Rd.

Hightstown,

NJ 08520

US Domain Name:

ACME.COM

Administrative Contact: Smith, John (JSOOOO)

jsmith@ACME.COM

555-555-5555

(FAX)

555-555-5556

Technical Contact, Zone Contact: ANS

Hostmaster

(AH-ORG)

hostmaster@ANS.NET

(800)555-5555

Теперь хакеры имеют не

только

хорошую отправную точку для работы сканера теле-

фонных номеров, но и кандидатуру сотрудника (John Smith), под именем которого можно

осуществлять свою

деятельность

по сбору дополнительной информации. Помимо этого

некоторую полезную информацию можно почерпнуть из раздела технических контактов. А

именно здесь видно, как информация фиксируется в базе данных InterNIC. Это уже кое-что.

Глава 9. Хакинг удаленных соединений, РВХ,

Voicemail...

411

И наконец, если вручную набирать подряд любые телефонные номера, то рано или

поздно можно услышать: "Корпорация

XYZ

слушает". Это, конечно, достаточно утоми-

тельный способ предварительного сбора данных, но в то же время очень эффективный.

Еще одним слабым звеном в системе телекоммуникации компании

являются

автоответ-

чики, которые можно использовать против служащих компании. Например, от имени

вице-президента компании по вопросам маркетинга можно оставить следующее сооб-

щение системному администратору:

"Привет,

это Джим. Срочно измени мой

пароль".

О Устраните утечку информации

Лучшей защитой против предварительного сбора информации по телефону является

предотвращение утечки информации. Конечно же, для обеспечения возможности дело-

вых контактов необходимо раздавать телефонные номера компании, но очень осторож-

но. Свяжитесь со своим оператором и согласуйте с ним перечень открытых телефонных

номеров, список лиц, имеющих доступ к закрытой информации, а также пароль для по-

лучения каких-либо закрытых данных. Организуйте группу по устранению утечки ин-

формации из числа сотрудников отдела информатизации, которая будет следить за тем,

чтобы закрытые телефонные номера не распространялись через Web-узлы, службы ката-

логов, серверы удаленного доступа и т.д. Свяжитесь с компанией InterNIC и

"почистите" контактную информацию для зоны Internet. И наконец, предупредите

пользователей, что телефон не всегда друг, поэтому нужно быть проявлять осторожность

в разговорах с незнакомцами и не разглашать никакую закрытую информацию.

Сканеры телефонных номеров

Процесс подбора телефонных номеров во многом определяется используемыми

для этого средствами. Поэтому далее будут охарактеризованы конкретные продукты,

такие как ToneLoc, THC-Scan, PhoneSweep и TeleSweep. Однако сначала приведем

некоторые общие рассуждения.

Аппаратные средства

При подборе телефонных номеров вопрос выбора аппаратных средств не менее

важен, чем вопрос выбора программного обеспечения. Ниже мы рассмотрим два бес-

платных программных средства, предназначенных для операционной системы DOS и

снискавших незаслуженную репутацию трудно настраиваемых. Однако для настройки

любой программы автопрозвона требуется тонкое знание СОМ-портов компьютера, а

на некоторых аппаратных конфигурациях эти программы могут не работать вообще,

например на переносном компьютере с интерфейсом PCMCIA. Конечно же, не стоит

переоценивать требования к аппаратным средствам: типичный персональный компь-

ютер с двумя стандартными СОМ-портами и последовательной платой для добавле-

ния еще двух вполне подойдет для этих целей. В то же время, для профессиональной

системы автопрозвона можно установить многопортовую карту

Digitboard,

позволяю-

щую подключить к системе 4, 8 и более модемов одновременно.

Аппаратные

средства — главный фактор, определяющий скорость и эффектив-

ность. Сканеры телефонных номеров могут быть излишне "осторожными": зачастую

перед набором следующего номера они выдерживают паузу в несколько секунд, чтобы

не упустить потенциальную цель из-за помех на линии или других факторов. Если

период ожидания составляет 45-60 секунд, то программа автопрозвона на каждый

звонок тратит примерно минуту. Путем несложных арифметических вычислений

412

Часть III. Хакинг сетей