Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

верхушка айсберга. Просто обмениваясь пакетами ICMP с интересующей вас

системой, о ней можно получить любую информацию. Например, с помо-

щью таких утилит UNIX, как

icmpquery

(http://packetstorm.security.

com/UNIX/scanners/icmpquery.c)

ИЛИ icmpush

(http://packetstorm.

securify.com/UNIX/scanners/icmpush22.tgz),

можно узнать системное

время удаленного узла (т.е. часовой пояс, в котором он находится). Для этого

нужно отправить по протоколу ICMP сообщение типа 13 (TIMESTAMP). Точ-

но так же, обратившись к определенному устройству с

ICMP-запросом

типа

17

(ADDRESS MASK

REQUEST),

можно узнать маску подсети. Знание маски

подсети сетевой Карты позволяет определить все существующие подсети.

Например, используя маску подсети, усилия можно сосредоточить на опре-

деленной подсети и избежать необходимости обращения к адресам широко-

вещательной рассылки сообщений. Утилита icmpquery позволяет запраши-

вать как системное время, так и маску подсети.

icmpquery <query> [-B]

[-f

fromhost]

[-d

delay] [-T time] targets

Здесь параметр query принимает одно из следующих значений:

-t

:

ICMP-запрос

системного времени (по

умолчанию);

-т : ICMP-запрос маски подсети.

delay — задержка между пакетами в

миллисекундах,

targets — список имен или адресов исследуемых

узлов,

time — время в секундах, в течение которого следует ожидать

отклика. По умолчанию используется значение 5 с.

-В — включение режима широковещательной рассылки. В этом режиме

утилита ожидает в течение определенного периода,

а затем выводит отчет о поступивших ответах.

Если вы используете модем, установите значения параметров -d и -Т

большими, чем установленные по умолчанию.

Например, чтобы с помощью утилиты icmpquery узнать системное время

маршрутизатора, воспользуйтесь следующей командой.

[tsunami] icmpquery -t 192.168.1.1

192.168.1.1 : 11:36:19

Запрос на получение маски подсети выглядит следующим образом.

[tsunami] icmpquery

-m

192.168.1.1

192.168.1.1 : OxFFFFFFEO

| Далеко не все маршрутизаторы/узлы отвечают на

ICMP-запросы

TIMESTAMP

или

NETMASK.

Поэтому с помощью утилит

icmpcjuery

и icmpush на различ-

ных узлах можно получить разные результаты.

О Контрмеры: защита от

ЮМР-запросов

Одним из самых лучших методов защиты является блокирование ЮМР-запросов

тех типов, которые способствуют разглашению информации о сети за ее пределами.

Как минимум, на пограничном маршрутизаторе необходимо заблокировать прохожде-

ние во

внутреннюю сеть пакетов

TIMESTAMP

(ICMP-сообщение

тип 13) и

ADDRESS

MASK

(тип 17). Например, если

в

качестве пограничного маршрутизатора используется

маршрутизатор Cisco, запретите ему отвечать на указанные запросы, добавив следую-

щие

строки

в список управления доступом.

access-list

101

deny

icmp

any any 13 !

запрос

системного времени

access-list

101

deny

icmp

any any 17 !

запрос

маски

Глава 2. Сканирование 61

Для выявления рассмотренных выше видов деятельности можно также воспользо-

ваться сетевыми системами выявления вторжений (NIDS), например, программой

snort

(http://www.snort.org/).

При выявлении такого типа вторжений будет вы-

ведена следующая информация.

[**]

PING-ICMP

Timestamp

[**]

05/29-12:04:40.535502 192.168.1.10 ->

192.168.1.1

ICMP TTL:255

TOS:0x0

ID:4321

TIMESTAMP REQUEST

Выявление запущенных служб

С помощью ICMP- или TCP-прослушивания мы установили, какие компьютеры

исследуемой сети подключены к Internet. Кроме того, вся требуемая информация соб-

рана также и с использованием запросов ICMP. Теперь можно перейти к этапу ска-

нирования портов этих компьютеров.

Сканирование портов

Популярность

Простота

Опасность

Степень риска

10

9

9

9

Сканирование портов (port scanning) — это процесс пробного подключения к пор-

там TCP и UDP

исследуемого

компьютера с целью определения, какие службы на

нем запущены и обслуживаются ли ими соответствующие порты. Обслуживаемые

порты могут находиться в состоянии ожидания запроса (listening mode). Определение

таких портов — этап, имеющий определяющее значение для последующего выясне-

ния типа используемой операционной системы, а также работающих на компьютере

прикладных программ. Активные службы, находящиеся в состоянии ожидания, могут

предоставить

взломщику

возможность получить несанкционированный доступ. Это

обычно происходит в том случае, когда система безопасности компьютера не настрое-

на должным образом или в программном обеспечении имеются хорошо известные

изъяны в системе защиты. За последние несколько лет средства и методы сканирова-

ния портов были значительно усовершенствованы. Учитывая ограниченный объем

книги, мы рассмотрим лишь самые популярные из них, с помощью которых можно

получить важную информацию. Теперь мы уже не будем пытаться определить, под-

ключен ли тот или иной компьютер к Internet, как это делалось ранее. Для упрощения

задачи будем считать, что мы это уже установили однозначно и сосредоточимся лишь

на методике выявления портов, находящихся в состоянии ожидания, или возможных

точек проникновения в исследуемую систему.

При сканировании портов решается несколько задач, связанных с изучением сис-

темы защиты соответствующего узла. Среди этих задач можно выделить следующие.

Т Идентификация TCP- и

UDP-служб,

запущенных на исследуемом узле.

• Идентификация типа операционной системы, установленной на исследуемом узле.

А Идентификация приложений или версий определенных служб.

62 Часть I. Изучение цели

Типы сканирования

Прежде чем перейти к описанию конкретных средств, используемых для сканиро-

вания портов, необходимо уделить немного времени обзору методов сканирования,

известных в настоящее время. Одним из пионеров реализации различных методов

сканирования является ранее упоминавшийся Федор (Fyodor). Многочисленные

приемы сканирования были реализованы им в утилите

nmap.

Многие из описанных в

данной книге методов сканирования были предложены самим Федором.

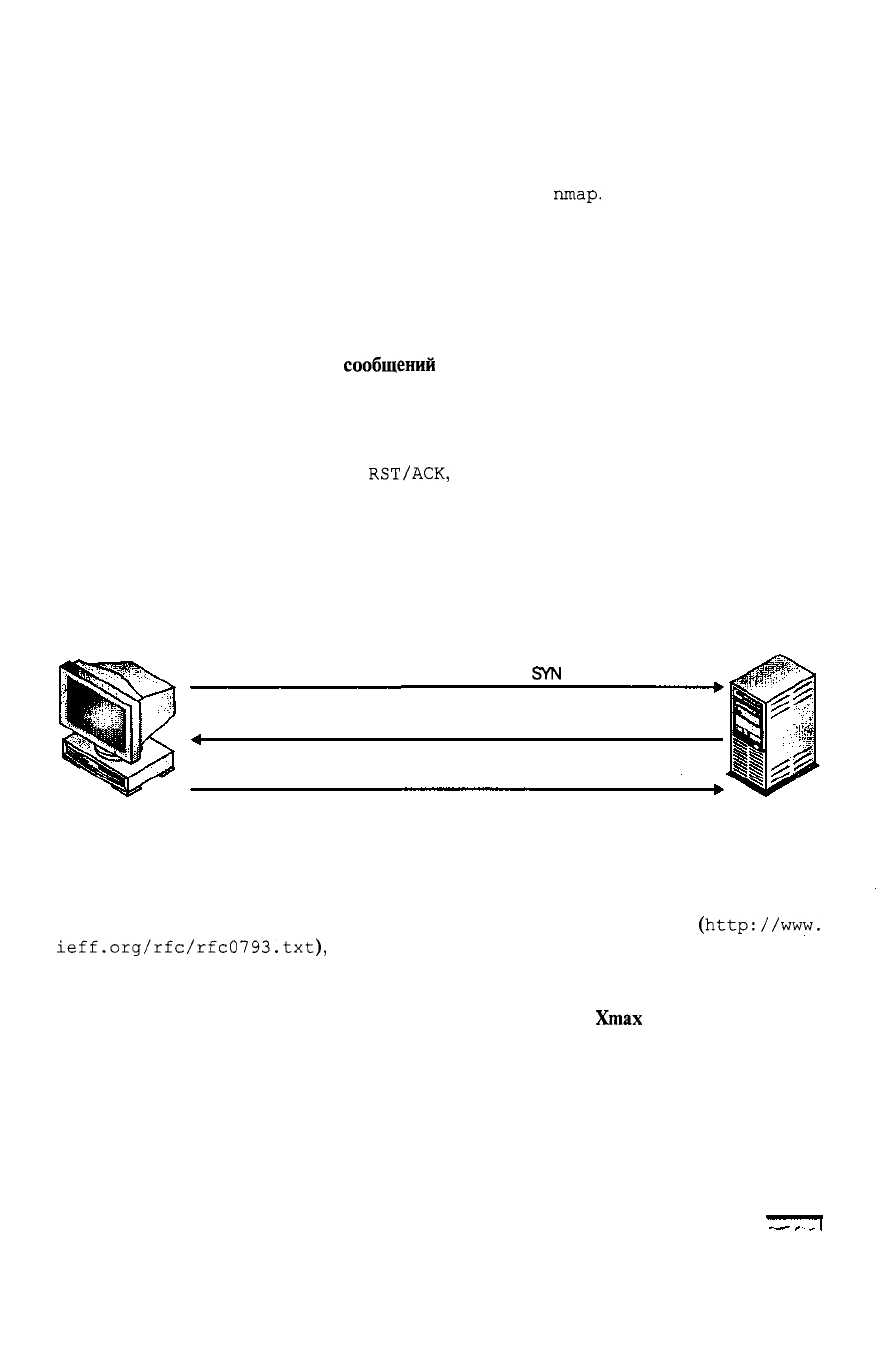

TCP-сканирование подключением (TCP connect scan). При таком типе сканирования

осуществляется попытка подключения по протоколу TCP к интересующему нас порту

с прохождением полной процедуры согласования параметров (handshake), состоящей в

обмене сообщениями

SYN, SYN/ACK

и

АСК.

Попытки такого сканирования очень легко

выявляются. На рис. 2.2 показана диаграмма обмена сообщениями в процессе согла-

сования параметров.

TCP-сканирование с помощью

сообщений

SYN (TCP SYN scan). Этот метод называет-

ся также сканированием с незавершенным открытием сеанса (half-open scanning), так

как при его использовании полное TCP-соединение не устанавливается. Вместо этого

на исследуемый порт отправляется сообщение SYN. Если в ответ поступает сообщение

SYN/ACK,

это

означает,

что

данный порт находится

в

состоянии

LISTENING.

Если

же

ответ приходит в виде сообщения

RST/ACK,

то, как правило, это говорит о том, что

исследуемый порт отключен. Получив ответ, компьютер, выполняющий сканирова-

ние, отправляет исследуемому узлу сообщение RST/ACK, поэтому полное соединение

не устанавливается. Этот метод обеспечивает более высокую скрытность по сравне-

нию с полным подключением. Многие системы не регистрируют такие попытки, по-

этому они довольно часто могут оставаться незамеченными.

Процедура согласования параметров

при установке TCP-соединения

Клиент передает сообщение

SYN

Сервер передает сообщение SYN/ACK

Клиент передает сообщение АСК

Клиент

Сервер

Рис. 2.2. При установке TCP-соединения происходит обмен тремя сообщениями: (1) клиент отправля-

ет

серверу

пакет

SYN,

(2)

получает

от

сервера пакет

SYN/ACK

и (3)

отправляет серверу

пакет

АСК

TCP-сканирование с помощью сообщений FIN (TCP FIN scan). В этом случае иссле-

дуемой системе отправляется пакет FIN. Согласно документу RFC 793

(http://www.

ieff.org/rfc/rfc0793.txt),

в ответ узел должен отправить пакет RST для всех за-

крытых портов. Данный метод срабатывает только для стека протоколов TCP/IP, реа-

лизованного в системе UNIX.

TCP-сканирование по методу "рождественской елки" (TCP

Xmax

Tree scan). При ис-

пользовании данного метода на исследуемый порт отправляются пакеты FIN, URG и

PUSH.

Согласно документу

RFC

793, исследуемый узел

в

ответ должен отправить

со-

общения RST для всех закрытых портов.

Глава 2. Сканирование

63

TCP нуль-сканирование (TCP Null scan). Этот метод состоит в отправке пакетов с

отключенными флагами. Согласно RFC 793, исследуемый узел должен ответить от-

правкой сообщения RST для всех закрытых портов.

TCP-сканирование с помощью сообщений

АСК

(TCP ACK scan). Этот метод позволяет

получить набор правил, используемых брандмауэром. Такое сканирование поможет

определить, выполняет ли брандмауэр простую фильтрацию пакетов лишь определен-

ных соединений (пакетов с установленным флагом АСК) или обеспечивает расширен-

ную фильтрацию поступающих пакетов.

TCP-сканирование размера окна (TCP Windows scan). Такой метод позволяет выявить

открытые, а также фильтруемые/нефильтруемые порты некоторых систем (например,

AIX и FreeBSD), в зависимости от полученного размера окна протокола TCP.

TCP-сканирование портов

RPC

(TCP

RPC

scan). Этот метод применим только для

систем UNIX и используется для выявления портов RPC (Remote Procedure Call —

удаленный вызов процедур), связанных с ними программ и их версий.

UDP-сканирование

(UDP

scan). Данный метод заключается в отправке на исследуе-

мый узел пакетов по протоколу

UDP.

Если в ответ поступает сообщение о том, что порт

ICMP недоступен

(ICMP

port

unreachable),

это

означает,

что

соответствующий порт

закрыт. Однако если такого сообщения нет, можно предположить, что данный порт от-

крыт. В связи с тем что протокол

UDP

не гарантирует доставки, точность данного мето-

да очень сильно зависит от множества факторов, влияющих на использование систем-

ных и сетевых ресурсов. Кроме того, UDP-сканирование — очень медленный процесс,

что особенно сказывается при попытках сканирования устройств, в которых реализован

мощный алгоритм фильтрации пакетов. Поэтому, планируя использовать UDP-

сканирование, приготовьтесь к тому, что результаты могут оказаться ненадежными.

Некоторые реализации IP-протокола обладают одним неприятным свойством: пакеты

RST отправляются обратно для всех сканируемых портов независимо от того, находятся ли

соответствующие порты в режиме ожидания запросов. Учитывайте этот факт при исполь-

зовании описанных методов. Однако в то же время сканирование подключением и скани-

рование с использованием сообщений

SYN

могут применяться для всех узлов.

Идентификация запущенных TCP- и

UDP-служб

Использование хорошей утилиты сканирования портов — важнейший этап сбора ин-

формации об исследуемой сети. Хотя для этих целей существует много различных про-

грамм, ориентированных как на платформу UNIX, так и на платформу Windows NT, мы

ограничимся рассмотрением лишь самых популярных и проверенных временем сканеров.

strobe

Утилита strobe — это общепризнанный и популярный TCP-сканер портов, напи-

санный Джулианом

Ассанжем

(Julian Assange)

(ftp://ftp.FreeBSD.org/pub/-

FreeBSD/ports/distfiles/strobe-1.06.tgz).

Она стала известной уже довольно

давно и, вне всякого сомнения, считается одной из самых быстрых и надежных утилит

этого класса. К основным возможностям утилиты strobe относится оптимизация сис-

темных и сетевых ресурсов, а также сканирование исследуемой системы с максимальной

эффективностью. Помимо высокой эффективности, утилита strobe версии 1.04 и выше

может собирать идентификационные маркеры (если, конечно, они имеются), связанные

с каждым проверяемым портом. Эта информация может оказаться полезной при опре-

делении операционной системы, а также

запущенных

на компьютере служб. Подробнее

процесс сбора маркеров (banner grabbing) будет рассматриваться в главе 3.

64 Часть I. Изучение цели

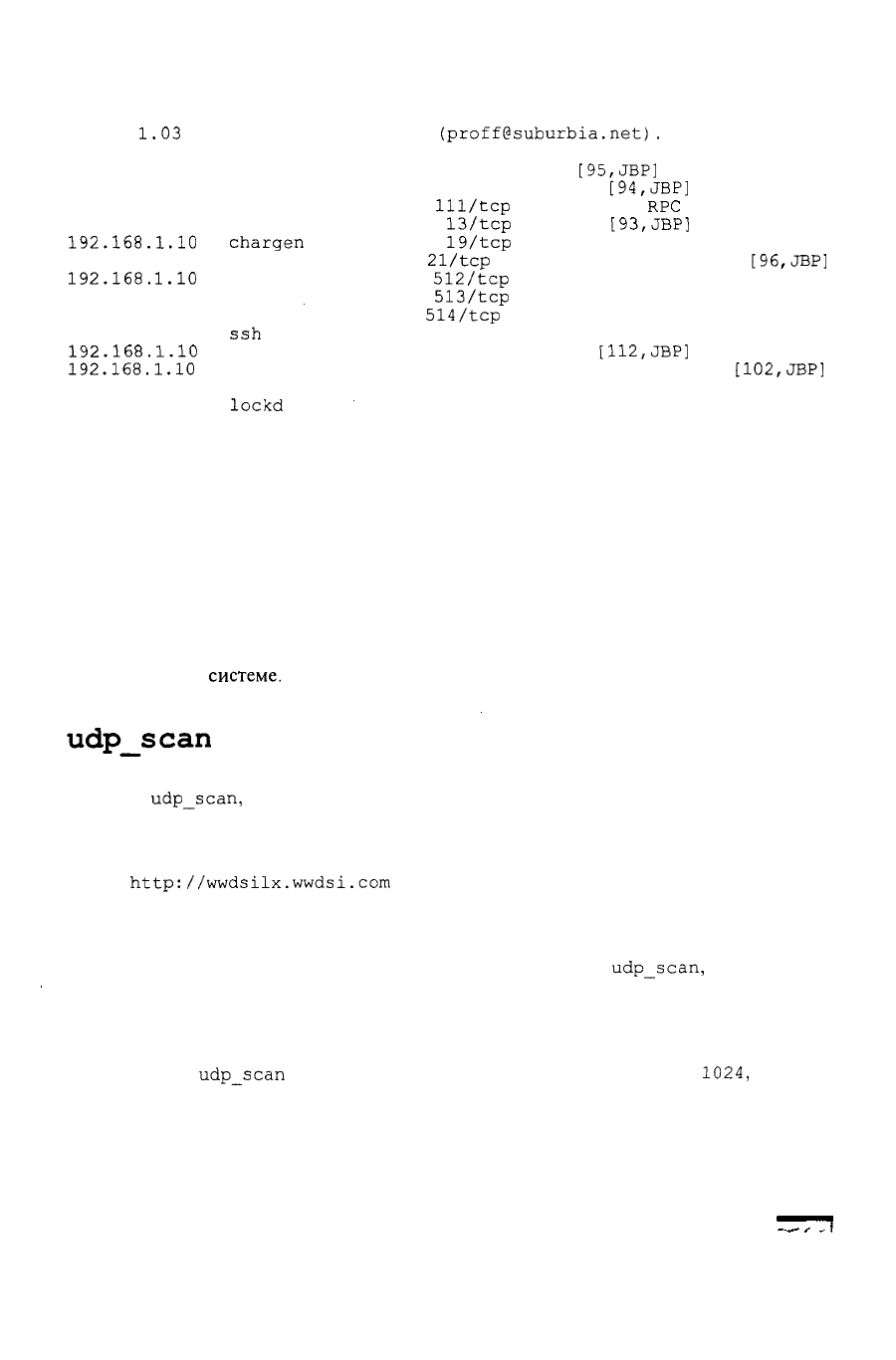

В данных, выводимых утилитой strobe, имеется информация о каждом прослу-

шанном порте TCP.

[tsunami]

strobe

192.168.1.10

strobe

1.03

© 1995 Julian Assange

(proff@suburbia.net).

7/tcp Echo

[95,JBP]

9/tcp Discard

[94,JBP]

111/tcp

rpcbind SUN

RFC

13/tcp

Daytime

[93,JBP]

19/tcp

ttytst source

21/tcp

File Transfer [Control]

[96,JBP]

512/tcp

remote process execution;

513/tcp

remote

login

a la

telnet;

514/tcp

shell like exec, but automatic

22/tcp Secure Shell

23/tcp Telnet

[112,JBP]

25/tcp Simple Mail Transfer

[102,JBP]

2049/tcp networked

file

system

4045/tcp

32772/tcp unassigned

32773/tcp unassigned

32778/tcp unassigned

32799/tcp unassigned

32804/tcp unassigned

Хотя в большинстве случаев утилита strobe предоставляет точные данные, все же

важно помнить о некоторых ее ограничениях. Во-первых, данная утилита выполняет

TCP-сканирование, не поддерживая сканирование по протоколу UDP. Поэтому в не-

которых случаях можно получить лишь половину требуемой информации. Во-вторых,

при соединении с каждым портом утилита strobe выполняет лишь TCP-сканиро-

вание подключением. Хотя именно этим и объясняется высокая надежность получае-

мых результатов, в то же время использование утилиты strobe очень легко выявить

на исследуемой

системе.

Поэтому необходимо рассмотреть и другие утилиты сканиро-

вания, лишенные указанных недостатков.

192.168.1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.

1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.

1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.1.10

192.168.1.10

echo

discard

sunrpc

daytime

chargen

ftp

exec

login

cmd

ssh

telnet

smtp

nfs

lockd

unknown

unknown

unknown

unknown

unknown

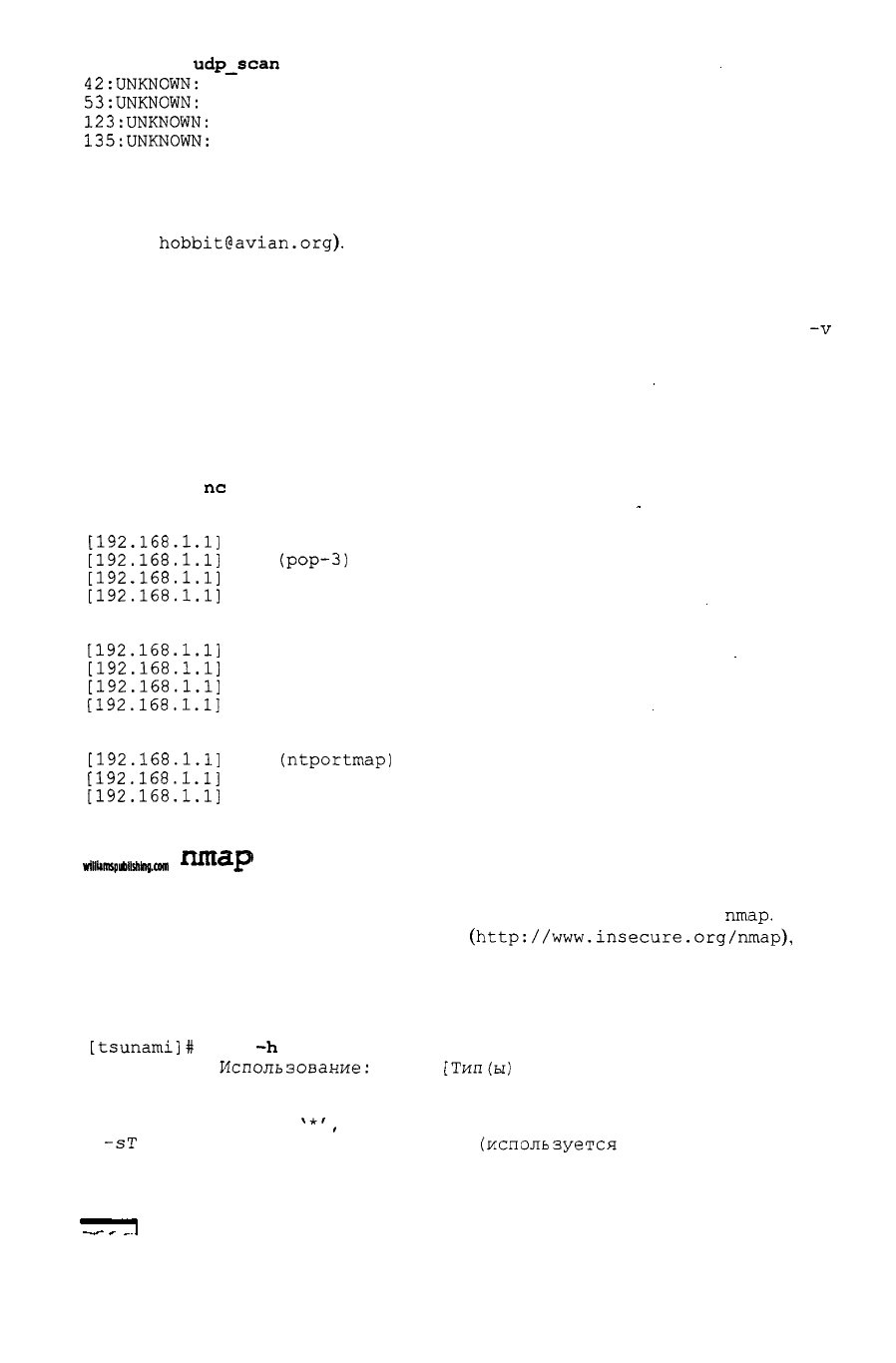

udp_scan

Для UDP-сканирования, которого не выполняет strobe, можно воспользоваться

утилитой

udp_scan,

которая изначально входила в пакет SATAN (Security Administra-

tor Tool for Analyzing Networks), написанный Дэном Фармером (Dan Farmer) и

Вайетсом Венема (Wietse Venema) в 1995 году. Хотя сам пакет SATAN несколько уста-

рел, входящие в его состав утилиты по-прежнему можно использовать. Кроме того, по

адресу

http://wwdsilx.wwdsi.com

можно получить новую версию пакета SATAN,

которая теперь называется SAINT. Несмотря на наличие множества других утилит

UDP-сканирования, мы пришли к выводу, что udp_scan — одна из самых надежных

утилит, позволяющая получать достоверные результаты. Правда, необходимо сказать

также о том, что, несмотря на высокую надежность утилиты

udp_scan,

у нее имеется

и один существенный недостаток. Эта утилита не может противостоять контратаке

какого-либо из пакетов IDS, который осведомлен о методах, используемых в пакете

SATAN для сканирования портов. Таким образом, если сканирование необходимо

выполнить более скрытно, поищите какое-нибудь другое средство. Обычно с помо-

щью утилиты

udp_scan

проверяются порты с номерами, меньшими

1024,

а также

некоторые определенные порты с большими номерами.

Глава 2. Сканирование

65

[tsunami]

udp_scan

192.168.1.1 1-1024

42:UNKNOWN:

53:UNKNOWN:

123:UNKNOWN:

135:UNKNOWN:

netcat

Еще одной прекрасной утилитой является netcat (или пс), написанная Хоббитом

(Hobbit,

hobbit8avian.org).

Эта утилита может выполнять так много различных за-

дач, что была названа нами "швейцарским армейским ножом". Помимо остальных

возможностей, о которых мы еще не раз будем говорить на протяжении всей книги,

утилита пс позволяет применять основные методы TCP- и UDP-сканирования. Сте-

пенью детализации выводимых данных можно управлять с помощью параметров

-v

и

-vv, которые включают, соответственно, режимы подробного и очень подробного

отображения результатов. Параметр -z применяется для включения режима нулевого

ввода-вывода (zero mode I/O), используемого для сканирования портов, а параметр -

w2 позволяет задать для каждого соединения интервал ожидания. По умолчанию ути-

лита пс выполняет TCP-сканирование, а для UDP-сканирования необходимо исполь-

зовать параметр -и (как показано во втором примере).

[tsunami]

nc

-v -z -w2 192.168.1.1 1-140

[192.168.1.1] 139 (?) open

[192.168.1.1]

135 (?) open

[192.168.1.1]

110

(pop-3)

open

[192.168.1.1]

106 (?) open

[192.168.1.1]

81 (?) open

[192.168.1.1] 80 (http) open

[192.168.1.1] 79 (finger) open

[192.168.1.1]

53 (domain) open

[192.168.1.1]

42 (?) open

[192.168.1.1]

25 (smtp) open

[192.168.1.1]

21 (ftp) open

[tsunami] nc -u -v -z -w2 192.168.1.1 1-140

[192.168.1.1]

135

(ntportmap)

open

[192.168.1.1]

123 (ntp) open

[192.168.1.1]

53 (domain) open

[192.168.1.1] 42 (name) open

HA

WEB-УЗЛЕ

nmao

wtlllimsiiubllslilnj.CMn

АШКЯ-Р

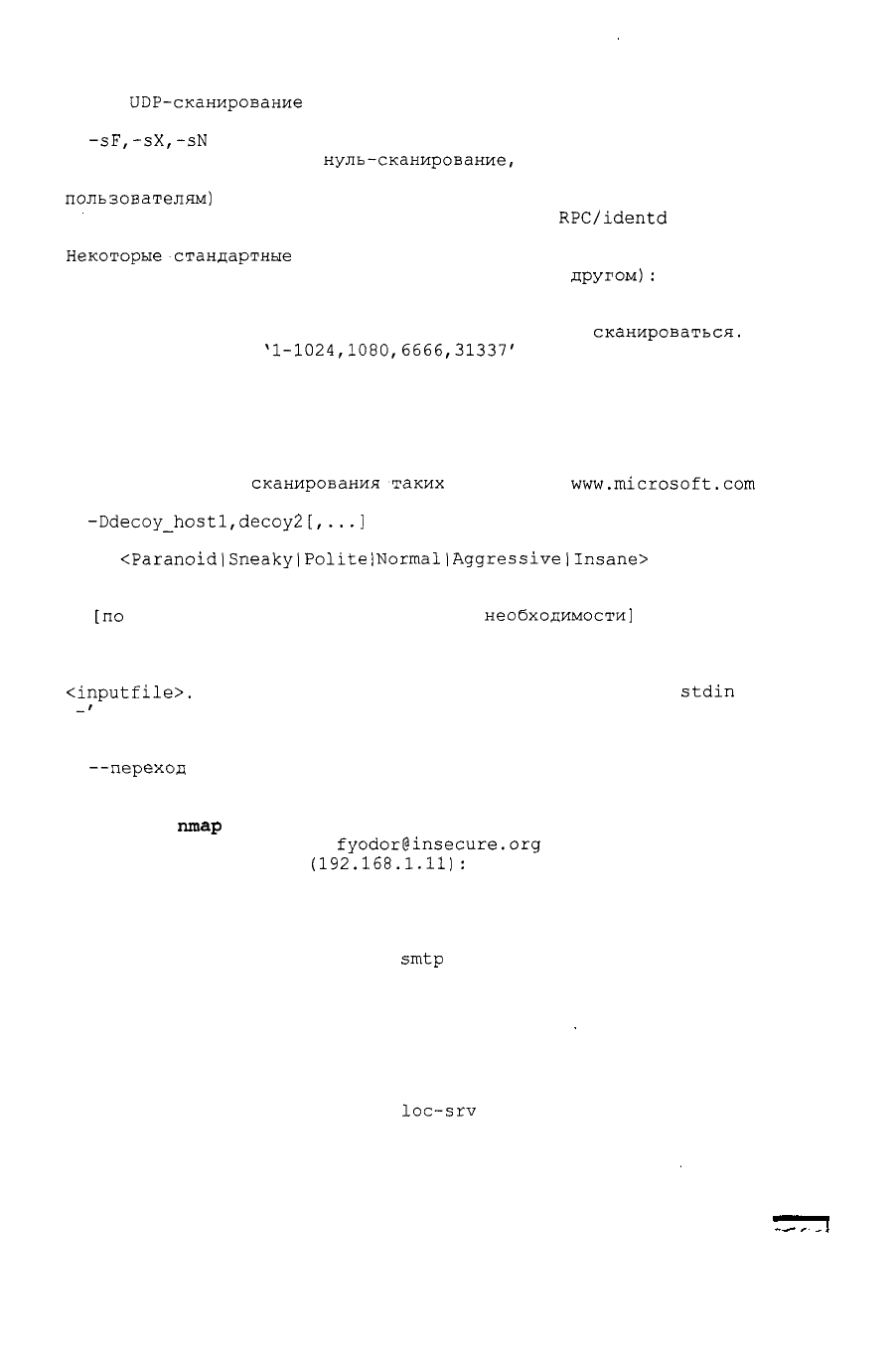

Рассмотрев простейшие средства сканирования портов, давайте перейдем к обсуж-

дению возможностей безусловного лидера этой категории — утилиты

nmap.

Данная

утилита, разработанная Федором (Fyodor)

(http://www.insecure.org/nmap),

обла-

дает не только базовыми возможностями TCP- и UDP-сканирования, но и поддержи-

вает все остальные упоминавшиеся выше методы. Очень редко можно найти утилиту,

которая предоставляла бы столь богатый набор возможностей в одном пакете. Итак,

запустим утилиту и посмотрим, какие возможности она предоставляет.

[tsunami]!

nmap

-h

nmap V. 2.53

Использование:

nmap

[Тип(ы)

сканирования] [Параметры]

<Список узлов или подсетей>

Некоторые стандартные типы сканирования (При использовании параметров,

отмеченных символом

'*',

требуются привилегии root)

-sT

TCP-сканирование подключением

(используется

по умолчанию)

66 Часть I. Изучение цели

* -sS TCP-сканирование с помощью сообщений SYN (среди всех методов

TCP-сканирования является наилучшим)

* -sU

UDP-сканирование

-sP ping-прослушивание (выполняется поиск всех достижимых узлов)

*

-sF,-sX,-sN

сканирование с помощью сообщений FIN, по методу

"рождественской елки" и

нуль-сканирование,

соответственно (рекомендуется использовать только опытным

пользователям)

-SR/-I сканирование с использованием демона

RPC/identd

(применяется

совместно с другими типами сканирования)

Некоторые-стандартные

параметры (являются

необязательными, могут комбинироваться друг с

другом):

* -О режим изучения пакетов TCP/IP с целью определения типа удаленной

операционной системы

-р <диапазон> — диапазон портов, которые будут

сканироваться.

Пример диапазона:

4-1024,1080,6666,31337'

-F Выполняется сканирование портов, перечисленных в файле

/etc/services

-v Режим вывода подробной информации. Рекомендуется всегда

использовать этот параметр. Для включения режима вывода очень

подробной информации используйте параметр -vv

-РО Отключение проверки активности узла с помощью утилиты ping

(применяется для

сканирования-таких

узлов, как

www.microsoft.com

и

аналогичных)

*

-Ddecoy_hostl,decoy2[,...]

Скрытое сканирование с указанием

нескольких ложных адресов узлов

-Т

<Paranoid|Sneaky|Polite

I

Normal[Aggressive

IInsane>

Принятая

политика ожидания отклика от удаленного узла

-n/-R Никогда не выполнять разрешение имен DNS/Всегда выполнять

[по

умолчанию: имена разрешаются при

необходимости]

-oN/-oM <logfile> Вывести результаты сканирования в файл <logfile> в

удобочитаемом/машинном формате

-iL <inputfile> Взять IP-адреса или имена узлов из файла

<inputfile>.

Для использования стандартного потока ввода

stdin

укажите

\

_/

* -S <your_IP>/-e <devicename> позволяет указать исходный IP-адрес или

устройство

--переход

в интерактивный режим (затем для получения справки нужно

нажать клавишу h)

[tsunami]

nmap

-sS 192.168.1.1

Starting nmap V. 2.53 by

fyodor@insecure.org

Interesting ports on

(192.168.1.11):

(The 1504 ports scanned but not shown below are in state: closed)

Port State Protocol Service

21 open tcp ftp

25 open tcp

smtp

42 open tcp nameserver

53 open tcp domain

79 open tcp finger

80 open tcp http

81 open tcp hosts2-ns

106 open tcp pop3pw

110 open tcp pop-3

135 open tcp

loc-srv

139 open tcp netbios-ssn

443 open tcp https

Глава 2. Сканирование 67

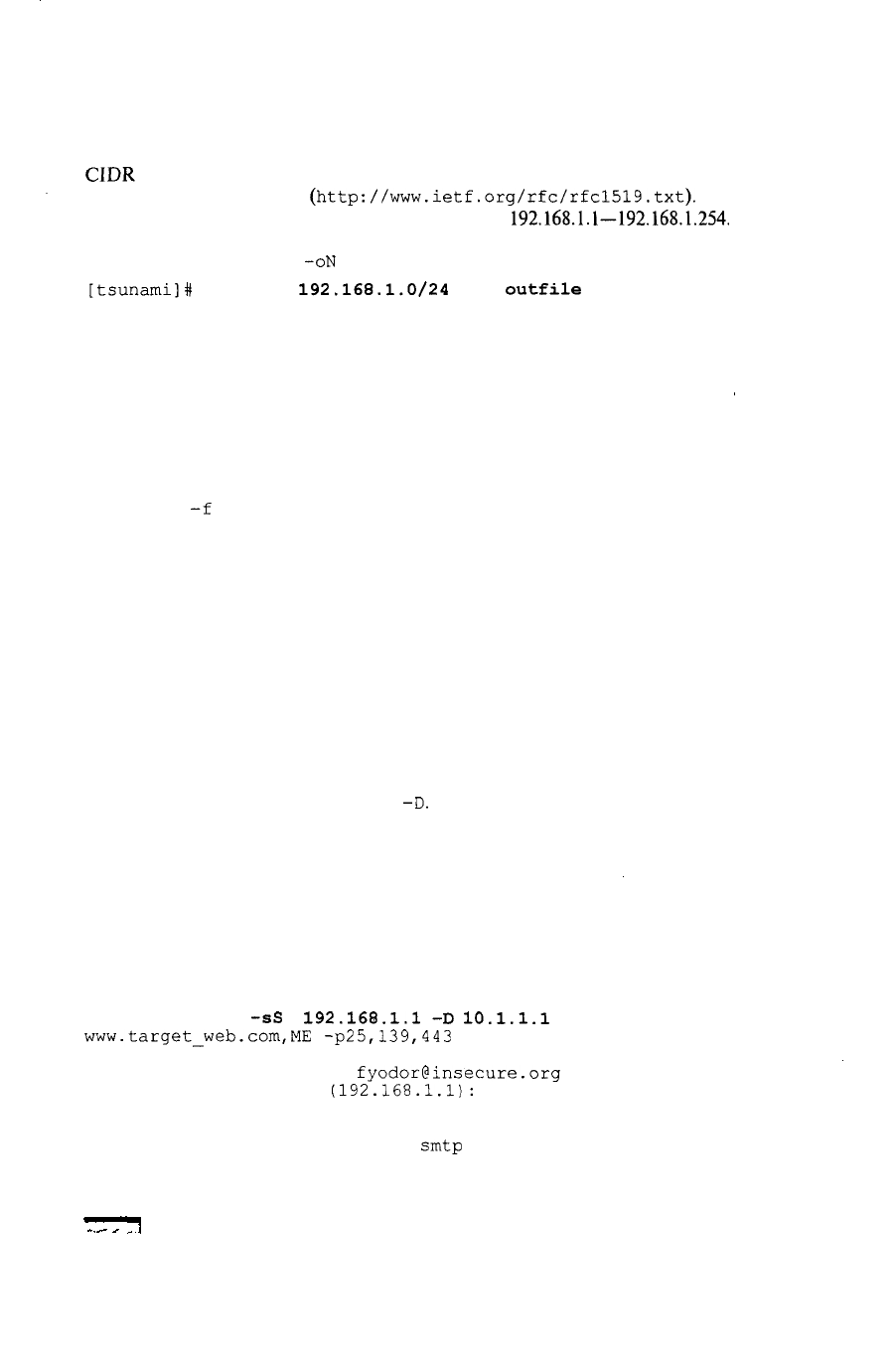

Помимо вышеуказанных, утилита nmap предоставляет и другие полезные возможно-

сти, заслуживающие детального обсуждения. Так, в приведенном выше примере мы ис-

пользовали параметры командной строки, при которых осуществлялось сканирование

одного узла. Однако утилита nmap с такой же легкостью позволяет сканировать и всю

сеть. Как легко заметить, nmap поддерживает описания диапазонов адресов в нотации

CIDR

(Classless Inter-Domain Routing — бесклассовая маршрутизация доменов Internet),

описанной в RFC 1519,

(http://www.ietf.org/rfc/rfcl519.txt).

В этом формате

очень легко задавать диапазоны адресов вида

192.168.1.1—192.168.1.254.

Полученную

информацию можно сохранить в обычном текстовом файле с помощью параметра -о.

При указании параметра

-oN

результаты будут сохранены в удобочитаемом формате.

[tsunami]#

nmap

-sF

192.168.1.0/24

-oN

outfile

Если выводимые данные нужно сохранить в файле, в котором в качестве разделите-

лей используются символы табуляции (например, чтобы впоследствии программно ана-

лизировать полученную информацию), используйте параметр -ом. В любом случае при

сканировании сети, скорее всего, будет получено очень много информации, поэтому

имеет смысл сохранить результаты в любом из форматов. В некоторых случаях целесо-

образно сохранять их сразу в обоих форматах, используя как параметр -ON, так и -ом.

Предположим, что после сбора предварительных данных о сети организации мы

пришли к выводу, что в качестве основного брандмауэра в ней используется простое

устройство, выполняющее фильтрацию пакетов. В этом случае можно воспользоваться

параметром

-f

утилиты nmap, чтобы включить режим фрагментации пакетов. Очевидно,

что это приведет к разделению заголовков TCP-пакетов на несколько пакетов, что за-

труднит для устройств управления доступом или систем IDS возможность выявления

попытки сканирования. В большинстве случаев современные устройства фильтрации

пакетов и программные брандмауэры, прежде чем осуществлять анализ пакетов IP, по-

мешают все фрагменты в очередь. Однако при использовании более старых моделей

устройств управления доступом или устройств, в которых соответствующие функции

были отключены для повышения производительности, дефрагментация не выполняется,

и пакеты передаются дальше во внутреннюю сеть в том виде, в котором они поступают.

Если архитектура системы безопасности исследуемой сети и ее узлов была хорошо

продумана, то эта система без особого труда выявит сканирование, осуществляемое с

помощью приведенных выше примеров. Для таких случаев утилита nmap предоставля-

ет дополнительные возможности маскирования, предназначенные для заполнения

системных журналов исследуемого узла избыточной информацией. Данный режим

включается с помощью параметра

-о.

Главная идея данного подхода состоит в том,

чтобы во время выполнения реального сканирования создать видимость одновремен-

ного сканирования из других указанных в командной строке адресов. Для того чтобы

воспрепятствовать такому сканированию, системе безопасности исследуемого узла

придется проверить все записи, чтобы выяснить, какие из полученных IP-адресов ис-

точников сканирования являются реальными, а какие — фиктивными. При использо-

вании данного метода нужно удостовериться в том, что IP-адреса, выступающие в ка-

честве маскировочных, принадлежат реальным узлам, которые в момент сканирования

подключены к Internet. В противном случае исследуемая система будет не в состоянии

обработать все сообщения SYN, в результате чего возникнет условие DoS.

[tsunami] nmap

-sS

192.168.1.1

-D

10.1.1.1

www.target_web.com,ME

-p25,139,443

Starting nmap V. 2.53 by

fyodor@insecure.org

Interesting ports on

(192.168.1.1):

Port State Protocol Service

25 open tcp

smtp

68 Часть I. Изучение цели

443 open tcp https

Nmap

run

completed

— 1 IP

address

(1

host

up)

scanned

in 1

second

В приведенном примере параметры, введенные в командной строке утилиты гапар,

обеспечивают сканирование в режиме, затрудняющем обнаружение реального адреса

сканирующего узла.

Еще одним полезным методом является сканирование с

целью

идентификации за-

пущенных процессов (подробнее о нем говорится в RFC 1413,

http://www.ieff.

org/rfc/rfcl413.txt).

Этот тип сканирования, называемый

ident-сканированием,

предназначен для определения пользователя путем установления TCP-соединения с

портом

113.

Многие реализации такого типа сканирования позволяют получить иден-

тификатор владельца процесса, связанного с определенным портом. Однако этот ме-

тод годится лишь для исследования систем UNIX.

[tsunami]

nmap

-I 192.168.1.10

Starting nmap V. 2.53 by

fyodor@insecure.org

Port State Protocol Service Owner

22 open tcp

ssh

root

25 open tcp

smtp

root

80 open tcp

http

root

110 open tcp pop-3 root

113 open tcp auth • root

6000 open tcp

Xll

root

В приведенном выше фрагменте показано, как идентифицируются владельцы всех

обнаруженных процессов. Опытный читатель должен обратить внимание на то, что

Web-сервер принадлежит не пользователю nobody, как это должно быть в соответствии

с элементарными правилами обеспечения безопасности, а пользователю root, что явля-

ется вопиющим нарушением. Выполнив идентификацию процессов и установив такой

интересный факт, можно заключить, что взломщик, которому удастся проникнуть через

систему защиты Web-сервера, получит полный контроль над данным компьютером.

Последний метод, на котором мы остановимся, называется сканированием с прорывом по

FTP (FTP bounce scanning). Этот метод впервые был описан Хоббитом (Hobbit). В своей

статье, опубликованной в электронном бюллетене

Bugtraq

в 1995 году

(http://www.

securityfocus.com/templates/archive.pike?list=lsmsg=l99507120620.CAA18176@

narq.avian.org),

он описал некоторые скрытые недостатки протокола FTP (RFC 959,

http://www.ietf.org/rfc/rfc0959.txt).

Кратко данный метод можно описать как

скрытое подключение через

FTP-сервер,

используя поддержку proxy-серверов, реализован-

ную на этом

FTP-сервере.

Как отмечает Хоббит в вышеупомянутой статье, прорыв по FTP

"можно использовать практически для неотслеживаемой отправки электронной почты и

сообщений в группы новостей, взлома серверов различных сетей, заполнения диска, по-

пыток прорыва через брандмауэры и другой вредоносной деятельности, которая при этом

может оставаться практически незамеченной". Добавим, что с помощью прорыва по FTP

можно сканировать порты, чтобы скрыть свой адрес, и, что еще более важно, обходить

устройства управления доступом.

Конечно, утилита nmap поддерживает и этот режим сканирования (параметр -Ь).

Однако для его выполнения необходимо соблюдение нескольких условий. Во-первых,

на FTP-сервере должен быть каталог, доступный для чтения/записи, например

/incoming. Во-вторых, FTP-сервер должен принять от утилиты nmap заведомо непра-

вильную информацию

о

порте

с

помощью команды

PORT.

Хотя

этот

метод

очень

эф-

фективен для проникновения через устройства управления доступом, а также для со-

крытия своего адреса, у него есть один существенный недостаток — слишком низкая

скорость работы. Кроме того, многие современные

FTP-серверы

просто запрещают

выполнение таких операций.

Глава 2. Сканирование 69

Однако применение различных средств для сканирования портов — это только поло-

вина задачи. Теперь нужно разобраться с тем, как проанализировать данные, полученные с

помощью каждой из утилит. Независимо от применяемого средства, необходимо иденти-

фицировать открытые порты, поскольку их перечень позволит определить операционную

систему удаленного узла. Например, если на узле

открыты

порты 135 и

139,

то, скорее

всего, этот узел работает под управлением операционной системы Windows NT. Обычно

Windows NT опрашивает порты

135

и

139,

тогда как Windows 95/98 — лишь порт

139.

Например, изучив результаты, полученные во время работы утилиты strobe, ко-

торая рассматривалась выше в этой главе, можно заключить, что исследовавшийся в

рассматриваемом примере узел работает под управлением операционной системы из

семейства UNIX. Данный вывод можно сделать на основании

того,

что на исследуе-

мом узле открыты порты с номерами 111 (portmapper), 512-514 (службы Berkley R),

2049

(NFS), а также порты с номерами

3277Х,

что характерно именно для систем се-

мейства UNIX. Более того, можно также предположить, что данная операционная

система относится к семейству Solaris — именно этой системе присуще использование

служб RPC вместе с портами из этого диапазона. Нужно подчеркнуть, что это лишь

предположения, поскольку в действительности установленная операционная система,

если с ее настройкой поработал опытный администратор безопасности, может лишь

"выдавать себя" за Solaris, а на самом деле не иметь с ней ничего общего.

Итак, после завершения TCP- и (или)

UDP-сканирования

портов уже можно выдви-

нуть предположения о типе операционной системы, работающей на исследуемом узле,

и, следовательно, о том, как можно проникнуть на этот узел. Например, если на сервере

Windows NT открыт порт

139,

то такой узел подвергается очень высокой степени риска.

Подробнее о скрытых недостатках системы защиты Windows NT, а также о том, как с

помощью порта 139 можно проникнуть в систему, в которой не приняты адекватные

контрмеры для защиты этого порта, рассказывается в главе 5. Рассматривавшаяся в ка-

честве примера система UNIX, скорее всего, также подвергается большому риску, по-

скольку выявленные нами работающие службы предоставляют в распоряжение удачли-

вого взломщика очень большие возможности. Например, использование служб удален-

ного вызова процедур (RPC — Remote Procedure Call) и поддержки сетевой файловой

системы (NFS — Network File System) являются двумя основными методами проникно-

вения через систему защиты сервера UNIX (подробнее см. главу 8). Однако если служба

RPC не находится в режиме ожидания запросов, то проникнуть через ее систему защи-

ты практически невозможно. Именно поэтому так важно помнить, что чем больше

служб работает на компьютере, тем большему риску он подвергается.

Утилиты сканирования портов для системы Windows

В предыдущих разделах были рассмотрены утилиты сканирования портов с точки

зрения пользователя UNIX, однако неужели не существует аналогичных средств, дос-

тупных для пользователей Windows? Конечно же, это не так. Следующие утилиты ска-

нирования портов являются лучшими среди подобных средств, поскольку обладают вы-

сокой

скоростью,

точностью и широким набором функциональных возможностей.

NetScanTools Pro 2000

Одним из наиболее универсальных средств исследования сетей, доступных в на-

стоящее время, является пакет NetScanTools Pro 2000 (NSTP2K), содержащий самые

разнообразные утилиты, объединенные общим интерфейсом. Используя NSTP2K,

можно генерировать

DNS-запросы,

включая

nslookup,

dig и axfr, запросы whois,

осуществлять ping-прослушивание, сканировать таблицы имен NetBIOS, отслеживать

сообщения SNMP и выполнять многие другие задачи. Более того, с использованием

70 Часть I. Изучение цели