Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

Из листинга видно, что попытка использования утилиты traceroute, которая по

умолчанию отсылает пакеты

UDP,

была заблокирована брандмауэром.

Теперь еще раз попробуем запустить утилиту traceroute, однако на этот раз будем

использовать фиксированный порт UDP 53, который используется для запросов DNS.

[bash]$

traceroute -S -p53 10.10.10.2

traceroute to

(10.10.10.2),

30 hops max, 40 byte packets

1 gate

(192.168.10.1)

10.029 ms 10.027

ms

8.494

ms

2 rtrl.bigisp.net

(10.10.12.13)

36.673 ms 39.141 ms 37.872 ms

3 rtr2.bigisp.net

(10.10.12.14)

36.739 ms 39.516 ms 37.226 ms

4 hssitrt.bigisp.net

(10.11.31.14)47.352

ms 47.363 ms 45.914 ms

5 10.10.10.2 (10.10,10.2) 50.449 ms 56.213 ms 65.627 ms

Поскольку

теперь пакеты не вызывают подозрения у устройства управления доступом

(сегмент 4), они без проблем его преодолевают. Таким образом, мы можем зондировать

узлы, находящиеся за устройством управления доступом, просто отправляя запросы по

протоколу

UDP

в порт 53. Кроме того, если вы будете зондировать систему, которая оп-

рашивает порт 53 на предмет поступления сообщений по протоколу

UDP,

вы не получите

обычного сообщения ICMP о том, что данная система недоступна. Таким образом, если

вы не увидели информации об узле, это означает, что пакеты дошли до цели.

Все операции, которые мы проделывали до сих пор с утилитой traceroute, выполня-

лись в командной строке. Если вам

по

душе графический интерфейс, то можно воспользо-

ваться утилитой

VisualRoute

(www.visualroute.com)

или

NeoTrace

(http://www.

neotrace.

com/).

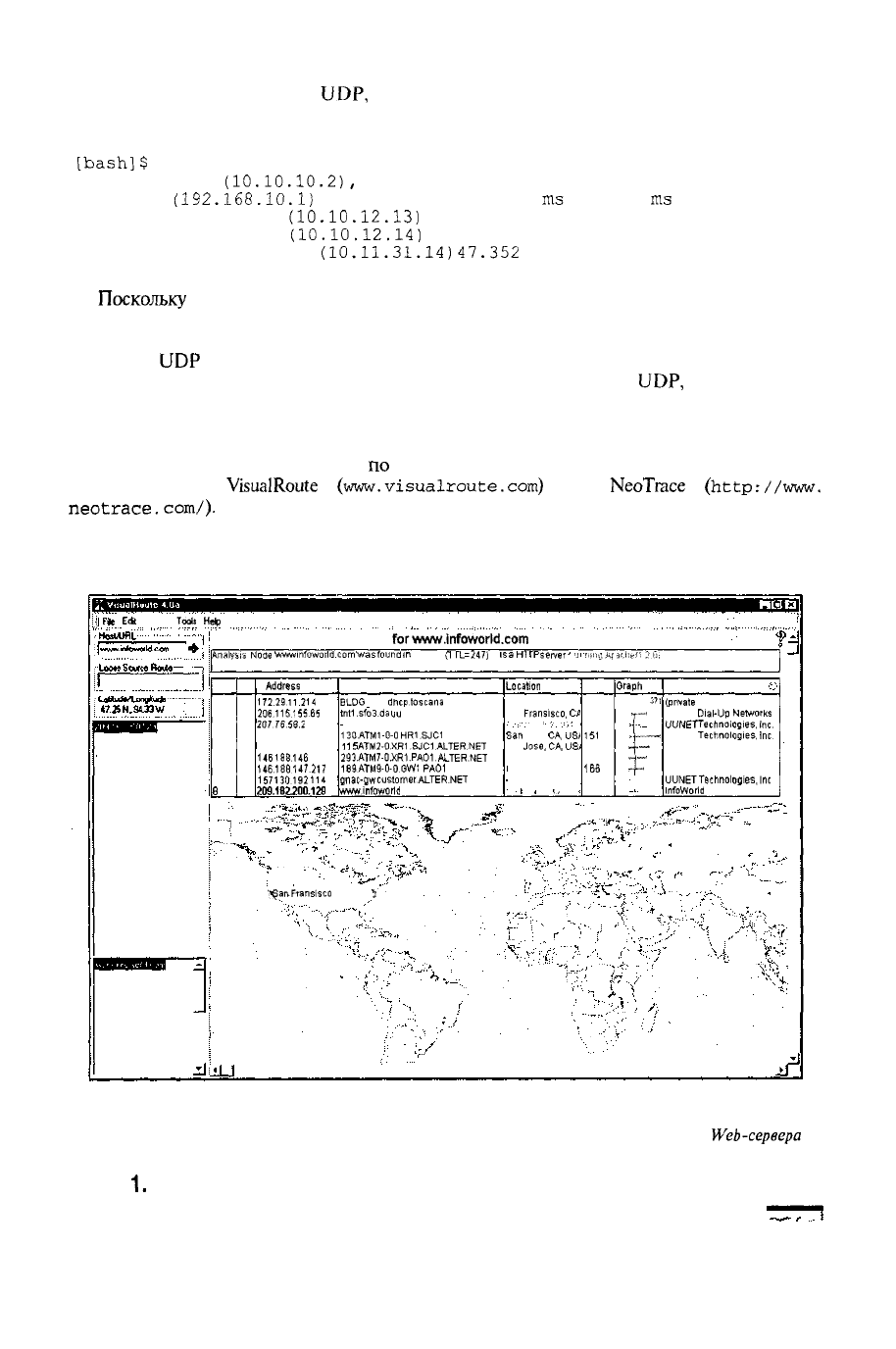

Утилита VisualRoute наглядно представляет каждый пройденный сегмент

маршрута и связывает его с запросами whois. Хотя, как видно из рис. 1.6, эта утилита

представляет получаемые данные в удобном формате, однако, как правило, ее возможно-

стей для широкомасштабного зондирования больших сетей оказывается недостаточно.

Edi

Options

Tods

Help

Report

forwww.infoworld.com

[209.182.200.129]

Analysis

Noae

Swwrtr

in1oworld.com'

was

round

m

8

nops

(1

IL=240

It

is

э

HI

IP

seiver

'

м

""'•'*

a"""-"-

Hop

0

1

2

3

4

5

6

7

8

Err

IP Address

172.2911.214

206.11515565

20776,58.2

152 63.48.34

146188144.86

146

188,

146

253

146.188147.217

157

130192

114

209.1B2.200.12S

Node Name

BLDO

046

dhcptoscana

org

tntl

.sfos.da

gu

net

130.ATM1-0-0

HR1.SJC1

ALTER NET

1 1

5

ATM2-O.XR1

.SJC1

.ALTER.NET

293.ATM7-O.XR1.PA01.

ALTER.NET

169ATM9-0-OOW1

PA01

ALTER.NET

gnac-gw

customer.ALTER.NET

www.infowortd

com

Location

-

San

Fransisco,

Cf

San

Jose,

CA,

USy

San

Jose,

CA,

USy

Palo Alto, CA, USA

Palo Alto CA, USA

i

,

w

'

ms

142

137

151

153

165

166

139

153

Graph

0

i?!

,p,<

>(-

,.L—-

™

4-

—

_i

—

_j.-<

t

Network

(private

use)

UUNET

Dial-Up

N9tsvorks

UUNET

Technologies,

Inc.

UUNET

Technologies,

inc.

UUNET PIPEX

UUNET PIPEX

UUNET PIPEX

UUNETTeehnologies.lnc

infoWorld

Publishing

XjiarvF-ransisco

3

Рис. 1.6. VisualRoute — это "Кадиллак" среди инструментов зондирования сети. Утилита позво-

ляет не только получить информацию о каждом сегменте маршрута, но и сведения о географиче-

ском

местоположении

соответствующего

узла,

данные

о нем из

базы

whois

и тип

Web-cepeepa

Глава

1.

Предварительный сбор данных

51

Существуют специальные приемы, позволяющие уточнить данные о списке

ACL,

используемом для конкретного устройства управления доступом. Одним из таких ме-

тодов является сканирование протокола брандмауэра

(firewall

protocol scanning), о чем

пойдет речь в главе

11.

ф Контрмеры: как пресечь зондирование сети

В данной главе мы лишь слегка затронули такую обширную тему, как методы зонди-

рования сети. В последующих главах мы снова вернемся к ней и поговорим о более

серьезных методах. Однако уже сейчас можно сформулировать некоторые соображения

о том, как предотвратить рассмотренные выше попытки зондирования. Во-первых,

многие коммерческие системы выявления вторжений (NIDS — Network Intrusion Detec-

tion Systems) позволяют выявлять попытки зондирования такого рода. Кроме того, по-

добные вторжения можно выявить с помощью одной из лучших бесплатных программ

snort Марти Роша (Marty Roach)

(http://www.snort.org/).

Если вы хотите принять

меры и защититься от зондирования сети с помощью утилиты traceroute, обратите

внимание на утилиту

RotoRouter,

написанную Хамблом (Humble)

(http://packet

storm,

security.

com/Unix/loggers/rr-1.

0.

tgz).

Зга

утилита позволяет не только

регистрировать запросы, сгенерированные утилитой

traceroute,

но и

генерировать

ложные ответы. И наконец, в зависимости от общей политики безопасности вашей ор-

ганизации можно настроить пограничные маршрутизаторы таким образом, чтобы огра-

ничить поток данных по протоколам ICMP и UDP только строго определенными узла-

ми. Такой подход позволит свести риск проникновения во внутреннюю сеть посредст-

вом зондирования к минимуму.

Резюме

Итак, в распоряжении злоумышленника имеется целый ряд приемов, с помощью ко-

торых он может зондировать сеть или собирать о ней предварительную информацию. В

данной главе мы лишь слегка затронули самые распространенные и типичные из этих

приемов, поскольку

новые

средства и инструменты появляются чуть ли не ежедневно и

любые детали могут быстро устаревать. Кроме того, все основные принципы предвари-

тельного сбора информации рассматривались на упрощенных примерах. На практике

специалистам, возможно, придется столкнуться гораздо с более сложной задачей, со-

стоящей в предотвращении сбора данных о десятках или сотнях доменов и их иденти-

фикации. Именно по этой причине мы в своей работе стараемся автоматизировать вы-

полнение как можно большего числа задач, комбинируя сценарии оболочки, программы

на языке Perl и другие средства. В Internet постоянно "рыщет" множество квалифици-

рованных и опытных взломщиков, которых еше никто и никогда не ловил за руку. По-

этому не забывайте о том, что чем меньше информации о внутренней архитектуре будет

доступно в глобальной сети и чем тщательнее будет выполняться мониторинг всех собы-

тий, тем сложнее взломщику будет проникнуть в сеть.

52 Часть I. Изучение цели

г vavi/j

Ж

Е

сли процесс предварительного сбора данных можно сравнить со скрытым на-

блюдением, цель которого — добыть как можно больше информации, не выда-

вая себя, то сканирование — это "разведка боем". Цель сканирования — вы-

явить открытые "окна" и "двери". В предварительно собранной информации содер-

жатся сведения об адресах подсетей и отдельных компьютеров, полученных с помо-

щью

запросов whois и переноса зоны. Информация, собранная на этом этапе, очень

ценна для взломщика, поскольку содержит такие данные, как имена и фамилии со-

трудников, номера телефонов, диапазоны IP-адресов, адреса DNS-серверов и почто-

вых серверов. Теперь можно приступать к выявлению тех компьютеров, которые под-

ключены к сети и достижимы из Internet. Для этого будут использоваться разнообраз-

ные средства и приемы, такие как ping-прослушивание, сканирование портов и

различные методы, позволяющие автоматизировать выполнение этих задач.

Необходимо отметить, что факт наличия IP-адреса в перенесенной зоне еще не

означает, что к соответствующему узлу можно получить доступ через Internet. Необхо-

димо проверить каждый конкретный компьютер в отдельности и выяснить, подклю-

чен ли он к Internet и имеются ли на нем порты, находящиеся в состоянии ожидания

запросов. Нам приходилось встречать немало неправильно настроенных DNS-

серверов, которые предоставляли всем желающим адреса обслуживаемых ими частных

сетей (например,

10.10.10.0).

Поскольку такие адреса не маршрутизируются по In-

ternet, вы понапрасну будете тратить время, пытаясь связаться с ними. Более подроб-

ная информация о том, какие адреса являются маршрутизируемыми, приведена в до-

кументе RFC 1918

(http://www.ietf.org/rfc/rfcl918.txt).

Теперь давайте перейдем ко второму этапу сбора информации — сканированию.

Выявление

компьютеров,

подключенных к Internet

Одним из основных этапов в определении структуры сети является ее автоматизи-

рованное прослушивание с помощью утилиты ping по диапазону IP-адресов или ад-

ресам подсетей. Цель такого прослушивания — определить, имеется ли у отдельных

компьютеров подключение

к

Internet. Утилита

ping

отправляет пакеты

ICMP

ECHO

(тип 8) указанному компьютеру и ожидает ответного пакета ICMP ECHO_REPLY (тип

0). Получение такого ответа говорит о том, что компьютер в данный момент подклю-

чен к Internet. Хотя при некоторой настойчивости с помощью утилиты ping можно

определить количество постоянно подключенных к Internet компьютеров в небольшой

и даже средней сети, ручной перебор сетевых адресов будет малоэффективен, если

необходимо обследовать корпоративную сеть крупной организации. Для сканирова-

ния сети класса А может потребоваться слишком много времени. Для повышения

эффективности сканирования необходимо познакомиться с различными способами

выявления компьютеров, подключенных к Internet. В последующих разделах рассмат-

риваются приемы, которые при этом можно использовать.

54 Часть I. Изучение цели

4

,°

е

' о

Прослушивание сети

с

помощью утилиты

ping

Популярность

Простота

Опасность

Степень риска

10

9

3

7

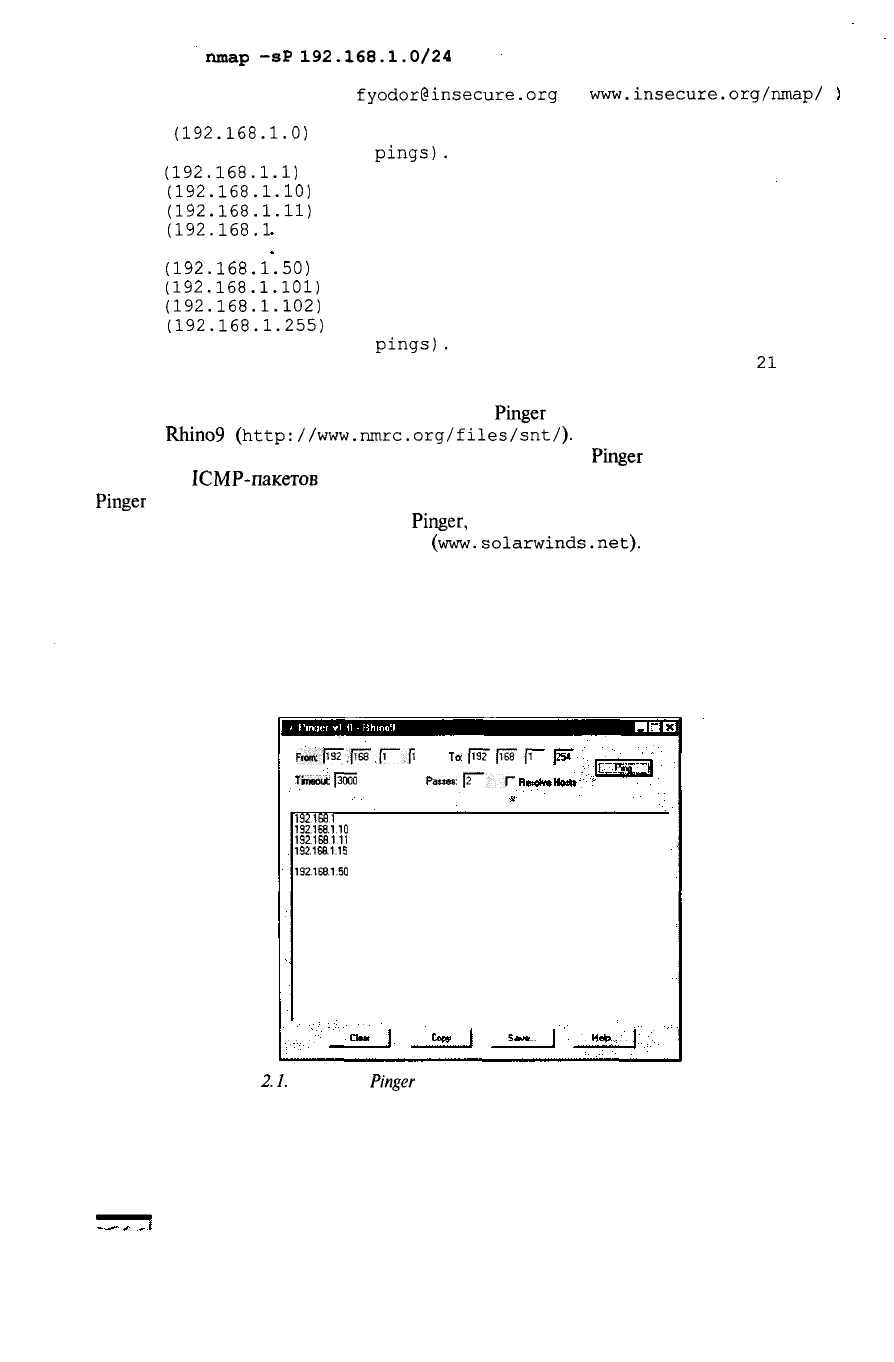

Для выполнения ping-прослушивания можно воспользоваться любым из многочис-

ленных средств, разработанных как для системы UNIX, так и для Windows NT. В мире

UNIX одним из самых надежных и проверенных средств такого прослушивания являет-

ся утилита fping

(http://packetstorm.securify.com/Exploit_Code_Archive/-

fping.

tar.gz).

В отличие от других подобных утилит, которые перед переходом к тес-

тированию следующего компьютера ожидают ответа на ранее посланный запрос, утили-

та fping рассылает все запросы одновременно, а затем ожидает ответа сразу от всех уз-

лов. Именно поэтому утилита fping обеспечивает гораздо более высокую скорость про-

слушивания большого диапазона IP-адресов, чем обычная утилита ping. Утилиту fping

можно использовать двумя способами: передав в стандартный входной поток перечень

IP-адресов, либо считав эти адреса из предварительно созданного текстового файла. В

таком файле каждый IP-адрес помещается в отдельную строку.

192.168.1.1

192.168.1.2

192.168.1.3

192.168.1.253

192.168.1.254

После этого для чтения из файла можно воспользоваться параметром

-f

утилиты fping.

[tsunami]$

fping -f

in.txt

192.168.1.254

is alive

192.168.1.227 is alive

192.168.1.224 is alive

192.168.1.3 is alive

192.168.1.2 is alive

192.168.1.1 is alive

192.168.1.190 is alive

Параметр -а утилиты fping предназначен для включения режима, в котором вы-

водится информация обо всех активных в данный момент компьютерах сети. Если

нужно, утилита может выводить и информацию об именах узлов. Этот режим включа-

ется с помощью параметра

-d.

По нашему мнению, параметр -а лучше всего исполь-

зовать в сценариях оболочки, а параметр -d — при исследовании сети на предмет по-

иска определенных узлов. Среди других параметров необходимо упомянуть

-f,

кото-

рый позволяет вводить адреса из заранее подготовленного файла, а также -h, с

помощью которого можно получить перечень всех параметров утилиты и режимов их

использования. Еще одной утилитой, о которой мы будем много говорить в этой

книге, является утилита nmap, созданная хакером по имени Федор (Fyodor)

(www.insecure.org/nmap).

Более подробно эта утилита будет рассматриваться ниже

в этой главе, однако будет нелишним упомянуть, что, кроме всех остальных возмож-

ностей, данная утилита также позволяет выполнить прослушивание сети. Для вклю-

чения соответствующего режима необходимо указать параметр -sP.

Глава 2. Сканирование 55

[tsunami]

nmap

-sP

192.168.1.0/24

Starting nmap V. 2.53 by

fyodor@insecure.org

(

www.insecure.org/nmap/

Host

(192.168.1.0)

seems to be a subnet broadcast

address (returned 3 extra

pings).

Host

(192.168.1.1)

appears to be up.

(192.168.1.10)

appears to be up.

(192.168.1.11)

appears to be up.

(192.168.1

(192.168.1

15)

20)

Host

Host

Host

Host

Host

(192.168.1.50)

appears to be up.

Host

(192.168.1.101)

appears to be up.

Host

(192.168.1.102)

appears to be up.

(192.168.1.255)

seems to be a subnet broadcast

appears to be up.

appears to be up.

Host

address (returned 3 extra

pings).

Nmap

run

completed

— 256 IP

addresses

(10

hosts

up)

scanned

in

21

seconds

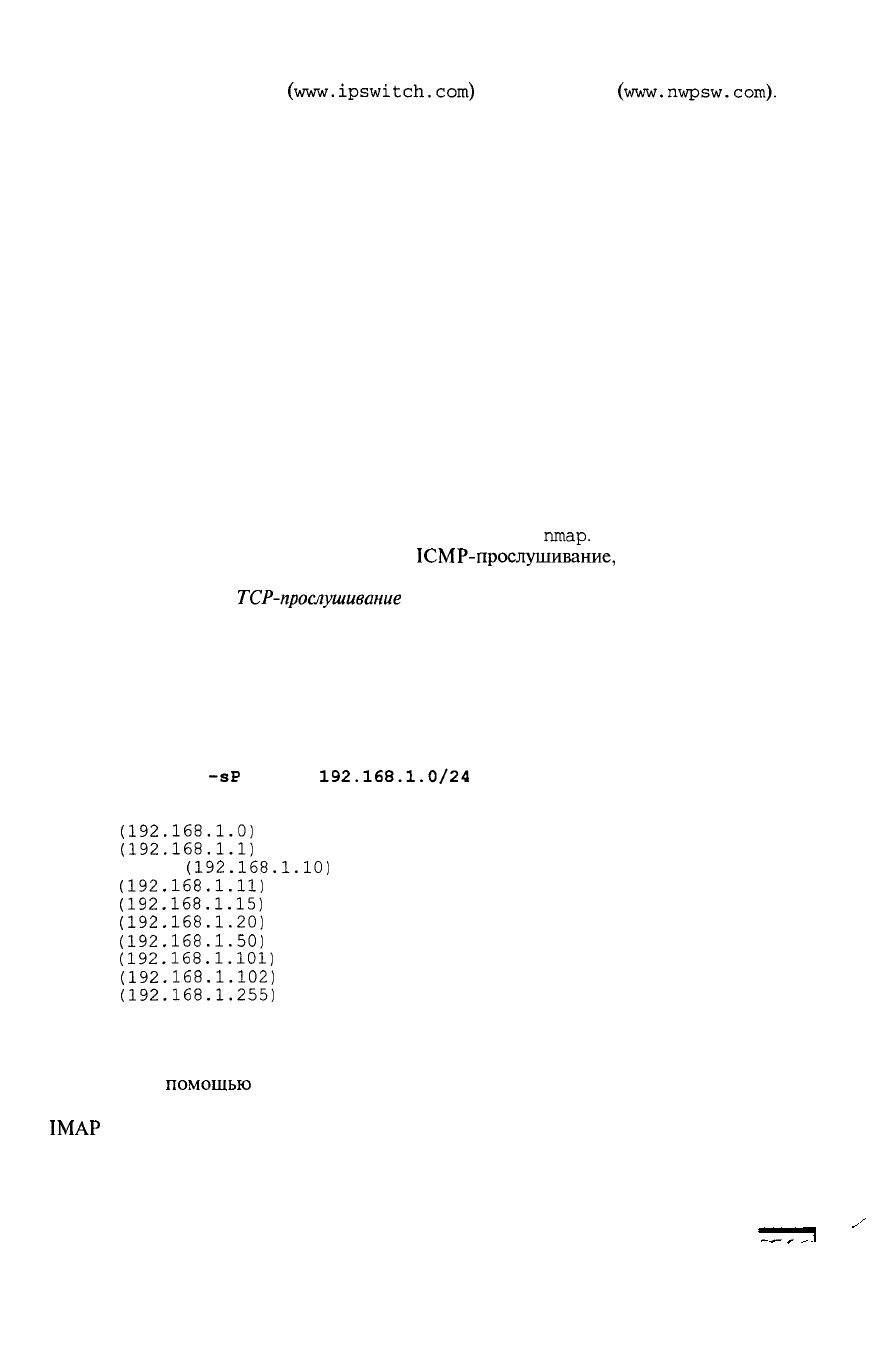

Что касается приверженцев Windows, они также не остались без внимания. В частно-

сти, имеется такая бесплатная утилита, как

Finger

(рис. 2.1), написанная хакерами из

группы

Rhino9

(http://www.nmrc.org/files/snt/).

Эта утилита является одной из

самых быстрых в своем классе. Как и fping, утилита

Finger

одновременно рассылает

несколько

ICMP-пакетов

ECHO,

а

затем ожидает

поступления

ответов.

Кроме

того,

Finger

позволяет также получать имена узлов и сохранять результаты своей работы в

файле. Такой же скоростью, как и

Finger,

обладает коммерческий продукт Ping Sweep,

предлагаемый компанией SolarWinds

(www.solarwinds.net).

Поразительная скорость

работы Ping Sweep объясняется тем, что данная программа позволяет устанавливать вре-

мя задержки между передаваемыми пакетами (delay time). Установив это значение рав-

ным 0 или 1, можно просканировать всю сеть класса С и получить имена ее узлов менее

чем за 7 секунд. Однако при использовании этих средств соблюдайте осторожность, по-

скольку в этом случае можно значительно снизить пропускную способность какого-

нибудь низкоскоростного канала, например, канала ISDN с пропускной способностью

128 Кбит/с или Frame Relay (не говоря уже о спутниковом или инфракрасном канале).

рюиГзГ.раГ

.[i,(i

т<к

[ТэГ

[Те?

[i

Tineout

J3000

то Nun

Pa»»:

[2Г

192.1661

1

132.168.1,10

192.168111

I92.16ft1.15

192168.1.20

192.168.1.50

192.1681.101

192.1681.102

Рис.

2.1.

Утилита

Finger

—

одна

из

самых

быстрых

утилит

ping-

прослушивания, которая к тому же распространяется бесплатно

56

Часть I. Изучение цели

Среди других утилит Windows, предназначенных для прослушивания сети, можно

отметить WS_Ping ProPack

(www.

ipswitch.com)

и NetscanTools

(www.nwpsw.com).

Хо-

тя возможностей этих утилит вполне достаточно для прослушивания небольших сетей,

они значительно медленнее Pinger и Ping Sweep. Кроме того, не забывайте, что утили-

ты с графическим интерфейсом, несмотря на удобство их использования, лишают вас

возможности их применения в сценариях и автоматизированных процедурах.

Возможно, вы хотите спросить, как поступать, если исследуемый узел блокирует сооб-

щения ICMP? Хороший вопрос. Такой подход зачастую применяется на тех узлах, адми-

нистраторы которых заботятся о безопасности и блокируют пакеты ICMP на пограничном

маршрутизаторе или брандмауэре. Однако, несмотря на блокировку пакетов ICMP, суще-

ствуют дополнительные средства и методы, позволяющие определить, подключен ли такой

узел к сети или нет. Вместе с тем необходимо отметить, что все эти средства оказываются

не такими точными и эффективными, как обычные утилиты семейства ping.

В тех случаях, когда обмен данными по протоколу ICMP заблокирован, в первую

очередь, применяется метод сканирования портов (port scanning), который более подроб-

но рассматривается ниже в этой главе. Просканировав стандартные порты каждого по-

тенциального IP-адреса сети, можно определить, какие узлы подключены к сети. Если

порт открыт (opened mode) или находится в режиме ожидания (listening mode), значит,

по данному адресу находится подключенный к Internet узел сети. Недостатками этого

метода являются большие временные затраты и некоторая неопределенность результата

(если по какому-то адресу не удалось обнаружить ни одного порта, то это еще не озна-

чает, что соответствующий узел не подключен к Internet). Одной из утилит, которые

можно использовать для сканирования портов, является

nmap.

Как уже упоминалось, с

помощью этой утилиты можно проводить

ICMP-прослушивание,

однако этим перечень

ее возможностей далеко не исчерпывается. В частности, эта утилита позволяет выпол-

нять так называемое

TCP-прослушивание

сканированием (TCP ping scan). Данный режим

включается с помощью параметра -рт и указания номера порта, например 80. Выбор

порта с номером 80 обусловлен тем, что в подавляющем большинстве случаев именно

он используется узлами сети для обмена данными через пограничные маршрутизаторы

или брандмауэры с компьютерами, расположенными в так называемой демилитаризо-

ванной зоне (DMZ — demilitarized zone). При использовании указанного параметра ути-

лита рассылает узлам исследуемой сети пакеты АСК, а затем ожидает поступления паке-

тов RST, что свидетельствует о том, что узел подключен к Internet.

[tsunami] nmap

-sP

-PT80

192.168.1.0/24

TCP probe port is 80

Starting

nmap

V.

2.53

Host

(192.168.1.0)

appears to be up.

Host

(192.168.1.1)

appears to be up.

Host shadow

(192.168.1.10)

appears to be up.

Host

(192.168.1.11)

appears to be up.

Host

(192.168.1.15)

appears to be up.

Host

(192.168.1.20)

appears to be up.

Host

(192.168.1.50)

appears to be up.

Host

(192.168.1.101)

appears to be up.

Host

(192.168.1.102)

appears to be up.

Host

(192.168.1.255)

appears to be up.

Nmap

run

completed

(10

hosts

up)

scanned

in 5

seconds

Как видно из приведенного выше листинга, этот метод определения подключен-

ных к Internet узлов очень эффективен, даже если на них блокируется передача паке-

тов ICMP. С

помощью

утилиты nmap имеет смысл провести несколько подобных про-

верок, тестируя такие стандартные порты, как SMTP (25), POP (110), AUTH (113),

IMAP

(143) или другие порты, которые, по вашим сведениям, могут быть уникаль-

ными на каком-либо компьютере исследуемой сети.

Глава 2. Сканирование 57

Еще одной утилитой, специально предназначенной для TCP-прослушивания, яв-

ляется утилита hping

(http://www.kyuzz.org/antirez/).

По возможностям она

даже превосходит утилиту

nmap.

Утилита hping позволяет пользователям управлять

параметрами пакета TCP, что может обеспечить проникновение отправляемых паке-

тов даже через некоторые устройства управления доступом. Так, установив порт на-

значения с помощью параметра

-р,

можно обойти некоторые устройства управления

доступом точно так же, как это было сделано с применением утилиты

traceroute

в

главе 1. Поэтому утилита hping может с успехом служить не только для ТСР-

прослушивания, но и "для преодоления преград" некоторых устройств управления

доступом, благодаря возможности фрагментации пакетов.

[tsunami]

hping

192.168.1.2

-S -p 80 -f

HPING

192.168.1.2

(ethO

192.168.1.2):

S

set,

40

data

bytes

60 bytes from 192.168.1.2: flags=SA seq=0 ttl=124 id=17501 win=0

time=46.5

60

bytes

from

192.168.1.2:

flags=SA

seq=l

ttl=124

id=18013

win=0

time=169.1

В некоторых случаях простые устройства управления доступом не могут корректно

обрабатывать

фрагментированные

пакеты, что позволяет им проходить через такие

устройства и достигать интересующего взломщика адреса. Обратите внимание, что в

случае, когда порт открыт, возвращаются флаги TCP SYN (S) и АСК (А). Утилиту hping

очень легко использовать в сценариях оболочки с параметром счетчика пакетов -cN,

где N — это количество пакетов, которые нужно отправить в Internet, прежде чем пе-

реходить к выполнению следующей команды сценария. Хотя данный метод и не об-

ладает такой скоростью, как описанные выше методы

ICMP-прослушивания,

в неко-

торых случаях только он может помочь выяснить конфигурацию сети. Более подробно

утилита hping рассматривается в главе

11.

Последним из средств прослушивания рассмотрим утилиту icmpenum, написанную

хакером

Симплом

Номадом (Simple Nomad)

(http://www.nmrc.org/files/sunix/-

icmpenum-1.1.1.

tgz). Эту утилиту удобно использовать для определения архитекту-

ры сети. Утилита icmpenum позволяет быстро выявить подключенные к сети компью-

теры, передавая стандартные

ICMP-пакеты

ECHO,

а

также

ICMP-запросы

TIME STAMP

REQUEST

и

INFO.

Если входные пакеты

ECHO

не

пропускаются пограничным

маршрутизатором или брандмауэром, то подключенные узлы можно по-прежнему

идентифицировать с помощью альтернативных пакетов ICMP.

[shadow] icmpenum -i2 -с

192.168.1.0

192.168.1.1

is up

192.168.1.10

is up

192.168.1.11 is up

192.168.1.15 is up

192.168.1.20

is up

192.168.1.103

is up

В приведенном примере сеть класса С

(192.168.1.0)

была протестирована с ис-

пользованием

ICMP-запроса

TIME STAMP REQUEST.

Однако реальная мощь утилиты

icmpenum заключается в возможности идентификации узлов с помощью ложных па-

кетов, что позволяет избежать обнаружения злоумышленника. Это возможно благода-

ря тому, что утилита icmpenum позволяет генерировать ложные пакеты с использова-

нием параметра

-з

и пассивно ожидать отклика при указании параметра -р.

Подводя итог, можно отметить, что 1СМР- или TCP-прослушивание позволяет точно

установить, какие компьютеры сети подключены к

Internet.

Так, в рассматриваемом при-

мере мы установили, что из 255 потенциальных адресов сети класса С к Internet подклю-

чены лишь несколько компьютеров. Выявленные узлы становятся предметом первооче-

редного внимания в

дальнейших

исследованиях. Таким образом, мы значительно сузили

область поиска, что позволяет сэкономить время и силы для более эффективных действий.

58 Часть I. Изучение цели

О Контрмеры: защита от прослушивания сети

Поскольку прослушивание сети в лучшем случае может вызывать раздражение, то

очень важно выявлять все попытки таких действий. В зависимости от принятой в ор-

ганизации политики обеспечения безопасности можно также заблокировать прохож-

дение пакетов, передаваемых при ping-прослушивании. В этом разделе рассматрива-

ются обе возможности.

Выявление факта прослушивания

Как уже говорилось, ICMP- и TCP-прослушивание является общепринятым мето-

дом исследования сети перед непосредственной попыткой проникновения в сеть. По-

этому выявление факта прослушивания очень важно с точки зрения возможности по-

лучения информации о потенциальном месте проникновения и источнике угрозы.

Один из основных методов выявления прослушивания состоит в использовании сете-

вой программы выявления вторжений, такой как snort (http:

//snort.org).

Что касается защиты на уровне отдельного узла, для этого можно с успехом при-

менять утилиты UNIX, которые позволяют выявлять и регистрировать попытки про-

слушивания. Если, просматривая файл журнала, созданный такой утилитой, вы обна-

ружите массированные

ICMP-запросы

ECHO,

исходящие

из

одной

и той же

сети

или

от одного и того же узла, это, скорее всего, означает, что вашу сеть кто-то исследует.

На такие факты необходимо обращать самое пристальное внимание, так как после

изучения сети обычно предпринимается реальная попытка проникновения.

К сожалению, найти аналогичные утилиты для платформы Windows достаточно

сложно. Одним из немногих бесплатных или условно-бесплатных пакетов, заслужи-

вающих внимания, является Genius (текущая версия — 3.1), краткую информацию о

котором можно найти

по

адресу

http:

//www.

indiesoft.

com/.

Эта

программа

не по-

зволяет регистрировать попытки ping-прослушивания, а предназначена лишь для вы-

явления TCP-сканирования определенного порта. Среди коммерческих пакетов ана-

логичного назначения можно отметить

BlacklCE

от компании Network ICE

(www.

networkice.com).

Этот программный продукт позволяет не только обнаруживать

факты ping-прослушивания и сканирования портов, но и решать многие другие зада-

чи. В табл. 2.1 перечислены некоторые дополнительные утилиты, которые могут зна-

чительно облегчить выявление попыток прослушивания вашей сети.

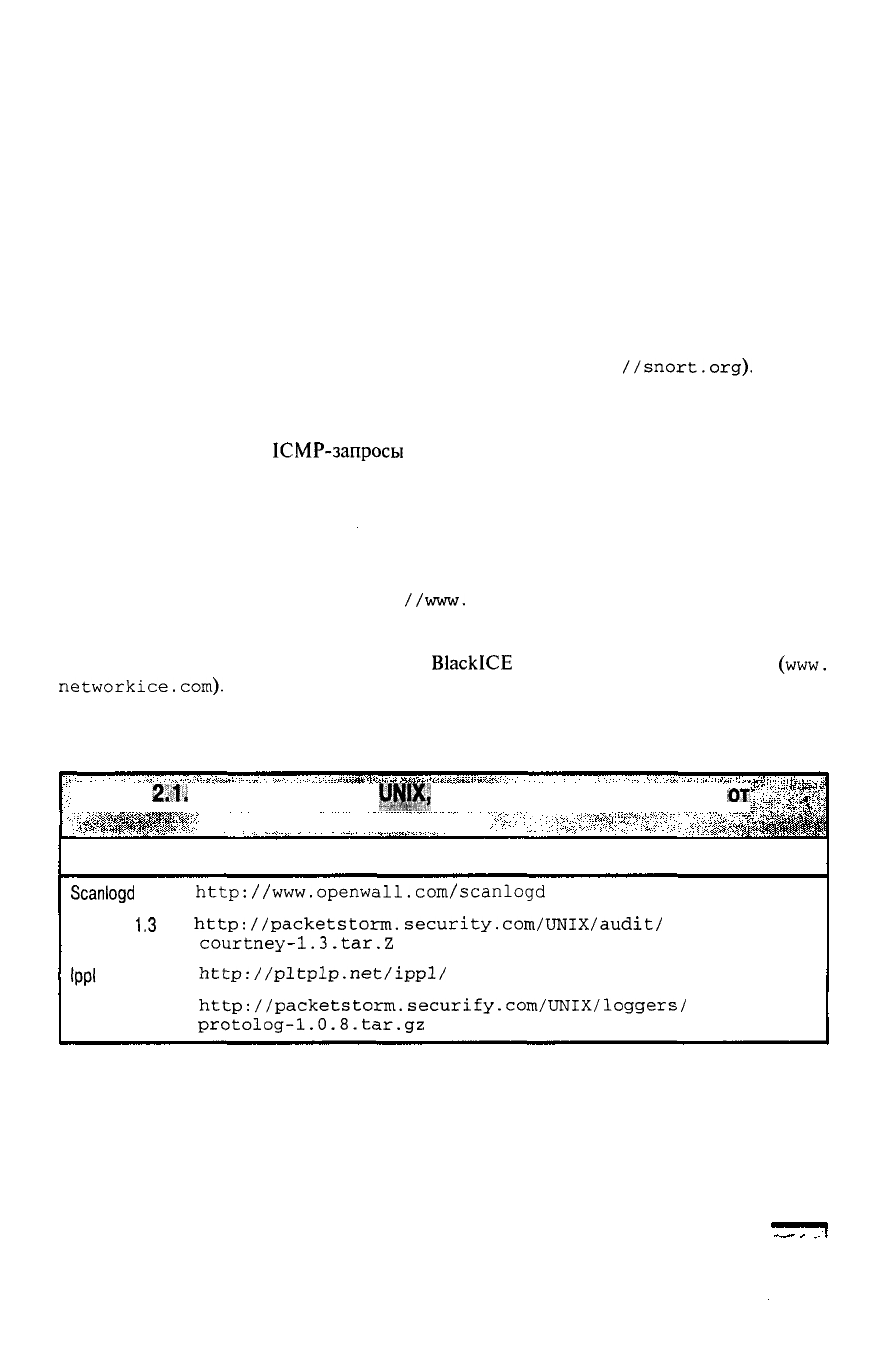

Таблица

2.1.

Некоторые утилита

UN|X,

предназначенные для защиты

от

прослушивания на уровне узла

Программа Ресурс

Scanlogd

http:

//www.

openwall.

com/scanlogd

Courtney

1.3

http:

//packet

storm,

security.

com/UNIX/audit/

courtney-1.3.tar.Z

Ippl

1.4.10

http://pltplp.net/ippl/

Protolog

1.0.8

http:

//packetstorm.

securify.com/UNIX/loggers/

protolog-1.0.8.tar.gz

Глава 2. Сканирование 59

Предотвращение прослушивания

Если обнаружение факта прослушивания имеет столь большое

значение,

то что тогда

говорить о предупреждении таких попыток! Мы рекомендуем очень внимательно оценить,

насколько

важен для вашей организации обмен данными по протоколу ICMP между узла-

ми

вашей сети

и

Internet. Имеется много разнообразных типов сообщений ICMP,

ECHO

и

ECHO_REPLY

—

лишь

два из

них.

В

большинстве случаев

нет

никакой необходимости раз-

решать обмен данными между узлами сети и

Internet

с использованием всех имеющихся

типов сообщений. Практически все современные брандмауэры обладают возможностью

отфильтровывать пакеты ICMP, поэтому единственная причина, по которой они могут

проходить во внутреннюю сеть,— та или иная производственная необходимость. Даже ес-

ли вы твердо убеждены в том, что нельзя полностью заблокировать протокол ICMP, обяза-

тельно заблокируйте те типы сообщений, которые вам не нужны для работы. Как правило,

вполне достаточно, чтобы с зоной DMZ можно было взаимодействовать посредством со-

общений

ECHO_REPLY,

HOSTJJNREACHABLE

И

TIME_EXCEEDED.

Кроме

ТОГО,

С

ПОМОЩЬЮ

списка управления доступом (ACL — Access Control List) можно разрешить обмен сообще-

ниями по протоколу ICMP только с несколькими IP-адресами, например, принадлежащи-

ми вашему провайдеру Internet. Это позволит провайдеру, при необходимости, проверить

качество связи, но при этом проникновение посторонних извне в

компьютеры,

подклю-

ченные к

Internet,

будет значительно затруднено.

Необходимо всегда помнить, что несмотря на удобство и мощь протокола ICMP с

точки зрения диагностирования сетевых проблем, он с успехом может использоваться и

для создания таких проблем. Разрешив неограниченный доступ по протоколу ICMP во

внутреннюю сеть, вы тем самым предоставляете взломщикам возможность реализовать

нападение типа DoS (например, с помощью

Smurf-метода).

Более

того,

если взломщику

удастся проникнуть в один из ваших компьютеров, он может через "потайной ход" в

операционной системе с помощью таких программ, как

loki,

организовать скрытое

тунеллирование

данных, передаваемых по протоколу ICMP. Более подробная информа-

ция о loki приведена в журнале

Phrack

Magazine, Vol. 7, выпуск 51 за 1 сентября 1997

года, статья 06

(http://www.phrack.org/show.php?p=51&a=6).

Другая интересная концепция, предложенная Томом Пташеком (Tom

Ptacek)

и пе-

ренесенная в среду Linux Майком Шиффманом (Mike

Schiffman)

заключается в исполь-

зовании процесса pingd. Демон pingd, запущенный на компьютере пользователя, обра-

батывает

все

поступающие

на

данный компьютер запросы

ECHO

и

ECHO_REPLAY.

Для

реализации такого подхода нужно отказаться от поддержки обработки запроса ICMP

ECHO

на

уровне ядра

и

реализовать

ее на

уровне пользователя

с

помощью

служебного

процесса, обеспечивающего работу сокета 1СМР. Таким образом, появляется возмож-

ность создания механизма управления доступом на уровне отдельного компьютера.

Утилиту

pingd

для

системы

Linux

можно найти

по

адресу

http:

//packetstorm.

security.com/UNIX/misc/pingd-0.5.1.tgz.

so

'

o

/

0

Запросы ICMP

Популярность

Простота

Опасность

Степень риска

2

9

5

5

НА

WEB-УЗЛЕ

Если

говорить

о

возможностях протокола

ICMP

для

сбора информации

о се-

wtllUmsprtllslling.™

^

TQ

П

р

ОСЛ

у

Шивание

с

ПОМОЩЬЮ

УТИЛИТЫ

ping

(ИЛИ,

ДРУГИМИ

СЛОВЗМИ,

С

помощью пакетов

ECHO,

пересылаемых

по

протоколу

ICMP),—

это

только

60 Часть I. Изучение цели