Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

может отправить пользователю дезинформирующее электронное сообщение от имени

администратора, указав в качестве обратного свой адрес, а не адрес администратора.

Просто удивительно, как много пользователей послушно меняют свой пароль на лю-

бой, который им укажет такой "администратор", основываясь лишь на предположе-

нии, что сообщение пришло из службы технической поддержки.

Даты создания и модификации записи говорят о том, насколько полученная ин-

формация соответствует действительности. Если запись была создана пять лет тому

назад и с тех пор не обновлялась, скорее всего, что, как минимум, ее часть

(например, сведения об администраторе) уже устарела.

В последнем фрагменте содержатся сведения о серверах DNS, обслуживающих дан-

ный домен. Первый сервер является первичным, а второй и все последующие — вто-

ричными. Позднее эта информация понадобится для изучения серверов DNS, о чем мы

поговорим ниже в этой главе. Кроме того, можно попробовать получить информацию о

сети, используя в качестве исходных данных сетевого запроса адреса серверов

DNS.

С

помощью

директивы

server

и

записи HST, информация

о

которой

получена

из запроса

whois,

можно установить другие домены, обслуживаемые заданным

DNS-сервером.

Для этого необходимо выполнить следующие действия.

1.

Выполните доменный запрос, как описывалось выше.

2. Найдите в полученных результатах сведения о первом сервере DNS.

3. Введите запрос whois для этого сервера DNS:

whois

"OST

10.10.10.l"@whois.networksolutions.com

4. Среди полученных результатов найдите запись HST для этого сервера DNS.

5.

Выполните

запрос

whois

с

директивой

server:

whois

"SERVER

NS9999-HST"@whois.networksolutions.com

Сетевой запрос

Для идентификации сетей, ассоциированных с конкретным доменом, может ис-

пользоваться база данных ARIN (American Registry for Internet Numbers). В ней содер-

жатся конкретные диапазоны адресов, которыми обладает данная организация. Сгене-

рировать такой запрос очень важно, поскольку он позволит определить, действитель-

но ли конкретный адрес принадлежит заданной организации, а не относится к другой

организации, например провайдеру услуг Internet.

В рассматриваемом примере мы попробуем определить все сети, принадлежащие

компании Acme Networks. Запрос к базе данных ARIN является очень удобным, по-

скольку при этом не налагается ограничение на получение первых пятидесяти запи-

сей, реализованное компанией Network Solutions. Обратите внимание, что в строке

запроса фигурирует символ заполнения

".".

[bash]$ whois "Acme

Net."@whois.arin.net

[whois.arin.net]

Acme Networks (ASN-XXXX) XXXX 99999

Acme

Networks

(NETBLK)

10.10.10.0

-

10.20.129.255

С использованием определенного адреса

(10.10.10.0)

можно сформировать более

специализированный запрос.

[bash]$

whois

10.10.10.0@whois.arin.net

[whois.arin.net]

Major ISP USA (NETBLK-MI-05BLK) MI-05BLK 10.10.0.0 -

10.30.255.255

ACME NETWORKS, INC.

(NETBLK-MI-10-10-10)

CW-10-10-10

10.10.10.0 - 10.20.129.255

Глава

1.

Предварительный сбор данных 41

База данных ARIN предоставляет удобный Web-ориентированный механизм обра-

ботки запросов, показанный на рис.

1.4.

Возвращаясь к полученным результатам, можно

заключить, что сеть интересующей нас компании Acme Networks определяется главным

провайдером Major IPS USA как сеть класса А (полное изложение основ протокола

TCP/IP можно найти в книге Ричарда Стивенса (Richard Stevens) TCP/IP

Illustrated,

vol

Г). Таким образом, можно заключить, что эта сеть и является внутренней сетью ком-

пании Acme Networks.

Ete

Ed»

И««

•

Fjvociw

look

Ц*

•к

Beck

J

Step

J

Aefiesh

4

-LJ

Seech

Favcrtes

->

Mad

L3

E*

, У

'-J>

:

Oocuxt

ReaLcem

О

Ajjdres.

|S]

htlp

/Ir

•el/'whois/irtden

hlml

Other

Whois

Searches

The IP

Reiji&tutiott

Services

Help

Desk

is

open

from

Eastern

Time

to

assist

you

and

may

be reached by

E-mail.

Phone

(703) 227-0660

Fax:

(703)

227-0676

e^

kc*

\Mioi»

Whois Database Search

I

'

Submit j

ARIN's

Whois

program searches

ARIN's

database

to

locate

information

on

networks,

autonomous system

numbers

(ASNs),

network-related

handles,

and

other

related

Points

of

Contact

(POCs).

This

search

tool

will

доЛ

provide information relating

to

domains, military networks

(NiPpjyET)

or

networks registered through

RF'tj^Ok

or

ApMQ.

If the

information

you are seeking is

located

within

ARIN's database, your search may be initiated by inserting

relevant

words

or

numbers in the "Search

For"

dialogue box Unless your search string is specific, the

results

you obtain may be very broad. Your

search has the

potential

to provide information on network

names,

network

numbers,

ASNs

and

host information as well as

the

names,

addresses,

telephone numbers, and email addresses for Points of Contact

To follow instructions designed to help you fine-tune your

search,

complete

the search field above with

"?"

and hit enter. This step

will

lake you to a screen that

provides

helpful

shortcuts and refinements

Once you have inserted your

search

string,

choose

the

"Submit"

key to launch your search In general, you may conduct a search

using a

name,

an

IP address,

an

ASN,

a host name, or an ARIN handle When searching

the

database

for

an

ARIN handle,

be

sure

to add the

-ARIN

extension

to the

searched

for

handle,

for

example

TM17-ARIN

Searches using

a

numerical search string have

some

guiding

principles that are worth mentioning

separately

The

ARIN

Whois program has been modified to more effectively accommodate

classless

queries.

Priot

versions provided results on

classful

queries

only. To

cite

an

example

A query

using

Netnumber

10.800

under the older version of Whois

yielded

a

'no

match

found" response Querying 10 0.0.0.0.

12',

or 10. previously located up to 256 records inside the Class A block (too much

information). Using the enhanced Whois

search,

the user can query any

net

number, including numbers

located

within a

CIDR

block.

"

10

intartet

Puc.

1.4. Один аз самых простых методов поиска информации в базе данных ARIN состоит в

ис-

пользовании интерфейса ее Web-узла

Контактный запрос

Поскольку технический служащий, чьи данные указаны в регистрационных дан-

ных, может заниматься администрированием нескольких организаций, имеет смысл

обратиться к базе whois с контактным запросом по пользовательскому дескриптору

базы данных. В данном случае воспользуемся дескриптором

WB9201,

полученным в

предыдущем доменном запросе. Таким образом можно выявить домен, о существова-

нии которого вы даже не подозреваете.

[bash]$

whois

"HANDLE

WB9201"@whois.networksolutions.com

Boyd,

Woody [Network Engineer]

(WB9201)

woody@ACME.NET

BIG ENTERPRISES

11 TOWN CENTER AVE

EINSTEIN, AZ 20198

201-555-1212

(201)555-1212

(FAX) 201-555-1212

42

Часть I. Изучение цели

Можно также попробовать поискать записи,

содержащие

часть адреса

@Acme.net,

и получить список всех адресов электронной почты данного домена. Для краткости

мы приведем лишь часть полученных данных.

[bash]$

whois

"@acme.net"@whois.internic.net

Smith,

Janet

(JS9999)

jsmith@ACME.NET

(201)555-9211

(FAX)

(201)555-3643

Benson,

Bob

(BB9999)

bob@ACME.NET

(201)555-0988

Manual,

Eric(EM9999)

ericm@ACME.NET

(201)555-8484

(FAX)

(201)555-8485

Bixon,

Rob

(RB9999)

rbixon@ACME.NET

(201)555-8072

ф

Контрмеры: обеспечение безопасности

общедоступных баз данных

Большая часть информации, хранящейся в описанных базах данных, открыта для сво-

бодного доступа. Когда организация намеревается зарегистрировать собственный домен,

она обязана предоставить контактную информацию, сведения о выделенных ей блоке се-

тевых адресов и серверах DNS. Однако для того чтобы усложнить задачу

взломщикам,

не-

обходимо придерживаться определенных принципов обеспечения безопасности.

Очень типичной является ситуация, когда администратор, давно уволившийся из

организации, по-прежнему может изменить регистрационную

информацию

об этой

организации. Поэтому, прежде всего нужно постоянно следить за тем, чтобы инфор-

мация, хранящаяся в этой базе данных, была точной. При первой же необходимости

обновляйте административные, технические и финансовые контактные данные. Более

того, продумайте, как обезопасить себя от возможного использования злоумышлен-

никами номеров телефонов, указанных в контактных данных (например, взломщик

может воспользоваться этими номерами для автопрозвона). Если это возможно, вос-

пользуйтесь номерами бесплатных телефонов (toll-free) или

номерами,

которые не ис-

пользуются в вашей организации. Нам приходилось сталкиваться с организациями,

которые указывали в качестве администратора вымышленное лицо, что, безусловно,

может оказаться западней для злоумышленника. Если каждый сотрудник организации

знает, что в случае получения электронного

сообщения

или звонка от имени челове-

ка,

представляющегося

администратором с указанным в регистрационных данных

вымышленным именем, он должен немедленно

уведомить

об этом службу безопасно-

сти — это, безусловно, затруднит задачу взломщика.

Еще одна потенциальная опасность,

связанная

с регистрацией доменов, состоит в

том, что некоторые компании-регистраторы разрешают обновлять регистрационные

данные. Например, в настоящее время компания Network Solutions разрешает автома-

тически изменять доменную информацию через Internet. При этом лицо, зарегистри-

ровавшее домен,

аутентифицируется

одним из следующих трех способов: по содержи-

мому поля

FROM

электронного сообщения,

с

помощью пароля

и с

помощью ключа

PGP (Pretty Good Privacy). К сожалению, по умолчанию используется метод проверки

содержимого поля

FROM,

который (невероятно,

но

факт!)

и

выбирают многие админи-

страторы сетей при

регистрации

своих доменов. Естественно, ни о какой безопасно-

сти при таком подходе говорить не приходится. Любой злоумышленник может вос-

пользоваться электронным адресом администратора и изменить информацию о доме-

не. (Такая ситуация получила название "доменного пиратства" (domain

hijacking).)

Именно это и произошло с компанией AOL 16 октября 1998 года, о чем рассказыва-

лось в газете

Washington

Post. Кто-то выдал себя за служащего AOL и изменил домен-

ную информацию

AOL

таким образом, чтобы все запросы к их серверам отправлялись

в домен

autonete.net.

Конечно, компания AOL быстро восстановила свою работо-

способность, однако этот случай очень ярко демонстрирует, насколько порой хрупким

может быть все, что связано с Internet. Поэтому

важно

выбрать

какое-то

более надеж-

ное решение, защитив регистрационные данные с помощью пароля или

PGP.

Более

Глава

1.

Предварительный сбор данных 43

того, необходимо, чтобы изменение административных или технических контактных

данных выполнялось с использованием механизма аутентификации с помощью фор-

мы Contact Form узла Network Solutions.

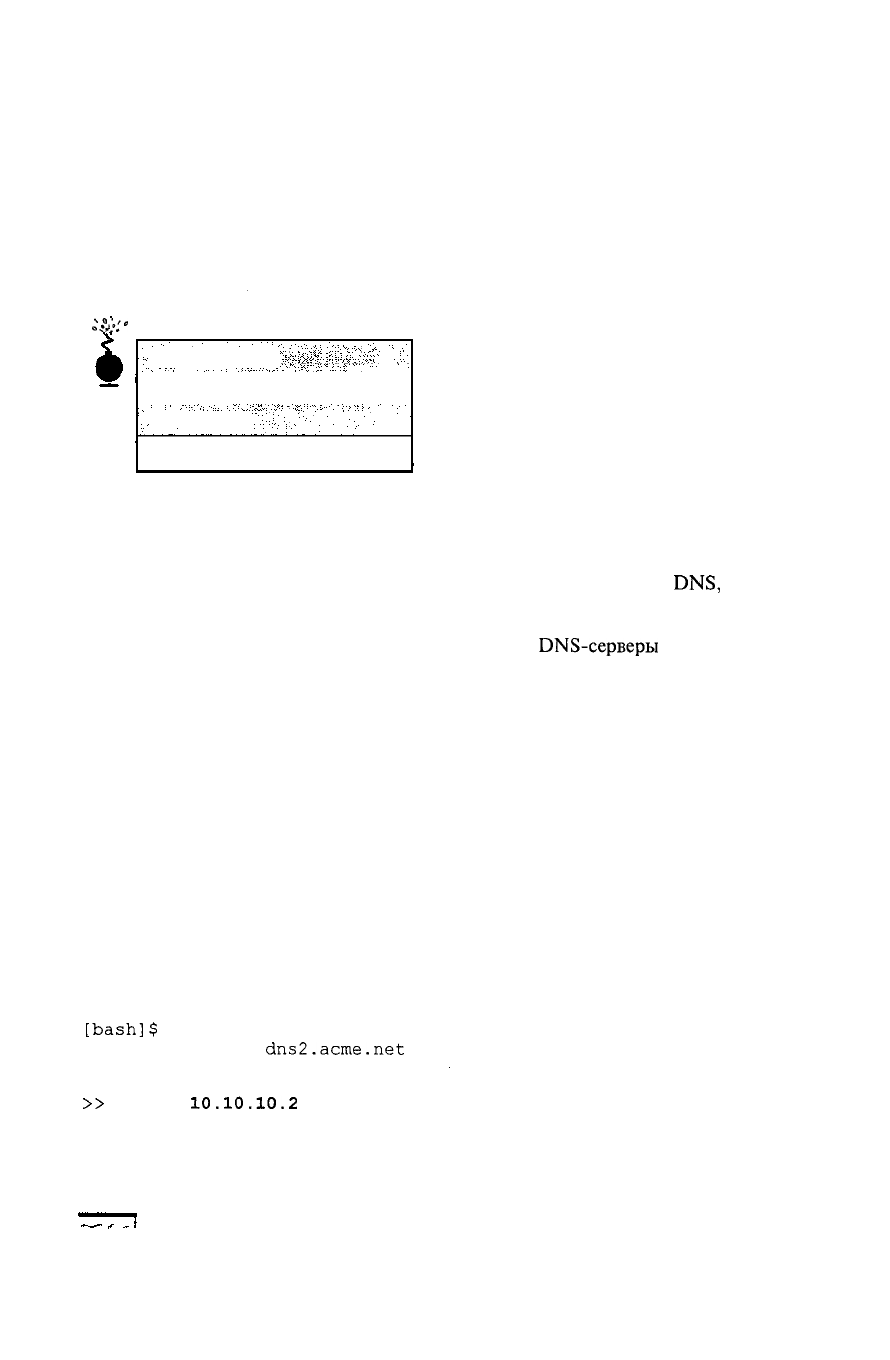

Этап 3. Прослушивание серверов DNS

После идентификации всех доменов можно приступать к работе с серверами DNS.

DNS — это распределенная база данных, предназначенная для преобразования IP-

адресов в имена узлов и наоборот. Если сервер DNS не настроен на обеспечение мак-

симальной степени защиты, то с его помощью можно получить информацию о внут-

ренней сети организации.

*?;•:'

Перенос зоны

Популярность

Простота

Опасность

Степень риска

9

9

3

7

Одна из самых серьезных ошибок администратора при настройке параметров сети

состоит в предоставлении взломщику возможности переноса зоны DNS.

При переносе зоны (zone transfer) вторичный сервер DNS может обновить собствен-

ную базу данных зоны на основании данных, полученных от первичного DNS-

сервера. Это позволяет обеспечить избыточность в работе службы

DNS,

которая необ-

ходима для тех случаев, когда первичный сервер по каким-то причинам становится

недоступным. В общем случае вполне достаточно, чтобы перенос зоны выполнялся

только вторичным DNS-сервером. Однако многие

DNS-серверы

настроены таким об-

разом, что предоставляют копию зоны любому узлу Internet по первому же запросу. В

этом нет ничего плохого при условии, что предоставляемая информация содержит

лишь сведения о компьютерах, непосредственно подключенных к Internet. Однако та-

кая возможность таит в себе опасность того, что полученные взломщиком сведения

могут облегчить его задачу проникновения в сеть. Эта угроза реализуется в полной

мере, когда в организации не используется механизм разделения DNS-информации

на общедоступную и закрытую. Если это так, то любой желающий без особых про-

блем может получить сведения об именах узлов и IP-адресах внутренней сети. Пре-

доставление информации о внутренних IP-адресах кому попало можно сравнить лишь

с предоставлением полной схемы внутренней сети организации.

Давайте рассмотрим несколько методов переноса зоны, а также выясним, какие

сведения можно получить из этих данных. Из всего множества различных инструмен-

тов, которые можно применять для выполнения данной операции, мы рассмотрим

лишь самые распространенные.

Один из самых простых методов переноса зоны состоит в использовании клиента

nslookup, который обычно входит в комплект поставки большинства версий UNIX и NT.

Воспользуемся этой утилитой и введем следующие данные.

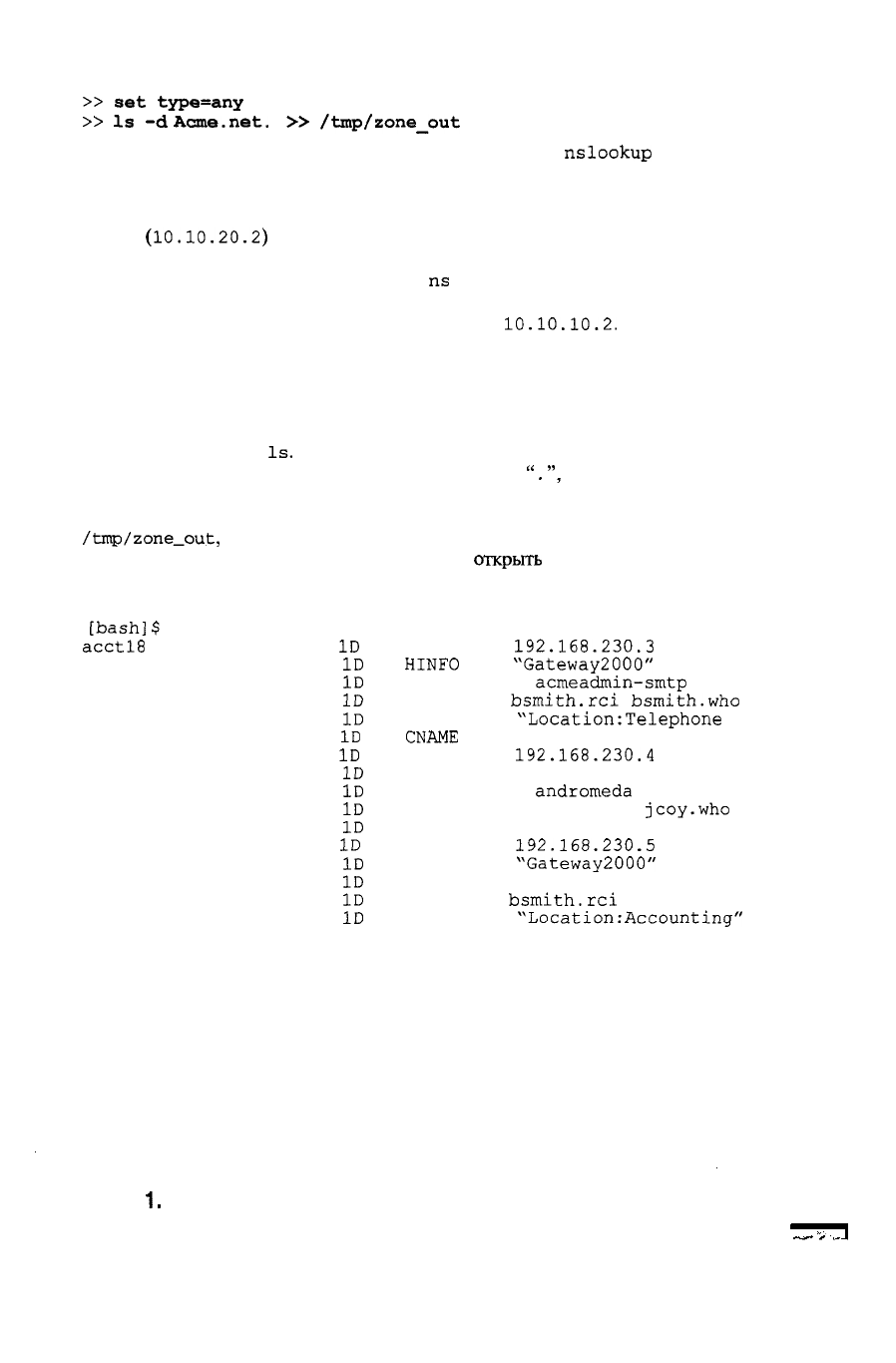

[bash]$

nslookup

Default Server:

dns2.acme.net

Address: 10.10.20.2

»

server

10.10.10.2

Default Server: [10.10.10.2]

44 Часть I. Изучение цели

Address: 10.10.10.2

»

set

type=any

»

Is

-d

Acme.net.

»

/tmp/zone_out

Первая введенная команда — это запуск утилиты

nslookup

в интерактивном ре-

жиме. После запуска утилита сообщает, какой сервер имен в данный момент исполь-

зуется по умолчанию. Обычно таким сервером является DNS-сервер вашей организа-

ции или DNS-сервер провайдера. Поскольку используемый в данном примере DNS-

сервер

(10.10.20.2)

не обслуживает интересующий нас домен, нам нужно перейти

на другой сервер, на котором мы сможем найти необходимую информацию о внут-

ренней сети. Таким образом, утилите

ns

lookup необходимо явно сообщить о том, к

какому серверу DNS ей нужно обратиться. В нашем примере мы будем использовать

основной сервер сети Acme Networks с адресом

10.10.10.2.

Вспомните, что его адрес

мы узнали из регистрационной базы данных доменов на предыдущем этапе.

Затем мы устанавливаем тип записи any. Это означает, что в список выбранных

записей будут отобраны все записи из базы данных DNS-сервера. (Подробнее о пара-

метрах утилиты nslookup можно узнать с помощью команды man nslookup.)

И наконец, для получения всех записей, соответствующих заданному критерию, вос-

пользуемся командой

Is.

Параметр -d служит для включения режима вывода всех записей

домена. В конце доменного имени добавлен символ

".",

как это требуется для явного за-

дания полностью определенного имени (fully qualified domain name). Однако в большинст-

ве случаев точку можно не использовать. Кроме того, мы переназначили вывод в файл

/tmp/zone_out,

чтобы обеспечить возможность дальнейшего анализа полученных данных.

После выполнения переноса зоны можно

открыть

созданный файл и посмотреть, со-

держится ли в нем информация, которая может помочь нам в выборе какой-то конкрет-

ной системы в качестве плацдарма для проникновения в сеть. Вот фрагмент такого файла.

[bash]$

more zone_out

acctlS

ID

IN A

192.168.230.3

ID

IN

HINFO

"Gateway2000"

"WinWKGRPS"

ID

IN MX 0

acmeadmin-smtp

ID

IN RP

bsmith.rci

bsmith.who

ID

IN TXT

"Location:Telephone

Room"

ce

ID

IN

CNAME

aesop

au

ID

IN A

192.168.230.4

ID

IN HINFO "Aspect" "MS-DOS"

ID

IN MX 0

andromeda

ID

IN RP jcoy.erebus

jcoy.who

ID

IN TXT "Location: Library"

acct21

ID

IN A

192.168.230.5

ID

IN HINFO

"Gateway2000"

"WinWKGRPS"

ID

IN MX 0 acmeadmin-smtp

ID

IN RP

bsmith.rci

bsmith.who

ID

IN TXT "Location:Accounting"

Мы не будем рассматривать подробно каждый элемент всех найденных записей, а

остановимся лишь на некоторых важных типах информации, которую можно полу-

чить таким образом. Как видно из приведенного выше листинга, для каждого узла

имеется запись типа А, содержащая IP-адрес узла, имя которого указано в левом

столбце. Кроме того, каждый узел имеет запись типа HINFO, идентифицирующую ис-

пользуемую платформу или операционную систему (описание см. в RFC 952). Ин-

формация записей HINFO не используется операционными системами, однако очень

часто оказывается полезной для взломщиков. Поскольку результаты переноса зоны

сохранены в файле, то его содержимое без особых проблем можно отсортировать с

помощью

таких

программ

UNIX,

как

grep,

sed,

awk или

perl.

Глава

1.

Предварительный сбор данных 45

Предположим, взломщик является экспертом какой-нибудь определенной опера-

ционной системы, например SunOS или Solaris. В таком случае найти в файле IP-

адреса, соответствующие записям HINFO компьютеров SPARC, Sun или Solaris, можно

с помощью следующей команды.

[bash]$

grep -i Solaris

zone_out

|wc -1

388

Таким образом, взломщик имеет 388 записей, в которых присутствует слово

Solaris, и каждый из этих 388 компьютеров может стать потенциальной "жертвой".

Предположим, нужно найти компьютеры, которые используются для тестирования

программного обеспечения или аппаратных средств. Такие компьютеры часто пред-

ставляют "лакомый кусок" для взломщика, поскольку обычно на них установлены

минимальные средства обеспечения безопасности, используется легко угадываемый

пароль, а администраторы, как правило, не следят за тем, кто за ними работает. Такие

компьютеры идеально подходят для взлома! Поэтому можно попробовать поискать

тестовые системы с помощью следующей команды.

[bash]$

grep

-i

test

/tmp/zone_out

|we

-1

96

Итак, в нашем распоряжении около сотни записей файла зоны, в которых содер-

жится слово

test.

Как

правило,

это

количество примерно

соответствует

количеству

реальных тестовых систем сети. Приведенные примеры — лишь малая часть того, что

можно при известной доле настойчивости и изобретательности получить из файла зо-

ны. Опытный взломщик, "просеяв через сито" полученные данные, рано или поздно

выявит самый уязвимый компьютер сети, с которого он сможет начать вторжение.

Существуют некоторые особенности, о которых нужно помнить. Вышеописанный

метод позволяет одновременно обращаться лишь к одному серверу имен. Это означа-

ет, что взломщику придется выполнить те же операции по отношению ко всем ос-

тальным серверам имен, обслуживающим требуемый домен. Кроме того, мы обраща-

лись с запросом лишь к домену

Acme.net.

Если в представляющей интерес сети име-

ются подчиненные домены, придется выполнить те же действия и с каждым из них

(например,

greenhouse.Acme.net).

И наконец, можно получить сообщение о том,

что список записей домена недоступен или что запрос не может быть выполнен. Та-

кое сообщение обычно говорит о том, что параметры настройки запрещают выпол-

нять перенос зоны с этого сервера. Однако если в сети несколько серверов, то, воз-

можно, удастся найти тот из них, который позволяет осуществлять перенос зоны.

Теперь, когда вы познакомились с тем, как перенос зоны выполняется вручную,

можно рассмотреть и те средства, которые позволяют ускорить этот процесс. К таким

средствам относятся host, Sam Spade, axfr и dig.

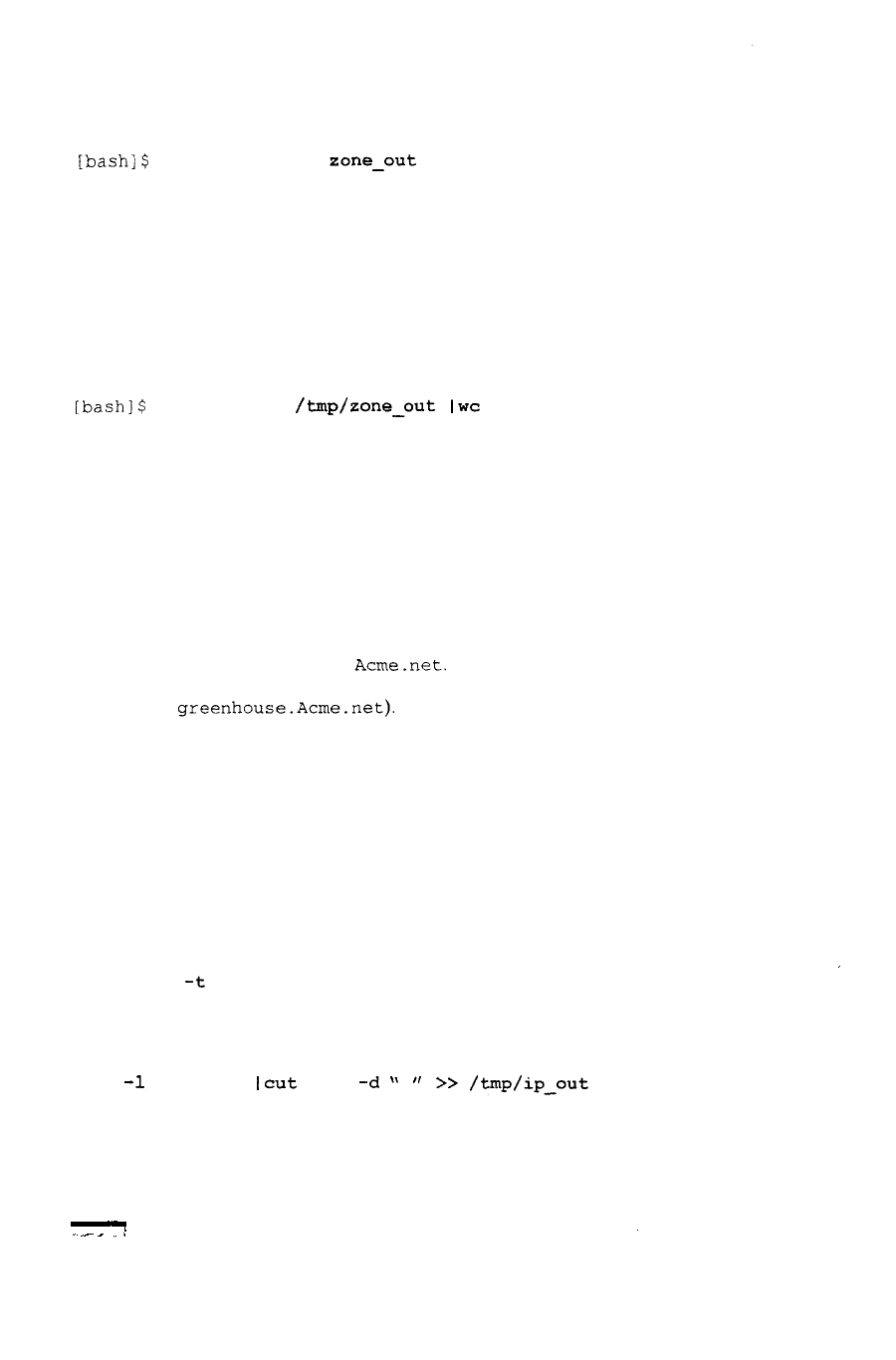

Команда host входит в комплект поставки многих версий системы UNIX. Вот не-

сколько самых простых способов ее использования.

host -1 Acme.net

или

host -1 -v

-t

any Acme.net

Если нужно определить лишь IP-адреса, чтобы впоследствии вставить их в сцена-

рий оболочки, можно воспользоваться командой cut, позволяющей выделить IP-

адреса из выходного листинга команды host.

host

-I

acme.net

|cut

-f 4

-d

"

"

»

/tmp/ip_out

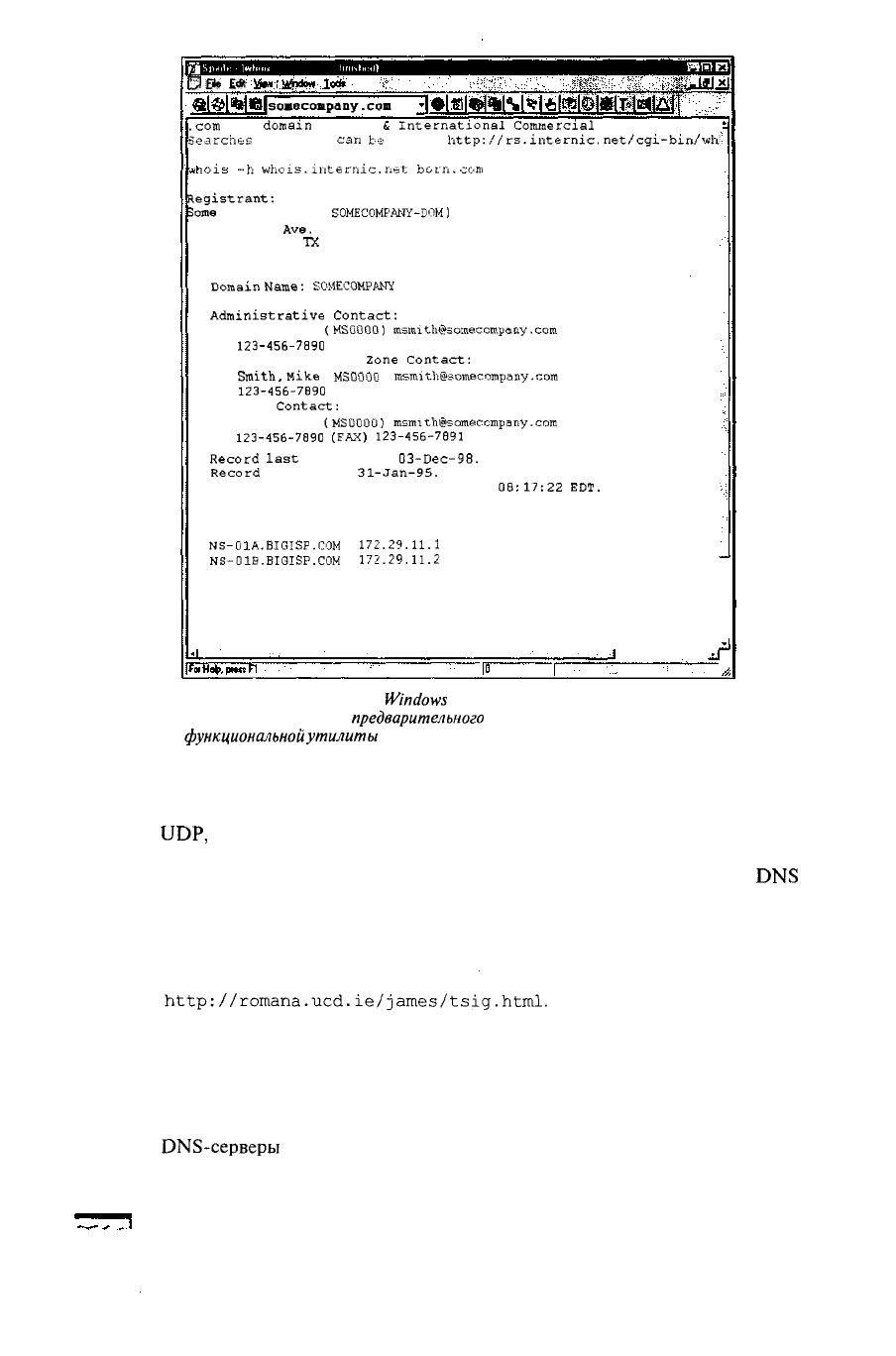

В процессе предварительного сбора данных использовать команды системы UNIX

для выполнения всех задач нет необходимости. Существует довольно много продуктов

для Windows, которые позволяют получить ту же информацию (рис 1.5).

46 Часть I. Изучение цели

И

наконец,

можно воспользоваться одним из лучших средств переноса зо-

ны—

утилитой axfr

(http://ftp.cdit.eciu.cn/pub/linux/www.trimix.org/src/netniap/

axfr-0.5.2.tar.gz),

написанной Гаюсом

(Gains).

Эта утилита последовательно

опрашивает указанные домены, выполняет для каждого из них перенос зоны и

создает сжатую базу данных зоны и файлов узлов по каждому домену. Кроме

того, в качестве параметра этой утилите можно передать домены верхнего уров-

ня, такие как com или

edu.

и, таким образом, получить список всех доменов,

связанных с указанным доменом. Однако этой

возможностью

пользоваться не

рекомендуется. Для запуска утилиты axfr используйте следующую команду.

[bash]$

axfr Acme.net

axfr: Using default directory:

/root/axfrdb

Found 2 name servers for domain

'Acme.net.':

Text deleted.

Received XXX answers (XXX

records).

Для того чтобы обратиться с запросом к полученной с помощью утилиты

axfr

ба-

зе данных, необходимо

ввести

следующую

команду.

[bash]$

axfrcat

Acme.net

Получение записей MX

Определение компьютера, на котором обрабатывается почта,— это один из наибо-

лее удачных способов выявления сетевого брандмауэра

представляющей

интерес ор-

ганизации. Как правило, в коммерческих компаниях почта обрабатывается на том же

компьютере, который служит в качестве брандмауэра, или, по крайней мере, на ком-

пьютере, который находится в том же сегменте сети. Для получения более подробной

информации можно воспользоваться командой host.

[bash]$

host Acme.net

Acme.net has address

10.10.10.1

Acme.net

mail is handled (pri=20) by

smtp~forward.Acme.net

Acme.net mail is handled

(pri=!0!

by

gate.Acme.net

Если команда host применяется без параметров либо только с именем домена, то

сначала она попытается найти записи А, а затем записи MX. Приведенная выше ин-

формация пересекается с той

информацией,

которая ранее была получена при поиске

в базе данных ARIN с использованием утилиты

whois.

Это лишний раз подтверждает,

что мы правильно определили адрес нужной нам сети.

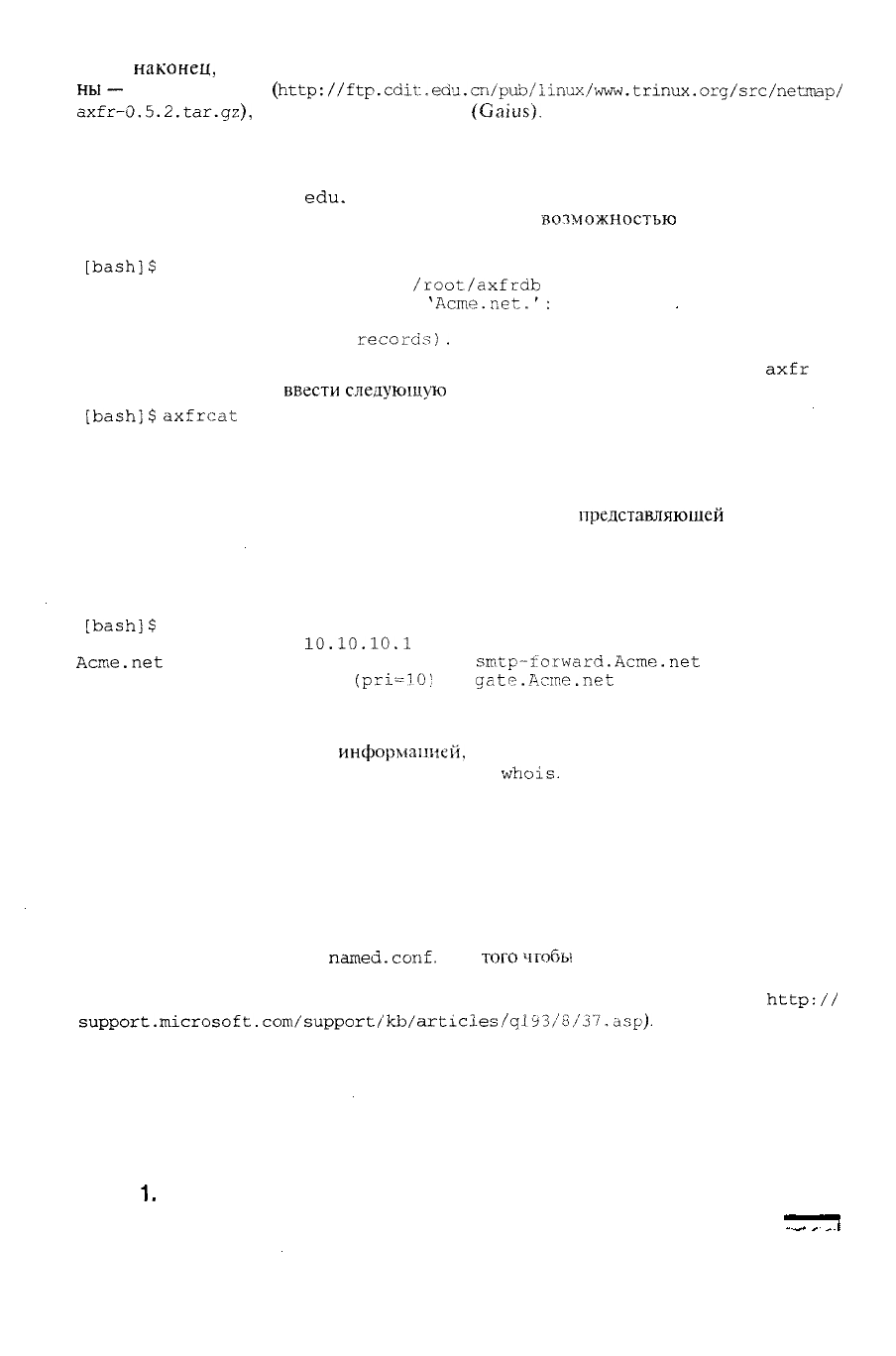

О Контрмеры: обеспечение безопасности базы данных DNS

Информация DNS представляет для хакера очень большой интерес, поэтому очень

важно уменьшить объем данных, доступных через internet. С точки зрения настройки узла,

необходимо ограничить возможность переноса зоны, разрешив ее лишь определенным

серверам. В современных версиях службы BIND для этих целей можно использовать спе-

циальную директиву в файле

named.conf.

Для

того

чтобы

ограничить возможность пере-

носа зоны службы DNS компании Microsoft, можно воспользоваться параметром Notify

(более подробную информацию по этому вопросу можно найти по адресу

http://

support.microsoft.com/support/kb/articles/qJ93/8/37,asp).

Для настройки служб

имен других разработчиков необходимо обратиться к соответствующей документации.

Глава

1.

Предварительный сбор данных 47

СЭ

0»

Е<*

И*

soMeconpany.com

.com

is a

domain

of USA

£

International

Commercial

-

Searches

for . com

can

be

run at

http://rs.internic.net/cgi-bin/wh.

:>is

-h

whois.internic.net.

born.com

...

Registrant:

Some

Company, Inc. (

SOMECOMPANY-DOM)

111 Grant

Ave.

Springfield,

TK

12345

US

Domain

Name:

SOMECOMPANY

. COM

Administrative

Contact:

Smith,

Mike

(MSOOOO)

msmith@somecompany.com

123-456-7890

(FAX) 123-456-7891

Technical Contact,

Zone

Contact:

Smith,

Mike

(

MS00GO

)

msmi

thi*somecompany.com

123-456-7B90

(FAX) 123-456-7891

Billing

Contact:

Smith, Mike

(MSC3000)

msnuthiwsamecompany.com

123-456-7890

(FAX)

123-456-7891

Record

last

updated

on

03-Dec-98.

Record

created on

31-Jan-95.

Database

last

updated

on

27-Jun-99

08:17:22

EOT.

Domain

servers

in

listed

order:

NS-01A.BIGISP.COM

172.29.11.1

NS-01D.BIGISP.COM

172.29.11.2

Рис. 1.5. Приверженцы

Windows

могут выполнить перенос зоны, а

также другие задачи

предварительного

сбора данных с помощью много-

функциональной

утилиты

Sam Spade

С точки зрения защиты сети, необходимо настроить брандмауэр или фильтрующий

маршрутизатор таким образом, чтобы они отсекали все несанкционированные входящие

соединения с TCP-портом 53. Поскольку в запросах на получение имен используется

протокол

UDP,

а в запросах на перенос зоны — протокол TCP, это позволит эффектив-

но пресекать любые попытки переноса зоны. Однако подобные контрмеры нарушают

требования инструкций RFC, в которых сказано о том, что запросы к службе

DNS

раз-

мером более 512 байт должны передаваться по протоколу TCP. В большинстве случаев

для DNS-запросов вполне достаточно 512 байт. Более удачное решение проблемы за-

ключается в реализации криптографических подписей (TSIG — Transaction Signature),

что позволит лишь "доверенным" узлам переносить информацию о зоне. Для получения

подробных пошаговых рекомендаций по реализации защиты на базе TSIG обращайтесь

по адресу

http://romana.ucd.ie/james/tsig.html.

Ограничение возможности переноса зоны увеличит время, которое должен потра-

тить взломщик, перебирая IP-адреса и пробуя разные имена узлов. Однако поскольку

запросы на получение имен по-прежнему остаются разрешенными, взломщик может

вручную перебрать все IP-адреса из выделенного для сети диапазона адресов. Таким

образом, настройте внешние серверы имен так, чтобы они предоставляли информа-

цию только о компьютерах, которые непосредственно подключены к Internet. Эти

внешние

DNS-серверы

ни при каких обстоятельствах не должны разглашать инфор-

48

Часть I. Изучение цели

мацию

о внутренней сети. Может показаться, что перечисленные выше рекомендации

являются очевидными, однако мы не редко встречали

DNS-серверы,

которые позво-

ляли "вытащить" из них более 16000 внутренних IP-адресов и имен узлов. И наконец,

лучше не использовать записи HINFO. Как вы увидите ниже в последующих главах,

это вряд ли поможет скрыть от взломщика тип операционной системы, однако за-

труднит его задачу, так как он не сможет автоматизировать процесс получения данной

информации программным способом.

Этап 4. Зондирование сети

Установив возможные сетевые адреса, можно попытаться определить топологию

сети, а также возможные пути проникновения в нее.

Отслеживание

маршрутов

Популярность

Простота

Опасность

Степень риска

9

9

2

7

Эта задача может быть выполнена с помощью утилиты traceroute (ftp:

//ftp.

ee.lbl.gov/traceroute.tar.gz),

которая входит в комплект поставки практически

всех версий UNIX и Windows NT. В системе Windows NT название утилиты адаптиро-

вано

к

формату

8.3 —

tracert.

Утилита traceroute, написанная Ван Якобсоном (Van Jacobson), представляет собой

диагностическое средство, позволяющее отслеживать маршрут, по которому IP-пакеты

проходят при передаче от одного узла к другому. Для получения от каждого из отслежи-

ваемых узлов сообщения

ICMP

TIME_EXCEEDED

утилита использует параметр

TTL

(time to

live — время жизни) пакета IP. Каждый маршрутизатор, который обрабатывает такой па-

кет, должен уменьшить на единицу значения поля

TTL.

Таким образом, поле

TTL

играет

роль счетчика пройденных узлов (hop counter). Мы воспользуемся утилитой traceroute,

чтобы определить точный путь, по которому проходят наши пакеты. Как уже упоминалось

выше, эта утилита играет роль зонда, с помощью которого можно выяснить топологию

представляющей интерес сети. Кроме того, она позволяет выявить устройства управления

доступом (программные брандмауэры или маршрутизаторы с

фильтрацией

пакетов), кото-

рые могут отфильтровывать инициируемый исследователем поток данных.

Рассмотрим следующий пример.

[bash]$

traceroute Acme.net

traceroute to Acme.net

(10.10.10.1),

30 hops max, 40

byte

packets

1 gate2

(192.168.10.1)

5.391 ms

5.107

ms 5.559 ms

2 rtrl.bigisp.net

(10.10.12.13)

33.374 ms 33.443 ms 33.137 ms

3 rtr2.bigisp.net

(10.10.12.14)

35.100 ms 34.427 ms 34.813 ms

4 hssitrt.bigisp.net

(10.11.31.14)

43.030 ms 43.941 ms 43.244 ms

5 gate.Acme.net (10.10.10.1) 43.803 ms 44.041 ms 47.835 ms

На основании полученной информации можно проследить путь, по которому паке-

ты, прошедшие через маршрутизатор (шлюз), проследовали, миновав три узла

(2—4),

к

точке назначения. На всем пути следования пакеты нигде не были заблокированы. На

основании ранее полученной информации известно, что МХ-запись домена Acme.net

указывает на узел

gate.acme.net.

Следовательно, можно предположить, что этот узел

является не логическим устройством, а реальным компьютером сети, а сегмент, через

Глава

1.

Предварительный сбор данных 49

который пакет прошел на предыдущем шаге (4), — это пограничный маршрутизатор

организации. Сегмент 4 может быть реализован как в виде выделенного программного

брандмауэра, так и в виде простого фильтрующего маршрутизатора. На данном этапе об

этом пока трудно судить. Как правило, именно на устройство,

находящееся

в сегменте,

непосредственно за которым находится реальный компьютер сети, возлагается задача

маршрутизации (например, маршрутизатор или брандмауэр).

Рассмотренный пример слишком прост. В реальных ситуациях к одному и тому же уз-

лу может вести несколько маршрутов, создаваемых устройствами с несколькими интер-

фейсами (например, маршрутизаторы серии Cisco 7500). Более того, каждый интерфейс

может иметь собственный список управления доступом (ACL — access control list). Зачас-

тую некоторые интерфейсы такого устройства пропускают запросы traceroute, а дру-

гие — нет, что определяется конкретным списком ACL. Таким образом, очень важно с

помощью

traceroute

получить схему всей сети. После того

как вы

попробуете просле-

дить

с

помощью

traceroute

маршруты,

по

которым проходят пакеты

к

каждому выяв-

ленному вами узлу сети, можно создать схему сети, наглядно

демонстрирующую

архитек-

туру шлюза Internet, а также показывающую, в каких местах расположены устройства, вы-

полняющие функции управления доступом. Мы будем называть эту схему диаграммой

путей доступа (access path diagram).

Необходимо подчеркнуть, что большинство версий traceroute систем UNIX по умол-

чанию отправляет пакеты UDP

(User

Datagram Protocol), а пакеты

ICMP

(Internet Control

Messaging Protocol) — только в случае явного указания параметра -I. Однако в Windows

NT для этих целей по умолчанию используются пакеты протокола ICMP, называемые эхо-

запросами (echo request). Поэтому, если исследуемый узел блокирует либо пакеты UDP,

либо ICMP, вы можете получать в разных операционных системах различные результаты.

Среди других интересных параметров traceroute можно отметить параметр

-д,

который

позволяет пользователю определять маршрутизацию с потерей источника запроса. Если вы

уверены, что интересующий вас шлюз пропускает пакеты с измененным источником (что

является очень большой ошибкой администратора этого шлюза), то можно попробовать

включить данный режим, указав нужное количество участков (более подробную информа-

цию можно получить с помощью команды man traceroute).

Имеется и несколько других параметров, которые позволяют обойти устройства

управления доступом. Например, параметр

-р

л утилиты traceroute дает возможность

указать начальный номер порта UDP (л), который должен увеличиваться на 1 при каж-

дой попытке отслеживания маршрута. Таким образом, мы не сможем использовать фик-

сированные номера портов, не модифицируя traceroute. К счастью, Майкл Шиффман

(Michael

Schiffman)

уже создал модуль обновления, который позволяет с помощью до-

полнительного параметра -s остановить автоматическое увеличение счетчика для

traceroute версии 1.4а5

(http://www.packetdactory.net/Projects/firewalk/-

traceroute.diff).

Это позволяет в каждом отправляемом пакете использовать один и

тот же номер порта в надежде на то, что устройство управления доступом пропустит эти

пакеты во внутреннюю сеть. Как правило, для этих целей лучше всего подходит UDP-

порт с номером 53 (запросы DNS). Поскольку многие узлы пропускают входящие за-

просы DNS, существует высокая вероятность того, что устройство управления доступом

не среагирует на такую попытку проникновения.

[bash]$

traceroute 10.10.10.2

traceroute to

(10.10.10.2),

30 hops max, 40 byte packets

1

gate

(192.168.10.1)

11.993 ms 10.217 ms 9.023 ms

2 rtrl.bigisp.net

(10.10.12.13)37.442

ms 35.183 ms 38.202 ms

3 rtr2.bigisp.net

(10.10.12.14)

73.945ms

36.336ms

40.146ms

4 hssitrt.bigisp.net

(10.11.31.14)

54.094 ms 66.162 ms 50.873 ms

5 * * *

50 Часть I. Изучение цели