Лекции по теории передачи информации

Подождите немного. Документ загружается.

нарушителя, который способен выполнять сложные вычисления и затем либо

создавать свои собственные документы, либо перехватывать и изменять доку-

менты законного источника. Иными словами, это случай, когда защищаться на-

до только от противника – «свои» подвести не могут. В коммерческом мире

верно почти обратное, т.е. передатчик и приемник хотя и «свои», но могут об-

манывать друг друга даже в большей степени, чем посторонние.

В первом случае («свои не обманывают») схему аутентификации постро-

ить несложно. Необходимо снабдить передающего и принимающего абонента

надежным шифром и комплектом уникальных ключей для каждого пересылае-

мого документа, обеспечив тем самым защищенный канал связи. Отметим, что

рассматриваемая задача предъявляет высокие требования к системе шифрова-

ния. Так метод гаммирования в этом случае не подходит, так как нарушитель,

анализируя открытый и шифрованный текст, получит гамму и сможет навязать

любой нужный ему текст. Однако существуют быстрые алгоритмы шифрова-

ния, удовлетворяющие предъявленным требованиям.

Во втором случае (когда «любой из абонентов может обмануть») анало-

гичный подход, основанный на классической криптографии, неприменим, по-

скольку имеется принципиальная возможность злоумышленных действий од-

ной из сторон, владеющей секретным ключом. Например, приемная сторона

может сгенерировать любой документ, зашифровать его на имеющемся ключе,

общем для приемника и передатчика, а потом заявить, что он получил его от

законного передатчика. Здесь необходимо использовать схемы, основанные на

двухключевой криптографии. В таких случаях у передающего абонента сети

имеется свой секретный ключ подписи, а у принимающего абонента – несек-

ретный открытый ключ подписи передающего абонента. Этот открытый ключ

можно трактовать как набор проверочных соотношений, позволяющих судить

об истинности подписи передающего абонента, но не позволяющих восстанав-

ливать секретный ключ подписи. Передающий абонент не сет единоличную от-

ветственность за свой секретный ключ. Никто, кроме него, не в состоянии сге-

нерировать корректную подпись. Секретный ключ передающего абонента мож-

но рассматривать как личную печать, и владелец должен всячески ограничивать

доступ к нему посторонних лиц.

Общепринятой является следующая модель аутентификации, в которой

функционируют четыре участника: А – передатчик, В – приемник, С – против-

ник и D – арбитр. В этом случае А посылает сообщения, В принимает, С пыта-

ется совершить злоумышленные действия, а D принимает решение в спорных

случаях, т.е. определяет, утверждения чьей стороны с наибольшей вероятно-

стью являются ложными. Естественно, в качестве С могут выступать А и В. Це-

лью аутентификации документов является защита от возможных видов зло-

умышленных действий, среди которых выделим:

а) активный перехват – нарушитель, подключившийся к сети, перехваты-

вает документы (файлы) и изменяет их;

б) маскарад – абонент С посылает документ от имени абонента А;

81

в) ренегатство – абонент А заявляет, что не посылал сообщения абоненту

В, хотя на самом деле посылал;

г) переделка – абонент В изменяет документ и утверждает, что данный до-

кумент (измененный) получил от абонента А;

д) подмена – абонент В формирует документ (новый) и заявляет, что полу-

чил его от абонента А;

е) повтор – абонент С повторяет ранее переданный документ, который

абонент А послал абоненту В.

Эти виды злоумышленных действий наносят существенный вред функ-

ционированию банковских, коммерческих структур, государственным пред-

приятиям и организациям, частным лицам, применяющим в своей деятельности

компьютерные информационные технологии. Кроме того, возможность зло-

умышленных действий подрывает доверие к компьютерной технологии. В свя-

зи с этим задача аутентификации представляется важной.

При выборе алгоритма и технологии аутентификации сообщений в сети

необходимо предусмотреть надежную защиту от всех вышеперечисленных ви-

дов злоумышленных действий. Наряду с такими характеристиками системы ау-

тентификации, как быстродействие и требуемый для реализации объем памяти,

степень защищенности (стойкость) от выше перечисленных угроз является

важнейшим параметром.

6.6.2. Постановка и проверка подписи. Чтобы поставить ЭЦП под конкрет-

ным документом, необходимо проделать довольно большой объем вычисли-

тельной работы. Эти вычисления разбиваются на два этапа: генерация ключей и

подписание документа.

Генерация ключей. На этом этапе для каждого абонента генерируется па-

ра ключей: секретный и открытый. Секретный ключ хранится абонентом в тай-

не. Он используется для формирования подписи. Открытый ключ связан с сек-

ретным с помощью особого математического соотношения. Открытый ключ

известен всем другим пользователям сети и предназначен для проверки подпи-

си. Его следует рассматривать как необходимый инструмент для проверки, по-

зволяющий определить автора подписи и достоверность электронного доку-

мента, но не позволяющий вычислить секретный ключ.

Возможны два варианта проведения этого этапа. Естественным представ-

ляется вариант, когда генерацию ключей абонент может осуществить самостоя-

тельно. Не исключено, однако, что в определенных ситуациях эту функцию це-

лесообразно передать центру, который будет вырабатывать пару секретный-

открытый ключи для каждого абонента и заниматься их распространением.

Второй вариант имеет ряд преимуществ административного характера, однако

обладает принципиальным недостатком – у абонента нет гарантии, что его лич-

ный секретный ключ является уникальным. Другими словами, можно сказать,

что здесь все абоненты находятся «под колпаком» центра и центр может подде-

лать любую подпись [16].

82

Подписание документа. Прежде всего, документ «сжимают» до несколь-

ких десятков или сотен байт с помощью так называемой хеш-функции. Здесь

термин «сжатие» вовсе не аналогичен термину «архивация», значение хеш-

функции лишь только сложным образом зависит от документа, но не позволяет

восстановить сам документ. Эта хеш-функция должна удовлетворять ряду ус-

ловий:

– быть чувствительна к всевозможным изменениям в тексте, таким, как

вставки, выбросы, перестановки и т.п.;

– обладать свойством необратимости, т.е. задача подбора документа, ко-

торый обладал бы требуемым значением хеш-функции, вычислительно нераз-

решима.

Вероятность того, что значения хеш-функций двух различных документов

(вне зависимости от их длин) совпадут, должна быть ничтожна мала.

Ниже будет рассмотрено, какие нападения становятся возможными, если

пренебречь хотя бы одним из перечисленных выше условий.

Далее к полученному значению хеш-функции применяют то или иное ма-

тематическое преобразование (в зависимости от выбранного алгоритма ЭЦП) и

получают собственно подпись документа. Эта подпись может иметь вполне чи-

таемый, «буквенный» вид, но зачастую ее представляют в виде последователь-

ности произвольных «нечитаемых» символов. ЭЦП может храниться вместе с

документом, например стоять в его начале или конце, либо в отдельном файле.

Естественно, в последнем случае при проверке подписи необходимо распола-

гать как самим документом, так и файлом, содержащим его подпись.

Проверка подписи. При проверке подписи проверяющий должен распо-

лагать открытым ключом абонента, поставившего подпись. Этот ключ должен

быть аутентифицирован, то есть проверяющий должен быть полностью уверен,

что данный открытый ключ соответствует тому абоненту, который выдает себя

за его «хозяина». В случае, когда абоненты самостоятельно обмениваются клю-

чами, эта уверенность может подкрепляться связью по телефону, личным кон-

тактом или любым другим способом. В случае, когда абоненты действуют в се-

ти с выделенным центром, открытые ключи абонентов подписываются (серти-

фицируются) центром, и непосредственный контакт абонентов между собой

(при передаче или подтверждении подлинности ключей) заменяется на контакт

каждого из них в отдельности с центром.

Процедура проверки ЭЦП состоит из двух этапов вычисления хеш-

функции документа и собственно математических вычислений, предусмотрен-

ных в данном алгоритме подписи. Последние заключаются в проверке того или

иного соотношения, связывающего хеш-функцию документа, подпись под этим

документом и открытый ключ подписавшего абонента. Если рассматриваемое

соотношение оказывается выполненным, то подпись признается правильной, а

сам документ – подлинным, в противоположном случае документ считается

измененным, а подпись под ним – недействительной.

83

6.6.3. Цифровая подпись «Нотариус». «Нотариус» – библиотека программ

цифровой подписи и проверки подлинности электронных документов. «Нота-

риус» позволяет заключать договоры, подписывать контракты, проводить пла-

тежи, используя персональный компьютер и модем.

Электронные документы, оформленные «Нотариусом», сохраняют юриди-

ческую значимость и не требуют бумажных копий.

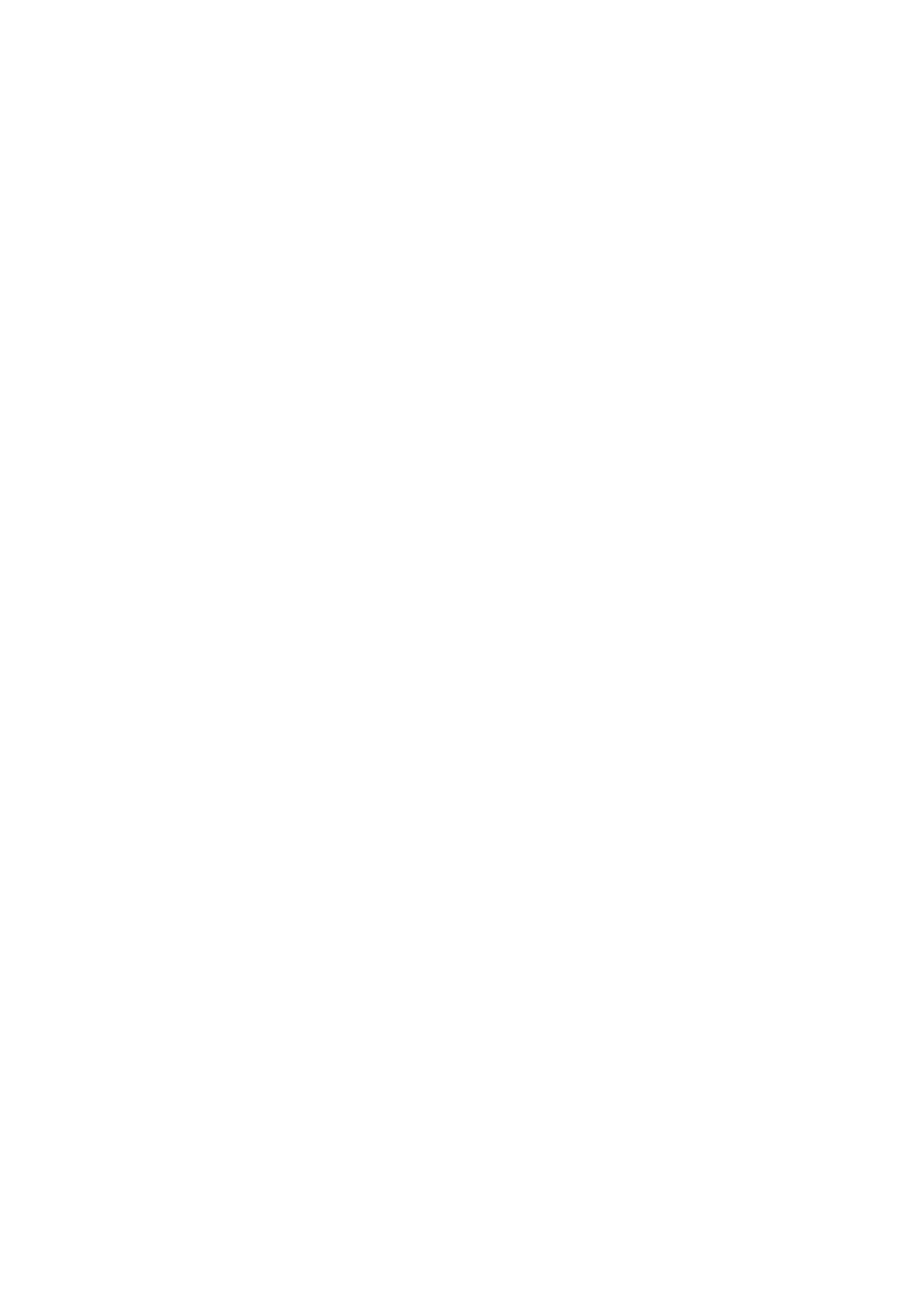

Приведенная на рис. 6.4 схема взаимодействия двух партнеров-

пользователей с помощью цифровой подписи «Нотариус» не требует особых

пояснений.

Секретный ключ Х

Пользователь А

Открытый ключ Y

«Нотариус»

Из Х вычисляет

открытый ключ Y

«Нотариус»

Вычисляет подпись

S = S(M,X)

М-документа от А

«Нотариус»

Проверяет подлинность

документа и подписи

N(M,S,Y) = ?

М-документа от B

М-аутентичен

Пользователь B

Да

Рис. 6.4. Схема электронной подписи «Нотариус»

В цифровых подписях реализуются алгоритмы стандартов: ГОСТ Р34.10-

94, DES (национальный стандарт США, 1994), фирменные алгоритмы «ЛАН

Крипто».

Цифровая подпись фирмы «ЛАН Крипто» признается даже арбитражными

судами РФ.

Каждый алгоритм библиотеки «Нотариус» гарантирует стойкость цифро-

вой подписи не менее 10

20

Для подделки подписи требуется более 250 лет рабо-

ты суперкомпьютера мощностью 100 млрд операций/с.

Использование ЭЦП значительно расширяет и без того богатые возможно-

сти электронной почты, телефакса и др. [76].

84

6.7. Построение и использование хеш-функций

Под термином хеш-фунция понимается функция, отображающая элек-

тронные сообщения произвольной длины (иногда длина сообщения ограничена,

но достаточно большим числом), в значения фиксированной длины. Последние

часто называют хеш-кодами. Таким образом, у всякой хеш-функции h имеется

большое количество коллизий, т.е. пар значений х и у таких, что h(x)=h(y). Ос-

новное требование, предъявляемое криптографическими приложениями к хеш-

функциям, состоит в отсутствии эффективных алгоритмов поиска коллизий.

Хеш-функция, обладающая таким свойством, называется хеш-функцией, сво-

бодной от коллизий. Кроме того, хеш-функция должна быть односторонней,

т.е. функцией, по значению которой вычислительно трудно найти ее аргумент,

в то же время, функцией, для аргумента которой вычислительно трудно найти

другой аргумент, который давал бы то же самое значение функции [16].

Схемы электронной цифровой подписи – основная сфера применения хеш-

функций. Поскольку используемые на практике схемы электронной подписи не

приспособлены для подписания сообщений произвольной длины, а процедура,

состоящая в разбиении сообщения на блоки и генерации подписи для каждого

блока по отдельности, крайне неэффективна, единственным разумным решени-

ем представляется применение схемы подписи к хеш-коду сообщения. Таким

образом, хеш-функции вместе со схемами электронной цифровой подписи

предназначены для решения задач обеспечения целостности и достоверности

передаваемых и хранимых на носителях информации электронных сообщений.

В прикладных информационных системах требуется применение так называе-

мых криптографически стойких хеш-функций. Под термином «криптографиче-

ски стойкая хэш-функция» понимается функция h, которая является односто-

ронней и свободной от коллизий.

Введем следующие обозначения Хеш-функция h обозначается как h(α) и

h(α,β) для одного и двух аргументов, соответственно. Хеш-код функции h обо-

значается как Н. При этом Н

0

= 1 обозначает начальное значение (вектор ини-

циализации) хеш-функции. Под обозначением

⊕

будет пониматься операция

сложения по модулю 2 или логическая операция XOR («Исключающая ИЛИ»).

Результат шифрования блока В блочным шифром на ключе k обозначается

E

k

(B).

Для лучшего понимания дальнейшего материала приведем небольшой

пример построения хеш-функции

Предположим нам необходимо подписать при помощи заданного алгорит-

ма электронной цифровой подписи достаточно длинное сообщение М. В каче-

стве шифрующего преобразования в хеш-функции будет использоваться про-

цедура шифра DES с ключом k. Тогда, чтобы получить хеш-код Н сообщения М

при помощи хеш-функции h, необходимо выполнить следующую итеративную

операцию:

85

,)(

1

iiHi

MMEH

i

⊕

=

−

где

,,...,,;1;,1

210 n

MMMMHni ===

где сообщение М разбито на n 64-

битных блока.

Хеш-кодом данной хеш-функции является значение Н = h(M,I) = Н

п

.

Таким образом, на вход схемы электронной цифровой подписи вместо

длинного сообщения М (как правило, несколько сотен или тысяч байтов) пода-

ется хэш-код H

n

, длина которого ограничена длиной блока шифра DES, т.е. 64

битами. При этом в силу криптографической стой кости используемой хеш-

функции практическая стойкость самой схемы подписи будет оставаться той

же, что и при подписи сообщения М, в то время как эффективность всего про-

цесса подписи электронного сообщения будет резко увеличена.

Были предприняты попытки построения хеш-функций на базе блочного

шифра с размером хеш-кода в k раз (как правило, k = 2) большим, чем размер

блока алгоритма шифрования.

В качестве примера можно привести хеш-функции МDС2 и MDC4 фирмы

IBM. Данные хеш-функции используют блочный шифр (в оригинале DES) для

получения хеш-кода, длина которого в 2 раза больше длины блока шифра. Ал-

горитм MDC2 работает несколько быстрее, чем MDC4, но представляется не-

сколько менее стойким.

В качестве примера хеш-функций, построенных на основе вычислительно

трудной математической задачи, можно привести функцию из рекомендаций

МККТТ Х.509.

Криптографическая стойкость данной функции основана на сложности

решения следующей труднорешаемой теоретико-числовой задачи. Задача ум-

ножения двух больших (длиной в несколько сотен битов) простых чисел явля-

ется простой с вычислительной точки зрения, в то время как факторизация

(разложение на простые множители) полученного произведения является труд-

норешаемой задачей для указанных размерностей.

Следует отметить, что задача разложения числа на простые множители эк-

вивалентна следующей труднорешаемой математической задаче. Пусть n

=

pq

произведение двух простых чисел р и q. В этом случае можно легко вычислить

квадрат числа по модулю п: x

2

(mod n), однако вычислительно трудно извлечь

квадратный корень по этому модулю.

Таким образом, хеш-функцию МККТТ Х.509 можно записать следующим

образом:

),](mod)[(

2

1

nMHH

iii

⊕=

−

где

n

MMMMHni ,...,,;1;,1

210

===

.

Длина блока M

i

представляется в октетах, каждый октет разбит пополам и

к каждой половине спереди приписывается полуоктет, состоящий из двоичных

единиц: n – произведение двух больших (512-битных) простых чисел р и q.

86

Ниже приведен числовой пример использования данной хеш-функции в

его упрощенном варианте.

Пример 6.14. Получить хеш-код для сообщения «HASHING» при помощи

хеш-функции Х.509 с параметрами р = 17, q = 19.

Порядок вычисления хеш-кода:

а) получить значения модуля: n = pq = 323;

б) представить сообщение «HASHING» в виде символов ASCII:

71787372836572

GNIHSAH

в) представить коды ASCII битовой строкой:

01000111010011100100100101001000010100110100000101001000

71787372836572

г) разбить байт пополам (разбиение октета на полуоктеты), добавить в на-

чало полубайта единицы и получить хешируемые блоки М

i

:

11110100111100111111010111110001111101001111100011110100

7654321

MMMMMMM

11110111111101001111111011110100111110011111010011111000

141312111098

MMMMMMM

д) выполнить итеративные шаги:

первая итерация:

M

1

= 11110100

⊕

H

0

= I = 00000000

H

0

⊕M

1

= 11110100

2

= 244

10

[(H

0

⊕M

1

)]

2

(mod

323) = 244

2

(mod323) = 104

H

1

= 104

10

= 01101000

2

вторая итерация:

М

2

= 11111000

⊕

H

1

= 01101000

H

1

⊕М

2

= 10010000

2

= 144

10

[(H

1

⊕М

2

)]

2

(mod

323) = I44

2

(mod323) = 64

H

2

= 64

10

= 01000000

2

………… … ……….

i-я итерация...

Пример легко продолжить самостоятельно.

87

Пример 6.15 (упрощенный вариант). Хешируемое слово «ДВА». Коэф-

фициенты р = 7, q = 3. Вектор инициализации Н

0

= 1 выберем равным 6 (выби-

рается случайным образом). Определим n = pq = 7·3 = 21. Слово «ДВА» в чи-

словом эквиваленте можно представить как 531 (по номеру буквы в алфавите).

Тогда хеш-код сообщения 531 получается следующим образом:

первая итерация:

М

1

+ Н

0

= 5 + 6 = 11; [M

1

+ Н

0

]

2

(mod

n) = 11

2

(mod

21) = 16 = Н

1

;

вторая итерация:

М

2

+ Н

1

= 3 + 16 = 19; [M

2

+ Н

1

]

2

(mod n) = 19

2

(mod 21) = 4 = Н

2

;

третья итерация:

М

3

+ Н

2

= 1 + 4 = 5; [М

3

+ Н

2

]

2

(mod п) = 5

2

(mod 21) = 4 = Н

3

.

В итоге получаем хеш-код сообшения «ДВА», равный 4.

6.8. Закрытие речевых сигналов в телефонных каналах

Главной целью при разработке систем передачи речи является сохранение

тех ее характеристик, которые наиболее важны для восприятия слушателем.

Безопасность связи при передаче речевых сообщений основывается на ис-

пользовании большого числа различных методов закрытия сообщений, ме-

няющих характеристики речи таким образом, что она становится неразборчи-

вой и неузнаваемой для подслушивающего лица, перехватившего закрытое ре-

чевое сообщение [16].

Основные методы и типы систем закрытия речевых сообщений. В ре-

чевых системах связи известны два основных метода закрытия речевых сигна-

лов, разделяющиеся по способу передачи по каналам связи: аналоговое

скремблирование и дискретизация речи с последующим шифрованием. Под

скремблированием понимается изменение характеристик речевого сигнала та-

ким образом, чтобы полученный модулированный сигнал, обладая свойствами

неразборчивости и неузнаваемости, занимал такую же полосу частот спектра,

что и исходный открытый.

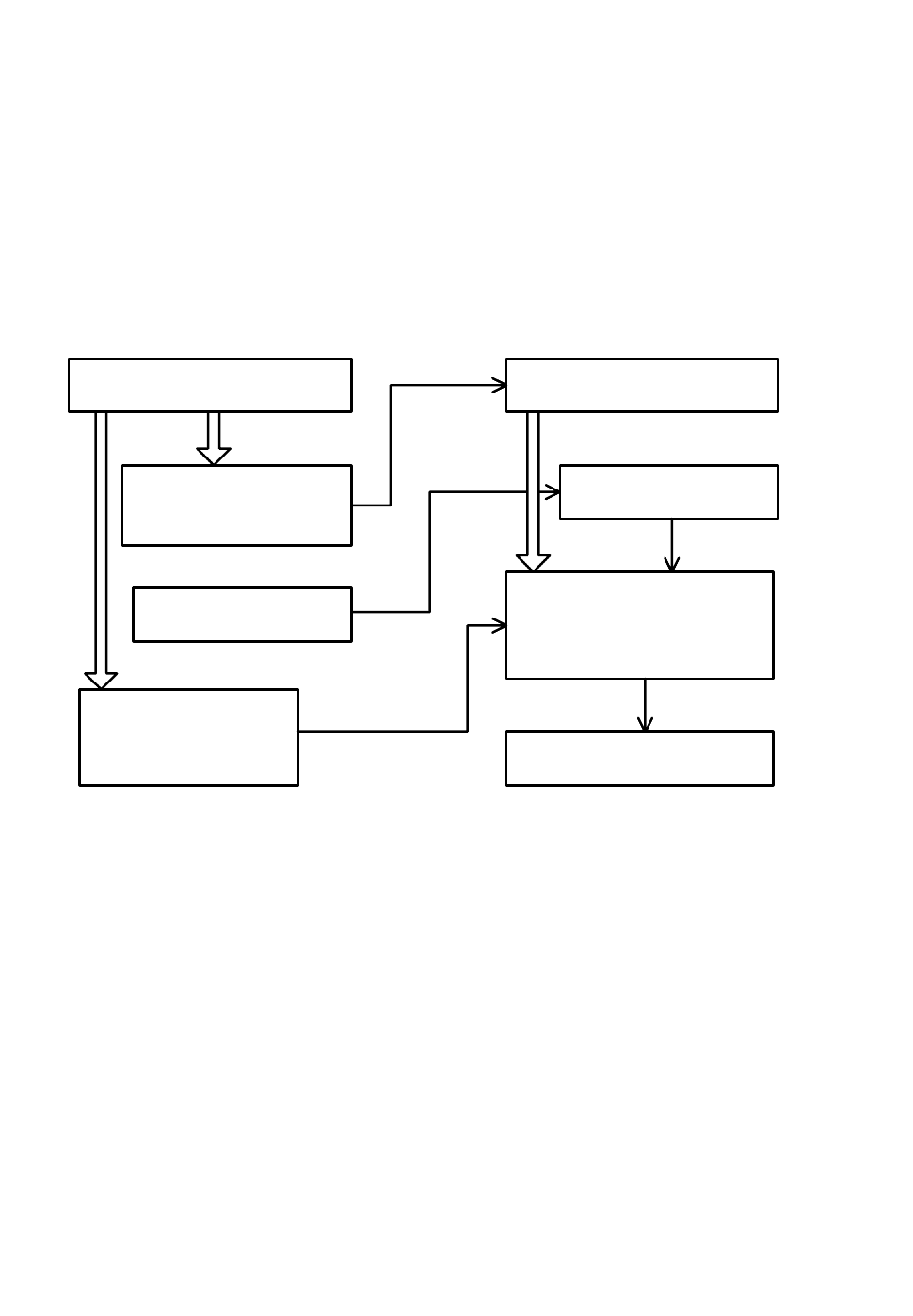

Каждый из этих двух методов имеет свои достоинства и недостатки. Так в

первых двух системах, представленных на рис. 6.5, а и б, в канале связи при пе-

редаче присутствуют кусочки исходного, открытого речевого сообщения, пре-

образованные в частотной и (или) временной областях. Это означает, что такие

системы могут быть атакованы криптоаналитиком противника на уровне ана-

лиза звуковых сигналов.

Системы на рис. 6.5, в и г не передают никакой части исходного речевого

сигнала. Речевые компоненты кодируются в цифровой поток данных, который

смешивается с псевдослучайной последовательностью, вырабатываемой клю-

чевым генератором по одному из криптографических алгоритмов, и получен-

88

ное таким образом закрытое речевое сообщение передается с помощью модема

в канал связи, на приемном конце которого производятся обратные преобразо-

вания с целью получения открытого речевого сигнала [16].

Технология изготовления широкополосных систем закрытия речи по схе-

ме, приведенной на рис. 6.5, в, хорошо известна. Не представляет собой труд-

ностей техническая реализация используемых для этих целей способов кодиро-

вания речи типа АДИКМ (адаптивной дифференциальной импульсно-кодовой

модуляции), ДМ (дельта-модуляции) и т.п. Но представленная такими спосо-

бами дискретизированная речь может передаваться лишь по специально выде-

ленным широкополосным каналам связи с полосой пропускания 4,8...19,2 кГц и

не пригодна для передачи по каналам телефонной сети общего пользования,

полоса частот которых 3,1 кГц. В таких случаях используются узкополосные

системы закрытия по схеме на рис. 6.5, г, главной трудностью при реализации

которых является высокая сложность алгоритмов сжатия речевых сигналов.

Посредством дискретного кодирования речи с последующим шифровани-

ем достигается высокая степень закрытия, но в прошлом этот метод не находил

широкого распространения в стандартных телефонных каналах вследствие

низкого качества восстановления передаваемой речи. Последние достижения в

развитии низкоскоростных дискретных кодеков позволили значительно улуч-

шить качество восстановленной речи без снижения надежности закрытия.

Следует отметить, что уровень или степень секретности систем закрытия

речи понятие весьма условное. Однако основные уровни защиты принято раз-

делять на тактический (или низкий) и стратегический (или высокий), что в не-

котором смысле перекликается с понятиями практической и теоретической

стойкости криптографических систем закрытия данных. Практический уровень

обеспечивает защиту информации от подслушивания посторонними лицами на

период времени, измеряемый минутами или днями (большое число простых

методов способны обеспечить такой уровень защиты при приемлемой стоимо-

сти). Стратегический уровень защиты информации от перехвата подразумевает,

что высоковалифицированному, технически хорошо оснащенному специали-

сту, для дешифрования перехваченного сообщения потребуется период време-

ни от нескольких месяцев до многих лет.

Часто используется и понятие средней степени защиты, занимающее про-

межуточное положение между тактическим и стратегическим уровнями закры-

тия.

89

А

н

а

л

о

г

о

в

ы

й

п

е

р

е

д

а

т

ч

и

к

А

н

а

л

о

г

о

в

ы

й

п

р

и

е

м

н

и

к

А

н

а

л

о

г

о

в

а

я

о

б

р

а

б

о

т

к

а

(

з

а

к

р

ы

т

и

е

)

К

а

н

а

л

с

в

я

з

и

В

х

о

д

н

о

й

о

т

к

р

ы

т

ы

й

с

и

г

н

а

л

В

ы

х

о

д

н

о

й

в

о

с

с

т

а

н

о

в

л

е

н

н

ы

й

с

и

г

н

а

л

К

л

ю

ч

е

в

а

я

п

о

д

с

т

а

н

о

в

к

а

о

т

ш

и

ф

р

а

т

о

р

а

К

л

ю

ч

е

в

а

я

п

о

д

с

т

а

н

о

в

к

а

о

т

д

е

ши

ф

р

а

т

о

р

а

а

Ц

А

П

А

н

а

л

о

г

о

в

ы

й

п

е

р

е

д

а

т

ч

и

к

А

н

а

л

о

г

о

в

ы

й

п

р

и

е

м

н

и

к

Ц

и

ф

р

о

в

а

я

о

б

р

а

б

о

т

к

а

(

з

а

к

р

ы

т

и

е

)

К

а

н

а

л

с

в

я

з

и

В

ы

х

о

д

н

о

й

в

о

с

с

т

а

-

н

о

в

л

е

н

-

н

ы

й

с

и

г

н

а

л

К

л

ю

ч

е

в

а

я

п

о

д

с

т

а

н

о

в

к

а

о

т

ши

ф

р

а

т

о

р

а

К

л

ю

ч

е

в

а

я

п

о

д

с

т

а

н

о

в

к

а

о

т

д

е

ши

ф

р

а

т

о

р

а

б

А

Ц

П

н

и

з

к

о

й

с

л

о

ж

н

о

с

т

и

Ц

и

ф

р

о

в

а

я

о

б

р

а

б

о

т

к

а

(

р

а

с

к

р

ы

т

и

е

)

Ц

А

П

н

и

з

к

о

й

с

л

о

ж

н

о

с

т

и

В

х

о

д

н

о

й

о

т

к

р

ы

-

т

ы

й

с

и

г

н

а

л

М

о

д

е

м

Ц

и

ф

р

о

в

а

я

о

б

р

а

б

о

т

к

а

(

з

а

к

р

ы

т

и

е

)

К

а

н

а

л

с

в

я

з

и

В

ы

х

о

д

н

о

й

в

о

с

с

т

а

н

о

в

л

е

н

-

н

ы

й

с

и

г

н

а

л

П

С

П

4

,

8

.

.

.

1

9

,

2

к

Б

о

д

о

т

ши

ф

р

а

т

о

р

а

Ц

и

ф

р

о

в

а

я

о

б

р

а

б

о

т

к

а

(

р

а

с

к

р

ы

т

и

е

)

В

х

о

д

н

о

й

о

т

к

р

ы

т

ы

й

с

и

г

н

а

л

М

о

д

е

м

А

Ц

П

н

и

з

к

о

й

и

с

р

е

д

н

е

й

с

л

о

ж

н

о

с

т

и

Ц

А

П

н

и

з

к

о

й

и

с

р

е

д

н

е

й

с

л

о

ж

н

о

с

т

и

П

С

П

4

,

8

.

.

.

1

9

,

2

к

Б

о

д

о

т

д

е

ш

и

ф

р

а

т

о

р

а

в

М

о

д

е

м

Ц

и

ф

р

о

в

а

я

о

б

р

а

б

о

т

к

а

(

з

а

к

р

ы

т

и

е

)

К

а

н

а

л

с

в

я

з

и

П

С

П

1

,

2

.

.

.

4

,

8

к

Б

о

д

о

т

ши

ф

р

а

т

о

р

а

г

Ц

и

ф

р

о

в

а

я

о

б

р

а

б

о

т

к

а

(

р

а

с

к

р

ы

т

и

е

)

М

о

д

е

м

А

Ц

П

в

ы

с

о

к

о

й

с

л

о

ж

н

о

с

т

и

Ц

А

П

в

ы

с

о

к

о

й

с

л

о

ж

н

о

с

т

и

П

С

П

1

,

2

.

.

.

4

,

8

к

Б

о

д

о

т

д

е

ш

и

ф

р

а

т

о

р

а

Р

и

с

.

6

.

5

.

В

и

д

ы

с

и

с

т

е

м

з

а

к

р

ы

т

и

я

р

е

ч

и

:

а

-

а

н

а

л

о

г

о

в

ы

е

с

к

р

е

м

б

л

е

р

ы

н

а

б

а

з

е

п

р

о

с

т

е

й

ши

х

в

р

е

м

е

н

н

ы

х

и

/

и

л

и

ч

а

с

т

о

т

н

ы

х

п

е

р

е

с

т

а

н

о

в

о

к

о

т

р

е

з

к

о

в

р

е

ч

и

;

б

-

а

н

а

л

о

г

о

в

ы

е

к

о

м

б

и

н

и

р

о

в

а

н

н

ы

е

р

е

ч

е

в

ы

е

с

к

р

е

м

б

л

е

р

ы

н

а

о

с

н

о

в

е

ч

а

с

т

о

т

н

о

-

в

р

е

м

е

н

н

ы

х

п

е

р

е

с

т

а

н

о

в

о

к

о

т

р

е

з

к

о

в

р

е

ч

и

,

п

р

е

д

с

т

а

в

л

е

н

н

ы

х

д

и

с

к

р

е

т

н

ы

м

и

о

т

с

ч

е

т

а

м

и

с

п

р

и

м

е

н

е

н

и

е

м

ц

и

ф

р

о

в

о

й

о

б

р

а

б

о

т

к

и

с

и

г

н

а

л

о

в

;

в

,

г

-

ши

р

о

к

о

п

о

л

о

с

н

ы

е

и

у

з

к

о

п

о

л

о

с

н

ы

е

ц

и

ф

р

о

в

ы

е

с

и

с

т

е

м

ы

з

а

к

р

ы

т

и

я

р

е

ч

и

;

А

Ц

П

-

а

н

а

л

о

г

о

-

ц

и

ф

р

о

в

о

е

п

р

е

о

б

р

а

з

о

в

а

н

и

е

;

Ц

А

П

-

ц

и

ф

р

о

-

а

н

а

л

о

г

о

в

о

е

п

р

е

о

б

р

а

з

о

в

а

н

и

е

;

П

С

П

-

п

с

е

в

д

о

с

л

у

ч

а

й

н

а

я

п

о

с

л

е

д

о

в

а

т

е

л

ь

н

о

с

т

ь

Аналоговая

обработка

(раскрытие)

АЦП

90