Чернега В., Платтнер Б. Компьютерные сети. Учебное пособие для вузов

Подождите немного. Документ загружается.

Раздел 6. Безопасность компьютерных сетей

469

Чтобы определить, подвержена ли атаке компьютерная система паке-

тами SYN, можно воспользоваться командой netstat, если она поддерживает-

ся операционной системой. Многочисленные соединения, находящиеся в со-

стоянии SYN_RECV свидетельствуют о том, что именно в этот момент про-

водится атака.

Далее приводятся несколько основных способов защиты от атак с ис-

пользованием пакетов SYN.

1) Увеличение размера очереди на установку соединений. Несмотря на то

что стек протокола IP каждым производителем реализуется по-своему, впол-

не возможно настроить размер очереди на установку соединений таким об-

разом, чтобы нейтрализовать воздействие атаки с использованием пакетов

SYN. Это полезное, однако не самое оптимальное решение, поскольку его

реализация требует дополнительных системных ресурсов, что может ска-

заться на общей производительности.

2) Уменьшение периода ожидания установки соединения. Сокращение

интервала ожидания установки соединения также поможет снизить влияние

атаки. Тем не менее, это тоже не самое оптимальное решение проблемы.

3) Использование пакетов обновления программного обеспечения и за-

щита от потенциальных атак SYN. Большинство современных операцион-

ных систем уже имеет встроенные механизмы и средства выявления и пре-

дотвращения атак с применением пакетов SYN.

4) Использование сетевых систем IDS. Некоторые системы IDS уровня

сети могут обнаруживать и активно противодействовать атакам SYN. Такие

атаки можно обнаружить по возросшему потоку пакетов SYN, который не

сопровождается потоком ответных сообщений. Система выявления вторже-

ний может передать системе, используемой в процессе атаки, пакет RST, со-

ответствующий начальному запросу SYN. Это будет способствовать восста-

новлению корректного состояния очереди на установку соединений.

Хотя каждый из подходов имеет свои достоинства и недостатки, все

они способны снизить воздействие сфокусированной атаки SYN. Не следует

забывать о сложности выявления злоумышленника, поскольку он использует

ложный исходный адрес. Однако в решении этой задачи может помочь ути-

лита dostracker, если у администратора сети имеется доступ к маршрутиза-

торам каждого сегмента пути.

Поскольку атаки SYN получили в глобальной сети широкое распро-

странение, были разработаны и другие решения проблемы атак DoS. Напри-

мер, современное ядро системы Linux версии 2.0.30 и более поздних версий

имеет режим SYN cookie. Если этот режим включен, ядро будет выполнять

выявление и регистрацию возможных атак SYN. После этого будет исполь-

зоваться криптографический протокол, известный под названием SYN

cookie, который позволит легитимным пользователям устанавливать соеди-

Компьютерные сети

470

нение даже в процессе предпринятой атаки.

В других операционных системах реализован динамический механизм

выделения ресурсов. Когда длина очереди на установку соединений достига-

ет некоторого предопределенного порога, система автоматически выделяет

дополнительные ресурсы, поэтому очередь никогда не будет переполнена.

6.3.5. Безопасная оболочка SSH

Безопасная оболочка SSH (secure shell), одно из самых распространен-

ных программных средств повышения компьютерной безопасности при ра-

боте Unix-систем в сети Интернет. Под SSH понимают как собственно про-

грамму, так и задействованный в ней протокол.

Протокол SSH – это безопасный протокол, так как весь передаваемый

по нему трафик шифруется. Таким образом, значительно повышается со-

хранность пароля пользователя и защита сайта в целом от взлома. С помо-

щью протокола SSH можно осуществлять работу с удаленным сервером в

командной строке – отлаживать, запускать программы. Кроме того, этот

протокол позволяет осуществлять обычную передачу файлов.

SSH представляет собой средство организации безопасного доступа к

компьютерам при работе по небезопасным каналам связи. Для организации

безопасного доступа применяется процедура аутентификации с использова-

нием асимметричного шифрования с открытым ключом. Такое решение

обеспечивает более высокую безопасность, чем при использовании симмет-

ричного шифрования, хотя и порождает дополнительную вычислительную

нагрузку. При последующем обмене данными применяется уже симметрич-

ное шифрование, более экономичное с точки зрения затрат процессорного

времени.

SSH поддерживает режим работы со службой Telnet благодаря воз-

можности перенаправления соответствующих данных по надежным SSH-

каналам; выполняет безопасную замену многих r-команд Unix (rsh, rlogin и

т.д.), с которыми традиционно связаны проблемы обеспечения безопасности.

Стандарт SSH, описывающий протокол SSH, состоит из нескольких

документов, специфицирующих общую архитектуру протокола, а также про-

токолы трех уровней: транспортного, аутентификации и соединения. Их за-

дача – реализовать безопасную сетевую службу в небезопасной сети.

Протокол транспортного уровня обеспечивает аутентификацию серве-

ра, конфиденциальность и целостность данных, а протокол аутентификации

– аутентификацию клиента для сервера. Таким образом, с целью повышения

безопасности осуществляется не только аутентификация клиента для серве-

Раздел 6. Безопасность компьютерных сетей

471

ра, к которому обращается клиент, но и аутентификация сервера клиентом.

Протокол соединения SSH мультиплексирует безопасный (шифруемый) ка-

нал, представляя его в виде нескольких логических каналов, которые ис-

пользуются для различных видов служб. Клиент шлет запрос на обслужива-

ние в первый раз, когда устанавливается безопасное соединение транспорт-

ного уровня SSH. Второй запрос направляется уже после завершения аутен-

тификации пользователя (клиента).

Каждый работающий с SSH хост, на котором может функционировать

как клиент, так и сервер, должен иметь как минимум один ключ, причем для

шифрования допускаются различные криптографические алгоритмы. Не-

сколько хостов могут иметь общий ключ. Ключ хоста-сервера используется

при обмене открытыми ключами с целью проверки того, что клиент дейст-

вительно общается с настоящим, а не подмененным сервером. Для этого

клиент должен знать открытый ключ хоста-сервера. Это знание реализуется

в рамках одной из двух моделей. В первой клиент просто имеет некий ло-

кальный файл, в котором каждому имени хоста ставится в соответствие его

открытый ключ. Во второй модели вводится понятие сертификационного

агента, отвечающего за проверку соответствия имени хоста его открытому

ключу. При этом клиент знает только открытый ключ самого сертификаци-

онного агента. В последнем случае упрощается поддержка клиента (ему

нужно знать всего один открытый ключ), но появляются высокие требования

к сертификационному агенту, который должен иметь открытые ключи всех

хостов, к которым обращаются клиенты.

Протоколом предусмотрена возможность отказа от проверки ключа

хоста-сервера при самом первом обращении клиента к этому серверу. При

этом соединение клиент-сервер будет защищено от пассивного прослушива-

ния сети, но возникает опасность атаки типа "человек в середине" (man-in-

the-middle), т. е. попытки временной подмены сервера. Если используется

эта возможность, то ключ хоста-сервера будет автоматически передан кли-

енту и сохранен в его локальном файле.

Протоколом предусмотрено ведение переговоров между клиентом и

сервером, в результате которых выбираются методы шифрования, форматы

открытых ключей и т.п., предполагаемые для использования в данном сеансе

связи.

Компьютерные сети

472

6.4. Брандмауэры – межсетевые защитные экраны

6.4.1. Назначение и классификация брандмауэров

Существуют простые и надежные решения, которые могут быть ис-

пользованы для улучшения безопасности сети организации. Одним из эф-

фективных средств повышения общей безопасности сети является система

брандмауэра, представляющая собой набор группы программ и маршрути-

заторов, добавленных в сеть в местах ее соединения с Интернетом и поли-

тики доступа, определяющей правила их работы.

Основная цель брандмауэра – управление доступом к или из защи-

щаемой сети. Он реализует политику сетевого доступа, заставляя проходить

все соединения с сетью через брандмауэр, где они могут быть проанализиро-

ваны и разрешены либо отвергнуты.

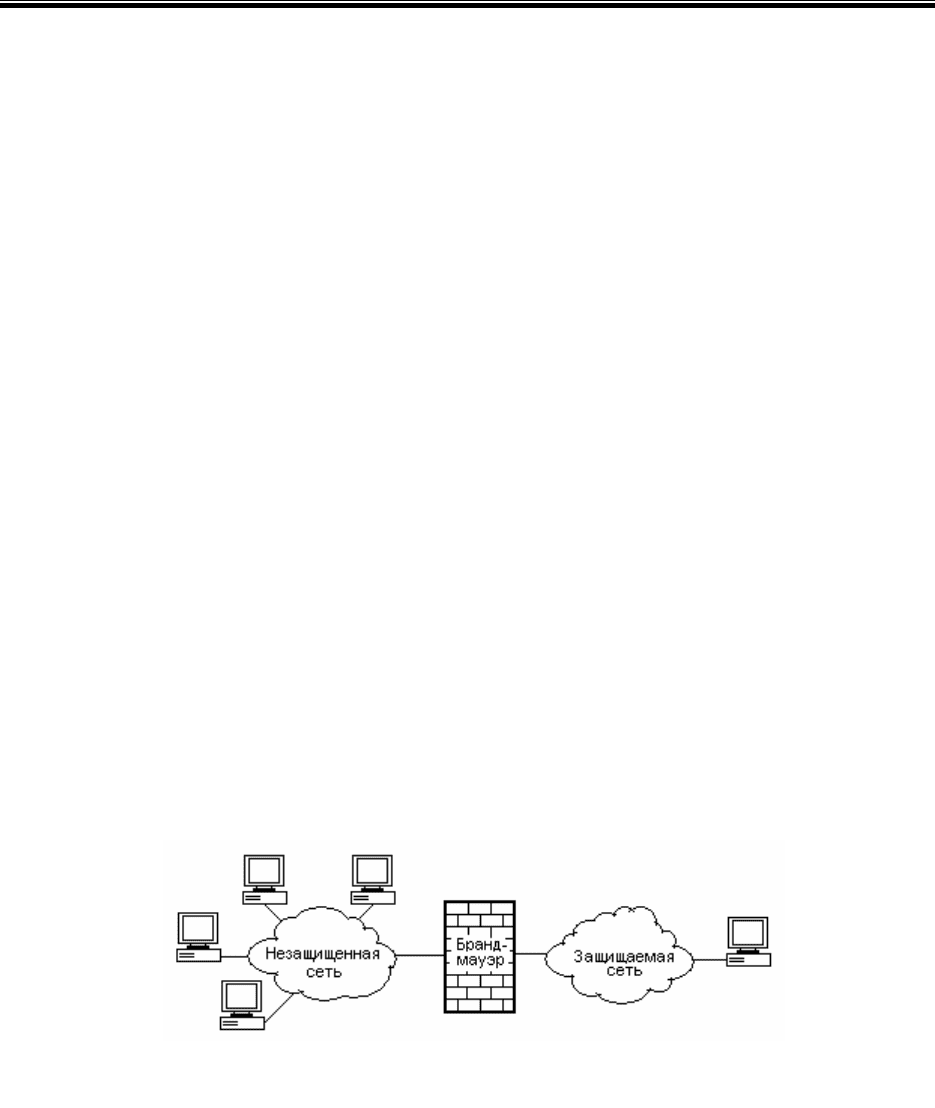

Брандмауэр (межсетевой экран) представляет собой систему, реали-

зующую правила обмена данными между двумя или несколькими компью-

терными сетями с целью защиты сети от проникновения злоумышленников.

Брандмауэр устанавливается между защищаемой и незащищенной сетью

(рисунок 6.5). В переводе с немецкого языка брандмауэр означает "противо-

пожарная стена". Он обычно устанавливался между смежными зданиями для

предотвращения распространения пожара. В технической литературе широ-

ко используется английское название межсетевого защитного экрана –

“Firewall”.

Для реализации функций защиты весь сетевой трафик защищаемой се-

ти должен проходить через брандмауэр, который осуществляет анализ и не-

прерывный контроль проходящих пакетов, а также блокирует обмен в случае

нарушения установленных правил и закономерностей обмена. Брандмауэр

может быть реализован на отдельных аппаратных средствах либо в виде

специального программного обеспечения, устанавливаемого на каждый

компьютер сети.

Рисунок 6.5 – Схема защиты сети посредством брандмауэра

Раздел 6. Безопасность компьютерных сетей

473

Брандмауэры обеспечивают несколько типов защиты:

блокировка нежелательного трафика;

направление входного трафика только к надежным внутренним систе-

мам;

скрытие уязвимых систем от потенциальных атак;

протоколирование трафика, проходящего в обоих направлениях;

сокрытие внутренней структуры сети, типов сетевых устройств, имен

систем и идентификаторов пользователей;

обеспечение более надежной аутентификации.

Следует заметить, что брандмауэры не обеспечивают защиту сетей

автоматически. Защита возможна лишь в случае надлежащего управления

брандмауэрной системой. Только правильная настройка и эксплуатация та-

кой системы обеспечивает техническую, персональную и организационную

безопасность в защищаемой сети. К главным задачам, решаемым брандмау-

эрными системами в процессе их функционирования, относятся следующие:

контроль доступа на сетевом, пользовательском и прикладном уров-

нях, а также уровне данных;

управление правами доступа;

изоляция сетевых служб;

анализ сетевых соединений и регистрация данных;

оповещение администрации о возникновении потенциальных или ре-

альных опасностях вторжения.

В процессе контроля доступа на сетевом уровне принимается решение,

каким хостам разрешается взаимодействие через межсетевой экран. При

контроле на пользовательском уровне выполняется аутентификация пользо-

вателей, определяется, кому из них разрешается отправлять данные в неза-

щищенную сеть, а каким принимать из нее. Контроль доступа на приклад-

ном уровне позволяет отсеять любые переданные данные или команды, не

относящиеся к данному приложению.

Управление правами доступа регламентирует виды протоколов и сете-

вых служб, которым разрешено взаимодействовать через межсетевой экран,

а также временные рамки такого взаимодействия. Изоляция сетевых служб

предназначена для избежания распространения последствий сетевых атак на

смежные службы.

Регистрация данных о сетевых соединениях и событиях, имеющих от-

ношение к безопасности необходима для последующего анализа с целью

улучшения защиты. Любая деятельность внешних источников, а также поль-

зователей защищаемой сети, выходящая за рамки установленных правил, ре-

гистрируется и может быть передана на станцию контроля и управления

безопасностью для принятия соответствующих мер.

Существует несколько различных реализаций брандмауэров. К одному

Компьютерные сети

474

из простых и достаточно экономичных типов брандмауэров относится па-

кетный фильтр, который обеспечивает минимальную безопасность за не-

высокую цену. Брандмауэры с фильтрацией пакетов используют маршрути-

заторы с правилами фильтрации для предоставления или запрещения досту-

па на основе адресов отправителя и получателя, а также номера порта.

Другим видом реализации брандмауэра являются прикладные шлю-

зы, использующие программы, называемые прокси-серверами, которые за-

пускаются на брандмауэре. Прокси-сервер принимает запросы из незащи-

щенной сети, анализирует их и передает безопасные запросы внутренним

хостам, предоставляющим соответствующие услуги. Прикладные шлюзы

могут также выполнять функции аутентификации пользователей и протоко-

лирования их действий. Брандмауэры прикладного уровня настраиваются

таким образом, что весь выходящий трафик представляется для внешних на-

блюдателей исходящим от защитного экрана, т.е. внешним сетям виден

только брандмауэр.

К третьему виду реализации брандмауэров относятся гибридные или

сложные шлюзы. Они объединяют в себе оба описанных вида и реализуют

их последовательно. За счет последовательной реализации общий уровень

безопасности повышается, в отличие от параллельной реализации, при кото-

рой общий уровень безопасности соответствует наименее безопасному из

используемых видов.

Функции межсетевого экрана может выполнять маршрутизатор, сете-

вой компьютер или группа компьютеров. Обычно система брандмауэра соз-

дается на основе маршрутизаторов верхнего уровня, обычно на тех, которые

соединяют сеть с Интернетом, хотя может быть создана и на других мар-

шрутизаторах, для защиты только части хостов или подсетей.

6.4.2. Структура межсетевых экранов

Брандмауэр заставляет все сетевые соединения проходить через

шлюз, где они могут быть проанализированы и оценены с точки зрения

безопасности. Он предоставляет также другие средства, в частности, меры

усиленной аутентификации вместо паролей. Кроме того, брандмауэр может

ограничить доступ к тем или иным системам или доступ к Интернету от них,

блокировать определенные сервисы TCP/IP, или обеспечить другие меры

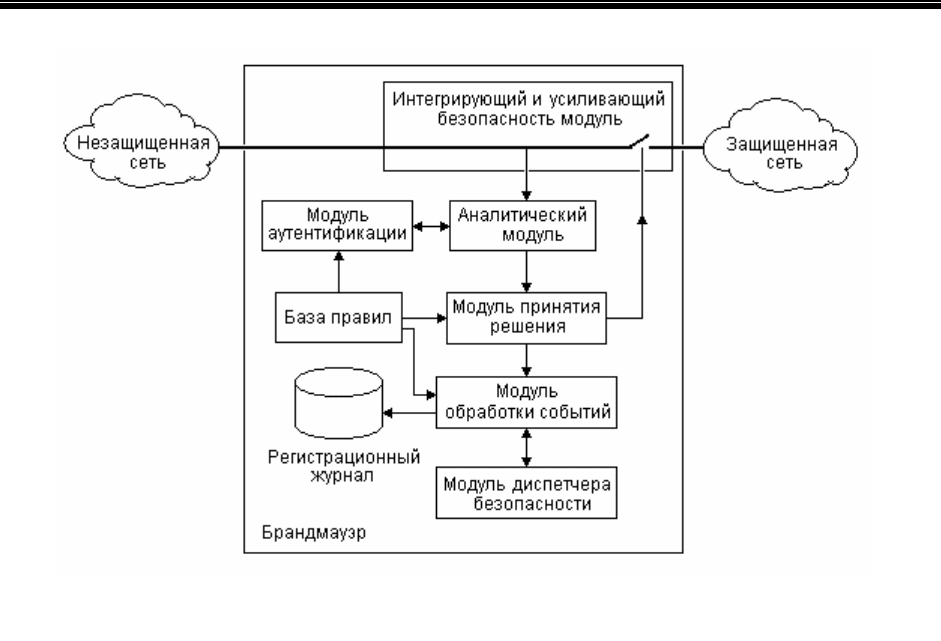

безопасности. Для решения таких задач брандмауэр содержит ряд взаимо-

связанных программных модулей, выполняющих совместно функции защи-

ты компьютерной сети (рисунок 6.6).

Раздел 6. Безопасность компьютерных сетей

475

Все возникшие ситуации, имеющие отношение к безопасности защи-

щаемой системы, которые были зафиксированы аналитическим модулем

брандмауэра, подвергаются обработке в модуле обработки событий, ка-

сающихся безопасности.

В зависимости от набора правил анализа и конфигурационных настро-

ек и установок события, имеющие отношение к безопасности, заносятся в

регистрационный журнал, а диспетчеру безопасности выдается предупре-

ждение. Модуль диспетчера безопасности отвечает за обеспечение интер-

фейса, посредством которого администратор сети сопровождает и обслужи-

вает базу правил брандмауэра, отслеживает события, происходящие в систе-

ме, и анализирует информацию, содержащуюся в регистрационном журнале.

Надежность функционирования компонентов межсетевого экрана

обеспечивается модулем защиты брандмауэра. На него возложены функ-

ции повышения активной защиты брандмауэра в целом. В его задачи входит

реализация следующих механизмов:

проведение тестов целостности, позволяющих обнаруживать измене-

ния, произошедшие в операционной системе, приложениях, модулях реали-

зации безопасности и т.д.;

выполнение аутентификации, механизм, который разрешает вносить

изменения в базу правил и читать информацию регистрационного журнала

только персоналу управления безопасностью, имеющему на это право;

Рисунок 6.6 – Структура активных элементов брандмауэра

Компьютерные сети

476

реализацию функциональной безопасности, при которой гарантиру-

ется безопасная работа всех компонентов брандмауэра, например, отслежи-

ваются регистрационные журналы и жесткие диски на предмет проверки ра-

бочего состояния, переполнения и т.д.

Кроме обеспечения безопасности, брандмауэр сам должен активно

противостоять атакам, использовать программное обеспечение, в котором

нет ошибок. Его программное обеспечение не должно выполнять никаких

других операций кроме реализации безопасности собственно межсетевого

экрана и защищаемой системы. Многие брандмауэры имеют систему про-

верки целостности программных кодов. При этом контрольные суммы таких

кодов хранятся в защищенном месте и сравниваются при старте программы

во избежание подмены программного обеспечения.

6.4.3. Пакетные фильтры

Пакетный фильтр (packet filter) относится к активным элементам

брандмауэрной системы безопасности. Он предназначен для анализа и

управления трафиком входящих и исходящих пакетов на уровне доступа к

сети, сетевом и транспортном уровнях. Размещение пакетного фильтра меж-

ду сетями позволяет разделить их физически. Пакетные фильтры работают

как обычные мосты.

Брандмауэры с пакетными фильтрами принимают решение о том, про-

пускать пакет или отбросить на основе анализа IP-адресов, флагов или номе-

ра TCP-порта в заголовке этого пакета. Хотя IP-адрес и номер порта – это

информация сетевого и транспортного уровней соответственно, пакетные

фильтры используют также информацию прикладного уровня, так как все

стандартные сервисы в TCP/IP ассоциируются с определенным номером

порта.

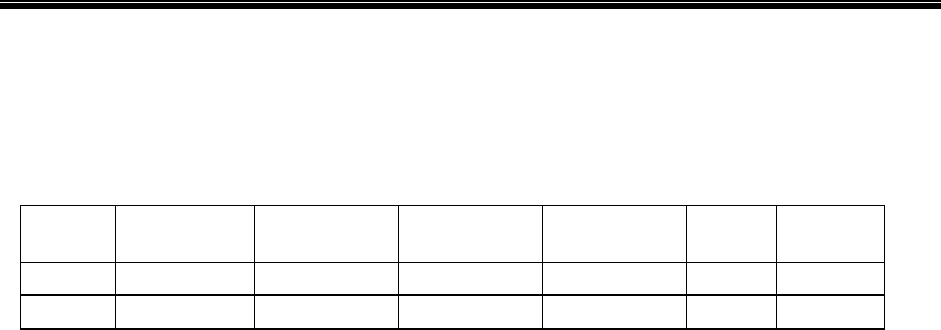

Проверочные сведения берутся из базы правил и сверяются с результа-

тами анализа. Для описания правил прохождения пакетов через фильтр

предварительно составляются таблицы, которые затем заносятся в базу пра-

вил (таблица 6.1).

Ячейка таблицы "Действие" может принимать значения "пропустить"

или "отбросить". В графе "Тип пакета" записывается тип протокола - TCP,

UDP или ICMP. В ячейке "Флаги" указываются флаги из заголовка IP-пакета.

Ячейки "Порт источника" и "Порт назначения" используются только для

TCP- и UDP-пакетов.

Существует два подхода к заданию и оценке правил фильтрации: по-

зитивный и негативный. В соответствии с позитивным подходом создания

правил фильтрации указываются типы разрешенных пакетов. При этом оп-

Раздел 6. Безопасность компьютерных сетей

477

ределяется только то, что будет разрешено. Все, что не разрешено явным об-

разом, автоматически запрещается.

Таблица 6.1 – Таблица описания правил прохождения

Тип

пакета

Адрес

источника

Адрес

назначения

Порт

источника

Порт

назначения

Флаги Действие

Брандмауэр разрешает прохождение соединения, которое в таблице

значится как "пропустить". По стратегии негативного подхода фильтрации

указываются типы запрещенных пакетов. Исходным пунктом является

принцип, что все разрешено. Брандмауэр запрещает прохождение только то-

го соединения, которое в таблице доступа указано как "отбросить".

Пакетные фильтры обычно работают с IP-адресами конкретных ком-

пьютерных систем. Однако есть пакетные фильтры, которые могут контро-

лировать соединение с пользователями. Такие фильтры называют пакетными

фильтрами, ориентированными на работу с пользователями. При использо-

вании данного типа фильтров доступу в сеть предшествуют процедуры ау-

тентификации. В этих пакетных фильтрах имеются профайлы пользовате-

лей, содержащие описание профилей работы пользователей: используемые

коммуникационные протоколы и приложения, время работы и компьютеры,

на которых они будут работать и т.д. Пакетный фильтр активно предотвра-

щает использование неразрешенных коммуникационных протоколов. Адми-

нистратор имеет возможность задать рассылку сообщений на консоль дис-

петчера безопасности или запись событий в регистрационном журнале па-

кетного фильтра. Когда происходит событие, касающееся безопасности сис-

темы, в регистрационный журнал вводятся следующие сведения:

дата и время события;порядковый номер события;

тип события, имеющего отношение к безопасности;IP-адреса и номера

портов;

любая информационная запись, содержащаяся в IP-пакете.

Для дополнительной защиты в некоторых реализациях фильтров вво-

дится режим блокировки прохождения пакетов в случае переполнения реги-

страционного журнала.

К положительным качествам пакетных фильтров следует отнести от-

носительно невысокую их стоимость, гибкость в определении правил фильт-

рации, небольшую задержку при прохождении пакетов. Однако возможность

применения пакетных фильтров имеет определенные пределы, вне которых

их использование не целесообразно. Большинство реальных пакетных

Компьютерные сети

478

фильтров имеют такие ограничения:

данные выше транспортного уровня не анализируются;

пакетный фильтр не обеспечивает безопасности для приложений

FTP, HTTP и т.д.; так, например, в случае применения SMTP (порт 25)

атаки могут производиться через утилиту Sendmail;

возможен доступ извне к программам, работающим в защищенной

сети по причине неправильной их настройки;

типичные пакетные фильтры не помогают скрыть структуру защи-

щаемой сети;

регистрационные данные осуществляются только до транспортного

уровня; правила фильтрации пакетов трудны в описании, необходимы

глубокие знания технологий TCP и UDP;

нарушение работоспособности брандмауэра приводит к тому, что

все компьютеры за ним становятся полностью незащищенными либо не-

доступными.

6.4.4. Шлюзы прикладного уровня и прокси-агенты

Другой разновидностью межсетевого экрана является шлюз приклад-

ного уровня (Application Gateways). Брандмауэр, построенный по принципу

шлюза прикладного уровня, разделяет две сети логически и физически.

Шлюз прикладного уровня имеет два сетевых интерфейса. Один соединен с

незащищенной сетью (Интернет), а второй – с защищаемой. Вход в защи-

щаемую сеть может быть выполнен только через брандмауэр, другие пути

исключены. При этом осуществляется полный контроль над пакетами, цир-

кулирующими между защищенной и незащищенной сетями. Структура

шлюза прикладного уровня изображена на рисунке 6.7.

Шлюз прикладного уровня (в дальнейшем, в этом подразделе, сокра-

щенно шлюз) получает пакеты через драйверы сетевого доступа и TCP/IP на

соответствующие порты. Когда порт предназначен только для одной служ-

бы, на шлюзе должно быть установлено программное обеспечение (ПО) для

передачи пакетов только к этой службе как с внешней, так и с внутренней

сторон. Такое ПО, позволяющее производить передачу через шлюз пакетов,

имеющих отношение только к одной службе (FTP, HTTP, Telnet и др.), назы-

вается прокси-агентом. На прокси-агент, работающий на шлюзе, часто воз-

лагаются дополнительные функции, обеспечивающие безопасность службы,

за которую он отвечает. В связи с тем, что прокси-агент специализируется на

одной службе, диапазон возможных функций регистрации и безопасности

можно значительно расширить. Он может выполнять детальный анализ по-