Чернега В., Платтнер Б. Компьютерные сети. Учебное пособие для вузов

Подождите немного. Документ загружается.

Раздел 6. Безопасность компьютерных сетей

459

6.3. Способы борьбы с проникновением в сеть

6.3.1. Обнаружение нарушения безопасности сети на основе выявления

аномалий поведения

Вывод о возможности проникновения нарушителей в сеть можно сде-

лать по результатам наблюдения за отклонениями в поведении компьютер-

ной сети в течение определенного промежутка времени. Такие отклонения в

поведении могут быть обнаружены относительно пользователей, программ,

служб и коммуникационных последовательностей.

На основании принципов функционирования сетей и опыта их экс-

плуатации составляются некоторые шаблоны поведения сети в целом и ее

отдельных подсистем либо создаются модели поведения в обычных услови-

ях. Модели поведения для всевозможных ситуаций на практике располага-

ются в так называемых "ссылочных профайлах". К аномалиям поведения се-

ти можно отнести следующие:

уровень ошибок идентификации и аутентификации превышает устано-

вившиеся границы;

интенсивность использования сетевых служб выходит за обычный

уровень;

повышенная интенсивность обращения к серверу пользователей с

одинаковым адресом;

необычно большое время работы брандмауэрной системы;

нарушение набора правил обмена;

ненормальное поведение программного обеспечения компьютера,

брандмауэра и коммуникационной аппаратуры.

В процессе поступления пакетов осуществляется анализ их заголовков,

вычисляются некоторые числовые параметры, характеризующие процедуру

обмена, и результаты заносятся в регистрационный журнал. Сравнивая дан-

ные регистрационного журнала с записями ссылочного профайла, можно

обнаружить аномальные отклонения. Если отклонения выходят за опреде-

ленные пределы, то можно сделать предварительный вывод о нарушении

системы безопасности и предпринять необходимые меры.

Ссылочные профайлы должны не только содержать специфические

параметры, которые характеризуют типичное поведение, но и определять

границы допустимых отклонений. Так, например, вывод о возможной сете-

вой атаке можно сделать, если имеют место следующие ситуации:

на протяжении установленного промежутка времени обнаружено ано-

мальное количество попыток аутентификации со стороны различных

пользователей;

Компьютерные сети

460

обнаружена аномально высокая активность в неурочное время (напри-

мер, по выходным дням между 3 и 6 часами ночи);

зарегистрировано необычно большое количество несанкционирован-

ных попыток установки соединения с компьютерными системами.

Поведенческие методы основываются не на моделях информацион-

ных атак, а на моделях штатного функционирования (поведения) компью-

терной системы при отсутствии атак.

Среди поведенческих методов наиболее распространены те, что бази-

руются на статистических моделях. Такие модели определяют статистиче-

ские показатели, характеризующие параметры штатного поведения системы.

Если с течением времени наблюдается определенное отклонение данных па-

раметров от заданных значений, то делается вывод о наличии атаки. Как

правило, в качестве таких параметров могут выступать уровень загрузки про-

цессора, нагрузка на каналы связи, штатное время работы пользователей

системы, количество обращений к сетевым ресурсам и т. д. Примерами по-

добных статистических моделей могут служить пороговая модель, модель

среднего значения и среднеквадратичного отклонения или ее "расширение"

многовариационная модель.

В пороговой модели для каждого статистического параметра опреде-

лены пороговые величины. Если наблюдаемый параметр превышает задан-

ный порог, то событие, вызвавшее это превышение, считается признаком по-

тенциальной атаки. Примером реализации такой модели является обнаруже-

ние сканирования портов или обнаружение атаки SYN Flood. В первом слу-

чае пороговым значением является число портов, просканированных в еди-

ницу времени. Во втором случае число попыток установления виртуально-

го соединения с узлом за единицу времени.

Модель среднего значения и среднеквадратичного отклонения для ка-

ждого статистического параметра на основе математического ожидания и

дисперсии определяет доверительный интервал, в пределах которого должен

находиться данный параметр. Если текущее значение параметра выходит за

эти границы, то фиксируется существование атаки. Например, если для каж-

дого пользователя компьютерной сети определен доверительный интервал

для времени его работы в системе, то факт регистрации пользователя вне

этого интервала может рассматриваться как попытка получения несанкцио-

нированного доступа к ресурсам сети.

Многовариационная модель аналогична модели среднего значения и

среднеквадратичного отклонения, но позволяет одновременно учитывать

корреляцию между большим количеством статистических показателей.

Поведенческие методы также реализуются при помощи нейросетей и

экспертных систем. В последнем случае база правил экспертной системы

описывает штатное поведение компьютерной системы. Так, при помощи

Раздел 6. Безопасность компьютерных сетей

461

экспертной системы можно точно специфицировать взаимодействие между

хостами сети, которое всегда осуществляется по определенным протоколам

в соответствии с действующими стандартами. Если же в процессе обмена

информацией между хостами будет выявлена неизвестная команда или не-

стандартное значение одного из параметров, то это может считаться призна-

ком атаки.

6.3.2. Обнаружение вторжений на основе сигнатурного анализа

Для обнаружения атак в компьютерных сетях широко применяется ме-

тод сигнатурного анализа. Он основан на том, что большинство атак на сис-

тему известны заранее и развиваются по схожим сценариям. Сценарий

вторжения представляет собой последовательность действий (поведений),

описывающих атаку. При использовании сигнатурных методов каждой раз-

новидности атаки ставится в соответствие некий шаблон – сигнатура. Ис-

ходным положением сигнатурного метода является то, что сигнатуры атаки

определяют характерные особенности, условия, устройства и взаимосвязь

событий в сети, которые проявляются при попытках вторжения или собст-

венно проникновения в сеть. Для реализации сигнатурного анализа система

безопасности сети содержит список сигнатур вторжений. В процессе функ-

ционирования сети непрерывно наблюдается последовательность действий,

выполняемых пользователем или программой, и сравнивается с известными

сигнатурами. Признаком попытки нарушения безопасности может служить

даже частичное соответствие последовательности событий одной из сигна-

тур.

В качестве сигнатуры могут применяться строка символов, семантиче-

ское выражение на специальном языке, формальная математическая модель

и т. д. Например, фрагмент "cwd ~root" в FTP-сеансе однозначно определяет

факт обхода механизма аутентификации на FTP-сервере и попытке перейти в

корневой каталог FTP-сервера. Для регистрации сигнатур применяются спе-

циальные программные датчики, которые устанавливаются на сетевом или

хостовом уровнях контролируемой сети. После выделения сигнатуры вы-

полняется процедура ее сравнения с образцами, размещенными в специали-

зированной базе данных известных сигнатур атак.

Одним из эффективных методов поиска сигнатуры во входном потоке

данных является метод контекстного поиска, который заключается в обна-

ружении в исходной информации определенного множества символов. Так,

для выявления атаки на Web-сервер, направленной на получение несанкцио-

нированного доступа к файлу паролей, проводится поиск последовательно-

сти символов "GET */etc/passwd" в заголовке HTTP-запроса. Для расширения

Компьютерные сети

462

функциональных возможностей контекстного поиска в некоторых случаях

используются специализированные языки, описывающие сигнатуру атаки. С

помощью контекстного поиска эффективно выявляются атаки на основе ана-

лиза сетевого трафика, поскольку данный метод позволяет наиболее точно

задать параметры сигнатуры, которую необходимо выявить в потоке исход-

ных данных.

Существуют еще ряд разновидностей реализаций сигнатурных мето-

дов обнаружения атак: метод анализа состояний, методы, базирующиеся на

экспертных системах, и методы, основанные на биологических моделях.

Суть метода анализа состояний состоит в формировании сигнатуры

атак в виде последовательности переходов компьютерной системы из одного

состояния в другое. Такие переходы зависят от появления в контролируемой

системе определенного события, а последовательность этих событий опре-

деляется конкретным видом атаки. Как правило, сигнатуры атак, созданные

на основе анализа состояний, описываются математическими моделями, ба-

зирующимися на теории конечных автоматов или сетей Петри.

Методы, базирующиеся на экспертных системах, позволяют описы-

вать модели атак на естественном языке с высоким уровнем абстракции.

Экспертная система, лежащая в основе таких методов, состоит из двух баз

данных: фактов и правил. Факты представляют собой исходные данные о

работе компьютерной системы, а правила алгоритмы логических решений

о факте атаки на основе поступившего набора фактов. Все правила эксперт-

ной системы записываются в формате "если <...>, то <...>". Результирующая

база правил должна описывать характерные признаки атак, которые обязана

выявлять система обнаружения вторжений.

К одним из наиболее перспективных сигнатурных методов обнаруже-

ния вторжения относятся методы, основанные на биологических моделях.

Для их описания используются генетические или нейросетевые алгоритмы.

Генетические изначально были предназначены для поиска оптимального

решения на основе механизма естественного отбора в популяции. В компью-

терных системах популяция атак (как и в биологическом мире) представля-

ется как множество хромосом, каждая из которых моделируется битовой

строкой. Популяция развивается на основе трех генетических операций:

скрещивания, селекции и мутации, и ее развитие продолжается до тех пор,

пока не будет достигнут заданный критерий оптимальности (он определяет-

ся в виде специальной функции). При использовании генетических алгорит-

мов для выявления атак в качестве хромосом популяции выступают векторы

определенной длины, каждый элемент которых соответствует конкретной

атаке. В результате развития такой популяции можно получить оптимальный

вектор, который будет указывать, какие атаки происходят в системе в теку-

щий момент времени.

Раздел 6. Безопасность компьютерных сетей

463

Нейросетевой метод основан на создании сети взаимосвязанных друг

с другом искусственных нейронов, каждый из которых представляет собой

пороговый сумматор атак. На начальном этапе нейросеть проходит период

"обучения", в течение которого она учится распознавать определенные типы

атак. Для этого на ее вход подаются данные, указывающие на определенную

атаку, после чего параметры нейросети настраиваются таким образом, чтобы

на выходе она смогла определить тип этой атаки. Сложность использования

такого метода состоит в том, что, прежде чем использующая его система об-

наружения вторжений сможет выявлять большое количество атак, необхо-

дим длительный период обучения на большом количестве примеров.

Сигнатурный метод имеет ряд преимуществ, в частности такие:

достаточно высокая точность определения факта вторжения;

количество и тип событий, которые необходимо контролировать, ог-

раничены данными, определенными в сигнатурах;

реализация сигнатурного анализа является весьма эффективной, так

как в нем отсутствуют вычисления с плавающей точкой над большими

объемами данных, характерных для статистического анализа.

К недостаткам сигнатурного анализа можно отнести следующие:

зависимость производительности от размера базы данных сигнатур;

невозможность обнаружения атак, сигнатуры которых пока не опреде-

лены;

сложность обновления базы данных сигнатур в виду отсутствия обще-

принятого языка описания; добавление собственных сигнатур требует

высокой квалификации;

необходимость затрат значительных временных ресурсов для обнов-

ления базы данных сигнатур при обнаружении нового типа атак.

Следует отметить, что непосредственное сравнение сигнатуры втор-

жения с регистрируемой активностью, малоэффективно, в связи с тем, что

наблюдаемые данные, относящиеся к атаке, часто имеют отклонения вслед-

ствие вариаций действий нарушителя во время атаки или изменения сцена-

рия нападения. Поэтому для автоматического принятия решения с использо-

ванием сигнатурного анализа о наличии или отсутствии атаки требуется

применение систем, построенных на основе методов искусственного интел-

лекта.

Компьютерные сети

464

6.3.3. Системы обнаружения вторжений

В качестве одного из базовых средств обеспечения информационной

безопасности, используемого для защиты информационных ресурсов ком-

пьютерных систем любого предприятия, являются системы обнаружения

вторжений (СОВ) злоумышленников, позволяющие своевременно выявлять

и блокировать атаки нарушителей, желающих заполучить секреты предпри-

ятия или нарушить его работу. В англоязычной литературе такие системы

обозначаются символами IDS (Intrusion Detection Systems). В основу функ-

ционирования этих систем могут быть положены различные методы, позво-

ляющие обнаружить вторжения нарушителей (атаки).

Современные IDS предназначены для контроля работы сетевых уст-

ройств и операционных систем, выявления несанкционированных действий

и автоматического реагирования на них в реальном масштабе времени. При

анализе текущих информационных потоков в некоторых IDS учитываются

уже произошедшие события, что позволяет идентифицировать атаки, разне-

сенные во времени, и тем самым прогнозировать ситуацию на будущее.

Системы IDS используются для выявления не только внешних, но и

внутренних нарушителей, которых, как показывает практика, порой гораздо

больше, чем внешних. В отличие от внешних нарушителей, внутренний

это авторизованный пользователь, имеющий официальный доступ к ресур-

сам интрасети, в том числе к тем, в которых циркулирует конфиденциальная

информация. Настройка IDS для защиты от внутренних атак представляет

собой очень сложную задачу, так как в этом случае требуется учет правил и

профилей работы каждого из пользователей сети. Успех борьбы с внутрен-

ними атаками может быть обеспечен только при комбинировании различных

систем обнаружения вторжений.

Существует много способов проникновения в компьютерную систему,

детально рассмотренных в предыдущем разделе. Цель любой IDS обнару-

жить атаку как можно скорее с минимальной вероятностью ошибки. При

этом объекту атаки (компьютерной системе) необходимо получить ответ на

следующие вопросы.

Что происходит с системой?

Какие компоненты подверглись нападению, и насколько опасна атака?

Кто злоумышленник?

Когда атака началась и откуда?

Как и почему произошло вторжение?

В первую очередь в IDS используются различные способы определе-

ния несанкционированной активности. IDS в свою очередь пытается обна-

ружить атаку на систему или на сеть в целом и предупредить об этом адми-

Раздел 6. Безопасность компьютерных сетей

465

нистратора безопасности.

Системы обнаружения вторжений классифицируют по различным при-

знакам. Так, по способу реагирования различают пассивные и активные IDS.

Пассивные просто фиксируют факт атаки, записывают данные в файл жур-

нала регистрации и выдают предупреждения. Активные IDS не только оп-

ределяют, но и пытаются остановить атаку, а также могут провести ответное

нападение на атакующего. Наиболее распространенные типы активного реа-

гирования прерывание сессии и переконфигурирование межсетевого за-

щитного экрана.

По способу выявления атаки различают системы обнаружения, осно-

ванные на сигнатурах (signature-based) либо на выявлении аномалий

(anomaly-based). Первый тип основан на сравнении информации с предуста-

новленной базой сигнатур атак. Однако системы данного типа не могут об-

наруживать новые, неизвестные виды атак. Второй тип основан на контроле

частоты событий или обнаружении статистических аномалий. Такая система

ориентирована на выявление новых типов атак. Однако ее недостаток не-

обходимость постоянного обучения.

Часто системы обнаружения вторжений классифицируют по уровню

сбора информации об атаке: обнаружение на сетевом уровне (network-based),

на рабочей станции (host-based) и на уровне приложения (application-based).

Системы обнаружения атак на сетевом уровне (Network IDS, NIDS) контро-

лируют пакеты в сетевом окружении и пытаются обнаружить попытки зло-

умышленника проникнуть внутрь защищаемой системы или реализовать

атаку типа "отказ в обслуживании". Примером обнаружения на сетевом

уровне процесса сканирования TCP-портов является процедура контроля ко-

личества TCP-запросов на соединение (посылка пакетов SYN) со многими

портами на выбранном компьютере. Система обнаружения атак на сетевом

уровне (NIDS) может запускаться либо на отдельном компьютере, который

контролирует свой собственный трафик, или на выделенном компьютере,

который анализирует весь сетевой трафик (концентратор, маршрутизатор,

зонд). Следует заметить, что "сетевые" IDS контролируют много компьюте-

ров, тогда как индивидуальные системы обнаружения атак контролируют

только тот хост, на котором они установлены.

Системы второго типа (host-based) предназначены для мониторинга,

детектирования и реагирования на действия злоумышленников на опреде-

ленном хосте. Система, располагаемая на защищаемом хосте, проверяет и

выявляет направленные против него действия.

Третий тип IDS (application-based) основан на поиске проблем в опре-

деленном приложении. Существуют также гибридные IDS, представляющие

собой комбинацию различных типов рассмотренных систем.

По виду анализируемых файлов различают системы контроля цело-

Компьютерные сети

466

стности (System integrity verifiers) файлов и мониторы регистрационных

файлов (Log-file monitors). Первые проверяют системные файлы с целью оп-

ределения момента внесения в них изменений. Мониторы регистрационных

файлов контролируют регистрационные файлы, создаваемые сетевыми сер-

висами и службами. Так же, как и NIDS, эти системы ищут известные сигна-

туры не в сетевом трафике, а только в файлах регистрации. Обнаружение

сигнатур указывает на то, что злоумышленник осуществил атаку. Типичным

примером является синтаксический анализатор для log-файлов HTTP-

сервера, который ищет хакеров, пытающихся использовать хорошо извест-

ные уязвимости.

В последнее время появились разработки распределенных систем об-

наружения вторжений distributed IDS (dIDS). Распределенные системы со-

стоят из множества локальных IDS, расположенных в различных участках

большой сети и связанных между собой и с центральным управляющим сер-

вером. Такие системы усиливают защищенность корпоративной сети благо-

даря централизации информации об атаках, поступающей от локальных IDS.

Существуют также обманные системы (deception systems), которые работа-

ют с псевдосервисами. Их цель состоит в имитации распространенных уяз-

вимостей для того, чтобы обмануть злоумышленников.

Необходимо отметить, что выявление атак системами обнаружения

вторжений должно выполняться на различных уровнях защищаемой сети.

Так, на самом нижнем уровне системы обнаружения вторжений способны

выявлять атаки на конкретных узлах сети: рабочих станциях, серверах и

маршрутизаторах. Следующий уровень обнаружения сетевые сегменты

компьютерной системы, состоящие из нескольких хостов. Обнаружение атак

также возможно и в отдельных подсетях объединенной компьютерной сети:

в локальных, территориально распределенных, а также и в глобальных сис-

темах. При этом в зависимости от инфраструктуры защищаемой сети на раз-

ных уровнях могут использоваться разные методы выявления атак.

Следует подчеркнуть, что на стадии сбора злоумышленником исход-

ных данных эффективны лишь сигнатурные методы выявления атак. Это

объясняется тем, что все операции получения необходимой нарушителю ин-

формации в большинстве случаев не вызывают никакого отклонения работы

компьютерной системы от штатного режима. Для этого этапа характерны та-

кие признаки, как формирование запроса к DNS-серверу, получение сведе-

ний из базы данных управляющей информации сетевого администрирования

или многократные TCP-запросы на установление соединения с различными

портами. На этапе сбора исходных данных могут использоваться как сете-

вые, так и хостовые датчики.

На стадии вторжения обнаружить атаку можно при помощи как сигна-

турных, так и поведенческих методов. Любое вторжение характеризуется

Раздел 6. Безопасность компьютерных сетей

467

определенными признаками, которые, с одной стороны, можно представить

в виде сигнатуры, а с другой описать как некое отклонение от штатного

поведения контролируемой системы. Наиболее эффективно сочетание обоих

методов, при этом для получения необходимых исходных данных примени-

мы и хостовые и сетевые датчики.

Эффективное выявление атак на этапах атакующего воздействия и

развития атаки возможно только при помощи поведенческих методов, по-

скольку действия нарушителей зависят от целей проводимой атаки, и фикси-

рованным множеством сигнатур атак однозначно не определяются. Учиты-

вая тот факт, что на двух последних стадиях жизненного цикла информаци-

онной атаки самые характерные объекты это хосты, в данном случае наи-

более целесообразно применение хостовых датчиков.

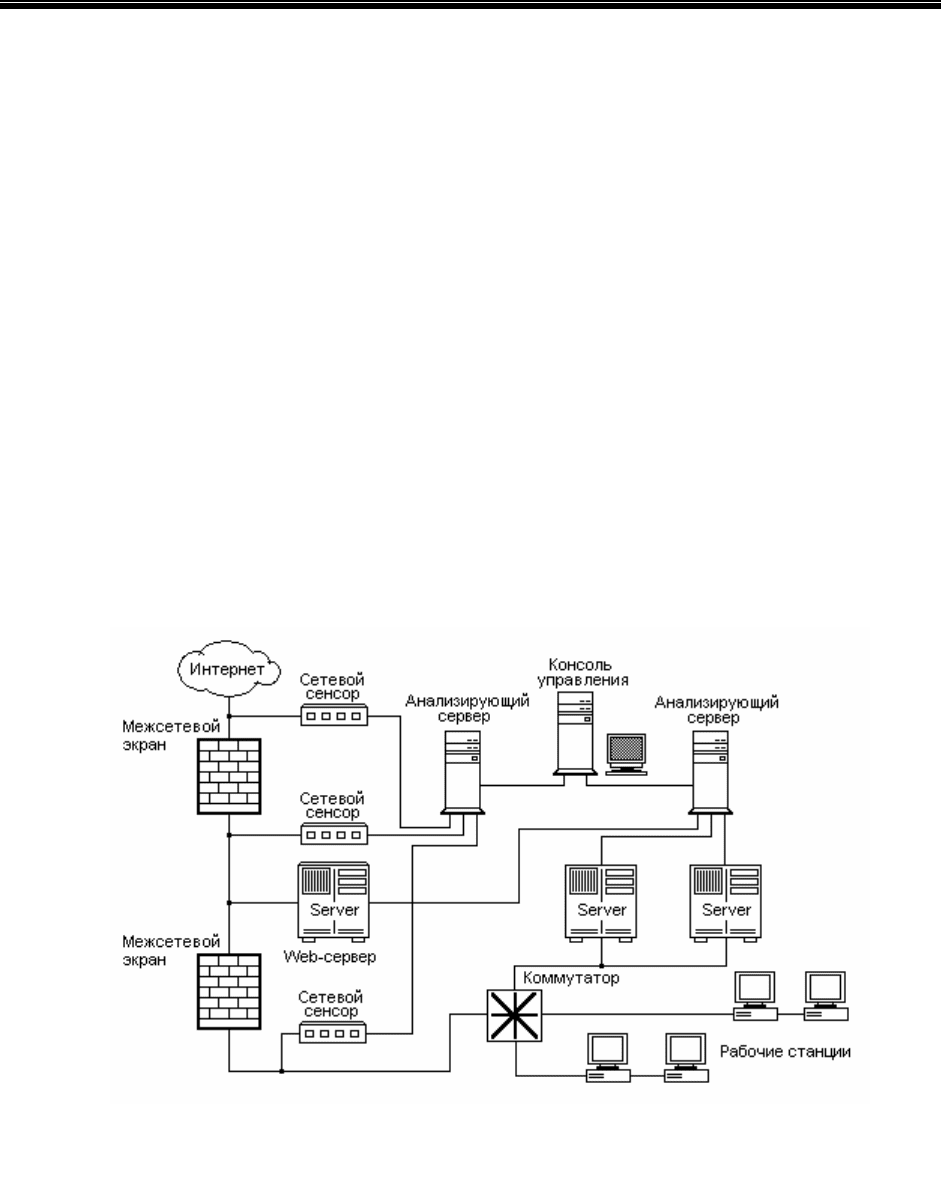

Общая схема функционирования распределенной IDS показана на ри-

сунке 6.4. Одним из наиболее важных компонентов распределенной системы

обнаружения вторжений dIDS является агент сети. Он представляет собой

небольшую по объему программу, цель которой сообщать об атаке на цен-

тральный анализирующий сервер.

Сетевые сенсоры (датчики) размещаются в стратегических точках сети

и контролируют проходящий трафик. Они могут анализировать заголовки и

содержание каждого пакета, а также сопоставлять выбранные пакеты с об-

разцом. Верхний сенсор анализирует трафик, поступающий из незащищен-

Рисунок 6.4 – Структура системы обнаружения вторжений

Компьютерные сети

468

ной сети, средний – трафик так называемой демилитаризованной зоны, по-

сле первого межсетевого экрана. Нижний датчик анализирует внутренний

трафик. Сетевые сенсоры реализуются, как правило, аппаратно. При фикса-

ции факта нападения датчик инициирует ряд действий: включение сигнали-

зации, регистрацию события, уничтожение сеанса или полный разрыв со-

единения. Состояние объектов в системе (компьютеров, прикладных про-

грамм, процессов и т.д.) отражается на консоли управления администратора

в виде текста или пиктограмм. При этом состояние каждого компонента

представляется определенным цветом: нормальному состоянию обычно со-

ответствует зеленый, пограничному желтый, а критическому красный

цвет. Датчики управляются с консоли управления администратора, а инфор-

мация об атаках экспортируется в реляционную базу данных для последую-

щего анализа.

Сервер сбора информации об атаке часть системы dIDS, логически

базирующаяся на центральном анализирующем сервере. Сервер определяет

параметры, по которым группируется информация, полученная от агентов

сети. Группировка может осуществляться по IP-адресу атакующего, порту

получателя, номеру агента, дате, времени, протоколу, типу атаки и т. д.

6.3.4. Способы защиты от DoS- и DDoS-атак

Для предотвращения возможности использования злоумышленником

сети или компьютера(ов) следует запретить прохождение направленных

широковещательных запросов на пограничном маршрутизаторе. Кроме то-

го, некоторые операционные системы можно настроить так, чтобы отбрасы-

вались все широковещательные ICMP-пакеты типа ECHO.

Наилучшая защита сетевых компьютеров от использования в качестве

"зомби" заключается в предотвращении их взлома на начальной стадии ата-

ки. Для этого пользователям необходимо выполнить следующие действия:

ограничить использование отдельных служб;

запретить выполнение неизвестных программ;

установить модули обновления операционной системы и приложе-

ний;

задать только минимально необходимые разрешения на использо-

вание каталогов и файлов.

Для того чтобы защитить свои компьютеры от их использования в ка-

честве "зомби", следует реализовать также некоторые правила фильтрации

пакетов на пограничном маршрутизаторе, в частности, необходимо обеспе-

чить фильтрацию пакетов ICMP для ограничения возможности применения

атак Smurf.