Чернега В., Платтнер Б. Компьютерные сети. Учебное пособие для вузов

Подождите немного. Документ загружается.

Раздел 6. Безопасность компьютерных сетей

449

Повторное использование. В некоторых случаях нарушителям нет

необходимости расшифровывать пароль. Они могут повторно передать за-

шифрованный пароль в процессе аутентификации.

Кража файла с паролями. Вся база данных о паролях пользователя

обычно хранится в одном файле на диске. В ОС UNIX этим файлом является

/etc/passwd (или некоторая разновидность этого файла), а в ОС Windows NT

это SAM-файл. В любом случае, как только нарушитель получает этот файл,

он может запускать программы взлома (описанные выше) для того, чтобы

найти слабые пароли внутри данного файла.

Наблюдение. Одна из традиционных проблем при защите паролей за-

ключается в том, что пароли должны быть длинными и трудными для рас-

шифровки. Однако часто такие пароли очень трудно запомнить, поэтому

пользователи их записывают. Нарушители могут часто обыскивать рабочие

места пользователей для того, чтобы найти пароли, записанные чаще всего

на небольших клочках бумаги. Они могут также подглядывать пароли, стоя

за спиной пользователя.

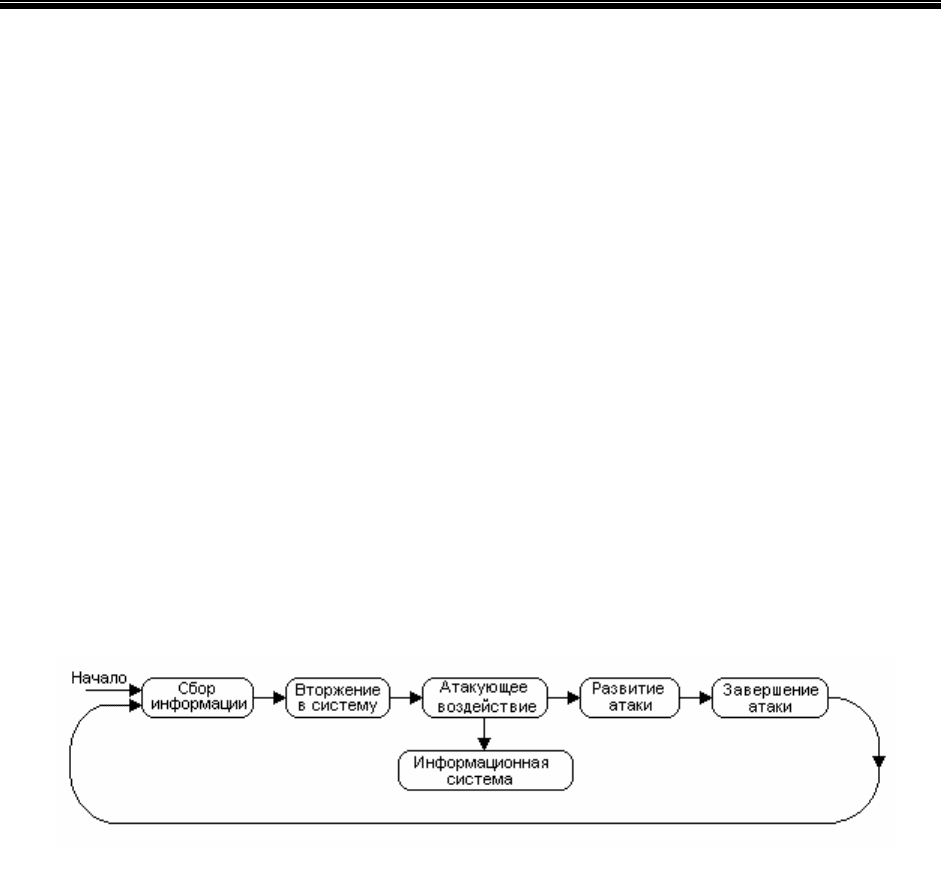

В общем случае в любой процедуре вторжения злоумышленника в

информационную систему можно выделить пять стадий (рисунок 6.1).

На начальной стадии нарушитель осуществляет сбор информации об

объекте атаки, чтобы на ее основе спланировать дальнейшие этапы вторже-

ния. Этим целям может служить, например, информация о типе и версии ОС,

установленной на хостах информационной системы; список пользователей,

зарегистрированных в системе; сведения об используемом прикладном ПО и

т. д. Стадия сбора информации может подразделяться на внешнюю и внут-

реннюю разведку.

При внешней разведке нарушители собирают как можно больше ин-

формации об атакуемой системе, ничем себя не выдавая. Они могут делать

это, собирая доступную информацию, или маскируясь под обычного пользо-

вателя. На этой стадии их невозможно обнаружить. Нарушитель будет вы-

сматривать "кто есть кто", чтобы собрать как можно больше информации о

потенциальной жертве. Нападающий может пройтись по DNS-таблицам

(применяя программы nslookup, dig или другие утилиты, используемые для

Рисунок 6.1 – Процедура реализации типового вторжения

Компьютерные сети

450

работы с DNS), чтобы найти имена машин исследуемой сети.

На стадии внутренней разведки нарушитель использует более мощ-

ные способы для получения информации, но по-прежнему не делает ничего

вредного. Он может пройти через все Web-страницы информационной сис-

темы и посмотреть CGI-скрипты, которые очень часто подвергаются хакер-

ским атакам. Возможен запуск утилиты ping для обнаружения активных

компьютеров в сети. В процессе разведки возможно сканирование UDP/TCP-

портов на намеченных для атаки компьютерах для того, чтобы определить

доступные сервисы. Нападающий может запустить утилиты типа rpcinfo,

showmount, snmpwalk и т.д. для того, чтобы определить, какие службы явля-

ются доступными. В данный момент нарушитель ведет "нормальную" дея-

тельность в сети и нет ничего, что могло бы быть классифицировано как на-

рушение.

На этапе вторжения нарушитель получает несанкционированный дос-

туп к ресурсам тех хостов, на которые совершается атака. Нарушитель пере-

секает границу и начинает использовать возможные уязвимости на выделен-

ных компьютерах. Он может попробовать скомпрометировать CGI скрипт,

посылая команды shell в полях входных данных. Нарушитель может попы-

таться использовать эксплоиты (exploits) или хорошо известные уязвимости

"переполнения буфера", посылая большое количество данных, либо начать

проверку учетных записей с легко подбираемыми (или пустыми) паролями.

Эксплоиты это программы, использующие ошибки в каком-то конкрет-

ном программном обеспечении. Они применяются для получения доступа к

компьютеру, главным образом с правами суперпользователя.

После этапа вторжения наступает стадия атакующего воздействия. В

течение этой стадии реализуются цели, ради которых и предпринималась

атака. Например, если хакер смог получить доступ к учетной записи обычно-

го пользователя, то затем он будет пытаться совершать дальнейшие действия

для получения доступа к учетной записи супервизора root/admin. Затем мо-

жет последовать нарушение работоспособности информационной системы,

кража конфиденциальной информации, удаление или модификация данных

и т. д.

В следующей стадии злоумышленник стремится развить атаку, т.е.

расширить круг жертв атаки, чтобы продолжить несанкционированные опе-

рации на других составляющих объекта нападения. Стадия завершения

вторжения характеризуется стремлением атакующего выполнить действия,

направленные на удаление следов его присутствия в информационной сис-

теме путем исправления журналов регистрации. Хакер будет пытаться ис-

пользовать систему в качестве опорной площадки для проникновения в дру-

гие системы или компьютеры, поскольку большинство сетей имеют незна-

чительное число средств для защиты от внутренних атак. Ниже рассмотрены

Раздел 6. Безопасность компьютерных сетей

451

более подробно способы реализации этих стадий.

6.2.2. Способы сканирования ресурсов сети

Последовательное просматривание (англ. sweeping) ресурсов компью-

терной сети производится нарушителем с целью разведки и предварительно-

го сбора информации на первой стадии вторжения.

К простейшему способу последовательного просматривания (сканиро-

вания) относится процедура, обозначаемая Ping sweeps. В течение этого

процесса сканирования утилитой ping просматривается диапазон IP-адресов

объекта нападения с целью определения активных компьютеров. Более

сложные сканеры используют другие процедуры, например SNMP sweep.

Для зондирования открытых TCP-портов в поисках сервисов, которые

может использовать нарушитель, он применяет процедуру TCP-

сканирования. Сеансы сканирования могут использовать обычные TCP-

соединения. Существуют так называемые скрытые сеансы сканирования,

применяющие наполовину открытые соединения (с тем, чтобы защитить их

от регистрации в журналах) или FIN-сеансы сканирования (никогда не от-

крывают порт, но тестируют, если что-то прослушивается). Сеансы сканиро-

вания могут быть последовательными, случайными, либо сконфигурированы

по перечню портов. Процесс сканирования UDP-портов несколько сложнее,

в связи с тем, что UDP-протокол относится к дейтаграммным протоколам,

т.е. без установления виртуального соединения. Суть UDP-сканирования

заключается в том, чтобы послать "мусорный" UDP-пакет к намеченному

порту. Большинство машин будут реагировать с помощью ICMP-сообщения

"destination port unreachable", указывающего, что на данном порту нет про-

веряемого сервиса. Однако многие компьютеры подавляют ICMP-

сообщения, поэтому злоумышленник не в состоянии осуществлять очень

быстрое UDP-сканирование.

Для идентификации используемой в сети операционной системы

(ОС) нарушители производят посылку некорректных ICMP- или TCP-

пакетов. Стандарты обычно устанавливают, каким образом компьютеры

должны реагировать на легальные пакеты, поэтому машины имеют тенден-

цию быть единообразными в своей реакции на допустимые входные данные.

Однако стандарты упускают реакцию на недопустимые входные данные. Та-

ким образом, уникальные действия каждой ОС на недопустимые входные

данные позволяют злоумышленнику понять, под чьим управлением функ-

ционирует выбранный компьютер. Этот тип деятельности имеет место на

нижнем уровне (вроде скрытых сеансов TCP-сканирования), на котором ана-

лизируемые системы не регистрируют события.

Компьютерные сети

452

Злоумышленнику известно, что существует программа Nmap, позво-

ляяющая администраторам сканировать отдельные хосты и целые сети, опре-

делять поддерживаемые типы сервиса и другие параметры. Nmap поддерживает

множество методов сканирования: UDP, TCP connect(), TCP SYN (half open), ftp

proxy (bounce attack), ICMP (ping sweep), FIN, ACK sweep, SYN sweep, IP

Protocol, и др. Кроме обычного сканирования программа может определять тип

операционной системы удаленного хоста, выполнять скрытое сканирование,

параллельное сканирование, детектирование фильтров и ряд других действий.

О наличии межсетевого защитного экрана в системе злоумышленник

может узнать по признакам его переконфигурирования. Для этого он посы-

лает большой поток ping-пакетов на хост и отмечает, что через некоторое

время доступ прекратился (ping не проходит). По этому признаку атакующий

может сделать вывод, что система обнаружения вторжений провела пере-

конфигурацию межсетевого экрана, установив новые правила запрета ping

на хост. Однако есть способы обойти эту защиту. Злоумышленник, атакуя

сеть, может задавать в качестве адреса отправителя IP-адреса известных

фирм (атака ipspoofing). В ответ на поток ping-пакетов механизм пере-

конфигурирования межсетевого экрана закрывает доступ на сайты этих

фирм. В результате возникают многочисленные телефонные звонки пользо-

вателей "закрытых" компаний в службу поддержки сайта, и администратор

вынужден отключить механизм переконфигурации (чего и добивается зло-

умышленник).

6.2.3. Точечные атаки и их сценарии

Зачастую гораздо проще нарушить функционирование сети или систе-

мы, чем на самом деле получить к ней доступ. Сетевые протоколы типа

TCP/IP были разработаны для применения в открытом и доверенном сооб-

ществе пользователей, и его текущая версия 4 унаследовала все слабые мес-

та своих предшественников. Кроме того, многие операционные системы и

сетевые устройства имеют различные изъяны в используемой реализации се-

тевого стека, что значительно снижает их способность противостоять ком-

пьютерным атакам.

В настоящее время наиболее распространенными являются точечные

атаки типа DoS (Denial of Service) и распределенные атаки DDoS (Distributed

DoS), направленные на отказ в обслуживании сетевых запросов. Атаки DoS

отличаются от компьютерных атак других типов. Они не предназначены для

получения доступа к атакуемой сети или для извлечения из этой сети какой-

либо информации. Атака DoS делает объект нападения недоступным для

обычного использования за счет превышения допустимых пределов функ-

Раздел 6. Безопасность компьютерных сетей

453

ционирования сети, операционной системы или приложения. В случае ис-

пользования некоторых серверных приложений (таких как Web- или FTP-

сервер) атаки DoS могут заключаться в занятии всех соединений, доступных

для этих приложений, и держать их в занятом состоянии, не допуская об-

служивания обычных пользователей.

Таким образом, атака DoS нарушает или полностью блокирует обслу-

живание легитимных пользователей, сетей, систем или других ресурсов.

DoS-атака относится к точечным (сосредоточенным), так как поступает с од-

ного источника (точки). В случае распределенной DDoS-атаки, нападение

осуществляется из множества источников, распределенных в пространстве и

зачастую принадлежащим разным сетям.

Большинство атак DoS опирается не на программные ошибки или

бреши в системе безопасности, а на общие слабости системной архитектуры.

Некоторые атаки сводят к нулю производительность сети, переполняя ее не-

желательными и ненужными пакетами или сообщая ложную информацию о

текущем состоянии сетевых ресурсов.

Нарушение функционирования системы при DoS-атаках осуществля-

ется преимущественно по таким причинам: насыщение пропускной способ-

ности сети, захват системных ресурсов, генерирование ошибочных команд,

подмена маршрутов.

Насыщение пропускной способности. Наиболее коварной формой

DoS-атак является насыщение пропускной способности (bandwidth

consumption). По существу, взломщики могут заполнить всю доступную по-

лосу пропускания определенной сети. Это можно осуществить и в локальной

сети, однако чаще всего злоумышленники захватывают ресурсы удаленно.

Для реализации такой атаки используется два сценария.

Сценарий 1. Взломщик может насытить сетевое подключение целевой

системы, воспользовавшись более широкой полосой пропускания собствен-

ной системы. Такой сценарий вполне возможен, если злоумышленник обла-

дает сетевым подключением типа Т1/Е1 (1,544 / 2,048 Мбит/с) или более бы-

стрым, и лавинно заполняет сетевое соединение с пропускной способностью

56 или 128 кбит/с. Этот тип атак не ограничивается возможностью примене-

ния к низкоскоростным сетевым соединениям. На практике встречались си-

туации, когда взломщики получали доступ к сетям с полосой пропускания

более 100 Мбит/с. Для атаки на Web-узел и насыщения его канала взломщи-

ку достаточно иметь канал Т1 или Е1.

Сценарий 2. Взломщик усиливает атаку DoS, вовлекая в процесс на-

сыщения целевого сетевого соединения несколько узлов. Используя другие

узлы для усиления атаки DoS, злоумышленник, имея аппаратуру с невысо-

кой скоростью передачи, может насытить пропускную способность даже 100

Мбит/с.

Компьютерные сети

454

Захват системных ресурсов. Атака, приводящая к недостатку ресур-

сов (resource starvation), отличается от предыдущей атаки тем, что она на-

правлена на захват системных ресурсов, таких как центральный процессор,

память, диски или другие системные процессы. Зачастую взломщик обладает

легитимным доступом к ограниченному количеству системных ресурсов.

Однако он предпринимает попытку захватить и дополнительные ресурсы.

Вследствие этого система или законные пользователи будут испытывать не-

достаток в совместно используемых ресурсах. Атаки такого типа обычно

приводят к недоступности ресурса, и следовательно, к краху системы, пере-

полнению файловой системы или зависанию процессов.

Ошибки программирования (programming flaw) заключаются в не-

способности приложения, операционной системы или логической схемы об-

рабатывать исключительные ситуации. Обычно эти ситуации возникают при

передаче уязвимому элементу несанкционированных данных. Взломщики,

многократно передавая пакеты, в которых не учитываются рекомендации

документов RFC, пытаются определить, способен ли сетевой стек справиться

с этими исключениями или это приведет к панике ядра (kernel panic), либо

краху всей системы. Для определенных приложений, которым требуются

пользовательские входные данные, взломщики будут передавать строковые

данные длиной в тысячи строк. Если программой используется буфер фик-

сированной длины, скажем, 128 байт, то злоумышленники попробуют сгене-

рировать условие переполнения буфера и вызвать крах приложения. Иногда

взломщики могут также заставить процессор выполнить привилегированные

команды. Печально известная атака под названием Pentium f00f основыва-

лась на том, что пользовательский процесс, выполнив некорректную инст-

рукцию 0xf00fc7c8, приводил к краху любой операционной системы.

Атаки на маршрутизаторы и серверы DNS. Атаки DoS на маршру-

тизаторы заключаются в изменении или внесении новых записей таблицы

маршрутизации, что приводит к прекращению обслуживания легитимных

систем или сетей. Большинство протоколов маршрутизации, такие как RIP

версии 1 (Routing Information Protocol) и ВGР (Border Gateway Protocol), не

имеют вообще или используют слабые алгоритмы аутентификации. Это пре-

доставляет злоумышленникам возможность изменять маршруты путем ука-

зания ложных IP-адресов. В результате таких атак трафик целевой сети мар-

шрутизируется через сеть взломщика или в несуществующую сеть.

Атаки DoS, направленные на серверы DNS, также являются достаточ-

но чувствительными. Большинство таких атак приводит к кэшированию на

целевом сервере фиктивных адресов. Когда сервер DNS выполняет обратный

поиск, взломщик может перенаправить его на требуемый узел или в некото-

рых случаях в "черную дыру". Существуют несколько типов подобных атак,

которые приводят к тому, что большие узлы в течение продолжительного

Раздел 6. Безопасность компьютерных сетей

455

времени оказываются недоступными.

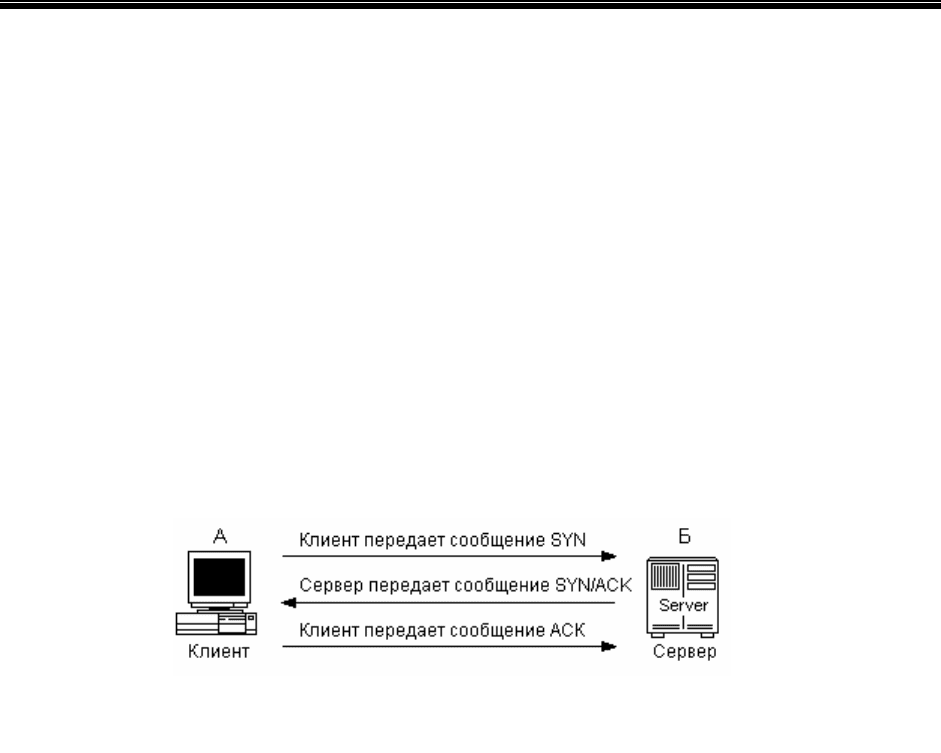

Атака с помощью переполнения пакетами SYN. До того как атака

Smurf не стала такой популярной, наиболее разрушительной считалась атака

SYN Flood, использующая переполнение сервера пакетами SYN. Как уже

упоминалось в разделе 4, инициализация соединения TCP представляет со-

бой процесс, состоящий из трех шагов (рисунок 6.2). В обычной ситуации

пакет SYN отсылается с определенного порта станции А на конкретный порт

станции Б, который находится в состоянии ожидания запроса соединения

LISTEN (Слушает). После приема пакета SYN система Б передает станции

А пакет подтверждения синхронизации SYN/ACK. В этот момент потенци-

альное соединение системы Б переходит в состояние SYN_RECV ожида-

ния приема пакета-квитанции от станции А. Если процесс проходит нор-

мально, станция А передает обратно пакет АСК и соединение переходит в

состояние ESTABLISHED (Создано).

Описанный механизм хорошо работает в большинстве случаев, однако

некоторые из его изъянов позволяют взломщику сгенерировать условие DoS.

Проблема заключается в том, что большинство систем заранее выделяет не-

которое количество ресурсов при установке потенциального соединения, т.е.

соединения, которое еще не полностью установлено. Несмотря на то, что

многие системы могут поддерживать тысячи параллельных соединений с

определенным портом (например, 80), достаточно нескольких десятков по-

тенциальных запросов на соединение, чтобы израсходовать все доступные

ресурсы. Именно этот механизм и применяется взломщиком для атаки с по-

мощью переполнения пакетами SYN.

В начале атаки SYN взломщик тоже передает пакет SYN с системы А

системе Б, однако при этом в качестве адреса источника указывает ложный

адрес несуществующего узла. После этого система Б посылает пакет

SYN/ACK по ложному адресу. Если узел по этому адресу существует, то

системе Б обычно обратно отсылается пакет разъединения соединения RST,

поскольку этот узел не инициировал его установку. Однако следует учесть

то, что взломщик наверняка выбрал недостижимую систему. Следовательно,

после того, как система Б отправила пакет SYN/ACK, она никогда не полу-

Рисунок 6.2 - Процедура согласования параметров при установлении

ТСР-соединения

Компьютерные сети

456

чит ответного пакета RST от системы А. Это потенциальное соединение ос-

танется в состоянии SYN_RECV и будет помещено в очередь на установку

соединения. Из этой очереди потенциальное соединение может быть удалено

лишь после истечения выделенного промежутка времени. Этот промежуток

времени в каждой системе различен, однако он не может быть меньше 75 се-

кунд, а в некоторых реализациях протокола IP минимальный интервал может

достигать 23 минут. Поскольку очередь на установку соединения обычно

имеет небольшой размер, взломщику достаточно отправить несколько паке-

тов SYN с интервалом 10 секунд, чтобы полностью заблокировать опреде-

ленный порт.

Ситуация усугубляется вследствие того, что для ее успешной реализа-

ции достаточно небольшой полосы пропускания. Так для нарушения работо-

способности промышленного Web-сервера злоумышленнику достаточно мо-

демной линии связи 14,4 кбит/с. Кроме этого, подобная атака является скры-

той, поскольку взломщики при рассылке пакетов SYN используют ложный

исходный адрес. Это значительно затрудняет идентификацию источника на-

падения.

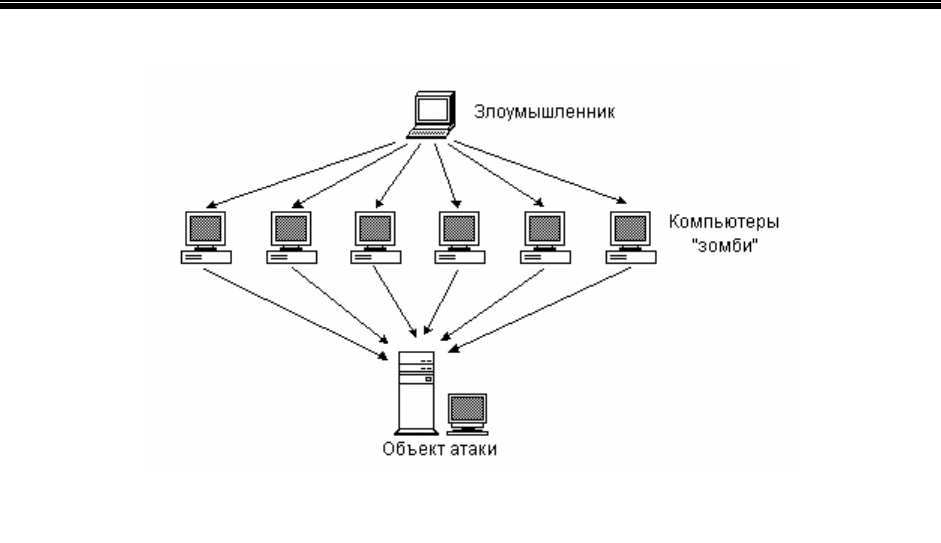

6.2.4. Распределенные атаки DoS путем "зомбирования"

В случае распределенной атаки DoS ее источником является несколько

узлов различных компьютерных сетей (рисунок 6.3). Такой сценарий может

быть реализован путем взлома функционирующих в Интернете компьютер-

ных систем. Первый шаг любого злоумышленника, решившего прибегнуть к

атаке DDoS, заключается во взломе максимального количества узлов и полу-

чении на них административных привилегий.

На этой фазе злоумышленник сканирует различные подсети и на осно-

ве анализа полученных ответов идентифицирует используемые операцион-

ные системы и версии активизированных служебных программ. Применяя

программу exploits или другие программы, использующие существующие

слабые места в целевой системе, он пытается получить привилегированные

права для доступа к системе и установить в ней DDoS-агенты. Кроме того,

злоумышленник может установить так называемые root kits, которые удаля-

ют следы вторжения и маскируют существование DDoS-агентов.

Более прямолинейной процедурой установки DDoS-агентов является

создание и рассылка троянцев, например, по электронной почте. К еще од-

ному способу установки DDoS-агентов относится использование слабых

мест при интерпретации и выполнении отдельных программ на рабочей

станции.

Раздел 6. Безопасность компьютерных сетей

457

После того как DDoS-агенты были успешно установлены, в любой мо-

мент может наступить фаза атаки на систему, являющуюся целью. Установ-

ленные и работающие в фоновом режиме DDoS-агенты могут получить ко-

манду от центрального мастера атаковать целевую систему путем насыще-

ния ее DoS-пакетами.

К наиболее опасной разновидности атаки DDoS относится атака

Smurf. При такой атаке возникает эффект усиления вредного воздействия за

счет отправки прямых широковещательных запросов рing к системам, кото-

рые обязаны послать на этот запрос ответ. Атакующий посылает пакет IСМР

ЕСНО по адресу широковещательной рассылки усиливающей сети. Адрес

источника этого пакета заменяется адресом жертвы, чтобы представить дело

так, будто именно целевая система инициировала запрос. Поскольку пакет

ЕСНО послан по широковещательному адресу, все системы усиливающей

сети возвращают жертве свои ответы (если только конфигурация не опреде-

ляет другого поведения). Послав один пакет IСМР в сеть из 100 систем, ата-

кующий инициирует усиление атаки DDoS в сто раз! Коэффициент усиления

зависит от состава сети, поэтому атакующий ищет большую сеть, способную

полностью подавить работу системы-жертвы. Воспользовавшись таким под-

ходом, сеть с каналом доступа ТЗ (45 Мбит/с) можно насытить с помощью

группы каналов связи 56 кбит/с, привлекая к атакам дополнительные узлы.

Одним из первых общедоступных средств реализации атаки DDoS яв-

ляется пакет TFN (Tribe Flood Network), предназначенный для использова-

ния в системе UNIX. В состав пакета входит как клиентский, так и сервер-

ный компоненты. Это позволяет взломщику установить серверную часть на

Рисунок 6.3

–

DDoS

-

атака с использованием компьютеров "зо

м

би"

Компьютерные сети

458

удаленном взломанном узле, а затем с помощью нескольких команд, введен-

ных с использованием клиентской части, инициировать полномасштабную

распределенную атаку DoS. С помощью пакета TFN могут быть реализованы

атаки с использованием ICMP-, UDP-пакетов, пакетов SYN, а также атаки

Smurf. Помимо этих компонентов, в состав пакета TFN входит модуль, по-

зволяющий получить доступ к удаленной командной оболочке, связанной с

TCP-портом.

Другим распространенным пакетом, реализующим распределенную

атаку DoS, является пакет Trinoo. В его состав входит программа удаленно-

го управления (клиент), которая взаимодействует с основной программой и

передает команды программе-демону (серверу). Взаимодействие между кли-

ентом и основной программой осуществляется посредством соединения че-

рез TCP-порт 27665. При этом обычно используется пароль betaalmostdone.

Связь основной программы с сервером устанавливается через UDP-порт

27444, а в обратном направлении — через UDP-порт 31335.

Еще более мощным деструктивным средством является пакет

Stacheldraht, в котором комбинируется возможности Тrinоо и TFN. Он реали-

зует зашифрованный сеанс Telnet между главным и подчиненным модулем.

Теперь взломщик может блокировать системы выявления вторжений и бла-

годаря этому получать неограниченные возможности по генерации условия

DoS. Как и TFN, пакет Stacheldraht предоставляет возможность инициирова-

ния ICMP-, UDP-, SYN- и Smurf-атак. Взаимодействие клиента с сервером

осуществляется через комбинацию TCP- и ICMP-пакетов типа ECHO

REPLY.

При взаимодействии клиента с сервером применяется алгоритм сим-

метричного шифрования с помощью ключа. Кроме того, по умолчанию ак-

тивизирован режим защиты с помощью пароля. Стоит упомянуть еще одну

дополнительную возможность пакета Stacheldraht: при необходимости

взломщик может обновить серверный компонент с использованием команды

rср, которая обычно используется для удаленного копирования файлов.

Усовершенствованным вариантом пакета TFN является пакет TFN2K

(обозначение пакета TFN 2000). Это одно из коварных средств DDoS, прин-

ципиально отличающееся от своего предшественника и позволяющего в

процессе взаимодействия использовать порты с произвольно выбранными

номерами. За счет этого свойства возможен обход блокирования портов на

пограничных маршрутизаторах. Как и TFN, пакет TFN2K поддерживает

SYN-, UDP-, ICMP- и Smurf-атаки. Кроме того, он позволяет случайным об-

разом переключаться между различными методами проведения атаки.