Антонюк А.О. Теоретичні основи захисту інформації

Подождите немного. Документ загружается.

161

Ймовірність надійного захисту інформації для групи об’єктів визначається за

формулою

∏

∀

=Δ

i

i

PTP )(

.

Можна урахувати також фактор часу. Дійсно, показники захищеності, що

мають вигляд отриманих раніше залежностей, будуть справедливими для

деякого невеликого інтервалу часу

t

δ

. Якщ о ж інтерв ал часу

TΔ

, на якому

оцінюється захищеність інформації, набагато більший ніж

t

δ

, то

∏

∀

=Δ

z

z

tPTP )()(

δ

,

де

!

"

#

$

%

&

Δ

=

t

T

z

δ

(ква дра тні дужки означають цілу частину від частки),

)( tP

δ

– показник захищеності інформації на z-ому проміжку часу завдовжки

t

δ

.

Звернемо щ е раз увагу на те, що всі наведені формули отримані з урахуванням

припущення про повну або майж е по вну незалежність дії всіх ДФ , а також всіх

засобів захисту. Звичайно, таке припущення не завжди відпо відає дійсності.

Розглянута модель привертає увагу своєю простотою: для визначення

показників захищеності інформації досить знати ймовірносні характеристики

дестабілізуючої дії на інформ ацію та ефективності функціонування засобів

захисту. Однак основним недол іком мо делі є те, щ о в ній цілком ігнорується

взаємовплив ДФ і засобів захисту, а також неможливість отримати оцінки

витрат від дії різних ДФ. Отже, таку модель можна використовувати лише для

загальних наближених оцінок рівня захищен ості.

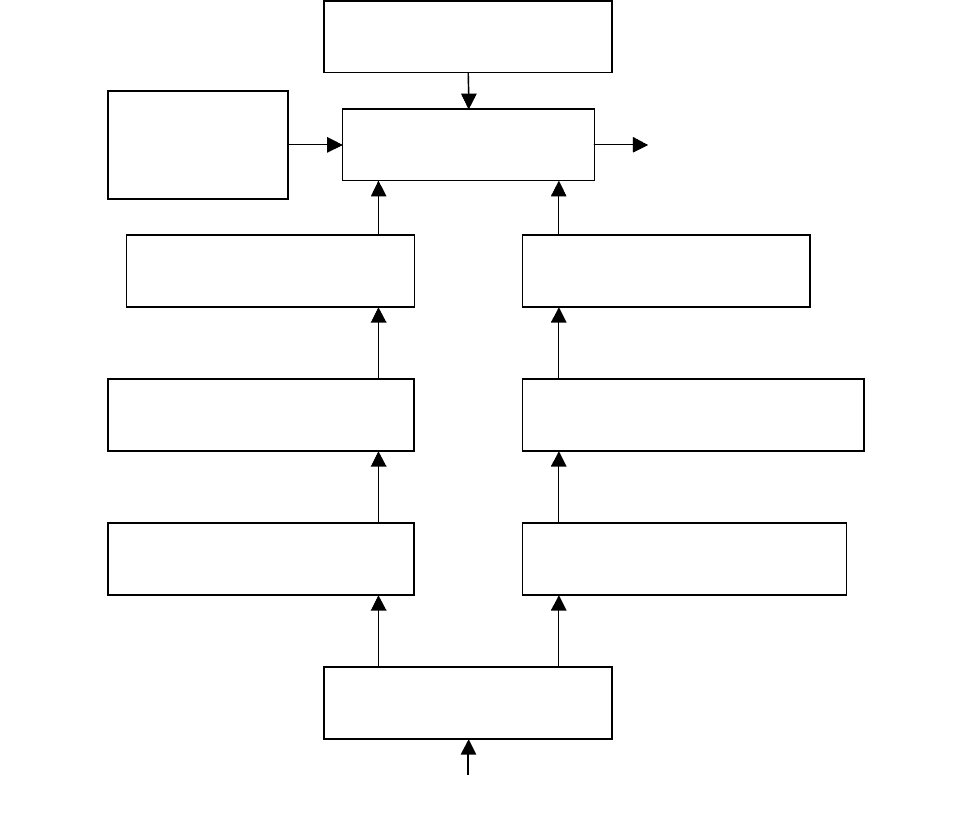

6.2. Модель сист ем и з ах и ст у

Узагальнена модель функціонування СЗІ є наступним ступенем в розвитку

попередньої моделі [39]. Головни м її п р и зн ач ен н ям є вибір о сн о в н их орієнти рів

(прийняття стратегічних рішень) при розробці перспективних планів побудови

СЗІ після того, як її побудову признано доцільною. Відповідно до цього, в такій

моделі мають бути відображені ті події і заходи, які повинні здійснюватися в

162

СЗІ. Основою для її побудови є загальні цілі (задачі) ЗІ і умови, в яких

здійснюється ЗІ.

Умови, в яких здійснюється ЗІ, можуть бути представлені наступним

чином. Захищеність інформації визначається показниками, які в свою чергу

визначаються відповідними параметрами системи і зовнішнього середовища.

Всю сукупність параметрів, що визначають значення показників захищеності

інформації, в сам о м у з аг ал ьн о м у в иг л яді м о ж н а ро з діл и ти н а т р и г р уп и :

1) параметри, якими мож на керувати і значення яких цілком формується

системою захисту;

2) параметри, які недоступні для однозначного і безпосереднього

керування, але на які система все ж може діяти;

3) параметри зовнішнього середовища (і, можливо, деякі внутрішні

параметри), на які СЗІ аж ніяк не може діяти.

Тоді модель СЗІ в самому загальному вигляді може бути представлена

рисунку, де прийняті наступні позначення:

K – множина показників захищеності (уразливості) інформації;

c

P

– множина показників параметрів зовнішнього середовища, що

здійснює вплив на функціонування ІТС;

c

R

– множина ресурсів ІТС, що приймають участь в обробці інформації,

яка захищається;

к

Р

– множина внутрішніх параметрів ІТС і СЗІ, якими можна керувати

безпосередньо в процесі обробки інформації, що захищається;

д

P

– множина внутрішніх параметрів ІТС, що не піддаються

безпосередньому керуванню, але піддаю ться дії системи захисту (наприклад, в

процесі реорганізації або удосконалення компонентів системи);

п

S

– множина засобів поточного керування;

д

S

– множина засобів поточної дії;

п

R

– множина ресурсів поточного керування;

163

д

R

– множина ресурсів поточної дії;

rп

R

– множина ресурсів поточного керування після розподілу загальних

ресурсів;

rд

R

– множина ресурсів поточної дії після розподілу загальних рсурсів;

з

R

– множина загальних ресурсів на захист.

Тоді, як неважко впевнитись, кожний К

і

-й показник захищеності може

залежати від чотирьох показників, що запишемо у вигляді наступної

формальної функціональної залежності

),,,(

ccдкii

PRРPFK =

.

R

п

R

д

S

п

S

д

R

rд

R

д

→S

д

R

rд

→R

д

R

rп

R

rп

→R

п

R

п

→S

п

S

п

→P

к

R

c

P

д

P

к

P

c

K

3. Модель дії зовнішньо-

го середовища

1. Модель ПФ

2. Модель

використання

ресурсів ІТС

4а. Модель визначення

параметрів

4б. Модель визначення

поточних параметрів

5а. Модель розподілу

засобів дії

5б. Модель розподілу засобів

поточного керування

6а. Модель розподілу

ресурсов дії

6б. Модель розподілу

поточних ресурсів

6. Модель ресурсів

R

3

S

д

→P

д

164

Тепер для вирішення задач аналізу, тобто для визначення показників

захищеності (уразливості) інформації можна в досить загальному вигляді

сформулювати відразу декілька задач синтезу СЗІ:

1) визначити такі

п

R

і

д

R

, щоб за даними

c

R

і

c

P

виконувалася умова

ma x→

i

K

.

2) вибрати такі

п

R

і

д

R

, щоб за даними

c

R

і

c

P

нерівність

ii

KK ≥

виконувалося за умови

min→+=

пдc

RRR

.

Задачі керування зводяться до оптимізації розподілу

п

R

,

п

S

,

д

R

і

д

S

.

Неважко також побачити, що скориставшись наданою схемою загальної

моделі, можна отримати цілий ряд наступних її модифікацій:

1) блоки 1, 2 і 3 – модель функціонування АС за відсутності керування

захистом інформац ії; така модель дозволяє лиш е визначати зн аченн я

показників захищеності інформації, тобто вирішувати задачі аналізу;

2) блоки 1, 2, 3, 4а і 5а – модель поточного керування захистом

інформації, основу якого склада є опти міз ац ія використання засобів захисту, що

включені до складу АС. Таке керування може бути оперативно-диспетчерськи м

і календарно-плановим;

3) блоки 1, 2, 3, 4а, 5а і 6а – модель керування ресурсами, що виділені на

ЗІ. На додаток до попередніх задач така модель дозволяє оптимізувати процес

формування витрат для поточного керування системою ЗІ;

4) блоки 1, 2, 3, 4б і 5б – модель керування засобами дії на параметри,

що не дозволяють поточного керування, але піддаються дії системи захисту;

5) блоки 1, 2, 3, 4б, 5б і 6б – модель керування ресурсами, що

виділяються на розвиток АС;

165

6) усі блоки – повна модель захисту. На додаток до всіх можливостей,

розглянутих вище, дозволяє оптимізувати використання усіх ресурсів, що

виділяються на ЗІ.

Таким чином, наведена структура комплексу моделей дозволяє вирішити

практично увесь клас задач моделювання систем і процесів ЗІ. Така структура

може бути винятково корисною при проектуванні СЗІ.

6.3. Модель фун к ц ій за хи с ту

Один з підходів до моделювання процесів і систем захисту інформації в

ІТС грунту ється на понятті функції захисту інформації [32,39]. Суть його

полягає в тому, що процес функціонування СЗІ ІТС моделюється шляхом

визначення в ній ряду властивостей, завдяки яким вона певним чином реагує на

події, які пов'язані із забезпеченням безпеки інформації в ІТС. Це, наприклад,

такі події, як оцінювання реальної можливості (або заходи) прояву порушень

безпеки інформації, ви явлення фактів їх прояву, вживання заходів до

запобігання їх дії на інформацію, що захищається, вияв ленн я, локалізація і

ліквідація наслідків дій на інформацію, що захищається, і ін. Кожному з них

ставиться у відповідність певна властивість СЗІ ІТС, яку н азиваємо функцією

захисту інфо рмац ії, і яка полягає в конкретних діях СЗІ відносно певної події.

Методи реалізації цих функцій (організаційні, програмні, апаратні і ін.) для

даного розгляду не мають значення і в подальшому не розглядаються.

В рамках такого підходу основне завдання теорії і практики захисту

інформації в будь-якій ІТС можн а розуміти як формуванн я і обгрунтування

повної множини функцій захисту

S

[39], я ка пов инн а хар акт ери зува тис я

очевидною властивістю: множина

S

повинна містити такі функції, щоби при їх

реалізації СЗІ ІТС могла протидіяти всім потенційно можливим порушенням

безпеки інформації в процесі функціонування ІТС, а також при організації і

забезпеченні захисту інформації.

У [39] в ст ано вле но, що множина

S

є об'єднанням з двох множин

ca

SSS =

: 1) множин и функц ій забезпечен н я захисту

a

S

, здійсне нн я м яких

166

створюються умови, які необхідні дл я надійного захисту інформації; 2)

множини функцій

c

S

управління механізмами захисту, здійснюваних з метою

ефективного використання м еханізмів захисту після реал ізації функцій

множини

a

S

. Надалі розгляд ати м ет ьс я т іль ки м н о ж и на

a

S

.

Зокрема, в [70] розглянута одна з можливих схем форм ува нн я множини

функцій

a

S

. Нижче розглядають ся питання обгрунтуванн я, удосконалення і

подальшої формалізації схеми подібного роду.

Спочатку розглянемо структуру множини

a

S

. Порушення ін фо р м ац ій н о ї

безпеки безпосередньо пов'язані з загрозами інф ормації. П о суті порушення –

це реалізація загроз інформації. Нагадаємо, що загрози інформації

визначаються за результатом дії на основні властивості інформації, які

визначають її цінність, тобто конфіденційність, цілісність, доступність і

спостереженість. Таким чино м, вводяться і розрізняються наступні класи загро з

інформації:

• порушення конфіденційності;

• порушення цілісності (логічної або фізичної);

• порушення доступності або відмова в обслуговуванні;

• порушення спостереженості або керованості.

До цих загроз інформації необхідно додати ще загрозу несанкціонованого

використання інформаційних ресурсів.

Проте визначені таким чином загрози є лише деякі абстрактні і досить

загальні небажані дії на інформацію. Внаслідок цього зручним виявляється

поняття дестабілізуючого фактора (ДФ), як конкретної причини виникнення

загрози інформації. Як визначено раніше, ДФ – це такі явища або події, які

можуть з'являтися на будь-якому етапі життєвого циклу (ЖЦ) ІТС і наслідком

яких можуть бути загрози інформації і/або нанесення збитку компонентам ІТС.

Таким чином, порушення інформаційної безпеки – це фактично виникнення і

реалізація ДФ.

167

Тоді основним завданням функцій захисту інформації буде контроль над

всіма можливими проявами ДФ. У будь-якій ІТС завжди можна визначити такі

умови, при яких можуть (хоча б у принципі) виявитися які-небудь ДФ. Якщо їх

не буде, то не буде необхідності в захисті, якщо ж потенційні можливості

прояву ДФ все-таки матимуть місце, то треба уміти оцінювати реальну

можливість (міру) їх прояву, виявляти факти їх прояву, приймати заходи щодо

запобігання їх дії на інформацію, виявленню, ло калізації і ліквідації наслідків

дій на інформацію. Саме ці властивості повинні мати функції забезпечення

захисту

a

S

.

З урахуванням аналізу і класифікації ДФ, проведеної раніше, а також

основних завдань функцій захисту, їх множина

a

S

виглядатиме таким чином:

1.

1a

S

– створення і контроль умов, що обмежують можливості прояву

ДФ. Можливість створення таких умов може бути реалізована ще на етапах

проектування ІТС, за допомогою вибору відповідної ар х іте кту р и ІТС,

відповідних технологічних схем обробки інформації, моделі безпеки, політики

безпеки, впровадженн я механізмів безпеки і т.д., тобто умов, що виключають

навіть потенційну можливість прояву ДФ.

2.

2a

S

– попередження виникнення умов (негативних), що сприяють

прояву ДФ. Ця функція реалізується подібно до попередньої і обидві вони

відіграють випереджальну роль.

3.

3a

S

– попередження безпосереднього прояву ДФ в конкретних умовах

функціонування ІТС. Ця функція також відіграє випереджальну роль, але

стосовно конкретних умов і для ДФ, які вже потенційно можуть мати місце на

різних етапах ЖЦ ІТС.

4.

4a

S

– виявлення ДФ, що проявилися, і контроль над ними. Т ут

передбачається здійснення таких заходів, в результаті яких ДФ (або реальна

загроза їх п рояву ), що виявилися, будуть виявлені ще до того, як вони

168

реалізують якусь дію на інформацію, яка захищається. Ця функція фактично –

стеження за потенційними ДФ.

5.

5a

S

– попередження дій ДФ на інформацію. Її зміст – не допустити

небажаної дії ДФ на інформацію навіть в тому випадку, якщо вони реально

виявилися (тут це продовження попередньої функції). Проте здійснення

попередньої функції може бути як успішним (прояв ДФ виявлено), так і

неуспішним (прояв ДФ не буде виявлений), а дія все-таки можлива. Тому

завданням цієї функції є – попередження дії на інформацію ДФ, що виявилися.

6.

6a

S

– попередження дії ДФ на інформацію з метою – не допустити

небажаної дії ДФ на інформацію навіть в тому випадку, якщо вони реально

виявилися (продовження попереднього пункту). Проте тут функція має

завдання – попередження дії на інформацію тих ДФ, що проявилися, але не

виявлених явно.

7.

7a

S

– виявлення і контроль дії ДФ на інформацію, що захищається. На

відміну від функції

3a

S

, т ут здійснюється стеження не тільки за п о те н цій н о

можливими ДФ, але і за інформацією, що захищається.

8.

8a

S

– локалізація дії ДФ на інформацію, тобто недопущення

розповсюдження дії на інформацію за межі максимального допустимих

встановлених в ІТС розмірів. Тут основне завдання: локалізація дії ДФ, що

проявилася і виявлені, на інформацію.

9.

9a

S

– локалізація дії ДФ на інформацію, тобто недопущення

розповсюдження дії на інформацію за межі максимального допустимих

встановлених в ІТС розмірів. Проте тут виділяється завдання: локалізація дій

ДФ на інформацію, що проявився, але не виявлених.

10.

10a

S

– ліквідація наслідків дії ДФ на інформацію, що захищається. Під

ліквідацією наслідків розуміється проведення таких заходів щодо локалізованої

дії ДФ на інформацію, в результаті яких подальша обробка інформації може

здійснюватися без урахування того, що мали м ісце дії. Тобто потрібно

169

відновити той стан інформації, який мав місце ще до дії ДФ. Ясно, що для

ліквідації наслідків дії у разі локалізації виявлених і невиявлених дій необхідні

абсолютно різні механізми захисту. Це означає, що тут доцільно виділити

завдання: ліквідація наслідків виявленої і локалізованої дії ДФ.

11.

11a

S

– ліквідація наслідків дії ДФ на інформацію, що захищається, але

тут виділяється завданн я: ліквідація наслідків локалізованої, але не виявленої

дії ДФ на інформацію.

Як показує аналіз, для елементів множини

a

S

можна відзначити наступні

характерні особливості:

• множина функцій

a

S

є вичерпною і повною в тому сен сі, що

включає всі у принципі можливі дії щодо забезпечення захисту інформації в

ІТС;

• жодну з функцій множ ини

a

S

не можна виключити з даної

множини;

• множина функцій

a

S

повинна підтримуватися в будь-яки х ІТС на

всіх етапах їх ЖЦ і в будь-яких умовах їх функціонування.

Інакше кажу чи, реалізація множи ни функцій забезпечен ня захисту

інформації

a

S

в ІТС є необхідною умовою надійного захисту інформації. Це

означає, що рівень захищеності ІТС повністю визначається набором

конкретних заходів, необхідни х для підтримки всіх функцій

a

S

. У свою чер гу,

кожний з таких заходів визначається своїми рівнем і повнотою реалізації.

Тепер розглянемо можливі підсумкові стани СЗІ, до яких може приводити

виконання або невиконання кожної з перерахованих функцій. Незалежно від

перерахованих можливостей функцій забезпечення захисту

a

S

для будь-якої

СЗІ в будь-якій ІТС може виникати тільки наступна множина різних

підсумкових станів (подій)

A

:

170

1.

1

A

– СЗІ повністю виконує свої завдання, тобто навіть за умови

прояву яких-небудь ДФ запобігає їх негативну дію на інформацію, щ о

захищається, або повністю ліквідовуються наслідки такої дії.

2.

2

A

– СЗІ не повністю виконує свої завдання, тобто не вдається

повністю запобігти негативній дії ДФ на інформацію, проте ця дія локалізоване.

3.

3

A

– СЗІ не виконує жодної з своїх завдань, тобто СЗІ порушена

повністю, внаслідок чого негативна дія ДФ на інформацію не тільки не

скасована, але навіть не локалізована.

Очевидно, що організація захи сту інф ормац ії в ІТС полягає в досягненні

першої події

AA ∈

1

і/або хоч би частк о во – другої

AA ∈

2

.

Для подальшого аналізу перераховані функції захисту з множини

a

S

і

підсумкові події (множина

A

) зручно представити у вигляді графа, в яком у

приведені всі можливі їх поєднання. У представленому нижче графі (Рис.2)

номерами функцій захисту відмічені його вершини, дуги описуються булевими

змінними і фіксують факти ви конанн я або невиконання функцій захисту, а

результати визначаються як кінцеві вершини – деякі булеві функції.