Тимошенко А.А. Защита информации в специализированных информационно-телекоммуникационных системах

Подождите немного. Документ загружается.

161

- обладает всеми возможностями пользователя СЭД по созданию, редактированию, передаче,

просмотру документов, наборов данных атрибутов документов и наборов данных маршрутов

документов.

Внешний по отношению к организации, использующей СЭД, пользователь ИТС (в

системах распределенной архитектуры) с учетом того, что не вся инфраструктура сети передачи

данных находится под контролем организации:

- может осуществить несанкционированный доступ (с использованием штатных и нештатных

средств) к передаваемым по каналам передачи данных электронным документам (с целью их

перехвата, модификации, удаления или создания нового документа);

- может осуществить несанкционированный доступ (с использованием штатных и нештатных

средств) к передаваемым по каналам передачи данных наборам данных атрибутов электронных

документов (с целью их просмотра, модификации, удаления или создания нового набора

атрибутов);

- с использованием штатных и нештатных средств может влиять на работоспособность

разделяемых ресурсов СЭД, взаимодействующих с сетью передачи данных (серверы СУБД,

серверы приложений, ФС, на которых функционируют серверы приложений и серверы СУБД

и размещаются хранилища данных), активного сетевого оборудования и оборудования сети

передачи данных.

Таким образом, потенциальный нарушитель имеет возможность реализации всех типов

угроз (конфиденциальности, целостности и доступности) с использованием штатных средств СЭД,

штатных и нештатных средств ОС используемых ФС, штатных и нештатных средств серверов

СУБД, штатных и нештатных средств серверов приложений, штатных и нештатных средств

управления активным сетевым оборудованием и оборудованием сети передачи данных.

3.3.2.3 Анализ потенциальных угроз информации в СЭД. Анализ и оценка рисков,

связанных с реализацией угроз информации в СЭД

При проведении анализа рисков, связанных с реализацией угроз информации, будем

считать, что наибольший ущерб обрабатываемой информации наносится при реализации угроз

всех трех типов (угроз конфиденциальности, целостности и доступности). Также будем считать,

что наибольшую вероятность (с учетом сложности реализации и возможности использования

штатных программных средств) имеют угрозы информации, реализуемые на верхнем

(прикладном) уровне стека протоколов взаимодействия ИТС, а также, в системах распределенной

архитектуры - угроз, реализуемых во внешних (по отношению с организации) компонентах ИТС

(устройствах маршрутизации и каналах передачи данных).

162

С учетом принятых допущений, в первую очередь в СЗИ в СЭД должны быть

предотвращены попытки реализации угроз конфиденциальности, целостности и доступности

информации на прикладном уровне (угрозы с высоким показателем рисков), а также (в системах

распределенной архитектуры) - угрозы, реализуемых во внешних (по отношению с организации)

компонентах ИТС (устройствах маршрутизации и каналах передачи данных).

С учетом известных способов реализации угроз, модель подлежащих предотвращению

угроз информации (с высоким и средним риском) выглядит следующим образом (табл. 3.6-3.13).

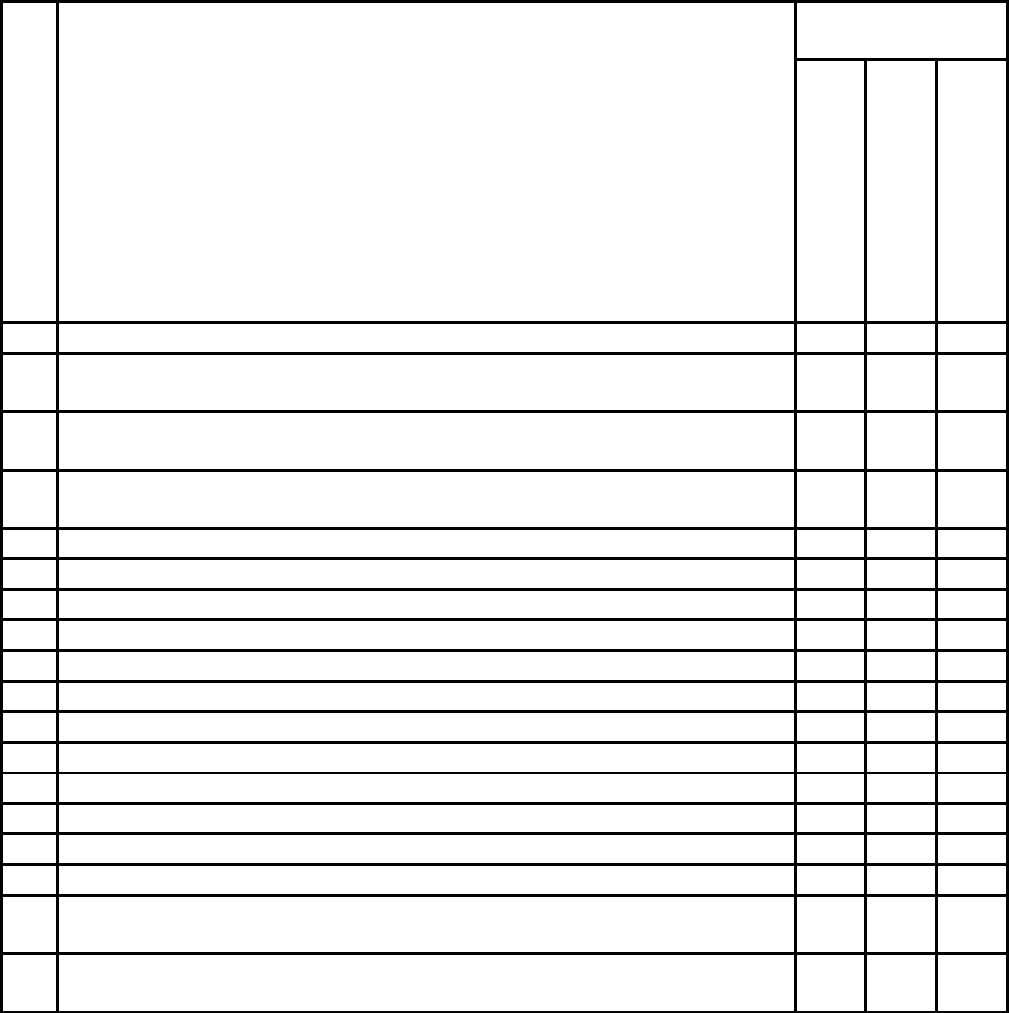

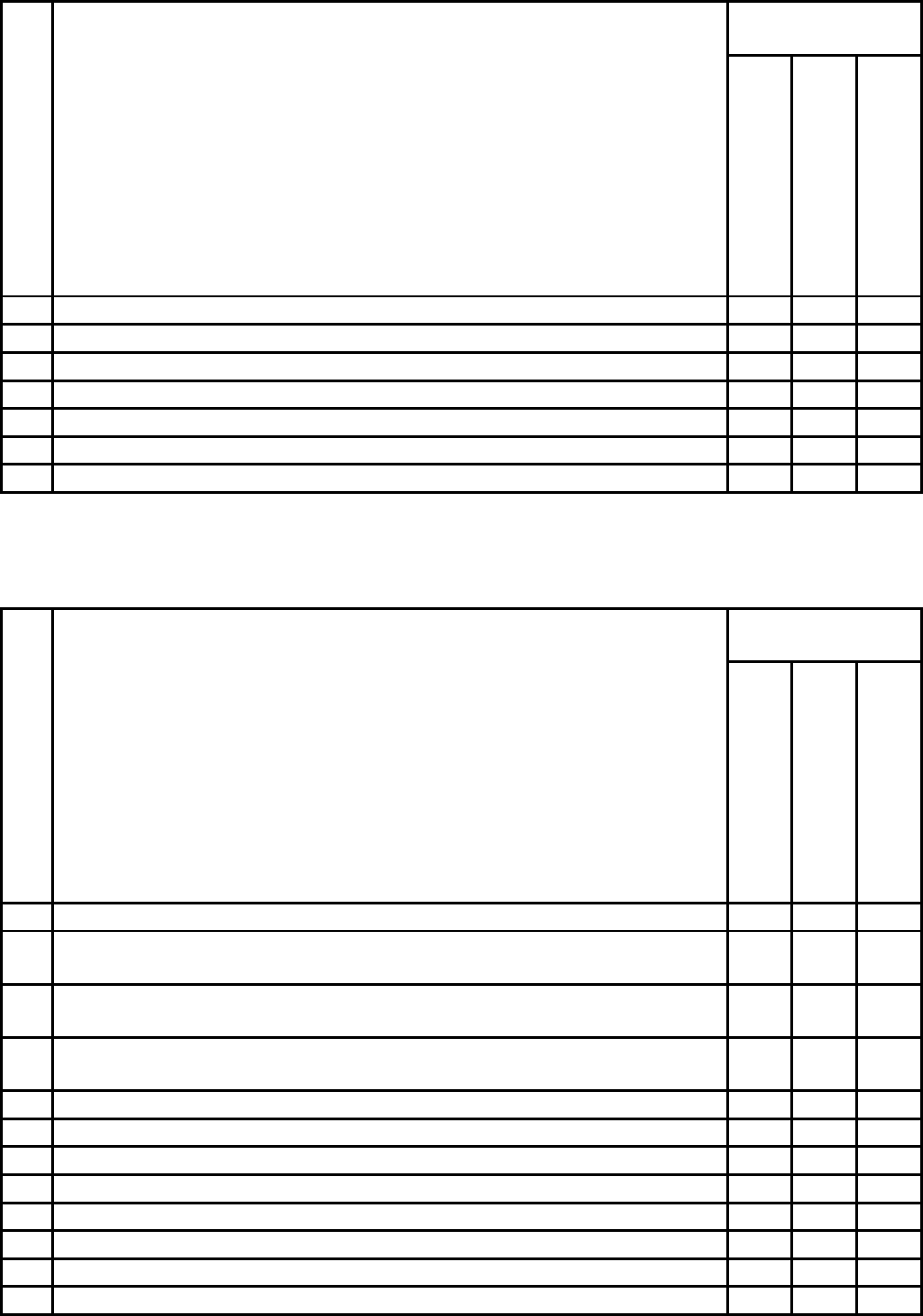

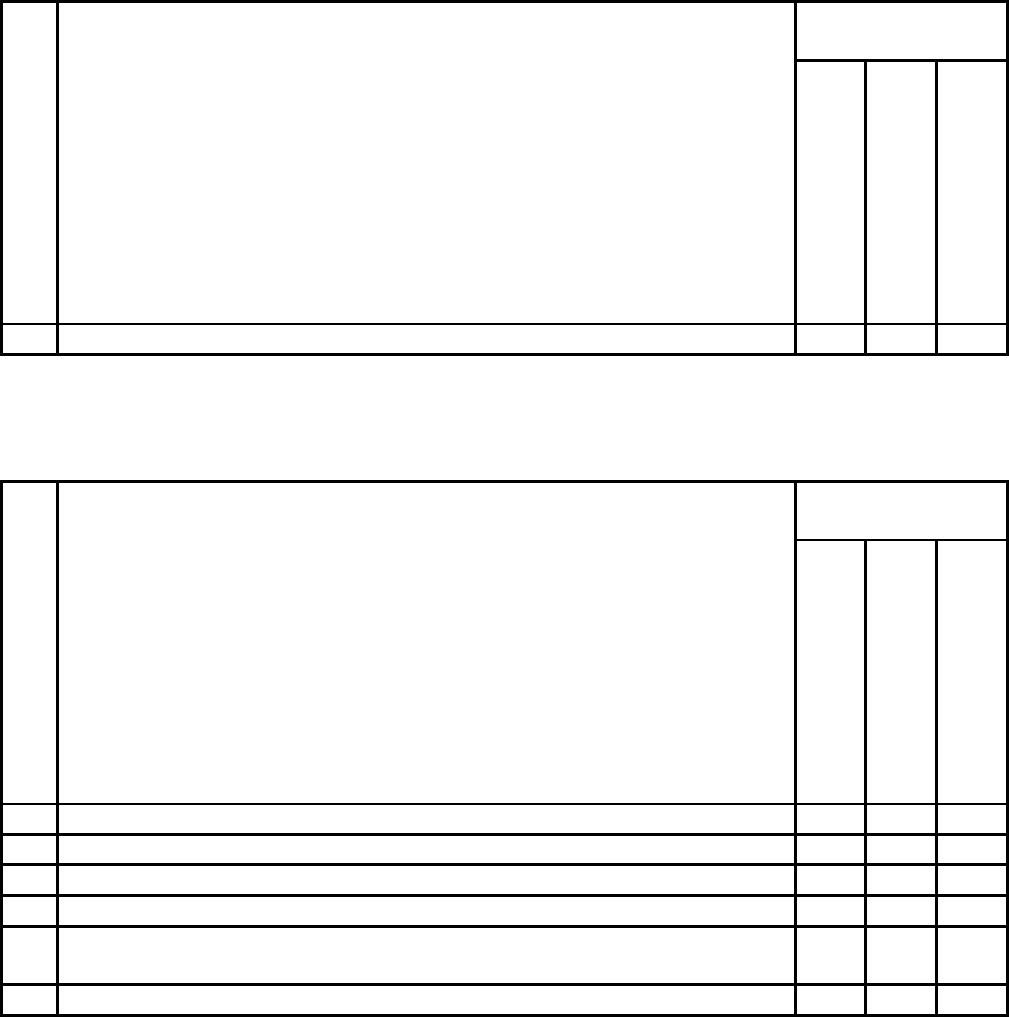

Таблица 3.6. Cпособы реализации в СЭД, с использованием уязвимостей ФС ЛВС, угроз

информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Несанкционированный запуск программных средств +

6 Несанкционированный запуск программных средств +

7 Несанкционированный запуск программных средств +

8 Подбор/перехват паролей +

9 Подбор/перехват паролей +

10 Подбор/перехват паролей +

11 Несанкционированное получение прав доступа. +

12 Несанкционированное получение прав доступа. +

13 Несанкционированное получение прав доступа. +

14 Незаконное использование административных привилегий. +

15 Незаконное использование административных привилегий. +

16 Незаконное использование административных привилегий. +

17 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

18 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

163

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

19 Отказ от факта ввода/модификации данных +

20 Захват чрезмерного объема ресурсов +

21 Бомбардировка трудновыполнимыми запросами +

22 Бомбардировка заведомо бессмысленными запросами +

23 Атака типа "отказ в обслуживании" +

24 Внедрение программ типа "троянский конь" +

25 Внедрение программ типа "троянский конь" +

26 Внедрение компьютерных вирусов +

27 Внедрение макро-вирусов. +

28 Несанкционированный доступ к данным с использованием "Сбора

мусора"

+

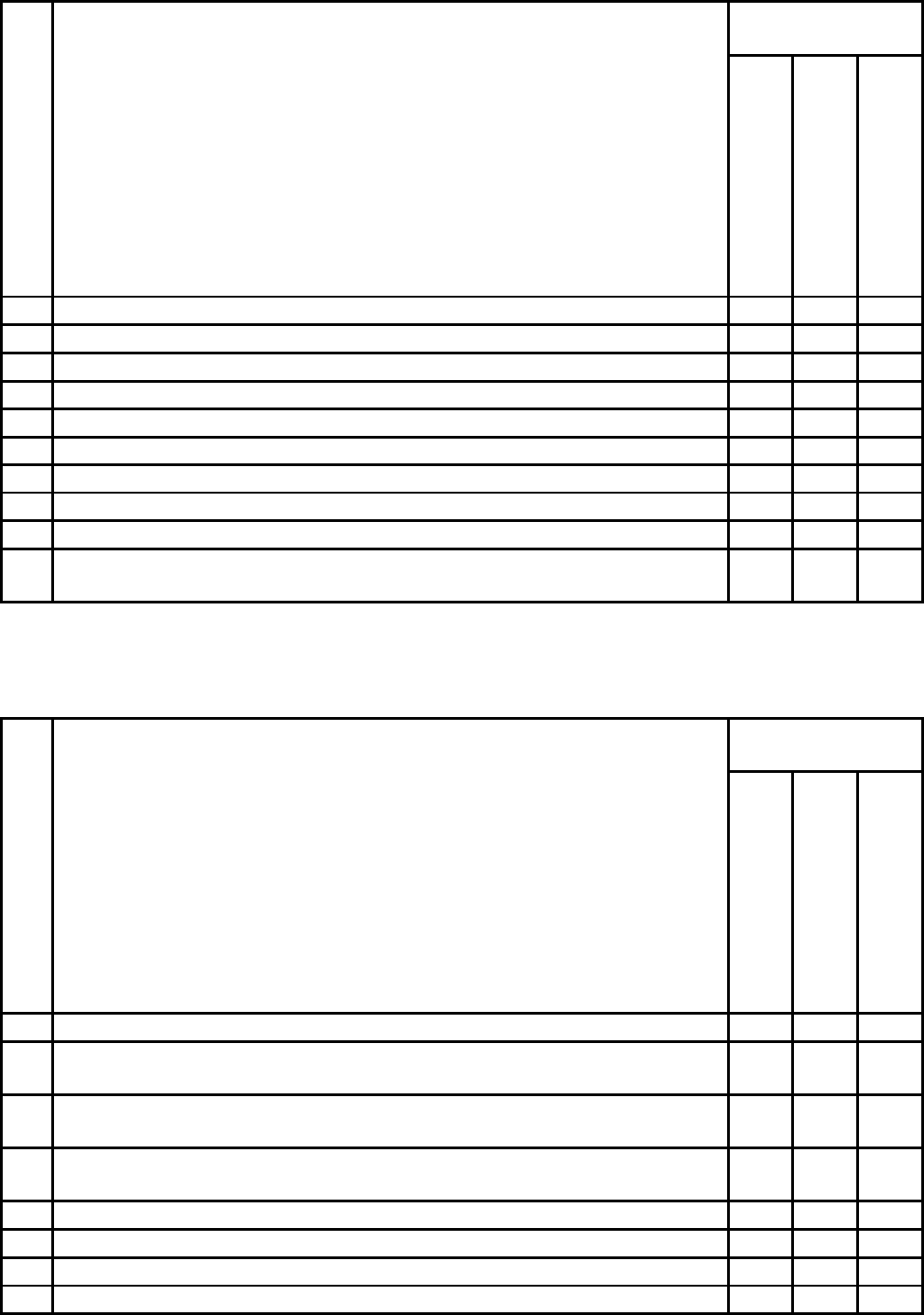

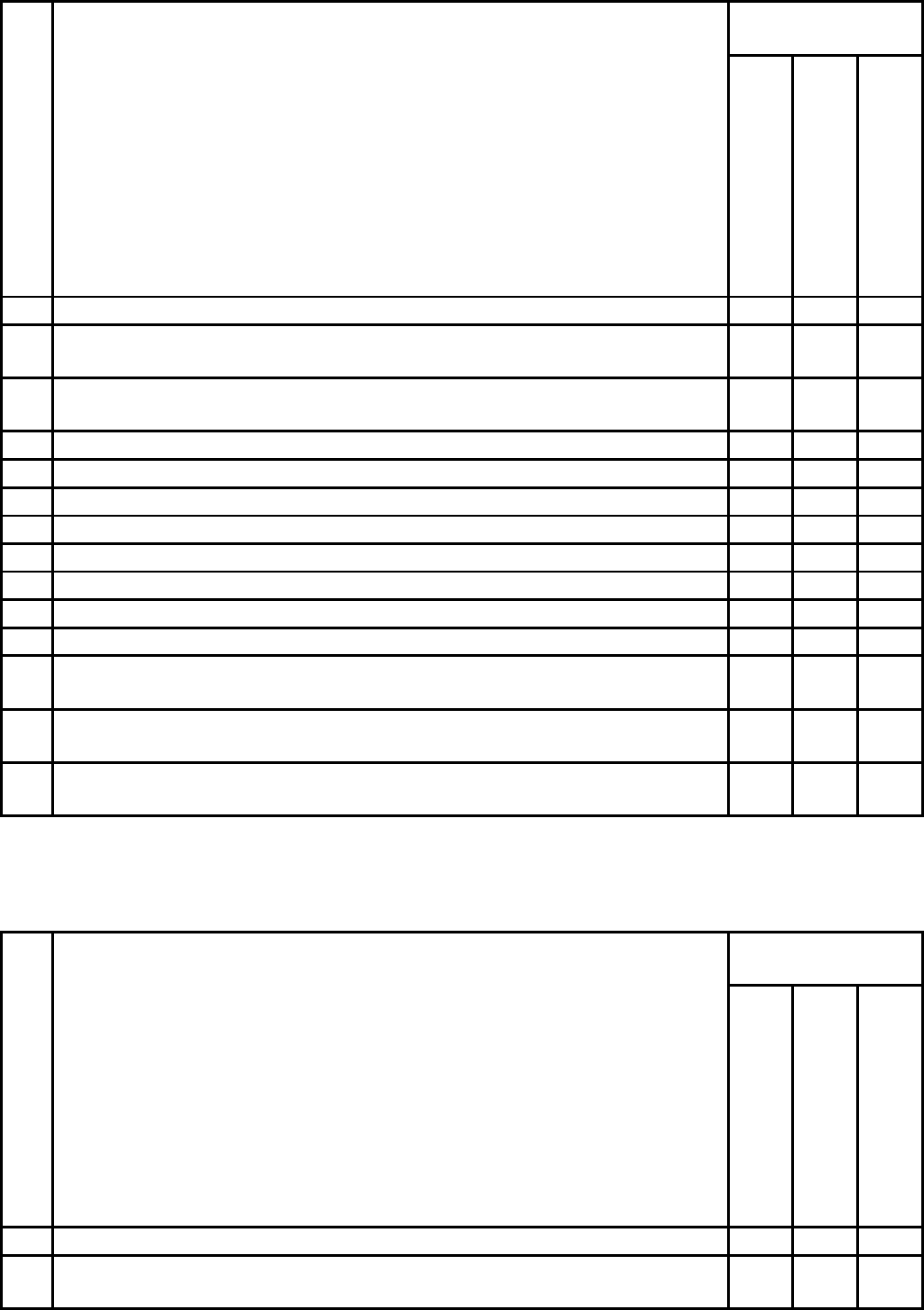

Таблица 3.7. Cпособы реализации в СЭД, с использованием уязвимостей РС ЛВС, угроз

информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Отказ от факта ввода/модификации данных +

6 Несанкционированный запуск программных средств +

7 Несанкционированный запуск программных средств +

8 Несанкционированный запуск программных средств +

164

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

9 Подбор/перехват паролей +

10 Подбор/перехват паролей +

11 Подбор/перехват паролей +

12 Внедрение программ типа "троянский конь" +

13 Внедрение программ типа "троянский конь" +

14 Внедрение компьютерных вирусов +

15 Внедрение макро-вирусов +

16 Захват чрезмерного объема ресурсов +

17 Несанкционированный доступ к данным с использованием "Сбора

мусора"

+

18 Подмена доверенного сервера ЛВС +

19 Подмена доверенного сервера ЛВС +

20 Подмена доверенного сервера ЛВС +

21 Навязывание ложного сервера ЛВС +

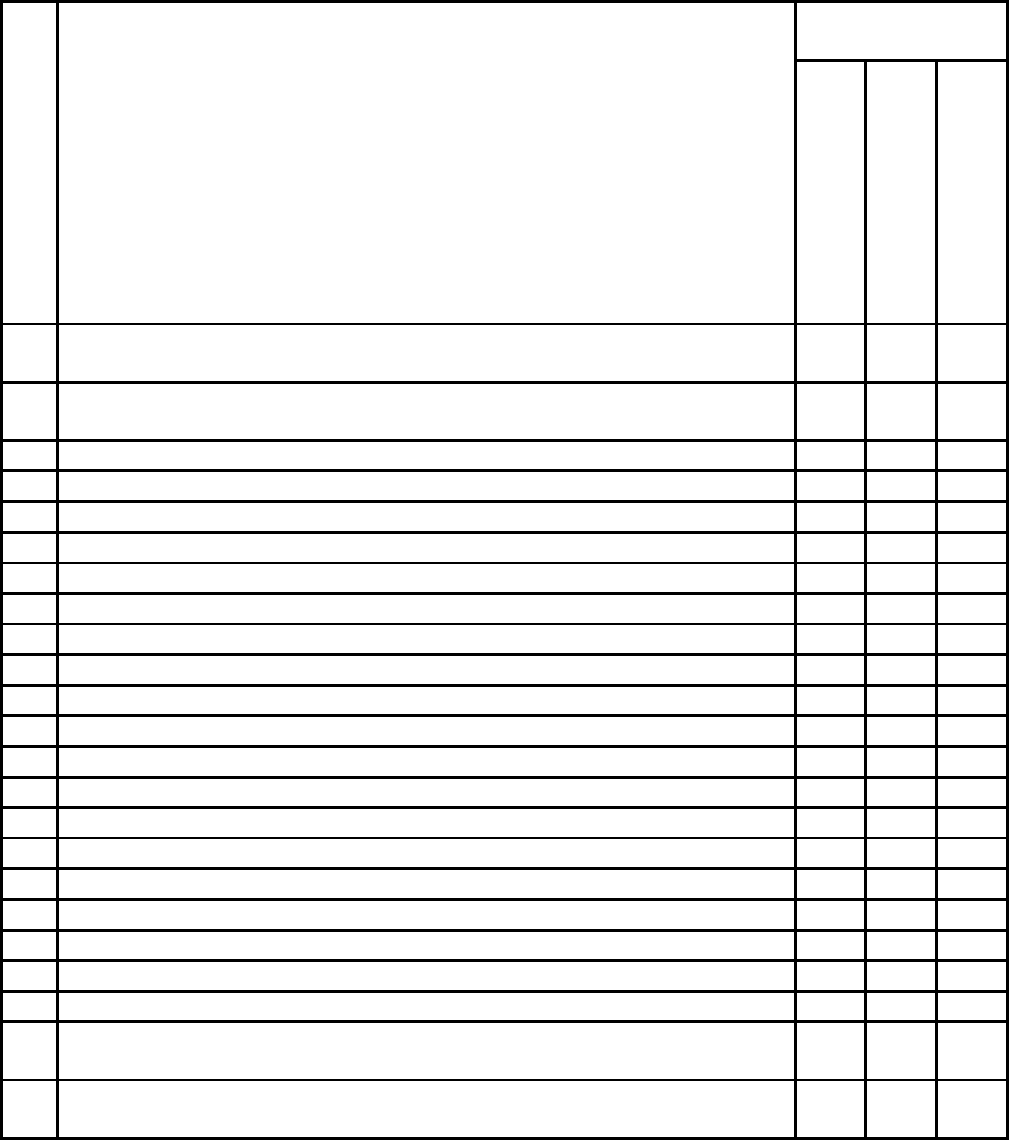

Таблица 3.8. Cпособы реализации в СЭД, с использованием уязвимостей сервера СУБД, угроз

информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированное использование ресурсов базы данных. +

2 Несанкционированное использование ресурсов базы данных. +

3 Несанкционированное использование ресурсов базы данных. +

4 Подбор/перехват паролей +

5 Подбор/перехват паролей +

6 Подбор/перехват паролей +

7 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

165

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

8 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

9 Несанкционированное манипулирование данными в базе данных +

10 Несанкционированное манипулирование данными в базе данных +

11 Несанкционированное манипулирование программами в базе данных

+

12 Несанкционированное манипулирование программами в базе данных

+

13 Захват чрезмерного объема ресурсов +

14 Бомбардировка трудновыполнимыми запросами +

15 Бомбардировка заведомо бессмысленными запросами +

16 Атака типа "отказ в обслуживании" +

17 Статистическая идентификация записи +

18 Несанкционированный доступ к данным с использованием "Сбора

мусора"

+

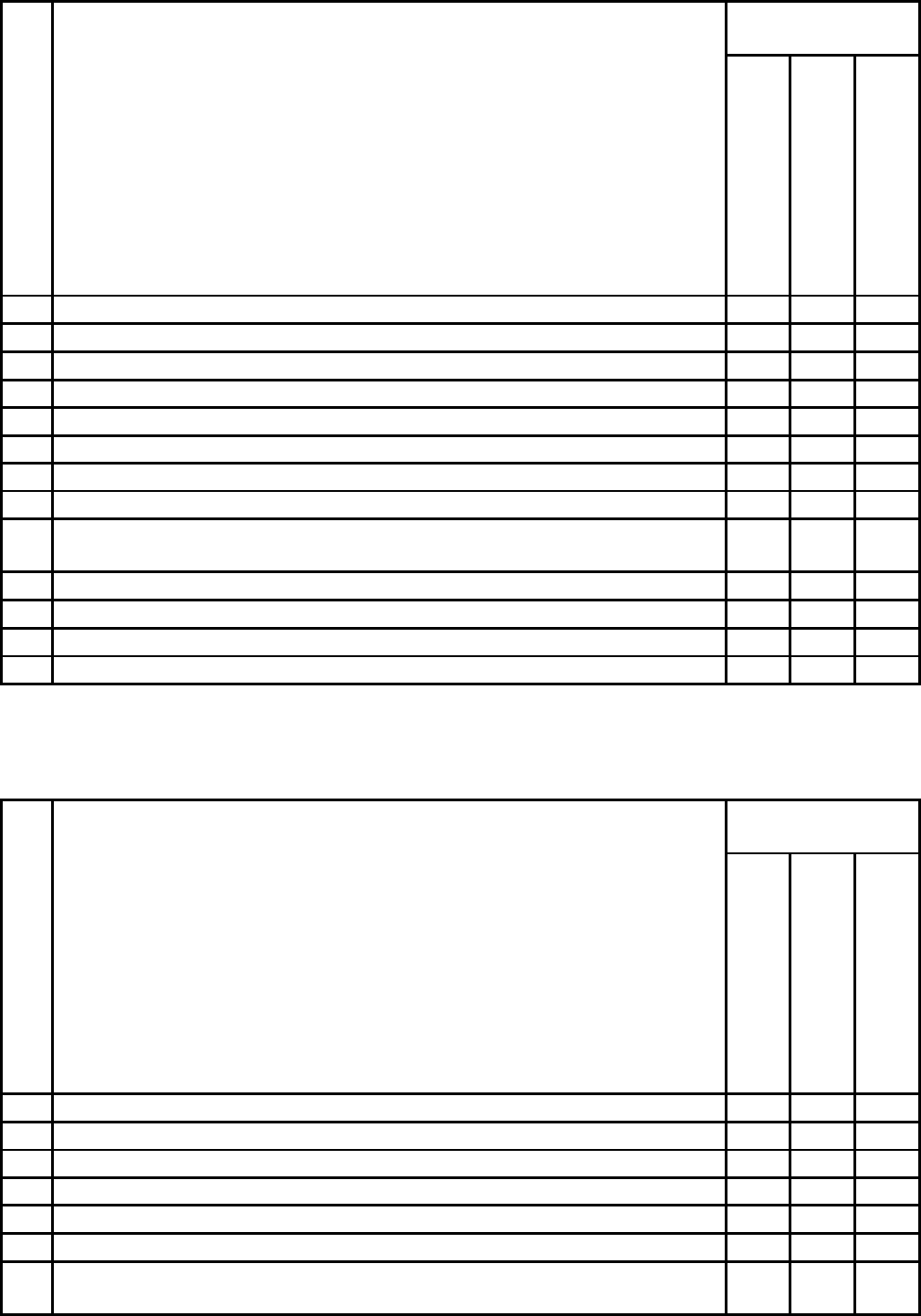

Таблица 3.9. Способы реализации в СЭД, с использованием уязвимостей клиента сервера СУБД,

угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированное использование ресурсов базы данных. +

2 Несанкционированное использование ресурсов базы данных. +

3 Несанкционированное использование ресурсов базы данных. +

4 Несанкционированная модификация записи БД +

5 Несанкционированное уничтожение записи БД +

6 Отказ от факта ввода/изменения информации +

7 Подбор/перехват паролей +

8 Подбор/перехват паролей +

9 Подбор/перехват паролей +

166

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

10 Подмена доверенного сервера БД +

11 Подмена доверенного сервера БД +

12 Подмена доверенного сервера БД +

13 Навязывание ложного сервера БД +

14 Несанкционированное изменение программного обеспечения +

15 Несанкционированное изменение программного обеспечения +

16 Захват чрезмерного объема ресурсов +

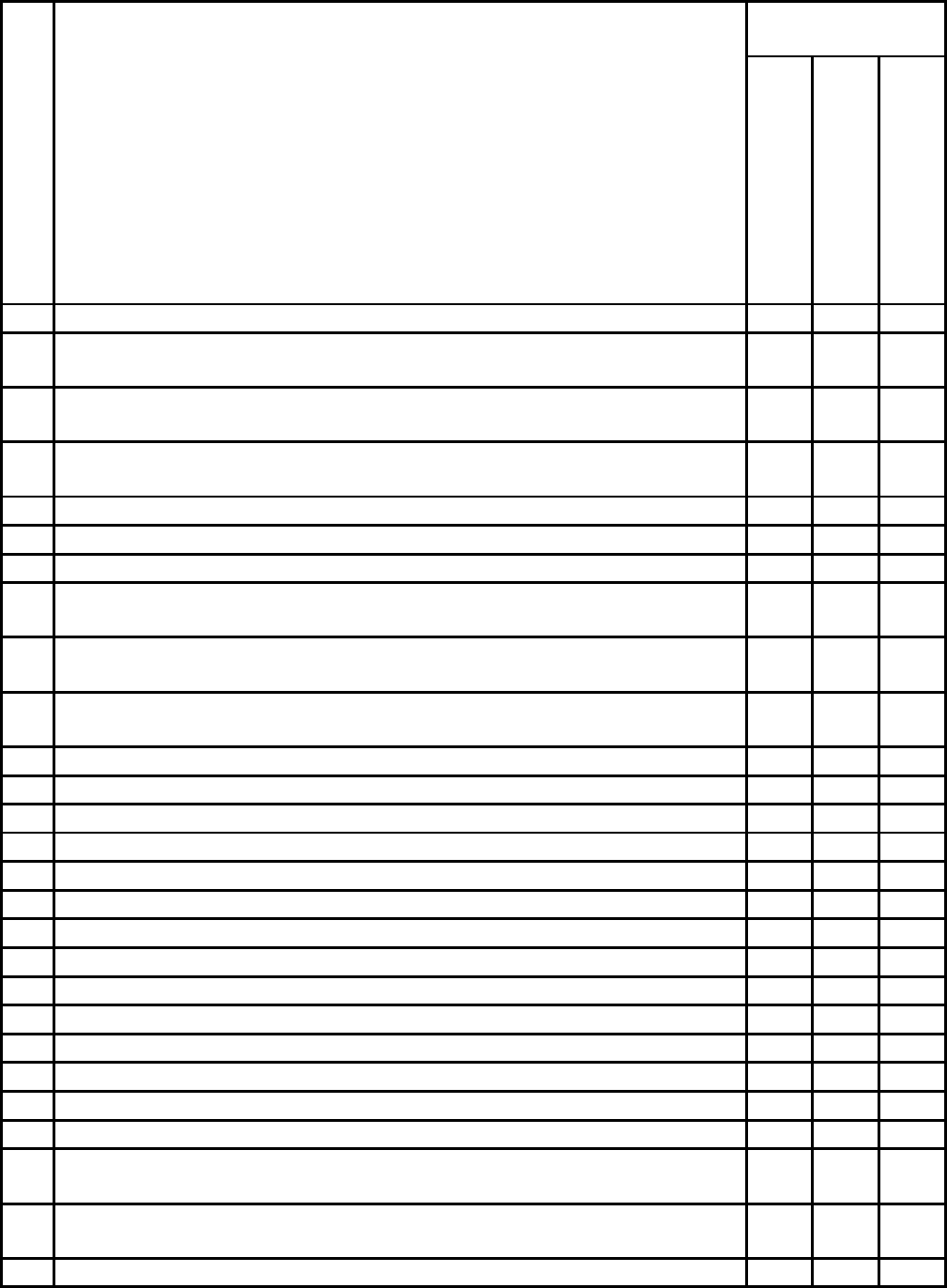

Таблица 3.10. Cпособы реализации в СЭД, с использованием уязвимостей сервера приложений,

угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Несанкционированное получение прав доступа. +

6 Несанкционированное получение прав доступа. +

7 Несанкционированное получение прав доступа. +

8 Незаконное использование административных привилегий. +

9 Незаконное использование административных привилегий. +

10 Незаконное использование административных привилегий. +

11 Подбор/перехват паролей +

12 Подбор/перехват паролей +

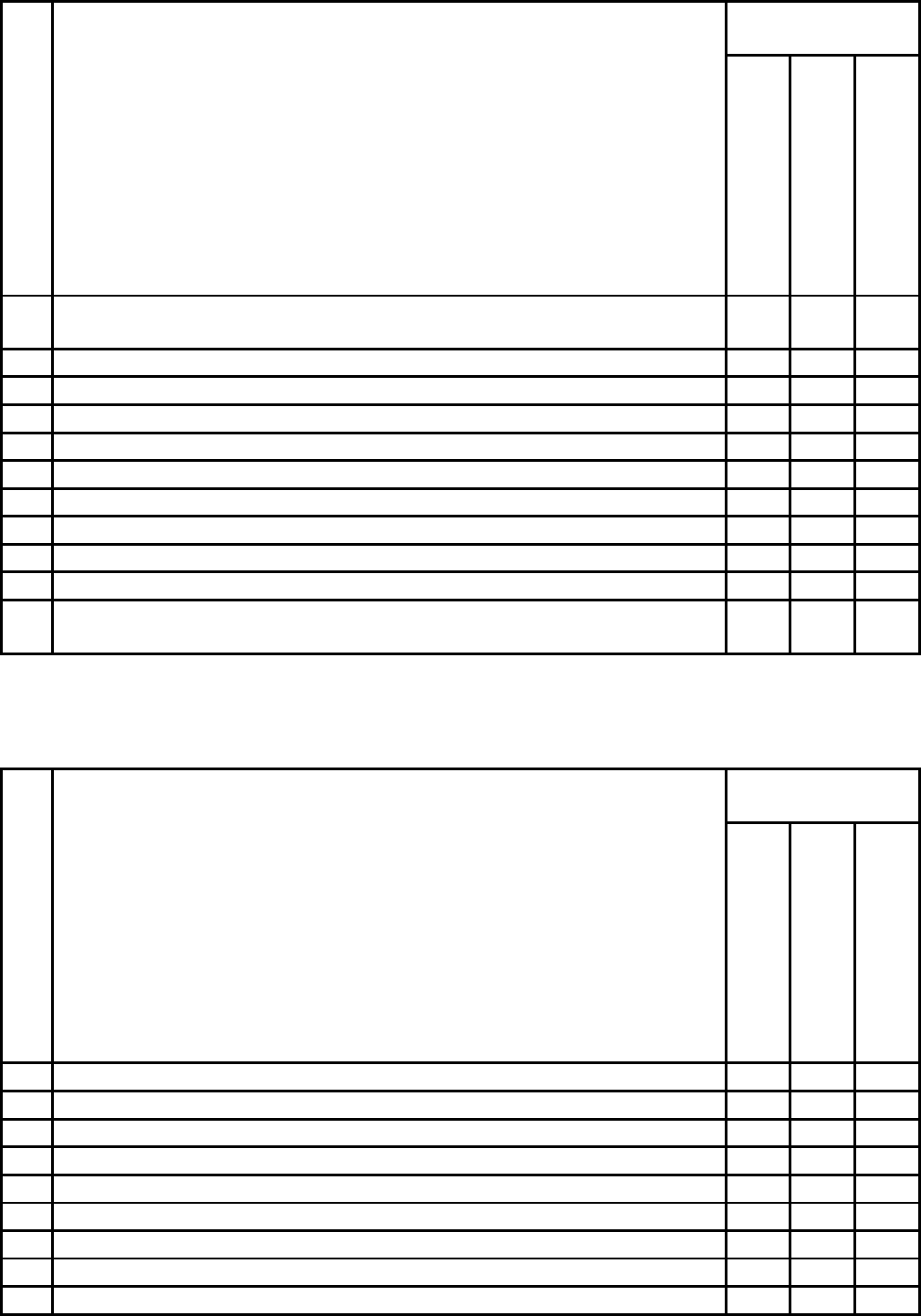

167

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

13 Подбор/перехват паролей +

14 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

15 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

16 Внедрение программ типа "троянский конь". +

17 Внедрение программ типа "троянский конь". +

18 Внедрение компьютерных вирусов. +

19 Внедрение макро-вирусов. +

20 Захват чрезмерного объема ресурсов +

21 Бомбардировка трудновыполнимыми запросами +

22 Бомбардировка заведомо бессмысленными запросами +

23 Атака типа "отказ в обслуживании" +

24 Несанкционированные действия с использованием активных

компонентов (ActiveX компоненты, CGI-скрипты и т.п.)

+

25 Несанкционированные действия с использованием активных

компонентов (ActiveX компоненты, CGI-скрипты и т.п.)

+

26 Несанкционированный доступ к данным с использованием "Сбора

мусора"

+

Таблица 3.11. Cпособы реализации в СЭД, с использованием уязвимостей клиента сервера

приложений, угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

168

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Несанкционированное получение прав доступа +

6 Несанкционированное получение прав доступа +

7 Несанкционированное получение прав доступа +

8 Неправильное использование полномочий администратора +

9 Неправильное использование полномочий администратора +

10 Неправильное использование полномочий администратора +

11 Подбор/перехват паролей +

12 Подбор/перехват паролей +

13 Подбор/перехват паролей +

14 Внедрение программ типа "троянский конь" +

15 Внедрение программ типа "троянский конь" +

16 Внедрение компьютерных вирусов +

17 Внедрение макро-вирусов +

18 Подмена DNS-сообщений DNS spoofing +

19 Подмена DNS-сообщений DNS spoofing +

20 Подмена доверенного сервера приложений +

21 Подмена доверенного сервера приложений +

22 Подмена доверенного сервера приложений +

23 Навязывание ложного сервера приложений +

24 Несанкционированные действия с использованием активных

компонентов (ActiveX компоненты, Java –апплеты и т.п.)

+

25 Несанкционированные действия с использованием активных

компонентов (ActiveX компоненты, Java –апплеты и т.п.)

+

169

Таблица 3.12. Cпособы реализации в СЭД, с использованием уязвимостей средств

маршрутизации пакетов сетевых протоколов, угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Подбор/перехват паролей +

6 Подбор/перехват паролей +

7 Подбор/перехват паролей +

8 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

9 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

10 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

11 Захват чрезмерного объема ресурсов +

12 Бомбардировка трудновыполнимыми запросами +

13 Бомбардировка заведомо бессмысленными запросами +

14 Атака типа "отказ в обслуживании" +

15 Перехват пакетов +

16 Повтор перехваченных пакетов +

17 Подмена (навязывание) пакетов +

18 Анализ потока сообщений (трафика) +

19 Нарушение целостности потока сообщений +

20 Внедрение ложного объекта +

21 Внедрение ложного маршрута +

22 Внедрение ложного маршрута +

23 Атаки с использованием маршрутизации источника. +

24 Атаки с использованием ICMP-протокола. +

25 Атаки с использованием протоколов управления маршрутизацией

(RIP, OSPF).

+

26 Атаки с использованием протоколов управления маршрутизацией

(RIP, OSPF).

+

27 Подмена DNS-сообщений (DNS spoofing) + +

170

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

28 Подмена DNS-сообщений (DNS spoofing) + +

Таблица 3.13. Cпособы реализации в СЭД, с использованием уязвимостей каналов передачи

данных, угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Разрыв канала передачи +

2 Перекоммутирование канала передачи +

3 Повтор сообщений +

4 Перехват передаваемых данных +

5 Активная ретрансляция передаваемых данных

+

6 Анализ трафика +

3.3.3 Особенности построения систем защиты информации в СЭД

Особенности построения систем защиты:

- обязательность административного управления доступом;

- обязательность ролевого управления доступом;

- обязательность выполнения требований законодательства в области использования

электронного документооборота и ЭЦП;

- необходимость обеспечения надежного сохранения архива документов;

- необходимость защиты информации как внутри системы, так и на уровне ОС;