Тимошенко А.А. Защита информации в специализированных информационно-телекоммуникационных системах

Подождите немного. Документ загружается.

141

Статья 24. Обеспечение защиты персональных данных в базах персональных данных

1. Государство гарантирует защиту персональных данных.

2. Субъекты отношений, связанных с персональными данными, обязаны обеспечить защиту

этих данных от незаконной обработки, а также от незаконного доступа к ним.

3. Обеспечение защиты персональных данных в базе персональных данных возлагается на

владельца этой базы.

4. Владелец базы персональных данных в электронной форме обеспечивает ее защиту в

соответствии с законом.

5. В органах государственной власти и органах местного самоуправления, организациях,

учреждениях и на предприятиях всех форм собственности определяется структурное

подразделение или ответственное лицо, которое организует работу, связанную с защитой

персональных данных при их обработке, в соответствии с законом.

6. Физические лица - предприниматели, в том числе врачи, которые имеют

соответствующую лицензию, адвокаты, нотариусы лично обеспечивают защиту баз персональных

данных, которыми они владеют, в соответствии с требованиям закона.

142

3.2 Особенности построения СЗИ в системах электронной почты

3.2.1 Назначение, состав и архитектура систем электронной почты

Система ЭП – система передачи текстовых или графических сообщений (сообщений ЭП)

между компьютерами с использованием вычислительных сетей.

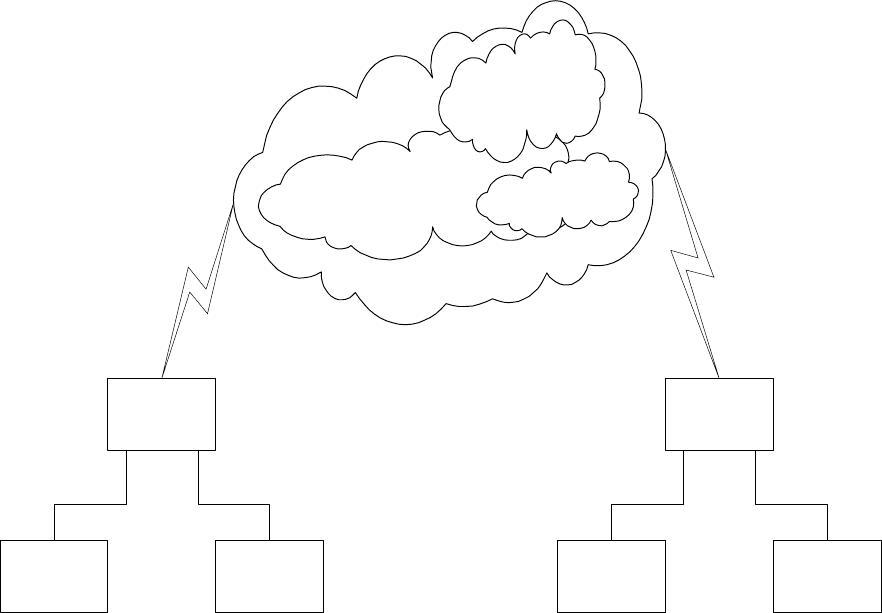

Система ЭП (рис. 3.1) относится к системам распределенной двухуровневой архитектуры.

Основными компонентами системы ЭП являются:

- сервер системы ЭП – сервер приложений, реализующий функции управления пересылкой

сообщений электронной почты между пользователями и/или хранением этих сообщений;

- клиент системы ЭП – приложение, функционирующее на компьютере пользователя и

управляющее созданием, отправкой и приемом сообщений электронной почты.

В общем случае в состав системы ЭП могут также входить следующие типовые

компоненты ИТС: ФС ЛВС, РС ЛВС, устройства коммутации, устройства маршрутизации, каналы

передачи данных.

Рис. 3.1 Архитектура системы ЭП

Сеть передачи данных

Сервер

системы ЭП

Клиент

системы ЭП

Клиент

системы ЭП

...

Сервер

системы ЭП

Клиент

системы ЭП

Клиент

системы ЭП

...

143

Особенность системы ЭП – возможны два варианта организации функционирования

системы ЭП в части организации взаимодействия с распределенной сетью передачи данных:

- корпоративный вариант – в организации- пользователе ЭП функционирует собственный сервер

ЭП, с которым по каналам внутрикорпоративной ЛВС взаимодействуют пользователи ЭП.

Сервер ЭП по каналу передачи данных (как правило, выделенному и с достаточно высокой

пропускной способностью) взаимодействует с другими серверами ЭП, подключенными к

распределенной сети передачи данных;

- индивидуальный вариант – пользователи ЭП взаимодействуют по каналам передачи данных

(как правило, коммутируемым, с относительно низкой пропускной способностью) с сервером

ЭП, принадлежащем организации - провайдеру услуги ЭП. Сервер ЭП организации –

провайдера услуги ЭП по каналам передачи данных (как правило, выделенном и с достаточно

высокой пропускной способностью) взаимодействует с другими серверами ЭП,

подключенными к глобальной сети передачи данных. С точки зрения остальных пользователей

ЭП, не подключенных к данной организации - провайдеру, организация - провайдер вместе со

своими пользователями представляет собой некую "виртуальную корпорацию", подключенную

по корпоративному варианту.

Использование того или иного варианта подключения может влиять на возможности

потенциального нарушителя, а также на потенциально применимый в конкретных условиях

перечень средств защиты информации, которые могут быть включены в состав КСЗ СЗИ в системе

ЭП.

3.2.2 Угрозы информации, характерные для систем ЭП. Модель потенциального

нарушителя в системах ЭП

3.2.2.1 Анализ системы ЭП как объекта защиты и определение защищаемых

информационных ресурсов

Основными информационными ресурсами, подлежащими защите в системах ЭП

(информационными активами), являются передаваемые между пользователями сообщения ЭП.

Данные ресурсы могут быть представлены в виде информационных объектов - сообщений ЭП (в

процессе передачи), информационных объектов - файлов (в процессе хранения на РС клиентов

системы ЭП, на ФС ЛВС, на которых функционируют серверы системы ЭП), информационных

объектов в оперативной памяти компьютеров (ФС, РС - в процессе обработки). Разделяемый

доступ к данным информационным объектам в штатном режиме функционирования системы ЭП

не предполагается.

144

Наиболее значимыми (с точки зрения наносимого информационным активам ущерба),

являются угрозы с целью нарушения конфиденциальности и целостности информации,

обрабатываемой в системах ЭП. Угрозы с целью нарушения доступности информации менее

значимы (с точки зрения наносимого информационным активам ущерба), поскольку система ЭП

является системой, функционирующей в режиме отложенной (off-line) обработки сообщений, не

предполагающего обязательного выполнения требований по времени обработки пользовательских

запросов.

3.2.2.2 Модель потенциального нарушителя в системе ЭП

В качестве потенциального нарушителя в системе ЭП должен рассматриваться любой

внешний по отношению к отправителю/получателю сообщений пользователь ИТС, который:

- может осуществить несанкционированный доступ (с использованием штатных и нештатных

средств) к передаваемым по каналам передачи данных и хранимым на ФС ЛВС сообщениям (с

целью их перехвата, модификации, удаления или навязывания ложного сообщения);

- может осуществить несанкционированный доступ (с использованием штатных средств) к

хранимым на РС клиента ЭП сообщениям (с целью их перехвата, модификации или удаления);

- обладает всеми возможностями авторизованного пользователя системы ЭП по подготовке,

передаче, приему и просмотру сообщений;

- с учетом того, что не вся инфраструктура сети передачи данных находится под контролем

отправителя/получателя сообщений, может влиять на работоспособность серверов ЭП, ФС, на

которых функционируют серверы ЭП, а также средств передачи данных по каналам передачи

данных.

Таким образом, потенциальный нарушитель имеет возможность реализации всех типов

угроз (конфиденциальности, целостности и доступности) с использованием штатных средств ЭП,

штатных и нештатных средств ОС используемых ФС и РС, штатных и нештатных средств

управления активным сетевым оборудованием и оборудованием сети передачи данных.

3.2.2.3 Анализ потенциальных угроз информации в системах ЭП. Анализ и оценка

рисков, связанных с реализацией угроз информации в системах ЭП

При проведении анализа рисков, связанных с реализацией угроз информации, будем

считать, что наибольший ущерб обрабатываемой информации наносится при реализации угроз

конфиденциальности и целостности информации, содержащейся в сообщениях ЭП, меньший –

при реализации угроз доступности. Также будем считать, что наибольшую вероятность (с учетом

сложности реализации и возможности использования штатных программных средств) имеют

145

попытки реализации угроз информации, совершаемые на верхнем (прикладном) уровне стека

протоколов взаимодействия ИТС.

С учетом принятых допущений, в первую очередь в СЗИ в системах ЭП должны быть

предотвращены попытки реализации угроз конфиденциальности и целостности информации,

совершаемые на прикладном уровне (угрозы с высоким показателем рисков), затем – попытки

реализации угроз доступности, совершаемые на прикладном уровне (угрозы со средним

показателем рисков).

С учетом известных способов реализации угроз, модель подлежащих предотвращению

угроз информации (с высоким и средним показателями риска) должна включать угрозы,

приведенные в таблицах 3.1-3.5.

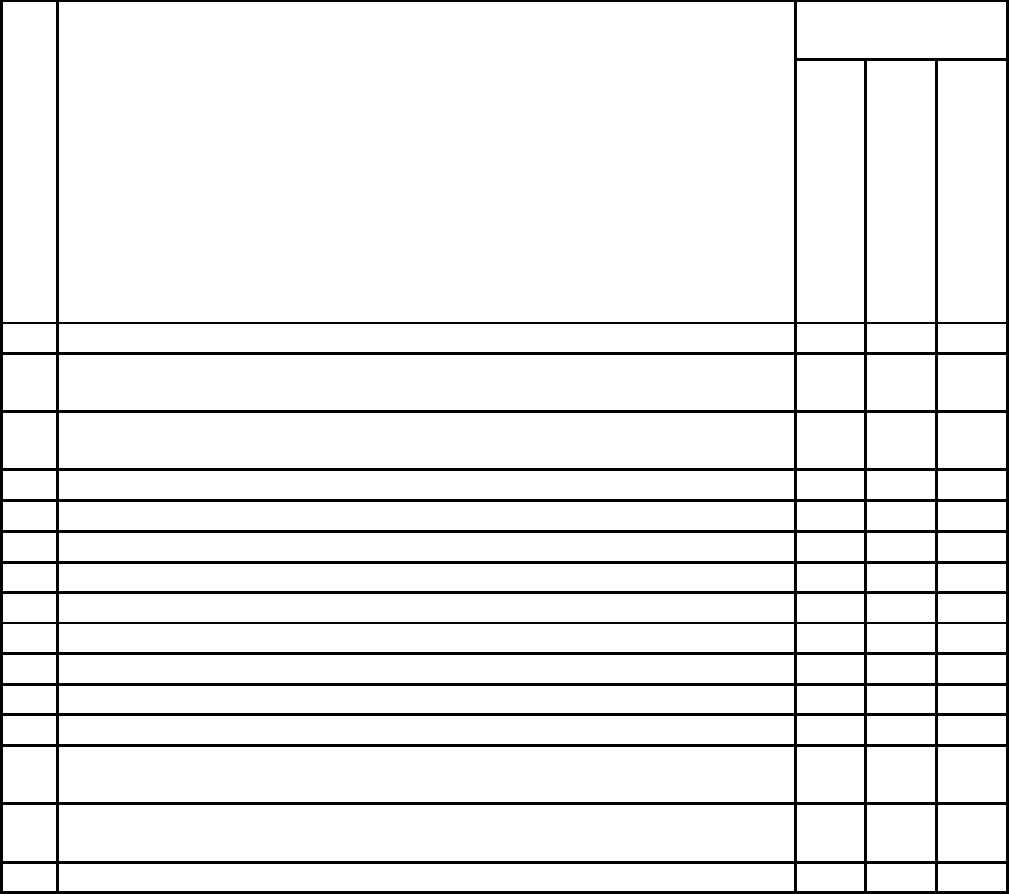

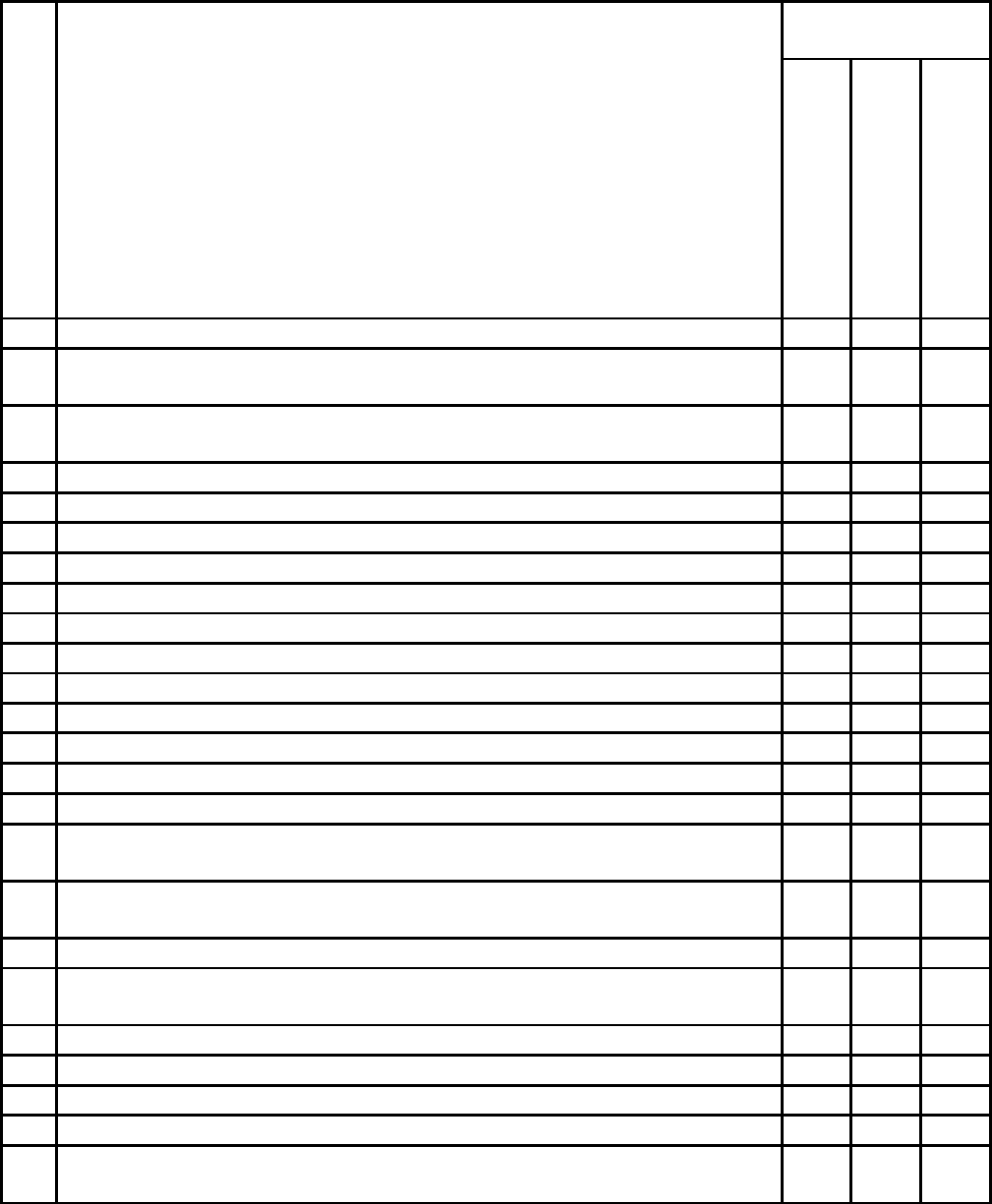

Таблица 3.1. Способы реализации в системах ЭП, с использованием уязвимостей сервера системы

ЭП, угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Перехват сообщения +

5 Повтор перехваченных сообщений +

6 Искажение сообщения +

7 Уничтожение сообщения +

8 Переадресация сообщения +

9 Навязывание ложного сообщения +

10 Подбор/перехват паролей (данных аутентификации) +

11 Подбор/перехват паролей (данных аутентификации) +

12 Подбор/перехват паролей (данных аутентификации) +

13 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

14 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

15 Анализ потока сообщений (трафика) +

146

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

16 Нарушение целостности потока сообщений +

17 Захват чрезмерного объема ресурсов +

18 Искажение имени отправителя. +

19 Несанкционированное изменение файлов псевдонимов и списков

рассылки

+

20 Несанкционированное изменение файлов псевдонимов и списков

рассылки

+

21 Перегрузка входящими сообщениями +

22 Несанкционированный доступ к данным с использованием "Сбора

мусора"

+

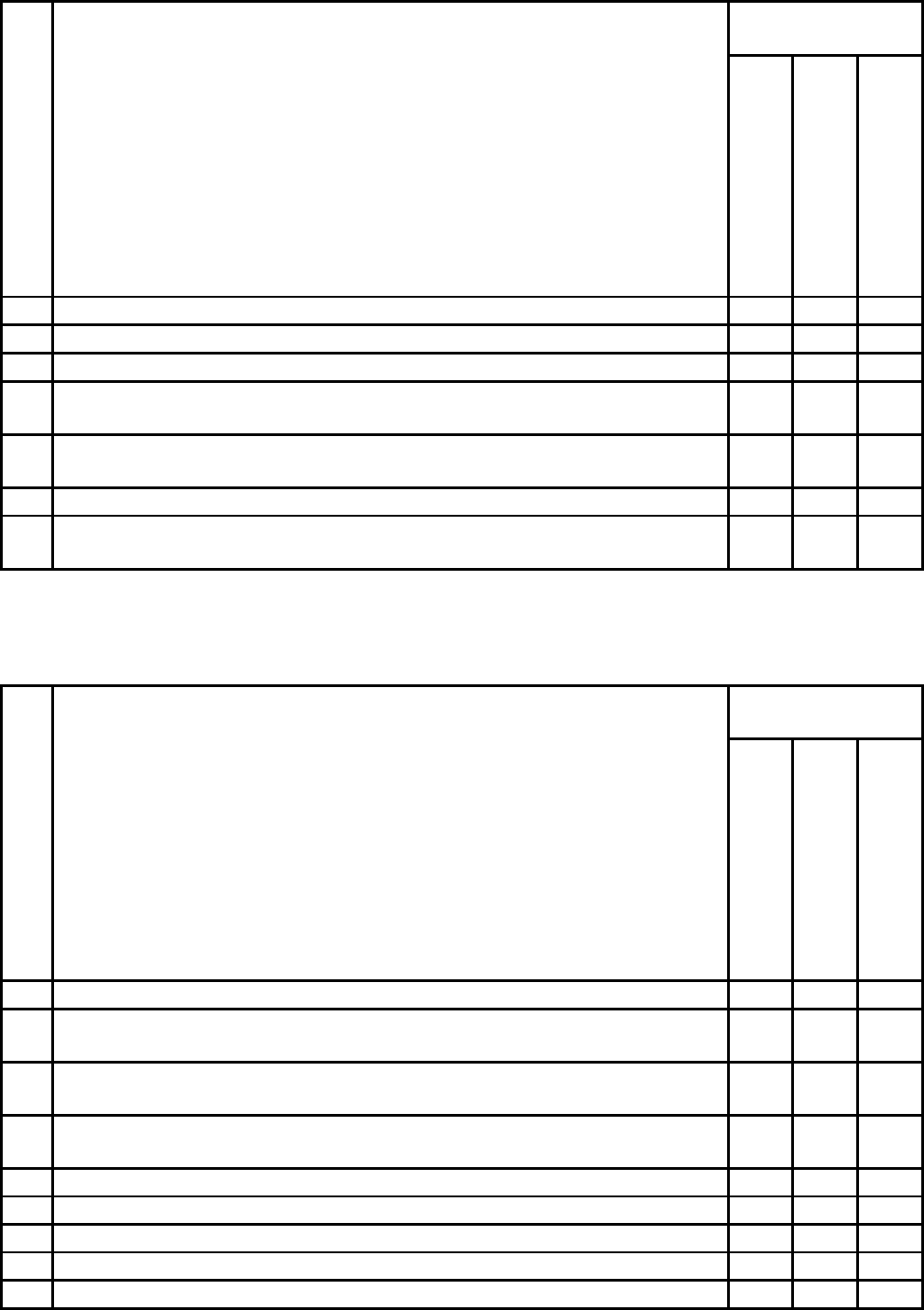

Таблица 3.2. Способы реализации в системах ЭП, с использованием уязвимостей клиента системы

ЭП, угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Несанкционированное использование средств электронной почты +

6 Несанкционированное использование средств электронной почты +

7 Несанкционированное использование средств электронной почты +

8 Повтор перехваченных сообщений +

9 Подбор/перехват паролей (данных аутентификации) +

147

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

10 Подбор/перехват паролей (данных аутентификации) +

11 Подбор/перехват паролей (данных аутентификации) +

12 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

13 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

14 Отказ от факта передачи сообщения +

15 Отказ от факта получения сообщения +

16 Искажение имени отправителя +

17 Несанкционированное изменение файлов псевдонимов и списков

рассылки

+

18 Несанкционированное изменение файлов псевдонимов и списков

рассылки

+

19 Несанкционированное изменение файлов псевдонимов и списков

рассылки

+

20 Внедрение программ типа "троянский конь" +

21 Внедрение программ типа "троянский конь" +

22 Внедрение компьютерных вирусов +

23 Внедрение макро-вирусов +

24 Перегрузка входящими сообщениями +

25 Передача почтовых бомб +

26 Подмена доверенного почтового сервера +

27 Подмена доверенного почтового сервера +

28 Захват чрезмерного объема ресурсов +

148

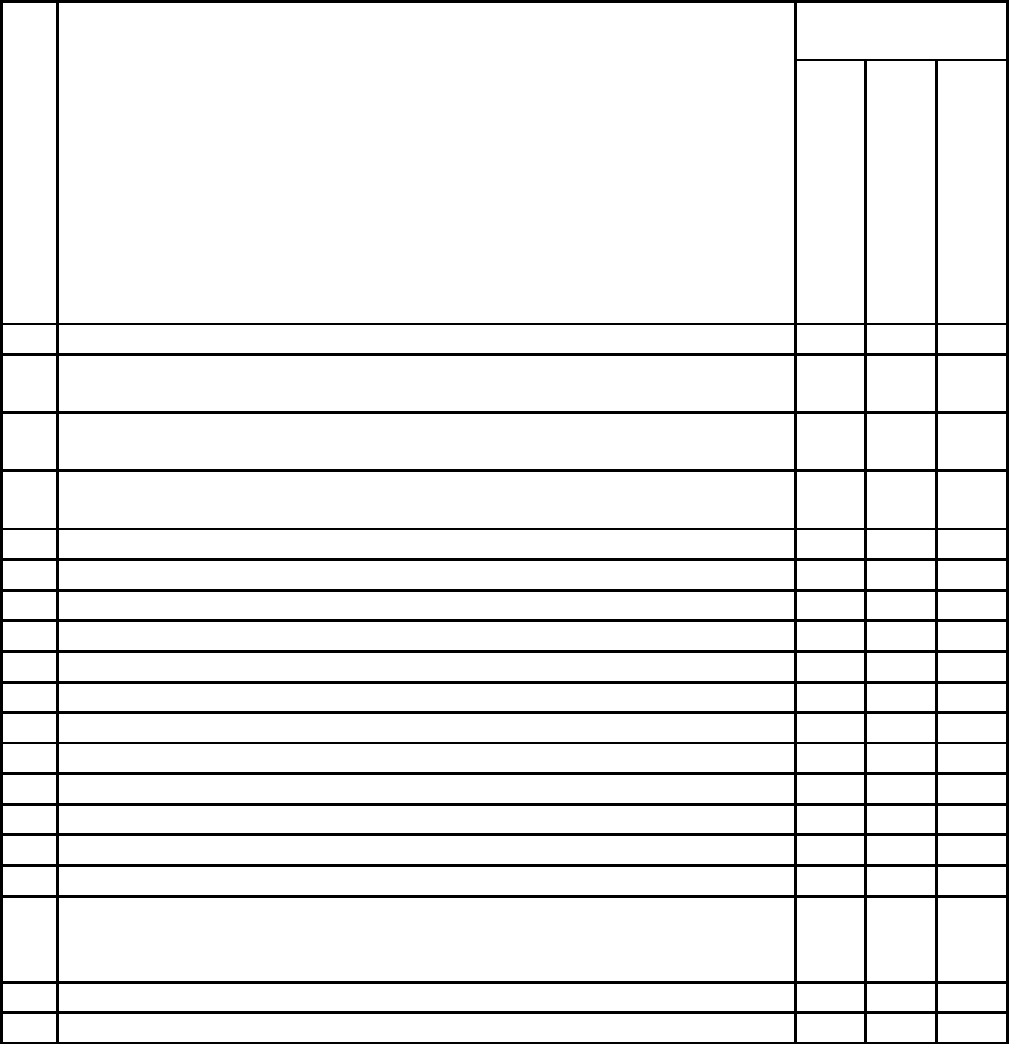

Таблица 3.3. Способы реализации в системах ЭП, с использованием уязвимостей ФС ЛВС,

угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный запуск программных средств +

5 Несанкционированный запуск программных средств +

6 Несанкционированный запуск программных средств +

7 Подбор/перехват паролей (данных аутентификации) +

8 Подбор/перехват паролей (данных аутентификации) +

9 Подбор/перехват паролей (данных аутентификации) +

10 Несанкционированное получение прав доступа +

11 Несанкционированное получение прав доступа +

12 Несанкционированное получение прав доступа +

13 Незаконное использование административных привилегий +

14 Незаконное использование административных привилегий +

15 Незаконное использование административных привилегий +

16 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

17 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

18 Отказ от факта ввода/модификации данных +

19 Захват чрезмерного объема ресурсов

+

20 Внедрение программ типа "троянский конь" +

21 Внедрение программ типа "троянский конь" +

22 Внедрение компьютерных вирусов +

23 Внедрение макро-вирусов. +

24 Несанкционированный доступ к данным с использованием "Сбора

мусора"

+

149

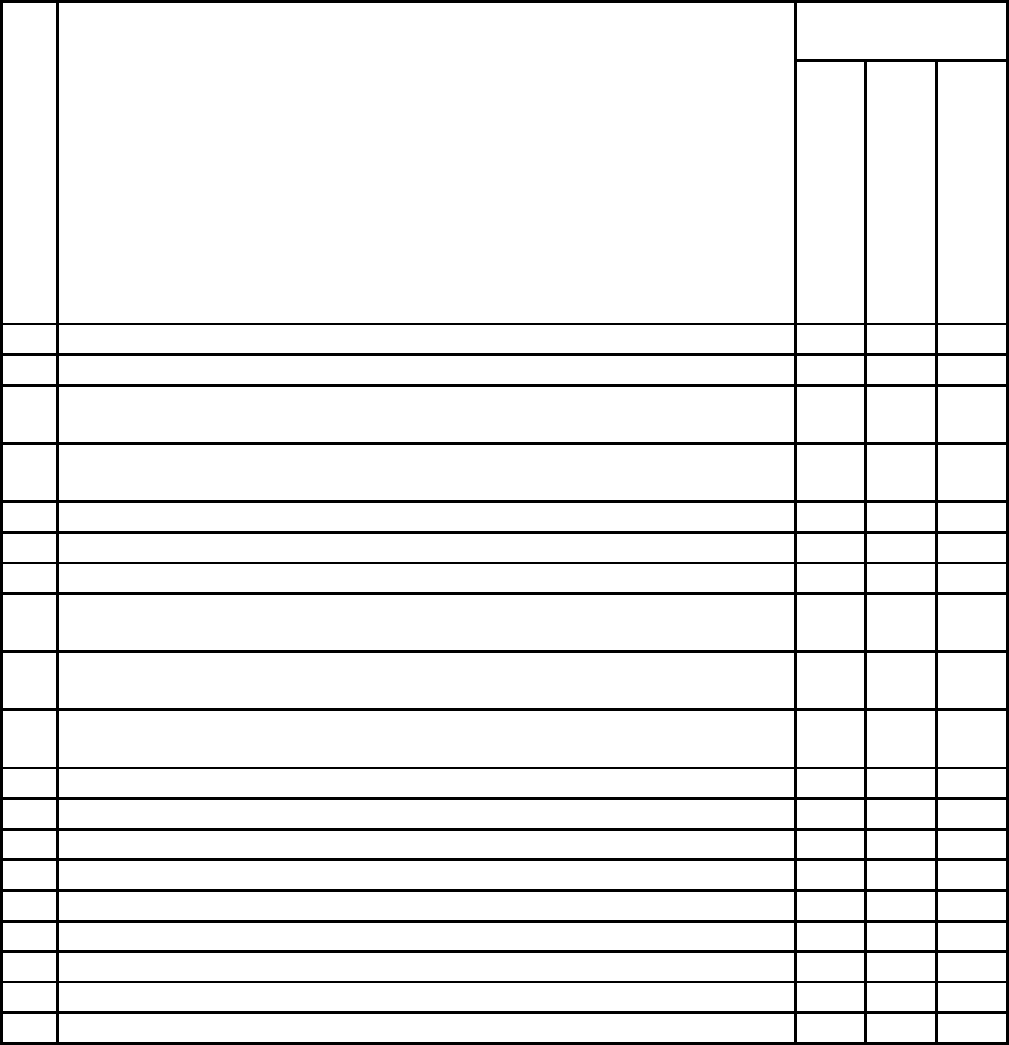

Таблица 3.4. Способы реализации в системах ЭП, с использованием уязвимостей РС ЛВС,

угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Отказ от факта ввода/модификации данных +

6 Несанкционированный запуск программных средств +

7 Несанкционированный запуск программных средств +

8 Несанкционированный запуск программных средств +

9 Подбор/перехват паролей (данных аутентификации) +

10 Подбор/перехват паролей (данных аутентификации) +

11 Подбор/перехват паролей (данных аутентификации) +

12 Внедрение программ типа "троянский конь" +

13 Внедрение программ типа "троянский конь" +

14 Внедрение компьютерных вирусов +

15 Внедрение макро-вирусов +

16 Захват чрезмерного объема ресурсов +

17 Несанкционированный доступ к данным с использованием "Сбора

мусора"

+

18 Подмена доверенного сервера ЛВС +

19 Подмена доверенного сервера ЛВС +

150

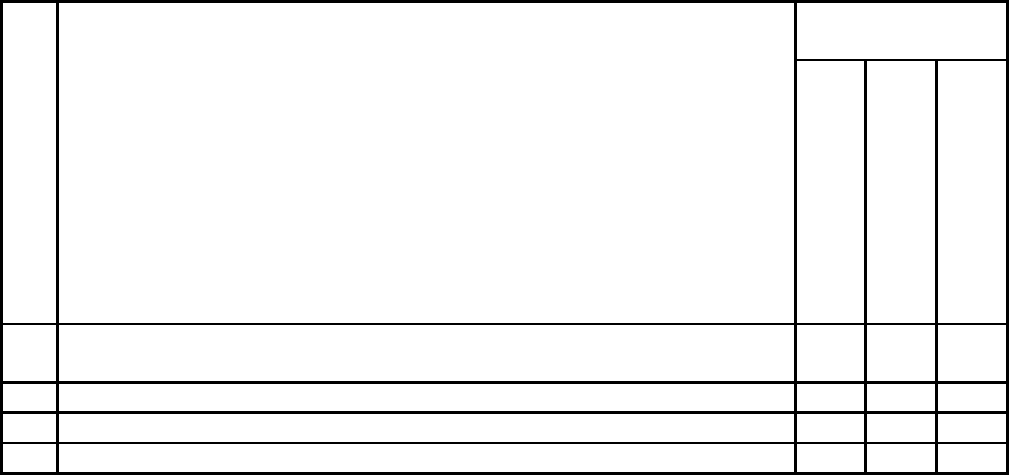

Таблица 3.5. Способы реализации в системах ЭП, с использованием уязвимостей средств

маршрутизации пакетов сетевых протоколов, угроз информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

2 Подбор/перехват паролей (данных аутентификации) +

3 Подбор/перехват паролей (данных аутентификации) +

4 Подмена DNS-сообщений (DNS spoofing) +

3.2.3 Особенности построения систем защиты информации в системах ЭП

3.2.3.1 Функциональная спецификация КСЗ системы защиты ЭП

Для обеспечения от приведенных в табл. 3.1 - 3.5 способов реализации угроз информации в

КСЗ системы защиты ЭП должен быть реализован такой перечень функциональных услуг

безопасности (функциональный профиль защищенности):

КД-2 – базовая доверительная конфиденциальность;

КВ-2 – базовая конфиденциальность при обмене;

КО-1 – повторное использование объектов;

ЦД-1 – минимальная доверительная целостность;

ЦВ-2 – базовая целостность при обмене;

ДР-1 – квоты;

НР-2 – защищенный журнал;

НО-1 – выделение администратора;

НЦ-1 – КСЗ с контролем целостности;

НИ-2 – одиночная идентификация и аутентификация;

НК-1 – достоверный канал;

НВ-2 – аутентификация источника данных;

НА-1 – базовая аутентификация отправителя;

НП-1 – базовая аутентификация получателя.