Тимошенко А.А. Защита информации в специализированных информационно-телекоммуникационных системах

Подождите немного. Документ загружается.

181

- неструктурированных сообщений при передаче по каналам сети передачи данных (в

системах распределенной архитектуры);

- наборов данных атрибутов электронных документов в виде следующих информационных

объектов:

- структурированных записей при сохранении в хранилище атрибутов электронных

документов (сервере СУБД);

- структурированных сообщений при передаче по каналам сети передачи данных (в системах

распределенной архитектуры);

Политика услуги должна обеспечивать предотвращение реализации угроз, связанных с

отказом получателей от фактов приема сообщений, с возможностью подтверждения факта

причастности к приему сообщения доверенной третьей стороной.

Средства реализации услуги должны функционировать в таких компонентах ИТС:

- клиенты серверов приложений.

Для реализации услуги должны использоваться такие механизмы:

- цифровая подпись квитанций на сообщения, однозначно связанных с полученными

сообщениями, с использованием нотаризации (сертификатов открытых ключей).

В рамках реализации услуги НЦ-2 могут быть задействованы средства обнаружения атак и

антивирусной защиты.

В системах локализованной архитектуры уровни услуг устойчивость к отказам, горячая

замена и восстановление после сбоев могут быть понижены на один уровень (до уровня ДС-1 –

устойчивость при ограниченных отказах, ДЗ-1 – модернизация, ДВ-1 – ручное восстановление).

В системах локализованной архитектуры уровень услуги целостность КСЗ может быть

понижен на один уровень (до уровня НЦ-1 – КСЗ с контролем целостности).

Если использующие СЭД юридические лица на договорных началах признают ЭЦП без

сертификата ключа, уровни услуг аутентификация отправителя и аутентификация получателя

могут быть понижены на один уровень (до уровня НА-1 – базовая аутентификация отправителя,

НП-1 – базовая аутентификация получателя).

3.3.3.3 Структура и состав СЗИ СЭД

В составе СЗИ СЭД можно выделить:

- подсистему управления;

- подсистему разграничения доступа;

- подсистему криптографической защиты;

- подсистему обнаружения атак и антивирусной защиты.

182

3.4 Особенности защиты информации в автоматизированных банковских системах

3.4.1 Назначение, состав и архитектура автоматизированных банковских систем

Автоматизированные банковские системы (АБС) – системы, предназначенные для

автоматизации процессов выполнения банковских операций (учет клиентов и состояний их счетов,

управление кредитами, биржевые операции, выполнение платежей, подготовка бухгалтерской

отчетности и т.п.).

С учетом назначения и реализуемых функций АБС обычно делят на:

- внутрибанковские АБС;

- системы межбанковских расчетов;

- системы "клиент - банк";

- системы массовых платежей.

Для определенных типов АБС характерны определенные функции.

Внутрибанковские АБС предназначены для реализации всей совокупности операций (учет

клиентов и состояний их счетов, управлений кредитами, биржевые операции, выполнение

платежей, подготовка бухгалтерской отчетности и т.п.), выполняемых в процессе

функционирования балансового филиала (отделения) банка, имеющего свой код МФО, в том

числе и операций по взаимодействию с клиентами, безбалансовыми филиалами, системами

межбанковских расчетов и системами массовых платежей.

Системы межбанковских расчетов предназначены для осуществления платежных операций

(трансакций) между банками, обусловленных выполнением платежей их клиентов или

собственных обязательств одного банка перед другим с использованием межбанковских денежных

переводов. В зависимости от характера отношений между участниками платежного процесса,

существуют три основных метода осуществления таких переводов:

- с использованием двусторонних корреспондентских отношений;

- с использованием счетов в банке-посреднике, который выполняет роль агента по расчетам;

- с использованием специализированных расчетных учреждений и сетей.

В системах межбанковских расчетов может существовать определенная региональная

сегментация с целью экономией на затратах при условии обработки трансакций в том регионе, где

они выполняются. Таким образом, банки, которые действуют в общенациональном масштабе,

могут осуществлять клиринг и расчеты по значительной части своих платежей через местные

структуры.

Системы "клиент-банк" – системы, обеспечивающие возможность клиентам банка (как

юридическим, так и физическим лицам) выполнять операции по удаленному управлению

состоянием своего банковского счета (выполнение платежей, получение информации о состоянии

183

банковского счета, передача заявок на куплю/продажу валюты и другие банковские услуги,

получение интересующей клиента информации).

Системы массовых платежей – системы, предназначенные для использования физическими

лицами с целью автоматизации выполнения расчетов за товары и услуги с использованием

специальных платежных инструментов (как правило, пластиковых карт).

Характерная особенность – взаимодействие клиента с системой через специализированные

устройства, специальный (определенный соответствующими международными стандартами)

порядок идентификации клиента, выполнение платежей и защиты информации, низкие

операционные затраты, специальный порядок страхования и погашения т.н. операционных рисков.

Внутрибанковские АБС относится к системам файл-серверной архитектуры (устаревшая),

локализованной или распределенной двухуровневой или трехуровневой архитектуры.

Системы межбанковских расчетов относится к системам распределенной двухуровневой

или трехуровневой архитектуры.

Системы "клиент-банк" относится к системам файл-серверной архитектуры (устаревшая),

распределенной двухуровневой или трехуровневой архитектуры.

Системы массовых платежей относится к системам распределенной трехуровневой

архитектуры.

По своему назначению, реализуемым функциям и технологии обработки информации АБС

представляют собой класс специализированных для решения задач банковской деятельности

систем электронного документооборота.

Основными компонентами АБС с файл-серверной архитектурой являются:

- ФС ЛВС – сервер, обеспечивающий хранение файлов базы данных АБС (учетной информации,

расчетных документов, архива документов, отчетов и т.п.);

- рабочая станция ЛВС – обеспечивает возможность функционирования прикладных

программных средств АБС, реализующих бизнес-логику системы, управляющих сохранением

информации в БД системы, а также обменом данными с другими системами.

Основными компонентами АБС с двухуровневой архитектурой являются:

- сервер СУБД – сервер, обеспечивающий управление хранилищем БД АБС (учетной

информации, расчетных документов, архива документов, отчетов и т.п.), а также возможность

запуска хранимых процедур, частично реализующих бизнес-логику системы (в части

обработки груп информационных объектов, взаимодействия с другими системами и т.п.);

- клиент сервера СУБД – приложение, функционирующее на компьютере пользователя и

управляющее взаимодействием между пользователем и сервером СУБД, частично

реализующее бизнес-логику системы в части обработки конкретного информационного

184

объекта, управляющее сохранением информации в БД системы, а также обменом данными

с другими системами.

Основными компонентами АБС с трехуровневой архитектурой являются:

- сервер СУБД – сервер, обеспечивающий управление хранилищем БД АБС (учетной

информации, расчетных документов, архива документов, отчетов и т.п.);

- сервер приложений АБС – сервер, обеспечивающий реализацию бизнес-логики системы (в

части обработки групп информационных объектов, взаимодействия с другими системами и

т.п.);

- клиент сервера приложений – приложение, функционирующее на компьютере пользователя и

управляющее взаимодействием между пользователем и сервером приложений, а также

частично реализующее бизнес-логику системы в части обработки конкретного

информационного объекта, управляющее сохранением информации в БД системы, а также

обменом данными с другими системами.

В общем случае в состав АБС могут также входить следующие типовые компоненты ИТС:

сервер ЛВС, рабочая станция ЛВС, устройства коммутации, устройства маршрутизации, каналы

передачи данных.

3.4.2 Угрозы информации, характерные для АБС. Модель потенциального

нарушителя в АБС

3.4.2.1 Анализ АБС как объекта защиты и определение защищаемых

информационных ресурсов

Особенности АБС как объекта защиты:

- обязательность выполнения требований законодательства по обеспечению защиты банковской

тайны и выполнению денежных переводов:

- необходимость защиты конфиденциальности информации, составляющей банковскую

тайну;

- необходимость надежного сохранения архива электронных расчетных документов;

- необходимость защиты целостности, подтверждения причастности к созданию и приему

электронных расчетных документов;

- с учетом характера обрабатываемой информации (финансовая), а также того, что, согласно

статистике, до 80% угроз в АБС реализуется легальными пользователями системы

(сотрудниками банков), необходимость использования модели "взаимного недоверия"

(правило "двух рук");

- различные способы организации хранилища электронных расчетных документов;

185

- различные способы организации взаимодействия и различные возможности доступа

сторонних лиц к АБС различных типов:

- внутрибанковские – в штатном режиме доступ имеют только сотрудники одного банка,

взаимодействие (в системах распределенной архитектуры) – по каналам ведомственной

сети передачи данных;

- межбанковские – в штатном режиме доступ имеют сотрудники разных банков,

взаимодействие (в системах распределенной архитектуры) – по каналам как ведомственной

сети передачи данных, так и по каналам общедоступных сетей;

- "клиент-банк" – в штатном режиме доступ имеют сотрудники банка и сотрудники

организации - клиента, взаимодействие – по каналам общедоступных сетей передачи

данных.

Основными информационными ресурсами, подлежащими защите в АБС

(информационными активами), являются:

- электронные расчетные документы;

- информационные объекты, содержащие сведения о клиентах, составляющие банковскую

тайну:

- информация об организационной структуре юридических лиц- клиентов банка;

- сведения о состоянии счетов клиентов;

- сведения о выполненных операциях в пользу конкретных юридических лиц;;

- информационные объекты, содержащие сводные сведения (отчетность) по банку,

составляющие банковскую тайну.

Электронные расчетные документы могут быть представлены в виде следующих

информационных объектов:

- структурированные записи (файлы) при сохранении в хранилище электронных расчетных

документов АБС (ФС, сервер СУБД);

- структурированные записи (файлы) в процессе сохранения и обработки на РС АБС или РС

клиента;

- структурированные сообщения при передаче по каналам сети передачи данных (во

внутрибанковских и межбанковских системах распределенной архитектуры, системах "клиент-

банк");

- информационные объекты в оперативной памяти компьютеров (сервер приложений, сервер

СУБД, ФС, РС - в процессе обработки).

В штатном режиме функционирования АБС к данным информационным объектам

возможен разделяемый доступ с целью просмотра.

186

Информационные объекты, содержащие сведения о клиентах, составляющие

банковскую тайну, могут быть представлены в виде следующих информационных объектов:

- структурированные записи при сохранении в хранилище данных АБС (ФС, сервер СУБД);

- информационные объекты в оперативной памяти компьютеров (сервер приложений, сервер

СУБД, ФС, РС - в процессе обработки).

В штатном режиме функционирования АБС к данным информационным объектам

возможен разделяемый доступ с целью просмотра/модификации.

Информационные объекты, содержащие сводные сведения (отчетность) по банку,

составляющие банковскую тайну, могут быть представлены в виде следующих информационных

объектов:

- структурированные и неструктурированные записи при сохранении в хранилище данных АБС

(ФС, сервер СУБД);

- структурированные и неструктурированные записи (файлы отчетов) в процессе сохранения и

обработки на ФС, РС АБС;

- информационные объекты в оперативной памяти компьютеров (сервер приложений, сервер

СУБД, ФС, РС - в процессе обработки).

В штатном режиме функционирования АБС к данным информационным объектам

невозможен разделяемый доступ с целью просмотра.

Наиболее значимыми (с точки зрения наносимого информационным активам ущерба)

типами угроз информации в АБС являются угрозы с целью нарушения:

- конфиденциальности информации, содержащейся в электронных расчетных документах,

информационных объектах, содержащих сведения о клиентах, информационных объектах,

содержащих сводные сведения (отчетность) по банку, путем несанкционированного

ознакомления;

- целостности информации, содержащейся в электронных расчетных документах,

информационных объектах, содержащих сведения о клиентах, информационных объектах,

содержащих сводные сведения (отчетность) по банку, путем несанкционированной

модификации;

- целостности информации, содержащейся в электронных расчетных документах, путем отказа

от авторства или отказа от получения;

- доступности разделяемых ресурсов сервера приложений (реализующего бизнес-логику),

сервера СУБД (реализующего функции управления хранилищем данных АБС), ФС, на которых

функционируют серверы приложений и серверы СУБД и размещаются хранилища данных.

187

3.4.2.2 Модель потенциального нарушителя в АБС

В качестве потенциального нарушителя в АБС должны рассматриваться:

1) любой сотрудник банка, использующего внутрибанковскую или межбанковскую АБС;

2) любой сотрудник организации-клиента (клиент- физическое лицо), использующей систему

"клиент-банк";

3) любой внешний по отношению к банку или к организации-клиенту, использующей систему

"клиент-банк", пользователь ИТС (в системах распределенной архитектуры).

Сотрудник банка, использующего внутрибанковскую или межбанковскую АБС:

- может осуществить несанкционированный доступ (с использованием штатных и нештатных

средств) к обрабатываемым и сохраняемым в АБС с использованием разделяемых ресурсов

(ФС, сервер приложений, сервер СУБД) расчетным документам (с целью их просмотра,

модификации, удаления или создания нового документа);

- может осуществить несанкционированный доступ (с использованием штатных и нештатных

средств) к обрабатываемым и сохраняемым в АБС с использованием разделяемых ресурсов

(ФС, сервер приложений, сервер СУБД) информационным объектам, содержащим сведения о

клиентах, составляющие банковскую тайну (с целью их просмотра, модификации, удаления

или создания объекта);

- может осуществить несанкционированный доступ (с использованием штатных и нештатных

средств) к обрабатываемым и сохраняемым в АБС с использованием разделяемых ресурсов

(ФС, сервер приложений, сервер СУБД) информационным объектам, содержащим сводные

сведения (отчетность) по банку, составляющие банковскую тайну (с целью их просмотра,

модификации, удаления или создания объекта);

- может осуществить несанкционированный доступ (с использованием штатных и нештатных

средств) к временно хранимым на РС клиента АБС информационным объектам, содержащим

сводные сведения (отчетность) по банку, составляющие банковскую тайну (с целью их

просмотра);

- с использованием штатных и нештатных средств может влиять на работоспособность

разделяемых ресурсов АБС (ФС, серверы СУБД, серверы приложений) и активного сетевого

оборудования;

- обладает всеми возможностями пользователя АБС по созданию, редактированию, передаче,

просмотру электронных расчетных документов, информационных объектов, содержащих

сведения о клиентах, составляющие банковскую тайну, информационных объектов,

содержащих сводные сведения (отчетность) по банку, составляющие банковскую тайну.

Сотрудник организации-клиента (клиент- физическое лицо), использующей систему

"клиент-банк" :

188

- может осуществить несанкционированный доступ (с использованием штатных и

нештатных средств) к обрабатываемым и сохраняемым в системе с использованием

разделяемых ресурсов (ФС, сервер приложений, сервер СУБД) электронным расчетным

документам (с целью их просмотра, модификации, удаления или создания нового документа);

- обладает всеми возможностями пользователя системы по созданию, редактированию,

передаче, просмотру электронных расчетных документов.

Внешний по отношению к банку или к организации-клиенту (клиенту) пользователь ИТС (в

системах распределенной архитектуры) с учетом того, что не вся инфраструктура сети передачи

данных находится под контролем банка или организации-клиента:

- может осуществить несанкционированный доступ (с использованием штатных и нештатных

средств) к передаваемым по каналам передачи данных электронным расчетным документам (с

целью их перехвата, модификации, удаления или создания нового документа);

- с использованием штатных и нештатных средств может влиять на работоспособность

разделяемых ресурсов АБС, взаимодействующих с сетью передачи данных (серверы СУБД,

серверы приложений, ФС, на которых функционируют серверы приложений и серверы СУБД

и размещаются хранилища данных), активного сетевого оборудования и оборудования сети

передачи данных.

Таким образом, потенциальный нарушитель имеет возможность реализации всех типов

угроз (конфиденциальности, целостности и доступности) с использованием штатных средств АБС,

штатных и нештатных средств ОС используемых ФС, штатных и нештатных средств серверов

СУБД, штатных и нештатных средств серверов приложений, штатных и нештатных средств

управления активным сетевым оборудованием и оборудованием сети передачи данных.

3.4.2.3 Анализ потенциальных угроз информации в АБС. Анализ и оценка рисков,

связанных с реализацией угроз информации в АБС

При проведении анализа рисков, связанных с реализацией угроз информации, будем

считать, что наибольший ущерб обрабатываемой информации наносится при реализации угроз

всех трех типов (угроз конфиденциальности, целостности и доступности). Также будем считать,

что наибольшую вероятность (с учетом сложности реализации и возможности использования

штатных программных средств) имеют угрозы информации, реализуемые на верхнем

(прикладном) уровне стека протоколов взаимодействия, а также, в системах распределенной

архитектуры - угроз, реализуемых во внешних (по отношению с организации) компонентах ИТС

(устройствах маршрутизации и каналах передачи данных).

С учетом принятых допущений, в первую очередь в СЗИ в АБС должны быть

предотвращены попытки реализации угроз конфиденциальности, целостности и доступности

189

информации на прикладном уровне (угрозы с высоким показателем рисков), а также (в

системах распределенной архитектуры) - угрозы, реализуемых во внешних (по отношению к банку

или организации-клиенту) компонентах ИТС (устройствах маршрутизации и каналах передачи

данных).

С учетом известных способов реализации угроз, модель подлежащих предотвращению

угроз информации (с высоким и средним риском) выглядит следующим образом (табл. 3.14-3.21).

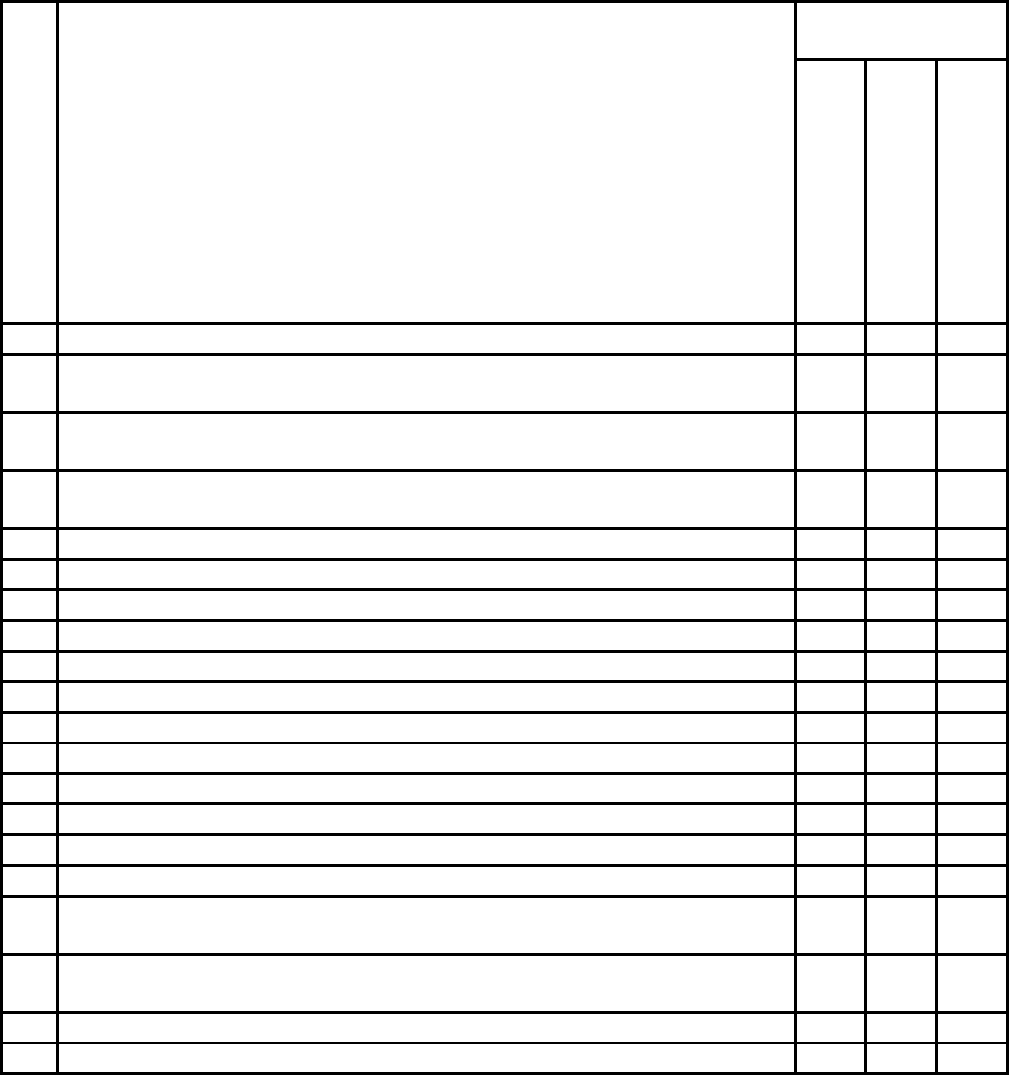

Таблица 3.14. Cпособы реализации в АБС, с использованием уязвимостей ФС ЛВС, угроз

информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Несанкционированный запуск программных средств +

6 Несанкционированный запуск программных средств +

7 Несанкционированный запуск программных средств +

8 Подбор/перехват паролей +

9 Подбор/перехват паролей +

10 Подбор/перехват паролей +

11 Несанкционированное получение прав доступа. +

12 Несанкционированное получение прав доступа. +

13 Несанкционированное получение прав доступа. +

14 Незаконное использование административных привилегий. +

15 Незаконное использование административных привилегий. +

16 Незаконное использование административных привилегий. +

17 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

18 Маскарад (выдача себя за другого пользователя с целью снятия с

себя ответственности или же использования его полномочий)

+

19 Отказ от факта ввода/модификации данных +

20 Захват чрезмерного объема ресурсов +

190

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

21 Бомбардировка трудновыполнимыми запросами +

22 Бомбардировка заведомо бессмысленными запросами +

23 Атака типа "отказ в обслуживании" +

24 Внедрение программ типа "троянский конь" +

25 Внедрение программ типа "троянский конь" +

26 Внедрение компьютерных вирусов +

27 Внедрение макро-вирусов. +

28 Несанкционированный доступ к данным с использованием "Сбора

мусора"

+

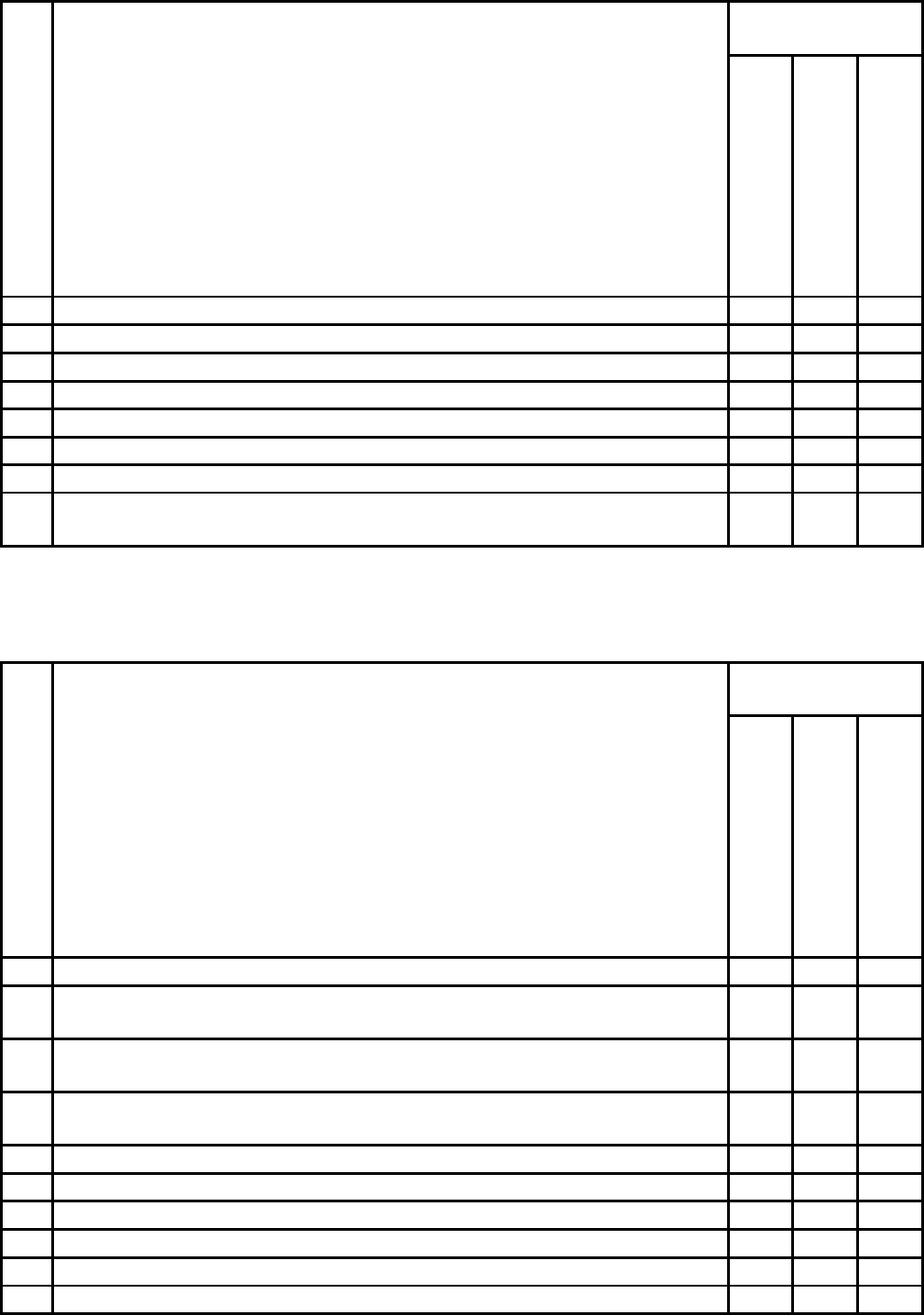

Таблица 3.15. Cпособы реализации в АБС, с использованием уязвимостей РС ЛВС, угроз

информации с высоким показателем риска

Цель

воздействия

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

1 Несанкционированный доступ к данным с целью их просмотра +

2 Несанкционированный доступ к данным с целью их модификации/

удаления

+

3 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

4 Несанкционированный доступ к программному обеспечению с

целью его хищения/ разрушения

+

5 Отказ от факта ввода/модификации данных +

6 Несанкционированный запуск программных средств +

7 Несанкционированный запуск программных средств +

8 Несанкционированный запуск программных средств +

9 Подбор/перехват паролей +

10 Подбор/перехват паролей +